Citrix Secure Hub

O Citrix Secure Hub é a plataforma de lançamento para os aplicativos móveis de produtividade. Os usuários registram seus dispositivos no Secure Hub para obter acesso à loja de aplicativos. Na loja de aplicativos, eles podem adicionar aplicativos móveis de produtividade desenvolvidos pela Citrix e aplicativos de terceiros.

Você pode baixar o Secure Hub e outros componentes na página Citrix Endpoint Management downloads.

Para ver o Secure Hub e outros requisitos de sistema para os aplicativos móveis de produtividade, consulte Requisitos do sistema.

Para obter as informações mais recentes sobre aplicativos móveis de produtividade, consulte o artigo Anúncios recentes.

As seções a seguir listam as novas funções nas versões atuais e anteriores do Secure Hub.

Nota:

O suporte para as versões Android 9.x e iOS 11.x do Secure Hub foi encerrado em abril de 2025.

Novidades na versão atual

Secure Hub para Android 25.4.0

Suporte para Android 16

A partir do lançamento do Secure Hub 25.4.0 para Android, o aplicativo é compatível com o Android 16. Você pode atualizar seu dispositivo para o Android 16 e continuar usando a versão mais recente do Secure Hub.

Suporte para o protocolo TLS 1.3

A partir do lançamento do Secure Hub 25.4.0 para Android, o aplicativo oferece suporte ao protocolo TLS 1.3 em dispositivos Android. O TLS 1.3 é a versão mais recente do protocolo TLS e oferece desempenho mais rápido, segurança aprimorada e maior resiliência contra ataques cibernéticos em comparação com o TLS 1.2. O TLS 1.3 também reduz a latência da rede, resultando em conexões HTTPS mais rápidas e uma melhor experiência do usuário.

Para saber mais sobre o TLS 1.3, consulte Versão 1.3 do protocolo Transport Layer Security (TLS).

Para obter mais informações sobre correções de bugs, consulte Problemas conhecidos e corrigidos.

O que há de novo em versões anteriores

Secure Hub para Android 25.1.0

Esta versão soluciona alguns problemas que ajudam a melhorar o desempenho geral e a estabilidade.

Para obter mais informações sobre correções de bugs, consulte Problemas conhecidos e corrigidos.

Secure Hub para iOS 25.1.0

Esta versão soluciona alguns problemas que ajudam a melhorar o desempenho geral e a estabilidade.

Para obter mais informações sobre correções de bugs, consulte Problemas conhecidos e corrigidos.

Secure Hub para iOS 24.11.0

Esta versão soluciona alguns problemas que ajudam a melhorar o desempenho geral e a estabilidade.

Para obter mais informações sobre correções de bugs, consulte Problemas conhecidos e corrigidos.

Secure Hub para Android 24.10.0

Suporte para Android 15

A atualização para a versão 24.10.0 do Secure Hub garante suporte contínuo para dispositivos atualizados para o Android 15.

Para obter mais informações sobre correções de bugs, consulte Problemas conhecidos e corrigidos.

Secure Hub para iOS 24.9.0

Exibe os termos e condições do Programa de registro de dispositivo

A partir do Secure Hub 24.9.0 para iOS, os administradores podem configurar a política do dispositivo de termos e condições por meio do Citrix Endpoint Management (CEM). Depois de configurada, a página Termos e condições será exibida durante o processo de registro para dispositivos registrados por meio do Programa de registro de dispositivo (DEP) da Apple. Isso garante que os usuários revisem e reconheçam os termos e condições antes de concluírem o registro, aprimorando as medidas de conformidade e segurança durante a integração do dispositivo.

Secure Hub para Android 24.8.0

Verificação de conformidade em dispositivos Android (visualização técnica)

Nota:

Essa função é aplicável a dispositivos Android registrados no modo Proprietário do dispositivo.

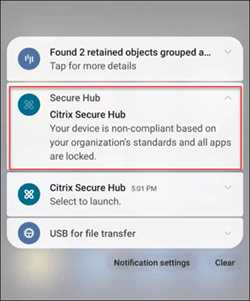

A partir desta versão, o Secure Hub verifica a conformidade dos dispositivos Android com as políticas configuradas pelo administrador por meio do Citrix Endpoint Management. Essa verificação de conformidade inclui garantir a força da senha do dispositivo, verificar a instalação de aplicativos obrigatórios e confirmar a remoção de aplicativos proibidos.

Se um dispositivo for considerado incompatível com as políticas definidas pelo administrador, o Secure Hub bloqueará todos os seus aplicativos e solicitará que os usuários resolvam os problemas de conformidade para desbloqueá-los. A notificação a seguir aparece nos dispositivos de usuário quando o dispositivo não está em conformidade.

Para obter mais informações, consulte Verificação de conformidade em dispositivos Android.

Secure Hub para Android 24.6.0

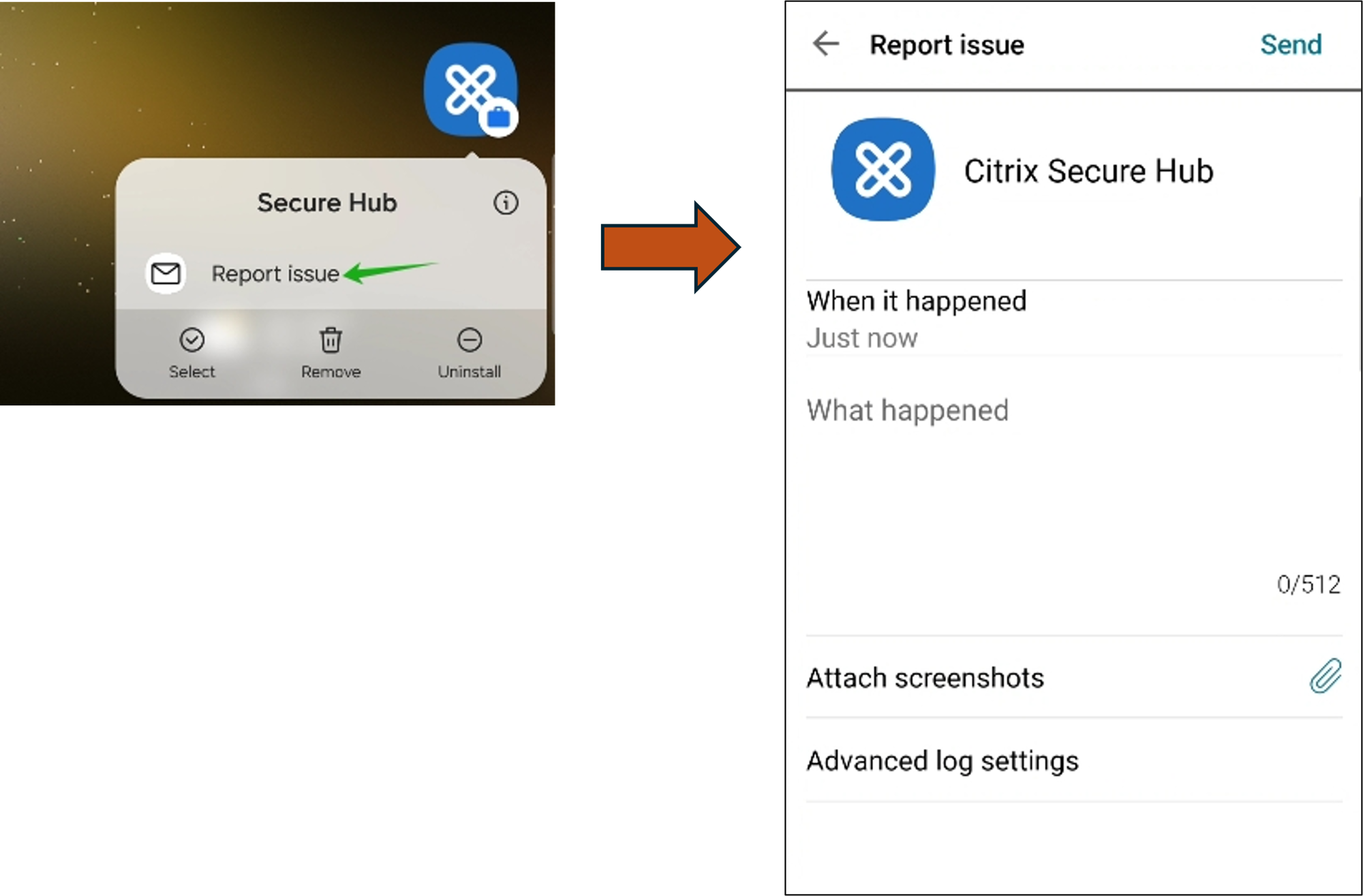

Coleta e relatórios aprimorados de logs

O Secure Hub apresenta uma capacidade aprimorada de relatar problemas e enviar logs facilmente sem abrir o Secure Hub. Com esta versão, os usuários podem acessar a opção Notificar problema pressionando longamente o ícone do aplicativo Secure Hub. Ao clicar na opção Notificar problema, o Secure Hub abre diretamente a página Notificar problema.

Secure Hub para iOS 24.5.0

Compatível com o Return to Service do iOS 17

O Secure Hub oferece suporte à função Return to Service no iOS 17, que fornece uma experiência de gerenciamento de dispositivo móvel (MDM) mais eficiente e segura. Anteriormente, era necessária uma configuração manual para configurá-lo para um novo usuário após a limpeza do dispositivo. Agora, a função Return to Service automatiza esse processo, seja reaproveitando um dispositivo da empresa ou integrando um dispositivo pessoal (BYOD) às políticas de segurança corretas.

Com o recurso Retorno ao Funcionamento, o servidor MDM pode enviar um comando de apagamento que inclui detalhes de Wi-Fi e um perfil de registro do MDM padrão para o dispositivo do usuário. Em seguida, o dispositivo apaga automaticamente todos os dados do usuário, se conecta à rede Wi-Fi especificada e se registra novamente no servidor do MDM usando o perfil de registro fornecido.

Secure Hub para Android 24.3.0

Compatível com o Samsung Knox Enhanced Attestation v3

O Secure Hub agora oferece suporte ao Samsung Enhanced Attestation v3, aproveitando o atestado Knox para fortalecer as medidas de segurança dos dispositivos Samsung gerenciados pelo Citrix Endpoint Management. Esse protocolo de atestado avançado verifica a integridade e o status de segurança dos dispositivos, garantindo que eles não estejam com root e estejam executando o firmware autorizado. A função fornece uma camada essencial de proteção contra ameaças à segurança e garante a adesão às políticas de segurança da empresa.

Secure Hub para Android 23.12.0

Segurança aprimorada com o Samsung Knox

A adição da política de dispositivos Knox Platform for Enterprise Key no Citrix Endpoint Management aprimora significativamente os recursos de segurança do Secure Hub em dispositivos Samsung. Essa política permite que você forneça as informações de licença necessárias do Samsung Knox Platform for Enterprise (KPE) e use as licenças do KPE para aprimorar a segurança do seu dispositivo Samsung. O Samsung Knox garante que os dados corporativos permaneçam protegidos, ao mesmo tempo em que mantém a facilidade de gerenciamento e uma experiência de usuário tranquila.

Para obter mais informações, consulte Knox Platform for Enterprise Key device policy.

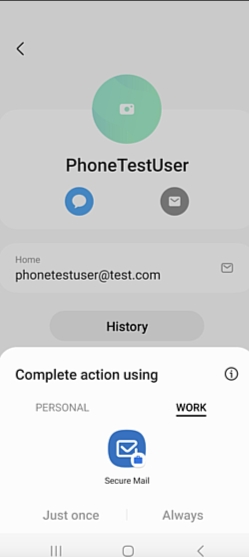

Acessar o Secure Mail pelo perfil pessoal do usuário

Agora, os usuários podem acessar e usar o Secure Mail em seu perfil de trabalho a partir de seu perfil pessoal. Quando os usuários clicam em um endereço de email no seu catálogo de endereços de perfil pessoal, eles têm a opção de usar o Secure Mail em seu perfil de trabalho. Essa função oferece conveniência, permitindo que os usuários enviem um email de seu perfil pessoal. Essa função é aplicável em dispositivos BYOD ou WPCOD.

Secure Hub para iOS 24.1.0

Esta versão soluciona alguns problemas que ajudam a melhorar o desempenho geral e a estabilidade.

Secure Hub para Android 23.12.0

Adicionar uma dica sobre o PIN de autenticação na página de logon

A partir da versão 23.12.0, você pode adicionar uma dica sobre o PIN de autenticação na página de logon. Essa função é opcional e se aplica aos dispositivos registrados para autenticação de dois fatores. A dica permite que você saiba como acessar o PIN.

Você pode configurar uma dica como texto ou link. O texto da dica oferece informações concisas sobre o PIN, enquanto o link fornece informações detalhadas sobre como acessar o PIN. Para obter mais informações sobre como configurar uma dica, consulte Configurar dica por meio do console do Citrix Endpoint Management.

A autenticação nFactor oferece suporte à função de logon único

A partir da versão 23.12.0 do Secure Hub para Android, o registro ou login do nFactor para gerenciamento de aplicativo móvel (MAM) oferece suporte à função de logon único (SSO). Essa função permite que as credenciais de login inseridas anteriormente passem pelo processo de registro ou login do MAM, eliminando a necessidade de os usuários inseri-las manualmente novamente. Para obter mais informações sobre a propriedade nFactor SSO, consulte a Referência da propriedade de cliente na documentação do Citrix Endpoint Management.

Suporte para a limpeza total no modo de inicialização direta

Anteriormente, era necessário desbloquear o dispositivo para executar um comando de limpeza completa em um dispositivo reinicializado. Agora, você pode executar um comando de limpeza completa no modo de inicialização direta, mesmo se o dispositivo estiver bloqueado. Essa função é útil do ponto de vista da segurança, especialmente quando o dispositivo está na posse de uma pessoa não autorizada. Para obter mais informações sobre o comando de limpeza completa, consulte Ações de segurança na documentação do Citrix Endpoint Management.

Velocidade de carregamento otimizada da App Store do Secure Hub

A App Store no Secure Hub agora é carregada mais rápido do que antes, permitindo que os usuários a acessem mais rapidamente.

Secure Hub para iOS 23.11.0

Adicionar uma dica sobre o PIN de autenticação na página de logon

A partir da versão 23.11.0, você pode adicionar uma dica sobre o PIN de autenticação na página de logon. Essa função é opcional e se aplica aos dispositivos registrados para autenticação de dois fatores. A dica permite que você saiba como acessar o PIN.

Você pode configurar uma dica como texto ou link. O texto da dica oferece informações concisas sobre o PIN, enquanto o link fornece informações detalhadas sobre como acessar o PIN. Para obter mais informações sobre como configurar uma dica, consulte o artigo Configurar dica por meio do console do Citrix Endpoint Management.

A autenticação nFactor oferece suporte à função de logon único

A partir da versão 23.11.0 do Secure Hub para iOS, o registro ou login do nFactor para gerenciamento de aplicativo móvel (MAM) oferece suporte à função de logon único (SSO). Essa função permite que as credenciais de login inseridas anteriormente passem pelo processo de registro ou login do MAM, eliminando a necessidade de os usuários inseri-las manualmente novamente.

Para obter mais informações sobre a propriedade nFactor SSO, consulte a Referência da propriedade de cliente na documentação do Citrix Endpoint Management.

Secure Hub 23.10.0

Secure Hub para Android

O Secure Hub para Android 23.10.0 é compatível com o Android 14. A atualização para a versão 23.10.0 do Secure Hub garante suporte contínuo para dispositivos atualizados para o Android 14.

Secure Hub 23.9.0

Secure Hub para Android

Esta versão aborda áreas que melhoram o desempenho geral e a estabilidade.

Secure Hub 23.8.1

Secure Hub para iOS

Esta versão soluciona alguns problemas que ajudam a melhorar o desempenho geral e a estabilidade.

Secure Hub 23.8.0

Secure Hub para iOS

Esta versão soluciona alguns problemas que ajudam a melhorar o desempenho geral e a estabilidade.

Secure Hub 23.7.0

Secure Hub para Android

API Play Integrity

Em breve, a SafetyNet Attestation API será preterida pelo Google de acordo com o cronograma de descontinuação e migrada para a API Play Integrity sugerida.

Para obter mais informações, consulte Play Integrity API no documento do Citrix Endpoint Management.

Para obter detalhes sobre a descontinuação, consulte Deprecations and removals no documento do Citrix Endpoint Management.

Para ler sobre a função Android SafetyNet, consulte SafetyNet

Secure Hub 23.4.0

Secure Hub para iOS

Experiência de usuário aprimorada

A partir da versão 23.4.0, o Secure Hub para iOS aprimora as seguintes experiências do usuário:

-

Experiência na loja:

◈ Anteriormente, a página Meus aplicativos aparecia primeiro. Com a versão 23.4.0, a página da Loja aparece primeiro.

◈ Anteriormente, a loja do Secure Hub realizava a ação de recarga toda vez que o usuário clicava na opção Loja.

With the 23.4.0 version, the user experience is improved. Now, the app reloads when the user launches the app for the first time, restarts the app, or swipes down the screen. - Interface do usuário: anteriormente, a opção Fazer logoff era colocada na parte inferior esquerda da tela. Com a versão 23.4.0, a opção Fazer logoff faz parte do menu principal e está acima da opção Sobre.

- Hiperlinks: anteriormente, os hiperlinks na página de detalhes do aplicativo apareciam como texto sem formatação. Com a versão 23.4.0, os hiperlinks são clicáveis e têm uma formatação sublinhada para indicar links.

Experiência de transição do MDX para o MAM SDK

A partir da versão 23.4.0, a experiência de transição do MDX herdado para o SDK MAM foi aprimorada para aplicativos iOS de modo duplo. Essa função melhora a experiência do usuário ao usar aplicativos móveis de produtividade, reduzindo as mensagens de alerta e migrando para o Secure Hub.

Usar o PIN da Citrix para desbloquear aplicativos

Anteriormente, o usuário final inseriu o código secreto do dispositivo para desbloquear aplicativos baseados no gerenciamento de aplicativos móveis (MAM).

A partir da versão 23.4.0, o usuário final pode inserir o PIN da Citrix como código secreto para desbloquear o aplicativo baseado no MAM. Os administradores podem configurar a complexidade do código secreto usando as propriedades do cliente no servidor CEM.

Sempre que o aplicativo ficar inativo por mais tempo do que o permitido, os usuários finais poderão inserir o PIN da Citrix para desbloquear o aplicativo, dependendo da configuração definida pelos administradores.

Para o Secure Hub para Android, há uma propriedade de cliente separada para configurar como lidar com o timer de inatividade em aplicativos MAM. Para obter mais informações, consulte Timer de inatividade separado para Android.

Secure Hub 23.4.1

Secure Hub para Android

Esta versão soluciona alguns problemas que ajudam a melhorar o desempenho geral e a estabilidade.

Secure Hub 23.4.0

Secure Hub para Android

Esta versão soluciona alguns problemas que ajudam a melhorar o desempenho geral e a estabilidade.

Secure Hub 23.2.0

Secure Hub para Android

Nota:

- Nenhum dado analítico é coletado para os usuários na União Europeia (UE), Espaço Econômico Europeu (EEE), Suíça e Reino Unido.

VPN do modo de túnel completo do MDX

O MDX Micro VPN (modo de túnel completo) está preterido.

Para obter mais informações, consulte Substituição na documentação do Citrix Endpoint Management.

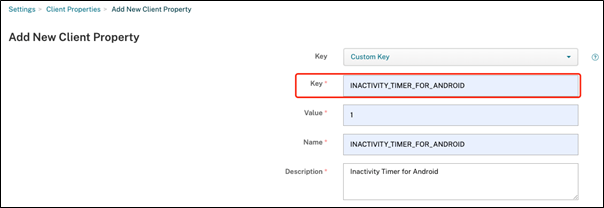

Timer de inatividade separado para Android

Anteriormente, a propriedade do cliente Inactivity Timer era comum no Secure Hub para Android e iOS.

A partir da versão 23.2.0, um administrador de TI pode usar a nova propriedade do cliente Inactivity_Timer_For_Android para separar o timer de inatividade do iOS. Um administrador de TI pode definir o Valor da Inactivity_Timer_For_Android como 0 para desativar o timer de inatividade do Android de forma independente. Dessa forma, todos os aplicativos no perfil de trabalho, incluindo o Secure Hub, desafiam o funcionamento somente por PIN.

Para obter mais informações sobre como adicionar e modificar uma propriedade do cliente, consulte Propriedades do cliente na documentação do XenMobile.

Secure Hub 22.11.0

Secure Hub para Android

Esta versão inclui correções de bugs.

Secure Hub 22.9.0

Secure Hub para Android

Esta versão inclui:

- Complexidade da senha para o código secreto do dispositivo (Android 12+)

- Suporte para SDK 31

- Correções de bugs

Complexidade da senha para o código secreto do dispositivo (Android 12+)

A complexidade do código secreto é preferível a um requisito de senha personalizada. O nível de complexidade do código secreto é um dos níveis predefinidos. Assim, o usuário final não consegue definir uma senha com um nível de complexidade menor.

A complexidade do código secreto para dispositivos no Android 12+ é a seguinte:

- Aplicar complexidade de senha: Requer uma senha com um nível de complexidade definido pela plataforma, em vez de um requisito de senha personalizado. Somente para dispositivos com Android 12+ e que usam o Secure Hub 22.9 ou posterior.

-

Nível de complexidade: Níveis predefinidos de complexidade de senha.

- Nenhuma: Nenhuma senha é necessária.

-

Baixa: As senhas podem ser:

- Um padrão

- Um PIN com um mínimo de quatro números

-

Média: As senhas podem ser:

- Um PIN sem sequências repetidas (4444) ou sequências ordenadas (1234) e um mínimo de quatro números

- Alfabéticas com um mínimo de quatro caracteres

- Alfanuméricas com um mínimo de quatro caracteres

-

Alta: As senhas podem ser:

- Um PIN sem sequências repetidas (4444) ou sequências ordenadas (1234) e um mínimo de oito números

- Alfabéticas com um mínimo de seis caracteres

- Alfanuméricas com um mínimo de seis caracteres

Notas:

- Para dispositivos BYOD, as configurações de código secreto, como comprimento mínimo, caracteres obrigatórios, reconhecimento biométrico e regras avançadas, não são aplicáveis no Android 12+. Em vez disso, use a complexidade da senha.

- Se a complexidade da senha para o perfil de trabalho estiver ativada, a complexidade do código secreto no lado do dispositivo também deverá ser ativada.

Para obter mais informações, consulte Configurações do Android Enterprise na documentação do Citrix Endpoint Management.

Secure Hub 22.7.0

Secure Hub para Android

Esta versão inclui correções de bugs.

Secure Hub 22.6.0

Secure Hub para Android

Esta versão inclui correções de bugs.

Secure Hub 22.5.0

Secure Hub para iOS

Esta versão inclui correções de bugs.

Secure Hub 22.4.0

Secure Hub para Android

Esta versão inclui correções de bugs.

Secure Hub 22.2.0

Secure Hub para iOS

Esta versão inclui correções de bugs.

Secure Hub para Android

Esta versão inclui correções de bugs.

Secure Hub 21.11.0

Secure Hub para Android

Suporte para perfil de trabalho para dispositivos de propriedade da empresa

Em dispositivos Android Enterprise, agora você pode registrar o Secure Hub no modo Perfil de trabalho para dispositivos de propriedade da empresa. Essa função está disponível em dispositivos com Android 11 ou posterior. Os dispositivos anteriormente registrados no modo Propriedade da empresa, habilitado pessoalmente (COPE) migram automaticamente para o modo Perfil de trabalho para dispositivos de propriedade da empresa, quando o dispositivo é atualizado do Android 10 para o Android 11 ou posterior.

Secure Hub 21.10.0

Secure Hub para iOS

Esta versão inclui correções de bugs.

Secure Hub para Android

Suporte para Android 12. A partir desta versão, o Secure Hub é compatível com dispositivos com Android 12.

Secure Hub 21.8.0

Secure Hub para iOS

Esta versão inclui correções de bugs.

Secure Hub 21.7.1

Secure Hub para Android

Suporte para Android 12 em dispositivos já cadastrados. Se você está pensando em atualizar para o Android 12, certifique-se de atualizar primeiro o Secure Hub para a versão 21.7.1. O Secure Hub 21.7.1 é a versão mínima necessária para atualizar para o Android 12. Esta versão garante uma atualização perfeita do Android 11 para o Android 12 para usuários já cadastrados.

Nota:

Se o Secure Hub não for atualizado para a versão 21.7.1 antes da atualização para o Android 12, seu dispositivo poderá exigir um novo cadastro ou uma redefinição de fábrica para recuperar a funcionalidade anterior.

A Citrix está comprometida em fornecer suporte desde o primeiro dia para o Android 12 e adicionará mais atualizações às versões subsequentes do Secure Hub para oferecer suporte total ao Android 12.

Secure Hub 21.7.0

Secure Hub para iOS

Esta versão inclui correções de bugs.

Secure Hub para Android

Esta versão inclui correções de bugs.

Secure Hub 21.6.0

Secure Hub para iOS

Esta versão inclui correções de bugs.

Secure Hub para Android

Esta versão inclui correções de bugs.

Secure Hub 21.5.1

Secure Hub para iOS

Esta versão inclui correções de bugs.

Secure Hub para Android

Esta versão inclui correções de bugs.

Secure Hub 21.5.0

Secure Hub para iOS

Com esta versão, os aplicativos preparados na versão 19.8.0 ou anterior do MDX Toolkit não funcionarão mais. Certifique-se de incluir seus aplicativos com o MDX Toolkit mais recente para retomar a funcionalidade adequada.

Secure Hub 21.4.0

Aprimoramento de cores para o Secure Hub. O Secure Hub está em conformidade com as atualizações de cores da marca Citrix.

Secure Hub 21.3.2

Secure Hub para iOS

Esta versão inclui correções de bugs.

Secure Hub 21.3.0

Esta versão inclui correções de bugs.

Secure Hub 21.2.0

Secure Hub para Android

Esta versão inclui correções de bugs.

Secure Hub 21.1.0

Secure Hub para iOS

Esta versão inclui correções de bugs.

Secure Hub para Android

Esta versão inclui correções de bugs.

Secure Hub 20.12.0

Secure Hub para iOS

Esta versão inclui correções de bugs.

Secure Hub para Android

O Secure Hub para Android oferece suporte ao modo de inicialização direta. Para obter mais informações sobre o modo de inicialização direta consulte a documentação do Android em developer.android.com.

Secure Hub 20.11.0

Secure Hub para Android

O Secure Hub é compatível com os requisitos atuais de API de destino do Google Play para Android 10.

Secure Hub 20.10.5

Esta versão inclui correções de bugs.

Secure Hub 20.9.0

Secure Hub para iOS

O Secure Hub para iOS é compatível com o iOS 14.

Secure Hub para Android

Esta versão inclui correções de bugs.

Secure Hub 20.7.5

Secure Hub para Android

-

O Secure Hub para Android é compatível com o Android 11.

-

Transição do Secure Hub de 32 bits para 64 bits para aplicativos. No Secure Hub versão 20.7.5, o suporte para a arquitetura de 32 bits para aplicativos termina e o Secure Hub foi atualizado para 64 bits. A Citrix recomenda que os clientes atualizem da versão 20.6.5 para a 20.7.5. Se os usuários pularem a atualização para a versão 20.6.5 do Secure Hub e, em vez disso, atualizarem diretamente da 20.1.5 para a 20.7.5, eles precisarão se autenticar novamente. A reautenticação envolve inserir credenciais e redefinir o PIN do Secure Hub. A versão 20.6.5 do Secure Hub está disponível na Google Play Store.

-

Instalar atualizações da App Store. No Secure Hub para Android, se houver atualizações disponíveis para aplicativos, o aplicativo será destacado e a função Atualizações disponíveis aparecerá na tela da App Store.

Ao tocar em Atualizações disponíveis, você navega até a loja que mostra a lista de aplicativos com atualizações pendentes. Toque em Detalhes no aplicativo para instalar as atualizações. Quando o aplicativo é atualizado, a seta para baixo em Detalhes é alterada para uma marca de seleção.

Secure Hub 20.6.5

Secure Hub para Android

Transição de 32 bits para 64 bits para aplicativos. A versão 20.6.5 do Secure Hub é a versão final que oferece suporte a uma arquitetura de 32 bits para aplicativos móveis Android. Nas versões subsequentes, o Secure Hub oferece suporte à arquitetura de 64 bits. A Citrix recomenda que os usuários atualizem para a versão 20.6.5 do Secure Hub, para que possam atualizar para versões posteriores sem reautenticação. Se os usuários pularem a atualização para a versão 20.6.5 do Secure Hub e, em vez disso, atualizarem diretamente para a 20.7.5, precisarão se autenticar novamente. A reautenticação envolve inserir credenciais e redefinir o PIN do Secure Hub.

Nota:

A versão 20.6.5 não bloqueia o registro de dispositivos que executam o Android 10 no modo de administrador de dispositivos.

Secure Hub para iOS

Habilitar um proxy configurado em dispositivos iOS. O Secure Hub para iOS exige que você habilite uma nova propriedade de cliente, ALLOW_CLIENTSIDE_PROXY, se quiser permitir que os usuários usem servidores proxy configurados em Configurações > Wi-Fi. Para obter mais informações, consulte ALLOW_CLIENTSIDE_PROXY em Client property reference.

Secure Hub 20.3.0

Nota:

O suporte para as versões Android 6.x e iOS 11.x do Secure Hub, Secure Mail, Secure Web e aplicativo Citrix Workspace será encerrado em junho de 2020.

Secure Hub para iOS

- Extensão de rede desativada. Devido às mudanças recentes nas Diretrizes de Revisão da App Store, a partir da versão 20.3.0, o Secure Hub não oferece suporte à Extensão de Rede (NE) em dispositivos com iOS. A NE não tem impacto nos aplicativos móveis de produtividade desenvolvidos pela Citrix. No entanto, a remoção da NE tem algum impacto nos aplicativos corporativos preparados do MDX implantados. Os usuários finais podem experimentar mudanças extras no Secure Hub ao sincronizar componentes como tokens de autorização, timers e novas tentativas de PIN.

Nota:

Novos usuários não são solicitados a instalar a VPN.

- Suporte para perfis de regstro aprimorados. O Secure Hub oferece suporte aos recursos aprimorados do perfil de registro anunciados para o Citrix Endpoint Management em Suporte ao perfil de registro.

Secure Hub 20.2.0

Secure Hub para iOS

Esta versão inclui correções de bugs.

Secure Hub 20.1.5

Esta versão inclui:

- Atualização na formatação e exibição da política de privacidade do usuário. Essa atualização de função altera o fluxo de registro do Secure Hub.

- Correções de bugs.

Secure Hub 19.12.5

Esta versão inclui correções de bugs.

Secure Hub 19.11.5

Esta versão inclui correções de bugs.

Secure Hub 19.10.5

Secure Hub para Android

Registrar o Secure Hub no modo COPE. Em dispositivos Android Enterprise, registre o Secure Hub no modo Propriedade da empresa, habilitado pessoalmente (COPE) quando o Citrix Endpoint Management estiver configurado no perfil de registro do COPE.

Secure Hub 19.10.0

Esta versão inclui correções de bugs.

Secure Hub 19.9.5

Secure Hub para iOS

Esta versão inclui correções de bugs.

Secure Hub para Android

Suporte para o gerenciamento de funções de proteção de teclado para o perfil de trabalho do Android Enterprise e dispositivos totalmente gerenciados. O protetor de teclado Android gerencia as telas de bloqueio com desafio do dispositivo e do trabalho. Use a política de dispositivo Gerenciamento de proteção do teclado no Citrix Endpoint Management para controlar o gerenciamento de proteção do teclado em dispositivos de perfil de trabalho e o gerenciamento de proteção do teclado em dispositivos totalmente gerenciados e dedicados. Com o gerenciamento de proteção do teclado, você pode especificar as funções disponíveis para os usuários, como agentes de confiança e câmera segura, antes que eles desbloqueiem a tela da proteção do teclado. Ou, você pode optar por desativar todos os recursos de proteção do teclado.

Para obter mais informações sobre as configurações da função e como configurar a política do dispositivo, consulte Política de dispositivo Gerenciamento de proteção do teclado.

Secure Hub 19.9.0

Secure Hub para iOS

O Secure Hub para iOS é compatível com o iOS 13.

Secure Hub para Android

Esta versão inclui correções de bugs.

Secure Hub para Android 19.8.5

Esta versão inclui correções de bugs.

Secure Hub 19.8.0

Secure Hub para iOS

Esta versão inclui aprimoramentos de desempenho e correções de bugs.

Secure Hub para Android

Suporte para Android Q. Esta versão inclui suporte para o Android Q. Antes de atualizar para a plataforma Android Q: consulte Migrar da administração de dispositivos para o Android Enterprise para obter informações sobre como a descontinuação das APIs de administração de dispositivos do Google afeta os dispositivos que executam o Android Q. Veja também a publicação do blog Citrix Endpoint Management and Android Enterprise - a Season of Change.

Secure Hub 19.7.5

Secure Hub para iOS

Esta versão inclui aprimoramentos de desempenho e correções de bugs.

Secure Hub para Android

Suporte para Samsung Knox SDK 3.x. O Secure Hub para Android é compatível com o Samsung Knox SDK 3.x. Para obter mais informações sobre a migração para o Samsung Knox 3.x, consulte a documentação para desenvolvedores do Samsung Knox. Esta versão também inclui suporte para os novos namespaces do Samsung Knox. Para obter mais informações sobre alterações nos namespaces antigos do Samsung Knox, consulte Changes to old Samsung Knox namespaces.

Nota:

O Secure Hub para Android não é compatível com o Samsung Knox 3.x em dispositivos com Android 5.

Secure Hub 19.3.5 a 19.6.6

Estas versões incluem aprimoramentos de desempenho e correções de bugs.

Secure Hub 19.3.0

Suporte para Samsung Knox Platform for Enterprise. O Secure Hub para Android oferece suporte ao Knox Platform for Enterprise (KPE) em dispositivos Android Enterprise.

Secure Hub 19.2.0

Esta versão inclui aprimoramentos de desempenho e correções de bugs.

Secure Hub 19.1.5

O Secure Hub para Android Enterprise agora oferece suporte às seguintes políticas:

- Política de dispositivos Wi-Fi. A política de dispositivos Wi-Fi agora oferece suporte ao Android Enterprise. Para obter mais informações sobre essa política, consulte Política de dispositivos Wi-Fi.

- Política de dispositivo de XML personalizado. A política de dispositivo de XML personalizado agora oferece suporte ao Android Enterprise. Para obter mais informações sobre essa política, consulte Política de dispositivo de XML personalizado.

- Política de dispositivo de arquivos. Você pode adicionar arquivos de script no Citrix Endpoint Management para executar funções em dispositivos Android Enterprise. Para obter mais informações sobre essa política, consulte Política de dispositivo de arquivos.

Secure Hub 19.1.0

O Secure Hub reformulou fontes, cores e outras melhorias na interface do usuário. Essa reformulação proporciona uma experiência do usuário enriquecida e se alinha estreitamente com a estética da marca Citrix em todo o nosso pacote de aplicativos móveis de produtividade.

Secure Hub 18.12.0

Esta versão inclui aprimoramentos de desempenho e correções de bugs.

Secure Hub 18.11.5

- Configurações da política de restrições do dispositivo para Android Enterprise. As novas configurações da política de restrições do dispositivo de permitem que os usuários acessem essas funções em dispositivos Android Enterprise: barra de status, proteção de teclas da tela de bloqueio, gerenciamento de contas, compartilhamento de localização e manutenção da tela do dispositivo ativada para dispositivos Android Enterprise. Para obter informações, consulte Política de restrições do dispositivo.

O Secure Hub 18.10.5 a 18.11.0 inclui aprimoramentos de desempenho e correções de bugs.

Secure Hub 18.10.0

-

Suporte para o modo Samsung DeX: O Samsung DeX permite que os usuários conectem dispositivos compatíveis com KNOX a um monitor externo para usar aplicativos, revisar documentos e assistir vídeos em uma interface semelhante à de um PC. Para obter informações sobre os requisitos do dispositivo Samsung DeX e a configuração do Samsung DeX, consulte How Samsung DeX works.

Para configurar os recursos do modo Samsung DeX no Citrix Endpoint Management, atualize a política de restrições do dispositivo para o Samsung Knox. Para obter informações, consulte Configurações do Samsung KNOX em Política de restrições do dispositivo.

-

Suporte para Android SafetyNet: Você pode configurar o Endpoint Management para usar o recurso Android SafetyNet para avaliar a compatibilidade e a segurança dos dispositivos Android que têm o Secure Hub instalado. Os resultados podem ser usados para acionar ações automatizadas nos dispositivos. Para obter informações, consulte Android SafetyNet.

-

Impedir o uso da câmera em dispositivos Android Enterprise: A nova configuração Permitir o uso da câmera para a política de restrições do dispositivo permite impedir que os usuários usem a câmera em seus dispositivos Android Enterprise. Para obter informações, consulte Política de restrições do dispositivo.

Secure Hub 10.8.60 a 18.9.0

Estas versões incluem aprimoramentos de desempenho e correções de bugs.

Secure Hub 10.8.60

- Suporte para o idioma polonês.

- Suporte para Android P.

-

Suporte para o uso da loja de aplicativos do espaço de trabalho. Quando o Secure Hub é aberto, os usuários não veem mais a loja do Secure Hub. Um botão Adicionar aplicativos leva os usuários à loja de aplicativos do Workspace. O vídeo a seguir mostra um dispositivo iOS realizando um cadastro no Citrix Endpoint Management usando o aplicativo Citrix Workspace.

Importante:

Essa função está disponível somente para novos clientes. No momento, não oferecemos suporte à migração para clientes existentes.

Para usar essa função, configure o seguinte:

- Ativar as políticas de Armazenamento em cache de senhas e Autenticação de senha. Para obter mais informações sobre como configurar políticas, consulte [Resumo das políticas do MDX para aplicativos móveis de produtividade](/pt-br/mobile-productivity-apps/administrator-tasks/policies-platform-mobile-productivity-apps.html).

- Configurar a autenticação do Active Directory como AD ou AD+Cert. Nós oferecemos suporte a esses dois modos. Para obter mais informações sobre como configurar a autenticação, consulte [Autenticação de domínio ou de domínio mais token de segurança](/en-us/citrix-endpoint-management/authentication/authentication-domain-security-token.html).

- Ativar a integração do espaço de trabalho para o Endpoint Management. Para obter mais informações sobre a integração do espaço de trabalho, consulte [Configurar espaços de trabalho](/en-us/citrix-cloud/workspace-configuration.html).

> **Importante:**

>

> Depois que essa função é ativada, o Citrix Files SSO ocorre por meio do espaço de trabalho e não por meio do Endpoint Management (anteriormente, XenMobile). Recomendamos que você desative a integração do Citrix Files no console do Endpoint Management antes de ativar a integração com o espaço de trabalho.

Secure Hub 10.8.55

- A capacidade de transmitir um nome de usuário e senha para o portal zero-touch do Google e do Samsung Knox Mobile Environment (KME) usando o JSON de configuração. Para obter detalhes, consulte Registro em massa no Samsung Knox.

- Quando você ativa o certificate pinning, os usuários não podem se cadastrar no Endpoint Management com um certificado autoassinado. Se os usuários tentarem se registrar no Endpoint Management com um certificado autoassinado, eles serão avisados de que o certificado não é confiável.

Secure Hub 10.8.25: O Secure Hub para Android inclui suporte para dispositivos Android P.

Nota:

Antes de atualizar para a plataforma Android P: verifique se a infraestrutura do servidor está em conformidade com os certificados de segurança que tenham um nome de host correspondente na extensão subjectAltName (SAN). Para confirmar um nome de host, o servidor deve apresentar um certificado com uma SAN correspondente. Os certificados que não contêm uma SAN correspondente ao nome do host não são mais confiáveis. Para obter detalhes, consulte a documentação do Android Developer.

Atualização do Secure Hub para iOS em 19 de março de 2018: A versão 10.8.6 do Secure Hub para iOS está disponível para corrigir um problema com a política de aplicativos VPP.

Secure Hub 10.8.5: Suporte no Secure Hub para Android para o modo COSU para Android Work (Android for Work). Para obter detalhes, consulte a documentação do Citrix Endpoint Management.

Administrando o Secure Hub

Você executa a maioria das tarefas administrativas relacionadas ao Secure Hub durante a configuração inicial do Endpoint Management. Para disponibilizar o Secure Hub aos usuários, para iOS e Android, carregue o Secure Hub na App Store do iOS e na Google Play Store.

O Secure Hub também atualiza a maioria das políticas do MDX armazenadas no Endpoint Management para os aplicativos instalados quando a sessão do Citrix Gateway de um usuário é renovada após a autenticação usando o Citrix Gateway.

Importante:

As alterações em qualquer uma dessas políticas exigem que o usuário exclua e reinstale o aplicativo para aplicar a política atualizada: Grupo de segurança, Ativar criptografia e Secure Mail Exchange Server.

PIN da Citrix

Você pode configurar o Secure Hub para usar o PIN da Citrix, um recurso de segurança ativado no console do Endpoint Management em Configurações > Propriedades do cliente. A configuração exige que os usuários de dispositivos móveis cadastrados entrem no Secure Hub e ativem qualquer aplicativo preparado do MDX usando um número de identificação pessoal (PIN).

A função PIN da Citrix simplifica a experiência de autenticação do usuário ao fazer logon nos aplicativos preparados protegidos. Os usuários não precisam inserir outra credencial, como nome de usuário e senha do Active Directory, repetidamente.

Os usuários que fizerem logon no Secure Hub pela primeira vez devem inserir seu nome de usuário e senha do Active Directory. Durante o logon, o Secure Hub salva as credenciais do Active Directory ou um certificado de cliente no dispositivo do usuário e solicita que o usuário insira um PIN. Quando os usuários fazem logon novamente, eles inserem o PIN para acessar seus aplicativos Citrix e a loja com segurança, até que o próximo período de tempo limite de inatividade termine para a sessão ativa do usuário. As propriedades relacionadas do cliente permitem que você criptografe segredos usando o PIN, especifique o tipo de código secreto para o PIN e especifique os requisitos de força e comprimento do PIN. Para obter detalhes, consulte Propriedades do cliente.

Quando a autenticação por impressão digital (touch ID) está ativada, os usuários podem fazer logon usando uma impressão digital quando a autenticação offline é necessária devido à inatividade do aplicativo. Os usuários ainda precisam inserir um PIN ao fazer logon no Secure Hub pela primeira vez, ao reiniciar o dispositivo e depois que o timer de inatividade expirar. Para obter informações sobre como ativar a autenticação por impressão digital, consulte Autenticação por impressão digital ou touch ID.

Certificate pinning

O Secure Hub para iOS e Android oferece suporte à fixação de certificados SSL. Essa função garante que o certificado assinado pela sua empresa seja usado quando os clientes da Citrix se comunicam com o Endpoint Management, impedindo assim as conexões dos clientes com o Endpoint Management quando a instalação de um certificado raiz no dispositivo compromete a sessão SSL. Quando o Secure Hub detecta qualquer alteração na chave pública do servidor, o Secure Hub nega a conexão.

A partir do Android N, o sistema operacional não permite mais autoridades de certificação (CAs) adicionadas pelo usuário. A Citrix recomenda usar uma CA raiz pública no lugar de uma CA adicionada pelo usuário.

Os usuários que estão atualizando para o Android N poderão ter problemas se usarem CAs privadas ou autoassinadas. As conexões em dispositivos Android N são interrompidas nos seguintes cenários:

- CAs privadas/autoassinadas e a opção CA confiável necessária para Endpoint Management estão definidas como ATIVADO. Para obter detalhes, consulte Gerenciamento de dispositivo.

- CAs privadas/autoassinadas e o Endpoint Management AutoDiscovery Service (ADS) não estão acessíveis. Devido a questões de segurança, quando o ADS não está acessível, a CA confiável necessária é ATIVADA, mesmo que tenha sido definida inicialmente como DESATIVADA.

Antes de registrar dispositivos ou atualizar o Secure Hub, considere ativar o certificate pinning. A opção está Desativada por padrão e é gerenciada pelo ADS. Quando você ativa o certificate pinning, os usuários não podem se cadastrar no Endpoint Management com um certificado autoassinado. Se os usuários tentarem se registrar com um certificado autoassinado, eles serão avisados de que o certificado não é confiável. O registro falhará se os usuários não aceitarem o certificado.

Para usar o certificate pinning, solicite que a Citrix carregue os certificados para o servidor Citrix ADS. Abra um caso de suporte técnico usando o portal de suporte Citrix. Certifique-se de não enviar a chave privada para a Citrix. Em seguida, forneça as seguintes informações:

- O domínio que contém as contas nas quais os usuários se registram.

- O nome de domínio totalmente qualificado (FQDN) do Endpoint Management.

- O nome da instância do Endpoint Management. Por padrão, o nome da instância é zdm e diferencia maiúsculas de minúsculas.

- Tipo de ID de usuário, que pode ser UPN ou email. Por padrão, o tipo é UPN.

- A porta usada para o registro do iOS se você alterou o número da porta padrão 8443.

- A porta pela qual o Endpoint Management aceita conexões se você alterou o número da porta padrão 443.

- O URL completo do seu Citrix Gateway.

- Opcionalmente, um endereço de email para seu administrador.

- Os certificados formatados em PEM que você deseja adicionar ao domínio, que devem ser certificados públicos e não a chave privada.

- Como lidar com quaisquer certificados de servidor existentes: se deve remover o certificado de servidor antigo imediatamente (porque ele está comprometido) ou se deve continuar a oferecer suporte ao certificado de servidor antigo até que ele expire.

Seu caso de suporte técnico é atualizado quando seus detalhes e certificado são adicionados aos servidores Citrix.

Autenticação por certificado + senha de uso único

Você pode configurar o Citrix ADC para que o Secure Hub seja autenticado usando um certificado e um token de segurança que serve como uma senha de uso único. Essa configuração fornece uma opção de segurança forte que não deixa uma pegada do Active Directory nos dispositivos.

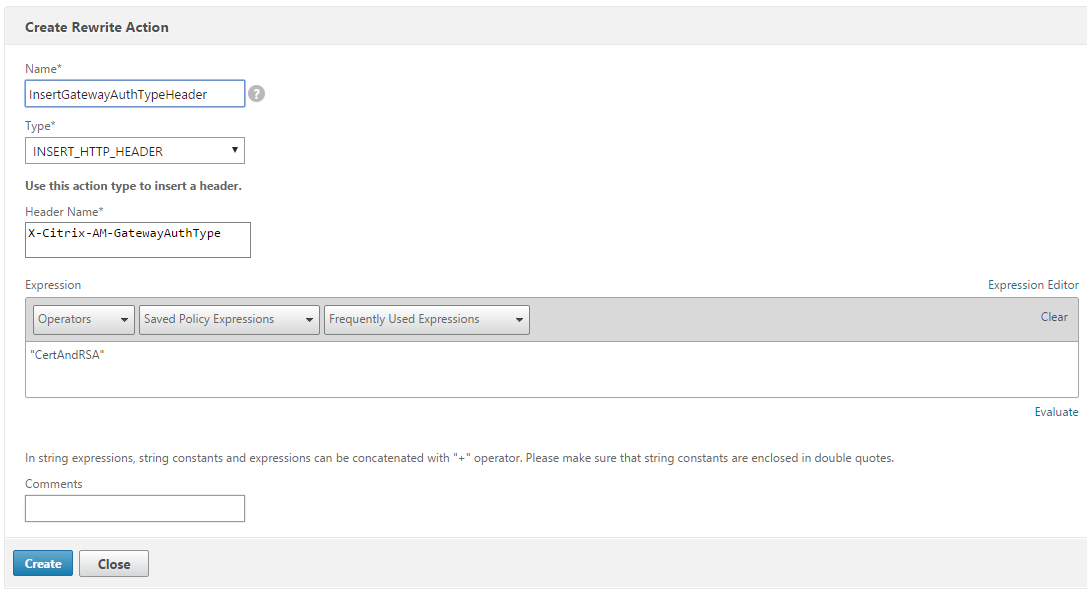

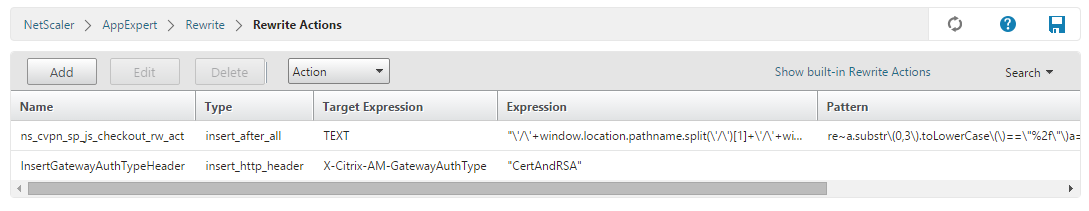

Para permitir que o Secure Hub use o tipo de autenticação de certificado + senha de uso único, faça o seguinte: Adicione uma ação de reescrita e uma política de reescrita ao Citrix ADC que insira um cabeçalho de resposta personalizado no formato X-Citrix-AM-GatewayAuthType: CertAndRSA para indicar o tipo de logon do Citrix Gateway.

Normalmente, o Secure Hub usa o tipo de logon do Citrix Gateway configurado no console do Endpoint Management. No entanto, essas informações não estarão disponíveis para o Secure Hub até que o Secure Hub conclua o logon pela primeira vez. Portanto, o cabeçalho personalizado é obrigatório.

Nota:

Se diferentes tipos de logon forem definidos para o Endpoint Management e o Citrix ADC, a configuração do Citrix ADC será substituída. Para obter detalhes, consulte Citrix Gateway e Endpoint Management.

-

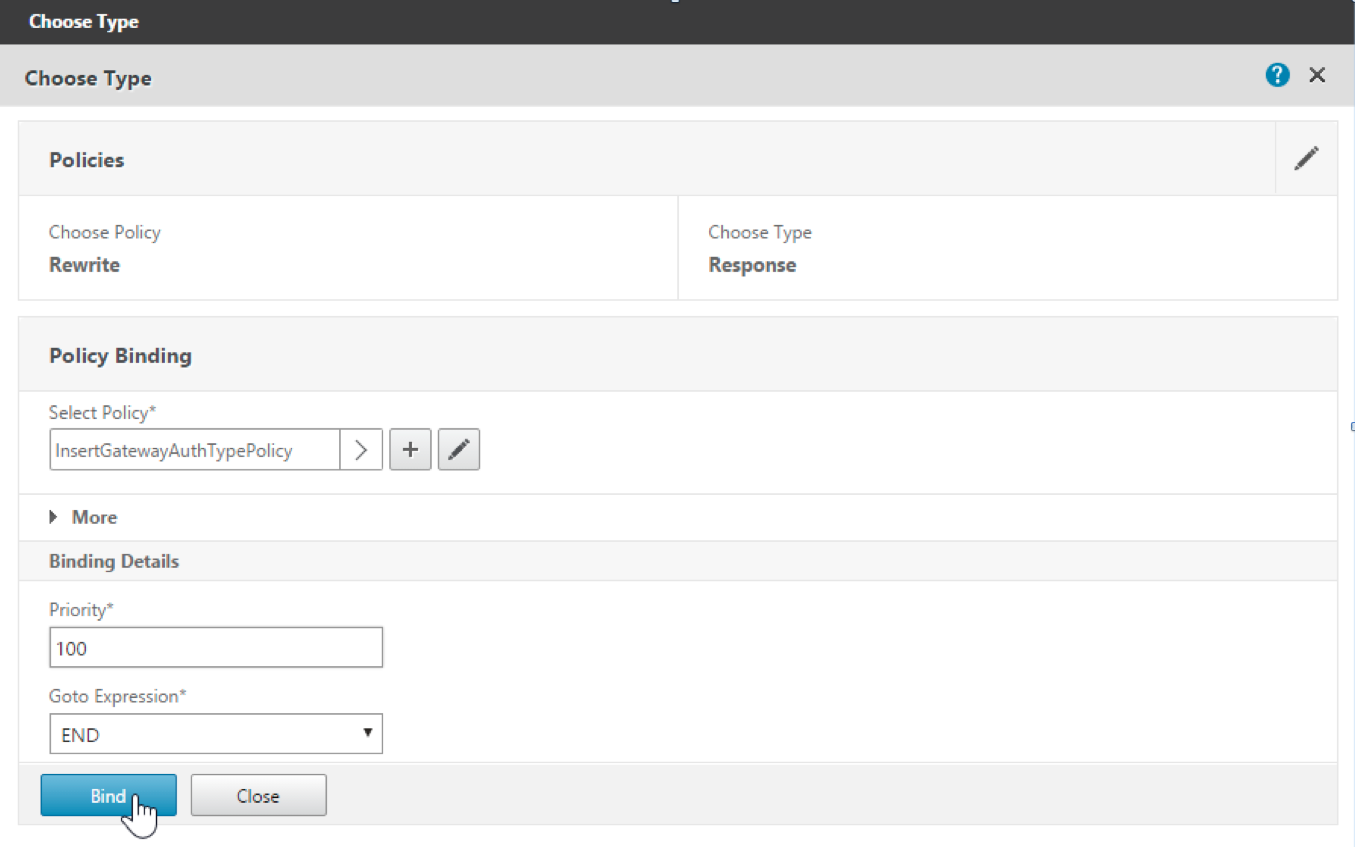

No Citrix ADC, navegue até Configuração > AppExpert > Reescrever > Ações.

-

Clique em Add.

A tela Criar ação de reescrita é exibida.

-

Preencha cada campo conforme mostrado na figura a seguir e clique em Criar.

O resultado a seguir aparece na tela principal Ações de reescrita.

-

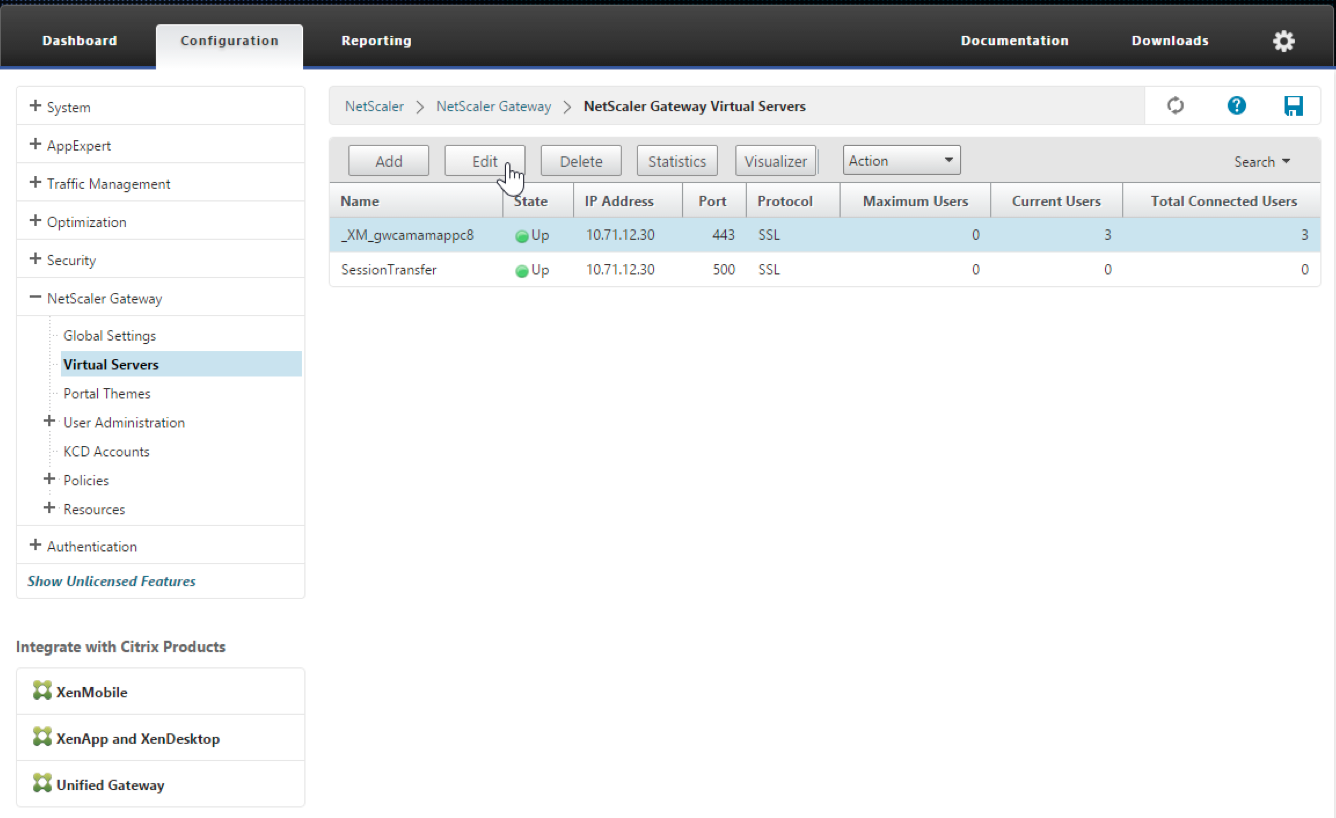

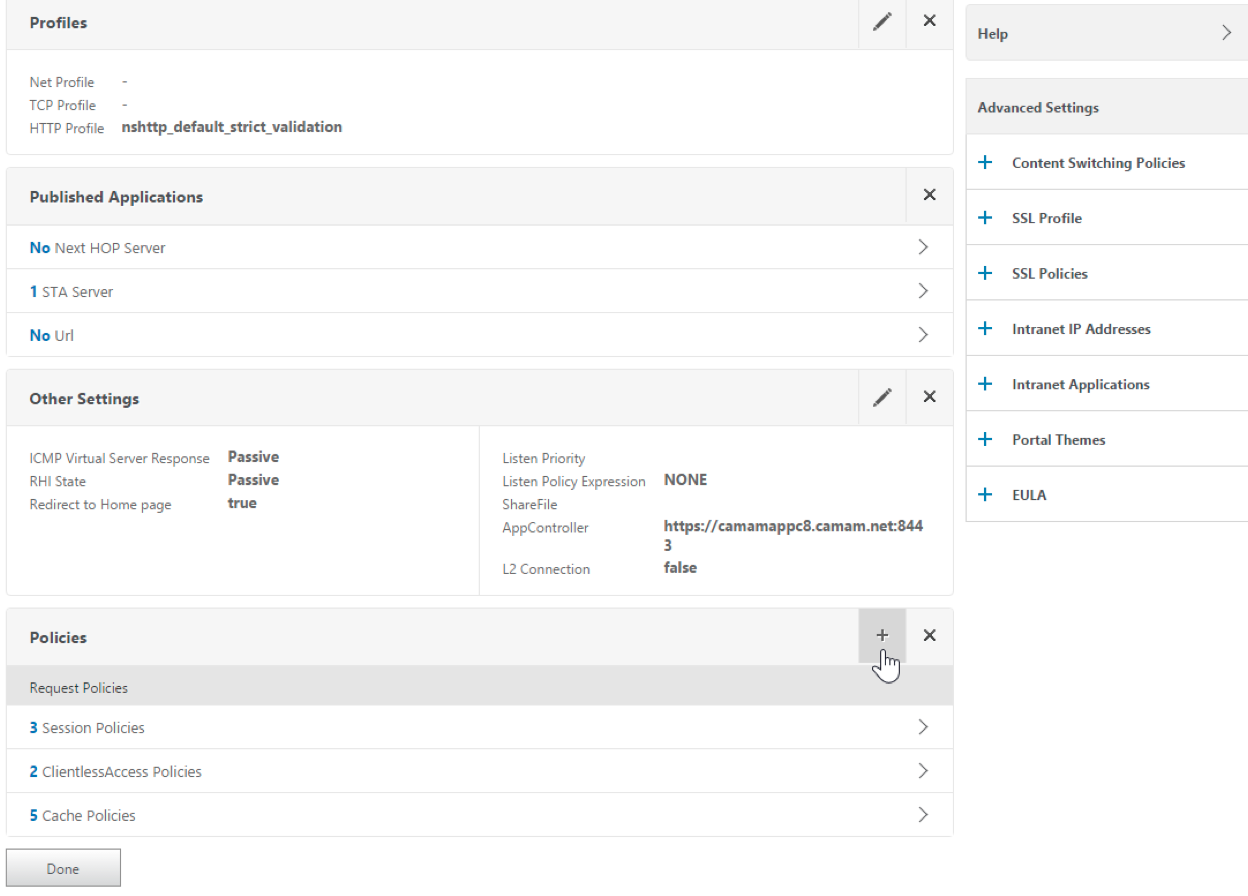

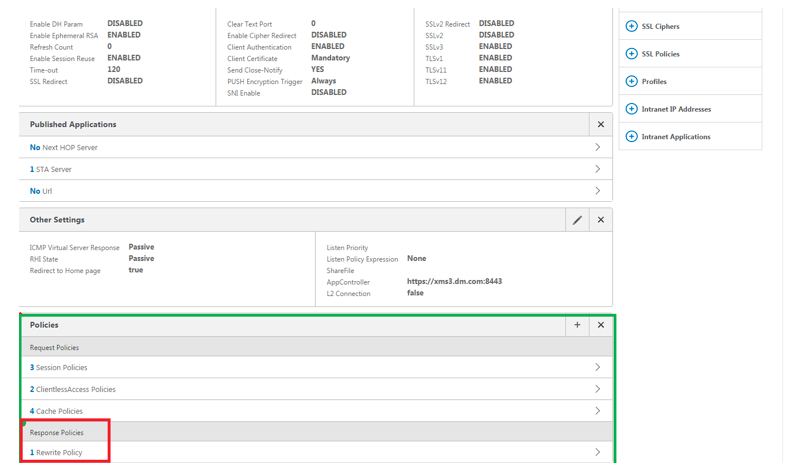

Vincule a ação de reescrita ao servidor virtual como uma política de reescrita. Vá para Configuração > NetScaler Gateway > Servidores virtuais e selecione seu servidor virtual.

-

Clique em Edit.

-

Na tela Configuração de servidores virtuais, role para baixo até Políticas.

-

Clique em + para adicionar uma política.

-

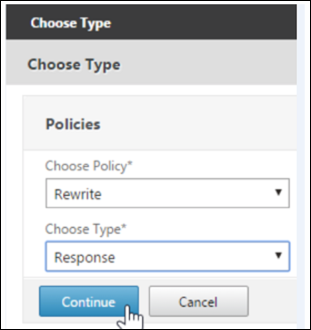

No campo Escolher política, escolha Reescrever.

-

No campo Escolher tipo, escolha Resposta.

-

Clique em Continuar.

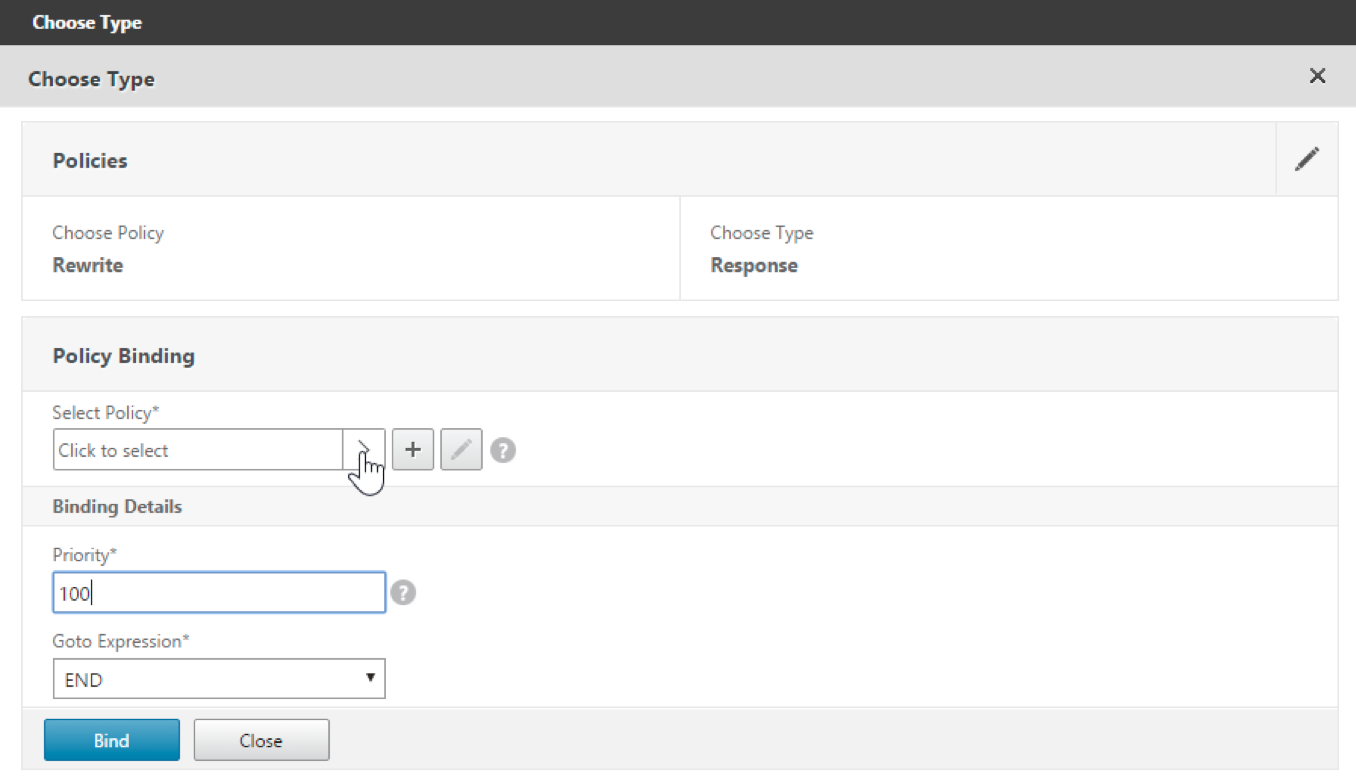

A seção Associação de política se expande.

-

Clique em Selecionar política.

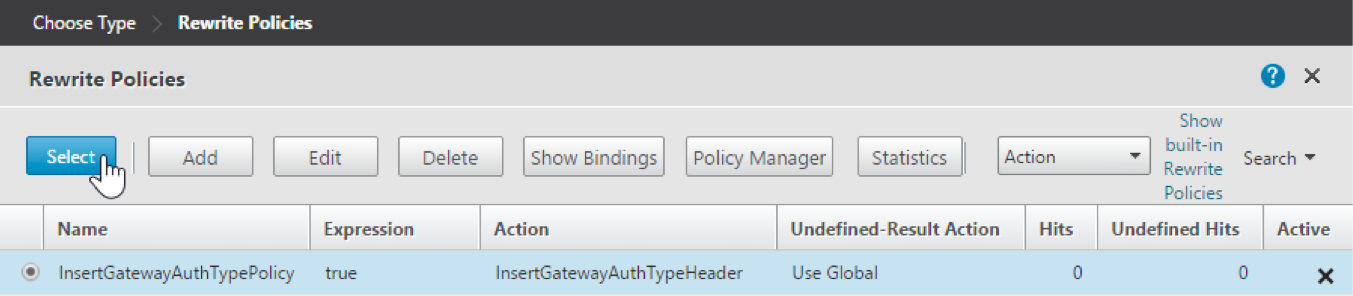

Uma tela com as políticas disponíveis é exibida.

-

Clique na linha da política que você criou e clique em Selecionar. A tela Associação de política aparece novamente, com a política selecionada preenchida.

-

Clique em Bind.

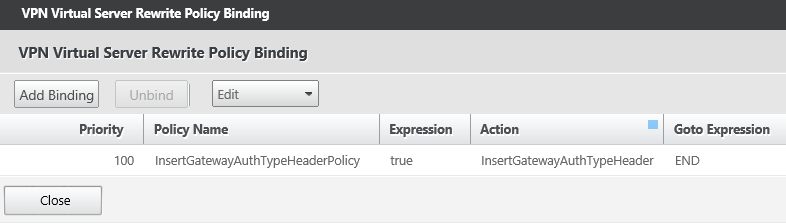

Se a associação for bem-sucedida, a tela de configuração principal será exibida com a política de reescrita concluída.

-

Para exibir os detalhes da política, clique em Política de reescrita.

Requisito de porta para conectividade do ADS para dispositivos Android

A configuração da porta garante que os dispositivos Android conectados pelo Secure Hub possam acessar o Citrix ADS de dentro da rede corporativa. A capacidade de acessar o ADS é importante ao baixar as atualizações de segurança disponibilizadas por meio do ADS. As conexões do ADS podem não ser compatíveis com seu servidor proxy. Nesse cenário, permita que a conexão do ADS ignore o servidor proxy.

Importante:

O Secure Hub para Android e iOS exige que você permita que dispositivos Android acessem o ADS. Para obter detalhes, consulte Requisitos de porta na documentação do Citrix Endpoint Management. Essa comunicação está na porta de saída 443. É muito provável que seu ambiente atual tenha sido projetado para permitir esse acesso. Clientes que não podem garantir essa comunicação são desencorajados a atualizar para o Secure Hub 10.2. Se você tiver alguma dúvida, entre em contato com o suporte Citrix.

Pré-requisitos:

- Colete certificados do Endpoint Management e do Citrix ADC. Os certificados precisam estar no formato PEM e devem ser um certificado público e não a chave privada.

- Entre em contato com o suporte Citrix e faça uma solicitação para ativar o certificate pinning. Durante este processo, você será solicitado a fornecer seus certificados.

As novas melhorias no certificate pinning exigem que os dispositivos se conectem ao ADS antes que o dispositivo seja registrado. Esse pré-requisito garante que as informações de segurança mais recentes estejam disponíveis para o Secure Hub no ambiente no qual o dispositivo está registrado. Se os dispositivos não conseguirem acessar o ADS, o Secure Hub não permitirá o registro do dispositivo. Portanto, abrir o acesso ao ADS na rede interna é fundamental para permitir que os dispositivos se registrem.

Para permitir o acesso ao ADS para o Secure Hub para Android, abra a porta 443 para os seguintes endereços IP e FQDN:

| FQDN | Endereço IP | Porta | Uso de IP e porta |

|---|---|---|---|

discovery.mdm.zenprise.com |

52.5.138.94 | 443 | Secure Hub - Comunicação do ADS |

discovery.mdm.zenprise.com |

52.1.30.122 | 443 | Secure Hub - Comunicação do ADS |

ads.xm.cloud.com: observe que o Secure Hub versão 10.6.15 e posterior usa ads.xm.cloud.com. |

34.194.83.188 | 443 | Secure Hub - Comunicação do ADS |

ads.xm.cloud.com: observe que o Secure Hub versão 10.6.15 e posterior usa ads.xm.cloud.com. |

34.193.202.23 | 443 | Secure Hub - Comunicação do ADS |

Se o certificate pinning estiver ativado:

- O Secure Hub fixa seu certificado corporativo durante o registro do dispositivo.

-

Durante uma atualização, o Secure Hub descarta qualquer certificado atualmente fixado e, em seguida, fixa o certificado do servidor na primeira conexão dos usuários registrados.

Nota:

Se você ativar o certificate pinning após uma atualização, os usuários deverão se registrar novamente.

- A renovação do certificado não exige um novo registro, caso a chave pública do certificado não tenha sido alterada.

O certificate pinning oferece suporte aos certificados de folha, não certificados intermediários ou de emissor. O certificate pinning se aplica aos servidores Citrix, como o Endpoint Management e o Citrix Gateway, e não a servidores de terceiros.

Desativando a opção Excluir conta

Você pode desativar a opção Excluir conta no Secure Hub em ambientes em que o Auto Discovery Services (ADS) está ativado.

Siga as etapas a seguir para desativar a opção Excluir conta:

-

Configure o ADS para seu domínio.

-

Abra as Informações do serviço AutoDiscovery no Citrix Endpoint Management e defina o valor de

DisplayReEnrollLinkcomo False. Por padrão, esse valor é True. -

Se seu dispositivo estiver registrado no modo MDM+MAM (ENT), desconecte-se e faça logon novamente para que as alterações entrem em vigor. Se seu dispositivo estiver registrado em outros modos, você deverá registrá-lo novamente.

Usando o Secure Hub

Os usuários começam baixando o Secure Hub em seus dispositivos na loja Apple ou Android.

Quando o Secure Hub é aberto, os usuários inserem as credenciais fornecidas por suas empresas para registrar seus dispositivos no Secure Hub. Para obter mais detalhes sobre o registro de dispositivos, consulte Contas de usuário, funções e registro.

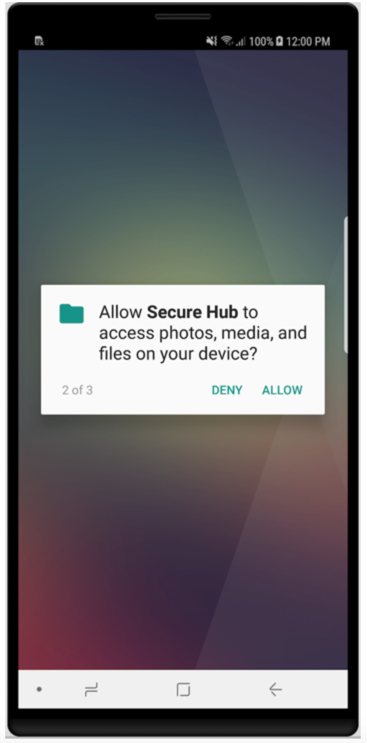

No Secure Hub para Android, durante a instalação inicial e o registro, a seguinte mensagem é exibida: Permitir que o Secure Hub acesse fotos, mídias e arquivos no seu dispositivo?

Essa mensagem vem do sistema operacional Android e não da Citrix. Quando você toca em Permitir, a Citrix e os administradores que gerenciam o Secure Hub não exibem seus dados pessoais em nenhum momento. No entanto, se você conduzir uma sessão de suporte remoto com seu administrador, o administrador poderá exibir seus arquivos pessoais na sessão.

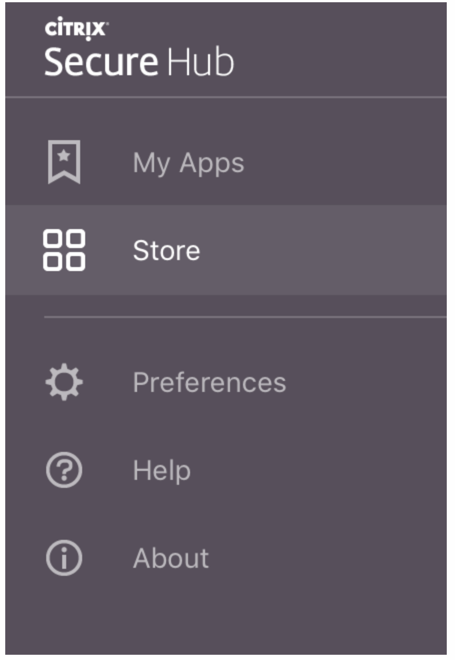

Depois de registrados, os usuários veem todos os aplicativos e áreas de trabalho que você inseriu na guia Meus aplicativos. Os usuários podem adicionar mais aplicativos da Loja. Em telefones, o link da Loja está abaixo do ícone de hambúrguer Configurações no canto superior esquerdo.

Em tablets, a Loja é uma guia separada.

Quando usuários com iPhones com iOS 9 ou posterior instalam aplicativos móveis de produtividade da loja, eles veem uma mensagem. A mensagem afirma que o desenvolvedor corporativo, Citrix, não é confiável nesse iPhone. A mensagem indica que o aplicativo não está disponível para uso até que o desenvolvedor seja confiável. Quando essa mensagem aparece, o Secure Hub solicita que os usuários exibam um guia que os orienta no processo de confiar nos aplicativos corporativos Citrix para seu iPhone.

Registro automático no Secure Mail

Para implantações somente MAM, você pode configurar o Endpoint Management para que os usuários com dispositivos Android ou iOS que se registram no Secure Hub usando credenciais de email sejam automaticamente inscritos no Secure Mail. Os usuários não precisam inserir mais informações ou realizar mais etapas para se registrar no Secure Mail.

Ao usar o Secure Mail pela primeira vez, o Secure Mail obtém o endereço de email, domínio e ID de usuário do Secure Hub. O Secure Mail usa o endereço de email para o AutoDiscovery. O Exchange Server é identificado usando o domínio e a ID do usuário, o que permite que o Secure Mail autentique o usuário automaticamente. O usuário será solicitado a inserir uma senha se a política estiver definida para não passar pela senha. No entanto, o usuário não precisa inserir mais informações.

Para ativar essa função, crie três propriedades:

- A propriedade do servidor MAM_MACRO_SUPPORT. Para obter instruções, consulte Propriedades do servidor.

- As propriedades do cliente ENABLE_CREDENTIAL_STORE e SEND_LDAP_ATTRIBUTES. Para obter instruções, consulte Propriedades do cliente.

Loja personalizada

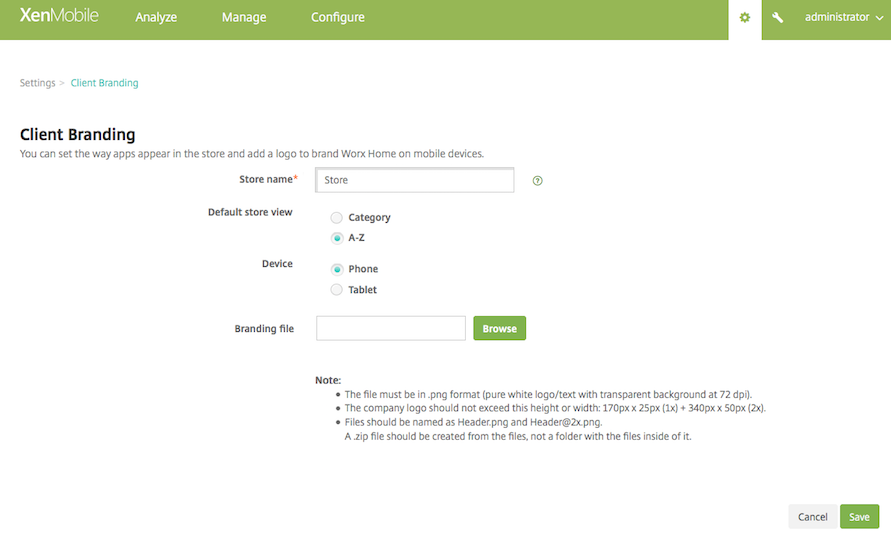

Se você quiser personalizar sua loja, acesse Configurações > Identidade visual do cliente para alterar o nome, adicionar um logotipo e especificar como os aplicativos aparecem.

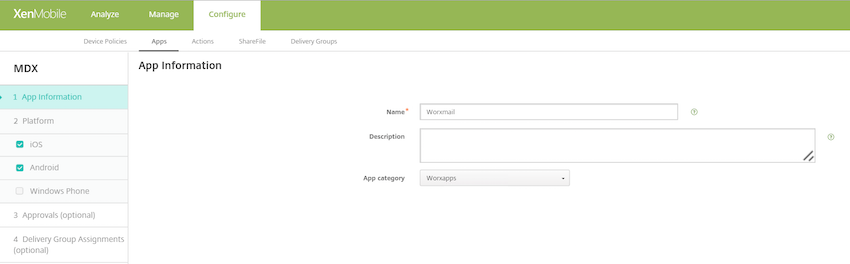

Você pode editar as descrições dos aplicativos no console do Endpoint Management. Clique em Configurar e em Aplicativos. Selecione o aplicativo na tabela e clique em Editar. Selecione as plataformas do aplicativo com a descrição que você está editando e digite o texto na caixa Descrição.

Na loja, os usuários podem navegar somente pelos aplicativos e áreas de trabalho que você configurou e protegeu no Endpoint Management. Para adicionar o aplicativo, os usuários tocam em Detalhes e em Adicionar.

Opções de ajuda configuradas

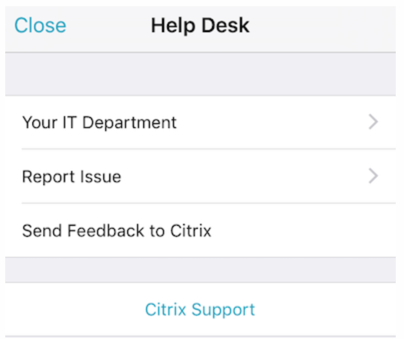

O Secure Hub também oferece aos usuários várias maneiras de obter ajuda. Em tablets, tocar no ponto de interrogação no canto superior direito abre as opções de ajuda. Nos telefones, os usuários tocam no ícone do menu de hambúrguer no canto superior esquerdo e depois tocam em Ajuda.

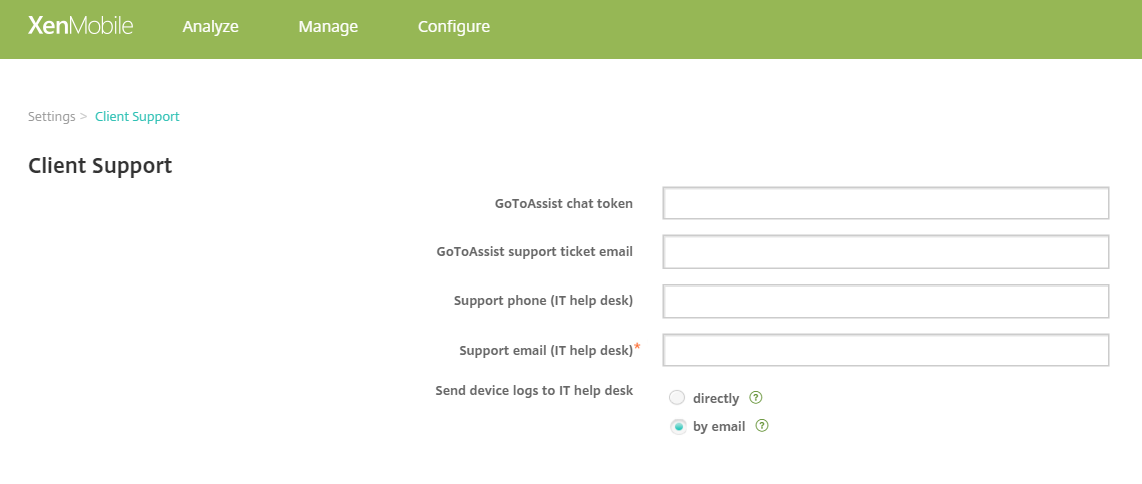

Seu departamento de TI mostra o telefone e o email da central de ajuda da sua empresa, que os usuários podem acessar diretamente do aplicativo. Você insere números de telefone e endereços de email no console do Endpoint Management. Clique no ícone de engrenagem no canto superior direito. A página Configurações é exibida. Clique em Mais e em Suporte ao cliente. A tela em que você insere as informações é exibida.

Notificar problema mostra uma lista de aplicativos. Os usuários selecionam o aplicativo que tem o problema. O Secure Hub gera logs automaticamente e, em seguida, abre uma mensagem no Secure Mail com os logs anexados como um arquivo zip. Os usuários adicionam linhas de assunto e descrições do problema. Eles também podem anexar uma captura de tela.

Enviar comentários à Citrix abre uma mensagem no Secure Mail com um endereço de suporte Citrix preenchido. No corpo da mensagem, o usuário pode inserir sugestões para melhorar o Secure Mail. Se o Secure Mail não estiver instalado no dispositivo, o programa de email nativo será aberto.

Os usuários também podem tocar em Suporte Citrix,, que abre o Citrix Knowledge Center. A partir daí, eles podem pesquisar artigos de suporte para todos os produtos Citrix.

Em Preferências, os usuários podem encontrar informações sobre suas contas e dispositivos.

Políticas de localização

O Secure Hub também fornece políticas de geolocalização e rastreamento geográfico se, por exemplo, você quiser garantir que um dispositivo corporativo não viole um determinado perímetro geográfico. Para obter detalhes, consulte Política Localização do dispositivo.

Coleta e análise de falhas

O Secure Hub coleta e analisa automaticamente as informações de falha para que você possa ver o que causou uma falha específica. O software Crashlytics oferece suporte a essa função.

Para obter mais recursos disponíveis para iOS e Android, consulte a matriz de funções por plataforma para o Citrix Secure Hub.

Gerar logs do lado do dispositivo para o Secure Hub

Esta seção explica como gerar os logs do lado do dispositivo do Secure Hub e configurar o nível de depuração correto neles.

Para obter os logs do Secure Mail, faça o seguinte:

-

Vá para Secure Hub > Ajuda > Notificar problema. Selecione Secure Mail na lista de aplicativos. Um email endereçado à central de ajuda da sua organização é aberto.

-

Altere as configurações de log somente se sua equipe de suporte tiver instruído você a fazer isso. Sempre confirme se as configurações estão definidas corretamente.

-

Retorne ao Secure Mail e reproduza o problema. Observe a hora em que o problema começou a ser reproduzido e a hora em que o problema ocorre ou a mensagem de erro é exibida.

-

Volte para Secure Hub > Ajuda > Notificar problema. Selecione Secure Mail na lista de aplicativos. Um email endereçado à central de ajuda da sua organização é aberto.

-

Preencha a linha de assunto e o corpo com algumas palavras descrevendo seu problema. Inclua os carimbos de data/hora coletados na etapa 3 e clique em Enviar. A mensagem concluída é aberta com arquivos de log compactados anexados.

-

Clique em Enviar novamente.

Os arquivos zip enviados incluem os seguintes logs:

- CtxLog_AppInfo.txt (iOS), Device_And_AppInfo.txt (Android), logx.txt e WH_logx.txt (Windows Phone)

Os logs de informações do aplicativo incluem informações sobre o dispositivo e o aplicativo.