Warnungen und Benachrichtigungen

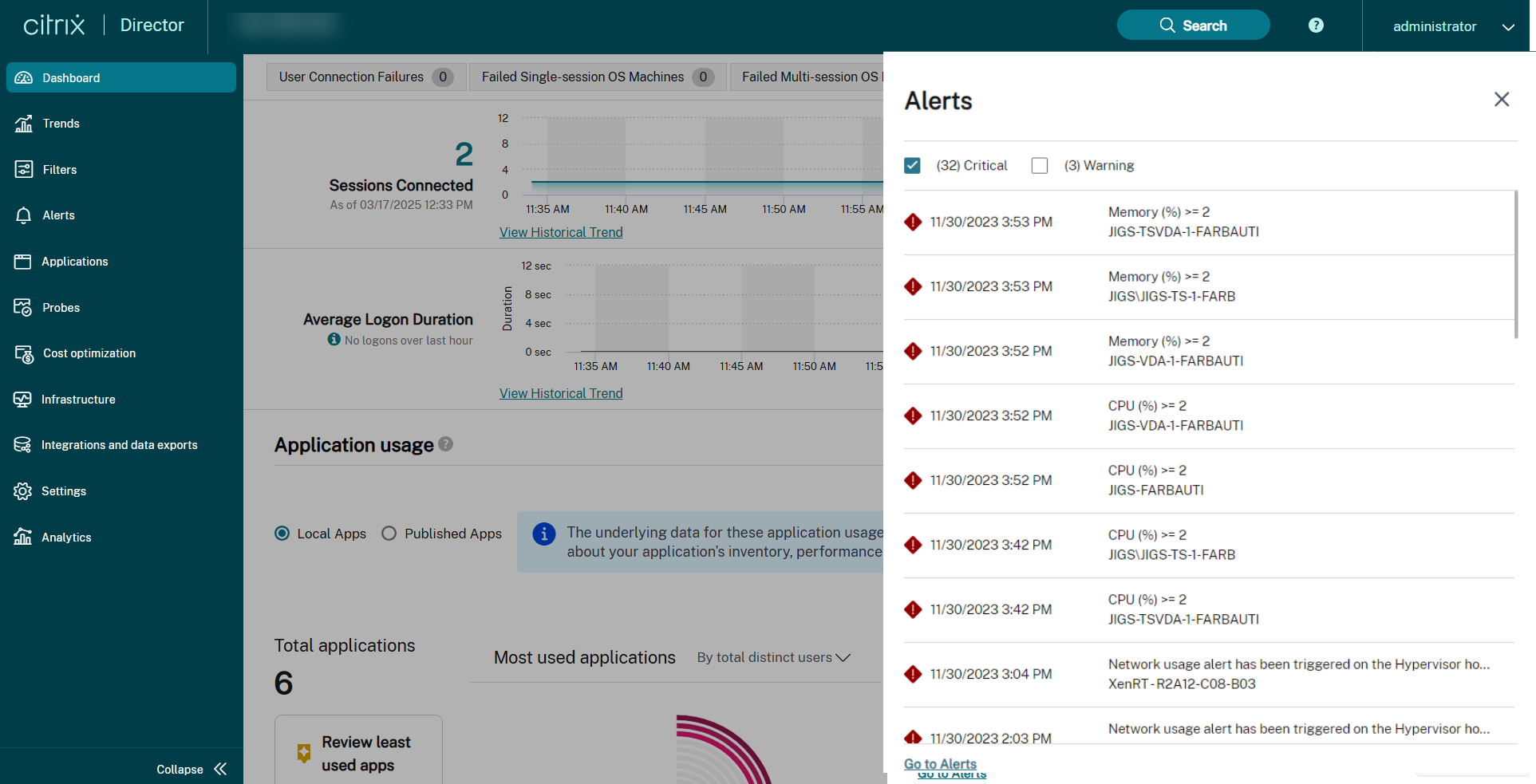

In Director werden im Dashboard und in anderen Ansichten der oberen Ebene Warnungen und kritische Warnungen mit entsprechenden Symbolen angezeigt. Warnungen stehen für Sites mit Premium-Lizenz zur Verfügung. Die Anzeige von Warnungen wird jede Minute automatisch aktualisiert und kann bei Bedarf auch manuell aktualisiert werden.

Eine Warnung (gelbes Dreieck) zeigt an, dass der Schwellenwert einer Bedingung erreicht oder überschritten wurde.

Eine kritische Warnung (roter Kreis) zeigt an, dass der kritische Schwellenwert einer Bedingung erreicht oder überschritten wurde.

Sie können detaillierte Informationen zu Warnungen anzeigen, indem Sie eine Warnung in der Seitenleiste auswählen und unten in der Seitenleiste auf Warnmeldungen oder oben auf der Director-Seite Warnungen klicken.

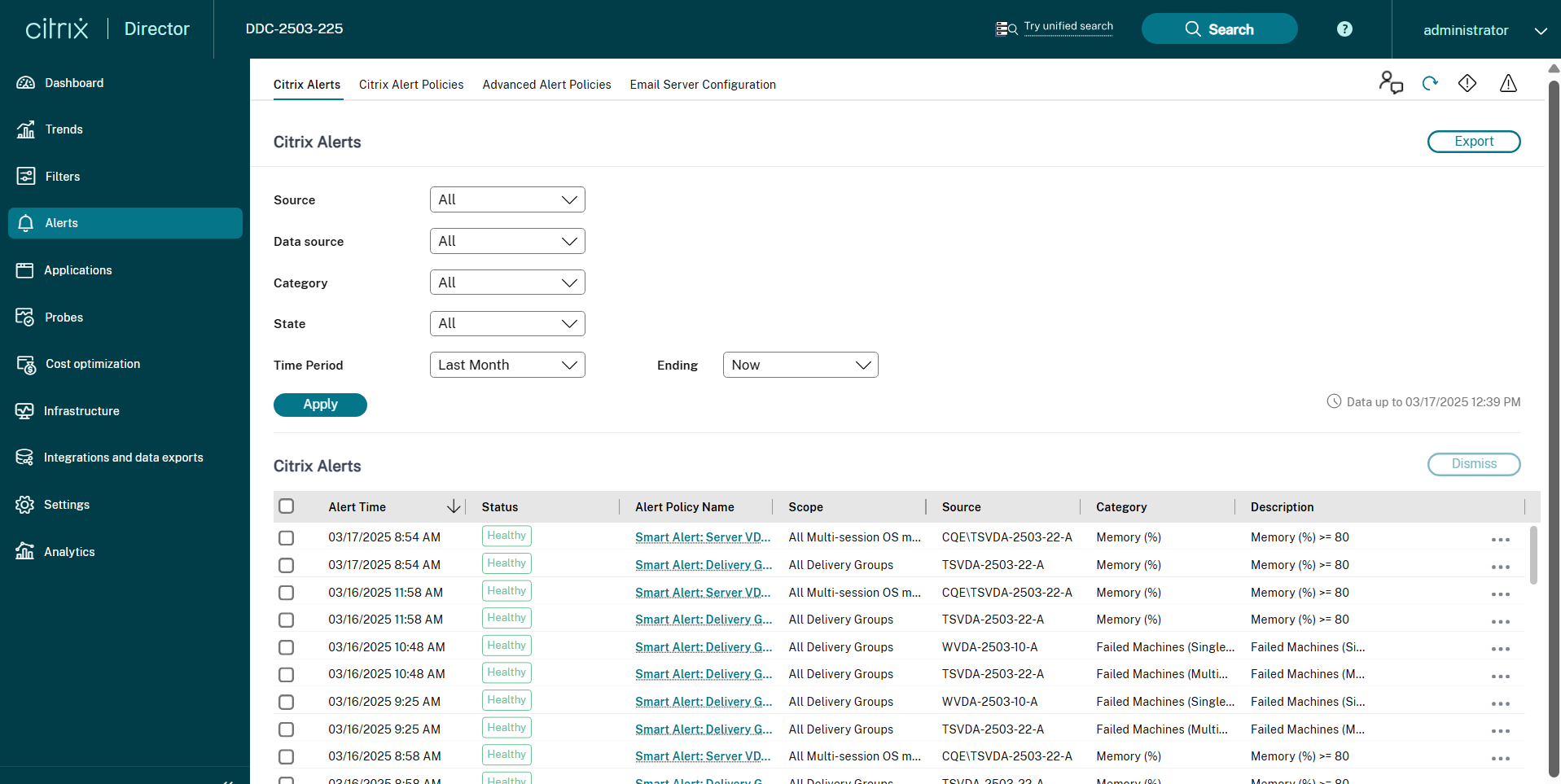

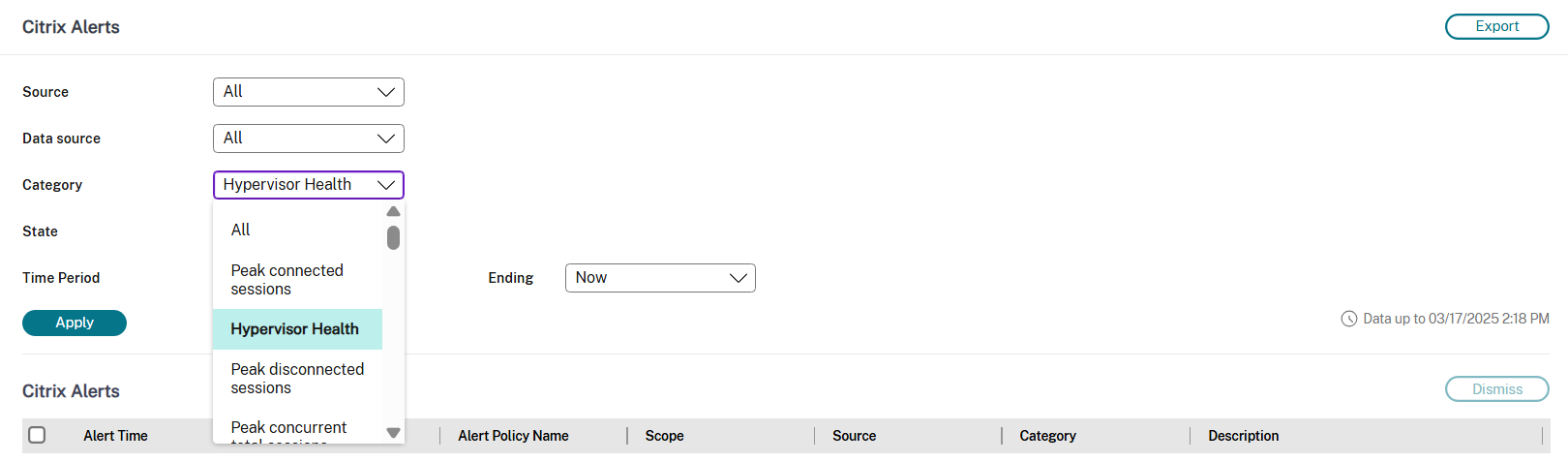

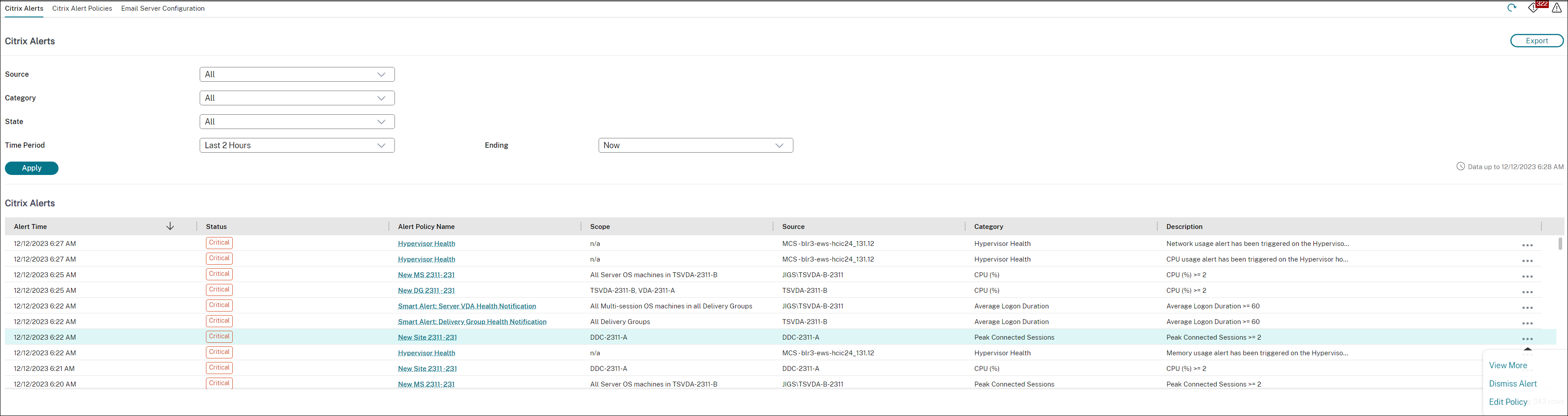

In der Ansicht “Warnungen” können Sie Warnungen filtern und exportieren. Beispielsweise können Sie fehlerhafte Maschinen mit Multisitzungs-OS für eine bestimmte Bereitstellungsgruppe im vergangenen Monat oder alle Warnungen für einen bestimmten Benutzer anzeigen. Weitere Informationen finden Sie unter Exportieren von Berichten.

Citrix®-Warnmeldungen

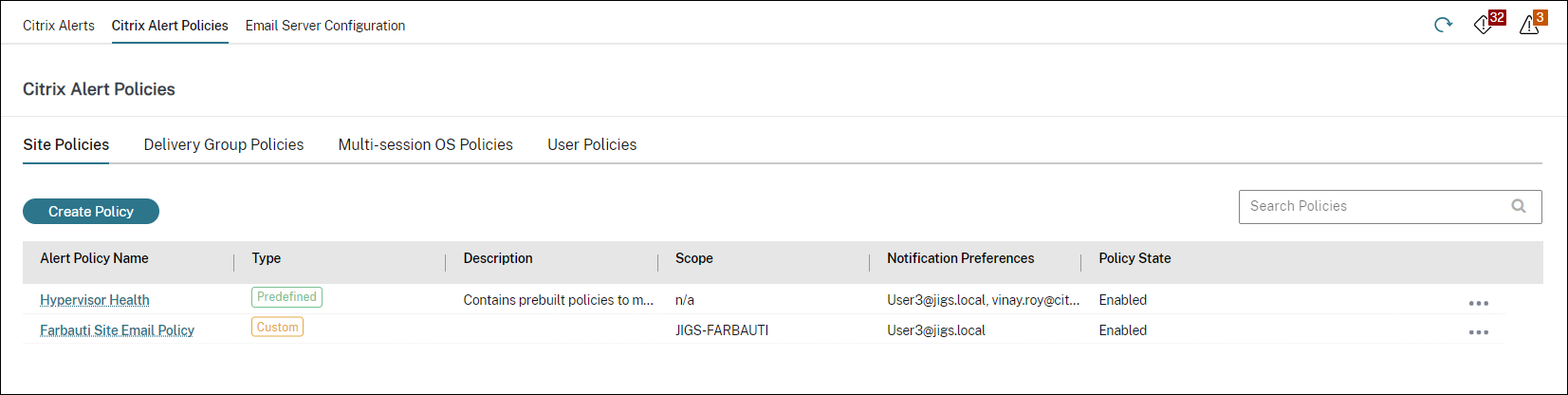

Citrix Warnungen in Director stammen von Citrix Komponenten. Sie können Citrix-Warnmeldungen in Director unter Warnungen > Citrix-Warnmeldungsrichtlinie konfigurieren. Im Rahmen der Konfiguration können Sie den Versand von Benachrichtigungen per E-Mail an Personen und Gruppen festlegen, wenn die Schwellenwerte überschritten werden. Weitere Informationen zum Einrichten von Citrix Warnungen finden Sie unter Erstellen von Benachrichtigungsrichtlinien.

Hinweis:

Stellen Sie sicher, dass die Firewall, der Proxy und Microsoft Exchange Server die E-Mail-Benachrichtigungen nicht blockiert.

Intelligente Benachrichtigungsrichtlinien

Eine Reihe integrierter Benachrichtigungsrichtlinien mit vordefinierten Schwellenwerten ist für Bereitstellungsgruppen und Multisitzungs-OS-VDAs verfügbar. Für dieses Feature sind Director und Delivery Controller ab Version 7.18 erforderlich. Sie können die Schwellenwertparameter der integrierten Benachrichtrigungsrichtlinien in Warnungen > Citrix-Benachrichtligungsrichtlinien ändern. Diese Richtlinien werden erstellt, wenn mindestens ein Warnungsziel – eine Bereitstellungsgruppe oder ein Multisitzungs-OS-VDA – in der Site vorhanden ist. Außerdem werden integrierte Benachrichtigungsrichtlinien automatisch neuen Bereitstellungsgruppen und Multisitzungs-OS-VDAs hinzugefügt.

Wenn Sie Director und Ihre Site aktualisieren, werden die Benachrichtigungsrichtlinien der älteren Director-Instanz übernommen. Integrierte Benachrichtigungsrichtlinien werden nur erstellt, wenn die Überwachungsdatenbank keine entsprechenden Warnmeldungsregeln enthält.

Informationen zu den Schwellenwerten der integrierten Benachrichtigungsrichtlinien finden Sie unter Bedingungen für Benachrichtigungsrichtlinien.

Erweiterte Warnrichtlinien

Das Feature “Proaktive Benachrichtigungen und Warnungen” von Director wurde um ein neues Alert-Framework namens Erweiterte Warnrichtlinien erweitert. Mit diesem Feature können Sie Warnungen erstellen, indem Sie detaillierte Details für jedes Element oder jede Bedingung angeben und so die Kontrolle über den Umfang der Warnungen verbessern. Derzeit enthalten diese Richtlinien Warnmeldungen zu Kosteneinsparungen und Infrastruktur.

Mit der Einführung von erweiterten Warnrichtlinien, bei denen es sich um eine datenquellengesteuerte Warnung handelt, können Sie die Bereichsfilterung mit mehreren Bedingungen verwenden.

Dieses Feature hilft Ihnen dabei, übermäßig viele Warnmeldungen zu reduzieren, um eine verminderte Reaktionsfähigkeit oder Effektivität bei der Behebung wichtiger Probleme zu verhindern. Diese Richtlinie hilft dabei, die Effektivität der Warnrichtlinien und das Engagement der Administratoren zu messen.

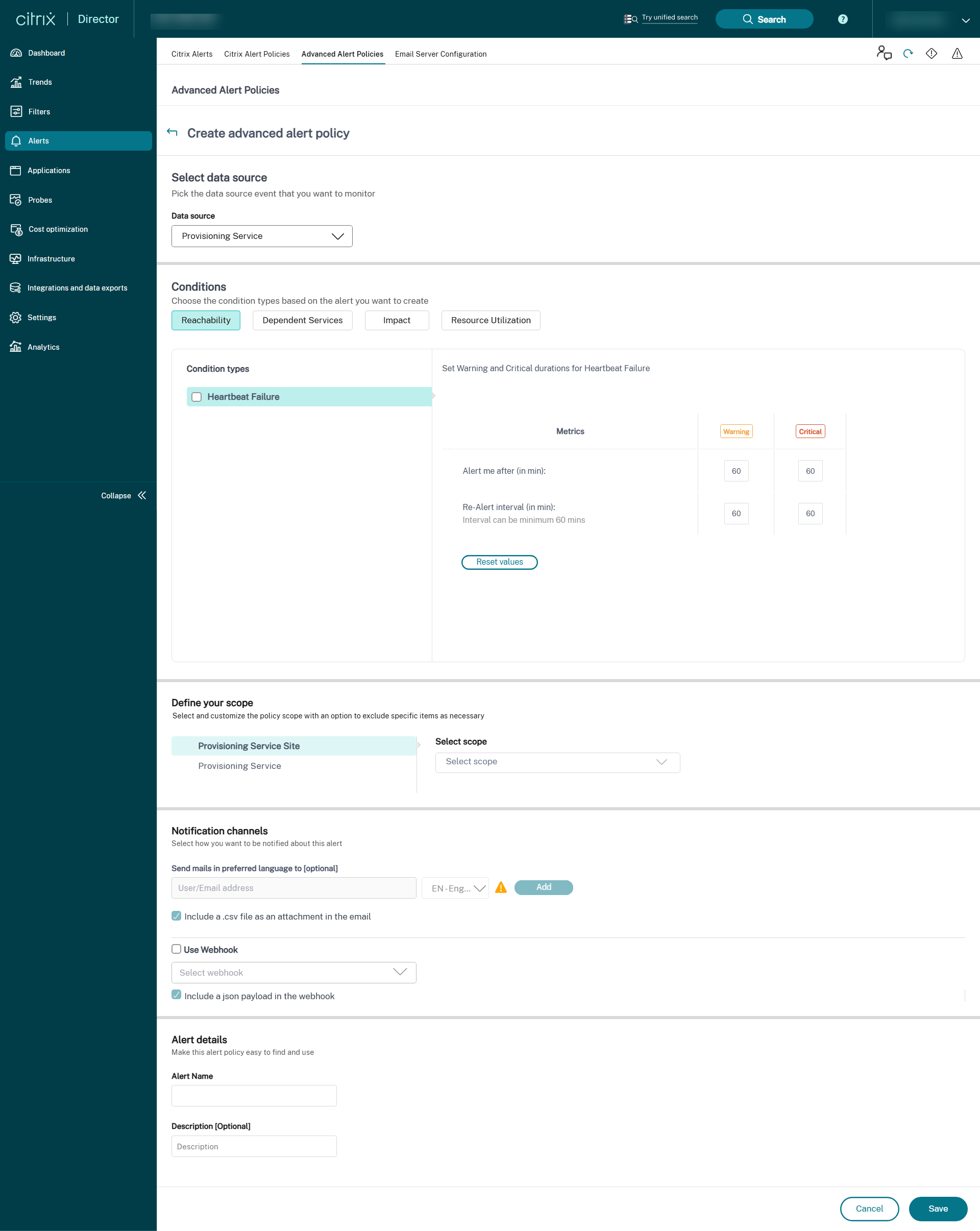

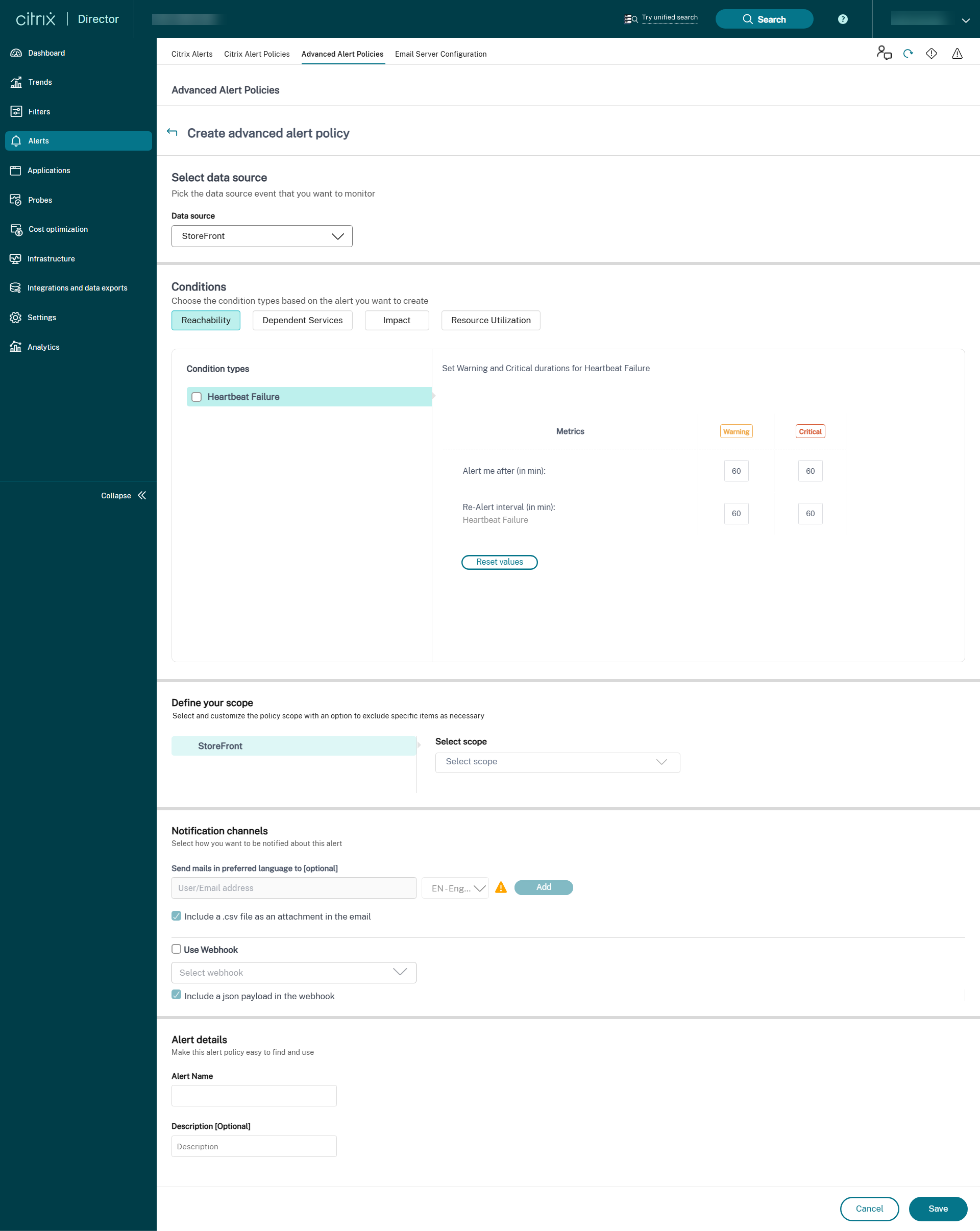

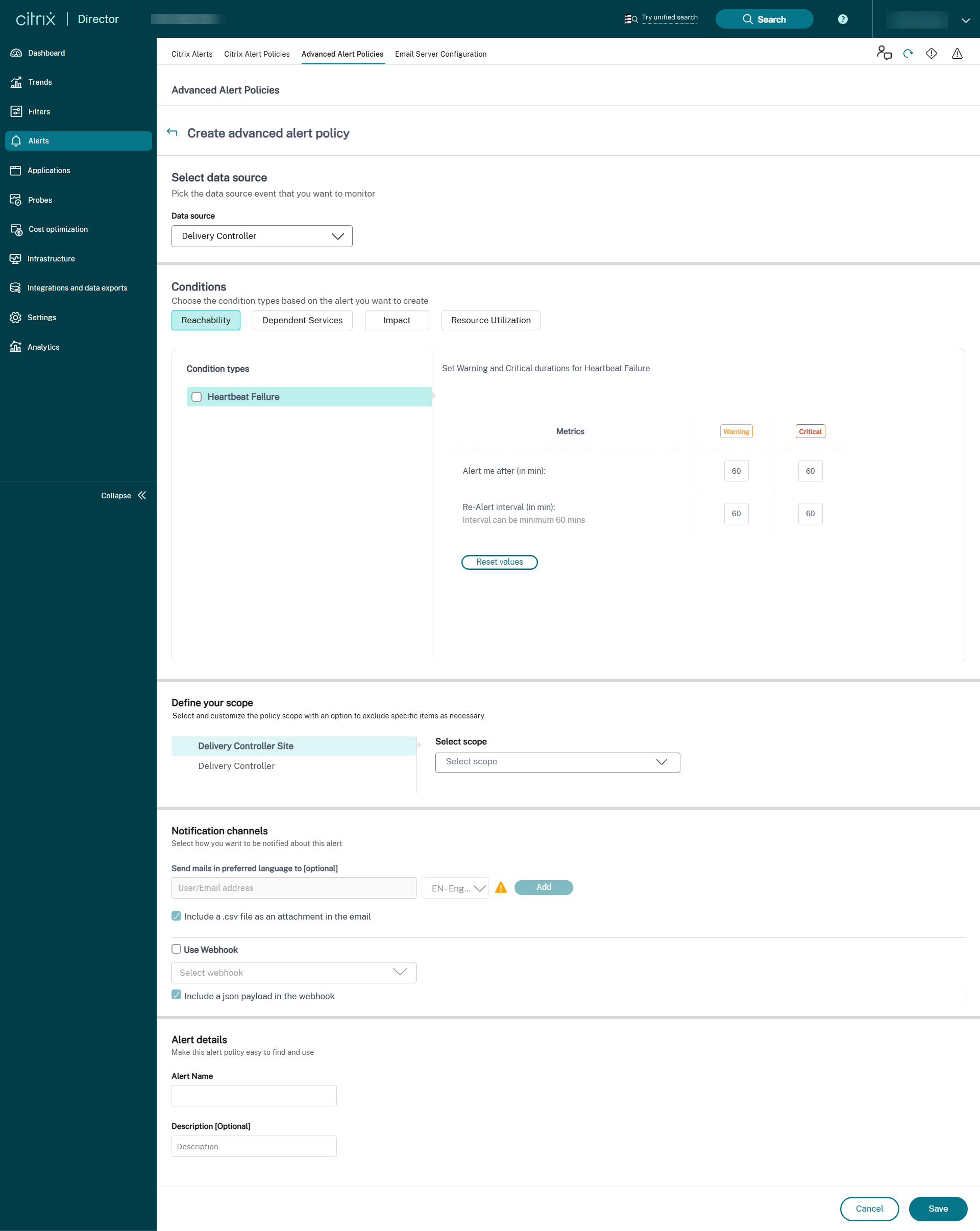

Sie können im Abschnitt Benachrichtigungen > Erweiterte Warnrichtlinien > Richtlinie erstellen eine Richtlinie für erweiterte Warnmeldungen erstellen.

Sie können eine der folgenden Datenquellen auswählen:

- Maschinen

- Provisioning Service

- StoreFront™

- Delivery Controller™

Warnmeldungen zu Kosteneinsparungen

Sie können Warnmeldungen zu Kosteneinsparungen erstellen, die Ihnen bei der Kostenoptimierung helfen. Derzeit können Sie Warnungen für Maschinen erstellen.

Gehen Sie wie folgt vor, um Warnungen für Maschinen zu erstellen:

- Klicken Sie auf die Registerkarte Warnungen > Erweiterte Warnungsrichtlinien. Die Seite Erweiterte Warnrichtlinien wird angezeigt.

- Klicken Sie auf Richtlinie erstellen. Der Abschnitt Erweiterte Warnrichtlinien erstellen wird angezeigt.

-

Wählen Sie Maschinen aus der Dropdownliste Datenquelle aus. Die Kosteneinsparungsbedingung und die entsprechenden Arten von Bedingungen werden angezeigt.

-

Wählen Sie je nach Bedarf die folgenden Arten von Bedingungen aus:

- Maschinen mit Energieverwaltung konnten nicht eingeschaltet werden

- Maschinen mit Energieverwaltung konnten nicht ausgeschaltet werden

- Maschinen mit Energieverwaltung und hoher Verfügbarkeit

- Wählen Sie die spezifischen Parameter und die entsprechenden Optionen für jede der ausgewählten Bedingungen aus.

-

Legen Sie die Metriken für Warnung und Kritisch für den ausgewählten Zustand fest:

-

Für Energieverwaltete Maschinen mit hoher Verfügbarkeit:

- Anzahl der Maschinen, die den Verfügbarkeitsschwellenwert überschreiten

- Das Intervall für erneute Warnungen (in Minuten) kann mindestens 60 Minuten betragen

-

Für Maschinen mit Energieverwaltung konnten nicht eingeschaltet werden und Maschinen mit Energieverwaltung konnten nicht ausgeschaltet werden:

- Anzahl der Maschinen, die den Verfügbarkeitsschwellenwert überschreiten

- Die Intervalle der Stichproben (in Minuten) können ein Vielfaches von 30 Minuten betragen

- Wiederholungsintervall (in Minuten) kann ein Vielfaches von 60 Minuten betragen

-

- Planen Sie nach Bedarf Intervalle für erneute Benachrichtigungen für die ausgewählten Warnungen ein.

- Definieren Sie den Umfang der Benachrichtigung.

-

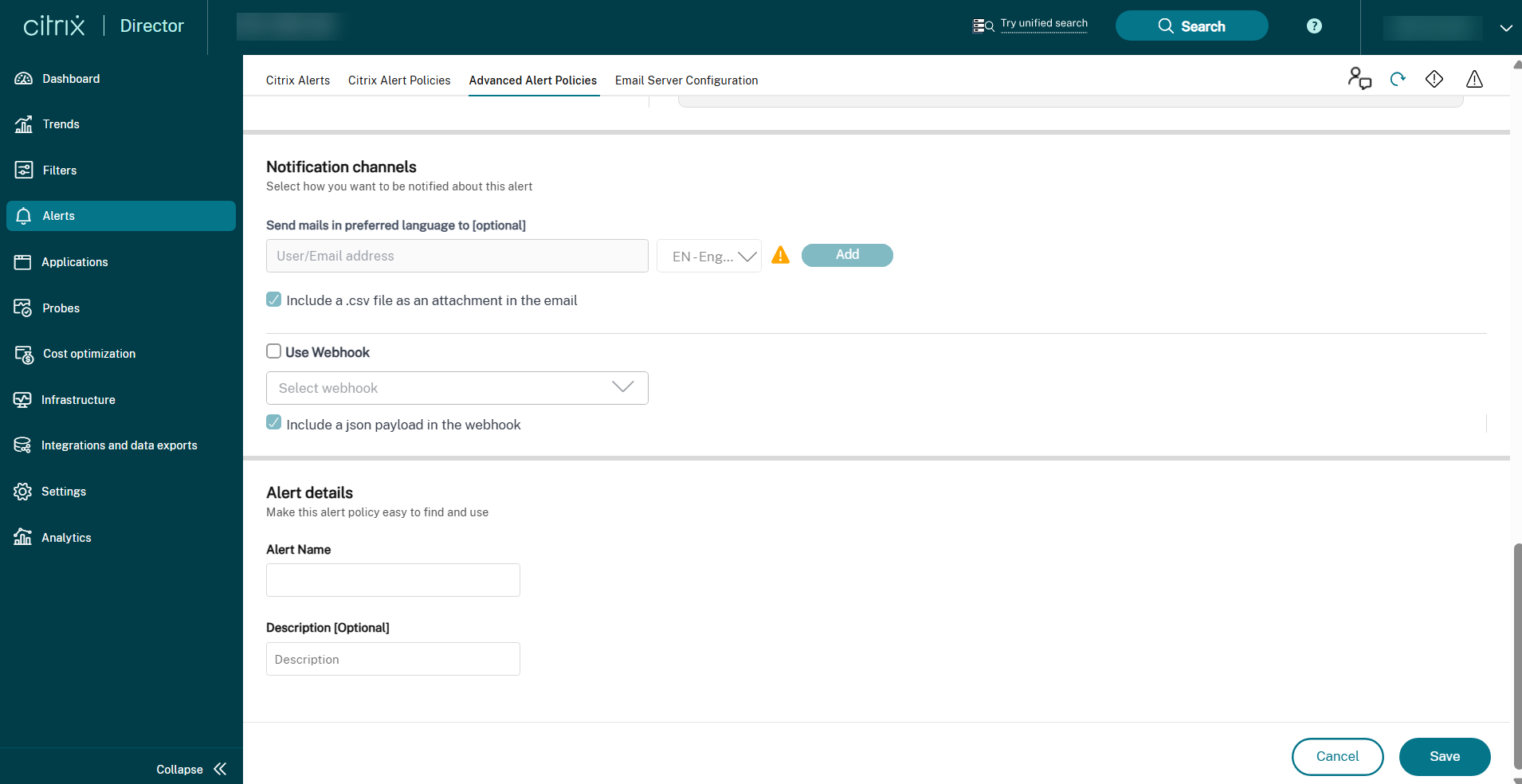

Stellen Sie die Benachrichtigungskanäle ein. Dies kann E-Mail oder Webhook sein.

-

Sie können die folgenden Kontrollkästchen auswählen:

- JSON-Nutzlast als Anlage in den Webhook einfügen

- Der E-Mail eine CSV-Datei als Anlage hinzufügen

Weitere Informationen finden Sie unter Verbesserungen des Warnungsinhalts.

-

- Geben Sie die Einzelheiten zur Warnung ein, wie Warnmeldungsname und Beschreibung (optional).

- Klicken Sie auf Speichern. Die Warnung wird erstellt.

Warnmeldungen zur Infrastrukturüberwachung

Sie können Warnungen erstellen, um den Zustand der folgenden unterstützten Citrix Virtual Apps and Desktops™-Komponenten zu überwachen:

-

Provisioning Service

-

StoreFront

-

Delivery Controller

Sobald die Einrichtung der Infrastrukturüberwachung abgeschlossen ist, können Sie die in Director verfügbaren Zustandsdaten verwenden, um Warnungen für alle erforderlichen Komponenten zu konfigurieren. Administratoren können Bedingungen, Bereiche und Benachrichtigungsmedien festlegen, um wichtige Benachrichtigungen per E-Mail oder als JSON-Payload über Webhooks zu erhalten. Für Provisioning Service und Delivery Controller können Sie den Umfang der Warnungen entweder auf Site-Ebene oder auf individueller Serverebene auswählen. Wenn Sie beispielsweise im Fall des Bereitstellungsdienstes “Alle Bereitstellungsdienste“ auswählen, erhalten Sie nur eine einzige Warnung für die gesamte Site, auch wenn die Site über zwei Server verfügt. Dies wird als Warnung auf Site-Ebene betrachtet. Die ausgelösten Warnungen sind auch im Abschnitt Citrix Warnmeldungen zur Analyse und Verwaltung verfügbar.

Im Rahmen der neu eingeführten Infrastrukturrichtlinie werden die Warnbedingungen wie folgt in vier Abschnitte unterteilt:

- Erreichbarkeit

- Abhängige Dienste

- Auswirkung

- Ressourcenauslastung

Die Bedingungen innerhalb jeder Kategorie können auf Grundlage Ihrer Unternehmensprioritäten mit dem Schweregrad Kritisch und Warnung festgelegt werden. Sie können auch Intervalle für erneute Warnmeldungen für diese Warnungen planen.

Sie können eine Infrastrukturrichtlinie im Abschnitt Warnungen > Citrix Benachrichtigungsrichtlinien erstellen. Sie können die erforderliche Kategorie und dann die erforderlichen Bedingungen für die Richtlinie auswählen. Weitere Informationen zum Erstellen einer Richtlinie finden Sie unter Erstellen von Warnrichtlinien. Nachdem die Richtlinie erstellt wurde, können Sie die Richtlinie auf der Seite Citrix Warnmeldungen bearbeiten, löschen oder deaktivieren.

Weitere Informationen zu den Bedingungen, die in den einzelnen Kategorien und Komponenten unterstützt werden, finden Sie im Folgenden:

- Integritätsmetriken für den Provisioning Service

- StoreFront-Integritätsmetriken

- Delivery Controller-Integritätsmetriken

Die folgenden Daten werden als Warnung per E-Mail oder auf der Seite der Citrix Warnmeldungen empfangen:

| Feld | Beschreibung |

|---|---|

| Kunden-ID | Die Kunden-ID der Site. |

| Warnstufe | Die möglichen Werte sind Kritisch und Warnung. |

| Ziel | Der Name der Maschine, für die die Warnung ausgelöst wird. |

| Zeit | Der Zeitpunkt, zu dem die Warnmeldung ausgelöst wird. |

| Geltungsbereich | Der Geltungsbereich der Richtlinie. |

| Richtlinie | Der Name der Richtlinie. |

| Beschreibung | Die Beschreibung des Problems, für das die Warnung ausgelöst wurde. |

Geltungsbereich der Richtlinie definieren

Sie können den Umfang Ihrer Warnung definieren und Ausnahmen hinzufügen. Die Warnung wird nur für den ausgewählten Bereich generiert, und der Unterbereich, der durch Hinzufügen von Ausnahmen ausgeschlossen wurde, wird nicht in die Warnungsgenerierung einbezogen. Dieses Feature hilft Ihnen, Benachrichtigungen auf einer granularen Ebene zu erstellen.

Sie können Benachrichtigungen per E-Mail oder über Webhook-URLs erstellen. Sie können auch Ihre bevorzugte Sprache auswählen, in der Sie Benachrichtigungen erhalten möchten. Sie können auch eine Option auswählen, um die Warnungsparameter in einem CSV-Dateianhang für E-Mails oder in einer JSON-Nutzlast über eine Webhook-URL zu erhalten. Der Anhang enthält Einzelheiten zu den erforderlichen Parametern. Weitere Informationen finden Sie unter Verbesserungen des Warnungsinhalts.

Die folgenden Daten werden als Warnung per E-Mail oder auf der Citrix Alerts-Seite empfangen:

| Feld | Beschreibung |

|---|---|

| Kunden-ID | Die Kunden-ID der Site. |

| Warnstufe | Dieser Wert ist der vordefinierte Wert, der für jede Warnbedingung festgelegt ist. Die möglichen Werte sind Kritisch und Warnung. |

| Bedingung | Dieser Wert ist die Bedingung, die beim Erstellen der Richtlinie festgelegt wurde. Beispielsweise ist die Anzahl der nicht registrierten Maschinen mindestens 20. |

| Ziel | Der Name der Bereitstellungsgruppe oder Site, für die die Warnung ausgelöst wird. |

| Site | Der Name der Site. |

| Geltungsbereich | Der Geltungsbereich der Richtlinie. Dieser Wert beinhaltet auch den Unterbereich. |

| Richtlinie | Der Name der Richtlinie. |

| Beschreibung | Die Beschreibung des Problems, für das die Warnung ausgelöst wurde. |

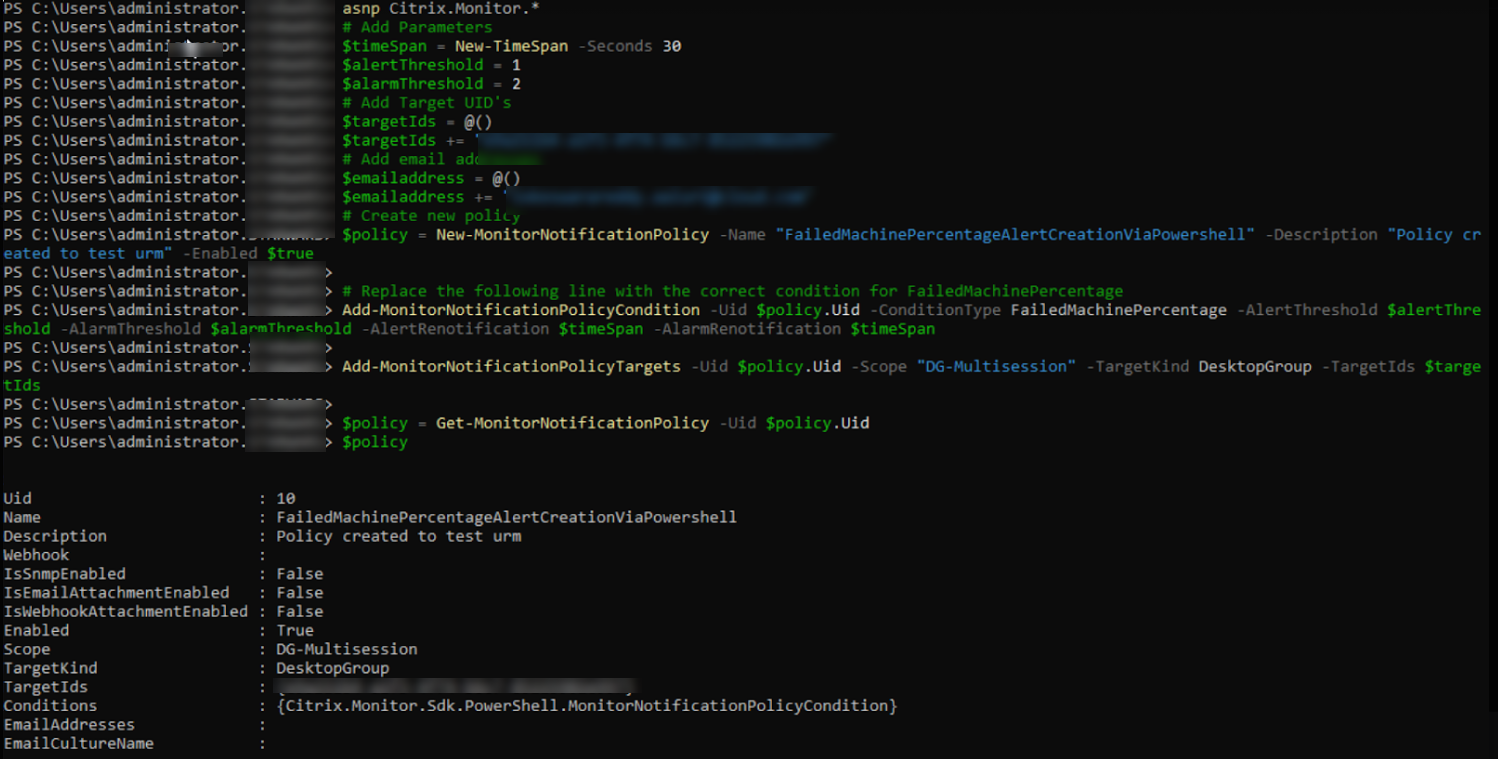

Wie erstelle ich eine Advanced-Alert-Richtlinie mit einem PowerShell-Skript?

PowerShell-Skript zum Erstellen einer Warnrichtlinie:

asnp Citrix.Monitor.*

# Add Parameters

$timeSpan = New-TimeSpan -Seconds 30

$alertThreshold = 1

$alarmThreshold = 2

# Add Target UID's

$targetIds = @()

$targetIds += "e9a211b4-a1f3-4f74-b6c7-85225902e997"

# Add email addresses

$emailaddress = @()

$emailaddress += "loki@abc.com"

# Create new policy

$policy = New-MonitorNotificationPolicy -Name "FailedMachinePercentageAlertCreationViaPowershell" -Description "Policy created to test urm" -Enabled $true

<!--NeedCopy-->

Ersetzen Sie die folgende Zeile durch die richtige Bedingung für FailedMachinePercentage

Add-MonitorNotificationPolicyCondition -Uid $policy.Uid -ConditionType FailedMachinePercentage -AlertThreshold $alertThreshold -AlarmThreshold $alarmThreshold -AlertRenotification $timeSpan -AlarmRenotification $timeSpan

Add-MonitorNotificationPolicyTargets -Uid $policy.Uid -Scope "DG-Multisession" -TargetKind DesktopGroup -TargetIds $targetIds

$policy = Get-MonitorNotificationPolicy -Uid $policy.Uid

$policy

<!--NeedCopy-->

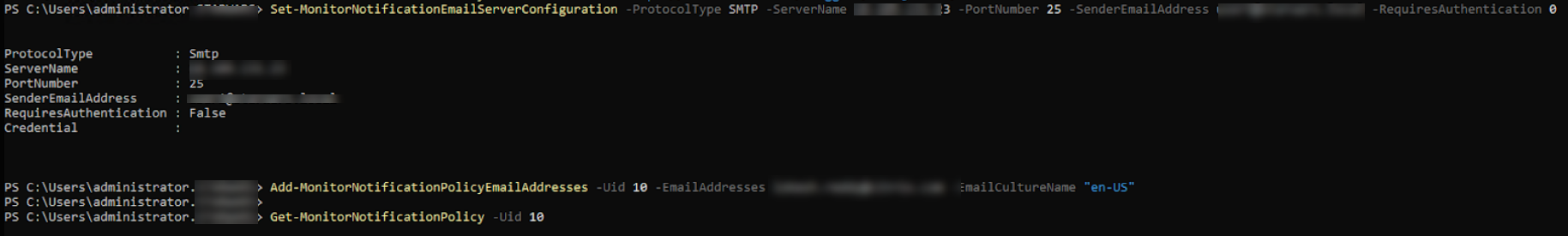

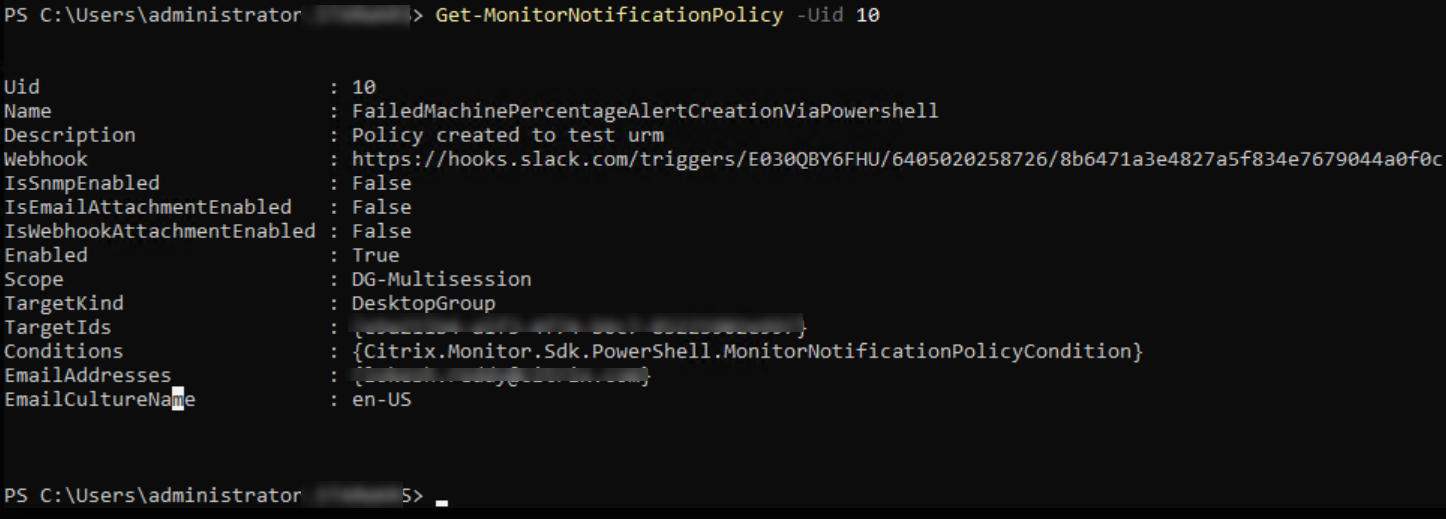

Aus dem vorherigen Bild können Sie sehen, dass die Richtlinie erstellt wurde und Uid den Wert 10 hat.

So fügen sie eine E-Mail zur Konfiguration hinzu

Set-MonitorNotificationEmailServerConfiguration -ProtocolType SMTP -ServerName NameOfTheSMTPServerOrIPAddress -PortNumber 80 -SenderEmailAddress loki@abc.com -RequiresAuthentication 0

<!--NeedCopy-->

So fügen Sie eine E-Mail zur Richtlinie hinzu

Add-MonitorNotificationPolicyEmailAddresses -Uid $policy.Uid -EmailAddresses $emailaddress -EmailCultureName "en-US"

<!--NeedCopy-->

Beispielskript zum Hinzufügen einer E-Mail:

Add-MonitorNotificationPolicyEmailAddresses -Uid 10 -EmailAddresses $emailaddress -EmailCultureName "en-US"

<!--NeedCopy-->

Um eine Webhook-URL zur Richtlinie hinzuzufügen

Set-MonitorNotificationPolicy –Uid $polcy.Uid –Webhook 'URL'

<!--NeedCopy-->

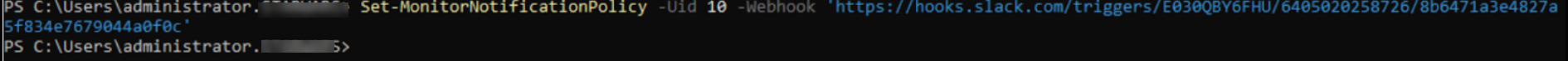

Beispielskript zum Hinzufügen einer Webhook-URL:

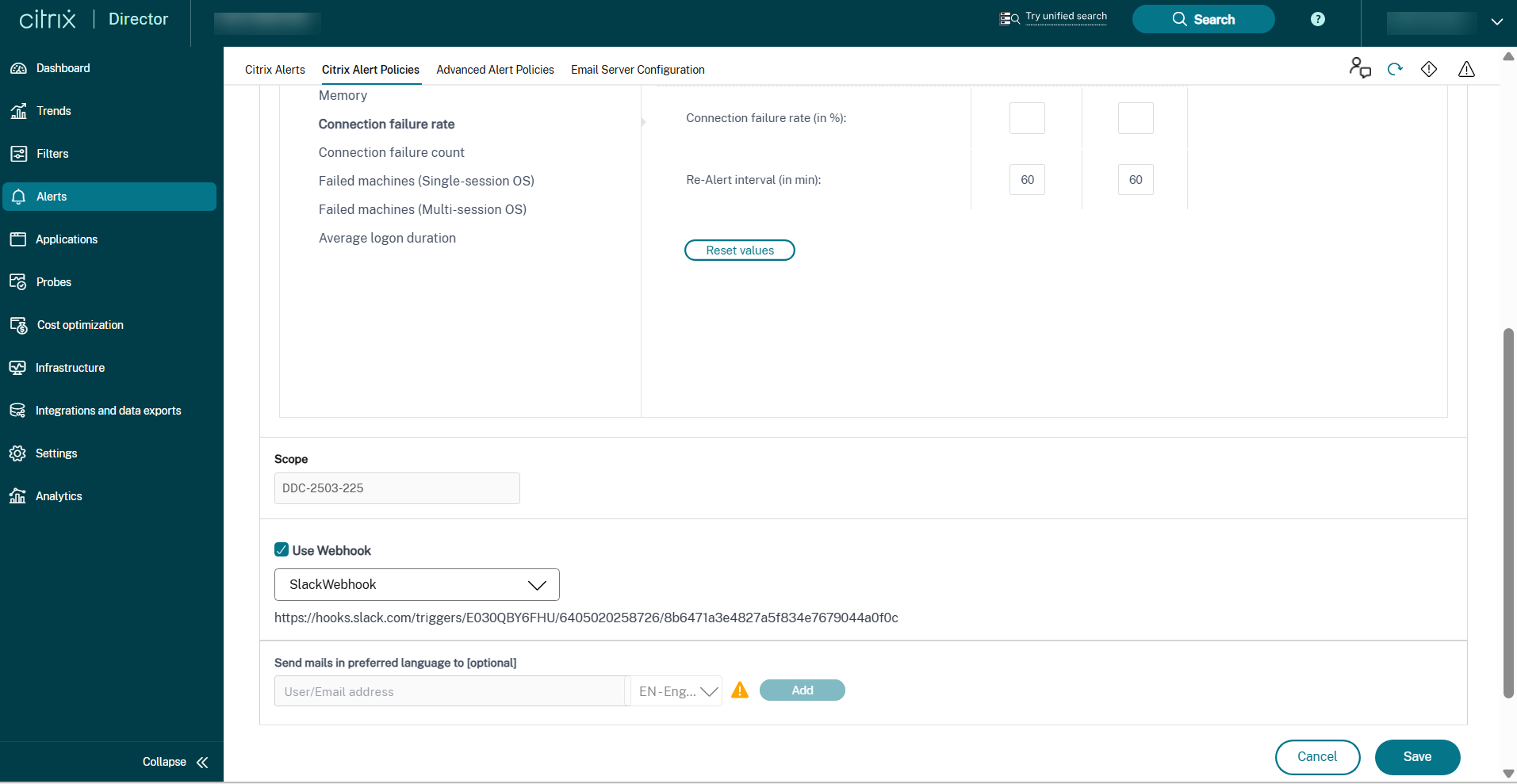

Set-MonitorNotificationPolicy –Uid 10 –Webhook 'https://hooks.slack.com/triggers/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'

<!--NeedCopy-->

Details der erstellten Richtlinie abrufen

Get-MonitorNotificationPolicy -Uid 10

<!--NeedCopy-->

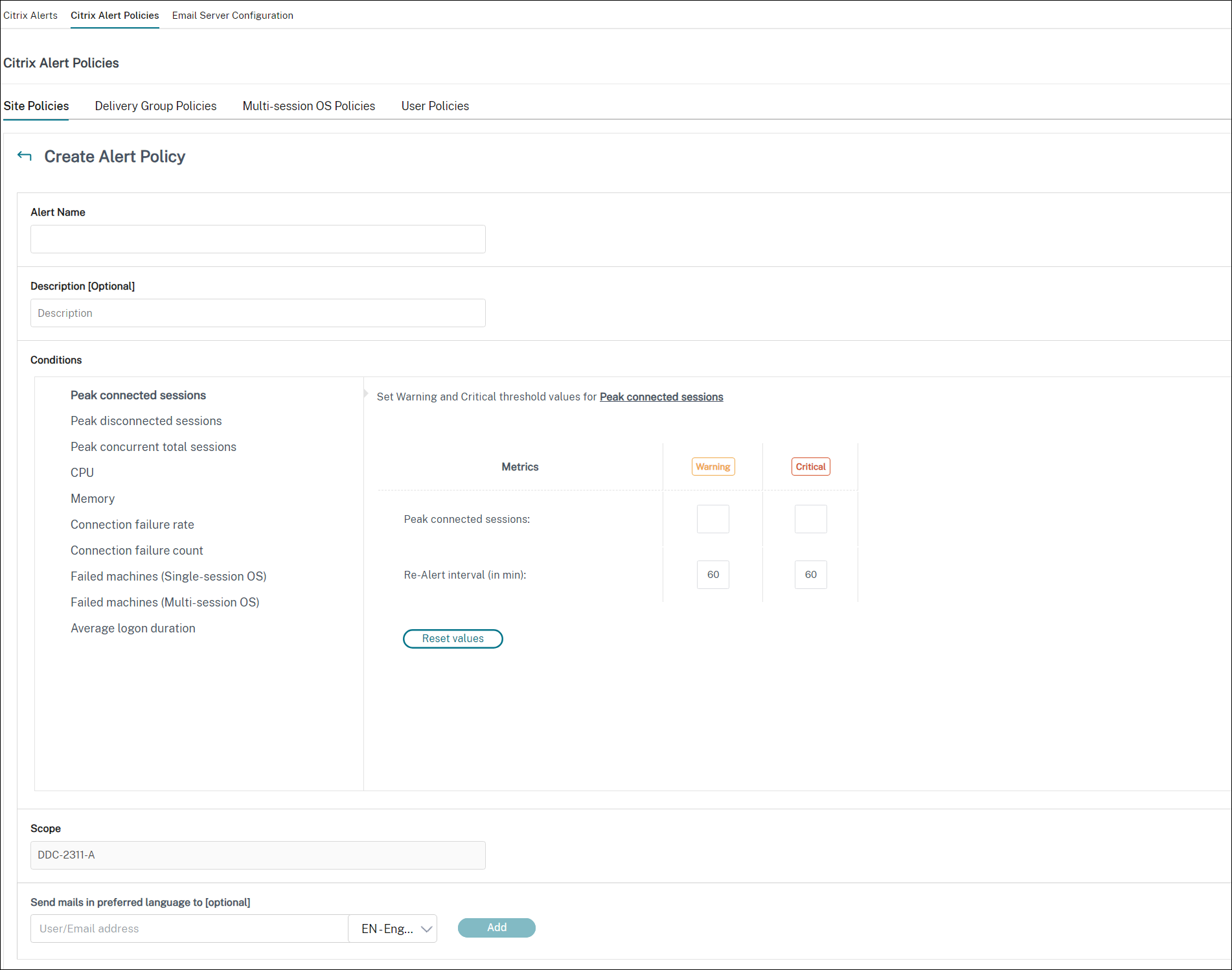

Erstellen von Benachrichtigungsrichtlinien

Gehen Sie zum Erstellen einer Benachrichtigungsrichtlinie, z. B. zum Generieren einer Warnung bei Eintreten bestimmter Sitzungszahlbedingungen, folgendermaßen vor:

- Gehen Sie zu Warnungen > Citrix Warnungsrichtlinie und wählen Sie beispielsweise Multisitzungs-OS-Richtlinie aus.

- Klicken Sie auf Erstellen.

- Geben Sie einen Namen und eine Beschreibung für die Richtlinie ein und legen Sie die Bedingungen zum Auslösen der Warnung fest. Geben Sie beispielsweise für die Kategorie “Warnung” und “Kritisch” Werte für “Max. verbundener Sitzungen”, “Max. getrennter Sitzungen” und “Max. gleichzeitiger Sitzungen insgesamt” ein. Die Werte der Kategorie “Warnung” dürfen nicht größer sein als die der Kategorie “Kritisch”. Weitere Informationen finden Sie unter Bedingungen für Benachrichtigungsrichtlinien.

- Legen Sie das Wiederholungsintervall fest. Wenn die Bedingungen für die Warnung weiterhin erfüllt sind, wird die Warnung nach diesem Zeitintervall neu ausgelöst und es wird, sofern dies in der Benachrichtigungsrichtlinie so festgelegt ist, eine E-Mail-Benachrichtigung generiert. Wird eine Warnung geschlossen, wird nach dem Warnmeldungsintervall keine E-Mail-Benachrichtigung generiert.

- Legen Sie den Bereich fest. Wählen Sie beispielsweise eine Bereitstellungsgruppe.

-

Geben Sie in den Benachrichtigungseinstellungen an, wer per E-Mail benachrichtigt werden muss, wenn die Warnung ausgelöst wird. Zum Festlegen von E-Mail-Einstellungen für Benachrichtigungsrichtlinien müssen Sie auf der Registerkarte E-Mail-Serverkonfiguration einen E-Mail-Server angeben.

-

Sie können den Inhalt der Warnung auch in einer CSV-Anlage oder über die JSON-Nutzlast erhalten. Wählen Sie dazu die folgenden Kontrollkästchen aus:

- JSON-Nutzlast als Anlage in den Webhook einfügen

- Der E-Mail eine CSV-Datei als Anlage hinzufügen

-

Hinweis:

Die Optionen zum Empfangen von Warnmeldungsinhalten über CSV-Anhänge und JSON-Nutzlast sind derzeit nur für wenige Warnmeldungen verfügbar. Weitere Informationen finden Sie unter Verbesserungen des Warnungsinhalts

- Klicken Sie auf Speichern.

Wird eine Richtlinie mit einem Bereich von 20 oder mehr Bereitstellungsgruppen erstellt, kann es ca. 30 Sekunden dauern, bis die Konfiguration abgeschlossen ist. Während dieses Zeitraums wird ein Drehfeld angezeigt.

Wenn Sie mehr als 50 Richtlinien für bis zu 20 eindeutige Bereitstellungsgruppen (insgesamt 1000 Bereitstellungsgruppenziele) erstellen, nimmt die Reaktionszeit u. U. um mehr als 5 Sekunden zu.

Verschieben einer Maschine mit aktiven Sitzungen von einer Bereitstellungsgruppe in eine andere löst u. U. fälschlicherweise Bereitstellungsgruppenwarnungen aus, die mit Maschinenparametern definiert wurden.

Hinweis:

Nachdem Sie eine Benachrichtigungsrichtlinie gelöscht haben, kann es bis zu 30 Minuten dauern, bis die von der Richtlinie generierten Warnungen beendet werden.

Verbesserungen des Inhalts der Benachrichtigung

Die Warnfunktion von Director wurde um einen CSV-Anhang und eine JSON-Nutzlast erweitert. Mit dieser Erweiterung können Sie Warnungsdetails in einem CSV-Anhang per E-Mail oder als JSON-Nutzlast abrufen, wenn ein Webhook vorhanden ist. Mit diesem CSV-Anhang oder dieser JSON-Nutzlast können Sie angereicherte Inhalte auf detaillierter Ebene erhalten, was bei der schnellen Identifizierung und Lösung von Problemen hilft.

Derzeit ist diese Erweiterung nur für die folgenden Alerts verfügbar:

- Maschinenverfügbarkeit

- Fehlgeschlagene Einschaltaktionen

- Fehlgeschlagene Ausschaltaktionen

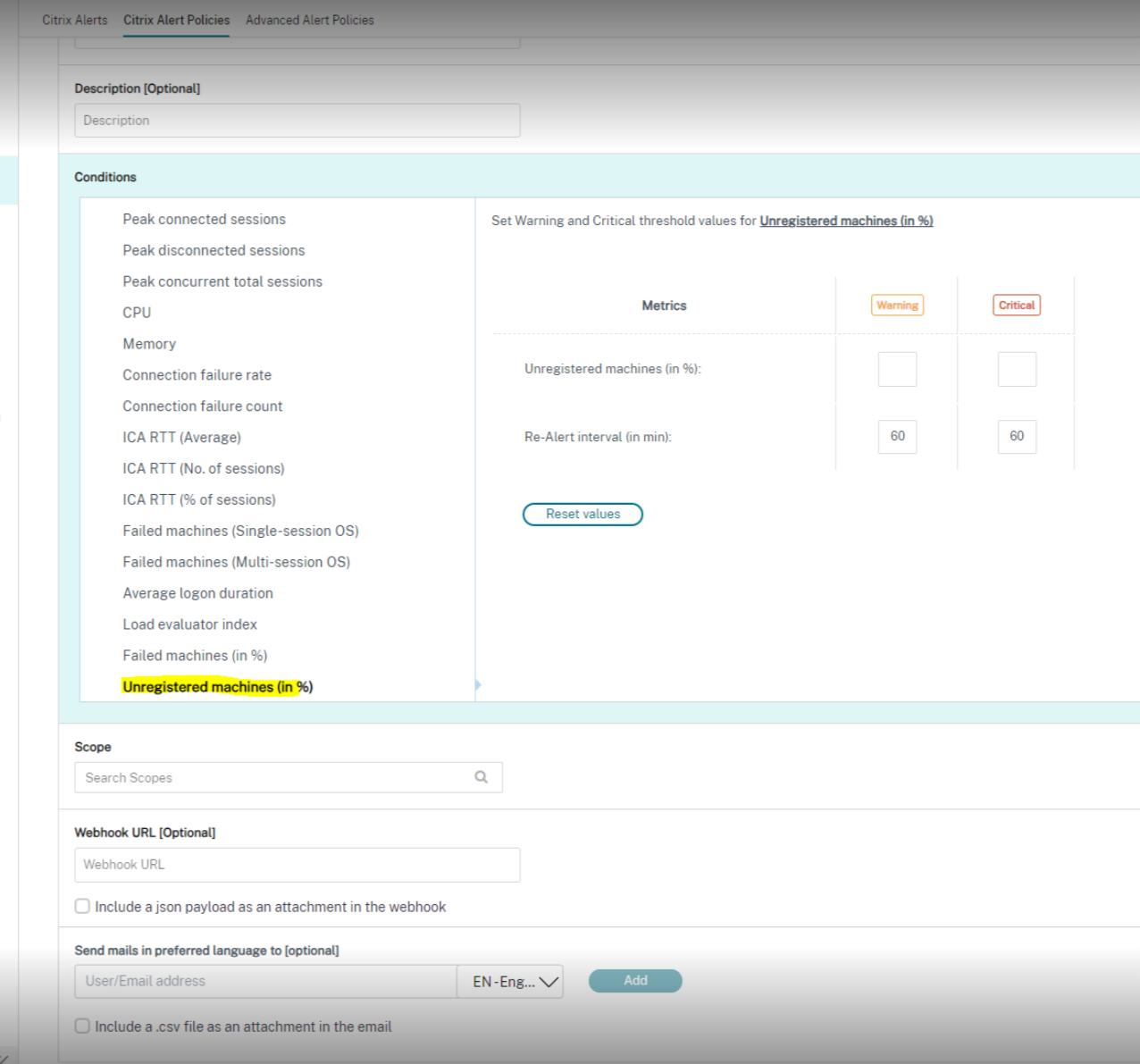

- Nicht registrierte Maschinen (%)

Um dieses Feature zu verwenden, navigieren Sie zur Warnung und aktivieren Sie die folgenden Kontrollkästchen:

- JSON-Nutzlast als Anlage in den Webhook einfügen

- Der E-Mail eine CSV-Datei als Anlage hinzufügen

Das Folgende ist ein Screenshot aus dem Abschnitt Citrix-Benachrichtigungsrichtlinie:

Hier ist ein Screenshot aus dem Abschnitt erweiterte Benachrichtigungsrichtlinie:

CSV-Anlage

Die folgende Tabelle enthält Spalten der CSV-Anlage für alle unterstützten Warnungen:

| Spalte | Anwendbare Warnung |

|---|---|

| Maschinenname, IP-Adresse und Name der Bereitstellungsgruppe | Maschinenverfügbarkeit, Fehlgeschlagene Ausschaltaktionen und Fehlgeschlagene Einschaltaktionen sowie unregistrierte Maschinen (%) |

| Aktueller Registrierungsstatus, Ausfalldatum, Fehlerstatus und Lebenszyklusstatus | Nicht registrierte Maschine (%) |

| Grund für den letzten Stromausfall, letzte ausgelöste Energieaktion, Art der letzten Energieaktion und Datum der letzten abgeschlossenen Energieaktion | Fehlgeschlagene Ausschaltaktion und Fehlgeschlagene Einschaltaktion |

| Betriebszustand, Einschaltdatum und Gesamtbetriebszeit in Minuten | Maschinenverfügbarkeit |

Webhook-Nutzlast

Warnung “Prozentsatz nicht registrierter Maschinen”

{

"text": "{\"Address\":\"<Webhook URL>\",\"NotificationId\":\"<NotificationGUID>\",\"NotificationState\":\"NotificationActive\",\"Priority\":\"<Critical/Warning>\",\"Target\":\"<DeliveryGroupName>\",\"Condition\":\"Unregistered machines (in %)\",\"Value\":\"<Value Set as Threshold>\",\"Timestamp\":\"<Timestamp string Eg: April 25, 2024 9:33 PM (UTC +5)>\",\"PolicyName\":\"<Alert Policy Name>\",\"Description\":\"<Alert Policy Description>\",\"Scope\":\"DeliveryGroup\",\"Site\":\"<Name of the Site>\",\"AttachmentData\":[{\"MachineName\":\"<Name of the Machine>\",\"IPAddress\":\"<IP Address>\",\"DeliveryGroupName\":\"<Name of the DeliveryGroup>\",\"CurrentRegistrationState\":\"Unregistered\",\"FailureDate\":\"<Date of Failure>\",\"FaultState\":\"<Fault State of the Machine>\",\"LifecycleState\":\"<Lifecycle state of the Machine>\"},{\"MachineName\":\"<Name of the Machine>\",\"IPAddress\":\"<IP Address>\",\"DeliveryGroupName\":\"<Name of the DeliveryGroup>\",\"CurrentRegistrationState\":\"Unregistered\",\"FailureDate\":\"<Date of Failure>\",\"FaultState\":\"<Fault State of the Machine>\",\"LifecycleState\":\"<Lifecycle state of the Machine>\"}]}"

}

<!--NeedCopy-->

Warnung bei fehlgeschlagenen Einschaltaktionen

{

"text": "{\"Address\":\"<Webhook URL>\",\"NotificationId\":\"<NotificationGUID>\",\"NotificationState\":\"NotificationActive\",\"Priority\":\"<Critical/Warning>\",\"Target\":\"<DeliveryGroupName>\",\"Condition\":\"Failure To PowerOn Action\",\"Value\":\"<Value Set as Threshold>\",\"Timestamp\":\"<Timestamp string Eg: April 25, 2024 9:33 PM (UTC +5)>\",\"PolicyName\":\"<Alert Policy Name>\",\"Description\":\"<Alert Policy Description>\",\"Scope\":\"DeliveryGroup\",\"Site\":\"<Name of the Site>\",\"AttachmentData\":[{\"MachineName\":\"<Name of the Machine>\",\"IPAddress\":\"<IP Address>\",\"DeliveryGroupName\":\"<Name of the DeliveryGroup>\",\"LastPowerActionFailureReason\":\"<HypervisorReportedFailure, HypervisorRateLimitExceeded, UnknownError, Power Action Type>\",\"LastPowerActionTriggeredBy\":\"<End-User, Administrator, Auto-Scale, Schedule>\",\"LastPowerActionType\":\"<PowerOn/PowerOff>\",\"LastPowerActionCompletedDate\":\"<Time string Eg: 2024-05-15T15:04:27.723>\"},{\"MachineName\":\"<Name of the Machine>\",\"IPAddress\":\"<IP Address>\",\"DeliveryGroupName\":\"<Name of the DeliveryGroup>\",\"LastPowerActionFailureReason\":\"<HypervisorReportedFailure, HypervisorRateLimitExceeded, UnknownError, Power Action Type>\",\"LastPowerActionTriggeredBy\":\"<End-User, Administrator, Auto-Scale, Schedule>\",\"LastPowerActionType\":\"<PowerOn/PowerOff>\",\"LastPowerActionCompletedDate\":\"<Time string Eg: 2024-05-15T15:04:27.723>\"}]}"

}

<!--NeedCopy-->

Warnung bei fehlgeschlagenen Ausschaltaktionen

{

"text": "{\"Address\":\"<Webhook URL>\",\"NotificationId\":\"<NotificationGUID>\",\"NotificationState\":\"NotificationActive\",\"Priority\":\"<Critical/Warning>\",\"Target\":\"<DeliveryGroupName>\",\"Condition\":\"Failure To PowerOff Action\",\"Value\":\"<Value Set as Threshold>\",\"Timestamp\":\"<Timestamp string Eg: April 25, 2024 9:33 PM (UTC +5)>\",\"PolicyName\":\"<Alert Policy Name>\",\"Description\":\"<Alert Policy Description>\",\"Scope\":\"DeliveryGroup\",\"Site\":\"<Name of the Site>\",\"AttachmentData\":[{\"MachineName\":\"<Name of the Machine>\",\"IPAddress\":\"<IPV4 Address of the Machine>\",\"DeliveryGroupName\":\"<Name of the DeliveryGroup>\",\"LastPowerActionFailureReason\":\"<HypervisorReportedFailure,HypervisorRateLimitExceeded,UnknownError,Power Action Type>\",\"LastPowerActionTriggeredBy\":\"<End-User,Administrator,Auto-Scale,Schedule>\",\"LastPowerActionType\":\"<PowerOn/PowerOff>\",\"LastPowerActionCompletedDate\":\"<Time string Eg: 2024-05-15T15:04:27.723>\"},{\"MachineName\":\"<Name of the Machine>\",\"IPAddress\":\"<IPV4 Address of the Machine>\",\"DeliveryGroupName\":\"<Name of the DeliveryGroup>\",\"LastPowerActionFailureReason\":\"<HypervisorReportedFailure,HypervisorRateLimitExceeded,UnknownError,Power Action Type>\",\"LastPowerActionTriggeredBy\":\"<End-User,Administrator,Auto-Scale,Schedule>\",\"LastPowerActionType\":\"<PowerOn/PowerOff>\",\"LastPowerActionCompletedDate\":\"<Time string Eg: 2024-05-15T15:04:27.723>\"}]}"

}

<!--NeedCopy-->

Warnung zur Maschinenbetriebszeit

{

"text": "{\"Address\":\"<Webhook URL>\",\"NotificationId\":\"<NotificationGUID>\",\"NotificationState\":\"NotificationActive\",\"Priority\":\"<Critical/Warning>\",\"Target\":\"<DeliveryGroupName>\",\"Condition\":\"Machine Uptime Alert\",\"Value\":\"<Value Set as Threshold>\",\"Timestamp\":\"<Timestamp string Eg: April 25, 2024 9:33 PM (UTC +5)>\",\"PolicyName\":\"<Alert Policy Name>\",\"Description\":\"<Alert Policy Description>\",\"Scope\":\"DeliveryGroup\",\"Site\":\"<Name of the Site>\",\"AttachmentData\":[{\"MachineName\":\"<Name of the Machine>\",\"IPAddress\":\"<IP Address>\",\"DeliveryGroupName\":\"<Name of the DeliveryGroup>\",\"PowerState\":\"<On/Off>\",\"PoweredOnDate\":\"2024-05-15T15:04:27.723\",\"TotalUptimeInMinutes\":180},{\"MachineName\":\"<Name of the Machine>\",\"IPAddress\":\"<IP Address>\",\"DeliveryGroupName\":\"<Name of the DeliveryGroup>\",\"PowerState\":\"<ON/OFF>\",\"PoweredOnDate\":\"2024-05-15T15:04:27.723\",\"TotalUptimeInMinutes\":\"<Uptime Duration>\"}]}"

}

<!--NeedCopy-->

Bedingungen für Benachrichtigungsrichtlinien

Nachfolgend werden die Warnmeldungskategorien, empfohlene Maßnahmen zur Problembehandlung und Bedingungen für integrierte Richtlinien (sofern definiert) aufgeführt. Die integrierten Benachrichtigungsrichtlinien sind für Warnungsintervalle von 60 Minuten definiert.

Max. verbundener Sitzungen

- Prüfen Sie die Maximalzahl verbundener Sitzungen in der Trendansicht von Director.

- Vergewissern Sie sich, dass genügend Kapazität für die Sitzungslast verfügbar ist.

- Fügen Sie, falls erforderlich, neue Maschinen hinzu.

Max. getrennter Sitzungen

- Prüfen Sie die Maximalzahl nicht verbundener Sitzungen in der Trendansicht von Director.

- Vergewissern Sie sich, dass genügend Kapazität für die Sitzungslast verfügbar ist.

- Fügen Sie neue Maschinen hinzu, falls erforderlich.

- Melden Sie getrennte Sitzungen, falls erforderlich, ab.

Max. gleichzeitiger Sitzungen insgesamt

- Prüfen Sie die Maximalzahl getrennter Sitzungen in der Trendansicht von Director.

- Vergewissern Sie sich, dass genügend Kapazität für die Sitzungslast verfügbar ist.

- Fügen Sie neue Maschinen hinzu, falls erforderlich.

- Melden Sie getrennte Sitzungen, falls erforderlich, ab.

CPU

Der Prozentsatz der CPU-Auslastung umfasst die gesamte Auslastung auf dem VDA, einschließlich Prozesse. Detaillierte Informationen zur CPU-Auslastung durch einzelne Prozesse erhalten Sie auf der Seite Maschinendetails des jeweiligen VDAs.

- Gehen Sie zu Maschinendetails > Historische Auslastung anzeigen > Top-10-Prozesse und identifizieren Sie die Prozesse, die die CPU beanspruchen. Die Prozessüberwachungsrichtlinie muss aktiviert sein, damit die Ressourcennutzung auf Prozessebene erfasst wird.

- Beenden Sie, falls erforderlich, den Prozess.

- Beim Beenden des Prozesses gehen nicht gespeicherte Daten verloren.

-

Funktioniert alles erwartungsgemäß, fügen Sie zusätzliche CPU-Ressourcen künftig hinzu.

Hinweis:

Die Richtlinieneinstellung Ressourcenüberwachung aktivieren ist standardmäßig für die Überwachung von CPU- und Speicherleistungsindikatoren auf Maschinen mit VDAs zulässig. Wenn diese Richtlinie deaktiviert wird, werden keine Warnungen über CPU- und Arbeitsspeicherbedingungen ausgelöst. Weitere Informationen finden Sie unter Einstellungen der Überwachungsrichtlinie.

Bedingungen für intelligente Benachrichtigungsrichtlinien:

- Bereich: Bereitstellungsgruppe, Multisitzungs-OS

- Schwellenwerte: Warnung - 80 %, Kritisch - 90 %

Speicher

Der Prozentsatz der Speicherauslastung umfasst die gesamte Auslastung auf dem VDA, einschließlich Prozesse. Detaillierte Informationen zur Speicherauslastung durch einzelne Prozesse erhalten Sie auf der Seite Maschinendetails des jeweiligen VDAs.

- Gehen Sie zu Maschinendetails > Historische Auslastung anzeigen > Top-10-Prozesse und identifizieren Sie die Prozesse, die Speicher beanspruchen. Die Prozessüberwachungsrichtlinie muss aktiviert sein, damit die Ressourcennutzung auf Prozessebene erfasst wird.

- Beenden Sie, falls erforderlich, den Prozess.

- Beim Beenden des Prozesses gehen nicht gespeicherte Daten verloren.

-

Funktioniert alles erwartungsgemäß, fügen Sie zusätzlichen Arbeitsspeicher künftig hinzu.

Hinweis:

Die Richtlinieneinstellung Ressourcenüberwachung aktivieren ist standardmäßig für die Überwachung von CPU- und Speicherleistungsindikatoren auf Maschinen mit VDAs zulässig. Wenn diese Richtlinie deaktiviert wird, werden keine Warnungen über CPU- und Arbeitsspeicherbedingungen ausgelöst. Weitere Informationen finden Sie unter Einstellungen der Überwachungsrichtlinie.

Bedingungen für intelligente Benachrichtigungsrichtlinien:

- Bereich: Bereitstellungsgruppe, Multisitzungs-OS

- Schwellenwerte: Warnung - 80 %, Kritisch - 90 %

Verbindungsfehlerrate

Verbindungsfehler während der letzten Stunde in Prozent.

- Verhältnis der Summe aller Fehler zur Summe aller Verbindungsversuche.

- Überprüfen Sie in Director die Trendansicht zu Verbindungsfehlern auf Ereignisse aus dem Konfigurationsprotokoll.

- Prüfen Sie, ob Anwendungen bzw. Desktops erreichbar sind.

Anzahl Verbindungsfehler

Zahl der Verbindungsfehler während der letzten Stunde.

- Überprüfen Sie in Director die Trendansicht zu Verbindungsfehlern auf Ereignisse aus dem Konfigurationsprotokoll.

- Prüfen Sie, ob Anwendungen bzw. Desktops erreichbar sind.

ICA® RTT (Durchschnitt)

Durchschnittliche ICA-Roundtripzeit.

- Überprüfen Sie die Aufschlüsselung der ICA-Roundtripzeit in Citrix ADM, um die Ursache zu finden. Weitere Informationen finden Sie in der Dokumentation zu Citrix ADM.

- Wenn Citrix ADM nicht verfügbar ist, überprüfen Sie die ICA-Roundtripzeit und die Latenz in der Ansicht “Benutzerdetails” in Director, um festzustellen, ob es sich um ein Netzwerkproblem oder ein Problem mit Anwendungen oder Desktops handelt.

ICA-Roundtripzeit (Anzahl von Sitzungen)

Anzahl der Sitzungen, die den Schwellenwert für die ICA-Roundtripzeit überschreiten

- Überprüfen Sie in Citrix ADM, wie viele Sitzungen eine hohe ICA-Roundtripzeit haben. Weitere Informationen finden Sie in der Dokumentation zu Citrix ADM.

-

Wenn Citrix ADM nicht verfügbar ist, suchen Sie die Ursache zusammen mit dem Netzwerkteam.

Bedingungen für intelligente Benachrichtigungsrichtlinien:

- Bereich: Bereitstellungsgruppe, Multisitzungs-OS

- Schwellenwerte: Warnung - 300 ms für 5 oder mehr Sitzungen, Kritisch - 400 ms für 10 oder mehr Sitzungen

ICA RTT (% der Sitzungen)

Prozentanteil der Sitzungen, die die durchschnittliche ICA-Roundtripzeit überschreiten

- Überprüfen Sie in Citrix ADM, wie viele Sitzungen eine hohe ICA-Roundtripzeit haben. Weitere Informationen finden Sie in der Dokumentation zu Citrix ADM.

- Wenn Citrix ADM nicht verfügbar ist, suchen Sie die Ursache zusammen mit dem Netzwerkteam.

ICA RTT (Benutzer)

ICA-Roundtripzeit für Sitzungen, die von dem angegebenen Benutzer gestartet werden Die Warnung wird ausgelöst, wenn die ICA-Roundtripzeit den Schwellenwert bei mindestens einer Sitzung überschreitet.

Fehlerhafte Maschinen (Einzelsitzungs-OS)

Anzahl fehlerhafter Maschinen mit Einzelsitzungs-OS. Fehler können aus verschiedenen Gründen auftreten und werden entsprechend im Dashboard von Director oder in gefilterten Ansichten angezeigt.

-

Führen Sie eine Ursachendiagnose mit Citrix Scout durch.

Bedingungen für intelligente Benachrichtigungsrichtlinien:

- Bereich: Bereitstellungsgruppe, Multisitzungs-OS

- Schwellenwerte: Warnung - 1, Kritisch - 2

Fehlerhafte Maschinen (Multisitzungs-OS)

Anzahl fehlerhafter Maschinen mit Multisitzungs-OS. Fehler können aus verschiedenen Gründen auftreten und werden entsprechend im Dashboard von Director oder in gefilterten Ansichten angezeigt.

-

Führen Sie eine Ursachendiagnose mit Citrix Scout durch.

Bedingungen für intelligente Benachrichtigungsrichtlinien:

- Bereich: Bereitstellungsgruppe, Multisitzungs-OS

- Schwellenwerte: Warnung - 1, Kritisch - 2

Fehlerhafte Maschinen (%)

Prozentsatz fehlerhafter Maschinen für Einzel- und Multisitzungs-OS in einer Bereitstellungsgruppe, basierend auf der Anzahl fehlerhafter Maschinen. Der Wert wird alle 30 Sekunden berechnet und erlaubt das Konfigurieren von Schwellenwerten für Warnungen als Prozentsatz fehlerhafter Maschinen in einer Bereitstellungsgruppe. Fehler können aus verschiedenen Gründen auftreten und werden entsprechend im Dashboard von Director oder in gefilterten Ansichten angezeigt. Führen Sie eine Ursachendiagnose mit Citrix Scout durch. Weitere Informationen finden Sie unter Behandeln von Benutzerproblemen.

Fehlgeschlagene Aktion beim Einschalten und fehlgeschlagenem Ausschalten

Anzahl der fehlgeschlagenen Einschaltvorgänge und Anzahl der fehlgeschlagenen Ausschaltvorgänge in einer Bereitstellungsgruppe, berechnet basierend auf der Anzahl von Energieverwalteten Maschinen, die nicht ein- oder ausgeschaltet werden konnten. Diese Warnbedingung ermöglicht es Ihnen, Warnschwellenwerte als die Anzahl der Maschinen mit Energieverwaltung in einer Bereitstellungsgruppe zu konfigurieren, die sich in einer Bereitstellungsgruppe nicht ein- oder ausschalten ließen. Sie wird alle 30 Minuten berechnet.

Der Administrator kann die folgenden Parameter für diese Warnungen in der erweiterten Warnmeldungsrichtlinie konfigurieren:

- Ausgelöst durch: Was hat die Energieaktion ausgelöst

- Grund des Scheiterns: Warum die Aktion fehlgeschlagen ist

- Schwellenwert: Schwellenwert für die Anzahl der Maschinen, bei denen eine fehlgeschlagene Energieaktion zum Auslösen der Richtlinie geführt hat

- Abfrageintervall: das Intervall, in dem die ausgefallene Energiesaktion überprüft werden muss

- Wiederholungsintervall: Nach wie viel Zeit die Benachrichtigung erneut gesendet werden muss

Fehler können aus verschiedenen Gründen auftreten und werden entsprechend im Dashboard von Director oder in gefilterten Ansichten angezeigt. Führen Sie eine Ursachendiagnose mit Citrix Scout durch. Weitere Informationen finden Sie unter Behandeln von Benutzerproblemen.

Nicht registrierte Maschinen (in %)

Eine Maschine gilt als nicht registriert, wenn sie aufgrund eines Neustarts instabil wird oder wenn ein Kommunikationsproblem zwischen dem Delivery Controller und den virtuellen Maschinen besteht. Nicht registrierte Maschinen (in %) ist der Prozentsatz der nicht registrierten Maschinen mit Einzelsitzungs- und Multisitzungs-OS in einer Bereitstellungsgruppe, der auf der Grundlage der Anzahl der nicht registrierten Maschinen berechnet wird. Diese Warnbedingung ermöglicht es Ihnen, Warnschwellenwerte und kritische Schwellenwerte als Prozentsatz der nicht registrierten Maschinen in einer Bereitstellungsgruppe zu konfigurieren. Sie können ein Intervall für eine erneute Warnung festlegen. Sie können auch eine E-Mail hinzufügen, um eine Benachrichtigung zu erhalten, wenn die Bedingungen für Nicht registrierte Maschinen (in %) erfüllt sind. Wenn der kritische Schwellenwert oder der Warnschwellenwert überschritten wird, werden Warnungen und E-Mails generiert. Sie können Benachrichtigungen unter Citrix Warnmeldungen anzeigen. Sie können sie nach der Kategorie Nicht registrierte Maschinen (in %) und nach dem erforderlichen Status und der Uhrzeit filtern.

Sie können Warnungsdetails auch in einem CSV-Anhang erhalten, wenn eine E-Mail vorhanden ist, oder über eine JSON-Nutzlast, wenn es einen Webhook gibt.

Hinweis:

Der kritische Wert muss größer als der Warnwert sein.

Richtlinienbedingungen:

- Bereich: Einzelsitzungs-OS- und Multisitzungs-OS-Bereitstellungsgruppe

- Schwellenwerte: Warnung und Kritisch

Warnung zur Maschinenverfügbarkeit

Die Maschinenbetriebszeit in einer Bereitstellungsgruppe wird anhand der Anzahl der Stunden pro Tag, Stunden pro Woche oder Stunden pro Monat für eine Maschine berechnet, die in einer Bereitstellungsgruppe eingeschaltet ist. Diese Warnbedingung ermöglicht es Ihnen, Warnschwellenwerte als die Stunden zu konfigurieren, in denen eine Maschine in einer Bereitstellungsgruppe eingeschaltet ist. Die Warnungen zur Maschinenbetriebszeit funktionieren wie folgt in folgenden Fällen:

- Stunden pro Tag: Sie können angeben, wie viele Stunden ein Gerät an einem Tag eingeschaltet ist. Die Berechnung erfolgt alle 30 Minuten. Die maximale Anzahl von Stunden pro Tag, die Sie festlegen können, beträgt 24 Stunden.

- Stunden pro Woche: Sie können angeben, wie viele Stunden ein Gerät in einer Woche eingeschaltet ist. Die Anzahl der Stunden wird alle sechs Stunden berechnet. Die maximale Anzahl von Stunden pro Woche, die Sie festlegen können, beträgt 168 Stunden.

- Stunden pro Monat: Sie können angeben, wie viele Stunden ein Gerät in einem Monat eingeschaltet ist. Die Anzahl der Stunden wird einmal täglich berechnet. Die maximale Anzahl von Stunden pro Monat beträgt 720 Stunden. Der Mindestintervallwert für erneute Warnung, den Sie festlegen können, beträgt 60 Minuten. Sie können die Anzahl der Maschinen, die den Schwellenwert für die Maschinenbetriebszeit überschreiten, im Abschnitt “Warnung und kritische Warnungen” eingeben. Sie können auch Ausnahmen für Maschinen hinzufügen.

Wenn beispielsweise fünf Bereitstellungsgruppen für diese Warnung hinzugefügt wurden und wenn in der ersten und vierten Bereitstellungsgruppe die Anzahl der Maschinen die Warnungs- oder kritischen Schwellenwerte überschreitet, wird die Warnung getrennt für die erste Bereitstellungsgruppe und für die vierte Bereitstellungsgruppe ausgelöst.

Diese Warnung hilft den Administratoren, die Betriebszeit der Maschinen zu analysieren und auf der Grundlage dieser Analyse zur Optimierung der Kosten beizutragen. Sie können Warnungsdetails auch in einem CSV-Anhang erhalten, wenn eine E-Mail vorhanden ist, oder über eine JSON-Nutzlast, wenn es einen Webhook gibt.

Durchschnittliche Anmeldedauer

Durchschnittliche Dauer der Anmeldungen in der letzten Stunde

- Überprüfen Sie die aktuellen Daten zur Anmeldedauer im Dashboard von Director. Melden sich viele Benutzer innerhalb kurzer Zeit an, kann die Anmeldung länger dauern.

-

Überprüfen Sie Baseline und Aufschlüsselung der Anmeldungen zur Ursachenfindung. Weitere Informationen finden Sie unter Diagnose von Benutzeranmeldeproblemen

Bedingungen für intelligente Benachrichtigungsrichtlinien:

- Bereich: Bereitstellungsgruppe, Multisitzungs-OS

- Schwellenwerte: Warnung - 45 Sekunden, Kritisch - 60 Sekunden

Anmeldedauer (Benutzer)

Dauer der Anmeldungen des angegebenen Benutzers in der letzten Stunde.

Lastauswertungsprogrammindex

Wert des Lastauswertungsprogrammindex der letzten 5 Minuten.

-

Suchen Sie in Director nach Maschinen mit Multisitzungs-OS, die mit Spitzenlast ausgeführt werden. Zeigen Sie das Dashboard (Fehler) und die Trendansicht für den Lastauswertungsprogrammindex an.

Bedingungen für intelligente Benachrichtigungsrichtlinien:

- Bereich: Bereitstellungsgruppe, Multisitzungs-OS

- Schwellenwerte: Warnung - 80 %, Kritisch - 90 %

Konfigurieren von Benachrichtigungsrichtlinien mit Webhooks

Abgesehen von E-Mail-Benachrichtigungen können Sie Warnungsrichtlinien mit Webhooks konfigurieren.

Hinweis: Für dieses Feature sind Director und Delivery Controller ab Version 7.11 erforderlich.

Sie können eine Benachrichtigungsrichtlinie mit HTTP-Rückruf oder HTTP POST mit PowerShell-Cmdlets konfigurieren. Die wurden auf die Unterstützung von Webhooks erweitert.

Informationen zum Erstellen eines Octoblu-Workflows und zum Erhalt der entsprechenden WebHook-URL finden Sie im Octoblu Developer Hub.

Zum Konfigurieren einer Webhook-URL für eine neue oder vorhandene Benachrichtigungsrichtlinie verwenden Sie die nachfolgend aufgeführten PowerShell-Cmdlets.

Erstellen einer neuen Benachrichtigungsrichtlinie mit einer Webhook-URL:

$policy = New-MonitorNotificationPolicy -Name <Policy name> -Description <Policy description> -Enabled $true -Webhook <Webhook URL>

<!--NeedCopy-->

Hinzufügen einer Webhook-URL zu einer vorhandenen Benachrichtigungsrichtlinie:

Set-MonitorNotificationPolicy - Uid <Policy id> -Webhook <Webhook URL>

<!--NeedCopy-->

Aufrufen der Hilfe zu PowerShell-Befehlen (Beispiel):

Get-Help <Set-MonitorNotificationPolicy>

<!--NeedCopy-->

Über die Benachrichtigungsrichtlinie generierte Benachrichtigungen lösen den WebHook mit einem POST-Aufruf an die WebHook-URL aus. Die POST-Meldung enthält die Benachrichtigungsinformationen im JSON-Format:

{"NotificationId" : \<Notification Id\>,

"Target" : \<Notification Target Id\>,

"Condition" : \<Condition that was violated\>,

"Value" : \<Threshold value for the Condition\>,

"Timestamp": \<Time in UTC when notification was generated\>,

"PolicyName": \<Name of the Alert policy\>,

"Description": \<Description of the Alert policy\>,

"Scope" : \<Scope of the Alert policy\>,

"NotificationState": \<Notification state critical, warning, healthy or dismissed\>,

"Site" : \<Site name\>}

<!--NeedCopy-->

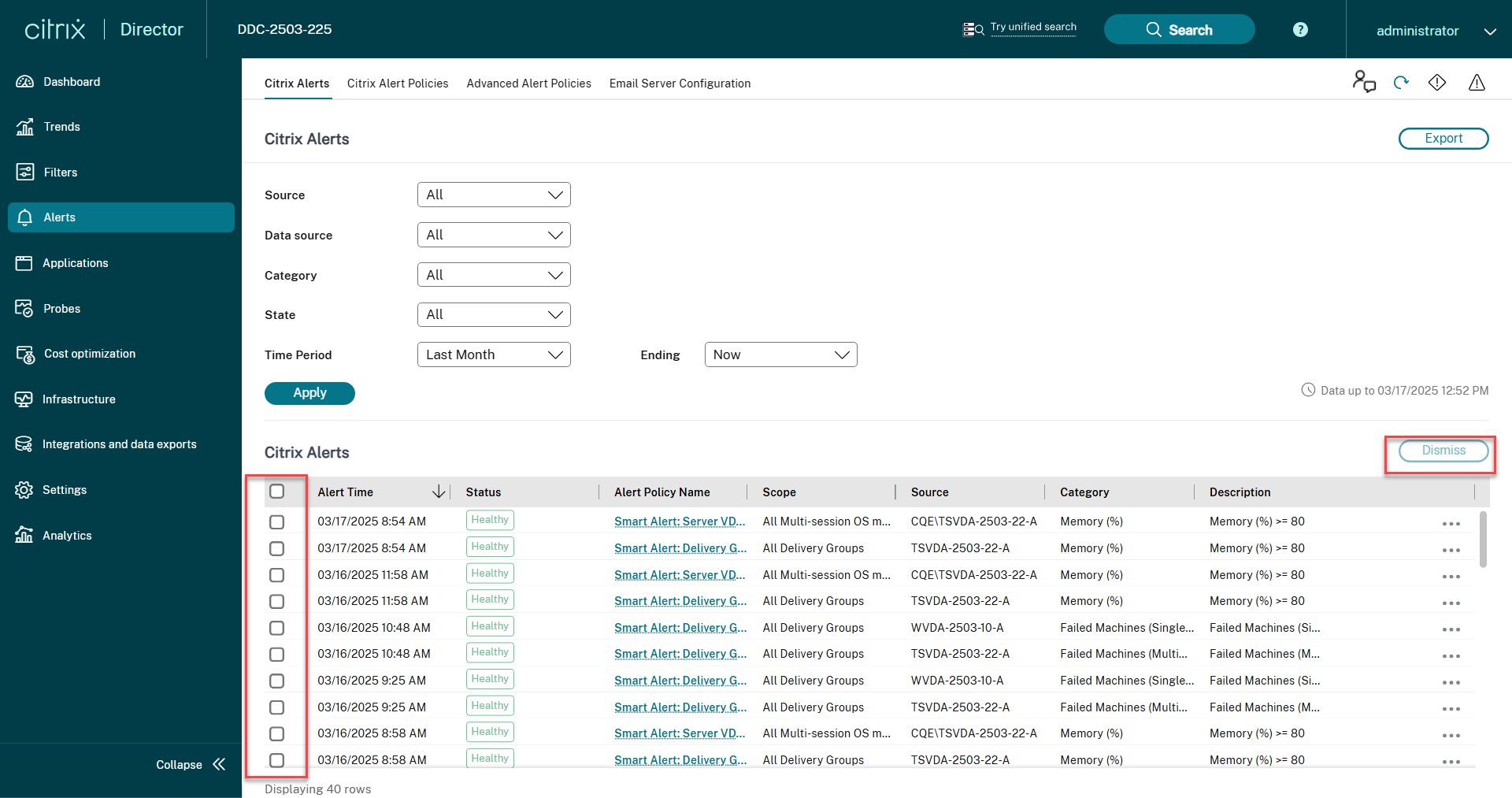

Massenverwerfen von Warnungen

Dieses Feature optimiert den Alarmverwaltungsprozess für Administratoren, bietet Flexibilität und reduziert die Alarmmüdigkeit. Administratoren können Warnungen basierend auf Zeit, Typ oder Kategorie massenhaft verwerfen und so die Warnungsverwaltung während der Wartung oder beim Umgang mit Hypervisors und anderen Umgebungen vereinfachen.

Durch das Massenverwerfen von Warnungen können Administratoren ihre Arbeitslast effizienter bewältigen und werden vor einer Überlastung durch eine große Anzahl von Warnungen geschützt.

Schritte zum Massenverwerfen von Warnungen

-

Navigieren Sie zur Registerkarte Warnungen > Citrix Warnungen. Die Warnungen werden angezeigt.

- Wählen Sie eine Option aus Quelle, Kategorie, Status oder Zeitraum, um die Warnungen zu filtern, die Sie verwerfen möchten. Die spezifischen Warnungen werden angezeigt.

- Aktivieren Sie das Kontrollkästchen neben einer bestimmten Warnung oder oben, um alle Warnungen auszuwählen.

- Klicken Sie auf Verwerfen. Es wird eine Benachrichtigung angezeigt, die das Verwerfen der Warnungen bestätigt.

- Klicken Sie auf Ja. Die ausgewählten Warnungen werden als verworfen markiert und der Status der Warnung wird entsprechend aktualisiert.

Webhook-Konfiguration mit PowerShell SDK

Das Webhook-Konfigurationsfeature mit dem PowerShell SDK ermöglicht es Administratoren, Webhook-Profile zu erstellen, zu ändern, zu löschen und aufzulisten. Dieses Feature bietet Flexibilität bei der Konfiguration von Webhooks, indem es die Spezifikation von Headern, Authentifizierungstypen, Inhaltstypen, Payloads und Webhook-URLs ermöglicht.

Hinweis:

Das unterstützte Nutzdatenformat ist Text und der Endbenutzer muss Text in seinem Webhook aktivieren.

Das neueste Payloadformat ist:

{"text": "This is a message from a Webex incoming webhook."}

<!--NeedCopy-->

Einen Webhook erstellen

Sie können den folgenden PowerShell-Beispielbefehl verwenden, um ein Webhook-Profil zu erstellen:

So erstellen Sie einen Webhook ohne Autorisierungsheader:

$headers = [System.Collections.Generic.Dictionary[string,string]]::new()

$headers.Add("Content-Type", "application/json")

$payloads = '{ "text": "$PAYLOAD" }'

$url = "<Fill this field with the required URL>"

Add-MonitorWebhookProfile -Name "profile_slack" -Description "webhook profile for slack" -Url $url -Headers $headers -PayloadFormat $payloads

<!--NeedCopy-->

So erstellen Sie einen Webhook mit Autorisierungsheader:

$headers = [System.Collections.Generic.Dictionary[string,string]]::new()

$headers.Add("Content-Type", "application/json")

$headers.Add("Authorization", "Basic <Fill this field with the authorization token>")

$payloads = '{ "text": "$PAYLOAD" }'

$url = "<Fill this field with the required URL>"

Add-MonitorWebhookProfile -Name "profile_azure" -Description "webhook profile for azure function with Authentication" -Url $url -Headers $headers -PayloadFormat $payloads

<!--NeedCopy-->

Sobald das Profil erstellt wurde, können Sie es in der Datenbank überprüfen. Außerdem finden Sie das neu erstellte Webhook-Profil auf der Seite Citrix Warnungen.

Ein Webhookprofil aktualisieren

Sie können den folgenden PowerShell-Beispielbefehl verwenden, um ein Webhookprofil zu aktualisieren:

$headers = [System.Collections.Generic.Dictionary[string,string]]::new()

$headers.Add("Content-Type", "application/json")

$payloads = '{ "text": "$PAYLOAD" }'

$url = "<Fill this field with the required URL>"

Set-MonitorWebhookProfile -Uid 1 -Name "profile_slack_citrix" -Description "webhook profile for citrix slack" -Url $url -Headers $headers -PayloadFormat $payloads

<!--NeedCopy-->

Liste aller Webhookprofile abrufen

Sie können den folgenden PowerShell-Beispielbefehl verwenden, um eine Liste aller verfügbaren Webhookprofile abzurufen:

Get-MonitorWebhookProfile

Get-MonitorWebhookProfile -Name 'profile_msteams'

Get-MonitorWebhookProfile -Uid 1

<!--NeedCopy-->

Ein Webhookprofil entfernen

Sie können den folgenden PowerShell-Beispielbefehl verwenden, um ein Webhookprofil zu entfernen:

Remove-MonitorWebhookProfile -Uid 1

<!--NeedCopy-->

Hinweis:

Wenn ein Webhookprofil einer Richtlinie zugeordnet ist, kann es nicht entfernt werden. Um das Problem zu umgehen, müssen Sie zuerst die Webhookzuordnung aus der Richtlinie entfernen.

Richtlinie mit einem Webhookprofil erstellen

Sie können den folgenden PowerShell-Beispielbefehl verwenden, um eine Richtlinie mit einem Webhookprofil zu erstellen:

New-MonitorNotificationPolicy -Name "Policy1" -Description "Policy Description" -Enabled $true -WebhookProfileId 1

<!--NeedCopy-->

Richtlinie mit einem Webhookprofil aktualisieren

Sie können den folgenden PowerShell-Beispielbefehl verwenden, um eine Richtlinie mit einem Webhookprofil zu aktualisieren:

$Policy = Set-MonitorNotificationPolicy -Uid 1 -WebhookProfileId 1

<!--NeedCopy-->

Webhookzuordnung aus einer Richtlinie entfernen

Sie können den folgenden PowerShell-Beispielbefehl verwenden, um ein Webhookprofil aus einer Richtlinie zu entfernen:

$Policy = Set-MonitorNotificationPolicy -Uid 1 -WebhookProfileId 0

<!--NeedCopy-->

Webhookprofil testen

Sie können den folgenden PowerShell-Beispielbefehl verwenden, um das Webhookprofil zu testen:

$headers = [System.Collections.Generic.Dictionary[string,string]]::new()

$headers.Add("Content-Type", "application/json")

$headers.Add("Authorization", "Basic <Fill this with authorization token>")

$payloads = '{ "text": "$PAYLOAD" }'

$url ="<Fill this field with the required URL>"

Test-MonitorWebhookProfile -Url $url -Headers $headers -PayloadFormat $payloads

<!--NeedCopy-->

Überwachen von Hypervisorwarnungen

In Director werden Warnungen zur Überwachung des Hypervisorstatus angezeigt. Warnungen von XenServer® und VMware vSphere helfen bei der Überwachung von Hypervisorparametern und –status. Der Hypervisor-Verbindungsstatus wird ebenfalls überwacht und eine Warnung generiert, wenn der Hostcluster bzw. -pool neu gestartet wird oder nicht verfügbar ist.

Um Hypervisorwarnungen zu erhalten, muss in Web Studio eine Hostingverbindung erstellt werden. Weitere Informationen finden Sie unter Verbindungen und Ressourcen. Nur diese Verbindungen werden auf Hypervisorwarnungen überwacht.

Die Warnungen werden angezeigt, wenn die Schwellenwerte erreicht (oder überschritten) werden. Es gibt folgende Arten von Hypervisorwarnungen:

- Kritisch: Der kritische Schwellenwert der Hypervisorwarnungsrichtlinie wurde erreicht oder überschritten.

- Warnung: Der Warnschwellenwert der Hypervisorwarnungsrichtlinie wurde erreicht oder überschritten.

- Verworfen: Die Warnung wird nicht mehr als aktive Warnung angezeigt.

Für dieses Feature ist Delivery Controller ab Version 7 1811 erforderlich. Wenn Sie eine ältere Director-Version für Sites ab Version 7 1811 verwenden, wird nur die Zahl der Hypervisorwarnungen angezeigt. Sie müssen Director aktualisieren, um den Warnungstext anzuzeigen.

In der folgenden Tabelle werden die verschiedenen Parameter und Zustände von Hypervisorwarnungen beschrieben.

| Benachrichtigung | Unterstützte Hypervisors | Ausgelöst durch | Bedingung | Konfiguration |

|---|---|---|---|---|

| CPU-Nutzung | XenServer, VMware vSphere | Hypervisor | Schwellenwert der CPU-Auslastung erreicht oder überschritten | Warnschwellenwerte müssen im Hypervisor konfiguriert werden. |

| Speichernutzung | XenServer, VMware vSphere | Hypervisor | Schwellenwert der Speicherauslastung erreicht oder überschritten | Warnschwellenwerte müssen im Hypervisor konfiguriert werden. |

| Netzwerknutzung | XenServer, VMware vSphere | Hypervisor | Schwellenwert der Netzwerkauslastung erreicht oder überschritten | Warnschwellenwerte müssen im Hypervisor konfiguriert werden. |

| Datenträgernutzung | VMware vSphere | Hypervisor | Schwellenwert der Datenträgerauslastung erreicht oder überschritten | Warnschwellenwerte müssen im Hypervisor konfiguriert werden. |

| Hostverbindung oder Energiezustand | VMware vSphere | Hypervisor | Hypervisorhost neu gestartet oder nicht verfügbar | In VMware vSphere sind die Warnungen vorkonfiguriert. Es ist keine zusätzliche Konfiguration erforderlich. |

| Hypervisorverbindung nicht verfügbar | XenServer, VMware vSphere | Delivery Controller | Die Verbindung mit dem Hypervisor (Pool oder Cluster) ist getrennt, heruntergefahren oder wird neu gestartet. Diese Warnung wird stündlich generiert, solange die Verbindung nicht verfügbar ist. | Warnungen für den Delivery Controller sind vorkonfiguriert. Es ist keine zusätzliche Konfiguration erforderlich. |

Hinweis:

Weitere Informationen zum Konfigurieren von Warnungen finden Sie unter Citrix XenCenter Alerts oder in der Dokumentation von VMware vCenter Alerts.

Die Präferenz für E-Mail-Benachrichtigungen kann unter Citrix-Benachrichtigungsrichtlinie > Siterichtlinie > Hypervisorzustand konfiguriert werden. Die Schwellenwertbedingungen für Hypervisorwarnrichtlinien können nur über den Hypervisor, nicht aber über Director konfiguriert, bearbeitet, deaktiviert und gelöscht werden. Die Konfiguration der E-Mail-Einstellungen und das Verwerfen von Warnungen ist in Director möglich. Sie können die Warnung deaktivieren, wenn Ihre Rolle keine Infrastrukturüberwachung beinhaltet.

Wichtig:

- Vom Hypervisor ausgelöste Warnungen werden abgerufen und in Director angezeigt. Änderungen im Lebenszyklus/Status der Hypervisorwarnungen werden jedoch nicht in Director wiedergegeben.

- Warnungen, die fehlerfrei, verworfen oder in der Hypervisorkonsole deaktiviert sind, werden weiterhin in Director angezeigt und müssen explizit geschlossen werden.

- Warnungen, die in Director geschlossen werden, werden nicht automatisch in der Hypervisorkonsole geschlossen.

In diesem Artikel

- Citrix®-Warnmeldungen

- Intelligente Benachrichtigungsrichtlinien

- Erweiterte Warnrichtlinien

- Erstellen von Benachrichtigungsrichtlinien

- Bedingungen für Benachrichtigungsrichtlinien

- Konfigurieren von Benachrichtigungsrichtlinien mit Webhooks

- Massenverwerfen von Warnungen

- Webhook-Konfiguration mit PowerShell SDK

- Überwachen von Hypervisorwarnungen