Problembehandlung

So überprüfen Sie die Version der App

Öffnen Sie Ihre App, um die Version Ihrer Citrix Workspace-App zu überprüfen. Tippe auf Einstellungen > Über. Die Versionsinformationen werden auf Ihrem Bildschirm angezeigt.

So aktualisieren Sie die Citrix Workspace-App auf die neueste Version

Sie können ein Upgrade auf die neueste Version der Citrix Workspace-App über den Apple Store durchführen. Suchen Sie nach der Citrix Workspace-App und tippen Sie auf die Schaltfläche Upgrade.

So setzen Sie die Citrix Workspace-App zurück

Sie können Ihre Citrix Workspace-App mit einer der folgenden Methoden zurücksetzen:

- Löschen Sie alle vorhandenen Konten aus der Citrix Workspace-App

- Löschen Sie die Speicherdaten der Citrix Workspace-App

- Deinstallieren Sie die Citrix Workspace-App und installieren Sie die neueste Citrix Workspace-App für iOS, die den neuesten Fix enthält.

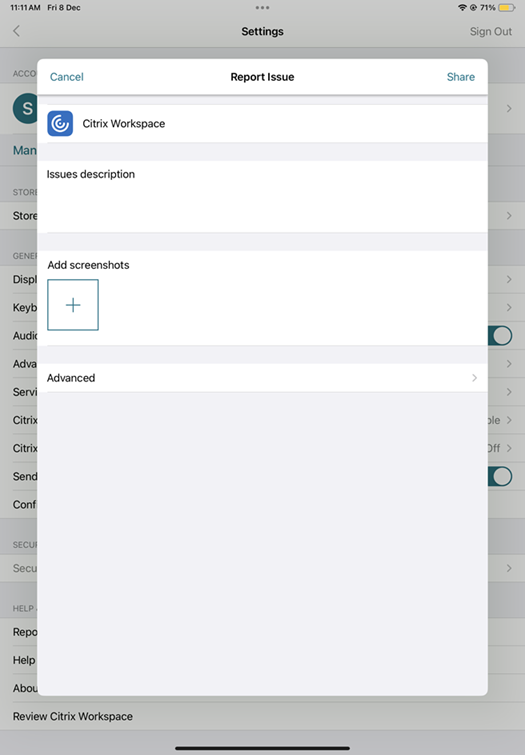

Protokolle sammeln

- Öffnen Sie Ihre Citrix Workspace-App und navigieren Sie zu Einstellungen.

-

Wählen Sie unter Help & Support Report Issueaus.

- Reproduzieren Sie Ihr Problem.

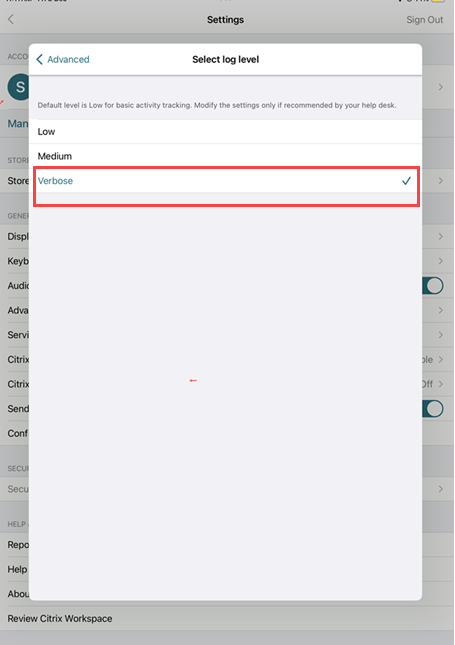

-

Wählen Sie auf der Seite “Protokollebene auswählen” die Option Ausführlich aus.

- Wählen Sie auf der Seite Select Log Location die Option Both Console & Fileaus.

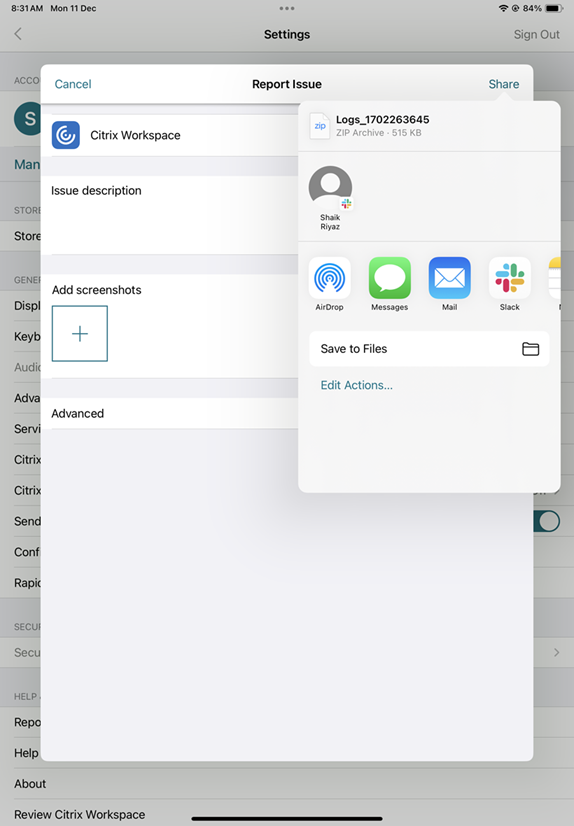

-

Geben Sie die Zip-Datei für Citrix frei.

So fordern Sie Verbesserungen an

Sie können Ihre Verbesserungswünsche per E-Mail an ios_ear_support@cloud.com senden.

So greifen Sie auf Technical Preview-Features zu

Sie können Technical Preview-Features per E-Mail an ios_ear_support@cloud.com anfordern, die für jedes Feature einzigartig ist. Dieses Formular finden Sie im Anhang zur Ankündigung des Technical Preview in der Produktdokumentation.

So geben Sie Feedback zu EAR

Sie können EAR-Feedback per E-Mail an ios_ear_support@cloud.comgeben.

Häufig auftretende Probleme und Tipps zur Problembehebung

Getrennte Sitzungen

Benutzer können eine Citrix Workspace-App für iOS-Sitzung wie folgt trennen (kein Abmelden):

- Beim Anzeigen einer veröffentlichten App oder einem veröffentlichten Desktop in einer Sitzung:

- Tippen Sie auf den Pfeil oben auf dem Bildschirm, um das Dropdownmenü in der Sitzung anzuzeigen.

- Tippen Sie auf die Schaltfläche Home, um zum Launchpad zurückzukehren.

- Achten Sie auf den weißen Schatten unter dem Symbol einer der veröffentlichten Apps, die noch in einer aktiven Sitzung sind; tippen Sie auf das Symbol.

- Tippen Sie auf “Trennen”.

- Schließen der Citrix Workspace-App für iOS:

- Tippen Sie zweimal auf die Schaltfläche Home des Geräts.

- Suchen Sie die Citrix Workspace-App für iOS im iOS App Switcher.

- Tippen Sie im angezeigten Dialogfeld auf “Trennen”.

- Drücken Sie die Home-Taste auf dem Mobilgerät.

- Tippen Sie auf “Home” oder “Wechseln” im Dropdownmenü der App.

Die Sitzung bleibt im getrennten Zustand. Benutzer können sich mit dieser Sitzung später wieder verbinden. Administratoren können verifizieren, dass getrennte Sitzungen nach einem bestimmten Zeitraum als inaktiv angezeigt werden.

Um die App im inaktiven Modus anzuzeigen, konfigurieren Sie ein Sitzungstimeout für die ICA-TCP-Verbindung in der Konfiguration des Remotedesktop-Sitzungsserverhosts (früher “Terminaldienstekonfiguration” genannt).

Weitere Informationen zur Konfiguration von Remotedesktopdiensten (früher “Terminaldienste” genannt) finden Sie in der Produktdokumentation für Microsoft Windows Server.

Abgelaufene Kennwörter

Die Citrix Workspace-App für iOS unterstützt das benutzerseitige Ändern abgelaufener Kennwörter. Benutzer werden zur Eingabe der benötigten Informationen aufgefordert.

Geräte mit Jailbreak

Benutzer können die Sicherheit der Bereitstellung kompromittieren, wenn sie Verbindungen mit iOS-Geräten mit Jailbreak herstellen. Geräte mit Jailbreak wurden von ihren Besitzern modifiziert, wodurch meistens bestimmte Sicherheitsfunktionen umgangen werden.

Wenn die Citrix Workspace-App für iOS ein iOS-Gerät mit Jailbreak erkennt, wird der Benutzer mit einer angezeigten Warnung darauf hingewiesen.

Zur weiteren Sicherung der Umgebung können Sie StoreFront oder das Webinterface so konfigurieren, dass Geräte mit erkanntem Jailbreak keine Apps ausführen können.

Anforderungen

- Citrix Receiver für iOS 6.1 oder höher

- StoreFront 3.0 oder Webinterface 5.4 oder höher

- Zugriff auf StoreFront oder das Webinterface mit einem Administratorkonto

Hinweis

Die Citrix Workspace-App deaktiviert sich selbst, wenn sie ein Gerät mit Jailbreak erkennt, um Daten zu schützen und die Sicherheit aufrechtzuerhalten. Dadurch wird sichergestellt, dass die App nicht auf Geräten mit nicht autorisierten Modifikationen verwendet werden kann.

Verlust der HDX-Audioqualität

Von Citrix Virtual Apps and Desktops und Citrix DaaS (früher Citrix Virtual Apps and Desktops Service) kann die Qualität von HDX-Audio zur Citrix Workspace-App für iOS reduziert sein. Das Problem tritt auf, wenn Sie Audio und Video gleichzeitig verwenden.

Das Problem tritt auf, wenn die Citrix Virtual Apps and Desktops- und Citrix DaaS-HDX-Richtlinien die Audiodatenmenge zusammen mit den Videodaten nicht handhaben können.

Empfehlungen zum Erstellen von Richtlinien für eine verbesserte Audioqualität finden Sie im Knowledge Center-Artikel CTX123543.

Desktop- und App-Sitzungen für ein individuelles Store-Erlebnis konnten nicht gestartet werden

Möglicherweise können Sie Desktop- und App-Sitzungen nicht über die Citrix Workspace-App starten, wenn Sie über ein benutzerdefiniertes Store-Erlebnis verfügen. Die automatische Erkennung des Store-Typs wird nur für E-Mail-Adressen und nicht für Store-URLs unterstützt. Es wird empfohlen, die E-Mail-Adresse oder den Webinterface-Anmeldemodus zu verwenden, wenn Sie einen benutzerdefinierten Store haben. Weitere Informationen finden Sie unter Manuelle Einrichtungund Konfigurieren der e-mail-basierten Kontoermittlung.

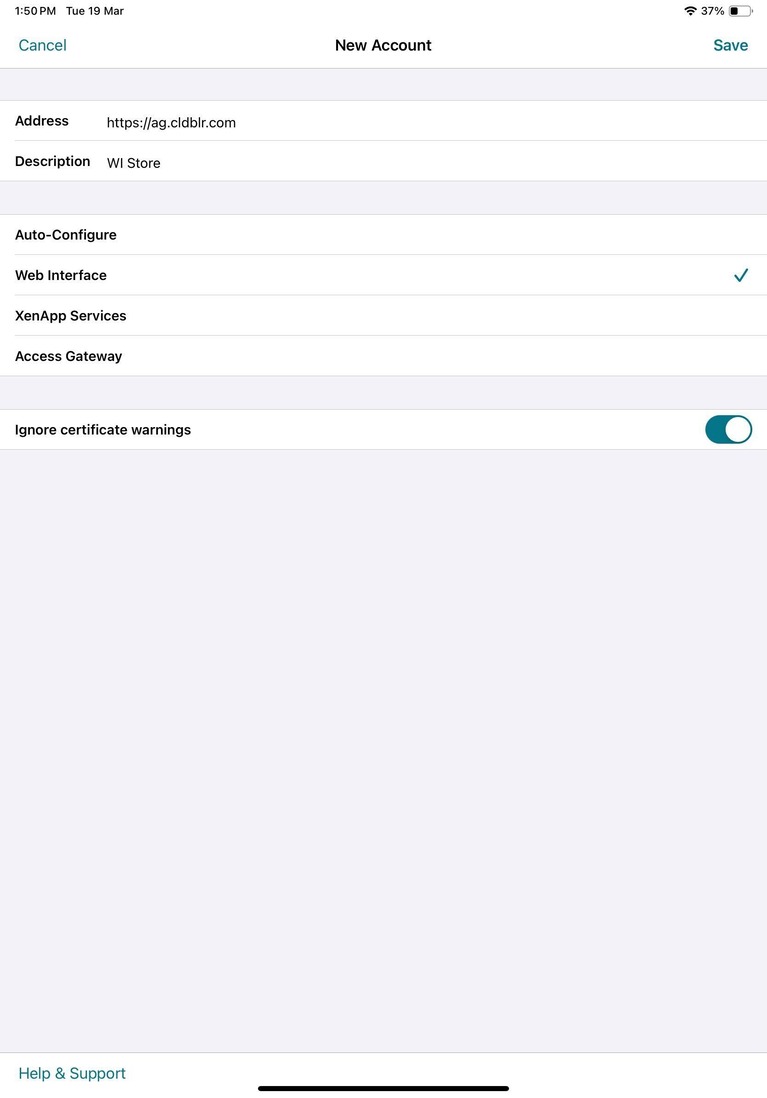

Gehen Sie wie folgt vor, um ein Konto manuell über den Webinterface-Anmeldemodus zu konfigurieren:

- Tippe auf das Accounts-Symbol > Accounts Screen > Plus Sign (+). Der Bildschirm Neues Konto wird angezeigt.

- Tippen Sie links unten im Bildschirm auf das Symbol links neben Optionen und tippen Sie auf Manuelles Setup. Andere Felder werden auf dem Bildschirm angezeigt.

- Geben Sie im Feld Adresse die sichere URL der Site oder des Citrix Gateways an (z. B. agee.mycompany.com).

-

Wählen Sie die Webinterface-Verbindung aus. In diesem Verbindungsmodus wird eine Citrix Virtual Apps-Website angezeigt, die einem Webbrowser ähnelt. Diese Benutzeroberfläche wird auch Webansicht genannt.

- Verwenden Sie für die Zertifikatssicherheit die Einstellung im Feld Zertifikatwarnungen ignorieren und legen Sie fest, ob eine Verbindung mit dem Server hergestellt wird, selbst wenn das Zertifikat ungültig, selbstsigniert oder abgelaufen ist. Die Standardeinstellung ist AUS. >Wichtig: > >Wenn Sie diese Option aktivieren, stellen Sie sicher, dass Sie eine Verbindung zum richtigen Server herstellen. Citrix empfiehlt dringend, dass alle Server ein gültiges Zertifikat haben, um Benutzergeräte vor Onlinesicherheitsangriffen zu schützen. Ein sicherer Server verwendet ein SSL-Zertifikat, das von einer Zertifizierungsstelle ausgestellt wurde. Citrix unterstützt keine selbstsignierten Zertifikate und empfiehlt, dass die Zertifikatsicherheit nicht ausgelassen wird.

- Tippen Sie auf Speichern.

- Geben Sie den Benutzernamen und das Kennwort (oder das Token, wenn Sie die zweistufige Authentifizierung ausgewählt haben) ein und tippen Sie dann auf “Anmelden”. Der Citrix Workspace-App für iOS-Bildschirm wird angezeigt, von dem Sie auf die Desktops zugreifen und die Anwendungen hinzufügen und öffnen können.

Hinweis

Sie müssen die Benutzeranmeldeinformationen für jede Verbindung eingeben, da sie nicht im Webinterface-Anmeldemodus gespeichert werden.

Häufig gestellte Fragen

So verbessern Sie die Videoleistung auf virtuellen Apps und virtuellen Desktops für Geräte mit geringem Stromverbrauch oder Mobilgeräte

Informationen zur Verbesserung und Konfiguration der Videoleistung virtueller Desktops über den Registrierungswert MaxFramesPerSecond oder über HDX-Richtlinien, je nach Version von Citrix Virtual Apps and Desktops, finden Sie im Knowledge Center-Artikel CTX123543.

Ich kann meine Apps oder Desktops nicht sehen, nachdem ich mich bei Citrix Workspace-App angemeldet habe

Wenden Sie sich an den Helpdesk Ihres Unternehmens oder an den Administrator Ihres IT-Supportteams, um weitere Unterstützung zu erhalten.

Wie behebe ich langsame Verbindungen?

Wenn Sie auf eines der folgenden Probleme stoßen, befolgen Sie die im folgenden Abschnitt zur Problemumgehung genannten Schritte.

- Langsame Verbindungen zur Citrix Virtual Apps and Desktops-Site

- Fehlende App-Symbole

- Wiederholte Protokolltreiber-Fehlermeldungen

Workaround

Deaktivieren Sie die Eigenschaften des Citrix PV Ethernet-Adapters für die Netzwerkschnittstelle auf dem Citrix Virtual Apps-Server, dem Citrix Secure Web Gateway und dem Webinterface-Server. Folgende Eigenschaften des Citrix PV Ethernet-Adapters sind standardmäßig aktiviert. Sie müssen alle diese Eigenschaften deaktivieren.

- Large Send Offload

- Offload IP Checksum

- Offload TCP Checksum

- Offload UDP Checksum

Hinweis

Ein Serverneustart ist nicht erforderlich. Dieser Workaround gilt für Windows Server 2003 und 2008 (32 Bit). Dieses Problem wirkt sich nicht auf Windows Server 2008 R2 aus.

Problem mit Zifferntasten und Sonderzeichen beheben

Wenn Zifferntasten oder chinesische IME-Zeichen nicht wie erwartet funktionieren, müssen Sie die Option Unicode-Tastatur deaktivieren. So deaktivieren Sie die Unicode-Tastatur:

- Navigiere zu Settings > Keyboard Options.

- Stellen Sie Unicode-Tastatur auf Aus.

In diesem Artikel

- So überprüfen Sie die Version der App

- So aktualisieren Sie die Citrix Workspace-App auf die neueste Version

- So setzen Sie die Citrix Workspace-App zurück

- Protokolle sammeln

- So fordern Sie Verbesserungen an

- So greifen Sie auf Technical Preview-Features zu

- So geben Sie Feedback zu EAR

- Häufig auftretende Probleme und Tipps zur Problembehebung

- Häufig gestellte Fragen