Sichere Kommunikation

Zum Sichern der Kommunikation zwischen Ihrer Site und der Citrix Workspace-App können Sie Citrix Workspace-App-Verbindungen mit Sicherheitstechnologien wie Citrix Gateway integrieren.

Hinweis:

Citrix empfiehlt die Verwendung von Citrix Gateway zwischen StoreFront-Servern und Benutzergeräten.

-

Eine Firewall: Firewalls entscheiden anhand der Zieladresse und des Zielports von Datenpaketen, ob diese Pakete weitergeleitet werden. Wenn Sie die Citrix Workspace-App mit einer Firewall verwenden, die die interne Netzwerk-IP-Adresse des Servers einer externen Internetadresse zuweist (d. h. Netzwerkadressübersetzung oder NAT), konfigurieren Sie die externe Adresse.

-

Vertrauenswürdige Server.

-

Nur Citrix Virtual Apps and Desktops bzw. Citrix DaaS (ehemals Citrix Virtual Apps and Desktops Service): (gilt nicht für XenDesktop 7) ein SOCKS-Proxyserver oder ein sicherer Proxyserver (auch Sicherheitsproxyserver, HTTPS-Proxyserver oder Tunneling-Proxyserver für Transport Layer Security (TLS)). Mit Proxyservern schränken Sie den eingehenden und ausgehenden Zugriff auf das Netzwerk ein und handhaben Verbindungen zwischen der Citrix Workspace-App und Servern. Die Citrix Workspace-App unterstützt die Protokolle SOCKS und Secure Proxy.

-

Nur Citrix Virtual Apps and Desktops- bzw. Citrix DaaS-Bereitstellungen: Citrix Secure Web Gateway- oder SSL-Relay-Lösungen mit TLS-Protokollen. Die TLS-Versionen 1.0 bis 1.2 werden unterstützt.

Bereitstellung zur Verwaltung mehrerer Proxyserver

Bisher unterstützte die Citrix Workspace-App die Verwendung mehrerer Proxyserver nicht. Ab der Version 2408 können Sie mehrere Proxyserver verwenden, die es den HDX-Sitzungen ermöglichen, geeignete Proxyserver für den Zugriff auf bestimmte Ressourcen auszuwählen. Diese Auswahl basiert auf den Proxyregeln, die in der Proxy-Autokonfigurationsdatei (PAC) konfiguriert sind. Mithilfe dieser Datei können Sie das Netzwerk verwalten, indem Sie angeben, welcher Netzwerkverkehr über einen Proxyserver und welcher direkt gesendet werden muss.

Das Feature ist in der Standardeinstellung deaktiviert. Führen Sie folgende Schritte aus, um das Feature zu aktivieren:

- Navigieren Sie zur Datei

$HOME/.ICAClient/All_Regions.ini. -

Gehen Sie zum Abschnitt

[Network\Proxy]und führen Sie Folgendes aus:- Aktualisieren Sie

ProxyTypeaufSkript. - Aktualisieren Sie

ProxyAutoConfigURLauffile://Dateipfad,https://Serverdateipfadoderhttp://Server/Dateipfad.

Sie müssen den vorherigen Pfad durch den echten Pfad ersetzen, den Sie für die Verbindung verwenden möchten.

- Aktualisieren Sie

Wenn Skript als ProxyType hinzugefügt wird, ruft der Client ein JavaScript basierend auf der PAC-Datei von der in der Richtlinienoption “Proxy-Skript-URLs” angegebenen URL ab. Die PAC-Datei wird ausgeführt, um zu ermitteln, welcher Proxyserver für die Verbindung verwendet werden muss.

Citrix Gateway

Citrix Gateway (ehemals Access Gateway) sichert Verbindungen mit StoreFront-Stores. Administratoren können hiermit zudem präzise den Benutzerzugriff auf Desktops und Anwendungen steuern.

Herstellen einer Verbindung mit Desktops und Anwendungen über Citrix Gateway:

-

Nutzen Sie eine der folgenden Methoden, um die vom Administrator erhaltene Citrix Gateway-URL einzugeben:

- Bei der ersten Verwendung der Self-Service-Benutzeroberfläche werden Sie aufgefordert, die URL im Dialogfeld “Konto hinzufügen” einzugeben.

- Wenn Sie später die Self-Service-Benutzeroberfläche verwenden, geben Sie die URL ein, indem Sie auf Einstellungen > Konten > Hinzufügen klicken.

- Wenn Sie eine Verbindung mit dem Befehl

storebrowseherstellen, geben Sie die URL in die Befehlszeile ein.

Über die URL wird das Gateway und optional ein bestimmter Store angegeben:

- Um eine Verbindung zum ersten Store herzustellen, den die Citrix Workspace-App findet, verwenden Sie beispielsweise eine URL im folgenden Format:

https://gateway.company.com. - Um eine Verbindung zu einem bestimmten Store herzustellen, verwenden Sie beispielsweise eine URL der Form:

https://gateway.company.com>?\<storename\. Diese dynamische URL besitzt kein standardmäßiges Format, verwenden Sie kein = (Gleichheitszeichen) in der URL. Beim Herstellen einer Verbindung mit einem bestimmten Store mitstorebrowsemüssen Sie die URL imstorebrowse-Befehl eventuell in Anführungszeichen setzen.

-

Wenn Sie dazu aufgefordert werden, stellen Sie eine Verbindung mit dem Store (über das Gateway) unter Verwendung Ihres Benutzernamens, Kennworts und Sicherheitstokens her. Weitere Informationen zu diesem Schritt finden Sie in der Citrix Gateway-Dokumentation.

Wenn die Authentifizierung abgeschlossen ist, werden Ihre Desktops und Anwendungen angezeigt.

Proxyserver

Proxyserver werden zur Einschränkung des Netzwerkzugriffs und für Verbindungen zwischen der Citrix Workspace-App und Citrix Virtual Apps and Desktops- bzw. Citrix DaaS-Bereitstellungen verwendet.

Die Citrix Workspace-App unterstützt das SOCKS- und HTTPS-Protokoll sowie Folgendes:

- Citrix Secure Web Gateway™ und Citrix SSL Relay, das sichere Proxyprotokoll

- NTLM-Authentifizierung (Windows NT Challenge/Response).

Gehen Sie wie folgt vor, um einen Proxy für den Start eines Desktops mit dem SOCKS-Protokoll zu konfigurieren:

- Navigieren Sie zur Konfigurationsdatei

~/.ICAClient/All_Regions.ini. -

Aktualisieren Sie die folgenden Attribute:

- Aktualisieren Sie

ProxyType. Sie könnenSocksV5alsProxyTypeverwenden. -

Aktualisieren Sie

ProxyHost. Sie könnenProxyHostim folgenden Format hinzufügen:<IP>:<PORT>. Beispiel: 10.122.122.122:1080

- Aktualisieren Sie

Hinweis:

- Um den Proxy zu verwenden, deaktivieren Sie EDT. Um EDT zu deaktivieren, setzen Sie das Attribut

HDXoverUDPauf off im Abschnitt[Network\UDT]der Konfigurationsdatei~/.ICAClient/All_Regions.ini.- Aktivieren Sie zur Gewährleistung einer sicheren Verbindung TLS.

HTTPS-Protokollunterstützung für Proxyserver

Bisher konnten Sie nur mithilfe des SOCKS-Protokolls eine Verbindung zu einem Proxyserver herstellen. Ab der Citrix Workspace-App 2308 können Sie auch über das HTTPS-Protokoll eine Verbindung zu einem Proxyserver herstellen.

Führen Sie folgende Schritte aus, um einen Desktop mit einem HTTPS-Protokoll zu öffnen:

- Navigieren Sie zur Konfigurationsdatei ~/.ICAClient/All_Regions.ini.

- Gehen Sie zum Abschnitt [Network\UDT].

-

Wählen Sie folgende Einstellungen:

HDXoverUDP=Off <!--NeedCopy--> - Gehen Sie zum Abschnitt [Network\Proxy].

-

Aktualisieren Sie die folgenden Attribute:

- Aktualisieren Sie den Wert für ProxyType. Sie können “Secure” als ProxyType verwenden.

- Aktualisieren Sie den Wert für ProxyHost. Sie können den ProxyHost im folgenden Format hinzufügen:

<IP>:<PORT>. Beispiel: “192.168.101.37:6153”.

Sicherer Proxyserver

Durch das Konfigurieren des Secure Proxy-Protokolls wird gleichzeitig auch Unterstützung für Windows NT Challenge/Response (NTLM)-Authentifizierung aktiviert. Wenn dieses Protokoll zur Verfügung steht, wird es beim Start erkannt und ohne zusätzliche Konfiguration ausgeführt.

Wichtig:

NTLM-Unterstützung erfordert die Bibliotheken OpenSSL 1.1.1d und libcrypto.so. Installieren Sie die Bibliotheken auf dem Benutzergerät. Diese Bibliotheken sind oft in Linux-Distributionen enthalten. Sie können sie auch von http://www.openssl.org/ herunterladen.

Secure Web Gateway und SSL

Sie können die Citrix Workspace-App in eine Umgebung mit Citrix Secure Web Gateway oder dem SSL (Secure Sockets Layer)-Relay integrieren. Die Citrix Workspace-App unterstützt das TLS-Protokoll. TLS (Transport Layer Security) ist die neueste normierte Version des SSL-Protokolls. Die IETF (Internet Engineering Taskforce) hat den Standard zu TLS umbenannt, als diese Organisation die Verantwortung für die Entwicklung von SSL als offenem Standard übernahm. TLS sichert die Datenkommunikation mit Serverauthentifizierung, Verschlüsselung des Datenstroms und Prüfen der Nachrichtenintegrität. Einige Organisationen, u. a. US-Regierungsbehörden, setzen TLS zum Schutz der Datenkommunikation voraus. Diese Organisationen verlangen ggf. auch die Verwendung überprüfter Kryptografie, wie FIPS 140 (Federal Information Processing Standard). FIPS 140 ist ein Standard für die Kryptografie.

Secure Web Gateway

Sie können Citrix Secure Web Gateway im Normal- oder Relaymodus verwenden, um einen sicheren Kommunikationskanal zwischen der Citrix Workspace-App und dem Server bereitzustellen. Wenn Sie Citrix Secure Web Gateway im Modus Normal verwenden, muss die Citrix Workspace-App nicht konfiguriert werden.

Wenn Citrix Secure Web Gateway Proxy auf einem Server im sicheren Netzwerk installiert ist, können Sie Citrix Secure Web Gateway Proxy im Relaymodus verwenden. Wenn Sie den Relaymodus verwenden, fungiert der Citrix Secure Web Gateway-Server als Proxy und Sie müssen die Citrix Workspace-App konfigurieren:

- Der vollqualifizierte Domänenname (FQDN) des Citrix Secure Web™ Gateway-Servers.

- Portnummer des Citrix Secure Web Gateway-Servers.

Hinweis:

Citrix Secure Web Gateway Version 2.0 unterstützt den Relaymodus nicht.

Der FQDN muss der Reihe nach die folgenden Komponenten auflisten:

- Hostname

- Second-Level-Domäne

- Top-Level-Domäne

Beispiel: my_computer.my_company.com ist ein FQDN, da er nacheinander einen Hostnamen (my_computer), eine Zwischendomäne (my_company) und eine Top-Level-Domäne (.com) auflistet. Als Domänenname wird die Kombination aus Zwischen- und Top-Level-Domäne (meine_firma.de) bezeichnet.

SSL-Relay

Standardmäßig verwendet Citrix SSL Relay den TCP-Port 443 auf dem Citrix Virtual Apps and Desktops™- oder Citrix DaaS-Server für die TLS-gesicherte Kommunikation. Wenn das SSL-Relay eine TLS-Verbindung empfängt, werden die Daten entschlüsselt und dann an den Server übergeben.

Wenn Sie SSL-Relay so konfigurieren, dass ein anderer Port als 443 abgehört wird, müssen Sie die Citrix Workspace-App für diese geänderte Portnummer konfigurieren.

Mit dem Citrix SSL-Relay kann folgende Kommunikation gesichert werden:

- Zwischen einem TLS-fähigen Benutzergerät und einem Server

Weitere Informationen zum Konfigurieren und Sichern der Installation mit SSL-Relay finden Sie in der Citrix Virtual Apps™-Dokumentation.

TLS

Bislang war die unterstützte TLS-Mindestversion 1.0 und die unterstützte TLS-Höchstversion 1.2. Ab Version 2203 ist die höchste unterstützte TLS-Version 1.3.

Sie können die Versionen des TLS-Protokolls steuern, die ausgehandelt werden können, indem Sie im Abschnitt [WFClient] die folgenden Konfigurationsoptionen hinzufügen:

- MinimumTLS=1.1

- MaximumTLS=1.3

Dies sind die Standardwerte, die als Code implementiert werden. Passen Sie sie nach Bedarf an.

Hinweise:

Diese Werte werden bei jedem Programmstart gelesen. Wenn Sie sie nach dem Start von self-service oder

storebrowseändern, geben Sie Folgendes ein: killall AuthManagerDaemon ServiceRecord selfservice storebrowse.Die Verwendung des

SSLv3-Protokolls ist in der Citrix Workspace-App für Linux nicht zulässig.TLS 1.0/1.1 funktioniert nur mit dem älteren VDI oder Citrix Gateway, die sie unterstützen.

Um den Cipher Suite-Satz auszuwählen, fügen Sie im Abschnitt [WFClient] die folgende Konfigurationsoption hinzu:

- SSLCiphers=GOV

Dieser Wert ist der Standardwert. Die Werte COM und ALL werden ebenfalls erkannt.

Hinweis:

Wenn Sie diese Konfiguration nach dem Start von Self-Service oder Storebrowse ändern, müssen Sie wie bei der TLS-Versionskonfiguration Folgendes eingeben: killall AuthManagerDaemon ServiceRecord selfservice storebrowse

CryptoKit-Update

CryptoKit-Version 14.2 ist in OpenSSL 1.1.1d integriert.

Kryptographische Aktualisierung

Mit diesem Feature ändert sich das Protokoll zur sicheren Kommunikation grundlegend. Verschlüsselungssammlungen mit dem Präfix TLS_RSA_ bieten kein Forward Secrecy und werden als unsicher eingestuft.

Die TLS_RSA_-Verschlüsselungssammlungen wurden vollständig entfernt. Stattdessen werden die erweiterten TLS_ECDHE_RSA_-Verschlüsselungssammlungen unterstützt.

Wenn Ihre Umgebung nicht mit der TLS_ECDHE_RSA_-Verschlüsselungssammlung konfiguriert ist, werden die Starts von Clients aufgrund schwacher Verschlüsselung nicht unterstützt. Für die Clientauthentifizierung werden 1536-Bit-RSA-Schlüssel unterstützt.

Die folgenden erweiterten Verschlüsselungssammlungen werden unterstützt:

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (0xc030)

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (0xc028)

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (0xc013)

DTLS v1.0 unterstützt die folgenden Verschlüsselungssammlungen:

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA

- TLS_EMPTY_RENEGOTIATION_INFO_SCSV

DTLS v1.2 unterstützt die folgenden Verschlüsselungssammlungen:

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA

- TLS_EMPTY_RENEGOTIATION_INFO_SCSV

TLS v1.3 unterstützt die folgenden Verschlüsselungssammlungen:

- TLS_AES_128_GCM_SHA256 (0x1301)

- TLS_AES_256_GCM_SHA384 (0x1302)

Hinweis:

Ab Version 1903 und höher wird DTLS von Citrix Gateway 12.1 und höher unterstützt. Informationen zu mit DTLS unterstützten Verschlüsselungssammlungen für Citrix Gateway finden Sie unter Unterstützung des DTLS-Protokolls.

Verschlüsselungssammlungen

Um verschiedene Verschlüsselungssammlungen zu aktivieren, ändern Sie den Wert des Parameters SSLCiphers in ALL, COM oder GOV. Standardmäßig ist die Option in der Datei All_Regions.ini im Verzeichnis $ICAROOT/config auf ALL festgelegt.

Die folgenden Sätze von Verschlüsselungssammlungen werden von ALL, GOV und COM bereitgestellt:

- ALL

- Alle 3 Verschlüsselungssammlungen werden unterstützt.

- GOV

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (0xc030)

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (0xc028)

- COM

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (0xc013)

Informationen zur Problembehandlung finden Sie unter Verschlüsselungssammlungen.

Verschlüsselungssammlungen mit dem Präfix TLS_RSA_ bieten Forward Secrecy nicht. Diese Verschlüsselungssammlungen gelten heute branchenweit als veraltet. Um jedoch die Abwärtskompatibilität mit älteren Versionen von Citrix Virtual Apps and Desktops bzw. Citrix DaaS zu unterstützen, kann die Citrix Workspace-App diese Verschlüsselungssammlungen optional aktivieren.

Setzen Sie zur besseren Sicherheit das Flag Enable\_TLS\_RSA\_ auf False.

Im Folgenden finden Sie eine Liste der veralteten Verschlüsselungssammlungen:

- TLS_RSA_AES256_GCM_SHA384

- TLS_RSA_AES128_GCM_SHA256

- TLS_RSA_AES256_CBC_SHA256

- TLS_RSA_AES256_CBC_SHA

- TLS_RSA_AES128_CBC_SHA

- TLS_RSA_3DES_CBC_EDE_SHA

- TLS_RSA_MIT_RC4_128_MD5

- TLS_RSA_MIT_RC4_128_SHA

Hinweis:

Die beiden letzten Verschlüsselungssammlungen verwenden den RC4-Algorithmus und sind veraltet, weil sie unsicher sind. Sie könnten auch die Verschlüsselungssammlung TLS_RSA_3DES_CBC_EDE_SHA als veraltet betrachten. Mit Flags können Sie alle Kategorisierungen durchsetzen.

Weitere Informationen zum Konfigurieren von DTLS v1.2 finden Sie unter Adaptiver Transport in der Dokumentation zu Citrix Virtual Apps and Desktops.

Voraussetzung:

Wenn Sie Version 1901 oder früher verwenden, führen Sie die folgenden Schritte aus:

Wenn .ICAClient bereits im Home-Verzeichnis des aktuellen Benutzers vorhanden ist:

- Löschen Sie die Datei

All\_Regions.ini

Oder

- Um die Datei

AllRegions.inibeizubehalten, fügen Sie am Ende des Abschnitts [Network\SSL] die folgenden Zeilen hinzu:- Aktivieren_RC4-MD5=

- Aktivieren_RC4_128_SHA=

- Aktivieren_TLS_RSA_=

Wenn der Ordner .ICAClient nicht im Basisordner des aktuellen Benutzers vorhanden ist, weist dies auf eine Neuinstallation der Citrix Workspace-App hin. In diesem Fall wird die Standardeinstellung für die Features beibehalten.

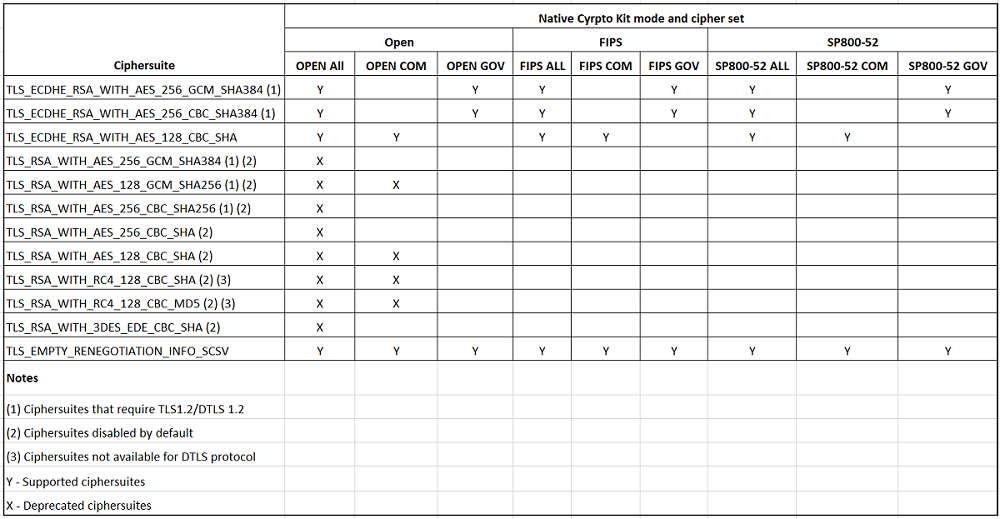

In der folgenden Tabelle sind die Verschlüsselungssammlungen in jedem Satz aufgeführt: Tabelle 1 – Matrix der Verschlüsselungssammlungsunterstützung

Hinweis:

Alle vorhergehenden Verschlüsselungssammlungen sind

FIPS-undSP800-52-kompatibel. Die ersten beiden Sammlungen sind nur für (D)TLS1.2-Verbindungen zulässig. Umfassende Informationen zur Unterstützung von Verschlüsselungssammlungen finden Sie in Tabelle 1 – Unterstützungsmatrix für Verschlüsselungssammlungen.

Zertifikate

Wenn Sie einen Store mit SAML-Authentifizierung verwenden (mit dem Protokoll AUTHv3), wird die folgende Fehlermeldung angezeigt: “TLS-Zertifikat nicht akzeptabel”.

Dieses Problem tritt auf, wenn Sie die Citrix Workspace-App 1906 und höher verwenden. Informationen zur Fehlerbehebung finden Sie in den folgenden Knowledge Center-Artikeln:

Wenn der StoreFront-Server keine Zwischenzertifikate bereitstellen kann, die dem verwendeten Zertifikat entsprechen, oder wenn Sie Zwischenzertifikate für die Unterstützung von Smartcard-Benutzern installieren, führen Sie diese Schritte aus, bevor Sie einen StoreFront-Store hinzufügen:

-

Rufen Sie separat ein oder mehr Zwischenzertifikate im PEM-Format ab.

Tipp:

Wenn Sie kein Zertifikat im PEM-Format finden können, verwenden Sie das Dienstprogramm

openssl, um ein Zertifikat im CRT-Format in eine PEM-Datei zu konvertieren. -

Als Benutzer, der das Paket installiert (normalerweise root):

-

Kopieren Sie eine oder mehrere Dateien zu $ICAROOT/keystore/intcerts.

-

Führen Sie den folgenden Befehl als Benutzer, der das Paket installiert hat, aus:

$ICAROOT/util/ctx_rehash

-

Wenn Sie ein Serverzertifikat einer Zertifizierungsstelle authentifizieren, dem von Benutzergeräten noch nicht vertraut wird, folgen Sie die nachfolgenden Anweisungen, bevor Sie einen StoreFront-Store hinzufügen.

- Rufen Sie ein Stammzertifikat im PEM-Format ab. Tipp: Wenn Sie kein Zertifikat in diesem Format finden können, verwenden Sie das Dienstprogramm

openssl, um ein Zertifikat im CRT-Format in eine PEM-Datei zu konvertieren. - Als Benutzer, der das Paket installiert hat (normalerweise root):

-

Kopieren Sie die Datei in $ICAROOT/keystore/cacerts.

-

Führen Sie den folgenden Befehl aus:

$ICAROOT/util/ctx_rehash

-

Verbesserung des HDX™ Enlightened Data Transport Protocol (EDT)

In früheren Versionen wurde, wenn HDXoverUDP auf Preferredeingestellt war, der Datentransport über EDT als primär mit Fallback auf TCP verwendet.

Ab Version 2103 der Citrix Workspace-App werden bei aktivierter Sitzungszuverlässigkeit EDT und TCP bei folgenden Schritten parallel versucht:

- Erste Verbindung

- Sitzungszuverlässigkeitswiederverbindung

- Automatische Wiederverbindung von Clients

Diese Verbesserung verkürzt die Verbindungszeit, wenn EDT bevorzugt wird. Ist der erforderliche zugrunde liegende UDP-Transport jedoch nicht verfügbar, muss TCP verwendet werden.

Nach dem Fallback auf TCP sucht der adaptive Transport standardmäßig alle fünf Minuten nach EDT.

MTU-Discovery durch EDT (Enlightened Data Transport)

Die Citrix Workspace-App Version 2109 unterstützt nun MTU-Discovery (Maximum Transmission Unit = maximale Übertragungseinheit) für Enlightened Data Transport (EDT). Das Feature erhöht die Zuverlässigkeit und Kompatibilität des EDT-Protokolls und bietet eine verbesserte Benutzererfahrung.

Weitere Informationen finden Sie im Abschnitt MTU-Discovery durch EDT in der Dokumentation zu Citrix Virtual Apps and Desktops.

Unterstützung für EDT IPv6

Ab Version 2203 der Citrix Workspace-App wird EDT IPv6 unterstützt.

Hinweis:

IPv6wird sowohl in TCP als auch in EDT unterstützt.IPv6wird jedoch mit TCP über TLS und mit EDT über DTLS nicht unterstützt.

Unterstützung für IPv6 UDP mit DTLS

Bisher wurden DTLS-Verbindungen zwischen der Citrix Workspace-App für Linux und Virtual Delivery Agents (VDAs) nur über das IPv4-Netzwerk unterstützt.

Ab Release 2311 unterstützt die Citrix Workspace-App DTLS-Verbindungen über IPv4 und IPv6.

Dieses Feature ist standardmäßig aktiviert.

Zur Verwendung der IPv6-DTLS-Direktverbindung mit VDA in der Citrix Workspace-App für Linux ist keine zusätzliche Konfiguration erforderlich.

Unterstützung für IPv6 TCP mit TLS

Bisher wurden TLS-Verbindungen zwischen der Citrix Workspace-App für Linux und Virtual Delivery Agents (VDAs) nur über das IPv4-Netzwerk unterstützt.

Ab Release 2311 unterstützt die Citrix Workspace-App TLS-Verbindungen über IPv4 und IPv6.

Dieses Feature ist standardmäßig aktiviert.

Zur Verwendung der IPv6-TLS-Direktverbindung mit VDA in der Citrix Workspace-App für Linux ist keine zusätzliche Konfiguration erforderlich.