Authentifizierung mit Azure Active Directory

Hinweis

Dieses Feature ist nur für von Azure gehostete VDAs verfügbar.

Je nach Bedarf können Sie zwei Arten von Linux-VDAs in Azure bereitstellen:

- Mit Azure AD DS verbundene VMs. Die VMs sind mit einer verwalteten Domäne von Azure Active Directory (AAD) Domain Services (DS) verbunden. Benutzer melden sich mit ihren Domänenanmeldeinformationen bei den VMs an.

- Nicht-domänengebundene VDAs. Die VMs werden in den AAD-Identitätsdienst integriert, um die Benutzerauthentifizierung bereitzustellen. Benutzer melden sich mit ihren AAD-Anmeldeinformationen bei den VMs an.

Weitere Informationen zu AAD DS und AAD finden Sie in diesem Microsoft-Artikel.

In diesem Artikel erfahren Sie, wie Sie den AAD-Identitätsdienst auf nicht in Domänen eingebundenen VDAs aktivieren und konfigurieren.

Unterstützte Distributionen

- Ubuntu 22.04, 20.04

- RHEL 8.7, 8.6, 8.4, 7.9

- SUSE 15.4

Weitere Informationen finden Sie in diesem Microsoft-Artikel.

Bekannte Probleme und Workarounds

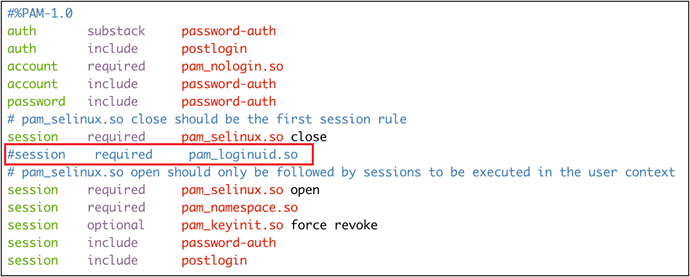

Unter RHEL 7.9 kann PAM (Pluggable Authentication Module) pam_loginuid.so loginuid nach der AAD-Benutzerauthentifizierung nicht festlegen. Dieses Problem hindert AAD-Benutzer am Zugriff auf VDA-Sitzungen.

Um dieses Problem zu umgehen, kommentieren Sie in /etc/pam.d/remote die Zeile Session required pam_loginuid.so aus. Der folgende Screenshot enthält ein Beispiel.

Schritt 1: Erstellen einer Vorlagen-VM im Azure-Portal

Erstellen Sie eine Vorlagen-VM und installieren Sie die Azure-Befehlszeilenschnittstelle auf der VM.

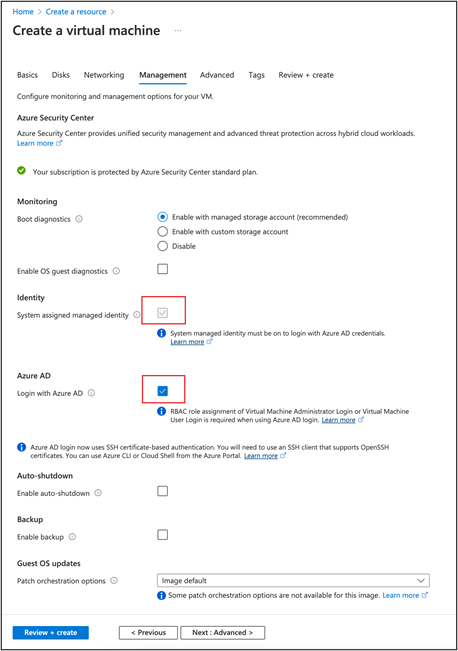

-

Erstellen Sie im Azure-Portal eine Vorlagen-VM. Aktivieren Sie auf der Registerkarte Management die Option Login with Azure AD, bevor Sie auf Review + create klicken.

-

Installieren Sie die Azure-Befehlszeilenschnittstelle auf der Vorlagen-VM. Weitere Informationen finden Sie in diesem Microsoft-Artikel.

Schritt 2: Vorbereiten eines Masterimages auf der Vorlagenmaschine

Um ein Masterimage zu erstellen, folgen Sie Schritt 3: Masterimage vorbereiten unter Linux VDAs über die Maschinenerstellungsdienste (MCS) erstellen.

Schritt 3: Festlegen der Vorlagen-VM als nicht-domänengebunden

Nachdem Sie ein Masterimage erstellt haben, führen Sie die folgenden Schritte aus, um die VM als nicht-domänengebunden zu definieren:

-

Führen Sie das folgende Skript an der Eingabeaufforderung aus.

Modify /var/xdl/mcs/mcs_util.sh <!--NeedCopy--> -

Suchen Sie

function read_non_domain_joined_info()und ändern Sie dann den Wert vonNonDomainJoinedin2. Der folgende Codeblock ist ein Beispiel.function read_non_domain_joined_info() { log "Debug: Enter read_non_domain_joined_info" # check if websocket enabled TrustIdentity=`cat ${id_disk_mnt_point}${ad_info_file_path} | grep '\[TrustIdentity\]' | sed 's/\s//g'` if [ "$TrustIdentity" == "[TrustIdentity]" ]; then NonDomainJoined=2 fi ... } <!--NeedCopy--> -

Speichern Sie die Änderung.

-

Fahren Sie die Vorlagen-VM herunter.

Schritt 4: Erstellen der Linux-VMs aus der Vorlagen-VM

Nach dem Vorbereiten der nicht-domänengebundenen Vorlagen-VM führen Sie die folgenden Schritte aus, um VMs zu erstellen:

-

Melden Sie sich bei Citrix Cloud an.

-

Doppelklicken Sie auf Citrix DaaS, und greifen Sie auf die Verwaltungskonsole “Vollständige Konfiguration” zu.

-

Wählen Sie unter Maschinenkataloge die Verwendung von MCS (Maschinenerstellungsdiensten) zum Erstellen der Linux-VMs aus der Vorlagen-VM aus. Weitere Informationen finden Sie im Citrix DaaS-Artikel Nicht domänengebunden.

Schritt 5: Zuweisen von AAD-Benutzerkonten zu den Linux-VMs

Nachdem Sie die nicht in Domänen eingebundenen VMs erstellt haben, weisen Sie ihnen AAD-Benutzerkonten zu.

Gehen Sie folgendermaßen vor, um einer VM AAD-Benutzerkonten zuzuweisen:

- Greifen Sie mit einem Administratorkonto auf die VM zu.

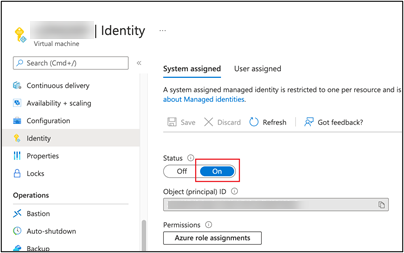

-

Aktivieren Sie auf der Registerkarte Identifizieren > Vom System zugewiesen die Option Systemidentität.

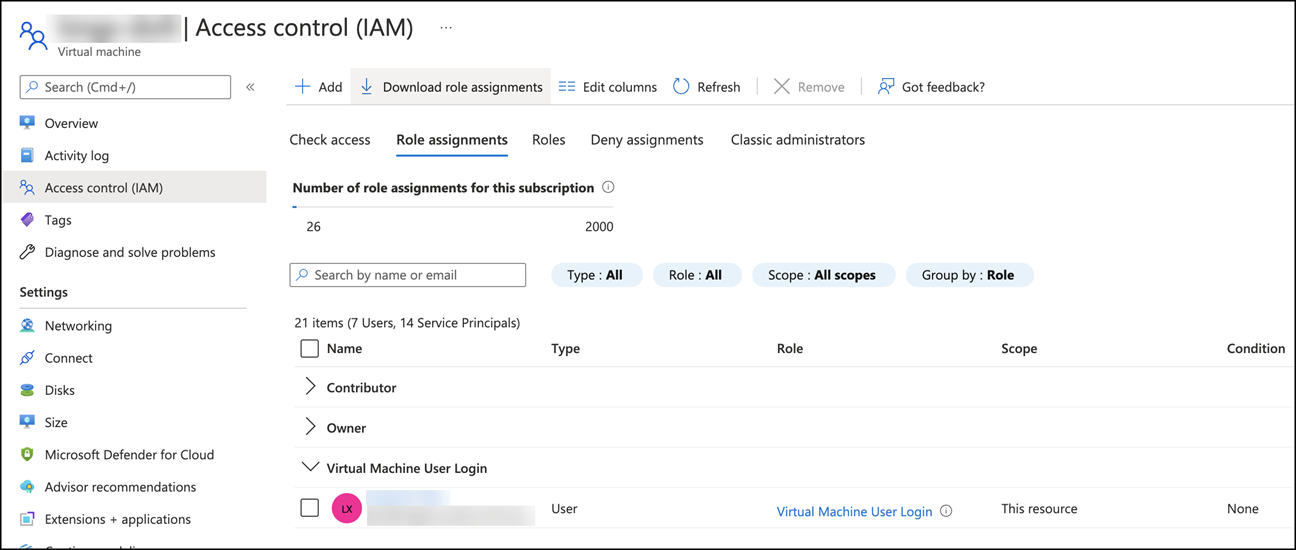

-

Suchen Sie auf der Registerkarte Zugriffssteuerung (IAM) > Rollenzuweisungen den Bereich Benutzeranmeldung der virtuellen Maschine und fügen Sie dann nach Bedarf die AAD-Benutzerkonten hinzu.

Anmeldung bei nicht-domänengebundenen VDAs

Endbenutzer in Ihrer Organisation haben zwei Möglichkeiten, sich bei einem nicht-domänengebundenen VDA anzumelden. Verfahren:

- Starten Sie die Workspace-App und melden Sie sich am Workspace an, indem Sie den AAD-Benutzernamen und das zugehörige Kennwort eingeben. Die Workspace-Seite wird angezeigt.

-

Doppelklicken Sie auf einen nicht-domänengebundenen Desktop. Die Anmeldeseite von AAD wird angezeigt.

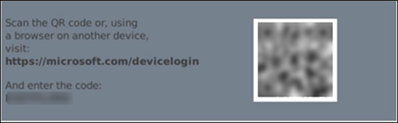

Die Seite variiert je nach festgelegtem Anmeldemodus auf dem VDA: “Device Code” oder “AAD account/password”. Standardmäßig erfolgt die Authentifizierung von AAD-Benutzern auf Linux-VDAs über den Anmeldemodus “Device Code”. Als Administrator können Sie den Anmeldemodus bei Bedarf in “AAD account/password” ändern. Die dafür erforderliche Schrittfolge ist im folgenden Abschnitt beschrieben.

- Melden Sie sich je nach Anweisung auf dem Bildschirm mit einem der folgenden Verfahren an der Desktopsitzung an:

- Scannen Sie den QR-Code und geben Sie den Code ein.

- Geben Sie den AAD-Benutzernamen und das zughörige Kennwort ein.

Ändern des Anmeldemodus in “AAD account/password”

Standardmäßig werden AAD-Benutzer auf Linux-VDAs mit Gerätecodes authentifiziert. Weitere Informationen finden Sie in diesem Microsoft-Artikel. Führen Sie folgende Schritte aus, um den Anmeldemodus in AAD account/password zu ändern:

Führen Sie den folgenden Befehl auf dem VDA aus, suchen Sie den Schlüssel AADAcctPwdAuthEnable und ändern Sie seinen Wert in 0x00000001.

/opt/Citrix/VDA/bin/ctxreg create -k "HKLM\System\CurrentControlSet\Services\CitrixBrokerAgent\WebSocket" -t "REG_DWORD" -v "AADAcctPwdAuthEnable" -d "0x00000001" --force

<!--NeedCopy-->

Hinweis

Dieser Ansatz funktioniert nicht für Microsoft-Konten oder Konten mit aktivierter zweistufiger Authentifizierung.

In diesem Artikel

- Unterstützte Distributionen

- Schritt 1: Erstellen einer Vorlagen-VM im Azure-Portal

- Schritt 2: Vorbereiten eines Masterimages auf der Vorlagenmaschine

- Schritt 3: Festlegen der Vorlagen-VM als nicht-domänengebunden

- Schritt 4: Erstellen der Linux-VMs aus der Vorlagen-VM

- Schritt 5: Zuweisen von AAD-Benutzerkonten zu den Linux-VMs

- Anmeldung bei nicht-domänengebundenen VDAs