Guía de implementación de Citrix ADC para Azure DNS Private Zones

Introducción

Citrix ADC, anteriormente conocido como NetScaler, es un producto de primera clase en el espacio de Delivery Controllers de aplicaciones (ADC) con la capacidad comprobada para equilibrar la carga, administrar el tráfico global, la compresión y las aplicaciones seguras.

Azure DNS es un servicio de la infraestructura de Microsoft Azure para alojar dominios DNS y proporcionar resolución de nombres.

Azure DNS Private Zones es un servicio centrado en resolver nombres de dominio en una red privada. Con Private Zones, los clientes pueden utilizar sus propios nombres de dominio personalizados en lugar de los nombres proporcionados por Azure disponibles en la actualidad.

Descripción general del DNS de Azure

El Sistema de nombres de dominio, o DNS, es responsable de traducir (o resolver) un nombre de servicio a su dirección IP. Azure DNS, un servicio de alojamiento para dominios DNS, proporciona resolución de nombres mediante la infraestructura de Microsoft Azure. Además de admitir dominios DNS con conexión a Internet, Azure DNS ahora también admite dominios DNS privados.

Azure DNS proporciona un servicio de DNS fiable y seguro para administrar y resolver nombres de dominio en una red virtual sin necesidad de una solución de DNS personalizada. Al usar zonas DNS privadas, puede usar sus propios nombres de dominio personalizados en lugar de los nombres proporcionados por Azure disponibles en la actualidad. El uso de nombres de dominio personalizados le ayuda a adaptar la arquitectura de red virtual para que se adapte mejor a las necesidades de su organización. Proporciona resolución de nombres para máquinas virtuales (VM) dentro de una red virtual y entre redes virtuales. Además, los clientes pueden configurar los nombres de las zonas con una vista de horizonte dividido, lo que permite que una zona DNS privada y otra pública compartan un nombre.

¿Por qué Citrix GSLB para Azure DNS Private Zones?

En el mundo actual, las empresas quieren hacer la transición de sus cargas de trabajo de las instalaciones a la nube de Azure. La transición a la nube les permite aprovechar el tiempo de comercialización, los gastos de capital y el precio, la facilidad de implementación y la seguridad. El servicio Azure DNS Private Zones proporciona una propuesta única para las empresas que están realizando la transición de parte de sus cargas de trabajo a la nube de Azure. Estas empresas pueden crear su nombre DNS privado, que tenían durante años en implementaciones locales, cuando utilizan el servicio Private Zones. Con este modelo híbrido de servidores de aplicaciones de intranet en las instalaciones y conectados a la nube de Azure a través de túneles VPN seguros, el único desafío es cómo un usuario puede tener acceso sin problemas a estas aplicaciones de intranet. Citrix ADC resuelve este caso de uso único con su función de equilibrio de carga global, que redirige el tráfico de aplicaciones a las cargas de trabajo/servidores distribuidos más óptimos, ya sea en las instalaciones o en la nube de Azure, y proporciona el estado del servidor de aplicaciones.

Caso de uso

Los usuarios de la red local y de diferentes VNet de Azure deben poder conectarse a los servidores más óptimos de una red interna para acceder al contenido requerido. Esto asegura que la aplicación esté siempre disponible, el coste se optimice y la experiencia de usuario sea buena. La gestión del tráfico privado (PTM) de Azure es el requisito principal en este caso. Azure PTM garantiza que las consultas DNS de los usuarios se resuelvan en una dirección IP privada adecuada del servidor de aplicaciones.

Solución de casos de uso

Citrix ADC incluye la función Global Server Load Balancing (GSLB), que puede ayudar a cumplir los requisitos de Azure PTM. GSLB actúa como un servidor DNS, que recibe las solicitudes DNS y resuelve la solicitud DNS en una dirección IP adecuada para proporcionar:

- Conmutación por error perfecta basada en DNS

- Migración gradual de las instalaciones a la nube

- Pruebas A/B de una nueva función

Entre los muchos métodos de equilibrio de carga admitidos, los siguientes métodos pueden resultar útiles en esta solución:

- Round Robin

-

Proximidad estática (selección de servidor basada en ubicación): Se puede implementar de dos maneras

- GSLB basado en la subred de cliente EDNS (ECS) en Citrix ADC

- Implemente un reenviador de DNS para cada red virtual

Topología

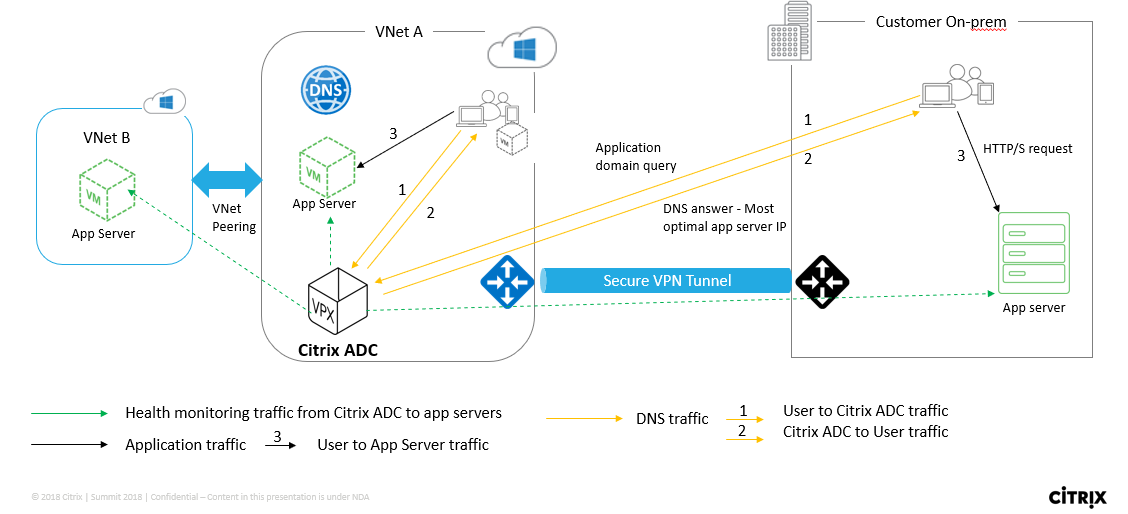

- La implementación de Citrix ADC GSLB para la zona DNS privada de Azure se muestra lógicamente en la Ilustración 1.

- Un usuario puede acceder a cualquier servidor de aplicaciones, ya sea en Azure o en las instalaciones, según el método de equilibrio de carga GSLB de Citrix ADC en una zona DNS privada de Azure.

- Todo el tráfico entre la red virtual local y Azure se realiza únicamente a través de un túnel VPN seguro

- El tráfico de aplicaciones, el tráfico DNS y el tráfico de supervisión se muestran en la topología anterior.

- Según la redundancia requerida, Citrix ADC y el reenviador de DNS se pueden implementar en las redes virtuales y los centros de datos. A fin de simplificar, solo se muestra un dispositivo Citrix ADC aquí, pero recomendamos al menos un conjunto de dispositivos Citrix ADC y reenviador DNS para la región de Azure.

- Todas las consultas de DNS de los usuarios van primero al reenviador de DNS que tiene reglas definidas para reenviar las consultas al servidor DNS correspondiente.

Configurar Citrix ADC para Azure DNS Private Zones

Productos y versiones probados

| Producto | Versión |

|---|---|

| Azure | Suscripción Cloud |

| Citrix ADC VPX | BYOL (traiga su propia licencia) |

Nota: La implementación se ha probado y sigue siendo la misma con Citrix ADC versión 12.0 y posteriores.

Requisitos previos y notas de configuración

Los siguientes son los requisitos previos generales y la configuración comprobada para esta guía. Compruebe antes de configurar Citrix ADC:

- Cuenta del portal de Microsoft Azure con una suscripción válida

- Garantice la conectividad (túnel VPN seguro) entre el entorno local y la nube de Azure. Para configurar un túnel VPN seguro en Azure, consulte Paso a paso: configuración de una puerta de enlace VPN de sitio a sitio entre Azure y local

Descripción de la solución

Supongamos que el cliente quiere alojar la zona privada de Azure DNS de una aplicación (rr.ptm.mysite.net) que se ejecuta en HTTPS y se implementa en Azure y en un entorno local con acceso a la intranet basado en el método de equilibrio de carga GSLB round robin. Para lograr esta implementación habilitando la zona DNS privada GSLB para Azure con Citrix ADC consta de dos partes: La configuración del dispositivo Azure, el entorno local y Citrix ADC.

Parte 1: Configurar Azure y el entorno local

Como se muestra en Topología, configure Azure Virtual Network (vNet A, vNet B en este caso) y el entorno local.

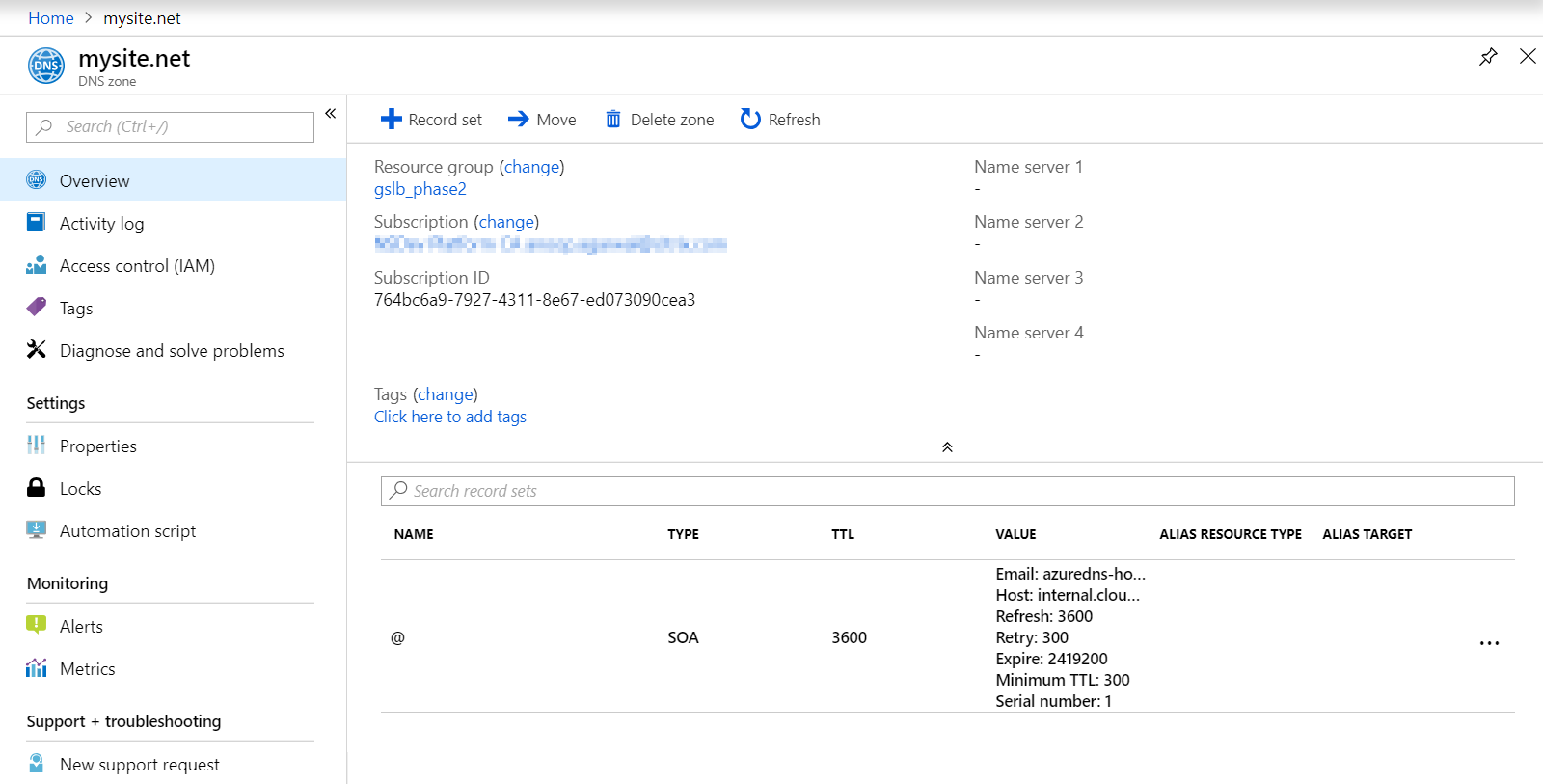

Paso 1: Crear una zona DNS privada de Azure con nombre de dominio (mysite.net)

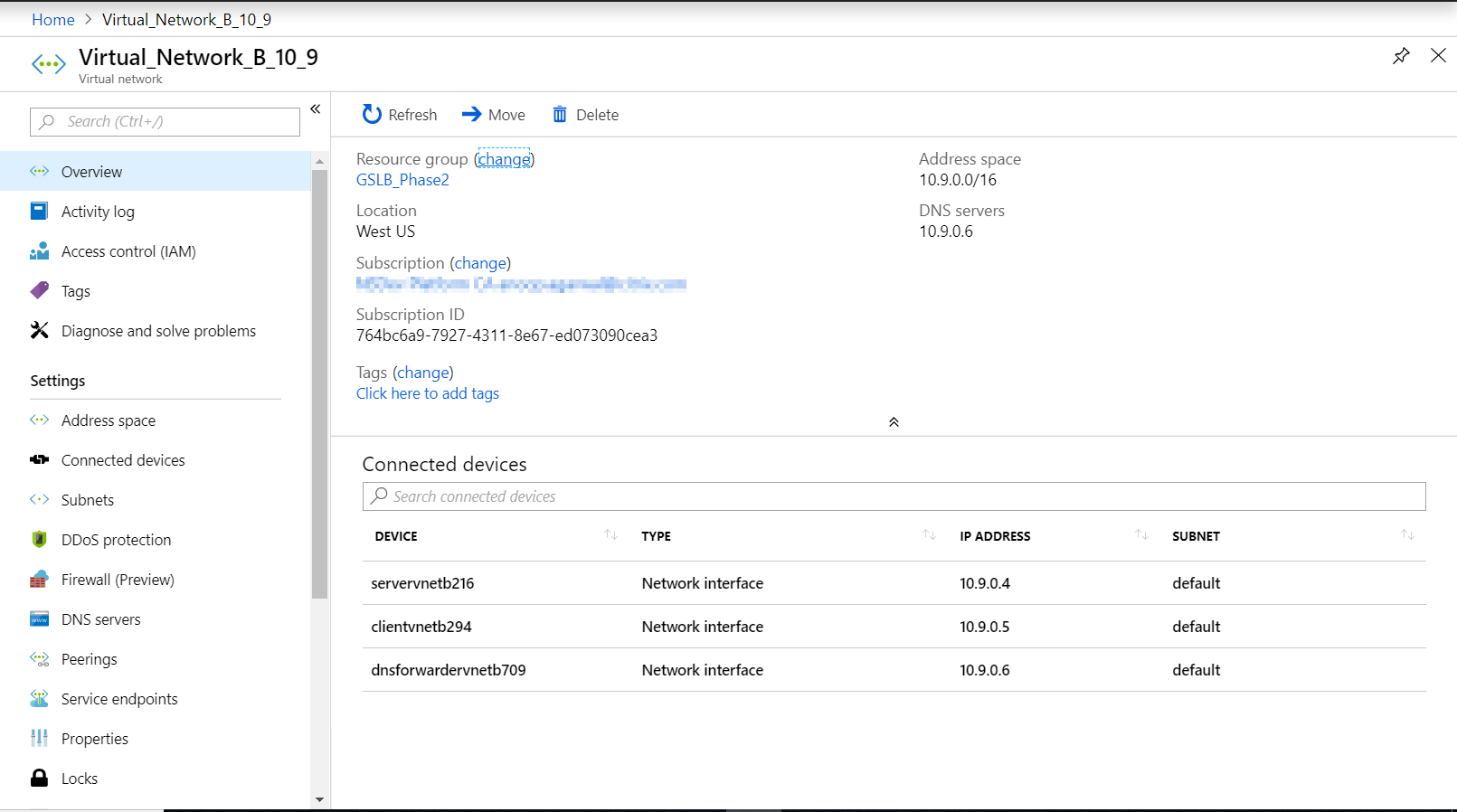

Paso 2: Crear dos redes virtuales (vNet A, vNet B) en el modelo Hub y Spoke en una región de Azure

Paso 3: Implementar App Server, DNS Forwarder, cliente Windows 10 Pro, Citrix ADC en vNet A

Paso 4: Implementar App Server e implementar un reenviador DNS si hay clientes en vNet B

Paso 5: Implementar el servidor de aplicaciones, el reenviador DNS y el cliente pro de Windows 10 en las instalaciones

Zona DNS privada de Azure

Inicie sesión en Azure Portal y seleccione o cree un panel. Ahora haga clic en crear un recurso y busque zona DNS para crear uno (mysite.net en este caso) como se muestra en la siguiente imagen.

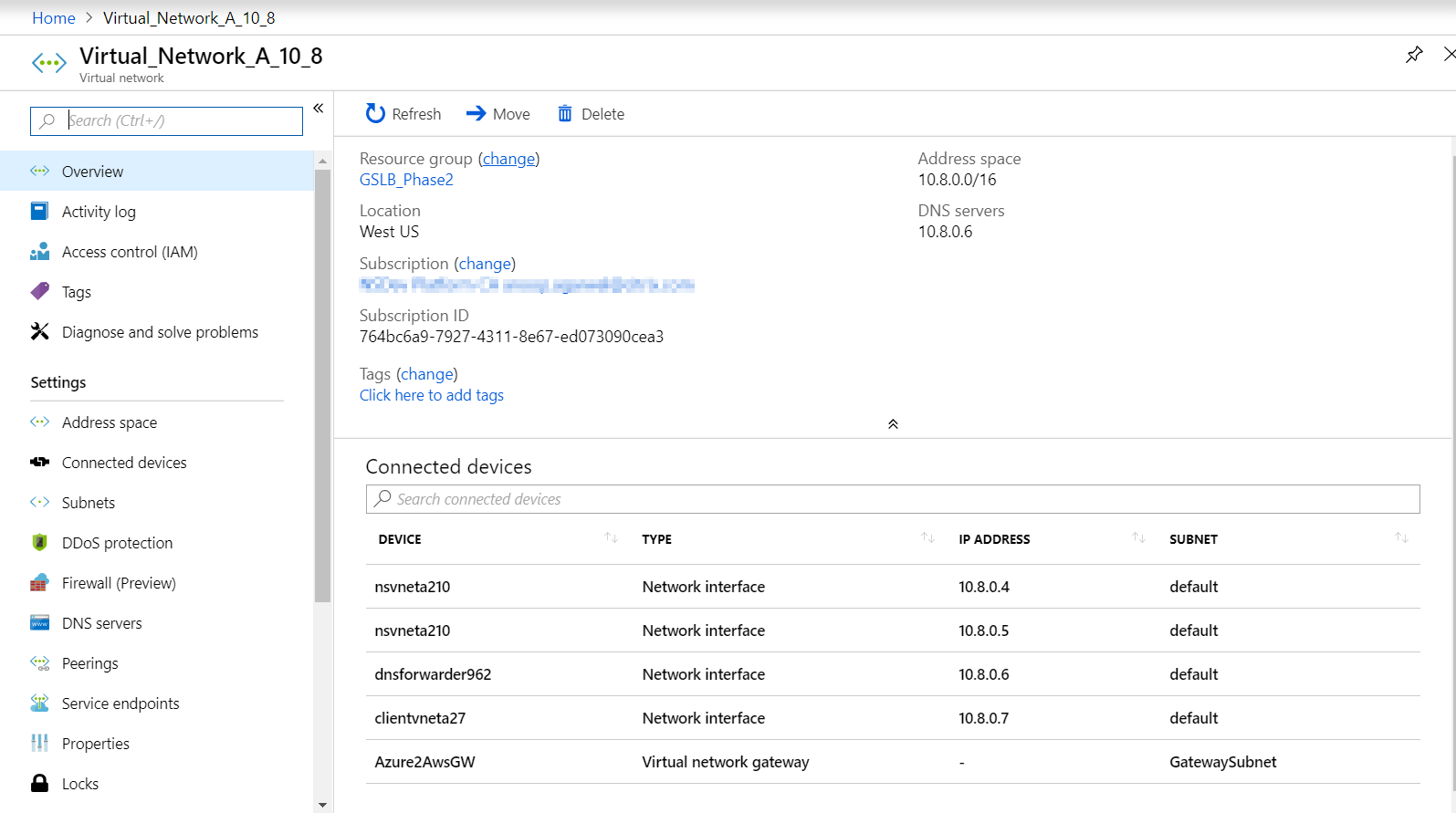

Redes virtuales de Azure (vNet A, vNet B) en Hub y modelo radial

Seleccione el mismo panel y haga clic en crear un recurso y busque redes virtuales para crear dos redes virtuales a saber, vNet A, vNet B en la misma región y haga clic en crear un modelo Hub y Spoke como se muestra en la siguiente imagen. Consulte Implementar una topología de red radial en Azure para obtener información sobre cómo configurar una topología de red radial y concentrador.

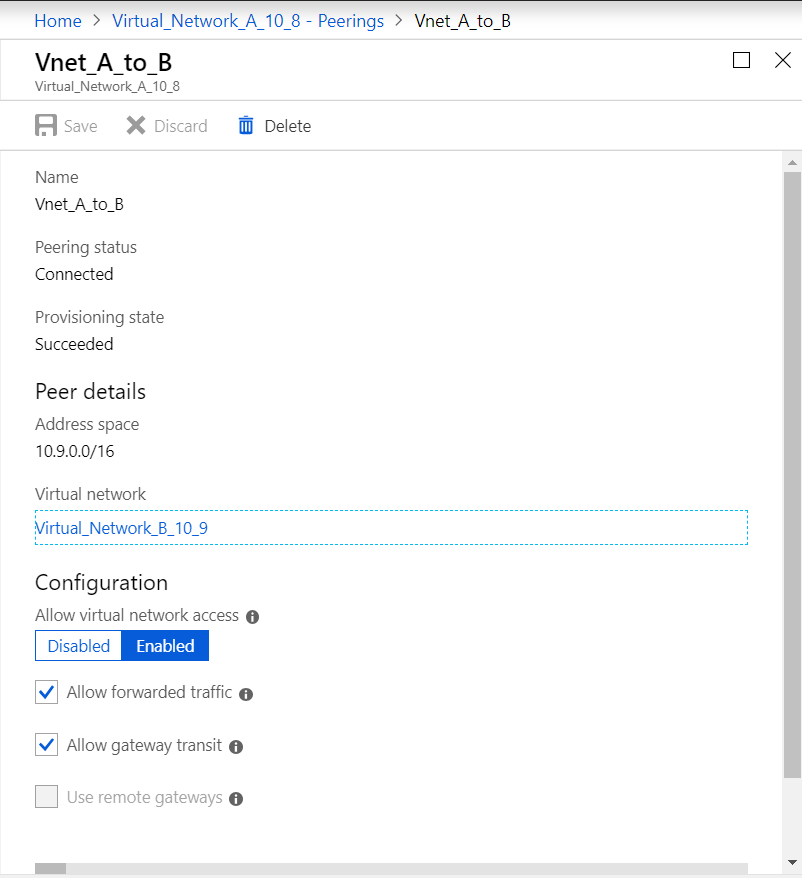

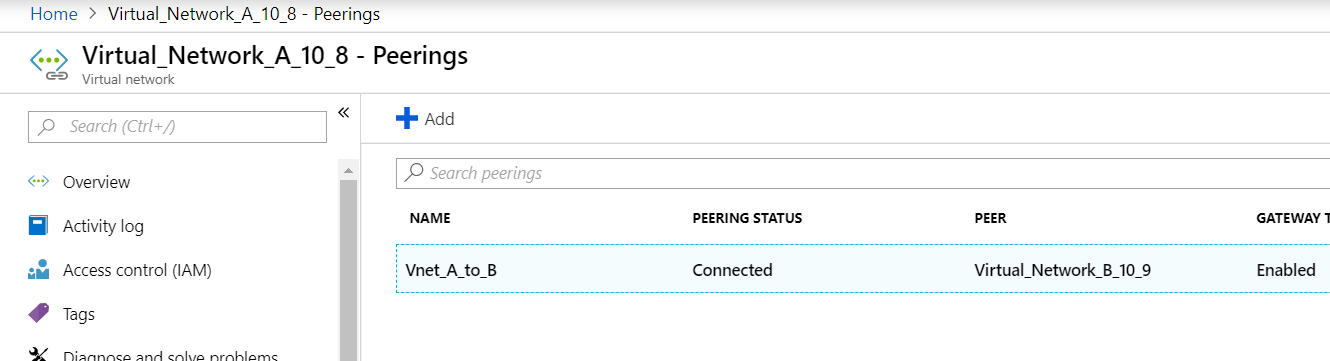

Peering de vNet A a vNet B

Para hacer pares vNet A y vNet B, haga clic en los pares del menú de configuración de vNet A y vNet B del mismo nivel, active Permitir tráfico reenviado y Permitir tránsito de puerta de enlace como se muestra en la siguiente imagen.

Después de un peering correcto, verá como se muestra en la siguiente imagen:

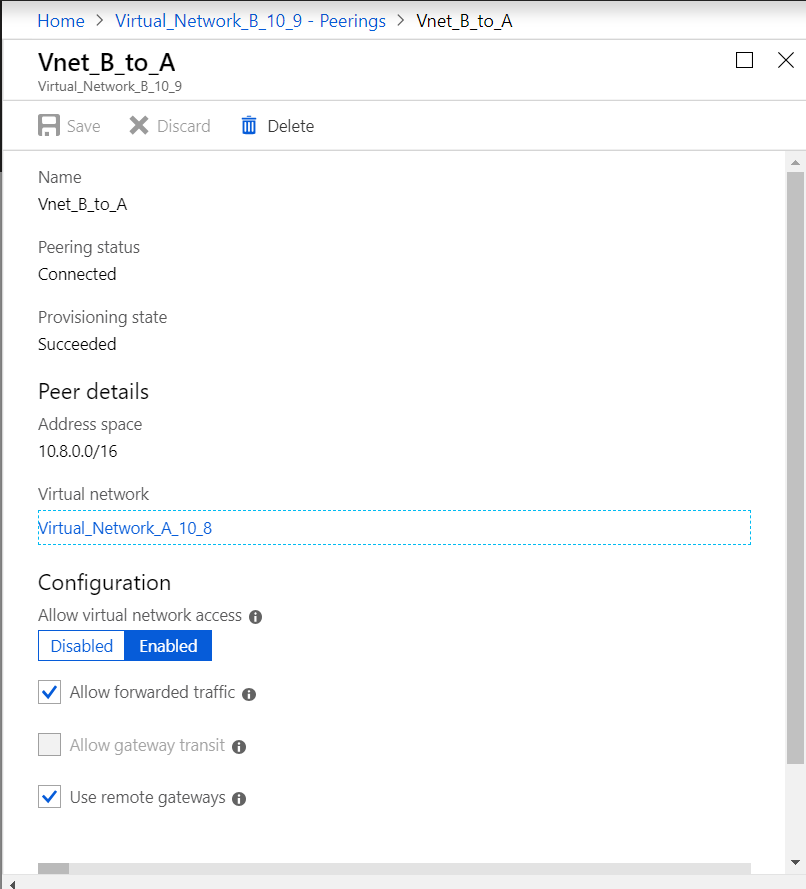

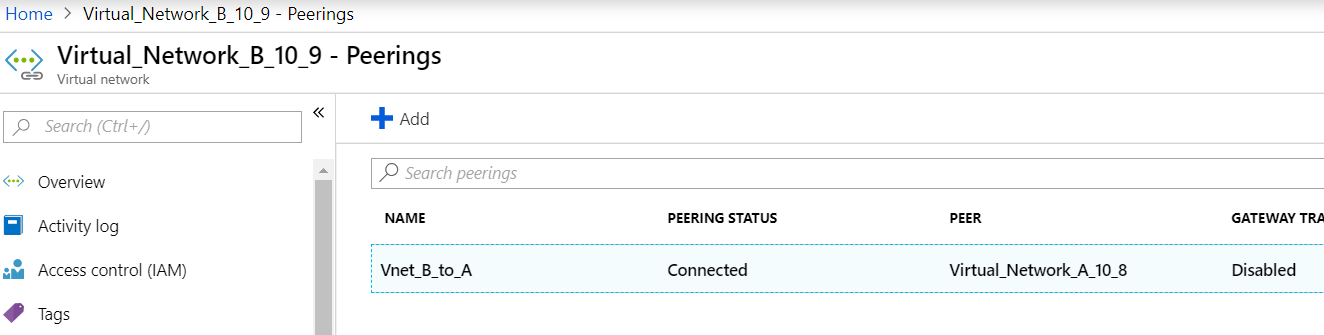

Peering de vNet B a vNet A

Para hacer pares vNet B y vNet A, haga clic en los pares del menú de configuración de vNet B y vNet A del mismo nivel, active Permitir tráfico reenviado y Usar puertas de enlace remotas como se muestra en la siguiente imagen.

Después de un peering correcto, verá como se muestra en la siguiente imagen:

Implementar servidor de aplicaciones, reenviador DNS, cliente Windows 10 Pro, Citrix ADC en vNet A

Discutimos brevemente sobre el servidor de aplicaciones, el reenviador DNS, el cliente Windows 10 pro y Citrix ADC en vNet A. Seleccione el mismo panel, haga clic en crear un recurso, busque las instancias respectivas y asigne una IP desde la subred vNet A

Servidor de aplicaciones

El servidor de aplicaciones no es más que el servidor web (servidor HTTP) donde un servidor Ubuntu 16.04 se implementa como una instancia en Azure o VM local y ejecuta un comando CLI: Sudo apt install apache2 para convertirlo en un servidor web

Cliente de Windows 10 Pro

Inicie la instancia pro de Windows 10 como Client Machine en vNet A y también en las instalaciones.

Citrix ADC

Citrix ADC complementa la zona privada de Azure DNA mediante la verificación de estado y los análisis de Citrix MAS. Inicie un dispositivo Citrix ADC desde Azure Marketplace según sus requisitos, aquí hemos utilizado Citrix ADC (BYOL) para esta implementación. Consulte la URL a continuación para ver los pasos detallados sobre cómo implementar Citrix ADC en Microsoft Azure. Después de la implementación, use Citrix ADC IP para configurar Citrix ADC GSLB. Consulte Implementar una instancia de NetScaler VPX en Microsoft Azure

Reenviador DNS

Se utiliza para reenviar las solicitudes de cliente de dominios alojados vinculados a Citrix ADC GSLB (IP de ADNS). Inicie un servidor Ubuntu 16.04 como instancia de Linux (servidor Ubuntu 16.04) y consulte la siguiente URL sobre cómo configurarlo como un reenviador DNS.

Nota: Para el método de equilibrio de carga GSLB Round Robin, basta con un reenviador de DNS para la región de Azure, pero para la proximidad estática necesitamos un reenviador de DNS por red virtual.

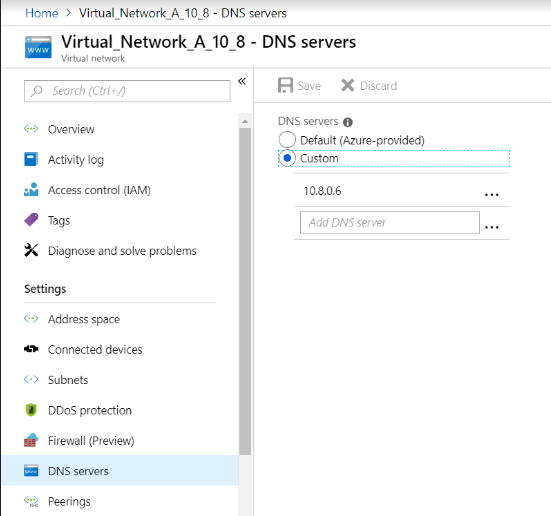

Después de implementar el reenviador, cambie la configuración del servidor DNS de la red virtual A de forma predeterminada a personalizada con la IP de reenviador DNS de vNet A como se muestra en la imagen siguiente y, a continuación, modifique elnamed.conf.options archivo en el reenviador DNS de vNet A para agregar reglas de reenvío para el dominio (misite.net) y (ptm.mysite.net) a la IP ADNS de Citrix ADC GSLB. Ahora, reinicie el reenviador DNS para reflejar los cambios realizados en el archivo named.conf.options.

Configuración del reenviador de DNS de VNet A

zone "mysite.net" {

type forward;

forwarders { 168.63.129.16; };

};

zone "ptm.mysite.net" {

type forward;

forwarders { 10.8.0.5; };

}; > **Nota:** Para la dirección IP de la zona del dominio ("mysite.net"), utilice la IP DNS de su región de Azure. Para la dirección IP de zona del subdominio ("ptm.mysite.net"), use todas las direcciones IP ADNS de sus instancias GSLB.

Implementar App Server e implementar un reenviador DNS si hay clientes en vNet B

Ahora para Red virtual B, seleccione el mismo panel, haga clic en crear un recurso, busque las instancias respectivas y asigne una IP desde la subred de vNet B. Inicie el servidor de aplicaciones y el reenviador DNS si hay un equilibrio de carga GSLB de proximidad estática similar a vNet A.

Modifique la configuración del reenviador DNS de vNet B en named.conf.options tal y como se indica:

VNet B DNS Forwarder Settings:

zone "ptm.mysite.net" {

type forward;

forwarders { 10.8.0.5; };

};

Implemente el servidor de aplicaciones, el reenviador de DNS y el cliente profesional de Windows 10 en las instalaciones

Ahora, para las instalaciones, inicie las máquinas virtuales con tecnología básica y traiga el servidor de aplicaciones, el reenviador DNS y el cliente pro de Windows 10 similar a vNet A.

Modifique la configuración local del reenviador DNS en named.conf.options tal y como se muestra en el ejemplo siguiente.

Configuración del reenviador de DNS local

zone "mysite.net" {

type forward;

forwarders { 10.8.0.6; };

};

zone "ptm.mysite.net" {

type forward;

forwarders { 10.8.0.5; };

};

Aquí para mysite.net hemos dado IP de reenviador DNS de vNet A en lugar de IP de servidor de zona DNS privada de Azure porque es una IP especial no accesible desde local. Por lo tanto, este cambio es necesario en la configuración del reenviador de DNS local.

Parte 2: Configurar el dispositivo Citrix ADC

Como se muestra en Topología, implemente Citrix ADC en Azure Virtual Network (vNet A en este caso) y acceda a él a través de la GUI de Citrix ADC.

Configuración de Citrix ADC GSLB

Paso 1: Crear servicio ADNS Paso 2: Crear sitios: Local y remoto Paso 3: Crear servicios para los servidores virtuales locales Paso 4: Crear servidores virtuales para los servicios GSLB

Agregar servicio ADNS

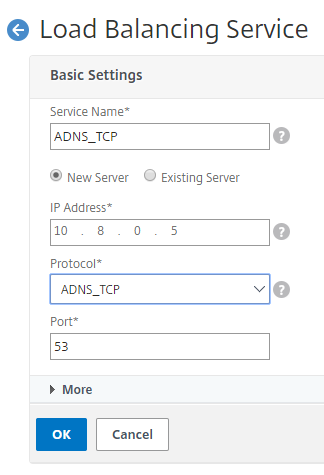

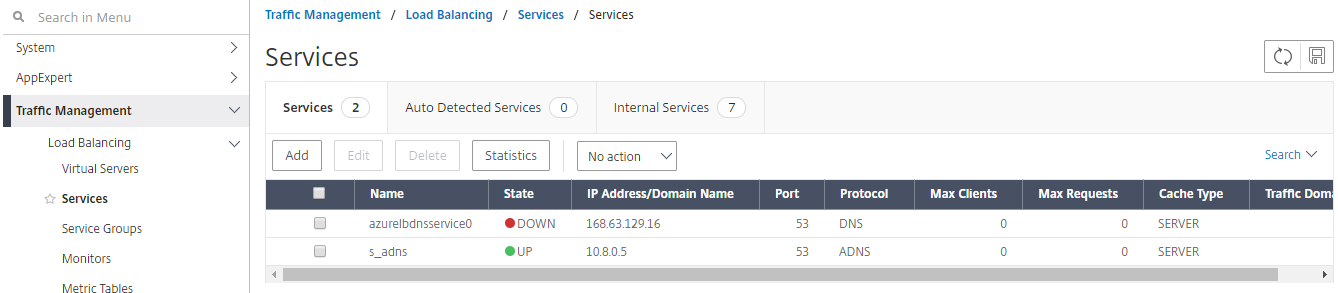

Inicie sesión en la GUI de Citrix ADC. En la ficha Configuración, vaya a Administración del tráfico > Equilibrio de carga > Servicios. Agregar un servicio. Se recomienda configurar el servicio ADNS tanto en TCP como en UDP como se muestra a continuación:

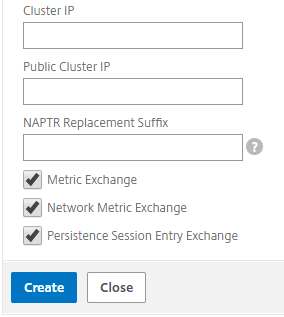

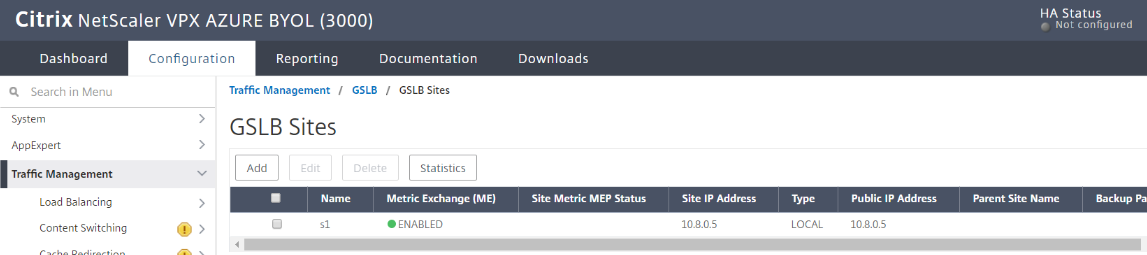

Agregar sitios GSLB

Agregue sitios locales y remotos entre los que se configurará GSLB. En la ficha Configuración, vaya a Administración del tráfico > GSLB > Sitios GSLB. Agregue un sitio como se muestra aquí y repita el mismo procedimiento para otros sitios.

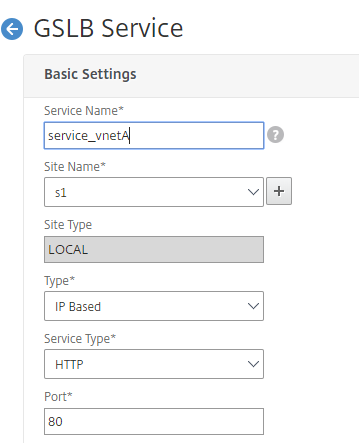

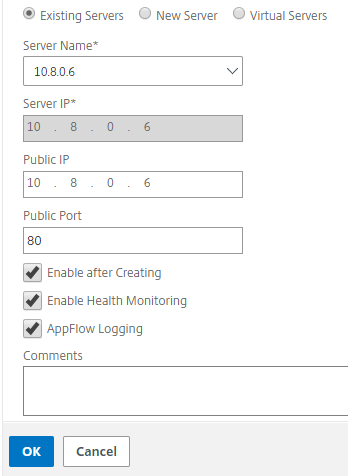

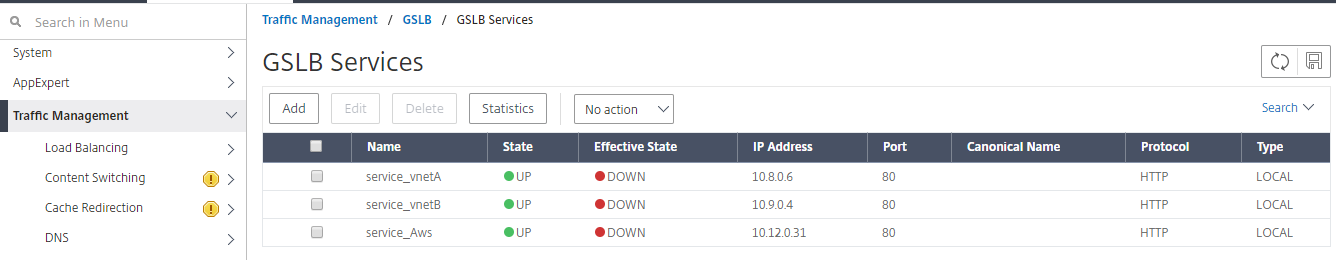

Agregar servicios GSLB

Agregue servicios GSLB para los servidores virtuales locales y remotos que equilibran la carga de los servidores de aplicaciones. En la ficha Configuración, vaya a Administración del tráfico > GSLB > Servicios GSLB. Agregue los servicios como se muestra en los siguientes ejemplos. Enlace el monitor HTTP para comprobar el estado del servidor.

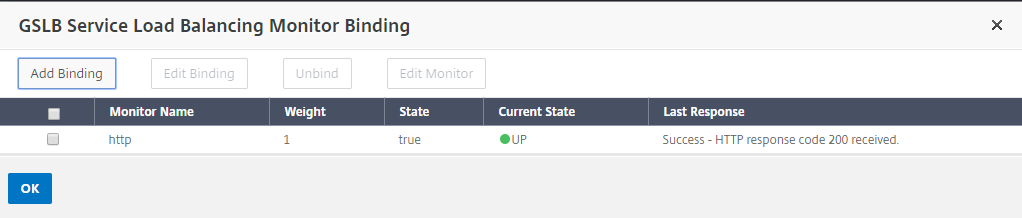

Después de crear el servicio, vaya a la ficha de configuración avanzada dentro del servicio GSLB y agregue la ficha Monitores para vincular el servicio GSLB con un monitor HTTP para mostrar el estado del servicio

.

.

Una vez que se vincula con el monitor HTTP, el estado de los servicios está ACTIVO como se muestra a continuación:

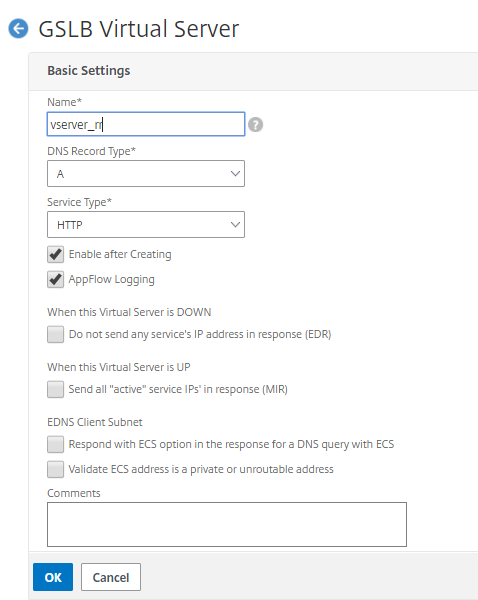

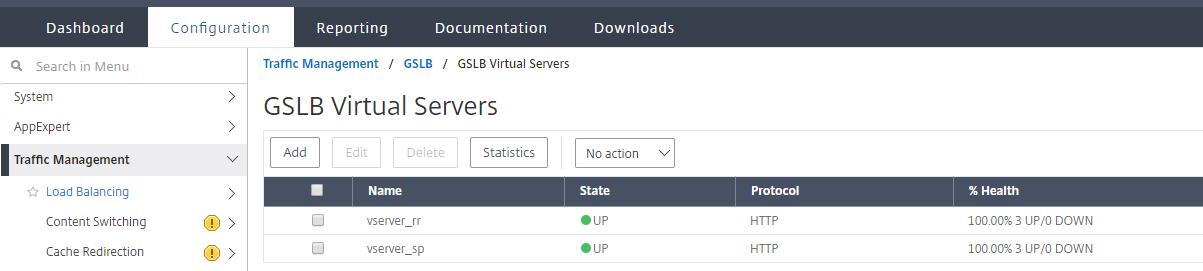

Agregar servidor virtual GSLB

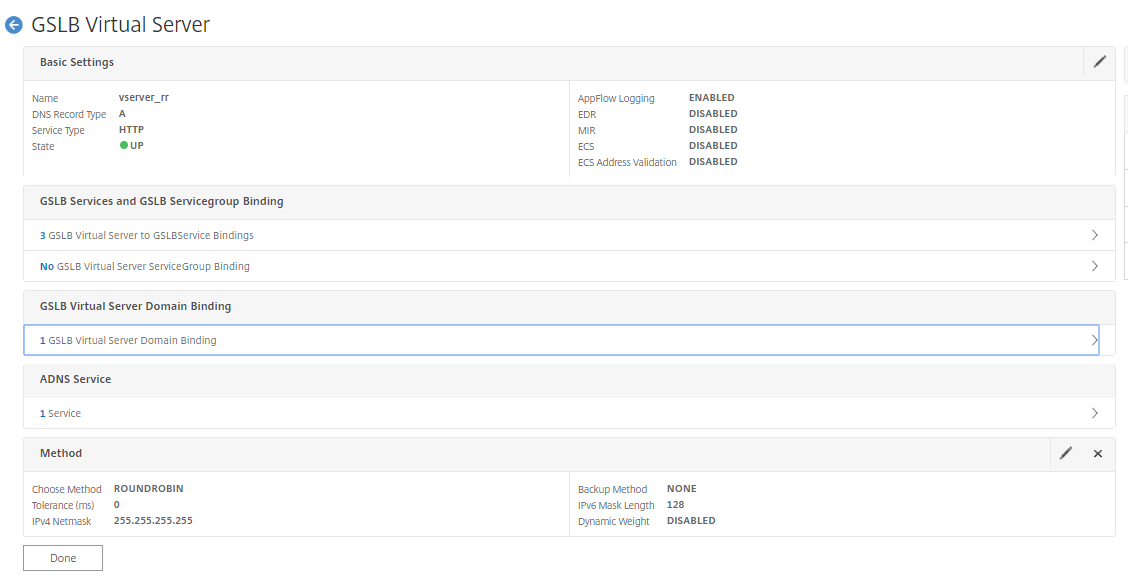

Agregue un servidor virtual GSLB a través del cual se pueda acceder a los servicios GSLB alias de los servidores de aplicaciones. En la ficha Configuración, vaya a Administración del tráfico > GSLB > Servidores virtuales GSLB. Agregue los servidores virtuales como se muestra en el siguiente ejemplo. Enlazar los servicios GSLB y el nombre de dominio a él.

Después de crear el servidor virtual GSLB y seleccionar el método de equilibrio de carga adecuado (Round Robin en este caso), vincule los servicios y dominios GSLB para completar el paso

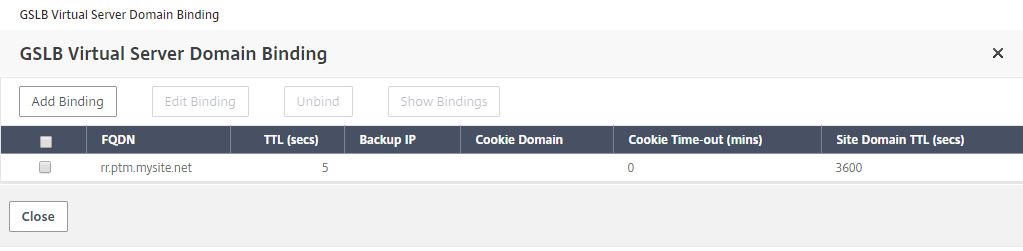

Vaya a la ficha Configuración avanzada dentro del servidor virtual y agregue Dominios para enlazar un dominio

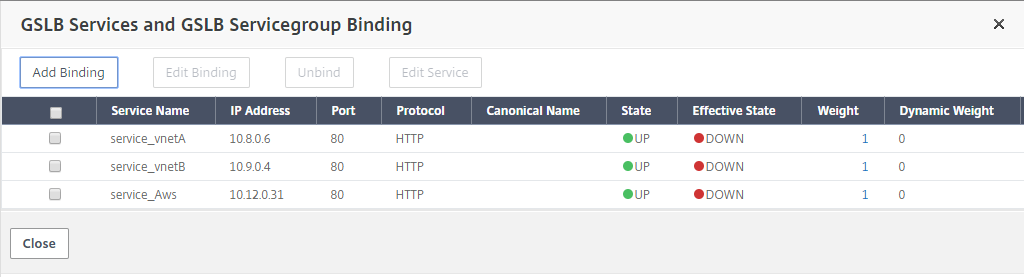

Vaya a Avanzadas > Servicios y haga clic en la flecha para enlazar un servicio GSLB y enlazar los tres servicios (vNet A, vNet B, local) al servidor virtual

Después de vincular los servicios GSLB y el dominio al servidor virtual, aparece como se muestra a continuación:

Compruebe si el servidor virtual GSLB está funcionando y en buen estado al 100%. Cuando el monitor muestra que el servidor está activo y en buen estado, significa que los sitios están sincronizados y que los servicios de back-end están disponibles.

Para probar la implementación, ahora acceda a la URL de dominio rr.ptm.mysite.net desde la máquina cliente de la nube o desde la máquina cliente local. Supongamos que al acceder desde la máquina cliente de Windows en la nube se ve que incluso el servidor de aplicaciones local se accede en una zona DNS privada sin necesidad de soluciones DNS personalizadas o de terceros.

Conclusión

Citrix ADC, la solución líder de entrega de aplicaciones, es la más adecuada para proporcionar equilibrio de carga y capacidades GSLB para Azure DNS Private Zones. Al suscribirse a Azure DNS Private Zones, la empresa puede confiar en la energía y la inteligencia de Citrix ADC Global Server Load Balancing (GSLB) para distribuir el tráfico de intranet a través de cargas de trabajo ubicadas en varias geografías y en centros de datos, conectados a través de túneles VPN seguros. Esta colaboración garantiza a las empresas un acceso perfecto a parte de su carga de trabajo que quieren mover a la nube pública de Azure.