Guía de implementación de Citrix ADC VPX en Azure

Información general

Citrix ADC es una solución de distribución de aplicaciones y equilibrio de carga que proporciona una experiencia de usuario de alta calidad para aplicaciones web, tradicionales y nativas de la nube, independientemente de dónde estén alojadas. Se presenta en una amplia variedad de factores de forma y opciones de implementación sin bloquear a los usuarios en una sola configuración o nube. Las licencias de capacidad agrupada permiten el movimiento de la capacidad entre las implementaciones en la nube.

Como líder indiscutible en la prestación de servicios y aplicaciones, Citrix ADC se implementa en miles de redes de todo el mundo para optimizar, proteger y controlar la prestación de todos los servicios empresariales y en la nube. Implementado directamente frente a los servidores web y de bases de datos, Citrix ADC combina el equilibrio de carga de alta velocidad y la conmutación de contenido, la compresión HTTP, el almacenamiento en caché de contenido, la aceleración SSL, la visibilidad del flujo de aplicaciones y un potente firewall de aplicaciones en una plataforma integrada y fácil de usar. El cumplimiento de los SLA se simplifica enormemente con la supervisión integral que transforma los datos de red en inteligencia empresarial procesable. Citrix ADC permite definir y administrar directivas mediante un simple motor de directivas declarativas sin necesidad de experiencia en programación.

Citrix ADC VPX

El producto Citrix ADC VPX es un dispositivo virtual que se puede alojar en una amplia variedad de plataformas de virtualización y nube.

Esta guía de implementación se centra en Citrix ADC VPX en Azure.

Microsoft Azure

-

Microsoft Azure es un conjunto de servicios de computación en la nube en constante expansión para ayudar a las organizaciones a superar sus desafíos empresariales. Azure ofrece a los usuarios la libertad de crear, administrar e implementar aplicaciones en una red global masiva con sus herramientas y marcos preferidos. Con Azure, los usuarios pueden:

-

Prepárese para el futuro con la innovación continua de Microsoft para contribuir a su desarrollo actual y sus visiones de productos para el futuro.

-

Opere la nube híbrida sin problemas en las instalaciones, en la nube y en el perímetro: Azure se reúne con los usuarios donde estén.

-

Aproveche sus condiciones con el compromiso de Azure con el código abierto y la compatibilidad con todos los lenguajes y marcos, lo que permite a los usuarios crear como quieran e implementarlos donde quieran.

-

Confíe en su nube la seguridad desde cero, que cuenta con un equipo de expertos y un cumplimiento proactivo y líder del sector en el que confían las empresas, los gobiernos y las nuevas empresas.

Terminología de Azure

A continuación se incluye una breve descripción de los términos clave utilizados en este documento con los que los usuarios deben estar familiarizados:

-

Equilibrador de carga de Azure: El equilibrador de carga de Azure es un recurso que distribuye el tráfico entrante entre los equipos de una red. El tráfico se distribuye entre máquinas virtuales definidas en un conjunto de equilibradores de carga. Un equilibrador de carga puede ser externo o orientado a Internet, o puede ser interno.

-

Azure Resource Manager (ARM): ARM es el nuevo marco de administración para los servicios de Azure. Azure Load Balancer se administra mediante API y herramientas basadas en ARM.

-

Conjunto de direcciones back-end: son direcciones IP asociadas con la NIC de la máquina virtual a la que se distribuirá la carga.

-

BLOB: Objeto binario grande: Cualquier objeto binario como un archivo o una imagen que se puede almacenar en el almacenamiento de Azure.

-

Configuración de IP de front-end: Un equilibrador de carga de Azure puede incluir una o más direcciones IP de front-end, también conocidas como IP virtuales (VIP). Estas direcciones IP sirven como entrada para el tráfico.

-

IP pública a nivel de instancia (ILPIP): un ILPIP es una dirección IP pública que los usuarios pueden asignar directamente a una máquina virtual o instancia de rol, en lugar de al servicio de nube en el que reside la máquina virtual o la instancia de rol. Esto no reemplaza al VIP (IP virtual) que está asignado a su servicio en la nube. Más bien, se trata de una dirección IP adicional que se puede utilizar para conectarse directamente a una máquina virtual o a una instancia de rol.

Nota:

En el pasado, un ILPIP se denominaba PIP, que significa IP pública.

-

Reglas NAT entrantes: contiene reglas que asignan un puerto público del equilibrador de carga a un puerto para una máquina virtual específica en el grupo de direcciones de back-end.

-

IP-config: Se puede definir como un par de direcciones IP (IP pública e IP privada) asociado a una NIC individual. En una configuración IP, la dirección IP pública puede ser NULL. Cada NIC puede tener varias configuraciones IP asociadas, que pueden ser de hasta 255.

-

Reglas de equilibrio de carga: una propiedad de regla que asigna una combinación de puerto e IP de front-end dada a un conjunto de combinaciones de puertos y direcciones IP de back-end. Con una sola definición de un recurso de equilibrador de carga, los usuarios pueden definir varias reglas de equilibrio de carga, cada regla refleja una combinación de una IP de front-end y una IP de puerto y back-end y un puerto asociados con máquinas virtuales.

-

Grupo de seguridad de red (NSG): NSG contiene una lista de reglas de lista de control de acceso (ACL) que permiten o deniegan el tráfico de red a instancias de máquinas virtuales en una red virtual. Los NSG se pueden asociar con subredes o instancias individuales de máquinas virtuales dentro de esa subred. Cuando un NSG está asociado a una subred, las reglas de ACL se aplican a todas las instancias de máquinas virtuales de esa subred. Además, el tráfico a una máquina virtual individual se puede restringir aún más asociando un NSG directamente a esa máquina virtual.

-

Direcciones IP privadas: se utilizan para la comunicación dentro de una red virtual de Azure y la red local del usuario cuando se usa una puerta de enlace VPN para extender una red de usuario a Azure. Las direcciones IP privadas permiten que los recursos de Azure se comuniquen con otros recursos de una red virtual o local a través de una Gateway VPN o un circuito ExpressRoute, sin utilizar una dirección IP accesible a Internet. En el modelo de implementación de Azure Resource Manager, se asocia una dirección IP privada con los siguientes tipos de recursos de Azure: Máquinas virtuales, equilibradores de carga internos (ILB) y puertas de enlace de aplicaciones.

-

Sondeos: contiene sondeos de estado que se utilizan para comprobar la disponibilidad de las instancias de máquinas virtuales en el grupo de direcciones de back-end. Si una máquina virtual en particular no responde a los sondeos de estado durante algún tiempo, entonces se saca del servicio de tráfico. Los sondeos permiten a los usuarios realizar un seguimiento del estado de las instancias virtuales. Si se produce un error en una sonda de estado, la instancia virtual se retira de la rotación automáticamente.

-

Direcciones IP públicas (PIP): PIP se utiliza para la comunicación con Internet, incluidos los servicios públicos de Azure y se asocia con máquinas virtuales, equilibradores de carga orientados a Internet, puertas de enlace VPN y puertas de enlace de aplicaciones.

-

Región: área dentro de una geografía que no cruza las fronteras nacionales y que contiene uno o varios centros de datos. Los precios, los servicios regionales y los tipos de oferta están expuestos a nivel regional. Una región suele estar emparejada con otra región, que puede estar hasta varios cientos de millas de distancia, para formar un par regional. Los pares regionales se pueden utilizar como mecanismo para la recuperación ante desastres y casos de alta disponibilidad. También se conoce generalmente como ubicación.

-

Grupo de recursos: un contenedor en Resource Manager que contiene los recursos relacionados para una aplicación. El grupo de recursos puede incluir todos los recursos de una aplicación o solo los recursos que están agrupados de forma lógica.

-

Cuenta de almacenamiento: una cuenta de almacenamiento de Azure proporciona a los usuarios acceso a los servicios de blob, cola, tabla y archivos de Azure en Azure Storage. Una cuenta de almacenamiento de usuario proporciona el espacio de nombres único para los objetos de datos de almacenamiento de Azure del usuario.

-

Máquina virtual: Implementación de software de un equipo físico que ejecuta un sistema operativo. Varias máquinas virtuales pueden ejecutarse simultáneamente en el mismo hardware. En Azure, las máquinas virtuales están disponibles en varios tamaños.

-

Red virtual: una red virtual de Azure es una representación de una red de usuario en la nube. Es un aislamiento lógico de la nube de Azure dedicado a una suscripción de usuario. Los usuarios pueden controlar completamente los bloques de direcciones IP, la configuración de DNS, las directivas de seguridad y las tablas de redirección dentro de esta red. Los usuarios también pueden segmentar aún más su VNet en subredes y lanzar máquinas virtuales de IaaS de Azure y servicios en la nube (instancias de rol de PaaS). Además, los usuarios pueden conectar la red virtual a su red local mediante una de las opciones de conectividad disponibles en Azure. En esencia, los usuarios pueden expandir su red a Azure, con un control total de los bloques de direcciones IP con el beneficio de la escala empresarial que ofrece Azure.

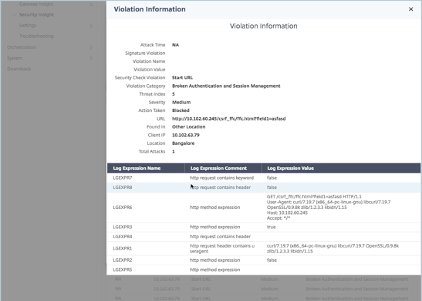

Flujo lógico de Citrix WAF en Azure

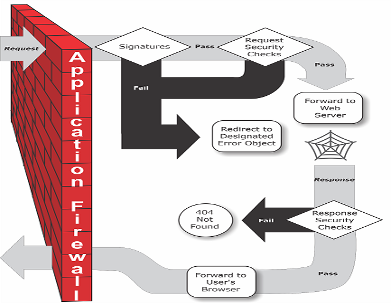

Ilustración 1: Diagrama lógico de Citrix WAF en Azure

Flujo lógico

El firewall de aplicaciones web se puede instalar como un dispositivo de red de capa 3 o un puente de red de capa 2 entre los servidores del cliente y los usuarios del cliente, generalmente detrás del router o firewall de la empresa del cliente. Debe instalarse en una ubicación donde pueda interceptar el tráfico entre los servidores web que los usuarios desean proteger y el concentrador o conmutador a través del cual los usuarios acceden a esos servidores web. A continuación, los usuarios configuran la red para enviar solicitudes al Web Application Firewall en lugar de hacerlo directamente a sus servidores web, y las respuestas al Web Application Firewall en lugar de hacerlo directamente a sus usuarios. El Web Application Firewall filtra ese tráfico antes de reenviarlo a su destino final, utilizando tanto su conjunto de reglas internas como las adiciones y modificaciones del usuario. Bloquea o hace inofensiva cualquier actividad que detecte como dañina y, a continuación, reenvía el tráfico restante al servidor web. La ilustración anterior (Ilustración 1) proporciona una visión general del proceso de filtrado.

Nota: La ilustración omite la aplicación de una directiva al tráfico entrante. Ilustra una configuración de seguridad en la que la directiva es procesar todas las solicitudes. Además, en esta configuración, se ha configurado y asociado un objeto de firmas con el perfil, y se han configurado comprobaciones de seguridad en el perfil. Como se muestra en la ilustración, cuando un usuario solicita una URL en un sitio web protegido, el Web Application Firewall examina primero la solicitud para asegurarse de que no coincide con una firma. Si la solicitud coincide con una firma, Web Application Firewall muestra el objeto de error (una página web que se encuentra en el dispositivo Web Application Firewall y que los usuarios pueden configurar mediante la función de importación) o reenvía la solicitud a la URL de error designada (la página de error).

Si una solicitud pasa la inspección de firma, Web Application Firewall aplica las comprobaciones de seguridad de la solicitud que se han habilitado. Las comprobaciones de seguridad de la solicitud verifican que la solicitud es adecuada para el sitio web o el servicio web del usuario y no contiene material que pueda representar una amenaza. Por ejemplo, las comprobaciones de seguridad examinan la solicitud de signos que indican que puede ser de un tipo inesperado, solicitar contenido inesperado o contener datos de formularios web inesperados y posiblemente malintencionados, comandos SQL o scripts. Si la solicitud no supera una comprobación de seguridad, Web Application Firewall sanea la solicitud y, a continuación, la envía de vuelta al dispositivo Citrix ADC (o al dispositivo virtual Citrix ADC) o muestra el objeto de error. Si la solicitud supera las comprobaciones de seguridad, se envía de nuevo al dispositivo Citrix ADC, que completa cualquier otro procesamiento y reenvía la solicitud al servidor web protegido.

Cuando el sitio web o el servicio web envía una respuesta al usuario, Web Application Firewall aplica las comprobaciones de seguridad de respuesta que se han habilitado. Las comprobaciones de seguridad de respuesta examinan la respuesta en busca de filtraciones de información privada confidencial, señales de desfiguración del sitio web u otro contenido que no debería estar presente. Si la respuesta no supera una comprobación de seguridad, el Web Application Firewall elimina el contenido que no debería estar presente o bloquea la respuesta. Si la respuesta pasa las comprobaciones de seguridad, se envía de nuevo al dispositivo Citrix ADC, que la reenvía al usuario.

Casos de uso

En comparación con las soluciones alternativas que requieren que cada servicio se implemente como un dispositivo virtual independiente, Citrix ADC en Azure combina el equilibrio de carga L4, la administración del tráfico L7, la descarga de servidores, la aceleración de aplicaciones, la seguridad de las aplicaciones y otras capacidades esenciales de entrega de aplicaciones en un solo VPX , disponible convenientemente a través de Azure Marketplace. Además, todo se rige por un único marco de directivas y se administra con el mismo y potente conjunto de herramientas que se utilizan para administrar implementaciones locales de Citrix ADC. El resultado neto es que Citrix ADC en Azure permite varios casos de uso convincentes que no solo cubren las necesidades inmediatas de las empresas actuales, sino también la evolución continua de las infraestructuras informáticas heredadas a los centros de datos empresariales en la nube.

Tipos de implementación

Implementación de IP múltiple de múltiples NIC (implementación de tres NIC)

-

Implementaciones típicas

-

impulsado por StyleBook

-

Con ADM

-

Con GSLB (Azure Traffic Management (TM) sin registro de dominio)

-

Licencias - Pooled/Marketplace

-

-

-

Casos de uso

-

Las implementaciones de múltiples NIC y IP múltiples (tres NIC) se utilizan para lograr un aislamiento real del tráfico de datos y administración.

-

Las implementaciones de múltiples NIC y IP múltiples (tres NIC) también mejoran la escala y el rendimiento del ADC.

-

Las implementaciones de múltiples NIC y IP múltiples (tres NIC) se utilizan en aplicaciones de red en las que el rendimiento suele ser de 1 Gbps o superior y se recomienda una implementación de tres NIC.

-

Implementación de múltiples NIC y IP múltiples (tres NIC) para alta disponibilidad (HA)

Los clientes podrían implementar mediante la implementación de tres NIC si se implementan en un entorno de producción donde la seguridad, la redundancia, la disponibilidad, la capacidad y la escalabilidad son fundamentales. Con este método de implementación, la complejidad y la facilidad de administración no son preocupaciones críticas para los usuarios.

Implementación de plantillas Azure Resource Manager

Los clientes implementarían plantillas ARM (Azure Resource Manager) si están personalizando sus implementaciones o automatizando sus implementaciones.

Plantillas ARM (Azure Resource Manager)

El repositorio de GitHub para plantillas ARM (Azure Resource Manager) deCitrix ADC aloja plantillas personalizadas de Citrix ADC para implementar Citrix ADC en Microsoft Azure Cloud Services. Todas las plantillas de este repositorio han sido desarrolladas y mantenidas por el equipo de ingeniería de Citrix ADC.

Cada plantilla de este repositorio tiene documentación coubicada que describe el uso y la arquitectura de la plantilla. Las plantillas intentan codificar la arquitectura de implementación recomendada de Citrix ADC VPX, presentar al usuario el Citrix ADC o demostrar una función, modificación u opción en particular. Los usuarios pueden reutilizar, modificar o mejorar las plantillas para adaptarlas a sus necesidades particulares de producción y pruebas. La mayoría de las plantillas requieren suficientes suscripciones a portal.azure.com para crear recursos e implementar plantillas. Las plantillas de Azure Resource Manager (ARM) de Citrix ADC VPX están diseñadas para garantizar una forma fácil y coherente de implementar Citrix ADC VPX independiente. Estas plantillas aumentan la fiabilidad y la disponibilidad del sistema con redundancia integrada. Estas plantillas ARM admiten selecciones Bring Your Own License (BYOL) o por hora. La elección de la selección se menciona en la descripción de la plantilla o se ofrece durante la implementación de la plantilla. Para obtener más información sobre cómo aprovisionar una instancia de Citrix ADC VPX en Microsoft Azure mediante plantillas ARM (Azure Resource Manager), visite: Plantillas de Citrix ADC Azure.

Para obtener más información sobre cómo implementar una instancia de Citrix ADC VPX en Microsoft Azure, consulte: Implementar una instancia de Citrix ADC VPX en Microsoft Azure.

Para obtener más información sobre cómo funciona una instancia de Citrix ADC VPX en Azure, visite: Cómo funciona una instancia de Citrix ADC VPX en Azure.

Pasos de implementación

Cuando los usuarios implementan una instancia de Citrix ADC VPX en Microsoft Azure Resource Manager (ARM), pueden usar las capacidades de computación en la nube de Azure y usar las funciones de equilibrio de carga y administración de tráfico de Citrix ADC para sus necesidades empresariales. Los usuarios pueden implementar instancias de Citrix ADC VPX en Azure Resource Manager como instancias independientes o como pares de alta disponibilidad en los modos activo-en espera.

Los usuarios pueden implementar una instancia de Citrix ADC VPX en Microsoft Azure de dos maneras:

-

A través de Azure Marketplace. El dispositivo virtual Citrix ADC VPX está disponible como imagen en Microsoft Azure Marketplace. La plantilla de Azure Resource Manager se publica en Azure Marketplace y se puede usar para implementar Citrix ADC en una implementación independiente y en una implementación de par HA.

-

Usar la plantilla json de Azure Resource Manager (ARM) de Citrix ADC disponible en GitHub. Para obtener más información, consulte el repositorio de GitHub para las plantillas de soluciones Citrix ADC.

Elección de la instancia de Azure correcta

Los dispositivos virtuales VPX en Azure se pueden implementar en cualquier tipo de instancia que tenga dos o más núcleos y más de 2 GB de memoria. En la siguiente tabla se enumeran los tipos de instancias recomendados para la licencia de ADC VPX:

| Modelo VPX | Instancia de Azure (recomendada) |

|---|---|

| VPX10 | D2s v3 estándar |

| VPX200 | D2s v3 estándar |

| VPX1000 | D4s v3 estándar |

| VPX3000 | D8s v3 estándar |

Una vez que se conoce la licencia y el tipo de instancia que deben usarse para la implementación, los usuarios pueden aprovisionar una instancia de Citrix ADC VPX en Azure mediante la arquitectura multi-IP de varias NIC recomendada.

Arquitectura multi-NIC multi-IP (tres NIC)

En este tipo de implementación, los usuarios pueden tener más de una interfaz de red (NIC) conectada a una instancia VPX. Cualquier NIC puede tener una o más configuraciones IP: direcciones IP públicas y privadas estáticas o dinámicas asignadas. La arquitectura de múltiples NIC se puede utilizar para implementaciones independientes y de pares de HA. Se pueden usar las siguientes plantillas ARM:

-

Citrix ADC independiente: plantilla ARM independiente 3-NIC

-

Par HA de Citrix ADC: par 3-NIC de plantilla ARM-HA

Consulte los siguientes casos de uso:

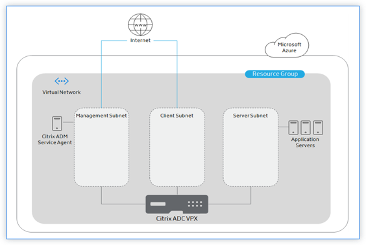

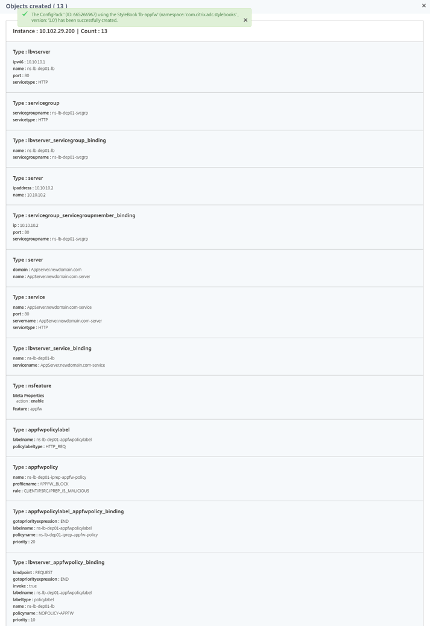

Arquitectura de implementación de Citrix ADM

La imagen siguiente proporciona una descripción general de cómo Citrix ADM se conecta con Azure para aprovisionar instancias de Citrix ADC VPX en Microsoft Azure.

Los usuarios deben tener tres subredes para aprovisionar y administrar las instancias de Citrix ADC VPX en Microsoft Azure. Se debe crear un grupo de seguridad para cada subred. Las reglas especificadas en Network Security Group (NSG) rigen la comunicación entre las subredes.

El agente de servicio Citrix ADM ayuda a los usuarios a aprovisionar y administrar instancias de Citrix ADC VPX.

Configuración de una configuración de alta disponibilidad con varias direcciones IP y NIC

En una implementación de Microsoft Azure, se logra una configuración de alta disponibilidad de dos instancias de Citrix ADC VPX mediante Azure Load Balancer (ALB). Esto se logra mediante la configuración de una sonda de estado en ALB, que supervisa cada instancia VPX mediante el envío de sondeos de estado cada 5 segundos a las instancias primaria y secundaria.

En esta configuración, solo el nodo principal responde a los sondeos de estado y el secundario no. Una vez que el primario envía la respuesta al sondeo de estado, el ALB comienza a enviar el tráfico de datos a la instancia. Si la instancia principal pierde dos sondeos de mantenimiento consecutivos, ALB no redirige el tráfico a esa instancia. En caso de conmutación por error, el nuevo primario comienza a responder a los sondeos de mantenimiento y el ALB redirige el tráfico hacia él. El tiempo de conmutación por error de alta disponibilidad VPX estándar es de tres segundos. El tiempo total de conmutación por error que puede ocurrir para la conmutación de tráfico puede ser de un máximo de 13 segundos.

Los usuarios pueden implementar un par de instancias de Citrix ADC VPX con varias NIC en una configuración de alta disponibilidad (HA) activa-pasiva en Azure. Cada NIC puede contener varias direcciones IP.

Las siguientes opciones están disponibles para una implementación de alta disponibilidad de varias NIC:

-

Alta disponibilidad con el conjunto de disponibilidad de Azure

-

Alta disponibilidad mediante zonas de disponibilidad de Azure

Para obtener más información sobre Azure Availability Set y Availability Zones, consulte la documentación de Azure Manage the Availability of Linux Virtual Machines.

Alta disponibilidad mediante el conjunto de disponibilidad

Una configuración de alta disponibilidad que utilice un conjunto de disponibilidad debe cumplir los siguientes requisitos:

-

Configuración de red independiente de HA (INC)

-

El equilibrador de carga de Azure (ALB) en modo de devolución directa del servidor (DSR)

Todo el tráfico pasa por el nodo principal. El nodo secundario permanece en modo de espera hasta que falla el nodo principal.

Nota:

Para que funcione una implementación de alta disponibilidad de Citrix VPX en la nube de Azure, los usuarios necesitan una IP pública flotante (PIP) que se pueda mover entre los dos nodos VPX. Azure Load Balancer (ALB) proporciona ese PIP flotante, que se mueve automáticamente al segundo nodo en caso de una conmutación por error.

En una implementación activa-pasiva, las direcciones IP públicas (PIP) front-end de ALB se agregan como direcciones VIP en cada nodo VPX. En una configuración HA-INC, las direcciones VIP son flotantes y las direcciones SNIP son específicas de la instancia.

Los usuarios pueden implementar un par VPX en modo de alta disponibilidad activo-pasivo de dos maneras mediante:

-

Plantilla de alta disponibilidad estándar de Citrix ADC VPX: Utilice esta opción para configurar un par de alta disponibilidad con la opción predeterminada de tres subredes y seis NIC.

-

Comandos de Windows PowerShell: Utilice esta opción para configurar un par de HA de acuerdo con los requisitos de la subred y NIC.

En esta sección se describe cómo implementar un par VPX en una configuración de alta disponibilidad activa-pasiva mediante la plantilla de Citrix. Si los usuarios desean implementar con comandos de PowerShell, consulte Configurar una configuración de alta disponibilidad con varias direcciones IP y NIC mediante comandos de PowerShell.

Configuración de nodos HA-INC mediante la plantilla de alta disponibilidad de Citrix

Los usuarios pueden implementar de forma rápida y eficiente un par de instancias VPX en modo HA-INC mediante el uso de la plantilla estándar. La plantilla crea dos nodos, con tres subredes y seis NIC. Las subredes son para el tráfico de administración, cliente y servidor, y cada subred tiene dos NIC para ambas instancias VPX.

Complete los siguientes pasos para iniciar la plantilla e implementar un par VPX de alta disponibilidad mediante Azure Availability Sets.

-

En Azure Marketplace, seleccione e inicie la plantilla de solución Citrix. Aparecerá la plantilla.

-

Asegúrese de que el tipo de implementación sea Administrador de recursos y seleccione Crear.

-

Aparecerá la página Básicos. Cree un grupo de recursos y seleccione Aceptar.

-

Aparecerá la página Configuración general. Escriba los detalles y seleccione Aceptar.

-

Aparecerá la página Configuración de red. Compruebe las configuraciones de VNet y subred, modifique la configuración requerida y seleccione Aceptar.

-

Aparecerá la página Resumen. Revise la configuración y modifique en consecuencia. Seleccione Aceptar para confirmar.

-

Aparecerá la página Comprar. Seleccione Comprar para completar la implementación.

Es posible que el Azure Resource Group demore un momento en crearse con las configuraciones requeridas. Una vez finalizado, seleccione el grupo de recursos en el portal de Azure para ver los detalles de configuración, como las reglas de LB, los grupos de back-end, los sondeos de estado, etc. El par de alta disponibilidad aparece como ns-vpx0 y ns-vpx1.

Si se requieren más modificaciones para la configuración de HA, como crear más reglas de seguridad y puertos, los usuarios pueden hacerlo desde el portal de Azure.

A continuación, los usuarios deben configurar el servidor virtual de equilibrio de carga con la dirección IP pública frontend (PIP) de ALB, en el nodo principal. Para buscar el PIP de ALB, seleccione ALB > Configuración IP de frontend.

Consulte la sección Recursos para obtener más información sobre cómo configurar el servidor virtual de equilibrio de carga.

Recursos:

Los siguientes enlaces proporcionan información adicional relacionada con la implementación de alta disponibilidad y la configuración del servidor virtual:

Recursos relacionados:

Alta disponibilidad mediante zonas de disponibilidad

Las zonas de disponibilidad de Azure son ubicaciones aisladas por errores dentro de una región de Azure, que proporcionan alimentación redundante, refrigeración y redes y aumentan la resiliencia. Solo las regiones específicas de Azure admiten zonas de disponibilidad. Para obtener más información, consulte la documentación de Azure Availability Zones in Azure: Configure GSLB on an Active-Standby High-Availability Setup.

Los usuarios pueden implementar un par VPX en modo de alta disponibilidad mediante la plantilla denominada “NetScaler 13.0 HA con zonas de disponibilidad”, disponible en Azure Marketplace.

Complete los siguientes pasos para iniciar la plantilla e implementar un par VPX de alta disponibilidad mediante las zonas de disponibilidad de Azure.

-

En Azure Marketplace, seleccione e inicie la plantilla de solución Citrix.

-

Asegúrese de que el tipo de implementación sea Administrador de recursos y seleccione Crear.

-

Aparecerá la página Básicos. Introduzca los detalles y haga clic en Aceptar.

Nota: Asegúrese de que esté seleccionada una región de Azure que admita zonas de disponibilidad. Para obtener más información sobre las regiones que admiten zonas de disponibilidad, consulte la documentación de Azure Availability Zones in Azure: Regions and Availability Zones in Azure.

-

Aparecerá la página Configuración general. Escriba los detalles y seleccione Aceptar.

-

Aparecerá la página Configuración de red. Compruebe las configuraciones de VNet y subred, modifique la configuración requerida y seleccione Aceptar.

-

Aparecerá la página Resumen. Revise la configuración y modifique en consecuencia. Seleccione Aceptar para confirmar.

-

Aparecerá la página Comprar. Seleccione Comprar para completar la implementación.

Es posible que el Azure Resource Group demore un momento en crearse con las configuraciones requeridas. Después de finalizar, seleccione el grupo de recursos para ver los detalles de configuración, como reglas LB, grupos de back-end, sondeos de estado, etc., en el portal de Azure. El par de alta disponibilidad aparece como ns-vpx0 y ns-vpx1. Además, los usuarios pueden ver la ubicación en la columna Ubicación.

Si se requieren más modificaciones para la configuración de HA, como crear más reglas de seguridad y puertos, los usuarios pueden hacerlo desde el portal de Azure.

Para obtener información más detallada sobre el aprovisionamiento de instancias de Citrix ADC VPX en Microsoft Azure, consulte: Aprovisionamiento de instancias de Citrix ADC VPX en Microsoft Azure.

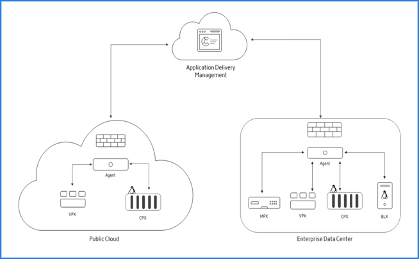

Citrix Application Delivery Management

Citrix Application Delivery Management Service (Citrix ADM) proporciona una solución sencilla y escalable para administrar implementaciones de Citrix ADC que incluyen Citrix ADC MPX, Citrix ADC VPX, Citrix ADC VPX, Citrix Gateway, Citrix Secure Web Gateway, Citrix ADC SDX, Citrix ADC CPX y dispositivos Citrix SD-WAN que se implementan de forma local o en la nube.

Los usuarios pueden usar esta solución de nube para administrar, supervisar y solucionar problemas de toda la infraestructura de entrega de aplicaciones global desde una consola única, unificada y centralizada basada en la nube. Citrix ADM Service proporciona todas las capacidades necesarias para configurar, implementar y administrar rápidamente la entrega de aplicaciones en implementaciones de Citrix ADC y con análisis detallados del estado, el rendimiento y la seguridad de las aplicaciones.

Citrix ADM Service ofrece las siguientes ventajas:

-

Ágil: fácil de operar, actualizar y consumir. El modelo de servicio de Citrix ADM Service está disponible en la nube, lo que facilita el funcionamiento, la actualización y el uso de las funciones que proporciona Citrix ADM Service. La frecuencia de las actualizaciones, combinada con la función de actualización automática, mejora rápidamente la implementación de Citrix ADC por parte de los usuarios.

-

Generación de valormás rápida: logro más rápido de los objetivos empresariales. A diferencia de la implementación local tradicional, los usuarios pueden usar su servicio Citrix ADM con unos pocos clics. Los usuarios no solo ahorran tiempo de instalación y configuración, sino que también evitan perder tiempo y recursos en posibles errores.

-

Administración de varios sitios: panel único para instancias en centros de datos de varios sitios. Con Citrix ADM Service, los usuarios pueden administrar y supervisar los ADC de Citrix que se encuentran en varios tipos de implementaciones. Los usuarios tienen una administración integral para los ADC de Citrix implementados en las instalaciones y en la nube.

-

Eficiencia operativa: forma optimizada y automatizada de lograr una mayor productividad operativa. Con Citrix ADM Service, los costes operativos de los usuarios se reducen al ahorrar tiempo, dinero y recursos al usuario en el mantenimiento y la actualización de las implementaciones de hardware tradicionales.

Funcionamiento del servicio Citrix ADM

Citrix ADM Service está disponible como un servicio en Citrix Cloud. Después de que los usuarios se registren en Citrix Cloud y comiencen a usar el servicio, instale los agentes en el entorno de red del usuario o inicie el agente integrado en las instancias. A continuación, agrega al servicio las instancias que los usuarios quieren administrar.

Un agente permite la comunicación entre el servicio Citrix ADM y las instancias administradas en el centro de datos del usuario. El agente recopila datos de las instancias administradas en la red de usuarios y los envía al servicio Citrix ADM.

Cuando los usuarios agregan una instancia al servicio Citrix ADM, se agrega implícitamente como destino de captura y recopila un inventario de la instancia.

El servicio recopila detalles de instancia como:

-

Nombre de host

-

Versión de software

-

Configuración en ejecución y guardada

-

Certificados

-

Entidades configuradas en la instancia, etc.

Citrix ADM Service sondea periódicamente las instancias administradas para recopilar información.

La siguiente imagen ilustra la comunicación entre el servicio, los agentes y las instancias:

Guía de documentación

La documentación del servicio Citrix ADM incluye información sobre cómo empezar a utilizar el servicio, una lista de las funciones admitidas en el servicio y la configuración específica de esta solución de servicio.

Los diez primeros de Citrix ADC WAF y OWASP — 2017

El Open Web Application Security Project: OWASP (publicó el Top 10 de OWASP para 2017 para la seguridad de aplicaciones web. Esta lista documenta las vulnerabilidades más comunes de las aplicaciones web y es un excelente punto de partida para evaluar la seguridad web. A continuación detallamos cómo configurar el Firewall de aplicaciones web (WAF) de Citrix ADC para mitigar estos defectos. WAF está disponible como módulo integrado en Citrix ADC (Premium Edition) y en una gama completa de dispositivos.

El documento completo de OWASP Top 10 está disponible en OWASP Top Ten.

| Top 10 de OWASP 2017 | Funciones de Citrix ADC WAF |

|---|---|

| A 1:2017 - Inyección | Prevención de ataques por inyección (SQL o cualquier otra inyección personalizada, como inyección de comandos del sistema operativo, inyección de XPath e inyección de LDAP), función de firma de actualización automática |

| A 2:2017 - Autenticación rota | AAA, protección contra manipulación de cookies, proxy de cookies, cifrado de cookies, etiquetado CSRF, uso de SSL |

| A 3:2017 - Exposición de datos confidenciales | Protección de tarjetas de crédito, comercio seguro, proxy de cookies y cifrado de cookies |

| A 4:2017 Entidades externas XML (XXE) | Protección XML que incluye comprobaciones WSI, validación de mensajes XML y comprobación de filtrado de errores SOAP XML |

| A 5:2017 Control de acceso roto | AAA, función de seguridad de autorización dentro del módulo AAA de NetScaler, protecciones de formularios y protecciones contra la manipulación de cookies, StartURL y closureURL |

| A 6:2017 - Configuración errónea de seguridad | Informes PCI, funciones SSL, generación de firmas a partir de informes de análisis de vulnerabilidades como Cenzic, Qualys, AppScan, WebInspect, Whitehat. Además, protecciones específicas, como el cifrado de cookies, el uso de proxy y la manipulación |

| A 7:2017 - Scripting entre sitios (XSS) | Prevención de ataques XSS, bloquea todos los ataques de hojas de referencia XSS de OWASP |

| A 8:2017 — Deserialización insegura | Comprobaciones de seguridad XML, tipo de contenido GWT, firmas personalizadas, Xpath para JSON y XML |

| A 9:2017 - Uso de componentes con vulnerabilidades conocidas | Informes de análisis de vulnerabilidades, plantillas de firewall de aplicaciones y firmas personalizadas |

| A 10:2017 — Registro y supervisión insuficientes | Registro personalizado configurable por el usuario, sistema de administración y análisis Citrix ADC |

A 1:2017 - Inyección

Los errores de inyección, como la inyección de SQL, NoSQL, OS y LDAP, se producen cuando se envían datos que no son de confianza a un intérprete como parte de un comando o consulta. Los datos hostiles del atacante pueden engañar al intérprete para que ejecute comandos no intencionados o acceda a los datos sin la debida autorización.

Protecciones ADC WAF

-

La función de prevención de inyección SQL protege contra los ataques de inyección comunes. Se pueden cargar patrones de inyección personalizados para protegerse contra cualquier tipo de ataque de inyección, incluidos XPath y LDAP. Esto se aplica a las cargas útiles HTML y XML.

-

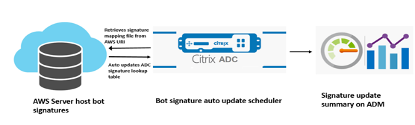

La función de actualización automática de firmas mantiene las firmas de inyección actualizadas.

-

La función de protección de formato de campo permite al administrador restringir cualquier parámetro de usuario a una expresión regular. Por ejemplo, puede hacer que un campo de código postal contenga solo números enteros o incluso enteros de 5 dígitos.

-

Coherencia de campos de formulario: valide cada formulario de usuario enviado con la firma del formulario de sesión de usuario para garantizar la validez de todos los elementos del formulario.

-

Las comprobaciones de desbordamiento de búfer garantizan que la URL, los encabezados y las cookies estén dentro de los límites correctos bloqueando cualquier intento de inyectar scripts o código de gran tamaño.

A 2:2017 — Autenticación rota

Las funciones de la aplicación relacionadas con la autenticación y la administración de sesiones a menudo se implementan de forma incorrecta, lo que permite a los atacantes poner en peligro contraseñas, claves o tokens de sesión, o aprovechar otros defectos de implementación para asumir la identidad de otros usuarios de forma temporal o permanente.

Protecciones ADC WAF

-

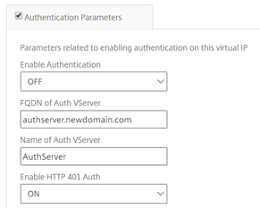

El módulo AAA de Citrix ADC realiza la autenticación de usuarios y proporciona la funcionalidad de inicio de sesión único a las aplicaciones de fondo. Está integrado en el motor de directivas de Citrix ADC AppExpert para permitir directivas personalizadas basadas en la información de usuarios y grupos.

-

Mediante el uso de las capacidades de descarga de SSL y transformación de URL, el firewall también puede ayudar a los sitios a utilizar protocolos de capa de transporte seguros para evitar el robo de tokens de sesión mediante el rastreo de red.

-

El proxy de cookie y el cifrado de cookies se pueden emplear para mitigar por completo el robo de cookies.

A 3:2017 - Exposición de datos confidenciales

Muchas aplicaciones web y API no protegen adecuadamente los datos confidenciales, como los financieros, los de salud y la PII. Los atacantes pueden robar o modificar esos datos mal protegidos para cometer fraude con tarjetas de crédito, robo de identidad u otros delitos. Los datos confidenciales pueden verse comprometidos sin protección adicional, como el cifrado en reposo o en tránsito, y requieren precauciones especiales cuando se intercambian con el explorador.

Protecciones ADC WAF

-

Application Firewall protege las aplicaciones de la filtración de datos confidenciales, como los datos de las tarjetas

-

Los datos confidenciales se pueden configurar como objetos seguros en la protección de Safe Commerce para evitar la exposición.

-

Cualquier dato confidencial de las cookies se puede proteger mediante el uso de proxy de cookies y el cifrado de cookies.

A 4:2017 Entidades externas XML (XXE)

Muchos procesadores XML antiguos o mal configurados evalúan las referencias a entidades externas dentro de los documentos XML. Las entidades externas se pueden usar para divulgar archivos internos mediante el controlador de URI de archivos, recursos compartidos de archivos internos, análisis de puertos internos, ejecución remota de código y ataques de denegación de servicio.

Protecciones ADC WAF

-

Además de detectar y bloquear amenazas de aplicaciones comunes que se pueden adaptar para atacar aplicaciones basadas en XML (es decir, scripts entre sitios, inyección de comandos, etc.).

-

ADC Application Firewall incluye un amplio conjunto de protecciones de seguridad específicas de XML. Estas incluyen la validación de esquemas para verificar exhaustivamente los mensajes SOAP y las cargas XML, y una potente comprobación de datos adjuntos XML para bloquear los archivos adjuntos que contienen virus o ejecutables maliciosos.

-

Los métodos de inspección automática del tráfico bloquean los ataques de inyección de XPath en URL y formularios destinados a obtener acceso.

-

El firewall de aplicaciones de ADC también frustra varios ataques DoS, incluidas las referencias a entidades externas, la expansión recursiva, el anidamiento excesivo y los mensajes maliciosos que contienen atributos y elementos largos o numerosos.

A 5:2017 Control de acceso roto

Las restricciones sobre lo que se permite hacer a los usuarios autenticados a menudo no se aplican correctamente. Los atacantes pueden aprovechar estas fallas para acceder a funciones y datos no autorizados, como acceder a las cuentas de otros usuarios, ver archivos confidenciales, modificar los datos de otros usuarios, cambiar los derechos de acceso, etc.

Protecciones ADC WAF

-

La función AAA que admite autenticación, autorización y auditoría para todo el tráfico de aplicaciones permite al administrador del sitio administrar los controles de acceso con el dispositivo ADC.

-

La función de seguridad de autorización del módulo AAA del dispositivo ADC permite que el dispositivo verifique qué contenido de un servidor protegido debe permitir el acceso de cada usuario.

-

Coherencia de campos de formulario: si las referencias a objetos se almacenan como campos ocultos en los formularios, al usar la coherencia de campos de formulario, puede validar que estos campos no se alteren en solicitudes posteriores.

-

Proxying de cookies y coherencia de cookies: las referencias a objetos que se almacenan en valores de cookies se pueden validar con estas protecciones.

-

Iniciar comprobación de URL con cierre de URL: Permite al usuario acceder a una lista predefinida de URL permitidas. El cierre de URL crea una lista de todas las URL que se ven en las respuestas válidas durante la sesión del usuario y permite automáticamente el acceso a ellas durante esa sesión.

A 6:2017 - Configuración errónea de seguridad

La mala configuración de la seguridad es el problema más frecuente. Esto suele ser el resultado de configuraciones predeterminadas inseguras, configuraciones incompletas o improvisadas, almacenamiento en la nube abierto, encabezados HTTP mal configurados y mensajes de error detallados que contienen información confidencial. No solo se deben configurar de forma segura todos los sistemas operativos, marcos, bibliotecas y aplicaciones, sino que se les deben aplicar parches y actualizar de manera oportuna.

Protecciones ADC WAF

-

El informe PCI-DSS generado por Application Firewall documenta la configuración de seguridad del dispositivo Firewall.

-

Los informes de las herramientas de escaneo se convierten en firmas ADC WAF para gestionar errores de configuración de seguridad.

-

ADC WAF admite Cenzic, IBM AppScan (Enterprise y Standard), Qualys, TrendMicro, WhiteHat e informes de análisis de vulnerabilidades personalizados.

A 7:2017 - Scripting entre sitios (XSS)

Las fallas de XSS se producen cuando una aplicación incluye datos que no son de confianza en una página web nueva sin la validación o el escape adecuados, o actualiza una página web existente con datos proporcionados por el usuario mediante una API de explorador que puede crear HTML o JavaScript. XSS permite a los atacantes ejecutar scripts en el explorador de la víctima que pueden secuestrar las sesiones de los usuarios, desfigurar sitios web o redirigir al usuario a sitios maliciosos.

Protecciones ADC WAF

-

La protección XSS protege contra los ataques XSS comunes. Se pueden cargar patrones XSS personalizados para modificar la lista predeterminada de etiquetas y atributos permitidos. El ADC WAF utiliza una lista de atributos y etiquetas HTML permitidos para detectar ataques XSS. Esto se aplica a las cargas útiles HTML y XML.

-

ADC WAF bloquea todos los ataques enumerados en la Hoja de referencia de evaluación de filtros XSS de OWASP.

-

La comprobación del formato de campo impide que un atacante envíe datos de formularios web inapropiados, lo que puede ser un posible ataque XSS.

-

Coherencia de campos de formulario.

A 8:2017 - Deserialización insegura

La deserialización insegura a menudo conduce a la ejecución remota de código. Incluso si las fallas de deserialización no dan lugar a la ejecución remota de código, se pueden usar para realizar ataques, incluidos ataques de repetición, ataques de inyección y ataques de escalada de privilegios.

Protecciones ADC WAF

-

Inspección de carga útil JSON con firmas personalizadas.

-

Seguridad XML: Protege contra denegación de servicio (xDoS) de XML, inyección de XML SQL y Xpath y scripting entre sitios, comprobaciones de formato, cumplimiento de perfiles básicos de WS-I y comprobación de archivos adjuntos XML.

-

Se pueden utilizar comprobaciones de formato de campo y coherencia de cookies y coherencia de campo.

A 9:2017 - Uso de componentes con vulnerabilidades conocidas

Los componentes, como bibliotecas, marcos y otros módulos de software, se ejecutan con los mismos privilegios que la aplicación. Si se explota un componente vulnerable, dicho ataque puede facilitar la pérdida grave de datos o la apropiación del servidor. Las aplicaciones y las API que utilizan componentes con vulnerabilidades conocidas pueden socavar las defensas de las aplicaciones y permitir diversos ataques e impactos.

Protecciones ADC WAF

-

Citrix recomienda tener los componentes de terceros actualizados.

-

Los informes de análisis de vulnerabilidades que se convierten en firmas ADC se pueden utilizar para aplicar parches virtuales a estos componentes.

-

Se pueden usar las plantillas de firewall de aplicaciones que están disponibles para estos componentes vulnerables.

-

Las firmas personalizadas se pueden vincular con el firewall para proteger estos componentes.

A 10:2017 - Registro y supervisión insuficientes

El registro y la supervisión insuficientes, junto con la integración faltante o ineficaz con la respuesta a incidentes, permiten a los atacantes atacar aún más los sistemas, mantener la persistencia, cambiar a más sistemas y manipular, extraer o destruir datos. La mayoría de los estudios de infracciones muestran que el tiempo para detectar una infracción es de más de 200 días, normalmente detectada por partes externas en lugar de por procesos internos o supervisión.

Protecciones ADC WAF

-

Cuando la acción de registro está habilitada para comprobaciones de seguridad o firmas, los mensajes de registro resultantes proporcionan información sobre las solicitudes y respuestas que el firewall de la aplicación ha observado al proteger sus sitios web y aplicaciones.

-

El firewall de aplicaciones ofrece la conveniencia de utilizar la base de datos ADC integrada para identificar las ubicaciones correspondientes a las direcciones IP desde las que se originan las solicitudes maliciosas.

-

Las expresiones de formato predeterminado (PI) ofrecen la flexibilidad de personalizar la información incluida en los registros con la opción de agregar los datos específicos para capturar en los mensajes de registro generados por el firewall de la aplicación.

-

El firewall de aplicaciones admite registros CEF.

Protección de seguridad de aplicaciones

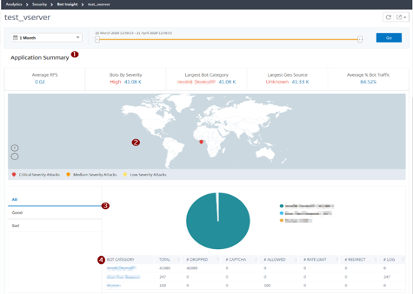

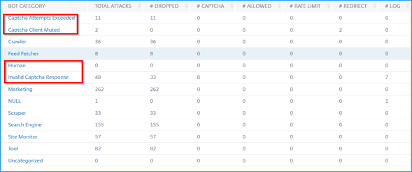

Citrix ADM

Citrix Application Delivery Management Service (Citrix ADM) proporciona una solución escalable para administrar las implementaciones de Citrix ADC que incluyen dispositivos Citrix ADC MPX, Citrix ADC VPX, Citrix Gateway, Citrix Secure Web Gateway, Citrix ADC SDX, Citrix ADC CPX y Citrix SD-WAN que se implementan en las instalaciones o en nube.

Funciones de administración y análisis de aplicaciones de Citrix ADM

A continuación se enumeran y resumen las funciones principales que son clave para la función de ADM en la seguridad de aplicaciones.

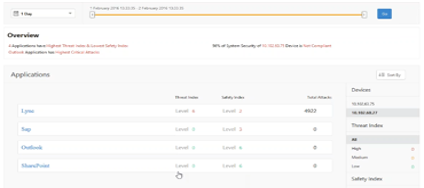

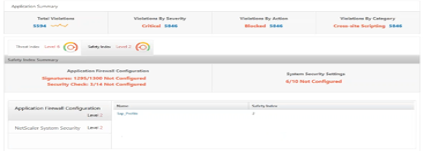

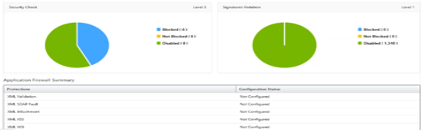

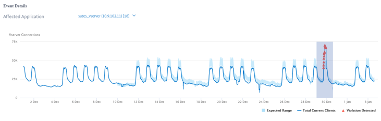

Gestión y análisis de aplicaciones

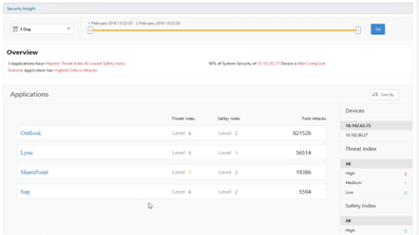

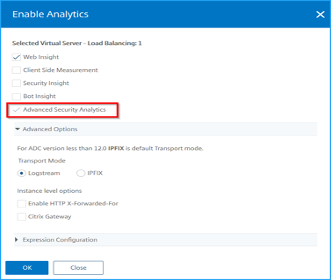

La función de análisis y administración de aplicaciones de Citrix ADM refuerza el enfoque centrado en las aplicaciones para ayudar a los usuarios a abordar diversos desafíos de entrega de aplicaciones. Este enfoque proporciona a los usuarios visibilidad de las puntuaciones de estado de las aplicaciones, ayuda a los usuarios a determinar los riesgos de seguridad y ayuda a los usuarios a detectar anomalías en los flujos de tráfico de las aplicaciones y a tomar medidas correctivas. La más importante de estas funciones para la seguridad de aplicaciones es la analítica de seguridad de aplicaciones:

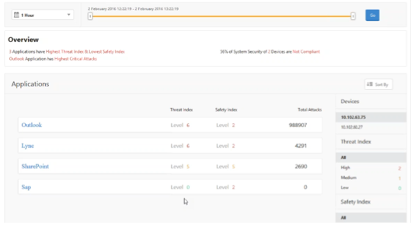

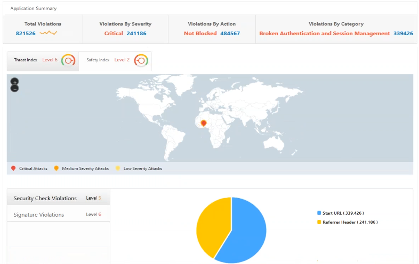

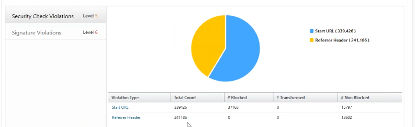

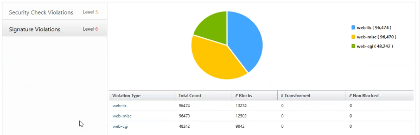

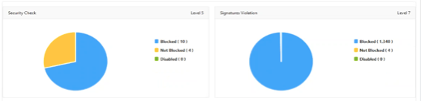

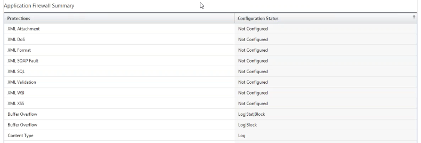

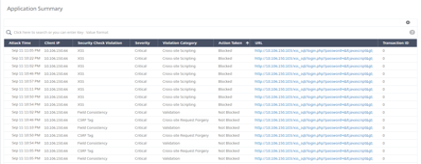

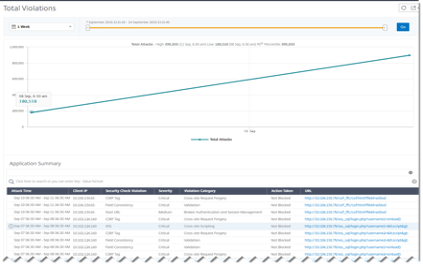

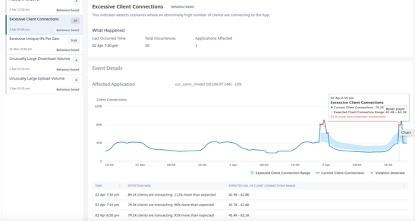

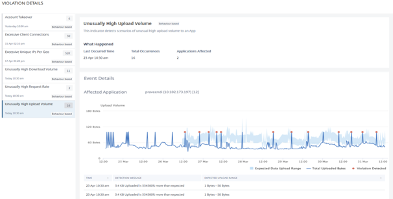

- Análisis de seguridad de aplicaciones: análisis de seguridad de aplicaciones. El panel de seguridad de aplicaciones ofrece una visión holística del estado de seguridad de las aplicaciones de los usuarios. Por ejemplo, muestra métricas de seguridad clave, como infracciones de seguridad, infracciones de firmas, índices de amenazas. El panel de seguridad de aplicaciones también muestra información relacionada con ataques, como ataques SYN, ataques de ventana pequeña y ataques de inundación de DNS para las instancias de Citrix ADC descubiertas.

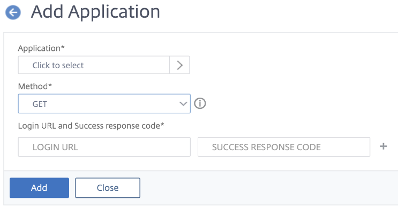

StyleBooks

Los StyleBooks simplifican la tarea de administrar configuraciones complejas de Citrix ADC para las aplicaciones de usuario. Un StyleBook es una plantilla que los usuarios pueden usar para crear y administrar configuraciones de Citrix ADC. Aquí los usuarios se preocupan principalmente por el StyleBook utilizado para implementar el Web Application Firewall. Para obtener más información sobre StyleBooks, consulte: StyleBooks.

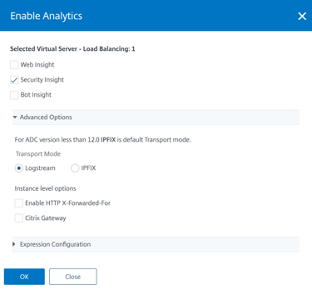

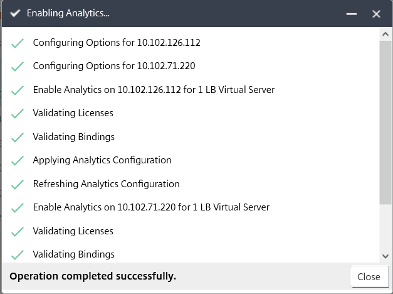

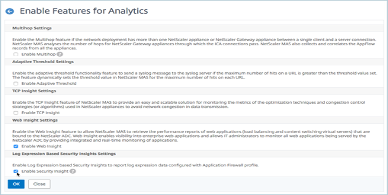

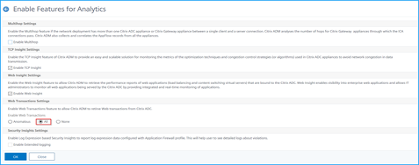

Análisis

Proporciona una forma fácil y escalable de analizar los diversos conocimientos de los datos de las instancias de Citrix ADC para describir, predecir y mejorar el rendimiento de las aplicaciones. Los usuarios pueden usar una o más funciones de análisis simultáneamente. Las más importantes de estas funciones para la seguridad de aplicaciones son las siguientes:

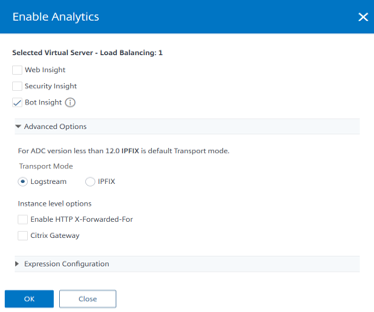

-

Security Insight: Perspectiva Security Insight Proporciona una solución de panel único para ayudar a los usuarios a evaluar el estado de seguridad de las aplicaciones del usuario y tomar medidas correctivas para proteger las aplicaciones de los usuarios

-

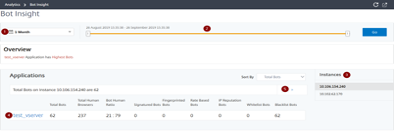

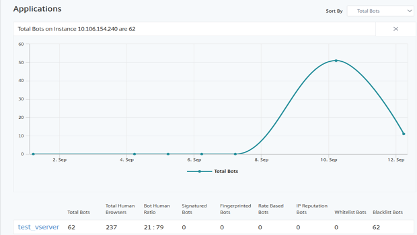

Insight del bot

-

Para obtener más información sobre los análisis, consulte Análisis: análisis.

Otras funciones que son importantes para la funcionalidad de ADM son:

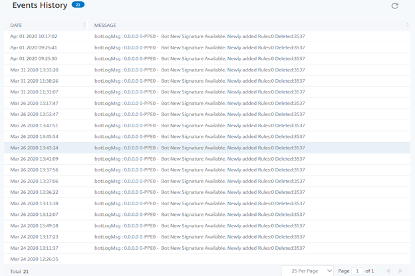

Gestión de eventos

Los eventos representan ocurrencias de eventos o errores en una instancia administrada de Citrix ADC. Por ejemplo, cuando se produce un error del sistema o un cambio en la configuración, se genera un evento y se registra en Citrix ADM. Las siguientes son las funciones relacionadas que los usuarios pueden configurar o ver mediante Citrix ADM:

-

Creación de reglas de eventos: Crear reglas de eventos

-

Ver y exportar mensajes de syslog: Ver y exportar mensajes de syslog

Para obtener más información sobre la gestión de eventos, consulte: Eventos.

Administración de instancias

Permite a los usuarios administrar las instancias de Citrix ADC, Citrix Gateway, Citrix Secure Web Gateway y Citrix SD-WAN. Para obtener más información sobre la administración de instancias, consulta: Adición de Instancias.

Gestión de licencias

Permite a los usuarios administrar las licencias de Citrix ADC mediante la configuración de Citrix ADM como administrador de licencias.

-

Capacidad agrupada de Citrix ADC: capacidad agrupada. Un grupo de licencias común desde el que una instancia de Citrix ADC de usuario puede extraer una licencia de instancia y solo el ancho de banda que necesite. Cuando la instancia ya no requiere estos recursos, vuelve a registrarlos en el grupo común, haciendo que los recursos estén disponibles para otras instancias que los necesiten.

-

Licencias de registro y salida de Citrix ADC VPX: Licencias de registro y salida de Citrix ADC VPX. Citrix ADM asigna licencias a las instancias de Citrix ADC VPX a pedido. Una instancia de Citrix ADC VPX puede retirar la licencia del Citrix ADM cuando se aprovisiona una instancia de Citrix ADC VPX, o volver a registrar su licencia en Citrix ADM cuando se quita o destruye una instancia.

-

Para obtener más información sobre la administración de licencias, consulte: Capacidad agrupada.

Administración de configuración

Citrix ADM permite a los usuarios crear trabajos de configuración que les ayudan a realizar tareas de configuración, como la creación de entidades, la configuración de funciones, la replicación de cambios de configuración, las actualizaciones del sistema y otras actividades de mantenimiento con facilidad en varias instancias. Las plantillas y los trabajos de configuración simplifican las tareas administrativas más repetitivas en una sola tarea en Citrix ADM. Para obtener más información sobre la administración de la configuración, consulte Trabajos de configuración: Trabajos de configuración.

Auditoría de configuración

Permite a los usuarios supervisar e identificar anomalías en las configuraciones en todas las instancias de usuario.

-

Consejos de configuración: Obtenga consejos de configuración para la configuración de red. Permite a los usuarios identificar cualquier anomalía de configuración.

-

Plantilla de auditoría: cree plantillas de auditoría. Permite a los usuarios supervisar los cambios en una configuración específica.

-

Para obtener más información sobre la auditoría de configuración, consulte: Auditoría de configuración.

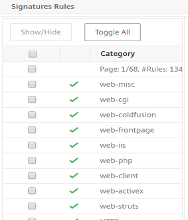

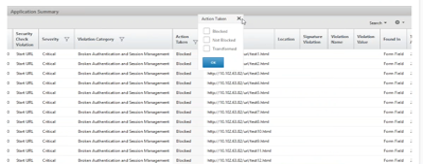

Las firmas ofrecen las siguientes opciones de implementación para ayudar a los usuarios a optimizar la protección de las aplicaciones de los usuarios:

-

Modelo de seguridad negativo: con el modelo de seguridad negativo, los usuarios emplean un amplio conjunto de reglas de firma preconfiguradas para aplicar el poder de la coincidencia de patrones para detectar ataques y protegerse contra las vulnerabilidades de las aplicaciones. Los usuarios bloquean solo lo que no quieren y permiten el resto. Los usuarios pueden agregar sus propias reglas de firma, en función de las necesidades de seguridad específicas de las aplicaciones de usuario, para diseñar sus propias soluciones de seguridad personalizadas.

-

Modelo de seguridad híbrido: además de usar firmas, los usuarios pueden usar comprobaciones de seguridad positivas para crear una configuración ideal para las aplicaciones de usuario. Usa firmas para bloquear lo que los usuarios no quieren y usa controles de seguridad positivos para hacer cumplir lo permitido.

Para proteger las aplicaciones de usuario mediante el uso de firmas, los usuarios deben configurar uno o más perfiles para usar su objeto de firmas. En una configuración de seguridad híbrida, los patrones de inyección de SQL y scripting entre sitios y las reglas de transformación de SQL del objeto de firmas de usuario se utilizan no solo en las reglas de firma, sino también en las comprobaciones de seguridad positivas configuradas en el perfil de Web Application Firewall que utiliza el objeto signatures.

El Web Application Firewall examina el tráfico a los sitios web y servicios web protegidos por el usuario para detectar el tráfico que coincide con una firma. Una coincidencia se activa solo cuando cada patrón de la regla coincide con el tráfico. Cuando se produce una coincidencia, se invocan las acciones especificadas para la regla. Los usuarios pueden mostrar una página de error o un objeto de error cuando se bloquea una solicitud. Los mensajes de registro pueden ayudar a los usuarios a identificar los ataques que se están lanzando contra las aplicaciones Si los usuarios habilitan las estadísticas, Web Application Firewall mantiene datos sobre las solicitudes que coinciden con una firma o comprobación de seguridad de Web Application Firewall.

Si el tráfico coincide tanto con una firma como con una comprobación de seguridad positiva, se aplicará la más restrictiva de las dos acciones. Por ejemplo, si una solicitud coincide con una regla de firma para la que está inhabilitada la acción de bloqueo, pero la solicitud también coincide con una comprobación de seguridad positiva de SQL Injection para la que la acción es bloque, la solicitud se bloquea. En este caso, <not blocked>es posible que la infracción de firma se registre como, aunque la comprobación de inyección SQL bloquee la solicitud.

Personalización: si es necesario, los usuarios pueden agregar sus propias reglas a un objeto de firmas. Los usuarios también pueden personalizar los patrones de SQL/XSS. La opción de agregar sus propias reglas de firma, en función de las necesidades de seguridad específicas de las aplicaciones de los usuarios, brinda a los usuarios la flexibilidad de diseñar sus propias soluciones de seguridad personalizadas. Los usuarios bloquean solo lo que no quieren y permiten el resto. Un patrón de coincidencia rápida específico en una ubicación específica puede reducir significativamente la sobrecarga de procesamiento para optimizar el rendimiento. Los usuarios pueden agregar, modificar o eliminar patrones de inyección SQL y scripting entre sitios. Los editores de expresiones regulares y expresiones integrados ayudan a los usuarios a configurar los patrones de usuario y verificar su precisión.

Casos de uso

En comparación con las soluciones alternativas que requieren que cada servicio se implemente como un dispositivo virtual independiente, Citrix ADC en AWS combina equilibrio de carga de capa 4, administración de tráfico de capa 7, descarga de servidores, aceleración de aplicaciones, seguridad de aplicaciones, licencias flexibles y otras capacidades esenciales de entrega de aplicaciones. en una única instancia VPX, disponible cómodamente a través de AWS Marketplace. Además, todo se rige por un único marco de directivas y se administra con el mismo y potente conjunto de herramientas que se utilizan para administrar implementaciones locales de Citrix ADC. El resultado neto es que Citrix ADC en AWS permite varios casos de uso convincentes que no solo cubren las necesidades inmediatas de las empresas actuales, sino también la evolución continua de las infraestructuras informáticas heredadas a los centros de datos empresariales en la nube.

Firewall de aplicaciones web (WAF) de Citrix

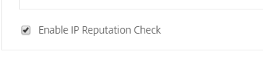

Citrix Web Application Firewall (WAF) es una solución de nivel empresarial que ofrece protecciones de vanguardia para las aplicaciones modernas. Citrix WAF mitiga las amenazas contra los activos públicos, incluidos sitios web, aplicaciones web y API. Citrix WAF incluye filtrado basado en la reputación de IP, mitigación de bots, las 10 principales protecciones contra amenazas de aplicaciones de OWASP, protección contra DDoS de capa 7 y más. También se incluyen opciones para aplicar la autenticación, cifrados SSL/TLS fuertes, TLS 1.3, directivas de limitación de velocidad y reescritura. Con protecciones WAF básicas y avanzadas, Citrix WAF proporciona una protección integral para sus aplicaciones con una facilidad de uso sin igual. Ponerse en marcha es cuestión de minutos. Además, mediante el uso de un modelo de aprendizaje automatizado, denominado creación de perfiles dinámicos, Citrix WAF ahorra a los usuarios un tiempo precioso. Al aprender automáticamente cómo funciona una aplicación protegida, Citrix WAF se adapta a la aplicación incluso cuando los desarrolladores implementan y modifican las aplicaciones. Citrix WAF contribuye al cumplimiento de todos los principales organismos y normas regulatorios, incluidos PCI-DSS, HIPAA y más. Con nuestras plantillas de CloudFormation, nunca ha sido tan fácil ponerse en marcha rápidamente. Con el escalado automático, los usuarios pueden estar seguros de que sus aplicaciones permanecen protegidas incluso a medida que aumenta el tráfico.

Estrategia de implementación de firewall de aplicaciones web

El primer paso para implementar el firewall de aplicaciones web es evaluar qué aplicaciones o datos específicos necesitan la máxima protección de seguridad, cuáles son menos vulnerables y aquellos para los que se puede omitir la inspección de seguridad de manera segura. Esto ayuda a los usuarios a crear una configuración óptima y a diseñar directivas y puntos de enlace adecuados para segregar el tráfico. Por ejemplo, es posible que los usuarios deseen configurar una directiva para omitir la inspección de seguridad de las solicitudes de contenido web estático, como imágenes, archivos MP3 y películas, y configurar otra directiva para aplicar comprobaciones de seguridad avanzadas a las solicitudes de contenido dinámico. Los usuarios pueden usar varias directivas y perfiles para proteger diferentes contenidos de la misma aplicación.

El siguiente paso es hacer una línea base de la implementación. Comience por crear un servidor virtual y ejecute tráfico de prueba a través de él para tener una idea de la velocidad y la cantidad de tráfico que fluye a través del sistema del usuario.

A continuación, implemente el Web Application Firewall. Utilice Citrix ADM y Web Application Firewall StyleBook para configurar Web Application Firewall. Consulte la sección StyleBook que aparece a continuación en esta guía para obtener más información.

Después de implementar y configurar Web Application Firewall con el StyleBook de Web Application Firewall, un siguiente paso útil sería implementar los diez principales de Citrix ADC WAF y OWASP.

Por último, tres de las protecciones del firewall de aplicaciones web son especialmente eficaces contra los tipos comunes de ataques web y, por lo tanto, se utilizan con más frecuencia que cualquiera de las otras. Por lo tanto, deben implementarse en la implementación inicial. Se trata de:

-

Scripting HTML entre sitios. Examina las solicitudes y respuestas de scripts que intentan acceder o modificar el contenido de un sitio web diferente al que se encuentra en el que se encuentra el script. Cuando esta comprobación encuentra un script de este tipo, lo hace inofensivo antes de reenviar la solicitud o respuesta a su destino, o bloquea la conexión.

-

Inyección HTML SQL. Examina las solicitudes que contienen datos de campos de formulario para intentar inyectar comandos SQL en una base de datos SQL. Cuando esta comprobación detecta código SQL inyectado, bloquea la solicitud o hace que el código SQL inyectado sea inofensivo antes de reenviar la solicitud al servidor web.

Nota: Si las dos condiciones siguientes se aplican a la configuración de usuario, los usuarios deben asegurarse de que el Web Application Firewall esté configurado correctamente:

Si los usuarios habilitan la comprobación de scripting entre sitios HTML o la comprobación de inyección HTML SQL (o ambas), y

Los sitios web protegidos por el usuario aceptan la carga de archivos o contienen formularios web que pueden contener grandes datos del cuerpo POST.

Para obtener más información sobre la configuración de Web Application Firewall para gestionar este caso, consulte Configuración del firewall de aplicaciones: configuración del Web App Firewall.

- Desbordamientode Examina las solicitudes para detectar intentos de provocar un desbordamiento de búfer en el servidor web.

Configuración del firewall de aplicaciones web (WAF)

Los siguientes pasos suponen que el WAF ya está habilitado y funciona correctamente.

Citrix recomienda que los usuarios configuren WAF mediante el StyleBook de Web Application Firewall. La mayoría de los usuarios consideran que es el método más fácil de configurar Web Application Firewall y está diseñado para evitar errores. Tanto la GUI como la interfaz de línea de comandos están pensados para usuarios experimentados, principalmente para modificar una configuración existente o utilizar opciones avanzadas.

Inyección SQL

La comprobación de inyección SQL HTML de Application Firewall proporciona defensas especiales contra la inyección de código SQL no autorizado que podría dañar la seguridad de la aplicación del usuario. Citrix Web Application Firewall examina la carga útil de la solicitud en busca de código SQL inyectado en tres ubicaciones: 1) cuerpo POST, 2) encabezados y 3) cookies.

Un conjunto predeterminado de palabras clave y caracteres especiales proporciona palabras clave conocidas y caracteres especiales que se utilizan comúnmente para lanzar ataques SQL. Los usuarios también pueden agregar nuevos patrones y modificar el conjunto predeterminado para personalizar la inspección de comprobación SQL.

Hay varios parámetros que se pueden configurar para el procesamiento de inyección SQL. Los usuarios pueden comprobar los caracteres comodín de SQL. Los usuarios pueden cambiar el tipo de inyección SQL y seleccionar una de las 4 opciones (SQLKeyword, SQLSplChar, SQLSplCharANDKeyword, SQLSplCharORKeyword) para indicar cómo evaluar las palabras clave SQL y los caracteres especiales de SQL al procesar la carga útil. Elparámetro Manejo de comentarios SQLofrece a los usuarios la opción de especificar el tipo de comentarios que deben inspeccionarse o eximirse durante la detección de Inyección SQL.

Los usuarios pueden implementar relajaciones para evitar falsos positivos. El motor de aprendizaje puede ofrecer recomendaciones para configurar reglas de relajación.

Están disponibles las siguientes opciones para configurar una protección de inyección SQL optimizada para la aplicación de usuario:

Bloquear: Si los usuarios habilitan el bloqueo, la acción de bloqueo solo se activa si la entrada coincide con la especificación del tipo de inyección SQL. Por ejemplo, si SQLSplCharANDKeyword está configurado como el tipo de inyección SQL, una solicitud no se bloquea si no contiene palabras clave, incluso si se detectan caracteres especiales de SQL en la entrada. Esta solicitud se bloquea si el tipo de inyección SQL se establece en SQLSplChar o SQLSplCharORKeyword.

Registro: Si los usuarios habilitan la función de registro, la comprobación de inyección SQL genera mensajes de registro que indican las acciones que lleva a cabo. Si el bloqueo está inhabilitado, se genera un mensaje de registro independiente para cada campo de entrada en el que se detectó la infracción SQL. Sin embargo, solo se genera un mensaje cuando se bloquea la solicitud. Del mismo modo, se genera un mensaje de registro por solicitud para la operación de transformación, incluso cuando los caracteres especiales de SQL se transforman en varios campos. Los usuarios pueden supervisar los registros para determinar si se bloquean las respuestas a las solicitudes legítimas. Un gran aumento en la cantidad de mensajes de registro puede indicar intentos de lanzar un ataque.

Estadísticas: Si está habilitada, la función de estadísticas recopila estadísticas sobre infracciones y registros. Un aumento inesperado en el contador de estadísticas podría indicar que la aplicación del usuario está siendo atacada. Si se bloquean las solicitudes legítimas, es posible que los usuarios tengan que volver a visitar la configuración para ver si necesitan configurar nuevas reglas de relajación o modificar las existentes.

Aprendizaje: Si los usuarios no están seguros de qué reglas de relajación de SQL podrían ser las más adecuadas para sus aplicaciones, pueden usar la función de aprendizaje para generar recomendaciones basadas en los datos aprendidos. El motor de aprendizaje Web Application Firewall supervisa el tráfico y proporciona recomendaciones de aprendizaje de SQL en función de los valores observados. Para obtener un beneficio óptimo sin comprometer el rendimiento, es posible que los usuarios deseen habilitar la opción de aprendizaje durante un breve período de tiempo para obtener una muestra representativa de las reglas y, a continuación, implementar las reglas e inhabilitar el aprendizaje.

Transformar caracteres especiales de SQL: el Web Application Firewall considera tres caracteres, comillas simples (‘), barra invertida () y punto y coma (;) como caracteres especiales para el procesamiento de la comprobación de seguridad de SQL. La función Transformación SQL modifica el código de inyección SQL en una solicitud HTML para garantizar que la solicitud se convierta en inofensiva. La solicitud HTML modificada se envía al servidor. Todas las reglas de transformación predeterminadas se especifican en el archivo /netscaler/default_custom_settings.xml.

-

La operación de transformación hace que el código SQL esté inactivo al realizar los siguientes cambios en la solicitud:

-

Comilla recta simple (‘) a comilla recta doble (“).

-

Barra invertida () a barra invertida doble ().

-

El punto y coma (;) se elimina por completo.

Estos tres caracteres (cadenas especiales) son necesarios para emitir comandos a un servidor SQL. A menos que un comando SQL vaya precedido de una cadena especial, la mayoría de los servidores SQL ignoran ese comando. Por lo tanto, los cambios que realiza el Web Application Firewall cuando la transformación está habilitada evitan que un atacante inyecte SQL activo. Una vez realizados estos cambios, la solicitud se puede reenviar de forma segura al sitio web protegido por el usuario. Cuando los formularios web en el sitio web protegido por el usuario pueden contener legítimamente cadenas especiales de SQL, pero los formularios web no dependen de las cadenas especiales para funcionar correctamente, los usuarios pueden inhabilitar el bloqueo y habilitar la transformación para evitar el bloqueo de datos legítimos de formularios web sin reducir la protección que ofrece la Web Application Firewall proporciona a los usuarios sitios web protegidos.

La operación de transformación funciona independientemente de la configuración Tipo de inyección SQL. Si la transformación está habilitada y el tipo de inyección SQL se especifica como palabra clave SQL, los caracteres especiales SQL se transforman incluso si la solicitud no contiene palabras clave.

Consejo: Los usuarios normalmente habilitan la transformación o el bloqueo, pero no ambos. Si la acción de bloqueo está habilitada, tiene prioridad sobre la acción de transformación. Si los usuarios tienen habilitado el bloqueo, habilitar la transformación es redundante.

Comprobar caracteres comodín SQL: los caracteres comodín se pueden utilizar para ampliar las selecciones de una declaración SELECT SQL. Estos operadores comodín se pueden usar con los operadoresLIKEy NOTLIKE para comparar un valor con valores similares. Los caracteres de porcentaje (%) y subrayado (_) se utilizan con frecuencia como comodines. El signo de porcentaje es análogo al carácter comodín de asterisco (*) utilizado con MS-DOS y para hacer coincidir cero, uno o varios caracteres en un campo. El guión bajo es similar al signo de interrogación de MS-DOS (?) carácter comodín. Coincide con un solo número o carácter en una expresión.

Por ejemplo, los usuarios pueden usar la siguiente consulta para realizar una búsqueda de cadenas para encontrar todos los clientes cuyos nombres contengan el carácter D.

SELECCIONE * del nombre WHERE del cliente como “%D%”:

El siguiente ejemplo combina los operadores para encontrar cualquier valor salarial que tenga 0 en segundo y tercer lugar.

SELECCIONE * del cliente WHERE salario como ‘_ 00% ‘:

Diferentes proveedores de DBMS han ampliado los caracteres comodín agregando operadores adicionales. Citrix Web Application Firewall puede proteger contra los ataques que se lanzan mediante la inserción de estos caracteres comodín. Los 5 caracteres comodín predeterminados son porcentaje (%), guión bajo (_), intercalación (^), corchete de apertura ([) y corchete de cierre (]). Esta protección se aplica tanto a perfiles HTML como XML.

Los caracteres comodín predeterminados son una lista de literales especificados en*Firmas predeterminadas:

-

<wildchar type=” LITERAL”>%</wildchar>

-

<wildchar type=”LITERAL”>_</wildchar>

-

<wildchar type=”LITERAL”>^</wildchar>

-

<wildchar type=”LITERAL”>[</wildchar>

-

<wildchar type=”LITERAL”>]</wildchar>

Los caracteres comodín en un ataque pueden ser PCRE, como [^A-F]. El Web Application Firewall también admite comodines PCRE, pero los caracteres comodín literales anteriores son suficientes para bloquear la mayoría de los ataques.

Nota: La comprobación de caracteres comodín SQL es diferente de la comprobación de caracteres especiales SQL. Esta opción debe usarse con precaución para evitar falsos positivos.

Solicitud de comprobación que contiene el tipo de inyección de SQL: el Web Application Firewall ofrece 4 opciones para implementar el nivel de rigurosidad deseado para la inspección de inyección de SQL, en función de las necesidades individuales de la aplicación. La solicitud se compara con la especificación del tipo de inyección para detectar infracciones de SQL. Las 4 opciones de tipo de inyección SQL son:

-

Carácter especial y palabra clave de SQL: deben estar presentes tanto una palabra clave SQL como un carácter especial de SQL en la entrada para desencadenar una infracción de SQL. Esta configuración menos restrictiva también es la configuración predeterminada.

-

Carácter especial de SQL: debe haber al menos uno de los caracteres especiales en la entrada para desencadenar una infracción de SQL.

-

Palabra clave SQL: al menos una de las palabras clave SQL especificadas debe estar presente en la entrada para desencadenar una infracción de SQL. No seleccione esta opción sin la debida consideración. Para evitar falsos positivos, asegúrese de que no se espera ninguna de las palabras clave en las entradas.

-

Character especial o palabra clave de SQL: La palabra clave o la cadena de caracteres especial deben estar presentes en la entrada para desencadenar la infracción de comprobación de seguridad.

Consejo: Si los usuarios configuran Web Application Firewall para comprobar si hay entradas que contengan un carácter especial de SQL, el Web Application Firewall omite los campos de formulario web que no contengan ningún carácter especial. Dado que la mayoría de los servidores SQL no procesan comandos SQL que no estén precedidos por un carácter especial, habilitar esta opción puede reducir significativamente la carga en el Web Application Firewall y acelerar el procesamiento sin poner en riesgo los sitios web protegidos por el usuario.

Gestión de comentarios SQL: De forma predeterminada, Web Application Firewall comprueba todos los comentarios SQL en busca de comandos SQL inyectados. Sin embargo, muchos servidores SQL ignoran cualquier cosa en un comentario, incluso si van precedidos de un carácter especial de SQL. Para un procesamiento más rápido, si el servidor SQL ignora los comentarios, puede configurar Web Application Firewall para omitir los comentarios al examinar las solicitudes de SQL inyectado. Las opciones de manejo de comentarios SQL son:

-

ANSI: omite los comentarios SQL en formato ANSI, que normalmente utilizan las bases de datos SQL basadas en UNIX. Por ejemplo:

-

/— (Dos guiones) - Este es un comentario que comienza con dos guiones y termina con el final de la línea.

-

{}: Tirantes (Las llaves encierran el comentario. El {precede al comentario y el} lo sigue. Las llaves pueden delimitar los comentarios de una o varias líneas, pero los comentarios no se pueden anidar)

-

/**/: comentarios estilo C (no permite comentarios anidados). Tenga en cuenta /*! <comment that begins with a slash followed by an asterisk and an exclamation mark is not a comment >*/

-

MySQL Server admite algunas variantes de comentarios de estilo C. Permiten a los usuarios escribir código que incluya extensiones de MySQL, pero que siga siendo portátil, mediante comentarios de la siguiente forma: [/*! Código específico de MySQL [*/]

-

.#: Comentarios de MySQL: Este es un comentario que comienza con el carácter # y termina con el final de la línea

-

-

Anidado: Omita los comentarios SQL anidados, que normalmente usa Microsoft SQL Server. Por ejemplo; — (Dos guiones) y/**/(Permite comentarios anidados)

-

ANSI/anidado: Omita los comentarios que se adhieren a los estándares de comentarios ANSI y SQL anidado. Los comentarios que coincidan solo con el estándar ANSI, o solo con el estándar anidado, aún se comprueban en busca de SQL inyectado.

-

Comprobar todos los comentarios: Compruebe toda la solicitud de SQL inyectado sin omitir nada. Esta es la opción predeterminada.

Consejo: Por lo general, los usuarios no deben elegir la opción anidada o ANSI/anidada a menos que su base de datos back-end se ejecute en Microsoft SQL Server. La mayoría de los otros tipos de software de SQL Server no reconocen los comentarios anidados. Si los comentarios anidados aparecen en una solicitud dirigida a otro tipo de servidor SQL, pueden indicar un intento de violar la seguridad en ese servidor.

Comprobar encabezados de solicitud: Habilite esta opción si, además de examinar la entrada en los campos del formulario, los usuarios desean examinar los encabezados de solicitud para detectar ataques de inyección HTML SQL. Si los usuarios utilizan la GUI, pueden habilitar este parámetro en el panelConfiguración avanzada -> Configuracióndeperfildel perfil de Web Application Firewall.