Guía de implementación de Citrix ADC VPX en AWS - Recuperación ante desastres

Colaboradores

Autor: Blake Schindler, arquitecto de soluciones

Información general

Citrix ADC es una solución de distribución de aplicaciones y equilibrio de carga que proporciona una experiencia de usuario de alta calidad para aplicaciones web, tradicionales y nativas de la nube, independientemente de dónde estén alojadas. Se presenta en una amplia variedad de factores de forma y opciones de implementación sin bloquear a los usuarios en una sola configuración o nube. Las licencias de capacidad agrupada permiten el movimiento de la capacidad entre las implementaciones en la nube.

Como líder indiscutible en la prestación de servicios y aplicaciones, Citrix ADC se implementa en miles de redes de todo el mundo para optimizar, proteger y controlar la prestación de todos los servicios empresariales y en la nube. Implementado directamente frente a los servidores web y de bases de datos, Citrix ADC combina el equilibrio de carga de alta velocidad y la conmutación de contenido, la compresión HTTP, el almacenamiento en caché de contenido, la aceleración SSL, la visibilidad del flujo de aplicaciones y un potente firewall de aplicaciones en una plataforma integrada y fácil de usar. El cumplimiento de los SLA se simplifica enormemente con la supervisión integral que transforma los datos de red en inteligencia empresarial procesable. Citrix ADC permite definir y administrar directivas mediante un simple motor de directivas declarativas sin necesidad de experiencia en programación.

Citrix VPX

El producto Citrix ADC VPX es un dispositivo virtual que se puede alojar en una amplia variedad de plataformas de virtualización y nube:

-

Citrix Hypervisor

-

VMware ESX

-

Microsoft Hyper-V

-

Linux KVM

-

Amazon Web Services

-

Microsoft Azure

-

Google Cloud Platform

Esta guía de implementación se centra en Citrix ADC VPX en Amazon Web Services.

Amazon Web Services

Amazon Web Services (AWS) es una plataforma de computación en nube completa y en evolución proporcionada por Amazon que incluye una combinación de ofertas de infraestructura como servicio (IaaS), plataforma como servicio (PaaS) y paquetes de software como servicio (SaaS). Los servicios de AWS pueden ofrecer herramientas como potencia informática, almacenamiento de bases de datos y servicios de entrega de contenido.

AWS ofrece los siguientes servicios esenciales:

-

Servicios informáticos de AWS

-

Servicios de migración

-

Almacenamiento

-

Servicios base de datos

-

Herramientas de gestión

-

Servicios de seguridad

-

Análisis

-

Redes

-

Mensajería

-

Herramientas para desarrolladores

-

Servicios móviles

Terminología de AWS

A continuación se incluye una breve descripción de los términos clave utilizados en este documento con los que los usuarios deben estar familiarizados:

-

Interfaz de red elástica (ENI): interfaz de red virtual que los usuarios pueden conectar a una instancia en una nube privada virtual (VPC).

-

Dirección IP elástica (EIP): dirección IPv4 pública y estática que los usuarios han asignado en Amazon EC2 o Amazon VPC y que, a continuación, se han adjuntado a una instancia. Las direcciones IP elásticas están asociadas a las cuentas de usuario, no a una instancia específica. Son elásticos porque los usuarios pueden asignarlos, adjuntarlos, separarlos y liberarlos fácilmente a medida que cambian sus necesidades.

-

Subred: segmento del intervalo de direcciones IP de una VPC al que se pueden conectar instancias de EC2. Los usuarios pueden crear subredes para agrupar instancias según las necesidades operativas y de seguridad.

-

Nube privada virtual (VPC): un servicio web para aprovisionar una sección aislada de forma lógica de la nube de AWS en la que los usuarios pueden lanzar recursos de AWS en una red virtual que ellos definan.

A continuación se incluye una breve descripción de otros términos utilizados en este documento con los que los usuarios deben estar familiarizados:

-

Imagen de máquina de Amazon (AMI): imagen de máquina que proporciona la información necesaria para lanzar una instancia, que es un servidor virtual en la nube.

-

Elastic Block Store: proporciona volúmenes de almacenamiento de bloques persistentes para su uso con instancias de Amazon EC2 en la nube de AWS.

-

Simple Storage Service (S3): almacenamiento para Internet. Está diseñado para que la informática a escala web sea más fácil para los desarrolladores.

-

Elastic Compute Cloud (EC2): un servicio web que proporciona capacidad informática segura y redimensionable en la nube. Está diseñado para que la informática en la nube a escala web sea más fácil para los desarrolladores.

-

Elastic Load Balancing (ELB): distribuye el tráfico de aplicaciones entrante en varias instancias de EC2, en varias zonas de disponibilidad. ELB aumenta la tolerancia a fallos de las aplicaciones de los usuarios.

-

Tipo de instancia: Amazon EC2 ofrece una amplia selección de tipos de instancias optimizados para adaptarse a diferentes casos de uso. Los tipos de instancias comprenden distintas combinaciones de CPU, memoria, almacenamiento y capacidad de red, y ofrecen a los usuarios la flexibilidad de elegir la combinación adecuada de recursos para sus aplicaciones.

-

Identity and Access Management (IAM): una identidad de AWS con directivas de permisos que determinan lo que la identidad puede y no puede hacer en AWS. Los usuarios pueden usar una función de IAM para permitir que las aplicaciones que se ejecutan en una instancia de EC2 accedan de forma segura a sus recursos de AWS. El rol de IAM es necesario para implementar instancias VPX en una configuración de alta disponibilidad.

-

Puerta de enlace de Internet: conecta una red a Internet. Los usuarios pueden redirigir el tráfico de direcciones IP fuera de la VPC a la puerta de enlace de Internet.

-

Par de claves: conjunto de credenciales de seguridad con las que los usuarios prueban su identidad electrónicamente. Un par de claves consiste en una clave privada y una clave pública.

-

Tabla de redirección: Conjunto de reglas de redirección que controla el tráfico que sale de cualquier subred que esté asociada a la tabla de redirección. Los usuarios pueden asociar varias subredes con una sola tabla de rutas, pero una subred solo se puede asociar con una tabla de rutas a la vez.

-

Auto Scaling: un servicio web para lanzar o terminar instancias de Amazon EC2 automáticamente en función de directivas, programaciones y comprobaciones de estado definidas por el usuario.

-

CloudFormation: un servicio para escribir o cambiar plantillas que crean y eliminan recursos de AWS relacionados juntos como una unidad.

Casos de uso

Recuperación ante desastres (RAD)

El desastre es una interrupción repentina de las funciones empresariales causada por desastres naturales o eventos causados por seres humanos. Los desastres afectan a las operaciones del centro de datos, después de lo cual los recursos y los datos perdidos en el sitio del desastre deben reconstruirse y restaurarse completamente. La pérdida de datos o el tiempo de inactividad en el centro de datos es fundamental y colapsa la continuidad del negocio.

Uno de los desafíos a los que se enfrentan los clientes hoy en día es decidir dónde colocar su sitio de recuperación ante desastres. Las empresas buscan uniformidad y rendimiento independientemente de cualquier falla de red o infraestructura subyacente.

Las posibles razones por las que muchas organizaciones deciden migrar a la nube son:

-

Economía de uso: los gastos de capital de tener un centro de datos en las instalaciones están bien documentados y, al usar la nube, estas empresas pueden liberar tiempo y recursos para expandir sus propios sistemas.

-

Tiempos de recuperación más rápidos: gran parte de la orquestación automatizada permite la recuperación en cuestión de minutos.

-

Además, existen tecnologías que ayudan a replicar los datos al proporcionar protección de datos continua o instantáneas continuas para protegerse contra cualquier interrupción o ataque.

-

Por último, hay casos de uso en los que los clientes necesitan muchos tipos diferentes de cumplimiento y control de seguridad que ya están presentes en las nubes públicas. Esto hace que sea más fácil lograr el cumplimiento que necesitan en lugar de crear el suyo propio.

Tipos de implementación

Implementación de una NIC

-

Implementaciones típicas

- Autónomo

-

Casos de uso

-

Los clientes suelen utilizar las implementaciones de una NIC para implementar en un entorno que no sea de producción, configurar un entorno para pruebas o preparar un nuevo entorno antes de la implementación de producción.

-

Las implementaciones de una NIC también se utilizan para implementar directamente en la nube de forma rápida y eficiente.

-

Las implementaciones de una sola NIC se utilizan cuando los clientes buscan la simplicidad de una configuración de subred única.

-

Implementación de tres NIC

-

Implementaciones típicas

-

Autónomo

-

Alta disponibilidad

-

-

Casos de uso

-

Las implementaciones de tres NIC se utilizan para lograr un aislamiento real del tráfico de datos y administración.

-

Las implementaciones de tres NIC también mejoran la escala y el rendimiento del ADC.

-

Las implementaciones de tres NIC se utilizan en aplicaciones de red donde el rendimiento suele ser de 1 Gbps o superior y se recomienda una implementación de tres NIC.

-

Implementación de CFT

Los clientes implementarían el uso de plantillas de CloudFormation si están personalizando sus implementaciones o si están automatizando sus implementaciones.

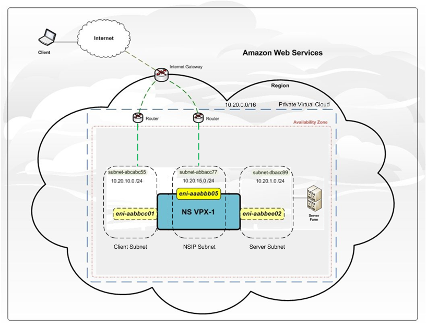

Ejemplo de implementación de Citrix ADC VPX en la arquitectura de AWS

La ilustración anterior muestra una topología típica de una VPC de AWS con una implementación de Citrix ADC VPX.

La VPC de AWS tiene

-

Una única puerta de enlace de Internet para redirigir el tráfico de entrada y salida de la VPC.

-

Conectividad de red entre la Gateway de Internet e Internet.

-

Tres subredes, una para administración, cliente y servidor cada una.

-

Conectividad de red entre la Gateway de Internet y las dos subredes (administración y cliente).

-

Una instancia independiente de Citrix ADC VPX implementada dentro de la VPC. La instancia VPX tiene tres ENIs, uno asociado a cada subred.

Pasos de implementación

Implementación de una NIC para DR

La instancia de Citrix ADC VPX Express está disponible como imagen de máquina de Amazon (AMI) en el mercado de AWS. El tipo de instancia EC2 mínimo permitido como AMI compatible en Citrix VPX es m4.large. Descargue y cree una instancia de VPX con una sola subred de VPC. La instancia de Citrix ADC VPX requiere un mínimo de 2 CPU virtuales y 2 GB de memoria. La configuración inicial realizada incluye la configuración de la interfaz de red, la configuración VIP y la configuración de funciones. Se puede realizar una configuración adicional iniciando sesión en la GUI o mediante SSH (nombre de usuario: nsroot).

El resultado de la configuración incluye:

-

InstanceIDNS: Id. de instancia de la instancia VPX recién creada. Esta es la contraseña predeterminada para el acceso a la GUI/ssh.

-

ManagementURL: utilice esta URL HTTPS para la GUI de administración (utiliza un certificado autofirmado) para iniciar sesión en VPX y configurarlo aún más.

-

ManagementUrl2: utilice esta URL HTTP para la GUI de administración (si su explorador tiene problemas con el certificado autofirmado) para iniciar sesión en VPX.

-

PublicNSIP: Utilice esta IP pública para entrar en el dispositivo mediante SSH.

-

PublicipVIP: la IP pública donde se puede acceder a las aplicaciones con equilibrio de carga.

El VPX se implementa en modo de NIC única.

Las direcciones IP estándar de NetScaler: NSIP (IP de administración), VIP (donde se accede a las aplicaciones con equilibrio de carga) y SNIP (la IP utilizada para enviar tráfico a las instancias de back-end) se aprovisionan en una sola NIC y se obtienen del espacio de direcciones (RFC1918) de la subred de VPC proporcionada. El NSIP (RFC1918) se asigna a la IP pública de la instancia VPX y el VIP RFC1918 se asigna a una IP elástica pública.

Licensing

Una instancia de Citrix ADC VPX en AWS requiere una licencia.

Las siguientes opciones de licencia están disponibles para las instancias de Citrix ADC VPX que se ejecutan en AWS:

-

Prueba gratuita (todas las ofertas de suscripción a Citrix ADC VPX-AWS durante 21 días gratis en AWS Marketplace).

Opciones de implementación

Los usuarios pueden implementar una instancia independiente de Citrix ADC VPX en AWS mediante las siguientes opciones

-

Consola web de AWS

-

Plantilla CloudFormation creada por Citrix

-

AWS CLI

Pasos de implementación

Los usuarios pueden implementar una instancia de Citrix ADC VPX en AWS a través de la consola web de AWS.

El proceso de implementación incluye los siguientes pasos:

-

Crear un par de claves

-

Creación de una nube privada virtual (VPC)

-

Crear la instancia VPX

-

Crear una única subred de VPC

-

Crear configuración de interfaz de red

-

Asignar el NSIP a la IP pública de la instancia VPX

-

Asignar el VIP a una IP elástica pública

-

Conectarse a la instancia VPX

Crear un par de claves

Amazon EC2 utiliza un par de claves para cifrar y descifrar la información de inicio de sesión. Para iniciar sesión en una instancia, los usuarios deben crear un par de claves, especificar el nombre del par de claves cuando lanzan la instancia y proporcionar la clave privada cuando se conectan a la instancia.

Cuando los usuarios revisan y lanzan una instancia mediante el asistente de lanzamiento de instancias de AWS, se les pide que usen un par de claves existente o que creen uno nuevo.

Para obtener más información sobre cómo crear un par de claves, consulte Amazon EC2 Key Pairs and Linux Instances

Crear una VPC

Una instancia de VPC de Citrix ADC se implementa dentro de una VPC de AWS. Una VPC permite a los usuarios definir redes virtuales dedicadas a su cuenta de AWS.

Para obtener más información sobre AWS VPC, consulte Getting Started With IPv4 for Amazon VPC.

Al crear una VPC para una instancia de Citrix ADC VPX, tenga en cuenta los siguientes puntos.

Utilice la opción VPC con una única subred pública únicamente para crear una VPC de AWS en una zona de disponibilidad de AWS.

Citrix recomienda que los usuarios asignen las direcciones NSIP y VIP creadas anteriormente a la subred pública.

Crear una instancia de Citrix ADC VPX mediante la AMI de AWS Express

Cree una instancia de Citrix ADC VPX a partir de la AMI de AWS VPX Express.

En el panel de AWS, vaya a Computación > Launch Instance > AWS Marketplace.

Antes de hacer clic enLaunch Instance(Launch Instance), los usuarios deben asegurarse de que su región es correcta consultando la nota

En la barra Buscar en AWS Marketplace, busque con la palabra clave Citrix ADC VPX.

Seleccione la versión que desee implementar y, a continuación, haga clic enSeleccionar.

Para la versión Citrix ADC VPX, los usuarios tienen las siguientes opciones

-

Una versión con licencia

-

Dispositivo Citrix ADC VPX Express (un dispositivo virtual gratuito, que está disponible en Citrix ADC 12.0 56.20).

-

Trae su propio dispositivo

Se inicia el asistente Iniciar instancia. Siga el asistente para crear una instancia.

El asistente pide a los usuarios que

-

Elegir tipo de instancia

-

Configurar instancia

-

Agregar almacenamiento

-

Agregar etiquetas

-

Reseña

Asignar y asociar IP elásticas

Si los usuarios asignan una dirección IP pública a una instancia, solo permanecerá asignada hasta que se detenga la instancia. Después de eso, la dirección se libera de nuevo al grupo. Cuando los usuarios reinician la instancia, se asigna una nueva dirección IP pública.

Por el contrario, una dirección IP elástica (EIP) permanece asignada hasta que la dirección se desasocia de una instancia.

Asigne y asocie una IP elástica para la NIC de administración.

Para obtener más información acerca de cómo asignar y asociar direcciones IP elásticas, consulte estos temas:

Estos pasos completan el procedimiento para crear una instancia de Citrix ADC VPX en AWS. La instancia puede tardar unos minutos en estar lista. Comprueba que la instancia haya superado las comprobaciones de estado. Los usuarios pueden ver esta información en la columna Comprobaciones de estado de la página Instancias.

Conectarse a la instancia VPX

Después de que los usuarios hayan creado la instancia VPX, los usuarios pueden conectarse a la instancia mediante la GUI y un cliente SSH.

Conexión GUI

Las siguientes son las credenciales de administrador predeterminadas para acceder a una instancia de Citrix ADC VPX

-

Nombre de usuario:

nsroot -

Contraseña: La contraseña predeterminada de la cuenta

nsrootse establece en AWS Instance-ID de la instancia de Citrix ADC VPX.

Conexión de cliente SSH

En la consola de administración de AWS, seleccione la instancia de Citrix ADC VPX y haga clic enConectar. Siga las instrucciones que se indican en la páginaConéctese a su instancia.

Para obtener más información sobre cómo implementar una instancia independiente de Citrix ADC VPX en AWS mediante la consola web de AWS, consulte

Implementación de tres NIC para DR

La instancia de Citrix ADC VPX está disponible como Amazon Machine Image (AMI) en el mercado de AWS y se puede lanzar como una instancia de Elastic Compute Cloud (EC2) dentro de una VPC de AWS. El tipo de instancia EC2 mínimo permitido como AMI compatible en Citrix VPX es m4.large. La instancia de AMI de Citrix ADC VPX requiere un mínimo de 2 CPU virtuales y 2 GB de memoria. Una instancia EC2 lanzada dentro de una VPC de AWS también puede proporcionar las múltiples interfaces, varias direcciones IP por interfaz y direcciones IP públicas y privadas necesarias para la configuración VPX.

Cada instancia VPX requiere al menos tres subredes IP

-

Una subred de administración

-

Una subred (VIP) orientada al cliente

-

Una subred orientada al back-end (SNIP)

Citrix recomienda tres interfaces de red para una instancia VPX estándar en la instalación de AWS.

Actualmente, AWS hace que la funcionalidad multiIP esté disponible solo para instancias que se ejecutan dentro de una VPC de AWS. Una instancia VPX en una VPC se puede utilizar para equilibrar la carga de servidores que se ejecutan en instancias EC2. Una red VPC de Amazon permite a los usuarios crear y controlar un entorno de red virtual, que incluye su propio intervalo de direcciones IP, subredes, tablas de redirección y puertas de enlace de red.

Nota:

De forma predeterminada, los usuarios pueden crear hasta 5 instancias de VPC por región de AWS para cada cuenta de AWS. Los usuarios pueden solicitar límites de VPC más altos enviando el formulario de solicitud de Amazon: Amazon VPC Request

Licensing

Una instancia de Citrix ADC VPX en AWS requiere una licencia.

Las siguientes opciones de licencia están disponibles para las instancias de Citrix ADC VPX que se ejecutan en AWS

-

Prueba gratuita (todas las ofertas de suscripción a Citrix ADC VPX-AWS durante 21 días gratis en el mercado de AWS).

Opciones de implementación

Los usuarios pueden implementar una instancia independiente de Citrix ADC VPX en AWS mediante las siguientes opciones

-

Consola web de AWS

-

Plantilla CloudFormation creada por Citrix

-

AWS CLI

Pasos de implementación

Los usuarios pueden implementar una instancia de Citrix ADC VPX en AWS a través de la consola web de AWS.

El proceso de implementación incluye los siguientes pasos

-

Crear un par de claves

-

Creación de una nube privada virtual (VPC)

-

Agregar más subredes

-

Creación de grupos de seguridad y reglas de seguridad

-

Agregar tablas de rutas

-

Crea una puerta de enlace a internet

-

Crear una instancia de Citrix ADC VPX

-

Crear y conectar más interfaces de red

-

Adjuntar IP elásticas a la NIC de administración

-

Conectarse a la instancia VPX

Crear un par de claves

Amazon EC2 utiliza un par de claves para cifrar y descifrar la información de inicio de sesión. Para iniciar sesión en una instancia, los usuarios deben crear un par de claves, especificar el nombre del par de claves cuando lanzan la instancia y proporcionar la clave privada cuando se conectan a la instancia.

Cuando los usuarios revisan y lanzan una instancia mediante el asistente de lanzamiento de instancias de AWS, se les pide que usen un par de claves existente o que creen uno nuevo.

Para obtener más información sobre cómo crear un par de claves, consulte Amazon EC2 Key Pairs and Linux Instances

Crear una VPC

Una instancia de VPC de Citrix ADC se implementa dentro de una VPC de AWS. Una VPC permite a los usuarios definir redes virtuales dedicadas a su cuenta de AWS.

Para obtener más información sobre AWS VPC, consulte Getting Started With IPv4 for Amazon VPC

Al crear una VPC para una instancia de Citrix ADC VPX, tenga en cuenta los siguientes puntos

-

Utilice la opción VPC con una única subred pública únicamente para crear una VPC de AWS en una zona de disponibilidad de AWS.

-

Citrix recomienda que los usuarios creen al menos tres subredes, de los siguientes tipos:

-

Una subred para el tráfico de administración. Coloque la IP de administración (NSIP) en esta subred. De forma predeterminada, se utiliza la interfaz de red elástica (ENI) eth0 para la IP de administración.

-

Una o más subredes para el tráfico de acceso de cliente (de usuario a Citrix ADC VPX), a través de las cuales los clientes se conectan a una o más direcciones IP virtuales (VIP) asignadas a servidores virtuales de equilibrio de carga ADC de Citrix.

-

Una o más subredes para el tráfico de acceso al servidor (VPX a servidor), a través de las cuales los servidores de usuario se conectan a las direcciones IP de subred (SNIP) propiedad de VPX.

-

Todas las subredes deben estar en la misma zona de disponibilidad.

-

Agregar subredes

Cuando se usa el asistente de VPC para la implementación, solo se crea una subred. Según los requisitos del usuario, es posible que los usuarios deseen crear más subredes.

Para obtener más información sobre cómo crear más subredes, consulte VPC y subredes.

Crear grupos de seguridad y reglas de seguridad

Para controlar el tráfico entrante y saliente, cree grupos de seguridad y agregue reglas a los grupos.

Para obtener más información sobre cómo crear grupos y agregar reglas, consulte Security Groups for Your VPC.

Para las instancias de Citrix ADC VPX, el asistente EC2 proporciona grupos de seguridad predeterminados, generados por AWS Marketplace y basados en la configuración recomendada por Citrix. Sin embargo, los usuarios pueden crear más grupos de seguridad en función de sus requisitos.

Nota:

Los puertos 22, 80 y 443 deben abrirse en el grupo Seguridad para el acceso SSH, HTTP y HTTPS, respectivamente.

Agregar tablas de redirección

Las tablas de rutas contienen un conjunto de reglas, llamadas rutas, que se utilizan para determinar hacia dónde se dirige el tráfico de red. Cada subred de una VPC debe estar asociada a una tabla de rutas.

Para obtener más información sobre cómo crear una tabla de redirección, consulte Tablas de redirección.

Crear una puerta de enlace a Internet

Una puerta de enlace de Internet tiene dos propósitos: proporcionar un destino en las tablas de redirección de VPC para el tráfico redirigible a Internet y realizar la traducción de direcciones de red (NAT) para las instancias a las que se les han asignado direcciones IPv4 públicas.

Crear una Gateway de Internet para el tráfico de Internet.

Para obtener más información sobre cómo crear una puerta de enlace a Internet, consulte la sección Creación y conexión de una puerta de enlace a Internet.

Crear una instancia de Citrix ADC VPX mediante el servicio AWS EC2

Para crear una instancia de Citrix ADC VPX mediante el servicio AWS EC2, complete los siguientes pasos

-

En el panel de AWS, vaya a Compute > EC2 > Launch Instance > AWS Marketplace.

-

Antes de hacer clic enLaunch Instance(Launch Instance), los usuarios deben asegurarse de que su región es correcta consultando la nota

-

En la barra Buscar en AWS Marketplace, busque con la palabra clave Citrix ADC VPX.

-

Seleccione la versión que los usuarios quieren implementar y, a continuación, haga clic en Seleccionar. Para la versión Citrix ADC VPX, los usuarios tienen las siguientes opciones:

-

Una versión con licencia

-

Dispositivo Citrix ADC VPX Express (un dispositivo virtual gratuito, que está disponible en Citrix ADC 12.0 56.20).

-

Trae su propio dispositivo

-

Se inicia el asistente Iniciar instancia. Siga el asistente para crear una instancia.

El asistente pide a los usuarios que

-

Elegir tipo de instancia

-

Configurar instancia

-

Agregar almacenamiento

-

Agregar etiquetas

-

Configurar grupo de seguridad

-

Reseña

Crear y conectar más interfaces de red

Cree dos interfaces de red más para el VIP y el SNIP.

Para obtener más información sobre cómo crear más interfaces de red, consulte la sección Creación de una interfaz de red.

Después de que los usuarios hayan creado las interfaces de red, deben adjuntarlas a la instancia VPX. Antes de conectar las interfaces, apague la instancia VPX, conecte las interfaces y encienda la instancia.

Para obtener más información sobre cómo conectar interfaces de red, consulte la sección Conexión de una interfaz de red al lanzar una instancia.

Asignar y asociar IP elásticas

Si los usuarios asignan una dirección IP pública a una instancia de EC2, solo permanecerá asignada hasta que se detenga la instancia. Después de eso, la dirección se libera de nuevo al grupo. Cuando los usuarios reinician la instancia, se asigna una nueva dirección IP pública.

Por el contrario, una dirección IP elástica (EIP) permanece asignada hasta que la dirección se desasocia de una instancia.

Asigne y asocie una IP elástica para la NIC de administración.

Para obtener más información sobre cómo asignar y asociar direcciones IP elásticas, consulte estos temas:

Estos pasos completan el procedimiento para crear una instancia de Citrix ADC VPX en AWS. La instancia puede tardar unos minutos en estar lista. Comprueba que la instancia haya superado las comprobaciones de estado. Los usuarios pueden ver esta información en la columna Comprobaciones de estado de la página Instancias.

Conectarse a la instancia VPX

Después de que los usuarios hayan creado la instancia VPX, los usuarios pueden conectarse a la instancia mediante la GUI y un cliente SSH.

Conexión GUI

Las siguientes son las credenciales de administrador predeterminadas para acceder a una instancia de Citrix ADC VPX

-

Nombre de usuario:

nsroot -

Contraseña: La contraseña predeterminada de la cuenta

nsrootse establece en AWS Instance-ID de la instancia de Citrix ADC VPX.

Conexión de cliente SSH

En la consola de administración de AWS, seleccione la instancia de Citrix ADC VPX y haga clic enConectar. Siga las instrucciones que se indican en la páginaConéctese a su instancia.

Para obtener más información sobre cómo implementar una instancia independiente de Citrix ADC VPX en AWS mediante la consola web de AWS, consulte

Implementación de CFT

Citrix ADC VPX está disponible como imágenes de máquina de Amazon (AMI) en AWS Marketplace.

Antes de usar una plantilla de CloudFormation para aprovisionar un Citrix ADC VPX en AWS, el usuario de AWS debe aceptar los términos y suscribirse al producto de AWS Marketplace. Cada edición de Citrix ADC VPX en Marketplace requiere este paso.

Cada plantilla del repositorio de CloudFormation incluye documentación que describe el uso y la arquitectura de la plantilla. Las plantillas intentan codificar la arquitectura de implementación recomendada de Citrix ADC VPX, presentar al usuario el Citrix ADC o demostrar una función, edición u opción en particular. Los usuarios pueden reutilizar, modificar o mejorar las plantillas para adaptarlas a sus necesidades particulares de producción y pruebas. La mayoría de las plantillas requieren permisos EC2 completos, además de permisos para crear funciones de IAM.

Las plantillas de CloudFormation contienen ID de AMI que son específicos de una versión concreta de Citrix ADC VPX (por ejemplo, la versión 12.0-56.20) y edición (por ejemplo, Citrix ADC VPX Platinum Edition - 10 Mbps) O Citrix ADC BYOL. Para usar una versión/edición diferente de Citrix ADC VPX con una plantilla de CloudFormation, el usuario debe modificar la plantilla y reemplazar los ID de AMI.

Los últimos AWS-AMI-ID de Citrix ADC están disponibles en GitHub en Citrix ADC AWS CloudFormation Master.

Implementación de NIC única de CFT

La plantilla de CloudFormation requiere permisos suficientes para crear funciones de IAM y lambda, más allá de los privilegios totales normales de EC2. El usuario de esta plantilla también debe aceptar los términos y suscribirse al producto de AWS Marketplace antes de usar esta plantilla de CloudFormation.

Esta plantilla de CloudFormation crea una instancia de VPX Express desde la AMI de VPX Express mediante una única subred de VPC. La plantilla de CloudFormation también aprovisiona una función lambda que inicializa la instancia VPX. La configuración inicial realizada por la función lambda incluye la configuración de la interfaz de red, la configuración de VIP y la configuración de funciones. Se puede realizar una configuración adicional iniciando sesión en la GUI o mediante SSH (nombre de usuario: nsroot).

El resultado de la plantilla de CloudFormation incluye

-

InstanceIDNS: Id. de instancia de la instancia VPX recién creada. Esta es la contraseña predeterminada para el acceso a la GUI/ssh.

-

ManagementUrl2: utilice esta URL HTTP para la GUI de administración (si su explorador tiene problemas con el certificado autofirmado) para iniciar sesión en VPX.

-

PublicNSIP: Utilice esta IP pública para entrar en el dispositivo mediante SSH.

-

PublicipVIP: la IP pública donde se puede acceder a las aplicaciones con equilibrio de carga.

La plantilla de CloudFormation implementa VPX en modo de NIC única. Las direcciones IP estándar de NetScaler: NSIP (IP de administración), VIP (donde se accede a las aplicaciones con equilibrio de carga) y SNIP (la IP utilizada para enviar tráfico a las instancias de back-end) se aprovisionan en una sola NIC y se obtienen del espacio de direcciones (RFC1918) de la subred de VPC proporcionada. El NSIP (RFC1918) se asigna a la IP pública de la instancia VPX y el VIP RFC1918 se asigna a una IP elástica pública. Si se reinicia VPX, se pierde la asignación pública de NSIP. En este caso, solo se puede acceder al NSIP desde la subred de la VPC, desde otra instancia EC2 de la misma subred. Otras arquitecturas posibles incluyen configuraciones de 2 y 3 NIC en varias subredes de VPC.

Implementación de tres NIC de CFT

Esta plantilla implementa una VPC, con 3 subredes (administración, cliente, servidor) para 2 zonas de disponibilidad. Implementa una puerta de enlace de Internet, con una ruta predeterminada en las subredes públicas. Esta plantilla también crea un par de alta disponibilidad en las zonas de disponibilidad con dos instancias de Citrix ADC: 3 ENI asociadas a 3 subredes de VPC (administración, cliente, servidor) en la principal y 3 ENI asociadas a 3 subredes de VPC (administración, cliente, servidor) en la secundaria. Todos los nombres de recursos creados por esta CFT llevan el prefijo tagName del nombre de la pila.

El resultado de la plantilla de CloudFormation incluye

-

PrimaryCitrixADCManagementURL: URL HTTPS a la GUI de administración del VPX principal (utiliza un certificado autofirmado)

-

PrimaryCitrixADCManagementUrl2: URL HTTP a la GUI de administración del VPX principal

-

PrimaryCitrixAdcInstanceID: Id. de instancia de la instancia VPX primaria recién creada

-

PrimaryCitrixAdcPublicVIP: dirección IP elástica de la instancia VPX principal asociada al VIP

-

PrimaryCitrixADCPrivateNSIP: IP privada (NS IP) utilizada para la administración del VPX principal

-

PrimaryCitrixAdcPublicNSIP: IP pública (NS IP) utilizada para la administración del VPX principal

-

PrimaryCitrixADCPrivateVIP: dirección IP privada de la instancia VPX principal asociada al VIP

-

PrimaryCitrixAdcsnip: dirección IP privada de la instancia VPX principal asociada con el SNIP

-

SecondaryCitrixADCManagementURL: URL HTTPS a la GUI de administración del VPX secundario (utiliza un certificado autofirmado)

-

SecondaryCitrixADCManagementUrl2: URL HTTP a la GUI de administración del VPX secundario

-

SecondaryCitrixAdcInstanceID: Id. de instancia de la instancia VPX secundaria recién creada

-

SecondaryCitrixADCPrivateNSIP: IP privada (NS IP) utilizada para la administración del VPX secundario

-

SecondaryCitrixADCPublicNSIP: IP pública (NS IP) utilizada para la administración del VPX secundario

-

SecondaryCitrixADCPrivateVIP: dirección IP privada de la instancia VPX secundaria asociada al VIP

-

SecondaryCitrixAdcsnip: dirección IP privada de la instancia VPX secundaria asociada al SNIP

-

SecurityGroup: ID de grupo de seguridad al que pertenece VPX

Al proporcionar información a la CFT, la comparación con cualquier parámetro en la CFT implica que es un campo obligatorio. Por ejemplo, el campo ID de VPC es obligatorio.

Se deben cumplir los siguientes requisitos previos. La plantilla de CloudFormation requiere permisos suficientes para crear funciones de IAM, más allá de los privilegios totales normales de EC2. El usuario de esta plantilla también debe aceptar los términos y suscribirse al producto de AWS Marketplace antes de usar esta plantilla de CloudFormation.

También debe estar presente lo siguiente

-

Par de claves

-

3 EIP no asignadas

-

Administración primaria

-

Cliente VIP

-

Administración secundaria

-

Para obtener más información sobre el aprovisionamiento de instancias de Citrix ADC VPX en AWS, los usuarios pueden visitar Aprovisionamiento de instancias de Citrix ADC VPX en AWS

Requisitos previos

Antes de intentar crear una instancia VPX en AWS, los usuarios deben asegurarse de tener lo siguiente

-

Una cuenta de AWS para lanzar una AMI de Citrix ADC VPX en una nube privada virtual (VPC) de Amazon Web Services (AWS). Los usuarios pueden crear una cuenta de AWS de forma gratuita en www.aws.amazon.com.

-

Una cuenta de usuario de AWS Identity and Access Management (IAM) para controlar de forma segura el acceso de los usuarios a los servicios y recursos de AWS.

Para obtener más información sobre cómo crear una cuenta de usuario de IAM, consulte Creación de usuarios de IAM (consola).

Una función de IAM es obligatoria tanto para implementaciones independientes como para implementaciones de alta disponibilidad.

La función de IAM debe tener los siguientes privilegios

-

ec2:DescribeInstances

-

ec2:DescribeNetworkInterfaces

-

ec2:DetachNetworkInterface

-

ec2:AttachNetworkInterface

-

ec2:StartInstances

-

ec2:StopInstances

-

ec2:RebootInstances

-

ec2:DescribeAddresses

-

ec2:AssociateAddress

-

ec2:DisassociateAddress

-

autoscaling:*

-

sns:*

-

sqs: *

-

IAM:SimulatePrincipalPolicy

-

IAM:GetRole

Si se utiliza la plantilla de Citrix CloudFormation, la función de IAM se crea automáticamente. La plantilla no permite seleccionar una función de IAM ya creada.

Nota:

Cuando los usuarios inician sesión en la instancia VPX a través de la GUI, aparece un mensaje para configurar los privilegios necesarios para el rol de IAM. Ignore el mensaje si los privilegios ya se han configurado.

Para obtener más información, consulte

¿Qué es la interfaz de línea de comandos de AWS?

Nota: Los usuarios también necesitan la CLI de AWS para cambiar el tipo de interfaz de red a SR-IOV.

Instrucciones de uso y limitaciones

Las siguientes limitaciones y pautas de uso se aplican al implementar una instancia de Citrix ADC VPX en AWS

-

Los usuarios deben leer la terminología de AWS mencionada anteriormente antes de iniciar una nueva implementación.

-

La función de agrupación en clústeres solo se admite cuando se aprovisiona con Citrix ADM Auto Scale Groups.

-

Para que la configuración de alta disponibilidad funcione eficazmente, asocie un dispositivo NAT dedicado a la interfaz de administración o asocie una IP elástica (EIP) a NSIP.

Para obtener más información sobre NAT, en la documentación de AWS, consulte Instancias de NAT

-

El tráfico de datos y el tráfico de administración deben estar segregados con ENIs pertenecientes a diferentes subredes.

-

Solo la dirección NSIP debe estar presente en el ENI de gestión.

-

Si se utiliza una instancia de NAT para la seguridad en lugar de asignar un EIP al NSIP, se requieren cambios de redirección de nivel de VPC adecuados.

Para obtener instrucciones sobre cómo realizar cambios de redirección a nivel de VPC, en la documentación de AWS, consulte Caso 2: VPC con subredes públicas y privadas.

- Una instancia VPX se puede mover de un tipo de instancia EC2 a otro (por ejemplo, de m3.large a m3.xlarge).

Para obtener más información, visita Limitaciones y pautas de uso

-

Para los medios de almacenamiento para VPX en AWS, Citrix recomienda EBS, porque es duradero y los datos están disponibles incluso después de separarlos de la instancia.

-

No se admite la adición dinámica de ENIs a VPX. Reinicie la instancia VPX para aplicar la actualización. Citrix recomienda a los usuarios detener la instancia independiente o de alta disponibilidad, adjuntar la nueva ENI y, a continuación, reiniciar la instancia. La ENI principal no se puede cambiar ni conectar a una subred diferente una vez que se implementa. Los ENI secundarios se pueden separar y cambiar según sea necesario mientras el VPX está detenido.

-

Los usuarios pueden asignar varias direcciones IP a un ENI. El número máximo de direcciones IP por ENI viene determinado por el tipo de instancia de EC2.

Consulte la sección “Direcciones IP por interfaz de red por tipo de instancia” en Interfaces de red elástica.

- Los usuarios deben asignar las direcciones IP en AWS antes de asignarlas a las ENI.

Para obtener más información, consulte Interfaces de red elásticas.

-

Citrix recomienda que los usuarios eviten el uso de los comandos de interfaz enable y disable en las interfaces de Citrix ADC VPX.

-

Los comandos

set ha node \<NODE\_ID\> -haStatus STAYPRIMARYyset ha node \<NODE\_ID\> -haStatus STAYSECONDARYde Citrix ADC están inhabilitados de forma predeterminada. -

IPv6 no es compatible con VPX.

-

Debido a las limitaciones de AWS, estas funciones no son compatibles:

-

ARP gratuito (GARP)

-

Modo L2 (puenteo). Los servidores virtuales transparentes son compatibles con L2 (reescritura de MAC) para los servidores de la misma subred que el SNIP.

-

VLAN etiquetada

-

Redirección dinámica

-

MAC virtual

-

-

Para que la RNAT, la redirección y los servidores virtuales transparentes funcionen, asegúrese de que la verificación de origen/destino esté inhabilitada para todos los ENI de la ruta de datos.

Para obtener más información, consulte “Cambio de la comprobación de origen/destino” en Interfaces de redes elásticas

-

En una implementación de Citrix ADC VPX en AWS, en algunas regiones de AWS, es posible que la infraestructura de AWS no pueda resolver llamadas a la API de AWS. Esto ocurre si las llamadas a la API se emiten a través de una interfaz que no es de administración en la instancia de Citrix ADC VPX. Como solución alternativa, restrinja las llamadas a la API únicamente a la interfaz de administración. Para ello, cree una NSVLAN en la instancia VPX y vincule la interfaz de administración a la NSVLAN mediante el comando apropiado.

-

Por ejemplo:

-

set ns config -nsvlan <vlan id> -ifnum 1/1 -tagged NO -

save config

-

-

Reinicie la instancia VPX cuando se le solicite.

Para obtener más información sobre la configuración de NSVLAN, consulte Configuración de NSVLAN.

- En la consola de AWS, el uso de vCPU mostrado para una instancia VPX en la ficha Supervisión puede ser alto (hasta el 100 por ciento), incluso cuando el uso real sea mucho menor. Para ver el uso real de vCPU, vaya a Ver todas las métricas de CloudWatch.

Para obtener más información, consulte Supervisar sus instancias con Amazon CloudWatch.

- Alternativamente, si la baja latencia y el rendimiento no son una preocupación, los usuarios pueden habilitar la función CPU Yield, lo que permite que los motores de paquetes estén inactivos cuando no hay tráfico.

Para obtener más información sobre la función Rendimiento de la CPU y cómo habilitarla, visite el Knowledge Center de soporte de Citrix.

Soporte de AWS-VPX

Modelos VPX compatibles en AWS**

- Citrix ADC VPX Standard/Enterprise/Platinum Edition: 200 Mbps

- Citrix ADC VPX Standard/Enterprise/Platinum Edition - 1000 Mbps

- Citrix ADC VPX Standard/Enterprise/Platinum Edition: 3 Gbps

- Citrix ADC VPX Standard/Enterprise/Platinum Edition: 5 Gbps

- Citrix ADC VPX Standard/Advanced/Premium: 10 Mbps

- Citrix ADC VPX Express: 20 Mbps

- Citrix ADC VPX: licencia del cliente

Regiones de AWS admitidas

- Región EE.UU. Oeste (Oregón)

- Región EE.UU. Oeste (Norte de California)

- Región EE.UU. Este (Ohio)

- Región EE.UU. Este (Virginia del Norte)

- Región de Asia Pacífico (Seúl)

- Región de Canadá (Central)

- Región Asia-Pacífico (Singapur)

- Región Asia-Pacífico (Sídney)

- Región de Asia Pacífico (Tokio)

- Región de Asia Pacífico (Hong Kong)

- Región de Canadá (Central)

- Región de China (Pekín)

- Región China (Ningxia)

- Región de la UE (Frankfurt)

- Región de la UE (Irlanda)

- Región de la UE (Londres)

- Región de la UE (París)

- Región Sudamérica (São Paulo) |

- Región de AWS GovCloud (EE. UU.)

Tipos de instancias de AWS compatibles

- m3.grande, m3.grande, m3.2xgrande

- C4.grande, C4.grande, C4.2xgrande, C4.4 x grande, C4.8x grande

- m4.large, m4.large, m4.2xlarge, m4.4xlarge, m4.10xlarge

- m5.grande, m5.xgrande, m5.2xgrande, m5.4x grande, m5.12x grande, m5.24x grande

- c5.large, c5.xlarge, c5.2xlarge, c5.4xlarge, c5.9xlarge, c5.18xlarge, c5.24xlarge

- C5n.large, C5n.xlarge, C5n.2xlarge, C5n.4xlarge, C5n.9xlarge, C5n.18xlarge

Servicios de AWS compatibles

- #EC2

- #Lambda

- #S3

- #VPC

- #route53

- #ELB

- #Cloudwatch

- #AWS Autoescalado

- #Cloud formación

- Servicio de cola simple (SQS)

- Servicio de notificación simple (SNS)

- Administración de Identidad y Acceso (IAM)

Para un mayor ancho de banda, Citrix recomienda los siguientes tipos de instancias

| Tipo de instancia | Ancho de banda | Redes mejoradas (SR-IOV) |

|---|---|---|

| M4.10x large | 3 Gbps y 5 Gbps | Sí |

| C4.8x grande | 3 Gbps y 5 Gbps | Sí |

| C5.18xlarge/M5.18xlarge | 25 Gbps | ENA |

| C5n.18xlarge | 30 Gbps | ENA |

Para mantenerse actualizado sobre los modelos VPX admitidos actualmente y las regiones, los tipos de instancias y los servicios de AWS, visite la matriz de soporte de VPX-AWS.

En este artículo

- Colaboradores

- Información general

- Citrix VPX

- Amazon Web Services

- Terminología de AWS

- Casos de uso

- Recuperación ante desastres (RAD)

- Tipos de implementación

- Implementación de CFT

- Pasos de implementación

- Implementación de una NIC para DR

- Opciones de implementación

- Implementación de tres NIC para DR

- Implementación de CFT

- Requisitos previos

- Instrucciones de uso y limitaciones

- Soporte de AWS-VPX