Guía de implementación de Citrix ADC VPX en Azure: escalabilidad automática

Colaboradores

Autor: Blake Schindler, arquitecto de soluciones

Información general

Citrix ADC es una solución de distribución de aplicaciones y equilibrio de carga que proporciona una experiencia de usuario de alta calidad para aplicaciones web, tradicionales y nativas de la nube, independientemente de dónde estén alojadas. Se presenta en una amplia variedad de factores de forma y opciones de implementación sin bloquear a los usuarios en una sola configuración o nube. Las licencias de capacidad agrupada permiten el movimiento de la capacidad entre las implementaciones en la nube.

Como líder indiscutible en la prestación de servicios y aplicaciones, Citrix ADC se implementa en miles de redes de todo el mundo para optimizar, proteger y controlar la prestación de todos los servicios empresariales y en la nube. Implementado directamente frente a los servidores web y de bases de datos, Citrix ADC combina equilibrio de carga de alta velocidad y conmutación de contenido, compresión HTTP, almacenamiento en caché de contenido, aceleración SSL, visibilidad del flujo de aplicaciones y un potente firewall de aplicaciones en una plataforma integrada y fácil de usar. El cumplimiento de los SLA se simplifica enormemente con la supervisión integral que transforma los datos de red en inteligencia empresarial procesable. Citrix ADC permite definir y administrar directivas mediante un simple motor de directivas declarativas sin necesidad de experiencia en programación.

Citrix VPX

El producto Citrix ADC VPX es un dispositivo virtual que se puede alojar en una amplia variedad de plataformas de virtualización y nube:

-

Citrix Hypervisor

-

VMware ESX

-

Microsoft Hyper-V

-

Linux KVM

-

Amazon Web Services

-

Microsoft Azure

-

Google Cloud Platform

Esta guía de implementación se centra en Citrix ADC VPX en Microsoft Azure.

Microsoft Azure

Microsoft Azure es un conjunto cada vez mayor de servicios de computación en la nube creados para ayudar a las organizaciones a superar sus desafíos empresariales. Azure ofrece a los usuarios la libertad de crear, administrar e implementar aplicaciones en una red global masiva con sus herramientas y marcos preferidos. Con Azure, los usuarios pueden:

-

Prepárese para el futuro con la innovación continua de Microsoft para contribuir a su desarrollo actual y sus visiones de productos para el futuro.

-

Opere la nube híbrida sin problemas en las instalaciones, en la nube y en el perímetro: Azure se reúne con los usuarios donde estén.

-

Aproveche sus condiciones con el compromiso de Azure con el código abierto y la compatibilidad con todos los lenguajes y marcos, lo que permite a los usuarios crear como quieran e implementarlos donde quieran.

-

Confíe en su nube la seguridad desde cero, que cuenta con un equipo de expertos y un cumplimiento proactivo y líder del sector en el que confían las empresas, los gobiernos y las nuevas empresas.

Terminología de Azure

A continuación se incluye una breve descripción de los términos clave que se utilizan en este documento y que los usuarios deben conocer:

-

Equilibrador de carga de Azure: El equilibrador de carga de Azure es un recurso que distribuye el tráfico entrante entre los equipos de una red. El tráfico se distribuye entre máquinas virtuales definidas en un conjunto de equilibradores de carga. Un equilibrador de carga puede ser externo o orientado a Internet, o puede ser interno.

-

Azure Resource Manager (ARM): ARM es el nuevo marco de administración para los servicios de Azure. Azure Load Balancer se administra mediante API y herramientas basadas en ARM.

-

Grupo de direcciones back-end: son direcciones IP asociadas con la NIC de la máquina virtual a la que se distribuye la carga.

-

BLOB: Objeto binario grande: Cualquier objeto binario como un archivo o una imagen que se puede almacenar en el almacenamiento de Azure.

-

Configuración de IP de front-end: Un equilibrador de carga de Azure puede incluir una o más direcciones IP de front-end, también conocidas como IP virtuales (VIP). Estas direcciones IP sirven como entrada para el tráfico.

-

IP pública a nivel de instancia (ILPIP): un ILPIP es una dirección IP pública que los usuarios pueden asignar directamente a una máquina virtual o instancia de rol, en lugar de al servicio de nube en el que reside la máquina virtual o la instancia de rol. Esto no reemplaza al VIP (IP virtual) que está asignado a su servicio en la nube. Más bien, se trata de una dirección IP adicional que se puede utilizar para conectarse directamente a una máquina virtual o a una instancia de rol.

Nota:

En el pasado, un ILPIP se denominaba PIP, que significa IP pública.

-

Reglas NAT entrantes: contiene reglas que asignan un puerto público del equilibrador de carga a un puerto para una máquina virtual específica en el grupo de direcciones de back-end.

-

IP-config: Se puede definir como un par de direcciones IP (IP pública e IP privada) asociado a una NIC individual. En una configuración IP, la dirección IP pública puede ser NULL. Cada NIC puede tener varias configuraciones IP asociadas, que pueden ser de hasta 255.

-

Reglas de equilibrio de carga: una propiedad de regla que asigna una combinación de puerto e IP de front-end dada a un conjunto de combinaciones de puertos y direcciones IP de back-end. Con una sola definición de un recurso de equilibrador de carga, los usuarios pueden definir varias reglas de equilibrio de carga, cada regla refleja una combinación de una IP de front-end y una IP de puerto y back-end y un puerto asociados con máquinas virtuales.

-

Grupo de seguridad de red (NSG): NSG contiene una lista de reglas de lista de control de acceso (ACL) que permiten o deniegan el tráfico de red a instancias de máquinas virtuales en una red virtual. Los NSG se pueden asociar con subredes o instancias individuales de máquinas virtuales dentro de esa subred. Cuando un NSG está asociado a una subred, las reglas de ACL se aplican a todas las instancias de máquinas virtuales de esa subred. Además, el tráfico a una máquina virtual individual se puede restringir aún más asociando un NSG directamente a esa máquina virtual.

-

Direcciones IP privadas: se utilizan para la comunicación dentro de una red virtual de Azure y la red local del usuario cuando se usa una puerta de enlace VPN para extender una red de usuario a Azure. Las direcciones IP privadas permiten que los recursos de Azure se comuniquen con otros recursos de una red virtual o local a través de una Gateway VPN o un circuito ExpressRoute, sin utilizar una dirección IP accesible a Internet. En el modelo de implementación de Azure Resource Manager, se asocia una dirección IP privada con los siguientes tipos de recursos de Azure: Máquinas virtuales, equilibradores de carga internos (ILB) y puertas de enlace de aplicaciones.

-

Sondeos: contiene sondeos de estado que se utilizan para comprobar la disponibilidad de las instancias de máquinas virtuales en el grupo de direcciones de back-end. Si una máquina virtual en particular no responde a los sondeos de estado durante algún tiempo, entonces se saca del servicio de tráfico. Los sondeos permiten a los usuarios realizar un seguimiento del estado de las instancias virtuales. Si se produce un error en una sonda de estado, la instancia virtual se retira de la rotación automáticamente.

-

Direcciones IP públicas (PIP): PIP se utiliza para la comunicación con Internet, incluidos los servicios públicos de Azure y se asocia con máquinas virtuales, equilibradores de carga orientados a Internet, puertas de enlace VPN y puertas de enlace de aplicaciones.

-

Región: área dentro de una geografía que no cruza las fronteras nacionales y que contiene uno o varios centros de datos. Los precios, los servicios regionales y los tipos de oferta están expuestos a nivel regional. Una región suele estar emparejada con otra región, que puede estar hasta varios cientos de millas de distancia, para formar un par regional. Los pares regionales se pueden utilizar como mecanismo para la recuperación ante desastres y casos de alta disponibilidad. También se conoce generalmente como ubicación.

-

Grupo de recursos: un contenedor en Resource Manager que contiene los recursos relacionados para una aplicación. El grupo de recursos puede incluir todos los recursos de una aplicación o solo los recursos que están agrupados de forma lógica.

-

Cuenta de almacenamiento: una cuenta de almacenamiento de Azure proporciona a los usuarios acceso a los servicios de blob, cola, tabla y archivos de Azure en Azure Storage. Una cuenta de almacenamiento de usuario proporciona el espacio de nombres único para los objetos de datos de almacenamiento de Azure del usuario.

-

Máquina virtual: Implementación de software de un equipo físico que ejecuta un sistema operativo. Varias máquinas virtuales pueden ejecutarse simultáneamente en el mismo hardware. En Azure, las máquinas virtuales están disponibles en varios tamaños.

-

Red virtual: una red virtual de Azure es una representación de una red de usuario en la nube. Es un aislamiento lógico de la nube de Azure dedicado a una suscripción de usuario. Los usuarios pueden controlar completamente los bloques de direcciones IP, la configuración de DNS, las directivas de seguridad y las tablas de redirección dentro de esta red. Los usuarios también pueden segmentar aún más su VNet en subredes y lanzar máquinas virtuales de IaaS de Azure y servicios en la nube (instancias de rol de PaaS). Además, los usuarios pueden conectar la red virtual a su red local mediante una de las opciones de conectividad disponibles en Azure. En esencia, los usuarios pueden expandir su red a Azure, con un control total de los bloques de direcciones IP con el beneficio de la escala empresarial que ofrece Azure.

Casos de uso

En comparación con las soluciones alternativas que requieren que cada servicio se implemente como un dispositivo virtual independiente, Citrix ADC en Azure combina el equilibrio de carga L4, la administración del tráfico L7, la descarga de servidores, la aceleración de aplicaciones, la seguridad de las aplicaciones y otras capacidades esenciales de entrega de aplicaciones en un solo VPX , disponible convenientemente a través de Azure Marketplace. Además, todo se rige por un único marco de directivas y se administra con el mismo y potente conjunto de herramientas que se utilizan para administrar implementaciones locales de Citrix ADC. El resultado neto es que Citrix ADC en Azure permite varios casos de uso convincentes que no solo cubren las necesidades inmediatas de las empresas actuales, sino también la evolución continua de las infraestructuras informáticas heredadas a los centros de datos empresariales en la nube.

Ampliación del centro de datos con escalabilidad automática

En una economía de aplicaciones en la que las aplicaciones son sinónimo de productividad empresarial, crecimiento y experiencia del cliente, resulta indispensable que las organizaciones sigan siendo competitivas, innoven rápidamente y escalen para satisfacer las demandas de los clientes, a la vez que minimizan el tiempo de inactividad y evitan la pérdida de ingresos.

Cuando una organización supera la capacidad del centro de datos local, en lugar de pensar en adquirir más hardware y gastar su presupuesto de gastos de capital, piensa en expandir su presencia en la nube pública. Con el cambio a la nube pública, al seleccionar el ADC adecuado para las implementaciones de nube pública del usuario, la escala y el rendimiento son factores importantes. Siempre hay una necesidad de escalar las aplicaciones en respuesta a la demanda fluctuante. El aprovisionamiento insuficiente puede provocar la pérdida de clientes, la reducción de la productividad de los empleados y la disminución de los El dimensionamiento correcto de la infraestructura de usuario a pedido es aún más importante en la nube pública, donde el sobreaprovisionamiento es costoso.

En respuesta a la necesidad de un mayor rendimiento y escalabilidad en la nube pública, Citrix ADC sigue siendo la mejor opción. La mejor solución de su clase permite a los usuarios escalar automáticamente hasta 100 Gbps por región y, debido a su arquitectura de software superior, ofrece una ventaja de latencia de 100 ms en una página web de comercio electrónico típica en comparación con otros proveedores de ADC y opciones de proveedores de nube.

Beneficios del escalado automático

Alta disponibilidad de aplicaciones. El escalado automático garantiza que su aplicación siempre tenga el número correcto de instancias VPX de Citrix ADC para gestionar las demandas de tráfico. Esto es para garantizar que su aplicación esté funcionando todo el tiempo, independientemente de las demandas de tráfico.

Decisiones de escalado inteligente y configuración de Zero Touch. El escalado automático supervisa continuamente la aplicación y agrega o elimina instancias de Citrix ADC de forma dinámica en función de la demanda. Cuando la demanda aumenta hacia arriba, las instancias se agregan automáticamente. Cuando la demanda aumenta hacia abajo, las instancias se eliminan automáticamente. La adición y eliminación de instancias de Citrix ADC ocurre automáticamente, lo que la convierte en una configuración manual sin tocar.

Gestión automática de DNS. La función de Autoscale de Citrix ADM ofrece administración automática de DNS. Cada vez que se agregan nuevas instancias de Citrix ADC, los nombres de dominio se actualizan automáticamente.

Terminación de conexión graciosa. Durante una escalación, las instancias Citrix ADC se eliminan correctamente evitando la pérdida de conexiones de cliente.

Mejor gestión de costes. El escalado automático aumenta o disminuye dinámicamente las instancias de Citrix ADC según sea necesario. Esto permite a los usuarios optimizar los costes involucrados. Los usuarios ahorran dinero al lanzar instancias solo cuando son necesarias y las cancelan cuando no las necesitan. Por lo tanto, los usuarios solo pagan por los recursos que utilizan.

Observabilidad. La observabilidad es esencial para que los desarrolladores de aplicaciones o el personal de TI supervisen el estado de la aplicación. El panel de Autoscale de Citrix ADM permite a los usuarios visualizar los valores de los parámetros de umbral, las marcas de tiempo de activación de Autoscale, los eventos y las instancias que participan en Autoscale.

Escalado automático de Citrix ADC VPX en Microsoft Azure mediante la arquitectura de escalado automático de Citrix ADM

Citrix ADM gestiona la distribución del tráfico del cliente mediante Azure DNS o Azure Load Balancer (ALB).

Distribución del tráfico mediante Azure DNS

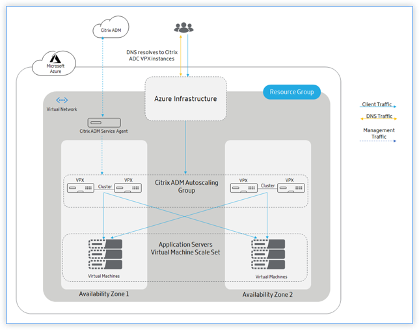

El siguiente diagrama ilustra cómo se produce el escalado automático basado en DNS utilizando el administrador de tráfico de Azure como distribuidor de tráfico:

En el escalado automático basado en DNS, DNS actúa como una capa de distribución. El administrador de tráfico de Azure es el equilibrador de carga basado en DNS en Microsoft Azure. Traffic Manager dirige el tráfico del cliente a la instancia de Citrix ADC adecuada que está disponible en el grupo de Autoscale de Citrix ADM.

El administrador de tráfico de Azure resuelve el FQDN en la dirección VIP de la instancia de Citrix ADC.

Nota:

En el escalado automático basado en DNS, cada instancia de Citrix ADC del grupo de escalabilidad automática de Citrix ADM requiere una dirección IP pública.

Citrix ADM desencadena la acción de escalado horizontal o escalado en el nivel de clúster. Cuando se activa un escalamiento horizontal, las máquinas virtuales registradas se aprovisionan y agregan al clúster. Del mismo modo, cuando se activa una escalación, los nodos se eliminan y se desaprovisionan de los clústeres Citrix ADC VPX.

Distribución del tráfico mediante Azure Load Balancer

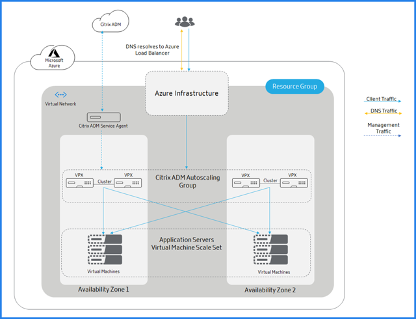

El siguiente diagrama ilustra cómo se produce el escalado automático mediante el equilibrador de carga de Azure como distribuidor de tráfico:

Azure Load Balancer es el nivel de distribución para los nodos del clúster. ALB administra el tráfico del cliente y lo distribuye a clústeres Citrix ADC VPX. ALB envía el tráfico de cliente a los nodos de clúster de Citrix ADC VPX que están disponibles en el grupo de escalado automático de Citrix ADM a través de las zonas de disponibilidad.

Nota:

La dirección IP pública se asigna a Azure Load Balancer. Las instancias de Citrix ADC VPX no requieren una dirección IP pública.

Citrix ADM desencadena la acción de escalado horizontal o escalado en el nivel de clúster. Cuando se activa un escalamiento horizontal, las máquinas virtuales registradas se aprovisionan y agregan al clúster. Del mismo modo, cuando se activa una escalación, los nodos se eliminan y se desaprovisionan de los clústeres Citrix ADC VPX.

Grupo de escalabilidad automática de Citrix ADM

El grupo Autoscale es un grupo de instancias Citrix ADC que equilibran la carga de las aplicaciones como una sola entidad y activan el escalado automático en función de los valores de parámetros de umbral configurados.

Grupo de recursos

El grupo de recursos contiene los recursos relacionados con el escalado automático de Citrix ADC. Este grupo de recursos ayuda a los usuarios a administrar los recursos necesarios para el escalado automático. Para obtener más información, consulte:Administrar recursos de Azure mediante Azure Portal.

Conjunto de escalado de máquinas virtuales back-end de Azure

El conjunto de escalas de máquinas virtuales de Azure es un conjunto de instancias de VM idénticas. El número de instancias de VM puede aumentar o disminuir dependiendo del tráfico del cliente. Este conjunto proporciona alta disponibilidad para sus aplicaciones. Para obtener más información, consulte:¿Qué son los conjuntos de escala de máquinas virtuales?.

Zonas de disponibilidad

Las zonas de disponibilidad son ubicaciones aisladas dentro de una región de Azure. Cada región está formada por varias zonas de disponibilidad. Cada zona de disponibilidad pertenece a una sola región. Cada zona de disponibilidad tiene un clúster Citrix ADC VPX. Para obtener más información, consulte:Regiones y zonas de disponibilidad en Azure.

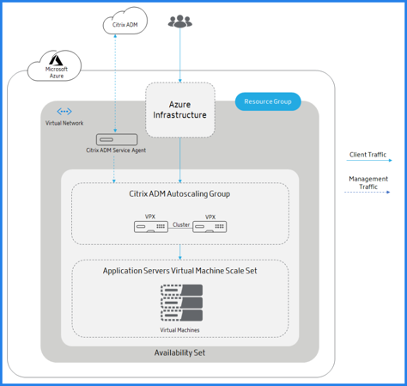

Juegos de Disponibilidad

Un conjunto de disponibilidad es una agrupación lógica de un clúster de Citrix ADC VPX y servidores de aplicaciones. Los conjuntos de disponibilidad son útiles para implementar instancias de ADC en varios nodos de hardware aislados en un clúster. Con un conjunto de disponibilidad, los usuarios pueden garantizar un escalado automático de ADM fiable si hay una falla de hardware o software en Azure. Para obtener más información, consulte:Tutorial: Creación e implementación de máquinas virtuales de alta disponibilidad con Azure PowerShell.

El siguiente diagrama ilustra el escalado automático en un conjunto de disponibilidad:

La infraestructura de Azure (ALB o administrador de tráfico de Azure) envía el tráfico de cliente a un grupo de escalado automático de Citrix ADM en el conjunto de disponibilidad. Citrix ADM desencadena la acción de escalado horizontal o escalado en el nivel de clúster.

Cómo funciona el escalado automático

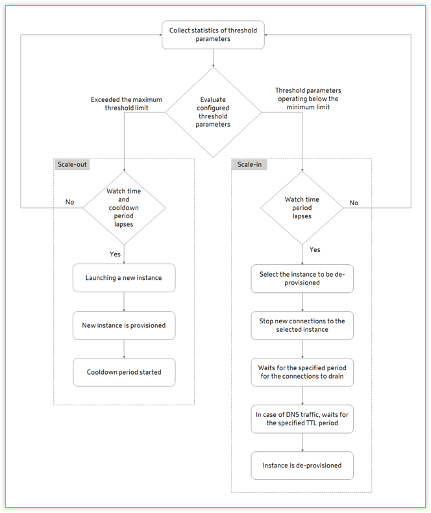

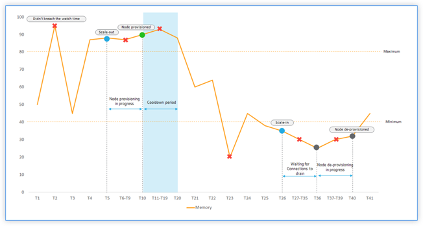

El siguiente diagrama de flujo ilustra el flujo de trabajo de Autoscale:

Citrix ADM recopila las estadísticas (CPU, memoria y rendimiento) de los clústeres aprovisionados de Autoscale para cada minuto.

Las estadísticas se evalúan con respecto a los umbrales de configuración. Dependiendo de las estadísticas, se activa la escala hacia fuera o hacia dentro. La escala horizontal se activa cuando las estadísticas superan el umbral máximo. La escala de entrada se activa cuando las estadísticas funcionan por debajo del umbral mínimo.

Si se activa un escalamiento horizontal:

-

Se aprovisiona un nodo nuevo.

-

El nodo está conectado al clúster y la configuración se sincroniza desde el clúster al nuevo nodo.

-

El nodo está registrado con Citrix ADM.

-

Las nuevas direcciones IP de nodo se actualizan en el administrador de tráfico de Azure.

Si se activa una escala en escala:

-

Se identifica el nodo para su eliminación.

-

Detener nuevas conexiones al nodo seleccionado.

-

Espera el período especificado para que las conexiones se agoten. En el tráfico DNS, también espera el período TTL especificado.

-

El nodo se separa del clúster, se anula el registro de Citrix ADM y, a continuación, se anula el aprovisionamiento de Microsoft Azure.

Nota:

Cuando se implementa la aplicación, se crea un conjunto de IP en los clústeres de cada zona de disponibilidad. A continuación, las direcciones IP de dominio y instancia se registran con el administrador de tráfico de Azure o ALB. Cuando se quita la aplicación, las direcciones IP de dominio y instancia se anulan del registro del administrador de tráfico de Azure o ALB. A continuación, se elimina el conjunto de IP.

Ejemplo de caso de escalado automático

Tenga en cuenta que los usuarios han creado un grupo de escalabilidad automática denominado asg_arn en una sola zona de disponibilidad con la siguiente configuración.

-

Parámetros de umbral seleccionados: Uso de memoria.

-

Límite de umbral establecido en memoria:

-

Límite mínimo: 40

-

Límite máximo: 85

-

-

Tiempo de reloj: 2 minutos.

-

Período de recarga: 10 minutos.

-

Tiempo de espera durante la desprovisión: 10 minutos.

-

Tiempo de vida DNS: 10 segundos.

Después de crear el grupo de Autoscale, las estadísticas se recopilan del grupo de Autoscale. La directiva de escalabilidad automática también evalúa si hay algún evento de escalabilidad automática en curso. Si el ajuste de escala automático está en curso, espera a que se complete el evento antes de recopilar las estadísticas.

La secuencia de los acontecimientos

-

El uso de memoria supera el límite de umbral enT2. Sin embargo, la escala horizontal no se activa porque no se ha infringido durante el tiempo de visualización especificado.

-

El escalamiento horizontal se activa enT5después de superar un umbral máximo durante 2 minutos (tiempo de visualización) de forma continua.

-

No se tomó ninguna medida por la brecha entreT5-T10porque el aprovisionamiento de nodos está en curso.

-

El nodo se aprovisiona enT10y se agrega al clúster. Se inicia el período de enfriamiento.

-

No se tomó ninguna medida por la brecha entreT10 y T20debido al período de enfriamiento. Este período asegura el crecimiento orgánico de instancias de un grupo de Autoscale. Antes de activar la siguiente decisión de escalado, espera a que el tráfico actual se estabilice y promedie en el conjunto actual de instancias.

-

El uso de memoria cae por debajo del límite mínimo de umbral enT23. Sin embargo, la escala-in no se activa porque no se incumplió durante el tiempo de visualización especificado.

-

El aumento de escala se activa enT26después de superar el umbral mínimo durante 2 minutos (tiempo de visualización) de forma continua. Se identifica un nodo en el clúster para el desaprovisionamiento.

-

No se tomó ninguna medida por la brecha entreT26-T36porque Citrix ADM está esperando para drenar las conexiones existentes. Para el escalado automático basado en DNS, TTL está en vigor.

Nota:

Para el escalado automático basado en DNS, Citrix ADM espera el período de tiempo de vida (TTL) especificado. A continuación, espera a que las conexiones existentes se agoten antes de iniciar el desaprovisionamiento de nodos.

-

No se tomó ninguna medida por la infracción entre T37-T39 porque el desaprovisionamiento de nodos está en curso.

-

El nodo se elimina y se desaprovisiona enT40del clúster.

Todas las conexiones al nodo seleccionado se drenaron antes de iniciar el desaprovisionamiento del nodo. Por lo tanto, el período de reutilización se omite después de que se desaprovisione el nodo.

Configuración de Autoscale

Citrix ADM administra todos los clústeres Citrix ADC VPX en Microsoft Azure. Citrix ADM accede a los recursos de Azure mediante el perfil de acceso a la nube.

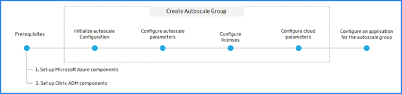

En el siguiente diagrama de flujo se explican los pasos necesarios para crear y configurar un grupo de Autoscale:

Configuración de los componentes de Microsoft Azure

Realice las siguientes tareas en Azure antes de que los usuarios escalen automáticamente las instancias de Citrix ADC VPX en Citrix ADM.

Crear una red virtual

-

Inicie sesión en el portal de usuario de Microsoft Azure.

-

SeleccionaCrear un recurso.

-

SeleccioneRedesy haga clic enRed virtual.

-

Especifique los parámetros necesarios.

-

EnGrupo de recursos, los usuarios deben especificar el grupo de recursos en el que quieren implementar un producto Citrix ADC VPX.

-

EnUbicación, los usuarios deben especificar las ubicaciones que admiten zonas de disponibilidad, por ejemplo:

-

EE. UU. central

-

Este US2

-

Francia central

-

Norte de Europa

-

Sudeste de Asia

-

Europa occidental

-

Oeste US2

-

Nota:

Los servidores de aplicaciones están presentes en este grupo de recursos.

-

-

Haga clic en Create.

Para obtener más información, consulte Red virtual de Azure aquí: ¿Qué es la red virtual de Azure?.

Crear grupos de seguridad

Cree tres grupos de seguridad en la red virtual del usuario (VNet), uno para las conexiones de administración, cliente y servidor. Cree un grupo de seguridad para controlar el tráfico entrante y saliente en la instancia de Citrix ADC VPX. Cree reglas para el tráfico entrante que los usuarios quieran controlar en los grupos de Citrix Autoscale. Los usuarios pueden agregar tantas reglas como deseen.

-

Administración: un grupo de seguridad en la cuenta de usuario dedicado a la administración de Citrix ADC VPX. Citrix ADC tiene que ponerse en contacto con los servicios de Azure y requiere acceso a Internet. Se permiten reglas de entrada en los siguientes puertos TCP y UDP.

-

TCP: 80, 22, 443, 3008—3011, 4001

-

UDP: 67, 123, 161, 500, 3003, 4500, 7000

-

Para obtener más información, consulte Red virtual de Azure aquí: ¿Qué es la red virtual de Azure?.

Crear grupos de seguridad

Cree tres grupos de seguridad en la red virtual del usuario (VNet), uno para las conexiones de administración, cliente y servidor. Cree un grupo de seguridad para controlar el tráfico entrante y saliente en la instancia de Citrix ADC VPX. Cree reglas para el tráfico entrante que los usuarios quieran controlar en los grupos de Citrix Autoscale. Los usuarios pueden agregar tantas reglas como deseen.

-

Administración: un grupo de seguridad en la cuenta de usuario dedicado a la administración de Citrix ADC VPX. Citrix ADC tiene que ponerse en contacto con los servicios de Azure y requiere acceso a Internet. Se permiten reglas de entrada en los siguientes puertos TCP y UDP.

-

TCP: 80, 22, 443, 3008—3011, 4001

-

UDP: 67, 123, 161, 500, 3003, 4500, 7000

Nota:

Asegúrese de que el grupo de seguridad permita que el agente Citrix ADM pueda acceder al VPX.

-

-

Cliente: un grupo de seguridad en la cuenta de usuario dedicado a la comunicación del lado del cliente de las instancias de Citrix ADC VPX. Normalmente, las reglas de entrada están permitidas en los puertos TCP 80, 22 y 443.

-

Servidor: un grupo de seguridad en la cuenta de usuario dedicado a la comunicación del lado del servidor de Citrix ADC VPX.

Para obtener más información sobre cómo crear un grupo de seguridad en Microsoft Azure, consulte:Crear, cambiar o eliminar un grupo de seguridad de red.

Crear subredes

Cree tres subredes en la red virtual del usuario (VNet), una para las conexiones de administración, cliente y servidor. Especifique un intervalo de direcciones que se defina en la VNet del usuario para cada una de las subredes. Especifique la zona de disponibilidad en la que los usuarios quieren que resida la subred.

-

Administración: una subred en la red virtual (VNet) del usuario dedicada a la administración. Citrix ADC tiene que ponerse en contacto con los servicios de Azure y requiere acceso a Internet.

-

Cliente: una subred en la red virtual (VNet) del usuario dedicada al lado del cliente. Normalmente, Citrix ADC recibe tráfico de cliente para la aplicación a través de una subred pública de Internet.

-

Servidor: subred en la que se aprovisionan los servidores de aplicaciones. Todos los servidores de aplicaciones de usuario están presentes en esta subred y reciben tráfico de aplicaciones desde Citrix ADC a través de esta subred.

Nota:

Especifique un grupo de seguridad adecuado para la subred al crear una subred.

Para obtener más información sobre cómo crear una subred en Microsoft Azure, consulte:Agregar, cambiar o eliminar una subred de red virtual.

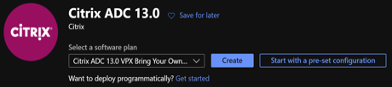

Suscribirse a la licencia de Citrix ADC VPX en Microsoft Azure

-

Inicie sesión en el portal de usuario de Microsoft Azure.

-

SeleccionaCrear un recurso.

-

En la barraBuscar en el mercado, busque Citrix ADC y seleccione la versión del producto requerida.

-

En la listaSeleccionar un plan de software, seleccione uno de los siguientes tipos de licencia:

-

Trae su propia licencia

-

Empresarial

-

Platinum

Nota:

-

Si los usuarios eligen la opciónBring Your Own License, el grupo Autoscale extrae las licencias de Citrix ADM mientras aprovisionan instancias de Citrix ADC.

-

En Citrix ADM,AdvancedyPremiumson los tipos de licencia equivalentes paraEnterpriseyPlatinum, respectivamente.

-

-

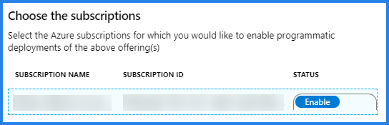

Asegúrese de que la implementación programática esté habilitada para el producto Citrix ADC seleccionado.

- Además de ¿Quiere realizar la implementación mediante programación? haga clic en Comenzar.

- EnElegir las suscripciones, seleccioneHabilitarpara implementar la edición de Citrix ADC VPX seleccionada mediante programación.

Importante: Es

necesario habilitar la implementación programática para escalar automáticamente las instancias de Citrix ADC VPX en Azure.

-

Haga clic en Guardar.

-

CierreConfigurar implementación programática.

-

Haga clic en Create.

Crear y registrar una solicitud

Citrix ADM utiliza esta aplicación para escalar automáticamente instancias Citrix ADC VPX en Azure.

Para crear y registrar una aplicación en Azure:

-

En el portal de Azure, seleccioneAzure Active Directory. Esta opción muestra el directorio de la organización del usuario.

-

SeleccionaRegistros de aplicaciones:

-

EnNombre, especifique el nombre de la aplicación.

-

Seleccione eltipo de aplicaciónde la lista.

-

En URL deiniciode sesión, especifique la URL de la aplicación para acceder a la aplicación.

-

-

Haga clic en Create.

Para obtener más información sobre los registros de aplicaciones, consulte: Cómo usar el portal para crear una aplicación de Azure AD y una entidad de servicio que puedan acceder a los recursos.

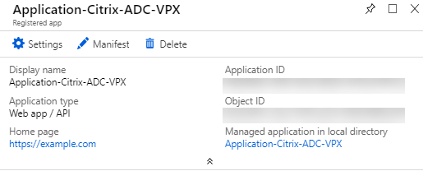

Azure asigna un ID de aplicación a la aplicación. A continuación se muestra una aplicación de ejemplo registrada en Microsoft Azure:

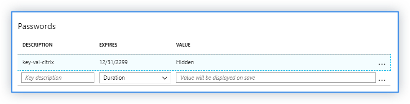

Copie los siguientes ID y suministre estos ID cuando los usuarios configuren el perfil de acceso a la nube en Citrix ADM. Para conocer los pasos para recuperar los siguientes ID, consulte: Obtener valores para iniciar sesión.

-

ID de aplicación

-

ID de directorio

-

Clave

- ID de suscripción: copia el ID de suscripción de la cuenta de almacenamiento del usuario.

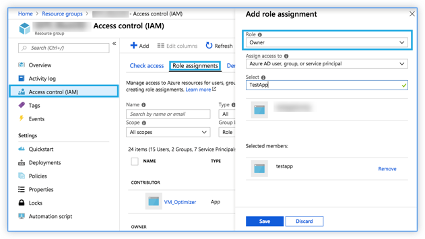

Asignar el permiso de función a una aplicación

Citrix ADM utiliza el principio de aplicación como servicio para escalar automáticamente las instancias de Citrix ADC en Microsoft Azure. Este permiso solo es aplicable al grupo de recursos seleccionado. Para asignar un permiso de función a la aplicación registrada del usuario, los usuarios deben ser los propietarios de la suscripción de Microsoft Azure.

-

En el portal de Azure, seleccioneGrupos de recursos.

-

Seleccione el grupo de recursos al que los usuarios quieren asignar un permiso de función.

-

SeleccionaControl de acceso (IAM).

-

EnAsignaciones de funciones, haga clic enAgregar.

-

SeleccionePropietarioen la listaFunción.

-

Seleccione la aplicación registrada para escalar automáticamente las instancias de Citrix ADC.

-

Haga clic en Guardar.

Configuración de los componentes de Citrix ADM

Realice las siguientes tareas en Azure antes de que los usuarios escalen automáticamente las instancias de Citrix ADC VPX en Citrix ADM:

Aprovisionar el agente Citrix ADM en Azure

El agente de servicio Citrix ADM funciona como intermediario entre Citrix ADM y las instancias detectadas en el centro de datos o en la nube.

-

Vaya aRedes > Agentes.

-

Haga clic en Aprovisioinar.

-

SeleccioneMicrosoft Azurey haga clic enSiguiente.

-

En la fichaCloud Parameters, especifica lo siguiente:

-

Nombre: especifique el nombre del agente Citrix ADM.

-

Sitio: seleccione el sitio que los usuarios han creado para aprovisionar un agente y las instancias de ADC VPX.

-

Perfil de acceso ala nube: seleccione el perfil de acceso a la nube de la lista.

-

Zona de disponibilidad: seleccione las zonas en las que los usuarios quieren crear los grupos de escalabilidad automática. Según el perfil de acceso a la nube que los usuarios hayan seleccionado, se rellenan las zonas de disponibilidad específicas de ese perfil.

-

Grupode seguridad: los grupos de seguridad controlan el tráfico entrante y saliente en el agente Citrix ADC. Los usuarios crean reglas para el tráfico entrante y saliente que quieren controlar.

-

Subred: seleccione la subred de administración en la que los usuarios desean aprovisionar un agente.

-

Etiquetas: escriba el par clave-valor para las etiquetas de grupo de escalabilidad automática. Una etiqueta consiste en un par clave-valor que distingue mayúsculas de minúsculas. Estas etiquetas permiten a los usuarios organizar e identificar fácilmente los grupos de Autoscale. Las etiquetas se aplican tanto a Azure como a Citrix ADM.

-

-

Haga clic enFinalizar.

Como alternativa, los usuarios pueden instalar el agente Citrix ADM desde Azure Marketplace. Para obtener más información, consulte:Instalar el agente Citrix ADM en Microsoft Azure Cloud.

Crear un sitio

Cree un sitio en Citrix ADM y agregue los detalles de VNet asociados con el grupo de recursos de Microsoft Azure del usuario.

-

En Citrix ADM, vaya aRedes > Sitios.

-

Haga clic en Agregar.

-

En el panelSeleccionar nube,

-

SeleccioneCentro de datoscomotipo de sitio.

-

ElijaAzureen la listaTipo.

-

Marque la casilla de verificaciónObtener VNet de Azure.

Esta opción ayuda a los usuarios a recuperar la información de VNet existente de la cuenta de Microsoft Azure del usuario.

- Haga clic en Siguiente.

-

-

En el panelElegir región,

-

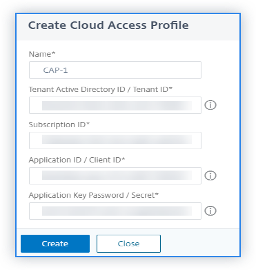

EnPerfil de acceso a la nube, seleccione el perfil creado para la cuenta de Microsoft Azure del usuario. Si no hay perfiles, cree un perfil.

-

Para crear un perfil de acceso a la nube, haga clic enAgregar.

-

EnNombre, especifique un nombre para identificar la cuenta de usuario de Azure en Citrix ADM.

-

EnTenant Active Directory ID/Tenant ID, especifique el ID de Active Directory del arrendatario o la cuenta en Microsoft Azure.

-

Especifique elID de suscripción.

-

Especifique elID de la aplicación/ID del cliente.

-

Especifique lacontraseña o el secreto de la clave de aplicación.

-

Haga clic en Create.

Para obtener más información, consulte:Instalar el agente Citrix ADM en la nube de Microsoft AzureyAsignar el perfil de acceso a la nube a la aplicación Azure.

-

EnVnet, seleccione la red virtual que contiene las instancias de Citrix ADC VPX que los usuarios quieren administrar.

-

Especifique unnombre de sitio.

-

Haga clic enFinalizar.

-

Asignación del perfil de acceso a la nube Azure la aplicación

| Término de Citrix ADM | Término de Microsoft Azure |

|---|---|

| ID de arrendatario de Active Directory/ID de arrendatario | ID de directorio |

| ID de suscripción | ID de suscripción |

| ID de aplicación/ID de cliente | ID de aplicación |

| Clave de aplicación Contraseña/Secreto | claves o certificados o secretos de cliente |

Adjuntar el sitio a un agente de servicio Citrix ADM

-

En Citrix ADM, vaya aRedes > Agentes.

-

Seleccione el agente para el que los usuarios desean adjuntar un sitio.

-

Haga clic en Adjuntar sitio

-

Seleccione el sitio de la lista que los usuarios quieren adjuntar.

-

Haga clic en Guardar.

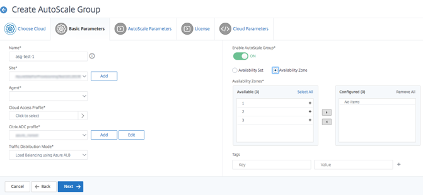

Paso 1: inicializar la configuración de escalabilidad automática en Citrix ADM

-

En Citrix ADM, vaya aRedes > Grupos de Autoscale.

-

Haga clic enAgregarpara crear grupos de escalabilidad automática.

Aparecerá la página Crear grupo de Autoscale.

-

SeleccioneMicrosoft Azurey haga clic enSiguiente.

-

EnParámetros básicos, introduzca los siguientes detalles:

-

Nombre: escriba un nombre para el grupo de escalabilidad automática.

-

Sitio: seleccione el sitio que los usuarios han creado para escalar automáticamente las instancias de Citrix ADC VPX en Microsoft Azure. Si los usuarios no han creado un sitio, haga clic enAgregarpara crear un sitio.

-

Agente: seleccione el agente Citrix ADM que administra las instancias aprovisionadas.

-

Perfil de acceso a nube: seleccione el perfil de acceso a la nube. Los usuarios también pueden agregar o modificar un perfil de Cloud Access.

-

Perfil del dispositivo: seleccione el perfil del dispositivo de la lista. Citrix ADM usa el perfil de dispositivo cuando requiere que los usuarios inicien sesión en la instancia de Citrix ADC VPX.

Nota:

Asegúrese de que el perfil de dispositivo seleccionado cumpla con las reglas de contraseña de Microsoft Azure, que se encuentran aquí:Directivas de contraseñas que solo se aplican a las cuentas de usuario de la nube.

-

Modo de distribución de tráfico: la opciónEquilibrio de carga con Azure LBestá seleccionada como modo de distribución de tráfico predeterminado. Los usuarios también pueden elegir elDNS mediante el modo DNS de Azurepara la distribución del tráfico.

-

Habilitar grupo de escalabilidad automática: habilita o inhabilita el estado de los grupos ASG. Esta opción está habilitada de forma predeterminada. Si esta opción está inhabilitada, el escalado automático no se activa.

-

Conjunto de disponibilidad o zona de disponibilidad: seleccione el conjunto de disponibilidad o las zonas de disponibilidad en las que los usuarios quieren crear los grupos de escalabilidad automática. Según el perfil de acceso a la nube que los usuarios hayan seleccionado, las zonas de disponibilidad aparecen en la lista.

-

Etiquetas: escriba el par clave-valor para las etiquetas de grupo de escalabilidad automática. Una etiqueta consiste en un par clave-valor que distingue mayúsculas de minúsculas. Estas etiquetas permiten a los usuarios organizar e identificar fácilmente los grupos de Autoscale. Las etiquetas se aplican tanto a Microsoft Azure como a Citrix ADM.

-

-

Haga clic en Siguiente.

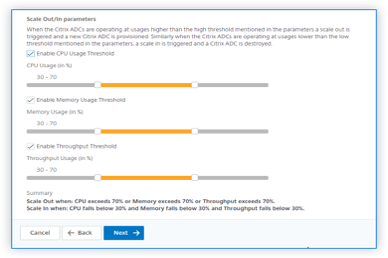

Paso 2: Configurar los parámetros de escalabilidad automática

-

En la fichaParámetros de escalabilidad automática, introduzca los siguientes detalles.

-

Seleccione uno o más de uno de los siguientes parámetros de umbral cuyos valores se deben supervisar para activar una escala horizontal o una escala de entrada.

-

Habilitar umbral de uso de CPU: supervise las métricas en función del uso de la CPU.

-

Habilitar umbral de uso de memoria: supervise las métricas en función del uso de la memoria.

-

Habilitar umbral de rendimiento: supervise las métricas en función del rendimiento.

-

Nota:

- El límite mínimo predeterminado es 30 y el límite máximo es 70. Sin embargo, los usuarios pueden modificar los límites.

- El límite mínimo del umbral deberá ser igual o inferior a la mitad del límite máximo.

- Los usuarios pueden seleccionar más de un parámetro de umbral para la supervisión. La escala horizontal se activa si al menos uno de los parámetros de umbral está por encima del umbral máximo. Sin embargo, una escala de entrada solo se activa si todos los parámetros de umbral están operando por debajo de sus umbrales normales.

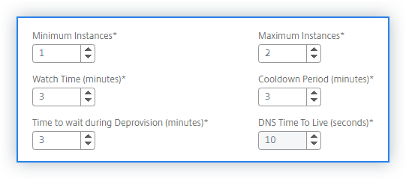

-

Instancias mínimas: seleccione el número mínimo de instancias que se deben aprovisionar para este grupo de escalabilidad automática.

El número mínimo predeterminado de instancias es igual al número de zonas seleccionadas. Los usuarios solo pueden incrementar las instancias mínimas en los múltiplos del número de zonas especificado.

Por ejemplo, si el número de zonas de disponibilidad es 4, las instancias mínimas son 4 de forma predeterminada. Los usuarios pueden aumentar el mínimo de instancias en 8, 12, 16.

-

Númeromáximo de instancias: seleccione el número máximo de instancias que se deben aprovisionar para este grupo de escalabilidad automática.

El número máximo de instancias debe ser mayor o igual que el valor de las instancias mínimas. El número máximo de instancias no puede superar el número de zonas de disponibilidad multiplicado por 32.

Número máximo de instancias = número de zonas de disponibilidad * 32

-

Tiempo de visualización (minutos): selecciona la duración del tiempo de visualización. El tiempo durante el cual el umbral del parámetro de escala debe permanecer incumplido para que se produzca el escalado. Si se infringe el umbral en todas las muestras recolectadas en este tiempo especificado, se produce un escalado.

-

Período de enfriamiento (minutos): selecciona el período de enfriamiento. Durante la escala horizontal, el período de reutilización es el tiempo durante el cual se debe detener la evaluación de las estadísticas después de que se produzca una escala horizontal. Este período asegura el crecimiento orgánico de instancias de un grupo Autoscale. Antes de activar la siguiente decisión de escalado, espera a que el tráfico actual se estabilice y promedie en el conjunto actual de instancias.

-

Tiempo de espera durante la desactivación (minutos): seleccione el período de tiempo de espera de la conexión de drenaje. Durante la acción de ampliación, se identifica una instancia para anular el aprovisionamiento. Citrix ADM restringe que la instancia identificada procese nuevas conexiones hasta que expire el tiempo especificado antes de anular el aprovisionamiento. En este período, permite que las conexiones existentes a esta instancia se agoten antes de que se desaprovisione.

-

Tiempo de vida de DNS (segundos): seleccione la hora (en segundos). En este período, se establece que un paquete exista dentro de una red antes de que un router descarte el paquete. Este parámetro solo se aplica cuando el modo de distribución de tráfico es DNS mediante el administrador de tráfico de Microsoft Azure.

-

Haga clic en Siguiente.

Paso 3: Configurar licencias para aprovisionar instancias de Citrix ADC

Seleccione uno de los siguientes modos para conceder licencias a instancias de Citrix ADC que forman parte del grupo Autoscale:

-

Uso de Citrix ADM: Mientras se Provisioning an instancias de Citrix ADC, el grupo Autoscale extrae las licencias del Citrix ADM.

-

Con Microsoft Azure: la opciónAsignar desde la nubeutiliza las licencias de productos de Citrix disponibles en Azure Marketplace. Al Provisioning instancias de Citrix ADC, el grupo Autoscale utiliza las licencias del mercado.

Si los usuarios eligen usar licencias de Azure Marketplace, especifique el producto o la licencia en la fichaCloud Parameters.

Para obtener más información, consulte: Requisitos de licencia.

Usar licencias de Citrix ADM

Para usar esta opción, asegúrese de que los usuarios se hayan suscrito a Citrix ADC con el plan de softwareBring Your Own Licenseen Azure. Consulte:Suscribirse a la licencia de Citrix ADC VPX en Microsoft Azure.

-

En la fichaLicencia, seleccioneAsignar desde ADM.

-

EnTipo de licencia, seleccione una de las siguientes opciones de la lista:

-

Licencias de anchode banda: los usuarios pueden seleccionar una de las siguientes opciones de la listaTipos de licencia de anchode banda:

- Capacidad agrupada: especifique la capacidad que se va a asignar para cada instancia nueva del grupo de escalabilidad automática.

Desde el grupo común, cada instancia de ADC del grupo Autoscale extrae una licencia de instancia y solo el ancho de banda especificado.

- Licencias VPX: cuando se aprovisiona una instancia de Citrix ADC VPX, la instancia extrae la licencia de Citrix ADM.

-

Licencias de CPU virtuales: la instancia de Citrix ADC VPX aprovisionada extrae las licencias según la cantidad de CPU que se ejecutan en el grupo de escalabilidad automática.

-

Nota:

Cuando las instancias aprovisionadas se eliminan o destruyen, las licencias aplicadas vuelven al grupo de licencias de Citrix ADM. Estas licencias se pueden volver a utilizar para aprovisionar nuevas instancias durante la próxima Autoscale.

-

En Edición de licencia, seleccione la edición de licencia. El grupo Autoscale utiliza la edición especificada para aprovisionar instancias.

-

Haga clic en Siguiente.

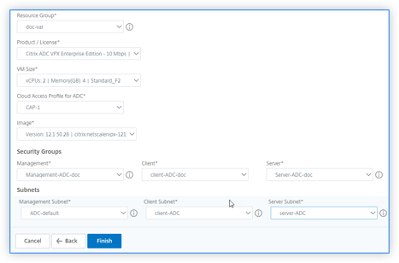

Paso 4: configurar los parámetros de la nube

-

En la fichaCloud Parameters, introduce los siguientes detalles:

-

Grupo de recursos: seleccione el grupo de recursos en el que se implementan las instancias de Citrix ADC.

-

Producto/licencia: seleccione la versión del producto Citrix ADC que los usuarios desean aprovisionar. Asegúrese de que el acceso mediante programación esté habilitado para el tipo seleccionado. Para obtener más información, consulte:Suscribirse a la licencia de Citrix ADC VPX en Microsoft Azure.

-

Tamaño de VM de Azure: seleccione el tamaño de VM requerido de la lista.

Nota:

Asegúrese de que el tamaño de máquina virtual de Azure seleccionado tenga un mínimo de tres NIC. Para obtener más información, consulte:Escalado automático de Citrix ADC VPX en Microsoft Azure mediante Citrix ADM.

-

Perfil de acceso a la nube para ADC: Citrix ADM inicia sesión en la cuenta de Azure del usuario con este perfil para aprovisionar o anular el aprovisionamiento de instancias de ADC. También configura Azure LB o Azure DNS.

-

Imagen: seleccione la imagen de la versión de Citrix ADC requerida. Haga clic enAgregar nuevopara agregar una imagen de Citrix ADC.

-

Gruposde seguridad: los grupos de seguridad controlan el tráfico entrante y saliente en una instancia de Citrix ADC VPX. Seleccione un grupo de seguridad para el tráfico de Administración, Cliente y Servidor. Para obtener más información sobre los grupos de seguridad de administración, cliente y servidor, consulte:Crear grupos de seguridad.

-

Subredes: los usuarios deben tener tres subredes separadas, como subred de administración, cliente y servidor para escalar automáticamente las subredes de Citrix ADC. Las subredes contienen las entidades necesarias para la Autoscale. Seleccione Para obtener más información, consulte:Crear subredes.

-

-

Haga clic enFinalizar.

Paso 5: Configurar una aplicación para el grupo Autoscale

-

En Citrix ADM, vaya aRedes > Grupos de escalabilidad automática.

-

Seleccione el grupo de escalabilidad automática que crearon los usuarios y haga clic enConfigurar.

-

EnConfigurar aplicación, especifique los siguientes detalles:

-

Nombre de la aplicación: especifique el nombre de una aplicación.

-

Nombre de dominio: especifique el nombre de dominio de una aplicación.

-

Nombre de zona: especifique el nombre de zona de una aplicación.

Este nombre de dominio y zona redirige a los servidores virtuales de Azure. Por ejemplo, si los usuarios alojan una aplicación en app.example.com, la aplicación es el nombre de dominio y example.com es el nombre de la zona.

- Tipo de acceso: los usuarios pueden usar el escalado automático de ADM para aplicaciones externas e internas. Seleccione el tipo de acceso a la aplicación requerido.

-

-

Elija el StyleBook que los usuarios deseen implementar configuraciones para el grupo de escalabilidad automática seleccionado.

Si los usuarios quieren importar StyleBooks, haga clic enImportar nuevo StyleBook.

- Especifique los valores para todos los parámetros.

Los parámetros de configuración están predefinidos en el StyleBook seleccionado.

-

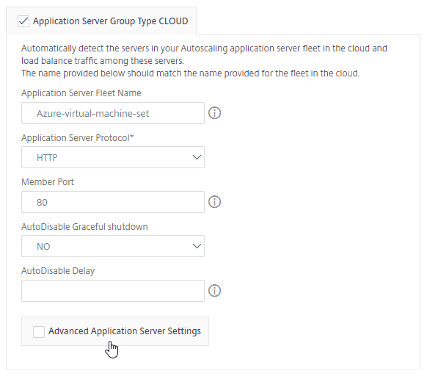

Active la casilla de verificaciónTipo de grupo de servidores de aplicaciones CLOUDpara especificar los servidores de aplicaciones disponibles en el conjunto de escalas de máquinas virtuales.

-

EnApplication Server Fleet Name, especifique elnombre de configuración de escalabilidad automáticadel conjunto de básculas de máquinas virtuales.

-

Seleccione elProtocolo del servidor de aplicacionesde la lista.

-

EnPuerto miembro, especifique el valor de puerto del servidor de aplicaciones.

Nota:

Asegúrese de queAutoDisable Graceful shutdownesté establecido enNoy que el campoAutoDisable Delayesté en blanco.

- Si los usuarios desean especificar la configuración avanzada de los servidores de aplicaciones de usuario, active la casilla de verificaciónConfiguración avanzada del servidor de aplicaciones. A continuación, especifique los valores necesarios que aparecen enConfiguración avanzada del servidor de aplicaciones.

-

-

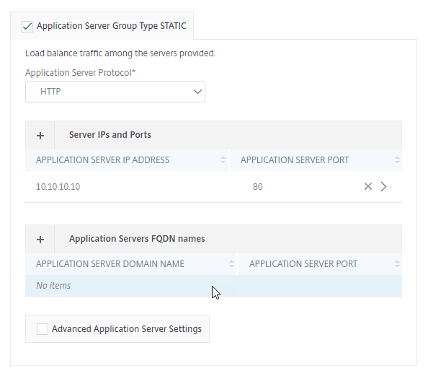

Si los usuarios tienen servidores de aplicaciones independientes en la red virtual, active la casilla de verificaciónTipo de grupo de servidores de aplicaciones STATIC:

-

Seleccione elProtocolo del servidor de aplicacionesde la lista.

-

EnPuertos e IP de servidor, haga clic en**+para agregar una dirección IP, un puerto y un peso del servidor de aplicaciones y, a continuación, haga clic enCrear**.

-

-

Haga clic en Create.

Modificar la configuración de grupos de escalabilidad automática

Los usuarios pueden modificar la configuración de un grupo de escalabilidad automática o eliminar un grupo de escalabilidad automática. Los usuarios solo pueden modificar los siguientes parámetros de grupo de Autoscale:

-

Límites máximos y mínimos de los parámetros de umbral

-

Valores de instancia mínimos y máximos

-

Valor del período de conexión de drenaje

-

Valor del período de reutilización

-

Valor de duración del reloj

Los usuarios también pueden eliminar los grupos de escalabilidad automática después de crearlos.

Cuando se elimina un grupo Autoscale, todos los dominios y direcciones IP se anulan de DNS y los nodos del clúster se desaprovisionan.

Para obtener información más detallada sobre el aprovisionamiento de instancias de Citrix ADC VPX en Microsoft Azure, consulte Aprovisionamiento de instancias de Citrix ADC VPX en Microsoft Azure.

Plantillas ARM (Azure Resource Manager)

El repositorio de GitHub para plantillas ARM (Azure Resource Manager) deCitrix ADC aloja plantillas personalizadas de Citrix ADC para implementar Citrix ADC en Microsoft Azure Cloud Services. El equipo de ingeniería de Citrix ADC desarrolla y mantiene las plantillas de este repositorio.

Cada plantilla de este repositorio tiene documentación coubicada que describe el uso y la arquitectura de la plantilla. Las plantillas intentan codificar la arquitectura de implementación recomendada de Citrix ADC VPX, presentar al usuario el Citrix ADC o demostrar una función, modificación u opción en particular. Los usuarios pueden reutilizar, modificar o mejorar las plantillas para adaptarlas a sus necesidades particulares de producción y pruebas. La mayoría de las plantillas requieren suficientes suscripciones a portal.azure.com para crear recursos e implementar plantillas. Las plantillas de Azure Resource Manager (ARM) de Citrix ADC VPX están diseñadas para garantizar una forma fácil y coherente de implementar Citrix ADC VPX independiente. Estas plantillas aumentan la fiabilidad y la disponibilidad del sistema con redundancia integrada. Estas plantillas ARM admiten selecciones Bring Your Own License (BYOL) o por hora. La elección de la selección se menciona en la descripción de la plantilla o se ofrece durante la implementación de la plantilla. Para obtener más información sobre cómo aprovisionar una instancia de Citrix ADC VPX en Microsoft Azure mediante plantillas ARM (Azure Resource Manager), visite Citrix ADC Azure Templates.

Para obtener más información sobre cómo agregar la configuración de escalabilidad automática de Azure, visite: Agregar configuración de escalabilidad automática de Azure.

Para obtener más información sobre cómo implementar una instancia de Citrix ADC VPX en Microsoft Azure, consulte Implementar una instancia de Citrix ADC VPX en Microsoft Azure.

Para obtener más información sobre cómo funciona una instancia de Citrix ADC VPX en Azure, visite Cómo funciona una instancia de Citrix ADC VPX en Azure.

Requisitos previos

Los usuarios necesitan algunos conocimientos previos antes de implementar una instancia de Citrix VPX en Azure:

-

Familiaridad con la terminología de Azure y los detalles de red. Para obtener información, consulte la terminología de Azure en la sección anterior.

- Conocimiento de un dispositivo Citrix ADC. Para obtener información detallada sobre el dispositivo Citrix ADC, consulte:Citrix ADC 13.0.

- Conocimiento de las redes Citrix ADC. Consulte: Redes.

Requisitos previos de Azure Autoscale

En esta sección se describen los requisitos previos que los usuarios deben completar en Microsoft Azure y Citrix ADM antes de aprovisionar instancias de Citrix ADC VPX.

Este documento asume lo siguiente:

-

Los usuarios poseen una cuenta de Microsoft Azure que admite el modelo de implementación de Azure Resource Manager.

-

Los usuarios tienen un grupo de recursos en Microsoft Azure.

Para obtener más información sobre cómo crear una cuenta y otras tareas, consulte la documentación de Microsoft Azure.

Limitaciones

La ejecución de la solución de equilibrio de carga Citrix ADC VPX en ARM impone las siguientes limitaciones:

-

La arquitectura de Azure no admite las siguientes funciones de Citrix ADC:

-

Agrupar en clústeres

-

IPv6

-

ARP gratuito (GARP)

-

Modo L2 (puenteo). Los servidores virtuales transparentes son compatibles con L2 (reescritura de MAC) para servidores en la misma subred que el SNIP.

-

VLAN etiquetada

-

Redirección dinámica

-

MAC virtual

-

USIP

-

Marcos Jumbo

-

-

Si los usuarios piensan que es posible que tengan que cerrar y desasignar temporalmente la máquina virtual Citrix ADC VPX en cualquier momento, deben asignar una dirección IP interna estática al crear la máquina virtual. Si no asignan una dirección IP interna estática, Azure podría asignar a la máquina virtual una dirección IP diferente cada vez que se reinicie y la máquina virtual podría quedar inaccesible.

-

En una implementación de Azure, solo se admiten los siguientes modelos de Citrix ADC VPX: VPX 10, VPX 200, VPX 1000 y VPX 3000. Para obtener más información, consulte la hoja de datos de Citrix ADC VPX.

-

Si se utiliza una instancia de Citrix ADC VPX con un número de modelo superior a VPX 3000, es posible que el rendimiento de la red no sea el mismo que el especificado en la licencia de la instancia. Sin embargo, otras funciones, como el rendimiento SSL y las transacciones SSL por segundo, podrían mejorar.

-

El “ID de implementación” que genera Azure durante el aprovisionamiento de máquinas virtuales no está visible para el usuario en ARM. Los usuarios no pueden usar el ID de implementación para implementar un dispositivo Citrix ADC VPX en ARM.

-

La instancia de Citrix ADC VPX admite un rendimiento de 20 MB/s y funciones de edición estándar cuando se inicializa.

-

Para una implementación de XenApp y XenDesktop, un servidor virtual VPN en una instancia VPX se puede configurar en los siguientes modos:

-

Modo básico, donde el parámetro del servidor virtual ICAOnly VPN está activado. El modo Básico funciona completamente en una instancia de Citrix ADC VPX sin licencia.

-

Modo SmartAccess, donde el parámetro del servidor virtual VPN de ICAOnly se establece en OFF. El modo SmartAccess funciona solo para 5 usuarios de sesión AAA de Citrix ADC en una instancia de Citrix ADC VPX sin licencia.

Nota:

Para configurar la función SmartControl, los usuarios deben aplicar una licencia Premium a la instancia de Citrix ADC VPX.

-

Modelos y licencias compatibles con Azure-VPX

En una implementación de Azure, solo se admiten los siguientes modelos de Citrix ADC VPX: VPX 10, VPX 200, VPX 1000 y VPX 3000. Para obtener más información, consulte la hoja de datos de Citrix ADC VPX.

Una instancia de Citrix ADC VPX en Azure requiere una licencia. Las siguientes opciones de licencia están disponibles para las instancias de Citrix ADC VPX que se ejecutan en Azure. Los usuarios pueden elegir uno de estos métodos para licenciar los ADC de Citrix aprovisionados por Citrix ADM:

-

Uso de licencias ADC presentes en Citrix ADM: configure la capacidad agrupada, las licencias VPX o las licencias de CPU virtual mientras crea el grupo de escalabilidad automática. Por lo tanto, cuando se aprovisiona una nueva instancia para un grupo de escalabilidad automática, el tipo de licencia ya configurado se aplica automáticamente a la instancia aprovisionada.

- Capacidad agrupada: Asigna ancho de banda a todas las instancias aprovisionadas del grupo de Autoscale. Asegúrese de que los usuarios tengan el ancho de banda necesario disponible en Citrix ADM para aprovisionar nuevas instancias. Para obtener más información, consulte: Configurar la capacidad agrupada.

Cada instancia de ADC del grupo de Autoscale extrae una licencia de instancia y el ancho de banda especificado del grupo.

-

Licencias VPX: aplica las licencias VPX a las instancias recién aprovisionadas. Asegúrese de que los usuarios tengan la cantidad necesaria de licencias VPX disponibles en Citrix ADM para aprovisionar nuevas instancias.

Cuando se aprovisiona una instancia de Citrix ADC VPX, la instancia extrae la licencia del Citrix ADM. Para obtener más información, consulte: Licencias de registro y salida de Citrix ADC VPX.

-

Licencias de CPU virtual: aplica licencias de CPU virtual a las instancias aprovisionadas recientemente. Esta licencia especifica el número de CPU con derecho a una instancia de Citrix ADC VPX. Asegúrese de que los usuarios tengan la cantidad necesaria de CPU virtuales en Citrix ADM para aprovisionar nuevas instancias.

Cuando se aprovisiona una instancia de Citrix ADC VPX, la instancia extrae la licencia de CPU virtual del Citrix ADM. Para obtener más información, consulte:Licencias de CPU virtual de Citrix ADC.

Cuando las instancias aprovisionadas se destruyen o anulan el aprovisionamiento, las licencias aplicadas se devuelven automáticamente a Citrix ADM.

Para supervisar las licencias consumidas, vaya a la páginaRedes>Licencias.

Uso de licencias de suscripción de Microsoft Azure: configure las licencias de Citrix ADC disponibles en Azure Marketplace mientras crea el grupo de escalabilidad automática. Por lo tanto, cuando se aprovisiona una nueva instancia para el grupo de Autoscale, la licencia se obtiene de Azure Marketplace.

Imágenes de máquinas virtuales Azure de Citrix ADC compatibles

Imágenes de máquinas virtuales Azure de Citrix ADC compatibles para aprovisionamiento

Utilice la imagen de máquina virtual de Azure que admita un mínimo de tres NIC. El aprovisionamiento de la instancia Citrix ADC VPX solo se admite en las ediciones Premium y Advanced. Para obtener más información sobre los tipos de imágenes de máquinas virtuales de Azure, consulte:Tamaños de máquinas virtuales de uso general.

A continuación se indican los tamaños de VM recomendados para el Provisioning:

-

Standard_DS3_v2

-

Standard_B2ms

-

Standard_DS4_v2

Directrices de uso de puertos

Los usuarios pueden configurar más reglas de entrada y salida en Citrix Gateway mientras crean la instancia de Citrix ADC VPX o después de aprovisionar la máquina virtual. Cada regla de entrada y salida está asociada con un puerto público y un puerto privado.

Antes de configurar las reglas NSG, tenga en cuenta las siguientes pautas con respecto a los números de puerto que pueden usar los usuarios:

-

La instancia de Citrix ADC VPX reserva los siguientes puertos. Los usuarios no pueden definirlos como puertos privados cuando utilizan la dirección IP pública para solicitudes de Internet. Puertos 21, 22, 80, 443, 8080, 67, 161, 179, 500, 520, 3003, 3008, 3009, 3010, 3011, 4001, 5061, 9000, 7000. Sin embargo, si los usuarios desean que los servicios con conexión a Internet, como el VIP, usen un puerto estándar (por ejemplo, el puerto 443), los usuarios deben crear una asignación de puertos mediante el NSG. A continuación, el puerto estándar se asigna a un puerto diferente que se configura en Citrix ADC VPX para este servicio VIP. Por ejemplo, un servicio VIP podría estar ejecutándose en el puerto 8443 en la instancia VPX, pero asignarse al puerto público 443. Por lo tanto, cuando el usuario accede al puerto 443 a través de la IP pública, la solicitud se dirige al puerto privado 8443.

-

La dirección IP pública no admite protocolos en los que la asignación de puertos se abra dinámicamente, como FTP pasivo o ALG.

-

La alta disponibilidad no funciona para el tráfico que utiliza una dirección IP pública (PIP) asociada a una instancia VPX, en lugar de un PIP configurado en el equilibrador de carga de Azure. Para obtener más información, consulte:Configuración de una configuración de alta disponibilidad con una sola dirección IP y una sola NIC.

-

En una implementación de Citrix Gateway, los usuarios no necesitan configurar una dirección SNIP, porque el NSIP se puede usar como un SNIP cuando no hay ningún SNIP configurado. Los usuarios deben configurar la dirección VIP mediante la dirección NSIP y algún número de puerto no estándar. Para la configuración de devolución de llamada en el servidor back-end, se debe especificar el número de puerto VIP junto con la URL de VIP (por ejemplo,

url: port).

Nota:

En Azure Resource Manager, una instancia de Citrix ADC VPX está asociada a dos direcciones IP: una dirección IP pública (PIP) y una dirección IP interna. Mientras el tráfico externo se conecta al PIP, la dirección IP interna o el NSIP no se puede redirigir. Para configurar un VIP en VPX, utilice la dirección IP interna (NSIP) y cualquiera de los puertos libres disponibles. No utilice el PIP para configurar un VIP. Por ejemplo, si el NSIP de una instancia de Citrix ADC VPX es 10.1.0.3 y un puerto libre disponible es 10022, los usuarios pueden configurar un VIP proporcionando la combinación 10.1.0. 3:10022 (dirección NSIP + puerto).

En este artículo

- Colaboradores

- Información general

- Citrix VPX

- Microsoft Azure

- Terminología de Azure

- Casos de uso

- Ampliación del centro de datos con escalabilidad automática

- Beneficios del escalado automático

- Escalado automático de Citrix ADC VPX en Microsoft Azure mediante la arquitectura de escalado automático de Citrix ADM

- Cómo funciona el escalado automático

- Configuración de Autoscale

- Paso 1: inicializar la configuración de escalabilidad automática en Citrix ADM

- Paso 2: Configurar los parámetros de escalabilidad automática

- Paso 3: Configurar licencias para aprovisionar instancias de Citrix ADC

- Paso 4: configurar los parámetros de la nube

- Paso 5: Configurar una aplicación para el grupo Autoscale

- Modificar la configuración de grupos de escalabilidad automática

- Plantillas ARM (Azure Resource Manager)

- Requisitos previos

- Requisitos previos de Azure Autoscale

- Limitaciones

- Modelos y licencias compatibles con Azure-VPX

- Imágenes de máquinas virtuales Azure de Citrix ADC compatibles

- Directrices de uso de puertos