Guía de implementación de Citrix ADC VPX en Azure - GSLB

Colaboradores

Autor: Blake Schindler, arquitecto de soluciones

Información general

Citrix ADC es una solución de distribución de aplicaciones y equilibrio de carga que proporciona una experiencia de usuario de alta calidad para aplicaciones web, tradicionales y nativas de la nube, independientemente de dónde estén alojadas. Se presenta en una amplia variedad de factores de forma y opciones de implementación sin bloquear a los usuarios en una sola configuración o nube. Las licencias de capacidad agrupada permiten el movimiento de la capacidad entre las implementaciones en la nube.

Como líder indiscutible en la prestación de servicios y aplicaciones, Citrix ADC se implementa en miles de redes de todo el mundo para optimizar, proteger y controlar la prestación de todos los servicios empresariales y en la nube. Implementado directamente frente a los servidores web y de bases de datos, Citrix ADC combina el equilibrio de carga de alta velocidad y la conmutación de contenido, la compresión HTTP, el almacenamiento en caché de contenido, la aceleración SSL, la visibilidad del flujo de aplicaciones y un potente firewall de aplicaciones en una plataforma integrada y fácil de usar. El cumplimiento de los SLA se simplifica enormemente con la supervisión integral que transforma los datos de red en inteligencia empresarial procesable. Citrix ADC permite definir y administrar directivas mediante un simple motor de directivas declarativas sin necesidad de experiencia en programación.

Citrix VPX

El producto Citrix ADC VPX es un dispositivo virtual que se puede alojar en una amplia variedad de plataformas de virtualización y nube:

-

Citrix Hypervisor

-

VMware ESX

-

Microsoft Hyper-V

-

Linux KVM

-

Amazon Web Services

-

Microsoft Azure

-

Google Cloud Platform

Esta guía de implementación se centra en Citrix ADC VPX en Microsoft Azure.

Microsoft Azure

Microsoft Azure es un conjunto cada vez mayor de servicios de computación en la nube creados para ayudar a las organizaciones a superar sus desafíos empresariales. Azure ofrece a los usuarios la libertad de crear, administrar e implementar aplicaciones en una red global masiva con sus herramientas y marcos preferidos. Con Azure, los usuarios pueden:

-

Prepárese para el futuro con la innovación continua de Microsoft para contribuir a su desarrollo actual y sus visiones de productos para el futuro.

-

Opere la nube híbrida sin problemas en las instalaciones, en la nube y en el perímetro: Azure se reúne con los usuarios donde estén.

-

Aproveche sus condiciones con el compromiso de Azure con el código abierto y la compatibilidad con todos los lenguajes y marcos, lo que permite a los usuarios crear como quieran e implementarlos donde quieran.

-

Confíe en su nube la seguridad desde cero, que cuenta con un equipo de expertos y un cumplimiento proactivo y líder del sector en el que confían las empresas, los gobiernos y las nuevas empresas.

Terminología de Azure

A continuación se incluye una breve descripción de los términos clave que se utilizan en este documento y que los usuarios deben conocer:

-

Equilibrador de carga de Azure: El equilibrador de carga de Azure es un recurso que distribuye el tráfico entrante entre los equipos de una red. El tráfico se distribuye entre máquinas virtuales definidas en un conjunto de equilibradores de carga. Un equilibrador de carga puede ser externo o orientado a Internet, o puede ser interno.

-

Azure Resource Manager (ARM): ARM es el nuevo marco de administración para los servicios de Azure. Azure Load Balancer se administra mediante API y herramientas basadas en ARM.

-

Grupo de direcciones back-end: direcciones IP asociadas con la NIC de la máquina virtual a la que se distribuye la carga.

-

BLOB: Objeto binario grande: Cualquier objeto binario como un archivo o una imagen que se puede almacenar en el almacenamiento de Azure.

-

Configuración de IP de front-end: Un equilibrador de carga de Azure puede incluir una o más direcciones IP de front-end, también conocidas como IP virtuales (VIP). Estas direcciones IP sirven como entrada para el tráfico.

-

IP pública a nivel de instancia (ILPIP): un ILPIP es una dirección IP pública que los usuarios pueden asignar directamente a una máquina virtual o instancia de rol, en lugar de al servicio de nube en el que reside la máquina virtual o la instancia de rol. Esto no reemplaza al VIP (IP virtual) que está asignado a su servicio en la nube. Más bien, se trata de una dirección IP adicional que se puede utilizar para conectarse directamente a una máquina virtual o a una instancia de rol.

Nota:

En el pasado, un ILPIP se denominaba PIP, que significa IP pública.

-

Reglas NAT entrantes: contiene reglas que asignan un puerto público del equilibrador de carga a un puerto para una máquina virtual específica en el grupo de direcciones de back-end.

-

IP-config: Se puede definir como un par de direcciones IP (IP pública e IP privada) asociado a una NIC individual. En una configuración IP, la dirección IP pública puede ser NULL. Cada NIC puede tener varias configuraciones IP asociadas, que pueden ser de hasta 255.

-

Reglas de equilibrio de carga: una propiedad de regla que asigna una combinación de puerto e IP de front-end dada a un conjunto de combinaciones de puertos y direcciones IP de back-end. Con una sola definición de un recurso de equilibrador de carga, los usuarios pueden definir varias reglas de equilibrio de carga, cada regla refleja una combinación de una IP de front-end y una IP de puerto y back-end y un puerto asociados con máquinas virtuales.

-

Grupo de seguridad de red (NSG): NSG contiene una lista de reglas de lista de control de acceso (ACL) que permiten o deniegan el tráfico de red a instancias de máquinas virtuales en una red virtual. Los NSG se pueden asociar con subredes o instancias individuales de máquinas virtuales dentro de esa subred. Cuando un NSG está asociado a una subred, las reglas de ACL se aplican a todas las instancias de máquinas virtuales de esa subred. Además, el tráfico a una máquina virtual individual se puede restringir aún más asociando un NSG directamente a esa máquina virtual.

-

Direcciones IP privadas: se utilizan para la comunicación dentro de una red virtual de Azure y la red local del usuario cuando se usa una puerta de enlace VPN para extender una red de usuario a Azure. Las direcciones IP privadas permiten que los recursos de Azure se comuniquen con otros recursos de una red virtual o una red local a través de una puerta de enlace VPN o un circuito ExpressRoute, sin usar una dirección IP accesible por Internet. En el modelo de implementación de Azure Resource Manager, se asocia una dirección IP privada con los siguientes tipos de recursos de Azure: Máquinas virtuales, equilibradores de carga internos (ILB) y puertas de enlace de aplicaciones.

-

Sondeos: contiene sondeos de estado que se utilizan para comprobar la disponibilidad de las instancias de máquinas virtuales en el grupo de direcciones de back-end. Si una máquina virtual en particular no responde a los sondeos de estado durante algún tiempo, entonces se saca del servicio de tráfico. Los sondeos permiten a los usuarios realizar un seguimiento del estado de las instancias virtuales. Si se produce un error en una sonda de estado, la instancia virtual se retira de la rotación automáticamente.

-

Direcciones IP públicas (PIP): PIP se utiliza para la comunicación con Internet, incluidos los servicios públicos de Azure, y se asocia con máquinas virtuales, equilibradores de carga conectados a Internet, puertas de enlace VPN y puertas de enlace de aplicaciones.

-

Región: área dentro de una geografía que no cruza las fronteras nacionales y que contiene uno o varios centros de datos. Los precios, los servicios regionales y los tipos de oferta están expuestos a nivel regional. Una región suele estar emparejada con otra región, que puede estar hasta varios cientos de millas de distancia, para formar un par regional. Los pares regionales se pueden utilizar como mecanismo para la recuperación ante desastres y casos de alta disponibilidad. También se conoce generalmente como ubicación.

-

Grupo de recursos: un contenedor en Resource Manager que contiene los recursos relacionados para una aplicación. El grupo de recursos puede incluir todos los recursos de una aplicación o solo los recursos que están agrupados de forma lógica.

-

Cuenta de almacenamiento: una cuenta de almacenamiento de Azure proporciona a los usuarios acceso a los servicios de blob, cola, tabla y archivos de Azure en Azure Storage. Una cuenta de almacenamiento de usuario proporciona el espacio de nombres único para los objetos de datos de almacenamiento de Azure del usuario.

-

Máquina virtual: Implementación de software de un equipo físico que ejecuta un sistema operativo. Varias máquinas virtuales pueden ejecutarse simultáneamente en el mismo hardware. En Azure, las máquinas virtuales están disponibles en varios tamaños.

-

Red virtual: una red virtual de Azure es una representación de una red de usuario en la nube. Es un aislamiento lógico de la nube de Azure dedicado a una suscripción de usuario. Los usuarios pueden controlar completamente los bloques de direcciones IP, la configuración de DNS, las directivas de seguridad y las tablas de redirección dentro de esta red. Los usuarios también pueden segmentar aún más su VNet en subredes y lanzar máquinas virtuales de IaaS de Azure y servicios en la nube (instancias de rol de PaaS). Además, los usuarios pueden conectar la red virtual a su red local mediante una de las opciones de conectividad disponibles en Azure. En esencia, los usuarios pueden expandir su red a Azure, con un control total de los bloques de direcciones IP con el beneficio de la escala empresarial que ofrece Azure.

Casos de uso

En comparación con las soluciones alternativas que requieren que cada servicio se implemente como un dispositivo virtual independiente, Citrix ADC en Azure combina el equilibrio de carga L4, la administración del tráfico L7, la descarga de servidores, la aceleración de aplicaciones, la seguridad de las aplicaciones y otras capacidades esenciales de entrega de aplicaciones en un solo VPX , disponible convenientemente a través de Azure Marketplace. Además, todo se rige por un único marco de directivas y se administra con el mismo y potente conjunto de herramientas que se utilizan para administrar implementaciones locales de Citrix ADC. El resultado neto es que Citrix ADC en Azure permite varios casos de uso convincentes que no solo cubren las necesidades inmediatas de las empresas actuales, sino también la evolución continua de las infraestructuras informáticas heredadas a los centros de datos empresariales en la nube.

Equilibrio de carga global del servidor (GSLB)

El equilibrio de carga de servidores global (GSLB) es muy importante para muchos de nuestros clientes. Esas empresas tienen una presencia en el centro de datos local que atiende a los clientes regionales, pero con la creciente demanda de sus empresas, ahora quieren escalar e implementar su presencia a nivel mundial en AWS y Azure, al tiempo que mantienen su presencia en las instalaciones para los clientes regionales. Los clientes también quieren hacer todo esto con configuraciones automatizadas. Por lo tanto, buscan una solución que pueda adaptarse rápidamente a las cambiantes necesidades comerciales o a los cambios en el mercado global.

Con Citrix ADC del lado del administrador de red, los clientes pueden usar el StyleBook de equilibrio de carga global (GLB) para configurar aplicaciones tanto en las instalaciones como en la nube, y esa misma configuración se puede transferir a la nube con Citrix ADM. Los usuarios pueden acceder a los recursos locales o en la nube en función de la proximidad con GSLB. Esto permite una experiencia perfecta sin importar en qué parte del mundo se encuentren los usuarios.

Tipos de implementación

Implementación de IP múltiple de múltiples NIC (implementación de tres NIC)

-

Casos de uso

-

Las implementaciones de múltiples NIC y IP múltiples (tres NIC) se utilizan para lograr un aislamiento real del tráfico de datos y administración.

-

Las implementaciones de múltiples NIC y IP múltiples (tres NIC) también mejoran la escala y el rendimiento del ADC.

-

Las implementaciones de múltiples NIC y IP múltiples (tres NIC) se utilizan en aplicaciones de red en las que el rendimiento suele ser de 1 Gbps o superior y se recomienda una implementación de tres NIC.

-

Las implementaciones de múltiples NIC y IP múltiples (tres NIC) también se utilizan en aplicaciones de red para la implementación de WAF.

-

Implementación de múltiples NIC y IP múltiples (tres NIC) para GSLB

Los clientes podrían implementar mediante la implementación de tres NIC si se implementan en un entorno de producción donde la seguridad, la redundancia, la disponibilidad, la capacidad y la escalabilidad son fundamentales. Con este método de implementación, la complejidad y la facilidad de administración no son preocupaciones críticas para los usuarios.

Implementación de plantillas Azure Resource Manager (ARM

Los clientes implementarían el uso de plantillas de Azure Resource Manager (ARM) si están personalizando sus implementaciones o automatizando sus implementaciones.

Pasos de implementación

Cuando los usuarios implementan una instancia de Citrix ADC VPX en un Microsoft Azure Resource Manager (ARM), pueden usar las capacidades de computación en la nube de Azure y usar las funciones de equilibrio de carga y administración de tráfico de Citrix ADC para sus necesidades empresariales. Los usuarios pueden implementar instancias de Citrix ADC VPX en Azure Resource Manager como instancias independientes o como pares de alta disponibilidad en los modos activo-en espera.

Sin embargo, los usuarios pueden implementar una instancia de Citrix ADC VPX en Microsoft Azure de dos maneras:

-

A través de Azure Marketplace. El dispositivo virtual Citrix ADC VPX está disponible como imagen en Microsoft Azure Marketplace. Las plantillas ARM de Citrix ADC están disponibles en Azure Marketplace para los tipos de implementación independiente y de alta disponibilidad.

-

Usar la plantilla json de Azure Resource Manager (ARM) de Citrix ADC disponible en GitHub. Para obtener más información, consulte el repositorio de GitHub para las plantillas Azure de Citrix ADC.

Cómo funciona una instancia de Citrix ADC VPX en Azure

En una implementación local, una instancia de Citrix ADC VPX requiere al menos tres direcciones IP:

-

Dirección IP de administración, denominada dirección NSIP

-

Dirección IP de subred (SNIP) para comunicarse con el conjunto de servidores

-

Dirección IP del servidor virtual (VIP) para aceptar solicitudes de clientes

Para obtener más información, consulte: Arquitectura de red para instancias de Citrix ADC VPX en Microsoft Azure.

Nota:

Los dispositivos virtuales VPX se pueden implementar en cualquier tipo de instancia que tenga dos o más núcleos y más de 2 GB de memoria.

En una implementación de Azure, los usuarios pueden aprovisionar una instancia de Citrix ADC VPX en Azure de tres maneras:

-

Arquitectura multi-IP multi-NIC

-

Arquitectura de IP múltiple de NIC única

-

Plantillas ARM (Azure Resource Manager)

Según los requisitos, los usuarios pueden implementar cualquiera de estos tipos de arquitectura admitidos.

Arquitectura multi-NIC multi-IP (tres NIC)

En este tipo de implementación, los usuarios pueden tener más de una interfaz de red (NIC) conectada a una instancia VPX. Cualquier NIC puede tener una o más configuraciones IP: direcciones IP públicas y privadas estáticas o dinámicas asignadas.

Consulte los siguientes casos de uso:

Configuración de una configuración de alta disponibilidad con varias direcciones IP y NIC

En una implementación de Microsoft Azure, se logra una configuración de alta disponibilidad de dos instancias de Citrix ADC VPX mediante Azure Load Balancer (ALB). Esto se logra mediante la configuración de una sonda de estado en ALB, que supervisa cada instancia VPX mediante el envío de sondeos de estado cada 5 segundos a las instancias primaria y secundaria.

En esta configuración, solo el nodo principal responde a los sondeos de estado y el secundario no. Una vez que el primario envía la respuesta al sondeo de estado, el ALB comienza a enviar el tráfico de datos a la instancia. Si la instancia principal pierde dos sondeos de mantenimiento consecutivos, ALB no redirige el tráfico a esa instancia. En caso de conmutación por error, el nuevo primario comienza a responder a los sondeos de mantenimiento y el ALB redirige el tráfico hacia él. El tiempo de conmutación por error de alta disponibilidad VPX estándar es de tres segundos. El tiempo total de conmutación por error que puede ocurrir para la conmutación de tráfico puede ser de un máximo de 13 segundos.

Los usuarios pueden implementar un par de instancias de Citrix ADC VPX con varias NIC en una configuración de alta disponibilidad (HA) activa-pasiva en Azure. Cada NIC puede contener varias direcciones IP.

Las siguientes opciones están disponibles para una implementación de alta disponibilidad de varias NIC:

-

Alta disponibilidad con el conjunto de disponibilidad de Azure

-

Alta disponibilidad mediante zonas de disponibilidad de Azure

Para obtener más información sobre Azure Availability Set y Availability Zones, consulte la documentación de Azure: Administrar la disponibilidad de máquinas virtuales Linux.

Alta disponibilidad mediante el conjunto de disponibilidad

Una configuración de alta disponibilidad que utilice un conjunto de disponibilidad debe cumplir los siguientes requisitos:

-

Configuración de red independiente de HA (INC)

-

El equilibrador de carga de Azure (ALB) en modo de devolución directa del servidor (DSR)

Todo el tráfico pasa por el nodo principal. El nodo secundario permanece en modo de espera hasta que falla el nodo principal.

Nota:

Para que funcione una implementación de alta disponibilidad de Citrix VPX en la nube de Azure, los usuarios necesitan una IP pública flotante (PIP) que se pueda mover entre los dos nodos VPX. Azure Load Balancer (ALB) proporciona ese PIP flotante, que se mueve automáticamente al segundo nodo en caso de una conmutación por error.

En una implementación activa-pasiva, las direcciones IP públicas (PIP) front-end de ALB se agregan como direcciones VIP en cada nodo VPX. En una configuración HA-INC, las direcciones VIP son flotantes y las direcciones SNIP son específicas de la instancia.

Los usuarios pueden implementar un par VPX en modo de alta disponibilidad activo-pasivo de dos maneras mediante:

-

Plantilla de alta disponibilidad estándar de Citrix ADC VPX: Utilice esta opción para configurar un par de alta disponibilidad con la opción predeterminada de tres subredes y seis NIC.

-

Comandos de Windows PowerShell: Utilice esta opción para configurar un par de HA de acuerdo con los requisitos de la subred y NIC.

En esta sección se describe cómo implementar un par VPX en una configuración de alta disponibilidad activa-pasiva mediante la plantilla de Citrix. Si desea realizar la implementación con comandos de PowerShell, consulte Configurar una configuración de alta disponibilidad con varias direcciones IP y NIC mediante comandos de PowerShell.

Configuración de nodos HA-INC mediante la plantilla de alta disponibilidad de Citrix

Los usuarios pueden implementar de forma rápida y eficiente un par de instancias VPX en modo HA-INC mediante el uso de la plantilla estándar. La plantilla crea dos nodos, con tres subredes y seis NIC. Las subredes son para el tráfico de administración, cliente y servidor, y cada subred tiene dos NIC para ambas instancias VPX.

Complete los siguientes pasos para iniciar la plantilla e implementar un par VPX de alta disponibilidad mediante Azure Availability Sets.

-

En Azure Marketplace, seleccione e inicie la plantilla de solución Citrix. Aparecerá la plantilla.

-

Asegúrese de que el tipo de implementación sea Administrador de recursos y seleccione Crear.

-

Aparecerá la página Básicos. Cree un grupo de recursos y seleccione Aceptar.

-

Aparecerá la página Configuración general. Escriba los detalles y seleccione Aceptar.

-

Aparecerá la página Configuración de red. Compruebe las configuraciones de VNet y subred, modifique la configuración requerida y seleccione Aceptar.

-

Aparecerá la página Resumen. Revise la configuración y modifique en consecuencia. Seleccione Aceptar para confirmar.

-

Aparecerá la página Comprar. Seleccione Comprar para completar la implementación.

Es posible que el Azure Resource Group demore un momento en crearse con las configuraciones requeridas. Una vez finalizado, seleccione el grupo de recursos en Azure Portal para ver los detalles de configuración, como reglas LB, grupos de back-end y sondeos de estado. El par de alta disponibilidad aparece como ns-vpx0 y ns-vpx1.

Si se requieren más modificaciones para la configuración de HA, como crear más reglas de seguridad y puertos, los usuarios pueden hacerlo desde el portal de Azure.

A continuación, los usuarios deben configurar el servidor virtual de equilibrio de carga con la dirección IP pública frontend (PIP) de ALB, en el nodo principal. Para encontrar el PIP de ALB, seleccione ALB > Configuración de IP de frontend.

Consulte la sección Recursos para obtener más información sobre cómo configurar el servidor virtual de equilibrio de carga.

Recursos:

Los siguientes enlaces proporcionan información adicional relacionada con la implementación de alta disponibilidad y la configuración del servidor virtual (servidor virtual):

Recursos relacionados:

Alta disponibilidad mediante zonas de disponibilidad

Las zonas de disponibilidad de Azure son ubicaciones aisladas por errores dentro de una región de Azure, que proporcionan alimentación redundante, refrigeración y redes y aumentan la resiliencia. Solo las regiones específicas de Azure admiten zonas de disponibilidad. Para obtener más información, consulte:Regiones y zonas de disponibilidad en Azure.

Los usuarios pueden implementar un par VPX en modo de alta disponibilidad mediante la plantilla denominada “NetScaler 13.0 HA con zonas de disponibilidad”, disponible en Azure Marketplace.

Complete los siguientes pasos para iniciar la plantilla e implementar un par VPX de alta disponibilidad mediante las zonas de disponibilidad de Azure.

-

En Azure Marketplace, seleccione e inicie la plantilla de solución Citrix.

-

Asegúrese de que el tipo de implementación sea Administrador de recursos y seleccione Crear.

-

Aparecerá la página Básicos. Introduzca los detalles y haga clic en Aceptar.

Nota:

Asegúrese de que esté seleccionada una región de Azure que admita zonas de disponibilidad. Para obtener más información sobre las regiones que admiten zonas de disponibilidad, consulte: Regiones y zonas de disponibilidad en Azure.

-

Aparecerá la página Configuración general. Escriba los detalles y seleccione Aceptar.

-

Aparecerá la página Configuración de red. Compruebe las configuraciones de VNet y subred, modifique la configuración requerida y seleccione Aceptar.

-

Aparecerá la página Resumen. Revise la configuración y modifique en consecuencia. Seleccione Aceptar para confirmar.

-

Aparecerá la página Comprar. Seleccione Comprar para completar la implementación.

Es posible que el Azure Resource Group demore un momento en crearse con las configuraciones requeridas. Una vez finalizado, seleccione el grupo de recursos para ver los detalles de configuración, como las reglas de LB, los grupos de back-end y los sondeos de estado, en el portal de Azure. El par de alta disponibilidad aparece como ns-vpx0 y ns-vpx1. Además, los usuarios pueden ver la ubicación en la columna Ubicación.

Si se requieren más modificaciones para la configuración de HA, como crear más reglas de seguridad y puertos, los usuarios pueden hacerlo desde el portal de Azure.

Plantillas ARM (Azure Resource Manager)

El repositorio de GitHub para las plantillas ARM (Azure Resource Manager) deCitrix ADC aloja las plantillas Azure de Citrix ADC para implementar Citrix ADC en Microsoft Azure Cloud Services. El equipo de ingeniería de Citrix ADC desarrolla y mantiene todas las plantillas del repositorio.

Cada plantilla de este repositorio tiene documentación coubicada que describe el uso y la arquitectura de la plantilla. Las plantillas intentan codificar la arquitectura de implementación recomendada de Citrix ADC VPX, presentar al usuario el Citrix ADC o demostrar una función, edición u opción en particular. Los usuarios pueden reutilizar, modificar o mejorar las plantillas para adaptarlas a sus necesidades particulares de producción y pruebas. La mayoría de las plantillas requieren suficientes suscripciones a portal.azure.com para crear recursos e implementar plantillas.

Las plantillas de Azure Resource Manager (ARM) de Citrix ADC VPX están diseñadas para garantizar una forma fácil y coherente de implementar Citrix ADC VPX independiente. Estas plantillas aumentan la fiabilidad y la disponibilidad del sistema con redundancia integrada. Estas plantillas ARM admiten selecciones Bring Your Own License (BYOL) o por hora. La elección de la selección se menciona en la descripción de la plantilla o se ofrece durante la implementación de la plantilla.

Para obtener más información sobre cómo aprovisionar una instancia de Citrix ADC VPX en Microsoft Azure mediante plantillas ARM (Azure Resource Manager), visite Citrix ADC Azure Templates.

Escalabilidad automática de back-end de servicios basados en dominios y GSLB de Citrix ADC con equilibrador de carga en la nube

Descripción general de GSLB y DBS

Citrix ADC GSLB admite el uso de DBS (servicios basados en dominios) para equilibradores de carga en la nube. Esto permite el descubrimiento automático de servicios en la nube dinámicos mediante una solución de equilibrador de carga en la nube. Esta configuración permite que Citrix ADC implemente Servicios basados en nombres de dominio de equilibrio de carga de servidor global (GSLB DBS) en un entorno activo-activo. DBS permite escalar los recursos de back-end en entornos de Microsoft Azure a partir del descubrimiento de DNS. En esta sección se describen las integraciones entre Citrix ADC en los entornos de Azure Auto Scaling. La sección final del documento detalla la capacidad de configurar un par de Citrix ADC de HA que abarquen dos zonas de disponibilidad (AZ) diferentes específicas de una región de Azure.

Servicios basados en nombres de dominio: Azure ALB

GLSB DBS utiliza el FQDN del usuario Azure Load Balancer para actualizar dinámicamente los grupos de servicios GSLB para incluir los servidores back-end que se crean y eliminan en Azure. Para configurar esta función, los usuarios apuntan el Citrix ADC a su Azure Load Balancer para redirigir dinámicamente a diferentes servidores de Azure. Pueden hacerlo sin tener que actualizar manualmente el Citrix ADC cada vez que se crea y elimina una instancia en Azure. La función Citrix ADC DBS para grupos de servicios GSLB utiliza la detección de servicios compatible con DNS para determinar los recursos de servicio miembro del espacio de nombres DBS identificado en el grupo de escalabilidad automática.

Diagrama: Componentes de escalabilidad automática de Citrix ADC GSLB DBS con equilibradores de carga en la nube

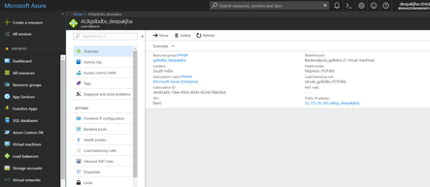

Configuración de componentes de Azure

-

Inicie sesión en el usuario Azure Portal y cree una nueva máquina virtual a partir de una plantilla de Citrix ADC

-

Crear un Azure Load Balancer

-

Agregue los grupos de back-end de Citrix ADC creados

-

Cree una sonda de estado para el puerto 80.

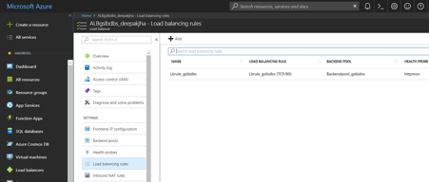

Cree una regla de equilibrio de carga con la IP de front-end creada a partir del equilibrador de carga.

-

Protocolo: TCP

-

Puerto backend: 80

-

Grupo de backend: Citrix ADC creado en el paso 1

-

Sondeo de salud: Creado en el paso 4

-

Persistencia de la sesión: ninguna

-

Configurar el servicio basado en dominios GSLB de Citrix ADC

Las siguientes configuraciones resumen lo que se necesita para habilitar los servicios basados en dominio para el escalado automático de los ADC en un entorno habilitado para GSLB.

Configuraciones de la administración

Nota:

Es necesario configurar Citrix ADC con un servidor de nombres o un servidor virtual DNS a través del cual se resuelven los dominios ELB/ALB para los grupos de servicios de DBS. Para obtener más información sobre los servidores de nombres o servidores virtuales DNS, visite: DNS NameServer

-

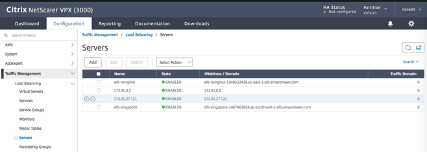

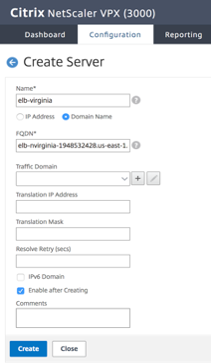

Vaya aAdministración del tráfico > Equilibrio de carga > Servidores

-

Haga clic en Agregar para crear un servidor, proporcione un nombre y un FQDN correspondientes al registro A (nombre de dominio) en Azure para Azure Load Balancer (ALB)

-

Repita el paso 2 para agregar la segunda ALB del segundo recurso en Azure.

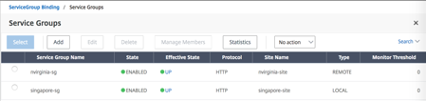

Configuraciones GSLB

-

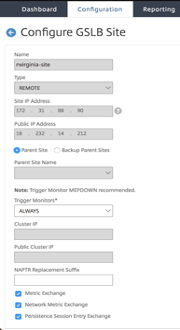

Haga clic en el botón Agregar para configurar un sitio GSLB

-

Asigne un nombre al sitio.

El tipo se configura como Remoto o Local según el sitio en el que los usuarios de Citrix ADC estén configurando el sitio. La dirección IP del sitio es la dirección IP del sitio GSLB. El sitio GSLB utiliza esta dirección IP para comunicarse con los demás sitios GSLB. La dirección IP pública es necesaria cuando se utiliza un servicio en la nube en el que una IP concreta está alojada en un firewall externo o un dispositivo NAT. El sitio debe configurarse como sitio principal. Asegúrese de que los monitores de disparo estén configurados en SIEMPRE. Además, asegúrese de marcar las tres casillas de la parte inferior para Metric Exchange, Network Metric Exchange e Persistence Session Entry Exchange.

Citrix recomienda establecer la configuración del monitor de desencadenadores en MEPDOWN; consulte:Configurar un grupo de servicios GSLB.

-

Haga clic enCrear, repita los pasos 3 y 4 para configurar el sitio GSLB para la otra ubicación de recursos en Azure (esto se puede configurar en el mismo Citrix ADC)

-

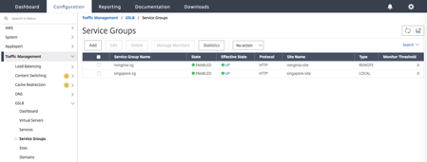

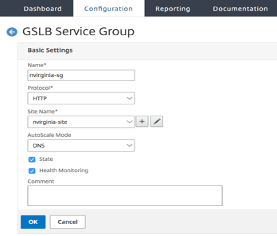

Vaya aAdministración del tráfico > GSLB > Grupos de servicios

Haga clic enAgregarpara agregar un grupo de servicios. Asigne un nombre al grupo de servicios, utilice el protocolo HTTP y, a continuación, en Nombre del sitio, elija el sitio correspondiente que se creó en los pasos anteriores. Debe configurar el modo Autoscale como DNS y marcar las casillas para Supervisión de estado y Estado. Haga clic en Aceptar para crear el grupo de servicios.

-

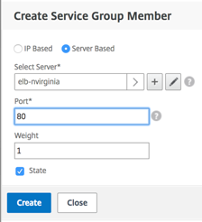

Haga clic enMiembros del grupo de serviciosy seleccioneBasado en servidor. Seleccione el servidor de equilibrio de carga elástica correspondiente que se configuró al principio de la guía de ejecución. Configure el tráfico para que pase por el puerto 80. Haga clic en Create.

-

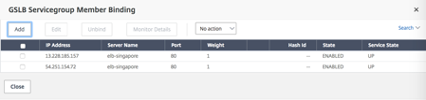

El enlace de miembros del grupo de servicios debe completarse con 2 instancias que recibe del Elastic Load Balancer.

-

Repita los pasos 5 y 6 para configurar el grupo de servicios para la segunda ubicación de recursos en Azure. (Esto se puede hacer desde la misma GUI de Citrix ADC).

-

El último paso es configurar un servidor virtual GSLB. Vaya a Administración del tráfico > GSLB > Servidores virtuales.

-

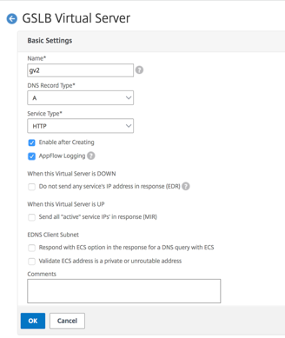

Haga clic en Agregar para crear el servidor virtual. Asigne un nombre al servidor, el Tipo de registro DNS se establece como A, el Tipo de servicio se establece como HTTP y marque las casillas Habilitar después de crear y Registro de AppFlow. Haga clic en Aceptar para crear el servidor virtual GSLB.

-

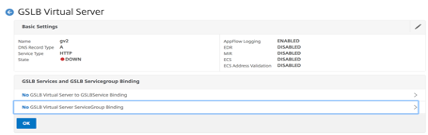

Una vez creado el servidor virtual GSLB, haga clic en No GSLB Virtual Server ServiceGroup Binding.

-

En Enlace de grupo de servicios, utilice Seleccionar nombre de grupo de servicios para seleccionar y agregar los grupos de servicios que se crearon en los pasos anteriores.

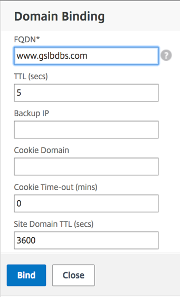

-

A continuación, configure el enlace de dominio de servidor virtual de GSLB haciendo clic en Sin enlace de dominio de servidor virtual de GSLB. Configure el FQDN y Bind, el resto de los parámetros se pueden dejar como predeterminados.

-

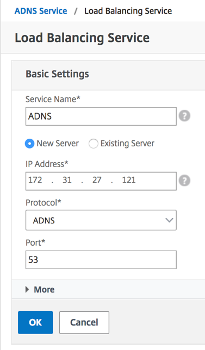

Configure el servicio ADNS haciendo clic en Sin servicio. Agregue un nombre de servicio, haga clic enNuevo servidore introduzca la dirección IP del servidor ADNS. Además, si el usuario ADNS ya está configurado, los usuarios pueden seleccionarServidor existentey, a continuación, elegir el usuario ADNS en el menú desplegable. Asegúrese de que el protocolo sea ADNS y que el tráfico esté configurado para fluir por el puerto 53.

-

Configure el método como LEASTCONNECTION y el método de copia de seguridad como ROUNDROBIN.

-

Haga clic enListoy compruebe que el usuario Servidor virtual GSLB aparezca como Activo.

Equilibrio de carga global de Citrix ADC para implementaciones híbridas y multinube

La solución de equilibrio de carga global (GLB) híbrida y multinube de Citrix ADC permite a los usuarios distribuir el tráfico de aplicaciones en varios centros de datos en nubes híbridas, nubes múltiples e implementaciones locales. La solución GLB híbrida y multinube de Citrix ADC ayuda a los usuarios a administrar su configuración de equilibrio de carga en una nube híbrida o multinube sin alterar la configuración existente. Además, si los usuarios tienen una configuración local, pueden probar algunos de sus servicios en la nube mediante la solución GLB híbrida y multinube de Citrix ADC antes de migrar completamente a la nube. Por ejemplo, los usuarios solo pueden redirigir un pequeño porcentaje de su tráfico a la nube y gestionar la mayor parte del tráfico en las instalaciones. La solución GLB híbrida y multinube de Citrix ADC también permite a los usuarios administrar y supervisar las instancias de Citrix ADC en ubicaciones geográficas desde una única consola unificada.

Una arquitectura híbrida y multinube también puede mejorar el rendimiento empresarial general al evitar la “dependencia del proveedor” y utilizar una infraestructura diferente para satisfacer las necesidades de los socios usuarios y los clientes. Con una arquitectura de nube múltiple, los usuarios pueden administrar mejor sus costes de infraestructura, ya que ahora tienen que pagar solo por lo que utilizan. Los usuarios también pueden escalar mejor sus aplicaciones, ya que ahora utilizan la infraestructura a pedido. También le permite cambiar rápidamente de una nube a otra para aprovechar las mejores ofertas de cada proveedor.

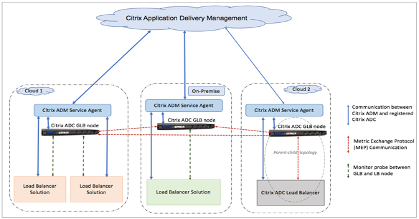

Arquitectura de la solución Citrix ADC Hybrid y Multi-Cloud GLB

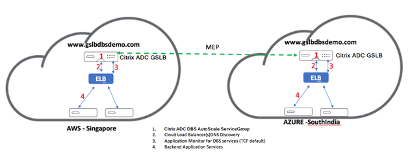

El siguiente diagrama ilustra la arquitectura de la función GLB híbrida de Citrix ADC y multinube.

Los nodos Citrix ADC GLB controlan la resolución de nombres DNS. Cualquiera de estos nodos GLB puede recibir solicitudes DNS desde cualquier ubicación de cliente. El nodo GLB que recibe la solicitud DNS devuelve la dirección IP del servidor virtual del equilibrador de carga seleccionada por el método de equilibrio de carga configurado. Las métricas (métricas de sitio, red y persistencia) se intercambian entre los nodos GLB mediante el protocolo de intercambio de métricas (MEP), que es un protocolo de Citrix propietario. Para obtener más información sobre el protocolo MEP, consulte:Configurar el protocolo de intercambio de métricas.

El monitor configurado en el nodo GLB supervisa el estado del servidor virtual de equilibrio de carga en el mismo centro de datos. En una topología principal-secundaria, las métricas entre los nodos GLB y Citrix ADC se intercambian mediante MEP. Sin embargo, la configuración de sondeos de monitor entre un nodo GLB y Citrix ADC LB es opcional en una topología principal-secundaria.

El agente de servicio Citrix Application Delivery Management (ADM) permite la comunicación entre Citrix ADM y las instancias administradas del centro de datos. Para obtener más información sobre los agentes de servicio Citrix ADM y cómo instalarlos, consulte:Introducción.

Nota:En este documento se hacen las siguientes suposiciones:

Si los usuarios tienen una configuración de equilibrio de carga existente, está en funcionamiento.

Se configura una dirección SNIP o una dirección IP del sitio GLB en cada uno de los nodos Citrix ADC GLB. Esta dirección IP se utiliza como dirección IP de origen del centro de datos al intercambiar métricas con otros centros de datos.

Se configura un servicio ADNS o ADNS-TCP en cada una de las instancias de Citrix ADC GLB para recibir el tráfico DNS.

El firewall y los grupos de seguridad necesarios se configuran en los proveedores de servicios en la nube.

CONFIGURACIÓN DE GRUPOS DE SEGURIDAD

Los usuarios deben configurar la configuración de grupos de firewall/seguridad requerida en los proveedores de servicios en la nube. Para obtener más información sobre las funciones de seguridad de AWS, consulte:AWS/Documentation/Amazon VPC/User Guide/Security. Para obtener más información sobre los grupos de seguridad de red de Microsoft Azure, consulte:Azure/Networking/Virtual Network/Plan Virtual Networks/Security.

Además, en el nodo GLB, los usuarios deben abrir el puerto 53 para la dirección IP del servicio/DNS de ADNS y el puerto 3009 para la dirección IP del sitio GSLB para el intercambio de tráfico MEP. En el nodo de equilibrio de carga, los usuarios deben abrir los puertos adecuados para recibir el tráfico de la aplicación. Por ejemplo, los usuarios deben abrir el puerto 80 para recibir tráfico HTTP y abrir el puerto 443 para recibir tráfico HTTPS. Abra el puerto 443 para la comunicación NITRO entre el agente de servicio Citrix ADM y Citrix ADM.

Para el método GLB de tiempo de ida y vuelta dinámico, los usuarios deben abrir el puerto 53 para permitir las sondas UDP y TCP según el tipo de sonda LDNS configurado. Las sondas UDP o TCP se inician con uno de los SNIP y, por lo tanto, esta configuración debe realizarse para los grupos de seguridad enlazados a la subred del lado del servidor.

Capacidades de la solución Citrix ADC Hybrid y Multi-Cloud GLB

En esta sección se describen algunas de las capacidades de la solución Citrix ADC híbrida y GLB de múltiples nubes:

Compatibilidad con otras soluciones de equilibrio de carga

La solución GLB híbrida y multinube de Citrix ADC admite varias soluciones de equilibrio de carga, como el equilibrador de carga Citrix ADC, NGINX, HAProxy y otros equilibradores de carga de terceros.

Nota:

Las soluciones de equilibrio de carga que no sean Citrix ADC solo se admiten si se utilizan métodos de GLB basados en proximidad y no basados en métricas y si no se configura la topología principal-secundario.

Métodos GLB

La solución Citrix ADC híbrida y GLB de nube múltiple admite los siguientes métodos GLB.

-

Métodos GLB basados en métricas. Los métodos GLB basados en métricas recopilan métricas de otros nodos Citrix ADC a través del protocolo de intercambio de métricas.

-

Conexión mínima: la solicitud del cliente se redirige al equilibrador de carga que tiene el menor número de conexiones activas.

-

Ancho de banda mínimo: La solicitud del cliente se redirige al equilibrador de carga que actualmente está sirviendo la menor cantidad de tráfico.

-

Menos paquetes: La solicitud del cliente se redirige al equilibrador de carga que ha recibido el menor número de paquetes en los últimos 14 segundos.

-

-

Métodos de GLB no métricos

-

Round Robin: La solicitud del cliente se redirige a la dirección IP del equilibrador de carga que está en la parte superior de la lista de equilibradores de carga. A continuación, ese equilibrador de carga se mueve al final de la lista.

-

Hash IP de origen: Este método utiliza el valor hash de la dirección IP del cliente para seleccionar un equilibrador de carga.

-

-

Métodos GLB basados en proximidad

-

Proximidad estática: La solicitud del cliente se redirige al equilibrador de carga más cercano a la dirección IP del cliente.

-

Tiempo de ida y vuelta (RTT): este método utiliza el valor RTT (el tiempo de demora en la conexión entre el servidor DNS local del cliente y el centro de datos) para seleccionar la dirección IP del equilibrador de carga con mejor rendimiento.

-

Para obtener más información sobre los métodos de equilibrio de carga, consulta:Algoritmos de equilibrio de carga

Topologías GLB

La solución Citrix ADC híbrida y GLB de nube múltiple admite la topología activo-pasiva y la topología principal-secundaria.

-

Topología activo-pasiva: Proporciona recuperación ante desastres y garantiza la disponibilidad continua de las aplicaciones mediante la protección contra puntos de falla. Si el centro de datos principal falla, el centro de datos pasivo entra en funcionamiento. Para obtener más información sobre la topología activa-pasiva de GSLB, consulte:Configurar GSLB para la recuperación ante desastres.

-

Topología principal-secundario: se puede utilizar si los clientes utilizan los métodos de GLB basados en métricas para configurar los nodos de GLB y LB y si los nodos de LB se implementan en una instancia de Citrix ADC diferente. En una topología principal-secundaria, el nodo LB (sitio secundario) debe ser un dispositivo Citrix ADC porque el intercambio de métricas entre el sitio primario y el secundario se realiza a través del protocolo de intercambio de métricas (MEP).

Para obtener más información sobre la topología principal-secundario, consulte: Implementación de topología principal-secundario mediante el protocolo MEP.

Compatibilidad con IPv6

La solución Citrix ADC híbrida y GLB de nube múltiple también admite IPv6.

Supervisión

La solución Citrix ADC híbrida y GLB de nube múltiple admite monitores integrados con una opción para habilitar la conexión segura. Sin embargo, si las configuraciones LB y GLB se encuentran en la misma instancia de Citrix ADC o si se utiliza topología principal-secundaria, la configuración de monitores es opcional.

Persistencia

La solución Citrix ADC híbrida y GLB de nube múltiple admite lo siguiente:

-

Sesiones de persistencia basadas en IP de origen, de modo que varias solicitudes del mismo cliente se dirijan al mismo servicio si llegan dentro de la ventana de tiempo de espera configurada. Si el valor de tiempo de espera expira antes de que el cliente envíe otra solicitud, la sesión se descarta y el algoritmo de equilibrio de carga configurado se utiliza para seleccionar un nuevo servidor para la siguiente solicitud del cliente.

-

Persistencia de rebose para que el servidor virtual de copia de seguridad continúe procesando las solicitudes que recibe, incluso después de que la carga en el primario caiga por debajo del umbral. Para obtener más información, consulte:Configurar el derrame.

-

Persistencia del sitio para que el nodo GLB seleccione un centro de datos para procesar una solicitud de cliente y reenvíe la dirección IP del centro de datos seleccionado para todas las solicitudes DNS posteriores. Si la persistencia configurada se aplica a un sitio que es DOWN, el nodo GLB utiliza un método GLB para seleccionar un nuevo sitio y el nuevo sitio se vuelve persistente para las solicitudes posteriores del cliente.

Configuración mediante Citrix ADM StyleBooks

Los clientes pueden usar el StyleBook GLB multinube predeterminado en Citrix ADM para configurar las instancias de Citrix ADC con configuración GLB híbrida y multinube.

Los clientes pueden usar el StyleBook GLB StyleBook para nodos LB de múltiples nubes predeterminado para configurar los nodos de equilibrio de carga de Citrix ADC, que son los sitios secundarios en una topología principal-secundario que gestionan el tráfico de la aplicación. Utilice este StyleBook solo si los usuarios desean configurar nodos LB en una topología principal-secundario. Sin embargo, cada nodo LB debe configurarse por separado mediante este StyleBook.

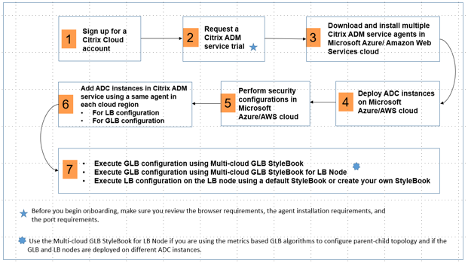

Flujo de trabajo de la configuración de la solución Citrix ADC Hybrid y Multi-Cloud GLB

Los clientes pueden usar el GLB StyleBook multinube incluido en Citrix ADM para configurar las instancias de Citrix ADC con configuración GLB híbrida y multinube.

El siguiente diagrama muestra el flujo de trabajo para configurar la solución GLB híbrida de Citrix ADC y multinube. Los pasos del diagrama de flujo de trabajo se explican con más detalle después del diagrama.

Realice las siguientes tareas como administrador de la nube:

-

Regístrese para obtener una cuenta de Citrix Cloud.

Para empezar a utilizar Citrix ADM, cree una cuenta de empresa de Citrix Cloud o únase a una existente creada por alguien de su empresa.

-

Después de que los usuarios inicien sesión en Citrix Cloud, haga clic enAdministraren el mosaicoCitrix Application Delivery Managementpara configurar el servicio ADM por primera vez.

-

Descargue e instale varios agentes de servicio Citrix ADM.

Los usuarios deben instalar y configurar el agente de servicio Citrix ADM en su entorno de red para permitir la comunicación entre Citrix ADM y las instancias administradas en su centro de datos o nube. Instale un agente en cada región para que pueda configurar las configuraciones de LB y GLB en las instancias administradas. Las configuraciones LB y GLB pueden compartir un único agente. Para obtener más información sobre las tres tareas anteriores, consulte:Introducción.

-

Implemente equilibradores de carga en centros de datos locales o nube de Microsoft Azure/AWS.

Según el tipo de equilibradores de carga que los usuarios implementen en la nube y en las instalaciones, aprovisiónelos en consecuencia. Por ejemplo, los usuarios pueden aprovisionar instancias de Citrix ADC VPX en un portal de Microsoft Azure Resource Manager (ARM), en una nube privada virtual de Amazon Web Services (AWS) y en centros de datos locales. Configure las instancias Citrix ADC para que funcionen como nodos LB o GLB en modo independiente, creando las máquinas virtuales y configurando otros recursos. Para obtener más información sobre cómo implementar instancias de Citrix ADC VPX, consulte los siguientes documentos:

-

Realice configuraciones de seguridad.

Configure los grupos de seguridad de red y las ACL de red en ARM y AWS para controlar el tráfico entrante y saliente de las instancias de usuario y las subredes.

-

Agregue instancias de Citrix ADC en Citrix ADM.

Las instancias de Citrix ADC son dispositivos de red o dispositivos virtuales que los usuarios desean descubrir, administrar y supervisar desde Citrix ADM. Para administrar y supervisar estas instancias, los usuarios deben agregar las instancias al servicio y registrar tanto las instancias de LB (si los usuarios utilizan Citrix ADC para LB) como las de GLB. Para obtener más información sobre cómo agregar instancias de Citrix ADC en Citrix ADM, consulte:Introducción.

-

Implemente las configuraciones GLB y LB con los StyleBooks predeterminados de Citrix ADM.

-

UtiliceStyleBook GLB de múltiples nubespara ejecutar la configuración de GLB en las instancias de Citrix ADC de GLB seleccionadas.

-

Implementar la configuración de equilibrio de carga. (Los usuarios pueden omitir este paso si ya tienen configuraciones de LB en las instancias administradas).

Los usuarios pueden configurar equilibradores de carga en las instancias de Citrix ADC de dos maneras:

-

Configure manualmente las instancias para equilibrar la carga de las aplicaciones. Para obtener más información sobre cómo configurar manualmente las instancias, consulta:Configurar el equilibrio de carga básico.

-

Use StyleBooks. Los usuarios pueden usar uno de los Citrix ADM StyleBooks (StyleBook de equilibrio de carga HTTP/SSL o StyleBook de equilibrio de carga HTTP/SSL (con monitores)) para crear la configuración del equilibrador de carga en la instancia de Citrix ADC seleccionada. Los usuarios también pueden crear sus propios StyleBooks. Para obtener más información sobre StyleBooks, consulte: StyleBooks.

-

-

Utilice Multi-cloud GLB StyleBook for LB Node para configurar la topología principal-secundario de GLB en cualquiera de los siguientes casos:

-

Si los usuarios utilizan los algoritmos GLB basados en métricas (Least Packets, Least Connections, Least Bandwidth) para configurar los nodos GLB y LB y si los nodos LB se implementan en una instancia de Citrix ADC diferente

-

Si es necesaria la persistencia del sitio

-

Uso de StyleBooks para configurar GLB en nodos LB de Citrix ADC

Los clientes pueden usar ellibro de estilos GLB de múltiples nubes para nodos de LBsi utilizan los algoritmos de GLB basados en métricas (menos paquetes, menos conexiones, menos ancho de banda) para configurar los nodos de GLB y LB y si los nodos de LB se implementan en una instancia de Citrix ADC diferente.

Los usuarios también pueden usar este StyleBook para configurar más sitios secundarios para un sitio principal existente. Este StyleBook configura un sitio secundario a la vez. Por lo tanto, cree tantas configuraciones (paquetes de configuración) desde este StyleBook como sitios secundarios. El StyleBook aplica la configuración de GLB en los sitios secundarios. Los usuarios pueden configurar un máximo de 1024 sitios secundarios.

Nota:

Utilice el GLB StyleBook multinube que se encuentra aquí: Uso de StyleBooks para configurar GLBpara configurar los sitios principales.

Este StyleBook hace las siguientes suposiciones:

-

Se configura una dirección SNIP o una dirección IP del sitio GLB.

-

El firewall y los grupos de seguridad necesarios se configuran en los proveedores de servicios en la nube.

Configuración de un sitio secundario en una topología principal-secundaria mediante Multi-Cloud GLB StyleBook para el nodo LB

-

Vaya aAplicaciones>Configuracióny haga clic enCrear nuevo.

-

La páginaChoose StyleBookmuestra todos los StyleBooks disponibles para uso del cliente en Citrix Application Delivery Management (ADM). Desplácese hacia abajo y seleccioneMulti-cloud GLB StyleBook for LB Node.

El StyleBook aparece como una página de interfaz de usuario en la que los usuarios pueden introducir los valores de todos los parámetros definidos en este StyleBook.

Nota:

Los términos centro de datos y sitios se utilizan indistintamente en este documento.

-

Defina los siguientes parámetros:

-

Nombre de la aplicación. Escriba el nombre de la aplicación GLB desplegada en los sitios GLB para los que quiere crear sitios secundarios.

-

Protocolo. Seleccione el protocolo de aplicación de la aplicación implementada en el cuadro de lista desplegable.

-

Chequeo de estado de LB (opcional)

-

Tipo de comprobación de estado. En el cuadro de lista desplegable, seleccione el tipo de sondeo utilizado para comprobar el estado de la dirección VIP del equilibrador de carga que representa la aplicación en un sitio.

-

Modo seguro. (Opcional) SeleccioneSípara habilitar este parámetro si se requieren comprobaciones de estado basadas en SSL.

-

Solicitud HTTP. (Opcional) Si los usuarios seleccionaron HTTP como tipo de verificación de estado, introduzca la solicitud HTTP completa utilizada para sondear la dirección VIP.

-

Lista de códigos de respuesta de estado HTTP. (Opcional) Si los usuarios seleccionaron HTTP como tipo de verificación de estado, introduzca la lista de códigos de estado HTTP que se esperan en las respuestas a las solicitudes HTTP cuando el VIP esté en buen estado.

-

-

-

Configuración del sitio primario.

Proporcione los detalles del sitio primario (nodo GLB) en el que quiere crear el sitio secundario (nodo LB).

-

Nombre del sitio. Introduzca el nombre del sitio primario.

-

Dirección IP del sitio. Introduzca la dirección IP que el sitio principal utiliza como dirección IP de origen al intercambiar métricas con otros sitios. Se supone que esta dirección IP ya está configurada en el nodo GLB de cada sitio.

-

Dirección IP pública del sitio. (Opcional) Introduzca la dirección IP pública del sitio principal que se utiliza para intercambiar métricas, si la dirección IP de ese sitio tiene NAT.

-

-

Configuración del sitio secundario.

Proporcione los detalles del sitio secundario.

-

Nombre del sitio. Introduzca el nombre del sitio.

-

Dirección IP del sitio. Introduzca la dirección IP del sitio secundario. Aquí, utilice la dirección IP privada o SNIP del nodo Citrix ADC que se está configurando como un sitio secundario.

-

Dirección IP pública del sitio. (Opcional) Introduzca la dirección IP pública del sitio secundario que se utiliza para intercambiar métricas, si la dirección IP de ese sitio tiene NAT.

-

-

Configuración de servicios GLB activos (opcional)

Configure los servicios GLB activos solo si la dirección IP del servidor virtual LB no es una dirección IP pública. Esta sección permite a los usuarios configurar la lista de servicios GLB locales en los sitios donde se implementa la aplicación.

-

IP de servicio. Introduzca la dirección IP del servidor virtual de equilibrio de carga en este sitio.

-

Dirección IP pública de servicio. Si la dirección IP virtual es privada y tiene una dirección IP pública con NAT, especifique la dirección IP pública.

-

Puerto de servicio. Introduzca el puerto del servicio GLB en este sitio.

-

Nombre del sitio. Introduzca el nombre del sitio en el que se encuentra el servicio GLB.

-

-

Haga clic enTarget Instancesy seleccione las instancias de Citrix ADC configuradas como instancias de GLB en cada sitio en el que se implementará la configuración de GLB.

-

Haga clic enCrearpara crear la configuración de LB en la instancia de Citrix ADC seleccionada (nodo LB). Los usuarios también pueden hacer clic enEjecución en secopara comprobar los objetos que se crearían en las instancias de destino. La configuración de StyleBook que han creado los usuarios aparece en la lista de configuraciones de la página Configuraciones. Los usuarios pueden examinar, actualizar o eliminar esta configuración mediante la GUI de Citrix ADM.

Para obtener más información sobre cómo implementar una instancia de Citrix ADC VPX en Microsoft Azure, consulte Implementar una instancia de Citrix ADC VPX en Microsoft Azure.

Para obtener más información sobre cómo funciona una instancia de Citrix ADC VPX en Azure, visite Cómo funciona una instancia de Citrix ADC VPX en Azure.

Para obtener más información sobre cómo configurar GSLB en instancias de Citrix ADC VPX, consulte Configurar GSLB en instancias de Citrix ADC VPX.

Para obtener más información sobre cómo configurar GSLB en una configuración de alta disponibilidad activa-en espera en Azure, visite Configurar GSLB en una configuración de alta disponibilidad activa-en espera.

Requisitos previos

Los usuarios necesitan algunos conocimientos previos antes de implementar una instancia de Citrix VPX en Azure:

-

Familiaridad con la terminología de Azure y los detalles de red. Para obtener información, consulte la terminología de Azure en la sección anterior.

- Conocimiento de un dispositivo Citrix ADC. Para obtener información detallada sobre el dispositivo Citrix ADC, consulte:Citrix ADC 13.0.

- Para obtener información sobre las redes de Citrix ADC, consulte el tema Redes: Redes.

Requisitos previos de Azure GSLB

Los requisitos previos para los grupos de servicios GSLB de Citrix ADC incluyen un entorno operativo de Amazon Web Services / Microsoft Azure con el conocimiento y la capacidad de configurar grupos de seguridad, servidores web Linux, Citrix ADC dentro de AWS, direcciones IP elásticas y Elastic Load Balancers.

La integración del servicio GSLB DBS requiere Citrix ADC versión 12.0.57 para las instancias de equilibrador de carga de AWS ELB y Microsoft Azure ALB.

Mejoras en las funciones del grupo de servicios GSLB de Citrix ADC

Entidad del grupo de servicios GSLB: Versión 12.0.57 de Citrix ADC

Se presenta el grupo de servicios GSLB, que admite la escalabilidad automática mediante la detección dinámica de DBS.

Los componentes de funciones de DBS (servicio basado en dominio) deben estar enlazados al grupo de servicios GSLB

Ejemplo:

> add server sydney_server LB-Sydney-xxxxxxxxxx.ap-southeast-2.elb.amazonaws.com

> add gslb serviceGroup sydney_sg HTTP -autoscale DNS -siteName sydney

> bind gslb serviceGroup sydney_sg sydney_server 80

<!--NeedCopy-->

Limitaciones

La ejecución de la solución de equilibrio de carga Citrix ADC VPX en ARM impone las siguientes limitaciones:

-

La arquitectura de Azure no admite las siguientes funciones de Citrix ADC:

-

Agrupar en clústeres

-

IPv6

-

ARP gratuito (GARP)

-

Modo L2 (puenteo). Los servidores virtuales transparentes son compatibles con L2 (reescritura de MAC) para servidores en la misma subred que el SNIP.

-

VLAN etiquetada

-

Redirección dinámica

-

MAC virtual

-

USIP

-

Marcos Jumbo

-

-

Si cree que puede que necesite apagar y desasignar temporalmente la máquina virtual Citrix ADC VPX en cualquier momento, asigne una dirección IP interna estática al crear la máquina virtual. Si no asigna una dirección IP interna estática, Azure podría asignar a la máquina virtual una dirección IP diferente cada vez que se reinicie, y es posible que no se pueda acceder a la máquina virtual.

-

En una implementación de Azure, solo se admiten los siguientes modelos de Citrix ADC VPX: VPX 10, VPX 200, VPX 1000 y VPX 3000. Para obtener más información, consulte la hoja de datos de Citrix ADC VPX.

-

Si se utiliza una instancia de Citrix ADC VPX con un número de modelo superior a VPX 3000, es posible que el rendimiento de la red no sea el mismo que el especificado en la licencia de la instancia. Sin embargo, otras funciones, como el rendimiento SSL y las transacciones SSL por segundo, podrían mejorar.

-

El “ID de implementación” que Azure genera durante el aprovisionamiento de máquinas virtuales no está visible para el usuario en ARM. Los usuarios no pueden usar el ID de implementación para implementar el dispositivo Citrix ADC VPX en ARM.

-

La instancia de Citrix ADC VPX admite un rendimiento de 20 MB/s y funciones de edición estándar cuando se inicializa.

-

Para una implementación de XenApp y XenDesktop, un servidor virtual VPN en una instancia VPX se puede configurar en los siguientes modos:

-

Modo básico, donde el parámetro del servidor virtual ICAOnly VPN está activado. El modo Básico funciona completamente en una instancia de Citrix ADC VPX sin licencia.

-

Modo SmartAccess, donde el parámetro del servidor virtual VPN de ICAOnly se establece en OFF. El modo SmartAccess funciona solo para 5 usuarios de sesión AAA de Citrix ADC en una instancia de Citrix ADC VPX sin licencia.

-

Nota:

Para configurar la función SmartControl, los usuarios deben aplicar una licencia Premium a la instancia de Citrix ADC VPX.

Modelos y licencias compatibles con Azure-VPX

En una implementación de Azure, solo se admiten los siguientes modelos de Citrix ADC VPX: VPX 10, VPX 200, VPX 1000 y VPX 3000. Para obtener más información, consulte la hoja de datos de Citrix ADC VPX.

Una instancia de Citrix ADC VPX en Azure requiere una licencia. Las siguientes opciones de licencia están disponibles para las instancias Citrix ADC VPX que se ejecutan en Azure.

- Licencias por suscripción: los dispositivos Citrix ADC VPX están disponibles como instancias de pago en Azure Marketplace. Las licencias basadas en suscripciones son una opción de pago por uso. A los usuarios se les cobra cada hora. Los siguientes modelos y tipos de licencia de VPX están disponibles en Azure Marketplace:

| Modelo VPX | Tipo de licencia |

|---|---|

| VPX10 | Estándar, Avanzado, Premium |

| VPX200 | Estándar, Avanzado, Premium |

| VPX1000 | Estándar, Avanzado, Premium |

| VPX3000 | Estándar, Avanzado, Premium |

-

Traiga su propia licencia (BYOL): Si los usuarios traen su propia licencia (BYOL), deben consultar la Guía de licencias de VPX en:CTX122426/Guía de licencias de NetScaler VPX y CloudBridge VPX. Los usuarios deben:

-

Utilice el portal de licencias dentro de MyCitrix para generar una licencia válida.

-

Cargue la licencia en la instancia.

-

-

Licencias deregistro y salida de Citrix ADC VPX: Para obtener más información, consulte: Licenciasde registro y salida de Citrix ADC VPX.

A partir de NetScaler versión 12.0 56.20, VPX Express para implementaciones locales y en la nube no requiere un archivo de licencia. Para obtener más información sobre Citrix ADC VPX Express, consulte la sección “Licencia de Citrix ADC VPX Express” en la descripción general de las licencias de Citrix ADC, que se encuentra aquí: Descripción general de licencias.

Nota:

Independientemente de la licencia por hora basada en suscripción comprada en Azure Marketplace, en casos excepcionales, la instancia de Citrix ADC VPX implementada en Azure puede generar una licencia de NetScaler predeterminada. Esto ocurre debido a problemas con el Servicio de metadatos de instancia de Azure (IMDS).

Realice un reinicio en caliente antes de realizar cualquier cambio de configuración en la instancia de Citrix ADC VPX para habilitar la licencia correcta de Citrix ADC VPX.

Directrices de uso de puertos

Los usuarios pueden configurar más reglas de entrada y salida en NSG mientras crean la instancia de NetScaler VPX o después de aprovisionar la máquina virtual. Cada regla de entrada y salida está asociada con un puerto público y un puerto privado.

Antes de configurar las reglas NSG, tenga en cuenta las siguientes pautas con respecto a los números de puerto que pueden usar los usuarios:

-

La instancia de NetScaler VPX reserva los siguientes puertos. Los usuarios no pueden definirlos como puertos privados cuando utilizan la dirección IP pública para solicitudes de Internet. Puertos 21, 22, 80, 443, 8080, 67, 161, 179, 500, 520, 3003, 3008, 3009, 3010, 3011, 4001, 5061, 9000, 7000. Sin embargo, si los usuarios desean que los servicios con conexión a Internet, como el VIP, usen un puerto estándar (por ejemplo, el puerto 443), los usuarios deben crear una asignación de puertos mediante el NSG. A continuación, el puerto estándar se asigna a un puerto diferente que se configura en Citrix ADC VPX para este servicio VIP. Por ejemplo, un servicio VIP podría estar ejecutándose en el puerto 8443 en la instancia VPX, pero asignarse al puerto público 443. Por lo tanto, cuando el usuario accede al puerto 443 a través de la IP pública, la solicitud se dirige al puerto privado 8443.

-

La dirección IP pública no admite protocolos en los que la asignación de puertos se abra dinámicamente, como FTP pasivo o ALG.

-

La alta disponibilidad no funciona para el tráfico que utiliza una dirección IP pública (PIP) asociada a una instancia VPX, en lugar de un PIP configurado en el equilibrador de carga de Azure. Para obtener más información, consulte:Configuración de una configuración de alta disponibilidad con una sola dirección IP y una sola NIC.

-

En una implementación de NetScaler Gateway, los usuarios no necesitan configurar una dirección SNIP, porque el NSIP se puede usar como un SNIP cuando no hay ningún SNIP configurado. Los usuarios deben configurar la dirección VIP mediante la dirección NSIP y algún número de puerto no estándar. Para la configuración de devolución de llamada en el servidor back-end, se debe especificar el número de puerto VIP junto con la URL VIP (por ejemplo, url: port).

Nota:

En Azure Resource Manager, una instancia de Citrix ADC VPX está asociada a dos direcciones IP: una dirección IP pública (PIP) y una dirección IP interna. Mientras el tráfico externo se conecta al PIP, la dirección IP interna o el NSIP no se puede redirigir. Para configurar un VIP en VPX, utilice la dirección IP interna (NSIP) y cualquiera de los puertos libres disponibles. No utilice el PIP para configurar un VIP.

Por ejemplo, si el NSIP de una instancia de Citrix ADC VPX es 10.1.0.3 y un puerto libre disponible es 10022, los usuarios pueden configurar un VIP proporcionando la combinación 10.1.0. 3:10022 (dirección NSIP + puerto).

En este artículo

- Colaboradores

- Información general

- Citrix VPX

- Microsoft Azure

- Terminología de Azure

- Casos de uso

- Tipos de implementación

- Implementación de múltiples NIC y IP múltiples (tres NIC) para GSLB

- Implementación de plantillas Azure Resource Manager (ARM

- Pasos de implementación

- Arquitectura multi-NIC multi-IP (tres NIC)

- Plantillas ARM (Azure Resource Manager)

- Escalabilidad automática de back-end de servicios basados en dominios y GSLB de Citrix ADC con equilibrador de carga en la nube

- Equilibrio de carga global de Citrix ADC para implementaciones híbridas y multinube

- Arquitectura de la solución Citrix ADC Hybrid y Multi-Cloud GLB

- Capacidades de la solución Citrix ADC Hybrid y Multi-Cloud GLB

- Configuración mediante Citrix ADM StyleBooks

- Flujo de trabajo de la configuración de la solución Citrix ADC Hybrid y Multi-Cloud GLB

- Requisitos previos

- Requisitos previos de Azure GSLB

- Limitaciones

- Modelos y licencias compatibles con Azure-VPX

- Directrices de uso de puertos