Consideraciones sobre seguridad

En este artículo se analizan los aspectos de seguridad que tener en cuenta para proteger Secure Mail y los parámetros concretos que se pueden habilitar para aumentar la seguridad de los datos.

Disponibilidad de la protección de derechos de correo electrónico de Microsoft IRM y AIP

Secure Mail para Android y Secure Mail para iOS admiten mensajes protegidos con Information Rights Management (IRM) de Microsoft y la solución Azure Information Protection (AIP). Esta disponibilidad está sujeta a la directiva IRM configurada en Citrix Endpoint Management.

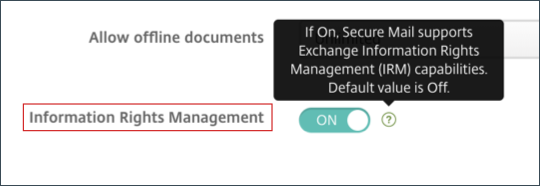

Esta función permite a las organizaciones que utilizan IRM aplicar una protección al contenido de sus mensajes. La función también permite a los usuarios de dispositivos móviles crear y consumir contenido cuyos derechos están protegidos. De forma predeterminada, la funcionalidad de IRM está desactivada. Para habilitarlo, active la directiva “Information Rights Management”.

Para habilitar Information Rights Management en Secure Mail

- Inicie sesión en Endpoint Management y vaya a Configurar > Aplicaciones y haga clic en Agregar.

- En la pantalla Agregar aplicación, haga clic en MDX.

- En la pantalla Información de la aplicación, introduzca los detalles de la aplicación y haga clic en Siguiente.

- En función del sistema operativo de su dispositivo, seleccione y cargue el archivo MDX.

- Active la directiva de IRM (Information Rights Management) en Parámetros de aplicación.

Nota:

Habilite Information Rights Management tanto para iOS como para Android.

Recibir un correo electrónico con protección de derechos

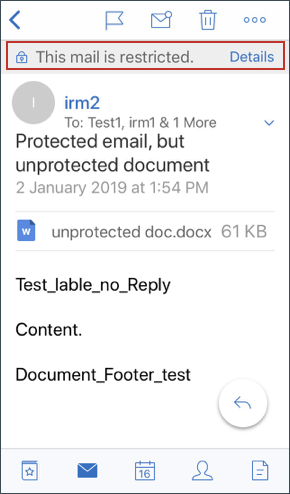

Cuando el usuario recibe un correo con contenido protegido, ve la siguiente pantalla:

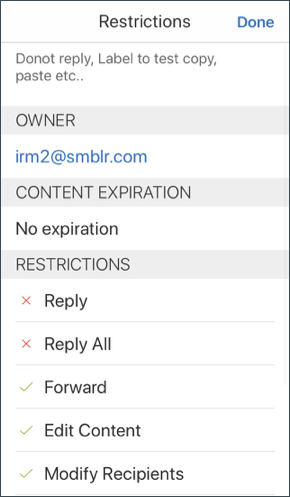

Para ver detalles sobre los derechos que corresponden al usuario, toque en Detalles.

Redactar un correo electrónico con protección de derechos

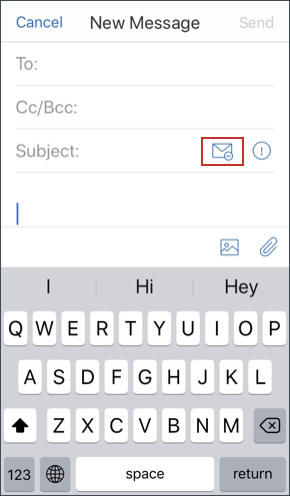

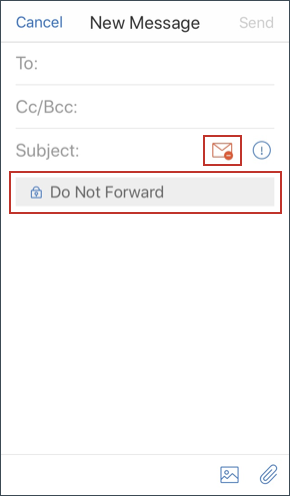

Cuando los usuarios redactan un correo, pueden establecer perfiles de restricción para habilitar la protección del correo electrónico.

Para establecer restricciones en su correo electrónico:

- Inicie sesión en Secure Mail y toque en el icono Redactar.

-

En la pantalla de redacción, toque en el icono Restricción de correo electrónico.

-

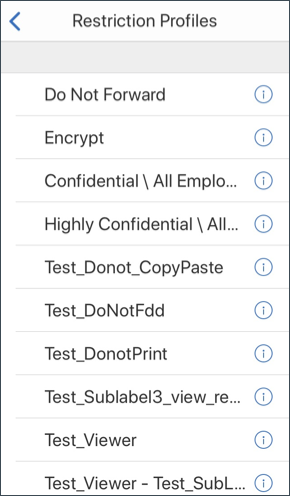

En la pantalla Perfiles de restricción, toque en las restricciones que desee aplicar al correo electrónico y, a continuación, haga clic en Volver.

Las restricciones aplicadas aparecen debajo del campo Asunto.

Es posible que algunas empresas requieran un cumplimiento estricto de su directiva IRM. Los usuarios con acceso a Secure Mail pueden intentar omitir la directiva IRM si modifican Secure Mail, el sistema operativo o incluso la plataforma de hardware.

Aunque Endpoint Management puede detectar algunos ataques, tenga en cuenta las siguientes medidas de precaución para aumentar la seguridad:

- Revise la información relativa a la seguridad suministrada por el proveedor del dispositivo.

- Configure los dispositivos según corresponda, ya sea mediante las funciones de Endpoint Management o no.

- Proporcione instrucciones a los usuarios sobre el uso apropiado de las funciones de IRM, incluido Secure Mail.

- Implemente software de seguridad adicional externo para ofrecer más resistencia a este tipo de ataques.

Clasificaciones de seguridad del correo electrónico

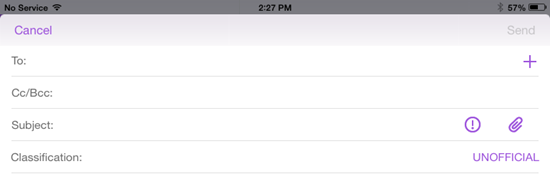

Secure Mail para iOS y Android admite marcas de clasificación de correo electrónico, lo que permite a los usuarios especificar marcas de seguridad (SEC) y marcas de limitación de difusión (DLM) cuando envíen mensajes de correo electrónico. El marcado SEC incluye: Protegido (Protected), Confidencial (Confidential) y Secreto (Secret). El marcado DLM incluye: Reservado (Sensitive), Legal o Personal. Al redactar un mensaje de correo electrónico, un usuario de Secure Mail puede seleccionar una marca para indicar el nivel de clasificación del mensaje, como se muestra en las siguientes imágenes.

Los destinatarios pueden ver la marca de clasificación en el asunto del mensaje. Por ejemplo:

- Asunto: Planificación [SEC = PROTEGIDO, DLM = Reservado]

- Asunto: Planificación [DLM = Reservado]

- Asunto: Planificación [SEC = NO CLASIFICADO]

Los encabezados de correo electrónico incluyen el marcado de clasificación una extensión de encabezado de mensaje de Internet, que se muestra en negrita en este ejemplo:

Fecha: vie, 01 de mayo de 2015 12:34:50 +530

Asunto: Planificación [SEC = PROTEGIDO, DLM = Reservado]

Prioridad: normal

Prioridad X: normal X-Protective-Marking: VER-2012.3, NS=gov.au,SEC = PROTECTED, DLM = Sensitive,ORIGIN=operations@example.com

De: operations@example.com

Para: Equipo <mylist@example.com>

Versión MIME: 1.0 Tipo de contenido: multipart/alternative;boundary="_com.example.email_6428E5E4-9DB3-4133-9F48-155913E39A980"

Secure Mail solo muestra las marcas de clasificación. La aplicación no realiza ninguna acción basada en ellas.

Cuando un usuario responde o redirige un mensaje de correo electrónico que tiene marcas de clasificación, el marcado SEC y DLM conserva los valores marcados en el mensaje original de manera predeterminada. El usuario puede cambiarlo por otro marcado distinto. Secure Mail no valida dichos cambios en función del mensaje original.

Las marcas de clasificación de correo electrónico se configuran través de las siguientes directivas MDX.

-

Clasificación de correo electrónico: Si está activada, Secure Mail admite marcas de clasificación para SEC (seguridad) y para DLM (limitación de la difusión). Las marcas de clasificación aparecen en los encabezados de los correos como valores “X-Protective-Marking”. Asegúrese de configurar las directivas de clasificación de correo electrónico relacionadas. El valor predeterminado es Desactivado.

-

Espacio de nombres de clasificación de correo: Especifica el espacio de nombres de clasificación requerido en el encabezado del correo electrónico según el estándar de clasificación utilizado. Por ejemplo, el espacio de nombres “gov.au” aparece en el encabezado como “NS=gov.au”. Está vacío de forma predeterminada.

-

Versión de clasificación del correo electrónico: Especifica la versión de la clasificación requerida en el encabezado del correo electrónico según el estándar de clasificación utilizado. Por ejemplo, la versión “2012.3” aparece en el encabezado como “VER=2012.3”. Está vacío de forma predeterminada.

-

Clasificación predeterminada del correo: Especifica la marca protectora que Secure Mail aplica a un mensaje de correo electrónico si un usuario no elige ninguna marca. Este valor debe estar incluido en la lista de la directiva Marcas de clasificación de correo. El valor predeterminado es No oficial.

-

Marcas de clasificación de correo: Especifica las marcas de clasificación que pueden utilizar los usuarios finales. Si la lista está vacía, Secure Mail no incluye ninguna lista de marcas de protección. La lista de marcas contiene parejas de valores separados por punto y coma. Cada par incluye el valor de lista que aparece en Secure Mail y el valor de marcado (el texto agregado al asunto del mensaje y al encabezado en Secure Mail). Por ejemplo, en la pareja de marcado “UNOFFICIAL,SEC=UNOFFICIAL;”, el valor de la lista es “UNOFFICIAL” y el valor de marcado es “SEC=UNOFFICIAL”.

El valor predeterminado es una lista de marcado de clasificación que usted puede modificar. Se facilitan las siguientes marcas con Secure Mail.

- UNOFFICIAL,SEC=UNOFFICIAL

- UNCLASSIFIED,SEC=UNCLASSIFIED

- Solo para uso oficial, DLM=For-Official-Use-Only

- Sensitive,DLM=Sensitive

- Sensitive:Legal,DLM=Sensitive:Legal

- Sensitive:Personal,DLM=Sensitive:Personal

- PROTECTED,SEC=PROTECTED

- PROTECTED+Sensitive,SEC=PROTECTED

- PROTECTED+Sensitive:Legal,SEC=PROTECTED DLM=Sensitive:Legal

- PROTECTED+Sensitive:Personal,SEC=PROTECTED DLM=Sensitive:Personal

- PROTECTED+Sensitive:Cabinet,SEC=PROTECTED,DLM=Sensitive:Cabinet

- CONFIDENTIAL,SEC=CONFIDENTIAL

- CONFIDENTIAL+Sensitive,SEC=CONFIDENTIAL,DLM=Sensitive

- CONFIDENTIAL+Sensitive:Legal,SEC=CONFIDENTIAL DLM=Sensitive:Legal

- CONFIDENTIAL+Sensitive:Personal,SEC=CONFIDENTIAL,DLM=Sensitive:Personal

- CONFIDENTIAL+Sensitive:Cabinet,SEC=CONFIDENTIAL DLM=Sensitive:Cabinet

- SECRET,SEC=SECRET

- SECRET+Sensitive,SEC=SECRET,DLM=Sensitive

- SECRET+Sensitive:Legal,SEC=SECRET,DLM=Sensitive:Legal

- SECRET+Sensitive:Personal,SEC=SECRET,DLM=Sensitive:Personal

- SECRET+Sensitive:Cabinet,SEC=SECRET,DLM=Sensitive:Cabinet

- TOP-SECRET,SEC=TOP-SECRET

- TOP-SECRET+Sensitive,SEC=TOP-SECRET,DLM=Sensitive

- TOP-SECRET+Sensitive:Legal,SEC=TOP-SECRET DLM=Sensitive:Legal

- TOP-SECRET+Sensitive:Personal,SEC=TOP-SECRET DLM=Sensitive:Personal

- TOP-SECRET+Sensitive:Cabinet,SEC=TOP-SECRET DLM=Sensitive:Cabinet

Proteger datos en iOS

Las empresas que deban cumplir las normas de protección de datos del ASD (Australian Signals Directorate) pueden usar las directivas Habilitar protección de datos de iOS para Secure Mail y Secure Web. De forma predeterminada, esas directivas están desactivadas.

Si la directiva Habilitar protección de datos de iOS está activada para Secure Web, este aplica el nivel de protección de Clase A a todos los archivos del sandbox. Para obtener más información sobre la protección de los datos en Secure Mail, consulte Proteger datos del Australian Signals Directorate. Si habilita esta directiva, se aplicará la clase más alta de protección de datos, de modo que no hay necesidad de especificar también la directiva Minimum data protection class.

Para cambiar la directiva Habilitar protección de datos de iOS

-

Use la consola de Endpoint Management para cargar los archivos MDX de Secure Web y Secure Mail en Endpoint Management. Para una nueva aplicación, vaya a Configurar > Aplicaciones > Agregar y haga clic en MDX. Para realizar una actualización, consulte Actualizar aplicaciones MDX o de empresa.

-

Para Secure Mail, vaya a Parámetros de aplicación, busque la directiva Habilitar protección de datos de iOS y actívela. Los dispositivos que ejecutan versiones anteriores del sistema operativo no se verán afectados cuando se habilite esta directiva.

-

Para Secure Web, vaya a Parámetros de aplicación, busque la directiva Habilitar protección de datos de iOS y actívela. Los dispositivos que ejecutan versiones anteriores del sistema operativo no se verán afectados cuando se habilite esta directiva.

-

Configure las directivas de aplicación de la manera habitual y guarde los parámetros para implementar la aplicación en el almacén de aplicaciones de Endpoint Management.

Protección de datos del Australian Signals Directorate

Secure Mail admite la protección de datos del Australian Signals Directorate (ASD) para aquellas organizaciones que deban cumplir los requisitos de seguridad informática del ASD. De forma predeterminada, la directiva “Habilitar protección de datos de iOS” está desactivada y Secure Mail aplica una protección de datos de Clase C o la protección de los datos definida en el perfil de aprovisionamiento.

Si la directiva está activada, Secure Mail especifica el nivel de protección al crear y abrir archivos en el sandbox de las aplicaciones. Secure Mail aplica la protección de datos de Clase A en:

- Elementos de la bandeja de salida

- Fotos de la cámara o del carrete

- Imágenes pegadas desde otras aplicaciones

- Archivos adjuntos descargados

Secure Mail aplica la protección de datos de Clase B en:

- Correo almacenado

- Elementos del calendario

- Contactos

- Archivos de directivas de ActiveSync

La protección de datos de Clase B permite la sincronización en un dispositivo bloqueado y permite que las descargas se completen aunque el dispositivo se bloquee una vez iniciada la descarga.

Con la protección de datos habilitada, los elementos de la bandeja de salida que se encuentran en la cola no se envían cuando el dispositivo está bloqueado porque los archivos no se pueden abrir. Si el dispositivo cierra y luego reinicia Secure Mail cuando el dispositivo está bloqueado, Secure Mail no se puede sincronizar hasta que el dispositivo se desbloquee y Secure Mail se inicie.

Citrix recomienda que, si se habilita esta directiva, se habilite la captura de registro de Secure Mail solo cuando sea necesario, para evitar la creación de archivos de registros con protección de datos de Clase C.

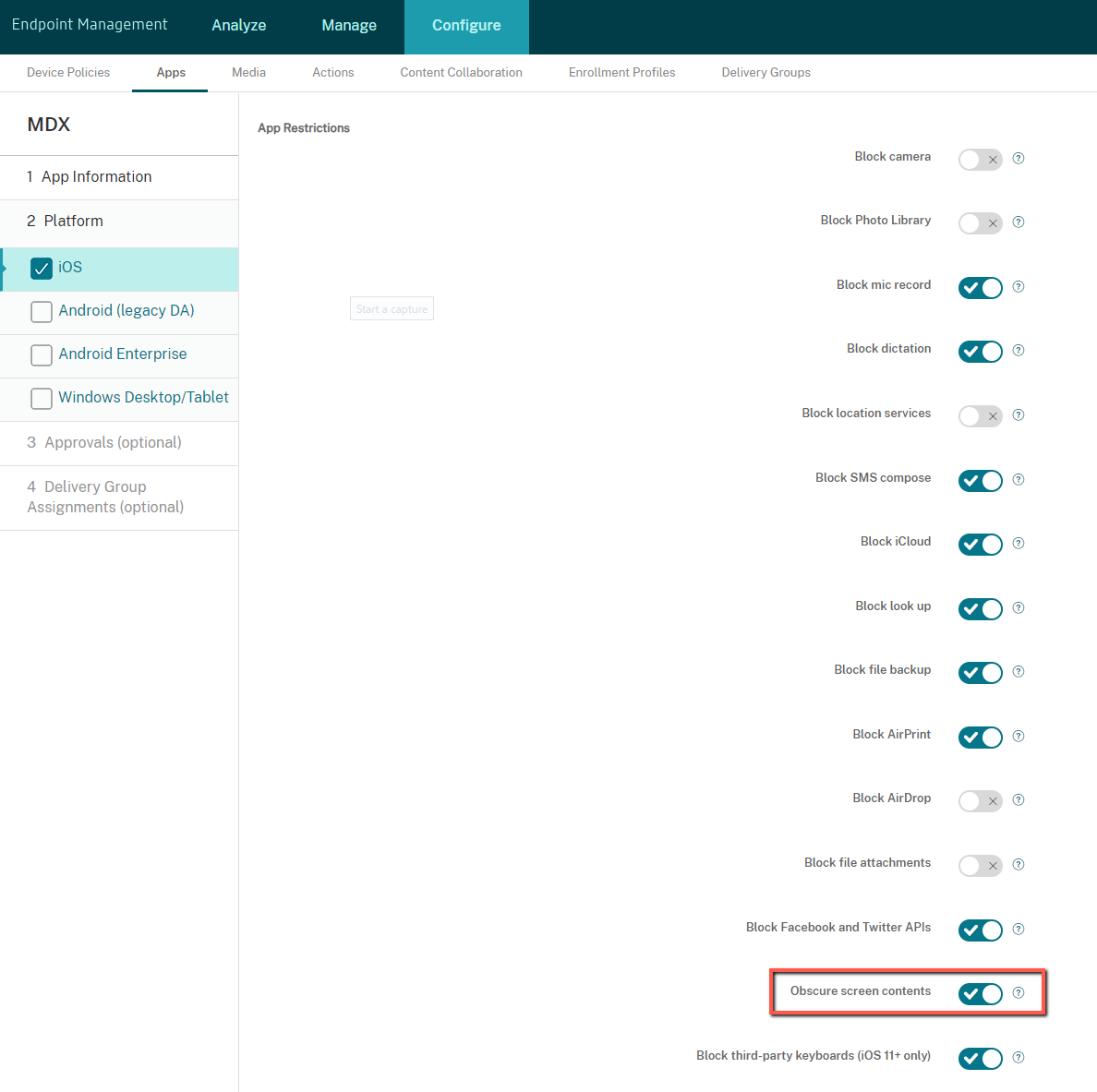

Oscurecer contenido de pantalla

Secure Mail para Android e iOS admite el ocultamiento de la pantalla cuando la aplicación pasa a segundo plano. Esta función mejora la privacidad del usuario, protege los datos confidenciales y evita el acceso no autorizado. Para habilitar esta función para Secure Mail en dispositivos iOS o Android, consulte las siguientes secciones.

En dispositivos iOS:

- Inicie sesión en la consola de Citrix Endpoint Management mediante las credenciales de administrador.

- Vaya a Configurar > Aplicaciones > MDX.

- Seleccione la opción iOS en la sección Plataforma.

-

Habilite la opción Oscurecer contenido de pantalla en Restricciones de aplicaciones.

Una vez que habilite la opción Oscurecer contenido de pantalla, Secure Mail mostrará una pantalla gris cuando la aplicación pase a segundo plano.

En dispositivos Android:

Para oscurecer el contenido de la aplicación Secure Mail, puede usar la directiva que se usa para restringir las capturas de pantalla, conocida como directiva Permitir capturas de pantalla. Al inhabilitar esta directiva, también se oscurece el contenido de la aplicación cuando pasa a segundo plano. Para obtener más información sobre cómo inhabilitar la directiva Permitir capturas de pantalla, consulte los ajustes de Android en la documentación de Citrix Endpoint Management.