Información técnica general sobre la seguridad

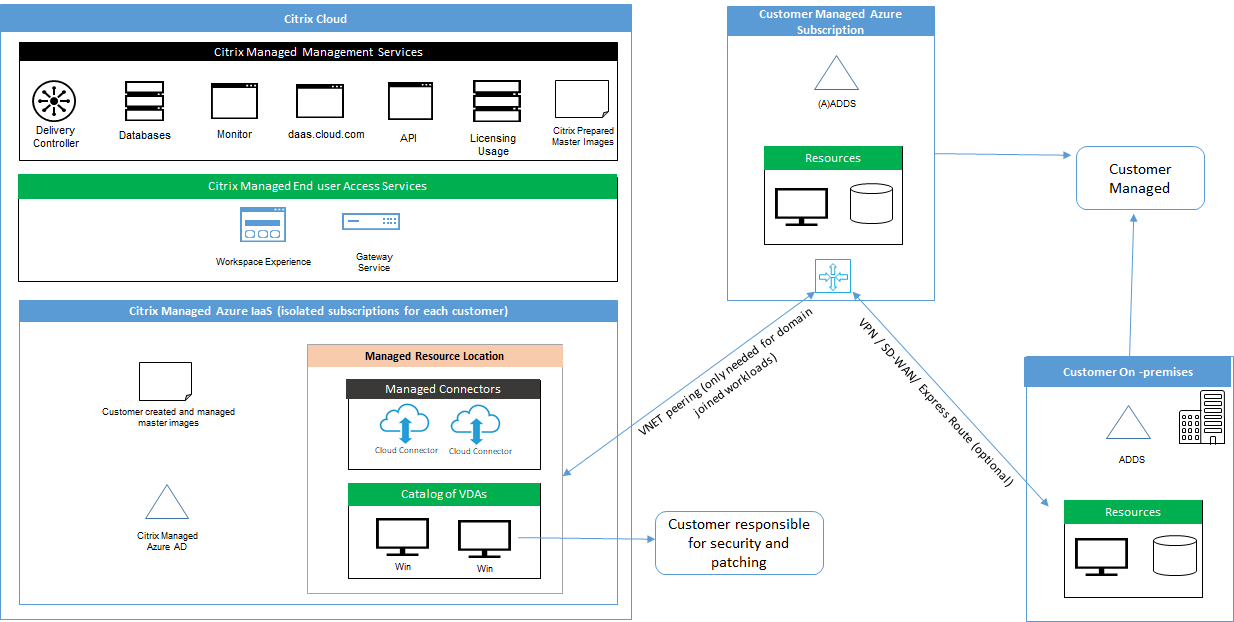

El siguiente diagrama muestra los componentes de una implementación de Citrix DaaS Standard para Azure (anteriormente Citrix Virtual Apps and Desktops Standard para Azure). En este ejemplo, se utiliza una conexión de emparejamiento de redes virtuales.

Con Citrix DaaS para Azure, los Virtual Delivery Agents (VDA) del cliente que entregan escritorios y aplicaciones, además de Citrix Cloud Connectors, se implementan en una suscripción y arrendatario de Azure que administra Citrix.

NOTA:

Este artículo proporciona una descripción general de los requisitos de seguridad para los clientes que implementan Citrix DaaS para Azure mediante una suscripción a Azure administrado por Citrix. Para obtener una descripción general de la arquitectura de una implementación de Citrix DaaS para Azure mediante una suscripción de Azure administrada por el cliente, incluida la información de seguridad, consulte Reference Architecture: Virtual Apps and Desktops Service - Azure.

Cumplimiento de normas basado en la nube de Citrix

En enero de 2021, el uso de la capacidad de Azure administrado por Citrix con varias ediciones de Citrix DaaS y Workspace Premium Plus no se ha evaluado para Citrix SOC 2 (tipo 1 o 2), la norma ISO 27001, la normativa HIPAA ni otros requisitos de cumplimiento de normas de la nube. Visite el Centro de confianza de Citrix para obtener más información sobre las certificaciones de Citrix Cloud y consúltelo con frecuencia para mantenerse al día de las novedades.

Responsabilidad de Citrix

Citrix Cloud Connectors para catálogos no unidos a un dominio

Citrix DaaS para Azure implementa al menos dos Cloud Connectors en cada ubicación de recursos. Algunos catálogos pueden compartir una ubicación de recursos si se encuentran en la misma región que otros catálogos del mismo cliente.

Citrix es responsable de las siguientes operaciones de seguridad en Cloud Connectors de un catálogo no unido a un dominio:

- Aplicación de actualizaciones del sistema operativo y parches de seguridad

- Instalación y mantenimiento de software antivirus

- Aplicación de actualizaciones de software de Cloud Connector

Los clientes no tienen acceso a los Cloud Connectors. Por lo tanto, Citrix es plenamente responsable del rendimiento de los Cloud Connectors del catálogo no unido al dominio.

Suscripción a Azure y Azure Active Directory

Citrix es responsable de la seguridad de la suscripción a Azure y de la instancia de Azure Active Directory (AAD) que se crean para el cliente. Citrix garantiza el aislamiento de los arrendatarios, de manera que cada cliente tenga su propia suscripción a Azure y AAD y se evite la intercomunicación entre diferentes arrendatarios. Citrix también restringe el acceso al AAD solo al personal de operaciones de Citrix DaaS para Azure y Citrix. El acceso por parte de Citrix a la suscripción de Azure de cada cliente se audita.

Los clientes que utilizan catálogos no unidos a un dominio pueden utilizar AAD administrado por Citrix como medio de autenticación para Citrix Workspace. Para estos clientes, Citrix crea cuentas de usuario con privilegios limitados en la instancia de AAD administrada por Citrix. Sin embargo, ni los usuarios ni los administradores de los clientes pueden ejecutar ninguna acción en la instancia de AAD administrada por Citrix. Si estos clientes optan por utilizar su propio AAD, son plenamente responsables de su seguridad.

Redes virtuales e infraestructura

Dentro de la suscripción de Azure administrado por Citrix del cliente, Citrix crea redes virtuales para aislar las ubicaciones de recursos. Dentro de esas redes, Citrix crea máquinas virtuales para los agentes VDA, Cloud Connectors y máquinas del generador de imágenes, además de cuentas de almacenamiento, cajas fuerte de claves (Key Vaults) y otros recursos de Azure. Citrix, en asociación con Microsoft, es responsable de la seguridad de las redes virtuales, incluidos los firewalls de red virtual.

Citrix garantiza que la directiva de firewall predeterminada de Azure (grupos de seguridad de red) esté configurada para limitar el acceso a las interfaces de red en conexiones de emparejamiento de redes virtuales y SD-WAN. En general, esto controla el tráfico entrante a los VDA y Cloud Connectors. Para obtener más detalles, consulte:

- Directiva de firewall para las conexiones de emparejamiento de redes virtuales de Azure

- Directiva de firewall para las conexiones SD-WAN

Los clientes no pueden cambiar esta directiva de firewall predeterminada, pero pueden implementar reglas de firewall adicionales en máquinas VDA creadas por Citrix; por ejemplo, para restringir parcialmente el tráfico saliente. Los clientes que instalan clientes de red privada virtual u otro software capaz de eludir las reglas de firewall en máquinas VDA creadas por Citrix son responsables de los riesgos de seguridad que puedan surgir.

Al usar el generador de imágenes en Citrix DaaS para Azure para crear y personalizar una nueva imagen de máquina, los puertos 3389-3390 se abren temporalmente en la VNet administrada por Citrix, de modo que el cliente puede hacer RDP en la máquina que contiene la nueva imagen de máquina para personalizarla.

Responsabilidad de Citrix al utilizar conexiones de emparejamiento de redes virtuales de Azure

Para que los VDA de Citrix DaaS para Azure se pongan en contacto con controladores de dominio locales, recursos compartidos de archivos u otros recursos de intranet, Citrix DaaS para Azure proporciona un flujo de trabajo de emparejamiento de VNet como opción de conectividad. La red virtual administrada por Citrix del cliente se empareja con una red virtual Azure administrada por el cliente. La red virtual administrada por el cliente puede permitir la conectividad con los recursos locales del cliente mediante la solución de conectividad de nube a local que elija el cliente, como Azure ExpressRoute o túneles IPSec.

La responsabilidad de Citrix por el emparejamiento de redes virtuales se limita a ofrecer el flujo de trabajo y la configuración de recursos de Azure relacionada para establecer una relación de emparejamiento entre Citrix y las redes virtuales de Azure administradas por el cliente

Directiva de firewall para las conexiones de emparejamiento de redes virtuales de Azure

Citrix abre o cierra los siguientes puertos para el tráfico entrante y saliente que utiliza una conexión de emparejamiento de redes virtuales.

Red virtual de Azure administrada por Citrix con máquinas que no están unidas al dominio

- Reglas de entrada

- Permitir los puertos 80, 443, 1494 y 2598 de entrada desde VDA a Cloud Connectors y desde Cloud Connectors a VDA.

- Permitir los puertos 49152-65535 de entrada a los VDA desde un intervalo de direcciones IP utilizado por la función de remedo Supervisar. Consulte Communication Ports Used by Citrix Technologies.

- Denegar todas las demás entradas. Esto incluye el tráfico interno en redes virtuales de Azure, de VDA a VDA y de VDA a Cloud Connector.

- Reglas de salida

- Permitir todo el tráfico de salida.

Red virtual de Azure administrada por Citrix con máquinas unidas a un dominio

- Reglas de entrada:

- Permitir los puertos 80, 443, 1494 y 2598 de entrada de VDA a Cloud Connectors y de Cloud Connectors a VDA.

- Permitir los puertos 49152-65535 de entrada a los VDA desde un intervalo de direcciones IP utilizado por la función de remedo Supervisar. Consulte Communication Ports Used by Citrix Technologies.

- Denegar todas las demás entradas. Esto incluye el tráfico interno en redes virtuales de Azure, de VDA a VDA y de VDA a Cloud Connector.

- Reglas de salida

- Permitir todo el tráfico de salida.

Red virtual de Azure administrada por el cliente con máquinas unidas a un dominio

- Es responsabilidad del cliente configurar correctamente su red virtual. Esto incluye abrir los siguientes puertos para unión a dominios.

- Reglas de entrada:

- Permitir la entrada en 443, 1494, 2598 desde sus IP de cliente para inicios internos.

- Permitir la entrada en 53, 88, 123, 135-139, 389, 445 y 636 desde la red virtual de Citrix (intervalo de direcciones IP especificado por el cliente).

- Permitir la entrada en los puertos abiertos con una configuración de proxy.

- Otras reglas creadas por el cliente.

- Reglas de salida:

- Permitir la salida en 443, 1494, 2598 a la red virtual de Citrix (intervalo de direcciones IP especificado por el cliente) para inicios internos.

- Otras reglas creadas por el cliente.

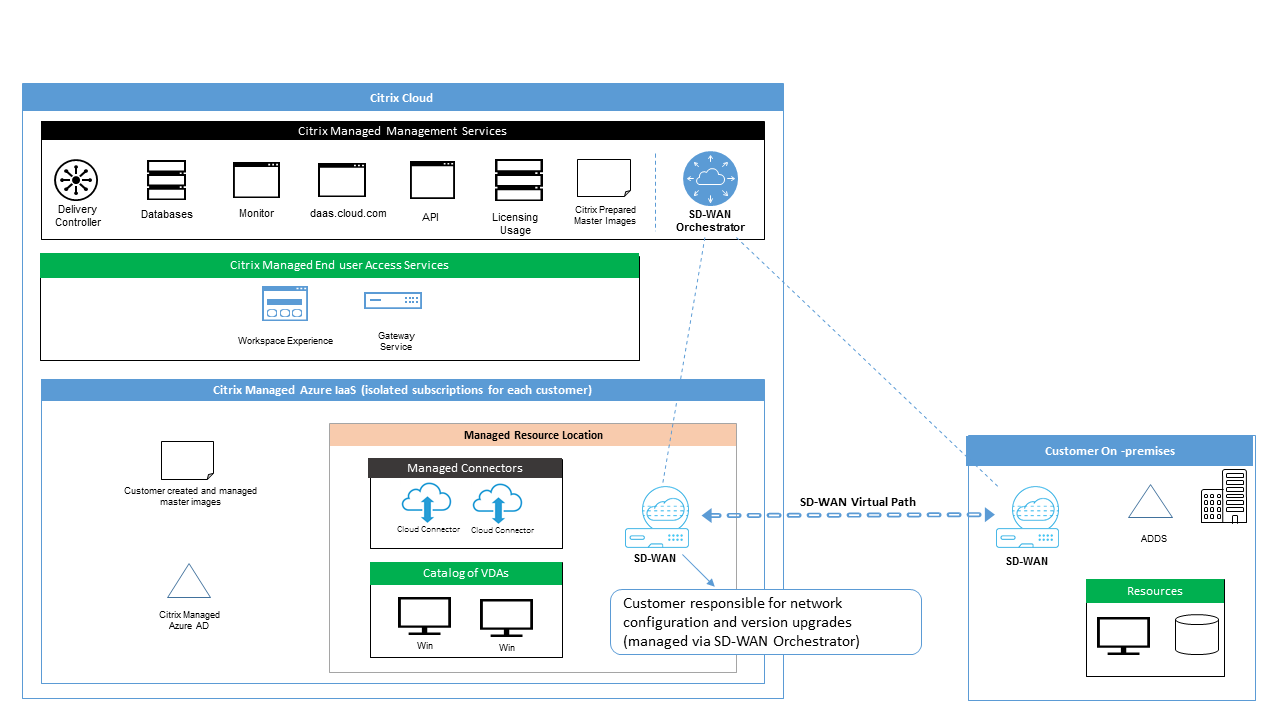

Responsabilidad de Citrix al utilizar la conectividad SD-WAN

Citrix admite una forma totalmente automatizada de implementar instancias virtuales de Citrix SD-WAN para permitir la conectividad entre Citrix DaaS para Azure y los recursos locales. La conectividad de Citrix SD-WAN tiene una serie de ventajas en comparación con la interconexión de VNet, que incluyen:

Alta fiabilidad y seguridad de las conexiones de VDA a centro de datos y VDA a sucursal (ICA).

- La mejor experiencia de usuario final para los empleados de oficina, con capacidades avanzadas de QoS y optimizaciones de VoIP.

- Capacidad incorporada para inspeccionar, priorizar e informar sobre el tráfico de red de Citrix HDX y el uso de otras aplicaciones.

Citrix exige que los clientes que deseen aprovechar la conectividad SD-WAN para Citrix DaaS para Azure usen SD-WAN Orchestrator para administrar sus redes Citrix SD-WAN.

El siguiente diagrama muestra los componentes agregados en una implementación de Citrix DaaS para Azure mediante conectividad SD-WAN.

La implementación de Citrix SD-WAN para Citrix DaaS para Azure es similar a la configuración de implementación estándar de Azure para Citrix SD-WAN. Para obtener más información, consulte Implementación de una instancia de Citrix SD-WAN Standard Edition en Azure. En una configuración de alta disponibilidad, se implementa un par activo/en espera de instancias SD-WAN con equilibradores de carga de Azure como puerta de enlace entre la subred que contiene VDA y Cloud Connectors e Internet. En una configuración que no es de alta disponibilidad, solo se implementa una única instancia de SD-WAN como puerta de enlace. A las interfaces de red de los dispositivos SD-WAN virtuales se les asignan direcciones de un pequeño intervalo de direcciones aparte, dividido en dos subredes.

Al configurar la conectividad SD-WAN, Citrix realiza algunos cambios en la configuración de red de los escritorios administrados descritos anteriormente. En particular, todo el tráfico saliente de la VNet, incluido el tráfico a destinos de Internet, se enruta a través de la instancia de SD-WAN en la nube. La instancia de SD-WAN también está configurada para ser el servidor DNS de la red virtual administrada por Citrix.

El acceso de administración a las instancias virtuales de SD-WAN requiere un inicio de sesión de administrador y una contraseña. A cada instancia de SD-WAN se le asigna una contraseña segura única y aleatoria que los administradores de SD-WAN pueden utilizar para iniciar sesión y solucionar problemas de manera remota a través de la interfaz de usuario de SD-WAN Orchestrator, la interfaz de usuario de administración de dispositivos virtuales y la interfaz de línea de comandos.

Al igual que otros recursos específicos de arrendatario, las instancias SD-WAN virtuales implementadas en una red virtual específica de un cliente están totalmente aisladas de todas las demás redes virtuales.

Cuando el cliente habilita la conectividad de Citrix SD-WAN, Citrix automatiza la implementación inicial de las instancias SD-WAN virtuales utilizadas con Citrix DaaS para Azure, mantiene los recursos subyacentes de Azure (máquinas virtuales, equilibradores de carga, etc.), proporciona valores predeterminados listos para usar seguros y eficientes para el inicio configuración de instancias SD-WAN virtuales y permite el mantenimiento continuo y la solución de problemas a través de SD-WAN Orchestrator. Citrix también adopta medidas razonables para efectuar la validación automática de la configuración de red SD-WAN, comprobar los riesgos de seguridad conocidos y mostrar las alertas correspondientes a través de SD-WAN Orchestrator.

Directiva de firewall para las conexiones SD-WAN

Citrix utiliza las directivas de firewall de Azure (grupos de seguridad de red) y la asignación de direcciones IP públicas para limitar el acceso a las interfaces de red de los dispositivos SD-WAN virtuales:

- Solo a las interfaces WAN y de administración se les asignan direcciones IP públicas y se les permite la conectividad de salida a Internet.

- Las interfaces LAN, que actúan como puertas de enlace para la red virtual administrada por Citrix, solo pueden intercambiar tráfico de red con máquinas virtuales de la misma red virtual.

- Las interfaces WAN limitan el tráfico de entrada al puerto UDP 4980 (que Citrix SD-WAN utiliza para la conectividad de rutas virtuales) y deniegan el tráfico de salida a la red virtual.

- Los puertos de administración permiten el tráfico de entrada a los puertos 443 (HTTPS) y 22 (SSH).

- Las interfaces de alta disponibilidad solo pueden intercambiar tráfico de control entre sí.

Acceso a la infraestructura

Citrix puede acceder a la infraestructura administrada por Citrix del cliente (Cloud Connectors) para realizar determinadas tareas administrativas, como recopilar registros (incluido el Visor de eventos de Windows) y reiniciar los servicios sin notificarlo al cliente. Citrix es responsable de ejecutar estas tareas de forma segura y con un impacto mínimo para el cliente. Citrix también es responsable de garantizar que los archivos de registro se obtengan, transporten y manejen de forma segura. No se puede acceder a los agentes VDA de cliente de esta forma.

Copias de seguridad de catálogos no unidos a un dominio

Citrix no se hace responsable de realizar copias de seguridad de los catálogos que no están unidos a un dominio.

Copias de seguridad de imágenes de máquina

Citrix es responsable de realizar copias de seguridad de cualquier imagen de máquina cargada en Citrix DaaS para Azure, incluidas las imágenes creadas con el generador de imágenes. Citrix utiliza almacenamiento redundante local para estas imágenes.

Bastiones para catálogos no unidos a un dominio

El personal de operaciones de Citrix tiene la capacidad de crear un bastión, si es necesario, para acceder a la suscripción de Azure administrada por Citrix del cliente a fin de diagnosticar y solucionar problemas, potencialmente antes de que el propio cliente tenga conocimiento del problema. Citrix no requiere consentimiento del cliente para crear un bastión. Cuando crea el bastión, Citrix crea una contraseña segura, generada aleatoriamente, para el mismo y restringe el acceso RDP a las direcciones IP NAT de Citrix. Cuando el bastión ya no es necesario, Citrix lo desecha y la contraseña deja de ser válida. El bastión (y las reglas de acceso RDP que lo acompañan) se desechan cuando finaliza la operación. Citrix solo puede acceder a Cloud Connectors no unidos al dominio del cliente con el bastión. Citrix no tiene la contraseña para iniciar sesión en agentes VDA no unidos a un dominio o Cloud Connectors y VDA unidos a un dominio.

Directiva de firewall al utilizar herramientas para solución de problemas

Cuando un cliente solicita la creación de una máquina de bastión para solución de problemas, tienen lugar las siguientes modificaciones del grupo de seguridad en la red virtual administrada por Citrix:

- Se permite temporalmente el tráfico de entrada por el puerto 3389 desde el intervalo de direcciones IP especificado por el cliente al bastión.

- Se permite temporalmente el tráfico de entrada por el puerto 3389 desde la dirección IP del bastión a cualquier dirección de la red virtual (VDA y Cloud Connectors).

- Se continúa bloqueando el acceso RDP entre Cloud Connectors, VDA y otros VDA.

Cuando un cliente habilita el acceso RDP para solución de problemas, tienen lugar las siguientes modificaciones del grupo de seguridad en la red virtual administrada por Citrix:

- Se permite temporalmente el tráfico de entrada por el puerto 3389 desde el intervalo de direcciones IP especificado por el cliente a cualquier dirección de la red virtual (VDA y Cloud Connectors).

- Se continúa bloqueando el acceso RDP entre Cloud Connectors, VDA y otros VDA.

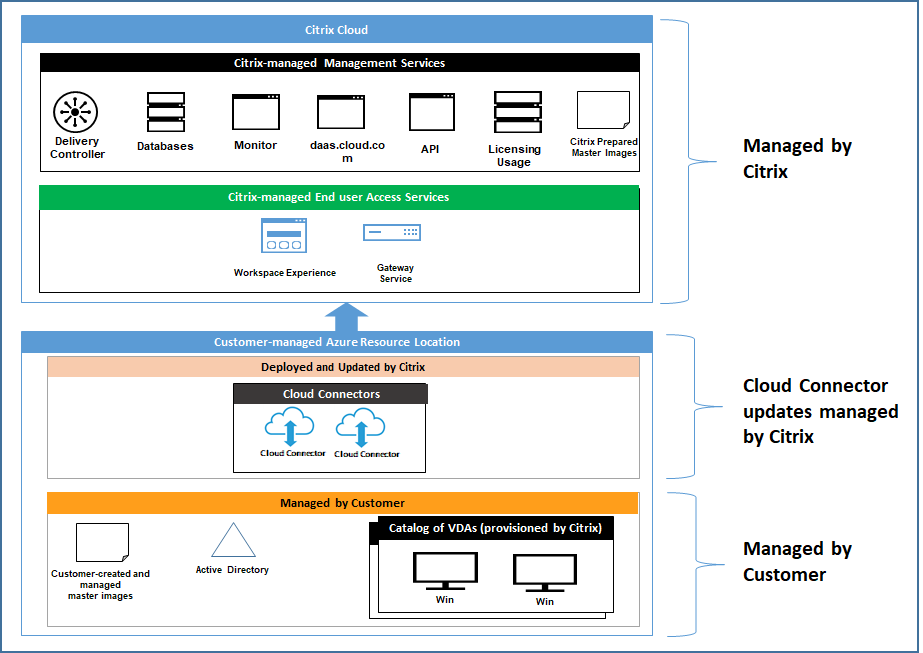

Suscripciones administradas por el cliente

Para las suscripciones administradas por el cliente, Citrix cumple con las responsabilidades anteriores durante la implementación de los recursos de Azure. Después de la implementación, toda la responsabilidad anterior recae en el cliente, puesto que es este es el propietario de la suscripción a Azure.

Responsabilidad del cliente

VDA e imágenes de máquina

El cliente es responsable de todos los aspectos del software instalado en las máquinas VDA, incluidos:

- Actualizaciones del sistema operativo y parches de seguridad

- Antivirus y antimalware

- Actualizaciones de software de VDA y parches de seguridad

- Reglas de firewall de software adicionales (especialmente el tráfico saliente)

- Siga las Recomendaciones y consideraciones de seguridadde Citrix

Citrix proporciona una imagen preparada que sirve de punto de partida. Los clientes pueden utilizar esta imagen con fines de prueba de concepto o demostración o como base para construir su propia imagen de máquina. Citrix no garantiza la seguridad de esta imagen preparada. Citrix intentará mantener actualizados el sistema operativo y el software de VDA de la imagen preparada y habilitará Windows Defender en estas imágenes.

Responsabilidad del cliente al utilizar emparejamiento de redes virtuales

El cliente debe abrir todos los puertos especificados en Red virtual de Azure administrada por el cliente con máquinas unidas a un dominio.

Cuando se configura el emparejamiento de redes virtuales, el cliente es responsable de la seguridad de su propia red virtual y de su conectividad con los recursos locales. El cliente también es responsable de la seguridad del tráfico entrante de la red virtual emparejada administrada por Citrix. Citrix no realiza ninguna acción para bloquear el tráfico procedente de la red virtual que administra y dirigido a los recursos locales del cliente.

Los clientes tienen las siguientes opciones para restringir el tráfico entrante:

- Asignar a la red virtual administrada por Citrix un bloque de IP que no se utilice en ningún otro lugar de la red local del cliente o de la red virtual conectada administrada por el cliente. Esto es necesario para el emparejamiento de redes virtuales.

- Agregar grupos de seguridad de red y firewalls de Azure en la red virtual y la red local del cliente para bloquear o restringir el tráfico procedente del bloque de IP administrado por Citrix.

- Implementar medidas tales como sistemas de prevención de intrusiones, firewalls de software y motores de análisis del comportamiento en la red virtual del cliente y en la red local, dirigidas al bloque de IP administrado por Citrix.

Responsabilidad del cliente al utilizar conectividad SD-WAN

Cuando se configura la conectividad SD-WAN, los clientes tienen total flexibilidad para configurar las instancias SD-WAN virtuales que se utilizan con Citrix DaaS para Azure de acuerdo con sus requisitos de red, con la excepción de algunos elementos necesarios para garantizar el correcto funcionamiento de SD-WAN en la VNet administrada por Citrix. Las responsabilidades del cliente incluyen:

- Diseño y configuración de reglas de redirección y firewall, incluidas las reglas para el “breakout” del tráfico de Internet y DNS.

- Mantenimiento de la configuración de red SD-WAN.

- Supervisión del estado operativo de la red.

- Implementación oportuna de actualizaciones de software o correcciones de seguridad de Citrix SD-WAN. Dado que todas las instancias de Citrix SD-WAN en la red de un cliente deben ejecutar la misma versión de software SD-WAN, los clientes deben administrar las implementaciones de versiones de software actualizadas en Citrix DaaS para instancias de Azure SD-WAN de acuerdo con los programas y restricciones de mantenimiento de la red.

La configuración incorrecta de las reglas de firewall y enrutamiento de SD-WAN, o la mala administración de las contraseñas de administración de SD-WAN, pueden provocar riesgos de seguridad tanto para los recursos virtuales de Citrix DaaS para Azure como para los recursos locales a los que se puede acceder a través de las rutas virtuales de Citrix SD-WAN. Otro posible riesgo para la seguridad se deriva del hecho de no actualizar el software Citrix SD-WAN con la versión de parches más reciente disponible. Si bien SD-WAN Orchestrator y otros servicios de Citrix Cloud proporcionan los medios para hacer frente a tales riesgos, los clientes son responsables, en definitiva, de garantizar que las instancias virtuales de SD-WAN estén configuradas correctamente.

Proxy

El cliente puede elegir si quiere utilizar un proxy para el tráfico de salida del VDA. Si se utiliza un proxy, el cliente es responsable de:

- La configuración de los parámetros del proxy en la imagen de máquina del VDA o, si el VDA está unido a un dominio, el uso de la directiva de grupo de Active Directory.

- El mantenimiento y la seguridad del proxy.

No se permite el uso de proxies con Citrix Cloud Connectors u otra infraestructura administrada por Citrix.

Resiliencia de catálogos

Citrix proporciona tres tipos de catálogos con diferentes niveles de resiliencia:

- Estático: Cada usuario se asigna a un solo VDA. Este tipo de catálogo no proporciona alta disponibilidad. Si el VDA de un usuario queda inactivo, tendrá que colocarse en uno nuevo para recuperación. Azure proporciona un SLA del 99,5% para máquinas virtuales de una sola instancia. El cliente puede realizar aún una copia de seguridad del perfil de usuario, pero se perderán todas las personalizaciones realizadas en el VDA (como instalar programas o configurar Windows).

- Aleatorio: Cada usuario se asigna aleatoriamente a un VDA de servidor durante el inicio. Este tipo de catálogo proporciona alta disponibilidad a través de redundancia. Si un VDA queda inactivo, no se pierde ninguna información, puesto que el perfil del usuario reside en otro lugar.

- Multisesión de Windows 10: Este tipo de catálogo funciona de la misma manera que el tipo aleatorio, pero utiliza VDA de estación de trabajo Windows 10, en lugar de VDA de servidor.

Copias de seguridad para catálogos unidos a dominios

Si el cliente utiliza catálogos unidos a un dominio con emparejamiento de redes virtuales, ese cliente es responsable de hacer copia de seguridad de sus perfiles de usuario. Citrix recomienda que los clientes configuren recursos compartidos de archivos locales y establezcan directivas en sus instancias de Active Directory o VDA para extraer perfiles de usuario de tales recursos compartidos de archivos. El cliente es responsable de hacer copia de seguridad y de garantizar la disponibilidad de estos recursos compartidos de archivos.

Recuperación ante desastres

En caso de pérdida de datos de Azure, Citrix recuperará tantos recursos de la suscripción a Azure administrada por Citrix como sea posible. Citrix intentará recuperar los Cloud Connectors y los VDA. Si Citrix no es capaz de recuperar correctamente estos elementos, los clientes son responsables de crear un nuevo catálogo. Citrix asume que se hace copia de seguridad de las imágenes de máquina y que los clientes han realizado copias de seguridad de sus perfiles de usuario, lo que permite reconstruir el catálogo.

En caso de pérdida de toda una región de Azure, el cliente es responsable de reconstruir su red virtual administrada por el cliente en una nueva región y de crear una nueva interconexión de VNet o una nueva instancia de SD-WAN dentro de Citrix DaaS para Azure.

Responsabilidades compartidas de Citrix y del cliente

Citrix Cloud Connector para catálogos unidos a dominios

Citrix DaaS para Azure implementa al menos dos Cloud Connectors en cada ubicación de recursos. Algunos catálogos pueden compartir una ubicación de recursos si se encuentran en la misma región, emparejamiento de redes virtuales y dominio que otros catálogos del mismo cliente. Citrix configura Cloud Connectors unidos al dominio del cliente para la siguiente configuración de seguridad predeterminada de la imagen:

- Actualizaciones del sistema operativo y parches de seguridad

- Software antivirus

- Actualizaciones de software de Cloud Connector

Normalmente, los clientes no tienen acceso a los Cloud Connectors. Sin embargo, pueden obtener acceso a través de pasos para solución de problemas de catálogos e iniciando sesión con credenciales de dominio. El cliente es responsable de los cambios que realice al iniciar sesión a través del bastión.

Los clientes también tienen control sobre los Cloud Connectors unidos a un dominio mediante la directiva de grupo de Active Directory. El cliente es responsable de garantizar que las directivas de grupo que se aplican al Cloud Connector sean seguras y razonables. Por ejemplo, si el cliente decide inhabilitar las actualizaciones del sistema operativo mediante la directiva de grupo, el cliente es responsable de realizar las actualizaciones del sistema operativo en los Cloud Connectors. El cliente también puede optar por utilizar la directiva de grupo para garantizar una seguridad más estricta que la predeterminada del Cloud Connector, por ejemplo, instalando otro software antivirus. En general, Citrix recomienda que los clientes coloquen Cloud Connectors en su propia unidad organizativa de Active Directory sin directivas, ya que esto garantizará que los valores predeterminados de Citrix puedan aplicarse sin problemas.

Solución de problemas

En caso de que el cliente tenga problemas con el catálogo de Citrix DaaS para Azure, hay dos opciones para solucionar problemas: usar bastiones y habilitar el acceso RDP. Ambas opciones implican un riesgo de seguridad para el cliente. El cliente debe comprender este riesgo y dar su consentimiento de que lo asume antes de utilizar estas opciones.

Citrix es responsable de abrir y cerrar los puertos necesarios para llevar a cabo operaciones de solución de problemas y de restringir a qué máquinas se puede acceder durante estas operaciones.

Con bastiones o acceso RDP, el usuario activo que realiza la operación es responsable de la seguridad de las máquinas a las que se accede. Si el cliente accede al VDA o Cloud Connector a través de RDP y contrae accidentalmente un virus, el cliente es responsable. Si el personal de asistencia técnica de Citrix accede a estas máquinas, es responsabilidad de ese personal realizar las operaciones de forma segura. La responsabilidad por cualquier vulnerabilidad expuesta por cualquier persona que acceda al bastión u otras máquinas de la implementación (por ejemplo, la responsabilidad del cliente de agregar intervalos de direcciones IP a la lista de permitidos, la responsabilidad de Citrix de implementar correctamente los intervalos de direcciones IP) se trata en otras secciones de este documento.

En ambos casos, Citrix es responsable de crear correctamente excepciones de firewall para permitir el tráfico RDP. Citrix también es responsable de revocar estas excepciones después de que el cliente se deshaga del bastión o finalice el acceso RDP a través de Citrix DaaS para Azure.

Bastiones

Citrix puede crear bastiones en la red virtual administrada por Citrix del cliente dentro de la suscripción administrada por Citrix del cliente para diagnosticar y resolver problemas, ya sea de forma proactiva (sin notificación al cliente) o en respuesta a un problema planteado por el cliente. El bastión es una máquina a la que el cliente puede acceder a través de RDP y luego utilizar para acceder, siempre a través de RDP, a los VDA y (para catálogos unidos a un dominio) a Cloud Connectors para recopilar registros, reiniciar servicios o realizar otras tareas administrativas. De forma predeterminada, la creación de un bastión abre una regla de firewall externa para permitir el tráfico RDP procedente de un intervalo de direcciones IP especificado por el cliente a la máquina de bastión. También abre una regla de firewall interna para permitir el acceso a Cloud Connectors y VDA a través de RDP. La apertura de estas reglas plantea un gran riesgo para la seguridad.

El cliente es responsable de proporcionar una contraseña segura para la cuenta local de Windows. El cliente también es responsable de proporcionar un intervalo de direcciones IP externas que permita el acceso RDP al bastión. Si el cliente decide no proporcionar un intervalo de direcciones IP (permitiendo el acceso RDP a cualquiera), el cliente es responsable de cualquier acceso por parte de direcciones IP malintencionadas.

El cliente también es responsable de eliminar el bastión una vez finalizada la solución de problemas. El host de bastión expone una superficie de ataque adicional, por lo que Citrix apaga automáticamente la máquina ocho (8) horas después de que se encienda. Sin embargo, Citrix nunca elimina automáticamente un bastión. Si el cliente decide utilizar el bastión durante un período prolongado de tiempo, es responsable de aplicar parches y actualizarlo. Citrix recomienda que un bastión se utilice solo durante unos días antes de eliminarlo. Si el cliente quiere un bastión actualizado, puede eliminar el actual y crear un nuevo bastión, que aprovisionará una nueva máquina con los últimos parches de seguridad.

Acceso RDP

En el caso de los catálogos unidos a un dominio, si el emparejamiento de redes virtuales del cliente funciona, dicho cliente puede habilitar el acceso RDP desde su red virtual emparejada a su red virtual administrada por Citrix. Si el cliente utiliza esta opción, es responsable de acceder a los VDA y Cloud Connectors a través del emparejamiento de redes virtuales. Se pueden especificar intervalos de direcciones IP de origen para que el acceso RDP se pueda restringir aún más, incluso dentro de la red interna del cliente. El cliente deberá utilizar credenciales de dominio para iniciar sesión en estas máquinas. Si el cliente está trabajando con Citrix Support para resolver un problema, es posible que tenga que compartir estas credenciales con el personal de asistencia técnica. Una vez resuelto el problema, el cliente es responsable de inhabilitar el acceso RDP. Mantener abierto el acceso RDP desde la red emparejada o local del cliente supone un riesgo para la seguridad.

Credenciales de dominio

Si el cliente elige usar un catálogo unido a un dominio, es responsable de proporcionar a Citrix DaaS para Azure una cuenta de dominio (nombre de usuario y contraseña) con permisos para unir máquinas al dominio. Al suministrar credenciales de dominio, el cliente es responsable de respetar los siguientes principios de seguridad:

- Auditable: la cuenta debe crearse específicamente para el uso de Citrix DaaS para Azure, de modo que sea fácil auditar para qué se usa la cuenta.

- De ámbito limitado: La cuenta solo requiere permisos para unir máquinas a un dominio. No debe ser un administrador de dominio completo.

- Seguro: Debe utilizarse una contraseña segura para la cuenta.

Citrix es responsable del almacenamiento seguro de esta cuenta de dominio en un depósito seguro de Azure (Key Vault) en la suscripción a Azure administrada por Citrix del cliente. La cuenta se recupera solo si una operación requiere la contraseña de la cuenta de dominio.

Más información

Para obtener información relacionada, consulte:

- Guía de implementación segura de la plataforma Citrix Cloud: Información de seguridad relativa a la plataforma Citrix Cloud.

- Información técnica general sobre la seguridad: Información de seguridad relativa a Citrix DaaS

- Third Party Notifications