PassThrough de dominio a Citrix Workspace con Citrix Gateway local como proveedor de identidades

Importante:

Este artículo ayuda a configurar la autenticación PassThrough de dominio. Si ya ha configurado Gateway local como proveedor de identidades, vaya a la sección Configurar PassThrough de dominio como método de autenticación en Citrix Gateway.

Citrix Cloud admite el uso de dispositivos Citrix Gateway locales como proveedores de identidades para autenticar a los suscriptores que inician sesión en sus espacios de trabajo.

Con la autenticación de Citrix Gateway, puede:

- Siga autenticando a los usuarios a través de su dispositivo Citrix Gateway existente para que puedan acceder a los recursos de la implementación local de Virtual Apps and Desktops a través de Citrix Workspace.

- Utilice las funciones de autenticación, autorización y auditoría de Citrix Gateway con Citrix Workspace.

- Proporcione a los usuarios acceso a los recursos que necesitan a través de Citrix Workspace con funciones como la autenticación PassThrough, las tarjetas inteligentes, los tokens seguros, las directivas de acceso condicional, la federación y muchas otras.

La autenticación de Citrix Gateway se puede utilizar con las siguientes versiones de producto:

- Citrix Gateway 13.1.4.43 Advanced Edition o posterior

Requisitos previos:

- Cloud Connectors: Necesita al menos dos (2) servidores donde instalar el software Citrix Cloud Connector.

- Active Directory y asegúrese de que el dominio esté registrado.

- Requisitos de Citrix Gateway

- Use directivas avanzadas en la puerta de enlace local porque las directivas clásicas han dejado de utilizarse.

- Cuando configure Gateway para autenticar suscriptores en Citrix Workspace, la puerta de enlace actúa como un proveedor de OpenID Connect. Los mensajes entre Citrix Cloud y Gateway se ajustan al protocolo OIDC, que implica la firma digital de tokens. Por lo tanto, debe configurar un certificado para firmar estos tokens.

- Sincronización del reloj: Citrix Gateway debe sincronizarse con la hora NTP.

Para obtener más información, consulte Requisitos previos en la documentación de Citrix Cloud.

Antes de crear la directiva de IdP de OAuth, debe configurar Citrix Workspace o Cloud para que usen Gateway como opción de autenticación en el IdP (proveedor de identidades). Para obtener más información sobre cómo configurarlo, consulte Conectar un dispositivo Citrix Gateway local como proveedor de identidades con Citrix Cloud. Cuando completa la configuración, se generan el ID de cliente, el secreto y la URL de redireccionamiento necesarios para crear la directiva de IdP de OAuth.

PassThrough de dominio para Workspace para web está habilitado si utiliza Internet Explorer, Microsoft Edge, Mozilla Firefox y Google Chrome. PassThrough de dominio solo se habilita cuando el cliente se detecta correctamente.

Nota:

Si un usuario prefiere el cliente HTML5 o el administrador lo exige, el método de autenticación PassThrough de dominio no está habilitado.

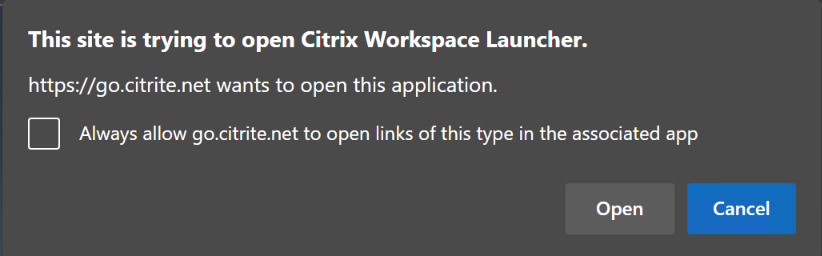

Al iniciar la URL de StoreFront en un explorador, se muestra el aviso Detectar Receiver.

Si los dispositivos están administrados, configure la directiva de grupo para inhabilitar este aviso, en lugar de inhabilitar la detección de clientes. Para obtener más información, consulte:

- URLAllowlist en la documentación de Microsoft.

- URLAllowlist en la documentación de Google Chrome.

Nota:

El controlador de protocolo utilizado por la aplicación Citrix Workspace es receiver:. Configúrelo como una de las URL permitidas.

Los usuarios también pueden seleccionar la casilla de verificación, como se muestra en el siguiente aviso de ejemplo, para una URL de StoreFront en la solicitud de detección del cliente. Al seleccionar esta casilla de verificación, se evita también el aviso en inicios posteriores.

En los siguientes pasos se explica cómo configurar Citrix Gateway como IdP.

Crear una directiva de IdP de OAuth en el dispositivo Citrix Gateway local

La creación de una directiva de autenticación de IdP de OAuth implica las siguientes tareas:

- Crea un perfil de IdP de OAuth.

- Agregar una directiva de IdP de OAuth.

- Enlazar la directiva de IdP de OAuth a un servidor virtual.

- Enlazar el certificado globalmente.

Crear un perfil de IdP de OAuth

-

Para crear un perfil de IdP de OAuth a través de la CLI, escriba lo siguiente en el símbolo del sistema:

add authentication OAuthIdPProfile <name> [-clientID <string>][-clientSecret ][-redirectURL <URL>][-issuer <string>][-audience <string>][-skewTime <mins>] [-defaultAuthenticationGroup <string>] add authentication OAuthIdPPolicy <name> -rule <expression> [-action <string> [-undefAction <string>] [-comment <string>][-logAction <string>] add authentication ldapAction <name> -serverIP <IP> -ldapBase "dc=aaa,dc=local" ldapBindDn <administrator@aaa.local> -ldapBindDnPassword <password> -ldapLoginName sAMAccountName add authentication policy <name> -rule <expression> -action <string> bind authentication vserver auth_vs -policy <ldap_policy_name> -priority <integer> -gotoPriorityExpression NEXT bind authentication vserver auth_vs -policy <OAuthIdPPolicyName> -priority <integer> -gotoPriorityExpression END bind vpn global –certkey <> <!--NeedCopy--> -

Para crear un perfil de IdP de OAuth a través de la GUI:

-

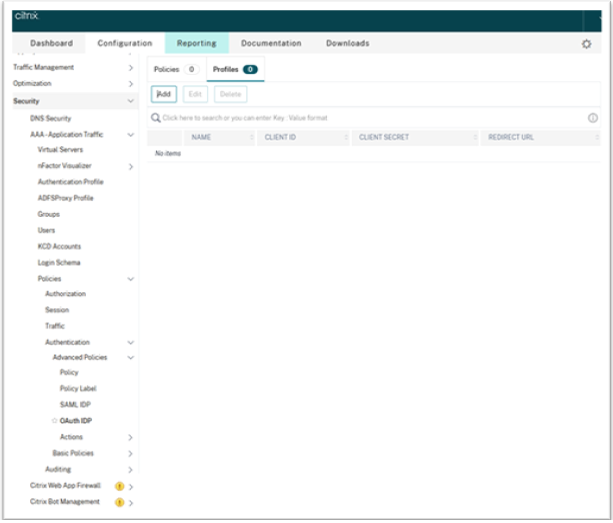

Inicie sesión en el portal de administración local de Citrix Gateway y vaya a Security > AAA – Application Traffic > Policies > Authentication > Advanced Policies > OAuth IDP.

- En la página OAuth IdP, haga clic en la ficha Profiles y, a continuación, en Add.

-

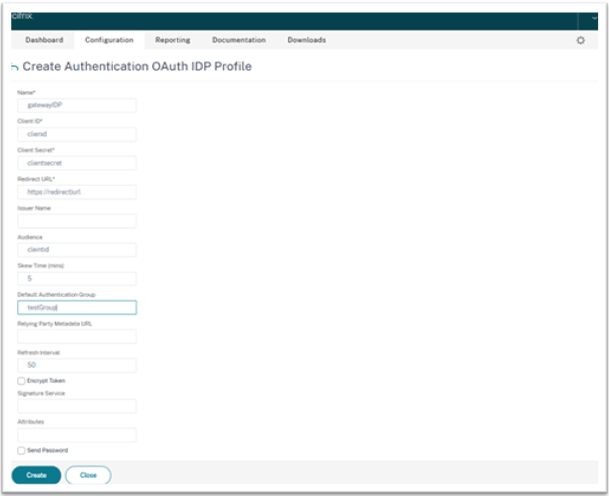

Configure el perfil de IdP de OAuth.

Nota:

- Copie y pegue los valores de ID de cliente, secreto y URL de redireccionamiento desde la ficha Citrix Cloud > Identity and Access Management > Identity and Access Management para establecer la conexión con Citrix Cloud.

- Introduzca la URL de Gateway correctamente en el campo Issuer Name. Por ejemplo,

https://GatewayFQDN.com. - Copie y pegue también el ID de cliente en el campo Audience.

- Send Password: Habilite esta opción para admitir Single Sign-On. De forma predeterminada, esta opción está inhabilitada.

-

En la pantalla Create Authentication OAuth IdP Profile, defina los valores para los siguientes parámetros y haga clic en Create.

- Name: Nombre del perfil de autenticación. Debe empezar por una letra, un número o un guion bajo (_). El nombre solo debe tener letras, números y guiones (-), punto (.), libra (#), espacio (), arroba (@), igual (=), dos puntos (:) y guiones bajos. No puede cambiar el nombre una vez creado el perfil.

- Client ID: Cadena única que identifica al proveedor de servicios. El servidor de autorización infiere la configuración del cliente mediante este ID. Longitud máxima: 127.

- Client Secret: Cadena secreta establecida por el usuario y el servidor de autorización. Longitud máxima: 239.

- Redirect URL: Dispositivo de punto final del proveedor de servicios al que se debe enviar el código/token.

-

Issuer Name: Identidad del servidor cuyos tokens se van a aceptar. Longitud máxima: 127. Ejemplo:

https://GatewayFQDN.com. - Audience: Destinatario al que se dirige el token enviado por el IdP. El destinatario verifica este token.

- Skew Time: Esta opción especifica el sesgo de reloj (en minutos) que Citrix ADC permite para un token entrante. Por ejemplo, si skewTime es 10, el token es válido desde (hora actual - 10) minutos hasta (hora actual + 10) minutos, es decir, 20 minutos en total. Valor predeterminado: 5

- Default Authentication Group: Un grupo que se agrega a la lista de grupos internos de la sesión cuando el IdP elige este perfil y que se puede usar en el flujo nFactor. Se puede usar en la expresión (AAA.USER.IS_MEMBER_OF(“xxx”)) para que las directivas de autenticación identifiquen el flujo nFactor relacionado con el usuario de confianza. Longitud máxima: 63

Se agrega un grupo a la sesión de este perfil para simplificar la evaluación de las directivas y ayudar a personalizarlas. Este es el grupo predeterminado que se elige cuando la autenticación tiene éxito además de los grupos extraídos. Longitud máxima: 63.

-

Agregar una directiva de IdP de OAuth

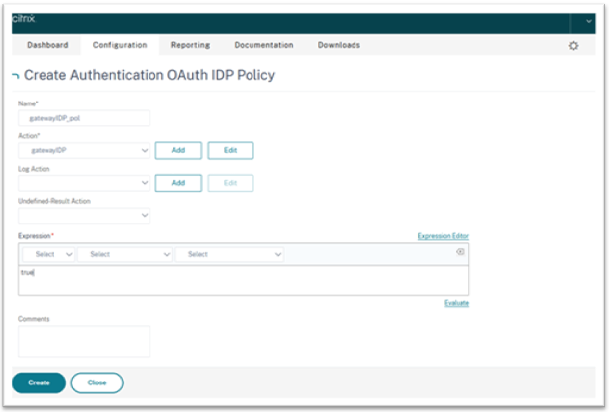

- En la página OAuth IdP , haga clic en Policies y, a continuación, en Add.

-

En la pantalla Create Authentication OAuth IdP Policy, defina los valores de los siguientes parámetros y haga clic en Create.

- Name: El nombre de la directiva de autenticación.

- Action: Nombre del perfil creado anteriormente.

- Log Action: Nombre de la acción del registro de mensajes que se utilizará cuando una solicitud coincida con esta directiva. No es un campo obligatorio.

- Undefined-Result Action: Acción que realizar si el resultado de la evaluación de directivas es indefinido (UNDEF). No es un campo obligatorio.

- Expression: Expresión sintáctica predeterminada que la directiva utiliza para responder a una solicitud específica. Por ejemplo, true.

- Comments: Cualquier comentario sobre la directiva.

Nota:

Cuando sendPassword se establece en ON (tiene el valor OFF de forma predeterminada), las credenciales del usuario se cifran y se transmiten a través de un canal seguro a Citrix Cloud. La transmisión de las credenciales de usuario a través de un canal seguro le permite habilitar Single Sign-On en Citrix Virtual Apps and Desktops al iniciarse.

Enlazar la directiva de OAuthIDP y la directiva de LDAP al servidor de autenticación virtual

Ahora debe enlazar la directiva de IdP de OAuth al servidor de autenticación virtual en Citrix Gateway local.

- Inicie sesión en el portal de administración local de Citrix Gateway y vaya a Configuration > Security > AAA-Application Traffic > Policies > Authentication > Advanced Policies > Actions > LDAP.

- En la pantalla LDAP Actions, haga clic en Add.

-

En la pantalla c, defina los valores de los siguientes parámetros y haga clic en Create.

- Name: El nombre de la acción LDAP.

- ServerName/ServerIP: Proporcione el FQDN o la IP del servidor LDAP.

- Elija valores apropiados para Security Type, Port, Server Type y Time-Out.

- Asegúrese de que la opción Authentication esté marcada.

-

Base DN: Base desde la que se inicia la búsqueda LDAP. Por ejemplo

dc=aaa,dc=local. -

Administrator Bind DN: Nombre de usuario del enlace al servidor LDAP. Por ejemplo,

admin@aaa.local. - Administrator Password/Confirm Password: Contraseña para enlazar LDAP.

- Haga clic en Test Connection para probar la configuración.

- Server Logon Name Attribute: Elija «sAMAccountName».

- Otros campos no son obligatorios y, por lo tanto, se pueden configurar según sea necesario.

- Vaya a Configuration > Security > AAA-Application Traffic > Policies > Authentication > Advanced Policies > Policy.

- En la pantalla Authentication Policies, haga clic en Add.

-

En la página Create Authentication Policy, defina los valores de los siguientes parámetros y haga clic en Create.

- Name: Nombre de la directiva de autenticación de LDAP.

- Action Type: Elija LDAP.

- Action: Elija la acción LDAP.

- Expression: Expresión sintáctica predeterminada que la directiva utiliza para responder a una solicitud específica. Por ejemplo, true**.

Enlazar el certificado globalmente a la VPN

Para enlazar el certificado de forma global a la VPN, se requiere acceso de CLI al dispositivo Citrix Gateway local. Con Putty (o similar), inicie sesión en el dispositivo Citrix Gateway local mediante SSH.

- Inicie una utilidad de línea de comandos, como Putty.

- Inicie sesión en Citrix Gateway local mediante SSH.

-

Escriba este comando:

show vpn globalNota:

No se debe enlazar ningún certificado.

/en-us/citrix-workspace-app-for-windows/media/show-vpn-global.png

- Para mostrar los certificados en el dispositivo Citrix Gateway local, escriba el siguiente comando:

show ssl certkey -

Seleccione el certificado apropiado y escriba el siguiente comando para enlazar el certificado de forma global a la VPN:

bind vpn global -certkey cert_key_namedonde cert_key_name es el nombre del certificado.

-

Escriba el siguiente comando para comprobar si el certificado está enlazado globalmente a la VPN:

show vpn global/en-us/citrix-workspace-app-for-windows/media/show-vpn-global-1.png

Configurar PassThrough de dominio como método de autenticación en Citrix Gateway

Cuando termine de configurar Citrix Gateway como IdP, siga estos pasos para configurar PassThrough de dominio como método de autenticación en Citrix Gateway.

Cuando se establece PassThrough de dominio como método de autenticación, el cliente utiliza tíquets de Kerberos, en lugar de credenciales, para autenticarse. Citrix Gateway admite tanto suplantación como delegación limitada de Kerberos (KCD). Sin embargo, en este artículo se describe la autenticación KCD. Para obtener más información, consulte el artículo CTX236593 de Knowledge Center.

La configuración de PassThrough de dominio incluye los siguientes pasos:

- Configuración de delegación limitada de Kerberos

- Configuración del cliente

Configuración de delegación limitada de Kerberos

-

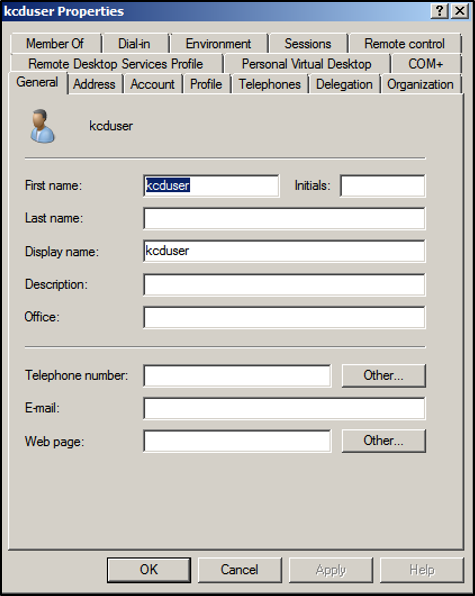

Crear un usuario de KCD en Active Directory

Kerberos funciona con un sistema de concesión de tíquets para autenticar a los usuarios en los recursos, e implica un cliente, un servidor y un centro de distribución de claves (KDC).

Para que Kerberos funcione, el cliente debe solicitar un tíquet al KDC. El cliente primero debe autenticarse en el KDC con su nombre de usuario, contraseña y dominio antes de solicitar un tíquet, denominado solicitud AS.

-

Asocie al nuevo usuario con el nombre de principal de servicio (SPN).

El cliente utiliza el SPN de Gateway para autenticarse.

- Nombre principal de servicio (SPN): Un nombre principal de servicio (SPN) es un identificador único de una instancia de servicio. La autenticación Kerberos usa SPN para asociar una instancia de servicio a una cuenta de inicio de sesión de servicio. Esta función permite que una aplicación cliente solicite la autenticación de servicio de una cuenta, incluso si el cliente no tiene el nombre de la cuenta.

SetSPN es la aplicación utilizada para administrar los SPN en un dispositivo Windows. Con SetSPN, se pueden ver, modificar y eliminar registros de SPN.

- En el servidor de Active Directory, abra un símbolo del sistema.

-

En el símbolo del sistema, introduzca el siguiente comando:

setspn –A http/<LB fqdn> <domain\Kerberos user> -

Para confirmar los SPN del usuario de Kerberos, ejecute el siguiente comando:

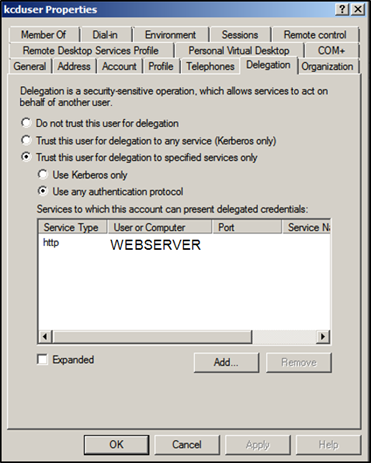

setspn –l <Kerberos user>La ficha Delegación aparece después de ejecutar el comando

setspn. -

Seleccione las opciones Confiar en este usuario para la delegación solo a los servicios especificados y Usar cualquier protocolo de autenticación. Agregue el servidor web y seleccione el servicio HTTP.

-

Cree un registro DNS para que el cliente encuentre el SPN de Gateway:

Agregue un registro TXT de DNS en Active Directory.

Nota:

El nombre debe comenzar por _Kerberos, los datos deben ser el nombre de dominio. El FQDN debe mostrar Kerberos.

.

El cliente unido al dominio de Windows usa _kerberos.fqdn para solicitar tíquets. Por ejemplo, si el cliente está unido a citrite.net, el sistema operativo puede obtener tíquets para cualquier sitio web con *.citrite.net. Sin embargo, si el dominio de Gateway es externo, como gateway.citrix.com, el sistema operativo cliente no puede obtener el tíquet de Kerberos.

Por lo tanto, debe crear un registro TXT de DNS que ayude al cliente a buscar _kerberos.gateway.citrix.com y obtener el tíquet de Kerberos para la autenticación.

-

Configure Kerberos como factor de autenticación.

-

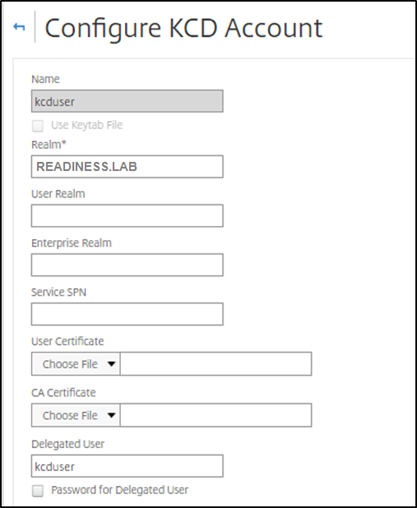

Cree una cuenta de KCD para el usuario de NetScaler. Aquí hemos optado por hacerlo manualmente, pero puede crear un archivo keytab.

Nota:

Si utiliza dominios alternativos (dominio interno y dominio externo), debe configurar el nombre SPN del servicio en

HTTP/PublicFQDN.com@InternalDomain.ext.- Realm: Territorio Kerberos. Por lo general, el sufijo del dominio interno.

- User Realm: Es el sufijo del dominio interno del usuario.

- Enterprise Realm: Solo se debe dar en ciertas implementaciones de KDC en las que KDC espera un nombre de usuario empresarial, en lugar de un nombre principal.

- Delegated User: Es la cuenta de usuario de NetScaler para KCD que creó en AD en los pasos anteriores. Asegúrese de que la contraseña es correcta.

-

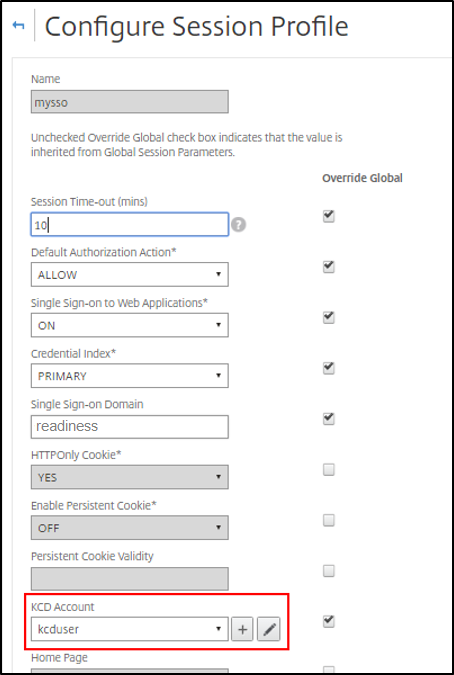

Asegúrese de que el perfil de sesión utiliza la cuenta de KCD correcta. Enlace la directiva de sesión al servidor virtual de autenticación, autorización y auditoría.

-

Enlace la directiva de autenticación al servidor virtual de autenticación, autorización y auditoría. Estas directivas utilizan métodos de autenticación, autorización y auditoría que no obtienen una contraseña del cliente, de ahí la necesidad de usar KCD. Sin embargo, deben obtener el nombre de usuario y la información de dominio, en formato UPN.

Nota:

Puede usar el análisis de EPA o dirección IP para diferenciar los dispositivos unidos a un dominio y los que no están unidos a un dominio y usar Kerberos o LDAP normal como factor de autenticación.

-

Configurar el cliente

Para que Single Sign-On funcione correctamente en el VDA, haga lo siguiente.

Requisitos previos:

- Máquina unida a un dominio

- Citrix Workspace 2112.1 o posterior con Single Sign-On habilitado

- URL de confianza necesarias que comprueban si las conexiones son seguras

- Validar Kerberos desde el cliente y AD. El sistema operativo del cliente debe tener conectividad con AD para obtener los tíquets de Kerberos.

A continuación, se presentan algunas de las URL de confianza en el explorador.

- FQDN o URL de Gateway

- FQDN de AD

- URL del espacio de trabajo para Single Sign-On con inicios desde un explorador.

-

Si utiliza Internet Explorer, Microsoft Edge o Google Chrome, haga lo siguiente:

- Inicie el explorador.

- Abra el Editor de directivas de grupo local en el cliente.

- Vaya a la página Configuración del equipo > Componente de Windows > Internet Explorer> Panel de control de Internet > Seguridad.

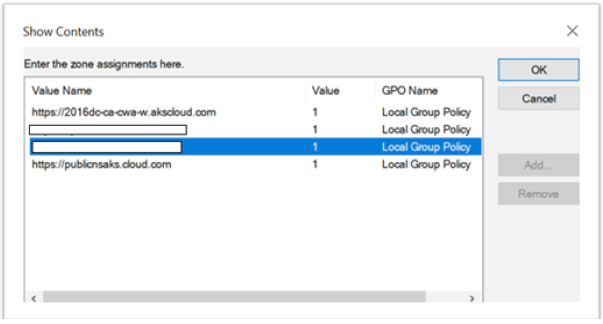

- Abra Lista de asignación de sitio a zona y agregue todas las URL enumeradas con el valor uno (1).

- (Opcional) Ejecute

Gpupdatepara aplicar directivas.

-

Si utiliza el explorador Mozilla Firefox, haga lo siguiente:

- Abra el explorador.

- Escriba

about:configen la barra de búsqueda. - Acepte el riesgo y continúe.

- En el campo de búsqueda, escriba negotiate.

-

En la lista de datos completados, verifique si network.negotiate-auth.trusted-uris está configurado en el valor de dominio.

De esta forma, se completa la configuración en el lado del cliente.

-

Inicie sesión con la aplicación Citrix Workspace o con el explorador web en Workspace.

Esto no debe solicitar el nombre de usuario ni la contraseña en un dispositivo unido a un dominio.

Solución de problemas de Kerberos

Nota:

Para ejecutar este paso de verificación, debe ser administrador de dominio.

En el símbolo del sistema o en Windows PowerShell, ejecute el siguiente comando para comprobar la validación del tíquet de Kerberos para el usuario de SPN:

KLIST get host/FQDN of AD