Seguridad

Esta configuración le permite controlar las actividades de los usuarios dentro de Workspace Environment Management.

Seguridad de las aplicaciones

Importante:

Para controlar qué aplicaciones pueden ejecutar los usuarios, use la interfaz de Windows AppLocker o Workspace Environment Management. Puede cambiar entre estos enfoques en cualquier momento, pero le recomendamos que no utilice ambos enfoques al mismo tiempo.

Esta configuración permite controlar las aplicaciones que los usuarios pueden ejecutar mediante la definición de reglas. Esta funcionalidad es similar a Windows AppLocker.

Cuando se utiliza Workspace Environment Management para administrar reglas de AppLocker de Windows, el agente procesa (convierte) las reglas de la ficha Seguridad de aplicaciones en reglas de AppLocker de Windows en el host del agente. Si detiene las reglas de procesamiento del agente, se conservan en el conjunto de configuraciones y AppLocker continúa ejecutándose mediante el último conjunto de instrucciones procesadas por el agente.

Seguridad de las aplicaciones

Esta ficha muestra las reglas de seguridad de aplicaciones del conjunto de configuraciones actual de Workspace Environment Management. Puede utilizar Buscar para filtrar la lista según una cadena de texto.

Cuando selecciona el elemento de nivel superior “Seguridad de aplicaciones” en la ficha Seguridad, se encuentran disponibles las siguientes opciones para habilitar o inhabilitar el procesamiento de reglas:

-

Procesar reglas de seguridad de aplicaciones. Cuando se selecciona, se habilitan los controles de la ficha Seguridad de aplicaciones y el agente procesa las reglas del conjunto de configuraciones actual, convirtiéndolas en reglas de AppLocker en el host del agente. Si no se selecciona, los controles de ficha Seguridad de aplicaciones se inhabilitan y el agente no procesa las reglas en reglas de AppLocker. (En este caso, las reglas de AppLocker no se actualizan.)

Nota:

Esta opción no está disponible si la consola de administración de Workspace Environment Management está instalada en Windows 7 SP1 o Windows Server 2008 R2 SP1 (o versiones anteriores).

-

Reglas DLL de proceso. Cuando se selecciona, el agente procesa las reglas DLL en la configuración actual establecida en las reglas DLL de AppLocker en el host del agente. Esta opción solo está disponible si selecciona Reglas de seguridad de aplicaciones de proceso.

Importante:

Si utiliza reglas DLL, debe crear una regla DLL con el permiso “Permitir” para cada DLL que utilizan todas las aplicaciones permitidas.

Precaución:

Si utiliza reglas DLL, los usuarios pueden experimentar una reducción en el rendimiento. Esto sucede porque AppLocker comprueba cada DLL que carga una aplicación antes de que se le permita ejecutar.

-

La configuración Sobrescribir y combinar le permite determinar cómo procesa el agente las reglas de seguridad de las aplicaciones.

- Sobrescribir. Permite sobrescribir las reglas existentes. Cuando se selecciona, las reglas que se procesan por última vez sobrescriben las reglas que se procesaron anteriormente. Recomendamos que aplique este modo solo a equipos de sesión única.

- Fusionar. Permite fusionar reglas con reglas existentes. Cuando se producen conflictos, las reglas que se procesan por última vez sobrescriben las reglas que se procesaron anteriormente. Si necesita modificar la configuración de aplicación de reglas durante la fusión, utilice el modo de sobrescritura, ya que el modo de combinación conservará el valor anterior si es diferente.

Colecciones de reglas

Las reglas pertenecen a colecciones de reglas de AppLocker. Cada nombre de colección indica cuántas reglas contiene, por ejemplo (12). Haga clic en un nombre de colección para filtrar la lista de reglas por una de las siguientes colecciones:

- Reglas ejecutables. Reglas que incluyen archivos con las extensiones .exe y .com asociados a una aplicación.

- Reglas de Windows. Reglas que incluyen formatos de archivo de instalación (.msi, .msp, .mst) que controlan la instalación de archivos en equipos cliente y servidores.

- Reglas de script. Reglas que incluyen archivos de los siguientes formatos: .ps1, .bat, .cmd, .vbs, .js.

- Reglas empaquetadas. Reglas que incluyen aplicaciones empaquetadas, también conocidas como aplicaciones universales de Windows. En las aplicaciones empaquetadas, todos los archivos del paquete de aplicaciones comparten la misma identidad. Por lo tanto, una regla puede controlar toda la aplicación. Workspace Environment Management solo admite reglas de publicador para aplicaciones empaquetadas.

- Reglas DLL. Reglas que incluyen archivos de los siguientes formatos: .dll, .ocx.

Al filtrar la lista de reglas en una colección, la opción Cumplimiento de reglas está disponible para controlar cómo AppLocker aplica todas las reglas de esa colección en el host del agente. Los siguientes valores de aplicación de reglas son posibles:

Desactivado (predeterminado). Las reglas se crean y se establecen en “off”, lo que significa que no se aplican.

Enciendo. Las reglas se crean y se establecen para “aplicar”, lo que significa que están activas en el host del agente.

Auditoría. Las reglas se crean y se establecen en “auditoría”, lo que significa que están en el host del agente en un estado inactivo. Cuando un usuario ejecuta una aplicación que infringe una regla de AppLocker, la aplicación puede ejecutarse y la información sobre la aplicación se agrega al registro de eventos de AppLocker.

Para importar reglas de AppLocker

Puede importar reglas exportadas de AppLocker a Workspace Environment Management. La configuración importada de Windows AppLocker se agrega a cualquier regla existente en la ficha Seguridad. Cualquier regla de seguridad de aplicación no válida se elimina automáticamente y se incluye en un cuadro de diálogo de informe.

-

En la cinta, haga clic en Importar reglas de AppLocker.

-

Busque el archivo XML exportado desde AppLocker que contiene las reglas de AppLocker.

-

Haga clic en Importar.

Las reglas se agregan a la lista Reglas de seguridad de aplicaciones.

Para agregar una regla

-

Seleccione un nombre de colección de reglas en la barra lateral. Por ejemplo, para agregar una regla ejecutable seleccione la colección “Reglas ejecutables”.

-

Haga clic en Agregar regla.

-

En la sección Visualización, escriba los siguientes detalles:

- Nombre. El nombre para mostrar de la regla tal como aparece en la lista de reglas.

- Descripción. Información adicional sobre el recurso (opcional).

-

En la sección Tipo, haga clic en una opción:

- Ruta. La regla coincide con una ruta de acceso de archivo o carpeta.

- Editora. La regla coincide con un publicador seleccionado.

- Hash. La regla coincide con un código hash específico.

-

En la sección Permisos, haga clic en si esta regla permitirá o denegará la ejecución de aplicaciones.

-

Para asignar esta regla a usuarios o grupos de usuarios, en el panel Asignaciones, elija usuarios o grupos a los que asignar esta regla. La columna “Asignado” muestra un icono de “verificación” para usuarios o grupos asignados.

Consejo:

- Puede utilizar las teclas modificadoras de selección habituales de Windows para realizar varias selecciones o utilizar Seleccionar todo para seleccionar todas las filas.

- Los usuarios ya deben estar en la lista de usuarios de Workspace Environment Management.

- Puede asignar reglas una vez creada la regla.

-

Haga clic en Siguiente.

-

Especifique los criterios que cumple la regla, en función del tipo de regla que elija:

- Ruta. Especifique una ruta de archivo o carpeta con la que quiera que coincida la regla. Cuando elige una carpeta, la regla coincide con todos los archivos dentro y debajo de esa carpeta.

- Editora. Especifique un archivo de referencia firmado que quiera usar como referencia para la regla y, a continuación, utilice el control deslizante Información del editor para ajustar el nivel de coincidencia de propiedades.

- Hash. Especifique un archivo o una carpeta desde los que quiera crear un hash. La regla coincide con el código hash del archivo.

-

Haga clic en Siguiente.

-

Agregue las excepciones que necesite (opcional). En Agregar excepción, elija un tipo de excepción y, a continuación, haga clic en Agregar. (Puede modificar y quitar excepciones según sea necesario.)

-

Para guardar la regla, haga clic en Crear.

Para asignar reglas a los usuarios

Seleccione una o varias reglas de la lista y, a continuación, haga clic en Modificar en la barra de herramientas o en el menú contextual. En el editor, seleccione las filas que contienen los usuarios y grupos de usuarios a los que quiere asignar la regla y, a continuación, haga clic en Aceptar. También puede anular la asignación de las reglas seleccionadas de todos mediante Seleccionar todo para borrar todas las selecciones.

Nota: Si selecciona varias reglas y hace clic en Modificar, cualquier cambio de asignación de reglas para esas reglas se aplica a todos los usuarios y grupos de usuarios que seleccione. En otras palabras, las asignaciones de reglas existentes se fusionan entre esas reglas.

Para agregar reglas predeterminadas

Haga clic en Agregar reglas predeterminadas. Se agrega a la lista un conjunto de reglas predeterminadas de AppLocker.

Para modificar reglas

Seleccione una o varias reglas de la lista y, a continuación, haga clic en Modificar en la barra de herramientas o en el menú contextual. Aparece el editor que le permite ajustar los parámetros que se aplican a la selección realizada.

Para suprimir reglas

Seleccione una o más reglas de la lista y, a continuación, haga clic en Eliminar en la barra de herramientas o en el menú contextual.

Para realizar copias de seguridad de las reglas de seguridad de aplicaciones

Puede realizar una copia de seguridad de todas las reglas de seguridad de aplicaciones en el conjunto de configuraciones actual. Las reglas se exportan como un único archivo XML. Puede utilizar Restaurar para restaurar las reglas en cualquier conjunto de configuraciones. En la cinta, haga clic en Copia de seguridad y luego selecciona Configuración de seguridad.

Para restaurar las reglas de seguridad de aplicaciones

Puede restaurar reglas de seguridad de aplicaciones a partir de archivos XML creados por el comando de copia de seguridad de Workspace Environment Management. El proceso de restauración reemplaza las reglas del conjunto de configuraciones actual por las reglas de la copia de seguridad. Al cambiar o actualizar la ficha Seguridad, se detectan las reglas de seguridad de aplicaciones no válidas. Las reglas no válidas se eliminan automáticamente y se muestran en un cuadro de diálogo de informe, que puede exportar.

Durante el proceso de restauración, puede elegir si quiere restaurar asignaciones de reglas a usuarios y grupos de usuarios del conjunto de configuraciones actual. La reasignación solamente se realiza correctamente si los usuarios/grupos con copia de seguridad están presentes en el conjunto de configuraciones o directorio activo actuales. Las reglas que no coincidan se restauran, pero permanecen sin asignar. Después de restaurar, se muestran en un cuadro de diálogo de informe que se puede exportar en formato CSV.

1. En la cinta, haga clic en Restaurar para iniciar el asistente de restauración.

2. Seleccione Configuración de seguridad y, a continuación, haga clic dos veces en Siguiente.

3. En Restaurar desde carpeta, vaya a la carpeta que contiene el archivo de copia de seguridad.

4. Seleccione Configuración de regla de AppLocker y, a continuación, haga clic en Siguiente.

5. Confirme si quiere restaurar asignaciones de reglas o no:

Sí. Restaure las reglas y reasignarlas a los mismos usuarios y grupos de usuarios del conjunto de configuraciones actual.

No. Restaurar reglas y dejarlas sin asignar.

6. Para empezar a restaurar, haga clic en Restaurar configuración.

Gestión de procesos

Esta configuración le permite agregar procesos específicos a la lista de permitidos o a la lista de bloqueados.

Gestión de procesos

Habilitar administración de procesos. Alterna si el proceso de la lista de permitidos o de la lista de bloqueados está en vigor. Si se inhabilita, no se tendrá en cuenta ningún parámetro de las fichas Procesar lista de prohibidos y Procesar lista de permitidos.

Nota:

Esta opción solo funciona si el agente de sesión se está ejecutando en la sesión del usuario. Para ello, utilice la configuración del Agente de configuración principal para establecer las opciones de Iniciar agente (al iniciar sesión / al reconectarse / para administradores) para que se inicien según el tipo de usuario/sesión y establezca Tipo de agente en “UI”. Estas opciones se describen en Configuración avanzada.

Lista de procesos bloqueados

Esta configuración le permite agregar procesos específicos a la lista de bloqueados.

Habilitar lista de procesos prohibidos. Habilite el procesamiento de procesos en la lista de bloqueados. Debe agregar procesos mediante su nombre ejecutable (por ejemplo, cmd.exe).

Excluir administradores locales. Excluye las cuentas de administrador local.

Excluir grupos especificados. Le permite excluir grupos de usuarios específicos.

Lista de permitidos de procesos

Esta configuración le permite agregar procesos específicos a la lista de permitidos. Las listas de bloqueo de procesos y las listas permitidas de procesos son mutuamente excluyentes.

Habilitar lista de procesos permitidos. Habilite el procesamiento de procesos en la lista de permitidos. Debe agregar procesos mediante su nombre ejecutable (por ejemplo, cmd.exe). Nota Si se activa, Habilitar lista de procesos permitidos agrega automáticamente todos los procesos que no están en la lista de permitidos a la lista de bloqueados.

Excluir administradores locales. Excluye las cuentas de administrador local (pueden ejecutar todos los procesos).

Excluir grupos especificados. Le permite excluir grupos de usuarios específicos (pueden ejecutar todos los procesos).

Elevación de privilegios

Nota:

Esta función no se aplica a las aplicaciones virtuales de Citrix.

La función de elevación de privilegios permite elevar los privilegios de los usuarios no administrativos a un nivel de administrador necesario para algunos ejecutables. Como resultado, los usuarios pueden iniciar esos ejecutables como si fueran miembros del grupo de administradores.

Elevación de privilegios

Al seleccionar el panel Elevación de privilegios en Seguridad, aparecen las siguientes opciones:

-

Configuración de elevación de privilegios de proceso. Controla si se va a habilitar la entidad de elevación de privilegios. Cuando se selecciona, permite a los agentes procesar la configuración de elevación de privilegios y otras opciones de la ficha Elevación de privilegios están disponibles.

-

No aplique a los sistemas operativos Windows Server. Controla si se aplica la configuración de elevación de privilegios a los sistemas operativos Windows Server. Si se selecciona, las reglas asignadas a los usuarios no funcionan en equipos con Windows Server. Esta es la opción predeterminada.

-

Aplicar RunAsInvoker. Controla si se obliga a que todos los ejecutables se ejecuten en la cuenta actual de Windows. Si se selecciona, no se pide a los usuarios que ejecuten ejecutables como administradores.

En esta ficha también se muestra la lista completa de reglas que ha configurado. Haga clic en Reglas ejecutables o en Reglas de Windows Installer para filtrar la lista de reglas por un tipo de regla específico. Puede utilizar Buscar para filtrar la lista. La columna Asignado muestra un icono de marca de verificación para los usuarios o grupos de usuarios asignados.

Reglas compatibles

Puede aplicar la elevación de privilegios mediante dos tipos de reglas: reglas ejecutables y reglas del instalador de Windows.

-

Reglas ejecutables. Reglas que incluyen archivos con extensiones .exe y .com asociados a una aplicación.

-

Reglas de Windows Installer. Reglas que incluyen los archivos del instalador con extensiones .msi y .msp asociados a una aplicación. Cuando agregue reglas del instalador de Windows, tenga en cuenta el siguiente caso:

- La elevación de privilegios solo se aplica a msiexec.exe de Microsoft. Asegúrese de que la herramienta que utiliza para implementar

.msiy los archivos.mspdel instalador de Windows sea msiexec.exe. - Supongamos que un proceso coincide con una regla del instalador de Windows especificada y que su proceso principal coincide con una regla ejecutable especificada. El proceso no puede obtener privilegios elevados a menos que la configuración Aplicar a procesos secundarios esté habilitada en la regla ejecutable especificada.

- La elevación de privilegios solo se aplica a msiexec.exe de Microsoft. Asegúrese de que la herramienta que utiliza para implementar

Después de hacer clic en las reglas ejecutables o en la ficha Reglas de Windows Installer, la sección Acciones muestra las siguientes acciones disponibles:

-

Modificar. Permite modificar una regla ejecutable existente.

-

Eliminar. Permite eliminar una regla ejecutable existente.

-

Agregar regla. Permite agregar una regla ejecutable.

Para agregar una regla

-

Vaya a Reglas ejecutables o Reglas de Windows Installer y haga clic en Agregar regla. Aparece la ventana Agregar regla.

-

En la sección Visualización, escriba lo siguiente:

- Nombre. Escriba el nombre para mostrar de la regla. El nombre aparece en la lista de reglas.

- Descripción. Escriba información adicional sobre la regla.

-

En la sección Tipo, seleccione una opción.

- Ruta. La regla coincide con una ruta de archivo.

- Editora. La regla coincide con un publicador seleccionado.

- Hash. La regla coincide con un código hash específico.

-

En la sección Configuración, configure lo siguiente si es necesario:

-

Aplicar a procesos secundarios. Si se selecciona, aplica la regla a todos los procesos secundarios que inicia el ejecutable. Para administrar la elevación de privilegios a un nivel más detallado, utilice las siguientes opciones:

- Aplicar solo a los ejecutables de la misma carpeta. Si se selecciona esta opción, aplica la regla solo a los ejecutables que comparten la misma carpeta.

- Aplicar solo a los ejecutables firmados. Si se selecciona esta opción, aplica la regla solo a los ejecutables firmados.

- Aplicar solo a los ejecutables del mismo publicador. Si se selecciona esta opción, aplica la regla solo a los ejecutables que comparten la misma información de publicador. Esta configuración no funciona con las aplicaciones de la Plataforma universal de Windows (UWP).

Nota:

Al agregar reglas de instalación de Windows, la configuración Aplicar a procesos secundarios está habilitada de forma predeterminada y no se puede modificar.

-

Hora de inicio. Permite especificar un momento para que los agentes empiecen a aplicar la regla. El formato de hora es HH:MM. La hora se basa en la zona horaria del agente.

-

Hora de finalización. Permite especificar un tiempo para que los agentes dejen de aplicar la regla. El formato de hora es HH:MM. A partir del tiempo especificado, los agentes ya no aplican la regla. La hora se basa en la zona horaria del agente.

-

Agregar parámetro. Permite restringir la elevación de privilegios a los ejecutables que coinciden con el parámetro especificado. El parámetro funciona como criterio de coincidencia. Asegúrese de que el parámetro que especifique sea correcto. Para ver un ejemplo de cómo utilizar esta función, consulte Ejecutables que se ejecutan con parámetros. Si este campo está vacío o solo contiene espacios en blanco, el agente aplica la elevación de privilegios a los ejecutables relevantes, independientemente de si se ejecutan o no con parámetros.

-

Habilitar expresiones regulares. Permite controlar si se utilizan expresiones regulares para ampliar aún más el criterio.

-

-

En la sección Asignaciones, seleccione usuarios o grupos de usuarios a los que quiere asignar la regla. Si quiere asignar la regla a todos los usuarios y grupos de usuarios, seleccione Seleccionar todo.

Consejo:

- Puede utilizar las teclas modificadoras de selección habituales de Windows para realizar varias selecciones.

- Los usuarios o grupos de usuarios deben estar ya en la lista que se muestra en la ficha Administración > Usuarios.

- Puede elegir asignar la regla más adelante (después de crear la regla).

-

Haga clic en Siguiente.

-

Realice cualquiera de las siguientes acciones. Se necesitan distintas acciones según el tipo de regla que haya seleccionado en la página anterior.

Importante:

WEM le proporciona una herramienta denominada AppInfoViewer para obtener la siguiente información y más de los archivos ejecutables: publicador, ruta de acceso y hash. La herramienta puede ser útil si quiere proporcionar información relevante para las aplicaciones que se van a configurar en la consola de administración. Por ejemplo, puede utilizar la herramienta para extraer información relevante de las aplicaciones cuando utilice la función de seguridad de las aplicaciones. La herramienta se encuentra en la carpeta de instalación del agente.

- Ruta. Escriba la ruta de acceso al archivo o carpeta al que quiere aplicar la regla. El agente de WEM aplica la regla a un ejecutable según la ruta del archivo ejecutable.

- Editora. Rellene los siguientes campos: Publicador, Nombre del producto, Nombre de archivo y Versión de archivo. No puede dejar ninguno de los campos vacíos, pero puede escribir un asterisco (*) en su lugar. El agente de WEM aplica la regla según la información del publicador. Si se aplica, los usuarios pueden ejecutar ejecutables que compartan la misma información del publicador.

- Hash. Haga clic en Agregar para agregar un hash. En la ventana Agregar hash, escriba el nombre de archivo y el valor hash. Puede utilizar la herramienta AppInfoViewer para crear un hash a partir de un archivo o carpeta seleccionados. El agente de WEM aplica la regla a ejecutables idénticos tal y como se especifica. Como resultado, los usuarios pueden ejecutar ejecutables idénticos al especificado.

-

Haga clic en Crear para guardar la regla y salir de la ventana.

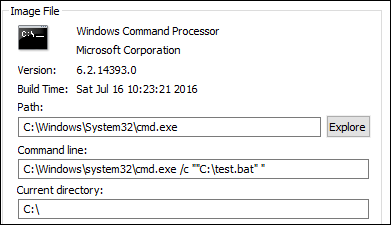

Ejecutables que se ejecutan con parámetros

Puede restringir la elevación de privilegios a los ejecutables que coinciden con el parámetro especificado. El parámetro funciona como criterio de coincidencia. Para ver los parámetros disponibles para un ejecutable, utilice herramientas como Process Explorer o Process Monitor. Aplique los parámetros que aparecen en esas herramientas.

Supongamos que quiere aplicar la regla a un ejecutable (por ejemplo, cmd.exe) según la ruta del archivo ejecutable. Quiere aplicar la elevación de privilegios solo a test.bat. Puede utilizar Process Explorer para obtener los parámetros.

En el campo Agregar parámetro, puede escribir lo siguiente:

/c ""C:\test.bat""

A continuación, escribe lo siguiente en el campo Ruta:

C:\Windows\System32\cmd.exe

En este caso, eleva el privilegio de los usuarios especificados a un nivel de administrador solo para test.bat.

Para asignar reglas a los usuarios

Seleccione una o más reglas de la lista y, a continuación, haga clic en Modificar en la sección Acciones. En la ventana Modificar regla, seleccione usuarios o grupos de usuarios a los que quiere asignar la regla y, a continuación, haga clic en Aceptar.

Para suprimir reglas

Seleccione una o varias reglas de la lista y, a continuación, haga clic en Eliminar en la sección Acciones.

Para crear una copia de seguridad de las reglas de elevación de privilegios

Puede hacer una copia de seguridad de todas las reglas de elevación de privilegios del conjunto de configuraciones actual. Todas las reglas se exportan como un único archivo XML. Puede utilizar Restaurar para restaurar las reglas en cualquier conjunto de configuraciones.

Para completar la copia de seguridad, utilice el asistente Copia de seguridad, disponible en la cinta de opciones. Para obtener más información sobre el uso del Asistente para copias de seguridad, consulte Cinta de opciones.

Para restaurar reglas de elevación de privilegios

Puede restaurar las reglas de elevación de privilegios a partir de archivos XML exportados mediante el asistente de copia de seguridad de Workspace Environment Management. El proceso de restauración reemplaza las reglas del conjunto de configuraciones actual por las reglas de la copia de seguridad. Al cambiar o actualizar el panel Seguridad > Elevación de privilegios, se detectan las reglas de elevación de privilegios no válidas. Las reglas no válidas se eliminan automáticamente y se enumeran en un informe que se puede exportar. Para obtener más información sobre el uso del Asistente de restauración, consulte Cinta de opciones.

Autoelevación

Con la autoelevación, puede automatizar la elevación de privilegios para determinados usuarios sin necesidad de proporcionar los ejecutables exactos de antemano. Estos usuarios pueden solicitar la autoelevación de cualquier archivo aplicable haciendo clic con el botón secundario del ratón en el archivo y seleccionando Ejecutar con privilegios de administrador en el menú contextual. Después de eso, aparece un mensaje en el que se solicita que indique el motivo del alzado. El agente de WEM no valida el motivo. El motivo del alzado se guarda en la base de datos con fines de auditoría. Si se cumplen los criterios, se aplica la elevación y los archivos se ejecutan correctamente con privilegios de administrador.

La función también le da flexibilidad para elegir la solución que mejor se adapte a sus necesidades. Puede crear listas de permitidos para los archivos que permite a los usuarios autoelevarse o bloquear listas para los archivos que quiere evitar que los usuarios se autoeleven.

La autoelevación se aplica a los archivos de los siguientes formatos: .exe, .msi, .bat, .cmd, .ps1 y .vbs.

Nota:

De forma predeterminada, algunas aplicaciones se utilizan para ejecutar algunos archivos. Por ejemplo, cmd.exe se utiliza para ejecutar archivos.cmd y powershell.exe para ejecutar archivos.ps1. En esos casos, no se puede cambiar el comportamiento predeterminado.

Al seleccionar Seguridad > Autoelevación, aparecen las siguientes opciones:

-

Habilite la autoelevación. Controla si se habilita la función de autoelevación. Seleccione la opción para:

- Permita que los agentes procesen la configuración de autoelevación.

- Haga disponibles otras opciones de la ficha Autoelevación.

- Haga que la opción Ejecutar con privilegios de administrador esté disponible en el menú contextual cuando los usuarios hagan clic con el botón secundario en un archivo. Como resultado, los usuarios pueden solicitar la autoelevación de los archivos que coinciden con las condiciones especificadas en la ficha Autoelevación.

-

Permisos. Le permite crear listas de permitidos para los archivos que permite a los usuarios autoelevarse o bloquear listas para los archivos que quiere evitar que los usuarios se autoeleven.

- Permitir. Crea listas de permitidos para los archivos que permite que los usuarios se autoeleven.

- Denegar. Crea listas de bloqueo para los archivos que quiere evitar que los usuarios se autoeleven.

-

Puede realizar las siguientes operaciones:

- Modificar. Permite modificar una condición existente.

- Eliminar. Permite suprimir una condición existente.

- Agregar. Permite agregar una condición. Puede crear una condición basada en una ruta, un publicador seleccionado o un código hash específico.

-

Configuración. Permite configurar parámetros adicionales que controlan la forma en que los agentes aplican la autoelevación.

- Aplicar a procesos secundarios. Si se selecciona esta opción, aplica condiciones de autoelevación a todos los procesos secundarios que inicia el archivo.

- Hora de inicio. Permite especificar un momento para que los agentes empiecen a aplicar condiciones de autoelevación. El formato de hora es HH:MM. La hora se basa en la zona horaria del agente.

- Hora de finalización. Permite especificar un tiempo para que los agentes dejen de aplicar condiciones de autoelevación. El formato de hora es HH:MM. A partir del momento especificado, los agentes dejarán de aplicar las condiciones. La hora se basa en la zona horaria del agente.

-

Asignaciones. Permite asignar la condición de autoelevación a usuarios o grupos de usuarios aplicables. Para asignar la condición a todos los usuarios y grupos de usuarios, haga clic en Seleccionar todo o seleccione Todos. La casilla Seleccionar todo resulta útil en situaciones en las que quiere borrar la selección y volver a seleccionar usuarios y grupos de usuarios.

Auditoría de actividades de elevación de privilegios

WEM admite actividades de auditoría relacionadas con la elevación de privilegios. Para obtener más información, consulte Auditoría de las actividades de los usuarios.

Control de jerarquía de procesos

La función de control de jerarquía de procesos controla si ciertos procesos secundarios se pueden iniciar desde sus procesos principales en casos principal e secundario. Para crear una regla, se definen los procesos principales y, a continuación, designar una lista de permitidos o una lista de bloques para sus procesos secundarios. Revise toda esta sección antes de utilizar la función.

Nota:

- Esta función solo se aplica a las aplicaciones virtuales de Citrix.

Para entender cómo funciona la regla, tenga en cuenta lo siguiente:

-

Un proceso está sujeto a una sola regla. Si define varias reglas para el mismo proceso, solo se aplica la regla con la máxima prioridad.

-

La regla que ha definido no está restringida solo a la jerarquía principal e secundario original, sino que también se aplica a cada nivel de esa jerarquía. Las reglas aplicables a un proceso principal prevalecen sobre las normas aplicables a sus procesos secundarios, independientemente de la prioridad de las reglas. Por ejemplo, se definen las dos reglas siguientes:

- Regla 1: Word no puede abrir CMD.

- Regla 2: El Bloc de notas puede abrir CMD.

Con las dos reglas, no puede abrir CMD desde el Bloc de notas abriendo primero Word y luego abriendo el Bloc de notas desde Word, independientemente de la prioridad de las reglas.

Esta función se basa en ciertas relaciones principal-secundario basadas en procesos para funcionar. Para visualizar las relaciones principal-secundario en un caso, utilice la función de árbol de procesos de la herramienta Process Explorer. Para obtener más información sobre Process Explorer, consulte https://docs.microsoft.com/en-us/sysinternals/downloads/procmon.

Para evitar posibles problemas, le recomendamos que agregue una ruta de archivo ejecutable que apunte a VUEMAppCmd.exe en Citrix Studio. VUEMAppCmd.exe garantiza que el agente WEM termine de procesar la configuración antes de que comiencen las aplicaciones publicadas. En Citrix Studio, siga estos pasos:

-

En Aplicación, seleccione la aplicación, haga clic en Propiedades en el panel de acciones y, a continuación, vaya a la página Ubicación.

-

Escriba la ruta de acceso de la aplicación local en el sistema operativo del usuario final.

- En el campo Ruta del archivo ejecutable, escriba lo siguiente: <%ProgramFiles%>\Citrix\Workspace Environment Management Agent\VUEMAppCmd.exe.

-

Escriba el argumento de la línea de comandos para especificar la aplicación que quiere abrir.

- En el campo de argumento de línea de comandos, escriba la ruta completa de la aplicación que quiere iniciar a través de VUEMAppCmd.exe. Asegúrese de ajustar la línea de comandos de la aplicación entre comillas dobles si la ruta contiene espacios en blanco.

- Por ejemplo, supongamos que desea iniciar iexplore.exe a través de VUEMAppCmd.exe. Para ello, escriba lo siguiente:

%ProgramFiles(x86)%\"Internet Explorer"\iexplore.exe.

Consideraciones

Para que la función funcione, debe utilizar la herramienta AppInfoViewer en cada máquina agente para habilitarla. (La herramienta se encuentra en la carpeta de instalación del agente). Cada vez que utilice la herramienta para habilitar o inhabilitar la función, es necesario reiniciar la máquina. Con la función habilitada, debe reiniciar la máquina del agente después de actualizar o desinstalar el agente.

Para comprobar que la función de control de jerarquía de procesos está habilitada, abra el Editor del Registro en la máquina agente. La función está habilitada si existe la siguiente entrada de registro:

- SO de 32 bits

HKEY_LOCAL_MACHINE\SOFTWARE\Citrix\CtxHook\AppInit_Dlls\WEM Hook

- SO de 64 bits

HKEY_LOCAL_MACHINE\SOFTWARE\Citrix\CtxHook\AppInit_Dlls\WEM HookHKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Citrix\CtxHook\AppInit_Dlls\WEM Hook

Requisitos previos

Para utilizar la función, asegúrese de que se cumplen los siguientes requisitos previos:

- Una implementación de aplicaciones virtuales de Citrix.

- El agente se ejecuta en Windows 10 o Windows Server.

- El host del agente se ha reiniciado tras la actualización in situ o una nueva instalación.

Control de jerarquía de procesos

Al seleccionar Control de jerarquía de procesos en Seguridad, aparecen las siguientes opciones:

-

Habilitar el control de jerarquía de procesos. Controla si se habilita la función de control de jerarquía de procesos. Cuando se selecciona, otras opciones de la ficha Control de jerarquía de procesos están disponibles y los parámetros configurados pueden surtir efecto. Puede usar esta función solo en una implementación de aplicaciones virtuales de Citrix.

-

Ocultar Abrir con desde el menú contextual. Controla si se muestra u oculta la opción Abrir con del menú contextual de Windows. Cuando está activada, la opción de menú se oculta en la interfaz. Cuando está inhabilitada, la opción está visible y los usuarios pueden utilizarla para iniciar un proceso. La función de control de jerarquía de procesos no se aplica a los procesos iniciados mediante la opción Abrir con. Recomendamos habilitar esta configuración para evitar que las aplicaciones inicien procesos a través de servicios del sistema que no están relacionados con la jerarquía de aplicaciones actual.

La ficha Control de jerarquía de procesos también muestra la lista completa de reglas que ha configurado. Puede utilizar Buscar para filtrar la lista. La columna Asignado muestra un icono de marca de verificación para los usuarios o grupos de usuarios asignados.

En la sección Acciones se muestran las siguientes acciones:

- Modificar. Permite modificar una regla.

- Eliminar. Permite eliminar una regla.

- Agregar regla. Permite agregar una regla.

Para agregar una regla

-

Vaya a Control de jerarquía de procesos y haga clic en Agregar regla. Aparece la ventana Agregar regla.

-

En la sección Visualización, escriba lo siguiente:

- Nombre. Escriba el nombre para mostrar de la regla. El nombre aparece en la lista de reglas.

- Descripción. Escriba información adicional sobre la regla.

-

En la sección Tipo, seleccione una opción.

- Ruta. La regla coincide con una ruta de archivo.

- Editora. La regla coincide con un publicador seleccionado.

- Hash. La regla coincide con un código hash específico.

-

En la sección Modo, seleccione cualquiera de las siguientes opciones:

- Agregar procesos secundarios a la lista de bloques. Si se selecciona, permite definir una lista de bloques para los procesos secundarios aplicables después de configurar una regla para sus procesos principales. Una lista bloqueada prohíbe que solo se ejecuten los procesos especificados y se permite la ejecución de otros procesos.

- Agregar procesos secundarios a la lista de permitidos. Si se selecciona, permite definir una lista de permitidos para los procesos secundarios aplicables después de configurar una regla para sus procesos principales. Una lista de permitidos permite que solo se ejecuten los procesos especificados y se prohíbe la ejecución de otros procesos.

Nota:

Un proceso está sujeto a una sola regla. Si define varias reglas para el mismo proceso, las reglas se aplican por orden de prioridad.

-

En la sección Prioridad, defina la prioridad de la regla. Al configurar la prioridad, tenga en cuenta lo siguiente: La prioridad determina el orden en que se procesan las reglas que ha configurado. Cuanto mayor sea el valor, mayor será la prioridad. Escriba un número entero. Si hay un conflicto, prevalece la regla con mayor prioridad.

-

En la sección Asignaciones, seleccione usuarios o grupos de usuarios a los que quiere asignar la regla. Si quiere asignar la regla a todos los usuarios y grupos de usuarios, seleccione Seleccionar todo.

Nota:

- Puede utilizar las teclas de selección habituales de Windows para realizar varias selecciones.

- Los usuarios o grupos de usuarios deben estar ya en la lista que se muestra en la ficha Administración > Usuarios.

- Puede elegir asignar la regla más adelante (después de crear la regla).

-

Haga clic en Siguiente.

-

Siga uno de estos procedimientos para configurar la regla para los procesos principales. Se necesitan diferentes acciones según el tipo de regla que haya seleccionado en la página anterior.

- Ruta. Especifique una ruta de archivo o carpeta con la que quiera que coincida la regla. Si especifica una ruta de carpeta, la regla se aplica a todos los archivos y subcarpetas de esa carpeta. El agente WEM aplica la regla a un ejecutable según la ruta del archivo ejecutable. No recomendamos que escriba solo un asterisco (*) para indicar una coincidencia de ruta. Si lo hace, podría provocar problemas de rendimiento no deseados.

- Editora. Especifique un archivo de referencia firmado que quiera usar como referencia para la regla. Utilice el control deslizante Información del editor para ajustar el nivel de coincidencia de propiedades. Mueva el control deslizante hacia arriba o hacia abajo para que la regla sea menos o más específica. Si mueve el control deslizante a la posición Cualquier publicador, la regla se aplica a todos los archivos firmados. El agente WEM aplica la regla a los procesos principales según la información del publicador. Si se aplica, los usuarios pueden ejecutar ejecutables que compartan la misma información del publicador. Si es necesario, puede seleccionar Usar valores personalizados para personalizar la información.

- Hash. Especifique un archivo o una carpeta desde los que quiera crear un hash. La regla coincide con el código hash del archivo. El agente de WEM aplica la regla a ejecutables idénticos tal y como se especifica. Como resultado, los usuarios pueden ejecutar ejecutables idénticos al especificado.

-

Haga clic en Siguiente para configurar la configuración del proceso secundario.

-

Siga uno de estos procedimientos para definir una lista de permitidos o una lista de bloques para los procesos secundarios aplicables.

- Seleccione un tipo de regla en el menú y, a continuación, haga clic en Agregar. Aparece la ventana Proceso secundario.

- En la ventana Proceso secundario, configure los parámetros según sea necesario. La interfaz de usuario de la ventana Proceso secundario es diferente según el tipo de regla que haya seleccionado. Para un proceso secundario, están disponibles los siguientes tipos de reglas: Ruta, Publicador y Hash.

- Haga clic en Aceptar para volver a la ventana Agregar regla. Puede agregar más procesos secundarios o hacer clic en Crear para guardar la regla y salir de la ventana.

Para asignar reglas a los usuarios

Seleccione una regla de la lista y, a continuación, haga clic en Modificar en la sección Acciones. En la ventana Modificar regla, seleccione usuarios o grupos de usuarios a los que quiere asignar la regla y, a continuación, haga clic en Aceptar.

Para suprimir reglas

Seleccione una o varias reglas de la lista y, a continuación, haga clic en Eliminar en la sección Acciones.

Para respaldar las reglas

Puede hacer una copia de seguridad de todas las reglas de control de jerarquía de procesos del conjunto de configuraciones actual. Todas las reglas se exportan como un único archivo XML. Puede utilizar Restaurar para restaurar las reglas en cualquier conjunto de configuraciones.

Para completar la copia de seguridad, utilice el asistente Copia de seguridad, disponible en la cinta de opciones. Para obtener más información sobre el uso del Asistente para copias de seguridad, consulte Cinta de opciones.

Para restaurar reglas

Puede restaurar las reglas de control de jerarquía de procesos a partir de archivos XML exportados mediante el asistente Workspace Environment Management Backup. El proceso de restauración reemplaza las reglas del conjunto de configuraciones actual por las reglas de la copia de seguridad. Al cambiar al panel Seguridad > Control de jerarquía de procesos o actualizarlo, se eliminan las reglas no válidas y se incluyen en un informe que se puede exportar. Para obtener más información sobre el uso del Asistente de restauración, consulte Cinta de opciones.

Actividades de control de jerarquía de procesos de auditoría

WEM admite actividades de auditoría relacionadas con el control de jerarquía de procesos. Para obtener más información, consulte Auditoría de las actividades de los usuarios.

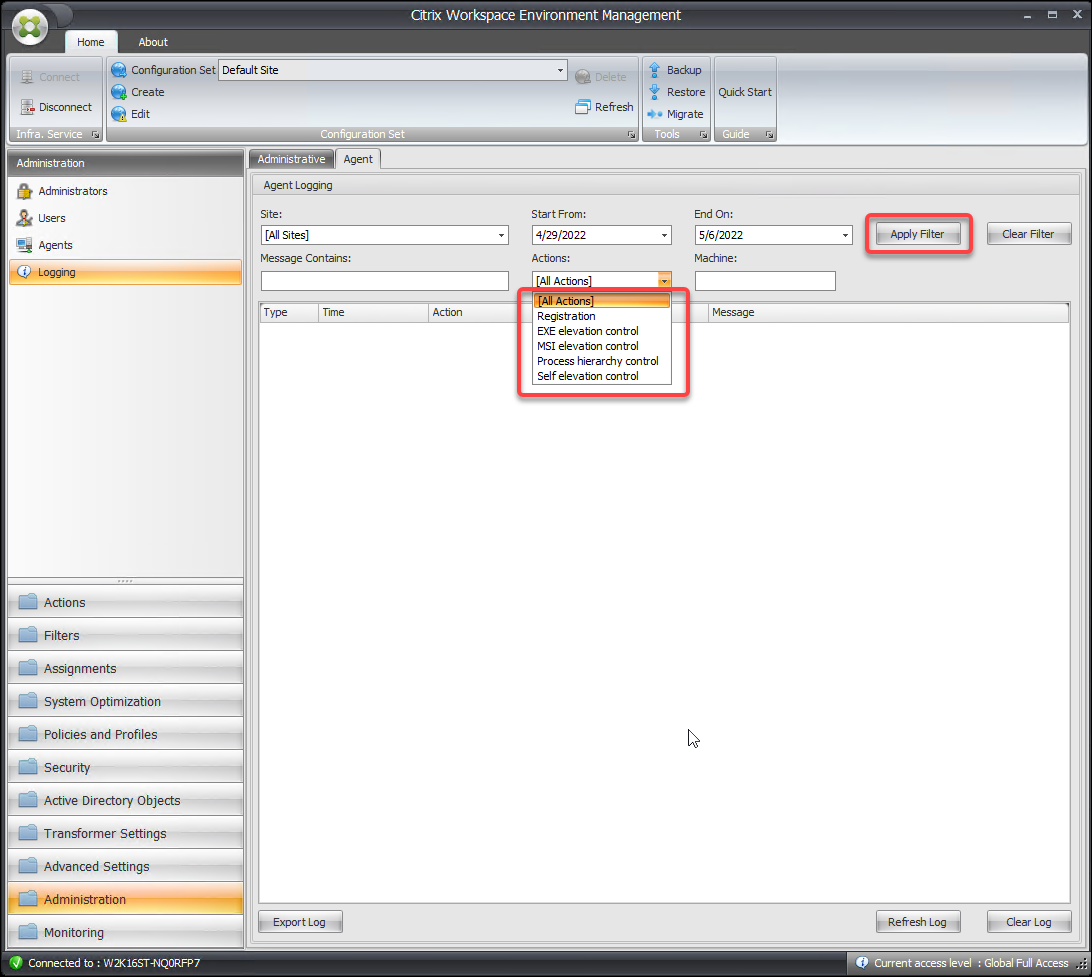

Auditoría de actividades de los usuarios

WEM admite actividades de auditoría relacionadas con la elevación de privilegios y el control de jerarquía de procesos. Para ver las auditorías, vaya a la ficha Administración > Registro > Agente. En la ficha, configure los valores de registro, seleccione ElevationControl, Self-elevation o ProcessHierarchyControl en el campo Acciones y, a continuación, haga clic en Aplicar filtro para restringir los registros a actividades específicas. Puede ver todo el historial de elevación de privilegios o control jerárquico de procesos.