Bereitstellungshandbuch Citrix ADC VPX auf AWS — Autoscale

Beiträge von

Autor: Blake Schindler

Übersicht

Citrix ADC ist eine Lösung für die Anwendungsbereitstellung und den Lastausgleich, die eine qualitativ hochwertige Benutzererfahrung für Web-, herkömmliche und Cloud-native Anwendungen bietet, unabhängig davon, wo sie gehostet werden. Es ist in einer Vielzahl von Formfaktoren und Bereitstellungsoptionen erhältlich, ohne Benutzer an eine einzige Konfiguration oder Cloud zu binden. Die gepoolte Kapazitätslizenzierung ermöglicht die Verschiebung von Kapazität zwischen Cloud-Bereitstellungen.

Als unbestrittener Marktführer bei der Bereitstellung von Diensten und Anwendungen wird Citrix ADC in Tausenden von Netzwerken auf der ganzen Welt eingesetzt, um die Bereitstellung aller Unternehmens- und Cloud-Services zu optimieren, zu sichern und zu steuern. Citrix ADC wird direkt vor Web- und Datenbankservern bereitgestellt und kombiniert High-Speed-Load Balancing und Content-Switching, HTTP-Komprimierung, Content-Caching, SSL-Beschleunigung, Transparenz des Anwendungsflusses und eine leistungsstarke Anwendungs-Firewall zu einer integrierten, benutzerfreundlichen Plattform. Die Erfüllung von SLAs wird durch eine durchgängige Überwachung erheblich vereinfacht, die Netzwerkdaten in umsetzbare Business Intelligence umwandelt. Citrix ADC ermöglicht die Definition und Verwaltung von Richtlinien mithilfe einer einfachen deklarativen Policy-Engine ohne Programmierkenntnisse.

Citrix VPX

Das Citrix ADC VPX Produkt ist eine virtuelle Appliance, die auf einer Vielzahl von Virtualisierungs- und Cloud-Plattformen gehostet werden kann:

-

Citrix Hypervisor

-

VMware ESX

-

Microsoft Hyper-V

-

Linux KVM

-

Amazon Web Services

-

Microsoft Azure

-

Google Cloud Platform

Dieser Bereitstellungshandbuch konzentriert sich auf Citrix ADC VPX in Amazon Web Services.

Amazon Web Services

Amazon Web Services (AWS) ist eine umfassende, sich weiterentwickelnde Cloud-Computing-Plattform von Amazon, die eine Mischung aus Infrastructure as a Service (IaaS), Platform as a Service (PaaS) und Softwarepaketen als Service (SaaS) umfasst. AWS-Services können Tools wie Rechenleistung, Datenbankspeicher und Content Delivery Services anbieten.

AWS bietet die folgenden wichtigen Services

-

AWS-Rechenservices

-

Migrations-Dienste

-

Speicher

-

Datenbank-Dienste

-

Management-Tools

-

Sicherheits-Services

-

Analytics

-

Netzwerke

-

Nachrichten

-

Entwickler-Tools

-

Mobile Dienste

AWS-Terminologie

Im Folgenden finden Sie eine kurze Beschreibung der wichtigsten in diesem Dokument verwendeten Begriffe, mit denen die Benutzer vertraut sein müssen:

-

Amazon Machine Image (AMI) — Ein Maschinenimage, das die Informationen liefert, die zum Starten einer Instance erforderlich sind, bei der es sich um einen virtuellen Server in der Cloud handelt.

-

Auto Scaling — Ein Webservice zum automatischen Starten oder Beenden von Amazon EC2 EC2-Instances basierend auf benutzerdefinierten Richtlinien, Zeitplänen und Integritätsprüfungen.

-

AWS Auto Scaling Group — Eine AWS Auto Scaling-Gruppe ist eine Sammlung von EC2-Instances, die ähnliche Merkmale aufweisen und für die Zwecke der Instance-Skalierung und -Verwaltung als logische Gruppierung behandelt werden.

-

Elastic Block Store — Stellt persistente Blockspeicher-Volumes zur Verwendung mit Amazon EC2 EC2-Instances in der AWS-Cloud bereit.

-

Elastic Compute Cloud (EC2) — Ein Webservice, der sichere, skalierbare Rechenkapazität in der Cloud bereitstellt. Es wurde entwickelt, um Web-basierte Cloud Computing für Entwickler einfacher zu machen.

-

Elastic Load Balancing (ELB) — Verteilt eingehenden Anwendungsdatenverkehr auf mehrere EC2-Instances in mehreren Availability Zones. Die Verteilung des Datenverkehrs erhöht die Fehlertoleranz von Benutzeranwendungen.

-

Elastic Network Interface (ENI) — Eine virtuelle Netzwerkschnittstelle, die Benutzer an eine Instanz in einer Virtual Private Cloud (VPC) anhängen können.

-

Elastic IP (EIP) -Adresse — Eine statische, öffentliche IPv4-Adresse, die Benutzer in Amazon EC2 oder Amazon VPC zugewiesen und dann an eine Instance angehängt haben. Elastic IP-Adressen sind mit Benutzerkonten verknüpft, nicht mit einer bestimmten Instanz. Sie sind elastisch, da Benutzer sie einfach zuweisen, anhängen, trennen und freigeben können, wenn sich ihre Anforderungen ändern.

-

IAM-Instance-Profil - Eine Identität, die den Citrix ADC ADC-Instanzen bereitgestellt wird, die in einem Cluster in AWS bereitgestellt werden. Das Profil ermöglicht es den Instanzen, auf AWS-Services zuzugreifen, wenn es mit dem Lastausgleich der Clientanforderungen beginnt.

-

Identitäts- und Zugriffsmanagement (IAM) — Eine AWS-Identität mit Berechtigungsrichtlinien, die festlegen, was die Identität in AWS tun kann und was nicht. Benutzer können eine IAM-Rolle verwenden, um Anwendungen, die auf einer EC2-Instance ausgeführt werden, einen sicheren Zugriff auf ihre AWS-Ressourcen zu ermöglichen. Die IAM-Rolle ist erforderlich, um VPX-Instanzen in einem Hochverfügbarkeits-Setup bereitzustellen.

-

Instance-Typ — Amazon EC2 bietet eine große Auswahl an Instance-Typen, die für unterschiedliche Anwendungsfälle optimiert sind. Instance-Typen umfassen unterschiedliche Kombinationen von CPU-, Arbeitsspeicher-, Speicher- und Netzwerkkapazität und bieten Benutzern die Flexibilität, den geeigneten Ressourcenmix für ihre Anwendungen auszuwählen.

-

Listener — Ein Listener ist ein Prozess, der mithilfe des von Ihnen konfigurierten Protokolls und Port Verbindungsanforderungen sucht. Die Regeln, die Sie für einen Listener definieren, bestimmen, wie der Load Balancer Anforderungen an die Ziele in einer oder mehreren Zielgruppen weiterleitet.

-

NLB — Netzwerklastenausgleich. NLB ist ein L4-Load Balancer, der in der AWS-Umgebung verfügbar ist.

-

Route 53 — Route 53 ist Amazons hochverfügbarer und skalierbarer Cloud Domain Name System (DNS) -Webservice.

-

Sicherheitsgruppen — Eine benannte Gruppe von zulässigen eingehenden Netzwerkverbindungen für eine Instanz.

-

Subnetz — Ein Segment des IP-Adressbereichs einer VPC, mit dem EC2-Instances verbunden werden können. Benutzer können Subnetze erstellen, um Instanzen entsprechend den Sicherheits- und Betriebsanforderungen zu gruppieren.

-

Virtual Private Cloud (VPC) — Ein Webservice für die Bereitstellung eines logisch isolierten Abschnitts der AWS-Cloud, in dem Benutzer AWS-Ressourcen in einem von ihnen definierten virtuellen Netzwerk starten können.

Hier finden Sie eine kurze Beschreibung anderer in diesem Dokument verwendeter Begriffe, mit denen Sie vertraut sein sollten:

- Autoscale-Gruppen - Eine Autoscale-Gruppe ist eine Gruppe von Citrix ADC ADC-Instanzen, die Anwendungen als einzelne Entität ausgleichen und Autoscaling auslösen, wenn die Schwellenwertparameter die Grenzwerte überschreiten. Citrix ADC Instanzen Scale-Out oder Scale-In dynamisch basierend auf der Konfiguration der Autoscale-Gruppen.

Hinweis:

Eine Citrix Autoscale-Gruppe wird in diesem Dokument als Autoscale-Gruppe bezeichnet, während die AWS-Autoscale-Gruppe ausdrücklich als AWS-Autoscale-Gruppe bezeichnet wird.

-

Citrix ADC Clusters - Ein Citrix ADC Cluster ist eine Gruppe von Citrix ADC VPX VPX-Instanzen und jede Instanz wird als Knoten bezeichnet. Der Clientdatenverkehr wird über die Knoten verteilt, um hohe Verfügbarkeit, hohen Durchsatz und Skalierbarkeit zu gewährleisten.

-

CloudFormation — Ein Service zum Schreiben oder Ändern von Vorlagen, die verwandte AWS-Ressourcen gemeinsam als Einheit erstellen und löschen.

-

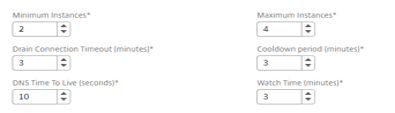

Abklingzeit - Nach einem Scale-Out ist die Abklingzeit die Zeit, für die die Auswertung der Statistiken gestoppt werden muss. Die Abklingzeit sorgt für ein organisches Wachstum einer Autoscale-Gruppe, indem der aktuelle Datenverkehr sich stabilisieren und den Durchschnitt der aktuellen Instanzen ermitteln kann, bevor die nächste Skalierungsentscheidung getroffen wird. Der Standardwert für die Abklingzeit beträgt 10 Minuten und ist konfigurierbar.

Hinweis:

Der Standardwert wird basierend auf der Zeit bestimmt, die das System benötigt, um sich nach einem Scale-Out (ca. 4 Minuten) zu stabilisieren, zuzüglich der Citrix ADC ADC-Konfiguration und der DNS-Ankündigungszeit.

- Drain-Verbindungstimeout - Während des Scale-In entfernt Citrix ADM, sobald eine Instanz zum Aufheben der Bereitstellung ausgewählt wurde, die Instanz aus der Verarbeitung neuer Verbindungen zur Autoscale-Gruppe und wartet, bis der angegebene Timeoutzeitraum für die Drain-Verbindung abläuft, bevor die Bereitstellung aufgehoben wird. Dieses Timeout ermöglicht es, bestehende Verbindungen zu dieser Instanz zu leeren, bevor sie aufgehoben wird. Wenn die Verbindungen entleert werden, bevor das Zeitlimit für die Drain-Verbindung abläuft, wartet der Citrix ADM selbst dann, bis die Zeitüberschreitung für die Ablaufverbindung abgelaufen ist, bevor eine neue Auswertung gestartet wird.

Hinweis:

Wenn die Verbindungen auch nach Ablauf des Timeouts für die Drain-Verbindung nicht geleert werden, entfernt Citrix ADM die Instanzen, die sich auf die Anwendung auswirken könnten. Der Standardwert beträgt 5 Minuten und ist konfigurierbar.

-

Schlüsselpaar — Eine Reihe von Sicherheitsanmeldeinformationen, mit denen Benutzer ihre Identität elektronisch nachweisen können. Ein Schlüsselpaar besteht aus einem privaten Schlüssel und einem öffentlichen Schlüssel.

-

Routing-Tabelle — Eine Reihe von Routing-Regeln, die den Datenverkehr steuern, der jedes Subnetz verlässt, das mit der Routing-Tabelle verknüpft ist. Benutzer können mehrere Subnetze mit einer einzigen Routing-Tabelle verknüpfen, aber ein Subnetz kann jeweils nur einer Routing-Tabelle zugeordnet werden.

-

Simple Storage Service (S3) — Speicher für das Internet. Es wurde entwickelt, um Web-Scale-Computing für Entwickler einfacher zu machen.

-

Tags - Jeder Autoscale-Gruppe wird ein Tag zugewiesen, bei dem es sich um ein Schlüssel- und Wertepaar handelt. Sie können Tags auf die Ressourcen anwenden, mit denen Sie Ressourcen einfach organisieren und identifizieren können. Die Tags werden sowohl auf AWS als auch auf Citrix ADM angewendet. Beispiel: Schlüssel= Name, Wert = Webserver. Verwenden Sie einen konsistenten Satz von Tags, um die Autoscale-Gruppen, die verschiedenen Gruppen angehören können, wie Entwicklung, Produktion, Testen, einfach nachzuverfolgen.

-

Schwellenwertparameter — Parameter, die auf das Auslösen von Scale-Out oder Scale-In überwacht werden. Die Parameter sind CPU-Auslastung, Speicherauslastung und Durchsatz. Sie können einen Parameter oder mehrere Parameter für die Überwachung auswählen.

-

Time to Live (TTL) — Gibt das Zeitintervall an, in dem der DNS-Ressourceneintrag zwischengespeichert werden kann, bevor die Informationsquelle erneut abgerufen werden soll. Der Standard-TTL-Wert ist 30 Sekunden und kann konfiguriert werden.

-

Beobachtungszeit — Die Zeit, für die der Schwellenwert des Skalenparameters überschritten werden muss, damit eine Skalierung stattfinden kann. Wenn der Schwellenwert bei allen in dieser angegebenen Zeit gesammelten Proben überschritten wird, erfolgt eine Skalierung. Wenn die Schwellenwertparameter während dieser Dauer auf einem Wert bleiben, der über dem maximalen Schwellenwert liegt, wird ein Scale-Out ausgelöst. Wenn die Schwellenwertparameter mit einem Wert unterhalb des minimalen Schwellenwerts arbeiten, wird ein Scale-In ausgelöst. Der Standardwert beträgt 3 Minuten und ist konfigurierbar.

Anwendungsfälle

Im Vergleich zu alternativen Lösungen, bei denen jeder Service als separate virtuelle Appliance bereitgestellt werden muss, kombiniert Citrix ADC in AWS L4-Load Balancing, L7-Datenverkehrsmanagement, Server-Offload, Anwendungsbeschleunigung, Anwendungssicherheit und andere wichtige Anwendungsbereitstellungsfunktionen in einem einzigen VPX-Instanz, die bequem über den AWS Marketplace verfügbar ist. Darüber hinaus wird alles von einem einzigen Richtlinienframework geregelt und mit den gleichen, leistungsstarken Tools verwaltet, die für die Verwaltung lokaler Citrix ADC-Bereitstellungen verwendet werden. Das Ergebnis ist, dass Citrix ADC auf AWS mehrere überzeugende Anwendungsfälle ermöglicht, die nicht nur die unmittelbaren Anforderungen der heutigen Unternehmen unterstützen, sondern auch die kontinuierliche Entwicklung von Legacy-Computing-Infrastrukturen zu Enterprise Cloud-Rechenzentren.

Erweiterung des Rechenzentrums mit Autoscale

Es gibt Unternehmen, die ihre Präsenz von Citrix in der Public Cloud erweitern möchten, und sie denken darüber nach, native Public-Cloud-Dienste zu verwenden. Ein übliches Anwendungsbeispiel besteht darin, dass Unternehmen in ihrem eigenen Tempo zur Cloud migrieren, damit sie sich auf Workloads oder Anwendungen mit höherem ROI konzentrieren können. Und durch die Verwendung unserer Lösung, die häufig die Verwendung von Geräten mit gepoolter Kapazität beinhaltet, um Workloads sowohl vor Ort als auch in der Cloud zu halten, indem Bandbreite und Instanzen entkoppelt werden, können sie in ihrem eigenen Tempo zu der Cloud wechseln, die sie wählen.

Jetzt bietet die Public Cloud Elastizität, was auch ein wichtiger Anwendungsfall für Kunden ist, die Anwendungen bei Bedarf hosten möchten, ohne sich Gedanken über die Über- oder Unterbereitstellung von Ressourcen machen zu müssen.

Effizientes Hosting von Anwendungen in einer Cloud erfordert eine einfache und kostengünstige Verwaltung der Ressourcen je nach Anwendungsbedarf. Bedenken Sie beispielsweise, dass ein Unternehmen über ein E-Commerce-Webportal verfügt, das auf AWS läuft. Dieses Portal bietet manchmal enorme Rabatte, bei denen es eine Spitze im Anwendungsverkehr gibt. Wenn der Anwendungsverkehr während dieser Angebote zunimmt, müssen die Anwendungen dynamisch skaliert werden, und die Netzwerkressourcen müssen möglicherweise ebenfalls erhöht werden.

Die automatische Skalierungsfunktion von Citrix ADM unterstützt die Provisioning und automatische Skalierung von Citrix ADC-Instanzen in AWS. Die automatische Scaling-Funktion von Citrix ADM überwacht ständig die Schwellenwerte wie Speicherauslastung, CPU-Auslastung und Durchsatz. Benutzer können einen dieser Parameter oder mehrere Parameter für die Überwachung auswählen. Diese Parameterwerte werden dann mit den vom Benutzer konfigurierten Werten verglichen. Wenn die Parameterwerte die Grenzwerte überschreiten, wird bei Bedarf ein Scale-Out oder Scale-In ausgelöst.

Die Citrix ADM Autoscale-Feature-Architektur ist so konzipiert, dass Benutzer die minimale und maximale Anzahl von Instanzen für jede der Autoscale-Gruppen konfigurieren können. Durch die Voreinstellung dieser Zahlen wird sichergestellt, dass jede Anwendung immer betriebsbereit ist und sich an den Kundenanforderungen orientiert.

Vorteile von Autoscaling

Hohe Verfügbarkeit von Anwendungen. Die automatische Skalierung stellt sicher, dass Ihre Anwendung immer über die richtige Anzahl von Citrix ADC VPX Instanzen verfügt, um die Datenverkehrsanforderungen zu bewältigen. Dadurch wird sichergestellt, dass Ihre Anwendung unabhängig von den Datenverkehrsanforderungen ständig einsatzbereit ist.

Intelligente Skalierungsentscheidungen und Null-Touch-Konfiguration. Die automatische Skalierung überwacht Ihre Anwendung kontinuierlich und fügt Citrix ADC-Instanzen dynamisch hinzu oder entfernt sie je nach Bedarf. Wenn die Bedarfsspitzen nach oben steigen, werden die Instanzen automatisch hinzugefügt. Wenn die Bedarfsspitzen nach unten abwärts gehen, werden die Instanzen automatisch entfernt. Das Hinzufügen und Entfernen von Citrix ADC-Instanzen erfolgt automatisch und macht es zu einer manuellen Null-Touch-Konfiguration.

Automatische DNS-Verwaltung. Die automatische Skalierung von Citrix ADM ermöglicht die automatische DNS-Verwaltung. Wenn neue Citrix ADC-Instanzen hinzugefügt werden, werden die Domänennamen automatisch aktualisiert.

Ordnungsgemäßer Verbindungsabschluss. Während eines Scale-Ins werden die Citrix ADC-Instanzen ordnungsgemäß entfernt, um den Verlust von Clientverbindungen zu vermeiden.

Besseres Kostenmanagement. Die automatische Skalierung erhöht oder verringert Citrix ADC-Instanzen bei Bedarf dynamisch. Wenn nur benötigte Instances ausgeführt werden, können Benutzer die damit verbundenen Kosten optimieren. Benutzer sparen Geld, indem sie Instances nur starten, wenn sie benötigt werden, und sie beenden, wenn sie nicht benötigt werden. Daher zahlen Benutzer nur für die Ressourcen, die sie nutzen.

Beobachtbarkeit. Die Beobachtbarkeit ist für die Anwendungsentwicklung oder das IT-Personal unerlässlich, um den Zustand der Anwendung zu überwachen. Das Autoscale-Dashboard des Citrix ADM ermöglicht es Benutzern, die Schwellenwertparameterwerte, Autoscale-Trigger-Zeitstempel, Ereignisse und die an Autoscale beteiligten Instanzen zu visualisieren.

Deployment-Typen

Bereitstellung mit drei Netzwerkkarten

-

Typische Bereitstellungen

-

Typische Bereitstellungen

-

StyleBook angetrieben

-

Mit ADM

-

Mit GSLB (Route53 mit Domainregistrierung)

-

Lizenzierung - gepoolt/Marketplace

-

-

Anwendungsfälle

-

Drei-NIC-Bereitstellungen werden verwendet, um eine echte Isolierung des Daten- und Verwaltungsdatenverkehrs zu erreichen.

-

Drei-NIC-Bereitstellungen verbessern auch den Umfang und die Leistung des ADC.

-

Drei-NIC-Bereitstellungen werden in Netzwerkanwendungen verwendet, bei denen der Durchsatz normalerweise 1 Gbit/s oder höher beträgt und eine Bereitstellung mit drei Netzwerkkarten empfohlen wird.

-

CFT-Bereitstellung

Kunden würden mithilfe von CloudFormation-Vorlagen bereitstellen, wenn sie ihre Bereitstellungen anpassen oder ihre Bereitstellungen automatisieren.

Schritte für die Bereitstellung

Bereitstellung mit drei Netzwerkkarten für die Erweiterung des Rechenzentrums mit Autoscale

Die Citrix ADC VPX VPX-Instanz ist als Amazon Machine Image (AMI) auf dem AWS-Marktplatz verfügbar und kann als Elastic Compute Cloud (EC2) -Instance innerhalb einer AWS-VPC gestartet werden. Der minimale EC2-Instance-Typ, der als unterstütztes AMI auf Citrix VPX zulässig ist, ist m4.large. Die Citrix ADC VPX AMI-Instanz benötigt mindestens 2 virtuelle CPUs und 2 GB Arbeitsspeicher. Eine EC2-Instanz, die in einer AWS VPC gestartet wird, kann auch die für die VPX-Konfiguration erforderlichen Schnittstellen, mehrere IP-Adressen pro Schnittstelle sowie öffentliche und private IP-Adressen bereitstellen. Jede VPX-Instanz benötigt mindestens drei IP-Subnetze:

-

Ein Management-Subnetz

-

Ein Client-Subnetz (VIP)

-

Ein Back-End-Subnetz (SNIP)

Citrix empfiehlt drei Netzwerkschnittstellen für eine Standard-VPX-Instanz in der AWS-Installation.

AWS stellt derzeit Multi-IP-Funktionen nur für Instanzen zur Verfügung, die in einer AWS VPC ausgeführt werden. Eine VPX-Instanz in einer VPC kann zum Lastausgleich von Servern verwendet werden, die in EC2-Instanzen ausgeführt werden. Mit einer Amazon VPC können Benutzer eine virtuelle Netzwerkumgebung erstellen und steuern, einschließlich ihres eigenen IP-Adressbereichs, Subnetzen, Routing-Tabellen und Netzwerk-Gateways.

Hinweis:

Standardmäßig können Benutzer bis zu 5 VPC-Instances pro AWS-Region für jedes AWS-Konto erstellen. Benutzer können höhere VPC-Limits beantragen, indem sie das Antragsformular von Amazon einreichen: Amazon VPC Request.

Lizenzanforderungen

Die Citrix ADC-Instanzen, die für die Citrix Autoscale-Gruppe erstellt werden, verwenden Citrix ADC Advanced- oder Premium-ADC-Lizenzen. Citrix ADC Clustering-Funktion ist in Advanced- oder Premium ADC-Lizenzen enthalten.

Benutzer können eine der folgenden Methoden wählen, um von Citrix ADM bereitgestellte Citrix ADCs zu lizenzieren:

-

Verwenden von ADC-Lizenzen in Citrix ADM: Konfigurieren Sie gepoolte Kapazität, VPX-Lizenzen oder virtuelle CPU-Lizenzen beim Erstellen der Autoscale-Gruppe. Wenn also eine neue Instanz für eine Autoscale-Gruppe bereitgestellt wird, wird der bereits konfigurierte Lizenztyp automatisch auf die bereitgestellte Instanz angewendet.

-

Pooled Capacity: Weist jeder bereitgestellten Instanz in der Autoscale-Gruppe Bandbreite zu. Stellen Sie sicher, dass Benutzer in Citrix ADM über die erforderliche Bandbreite verfügen, um neue Instanzen bereitzustellen. Weitere Informationen finden Sie unter: Konfigurieren der gepoolten Kapazität. Jede ADC-Instanz in der Autoscale-Gruppe checkt eine Instanzlizenz und die angegebene Bandbreite aus dem Pool aus.

-

VPX-Lizenzen: Wendet die VPX-Lizenzen auf neu bereitgestellte Instances an. Stellen Sie sicher, dass Benutzer über die erforderliche Anzahl von VPX-Lizenzen in Citrix ADM verfügen, um neue Instanzen bereitzustellen. Wenn eine Citrix ADC VPX Instanz bereitgestellt wird, checkt die Instanz die Lizenz vom Citrix ADM aus. Weitere Informationen finden Sie unter: Citrix ADC VPX Check-In and Check-Out Lizenzierung.

-

Virtuelle CPU-Lizenzen: Wendet virtuelle CPU-Lizenzen auf neu bereitgestellte Instanzen an Diese Lizenz gibt die Anzahl der CPUs an, die für eine Citrix ADC VPX Instanz berechtigt sind. Stellen Sie sicher, dass Benutzer über die erforderliche Anzahl virtueller CPUs in Citrix ADM verfügen, um neue Instanzen bereitzustellen. Wenn eine Citrix ADC VPX Instanz bereitgestellt wird, checkt die Instanz die virtuelle CPU-Lizenz vom Citrix ADM aus. Weitere Informationen finden Sie unter: Citrix ADC virtuelle CPU-Lizenzierung.

-

Wenn die bereitgestellten Instanzen zerstört oder die Bereitstellung aufgehoben werden, werden die angewendeten Lizenzen automatisch an Citrix ADM zurückgegeben.

Um die verbrauchten Lizenzen zu überwachen, navigieren Sie zur SeiteNetzwerke>Lizenzen.

- Verwenden von AWS-Abonnementlizenzen: Konfigurieren Sie die auf dem AWS-Marktplatz verfügbaren Citrix ADC ADC-Lizenzen, während Sie die Autoscale-Gruppe erstellen. Wenn also eine neue Instanz für die Autoscale-Gruppe bereitgestellt wird, wird die Lizenz von AWS Marketplace bezogen.

Bereitstellen von Citrix ADC VPX VPX-Instanzen auf AWS

Wenn Kunden ihre Anwendungen in die Cloud verlagern, werden die Komponenten, die Teil ihrer Anwendung sind, zunehmen, werden stärker verteilt und müssen dynamisch verwaltet werden.

Mit Citrix ADC VPX VPX-Instances in AWS können Benutzer ihren L4-L7-Netzwerk-Stack nahtlos auf AWS erweitern. Mit Citrix ADC VPX wird AWS zu einer natürlichen Erweiterung ihrer on-premises IT-Infrastruktur. Kunden können Citrix ADC VPX in AWS verwenden, um die Elastizität und Flexibilität der Cloud mit denselben Optimierungs-, Sicherheits- und Steuerfunktionen zu kombinieren, die die anspruchsvollsten Websites und Anwendungen der Welt unterstützen.

Mit Citrix Application Delivery Management (ADM), das ihre Citrix ADC ADC-Instanzen überwacht, erhalten Benutzer Einblick in die Integrität, Leistung und Sicherheit ihrer Anwendungen. Sie können die Einrichtung, Bereitstellung und Verwaltung ihrer Infrastruktur für die Anwendungsbereitstellung in hybriden Multi-Cloud-Umgebungen automatisieren.

Architekturdiagramm

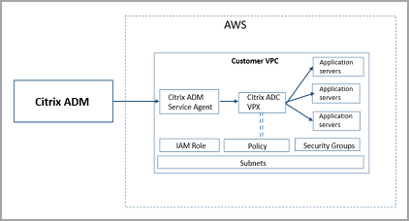

Das folgende Bild bietet einen Überblick darüber, wie Citrix ADM eine Verbindung mit AWS herstellt, um Citrix ADC VPX Instanzen in AWS bereitzustellen.

Konfigurationsaufgaben

Führen Sie die folgenden Aufgaben in AWS aus, bevor Sie Citrix ADC VPX VPX-Instanzen in Citrix ADM bereitstellen:

-

Subnetze erstellen

-

Erstellen von Sicherheitsgruppen

-

Erstellen Sie eine IAM-Rolle und definieren Sie eine Richtlinie

Führen Sie die folgenden Aufgaben in Citrix ADM aus, um die Instanzen in AWS bereitzustellen:

-

Site erstellen

-

Bereitstellen einer Citrix ADC VPX Instanz auf AWS

So erstellen Sie Subnetze

Erstellen Sie drei Subnetze in einer VPC. Die drei Subnetze, die für die Bereitstellung von Citrix ADC VPX VPX-Instanzen in einer VPC erforderlich sind, sind Management, Client und Server. Geben Sie einen IPv4-CIDR-Block aus dem Bereich an, der in der VPC für jedes der Subnetze definiert ist. Geben Sie die Availability Zone an, in der sich das Subnetz befinden soll. Erstellen Sie alle drei Subnetze in derselben Availability Zone.

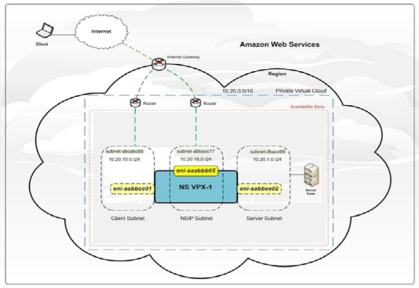

Die folgende Abbildung zeigt die drei in der Kundenregion erstellten Subnetze und ihre Konnektivität mit dem Clientsystem.

Weitere Informationen zu VPC und Subnetzen finden Sie unter: VPCs and Subnets.

So erstellen Sie Sicherheitsgruppen

Erstellen Sie eine Sicherheitsgruppe zur Steuerung des eingehenden und ausgehenden Datenverkehrs in der Citrix ADC VPX Instanz. Eine Sicherheitsgruppe fungiert als virtuelle Firewall für eine Benutzerinstanz. Erstellen Sie Sicherheitsgruppen auf Instanzebene und nicht auf Subnetzebene. Es ist möglich, jede Instance in einem Subnetz in der Benutzer-VPC einer anderen Gruppe von Sicherheitsgruppen zuzuweisen. Fügen Sie Regeln für jede Sicherheitsgruppe hinzu, um den eingehenden Datenverkehr zu steuern, der durch das Clientsubnetz an Instanzen weitergeleitet wird. Benutzer können auch separate Regeln hinzufügen, die den ausgehenden Datenverkehr steuern, der durch das Serversubnetz zu den Anwendungsservern geleitet wird. Obwohl Benutzer die Standardsicherheitsgruppe für ihre Instances verwenden können, möchten sie möglicherweise ihre eigenen Gruppen erstellen. Erstellen Sie drei Sicherheitsgruppen - eine für jedes Subnetz. Erstellen Sie Regeln für eingehenden und ausgehenden Datenverkehr, den Benutzer kontrollieren möchten. Benutzer können beliebig viele Regeln hinzufügen.

Weitere Informationen zu Sicherheitsgruppen finden Sie unter: Sicherheitsgruppen für Ihre VPC.

So erstellen Sie eine IAM-Rolle und definieren eine Richtlinie

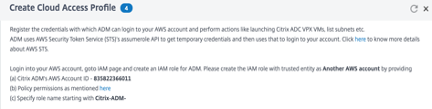

Erstellen Sie eine IAM-Rolle, damit Kunden eine Vertrauensbeziehung zwischen ihren Benutzern und dem vertrauenswürdigen Citrix AWS-Konto herstellen können, und erstellen Sie eine Richtlinie mit Citrix-Berechtigungen.

-

Klicken Sie in AWS aufServices. Wählen Sie im linken NavigationsbereichIAM > Rollen > Rolle erstellenaus.

-

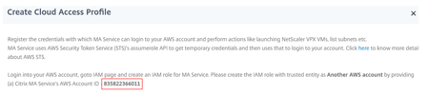

Benutzer verbinden ihr AWS-Konto mit dem AWS-Konto in Citrix ADM. Wählen Sie alsoAnderes AWS-Kontoaus, damit Citrix ADM Aktionen im AWS-Konto ausführen kann.

-

Geben Sie die 12-stellige Citrix ADM AWS-Konto-ID ein. Die Citrix ID lautet 835822366011. Benutzer können die Citrix ID auch in Citrix ADM finden, wenn sie das Cloud-Zugriffsprofil erstellen.

-

Aktivieren SieExterne ID für die Verbindung mit einem Drittanbieterkonto erforderlich. Benutzer können die Sicherheit ihrer Rollen erhöhen, indem sie eine optionale externe Kennung benötigen. Geben Sie eine ID ein, die eine Kombination aus beliebigen Zeichen sein kann.

-

Klicken Sie aufBerechtigungen.

-

Klicken Sie auf der SeiteBerechtigungsrichtlinien anhängenaufRichtlinie erstellen.

Die Liste der Berechtigungen von Citrix finden Sie im folgenden Feld:

{

"Version": "2012-10-17",

"Statement":

[

{

"Effect": "Allow",

"Action": [

"ec2:DescribeInstances",

"ec2:DescribeImageAttribute",

"ec2:DescribeInstanceAttribute",

"ec2:DescribeRegions",

"ec2:DescribeDhcpOptions",

"ec2:DescribeSecurityGroups",

"ec2:DescribeHosts",

"ec2:DescribeImages",

"ec2:DescribeVpcs",

"ec2:DescribeSubnets",

"ec2:DescribeNetworkInterfaces",

"ec2:DescribeAvailabilityZones",

"ec2:DescribeNetworkInterfaceAttribute",

"ec2:DescribeInstanceStatus",

"ec2:DescribeAddresses",

"ec2:DescribeKeyPairs",

"ec2:DescribeTags",

"ec2:DescribeVolumeStatus",

"ec2:DescribeVolumes",

"ec2:DescribeVolumeAttribute",

"ec2:CreateTags",

"ec2:DeleteTags",

"ec2:CreateKeyPair",

"ec2:DeleteKeyPair",

"ec2:ResetInstanceAttribute",

"ec2:RunScheduledInstances",

"ec2:ReportInstanceStatus",

"ec2:StartInstances",

"ec2:RunInstances",

"ec2:StopInstances",

"ec2:UnmonitorInstances",

"ec2:MonitorInstances",

"ec2:RebootInstances",

"ec2:TerminateInstances",

"ec2:ModifyInstanceAttribute",

"ec2:AssignPrivateIpAddresses",

"ec2:UnassignPrivateIpAddresses",

"ec2:CreateNetworkInterface",

"ec2:AttachNetworkInterface",

"ec2:DetachNetworkInterface",

"ec2:DeleteNetworkInterface",

"ec2:ResetNetworkInterfaceAttribute",

"ec2:ModifyNetworkInterfaceAttribute",

"ec2:AssociateAddress",

"ec2:AllocateAddress",

"ec2:ReleaseAddress",

"ec2:DisassociateAddress",

"ec2:GetConsoleOutput"

],

"Resource": "*"

}

]

}

<!--NeedCopy-->

-

Kopieren Sie die Liste der Berechtigungen, fügen Sie sie in die Registerkarte JSON ein und klicken Sie aufRichtlinie überprüfen.

-

Geben Sie auf der SeiteRichtlinie überprüfeneinen Namen für die Richtlinie ein, geben Sie eine Beschreibung ein und klicken Sie aufRichtlinie erstellen.

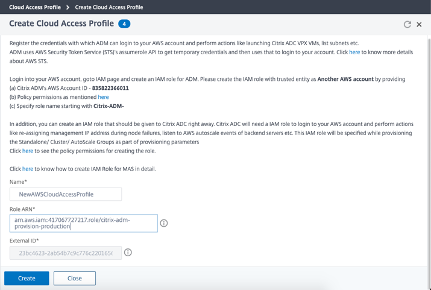

So erstellen Sie eine Site in Citrix ADM

Erstellen Sie eine Site in Citrix ADM und fügen Sie die Details der VPC hinzu, die mit der AWS-Rolle verknüpft ist.

-

Navigieren Sie in Citrix ADM zuNetzwerke > Sites.

-

Klicken Sie aufHinzufügen.

-

Wählen Sie den Servicetyp als AWS aus und aktivierenSie Vorhandene VPC als Site verwenden.

-

Wählen Sie das Cloud-Zugriffsprofil aus.

-

Wenn das Cloud-Zugriffsprofil in dem Feld nicht vorhanden ist, klicken Sie aufHinzufügen, um ein Profil zu erstellen.

-

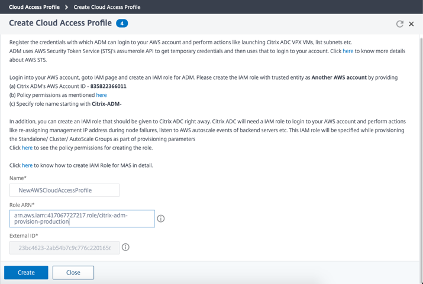

Geben Sie auf der SeiteCloud Access-Profil erstellenden Namen des Profils ein, mit dem Benutzer auf AWS zugreifen möchten.

-

Geben Sie den ARN ein, der mit der Rolle verknüpft ist, die Benutzer in AWS erstellt haben.

-

Geben Sie die externe ID ein, die Benutzer beim Erstellen einer Identity and Access Management-Rolle (IAM) in AWS angegeben haben. Weitere Informationen finden Sie in Schritt 4 der Aufgabe „So erstellen Sie eine IAM-Rolle und definieren eine Richtlinie“. Stellen Sie sicher, dass der IAM-Rollenname, den Sie in AWS angegeben haben, mit „Citrix-ADM-“ beginnt und korrekt im Role ARN erscheint.

-

Die Details der VPC, wie Region, VPC-ID, Name und CIDR-Block, die mit der Benutzer-IAM-Rolle in AWS verknüpft sind, werden in Citrix ADM importiert.

-

Geben Sie einen Namen für die Site ein.

-

Klicken Sie auf Erstellen.

So stellen Sie Citrix ADC VPX auf AWS bereit

Verwenden Sie die Site, die Benutzer zuvor erstellt haben, um die Citrix ADC VPX VPX-Instanzen in AWS bereitzustellen. Geben Sie Details des Citrix ADM Dienstagenten an, um die Instanzen bereitzustellen, die an diesen Agent gebunden sind.

-

Navigieren Sie in Citrix ADM zuNetzwerke > Instanzen > Citrix ADC.

-

Klicken Sie auf der RegisterkarteVPXaufProvision.

Mit dieser Option wird die SeiteCitrix ADC VPX on Cloud bereitstellenangezeigt.

-

Wählen SieAmazon Web Services (AWS) ausund klicken Sie aufWeiter.

-

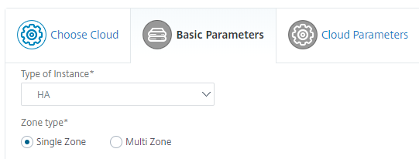

Wählen Sieunter GrundparameterdenInstanztyp ausder Liste aus.

-

Standalone: Diese Option stellt eine eigenständige Citrix ADC VPX VPX-Instanz in AWS bereit.

-

HA: Diese Option stellt die hochverfügbaren Citrix ADC VPX VPX-Instanzen in AWS bereit.

Um die Citrix ADC VPX VPX-Instanzen in derselben Zone bereitzustellen, wählen Sie unterZonentyp die OptionSingle Zone**aus.

Um die Citrix ADC VPX VPX-Instanzen über mehrere Zonen hinweg bereitzustellen, wählen Sie unterZonentyp die OptionMulti Zone**aus. Stellen Sie auf der RegisterkarteCloud-Parameter**sicher, dass Sie die Netzwerkdetails für jede Zone angeben, die in AWS erstellt wird.

-

Geben Sie den Namen Ihrer Citrix ADC VPX VPX-Instanz an.

-

Wählen Sieunter Sitedie Site aus, die Sie zuvor erstellt haben.

-

Wählen Sie inAgentden Agenten aus, der für die Verwaltung Ihrer Citrix ADC VPX VPX-Instanz erstellt wurde.

-

Wählen Sie imCloud Access-Profildas Cloud-Zugriffsprofil aus, das während der Siteerstellung erstellt wurde.

-

Wählen Sieunter Geräteprofildas Profil für die Authentifizierung aus.

Citrix ADM verwendet das Geräteprofil, wenn es sich bei der Citrix ADC VPX Instanz anmelden muss.

- Klicken Sie auf Weiter.

-

-

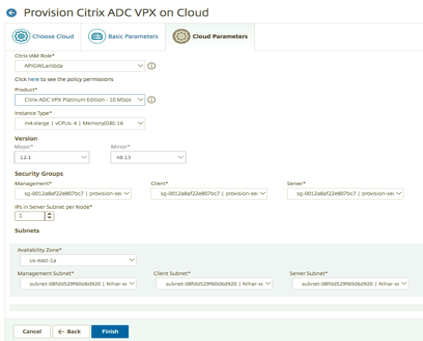

InCloud-Parameter

-

Wählen Sie die in AWS erstellteCitrix IAM-Rolleaus. Eine IAM-Rolle ist eine AWS-Identität mit Berechtigungsrichtlinien, die bestimmen, was die Identität in AWS tun kann und nicht.

-

Wählen Sie im FeldProduktdie Citrix ADC ADC-Produktversion aus, die Benutzer bereitstellen möchten.

-

Wählen Sie den EC2-Instance-Typ aus der ListeInstance-Typaus.

-

Wählen Sie dieVersionvon Citrix ADC aus, die Benutzer bereitstellen möchten. Wählen Sie sowohl dieHaupt- als auch dieNebenversionvon Citrix ADC.

-

Wählen Sieunter Sicherheitsgruppendie Sicherheitsgruppen Verwaltung, Client und Server aus, die Benutzer in ihrem virtuellen Netzwerk erstellt haben.

-

Wählen Sie unterIP-Adressen im Server-Subnetz pro Knotendie Anzahl der IP-Adressen im Serversubnetz pro Knoten für die Sicherheitsgruppe aus.

-

Wählen Sieunter Subnetsdie Management-, Client- und Server-Subnetze für jede Zone aus, die in AWS erstellt werden. Benutzer können die Region auch aus der ListeAvailability Zoneauswählen.

-

-

Klicken Sie aufFertig stellen.

Die Citrix ADC VPX Instanz wird jetzt auf AWS bereitgestellt.

Hinweis: Derzeit unterstützt Citrix ADM das Aufheben der Bereitstellung von Citrix ADC ADC-Instanzen aus AWS nicht.

So zeigen Sie die in AWS bereitgestellten Citrix ADC VPX an

-

Navigieren Sie auf der AWS-Startseite zuServicesund klicken Sie aufEC2.

-

Klicken Sie auf der SeiteRessourcenaufLaufende Instances.

-

Benutzer können das in AWS bereitgestellte Citrix ADC VPX anzeigen.

Der Name der Citrix ADC VPX VPX-Instanz ist derselbe Name, den Benutzer bei der Bereitstellung der Instanz in Citrix ADM angegeben haben.

So zeigen Sie die in Citrix ADM bereitgestellten Citrix ADC VPX an

-

Navigieren Sie in Citrix ADM zuNetzwerke>Instanzen>Citrix ADC.

-

Wählen Sie die RegisterkarteCitrix ADC VPX.

-

Die in AWS bereitgestellte Citrix ADC VPX Instanz wird hier aufgelistet.

Automatische Skalierung von Citrix ADC in AWS mit Citrix ADM

Autoscaling-Architektur

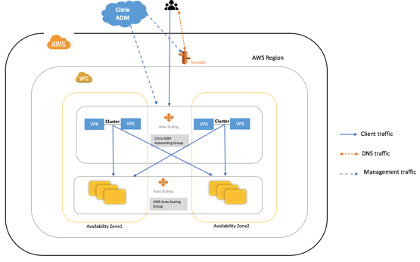

Das folgende Diagramm veranschaulicht die Architektur des automatischen Skalierungs-Features mit DNS als Traffic-Distributor.

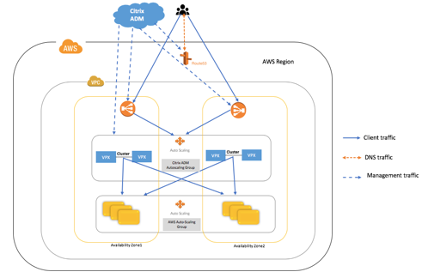

Das folgende Diagramm veranschaulicht die Architektur des automatischen Skalierungs-Features mit NLB als Traffic-Verteiler.

Citrix Application Delivery Management (ADM)

Citrix Application Delivery Management ist eine webbasierte Lösung zur Verwaltung aller Citrix ADC Bereitstellungen, die lokal oder in der Cloud bereitgestellt werden. Mit dieser Cloud-Lösung können Sie die gesamte globale Anwendungsbereitstellungsinfrastruktur über eine einzige, einheitliche und zentrale cloudbasierte Konsole verwalten, überwachen und beheben. Citrix Application Delivery Management (ADM) bietet alle Funktionen, die zum schnellen Einrichten, Bereitstellen und Verwalten der Anwendungsbereitstellung in Citrix ADC Bereitstellungen erforderlich sind, sowie umfassende Analysen zu Anwendungsstatus, Leistung und Sicherheit.

Die Autoscale-Gruppen werden in Citrix ADM erstellt, und die Citrix ADC VPX Instanzen werden von Citrix ADM bereitgestellt. Die Anwendung wird dann über StyleBooks in Citrix ADM bereitgestellt.

Verkehrsverteiler (NLB oder DNS/Route53)

NLB oder DNS/Route53 wird verwendet, um den Datenverkehr auf alle Knoten in einer Autoscale-Gruppe zu verteilen. Weitere Informationen finden Sie unter Autoscale Traffic-Verteilungsmodi.

Das Citrix ADM kommuniziert mit dem Verkehrsverteiler, um die Anwendungsdomäne und die IP-Adressen der virtuellen Load-Balancing-Server zu aktualisieren, die die Anwendung frontendieren.

Citrix ADM Autoscale-Gruppe

Die Autoscale-Gruppe ist eine Gruppe von Citrix ADC ADC-Instanzen, die Anwendungen als einzelne Entität ausgleicht und Autoscaling basierend auf den konfigurierten Schwellenparameterwerten auslöst.

Citrix ADC Cluster

Ein Citrix ADC-Cluster ist eine Gruppe von Citrix ADC VPX-Instanzen, und jede Instanz wird als Knoten bezeichnet. Der Clientdatenverkehr wird über die Knoten verteilt, um hohe Verfügbarkeit, hohen Durchsatz und Skalierbarkeit zu gewährleisten.

Hinweis:

Autoscaling-Entscheidungen werden auf Cluster-Ebene und nicht auf Knotenebene getroffen.

-

Unabhängige Cluster werden in verschiedenen Availability Zones gehostet und daher ist die Unterstützung für einige der Shared State Features begrenzt.

-

Persistenzsitzungen wie Quell-IP-Persistenz und andere außer cookie-basierter Persistenz können nicht über Cluster hinweg gemeinsam genutzt werden. Alle statuslosen Features wie Load Balancing-Methoden funktionieren jedoch in den verschiedenen Availability Zones erwartungsgemäß.

AWS-Auto Scaling-Gruppen

AWS Auto Scaling Group ist eine Sammlung von EC2-Instanzen, die ähnliche Merkmale aufweisen und für die Zwecke der Instanzskalierung und -verwaltung als logische Gruppierung behandelt werden.

Availability Zones

AWS Availability Zone ist ein isolierter Standort innerhalb einer Region. Jede Region besteht aus mehreren Availability Zones. Jede Verfügbarkeitszone gehört zu einer einzelnen Region.

Modi der Verkehrsverteilung

Wenn Benutzer ihre Anwendungsbereitstellung in die Cloud verlagern, wird Autoscaling Teil der Infrastruktur. Wenn die Anwendungen mithilfe der automatischen Skalierung skalieren oder skalieren, müssen diese Änderungen an den Client weitergegeben werden. Diese Weitergabe wird mittels DNS-basierter oder NLB-basierter Autoskalierung erreicht.

Anwendungsfälle für die Verkehrsverteilung

| Feature | Unterstützt für NLB | Unterstützt für DNS |

|---|---|---|

| HTTPS | Unterstützt | Unterstützt |

| WAF | Unterstützt | Unterstützt |

| Gateway | Nicht unterstützt | Nicht unterstützt |

|

Nicht unterstützt | Nicht unterstützt |

|

Nicht unterstützt | Nicht unterstützt |

NLB-basiertes Autoscaling

Im NLB-basierten Bereitstellungsmodus ist die Verteilungsebene für die Clusterknoten der AWS-Netzwerklastenausgleich.

Bei NLB-basierter Autoskalierung wird pro Verfügbarkeitszone nur eine statische IP-Adresse angeboten. Dies ist die öffentliche IP-Adresse, die route53 hinzugefügt wird, und die Backend-IP-Adressen können privat sein. Mit dieser öffentlichen IP-Adresse arbeitet jede neue Citrix ADC ADC-Instanz, die während der Autoscaling bereitgestellt wird, mit privaten IP-Adressen und benötigt keine zusätzlichen öffentlichen IP-Adressen.

Verwenden Sie die NLB-basierte automatische Skalierung, um TCP-Datenverkehr zu verwalten. Verwenden Sie DNS-basierte automatische Skalierung, um UDP-Datenverkehr zu verwalten.

DNS-basiertes Autoscaling

Bei der DNS-basierten Autoskalierung fungiert DNS als Verteilungsebene für die Citrix ADC Clusterknoten. Die Skalierungsänderungen werden an den Client weitergegeben, indem der Domänenname der Anwendung aktualisiert wird. Derzeit ist der DNS-Anbieter AWS Route53.

Hinweis:

Bei der DNS-basierten Autoskalierung benötigt jede Citrix ADC ADC-Instanz eine öffentliche IP-Adresse. Wichtig:

Autoscaling unterstützt alle Citrix ADC ADC-Funktionen mit Ausnahme der folgenden Funktionen, die eine Spotted Konfiguration auf Clusterknoten erfordern:

-

Virtuelle GSLB Server

-

Citrix Gateway und seine Funktionen

-

Telco-Funktionen

Weitere Informationen zur Spotted Konfiguration finden Sie unter Striped-, Teilweise Striped- und Spotted-Konfigurationen.

So funktioniert Autoscaling

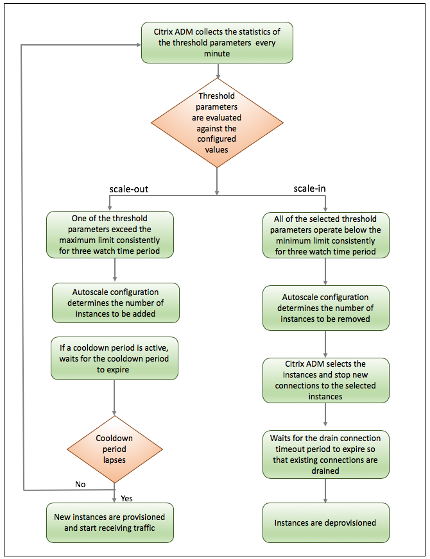

Das folgende Flussdiagramm veranschaulicht den automatischen Skalierungsworkflow.

Citrix ADM erfasst Statistiken (CPU-Auslastung, Speicherauslastung, Durchsatz) aus den bereitgestellten Clustern in einem Zeitintervall von einer Minute.

Die Statistiken werden anhand der Konfigurationsschwellenwerte ausgewertet. Je nachdem, ob die Statistiken den maximalen Schwellenwert überschreiten oder unter dem Mindestschwellenwert arbeiten, wird Scale-Out bzw. Scale-In ausgelöst.

-

Wenn ein Scale-Out ausgelöst wird:

-

Neue Knoten werden bereitgestellt.

-

Die Knoten sind mit dem Cluster verbunden und die Konfiguration wird vom Cluster mit dem neuen Knoten synchronisiert.

-

Die Knoten werden bei Citrix ADM registriert.

-

Die neuen Knoten IP-Adressen werden in DNS/NLB aktualisiert.

-

Wenn die Anwendung bereitgestellt wird, wird ein IPSet auf Clustern in jeder Availability Zone erstellt, und die IP-Adressen der Domäne und Instance werden bei DNS/NLB registriert.

-

Wenn ein Scale-In ausgelöst wird:

-

Die IP-Adressen der zum Entfernen identifizierten Knoten werden entfernt.

-

Die Knoten werden vom Cluster getrennt, von der Bereitstellung aufgehoben und dann von Citrix ADM abgemeldet.

-

Wenn die Anwendung entfernt wird, werden die Domäne und die Instanz-IP-Adressen von DNS/NLB abgemeldet und das IPSet wird gelöscht.

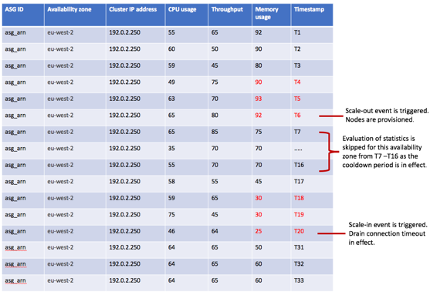

Beispiel

Bedenken Sie, dass Benutzer eine Autoscale-Gruppe namens asg_arn in einer einzigen Availability Zone mit der folgenden Konfiguration erstellt haben.

-

Schwellenwertparameter — Speicherauslastung

-

Mindestgrenze: 40

-

Höchstgrenze: 85

-

Wiedergabezeit: 3 Minuten

-

Abklingzeit — 10 Minuten

-

Zeitüberschreitung für die Entleerung der Verbindung — 10 Minuten

-

TTL-Zeitüberschreitung — 60 Sekunden

Nachdem die Autoscale-Gruppe erstellt wurde, werden Statistiken aus der Autoscale-Gruppe gesammelt. Die Richtlinie für die automatische Skalierung wird außerdem ausgewertet, ob ein Ereignis für die automatische Skalierung ausgeführt wird und wenn eine automatische Skalierung ausgeführt wird, wartet, bis dieses Ereignis abgeschlossen ist, bevor die Statistiken erfasst werden.

Reihenfolge der Ereignisse

-

T1 und T2: Die Speicherbelegung überschreitet den maximalen Schwellenwert.

-

T3 - Die Speichernutzung liegt unter den maximalen Schwellenwerten.

-

T6, T5, T4: Die Speichernutzung hat die maximale Grenzgrenze für drei Wiedergabezeiten nacheinander überschritten.

-

Ein Scale-Out wird ausgelöst.

-

Die Bereitstellung von Knoten erfolgt.

-

Die Abklingzeit ist gültig.

-

-

T7 — T16: Die automatische Skalenauswertung wird für diese Verfügbarkeitszone von T7 bis T16 übersprungen, da die Abkühlperiode wirksam ist.

-

T18, T19, T20 - Die Speichernutzung hat die Mindestschwellengrenze für drei Wiedergabezeiten nacheinander überschritten.

-

Scale-In wird ausgelöst.

-

Die Zeitüberschreitung für die Ablaufverbindung ist wirksam.

-

IP-Adressen werden vom DNS/NLB entlastet.

-

-

T21 — T30: Die automatische Skalenauswertung wird für diese Verfügbarkeitszone von T21 bis T30 übersprungen, da das Zeitlimit für die Ablaufverbindung wirksam ist.

-

T31

-

Bei der DNS-basierten Autoskalierung ist TTL wirksam.

-

Bei NLB-basierter Autoskalierung erfolgt die Aufhebung der Bereitstellung der Instanzen.

-

-

T32

-

Bei der NLB-basierten Autoskalierung beginnt die Auswertung der Statistiken.

-

Bei der DNS-basierten automatischen Skalierung erfolgt die Aufhebung der Bereitstellung der Instanzen.

-

-

T33: Für die DNS-basierte Autoskalierung beginnt die Auswertung der Statistiken.

Automatische Skalierung der Konfiguration

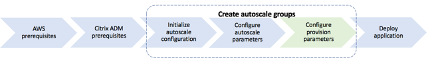

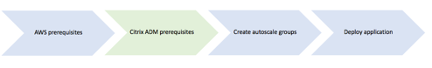

Um das Autoscaling von Citrix ADC VPX VPX-Instanzen in AWS zu starten, müssen Benutzer die folgenden Schritte ausführen:

-

Erfüllen Sie alle Voraussetzungen für AWS, die im Abschnitt AWS-Voraussetzungen dieses Handbuchs aufgeführt sind.

-

Erfüllen Sie alle Voraussetzungen, die in Citrix ADM im Abschnitt Voraussetzungen für Citrix ADM in diesem Handbuch aufgeführt sind.

-

Erstellen Sie Autoscale-Gruppen:

-

Initialisieren Sie die Autoscale-Konfiguration.

-

Konfigurieren Sie Autoscale-Parameter.

-

Sieh dir die Lizenzen an.

-

Konfigurieren Sie Cloud-Parameter.

-

-

Stellen Sie die Anwendung bereit.

Die nächsten Abschnitte helfen Benutzern bei der Durchführung aller erforderlichen Aufgaben in AWS, bevor Benutzer Autoscale-Gruppen in Citrix ADM erstellen. Die Benutzer müssen folgende Aufgaben erledigen:

-

Abonnieren Sie die erforderliche Citrix ADC VPX Instanz in AWS.

-

Erstellen Sie die erforderliche VPC oder wählen Sie eine vorhandene VPC aus.

-

Definieren Sie die entsprechenden Subnetze und Sicherheitsgruppen.

-

Erstellen Sie zwei IAM-Rollen, eine für Citrix ADM und eine für Citrix ADC VPX Instanz.

Tipp:

Benutzer können AWS CloudFormation Templates verwenden, um den AWS-Vorbereitungsschritt für das Citrix ADC Autoscaling zu automatisieren, indem sie: citrix-adc-aws-cloudformation/templatesbesuchen.

Weitere Informationen zum Erstellen von VPC-, Subnetz- und Sicherheitsgruppen finden Sie in der AWS-Dokumentation.

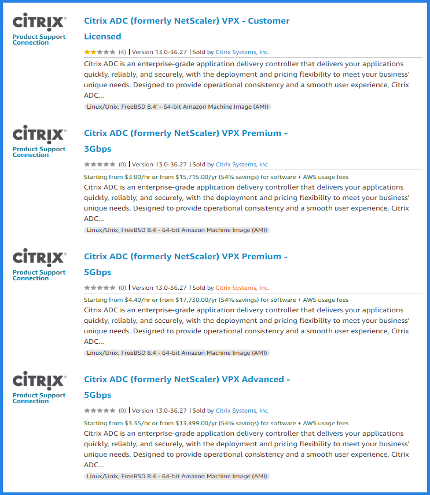

Abonnieren Sie die Citrix ADC VPX-Lizenz in AWS

-

Gehen Sie zu: AWS Marketplace.

-

Melden Sie sich mit Ihren Anmeldeinformationen an.

-

Suchen Sie nach Citrix ADC VPX Customer Licensed, Premium oder Advanced Edition.

- Abonnieren Sie Citrix ADC VPX Customer Licensed, Premium Edition- oder Citrix ADC VPX Advanced Edition-Lizenzen.

Hinweis:

Wenn Benutzer die vom Kunden lizenzierte Edition wählen, checkt die Autoscale-Gruppe die Lizenzen aus dem Citrix ADM aus, während sie Citrix ADC ADC-Instanzen bereitstellt.

Subnetze erstellen

Erstellen Sie drei Subnetze in der Benutzer-VPC — jeweils eines für die Management-, Client- und Serververbindungen. Geben Sie einen IPv4-CIDR-Block aus dem Bereich an, der in der Benutzer-VPC für jedes der Subnetze definiert ist. Geben Sie die Availability Zone an, in der sich die Benutzer das Subnetz befinden möchten. Erstellen Sie alle drei Subnetze in jeder der Availability Zones, in denen Server vorhanden sind.

-

Geschäftsführung. Bestehendes Subnetz in der Virtual Private Cloud (VPC) des Benutzers, das für die Verwaltung vorgesehen ist. Citrix ADC muss sich an AWS-Services wenden und erfordert Internetzugang. Konfigurieren Sie ein NAT-Gateway und fügen Sie einen Routentabelleneintrag hinzu, um den Internetzugang von diesem Subnetz zu ermöglichen.

-

Client: Bestehendes Subnetz in der Virtual Private Cloud (VPC) des Benutzers, dediziert für die Clientseite. In der Regel empfängt Citrix ADC Clientdatenverkehr für die Anwendung über ein öffentliches Subnetz aus dem Internet. Ordnen Sie das Clientsubnetz einer Routentabelle zu, die über eine Route zu einem Internet-Gateway verfügt. Auf diese Weise kann Citrix ADC Anwendungsdatenverkehr aus dem Internet empfangen.

-

Server. Ein Serversubnetz, in dem die Anwendungsserver bereitgestellt werden. Alle Benutzeranwendungsserver sind in diesem Subnetz vorhanden und empfangen Anwendungsdatenverkehr vom Citrix ADC über dieses Subnetz.

Sicherheitsgruppen erstellen

-

Geschäftsführung. Vorhandene Sicherheitsgruppe in Ihrem Konto für die Verwaltung von Citrix ADC VPX. Eingehende Regeln sollten für die folgenden TCP- und UDP-Ports zulässig sein.

-

TCP: 80, 22, 443, 3008—3011, 4001

-

UDP: 67, 123, 161, 500, 3003, 4500, 7000

Stellen Sie sicher, dass die Sicherheitsgruppe es dem Citrix ADM Agent ermöglicht, auf das VPX zuzugreifen.

-

-

Client: Bestehende Sicherheitsgruppe im Benutzerkonto, die für die clientseitige Kommunikation von Citrix ADC VPX-Instanzen reserviert ist. Normalerweise sind eingehende Regeln auf den TCP-Ports 80, 22 und 443 zulässig.

-

Server. Bestehende Sicherheitsgruppe im Benutzerkonto, die für die serverseitige Kommunikation von Citrix ADC VPX reserviert ist.

IAM-Rollen erstellen

Neben der Erstellung einer IAM-Rolle und der Definition einer Richtlinie müssen Benutzer auch ein Instanzprofil in AWS erstellen. IAM-Rollen ermöglichen es Citrix ADM, Citrix ADC ADC-Instanzen bereitzustellen, Route53-Einträge zu erstellen oder zu löschen.

Während Rollen definieren „was kann ich tun?“ sie definieren nicht „wer bin ich?“ AWS EC2 verwendet ein Instanzprofil als Container für eine IAM-Rolle. Ein Instanzprofil ist ein Container für eine IAM-Rolle, die Benutzer verwenden können, um Rolleninformationen an eine EC2-Instance zu übergeben, wenn die Instance gestartet wird.

Wenn Benutzer mithilfe der Konsole eine IAM-Rolle erstellen, erstellt die Konsole automatisch ein Instanzprofil und gibt ihr denselben Namen wie die Rolle, der sie entspricht. Rollen bieten einen Mechanismus zum Definieren einer Sammlung von Berechtigungen. Ein IAM-Benutzer repräsentiert eine Person und ein Instanzprofil stellt die EC2-Instanzen dar. Wenn ein Benutzer die Rolle „A“ hat und eine Instanz über ein an „A“ angehängtes Instanzprofil verfügt, können diese beiden Prinzipale auf dieselbe Weise auf dieselben Ressourcen zugreifen.

Hinweis:

Stellen Sie sicher, dass die Rollennamen mit „Citrix-ADM-“ beginnen und der Name des Instanzprofils mit „Citrix-ADC-“ beginnt.

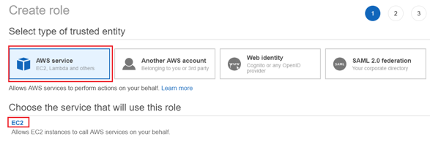

So erstellen Sie eine IAM-Rolle

Erstellen Sie eine IAM-Rolle, damit Sie eine Vertrauensstellung zwischen Ihren Benutzern und dem vertrauenswürdigen Citrix AWS-Konto einrichten und eine Richtlinie mit Citrix Berechtigungen erstellen können.

-

Klicken Sie inAWSaufServices. Wählen Sie im linken NavigationsbereichIAM > Rollen > Rolle erstellenaus.

-

Benutzer verbinden das AWS-Benutzerkonto mit dem AWS-Konto in Citrix ADM. Wählen Sie alsoAnderes AWS-Kontoaus, damit Citrix ADM Aktionen im AWS-Benutzerkonto ausführen kann.

-

Geben Sie die 12-stellige Citrix ADM AWS-Konto-ID ein. Die Citrix ID lautet 835822366011. Benutzer können die Citrix ID auch in Citrix ADM finden, wenn sie das Cloud-Zugriffsprofil erstellen.

-

Klicken Sie aufBerechtigungen.

-

Klicken Sie auf der SeiteBerechtigungsrichtlinien anhängenaufRichtlinie erstellen.

-

Benutzer können eine Richtlinie im Visual Editor oder mithilfe von JSON erstellen und bearbeiten.

Die Liste der Berechtigungen von Citrix für Citrix ADM finden Sie im folgenden Feld:

{

"Version": "2012-10-17",

"Statement": [

{

"Action": [

"ec2:DescribeInstances",

"ec2:UnmonitorInstances",

"ec2:MonitorInstances",

"ec2:CreateKeyPair",

"ec2:ResetInstanceAttribute",

"ec2:ReportInstanceStatus",

"ec2:DescribeVolumeStatus",

"ec2:StartInstances",

"ec2:DescribeVolumes",

"ec2:UnassignPrivateIpAddresses",

"ec2:DescribeKeyPairs",

"ec2:CreateTags",

"ec2:ResetNetworkInterfaceAttribute",

"ec2:ModifyNetworkInterfaceAttribute",

"ec2:DeleteNetworkInterface",

"ec2:RunInstances",

"ec2:StopInstances",

"ec2:AssignPrivateIpAddresses",

"ec2:DescribeVolumeAttribute",

"ec2:DescribeInstanceCreditSpecifications",

"ec2:CreateNetworkInterface",

"ec2:DescribeImageAttribute",

"ec2:AssociateAddress",

"ec2:DescribeSubnets",

"ec2:DeleteKeyPair",

"ec2:DisassociateAddress",

"ec2:DescribeAddresses",

"ec2:DeleteTags",

"ec2:RunScheduledInstances",

"ec2:DescribeInstanceAttribute",

"ec2:DescribeRegions",

"ec2:DescribeDhcpOptions",

"ec2:GetConsoleOutput",

"ec2:DescribeNetworkInterfaces",

"ec2:DescribeAvailabilityZones",

"ec2:DescribeNetworkInterfaceAttribute",

"ec2:ModifyInstanceAttribute",

"ec2:DescribeInstanceStatus",

"ec2:ReleaseAddress",

"ec2:RebootInstances",

"ec2:TerminateInstances",

"ec2:DetachNetworkInterface",

"ec2:DescribeIamInstanceProfileAssociations",

"ec2:DescribeTags",

"ec2:AllocateAddress",

"ec2:DescribeSecurityGroups",

"ec2:DescribeHosts",

"ec2:DescribeImages",

"ec2:DescribeVpcs",

"ec2:AttachNetworkInterface",

"ec2:AssociateIamInstanceProfile",

"ec2:DescribeAccountAttributes",

"ec2:DescribeInternetGateways"

],

"Resource": "\*",

"Effect": "Allow",

"Sid": "VisualEditor0"

},

{

"Action": [

"iam:GetRole",

"iam:PassRole",

"iam:CreateServiceLinkedRole"

],

"Resource": "\*",

"Effect": "Allow",

"Sid": "VisualEditor1"

},

{

"Action": [

"route53:CreateHostedZone",

"route53:CreateHealthCheck",

"route53:GetHostedZone",

"route53:ChangeResourceRecordSets",

"route53:ChangeTagsForResource",

"route53:DeleteHostedZone",

"route53:DeleteHealthCheck",

"route53:ListHostedZonesByName",

"route53:GetHealthCheckCount"

],

"Resource": "\*",

"Effect": "Allow",

"Sid": "VisualEditor2"

},

{

"Action": [

"iam:ListInstanceProfiles",

"iam:ListAttachedRolePolicies",

"iam:SimulatePrincipalPolicy",

"iam:SimulatePrincipalPolicy"

],

"Resource": "\*",

"Effect": "Allow",

"Sid": "VisualEditor3"

},

{

"Action": [

"ec2:ReleaseAddress",

"elasticloadbalancing:DeleteLoadBalancer",

"ec2:DescribeAddresses",

"elasticloadbalancing:CreateListener",

"elasticloadbalancing:CreateLoadBalancer",

"elasticloadbalancing:RegisterTargets",

"elasticloadbalancing:CreateTargetGroup",

"elasticloadbalancing:DeregisterTargets",

"ec2:DescribeSubnets",

"elasticloadbalancing:DeleteTargetGroup",

"elasticloadbalancing:ModifyTargetGroupAttributes",

"ec2:AllocateAddress"

],

"Resource": "*",

"Effect": "Allow",

"Sid": "VisualEditor4"

}

]

}

<!--NeedCopy-->

-

Kopieren Sie die Liste der Berechtigungen, fügen Sie sie in die Registerkarte JSON ein und klicken Sie aufRichtlinie überprüfen.

-

Geben Sie auf der SeiteRichtlinie überprüfeneinen Namen für die Richtlinie ein, geben Sie eine Beschreibung ein und klicken Sie aufRichtlinie erstellen.

Hinweis:

Stellen Sie sicher, dass der Name mit „Citrix-ADM-“ beginnt.

- GebenSie auf der Seite Create Roleden Namen der Rolle ein.

Hinweis:

Stellen Sie sicher, dass der Rollenname mit „Citrix-ADM-“ beginnt.

- Klicken Sie aufRolle erstellen.

Erstellen Sie auf ähnliche Weise ein Profil für die Citrix ADC ADC-Instanzen, indem Sie einen anderen Namen angeben, der mit beginnt Citrix-ADC-. Fügen Sie eine Richtlinie mit Berechtigungen hinzu, die von Citrix für AWS bereitgestellt werden, um auf die Citrix ADC Instanzen zuzugreifen.

Stellen Sie sicher, dass BenutzerAWS-Service > EC2auswählen, und klicken Sie dann aufBerechtigungen, um ein Instanzprofil zu erstellen. Fügen Sie die Liste der von Citrix bereitgestellten Berechtigungen hinzu.

Die Liste der Berechtigungen von Citrix für Citrix ADC-Instanzen finden Sie im folgenden Feld:

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "VisualEditor0",

"Effect": "Allow",

"Action": [

"iam:GetRole",

"iam:SimulatePrincipalPolicy",

"autoscaling:\*",

"sns:\*",

"sqs:\*",

"cloudwatch:\*",

"ec2:AssignPrivateIpAddresses",

"ec2:DescribeInstances",

"ec2:DescribeNetworkInterfaces",

"ec2:DetachNetworkInterface",

"ec2:AttachNetworkInterface",

"ec2:StartInstances",

"ec2:StopInstances"

],

"Resource": "*"

}

]

}

<!--NeedCopy-->

Registrierung der DNS-Domain

Benutzer müssen außerdem sicherstellen, dass sie die DNS-Domain für das Hosten ihrer Anwendungen registriert haben.

Beurteilen Sie die Anzahl der im Benutzernetzwerk erforderlichen Elastics-IPs (EIP).

Die Anzahl der erforderlichen EIPs hängt davon ab, ob Benutzer DNS-basiertes Autoscaling oder NLB-basiertes Autoscaling bereitstellen. Um die Anzahl der EIPs zu erhöhen, erstellen Sie einen Fall mit AWS.

-

Für DNS-basiertes Autoscaling entspricht die Anzahl der pro Availability Zone erforderlichen EIPs der Anzahl der Anwendungen multipliziert mit der maximalen Anzahl von VPX-Instanzen, die Benutzer in den Autoscale-Gruppen konfigurieren möchten.

-

Bei NLB-basierter Autoskalierung entspricht die Anzahl der erforderlichen EIPs der Anzahl der Anwendungen multipliziert mit der Anzahl der Availability Zones, in denen die Anwendungen bereitgestellt werden.

Beurteilen der Anforderungen an das Instance-

Stellen Sie bei der Bewertung von Instanzbeschränkungen sicher, dass Benutzer auch die Speicheranforderungen für Citrix ADC ADC-Instanzen berücksichtigen.

Autoscale-Gruppen erstellen

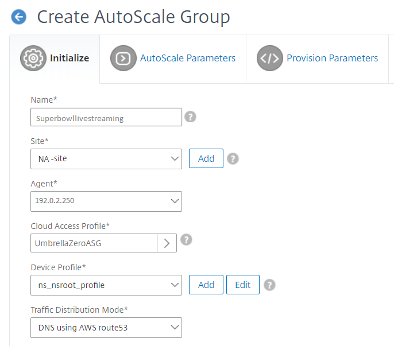

Autoscale-Konfiguration initialisieren

-

Navigieren Sie in Citrix ADM zuNetzwerke > AutoScale Groups.

-

Klicken Sie aufHinzufügen, um Autoscale-Gruppen zu erstellen Die SeiteAutoScale-Gruppe erstellenwird angezeigt.

-

Geben Sie die folgenden Details ein.

-

Name. Geben Sie einen Namen für die Autoskalierungsgruppe ein.

-

Site. Wählen Sie die Site aus, die Benutzer für die Bereitstellung der Citrix ADC VPX VPX-Instanzen in AWS erstellt haben.

-

Agent. Wählen Sie den Citrix ADM Agent aus, der die bereitgestellten Instanzen verwaltet.

-

Cloud-Zugriffsprofil. Wählen Sie das Cloud-Zugriffsprofil aus.

Hinweis:

Wenn das Cloud-Zugriffsprofil in dem Feld nicht vorhanden ist, klicken Sie aufHinzufügen, um ein Profil zu erstellen.

-

Geben Sie den ARN ein, der der Rolle zugeordnet ist, die Sie in AWS erstellt haben.

-

Geben Sie die externe ID ein, die Benutzer beim Erstellen einer Identity and Access Management-Rolle (IAM) in AWS angegeben haben. Je nach dem von den Benutzern ausgewählten Cloud-Zugriffsprofil werden die Availability Zones gefüllt.

-

Geräteprofil. Wählen Sie das Geräteprofil aus der Liste aus. Das Geräteprofil wird von Citrix ADM immer dann verwendet, wenn es sich an der Instanz anmelden muss.

-

Verkehrsverteilungsmodus. Die OptionLoad Balancing mit NLBist als standardmäßiger Verkehrsverteilungsmodus ausgewählt. Wenn Anwendungen UDP-Verkehr verwenden, wählen SieDNS mit AWS route53aus.

-

Hinweis:

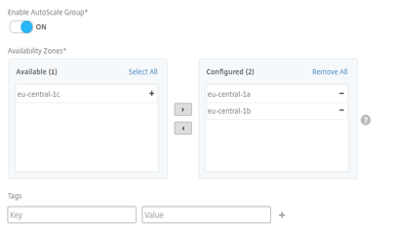

Nachdem die Autoscale-Konfiguration eingerichtet wurde, können keine neuen Availability Zones hinzugefügt oder vorhandene Availability Zones nicht entfernt werden.

-

Enable AutoScale Group. Aktivieren oder deaktivieren Sie den Status der ASG-Gruppen. Diese Option ist standardmäßig aktiviert. Wenn diese Option deaktiviert ist, wird die automatische Skalierung nicht ausgelöst.

-

Availability Zones. Wählen Sie die Zonen aus, in denen Sie die Autoskalierungsgruppen erstellen möchten. Abhängig von dem ausgewählten Cloud-Zugriffsprofil werden für dieses Profil spezifische Verfügbarkeitszonen aufgefüllt.

-

Tags. Geben Sie das Schlüssel-Wert-Paar für die Autoscale-Gruppentags ein. Ein Tag besteht aus einem Schlüssel-Wert-Paar, das zwischen Groß- und Kleinschreibung unterschieden wird. Mit diesen Tags können Sie die Autoskalierungsgruppen einfach organisieren und identifizieren. Die Tags werden sowohl auf AWS als auch auf Citrix ADM angewendet.

- Klicken Sie auf Weiter.

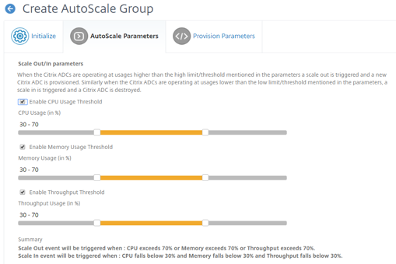

Autoscale-Parameter konfigurieren

-

Geben Sie auf der Registerkarte AutoScale-Parameter die folgenden Details ein.

-

Wählen Sie einen oder mehrere der folgenden Schwellenwertparameter aus, deren Werte überwacht werden müssen, um ein Scale-Out oder ein Scale-In auszulösen.

-

Schwellenwert für die CPU-Auslastung aktivieren: Überwachen Sie die Metriken basierend auf der CPU-

-

Schwellenwert für Speicherauslastung aktivieren: Überwachen Sie die Metriken basierend auf der Speicherauslastung.

-

Durchsatzschwellenwert aktivieren: Überwachen Sie die Metriken basierend auf dem Durchsatz.

-

Hinweis:

- Der standardmäßige Mindestschwellenwert beträgt 30 und der Höchstschwellenwert 70. Benutzer können die Grenzwerte jedoch ändern.

- Die Mindestschwellengrenze muss gleich oder kleiner als die Hälfte des maximalen Schwellenwerts sein.

- Für die Überwachung können mehrere Schwellenwerte ausgewählt werden. In solchen Fällen wird ein Scale-In ausgelöst, wenn mindestens einer der Schwellenwerte über dem maximalen Schwellenwert liegt. Ein Scale-In wird jedoch nur ausgelöst, wenn alle Schwellenwertparameter unterhalb ihrer normalen Schwellenwerte arbeiten.

-

Minimale Instanzen. Wählen Sie die Mindestanzahl von Instanzen aus, die für diese Autoskalierungsgruppe bereitgestellt werden müssen.

-

Standardmäßig ist die Mindestanzahl von Instanzen gleich der Anzahl der ausgewählten Zonen. Benutzer können die Mindestinstanzen um ein Vielfaches der Anzahl von Zonen erhöhen.

-

Wenn beispielsweise die Anzahl der Availability Zones 4 beträgt, beträgt die Mindestinstanz standardmäßig 4. Benutzer können die Mindestanzahl an Instanzen um 8, 12, 16 erhöhen.

-

Maximale Instanzen. Wählen Sie die maximale Anzahl von Instanzen aus, die für diese Autoskalierungsgruppe bereitgestellt werden müssen.

-

Die maximale Anzahl von Instanzen muss größer oder gleich dem minimalen Instanzen sein. Die maximale Anzahl von Instanzen, die konfiguriert werden können, entspricht der Anzahl der Availability Zones multipliziert mit 32.

-

Maximale Anzahl von Instanzen = Anzahl der Availability Zones * 32.

-

Verbindungszeitüberschreitung entleeren (Minuten). Wählen Sie den Zeitüberschreitungszeitraum für die Ablaufverbindung aus. Sobald eine Instanz für die Aufhebung der Bereitstellung ausgewählt wurde, entfernt Citrix ADM die Instanz während des Scale-Ins von der Verarbeitung neuer Verbindungen zur Autoscale-Gruppe und wartet, bis die angegebene Zeit abgelaufen ist, bevor die Bereitstellung aufgehoben wird. Dadurch können vorhandene Verbindungen zu dieser Instanz entfernt werden, bevor die Bereitstellung aufgehoben wird.

-

Abklingzeit (Minuten). Wählen Sie die Abklingzeit aus. Während des Scale-Outs ist die Abklingzeit der Zeitpunkt, zu dem die Auswertung der Statistiken nach einem Scale-Out beendet werden muss. Dadurch wird sichergestellt, dass die Instanzen einer Autoskalierungsgruppe organisch wachsen, indem der aktuelle Datenverkehr stabilisiert und auf den aktuellen Satz von Instanzen gemittelt wird, bevor die nächste Skalierungsentscheidung getroffen wird.

-

DNS Time To Live (Sekunden). Wählen Sie die Zeit (in Sekunden) aus, die ein Paket in einem Netzwerk existiert, bevor es von einem Router verworfen wird. Dieser Parameter ist nur anwendbar, wenn der Verkehrsverteilungsmodus DNS mit AWS route53 ist.

-

Uhrzeit (Minuten). Wählen Sie die Dauer der Uhr aus. Die Zeit, für die der Schwellenwert des Scale-Parameters durchbrochen bleiben muss, damit eine Skalierung stattfindet. Wenn der Schwellenwert bei allen in dieser angegebenen Zeit gesammelten Proben überschritten wird, erfolgt eine Skalierung.

- Klicken Sie auf Weiter.

Konfigurieren Sie Lizenzen für die Bereitstellung von Citrix ADC ADC-Instanzen

Wählen Sie einen der folgenden Modi, um Citrix ADC ADC-Instanzen zu lizenzieren, die Teil Ihrer Autoscale-Gruppe sind:

-

Verwenden von Citrix ADM: Während der Provisioning von Citrix ADC Instanzen checkt die Autoscale-Gruppe die Lizenzen vom Citrix ADM aus.

-

Verwenden von AWS Cloud: Die OptionAllocate from Cloudverwendet die auf dem AWS-Marktplatz verfügbaren Citrix-Produktlizenzen. Während der Provisioning Citrix ADC Instanzen verwendet die Autoscale-Gruppe die Lizenzen von der Marketplace-Site.

-

Wenn Benutzer Lizenzen vom AWS-Marktplatz verwenden möchten, geben Sie das Produkt oder die Lizenz auf der RegisterkarteCloud-Parameteran.

-

Weitere Informationen finden Sie unter: Lizenzanforderungen.

-

Verwenden Sie Lizenzen von Citrix ADM

-

Wählen Sie auf der RegisterkarteLizenzdie OptionAus ADM zuweisen aus.

-

Wählen Sieunter Lizenztypeine der folgenden Optionen aus der Liste aus:

-

Bandbreitenlizenzen: Benutzer können eine der folgenden Optionen aus der Liste Bandbreitenlizenztypen auswählen:

-

Gepoolte Kapazität: Geben Sie die Kapazität an, die für jede neue Instance in der Autoscale-Gruppe zugewiesen werden soll.

Aus dem gemeinsamen Pool checkt jede ADC-Instanz in der Autoscale-Gruppe eine Instanzlizenz und nur so viel Bandbreite aus, wie angegeben ist.

-

VPX-Lizenzen: Wenn eine Citrix ADC VPX VPX-Instanz bereitgestellt wird, checkt die Instanz die Lizenz aus dem Citrix ADM aus.

-

Virtuelle CPU-Lizenzen: Die bereitgestellte Citrix ADC VPX VPX-Instanz checkt Lizenzen in Abhängigkeit von der Anzahl der aktiven CPUs aus, die in der Autoscale-Gruppe ausgeführt werden.

-

Hinweis: Wenn die bereitgestellten Instanzen entfernt oder zerstört werden, kehren die angewendeten Lizenzen in den Citrix ADM-Lizenzpool zurück. Diese Lizenzen können wiederverwendet werden, um während Ihres nächsten Autoscale-Vorgangs neue Instanzen bereitzustellen.

-

Wählen Sieunter License Editiondie Lizenzversion aus. Die Autoscale-Gruppe verwendet die angegebene Edition zum Bereitstellen von Instanzen.

-

Klicken Sie auf Weiter.

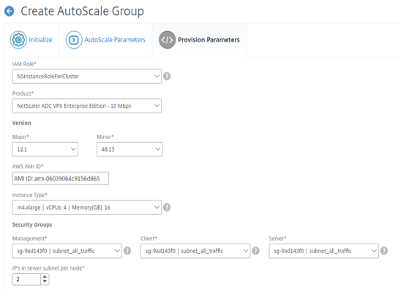

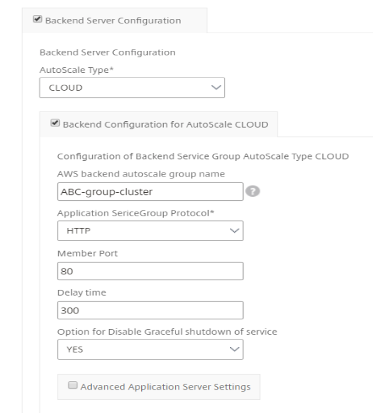

Cloud-Parameter konfigurieren

-

Geben Sie auf der RegisterkarteCloud-Parameterdie folgenden Details ein.

-

IAM-Rolle: Wählen Sie die IAM-Rolle aus, die Benutzer in AWS erstellt haben. Eine IAM-Rolle ist eine AWS-Identität mit Berechtigungsrichtlinien, die bestimmen, was die Identität in AWS tun kann und nicht.

-

Produkt: Wählen Sie die Citrix ADC ADC-Produktversion aus, die Benutzer bereitstellen möchten.

-

Version: Wählen Sie die Version und die Build-Nummer des Citrix ADC Produkts aus. Die Release-Versionen und Build-Nummern werden basierend auf dem von den Benutzern ausgewählten Produkt automatisch ausgefüllt.

-

AWS AMI-ID: Geben Sie die AMI-ID ein, die für die Region spezifisch ist, die Benutzer ausgewählt haben.

-

Instanz-Typ: Wählen Sie den EC2-Instanz-Typ aus.

-

Hinweis:

Der empfohlene Instanztyp für das ausgewählte Produkt wird standardmäßig automatisch aufgefüllt.

-

Sicherheitsgruppen: Sicherheitsgruppen steuern den eingehenden und ausgehenden Datenverkehr in der Citrix ADC VPX Instanz. Benutzer erstellen Regeln für eingehenden und ausgehenden Datenverkehr, den sie kontrollieren möchten. Wählen Sie die entsprechenden Werte für die folgenden Subnetze aus.

-

Gruppe im Benutzerkonto für die Verwaltung von Citrix ADC VPX VPX-Instanzen. Eingehende Regeln sollten für die folgenden TCP- und UDP-Ports zulässig sein.

TCP: 80, 22, 443, 3008-3011, 4001 UDP: 67, 123, 161, 500, 3003, 4500, 7000

Stellen Sie sicher, dass die Sicherheitsgruppe es dem Citrix ADM Agent ermöglicht, auf das VPX zuzugreifen.

-

Client: Bestehende Sicherheitsgruppe im Benutzerkonto, die für die clientseitige Kommunikation von Citrix ADC VPX-Instanzen reserviert ist. In der Regel sind eingehende Regeln für die TCP-Ports 80, 22 und 443 zulässig.

-

Server. Bestehende Sicherheitsgruppe im Benutzerkonto, die für die serverseitige Kommunikation von Citrix ADC VPX reserviert ist.

-

IP-Adressen im Serversubnetz pro Knoten: Wählen Sie die Anzahl der IP-Adressen im Serversubnetz pro Knoten für die Sicherheitsgruppe aus.

-

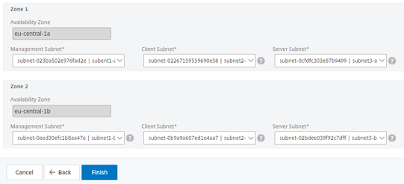

Zone: Die Anzahl der Zonen, die bevölkert werden, entspricht der Anzahl der Availability Zones, die Benutzer ausgewählt haben. Wählen Sie für jede Zone die entsprechenden Werte für die folgenden Subnetze aus.

-

Geschäftsführung. Bestehendes Subnetz in der Virtual Private Cloud (VPC) des Benutzers, das für die Verwaltung vorgesehen ist. Citrix ADC muss sich an AWS-Services wenden und erfordert Internetzugang. Konfigurieren Sie ein NAT-Gateway und fügen Sie einen Routentabelleneintrag hinzu, um den Internetzugang von diesem Subnetz zu ermöglichen.

-

Client: Bestehendes Subnetz in der Virtual Private Cloud (VPC) des Benutzers, dediziert für die Clientseite. In der Regel empfängt Citrix ADC Clientdatenverkehr für die Anwendung über ein öffentliches Subnetz aus dem Internet. Ordnen Sie das Clientsubnetz einer Routentabelle zu, die über eine Route zu einem Internet-Gateway verfügt. Dadurch kann Citrix ADC Anwendungsdatenverkehr aus dem Internet empfangen.

-

Server. Anwendungsserver werden in einem Serversubnetz bereitgestellt. Alle Benutzeranwendungsserver sind in diesem Subnetz vorhanden und empfangen Anwendungsdatenverkehr vom Citrix ADC über dieses Subnetz.

- Klicken Sie aufFertig stellen.

Ein Fortschrittsfenster mit dem Status zum Erstellen der Autoscale-Gruppe wird angezeigt. Die Erstellung und Bereitstellung von Autoscale-Gruppen kann mehrere Minuten dauern.

Anwendung mithilfe von Stylebooks konfigurieren

-

Navigieren Sie in Citrix ADM zuNetzwerke > Autoscale-Gruppen.

-

Wählen Sie die von Benutzern erstellte Autoscale-Gruppe aus, und klicken Sie aufKonfigurieren.

-

Auf der SeiteChoose StyleBookwerden alle StyleBooks angezeigt, die Kunden zur Bereitstellung von Konfigurationen in den Autoscale-Clustern zur Verfügung stehen.

-

Wählen Sie das entsprechende StyleBook aus. Benutzer können beispielsweise dasHTTP/SSL Load Balancing StyleBookverwenden. Benutzer können auch neue StyleBooks importieren.

-

Klicken Sie auf das StyleBook, um die erforderliche Konfiguration zu erstellen. Das StyleBook wird als Benutzeroberflächenseite geöffnet, auf der Benutzer die Werte für alle in diesem StyleBook definierten Parameter eingeben können.

-

Geben Sie Werte für alle Parameter ein.

-

Wenn Benutzer Backend-Server in AWS erstellen, wählen Sie Backend-Serverkonfigurationaus. Wählen Sie weiterAWS EC2 Autoscaling > Cloudaus und geben Sie die Werte für alle Parameter ein.

-

Je nach dem von den Benutzern ausgewählten StyleBook sind möglicherweise einige optionale Konfigurationen erforderlich. Beispielsweise müssen Benutzer möglicherweise Monitore erstellen, SSL-Zertifikatseinstellungen bereitstellen usw.

-

Klicken Sie aufErstellen, um die Konfiguration auf dem Citrix ADC Cluster bereitzustellen.

-

Der FQDN der Anwendung oder des virtuellen Servers kann nicht geändert werden, nachdem er konfiguriert und bereitgestellt wurde.

-

Der FQDN der Anwendung wird mithilfe von DNS in die IP-Adresse aufgelöst. Da dieser DNS-Eintrag möglicherweise über verschiedene Namensserver zwischengespeichert wird, kann das Ändern des FQDN dazu führen, dass der Datenverkehr Blackholed wird.

- Die SSL-Sitzungsfreigabe funktioniert wie erwartet innerhalb einer Availability Zone, aber über Availability Zones hinweg, erfordert eine erneute Authentifizierung.

SSL-Sitzungen werden innerhalb des Clusters synchronisiert. Da die Autoscale-Gruppe über Availability Zones hinweg separate Cluster in jeder Zone hat, können SSL-Sitzungen nicht zonenübergreifend synchronisiert werden.

- Gemeinsame Limits wie max Client und Spill-over werden statisch basierend auf der Anzahl der Availability Zones festgelegt. Dieser Grenzwert muss nach der manuellen Berechnung festgelegt werden. Limit = „Limit erforderlich“ geteilt durch „Anzahl der Zonen“.

Gemeinsame Grenzwerte werden automatisch auf Knoten innerhalb eines Clusters verteilt. Da die Autoscale-Gruppe, die sich über Availability Zones erstreckt, separate Cluster in jeder Zone hat, müssen diese Grenzwerte manuell berechnet werden.

Upgrade von Citrix ADC Clustern

Benutzer müssen die Clusterknoten manuell aktualisieren. Benutzer aktualisieren zuerst das Image vorhandener Knoten und aktualisieren dann das AMI vom Citrix ADM.

Wichtig:

Achten Sie bei einem Upgrade auf Folgendes:

- Es wird kein Scale-In oder Scale-Out ausgelöst.

- Es dürfen keine Konfigurationsänderungen auf dem Cluster in der Autoscale-Gruppe vorgenommen werden.

- Benutzer führen eine Backup der Datei ns.conf der vorherigen Version. Falls ein Upgrade fehlschlägt, können Benutzer auf die vorherige Version zurückgreifen.

Führen Sie die folgenden Schritte aus, um die Citrix ADC Clusterknoten zu aktualisieren.

-

Deaktivieren Sie die Autoscale-Gruppe im MAS ASG-Portal.

-

Wählen Sie einen der Cluster innerhalb der Autoskalierungsgruppen für das Upgrade aus.

-

Befolgen Sie die im Thema: Upgrade oder Downgrade des Citrix ADC Clustersdokumentierten Schritte.

Hinweis:

- Aktualisieren Sie einen Knoten im Cluster.

- Überwachen Sie den Anwendungsdatenverkehr auf Fehler.

- Wenn Benutzer auf Probleme oder Ausfälle stoßen, stufen Sie den Knoten herunter, der zuvor aktualisiert wurde. Andernfalls fahren Sie mit dem Upgrade aller Knoten fort.

- Fahren Sie mit dem Upgrade der Knoten in allen Clustern in der Autoscale-Gruppe fort.

Hinweis:

Wenn das Upgrade für einen Cluster fehlschlägt, stufen Sie alle Cluster in der Autoscale-Gruppe auf die vorherige Version herunter. Befolgen Sie die im Thema Upgrade oder Downgrade des Citrix ADC Clustersdokumentierten Schritte.

-

Nach erfolgreichem Upgrade aller Cluster aktualisieren Sie das AMI im MAS-ASG-Portal. AMI muss dieselbe Version haben wie das für das Upgrade verwendete Image.

-

Bearbeiten Sie die Autoscale-Gruppe, und geben Sie das AMI ein, das der aktualisierten Version entspricht.

-

Aktivieren Sie die Autoskalierungsgruppe im ADM-Portal.

Ändern der Konfiguration von Autoscale-Gruppen

-

Benutzer können eine Autoscale-Gruppenkonfiguration ändern oder eine Autoscale-Gruppe löschen. Benutzer können nur die folgenden Autoscale-Gruppenparameter ändern.

-

Modus der Verkehrsverteilung.

-

Maximal- und Minimalgrenzen der Schwellenwertparameter.

-

Minimale und maximale Instanzwerte.

-

Wert für den Verbindungszeitraum entleeren.

-

Wert der Abklingzeit.

-

Time to live value — Wenn der Verkehrsverteilungsmodus DNS ist.

-

Wert für die Beobachtungsdauer.

-

-

Benutzer können die Autoscale-Gruppen auch löschen, nachdem sie erstellt wurden.

Wenn Benutzer eine Autoscale-Gruppe löschen, werden alle Domänen und IP-Adressen von DNS/NLB deregistriert und die Clusterknoten werden deprovisioniert.

Bereitstellung von CloudFormation-Vorlagen

Citrix ADC VPX ist als Amazon Machine Images (AMI) im AWS Marketplaceverfügbar.

Bevor Sie eine CloudFormation-Vorlage zur Bereitstellung eines Citrix ADC VPX in AWS verwenden, muss der AWS-Benutzer die Bedingungen akzeptieren und das AWS Marketplace Marketplace-Produkt abonnieren. Jede Ausgabe des Citrix ADC VPX im Marketplace erfordert diesen Schritt.

Jede Vorlage im CloudFormation-Repository enthält eine zusammengestellte Dokumentation, die die Verwendung und Architektur der Vorlage beschreibt. Die Vorlagen versuchen, die empfohlene Bereitstellungsarchitektur des Citrix ADC VPX zu kodifizieren oder den Benutzer in den Citrix ADC einzuführen oder eine bestimmte Funktion, Edition oder Option zu demonstrieren. Benutzer können die Vorlagen wiederverwenden, modifizieren oder erweitern, um sie an ihre Produktions- und Testanforderungen anzupassen. Die meisten Vorlagen erfordern neben den Berechtigungen zum Erstellen von IAM-Rollen auch vollständige EC2-Berechtigungen.

Die CloudFormation-Vorlagen enthalten AMI-IDs, die für eine bestimmte Version von Citrix ADC VPX (z. B. Version 12.0—56.20) und Edition (z. B. Citrix ADC VPX Platinum Edition - 10 Mbit/s) ODER Citrix ADC BYOL spezifisch sind. Um eine andere Version/Edition des Citrix ADC VPX mit einer CloudFormation-Vorlage zu verwenden, muss der Benutzer die Vorlage bearbeiten und die AMI-IDs ersetzen.

Die neuesten Citrix ADC AWS-AMI-IDs sind in den Citrix ADC CloudFormation Templates auf GitHub citrix-adc-aws-cloudformation/templatesverfügbar.

CFT-Dree-NIC-Bereitstellung

Diese Vorlage stellt eine VPC mit 3 Subnetzen (Management, Client, Server) für 2 Availability Zones bereit. Es stellt ein Internet-Gateway mit einer Standardroute in den öffentlichen Subnetzen bereit. Diese Vorlage erstellt auch ein HA-Paar über Availability Zones hinweg mit zwei Instanzen von Citrix ADC: 3 ENIs, die 3 VPC-Subnetzen (Management, Client, Server) auf primären und 3 ENIs, die 3 VPC-Subnetzen (Management, Client, Server) zugeordnet sind, auf sekundären. Allen von dieser CFT erstellten Ressourcennamen wird ein tagName des Stacknamens vorangestellt.

Die Ausgabe der CloudFormation-Vorlage umfasst:

-

primaryCitrixADCManagementUrl — HTTPS-URL zur Management-GUI des primären VPX (verwendet ein selbstsigniertes Zertifikat).

-

primaryCitrixADCManagementUrl2 — HTTP-URL zur Management-GUI des primären VPX.

-

primaryCitrixADCInstanceId — Instanz-ID der neu erstellten primären VPX-Instanz.

-

primaryCitrixADCPublicVIP - Elastische IP-Adresse der primären VPX-Instanz, die mit der VIP verknüpft ist.

-

primaryCitrixADCPrivatenSIP - Private IP (NS IP), die für die Verwaltung des primären VPX verwendet wird.

-

primaryCitrixADCPublicNSIP - Öffentliche IP (NS IP), die für die Verwaltung des primären VPX verwendet wird.

-

primaryCitrixADCPrivateVIP - Private IP-Adresse der primären VPX-Instanz, die mit der VIP verknüpft ist.

-

primaryCitrixADCSnip - Private IP-Adresse der primären VPX-Instanz, die mit dem SNIP verknüpft ist.

-

secondaryCitrixADCManagementUrl — HTTPS-URL zur Management-GUI des sekundären VPX (verwendet ein selbstsigniertes Zertifikat).

-

SecondaryCitrixADCManagementUrl2 — HTTP-URL zur Management-GUI des sekundären VPX.

-

secondaryCitrixADCInstanceId — Instanz-ID der neu erstellten sekundären VPX-Instanz.

-