導入ガイド AWS上のCitrix ADC VPX-Autoscale

協力者

著者: ブレイク・シンドラー

概要

Citrix ADCは、ホストされている場所に関係なく、Web、従来型、およびクラウドネイティブのアプリケーションに高品質のユーザーエクスペリエンスを提供するアプリケーション配信および負荷分散ソリューションです。ユーザーを単一の構成やクラウドに閉じ込めることなく、さまざまなフォームファクターと展開オプションで提供されます。プール容量ライセンスにより、クラウド展開間で容量を移動できます。

サービスとアプリケーションデリバリのリーダーとして、Citrix ADCは世界中の何千ものネットワークに展開され、エンタープライズおよびクラウドサービスの提供を最適化し、セキュリティで保護し、制御しています。Citrix ADCは、Webサーバーとデータベースサーバーの前に直接配置され、高速負荷分散とコンテンツスイッチ、HTTP圧縮、コンテンツキャッシュ、SSLアクセラレーション、アプリケーションフローの可視性、強力なアプリケーションファイアウォールを統合し、使いやすい統合プラットフォームに統合します。ネットワークデータを実用的なビジネスインテリジェンスに変換するエンドツーエンドの監視により、SLA への対応が大幅に簡素化されます。Citrix ADCでは、プログラミングの専門知識を必要とせずに、シンプルな宣言型ポリシーエンジンを使用してポリシーを定義および管理できます。

Citrix VPX

Citrix ADC VPX 製品は、さまざまな仮想化およびクラウドプラットフォームでホストできる仮想アプライアンスです。

-

Citrix Hypervisor

-

VMware ESX

-

Microsoft Hyper-V

-

Linux KVM

-

Amazon Web Services

-

Microsoft Azure

-

Google Cloud Platform

この導入ガイドは、Amazon Web Services Citrix ADC VPXに焦点を当てています。

Amazon Web Services

Amazon Web Services(AWS)は、Amazonが提供する包括的で進化するクラウドコンピューティングプラットフォームであり、サービスとしてのインフラストラクチャ(IaaS)、サービスとしてのプラットフォーム(PaaS)、およびサービスとしてのパッケージ化されたソフトウェア(SaaS)が混在しています。AWS のサービスは、計算能力、データベースストレージ、コンテンツ配信サービスなどのツールを提供できます。

AWS は、以下の必須サービスを提供します

-

AWS コンピューティングサービス

-

マイグレーションサービス

-

ストレージ

-

データベースサービス

-

管理ツール

-

セキュリティサービス

-

分析

-

ネットワーク

-

メッセージ

-

開発者ツール

-

モバイルサービス

AWSの用語

ここでは、このドキュメントで使用されている、ユーザーがよく理解している必要のある主要な用語の簡単な説明を示します。

-

Amazon Machine Image(AMI)-クラウド内の仮想サーバーであるインスタンスを起動するために必要な情報を提供するマシンイメージ。

-

Auto Scaling-ユーザー定義のポリシー、スケジュール、ヘルスチェックに基づいて Amazon EC2 インスタンスを自動的に起動または終了するウェブサービス。

-

AWS Auto Scaling グループ-AWS Auto Scaling グループは、類似した特性を共有する EC2 インスタンスの集合であり、インスタンスのスケーリングと管理の目的では論理グループとして扱われます。

-

Elastic Block Store — AWS クラウドの Amazon EC2 インスタンスで使用する永続的なブロックストレージボリュームを提供します。

-

Elastic Compute Cloud (EC2)-安全でサイズ変更可能なコンピューティングキャパシティをクラウドで提供するウェブサービス。Web規模のクラウドコンピューティングを開発者が簡単に実施できるように設計されています。

-

Elastic Load Balancing (ELB)-受信アプリケーショントラフィックを、複数のアベイラビリティーゾーンにある複数の EC トラフィックを分散させることで、ユーザーアプリケーションのフォールトトレランスが向上します。

-

Elastic Network Interface (ENI)-ユーザーが仮想プライベートクラウド (VPC) 内のインスタンスにアタッチできる仮想ネットワークインターフェイス。

-

Elastic IP (EIP) アドレス-ユーザーが Amazon EC2 または Amazon VPC に割り当て、インスタンスにアタッチした静的なパブリック IPv4 アドレス。Elastic IP アドレスは、特定のインスタンスではなく、ユーザーアカウントに関連付けられます。ユーザーはニーズの変化に応じて簡単に割り当て、アタッチ、デタッチ、および解放できるため、柔軟性があります。

-

IAM-instance-profile-AWS のクラスターにプロビジョニングされた Citrix ADC インスタンスに提供されるアイデンティティ。プロファイルにより、インスタンスが、クライアントリクエストの負荷分散を開始したときに AWS サービスにアクセスできるようになります。

-

アイデンティティとアクセス管理 (IAM)-アイデンティティが AWS で実行できることとできないことを決定するアクセス権限ポリシーを持つ AWS ID。ユーザーは IAM ロールを使用して、EC2 インスタンスで実行されているアプリケーションが AWS リソースに安全にアクセスできるようにすることができます。高可用性セットアップでVPXインスタンスを展開する場合、IAMロールは必須です。

-

インスタンスタイプ-Amazon EC2 は、さまざまなユースケースに合わせて最適化された幅広いインスタンスタイプを提供します。インスタンスタイプは、CPU、メモリ、ストレージ、ネットワーク容量のさまざまな組み合わせで構成され、ユーザーはアプリケーションに適したリソースの組み合わせを柔軟に選択できます。

-

リスナー-リスナーは、構成したプロトコルとポートを使用して、接続要求をチェックするプロセスです。リスナーに対して定義するルールによって、ロードバランサーが 1 つ以上のターゲットグループのターゲットにリクエストをルーティングする方法が決まります。

-

NLB-ネットワークロードバランサー。NLB は、AWS 環境で使用可能な L4 ロードバランサーです。

-

Route 53-Route 53 は、Amazon の高可用性とスケーラブルなクラウドドメインネームシステム (DNS) ウェブサービスです。

-

セキュリティグループ-インスタンスに対して許可されるインバウンドネットワーク接続の名前付きセット。

-

サブネット-EC2 インスタンスをアタッチできる VPC の IP アドレス範囲のセグメント。ユーザーは、セキュリティと運用のニーズに応じてインスタンスをグループ化するサブネットを作成できます。

-

Virtual Private Cloud (VPC)-AWS クラウドの論理的に分離されたセクションをプロビジョニングするためのウェブサービス。ユーザーは、定義した仮想ネットワークで AWS リソースを起動できます。

以下に、このドキュメントで使用されているその他の用語の簡単な説明を示します。

- Autoscale グループ-Autoscale グループは、アプリケーションを単一のエンティティとして負荷分散し、しきい値パラメーターが制限を超えたときに自動スケーリングをトリガーするCitrix ADCインスタンスのグループです。Citrix ADC インスタンスは、Autoscaleグループ構成に基づいて動的にスケールアウトまたはスケールインします。

注:

このドキュメントでは、Citrix autoscaleグループはautoscaleグループと呼ばれていますが、AWS自動スケールグループは明示的に AWS autoscaleグループと呼ばれています。

-

Citrix ADCクラスタ-Citrix ADCクラスタはCitrix ADC VPXインスタンスのグループであり、各インスタンスはノードと呼ばれます。クライアントトラフィックは、高可用性、高スループット、およびスケーラビリティを提供するために、ノード間で分散されます。

-

CloudFormation-関連する AWS リソースを 1 つのユニットとしてまとめて作成および削除するテンプレートを作成または変更するサービス。

-

クールダウン期間-スケールアウト後、クールダウン期間は、統計の評価を停止する必要がある時間です。クールダウン期間は、次のスケーリング決定が下される前に、現在のトラフィックを安定させ、現在のインスタンスセットで平均化できるようにすることで、自動スケールグループの有機的な成長を保証します。デフォルトのクールダウン期間の値は 10 分で、設定可能です。

注:

デフォルト値は、スケールアウト後にシステムが安定するのに必要な時間(約4分)にCitrix ADC構成とDNSアドバタイズ時間を加えたものに基づいて決定されます。

- ドレイン接続タイムアウト-スケールイン中、プロビジョニング解除のためにインスタンスが選択されると、Citrix ADMはそのインスタンスをautoscaleグループへの新しい接続の処理から削除し、指定されたドレイン接続タイムアウト期間が終了するまで待機してからプロビジョニング解除します。このタイムアウトにより、このインスタンスへの既存の接続は、プロビジョニング解除される前に排出されます。ドレイン接続タイムアウトの期限が切れる前に接続がドレインされた場合、Citrix ADM はドレイン接続タイムアウトの期限が切れるまで待機してから、新しい評価を開始します。

注:

ドレイン接続のタイムアウトが経過しても接続がドレインされない場合、Citrix ADMはアプリケーションに影響を与える可能性のあるインスタンスを削除します。デフォルト値は 5 分で、設定可能です。

-

キーペア-ユーザーが電子的に身元を証明するためのセキュリティ認証情報のセット。キーペアはプライベートキーとパブリックキーで構成されます。

-

ルートテーブル-ルートテーブルに関連付けられているサブネットから出るトラフィックを制御する一連のルーティングルール。ユーザーは複数のサブネットを単一のルートテーブルに関連付けることができますが、サブネットは一度に 1 つのルートテーブルにのみ関連付けることができます。

-

シンプルストレージサービス (S3)-インターネット用のストレージ。Web規模のコンピューティングを開発者が簡単に実施できるように設計されています。

-

タグ-各自動スケールグループには、キーと値のペアであるタグが割り当てられます。リソースにタグを適用すると、リソースの整理や識別が容易になります。タグは AWS と Citrix ADM の両方に適用されます。例:キー=名前、値=ウェブサーバー。一貫したタグセットを使用して、開発、生産、テストなどのさまざまなグループに属する可能性のある自動スケールグループを簡単に追跡できます。

-

しきい値パラメータ-スケールアウトまたはスケールインをトリガーするために監視されるパラメータ。パラメータは、CPU 使用率、メモリ使用率、およびスループットです。監視するパラメータを 1 つ以上選択することも、複数のパラメータを選択できます。

-

Time to Live (TTL)-情報のソースを再び調べる前に、DNS リソースレコードがキャッシュされる時間間隔を指定します。デフォルトの TTL 値は 30 秒で、設定可能です。

-

Watch Time-スケーリングを行うために、スケールパラメータのしきい値を超え続ける必要がある時間。この指定された時間内に収集されたすべてのサンプルでしきい値を超えると、スケーリングが発生します。この期間中、しきい値パラメータが最大しきい値よりも高い値にとどまる場合は、スケールアウトがトリガーされます。しきい値パラメータが最小しきい値よりも低い値で動作する場合、スケールインがトリガーされます。デフォルト値は 3 分で、設定可能です。

使用例

各サービスを個別の仮想アプライアンスとして展開する必要がある代替ソリューションと比較して、Citrix ADC on AWSは、L4負荷分散、L7トラフィック管理、サーバーオフロード、アプリケーションアクセラレーション、アプリケーションセキュリティ、およびその他の重要なアプリケーション配信機能を単一のVPXに統合します。インスタンスを作成し、AWS Marketplace から便利に利用できます。さらに、すべてが単一のポリシーフレームワークによって管理され、オンプレミスのCitrix ADC展開を管理するのと同じ強力なツールセットで管理されます。その結果、Citrix ADC on AWS では、今日の企業の即時ニーズをサポートするだけでなく、レガシーコンピューティングインフラストラクチャからエンタープライズクラウドデータセンターへの継続的な進化をサポートするいくつかの魅力的なユースケースが可能になります。

Autoscale によるデータセンターの拡張

パブリッククラウドでのCitrix フットプリントの拡大を検討している組織があり、ネイティブのパブリッククラウドサービスの使用を検討しています。一般的なユースケースは、企業が自分のペースでクラウドに移行して、より高いROIワークロードまたはアプリケーションに集中できるようにすることです。また、帯域幅とインスタンスを切り離すことで、オンプレミスとクラウドの両方でワークロードを維持するために、プールされたキャパシティデバイスを使用することが含まれる当社のソリューションを使用することで、ユーザーは自分のペースで選択したクラウドに移行できます。

現在、パブリッククラウドは伸縮自在性を提供します。これは、リソースの過剰プロビジョニングや不足を心配することなく、オンデマンドでアプリケーションをホストしたいお客様にとっても重要なユースケースです。

クラウドでアプリケーションを効率的にホストすると、アプリケーションの必要に応じて、リソースを簡単にコスト効率よく管理できます。たとえば、企業が AWS で実行されている E コマースウェブポータルを持っているとします。このポータルは、アプリケーショントラフィックが急増している間に莫大な割引を提供することがあります。これらの提供中にアプリケーショントラフィックが増加した場合、アプリケーションを動的にスケールアウトする必要があり、ネットワークリソースも同様に増やす必要があります。

Citrix ADM 自動スケーリング機能は、AWS での Citrix ADC インスタンスのProvisioning と自動スケーリングをサポートします。Citrix ADM 自動スケーリング機能は、メモリ使用量、CPU使用量、スループットなどのしきい値パラメータを常に監視します。ユーザーは、監視するパラメーターの 1 つまたは複数のパラメーターを選択できます。これらのパラメータ値は、ユーザが設定した値と比較されます。パラメーター値が制限を超えると、必要に応じてスケールアウトまたはスケールインがトリガーされます。

Citrix ADM autoscale機能のアーキテクチャは、ユーザーが各自動スケールグループのインスタンスの最小数と最大数を構成できるように設計されています。これらの数値を事前に設定しておくと、各アプリケーションが常に稼働し、顧客の需要に合致していることが保証されます。

自動スケーリングの利点

アプリケーションの高可用性。自動スケーリングにより、アプリケーションのトラフィック要求を処理するための適切な数のCitrix ADC VPX インスタンスが常に確保されます。これは、トラフィック要求に関係なく、アプリケーションが常に起動して実行されるようにするためです。

スマートなスケーリング決定とゼロタッチ構成。自動スケーリングはアプリケーションを継続的に監視し、要求に応じて動的にCitrix ADC インスタンスを追加または削除します。需要が急増すると、インスタンスは自動的に追加されます。需要が急増すると、インスタンスは自動的に削除されます。Citrix ADC インスタンスの追加と削除は自動的に行われ、手動によるゼロタッチ構成になります。

自動DNS管理。Citrix ADM Autoscale機能では、自動DNS管理機能を使用できます。新しいCitrix ADC インスタンスが追加されると、ドメイン名が自動的に更新されます。

グレースフル接続終了。スケールイン中、Citrix ADC インスタンスは正常に削除され、クライアント接続が失われるのを防ぎます。

コスト管理の向上。自動スケーリングは、必要に応じてCitrix ADC インスタンスを動的に増減します。必要なインスタンスのみを実行することで、ユーザーは関連するコストを最適化できます。ユーザーは、必要なときにのみインスタンスを起動し、不要なときにインスタンスを終了することで、費用を節約できます。したがって、ユーザーは使用したリソースに対してのみ料金を支払います。

観測性。可観測性は、アプリケーション開発者またはIT担当者がアプリケーションの正常性を監視するために不可欠です。Citrix ADMのautoscaleダッシュボードを使用すると、ユーザーはしきい値パラメーター値、自動スケーリングトリガーのタイムスタンプ、イベント、および自動スケールに参加するインスタンスを視覚化できます。

展開の種類

3 NIC 導入

-

一般的な展開

-

一般的な展開

-

スタイルブック主導

-

ADMと

-

GSLB (ドメイン登録ありの Route53)

-

ライセンス-プール/マーケットプレイス

-

-

使用例

-

3 つの NIC 展開は、データと管理トラフィックの実際の分離を実現するために使用されます。

-

3つのNICを配備することで、ADCの規模と性能も向上します。

-

3 つの NIC 配置は、スループットが通常 1 Gbps 以上で、3 つの NIC 配置が推奨されるネットワークアプリケーションで使用されます。

-

CFT 展開

お客様は、デプロイをカスタマイズする場合や、デプロイを自動化する場合、CloudFormation テンプレートを使用してデプロイします。

展開手順

Autoscale によるデータセンターの拡張のための3つのNIC導入

Citrix ADC VPXインスタンスは、AWSマーケットプレイスでAmazonマシンイメージ(AMI)として利用でき、AWS VPC内のElastic Compute Cloud(EC2)インスタンスとして起動できます。Citrix VPXでサポートされているAMIとして許可されている最小のEC2インスタンスタイプはm4.largeです。Citrix ADC VPX AMIインスタンスには、少なくとも2つの仮想CPUと2 GBのメモリが必要です。また、AWS VPC内で起動されるEC2インスタンスは、複数のインターフェイス、インターフェイスごとに複数のIPアドレス、VPX構成に必要なパブリックおよびプライベートIPアドレスも提供できます。各VPXインスタンスには、少なくとも3つのIPサブネットが必要です。

-

管理サブネット

-

クライアント側サブネット(VIP)

-

バックエンド向けサブネット (SNIP)

AWSでの標準のVPXインスタンスのインストールには、3つのネットワークインターフェイスをお勧めします。

現在、AWSでは、AWS VPC内で実行しているインスタンスでのみ、マルチIP機能を使用できます。VPC内のVPXインスタンスを使用して、EC2インスタンスで実行しているサーバーの負荷を分散できます。Amazon VPC を使用すると、ユーザーは、独自の IP アドレス範囲、サブネット、ルートテーブル、ネットワークゲートウェイなどの仮想ネットワーク環境を作成および制御できます。

注:

デフォルトでは、ユーザーは AWS アカウントごとに AWS リージョンごとに最大 5 つの VPC インスタンスを作成できます。ユーザーは、Amazon のリクエストフォーム「Amazon VPC リクエスト」を送信することで、 VPC 制限の引き上げをリクエストできます。

ライセンス要件

Citrix 自動スケールグループ用に作成された Citrix ADC インスタンスは、Citrix ADC アドバンストライセンスまたはプレミアム ADC ライセンスを使用します。Citrix ADC クラスタリング機能は、アドバンストまたはプレミアムADCライセンスに含まれています。

ユーザーは、Citrix ADCitrix ADM によってプロビジョニングされたCitrix ADCのライセンスを取得するために、次のいずれかの方法を選択できます。

-

Citrix ADMに存在するADCライセンスを使用する:自動スケールグループの作成時に、プール容量、VPXライセンス、または仮想CPUライセンスを構成します。そのため、新しいインスタンスが自動スケールグループにプロビジョニングされると、すでに構成されているライセンスタイプが、プロビジョニングされたインスタンスに自動的に適用されます。

-

プールされたキャパシティ: Autoscaleグループ内のすべてのプロビジョニングされたインスタンスに帯域幅を割り当てます。ユーザーが新しいインスタンスをプロビジョニングするために必要な帯域幅をCitrix ADMで使用できるようにします。詳細については、「 プールキャパシティの設定」を参照してください。autoscale グループの各 ADC インスタンスは、1 つのインスタンス・ライセンスと指定された帯域幅をプールからチェックアウトします。

-

VPXライセンス:VPXライセンスを新しくプロビジョニングされたインスタンスに適用します。新しいインスタンスをプロビジョニングするために必要な数のVPXライセンスが、Citrix ADMで利用可能であることを確認します。Citrix ADC VPX インスタンスがプロビジョニングされると、インスタンスはCitrix ADM からライセンスをチェックアウトします。詳しくは、「 Citrix ADC VPXチェックインおよびチェックアウトライセンス」を参照してください。

-

仮想 CPU ライセンス:新しくプロビジョニングされたインスタンスに仮想 CPU ライセンスを適用します。このライセンスでは、Citrix ADC VPX インスタンスの資格を持つCPUの数を指定します。新しいインスタンスをプロビジョニングするために必要な数の仮想CPUがCitrix ADMにあることを確認します。Citrix ADC VPX インスタンスがプロビジョニングされると、インスタンスはCitrix ADM から仮想CPUライセンスをチェックアウトします。詳しくは、「 Citrix ADC 仮想CPUライセンス」を参照してください。

-

プロビジョニングされたインスタンスが破棄またはプロビジョニング解除されると、適用されたライセンスは自動的にCitrix ADM に返されます。

消費されたライセンスを監視するには、[ネットワーク] > [ライセンス] ページに移動します。

- AWSサブスクリプションライセンスの使用:Autoscaleグループを作成するときに、AWSマーケットプレイスで利用可能なCitrix ADCライセンスを設定します。したがって、Autoscaleグループ用に新しいインスタンスがプロビジョニングされると、ライセンスは AWS Marketplace から取得されます。

Citrix ADC VPXインスタンスをAWSにデプロイする

顧客がアプリケーションをクラウドに移行すると、アプリケーションの一部であるコンポーネントが増え、分散性が高まり、動的に管理する必要があります。

AWS上のCitrix ADC VPXインスタンスを使用すると、ユーザーはL4-L7ネットワークスタックをAWSにシームレスに拡張できます。Citrix ADC VPXにより、AWSはオンプレミスのITインフラストラクチャの自然な拡張となります。お客様は、Citrix ADC VPX on AWSを使用して、クラウドの弾力性と柔軟性を、世界で最も要求の厳しいWebサイトとアプリケーションをサポートする同じ最適化、セキュリティ、および制御機能と組み合わせることができます。

Citrix Application Delivery Management(ADM)がCitrix ADCインスタンスを監視することで、ユーザーはアプリケーションの正常性、パフォーマンス、セキュリティを可視化できます。ハイブリッドマルチクラウド環境全体で、アプリケーション配信インフラストラクチャの設定、展開、管理を自動化できます。

アーキテクチャ図

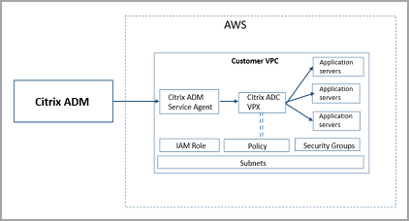

次の画像は、Citrix ADM を AWS に接続して AWS で Citrix ADC VPX インスタンスをプロビジョニングする方法の概要を示しています。

構成タスク

Citrix ADM でCitrix ADC VPXインスタンスをプロビジョニングする前に、AWSで次のタスクを実行します。

-

サブネットの作成

-

セキュリティグループの作成

-

IAM ロールを作成し、ポリシーを定義する

AWS でインスタンスをプロビジョニングするには、Citrix ADM で以下のタスクを実行します。

-

サイトを作成

-

AWS での Citrix ADC VPX インスタンスのプロビジョニング

サブネットを作成するには

VPC に 3 つのサブネットを作成します。VPCでCitrix ADC VPXインスタンスをプロビジョニングするために必要な3つのサブネットは、管理、クライアント、サーバーです。各サブネットの VPC で定義されている範囲から IPv4 CIDR ブロックを指定します。サブネットが存在するアベイラビリティーゾーンを指定します。同じアベイラビリティーゾーンに 3 つのサブネットをすべて作成します。

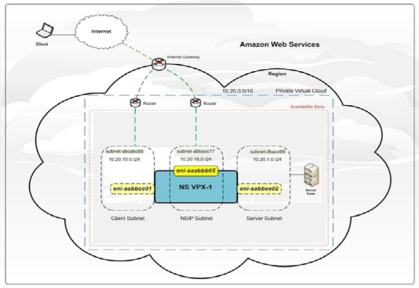

次の図は、お客様のリージョンに作成された 3 つのサブネットと、クライアントシステムへの接続を示しています。

VPC とサブネットの詳細については、「VPC とサブネット」を参照してください。

セキュリティグループを作成するには

セキュリティグループを作成して、Citrix ADC VPX インスタンスのインバウンドトラフィックとアウトバウンドトラフィックを制御します。セキュリティグループは、ユーザーインスタンスの仮想ファイアウォールとして機能します。サブネットレベルではなく、インスタンスレベルでセキュリティグループを作成します。ユーザー VPC 内のサブネット内の各インスタンスを、異なるセキュリティグループのセットに割り当てることができます。各セキュリティグループのルールを追加して、クライアントサブネットを通過してインスタンスに通過するインバウンドトラフィックを制御します。ユーザーは、サーバーサブネットを経由してアプリケーションサーバーに到達する送信トラフィックを制御する個別のルールセットを追加することもできます。ユーザーはインスタンスに対してデフォルトのセキュリティグループを使用できますが、独自のグループを作成することもできます。サブネットごとに 1 つずつ、セキュリティグループを 3 つ作成します。ユーザーが制御したい着信トラフィックと発信トラフィックの両方に対するルールを作成します。ユーザーは必要な数だけルールを追加できます。

セキュリティグループの詳細については、「 VPC のセキュリティグループ」を参照してください。

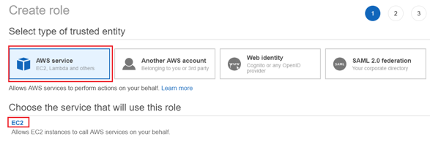

IAM ロールを作成してポリシーを定義するには

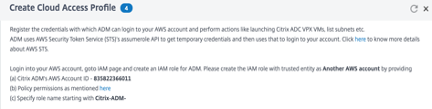

お客様がユーザーとCitrixの信頼されたAWSアカウントとの間に信頼関係を確立し、Citrix 権限を持つポリシーを作成できるように、IAMロールを作成します。

-

AWS で [サービス] をクリックします。左側のナビゲーションペインで、[IAM] > [ロール] > [ロールの作成] を選択します。

-

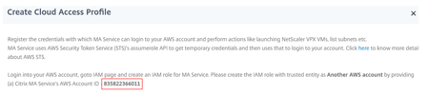

ユーザーは、自分の AWS アカウントを Citrix ADM の AWS アカウントに接続しています。そのため、Citrix ADM がAWS アカウントでアクションを実行できるようにするには、[別のAWS アカウント] を選択します。

-

12桁のCitrix ADM AWSアカウントIDを入力します。Citrix のIDは835822366011である。ユーザーは、クラウドアクセスプロファイルを作成するときに、Citrix ADM でCitrix IDを見つけることもできます。

-

[サードパーティアカウントに接続するには外部 ID を要求する] を有効にします。ユーザーは、オプションの外部識別子を要求することで、役割のセキュリティを高めることができます。任意の文字を組み合わせて使用できる ID を入力します。

-

権限をクリックします。

-

[アクセス権限ポリシーの添付] ページで、[ポリシーの作成] をクリックします。

Citrixからのアクセス許可の一覧は、次のボックスに表示されます。

{

"Version": "2012-10-17",

"Statement":

[

{

"Effect": "Allow",

"Action": [

"ec2:DescribeInstances",

"ec2:DescribeImageAttribute",

"ec2:DescribeInstanceAttribute",

"ec2:DescribeRegions",

"ec2:DescribeDhcpOptions",

"ec2:DescribeSecurityGroups",

"ec2:DescribeHosts",

"ec2:DescribeImages",

"ec2:DescribeVpcs",

"ec2:DescribeSubnets",

"ec2:DescribeNetworkInterfaces",

"ec2:DescribeAvailabilityZones",

"ec2:DescribeNetworkInterfaceAttribute",

"ec2:DescribeInstanceStatus",

"ec2:DescribeAddresses",

"ec2:DescribeKeyPairs",

"ec2:DescribeTags",

"ec2:DescribeVolumeStatus",

"ec2:DescribeVolumes",

"ec2:DescribeVolumeAttribute",

"ec2:CreateTags",

"ec2:DeleteTags",

"ec2:CreateKeyPair",

"ec2:DeleteKeyPair",

"ec2:ResetInstanceAttribute",

"ec2:RunScheduledInstances",

"ec2:ReportInstanceStatus",

"ec2:StartInstances",

"ec2:RunInstances",

"ec2:StopInstances",

"ec2:UnmonitorInstances",

"ec2:MonitorInstances",

"ec2:RebootInstances",

"ec2:TerminateInstances",

"ec2:ModifyInstanceAttribute",

"ec2:AssignPrivateIpAddresses",

"ec2:UnassignPrivateIpAddresses",

"ec2:CreateNetworkInterface",

"ec2:AttachNetworkInterface",

"ec2:DetachNetworkInterface",

"ec2:DeleteNetworkInterface",

"ec2:ResetNetworkInterfaceAttribute",

"ec2:ModifyNetworkInterfaceAttribute",

"ec2:AssociateAddress",

"ec2:AllocateAddress",

"ec2:ReleaseAddress",

"ec2:DisassociateAddress",

"ec2:GetConsoleOutput"

],

"Resource": "*"

}

]

}

<!--NeedCopy-->

-

権限のリストをコピーして [JSON] タブに貼り付け、[ポリシーを確認] をクリックします。

-

[ポリシーの確認] ページで、ポリシーの名前を入力し、説明を入力し、[ポリシーの作成] をクリックします。

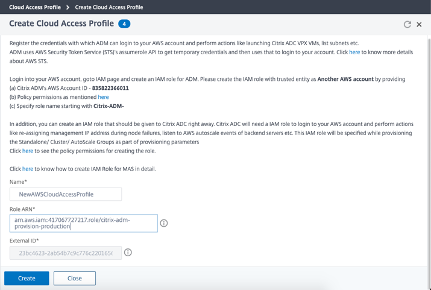

Citrix ADM でサイトを作成するには

Citrix ADM でサイトを作成し、AWS ロールに関連付けられた VPC の詳細を追加します。

-

Citrix ADM で、[ネットワーク]>[サイト]に移動します。

-

[追加] をクリックします。

-

サービスタイプを AWS として選択し、[既存の VPC をサイトとして使用] を有効にします。

-

クラウドアクセスプロファイルを選択します。

-

クラウドアクセスプロファイルがフィールドに存在しない場合は、[追加] をクリックしてプロファイルを作成します。

-

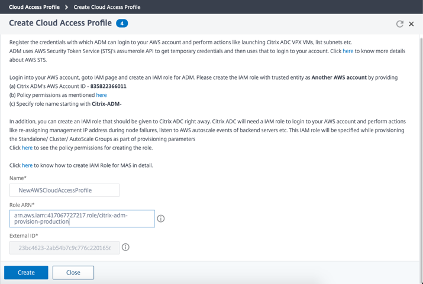

[クラウドアクセスプロファイルの作成] ページで、ユーザーが AWS にアクセスするプロファイルの名前を入力します。

-

ユーザーが AWS で作成したロールに関連付けられている ARN を入力します。

-

AWS で ID およびアクセス管理 (IAM) ロールを作成する際にユーザーが提供した外部 ID を入力します。「IAM ロールを作成してポリシーを定義するには」タスクのステップ 4 を参照してください。AWS で指定した IAM ロール名が「Citrix-ADM-」で始まり、ロール ARN に正しく表示されていることを確認します。

-

AWS のユーザー IAM ロールに関連付けられた VPC の詳細(リージョン、VPC ID、名前、CIDR ブロックなど)は、Citrix ADM にインポートされます。

-

サイトの名前を入力します。

-

[Create] をクリックします。

AWSでCitrix ADC VPXをプロビジョニングするには

ユーザーが以前に作成したサイトを使用して、AWSでCitrix ADC VPXインスタンスをプロビジョニングします。Citrix ADMサービスエージェントの詳細を提供し、そのエージェントにバインドされたインスタンスをプロビジョニングします。

-

Citrix ADM で、[ネットワーク] > [インスタンス] > [Citrix ADC] に移動します。

-

[VPX] タブで、[プロビジョニング] をクリックします。

このオプションを選択すると、[クラウドでのCitrix ADC VPX プロビジョニング]ページが表示されます。

-

Amazon Web Services (AWS)を選択し、[次へ] をクリックします**。

-

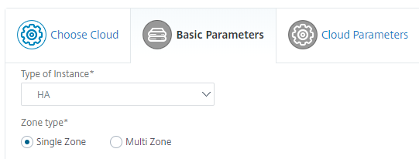

[基本パラメータ] で、リストから [インスタンスのタイプ] を選択します。

-

スタンドアロン:このオプションは、AWSでスタンドアロンのCitrix ADC VPXインスタンスをプロビジョニングします。

-

HA: このオプションは、AWS上の高可用性Citrix ADC VPXインスタンスをプロビジョニングします。

Citrix ADC VPXインスタンスを同じゾーンにプロビジョニングするには、[ゾーンタイプ] の [シングルゾーン] オプションを選択します。

複数のゾーンにまたがるCitrix ADC VPXインスタンスをプロビジョニングするには、[ゾーンタイプ] の [マルチゾーン**] オプションを選択します。[Cloud Parameters**] タブで、AWS で作成された各ゾーンのネットワークの詳細を必ず指定してください。

-

Citrix ADC VPXインスタンスの名前を指定します。

-

[サイト] で、前に作成したサイトを選択します。

-

[エージェント] で、Citrix ADC VPXインスタンスを管理するために作成されたエージェントを選択します。

-

[クラウドアクセスプロファイル] で、サイト作成時に作成したクラウドアクセスプロファイルを選択します。

-

[デバイスプロファイル] で、認証を提供するプロファイルを選択します。

Citrix ADC VPXインスタンスにログオンする必要がある場合、Citrix ADMはデバイスプロファイルを使用します。

- [次へ] をクリックします。

-

-

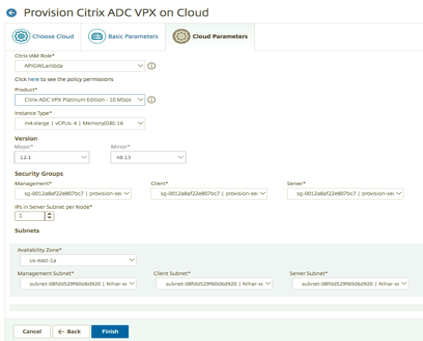

クラウドパラメータでは、

-

AWS で作成されたCitrix IAM ロールを選択します。IAM ロールは、AWS で ID を実行できる操作と実行できない操作を決定するアクセス権限ポリシーを持つ AWS ID です。

-

[製品]フィールドで、ユーザーがプロビジョニングするCitrix ADC製品バージョンを選択します。

-

[インスタンスタイプ] リストから EC2インスタンスタイプを選択します。

-

ユーザーがプロビジョニングするCitrix ADCバージョンを選択します。Citrix ADC**のメジャーバージョンとマイナーバージョンの両方を選択します**。

-

[セキュリティグループ] で、ユーザーが仮想ネットワークに作成した管理、クライアント、およびサーバーのセキュリティグループを選択します。

-

サーバーの [ノードあたりのサブネットのIP] で、セキュリティグループのノードあたりのサーバーサブネットの IP アドレスの数を選択します。

-

[Subnets] で、AWS で作成された各ゾーンの [管理]、[クライアント]、および [サーバー] サブネットを選択します。ユーザーは、[アベイラビリティーゾーン] リストからリージョンを選択することもできます。

-

-

[完了] をクリックします。

これで、Citrix ADC VPX インスタンスが AWS でプロビジョニングされました。

注: 現在、Citrix ADM は AWS からの Citrix ADC インスタンスのプロビジョニング解除をサポートしていません。

AWSでプロビジョニングされたCitrix ADC VPXを表示するには

-

AWS ホームページから [サービス] に移動し、[EC2] をクリックします。

-

[リソース] ページで、[実行中のインスタンス] をクリックします。

-

ユーザーは、AWSでプロビジョニングされたCitrix ADC VPXを表示できます。

Citrix ADC VPXインスタンスの名前は、Citrix ADMでインスタンスをプロビジョニングするときにユーザーが指定した名前と同じです。

Citrix ADMでプロビジョニングされたCitrix ADC VPXを表示するには

-

Citrix ADM で、[ネットワーク] > [インスタンス] > [Citrix ADC] に移動します。

-

[Citrix ADC VPX]タブを選択します。

-

AWS でプロビジョニングされた Citrix ADC VPX インスタンスは、ここに記載されています。

Citrix ADM を使用した AWS での Citrix ADC の自動スケーリング

自動スケーリングアーキテクチャ

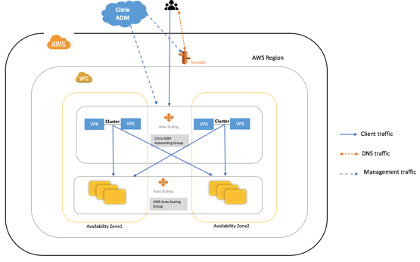

次の図は、DNS をトラフィックディストリビューターとして使用する Auto Scaling 機能のアーキテクチャを示しています。

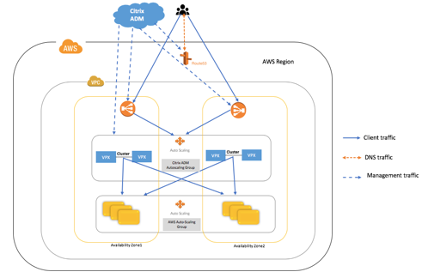

次の図は、トラフィックディストリビューターとして NLB を使用する Auto Scaling 機能のアーキテクチャを示しています。

Citrix Application Delivery Management(ADM)

Citrix Application Delivery Management は、オンプレミスまたはクラウドに展開されるすべてのCitrix ADC 展開を管理するためのWebベースのソリューションです。このクラウドソリューションを使用すると、単一の統合された、一元化されたクラウドベースのコンソールから、グローバルアプリケーション配信インフラストラクチャ全体を管理、監視、トラブルシューティングできます。Citrix Application Delivery Management(ADM)は、Citrix ADC 展開環境でのアプリケーション配信のセットアップ、展開、管理に必要なすべての機能を提供し、アプリケーションの正常性、パフォーマンス、およびセキュリティを豊富に分析します。

AutoScaleグループはCitrix ADM で作成され、Citrix ADC VPX インスタンスはCitrix ADM からプロビジョニングされます。アプリケーションは、Citrix ADM スタイルブックを通じて展開されます。

トラフィックディストリビューター (NLB または DNS/route53)

NLB または DNS/Route53 は、AutoScaleグループ内のすべてのノードにトラフィックを分散するために使用されます。詳しくは、「AutoScaleトラフィック分散モード」を参照してください。

Citrix ADMはトラフィックディストリビューターと通信して、アプリケーションのフロントエンドとなる負荷分散仮想サーバーのアプリケーションドメインとIPアドレスを更新します。

Citrix ADM Autoscale グループ

Autoscale グループは、アプリケーションを単一のエンティティとして負荷分散し、構成されたしきい値パラメーター値に基づいて自動スケーリングをトリガーするCitrix ADCインスタンスのグループです。

Citrix ADC クラスタ

Citrix ADCクラスターは、Citrix ADC VPXインスタンスのグループであり、各インスタンスはノードと呼ばれます。クライアントトラフィックは、高可用性、高スループット、およびスケーラビリティを提供するために、ノード間で分散されます。

注:

自動スケーリングの決定は、ノードレベルではなくクラスターレベルで行われます。

-

独立したクラスターは異なるアベイラビリティーゾーンでホストされるため、一部の共有状態機能のサポートには制限があります。

-

ソース IP パーシステンスや Cookie ベースのパーシステンス以外のパーシステンスセッションは、クラスター間で共有できません。ただし、負荷分散メソッドなどのステートレス機能はすべて、複数のアベイラビリティーゾーンで期待どおりに動作します。

AWS Auto Scalingグループ

AWS Auto Scaling グループは、同様の特性を共有する EC2 インスタンスの集合であり、インスタンスのスケーリングおよび管理を目的として論理的なグループとして扱われます。

AWS アベイラビリティーゾーン

AWS アベイラビリティーゾーンは、リージョン内の独立した場所です。各リージョンは、複数のアベイラビリティーゾーンで構成されています。各アベイラビリティーゾーンは 1 つのリージョンに属しています。

トラフィック分散モード

ユーザーがアプリケーションの展開をクラウドに移行すると、自動スケーリングがインフラストラクチャの一部になります。アプリケーションが自動スケーリングを使用してスケールアウトまたはスケールインする場合、これらの変更をクライアントに伝播する必要があります。この伝播は、DNS ベースまたは NLB ベースの自動スケーリングを使用して実現されます。

トラフィック分散のユースケース

| 機能 | NLB でサポートされています | DNSでサポートされています |

|---|---|---|

| HTTPS | サポート | サポート |

| WAF | サポート | サポート |

| Gateway | サポートされていません | サポートされていません |

|

サポートされていません | サポートされていません |

|

サポートされていません | サポートされていません |

NLB ベースの自動スケーリング

NLB ベースのデプロイモードでは、クラスターノードへのディストリビューション層が AWS ネットワークロードバランサーになります。

NLB ベースの自動スケーリングでは、アベイラビリティーゾーンごとに 1 つの静的 IP アドレスしか提供されません。これは route53 に追加されるパブリック IP アドレスであり、バックエンド IP アドレスはプライベートにすることができます。このパブリックIPアドレスを使用すると、自動スケーリング中にプロビジョニングされた新しいCitrix ADCインスタンスはプライベートIPアドレスを使用して動作し、追加のパブリックIPアドレスは必要ありません。

NLB ベースの自動スケーリングを使用して TCP トラフィックを管理します。DNS ベースの自動スケーリングを使用して UDP トラフィックを管理します。

DNS ベースの自動スケーリング

DNSベースの自動スケーリングでは、DNSはCitrix ADC クラスターノードへのディストリビューションレイヤーとして機能します。スケーリングの変更は、アプリケーションに対応するドメイン名を更新することによってクライアントに伝播されます。現在、DNS プロバイダーは AWS Route53 です。

注:

DNSベースの自動スケーリングでは、各Citrix ADCインスタンスにはパブリックIPアドレスが必要です。 重要:

自動スケーリングは、クラスタノードでスポット構成を必要とする次の機能を除き、すべてのCitrix ADC機能をサポートします。

-

GSLB 仮想サーバ

-

Citrix Gateway とその機能

-

電話会社の機能

スポット構成の詳細については、「ストライプ、 部分ストライプ、およびスポット構成」を参照してください。

自動スケーリングの仕組み

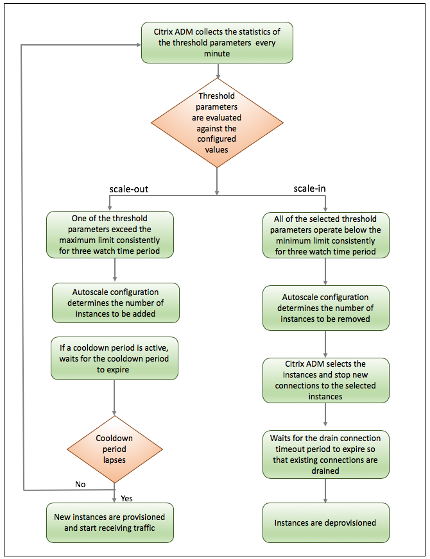

次のフローチャートは、自動スケーリングのワークフローを示しています。

Citrix ADM は、Autoscaleプロビジョニングされたクラスターの統計情報(CPU使用率、メモリ使用率、スループット)を1分間隔で収集します。

統計情報は、設定しきい値に対して評価されます。統計情報が最大しきい値を超えているか、最小しきい値を下回っているかに応じて、スケールアウトまたはスケールインがそれぞれトリガーされます。

-

スケールアウトがトリガーされた場合:

-

新しいノードがプロビジョニングされます。

-

ノードはクラスタに接続され、構成はクラスタから新しいノードに同期されます。

-

ノードはCitrix ADM に登録されます。

-

新しいノードの IP アドレスは、DNS/NLB で更新されます。

-

アプリケーションがデプロイされると、各アベイラビリティーゾーンのクラスターに IP セットが作成され、ドメインとインスタンスの IP アドレスが DNS/NLB に登録されます。

-

スケールインがトリガーされた場合:

-

削除対象として特定されたノードの IP アドレスが削除されます。

-

ノードはクラスターから切り離され、プロビジョニングが解除され、Citrix ADM から登録が解除されます。

-

アプリケーションを削除すると、ドメインとインスタンスの IP アドレスが DNS/NLB から登録解除され、IPSet が削除されます。

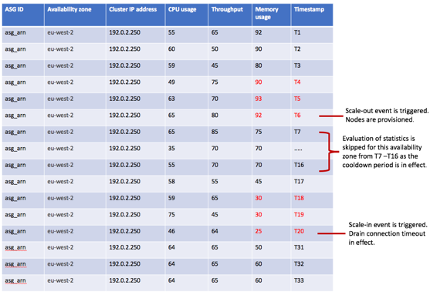

例

ユーザーが次の設定で、単一のアベイラビリティーゾーンに asg_arn という名前の autoscaleグループを作成したとします。

-

しきい値パラメータ — メモリ使用量

-

最小制限:40

-

最大制限:85

-

総再生時間 — 3 分

-

クールダウン期間 — 10分

-

ドレイン接続タイムアウト — 10分

-

TTL タイムアウト — 60 秒

Autoscaleグループが作成されると、統計はAutoscaleグループから収集されます。Autoscaleポリシーでは、Autoscaleイベントが進行中かどうかも評価され、Autoscaleが進行中の場合は、そのイベントの完了を待って統計情報を収集します。

イベントのシーケンス

-

T1 および T2:メモリ使用量が最大しきい値制限を超えています。

-

T3:メモリ使用量が最大しきい値制限を下回っています。

-

T6、T5、T4:3 回の総再生時間の間、メモリ使用量が連続して最大しきい値を超えました。

-

スケールアウトがトリガーされます。

-

ノードのプロビジョニングが行われます。

-

クールダウン期間が有効です。

-

-

T7 — T16: クールダウン期間が有効であるため、このアベイラビリティーゾーンのAutoscale評価は T7 から T16 までスキップされます。

-

T18、T19、T20:3 回の総再生時間の間、メモリ使用量が連続して最小しきい値を超えました。

-

スケールインがトリガーされます。

-

ドレイン接続のタイムアウトが有効です。

-

IP アドレスは、DNS/NLB から解放されます。

-

-

T21 — T30: ドレイン接続タイムアウトが有効であるため、このアベイラビリティーゾーンの T21 から T30 までのAutoscale評価はスキップされます。

-

T31

-

DNS ベースの自動スケーリングでは、TTL が有効です。

-

NLB ベースの自動スケーリングでは、インスタンスのプロビジョニング解除が行われます。

-

-

T32

-

NLB ベースの自動スケーリングでは、統計の評価が開始されます。

-

DNS ベースの自動スケーリングでは、インスタンスのプロビジョニング解除が行われます。

-

-

T33: DNS ベースの自動スケーリングの場合、統計情報の評価が開始されます。

Autoscaleの構成

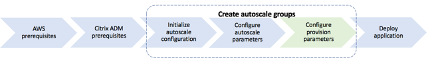

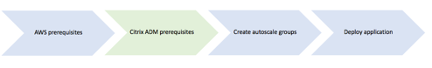

AWSでCitrix ADC VPXインスタンスの自動スケーリングを開始するには、ユーザーは次の手順を完了する必要があります。

-

このガイドの「AWS 前提条件」セクションに記載されている AWS の前提条件をすべて完了します。

-

このガイドの「Citrix ADM の前提条件」セクションの「Citrix ADM」に記載されているすべての前提条件を完了します。

-

自動スケールグループを作成する:

-

自動スケール構成を初期化します。

-

自動スケールパラメータを設定します。

-

ライセンスをチェックしてください。

-

クラウドパラメータを設定します。

-

-

アプリケーションを展開します。

次のいくつかのセクションは、ユーザーがCitrix ADMで自動スケールグループを作成する前に、AWSで必要なすべてのタスクを実行するのに役立ちます。ユーザーが完了しなければならないタスクは次のとおりです。

-

AWS で必要な Citrix ADC VPX インスタンスをサブスクライブします。

-

必要な VPC を作成するか、既存の VPC を選択します。

-

対応するサブネットとセキュリティグループを定義します。

-

Citrix ADM用とCitrix ADC VPXインスタンス用の2つのIAMロールを作成します。

ヒント:

ユーザーは AWS CloudFormation テンプレートを使用して、Citrix ADC 自動スケーリングの AWS 前提条件のステップを自動化できます。そのためには、 citrix-adc-aws-cloudformation/templatesにアクセスしてください。

VPC、サブネット、セキュリティグループを作成する方法の詳細については、 AWS ドキュメントを参照してください。

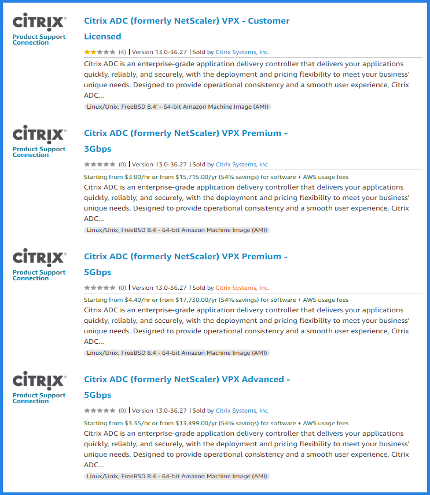

AWSでCitrix ADC VPXライセンスを購読する

-

「 AWS Marketplace」に移動します。

-

資格情報でログオンします。

-

Citrix ADC VPXカスタマーライセンス版、プレミアム版、またはアドバンス版を検索します。

- Citrix ADC VPX カスタマーライセンス、プレミアムエディション、またはCitrix ADC VPX アドバンストエディションのいずれかのライセンスを購読します。

注:

ユーザーがカスタマーライセンス版を選択した場合、autoscaleグループはCitrix ADCインスタンスのプロビジョニング中にCitrix ADMからライセンスをチェックアウトします。

サブネットを作成する

ユーザー VPC に 3 つのサブネットを作成します。管理接続、クライアント接続、サーバー接続用に 1 つずつ。各サブネットのユーザー VPC で定義されている範囲から IPv4 CIDR ブロックを指定します。ユーザーがサブネットを配置するアベイラビリティーゾーンを指定します。サーバーが存在する各アベイラビリティーゾーンに 3 つのサブネットをすべて作成します。

-

管理。管理専用のユーザー仮想プライベートクラウド (VPC) 内の既存のサブネット。Citrix ADC は AWS サービスに連絡する必要があり、インターネットアクセスが必要です。NAT Gateway を設定し、このサブネットからのインターネットアクセスを許可するルートテーブルエントリを追加します。

-

クライアント。クライアント側専用のユーザー仮想プライベートクラウド (VPC) 内の既存のサブネット。通常、Citrix ADC は、インターネットからパブリックサブネット経由でアプリケーションのクライアントトラフィックを受信します。クライアントサブネットを、インターネットGateway へのルートを持つルートテーブルに関連付けます。これにより、Citrix ADC はインターネットからアプリケーショントラフィックを受信できます。

-

サーバー。アプリケーションサーバーがプロビジョニングされるサーバーサブネット。すべてのユーザーアプリケーションサーバーはこのサブネットに存在し、このサブネットを介してCitrix ADCからアプリケーショントラフィックを受信します。

セキュリティグループを作成する

-

管理。Citrix ADC VPX の管理専用のアカウント内の既存のセキュリティグループ。受信規則は、次の TCP ポートおよび UDP ポートで許可する必要があります。

-

TCP:80、22、443、3008–3011、4001

-

UDP: 67、123、161、500、3003、4500、7000

セキュリティグループで、Citrix ADM エージェントがVPXにアクセスできるようにすることを確認します。

-

-

クライアント。Citrix ADC VPXインスタンスのクライアント側通信専用のユーザーアカウント内の既存のセキュリティグループ。通常、インバウンドルールは TCP ポート 80、22、443 で許可されます。

-

サーバー。Citrix ADC VPX サーバー側通信専用のユーザーアカウント内の既存のセキュリティグループ。

IAM ロールを作成する

IAM ロールの作成とポリシーの定義に加えて、ユーザーは AWS でインスタンスプロファイルも作成する必要があります。IAMの役割により、Citrix ADMはCitrix ADCインスタンスのプロビジョニング、Route53エントリの作成、または削除を行うことができます。

役割は「私に何ができる?」と定義しますが彼らは「私は誰?」と定義していないAWS EC2 は、インスタンスプロファイルを IAM ロールのコンテナとして使用します。インスタンスプロファイルは、インスタンスの起動時にユーザーが EC2 インスタンスにロール情報を渡すために使用できる IAM ロールのコンテナです。

ユーザーがコンソールを使用して IAM ロールを作成すると、コンソールによってインスタンスプロファイルが自動的に作成され、対応するロールと同じ名前が付けられます。ロールは、パーミッションのコレクションを定義するメカニズムを提供します。IAM ユーザーは個人を表し、インスタンスプロファイルは EC2 インスタンスを表します。ユーザーのロールが「A」で、インスタンスに「A」にアタッチされたインスタンスプロファイルがある場合、これら 2 つのプリンシパルは同じ方法で同じリソースにアクセスできます。

注:

ロール名が「Citrix-ADM-」で始まり、インスタンスプロファイル名が「Citrix-ADC-」で始まることを確認してください。

IAM ロールを作成するには

IAM ロールを作成して、ユーザーと Citrix の信頼された AWS アカウント間の信頼関係を確立し、Citrix アクセス許可を使用してポリシーを作成します。

-

AWSで [サービス] をクリックします。左側のナビゲーションペインで、[IAM] > [ロール] > [ロールの作成] を選択します。

-

ユーザーは、ユーザー AWS アカウントを Citrix ADM の AWS アカウントに接続しています。そのため、Citrix ADMがユーザーの AWS アカウントでアクションを実行できるようにするには、[別のAWS アカウント] を選択します。

-

12桁のCitrix ADM AWSアカウントIDを入力します。Citrix のIDは835822366011である。ユーザーは、クラウドアクセスプロファイルを作成するときに、Citrix ADM でCitrix IDを見つけることもできます。

-

権限をクリックします。

-

[アクセス権限ポリシーの添付] ページで、[ポリシーの作成] をクリックします。

-

ユーザーは、ビジュアルエディターまたは JSON を使用してポリシーを作成および編集できます。

Citrix ADMに対するCitrixのアクセス許可の一覧は、次のボックスに表示されます。

{

"Version": "2012-10-17",

"Statement": [

{

"Action": [

"ec2:DescribeInstances",

"ec2:UnmonitorInstances",

"ec2:MonitorInstances",

"ec2:CreateKeyPair",

"ec2:ResetInstanceAttribute",

"ec2:ReportInstanceStatus",

"ec2:DescribeVolumeStatus",

"ec2:StartInstances",

"ec2:DescribeVolumes",

"ec2:UnassignPrivateIpAddresses",

"ec2:DescribeKeyPairs",

"ec2:CreateTags",

"ec2:ResetNetworkInterfaceAttribute",

"ec2:ModifyNetworkInterfaceAttribute",

"ec2:DeleteNetworkInterface",

"ec2:RunInstances",

"ec2:StopInstances",

"ec2:AssignPrivateIpAddresses",

"ec2:DescribeVolumeAttribute",

"ec2:DescribeInstanceCreditSpecifications",

"ec2:CreateNetworkInterface",

"ec2:DescribeImageAttribute",

"ec2:AssociateAddress",

"ec2:DescribeSubnets",

"ec2:DeleteKeyPair",

"ec2:DisassociateAddress",

"ec2:DescribeAddresses",

"ec2:DeleteTags",

"ec2:RunScheduledInstances",

"ec2:DescribeInstanceAttribute",

"ec2:DescribeRegions",

"ec2:DescribeDhcpOptions",

"ec2:GetConsoleOutput",

"ec2:DescribeNetworkInterfaces",

"ec2:DescribeAvailabilityZones",

"ec2:DescribeNetworkInterfaceAttribute",

"ec2:ModifyInstanceAttribute",

"ec2:DescribeInstanceStatus",

"ec2:ReleaseAddress",

"ec2:RebootInstances",

"ec2:TerminateInstances",

"ec2:DetachNetworkInterface",

"ec2:DescribeIamInstanceProfileAssociations",

"ec2:DescribeTags",

"ec2:AllocateAddress",

"ec2:DescribeSecurityGroups",

"ec2:DescribeHosts",

"ec2:DescribeImages",

"ec2:DescribeVpcs",

"ec2:AttachNetworkInterface",

"ec2:AssociateIamInstanceProfile",

"ec2:DescribeAccountAttributes",

"ec2:DescribeInternetGateways"

],

"Resource": "\*",

"Effect": "Allow",

"Sid": "VisualEditor0"

},

{

"Action": [

"iam:GetRole",

"iam:PassRole",

"iam:CreateServiceLinkedRole"

],

"Resource": "\*",

"Effect": "Allow",

"Sid": "VisualEditor1"

},

{

"Action": [

"route53:CreateHostedZone",

"route53:CreateHealthCheck",

"route53:GetHostedZone",

"route53:ChangeResourceRecordSets",

"route53:ChangeTagsForResource",

"route53:DeleteHostedZone",

"route53:DeleteHealthCheck",

"route53:ListHostedZonesByName",

"route53:GetHealthCheckCount"

],

"Resource": "\*",

"Effect": "Allow",

"Sid": "VisualEditor2"

},

{

"Action": [

"iam:ListInstanceProfiles",

"iam:ListAttachedRolePolicies",

"iam:SimulatePrincipalPolicy",

"iam:SimulatePrincipalPolicy"

],

"Resource": "\*",

"Effect": "Allow",

"Sid": "VisualEditor3"

},

{

"Action": [

"ec2:ReleaseAddress",

"elasticloadbalancing:DeleteLoadBalancer",

"ec2:DescribeAddresses",

"elasticloadbalancing:CreateListener",

"elasticloadbalancing:CreateLoadBalancer",

"elasticloadbalancing:RegisterTargets",

"elasticloadbalancing:CreateTargetGroup",

"elasticloadbalancing:DeregisterTargets",

"ec2:DescribeSubnets",

"elasticloadbalancing:DeleteTargetGroup",

"elasticloadbalancing:ModifyTargetGroupAttributes",

"ec2:AllocateAddress"

],

"Resource": "*",

"Effect": "Allow",

"Sid": "VisualEditor4"

}

]

}

<!--NeedCopy-->

-

権限のリストをコピーして [JSON] タブに貼り付け、[ポリシーを確認] をクリックします。

-

[ポリシーの確認] ページで、ポリシーの名前を入力し、説明を入力し、[ポリシーの作成] をクリックします。

注:

名前が「Citrix-ADM-」で始まることを確認してください。

- [ロールの作成] ページで、ロールの名前を入力します。

注:

役割名が「Citrix-ADM-」で始まることを確認してください。

- [ロールの作成] をクリックします。

同様に、Citrix-ADC-で始まる別の名前を指定して、Citrix ADC インスタンスのプロファイルを作成します。Citrix ADC インスタンスにアクセスするために、Citrix for AWS から提供されたアクセス許可を持つポリシーをアタッチします。

ユーザーが [AWS サービス ] > [ EC2] を選択し、[Permissions] をクリックしてインスタンスプロファイルを作成します。Citrix が提供する権限のリストを追加します。

Citrix ADC インスタンスの Citrix からのアクセス許可の一覧は、次のボックスに表示されます。

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "VisualEditor0",

"Effect": "Allow",

"Action": [

"iam:GetRole",

"iam:SimulatePrincipalPolicy",

"autoscaling:\*",

"sns:\*",

"sqs:\*",

"cloudwatch:\*",

"ec2:AssignPrivateIpAddresses",

"ec2:DescribeInstances",

"ec2:DescribeNetworkInterfaces",

"ec2:DetachNetworkInterface",

"ec2:AttachNetworkInterface",

"ec2:StartInstances",

"ec2:StopInstances"

],

"Resource": "*"

}

]

}

<!--NeedCopy-->

DNS ドメインを登録する

また、ユーザーは、アプリケーションをホストするために DNS ドメインを登録していることを確認する必要があります。

ユーザーネットワークで必要な Elastic IP (EIP) の数を評価します。

必要な EIP の数は、ユーザーが DNS ベースの自動スケーリングと NLB ベースの自動スケーリングのどちらを展開しているかによって異なります。EIP の数を増やすには、AWS でケースを作成します。

-

DNSベースの自動スケーリングの場合、アベイラビリティーゾーンごとに必要なEIPの数は、アプリケーションの数にユーザーが自動スケールグループで構成するVPXインスタンスの最大数を掛けたものに等しくなります。

-

NLB ベースの自動スケーリングの場合、必要な EIP の数は、アプリケーションの数に、アプリケーションがデプロイされるアベイラビリティーゾーンの数を掛けた値になります。

インスタンス制限要件を評価する

インスタンスの制限を評価するときは、ユーザーがCitrix ADCインスタンスの容量要件も考慮するようにしてください。

Autoscale グループを作成する

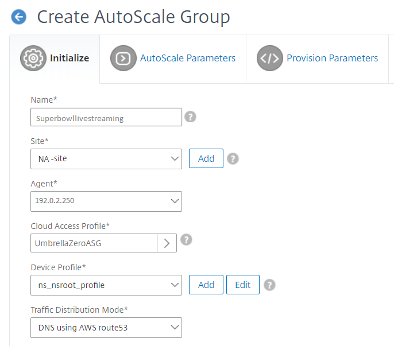

Autoscale 構成を初期化する

-

Citrix ADM で、[ネットワーク]>[AutoScaleグループ]に移動します。

-

[追加] をクリックして、自動スケールグループを作成します。[AutoScale グループの作成] ページが表示されます。

-

次の詳細を入力します。

-

Name:自動スケールグループの名前を入力します。

-

サイト。AWSでCitrix ADC VPXインスタンスをプロビジョニングするためにユーザーが作成したサイトを選択します。

-

エージェント。プロビジョニングされたインスタンスを管理するCitrix ADM エージェントを選択します。

-

クラウドアクセスプロファイル。クラウドアクセスプロファイルを選択します。

注:

クラウドアクセスプロファイルがフィールドに存在しない場合は、[追加] をクリックしてプロファイルを作成します。

-

AWS で作成したロールに関連付けられた ARN を入力します。

-

AWS で ID およびアクセス管理 (IAM) ロールを作成する際にユーザーが提供した外部 ID を入力します。ユーザーが選択したクラウドアクセスプロファイルに応じて、アベイラビリティーゾーンが設定されます。

-

デバイスプロファイル。リストからデバイスプロファイルを選択します。デバイスプロファイルは、Citrix ADM がインスタンスにログオンする必要があるときに常に使用されます。

-

トラフィック分散モード。[NLB を使用した負荷分散] オプションが、既定のトラフィック分散モードとして選択されています。アプリケーションが UDP トラフィックを使用している場合は、[AWS route53 を使用する DNS] を選択します。

-

注:

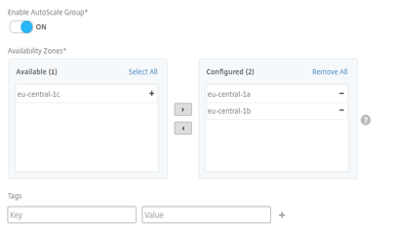

自動スケール構成を設定した後は、新しいアベイラビリティーゾーンを追加したり、既存のアベイラビリティーゾーンを削除したりすることはできません。

-

[AutoScaleグループ] を有効にします。ASG グループのステータスを有効または無効にします。このオプションはデフォルトで有効になっています。このオプションを無効にすると、自動スケーリングはトリガーされません。

-

アベイラビリティーゾーン。自動スケールグループを作成するゾーンを選択します。選択したクラウドアクセスプロファイルに応じて、そのプロファイルに固有のアベイラビリティーゾーンが設定されます。

-

タグ。autoscaleグループタグのキーと値のペアを入力します。タグは、大文字と小文字を区別するキーと値のペアで構成されます。これらのタグを使用すると、自動スケールグループを簡単に整理して識別できます。タグは AWS と Citrix ADM の両方に適用されます。

- [次へ] をクリックします。

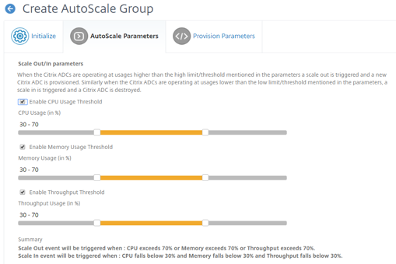

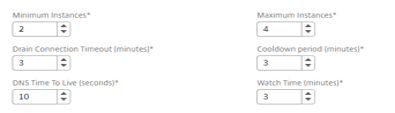

Autoscale パラメータの設定

-

[AutoScale パラメータ] タブで、次の詳細を入力します。

-

スケールアウトまたはスケールインをトリガーするために値を監視する必要がある次のしきい値パラメータを 1 つ以上選択します。

-

CPU 使用率のしきい値の有効化: CPU 使用率に基づいてメトリックを監視します。

-

メモリ使用量のしきい値の有効化:メモリ使用量に基づいてメトリックを監視します。

-

スループットしきい値の有効化: スループットに基づいてメトリックスを監視します。

-

注:

- デフォルトの最小しきい値制限は 30 で、最大しきい値制限は 70 です。ただし、ユーザーは制限を変更できます。

- 最小しきい値制限は、最大しきい値制限の半分以下である必要があります。

- 複数のしきい値パラメータをモニタリング用に選択できます。このような場合、しきい値パラメータの少なくとも 1 つが最大しきい値を超えていると、スケールインがトリガーされます。ただし、スケールインがトリガーされるのは、すべてのしきい値パラメータが通常のしきい値を下回っている場合だけです。

-

最小インスタンス。この自動スケールグループにプロビジョニングする必要があるインスタンスの最小数を選択します。

-

デフォルトでは、インスタンスの最小数は、選択したゾーンの数と同じです。ユーザーは、最小インスタンスをゾーン数の倍数だけ増やすことができます。

-

たとえば、アベイラビリティーゾーンの数が 4 の場合、最小インスタンスはデフォルトで 4 です。ユーザーは最小インスタンス数を 8、12、16 増やすことができます。

-

最大インスタンス。この自動スケールグループにプロビジョニングする必要があるインスタンスの最大数を選択します。

-

インスタンスの最大数は、最小インスタンス値以上である必要があります。設定可能なインスタンスの最大数は、アベイラビリティーゾーンの数に 32 を掛けた値に等しくなります。

-

インスタンスの最大数 = アベイラビリティーゾーンの数 × 32。

-

ドレイン接続タイムアウト (分)。ドレイン接続タイムアウト期間を選択します。スケールイン中、プロビジョニング解除するインスタンスが選択されると、Citrix ADMはそのインスタンスをautoscaleグループへの新しい接続の処理から削除し、指定された時間が経過するまで待機してからプロビジョニング解除します。これにより、このインスタンスへの既存の接続は、プロビジョニング解除される前に排出されます。

-

クールダウン期間 (分)。クールダウン期間を選択します。スケールアウト時のクールダウン期間は、スケールアウトが発生した後で統計の評価を停止する必要がある時間です。これにより、次のスケーリング決定が下される前に、現在のトラフィックを安定させ、現在のインスタンスセットで平均化できるようにすることで、自動スケールグループのインスタンスの有機的な成長が保証されます。

-

DNS 存続時間 (秒)。ルータによって廃棄されるまでにパケットがネットワーク内に存在するように設定される時間(秒単位)を選択します。このパラメータは、トラフィック分散モードが AWS route53 を使用した DNS の場合にのみ適用されます。

-

総再生時間 (分)。総再生時間を選択します。スケーリングが発生するために、scale パラメータのしきい値を超過したままにする時間。この指定された時間内に収集されたすべてのサンプルでしきい値を超えると、スケーリングが発生します。

- [次へ] をクリックします。

Citrix ADC インスタンスをプロビジョニングするためのライセンスを構成する

次のモードのいずれかを選択して、Autoscaleグループの一部であるCitrix ADCインスタンスのライセンスを取得します。

-

Citrix ADMの使用:Citrix ADCインスタンスのプロビジョニング中に、自動スケールグループはCitrix ADMからライセンスをチェックアウトします。

-

AWS クラウドの使用:[クラウドから割り当て] オプションでは、AWS マーケットプレイスで利用可能なCitrix 製品ライセンスを使用します。Citrix ADC インスタンスをプロビジョニングする際、autoscaleグループはマーケットプレイスのライセンスを使用します。

-

ユーザーが AWS Marketplace のライセンスを使用することを選択した場合、[Cloud Parameters] タブで製品またはライセンスを指定します。

-

詳細については、「 ライセンス要件」を参照してください。

-

Citrix ADM のライセンスを使用する

-

[ライセンス] タブで、[ADM から割り当て] を選択します。

-

[ライセンスタイプ] で、リストから次のオプションのいずれかを選択します。

-

帯域幅ライセンス:ユーザーは、帯域幅ライセンスタイプリストから次のオプションのいずれかを選択できます。

-

Pooled Capacity: autoscaleグループ内のすべての新しいインスタンスに割り当てる容量を指定します。

共通プールから、autoscaleグループの各ADCインスタンスは、1つのインスタンスライセンスと指定された帯域幅だけをチェックアウトします。

-

VPXライセンス:Citrix ADC VPXインスタンスがプロビジョニングされると、インスタンスはCitrix ADMからライセンスをチェックアウトします。

-

仮想CPUライセンス:プロビジョニングされたCitrix ADC VPXインスタンスは、自動スケールグループで実行されているアクティブなCPUの数に応じてライセンスをチェックアウトします。

-

注: プロビジョニングされたインスタンスが削除または破棄されると、適用されたライセンスはCitrix ADMライセンスプールに戻ります。これらのライセンスは、次回の自動スケール時に新しいインスタンスをプロビジョニングするために再利用できます。

-

[ライセンスエディション] で、ライセンスエディションを選択します。autoscaleグループは、指定されたエディションを使用してインスタンスをプロビジョニングします。

-

[次へ] をクリックします。

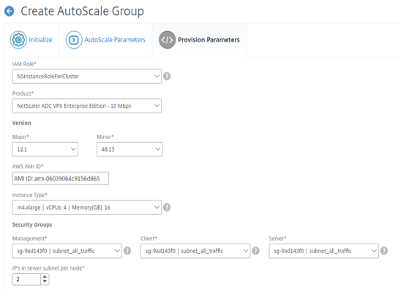

クラウドパラメータの設定

-

[クラウドパラメータ] タブで、次の詳細を入力します。

-

IAM Role: ユーザーが AWS で作成した IAM ロールを選択します。IAM ロールは、AWS で ID を実行できる操作と実行できない操作を決定するアクセス権限ポリシーを持つ AWS ID です。

-

製品:ユーザーがプロビジョニングするCitrix ADC製品バージョンを選択します。

-

バージョン:Citrix ADC製品のリリースバージョンとビルド番号を選択します。リリースバージョンとビルド番号は、ユーザーが選択した製品に基づいて自動的に入力されます。

-

AWS AMI ID: ユーザーが選択したリージョンに固有の AMI ID を入力します。

-

インスタンスタイプ: EC2 インスタンスタイプを選択します。

-

注:

選択した製品の推奨インスタンスタイプは、デフォルトで自動入力されます。

-

セキュリティグループ:セキュリティグループは、Citrix ADC VPX インスタンスのインバウンドトラフィックとアウトバウンドトラフィックを制御します。ユーザーは、制御する着信トラフィックと発信トラフィックの両方に対してルールを作成します。次のサブネットに適切な値を選択します。

-

Citrix ADC VPXインスタンスの管理専用のユーザーアカウントのグループ。受信規則は、次の TCP ポートおよび UDP ポートで許可する必要があります。

TCP: 80、22、443、3008—3011、4001 UDP: 67、123、161、500、3003、4500、7000

セキュリティグループで、Citrix ADM エージェントがVPXにアクセスできるようにすることを確認します。

-

クライアント。Citrix ADC VPXインスタンスのクライアント側通信専用のユーザーアカウント内の既存のセキュリティグループ。通常、受信規則は TCP ポート 80、22、および 443 で許可されます。

-

サーバー。Citrix ADC VPX サーバー側通信専用のユーザーアカウント内の既存のセキュリティグループ。

-

ノードあたりのサーバーサブネットの IP: セキュリティグループのノードあたりのサーバーサブネットのIP アドレスの数を選択します。

-

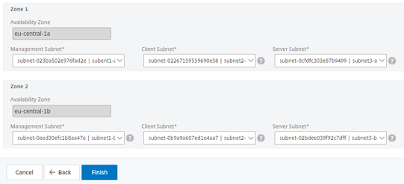

ゾーン:入力されるゾーンの数は、ユーザーが選択したアベイラビリティーゾーンの数と同じです。ゾーンごとに、次のサブネットに適切な値を選択します。

-

管理。管理専用のユーザー仮想プライベートクラウド (VPC) 内の既存のサブネット。Citrix ADC は AWS サービスに連絡する必要があり、インターネットアクセスが必要です。NAT Gateway を設定し、このサブネットからのインターネットアクセスを許可するルートテーブルエントリを追加します。

-

クライアント。クライアント側専用のユーザー仮想プライベートクラウド (VPC) 内の既存のサブネット。通常、Citrix ADC は、インターネットからパブリックサブネット経由でアプリケーションのクライアントトラフィックを受信します。クライアントサブネットを、インターネットGateway へのルートを持つルートテーブルに関連付けます。これにより、Citrix ADCはインターネットからアプリケーショントラフィックを受信できるようになります。

-

サーバー。アプリケーションサーバーは、サーバーサブネットにプロビジョニングされます。すべてのユーザーアプリケーションサーバーはこのサブネットに存在し、このサブネットを介してCitrix ADCからアプリケーショントラフィックを受信します。

- [完了] をクリックします。

自動スケールグループの作成状況を示す進行状況ウィンドウが表示されます。自動スケールグループの作成とプロビジョニングには数分かかる場合があります。

Stylebooksを使用してアプリケーションを設定する

-

Citrix ADM で、[ネットワーク]>[Autoscale グループ]に移動します。

-

ユーザーが作成した自動スケールグループを選択し、[設定] をクリックします。

-

「StyleBookの選択」ページには、自動スケール・クラスターに構成を展開するために顧客が使用できるすべてのStyleBookが表示されます。

-

適切なスタイルブックを選択します。たとえば、ユーザーはHTTP/SSL 負荷分散 StyleBookを使用できます。ユーザーは新しいStyleBookをインポートすることもできます。

-

StyleBookをクリックして、必要な構成を作成します。StyleBookは、このStyleBookで定義されているすべてのパラメータの値を入力できるユーザー・インタフェース・ページとして開きます。

-

すべてのパラメータの値を入力します。

-

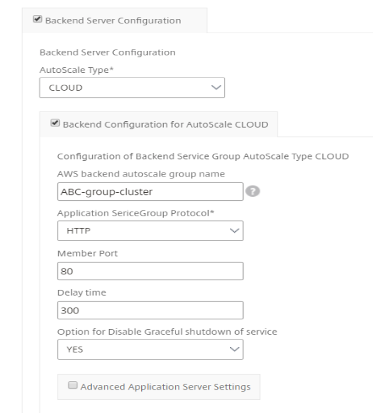

ユーザーが AWS でバックエンドサーバーを作成している場合は、[ バックエンドサーバー設定] を選択します。さらに [AWS EC2 Autoscaling] > [Cloud] を選択し、すべてのパラメータの値を入力します。

-

ユーザーが選択したStyleBookによっては、いくつかのオプション構成が必要になる場合があります。たとえば、ユーザーがモニターを作成したり、SSL 証明書設定を提供したりする必要がある場合があります。

-

[作成] をクリックして、Citrix ADC クラスターに構成を展開します。

-

アプリケーションまたは仮想サーバーの FQDN は、構成およびデプロイ後に変更できません。

-

アプリケーションの FQDN は、DNS を使用して IP アドレスに解決されます。この DNS レコードはさまざまなネームサーバー間でキャッシュされる可能性があるため、FQDN を変更すると、トラフィックがブラックホールになる可能性があります。

- SSL セッション共有は、アベイラビリティーゾーン内で期待どおりに機能しますが、アベイラビリティーゾーン間で機能する場合は、再認証が必要です。

SSL セッションはクラスター内で同期されます。複数のアベイラビリティーゾーンにまたがる自動スケールグループには、各ゾーンに別々のクラスターがあるため、SSL セッションはゾーン間で同期できません。

- 最大クライアントや流出などの共有制限は、アベイラビリティーゾーンの数に基づいて静的に設定されます。この制限は、手動で計算した後に設定する必要があります。制限 =「制限が必要」を「ゾーン数」で割った値。

共有制限は、クラスター内のノード間で自動的に分散されます。複数のアベイラビリティーゾーンにまたがる自動スケールグループには、各ゾーンに別々のクラスターがあるため、これらの制限は手動で計算する必要があります。

Citrix ADC クラスタのアップグレード

ユーザーはクラスタノードを手動でアップグレードする必要があります。ユーザーはまず既存のノードのイメージをアップグレードし、次に Citrix ADM から AMI を更新します。

重要:

アップグレード中は、次のことを確認してください。

- スケールインまたはスケールアウトはトリガーされません。

- autoscaleグループのクラスターでは、構成を変更しないでください。

- ユーザーは、以前のバージョンの ns.conf ファイルのバックアップを保持します。アップグレードが失敗した場合、ユーザーは以前のバージョンにフォールバックできます。

Citrix ADC クラスタノードをアップグレードするには、次の手順に従います。

-

MAS ASGポータルで自動スケールグループを無効にします。

-

アップグレードする自動スケールグループ内のクラスタの 1 つを選択します。

-

トピック「 Citrix ADCクラスターのアップグレードまたはダウングレード」に記載されている手順に従います。

注:

- クラスタ内の 1 つのノードをアップグレードします。

- アプリケーショントラフィックに障害がないか監視します。

- ユーザーに問題や障害が発生した場合は、以前にアップグレードしたノードをダウングレードします。それ以外の場合は、すべてのノードのアップグレードを続行します。

- autoscaleグループのすべてのクラスタのノードを引き続きアップグレードします。

注:

いずれかのクラスターのアップグレードが失敗した場合は、autoscaleグループのすべてのクラスターを以前のバージョンにダウングレードします。トピック「 Citrix ADCクラスターのアップグレードまたはダウングレード」に記載されている手順に従います。

-

すべてのクラスターが正常にアップグレードされたら、MAS ASG ポータルで AMI を更新します。AMI は、アップグレードに使用されたイメージと同じバージョンである必要があります。

-

autoscaleグループを編集し、アップグレードしたバージョンに対応する AMI を入力します。

-

ADM ポータルで autoscaleグループを有効にします。

Autoscale グループの構成を変更する

-

ユーザーは、自動スケールグループ構成を変更したり、自動スケールグループを削除したりできます。ユーザーは、次の自動スケールグループ・パラメーターのみを変更できます。

-

トラフィック分散モード。

-

しきい値パラメータの上限と下限。

-

最小インスタンス値と最大インスタンス値。

-

ドレイン接続期間の値。

-

クールダウン期間の値。

-

Time to Live 値 — トラフィック分散モードが DNS の場合。

-

視聴時間の値。

-

-

ユーザーは、作成後に自動スケールグループを削除することもできます。

ユーザーが自動スケールグループを削除すると、すべてのドメインと IP アドレスが DNS/NLB から登録解除され、クラスターノードがプロビジョニング解除されます。

CloudFormation テンプレートのデプロイ

Citrix ADC VPXは、 AWS MarketplaceでAmazonマシンイメージ(AMI)として入手できます。

CloudFormationテンプレートを使用してAWSでCitrix ADC VPXをプロビジョニングする前に、AWSユーザーは条件に同意し、AWS Marketplace製品に登録する必要があります。マーケットプレイスのCitrix ADC VPXの各エディションには、この手順が必要です。

CloudFormation リポジトリ内の各テンプレートには、テンプレートの使用法とアーキテクチャを説明するドキュメントが併置されています。テンプレートは、Citrix ADC VPX 推奨展開アーキテクチャを体系化したり、ユーザーにCitrix ADCを紹介したり、特定の機能、エディション、またはオプションを示したりしようとします。ユーザーは、制作やテストのニーズに合わせてテンプレートを再利用、変更、または拡張できます。ほとんどのテンプレートには、IAM ロールを作成する権限に加えて、完全な EC2 権限が必要です。

CloudFormation テンプレートには、Citrix ADC VPX の特定のリリース(たとえば、リリース12.0-56.20)およびエディション(たとえば、Citrix ADC VPXプラチナエディション-10 Mbps)またはCitrix ADC BYOLに固有のAMI IDが含まれています。CloudFormationテンプレートでCitrix ADC VPXの別のバージョン/エディションを使用するには、ユーザーがテンプレートを編集してAMI IDを置き換える必要があります。

最新のCitrix ADC AWS-AMI-IDは、GitHub citrix-adc-aws-cloudformation/テンプレートのCitrix ADC CloudFormation テンプレートから入手できます。

CFT 3 NIC 導入

このテンプレートは、2 つのアベイラビリティーゾーンに 3 つのサブネット (管理、クライアント、サーバー) を持つ VPC をデプロイします。パブリックサブネットにデフォルトルートを持つインターネットゲートウェイをデプロイします。また、このテンプレートは、Citrix ADC の 2 つのインスタンスを持つアベイラビリティーゾーン間で HA ペアを作成します。プライマリの 3 つの VPC サブネット(管理、クライアント、サーバー)に関連付けられた 3 つの ENI と、セカンダリの 3 つの VPC サブネット(管理、クライアント、サーバー)に関連付けられた 3 つの ENI です。この CFT によって作成されるすべてのリソース名には、スタック名の tagName が接頭辞として付けられます。

CloudFormation テンプレートの出力には以下が含まれます。

-

PrimaryCitrixADCManagementURL-プライマリVPXの管理GUIへのHTTPS URL(自己署名証明書を使用)。

-

プライマリCitrixADCManagementUrl2-プライマリVPXの管理GUIへのHTTP URL。

-

primaryCitrixADCInstanceId-新しく作成されたプライマリVPXインスタンスのインスタンスID。

-

primaryCitrixADCPublicVIP-VIPに関連付けられているプライマリVPXインスタンスのElastic IPアドレス。

-

PrimaryCitrixADCPrivateNSIP-プライマリVPXの管理に使用されるプライベートIP (NS IP)。

-

PrimaryCitrixADCPublicNSIP-プライマリVPXの管理に使用されるパブリックIP (NS IP)。

-

PrimaryCitrixADCPrivateVIP-VIPに関連付けられているプライマリVPXインスタンスのプライベートIPアドレス。

-

PrimaryCitrixADCSnip-SNIPに関連付けられているプライマリVPXインスタンスのプライベートIPアドレス。

-

セカンダリCitrixADCManagementURL-セカンダリVPXの管理GUIへのHTTPS URL(自己署名証明書を使用)。

-

セカンダリCitrixADCManagementUrl2-セカンダリVPXの管理GUIへのHTTP URL。

-

secondaryCitrixADCInstanceId-新しく作成されたセカンダリVPXインスタンスのインスタンスID。

-

SecondaryCitrixADCPrivateNSIP-セカンダリVPXの管理に使用されるプライベートIP (NS IP)。

-

セカンダリCitrixADCPublicNSIP-セカンダリVPXの管理に使用されるパブリックIP (NS IP)。

-

SecondaryCitrixADCPrivateVIP-VIPに関連付けられているセカンダリVPXインスタンスのプライベートIPアドレス。

-

SecondaryCitrixADCSnip-SNIPに関連付けられているセカンダリVPXインスタンスのプライベートIPアドレス。

-

SecurityGroup-VPXが属するセキュリティグループID。

CFT に入力を提供する場合、CFT のあらゆる パラメーターに対して*は、それが必須フィールドであることを意味します。たとえば、 VPC ID* は必須フィールドです。

次の前提条件が満たされている必要があります。CloudFormation テンプレートには、通常の EC2 の完全な権限を超えて、IAM ロールを作成するための十分な権限が必要です。また、このテンプレートのユーザーは、この CloudFormation テンプレートを使用する前に、条件に同意して AWS Marketplace 製品に登録する必要があります。

以下も存在しているはずです。

-

キー ペア

-

3 つの未割り当て EIP

-

一次管理

-

クライアントVIP

-

二次管理

-

AWSでのCitrix ADC VPXインスタンスのプロビジョニングの詳細については、「 AWSでのCitrix ADC VPXインスタンスのプロビジョニング」を参照してください。

Citrix ADMを使用したAWSでのCitrix ADC 自動スケーリングの詳細については、「Citrix ADMを使用したAWSでのCitrix ADC自動スケーリング」を参照してください。

Citrix ADC VPXインスタンスにAWS自動スケーリングサービスを追加する方法については、「 バックエンドAWS自動スケーリングサービスを追加する」を参照してください。

AWS の前提条件

AWSでVPXインスタンスを作成する前に、ユーザーは以下があることを確認する必要があります。

-

Amazon Web Services(AWS)仮想プライベートクラウド(VPC)でCitrix ADC VPX AMIを起動するためのAWSアカウント。ユーザーは、Amazon Web Services: AWS で無料で AWSアカウントを作成できます。

-

Citrix ADM サービスエージェントが AWS に追加されました。

-

VPC が作成され、アベイラビリティーゾーンが選択されました。

-

アカウントの作成方法やその他のタスクの詳細については、 AWS ドキュメントを参照してください。

-

AWS に Citrix ADM サービスエージェントをインストールする方法の詳細については、「AWS に Citrix ADM エージェントをインストールする」を参照してください。

-

ユーザーの AWS サービスとリソースへのアクセスを安全に制御するための AWS ID およびアクセス管理 (IAM) ユーザーアカウント。IAM ユーザーアカウントの作成方法の詳細については、トピック「IAM ユーザーの作成 (コンソール)」を参照してください。

-

すべての管理者権限を持つ IAM

adminuserが作成されました。

IAM ロールは、スタンドアロンデプロイと高可用性デプロイの両方で必須です。IAM ロールには、次の権限が必要です。

-

ec2:DescribeInstances

-

ec2:DescribeNetworkInterfaces

-

ec2:DetachNetworkInterface

-

ec2:AttachNetworkInterface

-

ec2:StartInstances

-

ec2:StopInstances

-

ec2:RebootInstances

-

EC2: 住所を記述する

-

EC2: アソシエイトアドレス

-

EC2: アドレスの関連付け解除

-

autoscaling:*

-

sns: *

-

sqs:*

-

iam:SimulatePrincipalPolicy

-

iam:GetRole

Citrix CloudFormation テンプレートを使用すると、IAM ロールが自動的に作成されます。このテンプレートでは、作成済みの IAM ロールを選択することはできません。

注:

ユーザーがGUIを使用してVPXインスタンスにログオンすると、IAM役割に必要な権限を構成するように求めるプロンプトが表示されます。権限がすでに設定されている場合は、プロンプトを無視します。

AWS CLI は、ターミナルプログラムから AWS マネジメントコンソールが提供するすべての機能を使用するために必要です。詳細については、「 AWS コマンドラインインターフェイスとは?」を参照してください。。また、ネットワークインターフェイスの種類を SR-IOV に変更するには、AWS CLI が必要です。

ADM の前提条件

ユーザーは、自動スケール機能を使用するには、Citrix ADMのすべての前提条件を満たしていることを確認する必要があります。

サイトの作成

Citrix ADM でサイトを作成し、ユーザー AWS ロールに関連付けられた VPC の詳細を追加します。

-

Citrix ADM で、[ネットワーク ]>[ サイト]に移動します。

-

[追加] をクリックします。

-

サービスタイプを AWS として選択し、[既存の VPC をサイトとして使用] を有効にします。

-

クラウドアクセスプロファイルを選択します。

-

クラウドアクセスプロファイルがフィールドに存在しない場合は、[追加] をクリックしてプロファイルを作成します。

-

[クラウドアクセスプロファイルの作成] ページで、ユーザーが AWS にアクセスするプロファイルの名前を入力します。

-

ユーザーが AWS で作成したロールに関連付けられている ARN を入力します。

-

自動生成された外部 IDをコピーして IAM ロールを更新します。

-

-

[Create] をクリックします。

-

もう一度、[作成] をクリックしてサイトを作成します。

-

自動生成された外部 IDを使用して AWS の IAM ロールを更新します。

* Log in to the user AWS account and navigate to the role that users want to update.

* In the Trust relationships tab, click Edit trust relationship and append the following condition within the Statement block:

"Condition": {

"StringEquals": {

"sts:ExternalId": <External-ID>\

}

}

<!--NeedCopy-->

AWS で IAM ロールの外部 ID を有効にすると、ユーザーはサードパーティのアカウントに接続できます。外部 ID は、ユーザーロールのセキュリティを強化します。

AWS のユーザー IAM ロールに関連付けられた VPC の詳細(リージョン、VPC ID、名前、CIDR ブロックなど)は、Citrix ADM にインポートされます。

AWS で Citrix ADM エージェントをプロビジョニングする

Citrix ADMサービスエージェントは、Citrix ADMとデータセンターまたはクラウドで検出されたインスタンスの間の仲介として機能します。

-

ネットワーク > エージェントに移動します。

-

プロビジョニングをクリックします。

-

AWSを選択し、[次へ] をクリックします。

-

[クラウドパラメータ] タブで、以下を指定します。

-

名前-Citrix ADM エージェント名を指定します。

-

サイト-エージェントとADC VPXインスタンスをプロビジョニングするためにユーザーが作成したサイトを選択します。

-

クラウドアクセスプロファイル-リストからクラウドアクセスプロファイルを選択します。

-

アベイラビリティーゾーン-ユーザーが自動スケールグループを作成するゾーンを選択します。ユーザーが選択したクラウドアクセスプロファイルに応じて、そのプロファイルに固有のアベイラビリティーゾーンが設定されます。

-

セキュリティグループ-セキュリティグループは、Citrix ADCエージェントのインバウンドトラフィックとアウトバウンドトラフィックを制御します。ユーザーは、制御する着信トラフィックと発信トラフィックの両方に対してルールを作成します。

-

Subnet-ユーザーがエージェントをプロビジョニングする管理サブネットを選択します。

-

タグ-自動スケールグループタグのキーと値のペアを入力します。タグは、大文字と小文字を区別するキーと値のペアで構成されます。これらのタグにより、ユーザーは自動スケールグループを簡単に整理して識別できます。タグは AWS と Citrix ADM の両方に適用されます。

-

-

[完了] をクリックします。

または、ユーザーは AWS マーケットプレイスから Citrix ADM エージェントをインストールできます。詳細については、「 AWS に Citrix ADM エージェントをインストールする」を参照してください。

制限事項および使用上のガイドライン

Citrix ADC VPXインスタンスをAWSにデプロイする際には、以下の制限事項と使用上のガイドラインが適用されます。

-

ユーザーは、新しいデプロイを開始する前に、この記事で前述した AWS の用語を読む必要があります。

-

クラスタリング機能は、Citrix ADM Auto Scaleグループを使用してプロビジョニングされた場合にのみサポートされます。

-

高可用性セットアップを効果的に機能させるには、専用 NAT デバイスを管理インターフェイスに関連付けるか、Elastic IP (EIP) を NSIP に関連付けます。NAT の詳細については、AWS ドキュメントの「 NAT インスタンス」を参照してください。

-

データトラフィックおよび管理トラフィックは、異なるサブネットに属する ENI で分離する必要があります。

-

管理ENIにはNSIPアドレスのみが存在する必要があります。

-

セキュリティ上の理由により、EIPをNSIPに関連付ける代わりにNATインスタンスを使用する場合は、VPCレベルでルーティングを適切に変更する必要があります。VPC レベルのルーティングを変更する手順については、AWS ドキュメントの「 シナリオ 2: パブリックサブネットとプライベートサブネットを持つ VPC」を参照してください。

-

VPXインスタンスは、あるEC2インスタンスタイプから別のEC2インスタンスタイプに移動できます(たとえば、

m3.largeからm3.xlargeへ )。詳細については、 制限事項と使用ガイドラインをご覧ください。 -

AWS上のVPXのストレージメディアについては、耐久性があり、インスタンスからデタッチされた後でもデータを使用できるため、EBSをお勧めします。

-

VPXへのENIの動的追加はサポートされていません。VPXインスタンスを再起動して更新を適用します。Citrix では、スタンドアロンインスタンスまたはHAインスタンスを停止し、新しいENIをアタッチしてからインスタンスを再起動することをお勧めします。プライマリ ENI は、デプロイされた後に変更したり、別のサブネットにアタッチしたりすることはできません。VPXが停止している間は、セカンダリENIを必要に応じて切り離して変更できます。

-

ユーザーは ENI に複数の IP アドレスを割り当てることができます。ENI あたりの IP アドレスの最大数は、EC2 インスタンスタイプによって決まります。「 Elastic Network Interfaces」の「インスタンスタイプごとのネットワークインターフェイスごとの IP アドレス」を参照してください。ユーザーは ENI に割り当てる前に、AWS で IP アドレスを割り当てる必要があります。詳細については、「 Elastic Network Interface」を参照してください。

-

Citrix ADC VPXインターフェイスでは、インターフェイスの有効化および無効化コマンドの使用を避けることをお勧めします。

-

Citrix <NODE_ID>ADCはHAノード-HAStatus STAYPRIMARYを設定し、<NODE_ID>haノード-haStatus STAYSECONDARYコマンドはデフォルトで無効になっています。

-

IPv6はVPXではサポートされていません。

-

AWS の制限により、次の機能はサポートされていません。

-

無償ARP (GARP)。

-

L2 モード (ブリッジ) 透過的なvServerは、SNIPと同じサブネット内のサーバーに対してL2(MAC書き換え)でサポートされます。

-

タグ付き VLAN。

-

動的ルーティング。

-

仮想 MAC。

-

-

RNAT、ルーティング、および透過仮想サーバが機能するには、データパス内のすべての ENI に対して [送信元/宛先チェック] が無効になっていることを確認します。詳細については、「 Elastic Network Interfaces」の「送信元/送信先チェックの変更」を参照してください。

-

AWS での Citrix ADC VPX デプロイメントでは、一部の AWS リージョンで AWS インフラストラクチャが AWS API 呼び出しを解決できない場合があります。これは、API呼び出しがCitrix ADC VPXインスタンスの非管理インターフェイスを介して発行された場合に発生します。回避策として、API 呼び出しを管理インターフェイスにのみ制限してください。これを行うには、VPXインスタンスにNSVLANを作成し、適切なコマンドを使用して管理インターフェイスをNSVLANにバインドします。

-

たとえば、次のようになります:

-

ns構成を設定する-nsvlan<vlan id>\-ifnum 1/1-タグ付き NO

-

設定を保存

-

-

プロンプトが表示されたら、VPXインスタンスを再起動します。

-

nsvlanの設定の詳細については、 NSVLAN の設定を参照してください。 -

AWSコンソールでは、実際の使用量がはるかに低い場合でも、[Monitoring] タブの下に表示されるVPXインスタンスのvCPU使用率が高い(最大100%)ことがあります。実際の vCPU 使用率を確認するには、 [すべての CloudWatch メトリックスを表示]に移動します。詳細については、「 Amazon CloudWatch を使用してインスタンスをモニタリングする」を参照してください。 また、低遅延とパフォーマンスが問題にならない場合は、CPU Yield 機能を有効にして、トラフィックがないときにパケットエンジンをアイドル状態にすることもできます。CPU Yield機能とその有効化方法の詳細については、 Citrix サポートKnowledge Centerを参照してください。

AWS-VPXサポートマトリックス

以下のセクションでは、サポートされているVPXモデルとAWSリージョン、インスタンスタイプ、およびサービスを示します。

AWSでサポートされているVPXモデル

- Citrix ADC VPX スタンダード/エンタープライズ/プラチナエディション-200 Mbps

- Citrix ADC VPX スタンダード/エンタープライズ/プラチナエディション-1000 Mbps

- Citrix ADC VPX スタンダード/エンタープライズ/プラチナエディション-3 Gbps

- Citrix ADC VPX スタンダード/エンタープライズ/プラチナエディション-5 Gbps

- Citrix ADC VPX スタンダード/アドバンスト/プレミアム-10 Mbps

- Citrix ADC VPX エクスプレス-20 Mbps

- Citrix ADC VPX-カスタマーライセンス

サポートされているAWS リージョン

- 米国西部 (オレゴン) リージョン

- 米国西部 (北カリフォルニア) リージョン

- 米国東部 (オハイオ) リージョン|

- 米国東部 (バージニア北部) リージョン

- アジア太平洋 (ソウル) リージョン

- カナダ (中部) リージョン

- アジアパシフィック (シンガポール) リージョン

- アジア太平洋 (シドニー) リージョン

- アジア太平洋 (東京) リージョン

- アジアパシフィック (香港) リージョン

- カナダ (中部) リージョン

- 中国 (北京) リージョン

- 中国 (寧夏) リージョン

- 欧州 (フランクフルト) 地域

- 欧州 (アイルランド) リージョン

- 欧州 (ロンドン) リージョン

- 欧州 (パリ) リージョン

- 南米 (サンパウロ) リージョン

- AWS GovCloud (米国東部) リージョン

サポートされている AWS インスタンスタイプ

-

m3.large、m3.large、m3.2xlarge -

c4.large、c4.large、c4.2xlarge、c4.4xlarge、c4.8xlarge -

m4.large、m4.large、m4.2xlarge、m4.4xlarge、m4.10xlarge -

m5.large、m5.xlarge、m5.2xlarge、m5.4xlarge、m5.12xlarge、m5.24xlarge -

c5.large、c5.xlarge、c5.2xlarge、c5.4xlarge、c5.9xlarge、c5.18xlarge、c5.24xlarge -

C5n.large、C5n.xlarge、C5n.2xlarge、C5n.4xlarge、C5n.9xlarge、C5n.18xlarge

サポートされている AWS サービス

- #EC2

- #Lambda

- #S3

- #VPC

- #route53

- #ELB

- #Cloudwatch

- #AWS 自動スケーリング

- #Cloud フォーメーション

- Simple Queue Service (SQS)

- Simple Notification Service(SNS)

- アイデンティティとアクセス管理(IAM)

帯域幅を増やすには、Citrix スタイプを推奨します

| インスタンスタイプ | 帯域幅 | 拡張ネットワーク (SR-IOV) |

|---|---|---|

| M4.10x large | 3Gbpsおよび5Gbps | はい |

| C4.8x large | 3Gbpsおよび5Gbps | はい |

| C5.18xlarge/M5.18xlarge | 25 Gbps | 1742ENA |

| C5n.18xlarge | 30 Gbps | 1742ENA |

現在サポートされているVPXモデルとAWSリージョン、インスタンスタイプ、およびサービスに関する最新情報を入手するには、 VPX-AWSサポートマトリックスをご覧ください。

この記事の概要

- 協力者

- 概要

- Citrix VPX

- Amazon Web Services

- AWSの用語

- 使用例

- Autoscale によるデータセンターの拡張

- 自動スケーリングの利点

- 展開の種類

- CFT 展開

- 展開手順

- Autoscale によるデータセンターの拡張のための3つのNIC導入

- アーキテクチャ図

- 構成タスク

- Citrix ADM を使用した AWS での Citrix ADC の自動スケーリング

- 自動スケーリングアーキテクチャ

- Citrix Application Delivery Management(ADM)

- トラフィックディストリビューター (NLB または DNS/route53)

- Citrix ADM Autoscale グループ

- Citrix ADC クラスタ

- AWS Auto Scalingグループ

- AWS アベイラビリティーゾーン

- トラフィック分散モード

- 自動スケーリングの仕組み

- Autoscaleの構成

- AWSでCitrix ADC VPXライセンスを購読する

- サブネットを作成する

- セキュリティグループを作成する

- IAM ロールを作成する

- DNS ドメインを登録する

- Autoscale グループを作成する

- クラウドパラメータの設定

- Stylebooksを使用してアプリケーションを設定する

- Citrix ADC クラスタのアップグレード

- Autoscale グループの構成を変更する

- CloudFormation テンプレートのデプロイ

- AWS の前提条件

- ADM の前提条件

- サイトの作成

- AWS で Citrix ADM エージェントをプロビジョニングする

- 制限事項および使用上のガイドライン

- AWS-VPXサポートマトリックス