Vue d’ensemble de la sécurité technique

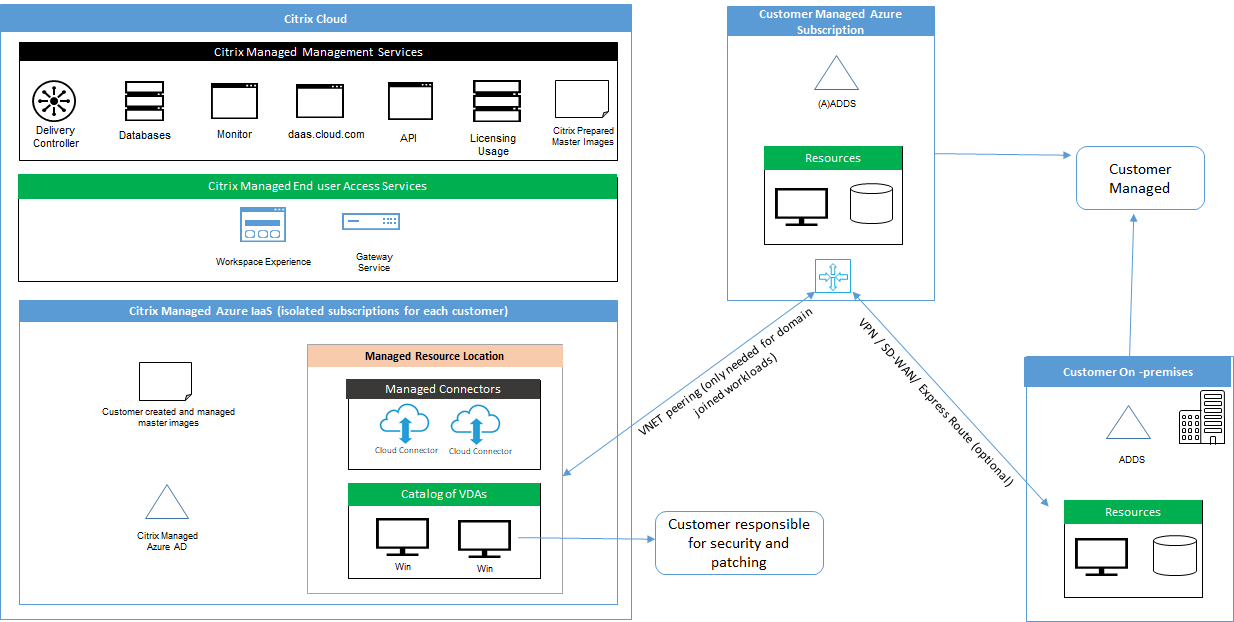

Le diagramme suivant présente les composants d’un déploiement Citrix DaaS Standard pour Azure (anciennement Citrix Virtual Apps and Desktops Standard pour Azure). Cet exemple utilise une connexion d’appairage de VNet.

Avec Citrix DaaS pour Azure, les Virtual Delivery Agents (VDA) du client qui fournissent des bureaux et des applications, ainsi que les Citrix Cloud™ Connectors, sont déployés dans un abonnement et un locataire Azure gérés par Citrix.

REMARQUE :

Cet article fournit une vue d’ensemble des exigences de sécurité pour les clients déployant Citrix DaaS pour Azure à l’aide d’un abonnement Azure géré par Citrix. Pour une vue d’ensemble architecturale d’un déploiement de Citrix DaaS pour Azure utilisant un abonnement Azure géré par le client, y compris les informations de sécurité, consultez Architecture de référence : Service Virtual Apps and Desktops - Azure.

Responsabilité de Citrix®

Abonnement Azure et Microsoft Entra ID

Citrix est responsable de la sécurité de l’abonnement Azure et de Microsoft Entra ID créés pour le client. Citrix assure l’isolation des locataires, de sorte que chaque client dispose de son propre abonnement Azure et AAD, et que les communications croisées entre différents locataires sont empêchées. Citrix restreint également l’accès à l’AAD au personnel des opérations Citrix DaaS™ pour Azure et Citrix uniquement. L’accès de Citrix à l’abonnement Azure de chaque client est audité.

Les clients utilisant des catalogues non joints à un domaine peuvent utiliser l’AAD géré par Citrix comme moyen d’authentification pour Citrix Workspace. Pour ces clients, Citrix crée des comptes d’utilisateur à privilèges limités dans l’AAD géré par Citrix. Cependant, ni les utilisateurs ni les administrateurs des clients ne peuvent exécuter d’actions sur l’AAD géré par Citrix. Si ces clients choisissent d’utiliser leur propre AAD à la place, ils sont entièrement responsables de sa sécurité.

Réseaux virtuels et infrastructure

Dans l’abonnement Azure géré par Citrix du client, Citrix crée des réseaux virtuels pour isoler les emplacements de ressources. Au sein de ces réseaux, Citrix crée des machines virtuelles pour les VDA, les Cloud Connectors et les machines de création d’images, en plus des comptes de stockage, des Key Vaults et d’autres ressources Azure. Citrix, en partenariat avec Microsoft, est responsable de la sécurité des réseaux virtuels, y compris des pare-feu de réseau virtuel.

Citrix s’assure que la politique de pare-feu Azure par défaut (groupes de sécurité réseau) est configurée pour limiter l’accès aux interfaces réseau dans les connexions d’appairage de VNet. Généralement, cela contrôle le trafic entrant vers les VDA et les Cloud Connectors. Pour plus de détails, consultez :

Les clients ne peuvent pas modifier cette politique de pare-feu par défaut, mais peuvent déployer des règles de pare-feu supplémentaires sur les machines VDA créées par Citrix ; par exemple, pour restreindre partiellement le trafic sortant. Les clients qui installent des clients de réseau privé virtuel, ou d’autres logiciels capables de contourner les règles de pare-feu, sur les machines VDA créées par Citrix sont responsables de tout risque de sécurité qui pourrait en résulter.

Lors de l’utilisation de l’outil de création d’images dans Citrix DaaS pour Azure pour créer et personnaliser une nouvelle image de machine, le port 3389 est temporairement ouvert dans le VNet géré par Citrix, afin que le client puisse se connecter en RDP à la machine contenant la nouvelle image de machine pour la personnaliser.

Responsabilité de Citrix lors de l’utilisation des connexions d’appairage de VNet Azure

Pour que les VDA de Citrix DaaS pour Azure puissent contacter les contrôleurs de domaine sur site, les partages de fichiers ou d’autres ressources intranet, Citrix DaaS pour Azure offre un flux de travail d’appairage de VNet comme option de connectivité. Le réseau virtuel géré par Citrix du client est appairé avec un réseau virtuel Azure géré par le client. Le réseau virtuel géré par le client peut permettre la connectivité avec les ressources sur site du client en utilisant la solution de connectivité cloud-vers-sur site choisie par le client, telle qu’Azure ExpressRoute ou les tunnels IPsec.

La responsabilité de Citrix en matière d’appairage de VNet se limite à la prise en charge du flux de travail et de la configuration des ressources Azure associées pour établir la relation d’appairage entre les VNet gérés par Citrix et ceux gérés par le client.

Politique de pare-feu pour les connexions d’appairage de VNet Azure

Citrix ouvre ou ferme les ports suivants pour le trafic entrant et sortant qui utilise une connexion d’appairage de VNet.

VNet géré par Citrix avec des machines non jointes à un domaine

- Règles entrantes

- Refuser tout trafic entrant. Cela inclut le trafic intra-VNet de VDA à VDA.

- Règles sortantes

- Autoriser tout trafic sortant.

VNet géré par Citrix avec des machines jointes à un domaine

- Règles entrantes :

- Autoriser les ports 80, 443, 1494 et 2598 entrants en interne vers les VDA et les Connectors.

- Autoriser les ports 49152-65535 entrants vers les VDA depuis une plage d’adresses IP utilisée par la fonction d’observation de Monitor. Voir Ports de communication utilisés par les technologies Citrix.

- Refuser tout autre trafic entrant.

- Règles sortantes

- Autoriser tout trafic sortant.

VNet géré par le client avec des machines jointes à un domaine

- Il incombe au client de configurer correctement son VNet. Cela inclut l’ouverture des ports suivants pour la jonction au domaine.

- Règles entrantes :

- Autoriser le trafic entrant sur les ports 443, 1494, 2598 depuis leurs adresses IP clientes pour les lancements internes.

- Autoriser le trafic entrant sur les ports 53, 88, 123, 135-139, 389, 445, 636 depuis le VNet Citrix (plage d’adresses IP spécifiée par le client).

- Autoriser le trafic entrant sur les ports ouverts avec une configuration de proxy.

- Autres règles créées par le client.

- Règles sortantes :

- Autoriser le trafic sortant sur les ports 443, 1494, 2598 vers le VNet Citrix (plage d’adresses IP spécifiée par le client) pour les lancements internes.

- Autres règles créées par le client.

Accès à l’infrastructure

Citrix peut accéder à l’infrastructure gérée par Citrix du client (Cloud Connectors) pour effectuer certaines tâches administratives telles que la collecte de journaux (y compris l’Observateur d’événements Windows) et le redémarrage de services sans en informer le client. Citrix est responsable de l’exécution de ces tâches en toute sécurité et avec un impact minimal pour le client. Citrix est également responsable de s’assurer que tous les fichiers journaux sont récupérés, transportés et traités en toute sécurité. Les VDA des clients ne peuvent pas être accédés de cette manière.

Sauvegardes pour les catalogues non joints à un domaine

Citrix n’est pas responsable de l’exécution des sauvegardes des catalogues non joints à un domaine.

Sauvegardes pour les images de machine

Citrix est responsable de la sauvegarde de toutes les images de machine téléchargées vers Citrix DaaS pour Azure, y compris les images créées avec l’outil de création d’images. Citrix utilise un stockage redondant localement pour ces images.

Politique de pare-feu lors de l’utilisation d’outils de dépannage

Lorsqu’un client demande la création d’une machine bastion pour le dépannage, les modifications suivantes sont apportées au groupe de sécurité du VNet géré par Citrix :

- Autoriser temporairement le port 3389 entrant depuis la plage d’adresses IP spécifiée par le client vers le bastion.

- Autoriser temporairement le port 3389 entrant depuis l’adresse IP du bastion vers toute adresse du VNet (VDA et Cloud Connectors).

- Continuer à bloquer l’accès RDP entre les Cloud Connectors, les VDA et les autres VDA.

Lorsqu’un client active l’accès RDP pour le dépannage, les modifications suivantes sont apportées au groupe de sécurité du VNet géré par Citrix :

- Autoriser temporairement le port 3389 entrant depuis la plage d’adresses IP spécifiée par le client vers toute adresse du VNet (VDA et Cloud Connectors).

- Continuer à bloquer l’accès RDP entre les Cloud Connectors, les VDA et les autres VDA.

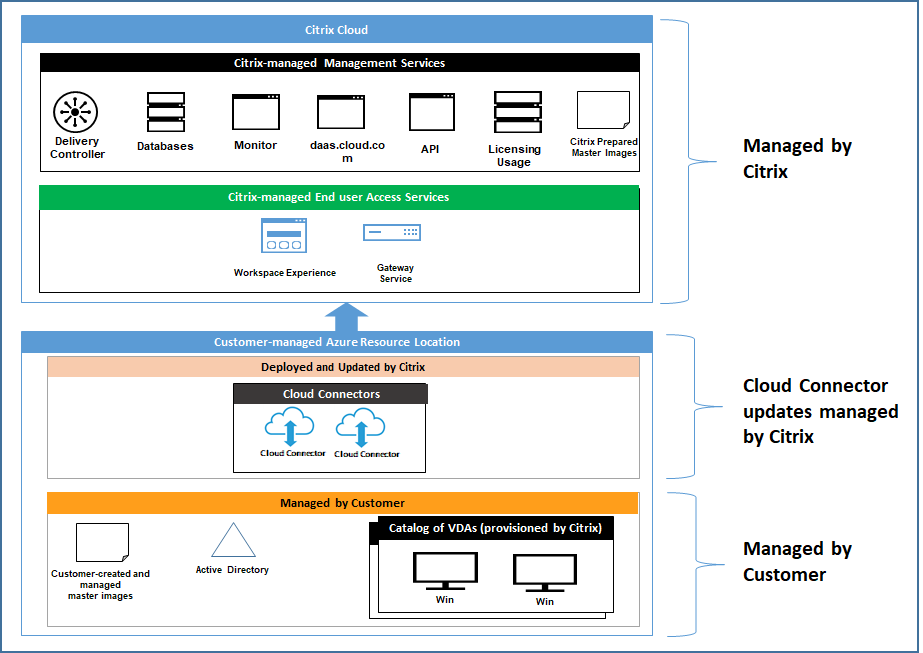

Abonnements gérés par le client

Pour les abonnements gérés par le client, Citrix respecte les responsabilités ci-dessus lors du déploiement des ressources Azure. Après le déploiement, tout ce qui précède relève de la responsabilité du client, car le client est le propriétaire de l’abonnement Azure.

Responsabilité du client

VDA et images de machine

Le client est responsable de tous les aspects du logiciel installé sur les machines VDA, y compris :

- Mises à jour du système d’exploitation et correctifs de sécurité

- Antivirus et antimalware

- Mises à jour logicielles VDA et correctifs de sécurité

- Règles de pare-feu logicielles supplémentaires (en particulier le trafic sortant)

- Suivre les considérations de sécurité et les meilleures pratiques de Citrix

Citrix fournit une image préparée qui est destinée à servir de point de départ. Les clients peuvent utiliser cette image à des fins de preuve de concept ou de démonstration, ou comme base pour créer leur propre image de machine. Citrix ne garantit pas la sécurité de cette image préparée. Citrix s’efforcera de maintenir le système d’exploitation et le logiciel VDA sur l’image préparée à jour, et activera Windows Defender sur ces images.

Responsabilité du client lors de l’utilisation de l’appairage de VNet

Le client doit ouvrir tous les ports spécifiés dans VNet géré par le client avec des machines jointes à un domaine.

Lorsque l’appairage de VNet est configuré, le client est responsable de la sécurité de son propre réseau virtuel et de sa connectivité à ses ressources sur site. Le client est également responsable de la sécurité du trafic entrant depuis le réseau virtuel appairé géré par Citrix. Citrix n’entreprend aucune action pour bloquer le trafic du réseau virtuel géré par Citrix vers les ressources sur site du client.

Les clients disposent des options suivantes pour restreindre le trafic entrant :

- Attribuer au réseau virtuel géré par Citrix un bloc d’adresses IP qui n’est pas utilisé ailleurs dans le réseau sur site du client ou le réseau virtuel connecté géré par le client. Ceci est requis pour l’appairage de VNet.

- Ajouter des groupes de sécurité réseau Azure et des pare-feu dans le réseau virtuel du client et le réseau sur site pour bloquer ou restreindre le trafic provenant du bloc d’adresses IP géré par Citrix.

- Déployer des mesures telles que des systèmes de prévention d’intrusion, des pare-feu logiciels et des moteurs d’analyse comportementale dans le réseau virtuel du client et le réseau sur site, ciblant le bloc d’adresses IP géré par Citrix.

Proxy

Le client peut choisir d’utiliser ou non un proxy pour le trafic sortant du VDA. Si un proxy est utilisé, le client est responsable de :

- La configuration des paramètres du proxy sur l’image de machine VDA ou, si le VDA est joint à un domaine, l’utilisation de la stratégie de groupe Active Directory.

- La maintenance et la sécurité du proxy.

Les proxys ne sont pas autorisés pour une utilisation avec les Citrix Cloud Connectors ou d’autres infrastructures gérées par Citrix.

Résilience du catalogue

Citrix propose trois types de catalogues avec des niveaux de résilience différents :

- Statique : Chaque utilisateur est affecté à un seul VDA. Ce type de catalogue n’offre pas de haute disponibilité. Si le VDA d’un utilisateur tombe en panne, il devra être placé sur un nouveau pour récupérer. Azure offre un SLA de 99,5 % pour les machines virtuelles à instance unique avec des SSD standard. Le client peut toujours sauvegarder le profil utilisateur, mais toutes les personnalisations apportées au VDA (telles que l’installation de programmes ou la configuration de Windows) seront perdues.

- Aléatoire : Chaque utilisateur est affecté aléatoirement à un VDA serveur au moment du lancement. Ce type de catalogue offre une haute disponibilité via la redondance. Si un VDA tombe en panne, aucune information n’est perdue car le profil de l’utilisateur réside ailleurs.

- Windows 10 multisession : Ce type de catalogue fonctionne de la même manière que le type aléatoire mais utilise des VDA de poste de travail Windows 10 au lieu de VDA serveur.

Sauvegardes pour les catalogues joints à un domaine

Si le client utilise des catalogues joints à un domaine avec un appairage de VNet, le client est responsable de la sauvegarde de ses profils utilisateur. Citrix recommande aux clients de configurer des partages de fichiers sur site et de définir des politiques sur leur Active Directory ou leurs VDA pour extraire les profils utilisateur de ces partages de fichiers. Le client est responsable de la sauvegarde et de la disponibilité de ces partages de fichiers.

Reprise après sinistre

En cas de perte de données Azure, Citrix récupérera autant de ressources que possible dans l’abonnement Azure géré par Citrix. Citrix tentera de récupérer les Cloud Connectors et les VDA. Si Citrix ne parvient pas à récupérer ces éléments, les clients sont responsables de la création d’un nouveau catalogue. Citrix suppose que les images de machine sont sauvegardées et que les clients ont sauvegardé leurs profils utilisateur, permettant ainsi de reconstruire le catalogue.

En cas de perte d’une région Azure entière, le client est responsable de la reconstruction de son réseau virtuel géré par le client dans une nouvelle région et de la création d’un nouvel appairage de VNet au sein de Citrix DaaS pour Azure.

Responsabilités partagées entre Citrix et le client

Citrix Cloud Connector™ pour les catalogues joints à un domaine

Citrix DaaS pour Azure déploie au moins deux Cloud Connectors dans chaque emplacement de ressource. Certains catalogues peuvent partager un emplacement de ressource s’ils se trouvent dans la même région, le même appairage de VNet et le même domaine que d’autres catalogues pour le même client. Citrix configure les Cloud Connectors joints au domaine du client pour les paramètres de sécurité par défaut suivants sur l’image :

- Mises à jour du système d’exploitation et correctifs de sécurité

- Logiciel antivirus

- Mises à jour logicielles du Cloud Connector

Les clients n’ont normalement pas accès aux Cloud Connectors. Cependant, ils peuvent y accéder en utilisant les étapes de dépannage du catalogue et en se connectant avec des identifiants de domaine. Le client est responsable de toute modification qu’il apporte lors de la connexion via le bastion.

Les clients ont également le contrôle des Cloud Connectors joints au domaine via la stratégie de groupe Active Directory. Le client est responsable de s’assurer que les stratégies de groupe qui s’appliquent au Cloud Connector sont sûres et judicieuses. Par exemple, si le client choisit de désactiver les mises à jour du système d’exploitation à l’aide de la stratégie de groupe, le client est responsable de l’exécution des mises à jour du système d’exploitation sur les Cloud Connectors. Le client peut également choisir d’utiliser la stratégie de groupe pour appliquer une sécurité plus stricte que les paramètres par défaut du Cloud Connector, par exemple en installant un logiciel antivirus différent. En général, Citrix recommande aux clients de placer les Cloud Connectors dans leur propre unité d’organisation Active Directory sans aucune stratégie, afin de garantir que les paramètres par défaut utilisés par Citrix puissent être appliqués sans problème.

Dépannage

Si le client rencontre des problèmes avec le catalogue dans Citrix DaaS pour Azure, il existe deux options de dépannage : l’utilisation de bastions et l’activation de l’accès RDP. Les deux options introduisent un risque de sécurité pour le client. Le client doit comprendre et consentir à prendre ce risque avant d’utiliser ces options.

Citrix est responsable de l’ouverture et de la fermeture des ports nécessaires pour effectuer les opérations de dépannage, et de la restriction des machines accessibles pendant ces opérations.

Avec les bastions ou l’accès RDP, l’utilisateur actif effectuant l’opération est responsable de la sécurité des machines accédées. Si le client accède au VDA ou au Cloud Connector via RDP et contracte accidentellement un virus, le client est responsable. Si le personnel du support Citrix accède à ces machines, il est de la responsabilité de ce personnel d’effectuer les opérations en toute sécurité. La responsabilité de toute vulnérabilité exposée par toute personne accédant au bastion ou à d’autres machines du déploiement (par exemple, la responsabilité du client d’ajouter des plages d’adresses IP à la liste d’autorisation, la responsabilité de Citrix de mettre en œuvre correctement les plages d’adresses IP) est couverte ailleurs dans ce document.

Dans les deux scénarios, Citrix est responsable de la création correcte des exceptions de pare-feu pour autoriser le trafic RDP. Citrix est également responsable de la révocation de ces exceptions après que le client a supprimé le bastion ou mis fin à l’accès RDP via Citrix DaaS pour Azure.

Bastions

Citrix peut créer des bastions dans le réseau virtuel géré par Citrix du client au sein de l’abonnement géré par Citrix du client pour diagnostiquer et réparer les problèmes, soit de manière proactive (sans notification du client), soit en réponse à un problème soulevé par le client. Le bastion est une machine à laquelle le client peut accéder via RDP et qu’il peut ensuite utiliser pour accéder aux VDA et (pour les catalogues joints à un domaine) aux Cloud Connectors via RDP afin de collecter des journaux, de redémarrer des services ou d’effectuer d’autres tâches administratives. Par défaut, la création d’un bastion ouvre une règle de pare-feu externe pour autoriser le trafic RDP depuis une plage d’adresses IP spécifiée par le client vers la machine bastion. Elle ouvre également une règle de pare-feu interne pour autoriser l’accès aux Cloud Connectors et aux VDA via RDP. L’ouverture de ces règles présente un risque de sécurité important.

Le client est responsable de la fourniture d’un mot de passe fort utilisé pour le compte Windows local. Le client est également responsable de la fourniture d’une plage d’adresses IP externes qui autorise l’accès RDP au bastion. Si le client choisit de ne pas fournir de plage d’adresses IP (permettant à quiconque de tenter l’accès RDP), le client est responsable de toute tentative d’accès par des adresses IP malveillantes.

Le client est également responsable de la suppression du bastion une fois le dépannage terminé. L’hôte bastion expose une surface d’attaque supplémentaire, c’est pourquoi Citrix arrête automatiquement la machine huit (8) heures après sa mise sous tension. Cependant, Citrix ne supprime jamais automatiquement un bastion. Si le client choisit d’utiliser le bastion pendant une période prolongée, il est responsable de son correctif et de sa mise à jour. Citrix recommande qu’un bastion ne soit utilisé que pendant quelques jours avant d’être supprimé. Si le client souhaite un bastion à jour, il peut supprimer celui qu’il utilise actuellement, puis en créer un nouveau, ce qui provisionnera une machine fraîche avec les derniers correctifs de sécurité.

Accès RDP

Pour les catalogues joints à un domaine, si l’appairage de VNet du client est fonctionnel, le client peut activer l’accès RDP depuis son VNet appairé vers son VNet géré par Citrix. Si le client utilise cette option, il est responsable de l’accès aux VDA et aux Cloud Connectors via l’appairage de VNet. Des plages d’adresses IP source peuvent être spécifiées afin que l’accès RDP puisse être restreint davantage, même au sein du réseau interne du client. Le client devra utiliser des identifiants de domaine pour se connecter à ces machines. Si le client travaille avec le support Citrix pour résoudre un problème, il peut avoir besoin de partager ces identifiants avec le personnel de support. Une fois le problème résolu, le client est responsable de la désactivation de l’accès RDP. Maintenir l’accès RDP ouvert depuis le réseau appairé ou sur site du client présente un risque de sécurité.

Identifiants de domaine

Si le client choisit d’utiliser un catalogue joint à un domaine, il est responsable de fournir à Citrix DaaS pour Azure un compte de domaine (nom d’utilisateur et mot de passe) avec les autorisations nécessaires pour joindre des machines au domaine. Lors de la fourniture des identifiants de domaine, le client est responsable du respect des principes de sécurité suivants :

- Auditable : Le compte doit être créé spécifiquement pour l’utilisation de Citrix DaaS pour Azure afin qu’il soit facile d’auditer l’utilisation du compte.

- Délimité : Le compte ne nécessite que des autorisations pour joindre des machines à un domaine. Il ne doit pas être un administrateur de domaine complet.

- Sécurisé : Un mot de passe fort doit être défini pour le compte.

Citrix est responsable du stockage sécurisé de ce compte de domaine dans un Azure Key Vault au sein de l’abonnement Azure géré par Citrix du client. Le compte n’est récupéré que si une opération nécessite le mot de passe du compte de domaine.

Plus d’informations

Pour des informations connexes, consultez :

- Guide de déploiement sécurisé pour la plateforme Citrix Cloud : Informations de sécurité pour la plateforme Citrix Cloud.

- Vue d’ensemble de la sécurité technique : Informations de sécurité pour Citrix DaaS

- Notifications de tiers