Stratégie d’accès avec plusieurs règles

Important :

La configuration de plusieurs règles dans une seule fonctionnalité de stratégie est disponible sous Aperçu. Si vous ne voyez pas cette fonctionnalité dans votre instance, c’est parce qu’elle est déployée par étapes dans toutes les zones géographiques pour les clients Citrix.

Vous pouvez désormais créer plusieurs règles d’accès et configurer différentes conditions d’accès pour différents utilisateurs ou groupes d’utilisateurs au sein d’une même stratégie. Ces règles peuvent être appliquées séparément aux applications HTTP/HTTPS et TCP/UDP, le tout dans le cadre d’une stratégie unique.

Les stratégies d’accès au sein de Secure Private Access vous permettent d’activer ou de désactiver l’accès aux applications en fonction du contexte de l’utilisateur ou de son appareil. En outre, vous pouvez activer l’accès restreint aux applications en ajoutant les restrictions de sécurité suivantes :

- Restreindre l’accès au presse-papiers

- Restreindre l’impression

- Restreindre les téléchargements

- Restreindre les chargements

- Afficher le filigrane

- Restreindre la capture de frappes

- Limiter la capture d’écran

Pour plus d’informations sur ces restrictions, consultez la section Options de restrictions d’accès disponibles.

Configuration d’une stratégie d’accès avec plusieurs règles

Assurez-vous d’avoir effectué les tâches suivantes avant de configurer une stratégie d’accès.

- Dans la vignette du service Secure Private Access, cliquez sur Gérer .

-

Dans le volet de navigation, cliquez sur Stratégies d’accès, puis sur Créer une stratégie.

Pour les nouveaux utilisateurs, la page d’accueil Stratégies d’accès n’affiche aucune stratégie. Une fois que vous avez créé une stratégie, vous pouvez la voir répertoriée ici.

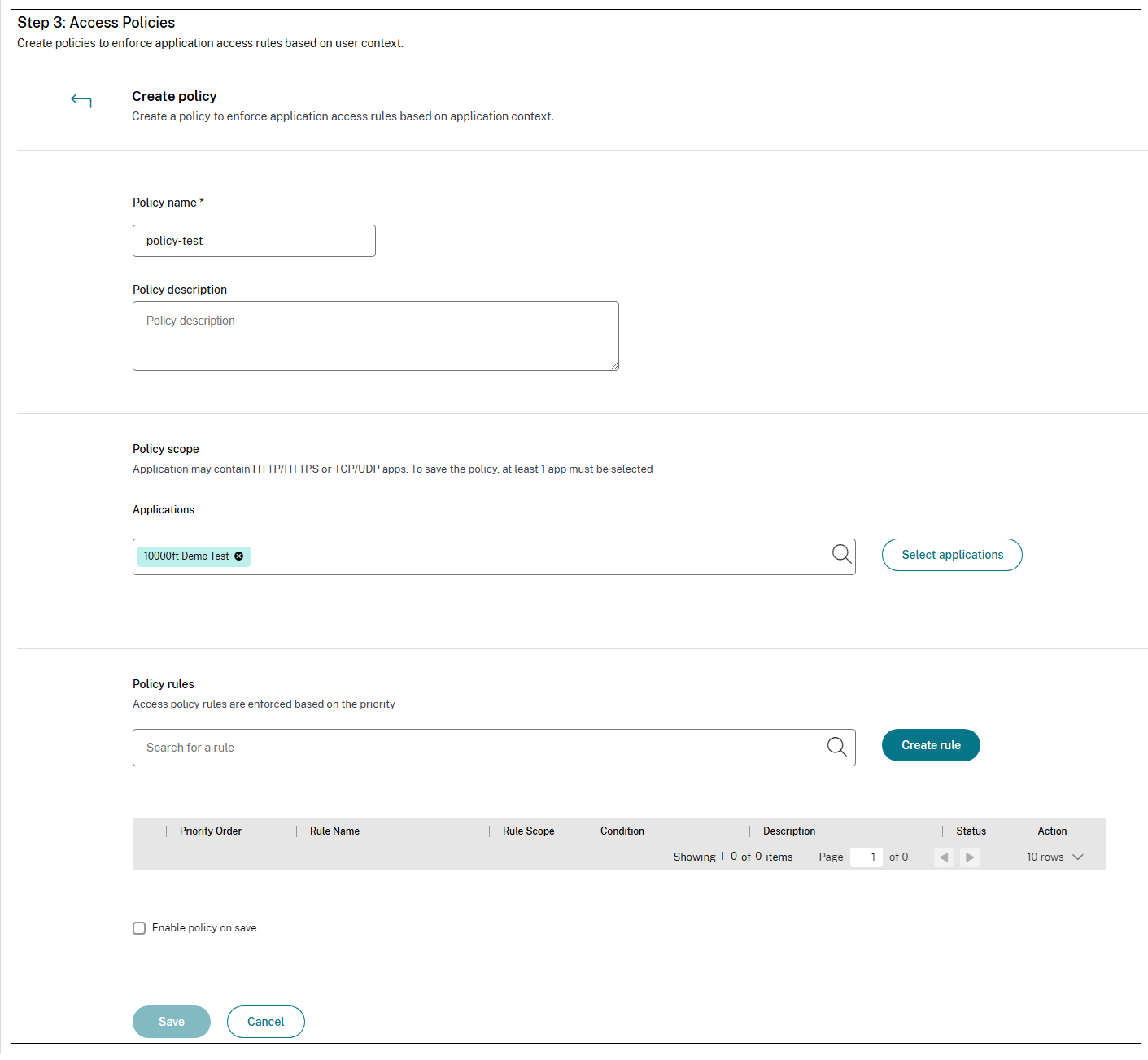

- Entrez le nom et la description de la stratégie.

- Dans Applications, sélectionnez l’application ou l’ensemble d’applications auxquelles cette stratégie doit être appliquée.

-

Cliquez sur Créer une règle pour créer des règles pour la stratégie.

-

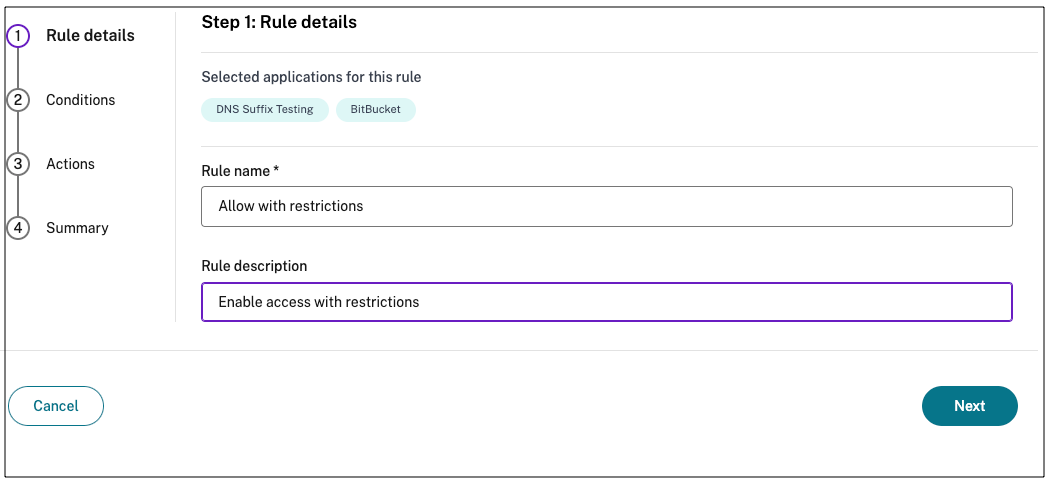

Entrez le nom de la règle et une brève description de la règle, puis cliquez sur Suivant.

-

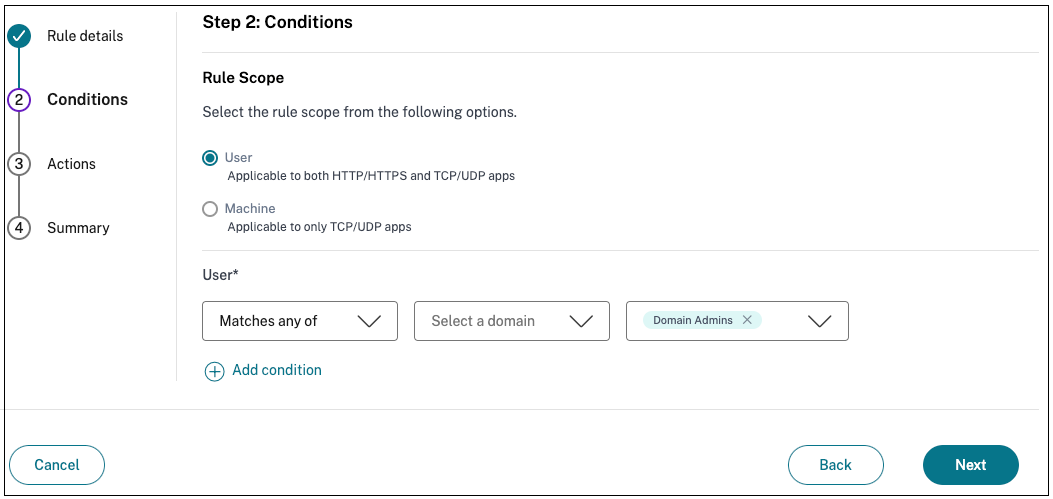

Sélectionnez les conditions des utilisateurs. La condition** Users*** est une condition obligatoire à remplir pour permettre aux utilisateurs d’accéder aux applications. Sélectionnez l’une des options suivantes :

- Correspond à l’un des : seuls les utilisateurs ou groupes correspondant à l’un des noms répertoriés dans le champ et appartenant au domaine sélectionné sont autorisés à accéder.

- Ne correspond à aucun : tous les utilisateurs ou groupes, à l’exception de ceux répertoriés dans le champ et appartenant au domaine sélectionné, sont autorisés à y accéder.

-

(Facultatif) Cliquez sur + pour ajouter plusieurs conditions en fonction du contexte.

Lorsque vous ajoutez des conditions basées sur un contexte, une opération AND est appliquée aux conditions dans lesquelles la stratégie est évaluée uniquement si les conditions Users* et les conditions contextuelles facultatives sont remplies. Vous pouvez appliquer les conditions suivantes en fonction du contexte.

- Ordinateur de bureau ou appareil mobile : sélectionnez l’appareil pour lequel vous souhaitez activer l’accès aux applications.

-

Géolocalisation : sélectionnez la condition et l’emplacement géographique à partir desquels les utilisateurs accèdent aux applications.

- Correspond à l’un des critères suivants : seuls les utilisateurs ou groupes d’utilisateurs accédant aux applications depuis l’une des zones géographiques répertoriées sont autorisés à accéder aux applications.

- Ne correspond à aucun : tous les utilisateurs ou groupes d’utilisateurs autres que ceux des zones géographiques répertoriées sont autorisés à accéder.

-

Emplacement réseau : sélectionnez la condition et le réseau via lesquels les utilisateurs accèdent aux applications.

- Correspond à l’un des critères suivants : seuls les utilisateurs ou groupes d’utilisateurs accédant aux applications depuis l’un des emplacements réseau répertoriés sont autorisés à accéder aux applications.

- Ne correspond à aucun : tous les utilisateurs ou groupes d’utilisateurs autres que ceux des emplacements réseau répertoriés sont autorisés à accéder.

- Contrôle de la posture de l’appareil : sélectionnez les conditions que la machine utilisateur doit respecter pour accéder à l’application.

- Score de risque de l’utilisateur : sélectionnez les catégories de score de risque en fonction desquelles les utilisateurs doivent avoir accès à l’application.

- Cliquez sur Suivant.

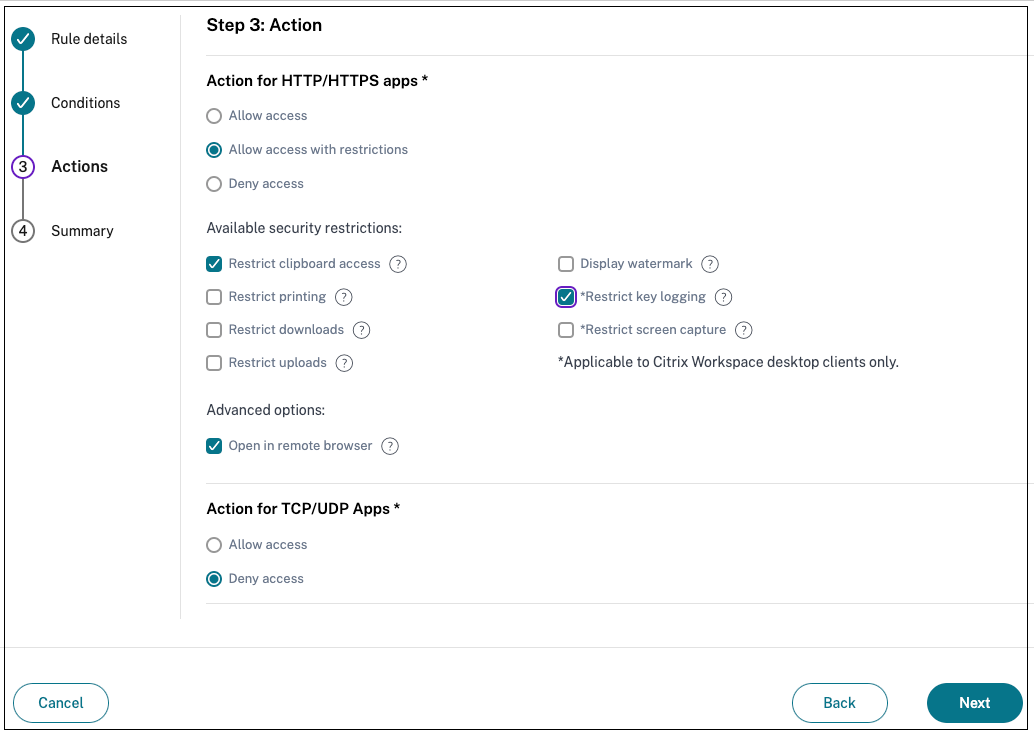

-

Sélectionnez les actions qui doivent être appliquées en fonction de l’évaluation des conditions.

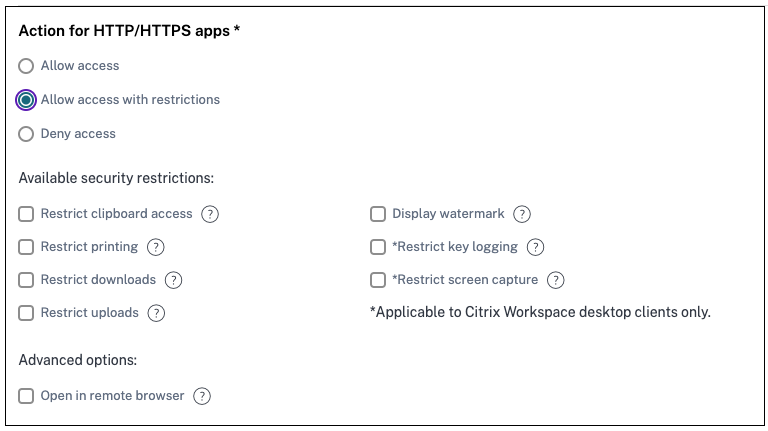

- Pour les applications HTTP/HTTPS, vous pouvez sélectionner les options suivantes :

- Autoriser l’accès

- Autoriser l’accès avec restrictions

- Refuser l’accès

Remarque :

Si vous sélectionnez Autoriser l’accès avec restrictions, vous devez sélectionner les restrictions que vous souhaitez appliquer aux applications. Pour plus de détails sur les restrictions, consultez la section Options de restrictions d’accès disponibles. Vous pouvez également spécifier si vous souhaitez que l’application s’ouvre dans un navigateur distant ou dans Citrix Secure Browser.

- Pour l’accès TCP/UDP, vous pouvez sélectionner les options suivantes :

- Autoriser l’accès

- Refuser l’accès

- Pour les applications HTTP/HTTPS, vous pouvez sélectionner les options suivantes :

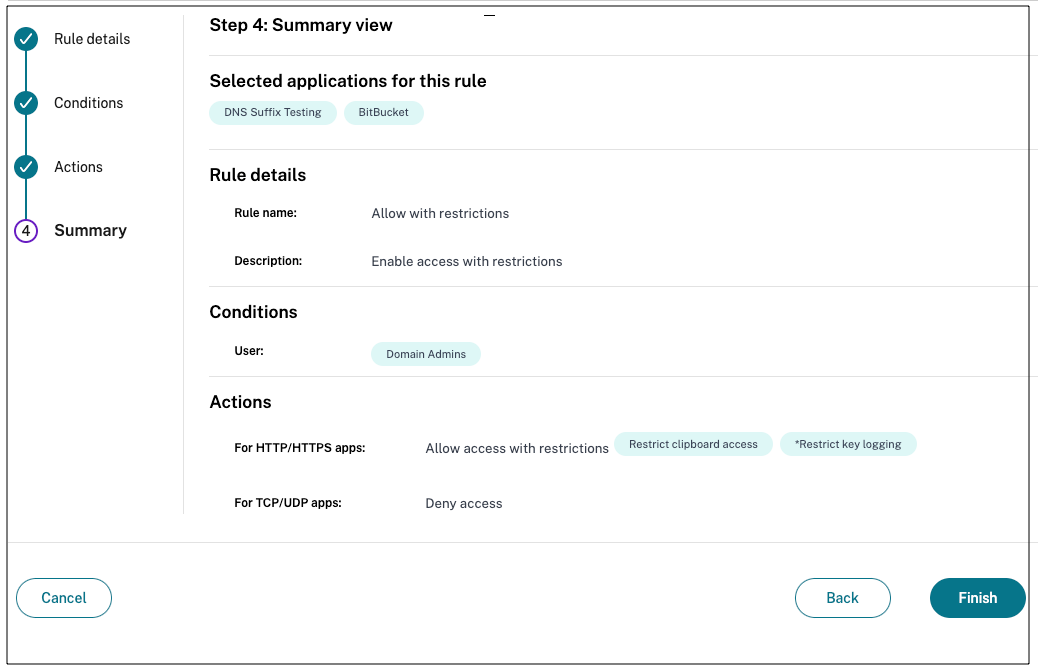

- Cliquez sur Suivant. La page Résumé affiche les détails de la stratégie.

-

Vous pouvez vérifier les détails et cliquer sur Terminer.

Points à retenir après la création d’une stratégie

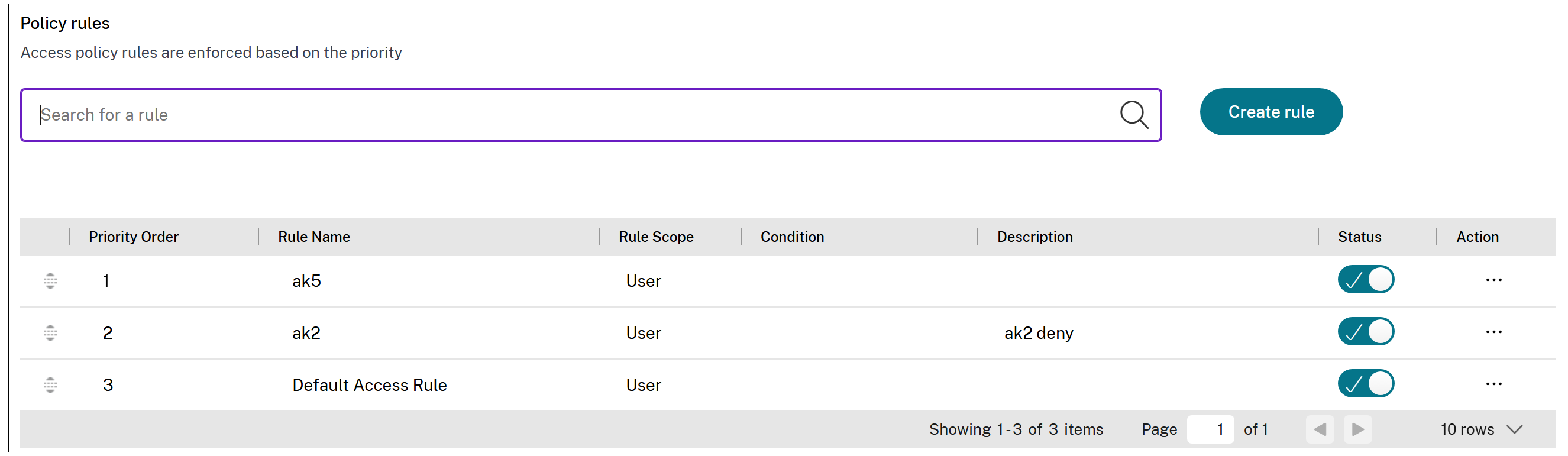

-

La stratégie que vous avez créée apparaît dans la section Règles de stratégie et est activée par défaut. Vous pouvez désactiver les règles, si nécessaire. Assurez-vous toutefois qu’au moins une règle est activée pour que la stratégie soit active.

-

Un ordre de priorité est attribué à la stratégie par défaut. La priorité dont la valeur est la plus faible a la préférence la plus élevée. La règle ayant le numéro de priorité le plus faible est évaluée en premier. Si la règle (n) ne correspond pas aux conditions définies, la règle suivante (n+1) est évaluée et ainsi de suite.

Exemple d’évaluation de règles avec ordre de priorité :

Supposons que vous ayez créé deux règles, la Règle 1 et la Règle 2. La Règle 1 est attribuée à l’utilisateur A et la Règle 2 à l’utilisateur B, puis les deux règles sont évaluées. Supposons que les règles Rule1 et Rule2 soient attribuées à l’utilisateur A. Dans ce cas, la Règle 1 a la priorité la plus élevée. Si la condition de la Règle 1 est remplie, la Règle 1 est appliquée et la Règle 2 est ignorée. Sinon, si la condition de la Règle 1 n’est pas remplie, la Règle 2 est appliquée à l’utilisateur A.

Remarque :

Si aucune des règles n’est évaluée, l’application n’est pas répertoriée pour les utilisateurs.

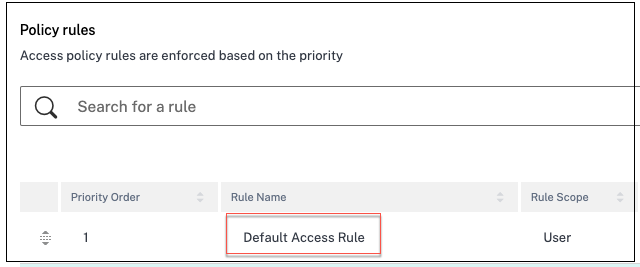

En ce qui concerne les stratégies existantes qui sont déjà disponibles dans le système :

Pour les stratégies existantes qui ont été créées avant les modifications de configuration des stratégies à règles multiples, les modifications suivantes sont appliquées :

- Une règle d’accès unique portant le nom par défaut « règle d’accès par défaut » est créée pour chaque stratégie. Vous pouvez modifier le nom de la règle.

- Les conditions qui ont été appliquées sont migrées telles quelles vers la règle d’accès par défaut.

-

Si vous avez sélectionné uniquement des applications HTTP/HTTPS et non des applications TCP/UDP, les conditions sélectionnées pour les applications HTTP/HTTPS sont également appliquées aux applications TCP/UDP sur la page Conditions, même si vous ne possédez aucune application TCP/UDP. Cela permet de simplifier la configuration au cas où vous ajouteriez les applications TCP/UDP ultérieurement à la stratégie. Il n’est pas nécessaire de modifier à nouveau la stratégie.

Cela s’applique également si vous avez créé une stratégie pour les applications TCP/UDP uniquement et non pour les applications HTTP/HTTPS.

Options de restrictions d’accès disponibles

Lorsque vous sélectionnez l’action Autoriser l’accès avec restrictions, vous devez sélectionner au moins l’une des restrictions de sécurité. Ces restrictions de sécurité sont prédéfinies dans le système. Les administrateurs ne peuvent pas modifier ou ajouter d’autres combinaisons. Les restrictions de sécurité suivantes peuvent être activées pour l’application.

- Restreindre l’accès au presse-papiers : désactive les opérations de couper/copier/coller entre l’application et le presse-papiers du système.

- Restreindre l’impression : désactive la possibilité d’imprimer depuis le navigateur Citrix Enterprise.

- Restreindre les téléchargements :désactive la possibilité pour l’utilisateur de télécharger depuis l’application.

- Restreindre les téléchargements :désactive la possibilité pour l’utilisateur de télécharger dans l’application.

- Afficher le filigrane :affiche un filigrane sur l’écran de l’utilisateur affichant le nom d’utilisateur et l’adresse IP de la machine de l’utilisateur.

- Restreindre l’enregistrement des clés :protège contre les enregistreurs de touches. Lorsqu’un utilisateur tente de se connecter à l’application à l’aide du nom d’utilisateur et du mot de passe, toutes les clés sont chiffrées sur les enregistreurs de frappe. De plus, toutes les activités que l’utilisateur effectue sur l’application sont protégées contre l’enregistrement des clés. Par exemple, si les stratégies de protection des applications sont activées pour Office365 et que l’utilisateur modifie un document Word Office365, toutes les frappes sont chiffrées sur les enregistreurs de frappe.

- Restreindre la capture d’écran :désactive la possibilité de capturer les écrans à l’aide de l’un des programmes ou applications de capture d’écran. Si un utilisateur tente de capturer l’écran, un écran vide est capturé.