Authentification

À partir de l’application Citrix Workspace 2012, vous pouvez afficher la boîte de dialogue d’authentification dans l’application Citrix Workspace et stocker les détails sur l’écran de connexion. Cette amélioration améliore l’expérience utilisateur.

Les jetons d’authentification sont cryptés et stockés afin que vous n’ayez pas besoin de saisir de nouveau les informations d’identification lorsque votre système ou votre session redémarre.

Remarque:

cette amélioration de l’authentification ne s’applique qu’aux déploiements dans le cloud.

Conditions préalables :

Installez la bibliothèque libsecret.

Cette fonctionnalité est activée par défaut.

Amélioration de l’authentification pour Storebrowse

À partir de la version 2205, la boîte de dialogue d’authentification est présente dans l’application Citrix Workspace et les détails du magasin s’affichent sur l’écran d’ouverture de session pour une meilleure expérience utilisateur. Les jetons d’authentification sont chiffrés et stockés. Ainsi, vous n’avez pas besoin de saisir de nouveau les informations d’identification lorsque votre système ou votre session redémarre.

L’amélioration de l’authentification prend en charge storebrowse pour les opérations suivantes :

-

Storebrowse -E: répertorie les ressources disponibles. -

Storebrowse -L: lance une connexion à une ressource publiée. -

Storebrowse -S: dresse la liste des ressources auxquelles vous avez souscrit. -

Storebrowse -T: met fin à toutes les sessions du magasin spécifié. -

Storebrowse -Wr: reconnecte les sessions déconnectées mais actives du magasin spécifié. L’option [r] reconnecte toutes les sessions déconnectées. -

storebrowse -WR: reconnecte les sessions déconnectées mais actives du magasin spécifié. L’option [R] reconnecte toutes les sessions déconnectées et actives. -

Storebrowse -s: abonne la ressource spécifiée à partir d’un magasin donné. -

Storebrowse -u: désabonne la ressource spécifiée d’un magasin donné. -

Storebrowse -q: lance une application en utilisant l’URL directe. Cette commande fonctionne uniquement pour les magasins StoreFront.

Remarque:

- Vous pouvez continuer à utiliser les commandes

storebrowserestantes comme utilisées précédemment (en utilisant AuthMangerDaemon).- L’amélioration de l’authentification s’applique uniquement aux déploiements dans le cloud.

- Grâce à cette amélioration, la fonction de connexion permanente est prise en charge.

Prise en charge de plus de 200 groupes dans Azure AD

À partir de la version 2305, un utilisateur d’Azure AD faisant partie de plus de 200 groupes peut consulter les applications et les bureaux qui lui sont attribués. Auparavant, le même utilisateur ne pouvait pas voir ces applications et ces bureaux.

Pour activer cette fonctionnalité, procédez comme suit :

-

Accédez à $ICAROOT/config/AuthManConfig.xml et ajoutez les entrées suivantes :

<compressedGroupsEnabled>true</compressedGroupsEnabled> <!--NeedCopy-->

Remarque:

Les utilisateurs doivent se déconnecter de l’application Citrix Workspace et se reconnecter pour activer cette fonctionnalité.

Amélioration de l’authentification pour la configuration Storebrowse

Par défaut, la fonction d’amélioration de l’authentification est désactivée.

Si gnome-keyring n’est pas disponible, le jeton est stocké dans la mémoire du processus Selfservice.

Pour forcer le stockage du jeton en mémoire, désactivez gnome-keyring en procédant comme suit :

- Accédez à

/opt/Citrix/ICAClient/config/AuthmanConfig.xml. -

Ajouter l’entrée suivante :

<GnomeKeyringDisabled>true</GnomeKeyringDisabled> <!--NeedCopy-->

Carte à puce

Pour configurer la prise en charge de carte à puce dans l’application Citrix Workspace pour Linux, vous devez configurer le serveur StoreFront dans la console StoreFront.

L’application Citrix Workspace prend en charge les lecteurs de cartes à puce compatibles avec les pilotes PCSC-Lite et PKCS#11. Par défaut, l’application Citrix Workspace place désormais opensc-pkcs11.so dans l’un des emplacements standard. Pour ajouter des pilotes PKCS#11 personnalisés, consultez Ajouter des pilotes PKCS#11 personnalisés.

L’application Citrix Workspace peut trouver opensc-pkcs11.so dans un emplacement non standard ou un autre pilote PKCS\#11. Vous pouvez stocker l’emplacement respectif en suivant la procédure suivante :

- Localisez le fichier de configuration :

$ICAROOT/config/AuthManConfig.xml. -

Localisez la ligne <key>PKCS11module</key> et ajoutez l’emplacement du pilote à l’élément <value> immédiatement après la ligne.

Remarque:

Si vous entrez un nom de fichier pour l’emplacement du pilote, l’application Citrix Workspace accède à ce fichier dans le répertoire

$ICAROOT/PKCS\ #11. Vous pouvez également utiliser un chemin absolu commençant par « / ».

Après avoir retiré une carte à puce, configurez le comportement de l’application Citrix Workspace en mettant à jour SmartCardRemovalAction en procédant comme suit :

- Recherchez le fichier de configuration :

$ICAROOT/config/AuthManConfig.xml - Recherchez la ligne <key>SmartCardRemovalAction</key> et ajoutez

noactionouforcelogoffà l’élément <value> immédiatement après la ligne.

Le comportement par défaut est noaction. Aucune action n’est effectuée pour effacer les informations d’identification stockées et les jetons générés lors du retrait de la carte à puce.

L’action forcelogoff efface toutes les informations d’identification et tous les jetons dans StoreFront lors de la suppression de la carte à puce.

Limitation:

- Les tentatives de démarrage d’une session VDA de serveur à l’aide de l’authentification par carte à puce peuvent échouer pour les cartes à puce comportant plusieurs utilisateurs. [HDX-44255]

Ajouter des pilotes PKCS#11 personnalisés

Si votre carte à puce nécessite un pilote PKCS#11 personnalisé, procédez comme suit pour ajouter le chemin du pilote :

- Accédez au fichier de configuration

$ICAROOT/config/AuthManConfig.xml. -

Recherchez la ligne

<key>PKCS11module</key>et ajoutez l’emplacement du pilote à l’élément<value>qui suit immédiatement la ligne. Par exemple:/usr/lib/pkcs11/libIDPrimePKCS11.so. - Recherchez le fichier de configuration :

$ICAROOT/config/scardConfig.json. -

Recherchez

DefaultPKCS11Libet remplacez la valeur par défaut par le chemin du pilote personnalisé sans/usr. Par exemple:/lib/pkcs11/libIDPrimePKCS11.so

Activation de la prise en charge des cartes à puce

L’application Citrix Workspace prend en charge divers lecteurs de cartes à puce si la carte à puce est activée à la fois sur le serveur et sur l’application Citrix Workspace.

Vous pouvez utiliser des cartes à puce aux fins suivantes :

- Authentification d’ouverture de session par carte à puce : vous authentifie auprès des serveurs Citrix Virtual Apps and Desktops™ ou Citrix DaaS (anciennement Citrix Virtual Apps and Desktops Service).

- Prise en charge des applications recourant à une carte à puce : permet aux applications publiées recourant à une carte à puce d’accéder aux lecteurs de carte à puce locaux.

Les données de carte à puce sont sensibles en matière de sécurité et doivent être transmises au moyen d’un canal authentifié sécurisé (TLS, par exemple).

Pré-requis de la prise en charge des cartes à puce :

- Les lecteurs de carte à puce et les applications publiées doivent être conformes aux normes PC/SC de l’industrie.

- Installez le pilote approprié au lecteur de carte à puce.

- Installez le package PC/SC Lite.

- Installez et exécutez le démon

pcscd, qui fournit le middleware permettant d’accéder à la carte à puce à l’aide de PC/SC. - Sur un système 64 bits, les versions 64 bits et 32 bits du package « libpcsclite1 » doivent être présentes.

Pour plus d’informations sur la configuration de la prise en charge des cartes à puce sur vos serveurs, veuillez consulter Cartes à puce dans la documentation de Citrix Virtual Apps and Desktops.

Améliorations apportées à la prise en charge des cartes à puce

À compter de la version 2112, l’application Citrix Workspace prend en charge la fonctionnalité Plug and Play pour le lecteur de carte à puce.

Lorsque vous insérez une carte à puce, le lecteur de carte à puce la détecte dans le serveur et le client.

Vous pouvez utiliser la fonctionnalité Plug and Play sur différentes cartes en même temps, et elles seront toutes détectées.

Conditions préalables :

Installez la bibliothèque libpcscd sur le client Linux.

Remarque:

Cette bibliothèque peut être installée par défaut dans les versions récentes de la plupart des distributions Linux. Cependant, vous devrez peut-être installer la bibliothèque

libpcscddans les versions antérieures de certaines distributions Linux, telles qu’Ubuntu 1604.

Pour désactiver cette amélioration :

- Accédez au dossier

<ICAROOT>/config/module.ini. - Accédez à la section

SmartCard. - Définissez

DriverName=VDSCARD.DLL.

Prise en charge des nouvelles cartes PIV

À partir de la version 2303, l’application Citrix Workspace prend en charge les nouvelles cartes PIV (Personal Identity Verification) suivantes :

- Carte à puce IDEMIA de nouvelle génération

- Carte à puce DELL TicTok

Optimisation des performances pour le pilote de carte à puce

La version 2303 de l’application Citrix Workspace inclut des correctifs et des optimisations liés aux performances pour le pilote de carte à puce VDSCARDV2.DLL. Ces améliorations permettent de surpasser la version 1 du pilote VDSCARD.DLL.

Carte à puce rapide

La carte à puce rapide constitue une amélioration par rapport à la redirection de carte à puce PC/SC HDX existante. Elle améliore les performances lorsque les cartes à puce sont utilisées dans des environnements WAN à latence élevée.

Les cartes à puce rapides sont uniquement prises en charge sur Windows VDA.

Pour activer une connexion par carte à puce rapide sur l’application Citrix Workspace :

À partir de la version 2408, la connexion par carte à puce rapide est activée par défaut sur le VDA et désactivée par défaut sur l’application Citrix Workspace. Pour activer la fonctionnalité de carte à puce rapide, procédez comme suit :

- Accédez à la section [SmartCard] dans le fichier de configuration

/opt/Citrix/ICAClient/config/module.ini. -

Ajouter l’entrée suivante :

SmartCardCryptographicRedirection=On <!--NeedCopy-->

Pour désactiver une connexion rapide par carte à puce sur l’application Citrix Workspace :

Pour désactiver la connexion par carte à puce rapide sur l’application Citrix Workspace, supprimez le paramètre SmartCardCryptographicRedirection de la section [SmartCard] dans le fichier de configuration /opt/Citrix/ICAClient/config/module.ini.

Prise en charge des cartes à puce Cryptography Next Generation

À partir de la version 2408, l’application Citrix Workspace prend en charge la nouvelle carte à puce de vérification d’identification personnelle (PIV, Personal Identification Verification) qui utilise l’algorithme de cryptographie à courbe elliptique (ECC, Elliptic Curve Cryptography). Ce type de carte à puce fonctionne selon les paramètres Cryptography Next Generation.

Prise en charge de l’authentification multifacteur (nFactor)

L’authentification multifacteur améliore la sécurité d’une application en exigeant des utilisateurs qu’ils fournissent d’autres preuves d’identification pour y accéder.

L’authentification multifacteur rend les étapes d’authentification et les formulaires de collecte d’informations d’identification associés configurables par l’administrateur.

L’application Citrix Workspace native prend en charge ce protocole en s’appuyant sur le support de formulaires de connexion déjà mis en œuvre pour StoreFront. Les pages de connexion Web pour les serveurs virtuels Citrix Gateway et Traffic Manager utilisent également ce protocole.

Remarque:

L’authentification multifacteur (nFactor) prend uniquement en charge l’authentification basée sur un formulaire.

Pour de plus amples informations, consultez Authentification SAML et Authentification multifacteur (nFactor) dans la documentation de Citrix ADC.

Prise en charge de l’analyse de point de terminaison pour l’authentification multifacteur (nFactor)

À partir de cette version, l’application Citrix Workspace prend en charge l’analyse de point de terminaison (EPA, Endpoint Analysis) pour l’authentification multifacteur, améliorant ainsi la conformité et la sécurité. Par exemple, si EPA et LDAP sont configurés dans le cadre de l’authentification multifacteur, l’application Citrix Workspace détecte et exécute l’application EPA pour l’authentification avec l’authentification LDAP.

Auparavant, l’application Citrix Workspace ne prenait pas en charge l’appel de l’application EPA, ce qui entraînait une erreur « Accès refusé ». Cette version prend en charge l’appel de l’application EPA, permettant au processus d’authentification de se dérouler sans problème.

La nouvelle fonctionnalité garantit des vérifications de la sécurité des points de terminaison complètes ainsi que la conformité aux stratégies organisationnelles et aux exigences réglementaires. Elle réduit le risque d’accès non autorisé et améliore l’intégrité globale du réseau.

Conditions préalables :

Assurez-vous que l’application d’analyse de point de terminaison est installée sur votre système.

Systèmes d’exploitation pris en charge :

- IGEL OS : EPA est déjà disponible.

- Ubuntu 18, 20 et 22 : EPA n’est pas préinstallé. Vous devez télécharger et installer EPA avant de procéder à l’authentification. Téléchargez EPA pour Ubuntu depuis la page de téléchargements Citrix.

Cette fonctionnalité est activée par défaut et est utilisée conjointement avec l’authentification multifacteur. Pour plus d’informations, consultez la documentation sur l’authentification multifacteur (nFactor).

Prise en charge de l’authentification à l’aide de FIDO2 dans une session HDX

À partir de la version 2303, vous pouvez vous authentifier au sein d’une session HDX à l’aide de clés de sécurité FIDO2 sans mot de passe. Les clés de sécurité FIDO2 permettent aux employés de l’entreprise de s’authentifier auprès d’applications ou de bureaux prenant en charge FIDO2 sans entrer de nom d’utilisateur ou de mot de passe. Pour plus d’informations sur FIDO2, consultez Authentification FIDO2.

Remarque:

Si vous utilisez le périphérique FIDO2 via la redirection USB, supprimez la règle de redirection USB de votre périphérique FIDO2. Vous pouvez accéder à cette règle à partir du fichier

usb.confdans le dossier$ICAROOT/. Cette mise à jour vous permet de passer au canal virtuel FIDO2.

Par défaut, l’authentification FIDO2 est désactivée. Pour activer l’authentification FIDO2, procédez comme suit :

- Accédez au fichier

<ICAROOT>/config/module.ini. - Accédez à la section

ICA 3.0. - Définissez

FIDO2= On.

Cette fonctionnalité prend actuellement en charge les authentificateurs itinérants (USB uniquement) avec code PIN et fonctionnalités tactiles. Vous pouvez configurer l’authentification basée sur les clés de sécurité FIDO2. Pour plus d’informations sur les conditions préalables et l’utilisation de cette fonctionnalité, consultez Autorisation locale et authentification virtuelle à l’aide de FIDO2.

Lorsque vous accédez à une application ou à un site Web qui prend en charge FIDO2, une invite s’affiche, demandant l’accès à la clé de sécurité. Si vous avez déjà enregistré votre clé de sécurité avec un code PIN, vous devez saisir le code PIN lors de la connexion. Le code PIN peut être composé d’un minimum de 4 et d’un maximum de 64 caractères.

Si vous avez préalablement enregistré votre clé de sécurité sans code PIN, il vous suffit de toucher la clé de sécurité pour vous connecter.

Limitation:

Vous risquez de ne pas enregistrer le second appareil sur un même compte à l’aide de l’authentification FIDO2.

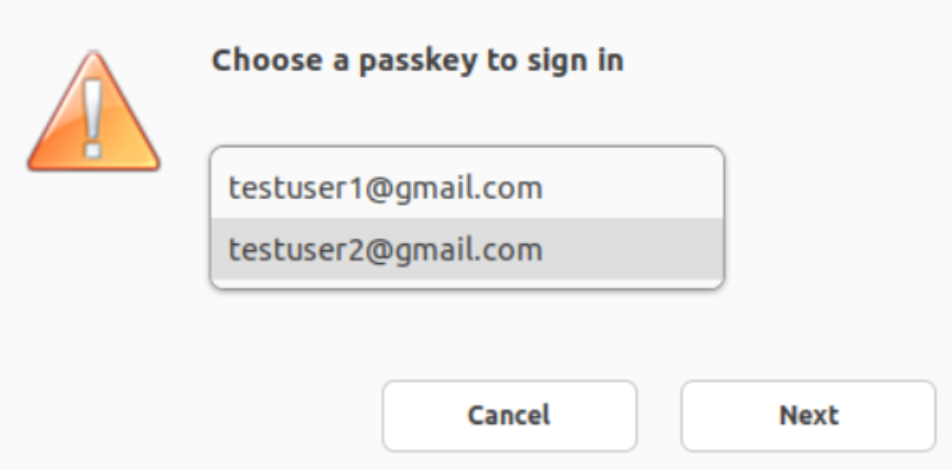

Prise en charge de plusieurs clés d’accès dans une session HDX

Auparavant, lorsque plusieurs clés d’accès étaient associées à une clé de sécurité ou à un périphérique FIDO2, vous n’aviez pas la possibilité de sélectionner une clé d’accès appropriée. Par défaut, la première clé d’accès était utilisée pour l’authentification.

À partir de la version 2405, vous pouvez sélectionner une clé d’accès appropriée dans l’interface utilisateur de l’application Citrix Workspace. Cette fonctionnalité est activée par défaut. Lorsqu’il existe plusieurs clés d’accès, la première est sélectionnée par défaut. Cependant, vous pouvez sélectionner la clé d’accès appropriée comme suit :

Prise en charge de l’authentification à l’aide de FIDO2 lors de la connexion à des magasins locaux

À partir de la version 2309 de l’application Citrix Workspace pour Linux, les utilisateurs peuvent s’authentifier à l’aide de clés de sécurité FIDO2 sans mot de passe lorsqu’ils se connectent à des magasins locaux. Les clés de sécurité prennent en charge différentes méthodes d’accès, tels que les codes PIN de sécurité, les données biométriques, la lecture de cartes, les cartes à puce et les certificats de clé publique. Pour plus d’informations sur FIDO2, consultez Authentification FIDO2.

Les administrateurs peuvent configurer le type de navigateur à utiliser pour l’authentification auprès de l’application Citrix Workspace. Pour activer la fonctionnalité, accédez à $ICAROOT/config/AuthManConfig.xml et ajoutez les entrées suivantes :

<key>FIDO2Enabled</key>

<value>true</value>

<!--NeedCopy-->

Pour modifier le navigateur par défaut, accédez à $ICAROOT/config/AuthManConfig.xml et modifiez les paramètres du navigateur selon vos besoins. Les valeurs possibles sont chromium, firefox, et chromium-browser.

<FIDO2AuthBrowser>firefox</FIDO2AuthBrowser>

<!--NeedCopy-->

Prise en charge de l’authentification à l’aide de FIDO2 lors de la connexion à des magasins cloud

À partir de la version 2405 de l’application Citrix Workspace pour Linux, les utilisateurs peuvent s’authentifier à l’aide de clés de sécurité FIDO2 sans mot de passe lorsqu’ils se connectent à des magasins cloud. Les clés de sécurité prennent en charge différentes méthodes d’accès, tels que les codes PIN de sécurité, les données biométriques, la lecture de cartes, les cartes à puce et les certificats de clé publique. Pour plus d’informations, consultez Authentification FIDO2.

Les administrateurs peuvent configurer le type de navigateur à utiliser pour l’authentification auprès de l’application Citrix Workspace.

Pour activer la fonctionnalité, accédez à $ICAROOT/config/AuthManConfig.xml et ajoutez les entrées suivantes :

<key>FIDO2Enabled</key>

<value>true</value>

<!--NeedCopy-->

Pour modifier le navigateur par défaut, accédez à $ICAROOT/config/AuthManConfig.xml et modifiez les paramètres du navigateur selon vos besoins. Les valeurs possibles sont chromium, firefox et chromium-browser.

<FIDO2AuthBrowser>firefox</FIDO2AuthBrowser>

<!--NeedCopy-->

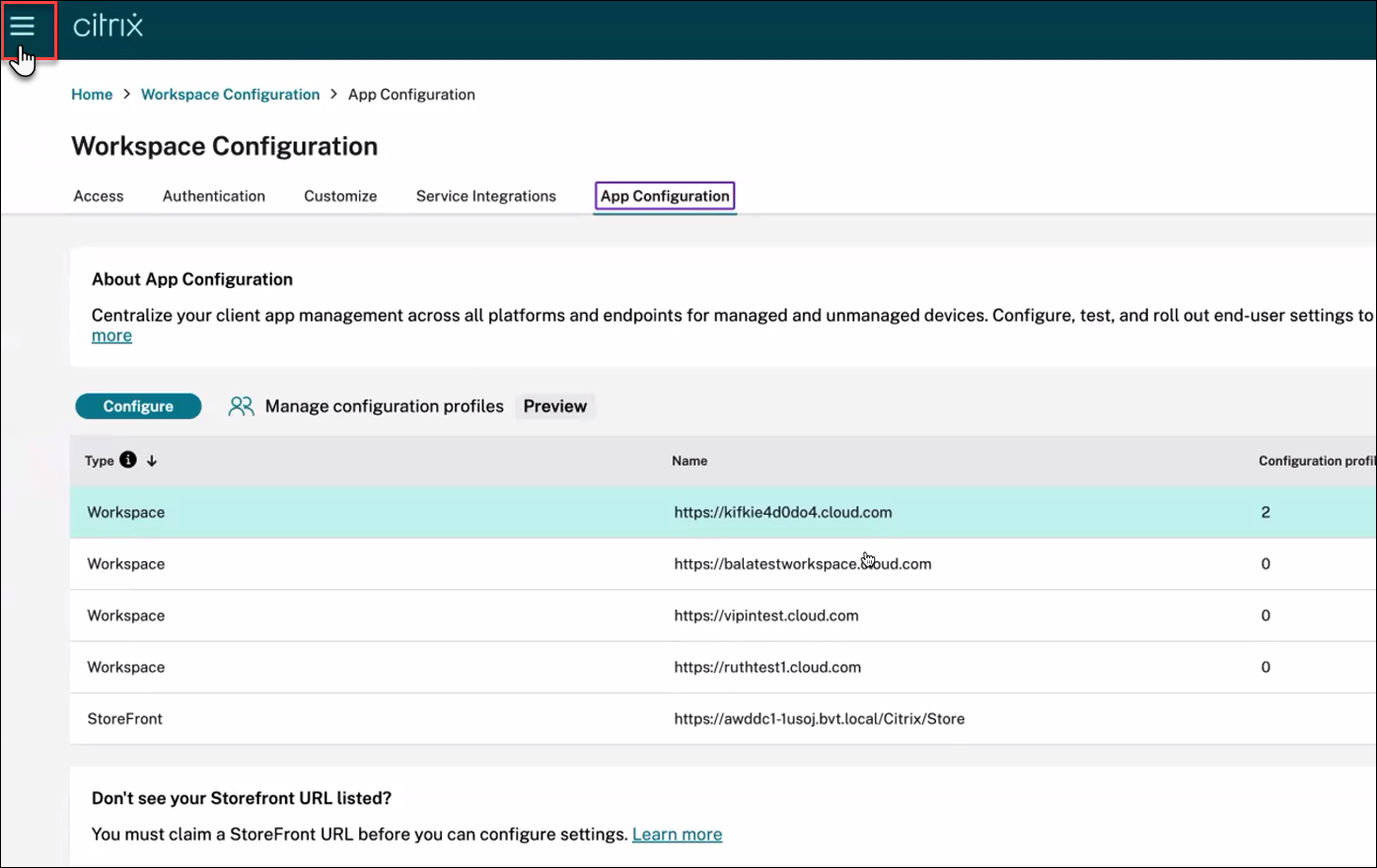

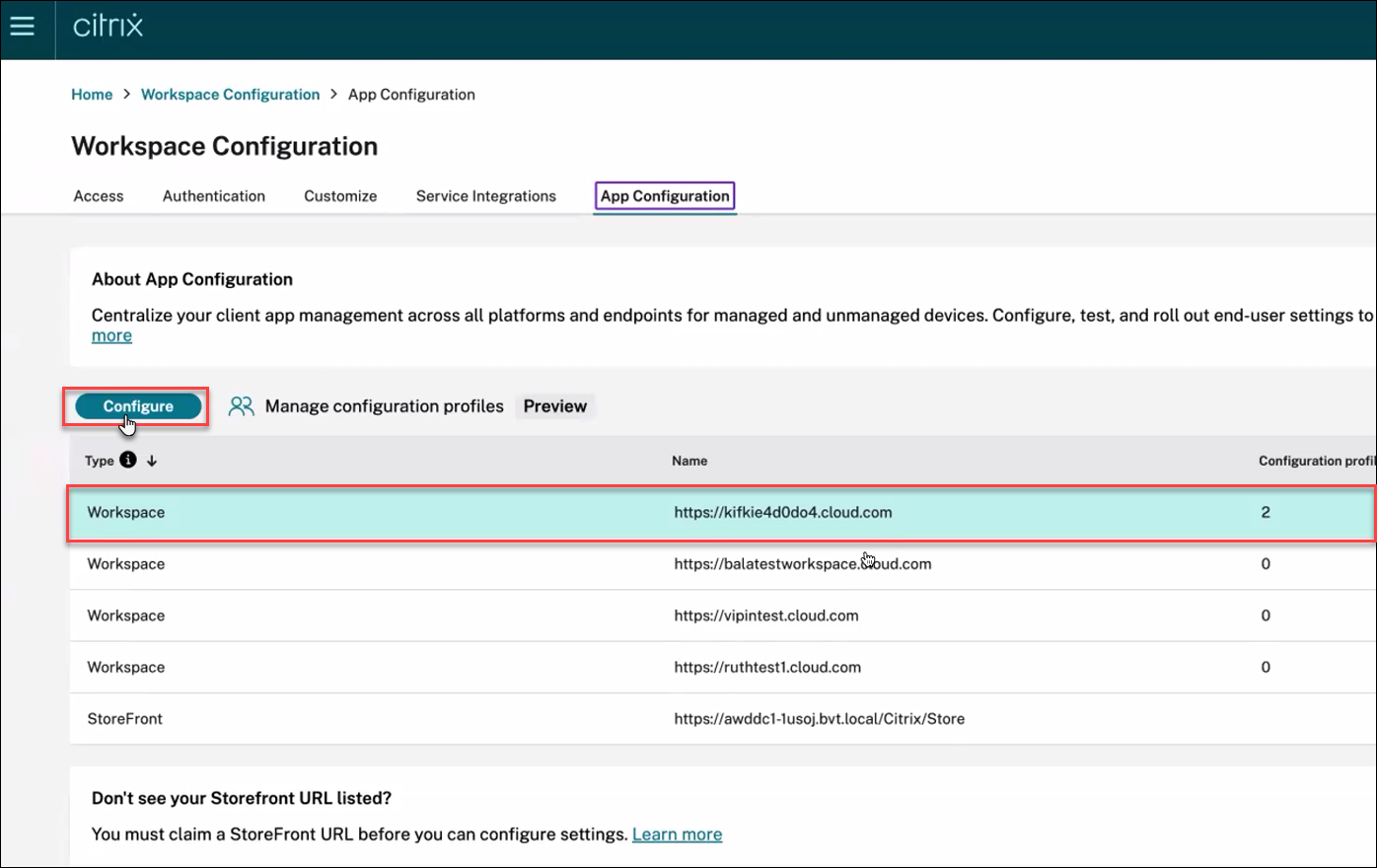

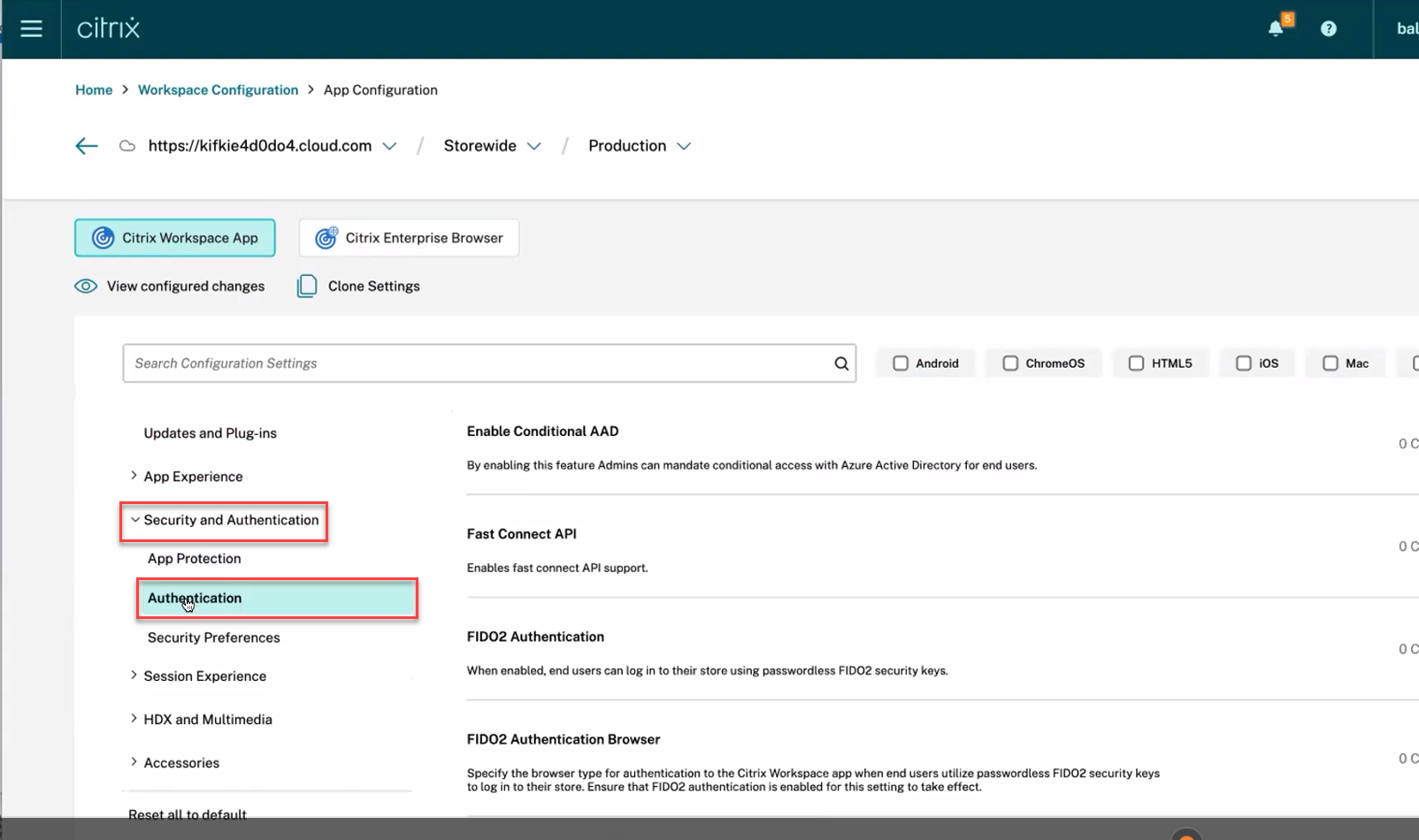

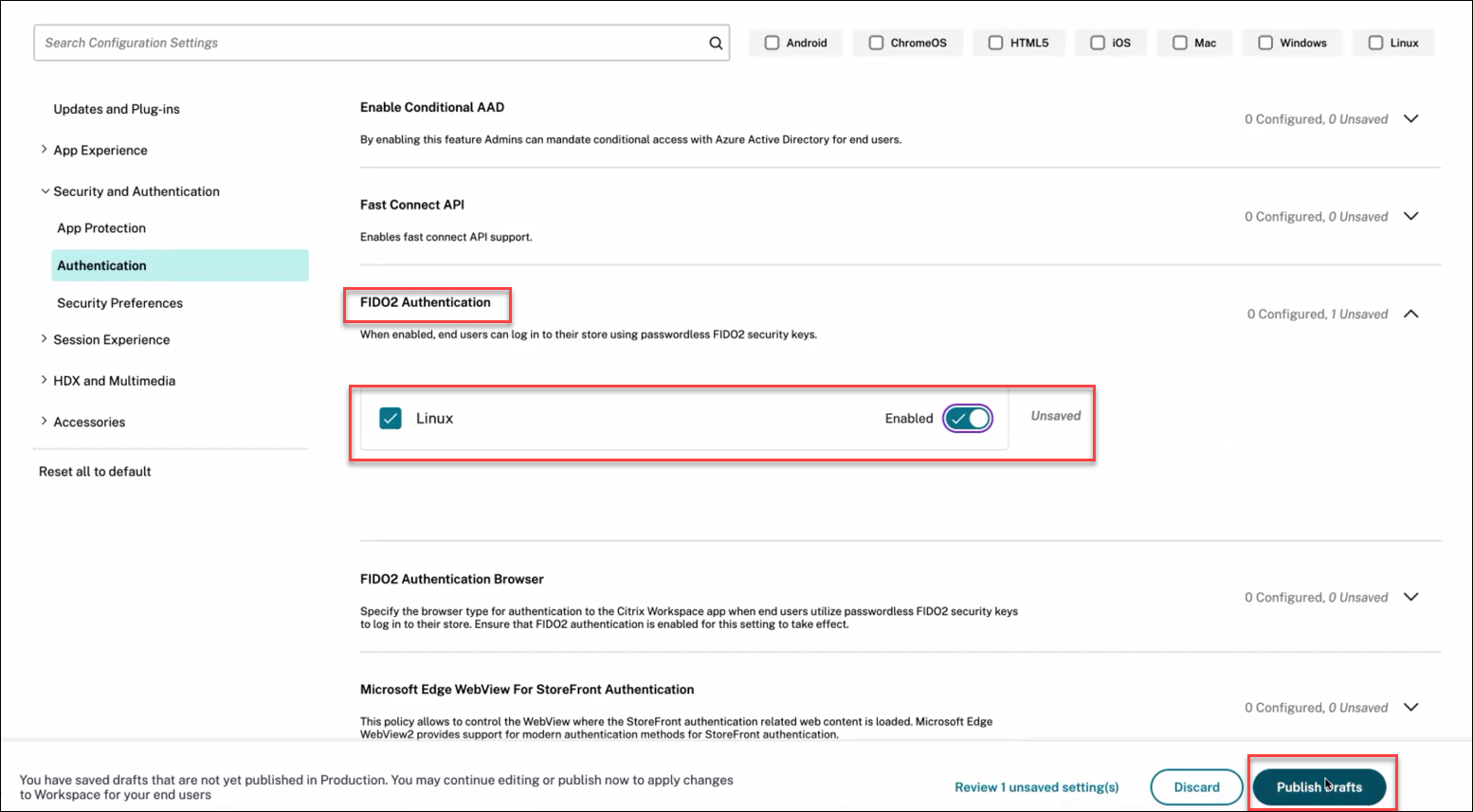

Configurer l’authentification FIDO2 à l’aide de GACS

Pour activer l’authentification FIDO2 pour l’URL du magasin à l’aide de GACS, procédez comme suit :

-

Connectez-vous à Citrix Cloud™.

-

Dans le coin supérieur gauche, cliquez sur l’icône en forme de hamburger, sur Configuration de l’espace de travail, puis sur Configuration de l’application.

-

Cliquez sur Espace de travail, puis cliquez sur le bouton Configurer.

-

Cliquez sur Sécurité et authentification, puis sur Authentification.

-

Cliquez sur Authentification FIDO2, cochez la case Linux, puis activez le bouton bascule Activé.

-

Cliquez sur Publier le brouillon.

Authentification personnalisée

Le tableau suivant répertorie les types d’authentification personnalisée disponibles pour l’application Citrix Workspace :

| Utilitaire | SDK | Type d’authentification | Bibliothèques utilisées | Binaires | Détection du type d’authentification |

|---|---|---|---|---|---|

| Fast Connect | Credential Insertion SDK | Nom d’utilisateur/mot de passe/carte à puce/authentification pass-through au domaine | libCredInject.so | cis |

Paramètres : utilisés par les intégrations d’authentificateurs tiers |

| Custom Dialog | SDK d’optimisation de la plate-forme | Nom d’utilisateur/mot de passe/carte à puce | UIDialogLib.so and UIDialogLibWebKit3.so | Non | Détection automatique : utilisée par les clients légers et les partenaires |

Storebrowse |

Application Citrix Workspace | Nom d’utilisateur/mot de passe | Non | Storebrowse |

Paramètres |

Prise en charge de NFC pour l’authentification FIDO2

À partir de la version 2411, vous pouvez utiliser la carte NFC prise en charge par FIDO2 pour une expérience de validation sans contact, qui est une solution d’authentification unique (SSO) de bout en bout. Cela signifie que vous pouvez utiliser une carte NFC pour vous authentifier auprès d’un magasin Citrix®, puis un bureau virtuel ou une application virtuelle préconfiguré s’ouvrira automatiquement à l’aide de SSO.

Pour plus d’informations sur la configuration de cette fonctionnalité, consultez les sections suivantes :

Conditions préalables

Configuration matérielle requise:

- Clés FIDO2 compatibles NFC. Par exemple, Yubikey5.

- Lecteurs FIDO2 compatibles NFC et compatibles avec les clients Linux. Par exemple, ACR1252U-M.

Configuration logicielle requise:

Les packages logiciels suivants sont requis pour cette fonctionnalité :

- swig

- libpcsclite-devel et pcsc-lite pour CentOS ou RHEL

- libpcsclite-dev et pcscd pour Ubuntu

- python3 et python3-pip

- Packages Python :

pyscard,uhidetfido2 - Navigateur Chromium (si Citrix Enterprise Browser n’est pas préféré). Le programme d’installation préféré pour le navigateur Chromium est le package Debian, qui peut être téléchargé à partir de la page de téléchargement de Chromium. Il n’est pas recommandé d’installer Chromium en tant que logiciel enfichable.

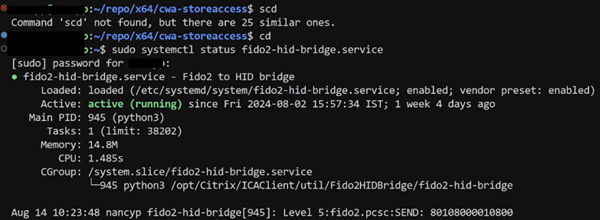

Remarque:

- Les administrateurs peuvent installer les packages ci-dessus en exécutant le script

setupFIDO2Service.shqui se trouve dans<ICAROOT>/util/Fido2HIDBridgeen tant qu’utilisateur sudo. Ce scriptsetupFIDO2Service.shest un exemple pour Ubuntu et RHEL OS. Les administrateurs peuvent modifier ce script selon les besoins de la configuration de leur système d’exploitation.- Cette fonctionnalité n’est pas prise en charge sur les architectures Ubuntu x86-64, RHEL x86-64 et ARM64.

Procédure d’activation de cette fonctionnalité

-

Assurez-vous que le

fido2-hid-bridge.serviceest en cours d’exécution, car il est généralement installé avec l’application Citrix Workspace. S’il n’est pas en cours d’exécution, vous pouvez le démarrer manuellement.

-

Accédez à

$ICAROOT/config/AuthManConfig.xmlet ajoutez les entrées suivantes :<key>FIDO2Enabled</key><value>true</value>Désactivez également le jeton de longue durée :

<longLivedTokenSupport>false</longLivedTokenSupport> -

Si nécessaire, modifiez le navigateur par défaut en accédant à

$ICAROOT/config/AuthManConfig.xmlet en mettant à jour les paramètres du navigateur selon les besoins. Les valeurs possibles sontCEBetchromium. La valeur par défaut estCEB.<FIDO2AuthBrowser>CEB</FIDO2AuthBrowser> -

Pour afficher l’authentificateur d’application en plein écran, ajoutez l’entrée suivante :

<Fido2FullScreenMode>true</Fido2FullScreenMode>Par défaut, l’authentificateur d’application s’affiche en mode fenêtre.

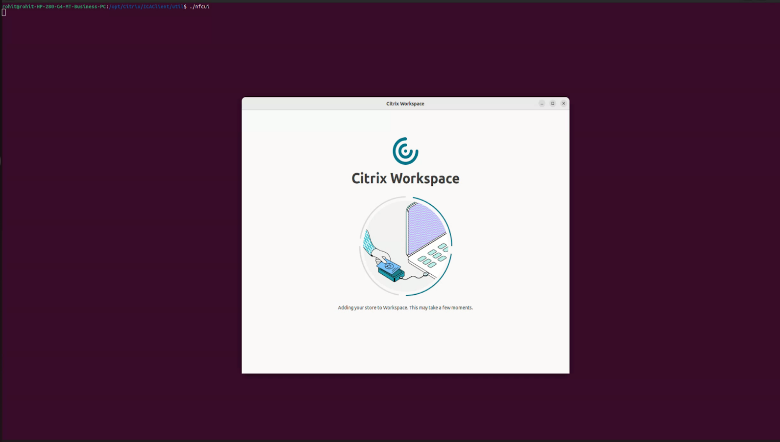

Comment utiliser cette fonctionnalité

-

Ajoutez

StoreURLetResourceNamedans$ICAROOT/config/AuthManConfig.xml:<StoreURL>test.cloud.com</StoreURL><ResourceName>Notepad</ResourceName> -

Accédez à

$ICAROOT/utilet exécuteznfcui.

-

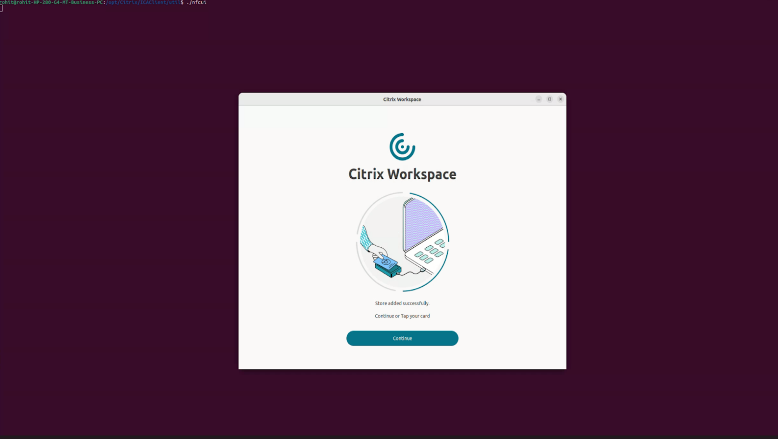

Une fois le magasin ajouté, appuyez ou cliquez sur Continuer pour l’authentification.

-

Sur la page d’authentification, saisissez les informations d’identification de l’utilisateur et cliquez sur Visage, Empreinte, Code PINou Clé de sécurité comme option de connexion.

-

Appuyez la clé FIDO2 compatible NFC sur le lecteur.

-

Saisissez le code PIN de votre clé de sécurité, puis cliquez sur Suivant.

-

Après une authentification réussie, cliquez sur Oui dans la fenêtre Rester connecté ?.

-

Une fois l’authentification terminée, le VDA configuré ou l’application est lancé.

L’application est lancée.

Demander aux utilisateurs de s’authentifier et d’accéder aux applications et aux bureaux via l’application native

À partir de la version 2508, les administrateurs peuvent demander aux utilisateurs Linux d’accéder à Citrix Workspace exclusivement via l’application native. Lorsque cette option est activée, les utilisateurs qui tentent d’accéder à l’URL du magasin ou d’utiliser des navigateurs tiers sont automatiquement redirigés vers l’application Citrix Workspace. Cela garantit que les utilisateurs bénéficient de toutes les fonctionnalités natives de l’application et d’une expérience fluide.

Si les utilisateurs tentent de se connecter à l’aide d’un navigateur et de lancer le moteur HDX™, ils sont invités à ajouter le magasin au client natif pour une future utilisation. Cette fonctionnalité donne aux administrateurs un meilleur contrôle et améliore la sécurité en conservant l’authentification dans l’application native. Supprime également la nécessité de télécharger des fichiers ICA.

Les administrateurs peuvent activer cette fonctionnalité dans Citrix Cloud. Actuellement, elle n’est prise en charge que pour les magasins cloud.

Pour plus d’informations, consultez Demander aux utilisateurs de s’authentifier et d’accéder aux applications et aux bureaux via l’application native.

Dans cet article

- Amélioration de l’authentification pour Storebrowse

- Prise en charge de plus de 200 groupes dans Azure AD

- Carte à puce

- Prise en charge de l’authentification multifacteur (nFactor)

- Prise en charge de l’authentification à l’aide de FIDO2 dans une session HDX

- Authentification personnalisée

- Prise en charge de NFC pour l’authentification FIDO2

- Demander aux utilisateurs de s’authentifier et d’accéder aux applications et aux bureaux via l’application native