Scénario 2

Ce scénario explique comment activer App Protection pour les appareils non sécurisés.

Il existe plusieurs définitions des appareils fiables et non fiables. Pour ce scénario, considérons qu’un appareil est fiable si l’analyse EPA (Endpoint Analysis) est réussie. Tous les autres appareils sont considérés comme des appareils non fiables.

- Configurez l’authentification adaptative.

-

Créez une stratégie d’authentification avec une analyse EPA en suivant les étapes suivantes :

-

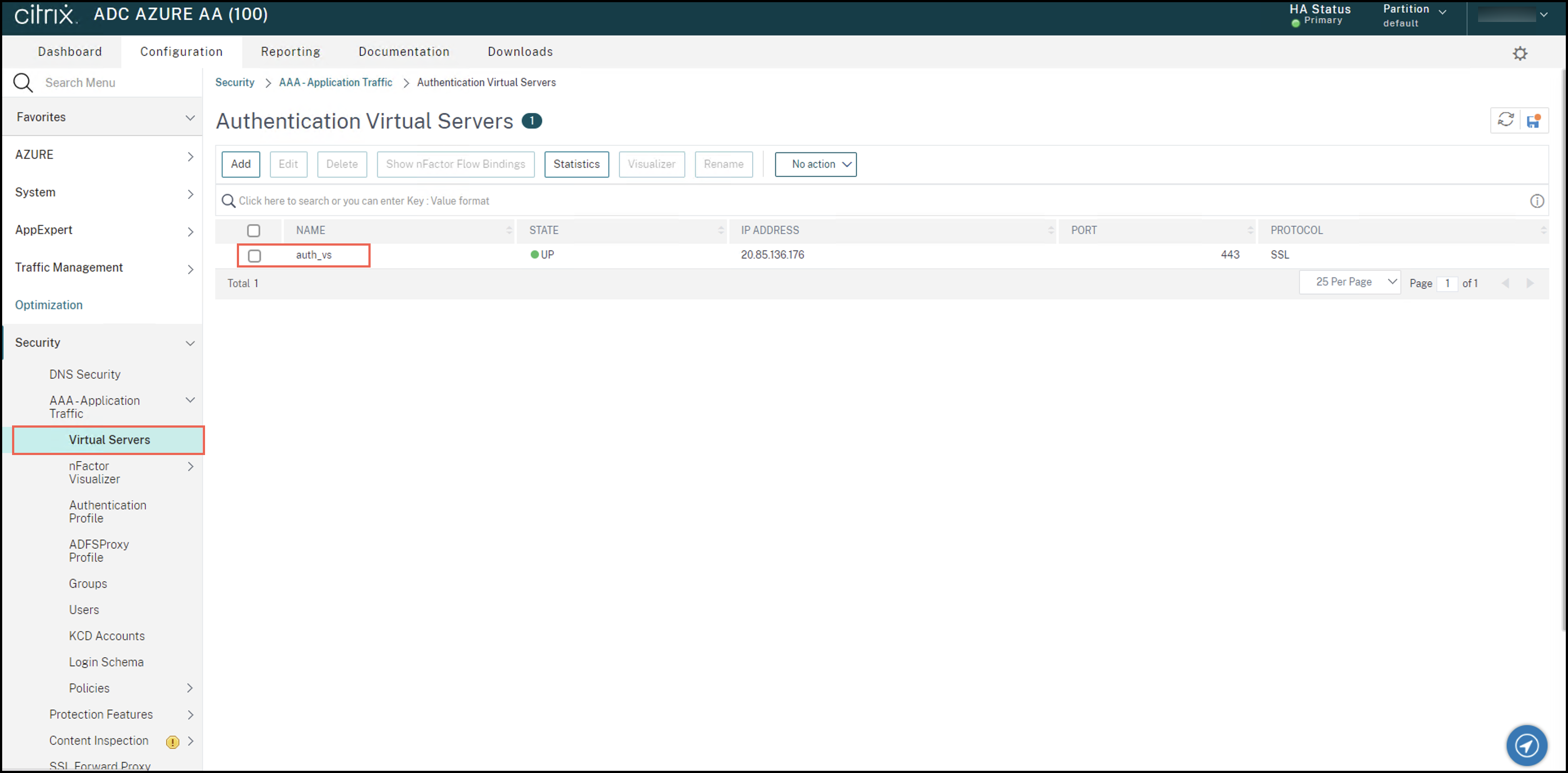

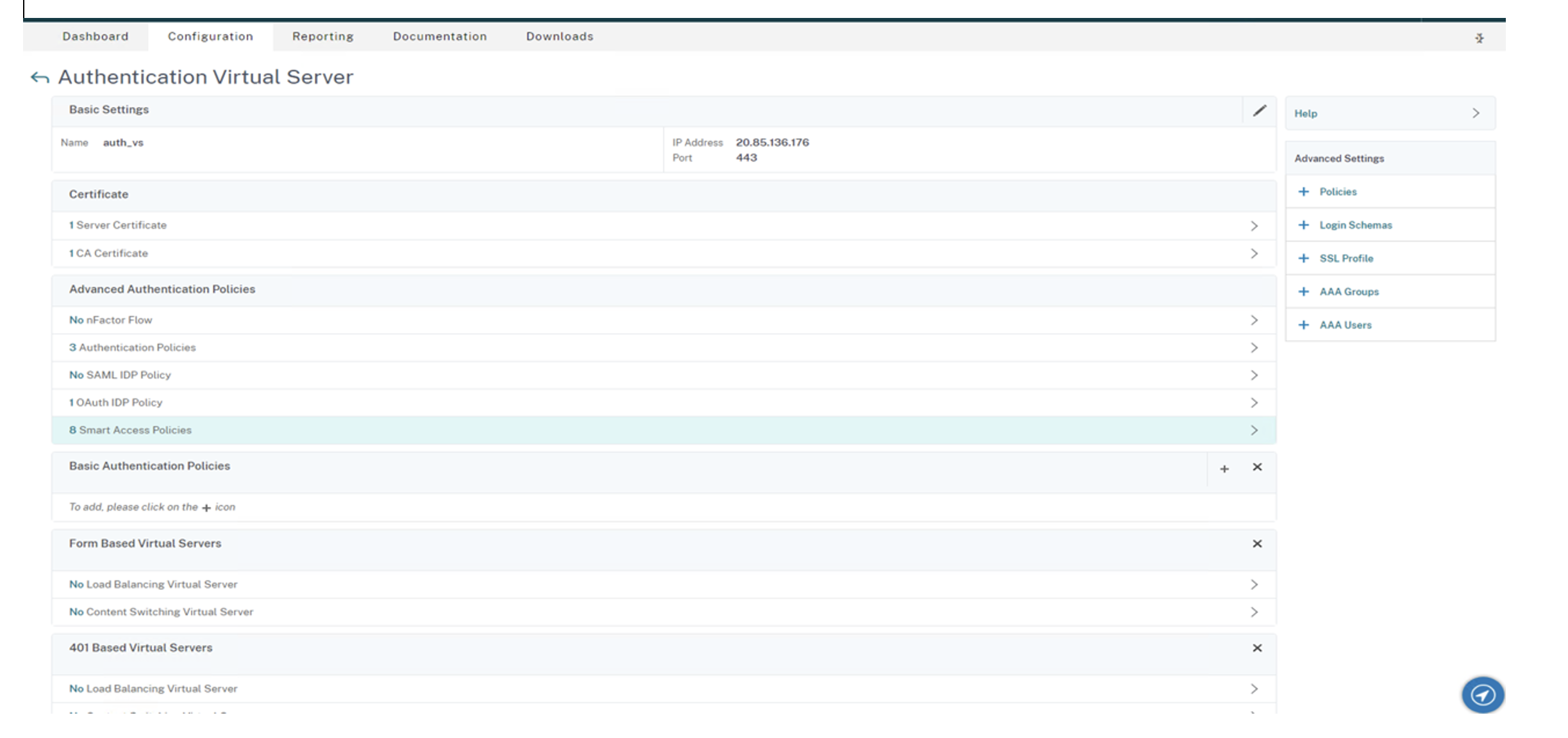

Connectez-vous à l’interface utilisateur ADC Administration de Citrix. Dans l’onglet Configuration, cliquez sur Sécurité > AAA-Application Traffic > Serveurs virtuels. Cliquez sur le serveur virtuel que vous souhaitez utiliser, auth_vs dans ce cas-ci.

-

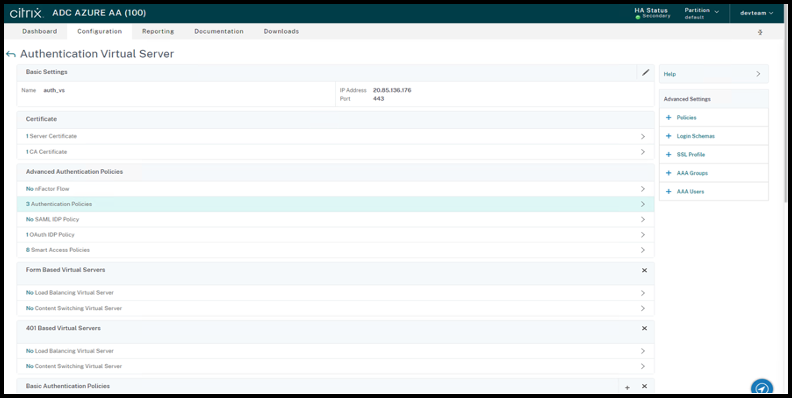

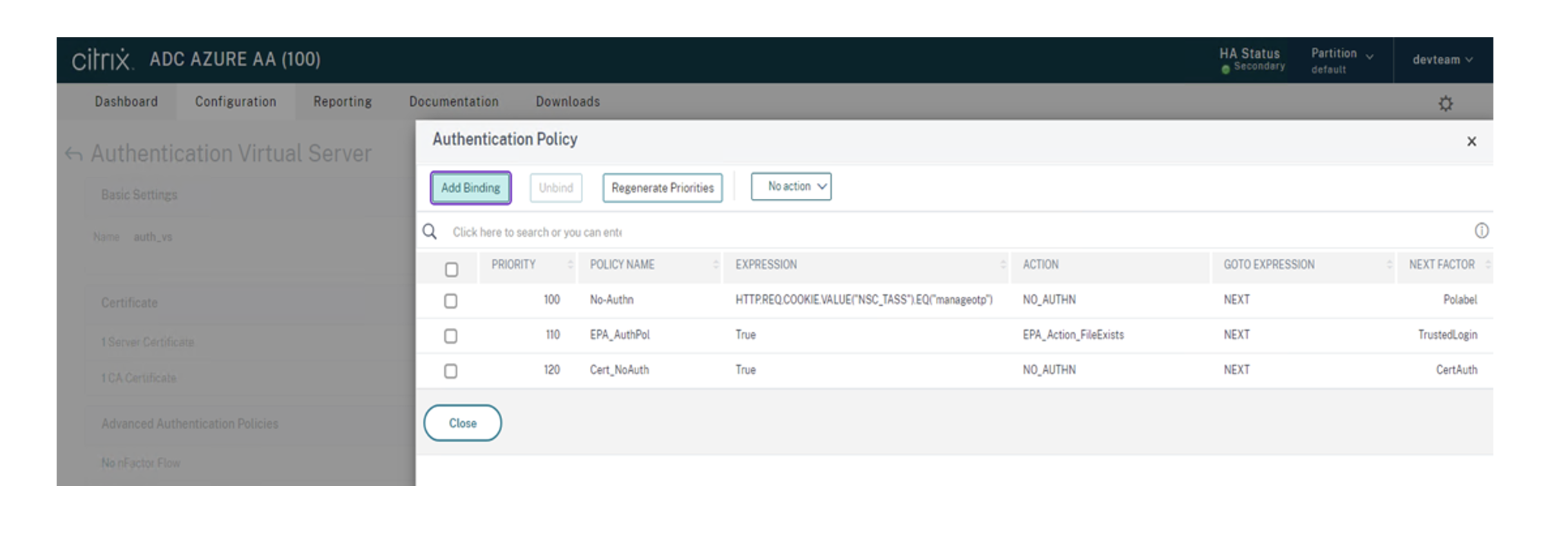

Accédez à Authentication Policies > Add Binding.

-

Cliquez sur Add pour créer une stratégie.

-

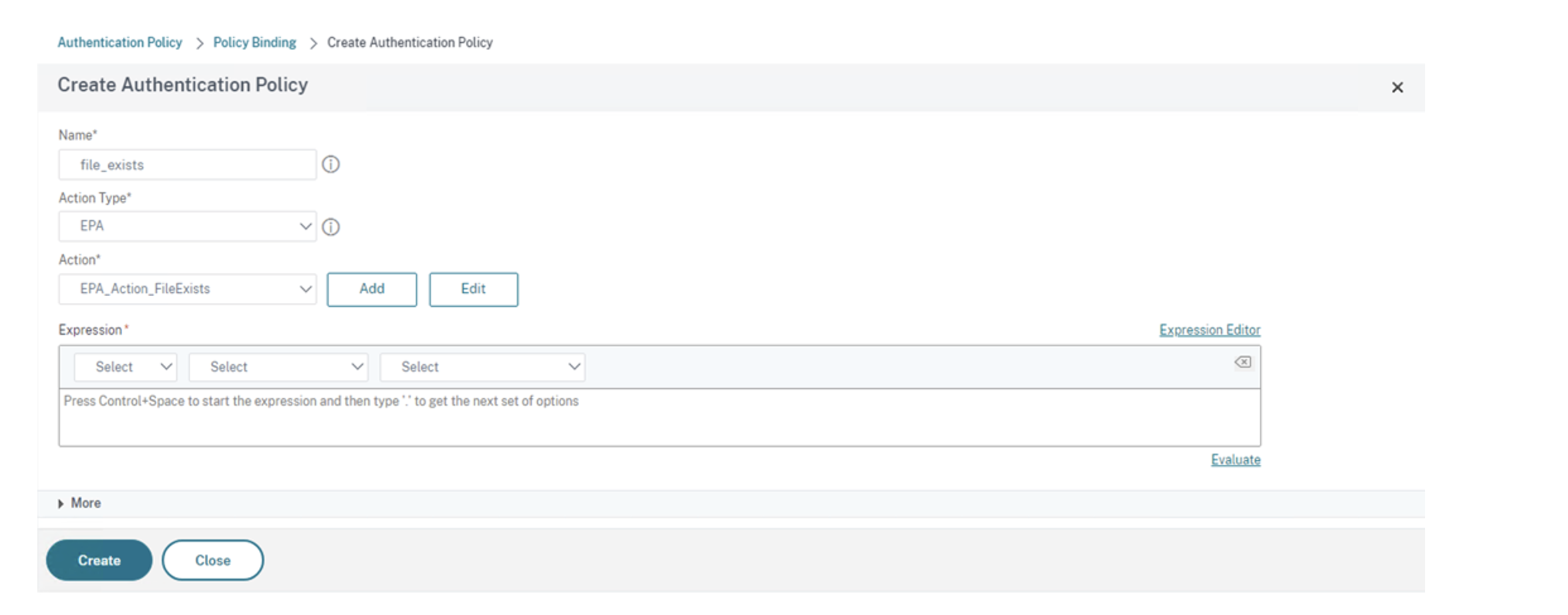

Créez une stratégie d’authentification basée sur l’analyse EPA. Entrez le nom de la stratégie. Définissez Action Type sur EPA. Cliquez sur Add pour créer une action.

L’écran Créer une action d’analyse de point de terminaison d’authentification s’affiche.

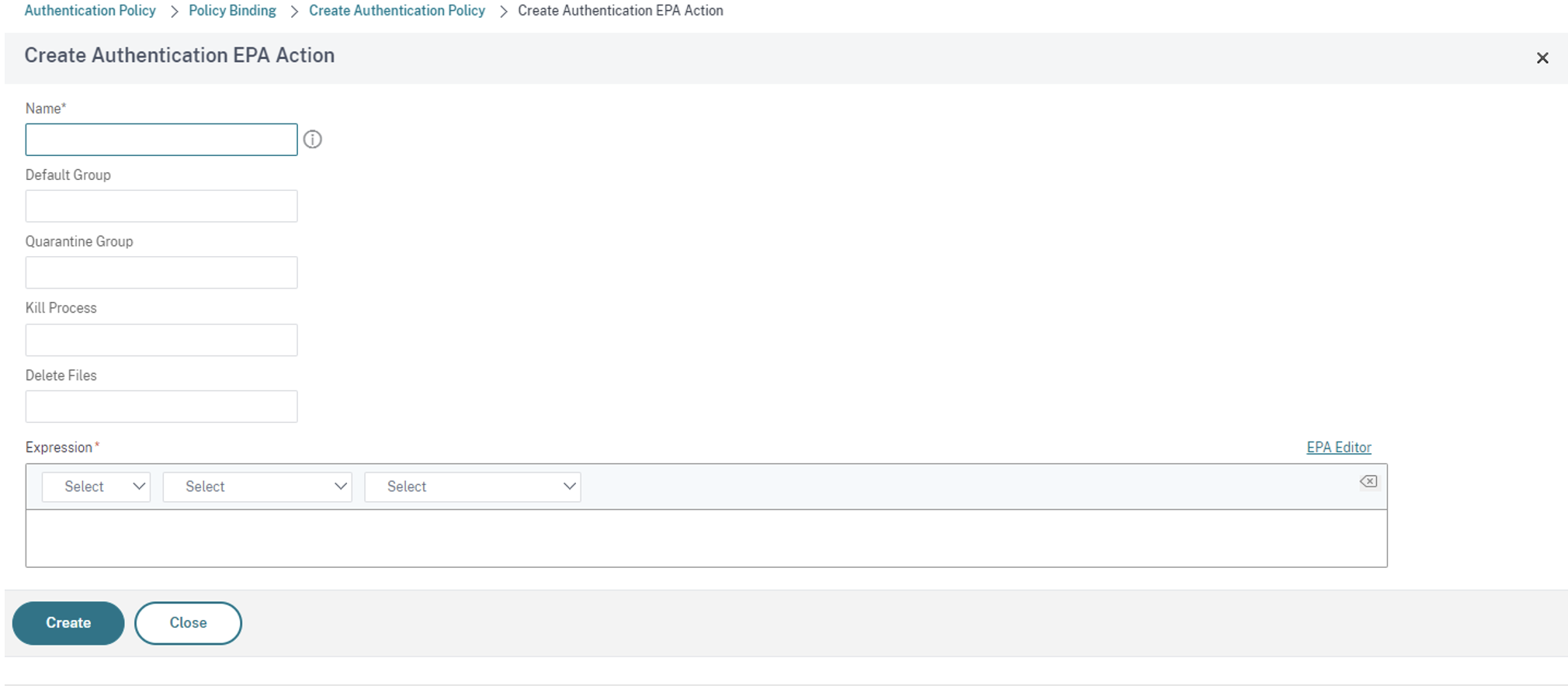

- Sur l’écran Créer une action d’analyse de point de terminaison d’authentification, indiquez les informations suivantes et cliquez sur Créer pour créer une action :

- Nom : nom de l’action d’analyse de point de terminaison. Dans ce cas, EPA_Action_FileExists.

- Groupe par défaut : indiquez le nom du groupe par défaut. Si le paramètre « EPA expression » est défini sur True, les utilisateurs sont ajoutés au groupe par défaut. Dans ce cas, Default Group est défini sur FileExists.

- Groupe de quarantaine : indiquez le nom du groupe de quarantaine. Si le paramètre « EPA expression » est défini sur False, les utilisateurs sont ajoutés au groupe de quarantaine.

-

Expression : ajoutez l’expression d’analyse de point de terminaison que vous souhaitez analyser. Dans cet exemple, nous considérons que l’analyse EPA est réussie si un fichier particulier est présent :

sys.client_expr("file_0_C:\\\\epa\\\\avinstalled.txt")

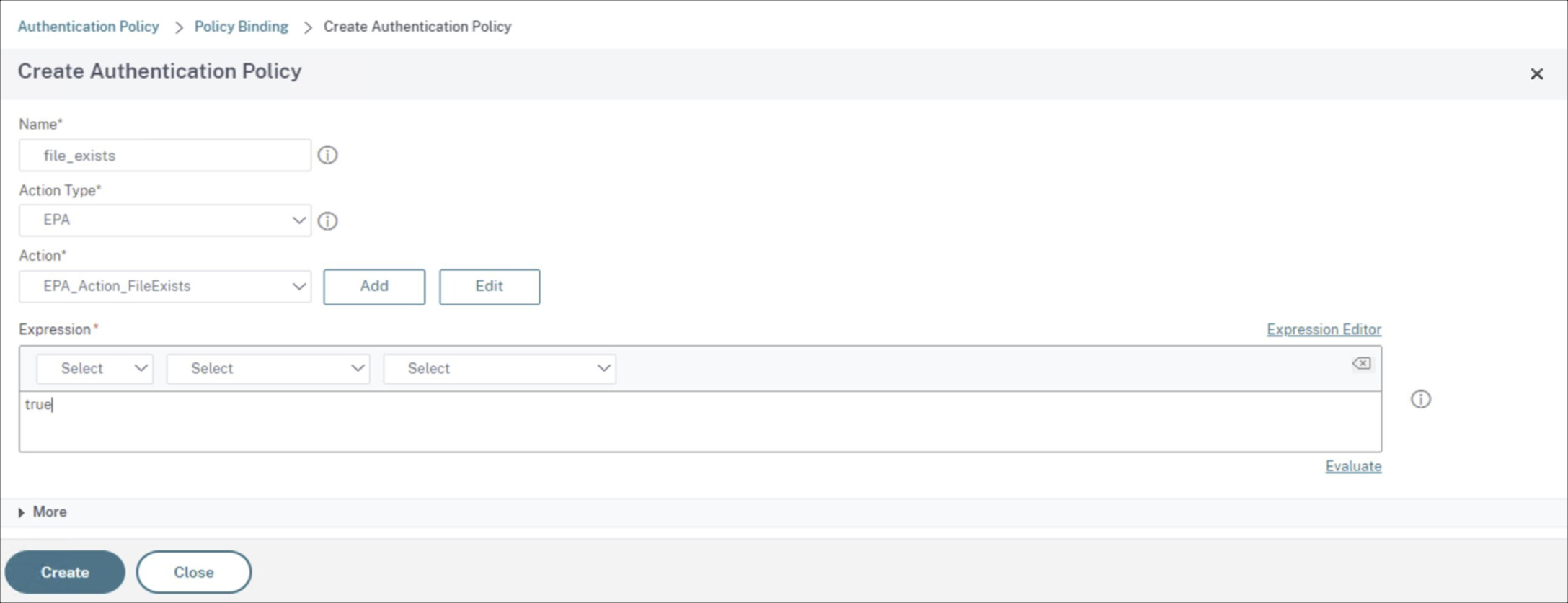

Revenez à l’écran Create Authentication Policy.

-

Entrez true dans la zone Expression Editor, puis cliquez sur Create.

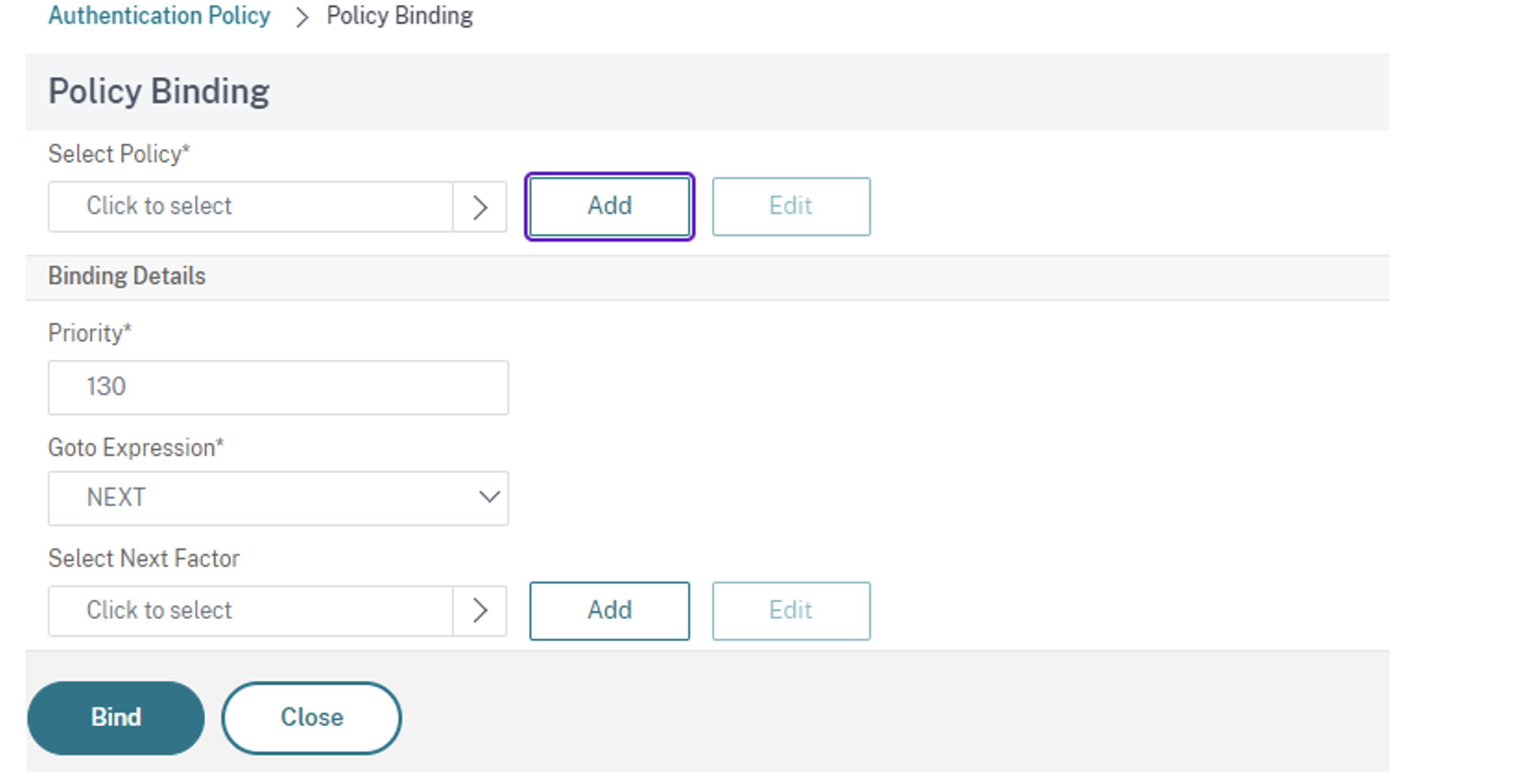

Revenez à l’écran Policy Binding.

-

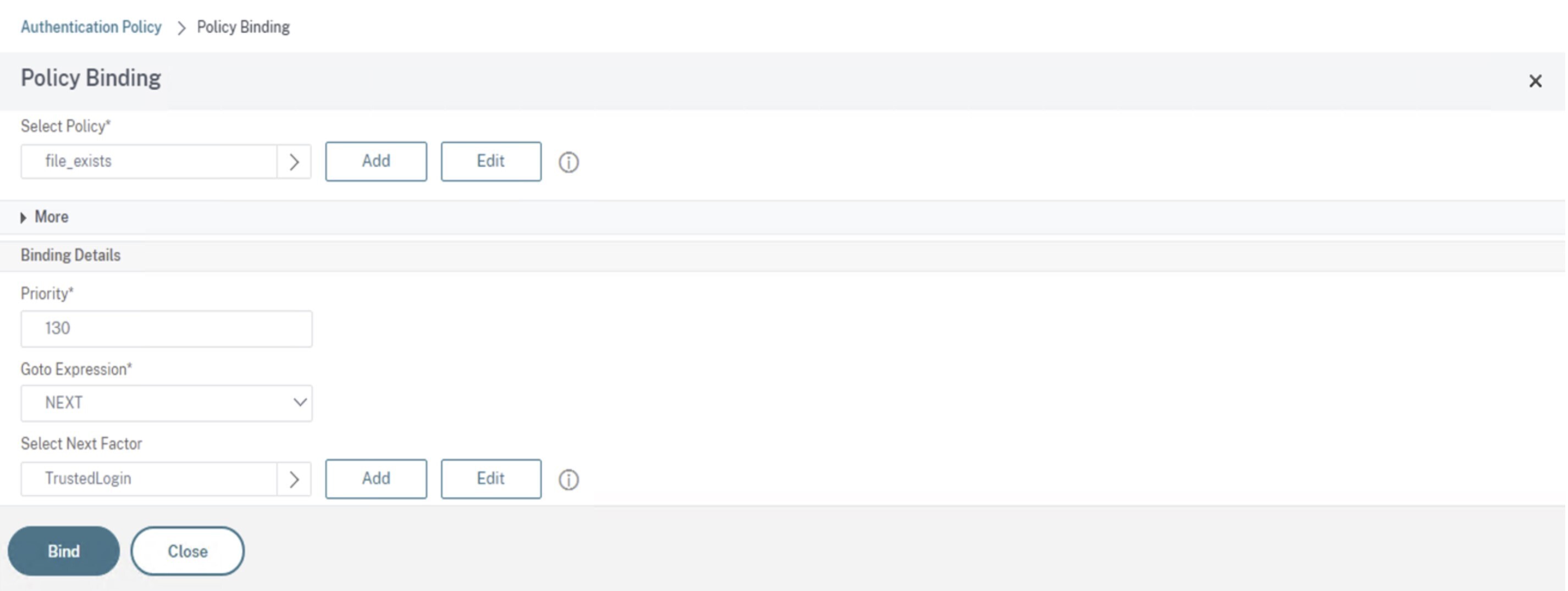

Sur l’écran Liaison de stratégie, procédez comme suit :

-

Définissez Goto Expression sur NEXT.

-

Dans la section Select Next Factor, sélectionnez la stratégie LDAP que vous avez configurée pour l’authentification dans ADC (Application Delivery Controller).

-

Cliquez sur Bind.

-

-

-

Créer une stratégie Smart Access pour les appareils sécurisés :

-

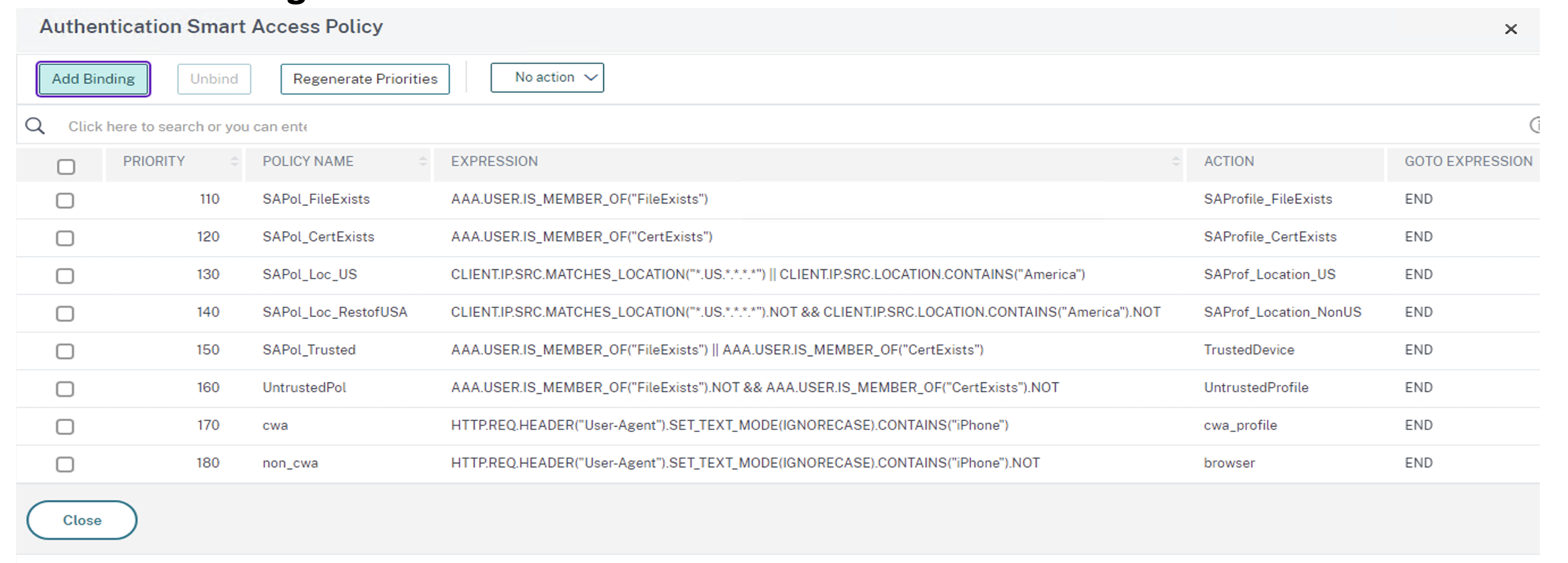

Sélectionnez Smart Access Policies sur la page Authentication Virtual Server du serveur auth_vs.

-

Cliquez sur Add Binding.

-

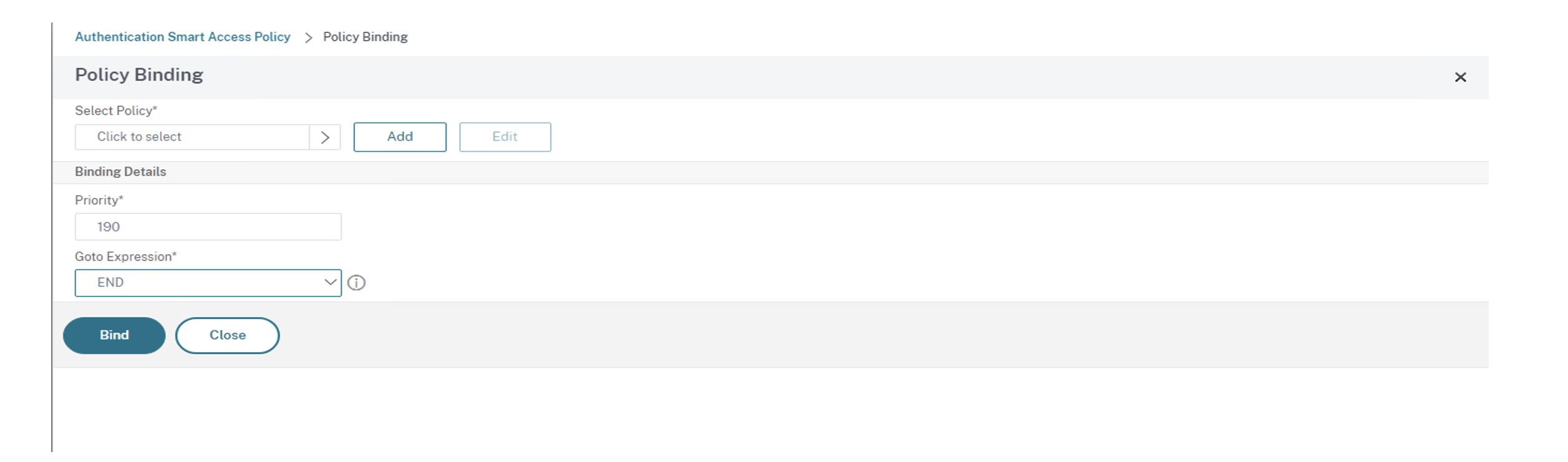

Sur l’écran Policy Binding, cliquez sur Add dans la section Select Policy.

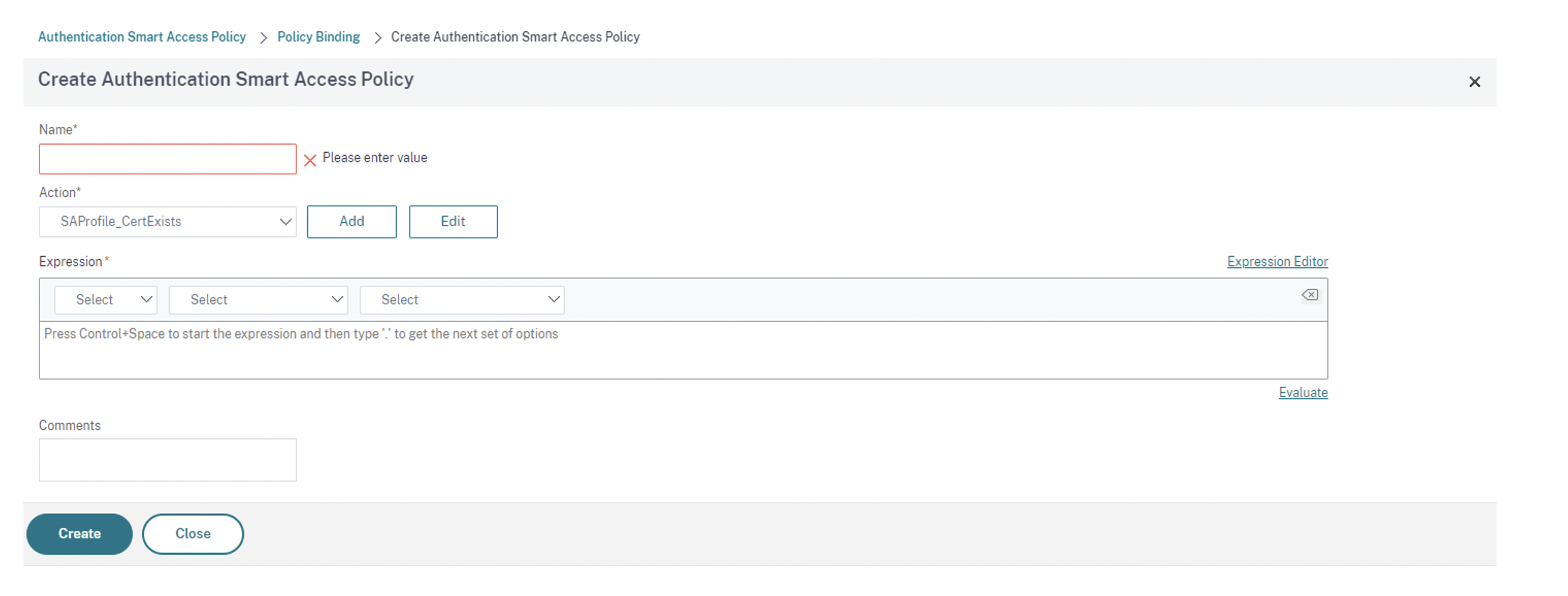

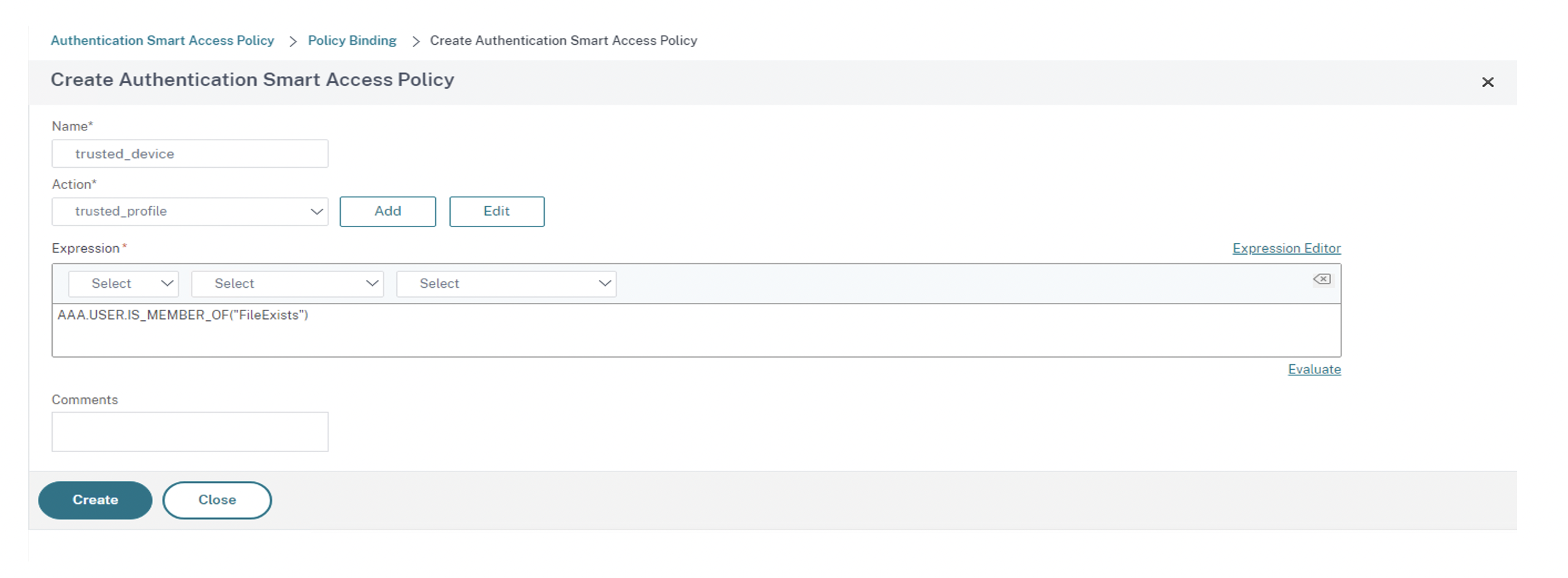

L’écran Create Authentication Smart Access Policy s’affiche.

-

Sur l’écran Create Authentication Smart Access Policy, sous Name, donnez un nom à la stratégie Smart Access et cliquez sur Add pour créer un profil Smart Access.

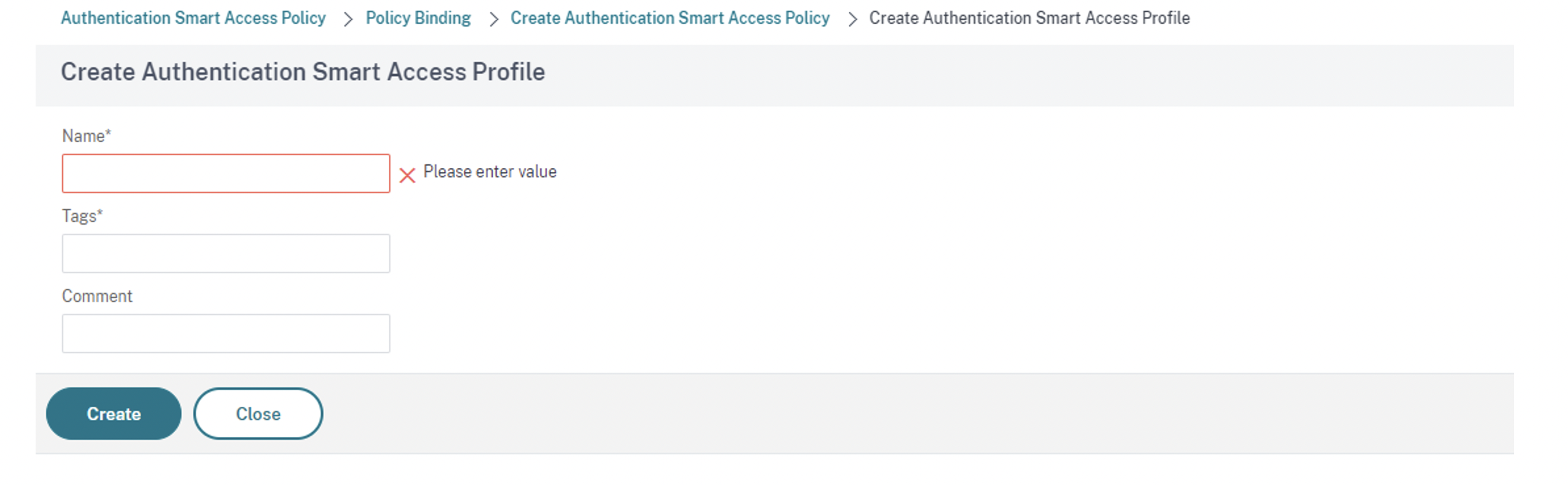

L’écran Create Authentication Smart Access Profile s’affiche.

-

Sous Name, ajoutez le nom de l’action. Entrez trusted dans le champ Tags. La balise est ensuite référencée dans la règle Broker Access Policy pour la configuration. Cliquez sur Créer.

Revenez à l’écran Create Authentication Smart Access Policy.

-

Dans la section Expression, indiquez l’expression pour laquelle vous souhaitez intégrer la balise. Dans ce cas, la balise étant intégrées dans des appareils sécurisés, indiquez

AAA.USER.IS_MEMBER_OF("FileExists"). Cliquez sur Créer.

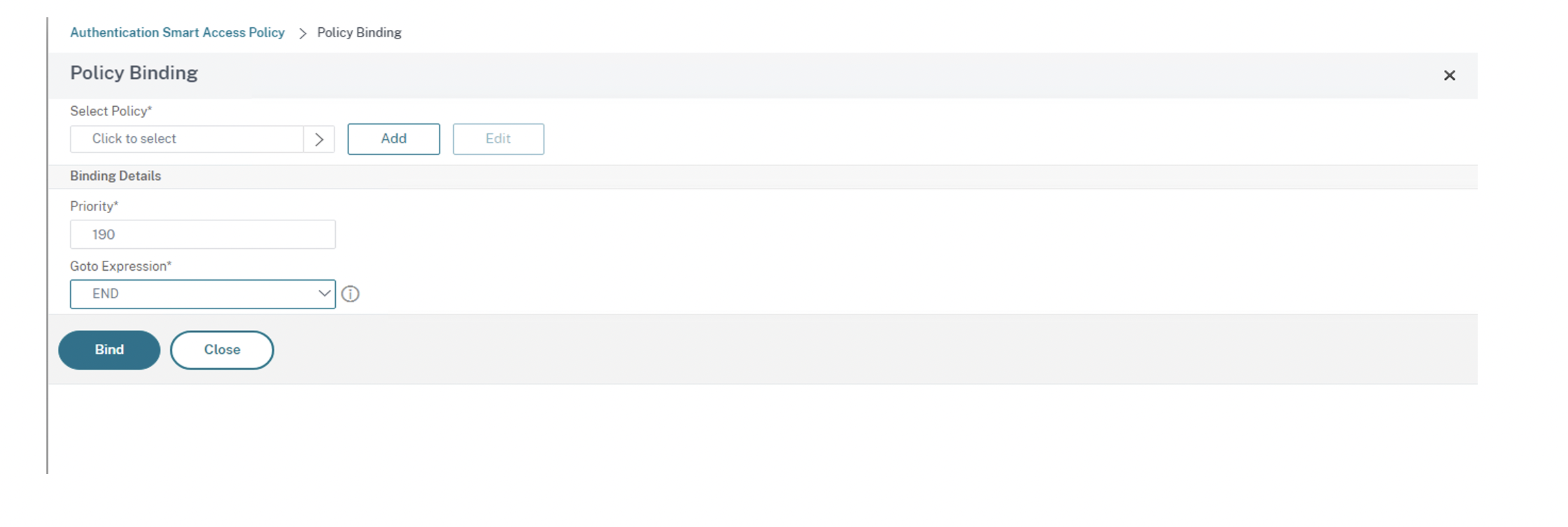

Revenez à l’écran Policy Binding.

-

Sélectionnez Goto Expression comme End, puis cliquez sur Lier.

-

-

Créez une stratégie Smart Access pour les appareils non sécurisés :

-

Suivez les instructions de l’étape précédente, à l’exception des sous-étapes v et vi.

-

Pour la sous-étape v, sur l’écran Create Authentication Smart Access Profile, sous Name, ajoutez le nom de l’action. Entrez untrusted dans le champ Tags. La balise est ensuite référencée dans la règle Broker Access Policy pour la configuration. Cliquez sur Créer.

-

Pour la sous-étape vi, dans la section Expression de l’écran Create Authentication Smart Access Policy, entrez l’expression pour laquelle vous souhaitez transmettre la balise. Dans ce cas, la balise étant intégrées dans des appareils non sécurisés, indiquez

AAA.USER.IS_MEMBER_OF("FileExists").NOT.

-

-

Configurez les règles de stratégies Broker Access.

-

Installez le SDK Citrix PowerShell et connectez-vous à l’API cloud comme expliqué sur la page Citrix Blog Getting started with PowerShell automation for Citrix Cloud.

-

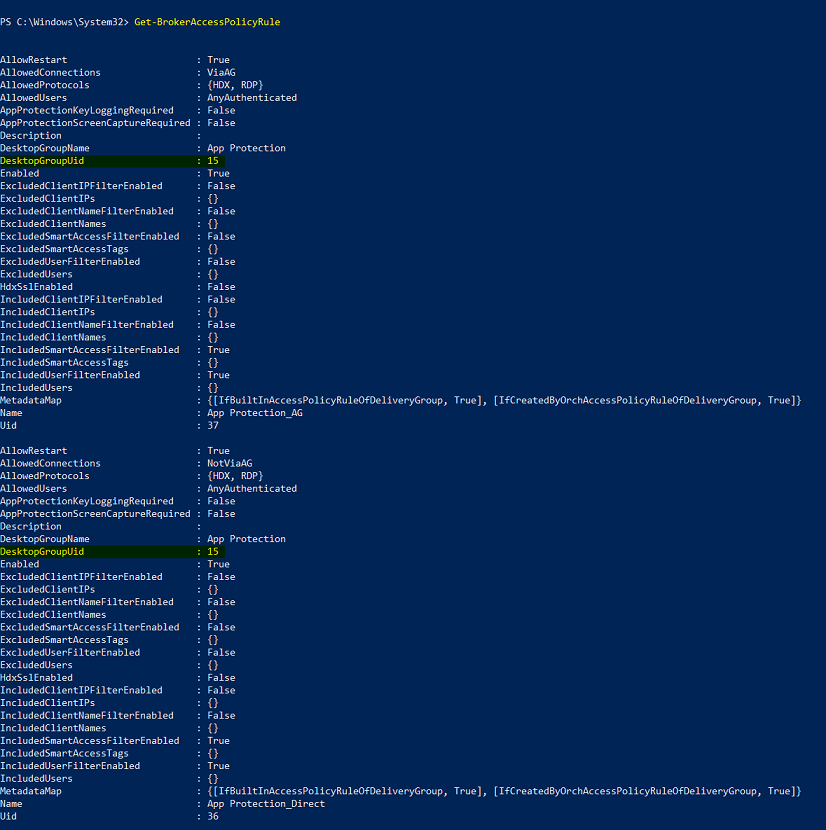

Exécutez la commande

Get-BrokerAccessPolicyRule.Une liste de toutes les stratégies Broker Access pour tous les groupes de mise à disposition présents s’affiche.

-

Recherchez le paramètre DesktopGroupUid pour le groupe de mise à disposition que vous souhaitez modifier.

-

Obtenez les stratégies qui s’appliquent uniquement à un groupe de mise à disposition spécifique à l’aide de la commande :

Get-BrokerAccessPolicyRule -DesktopGroupUid 7 -

Pour filtrer les utilisateurs utilisant des appareils sécurisés, créez une autre stratégie Broker Access à l’aide de la commande suivante :

New-BrokerAccessPolicyRule -Name CAP_Desktops_AG_Trusted-DesktopGroupUid 7 - AllowedConnections ViaAG -AllowedProtocols HDX, RDP -AllowedUsers AnyAuthenticated - AllowRestart $true -Enabled $true-IncludedSmartAccessFilterEnabled $true -

Pour désactiver App Protection pour les appareils sécurisés et activer App Protection pour les appareils non sécurisés, utilisez la commande suivante :

Set-BrokerAccessPolicyRule CAP_Desktops_AG_trusted -IncludedSmartAccessTags Workspace:trusted -AppProtectionKeyLoggingRequired $false -AppProtectionScreenCaptureRequired $falseSet-BrokerAccessPolicyRule CAP_Desktops_AG -IncludedSmartAccessTags Workspace:untrusted -AppProtectionKeyLoggingRequired $true -AppProtectionScreenCaptureRequired $true

-

-

Vérification :

Déconnectez-vous de l’application Citrix Workspace, puis reconnectez-vous. Lancez la ressource protégée à partir d’un appareil fiable qui répond aux conditions d’analyse EPA. Notez que les stratégies App Protection ne sont pas appliquées. Lancez la même ressource à partir d’un appareil non fiable. Notez que les stratégies App Protection sont appliquées.