Intégration de Microsoft Sentinel

Remarques

Contactez CAS-PM-Ext@cloud.com pour demander de l’aide concernant l’intégration de Microsoft Sentinel, l’exportation de données vers Microsoft Sentinel ou pour fournir des commentaires.

L’exportation de données vers Microsoft Sentinel à l’aide du moteur Logstash est en préversion. Cette fonctionnalité est fournie sans accord de niveau de service et n’est pas recommandée pour les charges de travail de production. Pour plus d’informations, consultez la documentation de Microsoft Sentinel.

Intégrez Citrix Analytics for Security™ à votre Microsoft Sentinel à l’aide du moteur Logstash.

Cette intégration vous permet d’exporter et de corréler les données des utilisateurs de votre environnement informatique Citrix vers Microsoft Sentinel et d’obtenir des informations plus approfondies sur la posture de sécurité de votre organisation. Affichez les tableaux de bord pertinents, propres à Citrix Analytics for Security, dans votre environnement Splunk. Vous pouvez également créer des vues personnalisées en fonction de vos exigences de sécurité.

Pour plus d’informations sur les avantages de l’intégration et le type de données traitées envoyées à votre SIEM, consultez Intégration de la gestion des informations et des événements de sécurité.

Conditions préalables

-

Activez le traitement des données pour au moins une source de données. Cela aide Citrix Analytics for Security à démarrer le processus d’intégration de Microsoft Sentinel.

-

Assurez-vous que le point de terminaison suivant figure dans la liste d’autorisation de votre réseau.

Point de terminaison Région des États-Unis Région de l’Union européenne Région Asie-Pacifique Sud Kafka brokers casnb-0.citrix.com:9094casnb-eu-0.citrix.com:9094casnb-aps-0.citrix.com:9094casnb-1.citrix.com:9094casnb-eu-1.citrix.com:9094casnb-aps-1.citrix.com:9094casnb-2.citrix.com:9094casnb-eu-2.citrix.com:9094casnb-aps-2.citrix.com:9094casnb-3.citrix.com:9094 -

Assurez-vous d’utiliser les versions 7.17.7 ou ultérieures de Logstash (versions testées pour la compatibilité avec Citrix Analytics for Security : v7.17.7 et v8.5.3) avec le plug-in de sortie Microsoft Sentinel pour Logstash.

Intégrer avec Microsoft Sentinel

-

Accédez à Paramètres > Exportations de données.

-

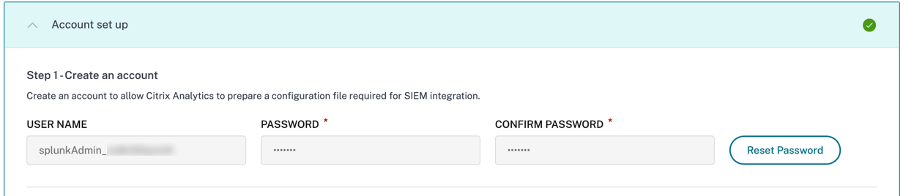

Dans la section Configuration du compte, créez un compte en spécifiant le nom d’utilisateur et un mot de passe. Ce compte est utilisé pour préparer un fichier de configuration, qui est requis pour l’intégration.

-

Assurez-vous que le mot de passe respecte les conditions suivantes :

-

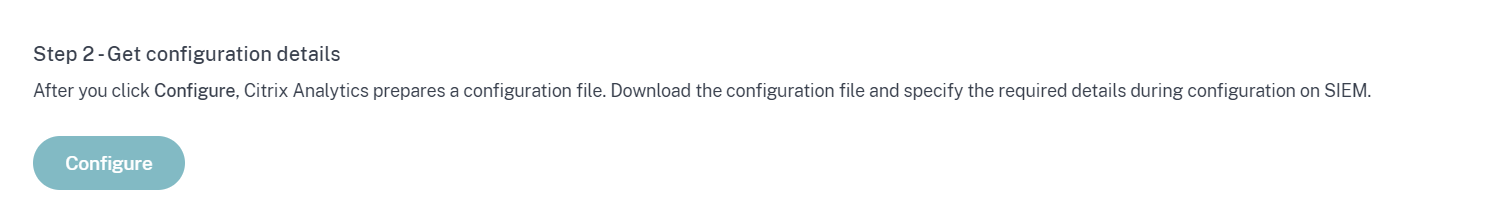

Cliquez sur Configurer pour générer le fichier de configuration Logstash.

-

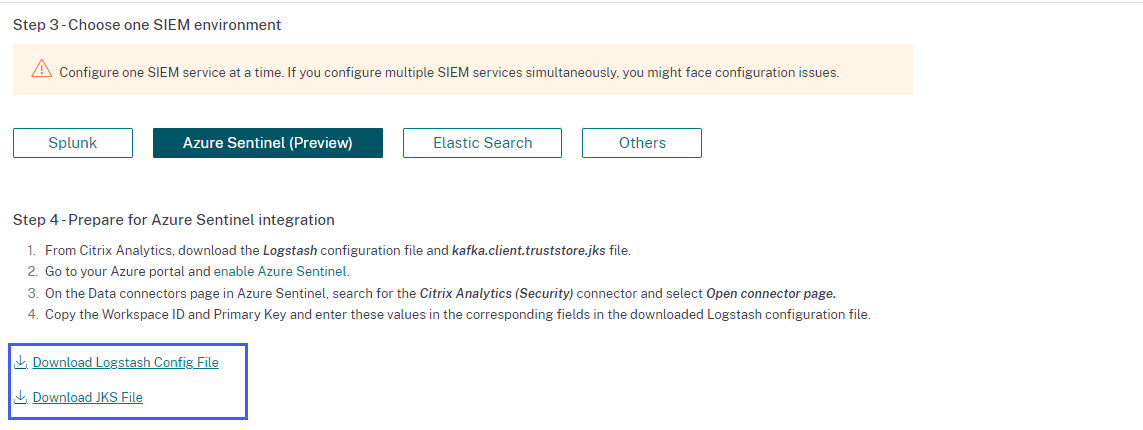

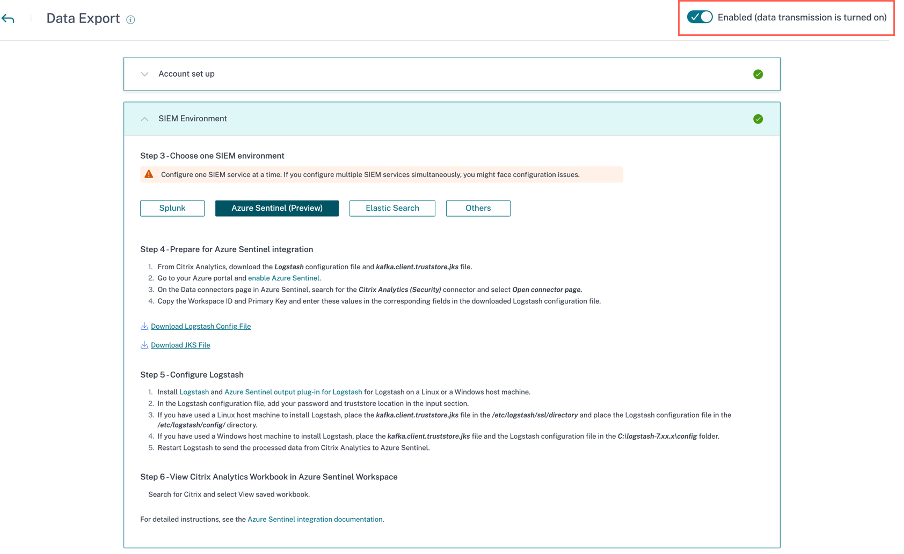

Sélectionnez l’onglet Azure Sentinel (Préversion) pour télécharger les fichiers de configuration :

-

Fichier de configuration Logstash : Contient les données de configuration (sections d’entrée, de filtre et de sortie) pour l’envoi d’événements de Citrix Analytics for Security à Microsoft Sentinel à l’aide du moteur de collecte de données Logstash.

Pour plus d’informations sur la structure du fichier de configuration Logstash, consultez la documentation de Logstash.

-

Fichier JKS : Contient les certificats requis pour la connexion SSL.

Remarque

Ces fichiers contiennent des informations sensibles. Conservez-les dans un emplacement sûr et sécurisé.

-

-

Préparez votre intégration Azure Sentinel :

-

Sur votre portail Azure, activez Microsoft Sentinel. Vous pouvez créer un espace de travail ou utiliser votre espace de travail existant pour exécuter Microsoft Sentinel.

-

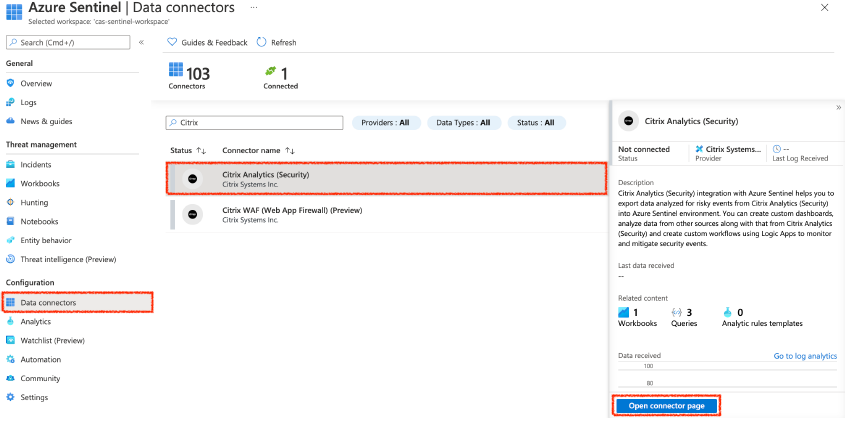

Dans le menu principal, sélectionnez Connecteurs de données pour ouvrir la galerie des connecteurs de données.

-

Recherchez Citrix Analytics (Security).

-

Sélectionnez Citrix Analytics (Security) et sélectionnez Ouvrir la page du connecteur.

-

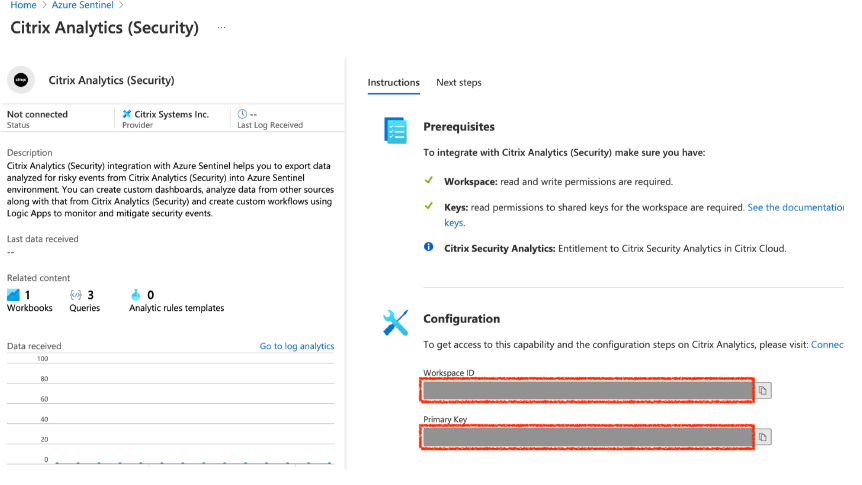

Depuis la page Citrix Analytics (Security), copiez l’ID de l’espace de travail et la Clé primaire. Vous devez saisir ces informations dans le fichier de configuration Logstash lors des étapes suivantes.

-

Configurez Logstash sur votre machine hôte :

-

Sur votre machine hôte Linux ou Windows, installez Logstash et le plug-in de sortie Microsoft Sentinel pour Logstash.

-

Sur la machine hôte où vous avez installé Logstash, placez les fichiers suivants dans le répertoire spécifié :

Type de machine hôte Nom du fichier Chemin du répertoire Linux CAS_AzureSentinel_LogStash_Config.config Pour les packages Debian et RPM : /etc/logstash/conf.d/Pour les archives .zip et .tar.gz : {extract.path}/configkafka.client.truststore.jks Pour les packages Debian et RPM : /etc/logstash/ssl/Pour les archives .zip et .tar.gz : {extract.path}/sslWindows CAS_AzureSentinel_LogStash_Config.config C:\logstash-7.xx.x\configkafka.client.truststore.jks Pour plus d’informations sur la structure de répertoire par défaut des packages d’installation Logstash, consultez la documentation Logstash.

-

Ouvrez le fichier de configuration Logstash et effectuez les opérations suivantes :

-

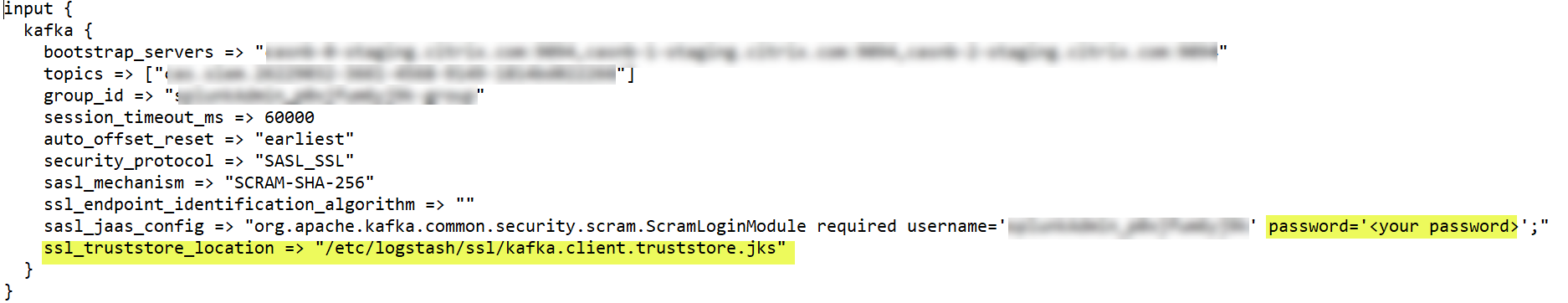

Dans la section d’entrée du fichier, saisissez les informations suivantes :

-

Mot de passe : Le mot de passe du compte que vous avez créé dans Citrix Analytics for Security pour préparer le fichier de configuration.

-

Emplacement du magasin de confiance SSL : L’emplacement de votre certificat client SSL. Il s’agit de l’emplacement du fichier kafka.client.truststore.jks sur votre machine hôte.

-

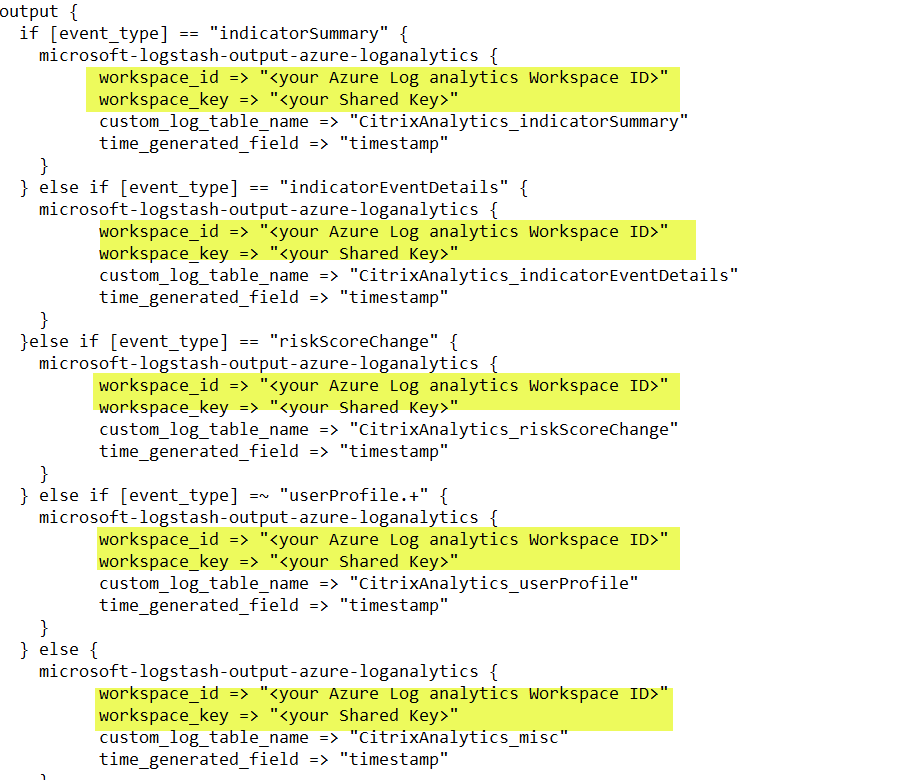

- Dans la section de sortie du fichier, saisissez l’ID de l’espace de travail et la Clé primaire (que vous avez copiés depuis Microsoft Sentinel) dans la section de sortie du fichier.

-

-

Redémarrez la machine hôte Logstash pour envoyer les données traitées de Citrix Analytics for Security à Microsoft Sentinel.

-

-

Accédez à votre espace de travail Microsoft Sentinel et affichez les données dans le classeur Citrix Analytics.

-

Activer ou désactiver la transmission des données

Une fois que Citrix Analytics for Security a préparé le fichier de configuration, la transmission des données est activée pour Microsoft Sentinel.

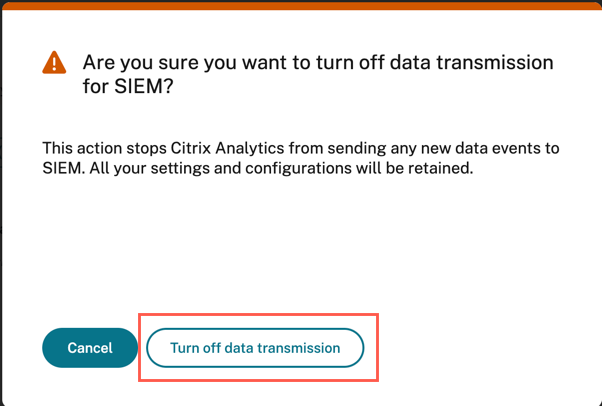

Pour arrêter la transmission des données depuis Citrix Analytics for Security :

-

Accédez à Paramètres > Exportations de données.

-

Désactivez le bouton bascule pour désactiver la transmission des données. Par défaut, la transmission des données est toujours activée.

Une fenêtre d’avertissement apparaît pour votre confirmation. Cliquez sur le bouton Désactiver la transmission des données pour arrêter l’activité de transmission.

Pour réactiver la transmission des données, activez le bouton bascule.

Pour en savoir plus sur l’intégration de Microsoft Sentinel, consultez les liens suivants :