Indicateurs de risque Citrix Secure Private Access™

Accès à un site web risqué

Remarque Les fonctionnalités suivantes de Citrix Analytics for Security™ sont impactées en raison de la dépréciation du filtrage web basé sur les catégories par Secure Private Access :

- Les champs de données tels que Groupe de catégories, Catégorie et Réputation des URL ne sont plus disponibles sur le tableau de bord Citrix Analytics for Security.

- L’indicateur de risque d’accès à un site web risqué, qui repose sur les mêmes données, est également déprécié et n’est pas déclenché pour les clients.

- Tous les indicateurs de risque personnalisés existants utilisant les champs de données (Groupe de catégories, Catégorie et Réputation des URL) et les stratégies associées ne sont plus déclenchés.

Pour plus de détails sur la dépréciation de Secure Private Access, reportez-vous à Dépréciations de fonctionnalités.

Tentative d’accès à une URL figurant sur liste noire

Citrix Analytics détecte les menaces d’accès aux données basées sur les URL figurant sur liste noire auxquelles l’utilisateur a accédé et déclenche l’indicateur de risque correspondant.

L’indicateur de risque Tentative d’accès à une URL figurant sur liste noire est signalé dans Citrix Analytics lorsqu’un utilisateur tente d’accéder à une URL figurant sur liste noire configurée dans Secure Private Access.

Le facteur de risque associé à l’indicateur de risque Tentative d’accès à une URL figurant sur liste noire est celui des autres indicateurs de risque. Pour plus d’informations sur les facteurs de risque, consultez Indicateurs de risque utilisateur Citrix.

Quand l’indicateur de risque Tentative d’accès à une URL figurant sur liste noire est-il déclenché ?

Secure Private Access inclut une fonctionnalité de catégorisation d’URL qui fournit un contrôle basé sur des stratégies pour restreindre l’accès aux URL figurant sur liste noire. Lorsqu’un utilisateur tente d’accéder à une URL figurant sur liste noire, Secure Private Access signale cet événement à Citrix Analytics. Citrix Analytics met à jour le score de risque de l’utilisateur et ajoute une entrée d’indicateur de risque Tentative d’accès à une URL figurant sur liste noire à la chronologie des risques de l’utilisateur.

Comment analyser l’indicateur de risque Tentative d’accès à une URL figurant sur liste noire ?

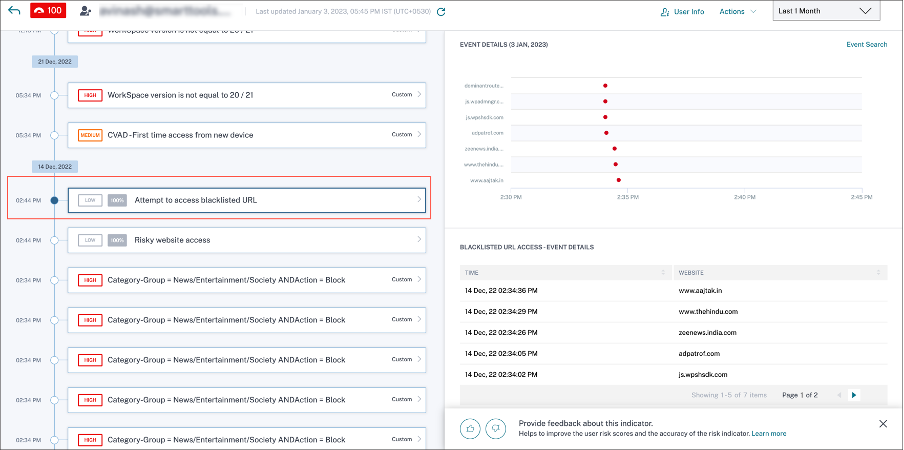

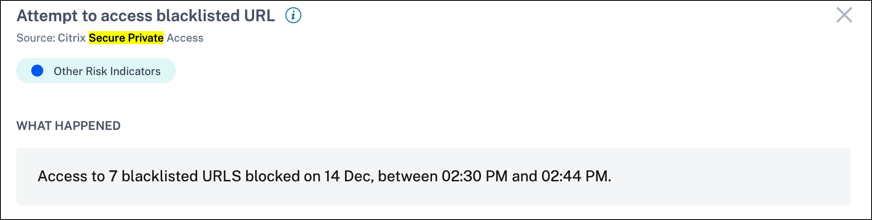

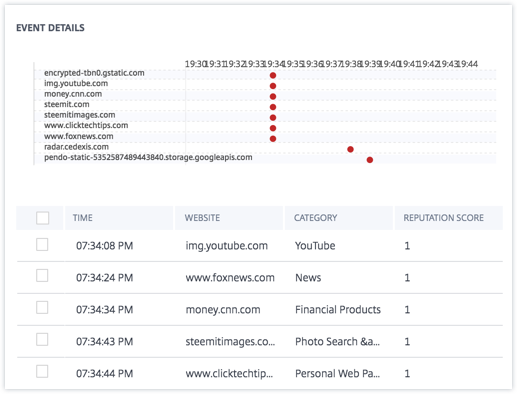

Considérez une utilisatrice, Georgina Kalou, qui a accédé à une URL figurant sur liste noire configurée dans Secure Private Access. Secure Private Access signale cet événement à Citrix Analytics, qui attribue un score de risque mis à jour à Georgina Kalou. L’indicateur de risque Tentative d’accès à une URL figurant sur liste noire est ajouté à la chronologie des risques de Georgina Kalou.

À partir de la chronologie des risques de Georgina Kalou, vous pouvez sélectionner l’indicateur de risque Tentative d’accès à une URL figurant sur liste noire signalé. La raison de l’événement est affichée avec les détails des événements, tels que l’heure de l’événement et les détails du site web.

Pour afficher l’entrée Tentative d’accès à une URL figurant sur liste noire pour un utilisateur, accédez à Sécurité > Utilisateurs, puis sélectionnez l’utilisateur.

Lorsque vous sélectionnez l’entrée de l’indicateur de risque Tentative d’accès à une URL figurant sur liste noire dans la chronologie, un panneau d’informations détaillées correspondant apparaît dans le volet droit.

-

La section QUE S’EST-IL PASSÉ fournit un bref résumé de l’indicateur de risque. Elle inclut les détails de l’URL figurant sur liste noire à laquelle l’utilisateur a accédé pendant la période sélectionnée.

-

La section DÉTAILS DE L’ÉVÉNEMENT inclut une visualisation chronologique des événements individuels qui se sont produits pendant la période sélectionnée. Vous pouvez également afficher les informations clés suivantes sur chaque événement :

-

Heure. L’heure à laquelle l’événement s’est produit.

-

Site web. Le site web risqué auquel l’utilisateur a accédé.

-

Catégorie. La catégorie spécifiée par Secure Private Access pour l’URL figurant sur liste noire.

-

Note de réputation. La note de réputation renvoyée par Secure Private Access pour l’URL figurant sur liste noire. Pour plus d’informations, consultez Score de réputation d’URL.

-

Quelles actions pouvez-vous appliquer à l’utilisateur ?

Vous pouvez effectuer les actions suivantes sur le compte de l’utilisateur :

-

Ajouter à la liste de surveillance. Lorsque vous souhaitez surveiller un utilisateur pour de futures menaces potentielles, vous pouvez l’ajouter à une liste de surveillance.

-

Avertir l’administrateur/les administrateurs. En cas d’activité inhabituelle ou suspecte sur le compte de l’utilisateur, une notification par e-mail est envoyée à tous les administrateurs ou à certains d’entre eux.

Pour en savoir plus sur les actions et comment les configurer manuellement, consultez Stratégies et actions.

Pour appliquer les actions à l’utilisateur manuellement, accédez au profil de l’utilisateur et sélectionnez l’indicateur de risque approprié. Dans le menu Actions, sélectionnez une action et cliquez sur Appliquer.

Remarque

Indépendamment de la source de données qui déclenche un indicateur de risque, des actions relatives à d’autres sources de données peuvent être appliquées.

Volume de chargement inhabituel

Citrix Analytics détecte les menaces d’accès aux données basées sur une activité de volume de chargement inhabituel et déclenche l’indicateur de risque correspondant.

L’indicateur de risque Volume de chargement inhabituel est signalé lorsqu’un utilisateur charge un volume de données excessif vers une application ou un site web.

Le facteur de risque associé à l’indicateur de risque Volume de chargement inhabituel est celui des autres indicateurs de risque. Pour plus d’informations sur les facteurs de risque, consultez Indicateurs de risque utilisateur Citrix.

Quand l’indicateur de risque Volume de chargement inhabituel est-il déclenché ?

Vous pouvez configurer Secure Private Access pour surveiller les activités des utilisateurs, telles que les sites web malveillants, dangereux ou inconnus visités, la bande passante consommée, ainsi que les téléchargements et chargements risqués. Lorsqu’un utilisateur de votre organisation charge des données vers une application ou un site web, Secure Private Access signale ces événements à Citrix Analytics.

Citrix Analytics surveille tous ces événements et, s’il détermine que cette activité de l’utilisateur est contraire à son comportement habituel, il met à jour le score de risque de l’utilisateur. L’indicateur de risque Volume de chargement inhabituel est ajouté à la chronologie des risques de l’utilisateur.

Comment analyser l’indicateur de risque Volume de chargement inhabituel ?

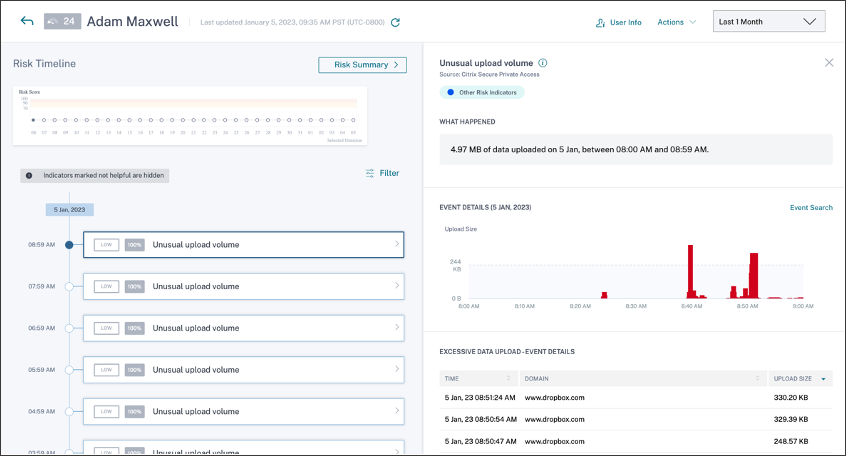

Considérez un utilisateur, Adam Maxwell, qui a chargé un volume de données excessif vers une application ou un site web. Secure Private Access signale ces événements à Citrix Analytics, qui attribue un score de risque mis à jour à Adam Maxwell. L’indicateur de risque Volume de chargement inhabituel est ajouté à la chronologie des risques d’Adam Maxwell.

À partir de la chronologie des risques d’Adam Maxwell, vous pouvez sélectionner l’indicateur de risque Volume de chargement inhabituel signalé. La raison de l’événement est affichée avec les détails des événements, tels que l’heure de l’événement et le domaine.

Pour afficher l’indicateur de risque Volume de chargement inhabituel, accédez à Sécurité > Utilisateurs, puis sélectionnez l’utilisateur.

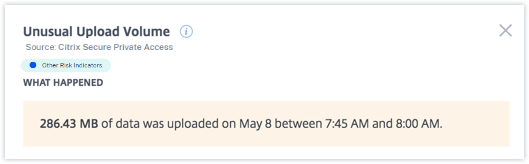

Lorsque vous sélectionnez une entrée d’indicateur de risque Volume de chargement inhabituel dans la chronologie, un panneau d’informations détaillées correspondant apparaît dans le volet droit.

-

La section QUE S’EST-IL PASSÉ fournit un bref résumé de l’indicateur de risque, y compris le volume de données chargées pendant la période sélectionnée.

-

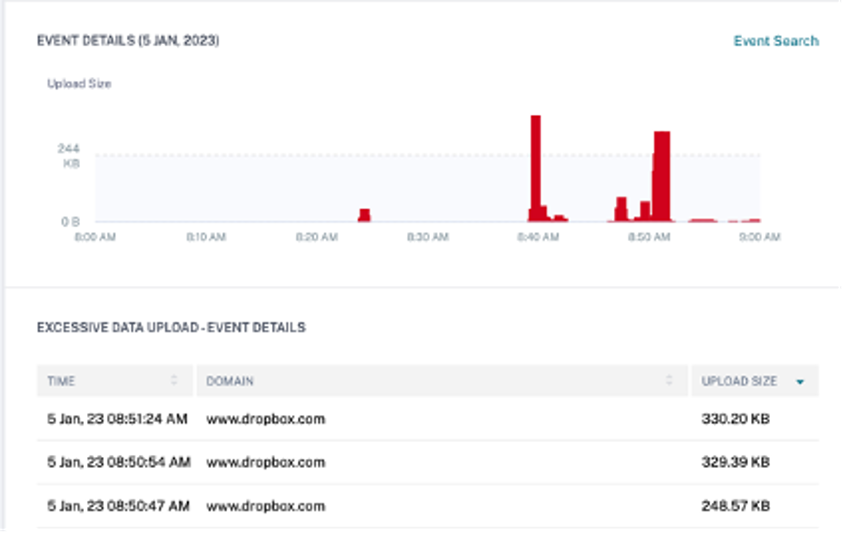

La section DÉTAILS DE L’ÉVÉNEMENT inclut une visualisation chronologique des événements de chargement de données individuels qui se sont produits pendant la période sélectionnée. Vous pouvez également afficher les informations clés suivantes sur chaque événement :

-

Heure. L’heure à laquelle les données excessives ont été chargées vers une application ou un site web.

-

Domaine. Le domaine vers lequel l’utilisateur a chargé les données.

-

Taille du chargement. Volume de données chargées vers le domaine.

-

Quelles actions pouvez-vous appliquer à l’utilisateur ?

Vous pouvez effectuer les actions suivantes sur le compte de l’utilisateur :

-

Ajouter à la liste de surveillance. Lorsque vous souhaitez surveiller un utilisateur pour de futures menaces potentielles, vous pouvez l’ajouter à une liste de surveillance.

-

Avertir l’administrateur/les administrateurs. En cas d’activité inhabituelle ou suspecte sur le compte de l’utilisateur, une notification par e-mail est envoyée à tous les administrateurs ou à certains d’entre eux.

Pour en savoir plus sur les actions et comment les configurer manuellement, consultez Stratégies et actions.

Pour appliquer les actions à l’utilisateur manuellement, accédez au profil de l’utilisateur et sélectionnez l’indicateur de risque approprié. Dans le menu Actions, sélectionnez une action et cliquez sur Appliquer.

Remarque

Indépendamment de la source de données qui déclenche un indicateur de risque, des actions relatives à d’autres sources de données peuvent être appliquées.

Téléchargement de données excessif

Citrix Analytics détecte les menaces d’accès aux données basées sur le téléchargement excessif de données par les utilisateurs de votre réseau et déclenche l’indicateur de risque correspondant.

L’indicateur de risque est signalé lorsqu’un utilisateur de votre organisation télécharge un volume de données excessif depuis une application ou un site web.

Quand l’indicateur de risque Téléchargement de données excessif est-il déclenché ?

Vous pouvez configurer Secure Private Access pour surveiller les activités des utilisateurs, telles que les sites web malveillants, dangereux ou inconnus visités, la bande passante consommée, ainsi que les téléchargements et chargements risqués. Lorsqu’un utilisateur de votre organisation télécharge des données depuis une application ou un site web, Secure Private Access signale ces événements à Citrix Analytics.

Citrix Analytics surveille tous ces événements et, s’il détermine que l’activité de l’utilisateur est contraire à son comportement habituel, il met à jour le score de risque de l’utilisateur. L’indicateur de risque Téléchargement de données excessif est ajouté à la chronologie des risques de l’utilisateur.

Le facteur de risque associé à l’indicateur de risque Téléchargement de données excessif est celui des autres indicateurs de risque. Pour plus d’informations sur les facteurs de risque, consultez Indicateurs de risque utilisateur Citrix.

Comment analyser l’indicateur de risque Téléchargement de données excessif ?

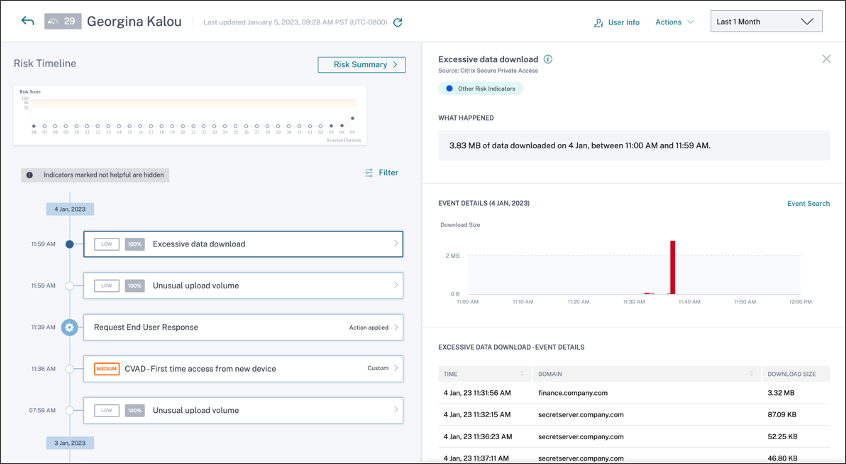

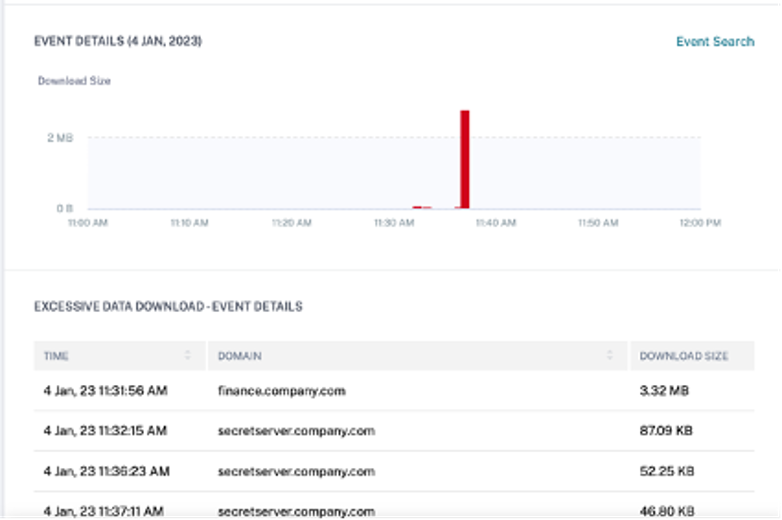

Considérez une utilisatrice, Georgina Kalou, qui a téléchargé un volume de données excessif depuis une application ou un site web. Secure Private Access signale ces événements à Citrix Analytics, qui attribue un score de risque mis à jour à Georgina Kalou et ajoute l’entrée d’indicateur de risque Téléchargement de données excessif à la chronologie des risques de l’utilisateur.

À partir de la chronologie des risques de Georgina Kalou, vous pouvez sélectionner l’indicateur de risque Téléchargement de données excessif signalé. La raison de l’événement est affichée avec les détails des événements, tels que l’heure et les détails du domaine.

Pour afficher l’indicateur de risque Téléchargement de données excessif, accédez à Sécurité > Utilisateurs, puis sélectionnez l’utilisateur.

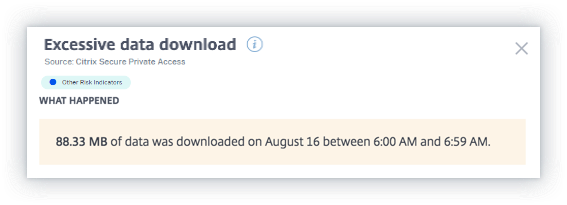

Lorsque vous sélectionnez l’entrée de l’indicateur de risque Téléchargement de données excessif dans la chronologie, un panneau d’informations détaillées correspondant apparaît dans le volet droit.

-

La section QUE S’EST-IL PASSÉ fournit un bref résumé de l’indicateur de risque, y compris le volume de données téléchargées pendant la période sélectionnée.

-

La section DÉTAILS DE L’ÉVÉNEMENT inclut une visualisation chronologique des événements de téléchargement de données individuels qui se sont produits pendant la période sélectionnée. Vous pouvez également afficher les informations clés suivantes sur chaque événement :

-

Heure. L’heure à laquelle les données excessives ont été téléchargées vers une application ou un site web.

-

Domaine. Le domaine vers lequel l’utilisateur a téléchargé les données.

-

Taille du téléchargement. Volume de données téléchargées vers le domaine.

-

Quelles actions pouvez-vous appliquer à l’utilisateur ?

Vous pouvez effectuer les actions suivantes sur le compte de l’utilisateur :

-

Ajouter à la liste de surveillance. Lorsque vous souhaitez surveiller un utilisateur pour de futures menaces potentielles, vous pouvez l’ajouter à une liste de surveillance.

-

Avertir l’administrateur/les administrateurs. En cas d’activité inhabituelle ou suspecte sur le compte de l’utilisateur, une notification par e-mail est envoyée à tous les administrateurs ou à certains d’entre eux.

Pour en savoir plus sur les actions et comment les configurer manuellement, consultez Stratégies et actions.

Pour appliquer les actions à l’utilisateur manuellement, accédez au profil de l’utilisateur et sélectionnez l’indicateur de risque approprié. Dans le menu Actions, sélectionnez une action et cliquez sur Appliquer.

Remarque

Indépendamment de la source de données qui déclenche un indicateur de risque, des actions relatives à d’autres sources de données peuvent être appliquées.