Indicateurs de risque Citrix Endpoint Management™

Appareil avec applications sur liste noire détecté

Citrix Analytics détecte les menaces d’accès basées sur l’activité d’un appareil contenant des applications sur liste noire et déclenche l’indicateur de risque correspondant.

L’indicateur de risque Appareil avec applications sur liste noire détecté est déclenché lorsque le service Endpoint Management détecte une application sur liste noire lors de l’inventaire logiciel. L’alerte garantit que seules les applications autorisées sont exécutées sur les appareils qui se trouvent sur le réseau de votre organisation.

Le facteur de risque associé à l’indicateur de risque Appareil avec applications sur liste noire détecté est Autres indicateurs de risque. Pour plus d’informations sur les facteurs de risque, consultez Indicateurs de risque utilisateur Citrix.

Quand l’indicateur de risque « Appareil avec applications sur liste noire détecté » est-il déclenché ?

L’indicateur de risque Appareil avec applications sur liste noire détecté est signalé lorsque des applications sur liste noire sont détectées sur l’appareil d’un utilisateur. Lorsque le service Endpoint Management détecte une ou plusieurs applications sur liste noire sur un appareil lors de l’inventaire logiciel, un événement est envoyé à Citrix Analytics.

Citrix Analytics surveille ces événements et met à jour le score de risque de l’utilisateur. Il ajoute également une entrée d’indicateur de risque Appareil avec applications sur liste noire détecté à la chronologie des risques de l’utilisateur.

Comment analyser l’indicateur de risque « Appareil avec applications sur liste noire détecté » ?

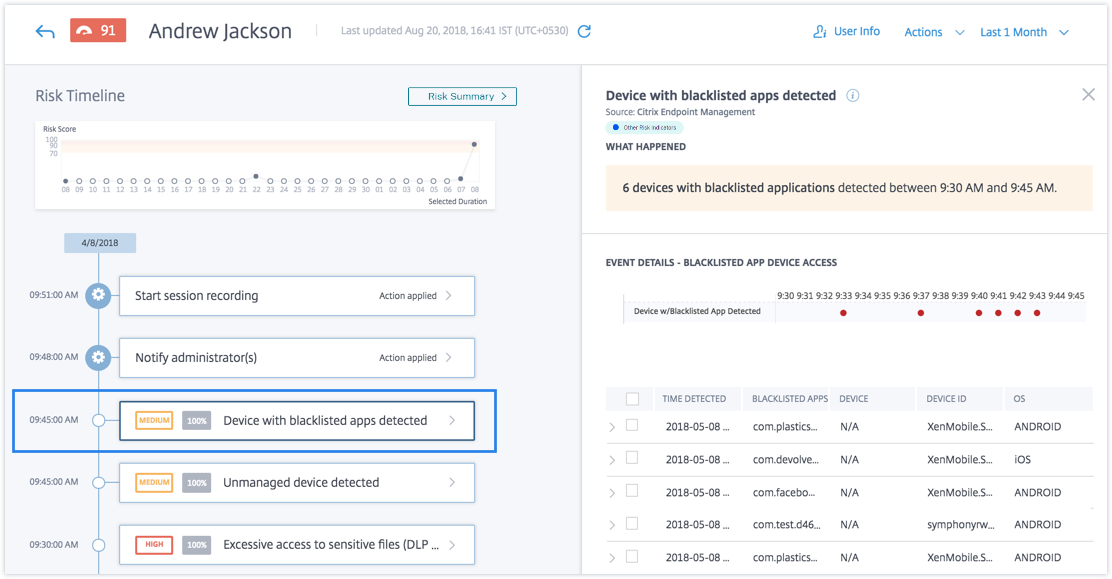

Prenons l’exemple de l’utilisateur Andrew Jackson, qui a utilisé un appareil sur lequel des applications sur liste noire ont été récemment installées. Endpoint Management signale cette condition à Citrix Analytics, qui attribue un score de risque mis à jour à Andrew Jackson.

À partir de la chronologie des risques d’Andrew Jackson, vous pouvez sélectionner l’indicateur de risque signalé Appareil avec applications sur liste noire détecté. La raison de l’événement est affichée avec des détails tels que la liste des applications sur liste noire, l’heure à laquelle Endpoint Management a détecté l’application sur liste noire, etc.

Pour afficher l’indicateur de risque Appareil avec applications sur liste noire détecté pour un utilisateur, accédez à Sécurité > Utilisateurs, puis sélectionnez l’utilisateur.

-

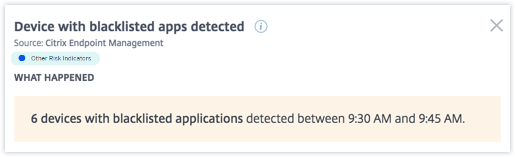

Dans la section CE QUI S’EST PASSÉ, vous pouvez afficher le résumé de l’événement. Vous pouvez afficher le nombre d’appareils avec des applications sur liste noire détectées par le service Endpoint Management et l’heure à laquelle les événements se sont produits.

-

Dans la section DÉTAILS DE L’ÉVÉNEMENT – ACCÈS À L’APPAREIL AVEC APPLICATION SUR LISTE NOIRE, les événements sont affichés sous forme graphique et tabulaire. Les événements sont également affichés sous forme d’entrées individuelles dans le graphique, et le tableau fournit les informations clés suivantes :

-

Heure de détection : moment où la présence d’applications sur liste noire a été signalée par Endpoint Management.

-

Applications sur liste noire : les applications sur liste noire sur l’appareil.

-

Appareil : l’appareil mobile utilisé.

-

ID de l’appareil : informations sur l’ID de l’appareil utilisé pour se connecter à la session.

-

Système d’exploitation : le système d’exploitation de l’appareil mobile.

-

Remarque

En plus d’afficher les détails sous forme tabulaire, vous pouvez cliquer sur la flèche en regard de l’instance d’une alerte pour afficher plus de détails.

Quelles actions pouvez-vous appliquer à l’utilisateur ?

Vous pouvez effectuer les actions suivantes sur le compte de l’utilisateur :

-

Ajouter à la liste de surveillance. Lorsque vous souhaitez surveiller un utilisateur pour de futures menaces potentielles, vous pouvez l’ajouter à une liste de surveillance.

-

Notifier l’administrateur/les administrateurs. En cas d’activité inhabituelle ou suspecte sur le compte de l’utilisateur, une notification par e-mail est envoyée à tous les administrateurs ou à certains d’entre eux.

Pour en savoir plus sur les actions et la façon de les configurer manuellement, consultez Stratégies et actions.

Pour appliquer les actions à l’utilisateur manuellement, accédez au profil de l’utilisateur et sélectionnez l’indicateur de risque approprié. Dans le menu Actions, sélectionnez une action et cliquez sur Appliquer.

Remarque

Quelle que soit la source de données qui déclenche un indicateur de risque, des actions relatives à d’autres sources de données peuvent être appliquées.

Appareil jailbreaké ou rooté détecté

Citrix Analytics détecte les menaces d’accès basées sur l’activité d’un appareil jailbreaké ou rooté et déclenche l’indicateur de risque correspondant.

L’indicateur de risque Appareil jailbreaké ou rooté est déclenché lorsqu’un utilisateur utilise un appareil jailbreaké ou rooté pour se connecter au réseau. Secure Hub détecte l’appareil et signale l’incident au service Endpoint Management. L’alerte garantit que seuls les utilisateurs et les appareils autorisés se trouvent sur le réseau de votre organisation.

Le facteur de risque associé à l’indicateur de risque Appareil jailbreaké ou rooté est Autres indicateurs de risque. Pour plus d’informations sur les facteurs de risque, consultez Indicateurs de risque utilisateur Citrix.

Quand l’indicateur de risque « Appareil jailbreaké ou rooté détecté » est-il déclenché ?

Il est important pour les responsables de la sécurité de pouvoir s’assurer que les utilisateurs se connectent à l’aide d’appareils conformes au réseau. L’indicateur de risque Appareil jailbreaké ou rooté détecté vous alerte sur les utilisateurs disposant d’appareils iOS jailbreakés ou d’appareils Android rootés.

L’indicateur de risque Appareil jailbreaké ou rooté est déclenché lorsqu’un appareil inscrit est jailbreaké ou rooté. Secure Hub détecte l’événement sur l’appareil et le signale au service Endpoint Management.

Comment analyser l’indicateur de risque « Appareil jailbreaké ou rooté détecté » ?

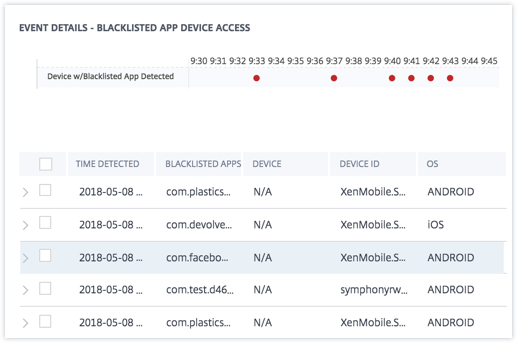

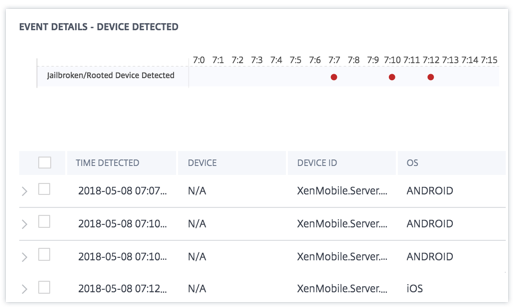

Prenons l’exemple de l’utilisatrice Georgina Kalou, dont l’appareil iOS inscrit a récemment été jailbreaké. Ce comportement suspect est détecté par Citrix Analytics et un score de risque est attribué à Georgina Kalou.

À partir de la chronologie des risques de Georgina Kalou, vous pouvez sélectionner l’indicateur de risque signalé Appareil jailbreaké ou rooté détecté. La raison de l’événement est affichée avec des détails tels que l’heure à laquelle l’indicateur de risque a été déclenché, la description de l’événement, etc.

Pour afficher l’indicateur de risque Appareil jailbreaké ou rooté détecté pour un utilisateur, accédez à Sécurité > Utilisateurs, puis sélectionnez l’utilisateur.

-

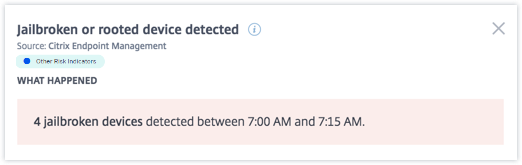

Dans la section CE QUI S’EST PASSÉ, vous pouvez afficher le résumé de l’événement. Vous pouvez afficher le nombre d’appareils jailbreakés ou rootés détectés et l’heure à laquelle les événements se sont produits.

-

Dans la section DÉTAILS DE L’ÉVÉNEMENT – APPAREIL DÉTECTÉ, les événements sont affichés sous forme graphique et tabulaire. Les événements sont également affichés sous forme d’entrées individuelles dans le graphique, et le tableau fournit les informations clés suivantes :

-

Heure de détection. L’heure à laquelle l’appareil jailbreaké ou rooté est détecté.

-

Appareil. L’appareil mobile utilisé.

-

ID de l’appareil. Informations sur l’ID de l’appareil utilisé pour se connecter à la session.

-

Système d’exploitation. Le système d’exploitation de l’appareil mobile.

-

Remarque

En plus d’afficher les détails sous forme tabulaire, cliquez sur la flèche en regard de l’instance d’une alerte pour afficher plus de détails.

Quelles actions pouvez-vous appliquer à l’utilisateur ?

Vous pouvez effectuer les actions suivantes sur le compte de l’utilisateur :

-

Ajouter à la liste de surveillance. Lorsque vous souhaitez surveiller un utilisateur pour de futures menaces potentielles, vous pouvez l’ajouter à une liste de surveillance.

-

Notifier l’administrateur/les administrateurs. En cas d’activité inhabituelle ou suspecte sur le compte de l’utilisateur, une notification par e-mail est envoyée à tous les administrateurs ou à certains d’entre eux.

Pour en savoir plus sur les actions et la façon de les configurer manuellement, consultez Stratégies et actions.

Pour appliquer les actions à l’utilisateur manuellement, accédez au profil de l’utilisateur et sélectionnez l’indicateur de risque approprié. Dans le menu Actions, sélectionnez une action et cliquez sur Appliquer.

Remarque

Quelle que soit la source de données qui déclenche un indicateur de risque, des actions relatives à d’autres sources de données peuvent être appliquées.

Appareil non géré détecté

Citrix Analytics détecte les menaces d’accès basées sur l’activité d’un appareil non géré et déclenche l’indicateur de risque correspondant.

L’indicateur de risque Appareil non géré détecté est déclenché lorsqu’un appareil est :

-

Effacé à distance en raison d’une action automatisée.

-

Effacé manuellement par l’administrateur.

-

Désinscrit par l’utilisateur.

Le facteur de risque associé à l’indicateur de risque Appareil non géré détecté est Autres indicateurs de risque. Pour plus d’informations sur les facteurs de risque, consultez Indicateurs de risque utilisateur Citrix.

Quand l’indicateur de risque « Appareil non géré détecté » est-il déclenché ?

L’indicateur de risque Appareil non géré détecté est signalé lorsque l’appareil d’un utilisateur n’est plus géré. Un appareil passe à un état non géré en raison de :

-

Une action effectuée par l’utilisateur.

-

Une action effectuée par l’administrateur Endpoint Management ou le serveur.

Dans votre organisation, à l’aide du service Endpoint Management, vous pouvez gérer les appareils et les applications qui accèdent au réseau. Pour plus d’informations, consultez Modes de gestion.

Lorsqu’un appareil utilisateur passe à un état non géré, le service Endpoint Management détecte cet événement et le signale à Citrix Analytics. Le score de risque de l’utilisateur est mis à jour. L’indicateur de risque Appareil non géré détecté est ajouté à la chronologie des risques de l’utilisateur.

Comment analyser l’indicateur de risque « Appareil non géré détecté » ?

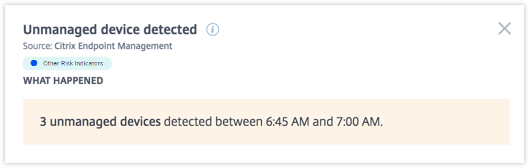

Prenons l’exemple de l’utilisatrice Georgina Kalou, dont l’appareil est effacé à distance par une action automatisée sur le serveur. Endpoint Management signale cet événement à Citrix Analytics, qui attribue un score de risque mis à jour à Georgina Kalou.

À partir de la chronologie des risques de Georgina Kalou, vous pouvez sélectionner l’indicateur de risque signalé Appareil non géré détecté. La raison de l’événement est affichée avec des détails tels que l’heure à laquelle l’indicateur de risque a été déclenché, la description de l’événement, etc.

Pour afficher l’indicateur de risque Appareil non géré détecté pour un utilisateur, accédez à Sécurité > Utilisateurs, puis sélectionnez l’utilisateur.

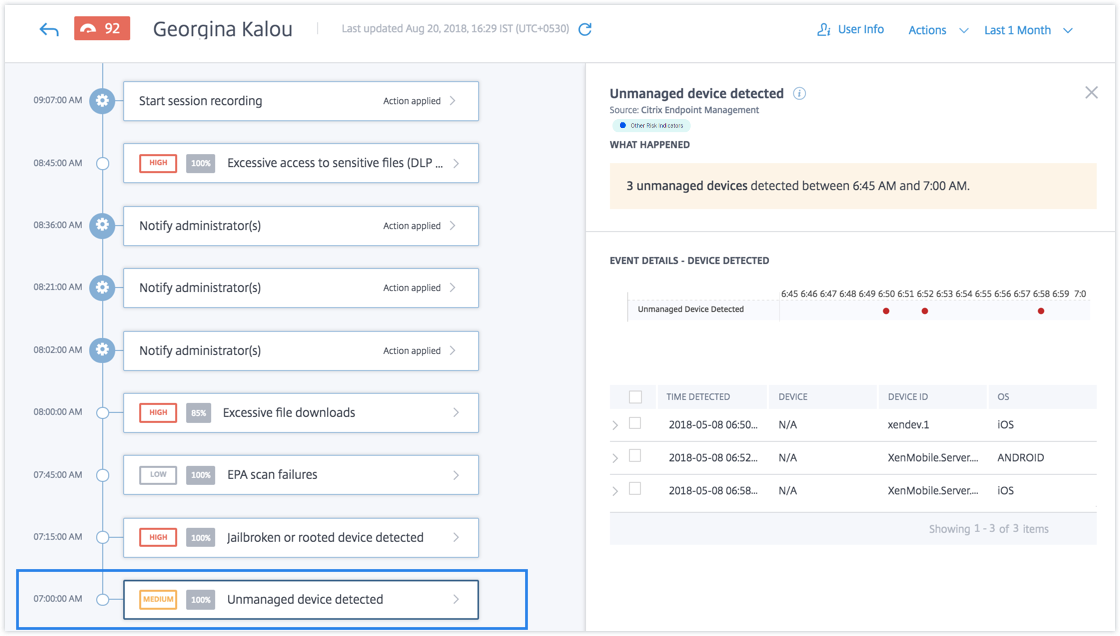

- Dans la section CE QUI S’EST PASSÉ, vous pouvez afficher un résumé de l’événement. Vous pouvez afficher le nombre d’appareils non gérés détectés et l’heure à laquelle les événements se sont produits.

-

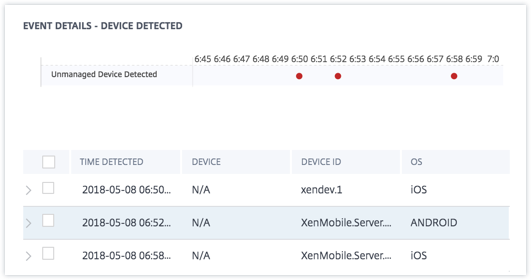

Dans la section DÉTAILS DE L’ÉVÉNEMENT – APPAREIL DÉTECTÉ, les événements sont affichés sous forme graphique et tabulaire. Les événements sont également affichés sous forme d’entrées individuelles dans le graphique, et le tableau fournit les informations clés suivantes :

-

Heure de détection. L’heure à laquelle l’événement a été détecté.

-

Appareil. L’appareil mobile utilisé.

-

ID de l’appareil. L’ID de l’appareil mobile.

-

Système d’exploitation. Le système d’exploitation de l’appareil mobile.

-

Quelles actions pouvez-vous appliquer à l’utilisateur ?

Vous pouvez effectuer les actions suivantes sur le compte de l’utilisateur :

-

Ajouter à la liste de surveillance. Lorsque vous souhaitez surveiller un utilisateur pour de futures menaces potentielles, vous pouvez l’ajouter à une liste de surveillance.

-

Notifier l’administrateur/les administrateurs. En cas d’activité inhabituelle ou suspecte sur le compte de l’utilisateur, une notification par e-mail est envoyée à tous les administrateurs ou à certains d’entre eux.

Pour en savoir plus sur les actions et la façon de les configurer manuellement, consultez Stratégies et actions.

Pour appliquer les actions à l’utilisateur manuellement, accédez au profil de l’utilisateur et sélectionnez l’indicateur de risque approprié. Dans le menu Actions, sélectionnez une action et cliquez sur Appliquer.

Remarque

Quelle que soit la source de données qui déclenche un indicateur de risque, des actions relatives à d’autres sources de données peuvent être appliquées.