Indicateurs de risque Citrix Gateway

Échecs d’analyse End Point Analysis (EPA)

Citrix Analytics détecte les menaces basées sur l’accès utilisateur en fonction de l’activité des échecs d’analyse EPA et déclenche l’indicateur de risque correspondant.

Le facteur de risque associé à l’indicateur de risque « Échec d’analyse End Point Analysis » est celui des autres indicateurs de risque. Pour plus d’informations sur les facteurs de risque, consultez Indicateurs de risque utilisateur Citrix.

Quand l’indicateur de risque « Échecs d’analyse EPA » est-il déclenché ?

L’indicateur de risque « Échec d’analyse EPA » est signalé lorsqu’un utilisateur tente d’accéder au réseau à l’aide d’un appareil qui a échoué aux stratégies d’analyse End Point Analysis (EPA) de Citrix Gateway pour la pré-authentification ou la post-authentification.

Citrix Gateway détecte ces événements et les signale à Citrix Analytics. Citrix Analytics surveille tous ces événements pour détecter si l’utilisateur a eu trop d’échecs d’analyse EPA. Lorsque Citrix Analytics détermine des échecs d’analyse EPA excessifs pour un utilisateur, il met à jour le score de risque de l’utilisateur et ajoute une entrée d’indicateur de risque « Échec d’analyse EPA » à la chronologie des risques de l’utilisateur.

Comment analyser l’indicateur de risque « Échecs d’analyse EPA » ?

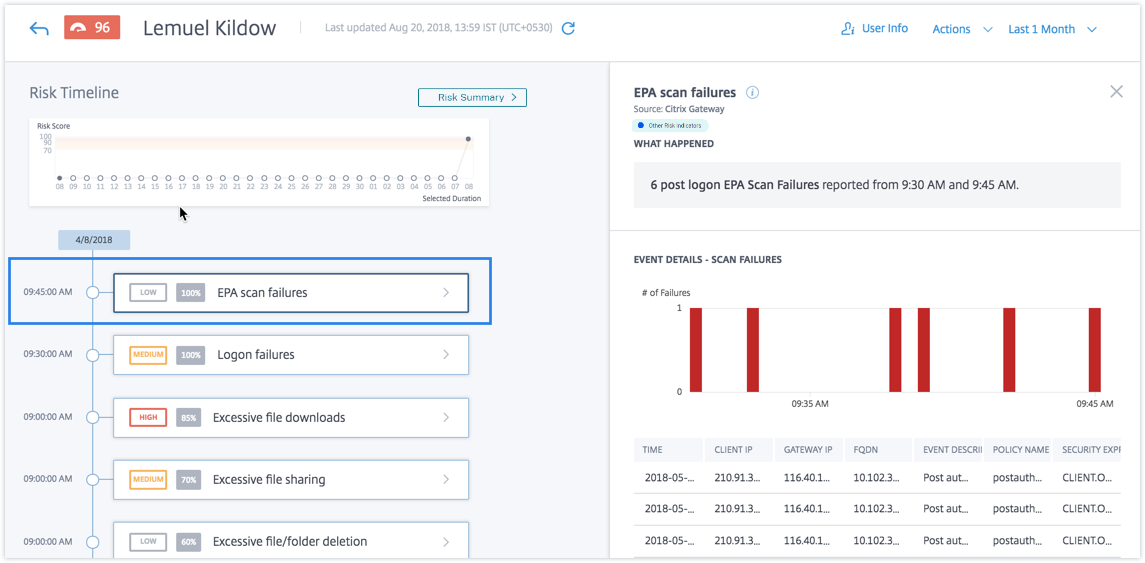

Considérez l’utilisateur Lemuel, qui a récemment tenté à plusieurs reprises d’accéder au réseau à l’aide d’un appareil qui a échoué à l’analyse EPA de Citrix Gateway. Citrix Gateway signale cet échec à Citrix Analytics, qui attribue un score de risque mis à jour à Lemuel. L’indicateur de risque « Échec d’analyse EPA » est ajouté à la chronologie des risques de Lemuel Kildow.

Pour afficher l’entrée Échec d’analyse EPA pour un utilisateur, accédez à Sécurité > Utilisateurs, puis sélectionnez l’utilisateur.

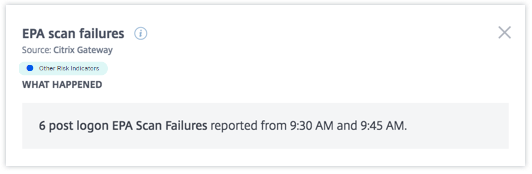

À partir de la chronologie des risques de Lemuel Kildow, vous pouvez sélectionner le dernier indicateur de risque Échecs d’analyse EPA signalé pour l’utilisateur. Lorsque vous sélectionnez une entrée d’indicateur de risque « Échec d’analyse EPA » dans la chronologie, un panneau d’informations détaillées correspondant apparaît dans le volet droit.

-

La section QUE S’EST-IL PASSÉ fournit un bref résumé de l’indicateur de risque « Échec d’analyse EPA ». Elle inclut le nombre d’échecs d’analyse EPA après la connexion signalés pendant la période sélectionnée.

-

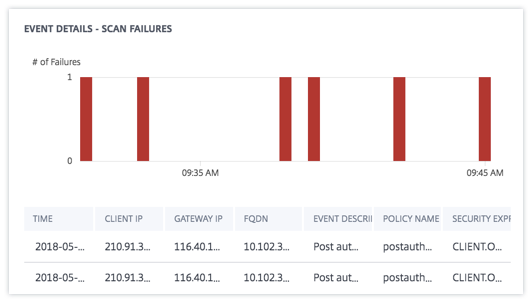

La section DÉTAILS DE L’ÉVÉNEMENT – ÉCHECS D’ANALYSE inclut une visualisation chronologique des événements individuels d’échec d’analyse EPA survenus pendant la période sélectionnée. Elle inclut également un tableau qui fournit les informations clés suivantes sur chaque événement :

-

Heure. L’heure à laquelle l’échec de l’analyse EPA s’est produit.

-

IP client. L’adresse IP du client qui a provoqué l’échec de l’analyse EPA.

-

IP de la passerelle. L’adresse IP de Citrix Gateway qui a signalé l’échec de l’analyse EPA.

-

FQDN. Le FQDN de Citrix Gateway.

-

Description de l’événement. Brève description de la raison de l’échec de l’analyse EPA.

-

Nom de la stratégie. Le nom de la stratégie d’analyse EPA configurée sur Citrix Gateway.

-

Expression de sécurité. L’expression de sécurité configurée sur Citrix Gateway.

-

Quelles actions pouvez-vous appliquer à l’utilisateur ?

Vous pouvez effectuer les actions suivantes sur le compte de l’utilisateur :

-

Ajouter à la liste de surveillance. Si vous souhaitez surveiller un utilisateur pour de futures menaces potentielles, vous pouvez l’ajouter à une liste de surveillance.

-

Avertir l’administrateur/les administrateurs. En cas d’activité inhabituelle ou suspecte sur le compte de l’utilisateur, une notification par e-mail est envoyée à tous les administrateurs ou à certains d’entre eux.

-

Déconnecter l’utilisateur. Lorsqu’un utilisateur est déconnecté de son compte, il ne peut accéder à aucune ressource via Citrix Gateway tant que l’administrateur de Citrix Gateway n’a pas annulé l’action « Déconnecter l’utilisateur ».

-

Verrouiller l’utilisateur : Lorsqu’un compte utilisateur est verrouillé en raison d’un comportement anormal, l’utilisateur ne peut accéder à aucune ressource via Citrix Gateway tant que l’administrateur de Gateway n’a pas déverrouillé le compte.

Pour en savoir plus sur les actions et leur configuration manuelle, consultez Stratégies et actions.

Pour appliquer les actions à l’utilisateur manuellement, accédez au profil de l’utilisateur et sélectionnez l’indicateur de risque approprié. Dans le menu Actions, sélectionnez une action et cliquez sur Appliquer.

Remarque

Indépendamment de la source de données qui déclenche un indicateur de risque, des actions relatives à d’autres sources de données peuvent être appliquées.

Échecs d’authentification excessifs

Citrix Analytics détecte les menaces basées sur l’accès utilisateur en fonction des échecs d’authentification excessifs et déclenche l’indicateur de risque correspondant.

Le facteur de risque associé à l’indicateur de risque « Échecs d’authentification excessifs » est celui des indicateurs de risque basés sur les échecs de connexion. Pour plus d’informations sur les facteurs de risque, consultez Indicateurs de risque utilisateur Citrix.

Quand l’indicateur de risque « Échecs d’authentification excessifs » est-il déclenché ?

L’indicateur de risque « Échec de connexion » est signalé lorsque l’utilisateur rencontre plusieurs échecs d’authentification Citrix Gateway au cours d’une période donnée. Les échecs d’authentification Citrix Gateway peuvent être des échecs d’authentification primaire, secondaire ou tertiaire, selon que l’authentification multifacteur est configurée pour l’utilisateur.

Citrix Gateway détecte tous les échecs d’authentification utilisateur et signale ces événements à Citrix Analytics. Citrix Analytics surveille tous ces événements pour détecter si l’utilisateur a eu trop d’échecs d’authentification. Lorsque Citrix Analytics détermine des échecs d’authentification excessifs, il met à jour le score de risque de l’utilisateur. L’indicateur de risque « Échecs d’authentification excessifs » est ajouté à la chronologie des risques de l’utilisateur.

Comment analyser l’indicateur de risque « Échecs d’authentification excessifs » ?

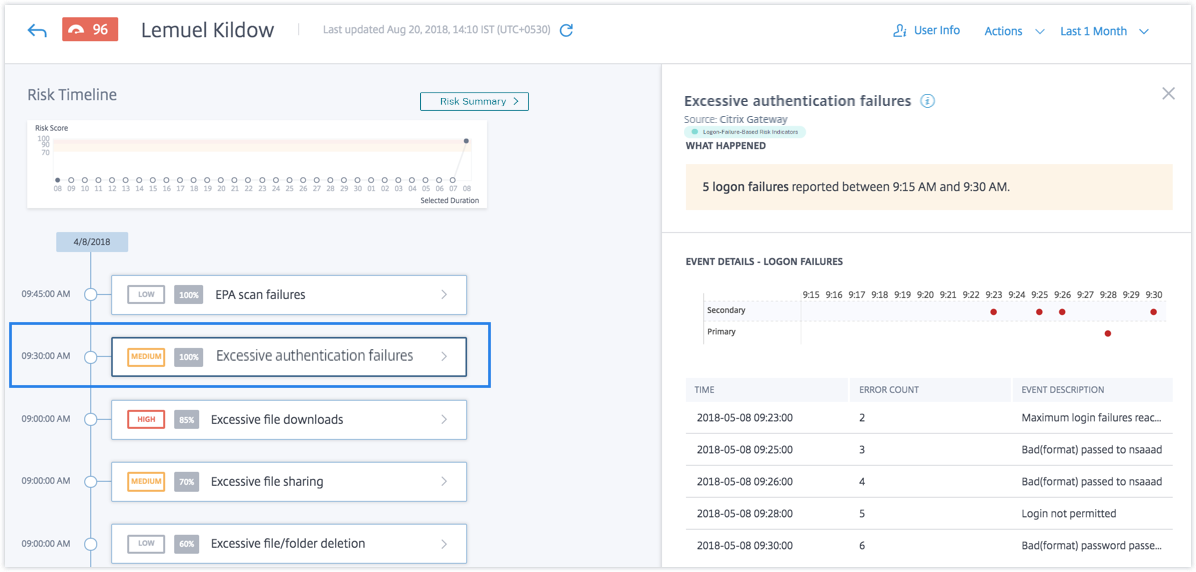

Considérez l’utilisateur Lemuel, qui a récemment échoué à plusieurs tentatives d’authentification au réseau. Citrix Gateway signale ces échecs à Citrix Analytics, et un score de risque mis à jour est attribué à Lemuel. L’indicateur de risque Échecs d’authentification excessifs est ajouté à la chronologie des risques de Lemuel Kildow.

Pour afficher l’entrée de l’indicateur de risque Échecs d’authentification excessifs pour un utilisateur, accédez à Sécurité > Utilisateurs, puis sélectionnez l’utilisateur.

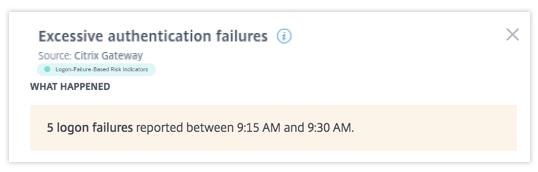

À partir de la chronologie des risques de Lemuel Kildow, vous pouvez sélectionner le dernier indicateur de risque Échecs d’authentification excessifs signalé pour l’utilisateur. Lorsque vous sélectionnez l’entrée de l’indicateur de risque Échecs d’authentification excessifs dans la chronologie des risques, un panneau d’informations détaillées correspondant apparaît dans le volet droit.

-

La section QUE S’EST-IL PASSÉ fournit un bref résumé de l’indicateur de risque, y compris le nombre d’échecs d’authentification survenus pendant la période sélectionnée.

-

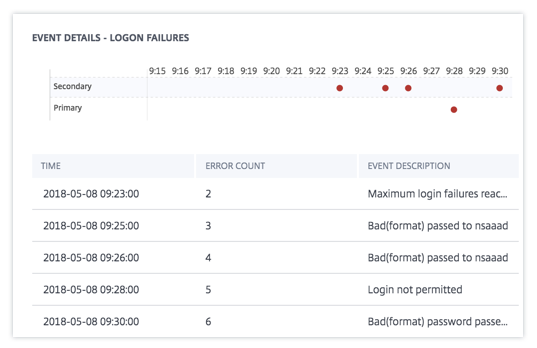

La section DÉTAILS DE L’ÉVÉNEMENT inclut une visualisation chronologique des événements individuels d’échec d’authentification excessifs survenus pendant la période sélectionnée. Vous pouvez également afficher les informations clés suivantes sur chaque événement :

-

Heure. L’heure à laquelle l’échec de connexion s’est produit.

-

Nombre d’erreurs. Le nombre d’échecs d’authentification détectés pour l’utilisateur au moment de l’événement et au cours des 48 heures précédentes.

-

Description de l’événement. Brève description de la raison de l’échec de connexion.

-

Quelles actions pouvez-vous appliquer à l’utilisateur ?

Vous pouvez effectuer les actions suivantes sur le compte de l’utilisateur :

-

Ajouter à la liste de surveillance. Si vous souhaitez surveiller un utilisateur pour de futures menaces potentielles, vous pouvez l’ajouter à une liste de surveillance.

-

Avertir l’administrateur/les administrateurs. En cas d’activité inhabituelle ou suspecte sur le compte de l’utilisateur, une notification par e-mail est envoyée à tous les administrateurs ou à certains d’entre eux.

-

Déconnecter l’utilisateur. Lorsqu’un utilisateur est déconnecté de son compte, il ne peut accéder à aucune ressource via Citrix Gateway tant que l’administrateur de Citrix Gateway n’a pas annulé l’action « Déconnecter l’utilisateur ».

-

Verrouiller l’utilisateur : Lorsqu’un compte utilisateur est verrouillé en raison d’un comportement anormal, l’utilisateur ne peut accéder à aucune ressource via Citrix Gateway tant que l’administrateur de Gateway n’a pas déverrouillé le compte.

Pour en savoir plus sur les actions et leur configuration manuelle, consultez Stratégies et actions.

Pour appliquer les actions à l’utilisateur manuellement, accédez au profil de l’utilisateur et sélectionnez l’indicateur de risque approprié. Dans le menu Actions, sélectionnez une action et cliquez sur Appliquer.

Remarque

Indépendamment de la source de données qui déclenche un indicateur de risque, des actions relatives à d’autres sources de données peuvent être appliquées.

Voyage impossible

Citrix Analytics détecte les connexions d’un utilisateur comme risquées lorsque les connexions consécutives proviennent de deux pays différents dans un laps de temps inférieur au temps de trajet estimé entre les pays.

Le scénario de temps de trajet impossible indique les risques suivants :

- Identifiants compromis : Un attaquant distant vole les identifiants d’un utilisateur légitime.

- Identifiants partagés : Différents utilisateurs utilisent les mêmes identifiants.

Quand l’indicateur de risque « Voyage impossible » est-il déclenché ?

L’indicateur de risque Voyage impossible évalue le temps et la distance estimée entre chaque paire de connexions utilisateur consécutives, et se déclenche lorsque la distance est supérieure à ce qu’une personne peut parcourir dans ce laps de temps.

Remarque

Cet indicateur de risque contient également une logique pour réduire les fausses alertes positives pour les scénarios suivants qui ne reflètent pas les emplacements réels des utilisateurs :

- Lorsque les utilisateurs se connectent via Citrix Gateway à partir de connexions proxy.

- Lorsque les utilisateurs se connectent via Citrix Gateway à partir de clients hébergés.

Comment analyser l’indicateur de risque « Voyage impossible »

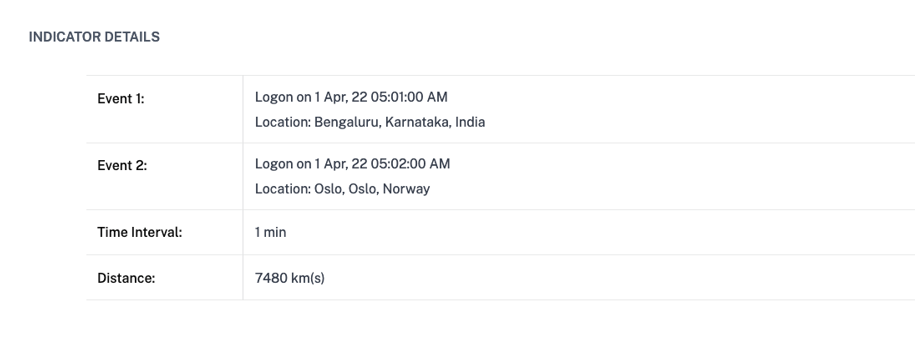

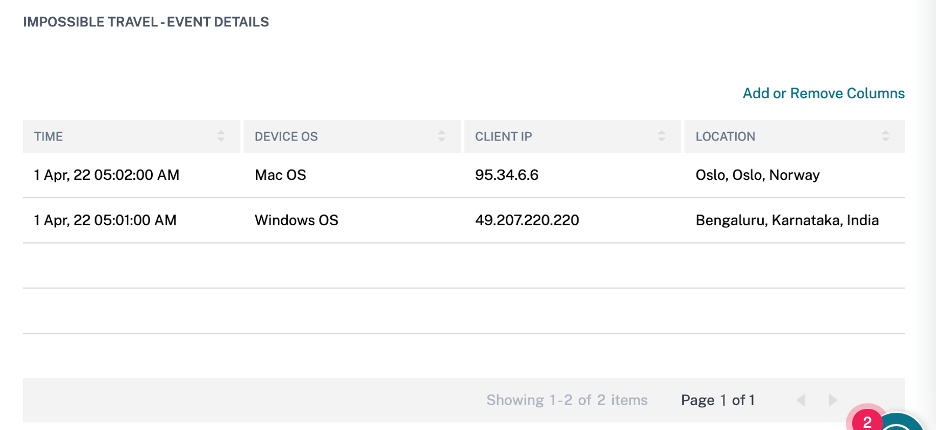

Considérez l’utilisateur Adam Maxwell, qui se connecte depuis deux emplacements — Bengaluru, Inde et Oslo, Norvège — en l’espace d’une minute. Citrix Analytics détecte cet événement de connexion comme un scénario de voyage impossible et déclenche l’indicateur de risque Voyage impossible. L’indicateur de risque est ajouté à la chronologie des risques d’Adam Maxwell et un score de risque lui est attribué.

Pour afficher la chronologie des risques d’Adam Maxwell, sélectionnez Sécurité > Utilisateurs. Dans le volet Utilisateurs à risque, sélectionnez l’utilisateur Adam Maxwell.

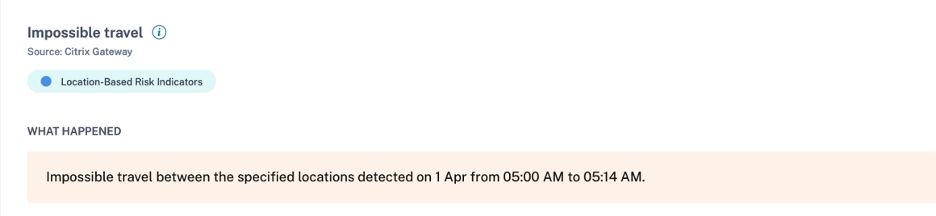

À partir de la chronologie des risques d’Adam Maxwell, sélectionnez l’indicateur de risque Voyage impossible. Vous pouvez afficher les informations suivantes :

-

La section QUE S’EST-IL PASSÉ fournit un bref résumé de l’événement de voyage impossible.

-

La section DÉTAILS DE L’INDICATEUR fournit les emplacements à partir desquels l’utilisateur s’est connecté, la durée entre les connexions consécutives et la distance entre les deux emplacements.

-

La section EMPLACEMENT DE CONNEXION - 30 DERNIERS JOURS affiche une vue cartographique géographique des emplacements de voyage impossible et des emplacements connus de l’utilisateur. Les données de localisation sont affichées pour les 30 derniers jours. Vous pouvez survoler les pointeurs sur la carte pour afficher le nombre total de connexions depuis chaque emplacement.

-

La section VOYAGE IMPOSSIBLE - DÉTAILS DE L’ÉVÉNEMENT fournit les informations suivantes sur l’événement de voyage impossible :

- Heure : Indique la date et l’heure des connexions.

- Système d’exploitation de l’appareil : Indique le système d’exploitation de l’appareil utilisateur.

- IP client : Indique l’adresse IP de l’appareil utilisateur.

- Emplacement : Indique l’emplacement à partir duquel l’utilisateur s’est connecté.

Quelles actions pouvez-vous appliquer à l’utilisateur ?

Vous pouvez effectuer les actions suivantes sur le compte de l’utilisateur :

- Ajouter à la liste de surveillance. Si vous souhaitez surveiller un utilisateur pour de futures menaces potentielles, vous pouvez l’ajouter à une liste de surveillance.

- Avertir l’administrateur/les administrateurs. En cas d’activité inhabituelle ou suspecte sur le compte de l’utilisateur, une notification par e-mail est envoyée à tous les administrateurs ou à certains d’entre eux.

- Déconnecter l’utilisateur. Lorsqu’un utilisateur est déconnecté de son compte, il ne peut accéder à aucune ressource via Citrix Gateway tant que l’administrateur de Citrix Gateway n’a pas annulé l’action « Déconnecter l’utilisateur ».

- Verrouiller l’utilisateur : Lorsqu’un compte utilisateur est verrouillé en raison d’un comportement anormal, l’utilisateur ne peut accéder à aucune ressource via Citrix Gateway tant que l’administrateur de Gateway n’a pas déverrouillé le compte.

Pour en savoir plus sur les actions et leur configuration manuelle, consultez Stratégies et actions.

Pour appliquer les actions à l’utilisateur manuellement, accédez au profil de l’utilisateur et sélectionnez l’indicateur de risque approprié. Dans le menu Actions, sélectionnez une action et cliquez sur Appliquer.

Remarque

Indépendamment de la source de données qui déclenche un indicateur de risque, des actions relatives à d’autres sources de données peuvent être appliquées.

Connexion depuis une adresse IP suspecte

Citrix Analytics détecte les menaces d’accès utilisateur basées sur l’activité de connexion à partir d’une adresse IP suspecte et déclenche cet indicateur de risque.

Le facteur de risque associé à l’indicateur de risque « Connexion depuis une adresse IP suspecte » est celui des indicateurs de risque basés sur l’IP. Pour plus d’informations sur les facteurs de risque, consultez Indicateurs de risque utilisateur Citrix.

Quand l’indicateur de risque « Connexion depuis une adresse IP suspecte » est-il déclenché ?

L’indicateur de risque Connexion depuis une adresse IP suspecte est déclenché lorsqu’un utilisateur tente d’accéder au réseau à partir d’une adresse IP que Citrix Analytics identifie comme suspecte. L’adresse IP est considérée comme suspecte en fonction de l’une des conditions suivantes :

-

Est répertoriée dans le flux de renseignements sur les menaces IP externes

-

Comporte plusieurs enregistrements de connexion utilisateur depuis un emplacement inhabituel

-

Présente des tentatives de connexion échouées excessives qui pourraient indiquer une attaque par force brute

Citrix Analytics surveille les événements de connexion reçus de Citrix Gateway et détecte si un utilisateur s’est connecté à partir d’une adresse IP suspecte. Lorsque Citrix Analytics détecte une tentative de connexion à partir d’une adresse IP suspecte, il met à jour le score de risque de l’utilisateur et ajoute une entrée d’indicateur de risque Connexion depuis une adresse IP suspecte à la chronologie des risques de l’utilisateur.

Comment analyser l’indicateur de risque « Connexion depuis une adresse IP suspecte » ?

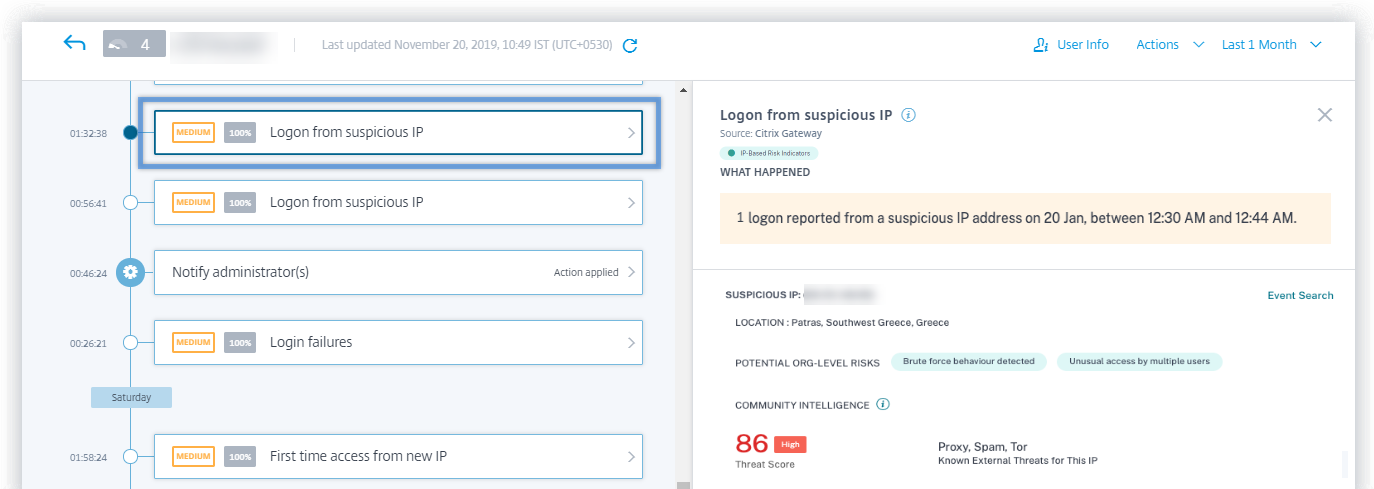

Considérez l’utilisateur Lemuel, qui a tenté d’accéder au réseau à partir d’une adresse IP que Citrix Analytics identifie comme suspecte. Citrix Gateway signale l’événement de connexion à Citrix Analytics, qui attribue un score de risque mis à jour à Lemuel. L’indicateur de risque Connexion depuis une adresse IP suspecte est ajouté à la chronologie des risques de Lemuel Kildow.

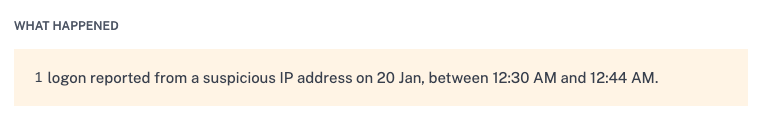

Pour afficher l’indicateur de risque « Connexion depuis une adresse IP suspecte » signalé pour un utilisateur, accédez à Sécurité > Utilisateurs, puis sélectionnez l’utilisateur. À partir de la chronologie des risques de Lemuel Kildow, vous pouvez sélectionner le dernier indicateur de risque Connexion depuis une adresse IP suspecte signalé pour l’utilisateur. Lorsque vous sélectionnez l’entrée de l’indicateur de risque Connexion depuis une adresse IP suspecte dans la chronologie, un panneau d’informations détaillées correspondant apparaît dans le volet droit.

-

La section QUE S’EST-IL PASSÉ fournit un bref résumé de l’indicateur de risque « Connexion depuis une adresse IP suspecte ». Elle inclut le nombre de connexions à partir d’une adresse IP suspecte signalées pendant la période sélectionnée.

-

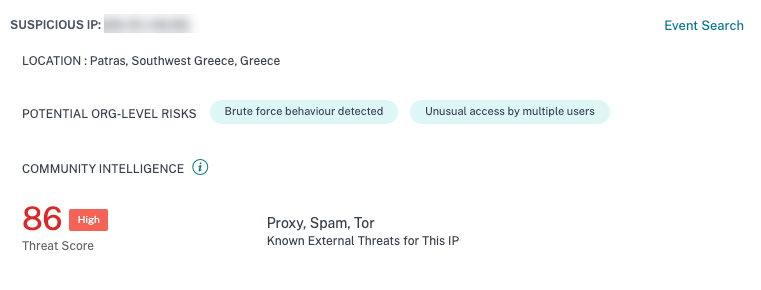

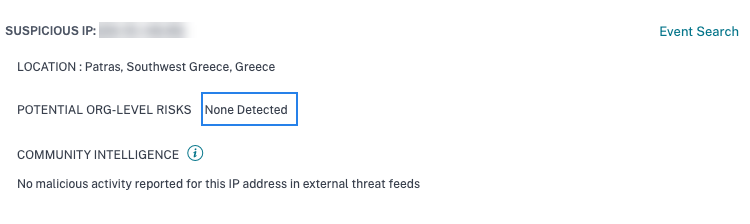

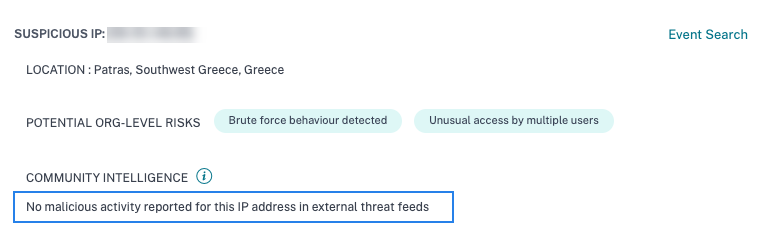

La section IP suspecte fournit les informations suivantes :

-

IP suspecte. L’adresse IP associée à une activité de connexion suspecte.

-

Emplacement. La ville, la région et le pays de l’utilisateur. Ces emplacements sont affichés en fonction de la disponibilité des données.

-

Risque potentiel au niveau de l’organisation. Indique tout schéma d’activité IP suspecte que Citrix Analytics a récemment détecté dans votre organisation. Les schémas risqués incluent des échecs de connexion excessifs compatibles avec des tentatives de force brute potentielles et un accès inhabituel par plusieurs utilisateurs.

Si aucun schéma risqué n’est détecté pour une adresse IP dans votre organisation, le message suivant s’affiche.

-

Renseignements communautaires. Fournit le score de menace et les catégories de menace d’une adresse IP identifiée comme à haut risque dans le flux de renseignements sur les menaces IP externes. Citrix Analytics attribue un score de risque à l’adresse IP à haut risque. Le score de risque commence à 80.

Si aucune information de menace n’est disponible pour une adresse IP dans le flux de renseignements sur les menaces IP externes, le message suivant s’affiche.

-

-

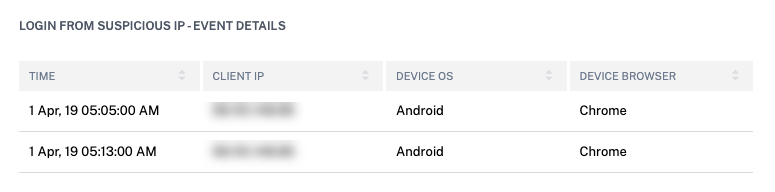

La section DÉTAILS DE L’ÉVÉNEMENT fournit les informations suivantes sur l’activité de connexion suspecte :

-

Heure. L’heure de l’activité de connexion suspecte.

-

IP client. L’adresse IP de l’appareil de l’utilisateur qui a été utilisée pour l’activité de connexion suspecte.

-

Système d’exploitation de l’appareil. Le système d’exploitation du navigateur.

-

Navigateur de l’appareil. Le navigateur Web utilisé pour l’activité de connexion suspecte.

-

Quelles actions pouvez-vous appliquer à l’utilisateur ?

Vous pouvez effectuer les actions suivantes sur le compte de l’utilisateur :

-

Ajouter à la liste de surveillance. Si vous souhaitez surveiller un utilisateur pour de futures menaces potentielles, vous pouvez l’ajouter à une liste de surveillance.

-

Avertir l’administrateur/les administrateurs. En cas d’activité inhabituelle ou suspecte sur le compte de l’utilisateur, une notification par e-mail est envoyée à tous les administrateurs ou à certains d’entre eux.

-

Déconnecter l’utilisateur. Lorsqu’un utilisateur est déconnecté de son compte, il ne peut accéder à aucune ressource via Citrix Gateway tant que l’administrateur de Citrix Gateway n’a pas annulé l’action « Déconnecter l’utilisateur ».

-

Verrouiller l’utilisateur : Lorsqu’un compte utilisateur est verrouillé en raison d’un comportement anormal, l’utilisateur ne peut accéder à aucune ressource via Citrix Gateway tant que l’administrateur de Gateway n’a pas déverrouillé le compte.

Pour en savoir plus sur les actions et leur configuration manuelle, consultez Stratégies et actions.

Pour appliquer les actions à l’utilisateur manuellement, accédez au profil de l’utilisateur et sélectionnez l’indicateur de risque approprié. Dans le menu Actions, sélectionnez une action et cliquez sur Appliquer.

Remarque

Indépendamment de la source de données qui déclenche un indicateur de risque, des actions relatives à d’autres sources de données peuvent être appliquées.

Connexion suspecte

Remarques

Cet indicateur de risque remplace l’indicateur de risque « Accès depuis un emplacement inhabituel ».

Toutes les stratégies basées sur l’indicateur de risque « Accès depuis un emplacement inhabituel » sont automatiquement liées à l’indicateur de risque « Connexion suspecte ».

Citrix Analytics détecte les connexions de l’utilisateur qui semblent inhabituelles ou risquées en fonction de multiples facteurs contextuels, définis conjointement par l’appareil, l’emplacement et le réseau utilisés par l’utilisateur.

Quand l’indicateur de risque « Connexion suspecte » est-il déclenché ?

L’indicateur de risque est déclenché par la combinaison des facteurs suivants, où chaque facteur est considéré comme potentiellement suspect en fonction d’une ou plusieurs conditions.

| Facteur | Conditions |

|---|---|

| Appareil inhabituel | L’utilisateur se connecte depuis un appareil dont la signature est différente de celle des appareils utilisés au cours des 30 derniers jours. La signature de l’appareil est basée sur le système d’exploitation de l’appareil et le navigateur utilisé. |

| Emplacement inhabituel | Connexion depuis une ville ou un pays où l’utilisateur ne s’est pas connecté au cours des 30 derniers jours. |

| La ville ou le pays est géographiquement éloigné des emplacements de connexion récents (30 derniers jours). | |

| Zéro ou un minimum d’utilisateurs se sont connectés depuis la ville ou le pays au cours des 30 derniers jours. | |

| Réseau inhabituel | Connexion depuis une adresse IP que l’utilisateur n’a pas utilisée au cours des 30 derniers jours. |

| Connexion depuis un sous-réseau IP que l’utilisateur n’a pas utilisé au cours des 30 derniers jours. | |

| Zéro ou un minimum d’utilisateurs se sont connectés depuis le sous-réseau IP au cours des 30 derniers jours. | |

| Menace IP | L’adresse IP est identifiée comme à haut risque par le flux de renseignements sur les menaces communautaires - Webroot. |

| Citrix Analytics a récemment détecté des activités de connexion très suspectes à partir de l’adresse IP d’autres utilisateurs. |

Comment analyser l’indicateur de risque « Connexion suspecte » ?

Considérez l’utilisateur Adam Maxwell, qui se connecte pour la première fois depuis l’Andhra Pradesh, en Inde. Il utilise un appareil avec une signature connue pour accéder aux ressources de l’organisation. Mais il se connecte à partir d’un réseau qu’il n’a pas utilisé au cours des 30 derniers jours.

Citrix Analytics détecte cet événement de connexion comme suspect car les facteurs — emplacement et réseau — s’écartent de son comportement habituel et déclenche l’indicateur de risque « Connexion suspecte ». L’indicateur de risque est ajouté à la chronologie des risques d’Adam Maxwell et un score de risque lui est attribué.

Pour afficher la chronologie des risques d’Adam Maxwell, sélectionnez Sécurité > Utilisateurs. Dans le volet Utilisateurs à risque, sélectionnez l’utilisateur Adam Maxwell.

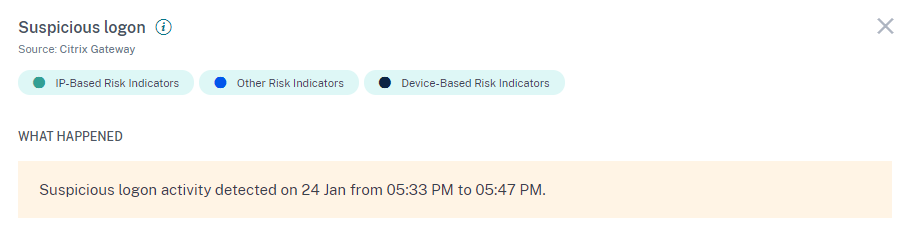

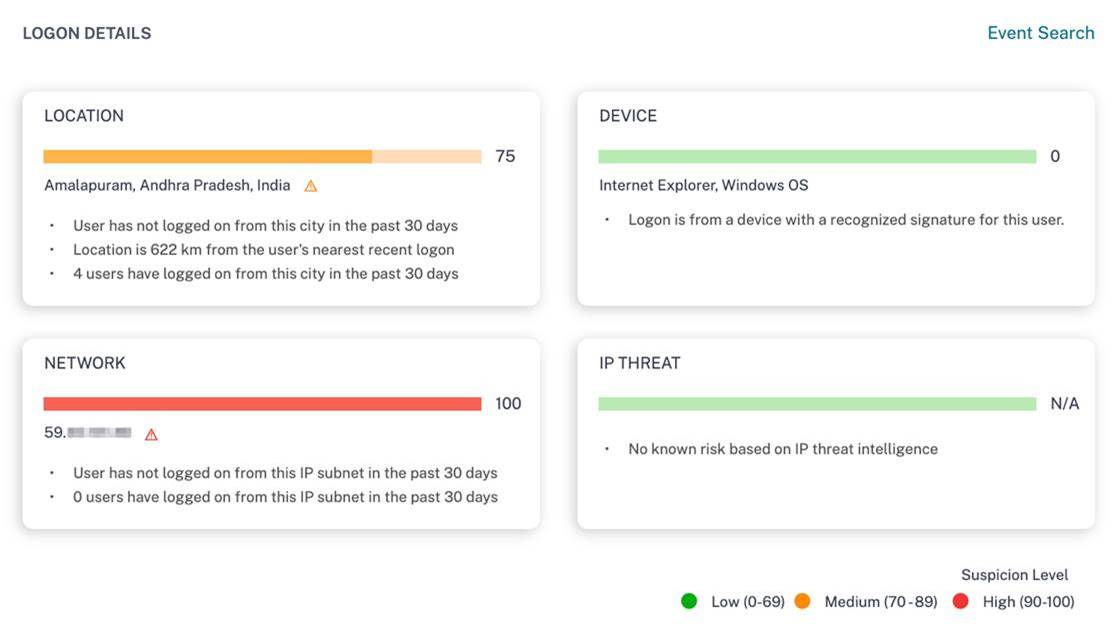

À partir de la chronologie des risques d’Adam Maxwell, sélectionnez l’indicateur de risque Connexion suspecte. Vous affichez les informations suivantes :

-

La section QUE S’EST-IL PASSÉ fournit un bref résumé des activités suspectes qui incluent les facteurs de risque et l’heure de l’événement.

-

La section DÉTAILS DE LA CONNEXION fournit un résumé détaillé des activités suspectes correspondant à chaque facteur de risque. Chaque facteur de risque se voit attribuer un score qui indique le niveau de suspicion. Un seul facteur de risque n’indique pas un risque élevé de la part d’un utilisateur. Le risque global est basé sur la corrélation de plusieurs facteurs de risque.

Niveau de suspicion Indication 0–69 Le facteur semble normal et n’est pas considéré comme suspect. 70–89 Le facteur semble légèrement inhabituel et est considéré comme modérément suspect avec d’autres facteurs. 90–100 Le facteur est entièrement nouveau ou inhabituel et est considéré comme très suspect avec d’autres facteurs.

-

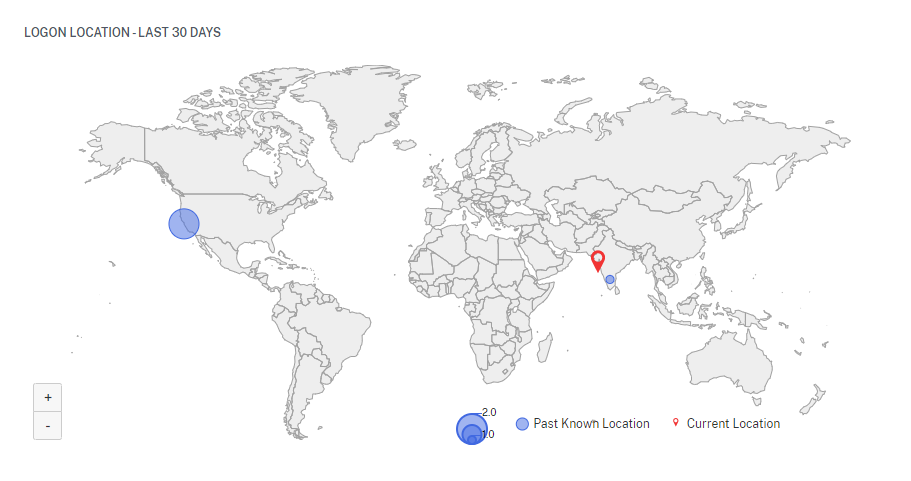

La section EMPLACEMENT DE CONNEXION - 30 DERNIERS JOURS affiche une vue cartographique géographique des derniers emplacements connus et de l’emplacement actuel de l’utilisateur. Les données de localisation sont affichées pour les 30 derniers jours. Vous pouvez survoler les pointeurs sur la carte pour afficher le nombre total de connexions depuis chaque emplacement.

-

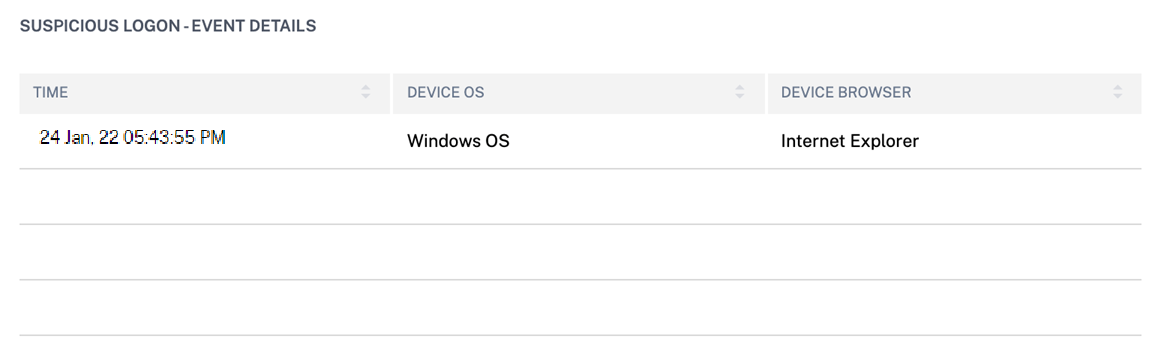

La section CONNEXION SUSPECTE - DÉTAILS DE L’ÉVÉNEMENT fournit les informations suivantes sur l’événement de connexion suspecte :

-

Heure : Indique la date et l’heure de la connexion suspecte.

-

Système d’exploitation de l’appareil : Indique le système d’exploitation de l’appareil utilisateur.

-

Navigateur de l’appareil : Indique le navigateur Web utilisé pour se connecter à Citrix Gateway.

-

Quelles actions pouvez-vous appliquer à l’utilisateur ?

Vous pouvez effectuer les actions suivantes sur le compte de l’utilisateur :

-

Ajouter à la liste de surveillance. Si vous souhaitez surveiller un utilisateur pour de futures menaces potentielles, vous pouvez l’ajouter à une liste de surveillance.

-

Avertir l’administrateur/les administrateurs. En cas d’activité inhabituelle ou suspecte sur le compte de l’utilisateur, une notification par e-mail est envoyée à tous les administrateurs ou à certains d’entre eux.

-

Déconnecter l’utilisateur. Lorsqu’un utilisateur est déconnecté de son compte, il ne peut accéder à aucune ressource via Citrix Gateway tant que l’administrateur de Citrix Gateway n’a pas annulé l’action « Déconnecter l’utilisateur ».

-

Verrouiller l’utilisateur : Lorsqu’un compte utilisateur est verrouillé en raison d’un comportement anormal, l’utilisateur ne peut accéder à aucune ressource via Citrix Gateway tant que l’administrateur de Gateway n’a pas déverrouillé le compte.

Pour en savoir plus sur les actions et leur configuration manuelle, consultez Stratégies et actions.

Pour appliquer les actions à l’utilisateur manuellement, accédez au profil de l’utilisateur et sélectionnez l’indicateur de risque approprié. Dans le menu Actions, sélectionnez une action et cliquez sur Appliquer.

Remarque

Indépendamment de la source de données qui déclenche un indicateur de risque, des actions relatives à d’autres sources de données peuvent être appliquées.

Échec d’authentification inhabituel

Citrix Analytics détecte les menaces basées sur l’accès lorsqu’un utilisateur a des échecs de connexion à partir d’une adresse IP inhabituelle et déclenche l’indicateur de risque correspondant.

Le facteur de risque associé à l’indicateur de risque « Authentification inhabituelle » est celui des indicateurs de risque basés sur les échecs de connexion. Pour plus d’informations sur les facteurs de risque, consultez Indicateurs de risque utilisateur Citrix.

Quand l’indicateur d’échec d’authentification inhabituel est-il déclenché ?

Vous pouvez être averti lorsqu’un utilisateur de votre organisation a des échecs de connexion à partir d’une adresse IP inhabituelle, ce qui est contraire à son comportement habituel.

Citrix Gateway détecte ces événements et les signale à Citrix Analytics. Citrix Analytics reçoit les événements et augmente le score de risque de l’utilisateur. L’indicateur de risque Échec d’authentification inhabituel est ajouté à la chronologie des risques de l’utilisateur.

Comment analyser l’indicateur d’échec d’authentification inhabituel ?

Considérez l’utilisateur Georgina Kalou, qui se connecte régulièrement à Citrix Gateway depuis ses réseaux domestiques et de bureau habituels. Un attaquant distant tente d’authentifier le compte de Georgina en devinant différents mots de passe, ce qui entraîne des échecs d’authentification à partir d’un réseau inconnu.

Dans ce scénario, Citrix Gateway signale ces événements à Citrix Analytics, qui attribue un score de risque mis à jour à Georgina Kalou. L’indicateur de risque « Échec d’authentification inhabituel » est ajouté à la chronologie des risques de Georgina Kalou.

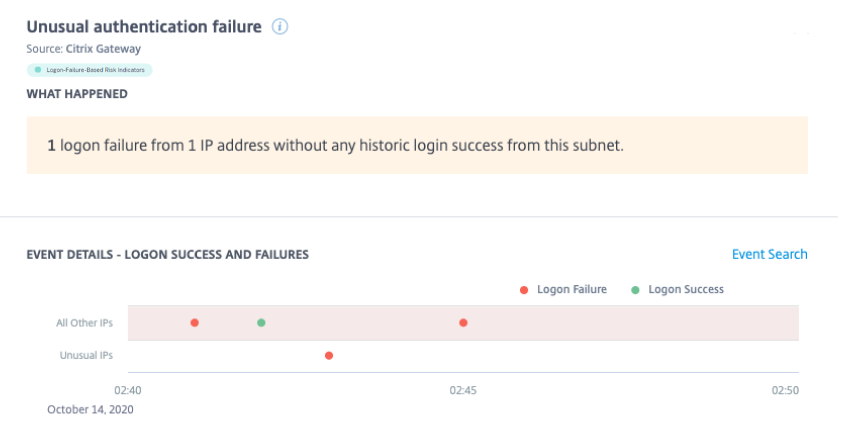

À partir de la chronologie des risques de Georgina Kalou, vous pouvez sélectionner l’indicateur de risque « Échec d’authentification inhabituel » signalé. La raison de l’événement est affichée avec des détails tels que l’heure de l’événement et l’emplacement.

-

Dans la section QUE S’EST-IL PASSÉ, vous pouvez afficher le bref résumé qui inclut le nombre total d’échecs d’authentification et l’heure de l’événement.

-

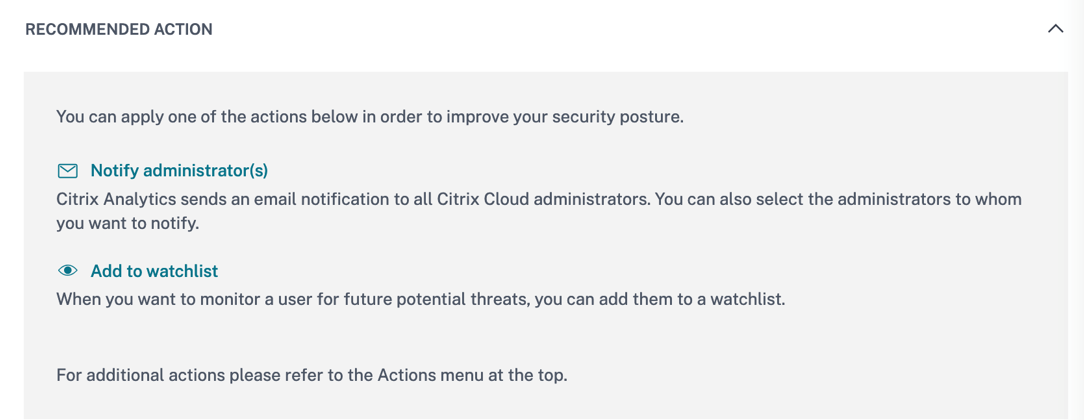

Dans la section ACTION RECOMMANDÉE, vous trouverez les actions suggérées qui peuvent être appliquées à l’indicateur de risque. Citrix Analytics for Security™ recommande les actions en fonction de la gravité du risque posé par l’utilisateur. La recommandation peut être une ou une combinaison des actions suivantes :

-

Avertir l’administrateur/les administrateurs

-

Ajouter à la liste de surveillance

-

Créer une stratégie

Vous pouvez sélectionner une action en fonction de la recommandation. Ou vous pouvez sélectionner une action que vous souhaitez appliquer en fonction de votre choix dans le menu Actions. Pour plus d’informations, consultez Appliquer une action manuellement.

-

-

Dans la section DÉTAILS DE L’ÉVÉNEMENT – CONNEXIONS RÉUSSIES et ÉCHECS, vous pouvez afficher un graphique indiquant les échecs d’authentification inhabituels, ainsi que toute autre activité de connexion détectée pendant la même durée.

-

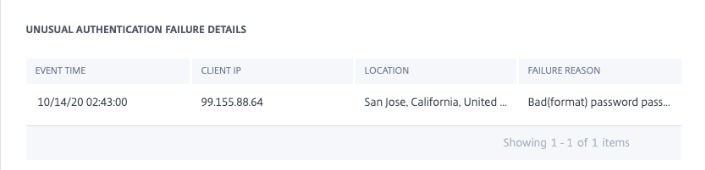

Dans la section DÉTAILS DE L’AUTHENTIFICATION INHABITUELLE, le tableau fournit les informations suivantes sur les échecs d’authentification inhabituels :

-

Heure de connexion – La date et l’heure de l’événement

-

IP client – Adresse IP de l’appareil utilisateur

-

Emplacement – L’emplacement où l’événement s’est produit

-

Raison de l’échec – La raison de l’échec d’authentification

-

-

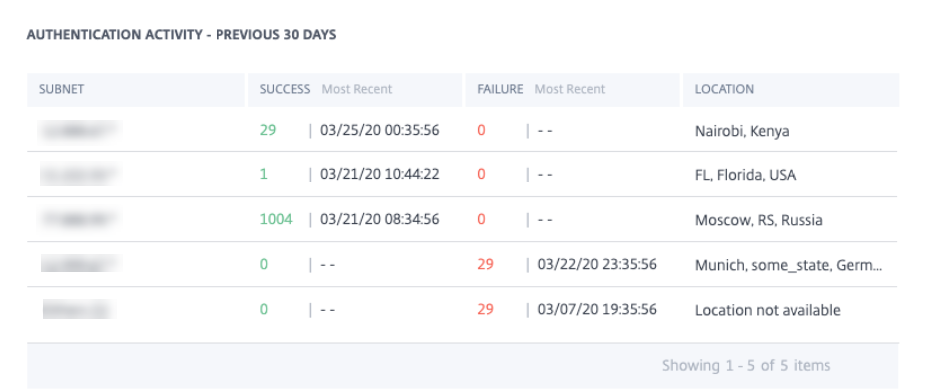

Dans la section ACTIVITÉ D’AUTHENTIFICATION DE L’UTILISATEUR – 30 DERNIERS JOURS, le tableau fournit les informations suivantes sur l’activité d’authentification de l’utilisateur au cours des 30 jours précédents :

-

Sous-réseau – L’adresse IP du réseau utilisateur.

-

Réussite – Le nombre total d’événements d’authentification réussis et l’heure de l’événement de réussite le plus récent pour l’utilisateur.

-

Échec – Le nombre total d’événements d’authentification échoués et l’heure de l’événement d’échec le plus récent pour l’utilisateur.

-

Emplacement – L’emplacement où l’événement d’authentification s’est produit.

-

Quelles actions pouvez-vous appliquer à l’utilisateur ?

Vous pouvez effectuer les actions suivantes sur le compte de l’utilisateur :

-

Ajouter à la liste de surveillance. Si vous souhaitez surveiller un utilisateur pour de futures menaces potentielles, vous pouvez l’ajouter à une liste de surveillance.

-

Avertir l’administrateur/les administrateurs. En cas d’activité inhabituelle ou suspecte sur le compte de l’utilisateur, une notification par e-mail est envoyée à tous les administrateurs ou à certains d’entre eux.

-

Déconnecter l’utilisateur. Lorsqu’un utilisateur est déconnecté de son compte, il ne peut accéder à aucune ressource via Citrix Gateway tant que l’administrateur de Citrix Gateway n’a pas annulé l’action « Déconnecter l’utilisateur ».

-

Verrouiller l’utilisateur : Lorsqu’un compte utilisateur est verrouillé en raison d’un comportement anormal, l’utilisateur ne peut accéder à aucune ressource via Citrix Gateway tant que l’administrateur de Gateway n’a pas déverrouillé le compte.

Pour en savoir plus sur les actions et leur configuration manuelle, consultez Stratégies et actions.

Pour appliquer les actions à l’utilisateur manuellement, accédez au profil de l’utilisateur et sélectionnez l’indicateur de risque approprié. Dans le menu Actions, sélectionnez une action et cliquez sur Appliquer.

Remarque

Indépendamment de la source de données qui déclenche un indicateur de risque, des actions relatives à d’autres sources de données peuvent être appliquées.