Indicateurs de risque Citrix Virtual Apps and Desktops™ et Citrix DaaS

Déplacement impossible

Citrix Analytics détecte les ouvertures de session d’un utilisateur comme risquées lorsque les ouvertures de session consécutives proviennent de deux pays différents dans un laps de temps inférieur au temps de trajet estimé entre ces pays.

Le scénario de temps de déplacement impossible indique les risques suivants :

-

Informations d’identification compromises : un attaquant distant vole les informations d’identification légitimes d’un utilisateur.

-

Informations d’identification partagées : différents utilisateurs utilisent les mêmes informations d’identification.

Quand l’indicateur de risque de déplacement impossible est-il déclenché ?

L’indicateur de risque de déplacement impossible évalue le temps et la distance estimée entre chaque paire d’ouvertures de session utilisateur consécutives, et se déclenche lorsque la distance est supérieure à ce qu’une personne peut parcourir dans ce laps de temps.

Remarque

Cet indicateur de risque contient également une logique visant à réduire les fausses alertes positives pour les scénarios suivants qui ne reflètent pas les emplacements réels des utilisateurs :

- Lorsque les utilisateurs se connectent à des applications et des bureaux virtuels à partir de connexions proxy.

- Lorsque les utilisateurs se connectent à des applications et des bureaux virtuels à partir de clients hébergés.

Comment analyser l’indicateur de risque de déplacement impossible

Prenons l’exemple de l’utilisateur Adam Maxwell, qui se connecte depuis deux emplacements (Moscou, Russie et Hohhot, Chine) en l’espace d’une minute. Citrix Analytics détecte cet événement de connexion comme un scénario de déplacement impossible et déclenche l’indicateur de risque de déplacement impossible. L’indicateur de risque est ajouté à la chronologie des risques d’Adam Maxwell et un score de risque lui est attribué.

Pour afficher la chronologie des risques d’Adam Maxwell, sélectionnez Sécurité > Utilisateurs. Dans le volet Utilisateurs à risque, sélectionnez l’utilisateur Adam Maxwell.

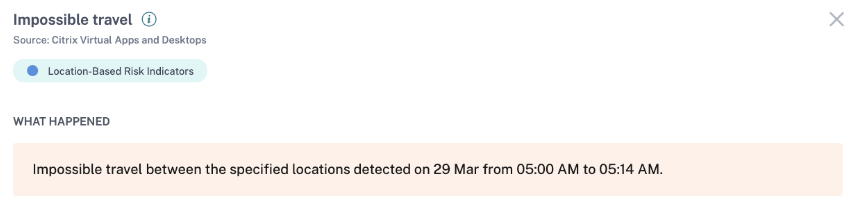

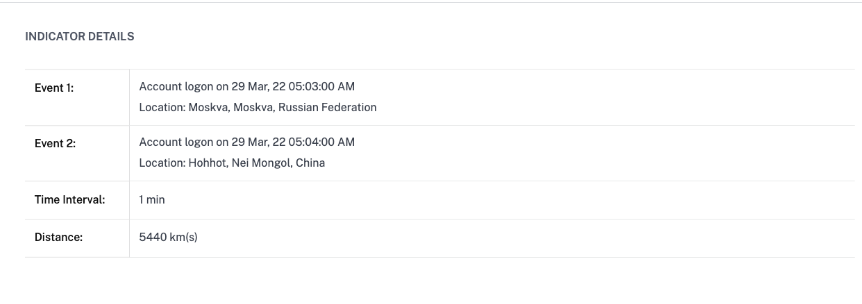

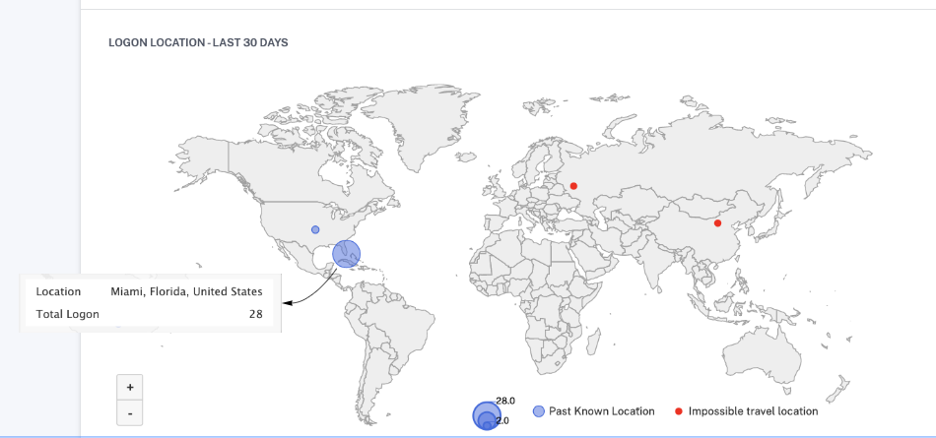

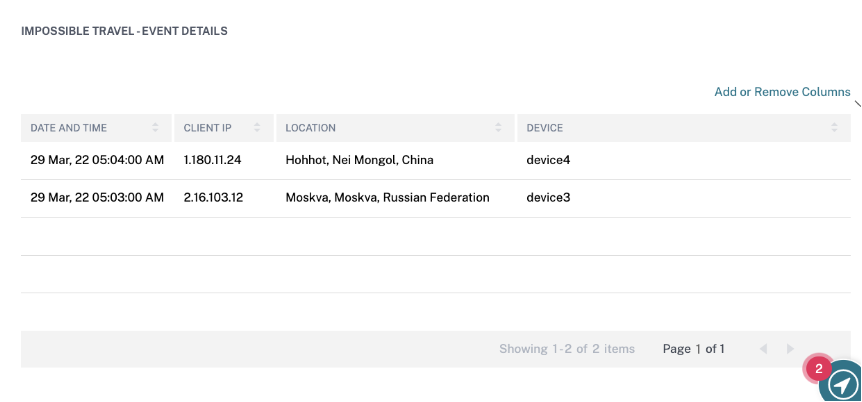

Dans la chronologie des risques d’Adam Maxwell, sélectionnez l’indicateur de risque de déplacement impossible. Vous pouvez afficher les informations suivantes :

-

La section QUE S’EST-IL PASSÉ fournit un bref résumé de l’événement de déplacement impossible.

-

La section DÉTAILS DE L’INDICATEUR fournit les emplacements à partir desquels l’utilisateur s’est connecté, la durée entre les connexions consécutives et la distance entre les deux emplacements.

-

La section EMPLACEMENT DE CONNEXION - 30 DERNIERS JOURS affiche une vue cartographique géographique des emplacements de déplacement impossible et des emplacements connus de l’utilisateur. Les données de localisation sont affichées pour les 30 derniers jours. Vous pouvez survoler les pointeurs sur la carte pour afficher le nombre total de connexions depuis chaque emplacement.

-

La section DÉPLACEMENT IMPOSSIBLE - DÉTAILS DE L’ÉVÉNEMENT fournit les informations suivantes sur l’événement de déplacement impossible :

- Date et heure : indique la date et l’heure des connexions.

- Adresse IP du client : indique l’adresse IP du périphérique utilisateur.

- Emplacement : indique l’emplacement à partir duquel l’utilisateur s’est connecté.

- Périphérique : indique le nom du périphérique de l’utilisateur.

- Type de connexion : indique si l’activité de l’utilisateur est une ouverture de session ou une connexion de compte. L’événement de connexion de compte est déclenché lorsque l’authentification d’un utilisateur à son compte est réussie. L’événement d’ouverture de session est déclenché lorsqu’un utilisateur saisit ses informations d’identification et se connecte à son application ou à sa session de bureau.

- Système d’exploitation : indique le système d’exploitation du périphérique utilisateur.

- Navigateur : indique le navigateur web utilisé pour accéder à l’application.

Quelles actions pouvez-vous appliquer aux utilisateurs ?

Vous pouvez effectuer les actions suivantes sur le compte de l’utilisateur :

- Ajouter à la liste de surveillance. Si vous souhaitez surveiller un utilisateur pour de futures menaces potentielles, vous pouvez l’ajouter à une liste de surveillance.

- Notifier l’administrateur/les administrateurs. En cas d’activité inhabituelle ou suspecte sur le compte de l’utilisateur, une notification par e-mail est envoyée à tous les administrateurs ou à certains d’entre eux.

- Déconnecter l’utilisateur. Lorsqu’un utilisateur est déconnecté de son compte, il ne peut plus accéder à la ressource via Virtual Desktops.

- Démarrer l’enregistrement de session. En cas d’événement inhabituel sur le compte Virtual Desktops de l’utilisateur, l’administrateur peut commencer à enregistrer les activités de l’utilisateur lors des futures sessions de connexion. Toutefois, si l’utilisateur est sur Citrix Virtual Apps and Desktops 7.18 ou version ultérieure, l’administrateur peut démarrer et arrêter dynamiquement l’enregistrement de la session de connexion actuelle de l’utilisateur.

Pour en savoir plus sur les actions et leur configuration manuelle, consultez Stratégies et actions.

Pour appliquer les actions à l’utilisateur manuellement, accédez au profil de l’utilisateur et sélectionnez l’indicateur de risque approprié. Dans le menu Action, sélectionnez une action et cliquez sur Appliquer.

Remarque

Indépendamment de la source de données qui déclenche un indicateur de risque, des actions relatives à d’autres sources de données peuvent être appliquées.

Exfiltration potentielle de données

Citrix Analytics détecte les menaces de données basées sur des tentatives excessives d’exfiltration de données et déclenche l’indicateur de risque correspondant.

Le facteur de risque associé à l’indicateur de risque d’exfiltration potentielle de données est celui des indicateurs de risque basés sur les données. Pour plus d’informations sur les facteurs de risque, consultez Indicateurs de risque utilisateur Citrix.

L’indicateur de risque d’exfiltration potentielle de données est déclenché lorsqu’un utilisateur de Citrix Receiver tente de télécharger ou de transférer des fichiers vers un lecteur ou une imprimante. Ces données peuvent être un événement de téléchargement de fichier, tel que le téléchargement d’un fichier vers un lecteur local, des lecteurs mappés ou un périphérique de stockage externe. Les données peuvent également être exfiltrées à l’aide du presse-papiers ou par l’action de copier-coller.

Remarque

Les opérations du presse-papiers ne sont prises en charge que par les applications SaaS.

Quand l’indicateur de risque d’exfiltration potentielle de données est-il déclenché ?

Vous pouvez être averti lorsqu’un utilisateur a transféré un nombre excessif de fichiers vers un lecteur ou une imprimante au cours d’une certaine période. Cet indicateur de risque est également déclenché lorsque l’utilisateur utilise l’action de copier-coller sur son ordinateur local.

Lorsque Citrix Receiver détecte ce comportement, Citrix Analytics reçoit cet événement et attribue un score de risque à l’utilisateur concerné. L’indicateur de risque d’exfiltration potentielle de données est ajouté à la chronologie des risques de l’utilisateur.

Comment analyser l’indicateur de risque d’exfiltration potentielle de données ?

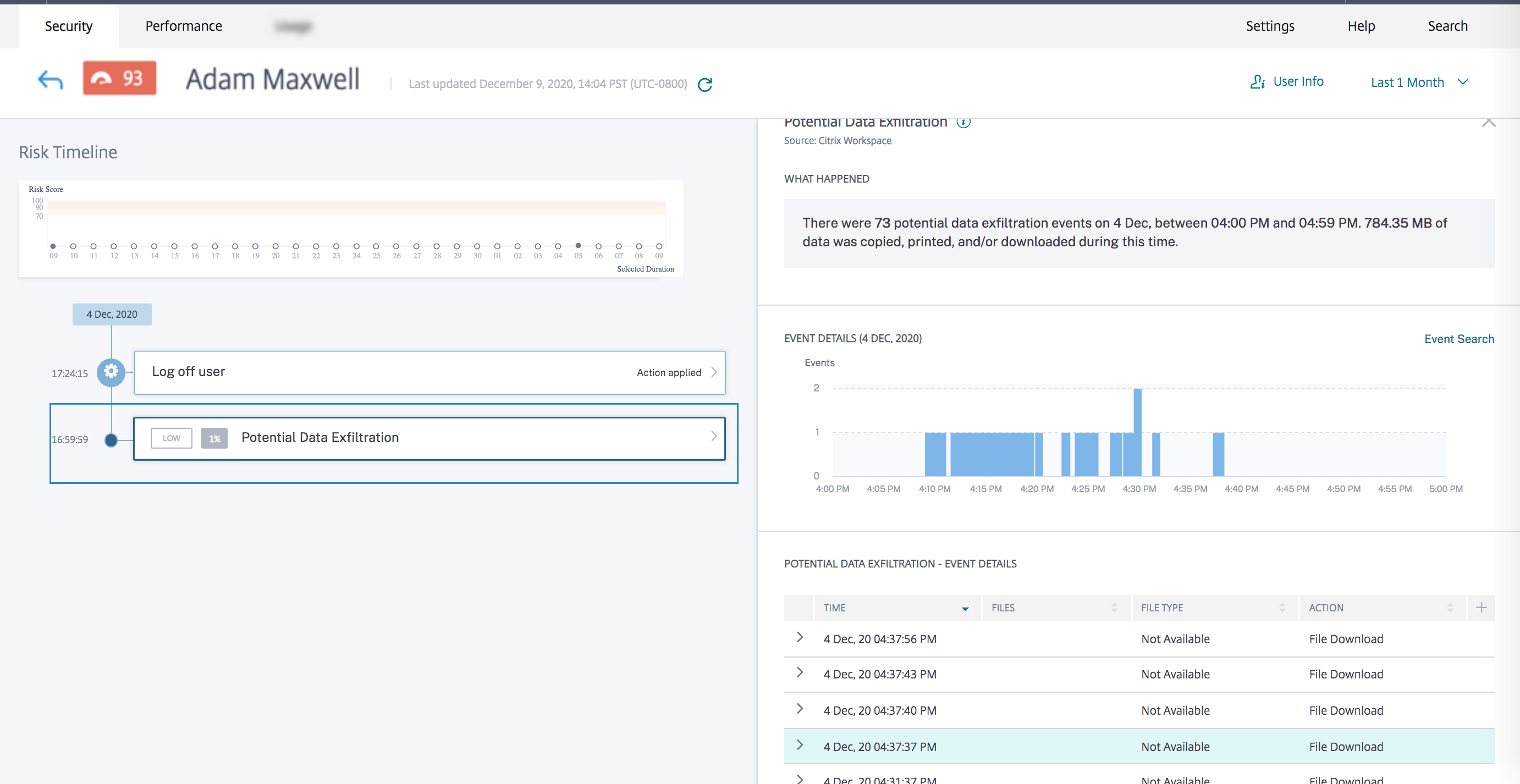

Prenons l’exemple de l’utilisateur Adam Maxwell, qui est connecté à une session et tente d’imprimer des fichiers qui dépassent la limite prédéfinie. Par cette action, Adam Maxwell a dépassé son comportement normal de transfert de fichiers basé sur des algorithmes d’apprentissage automatique.

Dans la chronologie d’Adam Maxwell, vous pouvez sélectionner l’indicateur de risque d’exfiltration potentielle de données. La raison de l’événement est affichée avec des détails tels que les fichiers transférés et le périphérique utilisé pour transférer le fichier.

Pour afficher l’indicateur de risque d’exfiltration potentielle de données signalé pour un utilisateur, accédez à Sécurité > Utilisateurs, et sélectionnez l’utilisateur.

-

Dans la section QUE S’EST-IL PASSÉ, vous pouvez afficher le résumé de l’événement d’exfiltration potentielle de données. Vous pouvez afficher le nombre d’événements d’exfiltration de données au cours d’une période spécifique.

-

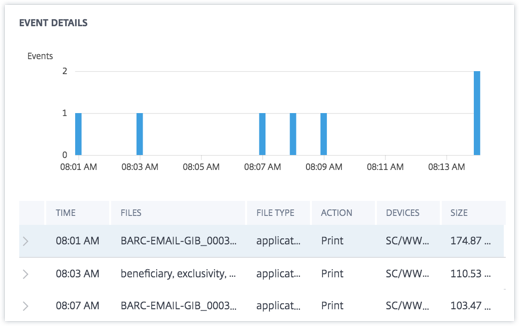

Dans la section DÉTAILS DE L’ÉVÉNEMENT, les tentatives d’exfiltration de données apparaissent sous forme graphique et tabulaire. Les événements apparaissent comme des entrées individuelles dans le graphique et le tableau fournit les informations clés suivantes :

-

Heure. L’heure à laquelle l’événement d’exfiltration de données s’est produit.

-

Fichiers. Le fichier qui a été téléchargé, imprimé ou copié.

-

Type de fichier. Le type de fichier qui a été téléchargé, imprimé ou copié.

Remarque

Le nom du fichier imprimé n’est disponible qu’à partir de l’événement d’impression des applications SaaS.

-

Action. Les types d’événements d’exfiltration de données qui ont été effectués : impression, téléchargement ou copie.

-

Périphériques. Le périphérique utilisé.

-

Taille. La taille du fichier exfiltré.

-

Emplacement. La ville d’où l’utilisateur tente d’exfiltrer des données.

-

-

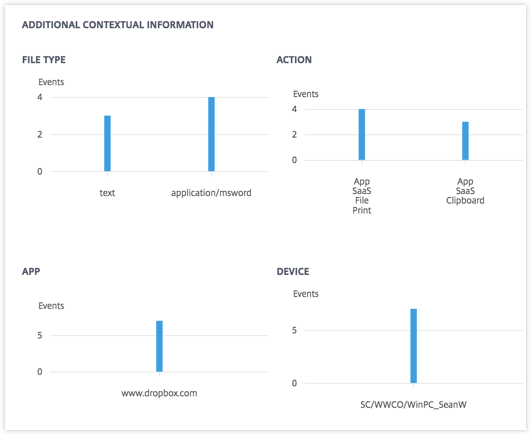

Dans la section INFORMATIONS CONTEXTUELLES SUPPLÉMENTAIRES, lors de l’occurrence de l’événement, vous pouvez afficher les éléments suivants :

-

Le nombre de fichiers qui ont été exfiltrés.

-

Les actions effectuées.

-

Les applications utilisées.

-

Le périphérique utilisé par l’utilisateur.

-

Quelles actions pouvez-vous appliquer à l’utilisateur ?

Vous pouvez effectuer les actions suivantes sur le compte de l’utilisateur :

-

Ajouter à la liste de surveillance. Si vous souhaitez surveiller un utilisateur pour de futures menaces potentielles, vous pouvez l’ajouter à une liste de surveillance.

-

Notifier l’administrateur/les administrateurs. En cas d’activité inhabituelle ou suspecte sur le compte de l’utilisateur, une notification par e-mail est envoyée à tous les administrateurs ou à certains d’entre eux.

-

Déconnecter l’utilisateur. Lorsqu’un utilisateur est déconnecté de son compte, il ne peut plus accéder à la ressource via Virtual Desktops.

-

Démarrer l’enregistrement de session. En cas d’événement inhabituel sur le compte Virtual Desktops de l’utilisateur, l’administrateur peut commencer à enregistrer les activités de l’utilisateur lors des futures sessions de connexion. Toutefois, si l’utilisateur est sur Citrix Virtual Apps and Desktops 7.18 ou version ultérieure, l’administrateur peut démarrer et arrêter dynamiquement l’enregistrement de la session de connexion actuelle de l’utilisateur.

Pour en savoir plus sur les actions et leur configuration manuelle, consultez Stratégies et actions.

Pour appliquer les actions à l’utilisateur manuellement, accédez au profil de l’utilisateur et sélectionnez l’indicateur de risque approprié. Dans le menu Action, sélectionnez une action et cliquez sur Appliquer.

Remarque

Indépendamment de la source de données qui déclenche un indicateur de risque, des actions relatives à d’autres sources de données peuvent être appliquées.

Connexion suspecte

Citrix Analytics détecte les connexions de l’utilisateur qui semblent inhabituelles ou risquées en fonction de plusieurs facteurs contextuels, définis conjointement par le périphérique, l’emplacement et le réseau utilisés par l’utilisateur.

Quand l’indicateur de risque de connexion suspecte est-il déclenché ?

L’indicateur de risque est déclenché par la combinaison des facteurs suivants, où chaque facteur est considéré comme potentiellement suspect en fonction d’une ou plusieurs conditions.

| Facteur | Conditions |

|---|---|

| Périphérique inhabituel | L’utilisateur se connecte depuis un périphérique qui n’a pas été utilisé au cours des 30 derniers jours. |

| L’utilisateur se connecte depuis un client HTML5 ou un client Chrome dont la signature de périphérique est incohérente avec l’historique de l’utilisateur. | |

| Emplacement inhabituel | Connexion depuis une ville ou un pays où l’utilisateur ne s’est pas connecté au cours des 30 derniers jours. |

| La ville ou le pays est géographiquement éloigné des emplacements de connexion récents (30 derniers jours). | |

| Zéro ou un nombre minimal d’utilisateurs se sont connectés depuis la ville ou le pays au cours des 30 derniers jours. | |

| Réseau inhabituel | Connexion depuis une adresse IP que l’utilisateur n’a pas utilisée au cours des 30 derniers jours. |

| Connexion depuis un sous-réseau IP que l’utilisateur n’a pas utilisé au cours des 30 derniers jours. | |

| Zéro ou un nombre minimal d’utilisateurs se sont connectés depuis le sous-réseau IP au cours des 30 derniers jours. | |

| Menace IP | L’adresse IP est identifiée comme présentant un risque élevé par le flux de renseignements sur les menaces de la communauté : Webroot. |

| Citrix Analytics a récemment détecté des activités de connexion très suspectes depuis l’adresse IP d’autres utilisateurs. | |

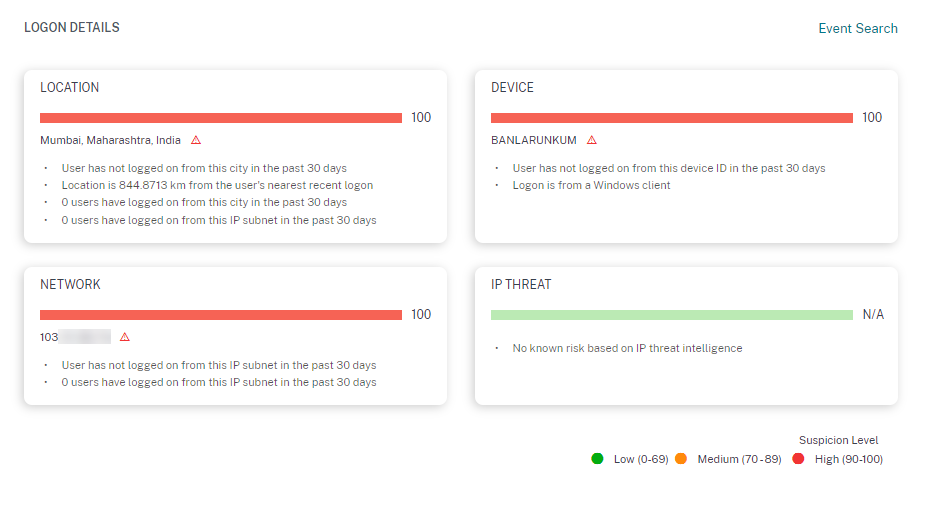

Comment analyser l’indicateur de risque de connexion suspecte

Prenons l’exemple de l’utilisateur Adam Maxwell, qui se connecte pour la première fois depuis Mumbai, en Inde. Il utilise un nouveau périphérique ou un périphérique qui n’a pas été utilisé au cours des 30 derniers jours pour se connecter à Citrix Virtual Apps and Desktops et se connecte à un nouveau réseau. Citrix Analytics détecte cet événement de connexion comme suspect car les facteurs (emplacement, périphérique et réseau) s’écartent de son comportement habituel et déclenche l’indicateur de risque de connexion suspecte. L’indicateur de risque est ajouté à la chronologie des risques d’Adam Maxwell et un score de risque lui est attribué.

Pour afficher la chronologie des risques d’Adam Maxwell, sélectionnez Sécurité > Utilisateurs. Dans le volet Utilisateurs à risque, sélectionnez l’utilisateur Adam Maxwell.

Dans la chronologie des risques d’Adam Maxwell, sélectionnez l’indicateur de risque de connexion suspecte. Vous pouvez afficher les informations suivantes :

-

La section QUE S’EST-IL PASSÉ fournit un bref résumé des activités suspectes, y compris les facteurs de risque et l’heure de l’événement.

-

Dans la section ACTION RECOMMANDÉE, vous trouverez les actions suggérées qui peuvent être appliquées à l’indicateur de risque. Citrix Analytics for Security™ recommande les actions en fonction de la gravité du risque posé par l’utilisateur. La recommandation peut être une ou une combinaison des actions suivantes :

-

Notifier l’administrateur/les administrateurs

-

Ajouter à la liste de surveillance

-

Créer une stratégie

Vous pouvez sélectionner une action en fonction de la recommandation. Ou vous pouvez sélectionner une action que vous souhaitez appliquer en fonction de votre choix dans le menu Actions. Pour plus d’informations, consultez Appliquer une action manuellement.

-

-

La section DÉTAILS DE LA CONNEXION fournit un résumé détaillé des activités suspectes correspondant à chaque facteur de risque. Chaque facteur de risque se voit attribuer un score qui indique le niveau de suspicion. Un seul facteur de risque n’indique pas un risque élevé de la part d’un utilisateur. Le risque global est basé sur la corrélation de plusieurs facteurs de risque.

Niveau de suspicion Indication 0–69 Le facteur semble normal et n’est pas considéré comme suspect. 70–89 Le facteur semble légèrement inhabituel et est considéré comme modérément suspect avec d’autres facteurs. 90–100 Le facteur est entièrement nouveau ou inhabituel et est considéré comme très suspect avec d’autres facteurs.

-

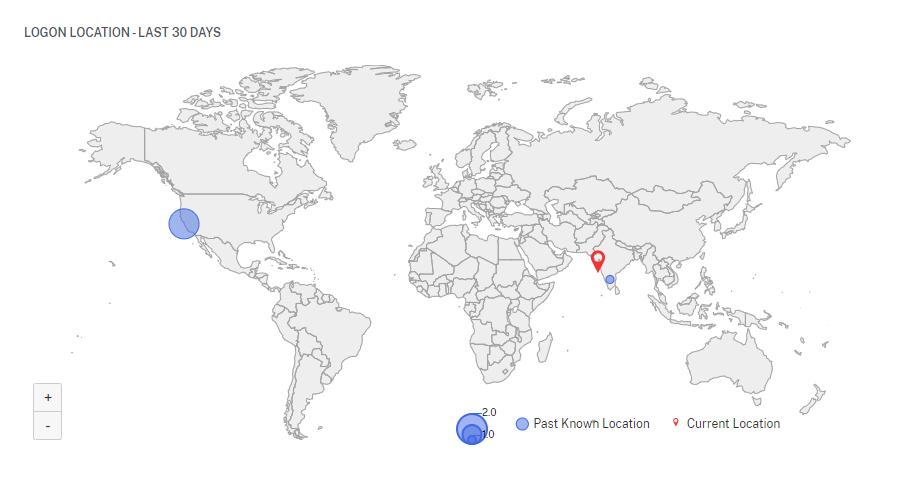

La section EMPLACEMENT DE CONNEXION - 30 DERNIERS JOURS affiche une vue cartographique géographique des derniers emplacements connus et de l’emplacement actuel de l’utilisateur. Les données de localisation sont affichées pour les 30 derniers jours. Vous pouvez survoler les pointeurs sur la carte pour afficher le nombre total de connexions depuis chaque emplacement.

-

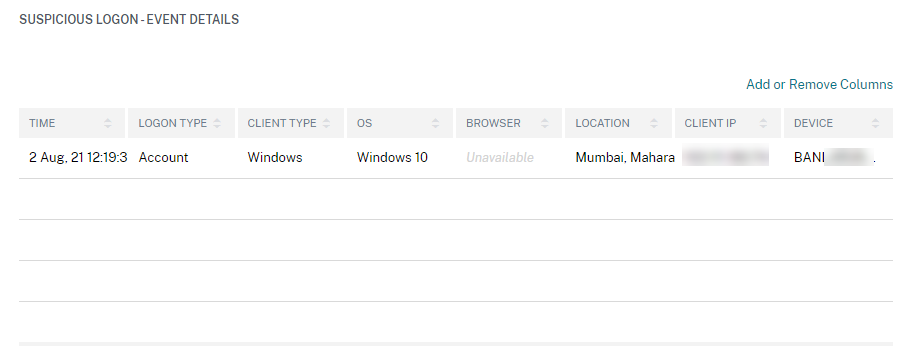

La section CONNEXION SUSPECTE - DÉTAILS DE L’ÉVÉNEMENT fournit les informations suivantes sur l’événement de connexion suspecte :

-

Heure : indique la date et l’heure de la connexion suspecte.

-

Type de connexion : indique si l’activité de l’utilisateur est une ouverture de session ou une connexion de compte. L’événement de connexion de compte est déclenché lorsque l’authentification d’un utilisateur à son compte est réussie. L’événement d’ouverture de session est déclenché lorsqu’un utilisateur saisit ses informations d’identification et se connecte à son application ou à sa session de bureau.

-

Type de client : indique le type d’application Citrix Workspace installée sur le périphérique utilisateur. Selon le système d’exploitation du périphérique utilisateur, le type de client peut être Android, iOS, Windows, Linux, Mac, etc.

-

Système d’exploitation : indique le système d’exploitation du périphérique utilisateur.

-

Navigateur : indique le navigateur web utilisé pour accéder à l’application.

-

Emplacement : indique l’emplacement à partir duquel l’utilisateur s’est connecté.

-

Adresse IP du client : indique l’adresse IP du périphérique utilisateur.

-

Périphérique : indique le nom du périphérique de l’utilisateur.

-

Quelles actions pouvez-vous appliquer aux utilisateurs ?

Vous pouvez effectuer les actions suivantes sur le compte de l’utilisateur :

-

Ajouter à la liste de surveillance. Si vous souhaitez surveiller un utilisateur pour de futures menaces potentielles, vous pouvez l’ajouter à une liste de surveillance.

-

Notifier l’administrateur/les administrateurs. En cas d’activité inhabituelle ou suspecte sur le compte de l’utilisateur, une notification par e-mail est envoyée à tous les administrateurs ou à certains d’entre eux.

-

Déconnecter l’utilisateur. Lorsqu’un utilisateur est déconnecté de son compte, il ne peut plus accéder à la ressource via Virtual Desktops.

-

Démarrer l’enregistrement de session. En cas d’événement inhabituel sur le compte Virtual Desktops de l’utilisateur, l’administrateur peut commencer à enregistrer les activités de l’utilisateur lors des futures sessions de connexion. Toutefois, si l’utilisateur est sur Citrix Virtual Apps and Desktops 7.18 ou version ultérieure, l’administrateur peut démarrer et arrêter dynamiquement l’enregistrement de la session de connexion actuelle de l’utilisateur.

Pour en savoir plus sur les actions et leur configuration manuelle, consultez Stratégies et actions.

Pour appliquer les actions à l’utilisateur manuellement, accédez au profil de l’utilisateur et sélectionnez l’indicateur de risque approprié. Dans le menu Action, sélectionnez une action et cliquez sur Appliquer.

Remarque

Indépendamment de la source de données qui déclenche un indicateur de risque, des actions relatives à d’autres sources de données peuvent être appliquées.