Format d’exportation des données Citrix Analytics pour SIEM

Citrix Analytics for Security™ vous permet de vous intégrer à vos services de gestion des informations et des événements de sécurité (SIEM). Cette intégration permet à Citrix Analytics for Security d’envoyer des données à vos services SIEM et vous aide à mieux comprendre la posture de risque de sécurité de votre organisation.

Actuellement, vous pouvez intégrer Citrix Analytics for Security aux services SIEM suivants :

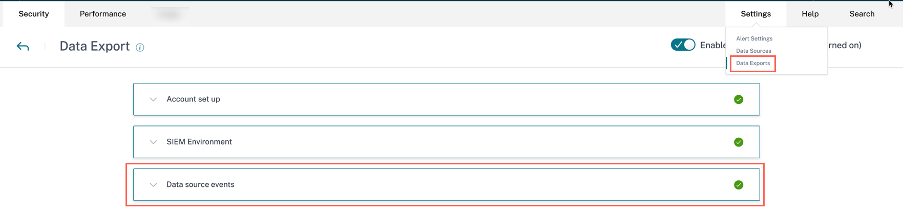

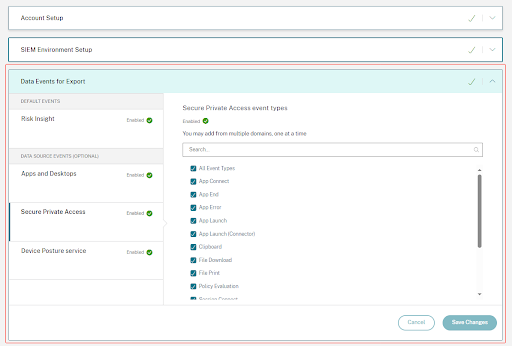

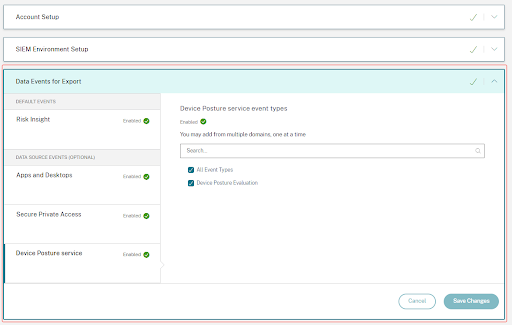

L’option d’exportation de données est désormais disponible globalement sous Paramètres. Pour afficher les événements de source de données, accédez à Paramètres > Exportations de données > Événements de source de données.

Les données d’informations sur les risques envoyées par Citrix Analytics for Security à votre service SIEM sont de deux types :

- Événements d’informations sur les risques (exportations par défaut)

-

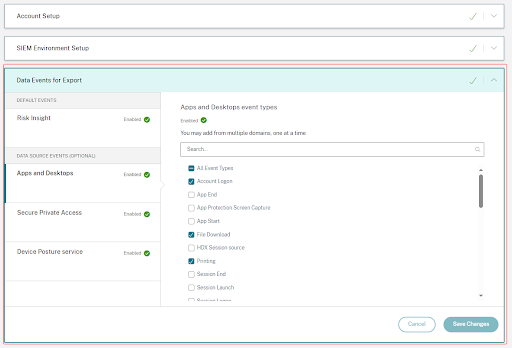

Événements de source de données (exportations facultatives)

Données d’informations sur les risques pour SIEM

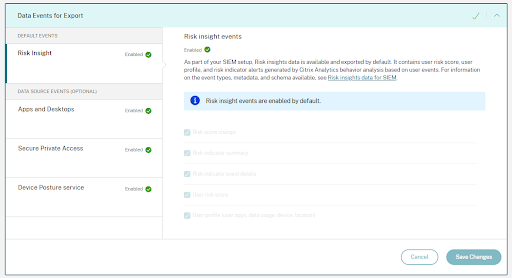

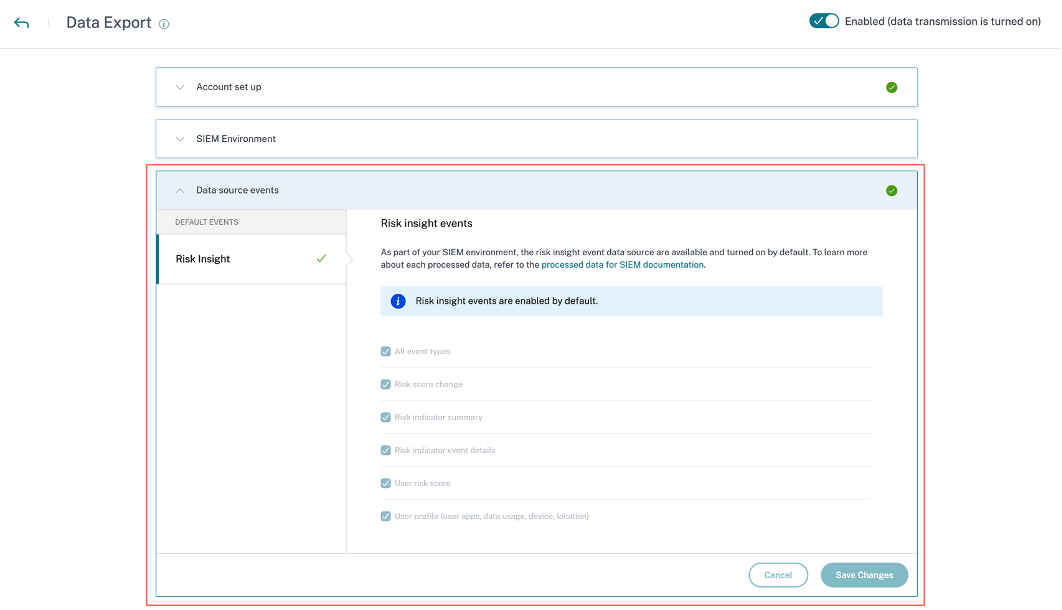

Une fois la configuration du compte et la configuration SIEM terminées, les jeux de données par défaut (événements d’informations sur les risques) commencent à affluer dans votre déploiement SIEM. Les jeux de données d’informations sur les risques incluent les événements de score de risque utilisateur, les événements de profil utilisateur et les alertes d’indicateurs de risque. Ceux-ci sont générés par les algorithmes d’apprentissage automatique de Citrix Analytics et l’analyse du comportement des utilisateurs, en exploitant les événements utilisateur.

Les jeux de données d’informations sur les risques d’un utilisateur incluent les éléments suivants :

- Changement de score de risque : Indique un changement dans le score de risque de l’utilisateur. Lorsque le changement de score de risque d’un utilisateur est égal ou supérieur à 3 et que ce changement augmente à n’importe quel taux ou diminue de plus de 10 %, les données sont envoyées au service SIEM.

- Résumé de l’indicateur de risque : Les détails de l’indicateur de risque déclenché pour un utilisateur.

- Détails de l’événement de l’indicateur de risque : Les événements utilisateur associés à un indicateur de risque. Citrix Analytics envoie un maximum de 1000 détails d’événement pour chaque occurrence d’indicateur de risque à votre service SIEM. Ces événements sont envoyés par ordre chronologique d’occurrence.

- Événement de score de risque utilisateur : Le score de risque actuel d’un utilisateur. Citrix Analytics for Security envoie ces données au service SIEM toutes les 12 heures.

-

Profil utilisateur : Les données de profil utilisateur peuvent être classées en :

- Applications utilisateur : Les applications qu’un utilisateur a lancées et utilisées. Citrix Analytics for Security récupère ces données de Citrix Virtual Apps™ et les envoie au service SIEM toutes les 12 heures.

- Appareil utilisateur : Les appareils associés à un utilisateur. Citrix Analytics for Security récupère ces données de Citrix Virtual Apps et Citrix Endpoint Management™ et les envoie au service SIEM toutes les 12 heures.

- Emplacement utilisateur : La ville où un utilisateur a été détecté pour la dernière fois. Citrix Analytics for Security récupère ces données de Citrix Virtual Apps and Desktops™ et Citrix DaaS (anciennement service Citrix Virtual Apps and Desktops). Citrix Analytics for Security envoie ces informations à votre service SIEM toutes les 12 heures.

- IP client utilisateur : L’adresse IP client de l’appareil utilisateur. Citrix Analytics for Security récupère ces données de Citrix Virtual Apps and Desktops et Citrix DaaS™ (anciennement service Citrix Virtual Apps and Desktops), et envoie ces informations à votre service SIEM toutes les 12 heures.

Si vous ne pouvez que visualiser mais pas configurer les préférences d’événement de source de données, vous ne disposez pas des autorisations d’administrateur nécessaires. Pour en savoir plus, consultez Gérer les rôles d’administrateur pour Security Analytics.

Dans l’exemple suivant, le bouton Enregistrer les modifications est désactivé. Les événements d’informations sur les risques sont activés par défaut.

Détails du schéma des événements d’informations sur les risques

La section suivante décrit le schéma des données traitées générées par Citrix Analytics for Security.

Remarque

Les valeurs de champ affichées dans les exemples de schéma suivants sont uniquement à des fins de représentation. Les valeurs de champ réelles varient en fonction du profil utilisateur, des événements utilisateur et de l’indicateur de risque.

Le tableau suivant décrit les noms de champ communs à travers le schéma pour toutes les données de profil utilisateur, le score de risque utilisateur et le changement de score de risque.

| Nom du champ | Description |

|---|---|

entity_id |

L’identité associée à l’entité. Dans ce cas, l’entité est l’utilisateur. |

entity_type |

L’entité à risque. Dans ce cas, l’entité est l’utilisateur. |

event_type |

Le type de données envoyées à votre service SIEM. Par exemple : l’emplacement de l’utilisateur, l’utilisation des données de l’utilisateur ou les informations d’accès à l’appareil de l’utilisateur. |

tenant_id |

L’identité unique du client. |

timestamp |

La date et l’heure de la dernière activité de l’utilisateur. |

version |

La version du schéma des données traitées. La version actuelle du schéma est 2. |

Schéma des données de profil utilisateur

Schéma de l’emplacement utilisateur

{

"tenant_id": "demo_tenant", "entity_id": "demo_user", "entity_type": "user", "timestamp": "2021-02-10T15:00:00Z", "event_type": "userProfileLocation", "country": "India", "city": "Bengaluru", "cnt": 4, "version": 2

}

<!--NeedCopy-->

Description des champs pour l’emplacement utilisateur

| Nom du champ | Description |

|---|---|

event_type |

Le type de données envoyées au service SIEM. Dans ce cas, le type d’événement est l’emplacement de l’utilisateur. |

country |

Le pays depuis lequel l’utilisateur s’est connecté. |

city |

La ville depuis laquelle l’utilisateur s’est connecté. |

cnt |

Le nombre de fois où l’emplacement a été accédé au cours des 12 dernières heures. |

Schéma de l’IP client utilisateur

{

"client_ip": "149.147.136.10",

"cnt": 3,

"entity_id": "r2_up_user_1",

"entity_type": "user",

"event_type": "userProfileClientIps",

"tenant_id": "xaxddaily1",

"timestamp": "2023-09-18T10:45:00Z",

"version": 2

}

<!--NeedCopy-->

Description des champs pour l’IP client

| Nom du champ | Description |

|---|---|

client_ip |

L’adresse IP de l’appareil utilisateur. |

cnt |

Le nombre de fois où l’utilisateur a accédé à l’appareil au cours des 12 dernières heures. |

entity_id |

L’identité associée à l’entité. Dans ce cas, l’entité est l’utilisateur. |

entity_type |

L’entité à risque. Dans ce cas, le type d’événement est l’IP client de l’utilisateur. |

event_type |

Le type de données envoyées à votre service SIEM. Par exemple : l’emplacement de l’utilisateur, l’utilisation des données de l’utilisateur ou les informations d’accès à l’appareil de l’utilisateur. |

tenant_id |

L’identité unique du client. |

timestamp |

La date et l’heure de la dernière activité de l’utilisateur. |

version |

La version du schéma des données traitées. La version actuelle du schéma est 2. |

Schéma d’utilisation des données utilisateur

{

"data_usage_bytes": 87555255, "deleted_file_cnt": 0, "downloaded_bytes": 87555255, "downloaded_file_cnt": 5, "entity_id": "demo@demo.com", "entity_type": "user", "event_type": "userProfileUsage", "shared_file_cnt": 0, "tenant_id": "demo_tenant", "timestamp": "2021-02-10T21:00:00Z", "uploaded_bytes": 0, "uploaded_file_cnt": 0, "version": 2

}

<!--NeedCopy-->

Description des champs pour l’utilisation des données utilisateur

| Nom du champ | Description |

|---|---|

data_usage_bytes |

La quantité de données (en octets) utilisée par l’utilisateur. Il s’agit de l’agrégat du volume téléchargé et téléversé pour un utilisateur. |

deleted_file_cnt |

Le nombre de fichiers supprimés par l’utilisateur. |

downloaded_bytes |

La quantité de données téléchargées par l’utilisateur. |

downloaded_file_count |

Le nombre de fichiers téléchargés par l’utilisateur. |

event_type |

Le type de données envoyées au service SIEM. Dans ce cas, le type d’événement est le profil d’utilisation de l’utilisateur. |

shared_file_count |

Le nombre de fichiers partagés par l’utilisateur. |

uploaded_bytes |

La quantité de données téléversées par l’utilisateur. |

uploaded_file_cnt |

Le nombre de fichiers téléversés par l’utilisateur. |

Schéma de l’appareil utilisateur

{

"cnt": 2, "device": "user1612978536 (Windows)", "entity_id": "demo", "entity_type": "user", "event_type": "userProfileDevice", "tenant_id": "demo_tenant", "timestamp": "2021-02-10T21:00:00Z", "version": 2

}

<!--NeedCopy-->

Description des champs pour l’appareil utilisateur.

| Nom du champ | Description |

|---|---|

cnt |

Le nombre de fois où l’appareil est accédé au cours des 12 dernières heures. |

device |

Le nom de l’appareil. |

event_type |

Le type de données envoyées au service SIEM. Dans ce cas, le type d’événement est l’information d’accès à l’appareil de l’utilisateur. |

Schéma de l’application utilisateur

{

"tenant_id": "demo_tenant", "entity_id": "demo", "entity_type": "user", "timestamp": "2021-02-10T21:00:00Z", "event_type": "userProfileApp", "version": 2, "session_domain": "99e38d488136f62f828d4823edd120b4f32d724396a7410e6dd1b0", "user_samaccountname": "testnameeikragz779", "app": "Chromeeikragz779", "cnt": 189

}

<!--NeedCopy-->

Description des champs pour l’application utilisateur.

| Nom du champ | Description |

|---|---|

event_type |

Le type de données envoyées au service SIEM. Dans ce cas, le type d’événement est l’information d’accès à l’appareil de l’utilisateur. |

session_domain |

L’ID de la session à laquelle l’utilisateur s’est connecté. |

user_samaccountname |

Le nom de connexion pour les clients et les serveurs d’une version précédente de Windows telle que Windows NT 4.0, Windows 95, Windows 98 et LAN Manager. Ce nom est utilisé pour se connecter à Citrix StoreFront et également pour se connecter à une machine Windows distante. |

app |

Le nom de l’application accédée par l’utilisateur. |

cnt |

Le nombre de fois où l’application est accédée au cours des 12 dernières heures. |

Schéma du score de risque utilisateur

{

"cur_riskscore": 7, "entity_id": "demo", "entity_type": "user", "event_type": "userProfileRiskscore", "last_update_timestamp": "2021-01-21T16:14:29Z", "tenant_id": "demo_tenant", "timestamp": "2021-02-10T20:45:00Z", "version": 2

}

<!--NeedCopy-->

Description des champs pour le score de risque utilisateur.

| Nom du champ | Description |

|---|---|

cur_riskscore |

Le score de risque actuel attribué à l’utilisateur. Le score de risque varie de 0 à 100 en fonction de la gravité de la menace associée à l’activité de l’utilisateur. |

event_type |

Le type de données envoyées au service SIEM. Dans ce cas, le type d’événement est le score de risque de l’utilisateur. |

last_update_timestamp |

L’heure de la dernière mise à jour du score de risque pour un utilisateur. |

timestamp |

L’heure à laquelle l’événement de score de risque utilisateur est collecté et envoyé à votre service SIEM. Cet événement est envoyé à votre service SIEM toutes les 12 heures. |

Schéma de changement de score de risque

Exemple 1 :

{

"alert_message": "Large risk score drop percent since last check", "alert_type": "riskscore_large_drop_pct", "alert_value": -21.73913, "cur_riskscore": 18, "entity_id": "demo_user", "entity_type": "user", "event_type": "riskScoreChange", "tenant_id": "demo_tenant", "timestamp": "2021-02-11T05:45:00Z", "version": 2

}

<!--NeedCopy-->

Exemple 2 :

{

"alert_message": "Risk score increase since last check", "alert_type": "riskscore_increase", "alert_value": 39.0, "cur_riskscore": 76, "entity_id": "demo_user", "entity_type": "user", "event_type": "riskScoreChange", "tenant_id": "demo_tenant", "timestamp": "2021-02-11T03:45:00Z", "version": 2

}

<!--NeedCopy-->

Description des champs pour le changement de score de risque.

| Nom du champ | Description |

|---|---|

alert_message |

Le message affiché pour le changement de score de risque. |

alert_type |

Indique si l’alerte concerne une augmentation du score de risque ou une baisse significative du pourcentage du score de risque. Lorsque le changement de score de risque d’un utilisateur est égal ou supérieur à trois et que ce changement augmente à n’importe quel taux ou diminue de plus de 10 %, les données sont envoyées au service SIEM. |

alert_value |

Une valeur numérique attribuée au changement de score de risque. Le changement de score de risque est la différence entre le score de risque actuel et le score de risque précédent pour un utilisateur. La valeur d’alerte varie de -100 à 100. |

cur_riskscore |

Le score de risque actuel attribué à l’utilisateur. Le score de risque varie de 0 à 100 en fonction de la gravité de la menace associée à l’activité de l’utilisateur. |

event_type |

Le type de données envoyées au service SIEM. Dans ce cas, le type d’événement est le changement du score de risque de l’utilisateur. |

timestamp |

La date et l’heure de la détection du dernier changement de score de risque pour l’utilisateur. |

Schéma de l’indicateur de risque

Le schéma de l’indicateur de risque se compose de deux parties : le schéma de résumé de l’indicateur et le schéma des détails de l’événement de l’indicateur. En fonction de l’indicateur de risque, les champs et leurs valeurs dans le schéma changent en conséquence.

Le tableau suivant décrit les noms de champ communs à tous les schémas de résumé d’indicateur.

| Nom du champ | Description |

|---|---|

data source |

Les produits qui envoient des données à Citrix Analytics for Security. Par exemple : Citrix Secure Private Access™, Citrix Gateway et Citrix Apps and Desktops. |

data_source_id |

L’ID associé à une source de données. ID 1 = Citrix Gateway, ID 2 = Citrix Endpoint Management, ID 3 = Citrix Apps and Desktops, ID 4 = Citrix Secure Private Access |

entity_type |

L’entité à risque. Il peut s’agir d’un utilisateur. |

entity_id |

L’ID associé à l’entité à risque. |

event_type |

Le type de données envoyées au service SIEM. Dans ce cas, le type d’événement est le résumé de l’indicateur de risque. |

indicator_category |

Indique les catégories d’indicateurs de risque. Les indicateurs de risque sont regroupés dans l’une des catégories de risque : point de terminaison compromis, utilisateurs compromis, exfiltration de données ou menaces internes. |

indicator_id |

L’ID unique associé à l’indicateur de risque. |

indicator_category_id |

L’ID associé à une catégorie d’indicateur de risque. ID 1 = Exfiltration de données, ID 2 = Menaces internes, ID 3 = Utilisateurs compromis, ID 4 = Point de terminaison compromis |

indicator_name |

Le nom de l’indicateur de risque. Pour un indicateur de risque personnalisé, ce nom est défini lors de la création de l’indicateur. |

indicator_type |

Indique si l’indicateur de risque est par défaut (intégré) ou personnalisé. |

indicator_uuid |

L’ID unique associé à l’instance de l’indicateur de risque. |

indicator_vector_name |

Indique le vecteur de risque associé à un indicateur de risque. Les vecteurs de risque sont les indicateurs de risque basés sur l’appareil, les indicateurs de risque basés sur l’emplacement, les indicateurs de risque basés sur l’échec de connexion, les indicateurs de risque basés sur l’IP, les indicateurs de risque basés sur les données, les indicateurs de risque basés sur les fichiers et les autres indicateurs de risque. |

indicator_vector_id |

L’ID associé à un vecteur de risque. ID 1 = Indicateurs de risque basés sur l’appareil, ID 2 = Indicateurs de risque basés sur l’emplacement, ID 3 = Indicateurs de risque basés sur l’échec de connexion, ID 4 = Indicateurs de risque basés sur l’IP, ID 5 = Indicateurs de risque basés sur les données, ID 6 = Indicateurs de risque basés sur les fichiers, ID 7 = Autres indicateurs de risque, et ID 999 = Non disponible |

occurrence_details |

Les détails de la condition de déclenchement de l’indicateur de risque. |

risk_probability |

Indique les chances de risque associées à l’événement utilisateur. La valeur varie de 0 à 1,0. Pour un indicateur de risque personnalisé, la risk_probability est toujours de 1,0 car il s’agit d’un indicateur basé sur une politique. |

severity |

Indique la gravité du risque. Elle peut être faible, moyenne ou élevée. |

tenant_id |

L’identité unique du client. |

timestamp |

La date et l’heure du déclenchement de l’indicateur de risque. |

ui_link |

Le lien vers la vue chronologique de l’utilisateur sur l’interface utilisateur de Citrix Analytics. |

observation_start_time |

L’heure à partir de laquelle Citrix Analytics commence à surveiller l’activité de l’utilisateur jusqu’à l’horodatage. Si un comportement anormal est détecté pendant cette période, un indicateur de risque est déclenché. |

Le tableau suivant décrit les noms de champ communs à tous les schémas de détails d’événement d’indicateur.

| Nom du champ | Description |

|---|---|

data_source_id |

L’ID associé à une source de données. ID 1 = Citrix Gateway, ID 2 = Citrix Endpoint Management, ID 3 = Citrix Apps and Desktops, ID 4 = Citrix Secure Private Access |

indicator_category_id |

L’ID associé à une catégorie d’indicateur de risque. ID 1 = Exfiltration de données, ID 2 = Menaces internes, ID 3 = Utilisateurs compromis, ID 4 = Point de terminaison compromis |

entity_id |

L’ID associé à l’entité à risque. |

entity_type |

L’entité à risque. Il peut s’agir d’un utilisateur. |

event_type |

Le type de données envoyées au service SIEM. Dans ce cas, le type d’événement est les détails de l’événement de l’indicateur de risque. |

indicator_id |

L’ID unique associé à l’indicateur de risque. |

indicator_uuid |

L’ID unique associé à l’instance de l’indicateur de risque. |

indicator_vector_name |

Indique le vecteur de risque associé à un indicateur de risque. Les vecteurs de risque sont les indicateurs de risque basés sur l’appareil, les indicateurs de risque basés sur l’emplacement, les indicateurs de risque basés sur l’échec de connexion, les indicateurs de risque basés sur l’IP, les indicateurs de risque basés sur les données, les indicateurs de risque basés sur les fichiers et les autres indicateurs de risque. |

indicator_vector_id |

L’ID associé à un vecteur de risque. ID 1 = Indicateurs de risque basés sur l’appareil, ID 2 = Indicateurs de risque basés sur l’emplacement, ID 3 = Indicateurs de risque basés sur l’échec de connexion, ID 4 = Indicateurs de risque basés sur l’IP, ID 5 = Indicateurs de risque basés sur les données, ID 6 = Indicateurs de risque basés sur les fichiers, ID 7 = Autres indicateurs de risque, et ID 999 = Non disponible |

tenant_id |

L’identité unique du client. |

timestamp |

La date et l’heure du déclenchement de l’indicateur de risque. |

version |

La version du schéma des données traitées. La version actuelle du schéma est 2. |

client_ip |

L’adresse IP de l’appareil de l’utilisateur. |

Remarque

Si la valeur d’un champ de type de données entier n’est pas disponible, la valeur attribuée est -999. Par exemple,

"latitude": -999,"longitude": -999.Si la valeur d’un champ de type de données chaîne n’est pas disponible, la valeur attribuée est NA. Par exemple,

"city": "NA","region": "NA".

Schémas des indicateurs de risque Citrix Secure Private Access

Tentative d’accès à un schéma d’indicateur de risque d’URL sur liste noire

Schéma de résumé de l’indicateur

{

"tenant_id": "demo_tenant",

"indicator_id": 401,

"indicator_uuid": "8f2a39bd-c7c2-5555-a86a-5cfe5b64dfef",

"indicator_category_id": 2,

"indicator_vector": {

"name": "Other Risk Indicators",

"id": 7 },

"data_source_id": 4,

"timestamp": "2018-03-15T10:59:58Z",

"event_type": "indicatorSummary",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"risk_probability": 1,

"indicator_category": "Insider threats",

"indicator_name": "Attempt to access blacklisted URL",

"severity": "low",

"data_source": "Citrix Secure Private Access",

"ui_link": "https://analytics.cloud.com/user/",

"indicator_type": "builtin",

"occurrence_details": {

"observation_start_time": "2018-03-15T10:44:59Z",

"relevant_event_type": "Blacklisted External Resource Access"

}

}

<!--NeedCopy-->

Schéma des détails de l’événement de l’indicateur

{

"tenant_id": "demo_tenant",

"indicator_id": 401,

"indicator_uuid": "c421f3f8-33d8-59b9-ad47-715b9d4f65f4",

"indicator_category_id": 2,

"indicator_vector": {

"name": "Other Risk Indicators",

"id": 7 },

"data_source_id": 4,

"timestamp": "2018-03-15T10:57:21Z",

"event_type": "indicatorEventDetails",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"domain_name": "googleads.g.doubleclick.net",

"executed_action": "blocked",

"reason_for_action": "URL Category match",

"client_ip": "157.xx.xxx.xxx"

}

<!--NeedCopy-->

Le tableau suivant décrit les noms de champ spécifiques au schéma de résumé et au schéma de détails de l’événement pour la tentative d’accès à l’URL sur liste noire.

| Nom du champ | Description |

|---|---|

observation_start_time |

L’heure à partir de laquelle Citrix Analytics commence à surveiller l’activité de l’utilisateur jusqu’à l’horodatage. Si un comportement anormal est détecté pendant cette période, un indicateur de risque est déclenché. |

executed_action |

L’action appliquée à l’URL sur liste noire. L’action inclut Autoriser et Bloquer. |

reason_for_action |

La raison de l’application de l’action pour l’URL. |

Schéma de l’indicateur de risque de téléchargements de données excessifs

Schéma de résumé de l’indicateur

{

"tenant_id": "demo_tenant",

"indicator_id": 403,

"indicator_uuid": "67d21b81-a89a-531e-af0b-c5688c2e9d40",

"indicator_category_id": 2,

"indicator_vector": {

"name": "Other Risk Indicators",

"id": 7 },

"data_source_id": 4,

"timestamp": "2018-03-16T10:59:59Z",

"event_type": "indicatorSummary",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"risk_probability": 1,

"indicator_category": "Insider threats",

"indicator_name": "Excessive data download",

"severity": "low",

"data_source": "Citrix Secure Private Access",

"ui_link": "https://analytics.cloud.com/user/",

"indicator_type": "builtin",

"occurrence_details": {

"observation_start_time": "2018-03-16T10:00:00Z",

"data_volume_in_bytes": 24000,

"relevant_event_type": "External Resource Access"

}

}

<!--NeedCopy-->

Schéma des détails de l’événement de l’indicateur

{

"tenant_id": "demo_tenant",

"indicator_id": 403,

"indicator_uuid": "67d21b81-a89a-531e-af0b-c5688c2e9d40",

"indicator_category_id": 2,

"indicator_vector": {

"name": "Other Risk Indicators",

"id": 7 },

"data_source_id": 4,

"timestamp": "2018-03-16T10:30:00Z",

"event_type": "indicatorEventDetails",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"domain_name": "www.facebook.com",

"client_ip": "157.xx.xxx.xxx",

"downloaded_bytes": 24000

}

<!--NeedCopy-->

Le tableau suivant décrit les noms de champ spécifiques au schéma de résumé et au schéma de détails de l’événement pour les téléchargements de données excessifs.

| Nom du champ | Description |

|---|---|

observation_start_time |

L’heure à partir de laquelle Citrix Analytics commence à surveiller l’activité de l’utilisateur jusqu’à l’horodatage. Si un comportement anormal est détecté pendant cette période, un indicateur de risque est déclenché. |

data_volume_in_bytes |

La quantité de données en octets qui est téléchargée. |

relevant_event_type |

Indique le type d’événement utilisateur. |

domain_name |

Le nom du domaine à partir duquel les données sont téléchargées. |

downloaded_bytes |

La quantité de données en octets qui est téléchargée. |

Schéma de l’indicateur de risque de volume de téléchargement inhabituel

Schéma de résumé de l’indicateur

{

"tenant_id": "demo_tenant",

"indicator_id": 402,

"indicator_uuid": "4f2a249c-9d05-5409-9c5f-f4c764f50e67",

"indicator_category_id": 2,

"indicator_vector": {

"name": "Other Risk Indicators",

"id": 7 },

"data_source_id": 4,

"timestamp": "2018-03-16T10:59:59Z",

"event_type": "indicatorSummary",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"risk_probability": 1,

"indicator_category": "Insider threats",

"indicator_name": "Unusual upload volume",

"severity": "low",

"data_source": "Citrix Secure Private Access",

"ui_link": "https://analytics.cloud.com/user/",

"indicator_type": "builtin",

"occurrence_details": {

"observation_start_time": "2018-03-16T10:00:00Z",

"data_volume_in_bytes": 24000,

"relevant_event_type": "External Resource Access"

}

}

<!--NeedCopy-->

Schéma des détails de l’événement de l’indicateur

{

"tenant_id": "demo_tenant",

"indicator_id": 402,

"indicator_uuid": "c6abf40c-9b62-5db4-84bc-5b2cd2c0ca5f",

"indicator_category_id": 2,

"indicator_vector": {

"name": "Other Risk Indicators",

"id": 7 },

"data_source_id": 4,

"timestamp": "2018-03-16T10:30:00Z",

"event_type": "indicatorEventDetails",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"domain_name": "www.facebook.com",

"client_ip": "157.xx.xxx.xxx",

"uploaded_bytes": 24000

}

<!--NeedCopy-->

Le tableau suivant décrit les noms de champ spécifiques au schéma de résumé et au schéma de détails de l’événement pour le volume de téléchargement inhabituel.

| Noms des champs | Description |

|---|---|

observation_start_time |

L’heure à partir de laquelle Citrix Analytics commence à surveiller l’activité de l’utilisateur jusqu’à l’horodatage. Si un comportement anormal est détecté pendant cette période, un indicateur de risque est déclenché. |

data_volume_in_bytes |

La quantité de données en octets qui est téléversée. |

relevant_event_type |

Indique le type d’événement utilisateur. |

domain_name |

Le nom du domaine dans lequel les données sont téléversées. |

uploaded_bytes |

La quantité de données en octets qui est téléversée. |

Schémas des indicateurs de risque Citrix Endpoint Management

Schéma des indicateurs de détection d’appareil jailbreaké ou rooté

Schéma de résumé de l’indicateur

{

"data_source": "Citrix Endpoint Management",

"data_source_id": 2,

"indicator_id": 200,

"indicator_name": "Jailbroken / Rooted Device Detected",

"entity_id": "demo_user",

"entity_type": "user",

"event_type": "indicatorSummary",

"indicator_category": "Compromised endpoints",

"indicator_category_id": 4,

"indicator_vector": {

"name": "Other Risk Indicators",

"id": 7 },

"indicator_type": "builtin",

"indicator_uuid": "aa872f86-a991-4219-ad01-2a070b6e633d",

"occurrence_details": {},

"risk_probability": 1.0,

"severity": "low",

"tenant_id": "demo_tenant",

"timestamp": "2021-04-13T17:49:05Z",

"ui_link": "https://analytics.cloud.com/user/",

"version": 2

}

<!--NeedCopy-->

Schéma des détails de l’événement de l’indicateur

{

"indicator_id": 200,

"client_ip": "122.xx.xx.xxx",

"data_source_id": 2,

"entity_id": "demo_user",

"entity_type": "user",

"event_type": "indicatorEventDetails",

"indicator_category_id": 4,

"indicator_vector": {

"name": "Other Risk Indicators",

"id": 7 },

"indicator_uuid": "9aaaa9e1-39ad-4daf-ae8b-2fa2caa60732",

"tenant_id": "demo_tenant",

"timestamp": "2021-04-09T17:50:35Z",

"version": 2

}

<!--NeedCopy-->

Appareil avec applications sur liste noire détectées

Schéma de résumé de l’indicateur

{

"data_source": "Citrix Endpoint Management",

"data_source_id": 2,

"indicator_id": 201,

"indicator_name": "Device with Blacklisted Apps Detected",

"entity_id": "demo_user",

"entity_type": "user",

"event_type": "indicatorSummary",

"indicator_category": "Compromised endpoints",

"indicator_category_id": 4,

"indicator_vector": {

"name": "Other Risk Indicators",

"id": 7 },

"indicator_type": "builtin",

"indicator_uuid": "3ff7bd54-4319-46b6-8b98-58a9a50ae9a7",

"occurrence_details": {},

"risk_probability": 1.0,

"severity": "low",

"tenant_id": "demo_tenant",

"timestamp": "2021-04-13T17:49:23Z",

"ui_link": "https://analytics.cloud.com/user/",

"version": 2

}

<!--NeedCopy-->

Schéma des détails de l’événement de l’indicateur

{

"indicator_id": 201,

"client_ip": "122.xx.xx.xxx",

"data_source_id": 2,

"entity_id": "demo_user",

"entity_type": "user",

"event_type": "indicatorEventDetails",

"indicator_category_id": 4,

"indicator_vector": {

"name": "Other Risk Indicators",

"id": 7 },

"indicator_uuid": "743cd13a-2596-4323-8da9-1ac279232894",

"tenant_id": "demo_tenant",

"timestamp": "2021-04-09T17:50:39Z",

"version": 2

}

<!--NeedCopy-->

Appareil non géré détecté

Schéma de résumé de l’indicateur

{

"data_source": "Citrix Endpoint Management",

"data_source_id": 2,

"indicator_id": 203,

"indicator_name": "Unmanaged Device Detected",

"entity_id": "demo_user",

"entity_type": "user",

"event_type": "indicatorSummary",

"indicator_category": "Compromised endpoints",

"indicator_category_id": 4,

"indicator_vector": {

"name": "Other Risk Indicators",

"id": 7 },

"indicator_type": "builtin",

"indicator_uuid": "e28b8186-496b-44ff-9ddc-ae50e87bd757",

"occurrence_details": {},

"risk_probability": 1.0,

"severity": "low",

"tenant_id": "demo_tenant",

"timestamp": "2021-04-13T12:56:30Z",

"ui_link": "https://analytics.cloud.com/user/",

"version": 2

}

<!--NeedCopy-->

Schéma des détails de l’événement de l’indicateur

{

"indicator_id": 203,

"client_ip": "127.xx.xx.xxx",

"data_source_id": 2,

"entity_id": "demo_user",

"entity_type": "user",

"event_type": "indicatorEventDetails",

"indicator_category_id": 4,

"indicator_vector": {

"name": "Other Risk Indicators",

"id": 7 },

"indicator_uuid": "dd280122-04f2-42b4-b9fc-92a715c907a0",

"tenant_id": "demo_tenant",

"timestamp": "2021-04-09T18:41:30Z",

"version": 2

}

<!--NeedCopy-->

Schémas des indicateurs de risque Citrix Gateway

Schéma de l’indicateur de risque d’échec d’analyse EPA

Schéma de résumé de l’indicateur

{

"tenant_id": "demo_tenant",

"indicator_id": 100,

"indicator_uuid": "3c17454c-86f5-588a-a4ac-0342693d8a70",

"indicator_category_id": 3,

"indicator_vector": {

"name": "Other Risk Indicators",

"id": 7 },

"data_source_id": 1,

"timestamp": "2017-12-21T07:14:59Z",

"event_type": "indicatorSummary",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"risk_probability": 1,

"indicator_category": "Compromised users",

"indicator_name": "EPA scan failure",

"severity": "low",

"data_source": "Citrix Gateway",

"ui_link": "https://analytics.cloud.com/user/",

"indicator_type": "builtin",

"occurrence_details": {

"event_description": "Post auth failed, no quarantine",

"observation_start_time": "2017-12-21T07:00:00Z",

"relevant_event_type": "EPA Scan Failure at Logon"

}

}

<!--NeedCopy-->

Schéma des détails de l’événement de l’indicateur

{

"tenant_id": "demo_tenant",

"indicator_id": 100,

"indicator_uuid": "3c17454c-86f5-588a-a4ac-0342693d8a70",

"indicator_category_id": 3,

"indicator_vector": {

"name": "Other Risk Indicators",

"id": 7 },

"data_source_id": 1,

"timestamp": "2017-12-21T07:12:00Z",

"event_type": "indicatorEventDetails",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"event_description": "Post auth failed, no quarantine",

"gateway_domain_name": "10.102.xx.xx",

"gateway_ip": "56.xx.xxx.xx",

"policy_name": "postauth_act_1",

"client_ip": "210.91.xx.xxx",

"country": "United States",

"city": "San Jose",

"region": "California",

"cs_vserver_name": "demo_vserver",

"device_os": "Windows OS",

"security_expression": "CLIENT.OS(Win12) EXISTS",

"vpn_vserver_name": "demo_vpn_vserver",

"vserver_fqdn": "10.xxx.xx.xx"

}

<!--NeedCopy-->

Le tableau décrit les noms de champ spécifiques au schéma de résumé et au schéma de détails de l’événement pour l’indicateur de risque d’échec d’analyse EPA.

| Noms des champs | Description |

|---|---|

event_description |

Décrit les raisons de l’échec de l’analyse EPA, telles que l’échec de la post-authentification et l’absence de groupe de quarantaine. |

relevant_event_type |

Indique le type d’événement d’échec d’analyse EPA. |

gateway_domain_name |

Le nom de domaine de Citrix Gateway. |

gateway_ip |

L’adresse IP de Citrix Gateway. |

policy_name |

Le nom de la politique d’analyse EPA configurée sur Citrix Gateway. |

country |

Le pays depuis lequel l’activité de l’utilisateur a été détectée. |

city |

La ville depuis laquelle l’activité de l’utilisateur a été détectée. |

region |

La région depuis laquelle l’activité de l’utilisateur a été détectée. |

cs_vserver_name |

Le nom du serveur virtuel de commutation de contenu. |

device_os |

Le système d’exploitation de l’appareil de l’utilisateur. |

security_expression |

L’expression de sécurité configurée sur Citrix Gateway. |

vpn_vserver_name |

Le nom du serveur virtuel Citrix Gateway. |

vserver_fqdn |

Le FQDN du serveur virtuel Citrix Gateway. |

Schéma de l’indicateur de risque d’échec d’authentification excessif

Schéma de résumé de l’indicateur

{

"tenant_id": "demo_tenant",

"indicator_id": 101,

"indicator_uuid": "4bc0f759-93e0-5eea-9967-ed69de9dd09a",

"indicator_category_id": 3,

"indicator_vector": {

"name": "Logon-Failure-Based Risk Indicators",

"id": 3 },

"data_source_id": 1,

"timestamp": "2017-12-21T07:14:59Z",

"event_type": "indicatorSummary",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"risk_probability": 1,

"indicator_category": "Compromised users",

"indicator_name": "Excessive authentication failures",

"severity": "medium",

"data_source": "Citrix Gateway",

"ui_link": "https://analytics.cloud.com/user/”,

"indicator_type": "builtin",

"occurrence_details": {

"observation_start_time": "2017-12-21T07:00:00Z",

"relevant_event_type": "Logon Failure"

}

}

<!--NeedCopy-->

Schéma des détails de l’événement de l’indicateur

{

"tenant_id": "demo_tenant",

"indicator_id": 101,

"indicator_uuid": "a391cd1a-d298-57c3-a17b-01f159b26b99",

"indicator_category_id": 3,

"indicator_vector": {

"name": "Logon-Failure-Based Risk Indicators",

"id": 3 },

"data_source_id": 1,

"timestamp": "2017-12-21T07:10:00Z",

"event_type": "indicatorEventDetails",

"entity_type": "user",

"entity_id": "demo-user",

"version": 2,

"event_description": "Bad (format) password passed to nsaaad",

"authentication_stage": "Secondary",

"authentication_type": "LDAP",

"auth_server_ip": "10.xxx.x.xx",

"client_ip": "24.xxx.xxx.xx",

"gateway_ip": "24.xxx.xxx.xx",

"vserver_fqdn": "demo-fqdn.citrix.com",

"vpn_vserver_name": "demo_vpn_vserver",

"cs_vserver_name": "demo_cs_vserver",

"gateway_domain_name": "xyz",

"country": "United States",

"region": "California",

"city": "San Jose",

"nth_failure": 5

}

<!--NeedCopy-->

Le tableau suivant décrit les noms de champ spécifiques au schéma de résumé et au schéma de détails de l’événement pour l’échec d’authentification excessif.

| Noms des champs | Description |

|---|---|

relevant_event_type |

Indique le type d’événement tel que l’échec de connexion. |

event_description |

Décrit la raison de l’événement d’échec d’authentification excessif, tel qu’un mot de passe incorrect. |

authentication_stage |

Indique si l’étape d’authentification est primaire, secondaire ou tertiaire. |

authentication_type |

Indique les types d’authentification tels que LDAP, Local ou OAuth. |

auth_server_ip |

L’adresse IP du serveur d’authentification. |

gateway_domain_name |

Le nom de domaine de Citrix Gateway. |

gateway_ip |

L’adresse IP de Citrix Gateway. |

cs_vserver_name |

Le nom du serveur virtuel de commutation de contenu. |

vpn_vserver_name |

Le nom du serveur virtuel Citrix Gateway. |

vserver_fqdn |

Le FQDN du serveur virtuel Citrix Gateway. |

nth_failure |

Le nombre de fois où l’authentification de l’utilisateur a échoué. |

country |

Le pays depuis lequel l’activité de l’utilisateur a été détectée. |

city |

La ville depuis laquelle l’activité de l’utilisateur a été détectée. |

region |

La région depuis laquelle l’activité de l’utilisateur a été détectée. |

Indicateur de risque de voyage impossible

Schéma de résumé de l’indicateur

{

"tenant_id": "demo_tenant",

"indicator_id": "111",

"indicator_uuid": "83d68a6d-6588-5b77-9118-8a9e6a5b462b",

"indicator_category_id": 3,

"indicator_vector": {

"name": "Location-Based Risk Indicators",

"id": 2

},

"data_source_id": 1,

"timestamp": "2020-06-06T12:14:59Z",

"event_type": "indicatorSummary",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"risk_probability": 1,

"indicator_category": "Compromised users",

"indicator_name": "Impossible travel",

"severity": "medium",

"data_source": "Citrix Gateway",

"ui_link": "https://analytics.cloud.com/user/",

"indicator_type": "builtin",

"occurrence_details": {

"relevant_event_type": "Impossible travel",

"distance": 7480.44718,

"observation_start_time": "2020-06-06T12:00:00Z",

"historical_logon_locations": "[{\"country\":\"United States\",\"region\":\"Florida\",\"city\":\"Miami\",\"latitude\":25.7617,\"longitude\":-80.191,\"count\":28},{\"country\":\"United States\",\"latitude\":37.0902,\"longitude\":-95.7129,\"count\":2}]",

"historical_observation_period_in_days": 30

}

}

<!--NeedCopy-->

Schéma des détails de l’événement de l’indicateur

{

"tenant_id": "demo_tenant",

"indicator_id": "111",

"indicator_uuid": "83d68a6d-6588-5b77-9118-8a9e6a5b462b",

"pair_id": 2,

"indicator_category_id": 3,

"indicator_vector": {

"name": "Location-Based Risk Indicators",

"id": 2

},

"data_source_id": 1,

"timestamp": "2020-06-06T05:05:00Z",

"event_type": "indicatorEventDetails",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"client_ip": "95.xxx.xx.xx",

“ip_organization”: “global telecom ltd”,

“ip_routing_type”: “mobile gateway”,

"country": "Norway",

"region": "Oslo",

"city": "Oslo",

"latitude": 59.9139,

"longitude": 10.7522,

"device_os": "Linux OS",

"device_browser": "Chrome 62.0.3202.94"

}

<!--NeedCopy-->

Le tableau suivant décrit les noms de champ spécifiques au schéma de résumé et au schéma de détails de l’événement pour le voyage impossible.

| Nom du champ | Description |

|---|---|

distance |

La distance (km) entre les événements associés au voyage impossible. |

historical_logon_locations |

Les emplacements accédés par l’utilisateur et le nombre de fois où chaque emplacement a été accédé pendant la période d’observation. |

historical_observation_period_in_days |

Chaque emplacement est surveillé pendant 30 jours. |

relevant_event_type |

Indique le type d’événement tel que la connexion. |

observation_start_time |

L’heure à partir de laquelle Citrix Analytics commence à surveiller l’activité de l’utilisateur jusqu’à l’horodatage. Si un comportement anormal est détecté pendant cette période, un indicateur de risque est déclenché. |

country |

Le pays depuis lequel l’utilisateur s’est connecté. |

city |

La ville depuis laquelle l’utilisateur s’est connecté. |

region |

Indique la région depuis laquelle l’utilisateur s’est connecté. |

latitude |

Indique la latitude de l’emplacement depuis lequel l’utilisateur s’est connecté. |

longitude |

Indique la longitude de l’emplacement depuis lequel l’utilisateur s’est connecté. |

device_browser |

Le navigateur web utilisé par l’utilisateur. |

device_os |

Le système d’exploitation de l’appareil de l’utilisateur. |

ip_organization |

Organisation d’enregistrement de l’adresse IP client. |

ip_routing_type |

Type de routage IP client. |

Schéma de l’indicateur de risque de connexion depuis une IP suspecte

Schéma de résumé de l’indicateur

{

"tenant_id": "demo_tenant",

"indicator_id": 102,

"indicator_uuid": "0100e910-561a-5ff3-b2a8-fc556d199ba5",

"indicator_category_id": 3,

"indicator_vector": {

"name": "IP-Based Risk Indicators",

"id": 4 },

"data_source_id": 1,

"timestamp": "2019-10-10T10:14:59Z",

"event_type": "indicatorSummary",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"risk_probability": 0.91,

"indicator_category": "Compromised users",

"indicator_name": "Logon from suspicious IP",

"severity": "medium",

"data_source": "Citrix Gateway",

"ui_link": "https://analytics.cloud.com/user/",

"indicator_type": "builtin",

"occurrence_details": {

"relevant_event_type": "Logon",

"client_ip": "1.0.xxx.xx",

"observation_start_time": "2019-10-10T10:00:00Z",

"suspicion_reasons": "brute_force|external_threat"

}

}

<!--NeedCopy-->

Schéma des détails de l’événement de l’indicateur

{

"tenant_id": "demo_tenant",

"indicator_id": 102,

"indicator_uuid": "4ba77b6c-bac0-5ad0-9b4a-c459a3e2ec33",

"indicator_category_id": 3,

"indicator_vector": {

"name": "IP-Based Risk Indicators",

"id": 4 },

"data_source_id": 1,

"timestamp": "2019-10-10T10:11:00Z",

"event_type": "indicatorEventDetails",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"suspicion_reasons": "external_threat",

"gateway_ip": "gIP1",

"client_ip": "128.0.xxx.xxx",

"country": "Sweden",

"city": "Stockholm",

"region": "Stockholm",

"webroot_reputation": 14,

"webroot_threat_categories": "Windows Exploits|Botnets|Proxy",

"device_os": "Windows OS",

"device_browser": "Chrome"

}

<!--NeedCopy-->

Le tableau suivant décrit les noms de champ spécifiques au schéma de résumé et au schéma de détails de l’événement pour la connexion depuis une IP suspecte.

| Nom du champ | Description |

|---|---|

suspicious_reasons |

La raison pour laquelle l’adresse IP est identifiée comme suspecte. |

webroot_reputation |

L’indice de réputation IP fourni par le fournisseur de renseignements sur les menaces - Webroot. |

webroot_threat_categories |

La catégorie de menace identifiée pour l’IP suspecte par le fournisseur de renseignements sur les menaces - Webroot. |

device_os |

Le système d’exploitation de l’appareil utilisateur. |

device_browser |

Le navigateur web utilisé. |

country |

Le pays depuis lequel l’activité de l’utilisateur a été détectée. |

city |

La ville depuis laquelle l’activité de l’utilisateur a été détectée. |

region |

La région depuis laquelle l’activité de l’utilisateur a été détectée. |

Schéma de l’indicateur de risque d’échec d’authentification inhabituel

Schéma de résumé de l’indicateur

{

"tenant_id": "demo_tenant",

"indicator_id": 109,

"indicator_uuid": "dc0174c9-247a-5e48-a2ab-d5f92cd83d0f",

"indicator_category_id": 3,

"indicator_vector": {

"name": "Logon-Failure-Based Risk Indicators",

"id": 3 },

"data_source_id": 1,

"timestamp": "2020-04-01T06:44:59Z",

"event_type": "indicatorSummary",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"risk_probability": 1,

"indicator_category": "Compromised users",

"indicator_name": "Unusual authentication failure",

"severity": "medium",

"data_source": "Citrix Gateway",

"ui_link": "https://analytics.cloud.com/user/",

"indicator_type": "builtin",

"occurrence_details": {

"relevant_event_type": "Logon Failure",

"observation_start_time": "2020-04-01T05:45:00Z"

}

}

<!--NeedCopy-->

Schéma des détails de l’événement de l’indicateur

{

"tenant_id": "demo_tenant",

"indicator_id": 109,

"indicator_uuid": "ef4b9830-39d6-5b41-bdf3-84873a77ea9a",

"indicator_category_id": 3,

"indicator_vector": {

"name": "Logon-Failure-Based Risk Indicators",

"id": 3 },

"data_source_id": 1,

"timestamp": "2020-04-01T06:42:00Z",

"event_type": "indicatorEventDetails",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"event_description": "Success",

"authentication_stage": "Secondary",

"authentication_type": "LDAP",

"client_ip": "99.xxx.xx.xx",

"country": "United States",

"city": "San Jose",

"region": "California",

"device_os": "Windows OS ",

"device_browser": "Chrome",

"is_risky": "false"

}

<!--NeedCopy-->

Le tableau suivant décrit les noms de champ spécifiques au schéma de résumé et au schéma de détails de l’événement pour l’échec d’authentification inhabituel.

| Noms des champs | Description |

|---|---|

relevant_event_type |

Indique le type d’événement tel que l’échec de connexion. |

event_description |

Indique si la connexion a réussi ou échoué. |

authentication_stage |

Indique si l’étape d’authentification est primaire, secondaire ou tertiaire. |

authentication_type |

Indique les types d’authentification tels que LDAP, Local ou OAuth. |

is_risky |

Pour une connexion réussie, la valeur is_risky est false. Pour une connexion échouée, la valeur is_risky est true. |

device_os |

Le système d’exploitation de l’appareil utilisateur. |

device_browser |

Le navigateur web utilisé par l’utilisateur. |

country |

Le pays depuis lequel l’activité de l’utilisateur a été détectée. |

city |

La ville depuis laquelle l’activité de l’utilisateur a été détectée. |

region |

La région depuis laquelle l’activité de l’utilisateur a été détectée. |

Indicateur de risque de connexion suspecte

Schéma de résumé de l’indicateur

{

"tenant_id": "demo_tenant",

"indicator_id": "110",

"indicator_uuid": "67fd935-a6a3-5397-b596-636aa1588c",

"indicator_category_id": 3,

"indicator_vector": [

{

"name": "Location-Based Risk Indicators",

"id": 2

},

{

"name": "IP-Based Risk Indicators",

"id": 4

},

{

"name": "Other Risk Indicators",

"id": 7

}

],

"data_source_id": 1,

"timestamp": "2020-06-06T12:14:59Z",

"event_type": "indicatorSummary",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"risk_probability": 0.71,

"indicator_category": "Compromised users",

"indicator_name": "Suspicious logon",

"severity": "medium",

"data_source": "Citrix Gateway",

"ui_link": "https://analytics.cloud.com/user/",

"indicator_type": "builtin",

"occurrence_details": {

"observation_start_time": "2020-06-06T12:00:00Z",

"relevant_event_type": "Logon",

"event_count": 1,

"historical_observation_period_in_days": 30,

"country": "United States",

"region": "Florida",

"city": "Miami",

"historical_logon_locations": "[{\"country\":\"United States\",\"region\":\"New York\",\"city\":\"New York City\",\"latitude\":40.7128,\"longitude\":-74.0060,\"count\":9}]",

"user_location_risk": 75,

"device_id": "",

"device_os": "Windows OS",

"device_browser": "Chrome",

"user_device_risk": 0,

"client_ip": "99.xxx.xx.xx",

"user_network_risk": 75,

"webroot_threat_categories": "Phishing",

"suspicious_network_risk": 89

}

}

<!--NeedCopy-->

Schéma des détails de l’événement de l’indicateur

{

"tenant_id": "demo_tenant",

"indicator_id": "110",

"indicator_uuid": "67fd6935-a6a3-5397-b596-63856aa1588c",

"indicator_category_id": 3,

"indicator_vector": [

{

"name": "Location-Based Risk Indicators",

"id": 2

},

{

"name": "IP-Based Risk Indicators",

"id": 4

},

{

"name": "Other Risk Indicators",

"id": 7

}

],

"data_source_id": 1,

"timestamp": "2020-06-06T12:08:40Z",

"event_type": "indicatorEventDetails",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"country": "United States",

"region": "Florida",

"city": "Miami",

"latitude": 25.7617,

"longitude": -80.1918,

"device_browser": "Chrome",

"device_os": "Windows OS",

"device_id": "NA",

"client_ip": "99.xxx.xx.xx"

}

<!--NeedCopy-->

Le tableau suivant décrit les noms de champ spécifiques au schéma de résumé et au schéma de détails de l’événement pour la connexion suspecte.

| Nom du champ | Description |

|---|---|

historical_logon_locations |

Les emplacements accédés par l’utilisateur et le nombre de fois où chaque emplacement a été accédé pendant la période d’observation. |

historical_observation_period_in_days |

Chaque emplacement est surveillé pendant 30 jours. |

relevant_event_type |

Indique le type d’événement tel que la connexion. |

observation_start_time |

L’heure à partir de laquelle Citrix Analytics commence à surveiller l’activité de l’utilisateur jusqu’à l’horodatage. Si un comportement anormal est détecté pendant cette période, un indicateur de risque est déclenché. |

occurrence_event_type |

Indique le type d’événement utilisateur tel que la connexion au compte. |

country |

Le pays depuis lequel l’utilisateur s’est connecté. |

city |

La ville depuis laquelle l’utilisateur s’est connecté. |

region |

Indique la région depuis laquelle l’utilisateur s’est connecté. |

latitude |

Indique la latitude de l’emplacement depuis lequel l’utilisateur s’est connecté. |

longitude |

Indique la longitude de l’emplacement depuis lequel l’utilisateur s’est connecté. |

device_browser |

Le navigateur web utilisé par l’utilisateur. |

device_os |

Le système d’exploitation de l’appareil de l’utilisateur. |

device_id |

Le nom de l’appareil utilisé par l’utilisateur. |

user_location_risk |

Indique le niveau de suspicion de l’emplacement depuis lequel l’utilisateur s’est connecté. Niveau de suspicion faible : 0–69, Niveau de suspicion moyen : 70–89, et Niveau de suspicion élevé : 90–100 |

user_device_risk |

Indique le niveau de suspicion de l’appareil depuis lequel l’utilisateur s’est connecté. Niveau de suspicion faible : 0–69, Niveau de suspicion moyen : 70–89, et Niveau de suspicion élevé : 90–100 |

user_network_risk |

Indique le niveau de suspicion du réseau ou du sous-réseau depuis lequel l’utilisateur s’est connecté. Niveau de suspicion faible : 0–69, Niveau de suspicion moyen : 70–89, et Niveau de suspicion élevé : 90–100 |

suspicious_network_risk |

Indique le niveau de menace IP basé sur le flux de renseignements sur les menaces IP de Webroot. Niveau de menace faible : 0–69, Niveau de menace moyen : 70–89, et Niveau de menace élevé : 90–100 |

webroot_threat_categories |

Indique les types de menaces détectées à partir de l’adresse IP basées sur le flux de renseignements sur les menaces IP de Webroot. Les catégories de menaces peuvent être Sources de spam, Exploits Windows, Attaques web, Botnets, Scanners, Déni de service, Réputation, Phishing, Proxy, Non spécifié, Menaces mobiles et Proxy Tor. |

Schémas des indicateurs de risque Citrix DaaS et Citrix Virtual Apps and Desktops

Indicateur de risque de voyage impossible

Schéma de résumé de l’indicateur

{

"tenant_id": "demo_tenant",

"indicator_id": "313",

"indicator_uuid": "c78d1dd4-5e70-5642-ba6f-1cdf31bc6ab2",

"indicator_category_id": 3,

"indicator_vector": {

"name": "Location-Based Risk Indicators",

"id": 2

},

"data_source_id": 3,

"timestamp": "2020-06-06T12:14:59Z",

"event_type": "indicatorSummary",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"risk_probability": 1,

"indicator_category": "Compromised users",

"indicator_name": "Impossible travel",

"severity": "medium",

"data_source": "Apps and Desktops",

"ui_link": "https://analytics.cloud.com/user/",

"indicator_type": "builtin",

"occurrence_details": {

"relevant_event_type": "Impossible travel",

"distance": 7480.44718,

"observation_start_time": "2020-06-06T12:00:00Z",

"historical_logon_locations": "[{\"country\":\"United States\",\"region\":\"Florida\",\"city\":\"Miami\",\"latitude\":25.7617,\"longitude\":-80.191,\"count\":28},{\"country\":\"United States\",\"latitude\":37.0902,\"longitude\":-95.7129,\"count\":2}]",

"historical_observation_period_in_days": 30

}

}

<!--NeedCopy-->

Schéma des détails de l’événement de l’indicateur

{

"tenant_id": "demo_tenant",

"indicator_id": "313",

"indicator_uuid": "c78d1dd4-5e70-5642-ba6f-1cdf31bc6ab2",

"pair_id": 2,

"indicator_category_id": 3,

"indicator_vector": {

"name": "Location-Based Risk Indicators",

"id": 2

},

"data_source_id": 3,

"timestamp": "2020-06-06T05:05:00Z",

"event_type": "indicatorEventDetails",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"occurrence_event_type": "Account.Logon",

"client_ip": "95.xxx.xx.xx",

“ip_organization”: “global telecom ltd”,

“ip_routing_type”: “mobile gateway”,

"country": "Norway",

"region": "Oslo",

"city": "Oslo",

"latitude": 59.9139,

"longitude": 10.7522,

"device_id": "device1",

"receiver_type": "XA.Receiver.Linux",

"os": "Linux OS",

"browser": "Chrome 62.0.3202.94"

}

<!--NeedCopy-->

Le tableau suivant décrit les noms de champ spécifiques au schéma de résumé et au schéma de détails de l’événement pour le voyage impossible.

| Nom du champ | Description |

|---|---|

distance |

La distance (km) entre les événements associés au voyage impossible. |

historical_logon_locations |

Les emplacements accédés par l’utilisateur et le nombre de fois où chaque emplacement a été accédé pendant la période d’observation. |

historical_observation_period_in_days |

Chaque emplacement est surveillé pendant 30 jours. |

relevant_event_type |

Indique le type d’événement tel que la connexion. |

observation_start_time |

L’heure à partir de laquelle Citrix Analytics commence à surveiller l’activité de l’utilisateur jusqu’à l’horodatage. Si un comportement anormal est détecté pendant cette période, un indicateur de risque est déclenché. |

country |

Le pays depuis lequel l’utilisateur s’est connecté. |

city |

La ville depuis laquelle l’utilisateur s’est connecté. |

region |

Indique la région depuis laquelle l’utilisateur s’est connecté. |

latitude |

Indique la latitude de l’emplacement depuis lequel l’utilisateur s’est connecté. |

longitude |

Indique la longitude de l’emplacement depuis lequel l’utilisateur s’est connecté. |

browser |

Le navigateur web utilisé par l’utilisateur. |

os |

Le système d’exploitation de l’appareil de l’utilisateur. |

device_id |

Le nom de l’appareil utilisé par l’utilisateur. |

receiver_type |

Le type de l’application Citrix Workspace™ ou de Citrix Receiver™ installée sur l’appareil de l’utilisateur. |

ip_organization |

Organisation d’enregistrement de l’adresse IP client. |

ip_routing_type |

Type de routage IP client. |

Indicateur de risque d’exfiltration de données potentielle

Schéma de résumé de l’indicateur

{

"tenant_id": "demo_tenant",

"indicator_id": 303,

"indicator_uuid": "fb649ff7-5b09-5f48-8a04-12836b9eed85",

"indicator_category_id": 1,

"indicator_vector": {

"name": "Data-Based Risk Indicators",

"id": 5 },

"data_source_id": 3,

"timestamp": "2018-04-02T10:59:59Z",

"event_type": "indicatorSummary",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"risk_probability": 1,

"indicator_category": "Data exfiltration",

"indicator_name": "Potential data exfiltration",

"severity": "low",

"data_source": "Citrix Apps and Desktops",

"ui_link": "https://analytics.cloud.com/user/ ",

"indicator_type": "builtin",

"occurrence_details": {

"relevant_event_type": "Download/Print/Copy",

"observation_start_time": "2018-04-02T10:00:00Z",

"exfil_data_volume_in_bytes": 1172000

}

}

<!--NeedCopy-->

Schéma des détails de l’événement de l’indicateur

{

"tenant_id": "demo_tenant",

"indicator_id": 303,

"indicator_uuid": "fb649ff7-5b09-5f48-8a04-12836b9eed85",

"indicator_category_id": 1,

"indicator_vector": {

"name": "Data-Based Risk Indicators",

"id": 5 },

"data_source_id": 3,

"timestamp": "2018-04-02T10:57:36Z",

"event_type": "indicatorEventDetails",

"entity_type": "user",

"entity_id": "demo_user",

"version": 2,

"occurrence_event_type": "App.SaaS.Clipboard",

"file_size_in_bytes": 98000,

"file_type": "text",

"device_id": "dvc5",

"receiver_type": "XA.Receiver.Windows",

"app_url": "https://www.citrix.com",

"client_ip": "10.xxx.xx.xxx",

"entity_time_zone": "Pacific Standard Time"

}

<!--NeedCopy-->

Le tableau suivant décrit les champs spécifiques au schéma de résumé et au schéma de détails de l’événement pour l’exfiltration de données potentielle.

| Nom du champ | Description |

|---|---|

observation_start_time |

L’heure à partir de laquelle Citrix Analytics commence à surveiller l’activité de l’utilisateur jusqu’à l’horodatage. Si un comportement anormal est détecté pendant cette période, un indicateur de risque est déclenché. |

relevant_event_type |

Indique l’activité de l’utilisateur telle que le téléchargement, l’impression ou la copie des données. |

exfil_data_volume_in_bytes |

La quantité de données exfiltrées. |

occurrence_event_type |

Indique comment l’exfiltration de données s’est produite, par exemple l’opération de presse-papiers dans une application SaaS. |

file_size_in_bytes |

La taille du fichier. |

file_type |

Le type de fichier. |

device_id |

L’ID de l’appareil utilisateur. |

receiver_type |

L’application Citrix Workspace ou Citrix Receiver installée sur l’appareil utilisateur. |

app_url |

L’URL de l’application accédée par l’utilisateur. |

entity_time_zone |

Le fuseau horaire de l’utilisateur. |

Schéma de l’indicateur de risque de connexion suspecte

Schéma de résumé de l’indicateur

{

"tenant_id": "tenant_1",

"indicator_id": "312",

"indicator_uuid": "1b97c3be-abcd-efgh-ijkl-1234567890",

"indicator_category_id": 3,

"indicator_vector":

[

{

"name": "Other Risk Indicators",

"id": 7

},

{

"name":"Location-Based Risk Indicators",

"id":2

},

{

"name":"IP-Based Risk Indicators",

"id":4

},

{

"name": "Device-Based Risk Indicators",

"id": 1

},

],

"data_source_id": 3,

"timestamp": "2020-06-06T12:14:59Z",

"event_type": "indicatorSummary",

"entity_type": "user",

"entity_id": "user2",

"version": 2,

"risk_probability": 0.78,

"indicator_category": "Compromised users",

"indicator_name": "Suspicious logon",

"severity": "medium",

"data_source": "Citrix Apps and Desktops",

"ui_link": "https://analytics.cloud.com/user/ ",

"indicator_type": "builtin",

"occurrence_details":

{

"user_location_risk": 0,

"city": "Some_city",

"observation_start_time": "2020-06-06T12:00:00Z",

"event_count": 1,

"user_device_risk": 75,

"country": "United States",

"device_id": "device2",

"region": "Some_Region",

"client_ip": "99.xx.xx.xx",

"webroot_threat_categories": "'Spam Sources', 'Windows Exploits', 'Web Attacks', 'Botnets', 'Scanners', 'Denial of Service'",

"historical_logon_locations": "[{\"country\":\"United States\",\"latitude\":45.0,\"longitude\":45.0,\"count\":12},{\"country\":\"United States\",\"region\":\"Some_Region_A\",\"city\":\"Some_City_A\",\"latitude\":0.0,\"longitude\":0.0,\"count\":8}]",

"relevant_event_type": "Logon",

"user_network_risk": 100,

"historical_observation_period_in_days": 30,

"suspicious_network_risk": 0

}

}

<!--NeedCopy-->

Schéma des détails de l’événement de l’indicateur

{

"tenant_id": "tenant_1",

"indicator_id": "312",

"indicator_uuid": "1b97c3be-abcd-efgh-ijkl-1234567890",

"indicator_category_id": 3,

"indicator_vector":

[

{

"name": "Other Risk Indicators",

"id": 7

},

{

"name":"Location-Based Risk Indicators",

"id":2

},

{

"name":"IP-Based Risk Indicators",

"id":4

},

{

"name": "Device-Based Risk Indicators",

"id": 1

},

],

"data_source_id": 3,

"timestamp": "2020-06-06 12:02:30",

"event_type": "indicatorEventDetails",

"entity_type": "user",

"entity_id": "user2",

"version": 2,

"occurrence_event_type": "Account.Logon",

"city": "Some_city",

"country": "United States",

"region": "Some_Region",

"latitude": 37.751,

"longitude": -97.822,

"browser": "Firefox 1.3",

"os": "Windows OS",

"device_id": "device2",

"receiver_type": "XA.Receiver.Chrome",

"client_ip": "99.xxx.xx.xx"

}

<!--NeedCopy-->

Le tableau suivant décrit les noms de champ spécifiques au schéma de résumé et au schéma de détails de l’événement pour la connexion suspecte.

| Nom du champ | Description |

|---|---|

historical_logon_locations |

Les emplacements accédés par l’utilisateur et le nombre de fois où chaque emplacement a été accédé pendant la période d’observation. |

historical_observation_period_in_days |

Chaque emplacement est surveillé pendant 30 jours. |

relevant_event_type |

Indique le type d’événement tel que la connexion. |

observation_start_time |

L’heure à partir de laquelle Citrix Analytics commence à surveiller l’activité de l’utilisateur jusqu’à l’horodatage. Si un comportement anormal est détecté pendant cette période, un indicateur de risque est déclenché. |

occurrence_event_type |

Indique le type d’événement utilisateur tel que la connexion au compte. |

country |

Le pays depuis lequel l’utilisateur s’est connecté. |

city |

La ville depuis laquelle l’utilisateur s’est connecté. |

region |

Indique la région depuis laquelle l’utilisateur s’est connecté. |

latitude |

Indique la latitude de l’emplacement depuis lequel l’utilisateur s’est connecté. |

longitude |

Indique la longitude de l’emplacement depuis lequel l’utilisateur s’est connecté. |

browser |

Le navigateur web utilisé par l’utilisateur. |

os |

Le système d’exploitation de l’appareil de l’utilisateur. |

device_id |

Le nom de l’appareil utilisé par l’utilisateur. |

receiver_type |

Le type de l’application Citrix Workspace ou de Citrix Receiver installée sur l’appareil de l’utilisateur. |

user_location_risk |

Indique le niveau de suspicion de l’emplacement depuis lequel l’utilisateur s’est connecté. Niveau de suspicion faible : 0–69, Niveau de suspicion moyen : 70–89, et Niveau de suspicion élevé : 90–100 |

user_device_risk |

Indique le niveau de suspicion de l’appareil depuis lequel l’utilisateur s’est connecté. Niveau de suspicion faible : 0–69, Niveau de suspicion moyen : 70–89, et Niveau de suspicion élevé : 90–100 |

user_network_risk |

Indique le niveau de suspicion du réseau ou du sous-réseau depuis lequel l’utilisateur s’est connecté. Niveau de suspicion faible : 0–69, Niveau de suspicion moyen : 70–89, et Niveau de suspicion élevé : 90–100 |

suspicious_network_risk |

Indique le niveau de menace IP basé sur le flux de renseignements sur les menaces IP de Webroot. Niveau de menace faible : 0–69, Niveau de menace moyen : 70–89, et Niveau de menace élevé : 90–100 |

webroot_threat_categories |

Indique les types de menaces détectées à partir de l’adresse IP basées sur le flux de renseignements sur les menaces IP de Webroot. Les catégories de menaces peuvent être Sources de spam, Exploits Windows, Attaques web, Botnets, Scanners, Déni de service, Réputation, Phishing, Proxy, Non spécifié, Menaces mobiles et Proxy Tor. |

Indicateur Microsoft Active Directory

Schéma de résumé de l’indicateur

{

"data_source": "Microsoft Graph Security",

"entity_id": "demo_user",

"entity_type": "user",

"event_type": "indicatorSummary",

"indicator_category": "Compromised users",

"indicator_id": 1000,

"indicator_name": "MS Active Directory Indicator",

"indicator_vector": {

"name": "IP-Based Risk Indicators",

"id": 4 },

"indicator_type": "builtin",

"indicator_uuid": "9880f479-9fbe-4ab0-8348-a613f9de5eba",

"occurrence_details": {},

"risk_probability": 1.0,

"severity": "low",

"tenant_id": "demo_tenant",

"timestamp": "2021-01-27T16:03:46Z",

"ui_link": "https://analytics-daily.cloud.com/user/",

"version": 2

}

<!--NeedCopy-->

Schéma des détails de l’événement de l’indicateur

{

"entity_id": "demo_user",

"entity_type": "user",

"event_type": "indicatorEventDetails",

"indicator_id": 1000,

"indicator_vector": {

"name": "IP-Based Risk Indicators",

"id": 4 },

"indicator_uuid": "9880f479-9fbe-4ab0-8348-a613f9de5eba",

"tenant_id": "demo_tenant",

"timestamp": "2021-01-27T16:03:46Z",

"version": 2

}

<!--NeedCopy-->

Schéma de l’indicateur de risque personnalisé

La section suivante décrit le schéma de l’indicateur de risque personnalisé.

Remarque

Actuellement, Citrix Analytics envoie les données relatives aux indicateurs de risque personnalisés de Citrix DaaS et Citrix Virtual Apps and Desktops à votre service SIEM.

Le tableau suivant décrit les noms de champ pour le schéma de résumé de l’indicateur de risque personnalisé.

| Nom du champ | Description |

|---|---|

data source |

Les produits qui envoient des données à Citrix Analytics for Security. Par exemple : Citrix Secure Private Access, Citrix Gateway et Citrix Apps and Desktops. |

data_source_id |

L’ID associé à une source de données. ID 1 = Citrix Gateway, ID 2 = Citrix Endpoint Management, ID 3 = Citrix Apps and Desktops, ID 4 = Citrix Secure Private Access |

entity_id |

L’ID associé à l’entité à risque. |

entity_type |

L’entité à risque. Dans ce cas, l’entité est un utilisateur. |

event_type |

Le type de données envoyées au service SIEM. Dans ce cas, le type d’événement est le résumé de l’indicateur de risque. |

indicator_category |

Indique les catégories d’indicateurs de risque. Les indicateurs de risque sont regroupés dans l’une des catégories de risque : point de terminaison compromis, utilisateurs compromis, exfiltration de données ou menaces internes. |

indicator_id |

L’ID unique associé à l’indicateur de risque. |

indicator_category_id |

L’ID associé à la catégorie d’indicateur de risque. ID 1 = Exfiltration de données, ID 2 = Menaces internes, ID 3 = Utilisateurs compromis, ID 4 = Points de terminaison compromis |

indicator_name |

Le nom de l’indicateur de risque. Pour un indicateur de risque personnalisé, ce nom est défini lors de la création de l’indicateur. |

indicator_type |

Indique si l’indicateur de risque est par défaut (intégré) ou personnalisé. |

indicator_uuid |

L’ID unique associé à l’instance de l’indicateur de risque. |

occurrence_details |

Les détails de la condition de déclenchement de l’indicateur de risque. |

pre_configured |

Indique si l’indicateur de risque personnalisé est préconfiguré. |

risk_probability |

Indique les chances de risque associées à l’événement utilisateur. La valeur varie de 0 à 1,0. Pour un indicateur de risque personnalisé, la risk_probability est toujours de 1,0 car il s’agit d’un indicateur basé sur une politique. |

severity |

Indique la gravité du risque. Elle peut être faible, moyenne ou élevée. |

tenant_id |

L’identité unique du client. |

timestamp |

La date et l’heure du déclenchement de l’indicateur de risque. |

ui_link |

Le lien vers la vue chronologique de l’utilisateur sur l’interface utilisateur de Citrix Analytics. |

version |

La version du schéma des données traitées. La version actuelle du schéma est 2. |

Le tableau suivant décrit les noms de champ communs au schéma de détails de l’événement de l’indicateur de risque personnalisé.

| Nom du champ | Description |

|---|---|

data_source_id |

L’ID associé à une source de données. ID 1 = Citrix Gateway, ID 2 = Citrix Endpoint Management, ID 3 = Citrix Apps and Desktops, ID 4 = Citrix Secure Private Access |

indicator_category_id |

L’ID associé à la catégorie d’indicateur de risque. ID 1 = Exfiltration de données, ID 2 = Menaces internes, ID 3 = Utilisateurs compromis, ID 4 = Points de terminaison compromis |

event_type |

Le type de données envoyées au service SIEM. Dans ce cas, le type d’événement est les détails de l’événement de l’indicateur de risque. |

tenant_id |

L’identité unique du client. |

entity_id |

L’ID associé à l’entité à risque. |

entity_type |

L’entité à risque. Dans ce cas, il s’agit de l’utilisateur. |

indicator_id |

L’ID unique associé à l’indicateur de risque. |

indicator_uuid |

L’ID unique associé à l’instance de l’indicateur de risque. |

timestamp |

La date et l’heure du déclenchement de l’indicateur de risque. |

version |

La version du schéma des données traitées. La version actuelle du schéma est 2. |

event_id |

L’ID associé à l’événement utilisateur. |

occurrence_event_type |

Indique le type d’événement utilisateur tel que la connexion de session, le lancement de session et la connexion de compte. |

product |

Indique le type d’application Citrix Workspace tel que l’application Citrix Workspace pour Windows. |

client_ip |

L’adresse IP de l’appareil de l’utilisateur. |

session_user_name |

Le nom d’utilisateur associé à la session Citrix Apps and Desktops. |

city |

Le nom de la ville depuis laquelle l’activité de l’utilisateur est détectée. |

country |

Le nom du pays depuis lequel l’activité de l’utilisateur est détectée. |

device_id |

Le nom de l’appareil utilisé par l’utilisateur. |

os_name |

Le système d’exploitation installé sur l’appareil de l’utilisateur. Pour plus d’informations, consultez Recherche en libre-service pour Apps and Desktops. |

os_version |

La version du système d’exploitation installé sur l’appareil de l’utilisateur. Pour plus d’informations, consultez Recherche en libre-service pour Apps and Desktops. |

os_extra_info |

Les détails supplémentaires associés au système d’exploitation installé sur l’appareil de l’utilisateur. Pour plus d’informations, consultez Recherche en libre-service pour Apps and Desktops. |

Indicateur de risque personnalisé pour Citrix DaaS et Citrix Virtual Apps and Desktops

Schéma de résumé de l’indicateur

{

"data_source": " Citrix Apps and Desktops",

"data_source_id": 3,

"entity_id": "demo_user",

"entity_type": "user",

"event_type": "indicatorSummary",

"indicator_category": "Compromised users",

"indicator_category_id": 3,

"indicator_id": "ca97a656ab0442b78f3514052d595936",

"indicator_name": "Demo_user_usage",

"indicator_type": "custom",

"indicator_uuid": "8e680e29-d742-4e09-9a40-78d1d9730ea5",

"occurrence_details": {

"condition": "User-Name ~ demo_user", "happen": 0, "new_entities": "", "repeat": 0, "time_quantity": 0, "time_unit": "", "type": "everyTime"},

"pre_configured": "N",

"risk_probability": 1.0,

"severity": "low",

"tenant_id": "demo_tenant",

"timestamp": "2021-02-10T14:47:25Z",

"ui_link": "https://analytics.cloud.com/user/ ",

"version": 2

}

<!--NeedCopy-->

Schéma des détails de l’événement de l’indicateur pour l’événement de connexion de session

{

"event_type": "indicatorEventDetails",

"data_source_id": 3,

"indicator_category_id": 3,

"tenant_id": "demo_tenant",

"entity_id": "demo_user",

"entity_type": "user",

"indicator_id": "9033b2f6a8914a9282937b35ce497bcf",

"timestamp": "2021-03-19T10:08:05Z",

"indicator_uuid": "e0abfcb4-fd41-4612-ad59-ef7567508ac0",

"version": 2,

"event_id": "8fc3dd5e-d049-448a-ab70-0fc4d554e41e",

"occurrence_event_type": "Session.Logon",

"product": "XA.Receiver.Windows",

"client_ip": "103.xx.xxx.xxx",

"session_user_name": "user01",

"city": "Mumbai",

"country": "India",

"device_id": "5-Synthetic_device",

"os_name": "Windows NT 6.1",

"os_version": "7601",

"os_extra_info": "Service Pack 1",

"app_name": "notepad",

"launch_type": "Application",

"domain": "test_domain",

"server_name": "SYD04-MS1-S102",

"session_guid": "f466e318-9065-440c-84a2-eec49d978a96",

}

<!--NeedCopy-->

Le tableau suivant décrit les noms de champ spécifiques au schéma de détails de l’événement pour l’événement de connexion de session.

| Nom du champ | Description |

|---|---|

app_name |

Nom d’une application ou d’un bureau lancé. |

launch_type |

Indique soit une application, soit un bureau. |

domain |

Le nom de domaine du serveur qui a envoyé la requête. |

server_name |

Nom du serveur. |

session_guid |

Le GUID de la session active. |

Schéma des détails de l’événement de l’indicateur pour l’événement de lancement de session

{