Google Cloud

コネクタ構成には、アプライアンスがGoogle Cloud上の特定のプロジェクトにアクセスするために使用する資格情報が含まれています。アプライアンスでアクセスしたいGoogle Cloudプロジェクトごとにコネクタ構成が必要です。

Google Cloudでレイヤーを作成するには、Google Cloudコネクタ構成が必要です。この記事では、コネクタに必要な値について説明します。構成の詳細と作成方法については、コネクタ構成を参照してください。

注:

Google Cloudコネクタは現在、Image Portability Service機能と互換性がありません。

開始前の準備

Google Cloudの要件

このセクションでは、以下について説明します。

- このコネクタ構成を作成するために必要なGoogle Cloudアカウント情報。

- App Layeringに必要なGoogle Cloudストレージ。

必要なGoogle Cloudサービスアカウントとサービスアカウントキー

Google Cloudコネクタ構成には、以下の情報が必要です。

- プロジェクト - Google CloudプロジェクトのプロジェクトID。

- サービスアカウントキーファイル - コネクタ構成に代わってサービスアカウントとしてAPI呼び出しを行うため。

- ストレージバケット: コネクタによってアップロードされた仮想ディスクを保存するためのGoogle Cloud内のストレージの場所。

- インスタンステンプレート: 仮想マシンを作成するための目的の設定を持つGoogle Cloud VMテンプレート。

- ディスクタイプ: Google Cloudストレージのタイプ。

- ゾーン: コネクタ構成を使用してレイヤーを作成したり、イメージを公開したりする予定のGoogle Cloudゾーン。

必要なGoogle Cloudストレージバケット

App Layeringに使用するすべてのアカウントは、以下の要件を満たす必要があります。

- アプライアンスに使用されるストレージバケットとは別であること。

- 仮想マシンをデプロイする予定のGoogle Cloudの場所に存在すること。

App Layeringに関する考慮事項

OSレイヤー

別のプラットフォームで作成されたOSイメージを使用する予定がある場合は、以下の準備をしてください。

- 別のプラットフォームで実行されているApp LayeringアプライアンスからOSレイヤーをエクスポートする。

- Google Cloudで実行されているApp Layeringアプライアンスを使用してOSレイヤーをインポートする。

- インポートしたOSレイヤーにバージョンを追加し、Google Cloudで実行できるように準備する。

プラットフォームレイヤー

Google Cloudでレイヤーを作成したり、レイヤー化されたイメージを公開したりするには、Citrix® Machine Creationなどのプロビジョニングサービスにイメージを公開する場合にのみプラットフォームレイヤーが必要です。

プラットフォームレイヤーを作成する際、Google Cloudツールをインストールする必要はありません。Google Cloudツールが存在しない場合、マシンが起動したときにGoogle Cloudがそれらをパッケージングマシンにインストールします。

プラットフォームレイヤーを作成する場合、必要なソフトウェアインストーラー(例:Provisioning Serviceソフトウェア)は、パッケージングマシンからアクセスできる必要があります。

注:

- Google Cloudにイメージを公開する予定がある場合は、以下の手順で設定できるMachine Creation for Google Cloud Connectorを使用してください。

- Google Cloud ConnectorとMachine Creation for Google Cloud ConnectorはどちらもImage Portability Service機能と互換性がありません。

Googleサービスアカウントとサービスアカウントキーファイルの作成

App Layeringアプライアンスと接続したいGoogle Cloudプロジェクトごとに、以下の手順を使用してください。

-

console.cloud.google.comにログインします。

-

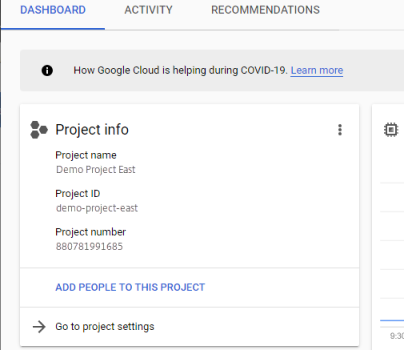

プロジェクトを選択し、[Go To Project Settings] をクリックします。

-

左側のペインで、[Service Accounts] をクリックします。

-

ページ上部で、[+ CREATE SERVICE ACCOUNT] をクリックします。

-

サービスアカウントの詳細を追加します。

- このサービスアカウントの名前: 説明的な名前。例: TestEast1

- サービスアカウントID: 名前フィールドに入力した値が自動的に入力されるので、その値を使用します。

-

[作成] ボタンをクリックします。

サービスアカウントのロールの追加

[ロールを選択] ボックスで、必要なロールを選択します。

- Storage Admin

- Compute Admin

- Service Account User

-

[続行] ボタンをクリックします。

-

[完了] ボタンをクリックします。ロールへのユーザーアクセスは不要です。

サービスアカウントキーファイルの作成

-

プロジェクトから、左側の[サービスアカウント]タブを選択します。

-

キーファイルを作成したいサービスアカウントの右側にある3つの縦の点(︙)をクリックします。

-

[キーを作成] を選択します。

-

ポップアップで、JSONラジオボタンを選択し、[作成] ボタンをクリックします。

-

キーをファイルに保存するよう求められたら、任意の名前を入力するか、デフォルトの名前をそのまま使用します。サービスアカウント画面に戻ります。

-

サービスアカウントをクリックして、キーが存在することを確認します。

サービスアカウントロールの編集

ロールを編集するには、以下の手順を実行します。

-

サービスアカウントを作成したときと同じように、プロジェクトのUI画面に移動します。

-

左上のハンバーガーメニューから、[IAMと管理] を展開し、[リソースの管理] を選択します。

-

プロジェクトを選択し、右側のフィルタツリーに編集したいサービスアカウントを入力します。サービスアカウント名が表示されます。

-

各ロールを編集して、ロールに含めるか削除し、結果を保存します。

注:

サービスアカウントからすべての権限を削除すると、IAMページには表示されなくなります(IAMページには少なくとも1つのロールが割り当てられているアカウントのみが表示されるため)。ただし、サービスアカウント画面には表示されます。権限を再度追加するには、IAMページに移動する必要があります。

-

[追加] ボタンをクリックします。

-

[「現在の」プロジェクトにメンバー、ロールを追加] パネルの[新しいメンバー]フィールドに、権限を付与したいメンバーの名前を入力します。

-

メンバーに付与したいロールを選択し、[保存] ボタンをクリックします。