エンタープライズWeb、TCP、SaaSアプリケーションのアダプティブアクセスとセキュリティ制御

今日の絶え間なく変化する状況では、アプリケーションセキュリティはあらゆるビジネスにとって不可欠です。コンテキスト認識型のセキュリティ決定を行い、アプリケーションへのアクセスを有効にすると、ユーザーへのアクセスを有効にしながら、関連するリスクが軽減されます。

Citrix Secure Private Accessサービスのアダプティブアクセス機能は、アプリケーションへの安全なアクセスを提供する包括的なゼロトラストアクセスアプローチを提供します。アダプティブアクセスにより、管理者はコンテキストに基づいてユーザーがアクセスできるアプリに、きめ細かなレベルでアクセスできるようになります。ここで「コンテキスト」という用語は次のことを指します。

- ユーザーとグループ (ユーザーとユーザーグループ)

- デバイス (デスクトップまたはモバイルデバイス)

- ロケーション (ジオロケーションまたはネットワークロケーション)

- デバイスポスチャ (デバイスポスチャチェック)

- リスク(ユーザーリスクスコア)

アダプティブアクセス機能は、アクセスされているアプリケーションに適応ポリシーを適用します。これらのポリシーは、コンテキストに基づいてリスクを決定し、エンタープライズWeb、SaaS、TCP、およびUDPアプリへのアクセスを許可または拒否する動的なアクセス決定を行います。

機能

アプリケーションへのアクセスを許可または拒否するために、管理者は、ユーザー、ユーザーグループ、ユーザーがアプリケーションにアクセスするデバイス、ユーザーがアプリケーションにアクセスしている場所(国またはネットワークの場所)、およびユーザーのリスクスコアに基づいてポリシーを作成します。

アダプティブアクセスポリシーは、Secure Private Access サービスに SaaS または Web アプリケーションを追加するときに構成されるアプリケーション固有のセキュリティポリシーよりも優先されます。アプリごとのセキュリティ制御は、適応型アクセスポリシーによって上書きされます。

アダプティブアクセスポリシーは、次の 3 つのシナリオで評価されます。

-

Secure Private Access サービスからの Web、TCP、または SaaS アプリケーションの列挙中 — このユーザーに対するアプリケーションアクセスが拒否された場合、ユーザーはこのアプリケーションをワークスペースに表示できません。

-

アプリケーションの起動中 — アプリを列挙した後、アダプティブポリシーがアクセスを拒否するように変更された場合、アプリが以前に列挙されていたとしても、ユーザーはアプリを起動できません。

-

Citrix Enterprise Browserまたはリモートブラウザ隔離サービスでアプリを開くと、Citrix Enterprise Browserはある程度のセキュリティ制御を行います。これらのコントロールは、クライアントによって強制されます。Citrix Enterprise Browserが起動すると、サーバーはユーザーの適応型ポリシーを評価し、それらのポリシーをクライアントに返します。その後、クライアントはポリシーをCitrix Enterprise Browser でローカルに適用します。

複数のルールを含む適応型アクセスポリシーの作成

1 つのポリシー内で、複数のアクセスルールを作成し、さまざまなユーザーまたはユーザーグループにさまざまなアクセス条件を設定できます。これらのルールは、HTTP/HTTPS アプリケーションと TCP/UDP アプリケーションの両方に、すべて 1 つのポリシー内で個別に適用できます。

Secure Private Accessのアクセスポリシーにより、ユーザーまたはユーザーのデバイスのコンテキストに基づいてアプリへのアクセスを有効または無効にできます。さらに、次のセキュリティ制限を追加することで、アプリへの制限付きアクセスを有効にできます。

- クリップボードへのアクセスを制限する

- 印刷を制限

- ダウンロードを制限

- アップロードを制限する

- ウォーターマークを表示

- キーロギングを制限する

- 画面キャプチャを制限する

これらの制限の詳細については、「 利用可能なアクセス制限」を参照してください。

アクセスポリシーを設定する前に、次のタスクを完了していることを確認してください。

-

ナビゲーションペインで、[ アクセスポリシー ] をクリックし、[ ポリシーの作成] をクリックします。

初めてのユーザの場合、[ アクセスポリシー(Access Policies)] ランディングページにはポリシーが表示されません。ポリシーを作成すると、ここに一覧表示されます。

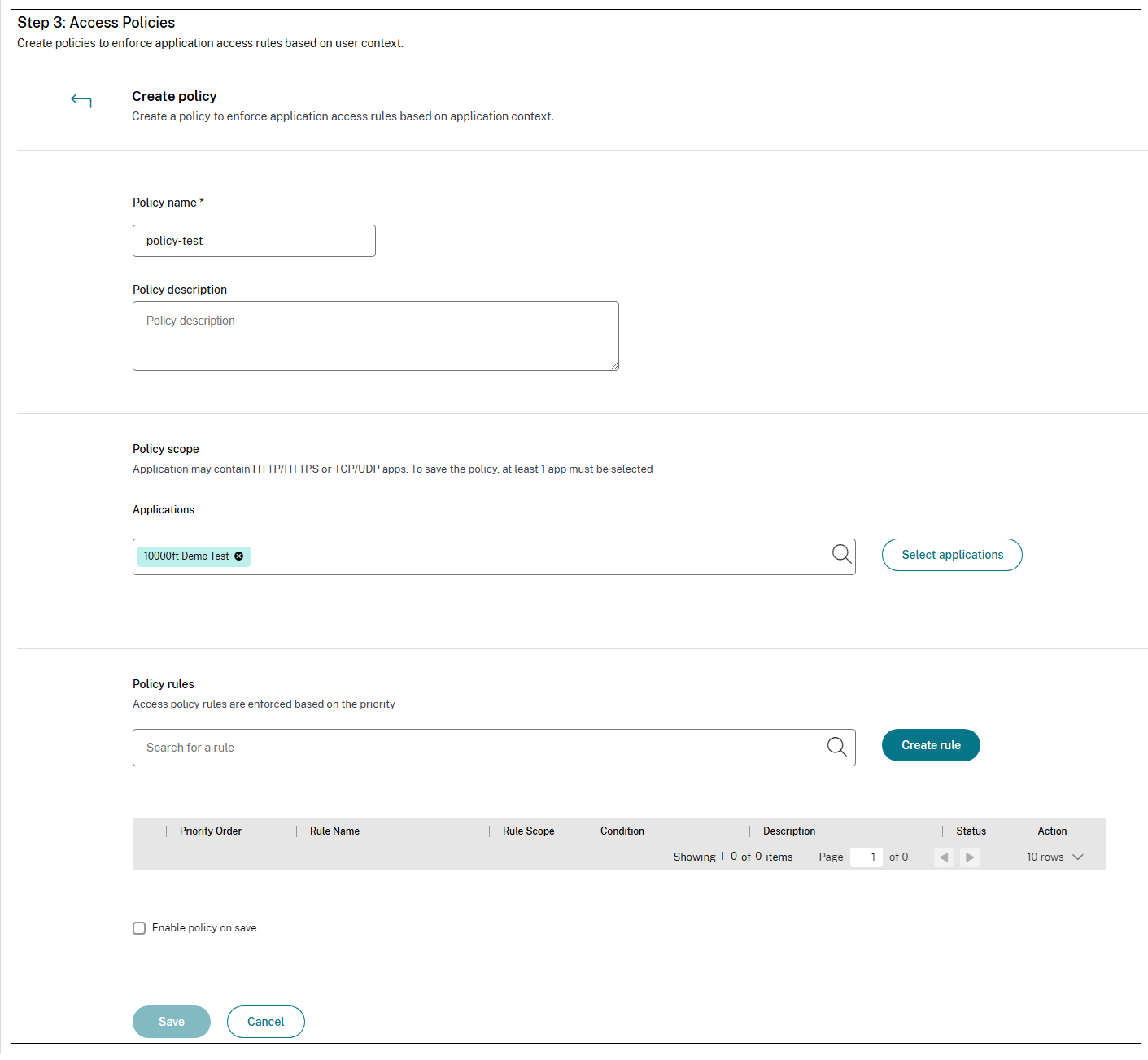

- ポリシー名とポリシーの説明を入力します。

- 「 アプリケーション」で、このポリシーを適用する必要があるアプリまたはアプリのセットを選択します。

-

「 Create Rule 」をクリックして、ポリシーのルールを作成します。

-

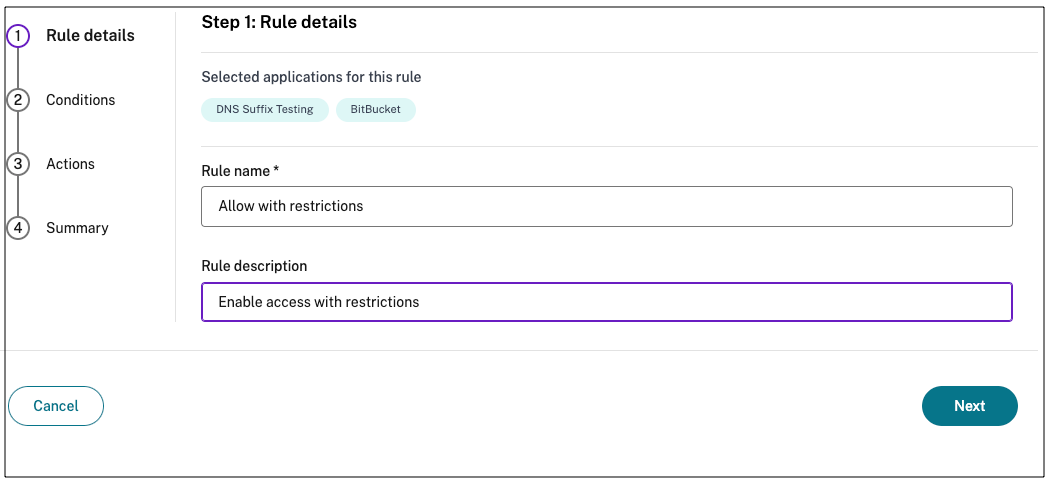

ルール名とルールの簡単な説明を入力して、[ 次へ] をクリックします。

-

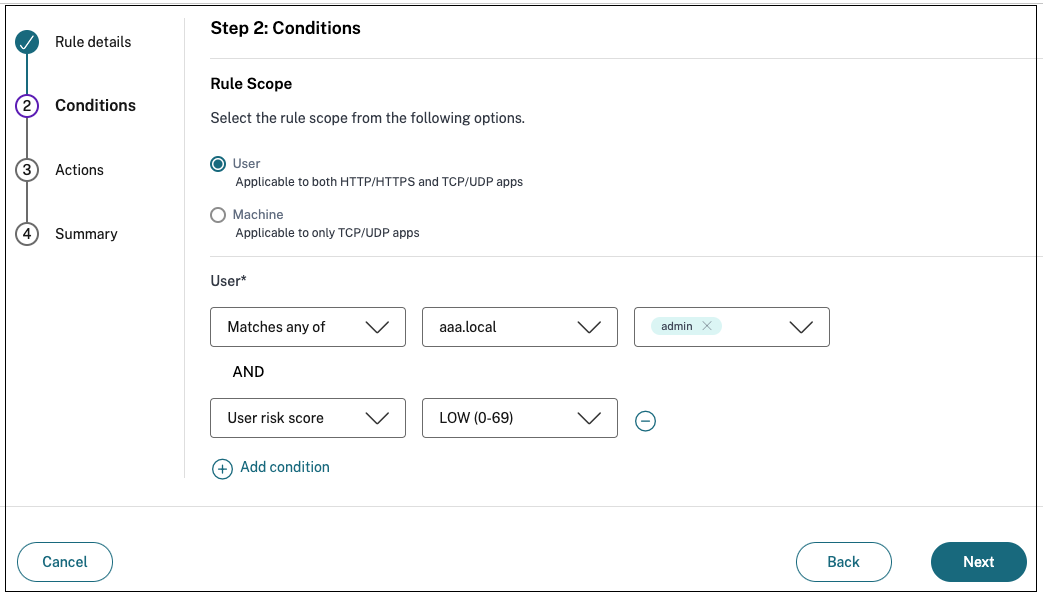

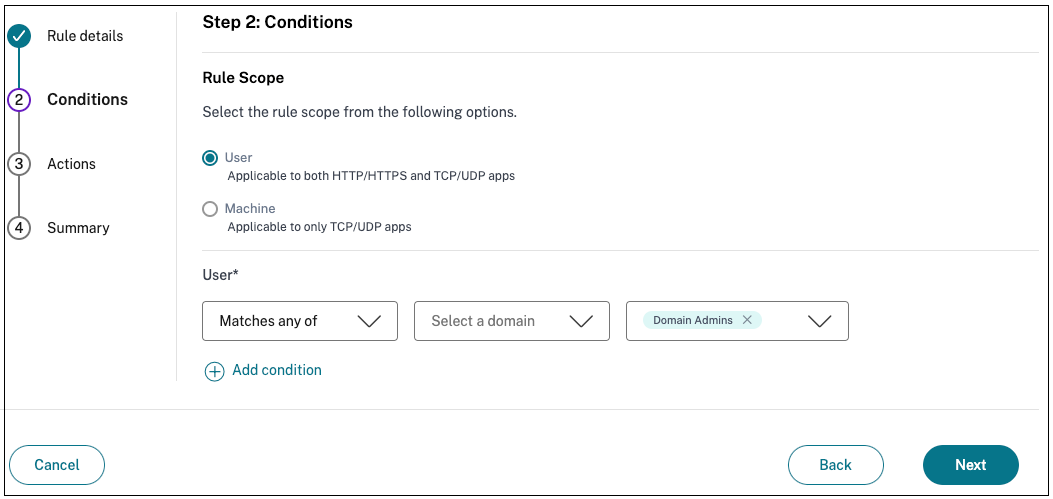

ユーザーの条件を選択します。ユーザー条件は 、ユーザーにアプリケーションへのアクセスを許可するための必須条件です。次のいずれかを選択します:

- いずれかに一致 — フィールドに表示されている名前のいずれかに一致し、選択したドメインに属するユーザーまたはグループのみがアクセスを許可されます。

- いずれにも一致しない -フィールドに表示され、選択したドメインに属するユーザーまたはグループを除くすべてのユーザーまたはグループがアクセスを許可されます。

-

(オプション) コンテキストに基づいて複数の条件を追加するには、「+」をクリックします。

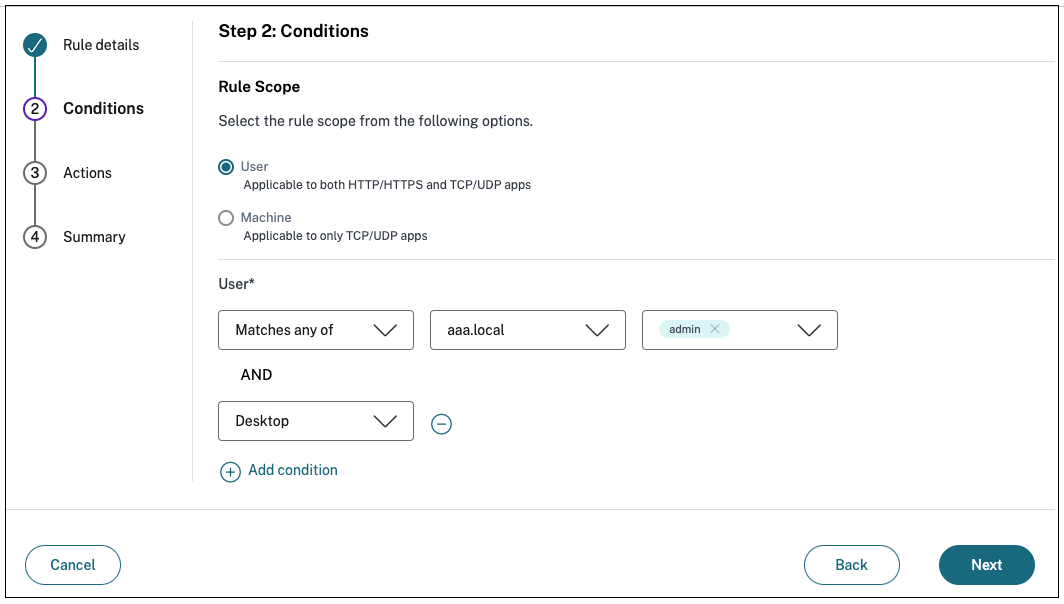

コンテキストに基づいて条件を追加すると、その条件に AND 演算が適用され、 Users* とオプションのコンテキストベースの条件が満たされた場合にのみポリシーが評価されます。状況に応じて次の条件を適用できます。

- **デスクトップまたはモバイルデバイス** — アプリへのアクセスを有効にするデバイスを選択します。

- 位置情報 — ユーザーがアプリにアクセスしている条件と地理的位置を選択します。

- ネットワークの場所 — ユーザーがアプリにアクセスする際に使用する条件とネットワークを選択します。

- デバイスポスチャチェック — アプリケーションにアクセスするためにユーザーデバイスが通過しなければならない条件を選択します。

- ユーザーリスクスコア — ユーザーにアプリケーションへのアクセスを提供する必要があるリスクスコアカテゴリを選択します。

- [次へ] をクリックします。

-

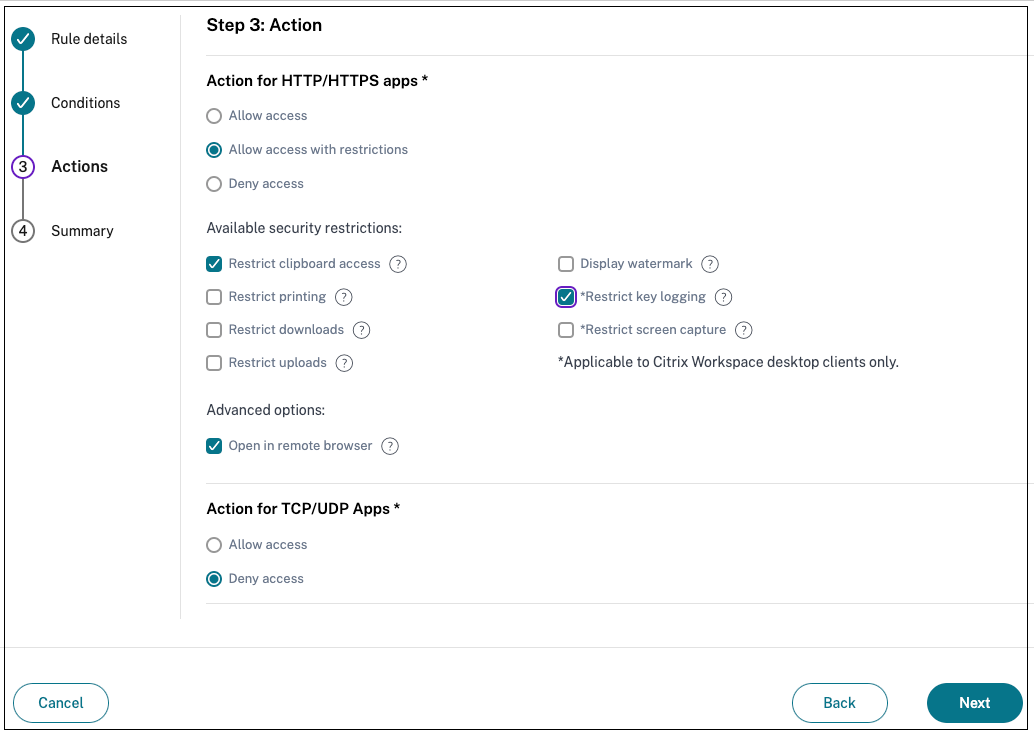

条件評価に基づいて適用する必要があるアクションを選択します。

- HTTP/HTTPS アプリの場合、以下を選択できます。

- アクセスを許可

- 制限付きでアクセスを許可

- アクセスを拒否

注:

[ 制限付きアクセスを許可] を選択した場合は、アプリに適用する制限を選択する必要があります。制限の詳細については、「 使用可能なアクセス制限オプション」を参照してください。また、アプリをリモートブラウザで開くか、Citrix Secure Browserで開くかを指定することもできます。

- TCP/UDP アクセスでは、以下を選択できます。

- アクセスを許可

- アクセスを拒否

- HTTP/HTTPS アプリの場合、以下を選択できます。

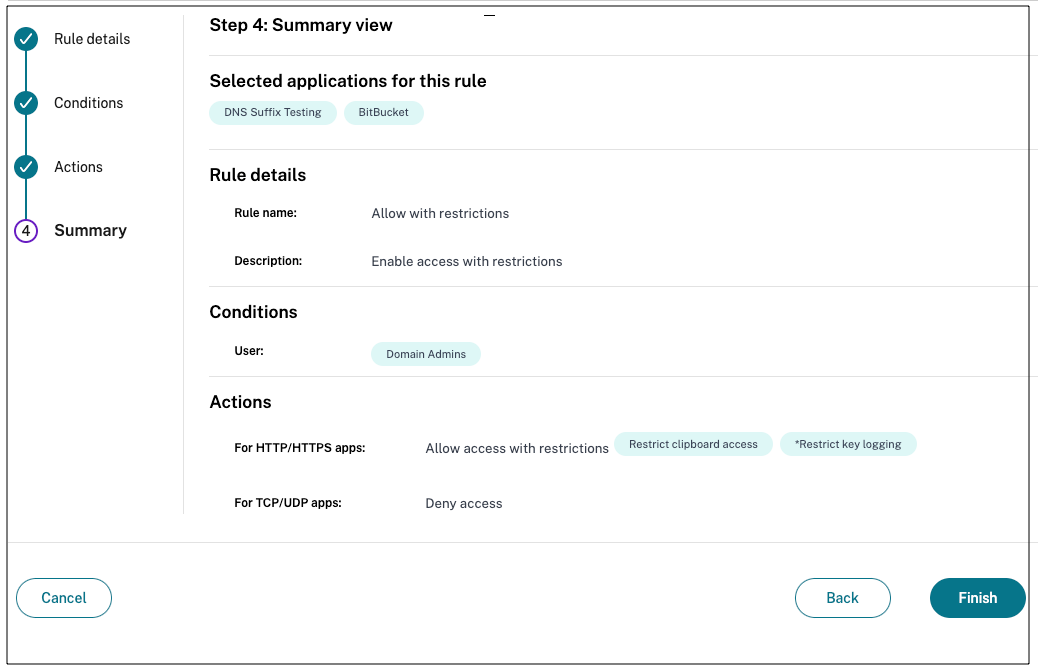

- [次へ] をクリックします。「概要」ページには、ポリシーの詳細が表示されます。

-

詳細を確認して [ 完了] をクリックします。

ポリシー作成後に覚えておくべきポイント

-

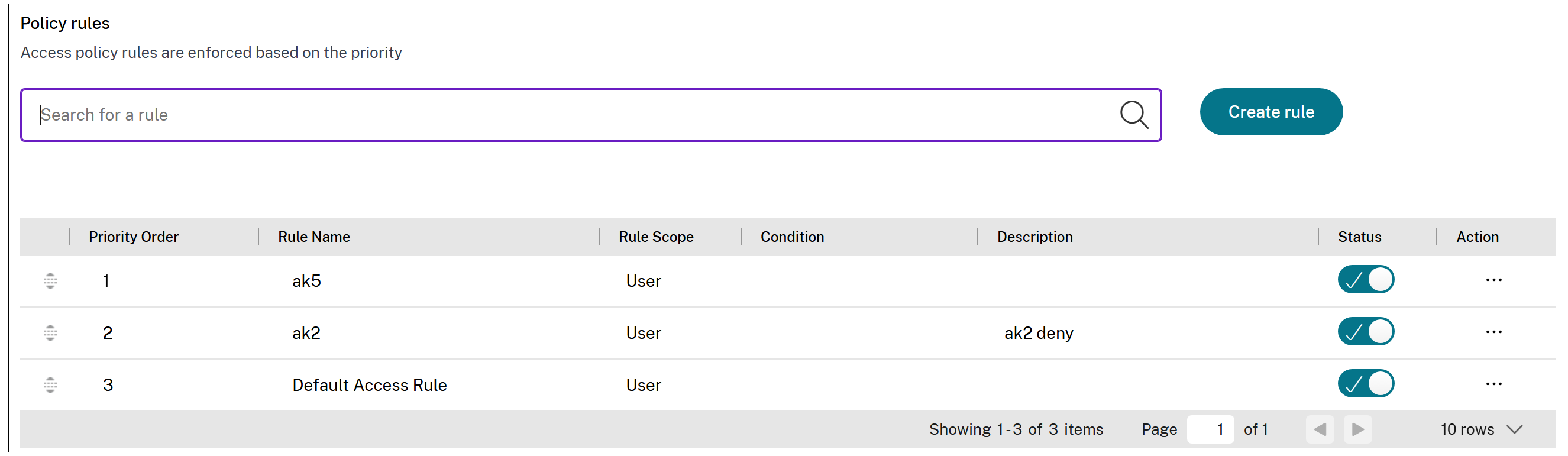

作成したポリシーは [ポリシールール] セクションに表示され、デフォルトで有効になっています。必要に応じてルールを無効にできます。ただし、ポリシーをアクティブにするには、少なくとも 1 つのルールが有効になっていることを確認してください。

-

デフォルトでは、ポリシーには優先順位が割り当てられます。値が小さい優先度が最も高くなります。優先順位が最も低いルールが最初に評価されます。ルール (n) が定義された条件と一致しない場合、次のルール (n+1) が評価され、以降も同様です。

優先順位の例によるルールの評価:

ルール 1 とルール 2 の 2 つのルールを作成したと仮定します。 ルール1はユーザーAに割り当てられ、ルール2はユーザーBに割り当てられます。その後、両方のルールが評価されます。 ルール 1 とルール 2 の両方がユーザ A に割り当てられていると仮定します。この場合、ルール 1 の優先度が高くなります。ルール 1 の条件が満たされると、ルール 1 が適用され、ルール 2 はスキップされます。それ以外の場合、ルール 1 の条件が満たされない場合、ルール 2 がユーザー A に適用されます。

注:

どのルールも評価されない場合、アプリはユーザーに列挙されません。

利用可能なアクセス制限オプション

「 制限付きアクセスを許可する」アクションを選択するときは、セキュリティ制限を少なくとも1 つ選択する必要があります。これらのセキュリティ制限は、システムであらかじめ定義されています。管理者は、他の組み合わせを変更したり追加したりすることはできません。詳細については、「 利用可能なアクセス制限オプション」を参照してください

デバイスに基づくアダプティブアクセス

ユーザーがアプリケーションにアクセスするプラットフォーム(モバイルデバイスまたはデスクトップコンピューター)に基づいて適応型アクセスポリシーを構成するには、「 複数のルールを含む適応型アクセスポリシーの作成 」手順に従い、次の変更を行います。

- 「 ステップ 2: 条件 」ページで、「 条件を追加」をクリックします。

- [ デスクトップ ] または [ モバイルデバイス] を選択します。

- ポリシー設定を完了します。

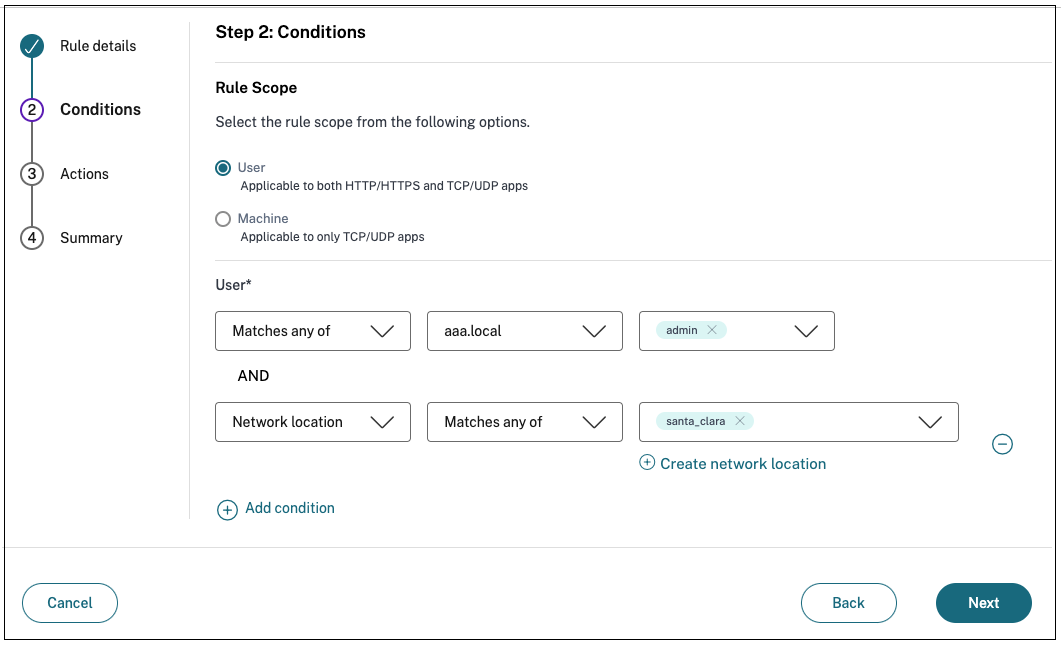

場所に基づくアダプティブアクセス

管理者は、ユーザーがアプリケーションにアクセスしている場所に基づいて、アダプティブアクセスポリシーを設定できます。ロケーションは、ユーザーがアプリケーションにアクセスしている国またはユーザーのネットワークロケーションです。ネットワークの場所は、IP アドレス範囲またはサブネットアドレスを使用して定義されます。

ロケーションに基づいてアダプティブアクセスポリシーを設定するには、以下の変更を加えた [複数のルールを含むアダプティブアクセスポリシーの作成] 手順を使用してください。

- 「 ステップ 2: 条件 」ページで、「 条件を追加」をクリックします。

- [位置情報 ] または [ **ネットワークロケーション**] を選択します。

- 複数のジオロケーションまたはネットワークロケーションを設定している場合は、要件に応じて次のいずれかを選択します。

- [次のいずれかに一致 ] — 地理的位置またはネットワーク位置が、データベースに構成されている地理的位置またはネットワーク位置のいずれかに一致します。

- いずれにも一致しない — 地理的位置またはネットワーク位置が、データベースに構成されている地理的位置またはネットワーク位置と一致しません。

注:

-

Geo-locationを選択すると、ユーザーの送信元 IP アドレスが国データベースの IP アドレスで評価されます。ユーザーの IP アドレスがポリシー内の国にマップされている場合、ポリシーが適用されます。国が一致しない場合、この適応ポリシーはスキップされ、次のアダプティブポリシーが評価されます。

-

[ ネットワークロケーション] では、既存のネットワークロケーションを選択するか、ネットワークロケーションを作成できます。新しいネットワークロケーションを作成するには、[ ネットワークロケーションの作成] をクリックします。

-

Citrix Cloud > Citrix Workspace > アクセス > アダプティブアクセスからアダプティブアクセスが有効になっていることを確認してください。そうでない場合は、ロケーションタグを追加できません。詳細については、「 アダプティブアクセスを有効にする」を参照してください。

-

Citrix Cloud コンソールからネットワークの場所を作成することもできます。詳しくは、「 Citrix Cloud ネットワークの場所の構成」を参照してください。

- ポリシー設定を完了します。

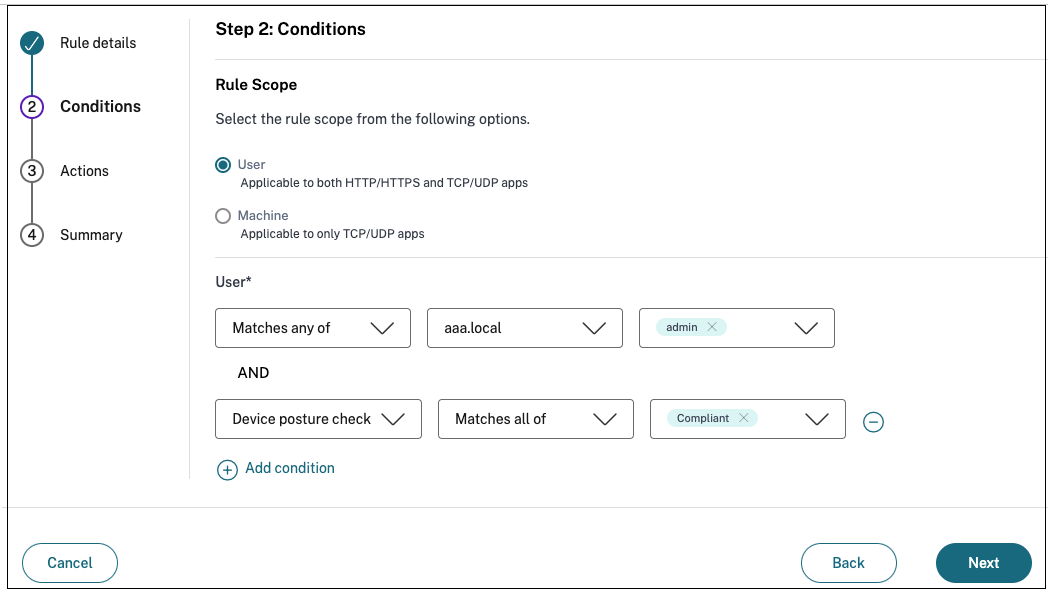

デバイスポスチャに基づくアダプティブアクセス

デバイスポスチャタグを使用してアクセス制御を強制するように Secure Private Access サービスを設定できます。デバイスポスチャ検証後にデバイスのログインが許可されると、そのデバイスは準拠または非準拠として分類できます。この情報は、Citrix DaaSサービスおよびCitrix Secure Private Accessサービスにタグとして提供され、デバイスの状態に基づいてコンテキストアクセスを提供するために使用されます。

デバイスポスチャサービスの詳細については、「 デバイスポスチャ」を参照してください。

デバイスポスチャに基づいてアダプティブアクセスポリシーを設定するには、「 複数のルールを含むアダプティブアクセスポリシーの作成」の手順に従い 、以下の変更を加えます。

- 「 ステップ 2: 条件 」ページで、「 条件を追加」をクリックします。

- ドロップダウンメニューから [ デバイスポスチャチェック ] と [論理式] を選択します。

- カスタムタグに次のいずれかの値を入力します:

- 準拠-準拠デバイス用

- 非準拠-非準拠デバイス用

注:

デバイス分類タグの構文は、先ほど説明したのと同じ方法、つまり頭文字を大文字 (Compliant)、非準拠 (Compliant) で入力する必要があります。そうしないと、デバイスポスチャポリシーが意図したとおりに機能しません。

ユーザーリスクスコアに基づくアダプティブアクセス

重要:

この機能は、顧客が Security Analytics エンタイトルメントを持っている場合にのみ使用できます。

ユーザーリスクスコアは、企業内のユーザーアクティビティに関連するリスクを判断するためのスコアリングシステムです。リスク指標は、疑わしいと思われるユーザーアクティビティや、組織にセキュリティ上の脅威を与える可能性のあるユーザーアクティビティに割り当てられます。リスク指標は、ユーザーの行動が正常から逸脱したときにトリガーされます。各リスク指標には、1 つ以上のリスク要因を関連付けることができます。これらのリスク要因は、ユーザーイベントの異常の種類を判断するのに役立ちます。リスク指標とそれに関連するリスク要因は、ユーザーのリスクスコアを決定します。リスクスコアは定期的に計算され、アクションとリスクスコアの更新の間には遅延があります。詳しくは、「 Citrix ユーザーリスク指標」を参照してください。

リスクスコアを含む適応型アクセスポリシーを設定するには、 以下の変更を加えた複数のルールを含む適応型アクセスポリシーの作成手順を使用してください 。

- 「 ステップ 2: 条件 」ページで、「 条件を追加」をクリックします。

-

[ ユーザーリスクスコア ] を選択し、次にリスク条件を選択します。

-

CAS サービスから取得したプリセットタグ

- 低 1—69

- ミディアム 70—89

- 高 90—100

注:

リスクスコアが0の場合、リスクレベル「低」とは見なされません。

- しきい値の種類

- 次より大きい、または等しい

- 次より小さいか等しい

- 数値の範囲

- 範囲

-