Secure Private Accessサービスソリューションの概要

ソリューションの概要

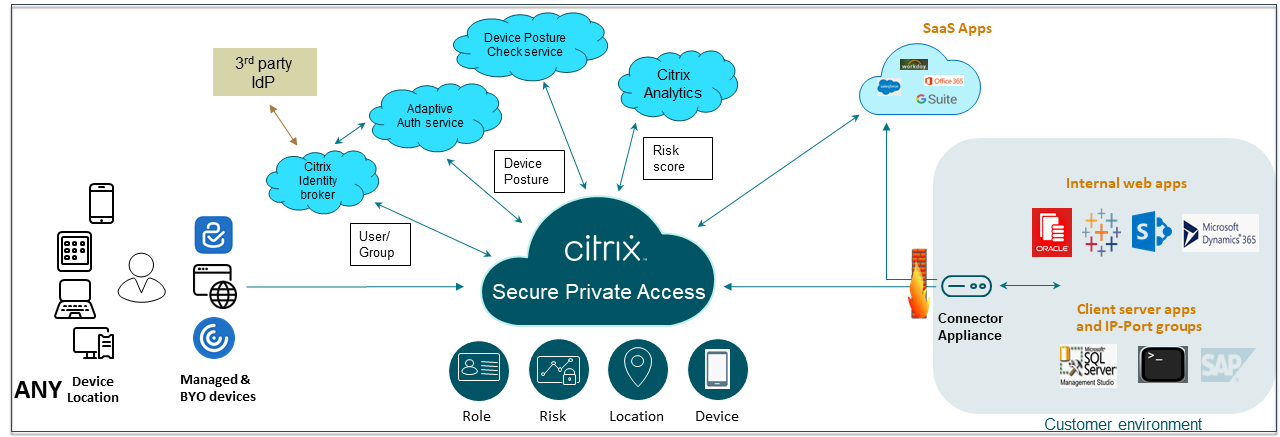

従来の VPN ソリューションでは、エンドユーザー デバイスを管理し、ネットワーク レベルでアクセスを提供し、静的なアクセス制御ポリシーを適用する必要があります。 Citrix Secure Private Access は、BYO デバイスからの脅威から保護するための一連のセキュリティ制御を IT に提供し、管理対象デバイスか BYO デバイスかを問わず、あらゆるデバイスから IT 承認アプリケーションにアクセスする選択肢をユーザーに提供します。

Citrix Secure Private Access は、適応型認証、シングル サインオン サポート、アプリケーションの強化されたセキュリティ制御を提供します。 Secure Private Access は、デバイス ポスチャ サービスを使用してセッションを確立する前に、エンド ユーザーのデバイスをスキャンする機能も提供します。 管理者は、適応認証またはデバイス ポスチャの結果に基づいて、アプリの認証方法を定義できます。

適応型セキュリティ

適応認証は、現在のリクエストに適した認証フローを決定します。 適応認証は、デバイスの状態、地理的な場所、ネットワーク セグメント、ユーザーの組織/部門のメンバーシップを識別できます。 取得した情報に基づいて、管理者は IT 承認アプリに対してユーザーを認証する方法を定義できます。 これにより、組織は、パブリック SaaS アプリ、プライベート Web アプリ、プライベート クライアント サーバー アプリ、Desktops as a Service (DaaS) など、すべてのリソースにわたって同じ認証ポリシー フレームワークを実装できます。 詳細については、 アダプティブ セキュリティを参照してください。

アプリケーションアクセス

Secure Private Access を使用すると、VPN に依存せずにオンプレミスの Web アプリへの接続を作成できます。 この VPN なしの接続では、オンプレミスに展開されたコネクタ アプライアンスが使用されます。 コネクタ アプライアンスは、組織の Citrix Cloud サブスクリプションへの送信制御チャネルを作成します。 そこから、Secure Private Access は VPN を必要とせずに内部 Web アプリへの接続をトンネリングできます。 詳細については、「 アプリケーション アクセス」を参照してください。

シングルサインオン

Adaptive Authentication を使用すると、組織は強力な認証ポリシーを提供して、ユーザー アカウントが侵害されるリスクを軽減できます。 Secure Private Access のシングル サインオン機能は、すべての SaaS、プライベート Web、クライアント サーバー アプリに対して同じ Adaptive Authentication ポリシーを使用します。 詳細については、「 シングルサインオン」を参照してください。

ブラウザのセキュリティ

Secure Private Access により、エンド ユーザーは集中管理され、セキュリティ保護されたエンタープライズ ブラウザーを使用してインターネットを安全に閲覧できます。 エンドユーザーが SaaS またはプライベート Web アプリを起動すると、このアプリケーションを最適に提供する方法を決定するために、いくつかの決定が動的に行われます。 詳細については、「 ブラウザセキュリティ」を参照してください。

デバイスの姿勢

デバイス ポスチャ サービスを使用すると、管理者は、企業リソースにリモートでアクセスしようとするエンドポイント デバイスのポスチャをチェックするためのポリシーを定義できます。 デバイス ポスチャ サービスは、エンドポイントのコンプライアンス ステータスに基づいて、企業のアプリケーションやデスクトップへのアクセスを拒否したり、制限付き/フル アクセスを提供したりできます。

エンドユーザーが Citrix Workspace との接続を開始すると、デバイス ポスチャ クライアントはエンドポイント パラメータに関する情報を収集し、この情報をデバイス ポスチャ サービスと共有して、エンドポイントのポスチャがポリシー要件を満たしているかどうかを判断します。

Device Posture サービスと Citrix Secure Private Access を統合すると、Citrix Cloud の回復力と拡張性を活かして、どこからでも SaaS、Web、TCP、UDP アプリに安全にアクセスできるようになります。 詳細については、「 デバイスの状態」を参照してください。

TCPおよびUDPアプリケーションのサポート

リモート ユーザーは、エンドポイントにフロントエンドがあり、データ センターにバックエンドがあるプライベート クライアント サーバー アプリにアクセスする必要がある場合があります。 組織は、これらの社内アプリやプライベートアプリに対して厳格なセキュリティ ポリシーを適切に適用できるため、リモート ユーザーがセキュリティ プロトコルに違反することなくこれらのアプリケーションにアクセスすることは困難になります。

セキュア プライベート アクセス サービスは、ZTNA がこれらのアプリへの安全なアクセスを提供できるようにすることで、TCP および UDP のセキュリティ脆弱性に対処します。 ユーザーは、自分のマシンで実行されている Citrix Secure Access クライアントを介して、ネイティブ ブラウザーまたはネイティブ クライアント アプリケーションを使用して、TCP、UDP、HTTPS アプリを含むすべてのプライベート アプリにアクセスできるようになりました。

ユーザーは、クライアント デバイスに Citrix Secure Access クライアントをインストールする必要があります。

- Windows の場合、クライアント バージョン (22.3.1.5 以降) は https://www.citrix.com/downloads/citrix-gateway/plug-ins/citrix-secure-access-client-for-windows.htmlからダウンロードできます。

- macOSの場合、クライアントバージョン(22.02.3以降)はApp Storeからダウンロードできます。

詳細については、 クライアント サーバー アプリのサポートを参照してください。

Citrix セキュアプライベートアクセスを設定する

Secure Private Access 管理コンソールを使用して、SaaS アプリ、内部 Web アプリ、TCP、UDP アプリへのゼロ トラスト ネットワーク アクセスを有効にします。 このコンソールには、適応型認証、ユーザー サブスクリプションを含むアプリケーション、適応型アクセス ポリシーの構成が含まれています。

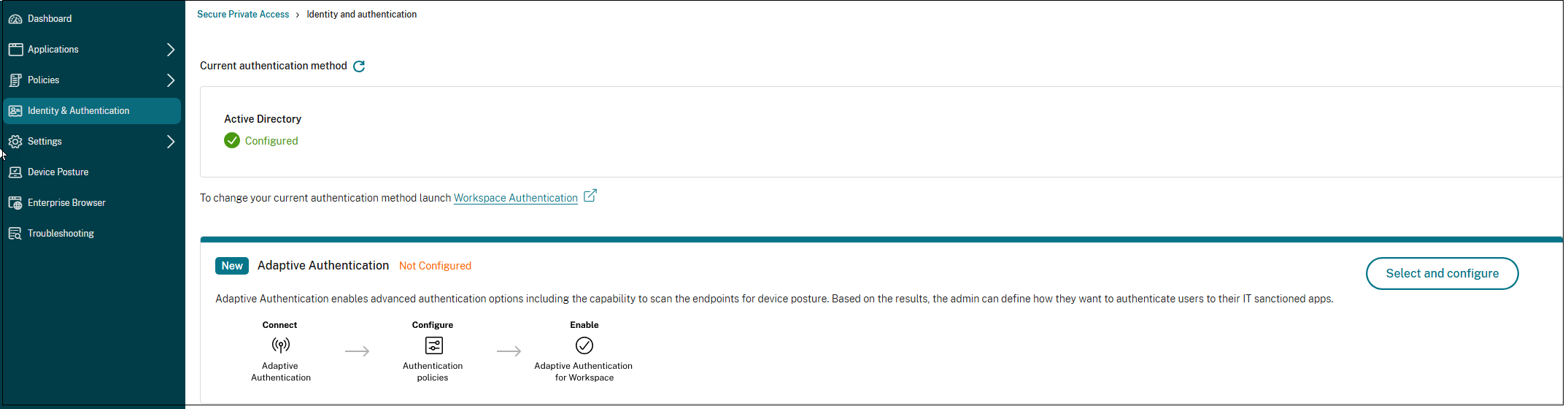

IDと認証を設定する

加入者が Citrix Workspace にログインするための認証方法を選択します。 アダプティブ認証は、Citrix Workspaceにログインしている顧客とユーザーに高度な認証を可能にするCitrix Cloudサービスです。

詳細については、「 ID と認証の設定」を参照してください。

アプリを列挙して公開する

認証方法を選択したら、管理コンソールを使用して Web、SaaS、または TCP および UDP アプリを構成します。 詳細については、「 アプリの追加と管理」を参照してください。

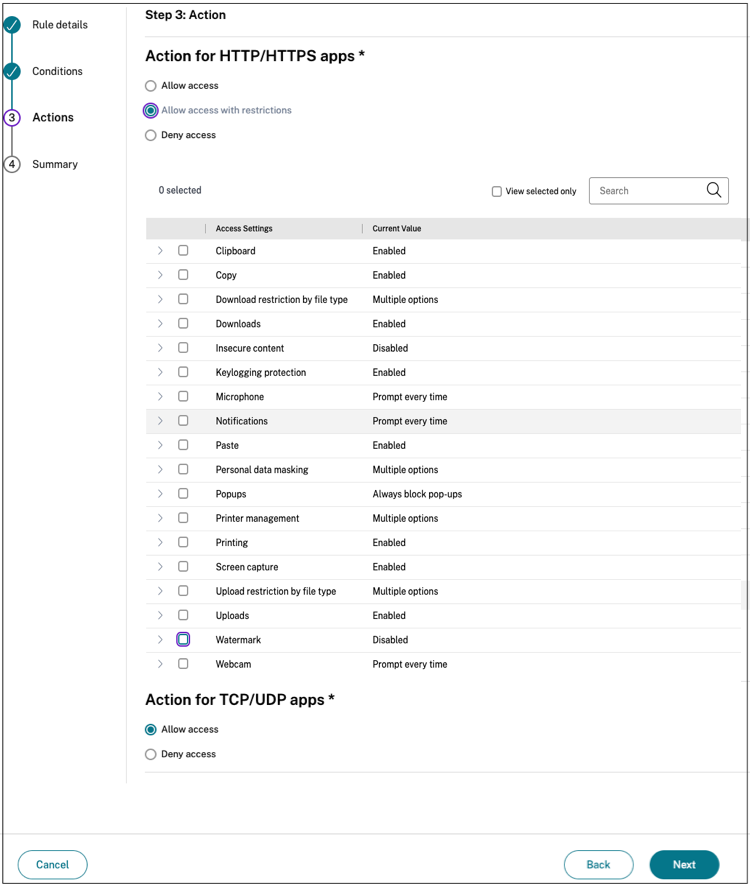

強化されたセキュリティ制御を有効にする

コンテンツを保護するために、組織は SaaS アプリケーション内に強化されたセキュリティ ポリシーを組み込みます。 各ポリシーは、デスクトップ用の Workspace アプリを使用する場合は Citrix Enterprise Browser に制限を適用し、Workspace アプリの Web またはモバイルを使用する場合は Secure Browser に制限を適用します。

- クリップボードへのアクセスを制限する: アプリとシステム クリップボード間の切り取り/コピー/貼り付け操作を無効にします。

- 印刷を制限する: Citrix Enterprise Browser 内からの印刷機能を無効にします。

- ダウンロードを制限する: ユーザーがアプリ内からダウンロードできないようにします。

- アップロードを制限する: ユーザーがアプリ内でアップロードできないようにします。

- ウォーターマークを表示: ユーザーの画面に、ユーザー名とユーザーのマシンの IP アドレスを表示するウォーターマークを表示します。

- キーロギングを制限: キーロガーから保護します。 ユーザーがユーザー名とパスワードを使用してアプリにログオンしようとすると、すべてのキーがキーロガーで暗号化されます。 また、ユーザーがアプリ上で実行するすべてのアクティビティはキーロギングから保護されます。 たとえば、Office 365 でアプリ保護ポリシーが有効になっていて、ユーザーが Office 365 の Word 文書を編集する場合、すべてのキーストロークはキーロガーで暗号化されます。

- 画面キャプチャを制限する: 画面キャプチャ プログラムまたはアプリを使用して画面をキャプチャする機能を無効にします。 ユーザーが画面をキャプチャしようとすると、空白の画面がキャプチャされます。

詳細については、「 アクセス ポリシーを構成する」を参照してください。

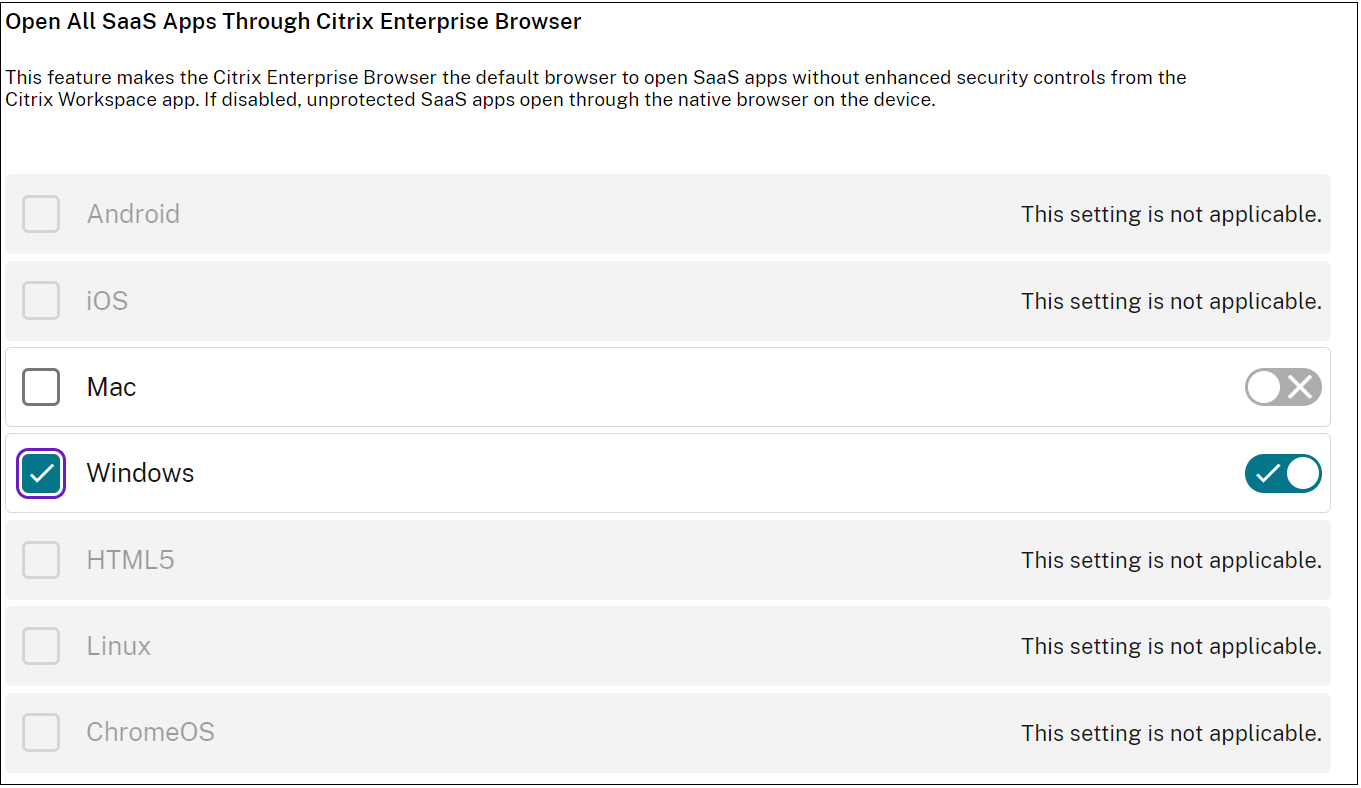

アプリケーションの起動にCitrix Enterprise Browserを有効にする

Secure Private Access により、エンド ユーザーは Citrix Enterprise Browser (CEB) を使用してアプリを起動できるようになります。 CEB は、Citrix Workspace アプリと統合された Chromium ベースのブラウザーであり、Citrix Enterprise Browser 内で Web アプリや SaaS アプリにシームレスかつ安全にアクセスできます。

CEB は、セキュリティ ポリシーを備えたすべての内部ホスト Web アプリまたは SaaS アプリの優先ブラウザーまたは作業用ブラウザーとして構成できます。 CEB を使用すると、ユーザーは安全で制御された環境内で構成されたすべての SaaS/Web アプリ ドメインを開くことができます。

Citrix Enterprise Browserを有効にする

管理者は、Global App Configuration サービス (GACS) を使用して、Citrix Enterprise Browser をデフォルトのブラウザーとして構成し、Citrix Workspace アプリから Web アプリや SaaS アプリを起動できます。

API による設定:

構成するには、デフォルトですべてのアプリに対して Citrix Enterprise Browser を有効にする JSON ファイルの例を次に示します。

"settings": [

{

"name": "open all apps in ceb",

"value": "true"

}

]

<!--NeedCopy-->

デフォルト値は、trueです。

GUI による構成:

アプリの起動時に CEB をデフォルトのブラウザにする必要があるデバイスを選択します。

詳細については、「 GACS を介して Citrix Enterprise Browser を管理する」を参照してください。

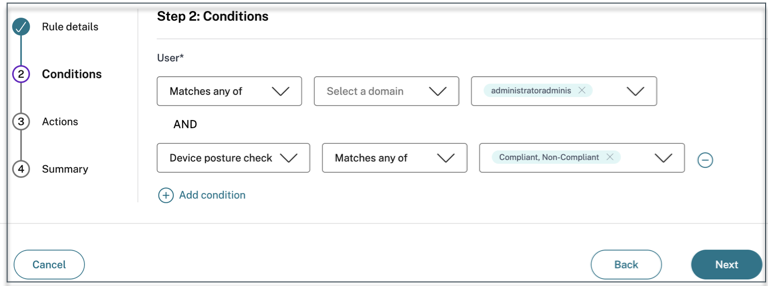

デバイス姿勢を使用してコンテキストアクセス用のタグを構成する

デバイスの姿勢の検証後、デバイスのログインが許可され、デバイスは準拠または非準拠として分類されます。 この分類は、Secure Private Access サービスへのタグとして利用可能になり、デバイスの状態に基づいてコンテキスト アクセスを提供するために使用されます。

- Citrix Cloudにサインインします。

- 「セキュア プライベート アクセス」タイルで、「 管理」をクリックします。

- 左側のナビゲーションで [ アクセス ポリシー ] をクリックし、[ ポリシーの作成] をクリックします。

- ポリシー名とポリシーの説明を入力します。

- アプリケーションで、このポリシーを適用するアプリまたはアプリのセットを選択します。

- ポリシーのルールを作成するには、[ ルールの作成 ] をクリックします。

- ルール名とルールの簡単な説明を入力し、[ 次へ] をクリックします。

- ユーザーの条件を選択します。 ユーザー条件は、ユーザーにアプリケーションへのアクセスを許可するために満たす必要がある必須条件です。

- デバイスの姿勢条件を追加するには、 + をクリックします。

- ドロップダウン メニューから デバイス姿勢チェック と論理式を選択します。

-

カスタム タグに次のいずれかの値を入力します。

- 準拠 - 準拠デバイスの場合

- 非準拠 - 非準拠デバイスの場合

- [次へ] をクリックします。

-

条件評価に基づいて適用する必要があるアクションを選択し、 次へをクリックします。

概要ページにはポリシーの詳細が表示されます。

- 詳細を確認し、[ 完了] をクリックします。

注意:

アクセス ポリシーで準拠または非準拠としてタグ付けされていない Secure Private Access アプリケーションは、デフォルトのアプリケーションとして扱われ、デバイスの状態に関係なくすべてのエンドポイントでアクセス可能になります。

エンドユーザーエクスペリエンス

Citrix 管理者は、Citrix Secure Private Access を利用してセキュリティ制御を拡張することができます。 Citrix Workspace アプリは、すべてのリソースに安全にアクセスするためのエントリ ポイントです。 エンドユーザーは、Citrix Workspace アプリを通じて仮想アプリ、デスクトップ、SaaS アプリ、ファイルにアクセスできます。 Citrix Secure Private Access を使用すると、管理者は、Citrix Workspace Experience Web UI またはネイティブの Citrix Workspace アプリ クライアントを介してエンドユーザーが SaaS アプリケーションにアクセスする方法を制御できます。

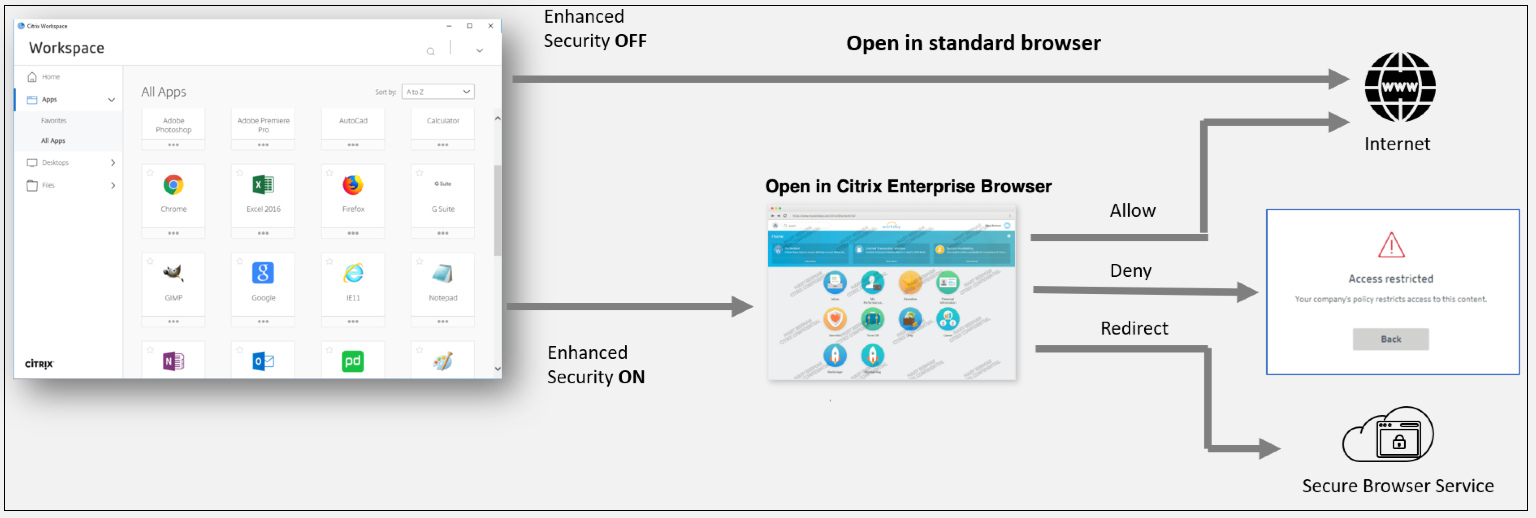

ユーザーがエンドポイントで Workspace アプリを起動すると、アプリケーション、デスクトップ、ファイル、SaaS アプリが表示されます。 強化されたセキュリティが無効になっているときにユーザーが SaaS アプリケーションをクリックすると、アプリケーションはローカルにインストールされている標準ブラウザで開きます。 管理者が強化されたセキュリティを有効にしている場合、SaaS アプリは Workspace アプリ内の CEB で開きます。 SaaS アプリおよび Web アプリ内のハイパーリンクへのアクセスは、未承認の Web サイト ポリシーに基づいて制御されます。 非公認ウェブサイトの詳細については、「 非公認ウェブサイト」を参照してください。

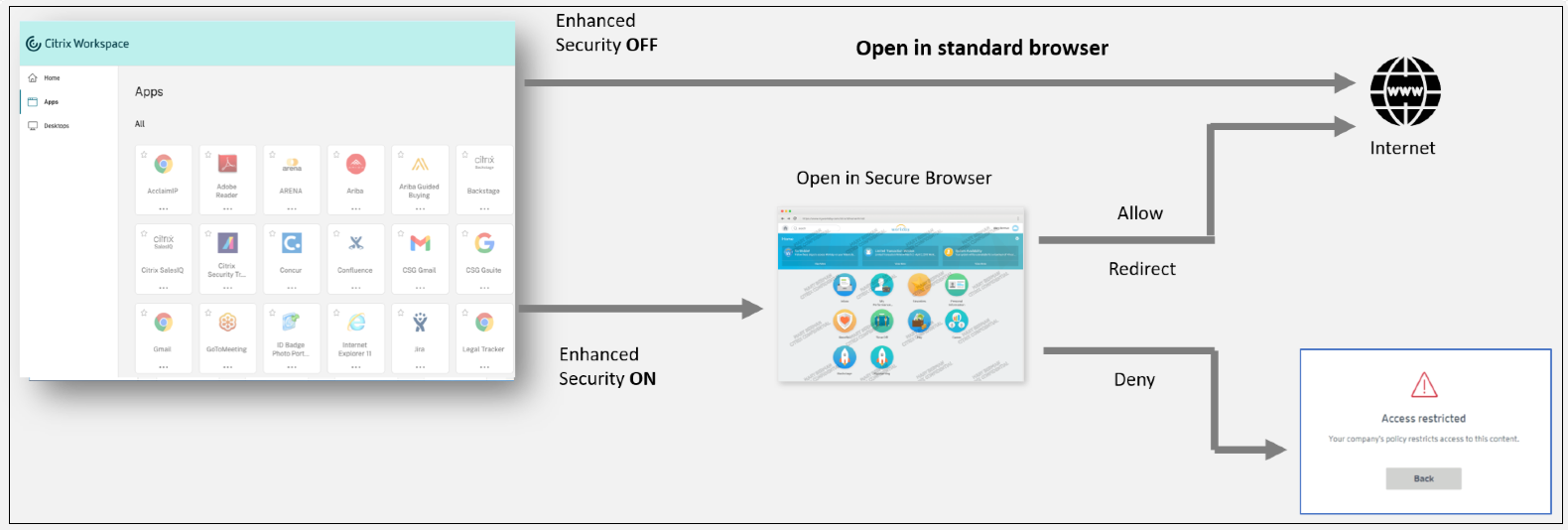

同様に、Workspace Web ポータルでは、強化されたセキュリティが無効になっている場合、SaaS アプリケーションはネイティブにインストールされた標準ブラウザで開かれます。 強化されたセキュリティを有効にすると、SaaS アプリは安全なリモート ブラウザーで開かれます。 ユーザーは、未承認の Web サイト ポリシーに基づいて、SaaS アプリ内の Web サイトにアクセスできます。 非公認ウェブサイトの詳細については、「 非公認ウェブサイト」を参照してください。

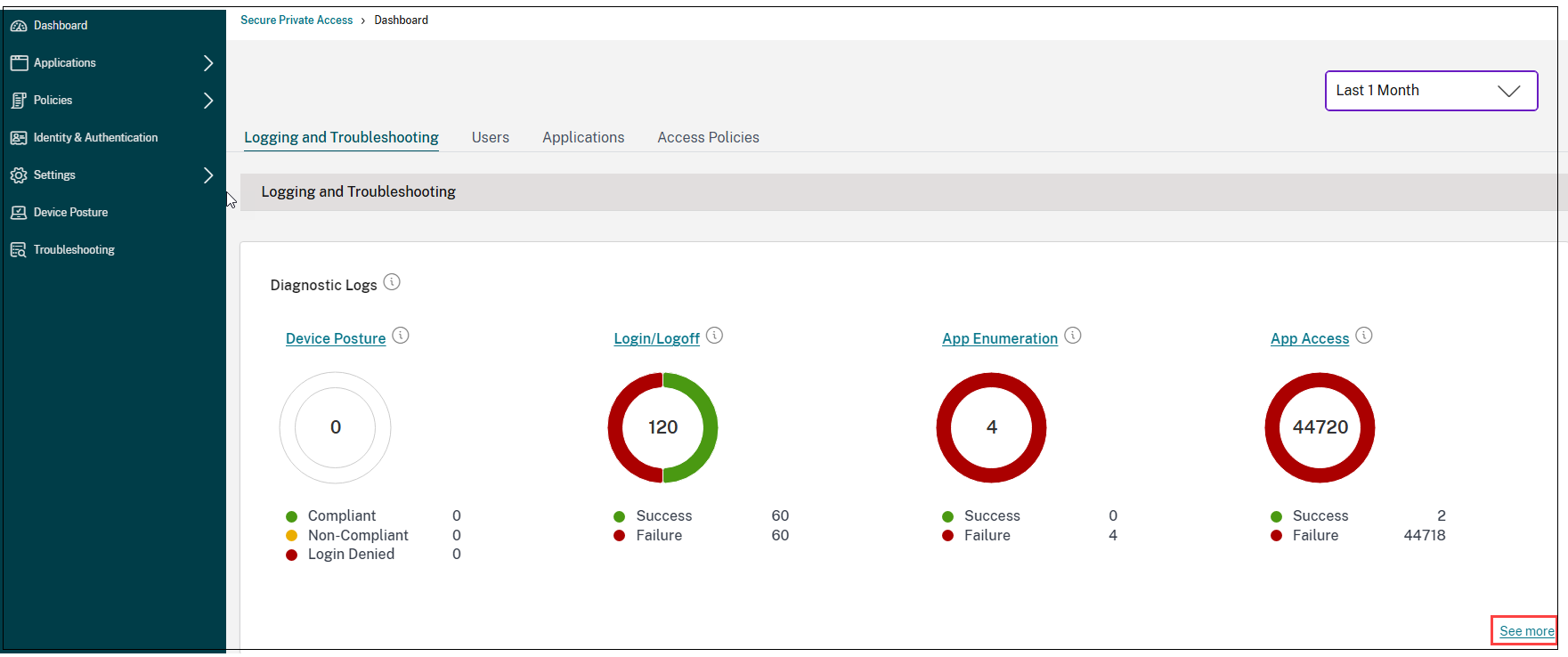

分析ダッシュボード

Secure Private Access サービスのダッシュボードには、SaaS、Web、TCP、UDP アプリの診断データと使用状況データが表示されます。 ダッシュボードを使用すると、管理者はアプリ、ユーザー、コネクタの正常性状態、帯域幅の使用状況を 1 か所で完全に把握できます。 このデータは Citrix Analytics から取得されます。 メトリックは、大きく分けて次のカテゴリに分類されます。

- ログ記録とトラブルシューティング

- ユーザー

- アプリケーション

- アクセスポリシー

詳細については、 ダッシュボードを参照してください。

アプリの問題のトラブルシューティング

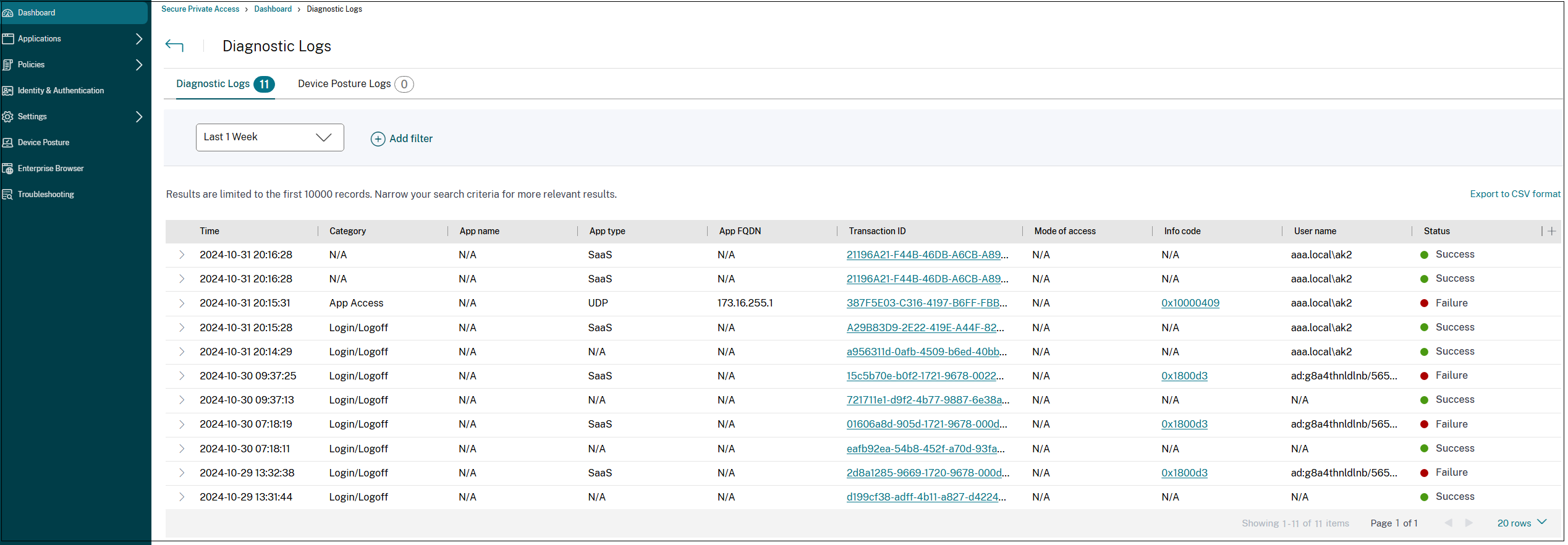

Secure Private Access ダッシュボードの診断ログ チャートでは、認証、アプリケーションの起動、アプリの列挙、デバイスのポスチャ ログに関連するログを確認できます。

- 情報コード: 障害などの一部のログ イベントには、関連付けられた情報コードがあります。 情報コードをクリックすると、ユーザーは解決手順またはそのイベントの詳細情報にリダイレクトされます。

- トランザクション ID: 診断ログには、アクセス要求のすべての Secure Private Access ログを関連付けるトランザクション ID も表示されます。 1 つのアプリ アクセス要求で、認証から始まり、ワークスペース アプリ内でのアプリの列挙、そしてアプリ アクセス自体まで、複数のログが生成される場合があります。 これらのイベントはすべて独自のログを生成します。 トランザクション ID は、これらすべてのログを関連付けるために使用されます。 トランザクション ID を使用して診断ログをフィルタリングし、特定のアプリ アクセス要求に関連するすべてのログを見つけることができます。 詳細については、「 セキュア プライベート アクセスの問題のトラブルシューティング」を参照してください。

使用例の例

- ファイアウォールで受信トラフィックを開かずに、ゼロトラストアプローチを使用して内部アプリケーション(Web/TCP/UDP)にアクセスします。

- ユーザーがアクセスするアプリケーションを検出してゼロトラストアプローチに移行する

- SaaSアプリケーションへのアクセスをCitrix Enterprise Browserに制限する

- SaaS アプリケーションへのアクセスを会社所有のパブリック IP アドレスに制限する

- Azure 管理の SaaS アプリのセキュリティ強化

- Office 365 のセキュリティ強化

- Okta アプリのセキュリティ強化

参考記事

- セキュアプライベートアクセスの概要

- 技術概要

- リファレンスアーキテクチャ

- Citrix Enterprise Browser

- GACSによるCitrix Enterprise Browserの管理

- 管理者ガイド付きのワークフローでオンボーディングとセットアップが簡単

参考動画

- アプリへのゼロトラストネットワークアクセス(ZTNA)

- Citrix Secure Private Access によるプライベート Web アプリ アクセス

- Citrix Secure Private Access によるパブリック SaaS アプリへのアクセス

- Citrix Secure Private Access によるプライベート クライアント サーバー アプリ アクセス

- Citrix Secure Private Access によるキーロガー保護

- Citrix Secure Private Accessによる画面共有の保護

- Citrix Secure Private Access によるエンドユーザーエクスペリエンス

- Citrix Secure Private Access を使用した ZTNA と VPN ログオン エクスペリエンスの比較

- Citrix Secure Private Access を使用した ZTNA と VPN ポートスキャンの比較

関連製品の新着情報

- Citrix Enterprise Browser:このリリースについて

- Citrix Workspace: 新機能

- Citrix DaaS: 新機能

- Citrix Secure Access クライアント NetScaler Gateway クライアント