認証

Citrix Workspaceアプリ2012以降、Citrix Workspaceアプリ内に認証ダイアログを表示でき、サインイン画面にストアの詳細を表示できます。 この機能強化により、優れたユーザーエクスペリエンスが実現します。

認証トークンは暗号化され保存されるため、システムやセッションの再起動時に資格情報を再入力する必要はありません。

メモ:

この強化された認証機能は、クラウド展開でのみ利用できます。

前提条件:

libsecretライブラリをインストールします。

この機能はデフォルトで有効になっています。

Storebrowseの認証の強化

バージョン2205以降では、より快適なユーザーエクスペリエンスを提供するために、Citrix Workspaceアプリ内に認証ダイアログを配置し、ログオン画面にストアの詳細を表示するようになりました。 認証トークンは暗号化され保存されるため、システムやセッションの再起動時に資格情報を再入力する必要はありません。

認証拡張機能は次の操作でstorebrowseをサポートします:

-

Storebrowse -E:利用可能なリソースを一覧表示します。 -

Storebrowse -L:公開リソースへの接続を開始します。 -

Storebrowse -S:サブスクライブされたリソースを一覧表示します。 -

Storebrowse -T:指定されたストアのすべてのセッションを終了します。 -

Storebrowse -Wr:指定されたストアの、切断されてもアクティブなセッションを再接続します。 [r]オプションは、切断されたすべてのセッションを再接続します。 -

storebrowse -WR:指定されたストアの、切断されてもアクティブなセッションを再接続します。 [R]オプションは、すべてのアクティブなセッションと切断されたセッションを再接続します。 -

Storebrowse -s:指定したストアのリソースをサブスクライブします。 -

Storebrowse -u:指定したストアのリソースのサブスクリプションを解除します。 -

Storebrowse -q:直接URLを使用してアプリケーションを起動します。 このコマンドは、StoreFrontストアでのみ機能します。

メモ:

- 前に使用したとおり(AuthMangerDaemonを使用して)引き続き残りの

storebrowseコマンドを使用できます。- この認証拡張機能は、クラウド展開でのみ適用されます。

- この機能強化により、永続ログイン機能がサポートされます。

Azure Active Directoryで200を超えるグループをサポート

2305リリースより、200を超えるグループに属しているAzure Active Directoryユーザーは、そのユーザーに割り当てられているアプリとデスクトップを表示できるようになります。 以前は、同じユーザーがこれらのアプリとデスクトップを表示することはできませんでした。

この機能を有効にするには、次の手順を実行します:

-

$ICAROOT/config/AuthManConfig.xmlにアクセスして、次のエントリを追加します:

<compressedGroupsEnabled>true</compressedGroupsEnabled> <!--NeedCopy-->

メモ:

この機能を有効にするには、ユーザーはCitrix Workspaceアプリからサインアウトし、再度サインインする必要があります。

Storebrowseの認証拡張機能の構成

デフォルトでは、この認証拡張機能は無効になっています。

gnome-keyringが使用できない場合、トークンはセルフサービスプロセスメモリに保存されます。

トークンをメモリに強制的に保存するには、次の手順を使用してgnome-keyringを無効にします:

- 「

/opt/Citrix/ICAClient/config/AuthmanConfig.xml」に移動します。 -

次のエントリを追加します:

<GnomeKeyringDisabled>true</GnomeKeyringDisabled> <!--NeedCopy-->

スマートカード

Linux向けCitrix Workspaceアプリでスマートカードのサポートを構成するには、StoreFrontコンソール経由でStoreFrontサーバーを構成する必要があります。

Citrix Workspaceアプリは、PCSC-LiteおよびPKCS#11ドライバーと互換性があるスマートカードリーダーをサポートします。 Citrix Workspaceアプリはデフォルトで、標準の場所のいずれかでopensc-pkcs11.soを見つけることができるようになりました。 カスタマイズされたPKCS#11ドライバーを追加するには、「カスタマイズされたPKCS#11ドライバーを追加する」を参照してください。

Citrix Workspaceアプリは、標準以外の場所または別のPKCS\#11ドライバーでopensc-pkcs11.soを見つけることができます。 以下の手順で、それぞれの場所を保存できます:

- 次の構成ファイルにアクセスします:

$ICAROOT/config/AuthManConfig.xml。 -

<key>PKCS11module</key>の行を見つけて、その行の直後の<value>要素にドライバーの場所を追加します。

メモ:

ドライバーの場所のファイル名を入力すると、Citrix Workspaceアプリは

$ICAROOT/PKCS\ #11ディレクトリ内のそのファイルに移動します。 「/」から始まる絶対パスを使用することもできます。

スマートカードを取り出した場合のCitrix Workspaceアプリの動作を構成するには、次の手順に従ってSmartCardRemovalActionを更新します:

- 次の構成ファイルにアクセスします:

$ICAROOT/config/AuthManConfig.xml - <key>SmartCardRemovalAction</key>の行を見つけて、その行の直後の<value>要素に

noactionまたはforcelogoffを追加します。

デフォルトの動作はnoactionです。 スマートカード上で削除を実行するときに、保存されている資格情報や生成されるトークンはクリアされません。

forcelogoffアクションによって、スマートカードの削除時にすべての資格情報およびStoreFront内のトークンがクリアされます。

制限事項:

- スマートカード認証を使用してサーバーVDAセッションを開始しようとすると、複数のユーザーが使用するスマートカードが失敗する場合があります。 [HDX-44255]

カスタマイズされたPKCS#11ドライバーを追加する

スマートカードにカスタムPKCS#11ドライバーが必要な場合は、次の手順を実行してドライバーのパスを追加します:

-

$ICAROOT/config/AuthManConfig.xml構成ファイルに移動します。 -

行

<key>PKCS11module</key>に移動し、この行のすぐ後でドライバーの場所を<value>要素に追加します。 例:/usr/lib/pkcs11/libIDPrimePKCS11.so。 - 次の構成ファイルにアクセスします:

$ICAROOT/config/scardConfig.json。 -

DefaultPKCS11Libを見つけて、デフォルト値を/usrのないカスタマイズされたドライバーのパスに変更します。 例:/lib/pkcs11/libIDPrimePKCS11.so

スマートカードサポートの有効化

サーバーとCitrix Workspaceアプリの両方でスマートカードが有効になっている場合、Citrix Workspaceアプリはさまざまなスマートカードリーダーをサポートします。

スマートカードは、以下の目的で利用できます:

- スマートカードログオン認証 - Citrix Virtual Apps and Desktops™またはCitrix DaaS(Citrix Virtual Apps and Desktopsサービスの新名称)サーバーに対してユーザーを認証します。

- スマートカードアプリケーションのサポート - スマートカード対応の公開アプリケーションを使用して、ローカルスマートカードデバイスにアクセスできるようにします。

スマートカードのデータは機密性の高い情報であるため、TLSなどの信頼された証明機関から認証されたセキュリティアーキテクチャを経由して転送する必要があります。

次に、スマートカードサポートを使用するための条件を示します。

- スマートカードリーダーと公開アプリケーションが、業界標準のPC/SC規格に準拠している必要があります。

- 使用するスマートカードに適切なドライバーをインストールします。

- PC/SC Liteパッケージをインストールします。

- ミドルウェアがPC/SCを使ってスマートカードにアクセスするための

pcscdデーモンをインストールして実行します。 - 64ビットシステムには、64ビットと32ビットの両バージョンの”libpcsclite1”パッケージがある必要があります。

サーバー上でのスマートカードサポートの構成について詳しくは、Citrix Virtual Apps and Desktopsドキュメントの「スマートカード」を参照してください。

スマートカードサポートの機能強化

バージョン2112以降、Citrix Workspaceアプリはスマートカードリーダーのプラグアンドプレイ機能をサポートします。

スマートカードを挿入すると、スマートカードリーダーがサーバーとクライアントでスマートカードを検出します。

異なるカードを同時にプラグアンドプレイでき、これらすべてのカードが検出されます。

前提条件:

Linuxクライアントにlibpcscdライブラリをインストールします。

メモ:

このライブラリは、ほとんどのLinuxディストリビューションの最近のバージョンにデフォルトでインストールされている可能性があります。 ただし、Ubuntu 1604などの一部のLinuxディストリビューションの以前のバージョンでは、

libpcscdライブラリのインストールが必要な場合があります。

この拡張機能を無効にするには:

-

<ICAROOT>/config/module.iniフォルダーに移動します。 -

SmartCardセクションに移動します。 -

DriverName=VDSCARD.DLLを設定します。

新しいPIVカードのサポート

バージョン2303以降、Citrix Workspaceアプリは次の新しいPersonal Identification Verification(PIV)カードをサポートします:

- IDEMIAの次世代スマートカード

- DELL TicTokスマートカード

スマートカードドライバーのパフォーマンスの最適化

Citrix Workspaceアプリ2303バージョンには、VDSCARDV2.DLLスマートカードドライバーのパフォーマンス関連の修正プログラムと最適化が含まれています。 これらの機能強化は、バージョン1 VDSCARD.DLLよりも優れたパフォーマンスを発揮するのに役立ちます。

高速スマートカード

高速スマートカードは、既存のHDX PC/SCベースのスマートカードリダイレクトが強化された機能です。 遅延が大きいWAN環境でスマートカードを使用する場合のパフォーマンスが向上しています。

高速スマートカードは、Windows VDAでのみサポートされています。

Citrix Workspaceアプリで高速スマートカードサインインを有効にするには:

2408バージョン以降、高速スマートカードログオンは、VDAではデフォルトで有効になっており、Citrix Workspaceアプリではデフォルトで無効になっています。 高速スマートカード機能を有効にするには、次の手順を実行します:

-

/opt/Citrix/ICAClient/config/module.ini構成ファイルの[SmartCard]セクションに移動します。 -

次のエントリを追加します:

SmartCardCryptographicRedirection=On <!--NeedCopy-->

Citrix Workspaceアプリで高速スマートカードサインインを無効にするには:

Citrix Workspaceアプリで高速スマートカードサインインを無効にするには、/opt/Citrix/ICAClient/config/module.ini構成ファイルの[SmartCard]セクションからSmartCardCryptographicRedirectionパラメーターを削除します。

Cryptography Next Generation(CNG)スマートカードのサポート

2408バージョン以降、Citrix Workspaceアプリは、楕円曲線暗号(ECC)アルゴリズムを使用する新しいPersonal Identification Verification(PIV)スマートカードをサポートします。 このタイプのスマートカードは、CNGベースで動作します。

多要素(nFactor)認証のサポート

多要素認証は、アクセス権を付与するために追加のIDをユーザーに要求することで、アプリケーションのセキュリティを強化します。

多要素認証により、管理者が認証手順および関連する資格情報コレクションフォームを構成できます。

ネイティブのCitrix Workspaceアプリは、既にStoreFrontに実装されているフォームによるサインインのサポートを構築することで、このプロトコルをサポートします。 Citrix GatewayおよびTraffic Manager仮想サーバーのWebサインインページでも、このプロトコルを使用します。

メモ:

多要素(nFactor)認証では、フォームベースの認証のみがサポートされます。

詳しくは、Citrix ADCドキュメントの「SAML認証」および「nFactor認証」を参照してください。

多要素(nFactor)認証でのエンドポイント分析のサポート

このリリース以降、Citrix Workspaceアプリは多要素認証でのエンドポイント分析(EPA)をサポートし、コンプライアンスとセキュリティを強化します。 たとえば、EPAとLDAPが多要素認証の一部として構成されている場合、Citrix WorkspaceアプリはLDAP認証とともにEPAアプリを検出して認証用に実行します。

以前は、Citrix WorkspaceアプリはEPAアプリの呼び出しをサポートしていなかったため、「アクセスが拒否されました」というエラーが発生しました。 このリリースではEPA呼び出しがサポートされており、認証プロセスをスムーズに進めることができます。

この新しい機能により、包括的なエンドポイントセキュリティチェック、組織のポリシーおよび規制要件への準拠が保証されます。 不正アクセスのリスクを軽減し、ネットワーク全体の整合性を向上させます。

前提条件:

エンドポイント分析アプリがシステムにインストールされていることを確認します。

サポートされているオペレーティングシステム:

- IGEL OS:EPAは既に利用可能です。

- Ubuntu 18、20、および22:EPAは事前インストールされていません。認証を続行する前に、EPAをダウンロードしてインストールする必要があります。 CitrixのダウンロードページからUbuntu用のEPAをダウンロードします。

この機能はデフォルトで有効になっており、多要素認証と組み合わせて使用されます。 詳しくは、「多要素(nFactor)認証」を参照してください。

HDXセッションでFIDO2を使用した認証のサポート

2303バージョン以降、パスワードなしのFIDO2セキュリティキーを使用してHDXセッション内で認証できます。 FIDO2セキュリティキーは、企業の従業員がユーザー名やパスワードを入力せずにFIDO2をサポートするアプリやデスクトップに認証するためのシームレスな方法を提供します。 FIDO2について詳しくは、「FIDO2認証」を参照してください。

メモ:

USBリダイレクト経由でFIDO2デバイスを使用している場合は、FIDO2デバイスのUSBリダイレクト規則を削除します。 この規則には、

$ICAROOT/フォルダー内のusb.confファイルからアクセスできます。 この更新により、FIDO2仮想チャネルに切り替えることができます。

デフォルトでは、FIDO2認証は無効になっています。 FIDO2認証を有効にするには、次の手順を実行します:

-

<ICAROOT>/config/module.iniファイルに移動します。 -

ICA 3.0セクションに移動します。 -

FIDO2= Onを設定します。

この機能は現在、PINコードとタッチ機能を使用するローミング認証(USBのみ)をサポートしています。 FIDO2セキュリティキーベースの認証を構成できます。 前提条件とこの機能の使用については、「FIDO2を使用したローカル認証と仮想認証」を参照してください。

FIDO2をサポートするアプリまたはWebサイトにアクセスすると、プロンプトが表示され、セキュリティキーへのアクセスが要求されます。 以前にセキュリティキーをPINで登録したことがある場合は、サインイン時にPINを入力する必要があります。 PINは最小4文字、最大64文字を使用できます。

以前にPINなしでセキュリティキーを登録したことがある場合は、セキュリティキーをタッチするだけでサインインできます。

制限事項:

FIDO2認証を使用して、2台目のデバイスを同じアカウントに登録できない場合があります。

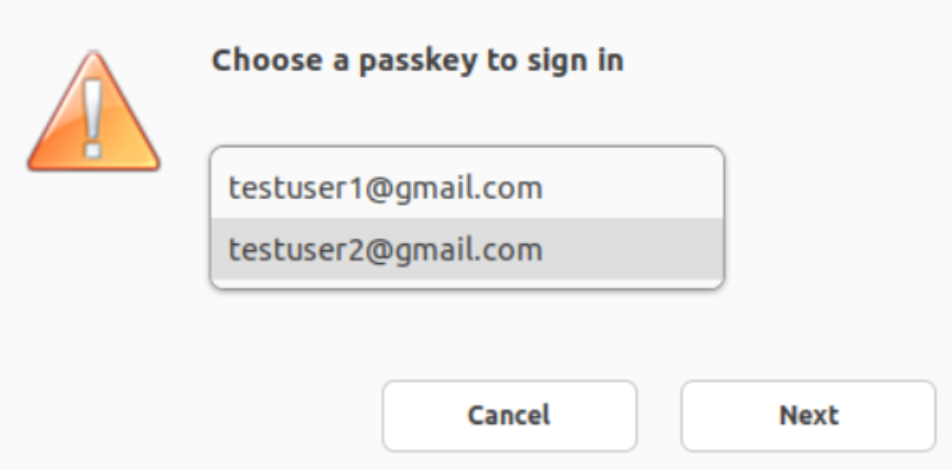

HDXセッションでの複数のパスキーのサポート

以前は、セキュリティキーまたはFIDO2デバイスに複数のパスキーが関連付けられている場合、適切なパスキーを選択するオプションがありませんでした。 デフォルトでは、最初のパスキーが認証に使用されました。

2405バージョン以降では、Citrix WorkspaceアプリのUIから適切なパスキーを選択できます。 この機能はデフォルトで有効になっています。 パスキーが複数ある場合は、最初のパスキーがデフォルトとして選択されます。 ただし、次のように適切なパスキーを選択できます:

オンプレミスストアへの接続でFIDO2を使用した認証のサポート [Technical Preview]

Linux向けCitrix Workspaceアプリバージョン2309以降、ユーザーはオンプレミスストアにサインインするときに、パスワードなしのFIDO2セキュリティキーを使用して認証できるようになります。 このセキュリティキーは、セキュリティPIN、生体認証、カード読み取り、スマートカード、公開キー証明書など、さまざまな形式のセキュリティ入力をサポートします。 FIDO2について詳しくは、「FIDO2認証」を参照してください。

管理者は、Citrix Workspaceアプリに対する認証を行うブラウザーの種類を構成できます。 この機能を有効にするには、$ICAROOT/config/AuthManConfig.xmlにアクセスして、次のエントリを追加します:

<key>FIDO2Enabled</key>

<value>true</value>

<!--NeedCopy-->

デフォルトのブラウザーを変更するには、$ICAROOT/config/AuthManConfig.xmlに移動し、必要に応じてブラウザー設定を更新します。 使用できる値は、chromium、firefox、chromium-browserです。

<FIDO2AuthBrowser>firefox</FIDO2AuthBrowser>

<!--NeedCopy-->

クラウドストアへの接続でFIDO2を使用した認証のサポート

Linux向けCitrix Workspaceアプリバージョン2405以降、ユーザーはクラウドストアにサインインするときに、パスワードなしのFIDO2セキュリティキーを使用して認証できるようになります。 このセキュリティキーは、セキュリティPIN、生体認証、カード読み取り、スマートカード、公開キー証明書など、さまざまな形式のセキュリティ入力をサポートします。 詳しくは、「FIDO2認証」を参照してください。

管理者は、Citrix Workspaceアプリに対する認証を行うブラウザーの種類を構成できます。

この機能を有効にするには、$ICAROOT/config/AuthManConfig.xmlにアクセスして、次のエントリを追加します:

<key>FIDO2Enabled</key>

<value>true</value>

<!--NeedCopy-->

デフォルトのブラウザーを変更するには、$ICAROOT/config/AuthManConfig.xmlに移動し、必要に応じてブラウザー設定を更新します。 使用できる値は、chromium、firefox、chromium-browserです。

<FIDO2AuthBrowser>firefox</FIDO2AuthBrowser>

<!--NeedCopy-->

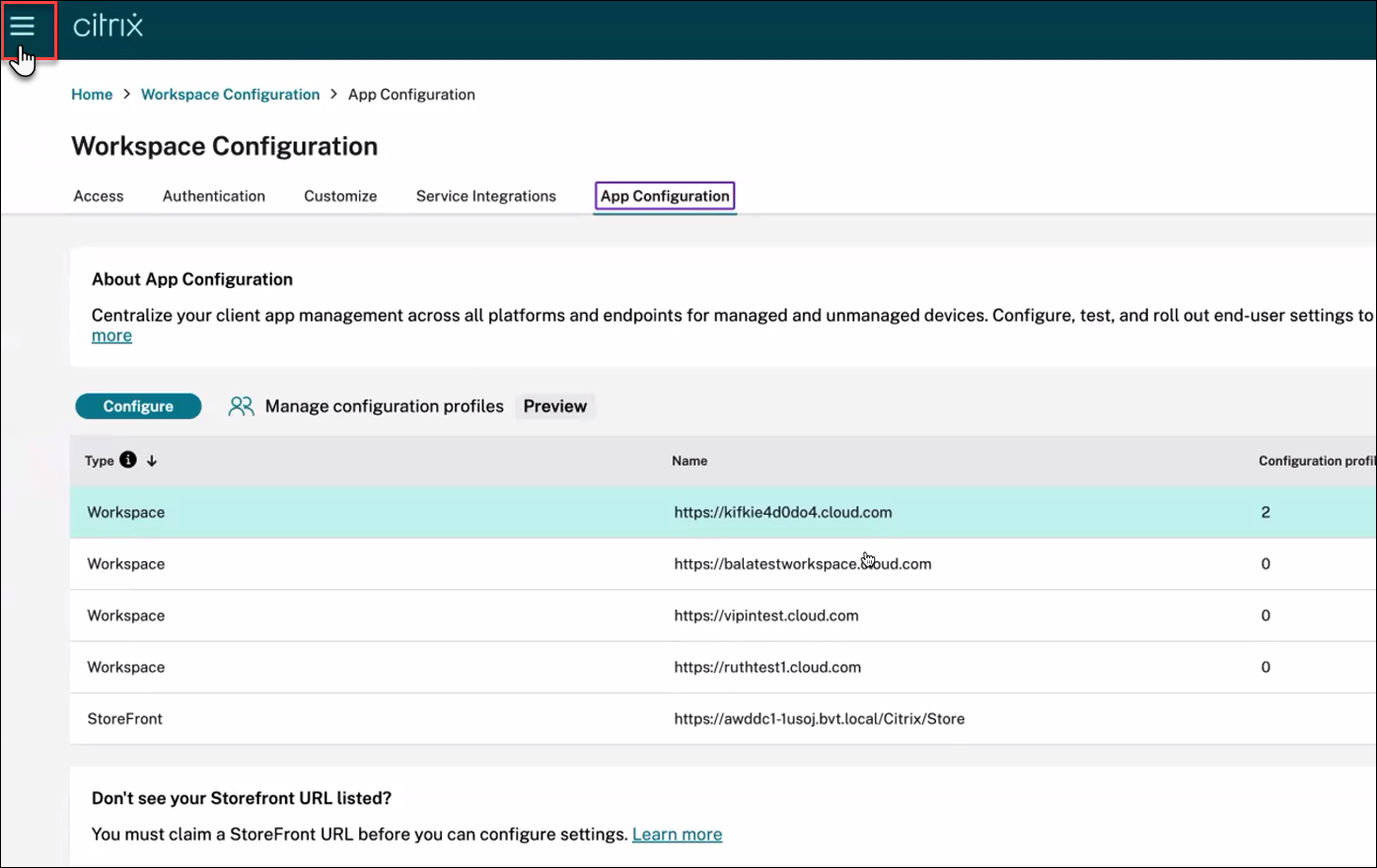

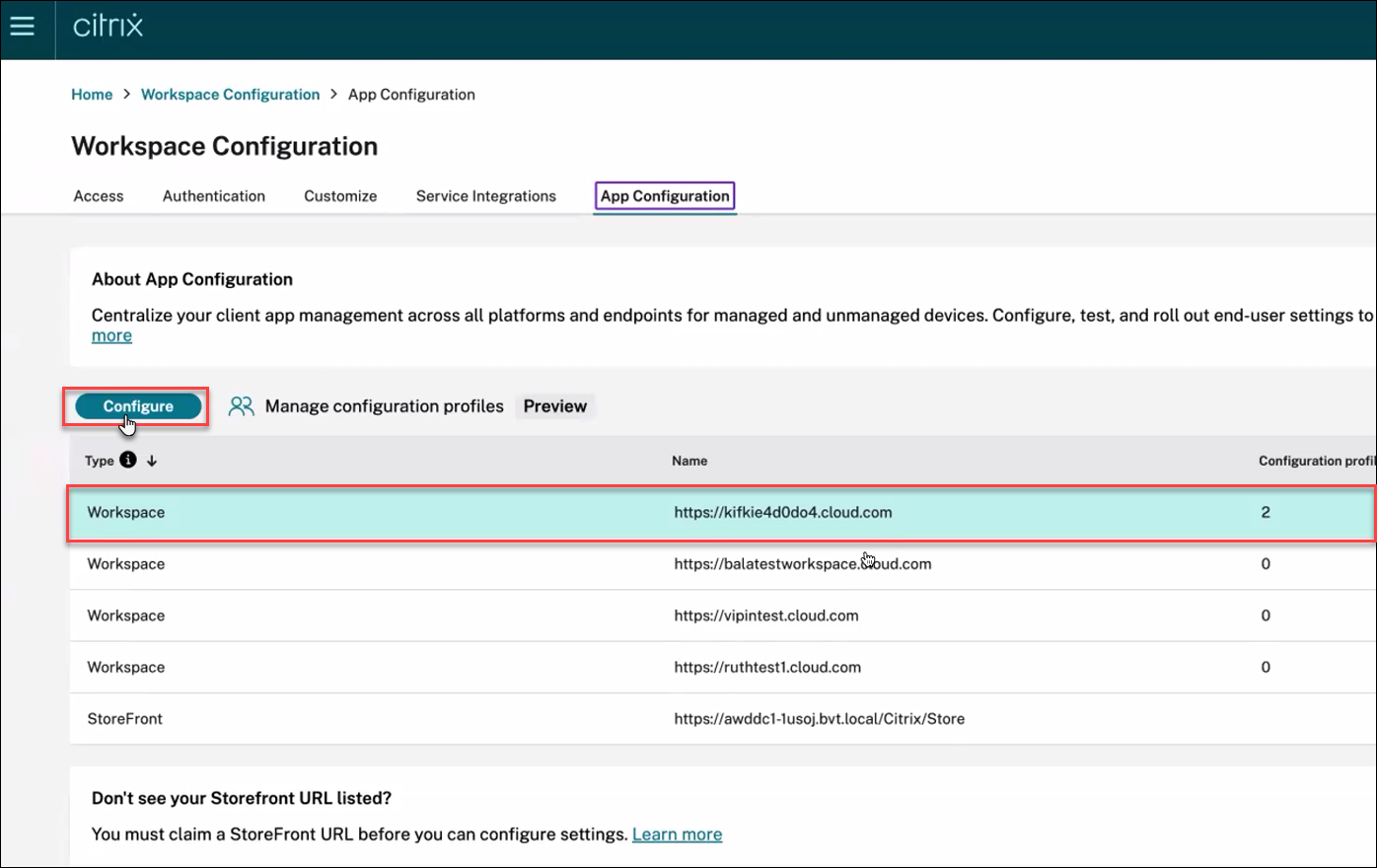

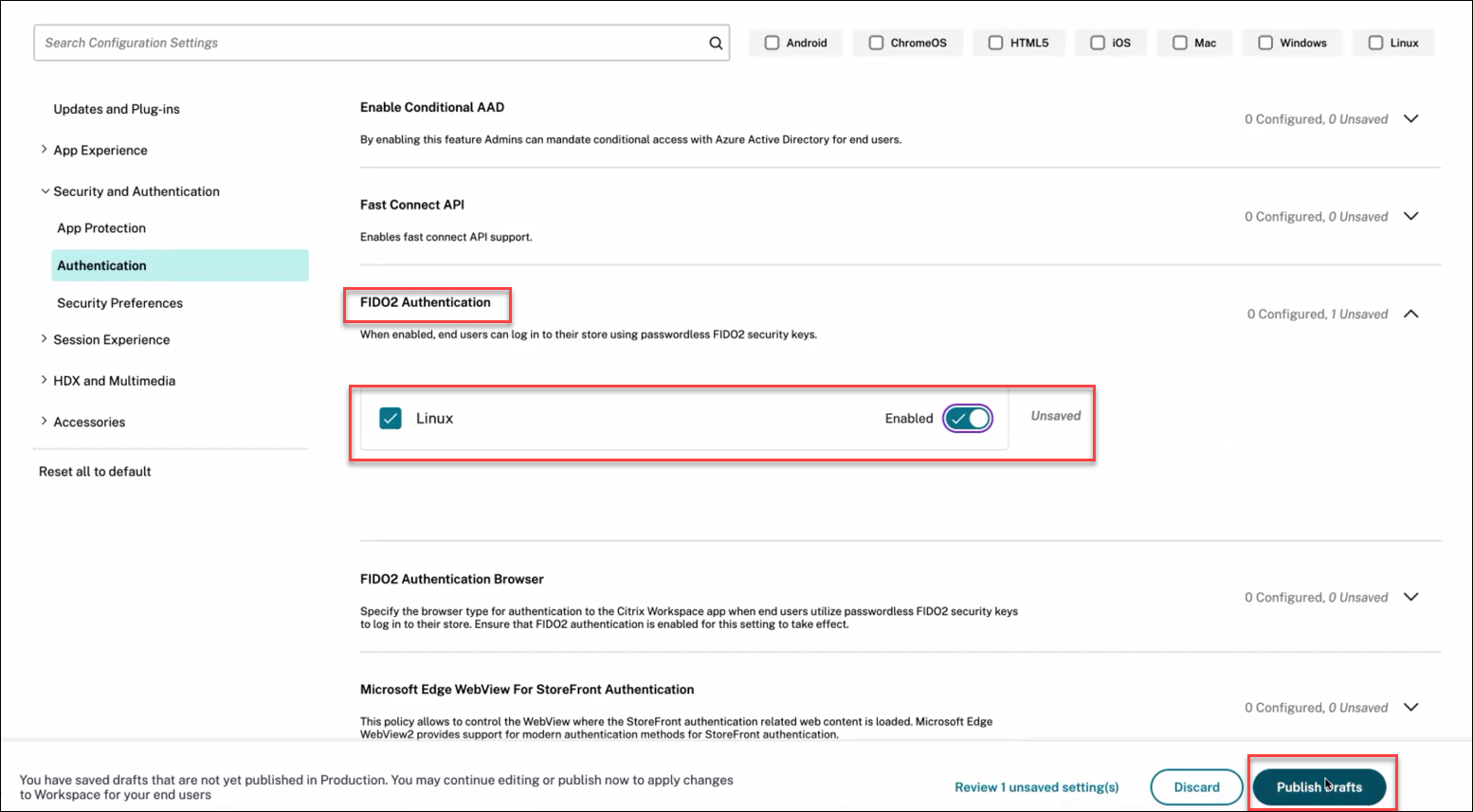

GACSを使用してFIDO2認証を構成する

GACSを使用してストアURLのFIDO2認証を有効にするには、次の手順を実行します:

-

Citrix Cloud™にサインインします。

-

左上隅のハンバーガーアイコンをクリックし、[ワークスペース構成]をクリックして、[アプリ構成]をクリックします。

-

[ワークスペース]、[構成]ボタンの順にクリックします。

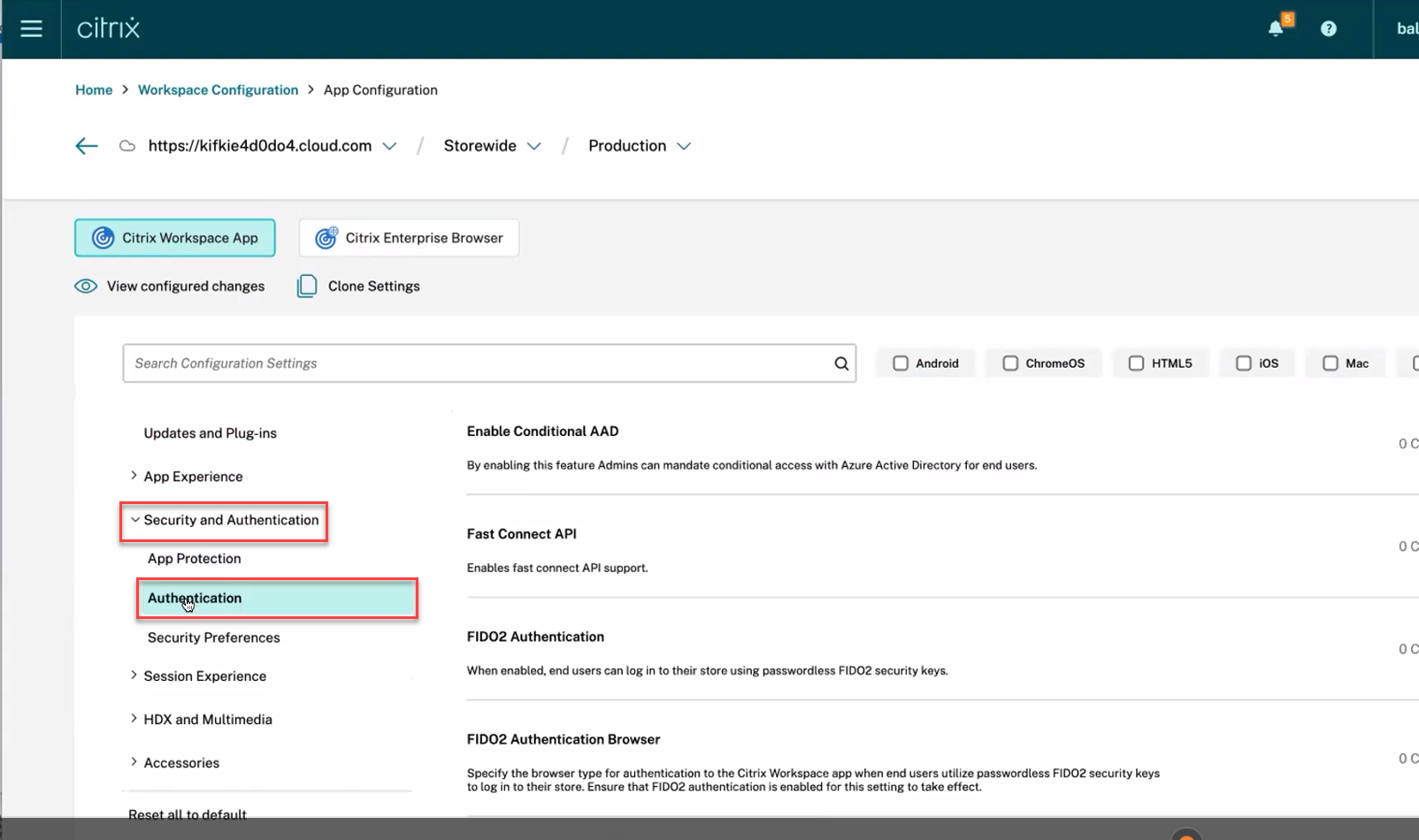

-

[セキュリティと認証]をクリックし、[認証]をクリックします。

-

[FIDO2認証]をクリックし、[Linux]チェックボックスをオンにして、[有効]トグルを切り替えます。

-

[下書きの公開]をクリックします。

カスタムの認証

次の表では、Citrix Workspaceアプリで利用可能なカスタムの認証について説明します:

| コマンド | SDK | 認証の種類 | 使用するライブラリ | バイナリ | 認証の種類の検出 |

|---|---|---|---|---|---|

| Fast Connect | Credential Insertion SDK | ユーザー名/パスワード/スマートカード/ドメインパススルー | libCredInject.so | cis |

パラメーター - サードパーティ認証システムの統合で使用されます |

| Custom Dialog | プラットフォーム最適化SDK | ユーザー名/パスワード/スマートカード | UIDialogLib.so and UIDialogLibWebKit3.so | いいえ | 自動検出 - シンクライアントパートナーによって使用されます |

Storebrowse |

Citrix Workspaceアプリ | ユーザー名/パスワード | いいえ | Storebrowse |

パラメーター |

NFCでのFIDO2認証のサポート

バージョン2411以降では、エンドツーエンドのシングルサインオン(SSO)ソリューションである「タップアンドゴー」エクスペリエンスにFIDO2対応のNFCカードを使用できます。 つまり、NFCカードを使用してCitrix®ストアに認証すると、事前構成された仮想デスクトップまたは仮想アプリがSSOを使用して自動的に開きます。

この機能の設定について詳しくは、次のセクションを参照してください:

前提条件

ハードウェア要件:

- NFC対応のFIDO2キー。 例:Yubikey5。

- Linuxクライアントと互換性のあるNFC対応FIDO2リーダー。 例:ACR1252U-M。

ソフトウェア要件:

この機能には次のソフトウェアパッケージが必要です:

- swig

- CentOSまたはRHEL用のlibpcsclite-develおよびpcsc-lite

- Ubuntu用のlibpcsclite-devおよびpcscd

- python3とpython3-pip

- Pythonパッケージ:

pyscard、uhid、fido2 - Chromiumブラウザー(Citrix Enterprise Browserを使用しない場合)。 Chromiumブラウザーの推奨インストーラーはDebianパッケージで、Chromiumのダウンロードページからダウンロードできます。 Chromiumをスナップとしてインストールすることはお勧めしません。

メモ:

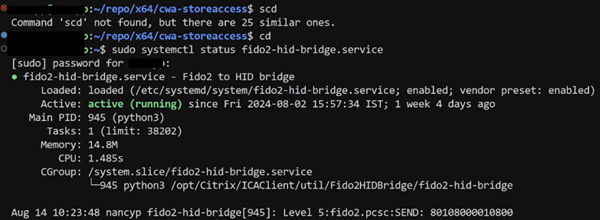

- 管理者は、sudoユーザーとして

<ICAROOT>/util/Fido2HIDBridgeにあるsetupFIDO2Service.shスクリプトを実行して、上記のパッケージをインストールできます。 このsetupFIDO2Service.shスクリプトは、UbuntuおよびRHEL OSの例です。 管理者は、OS構成の必要に応じてこのスクリプトを変更できます。- この機能は、Ubuntu x86-64、RHEL x86-64、およびARM64アーキテクチャではサポートされていません。

この機能を有効にする方法

-

通常、Citrix Workspaceアプリとともにインストールされるため、

fido2-hid-bridge.serviceが実行されていることを確認します。 実行されていない場合は手動で開始できます。

-

$ICAROOT/config/AuthManConfig.xmlにアクセスして、次のエントリを追加します:<key>FIDO2Enabled</key><value>true</value>長期アクセストークンも無効にします:

<longLivedTokenSupport>false</longLivedTokenSupport> -

必要に応じて、

$ICAROOT/config/AuthManConfig.xmlに移動し、必要に応じてブラウザー設定を更新して、デフォルトのブラウザーを変更します。 可能な値は、CEBおよびchromiumです。 デフォルト値はCEBです。<FIDO2AuthBrowser>CEB</FIDO2AuthBrowser> -

認証アプリを全画面で表示するには、次のエントリを追加します:

<Fido2FullScreenMode>true</Fido2FullScreenMode>デフォルトでは、認証アプリはウィンドウモードで表示されます。

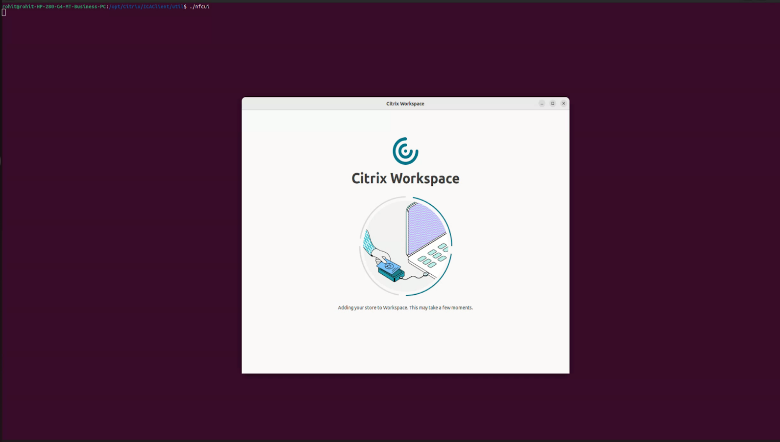

この機能の使用方法

-

$ICAROOT/config/AuthManConfig.xmlにStoreURLとResourceNameを追加します:<StoreURL>test.cloud.com</StoreURL><ResourceName>Notepad</ResourceName> -

$ICAROOT/utilに移動し、nfcuiを実行します。

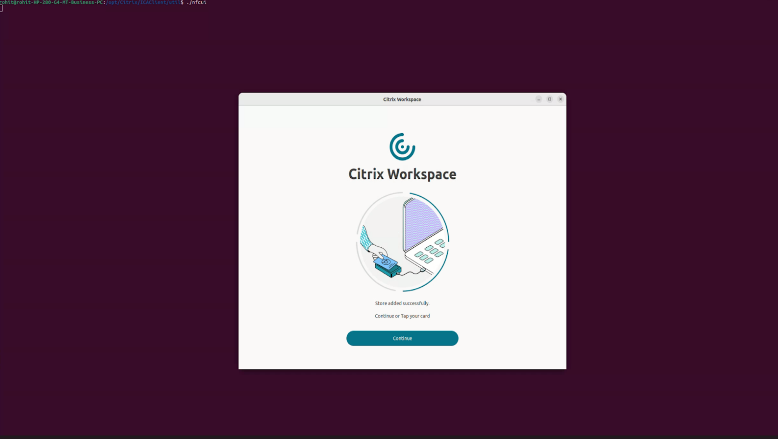

-

ストアが追加されたら、認証のために[続行]をタップまたはクリックします。

-

認証ページで、ユーザー資格情報を入力し、サインインオプションとして顔、指紋、PIN、またはセキュリティキーをクリックします。

-

リーダー上のNFC対応FIDO2キーをタップします。

-

セキュリティキーのPINを入力し、[次へ]をクリックします。

-

認証が成功したら、[サインイン状態を維持?]ウィンドウで[はい]をクリックします。

-

認証が完了すると、構成されたVDAまたはアプリが起動します。

アプリケーションは正常に起動しました。

エンドユーザーにネイティブアプリ経由で認証してアプリやデスクトップにアクセスすることを義務付ける

バージョン2508以降、管理者はLinuxユーザーにネイティブアプリ経由でのみCitrix Workspaceにアクセスすることを要求できます。 有効にすると、ストアのURLにアクセスしようとしたりサードパーティ製のブラウザーを使用したりしようとするユーザーは、Citrix Workspaceアプリに自動的にリダイレクトされます。 これにより、ユーザーはすべてのネイティブアプリ機能のメリットを享受し、シームレスなエクスペリエンスを楽しむことができます。

ユーザーがブラウザーを使用して接続し、HDX™エンジンを起動しようとすると、以降の使用のためにストアをネイティブクライアントに追加するよう求められます。 この機能により、管理者はより詳細に制御することが可能になり、認証をネイティブアプリ内に維持することでセキュリティが強化されます。 また、ICAファイルをダウンロードする必要がなくなります。

管理者はCitrix Cloudでこの機能を有効にできます。 現在はクラウドストアでのみサポートされています。

詳しくは、「エンドユーザーにネイティブアプリ経由で認証してアプリやデスクトップにアクセスすることを義務付ける」を参照してください。