Azure Active DirectoryをIDプロバイダーとして使用したCitrix Workspaceへのドメインパススルー

ドメイン参加済み、ハイブリッド、およびAzure AD登録済みエンドポイント/VMのIDプロバイダーとして、Azure Active Directory(AAD)を使用して、Citrix Workspaceへのシングルサインオン(SSO)を実装できます。

この構成では、Windows Helloを使用して、AAD登録済みエンドポイントでCitrix WorkspaceにSSOすることもできます。

- Windows Helloを使用して、Citrix Workspaceアプリに認証できます。

- Citrix Workspaceアプリを使用したFIDO2ベースの認証。

- Microsoft AAD参加済みマシン(IDプロバイダーがAAD)からCitrix Workspaceアプリへのシングルサインオン、およびAADを使用した条件付きアクセス。

仮想アプリと仮想デスクトップへのSSOを可能にするには、FASを展開するか、Citrix Workspaceアプリを次のように構成します。

注:

Windows Helloを使用している場合にのみ、Citrix WorkspaceリソースへのSSOが可能になります。 ただし、公開された仮想アプリと仮想デスクトップにアクセスするときに、ユーザー名とパスワードの入力を求められます。 このプロンプトを解決するために、FASとSSOを仮想アプリと仮想デスクトップに展開できます。

前提条件:

- Azure Active DirectoryをCitrix Cloudに接続する。 詳しくは、Citrix Cloudドキュメントの「Azure Active DirectoryをCitrix Cloudに接続する」を参照してください。

- ワークスペースにアクセスするAzure AD認証を有効にする。 詳しくは、Citrix Cloudドキュメントの「ワークスペースのAzure AD認証を有効にする」を参照してください。

Citrix Workspaceへのシングルサインオンを可能にするには:

- includeSSONを使用してCitrix Workspaceアプリを構成します。

- Citrix Cloudで

prompt=login属性を無効にします。 - Azure Active Directory Connectを使用してAzure Active Directoryパススルーを構成する。

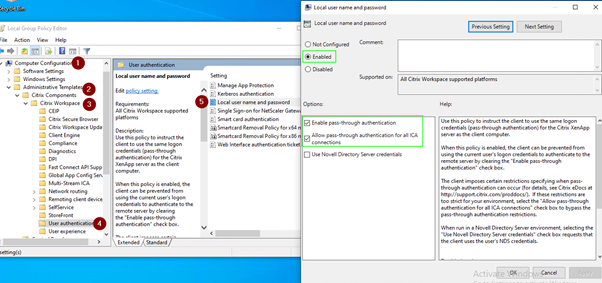

Windows向けCitrix Workspaceアプリバージョン2503以降では、SSONはデフォルトでシステムによって休止モードでインストールされます。 グループポリシーオブジェクト(GPO)ポリシーを使用して、インストール後にSSONを有効にすることができます。 有効にするには、[ユーザー認証]>[ローカルユーザー名とパスワード]に移動し、[パススルー認証を有効にします]チェックボックスをオンにします。

注:

SSON設定を有効にするには、GPOポリシーを更新した後、システムを再起動する必要があります。

SSOをサポートするようにCitrix Workspaceアプリを構成する

前提条件:

- Citrix Workspaceバージョン2109以降。

注:

SSOにFASを使用している場合、Citrix Workspaceの構成は必要ありません。

-

includeSSONオプションを使用して、管理者のコマンドラインでCitrix Workspaceアプリをインストールします:CitrixWorkspaceApp.exe /includeSSON - Windowsクライアントからサインアウトし、サインインしてSSONサーバーを起動します。

-

[コンピューターの構成] > [管理用テンプレート] > [Citrixコンポーネント] > [Citrix Workspace] > [ユーザー認証] をクリックし、[Citrix Workspace GPO]を変更して [ローカルユーザー名とパスワード] を許可します。

注:

これらのポリシーは、Active Directoryを介してクライアントデバイスにプッシュできます。 この手順は、WebブラウザーからCitrix Workspaceにアクセスする場合にのみ必要です。

-

スクリーンショットに従って、設定を有効にします。

-

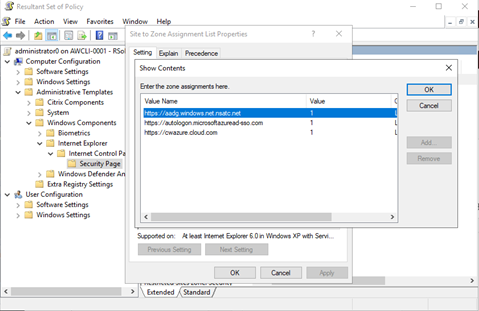

GPOを介して次の信頼済みサイトを追加します:

https://aadg.windows.net.nsatc.nethttps://autologon.microsoftazuread-sso.com-

https://xxxtenantxxx.cloud.com:ワークスペースURL

注:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Citrix\DazzleのAllowSSOForEdgeWebviewレジストリがfalseに設定されている場合、AADのシングルサインオンは無効になります。

Citrix Cloudでprompt=loginパラメーターを無効にする

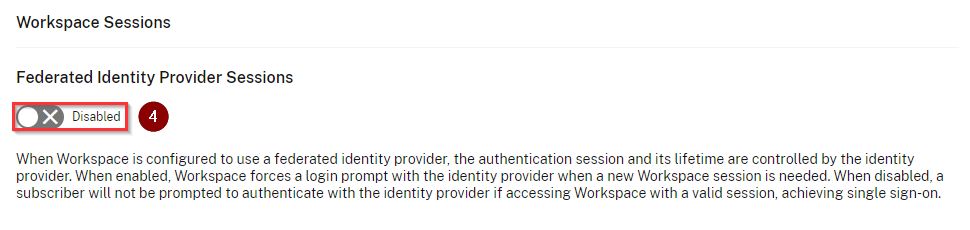

デフォルトでは、ユーザーがサインインを維持することを選択した場合、またはデバイスがAzure AD参加済みである場合でも、認証を強制するCitrix Workspaceに対してprompt=loginが有効になっています。

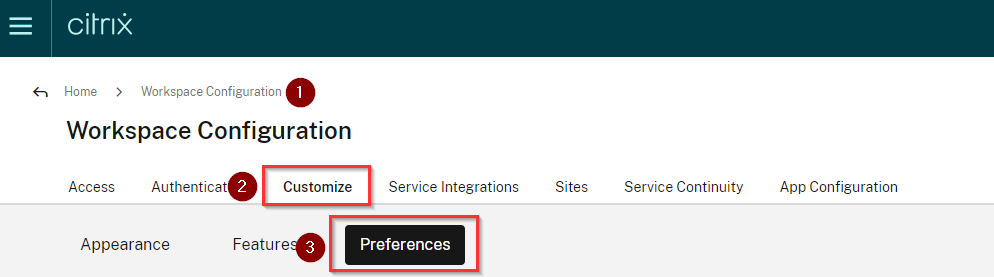

Citrix Cloudアカウントでprompt=loginを無効にすることができます。 Workspace Configuration\Customize\Preferences-Federated Identity Provider Sessionsに移動して、トグルを無効にします。 詳しくは、Knowledge CenterのCTX253779を参照してください。

注:

AAD参加済みデバイスまたはハイブリッドAAD参加済みデバイスで、AADがワークスペースのIDプロバイダーとして使用されている場合、Citrix Workspaceアプリは資格情報を要求しません。 ユーザーは、職場または学校のアカウントを使用して自動的にサインインできます。

ユーザーが別のアカウントを使用してサインインできるようにするには、次のレジストリをfalseに設定します。

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Citrix\DazzleまたはComputer\HKEY_CURRENT_USER\SOFTWARE\Citrix\Dazzleの下に、AllowSSOForEdgeWebviewという名前のレジストリ文字列REG_SZを作成して追加し、その値をFalseに設定します。 または、ユーザーがCitrix Workspaceアプリからサインアウトすると、次回のサインイン時に別のアカウントでサインインできます。

Azure Active Directory Connectを使用してAzure Active Directoryパススルーを構成する

- Azure Active Directory Connectを初めてインストールする場合は、[ユーザーサインイン] ページで、サインオン方法として [パススルー認証] を選択します。 詳しくは、Microsoft社ドキュメントの「Azure Active Directoryパススルー認証:クイックスタート」を参照してください。

-

Microsoft Azure Active Directory Connectがある場合:

- [ユーザー サインインの変更] タスクを選択し、[次へ] をクリックします。

- サインイン方法として [パススルー認証] を選択します。

注:

クライアントデバイスがAzure AD参加済みである場合、またはハイブリッド参加済みである場合は、この手順をスキップできます。 デバイスがAD参加済みである場合、ドメインパススルー認証はKerberos認証を使用して機能します。