HTTPSによるStoreFrontのセキュリティ保護

StoreFrontとユーザーデバイスの間の通信は、HTTPSで保護することをお勧めします。これにより、クライアントとStoreFrontの間で送信されるパスワードおよびその他のデータが確実に暗号化されます。さらに、単純なHTTP接続は、中間者攻撃などのさまざまな攻撃によって危険にさらされる可能性があります。特に、接続が公衆Wi-Fiホットスポットなどの安全はでない場所から行われる場合はその危険性があります。IISでHTTPSが構成されていない場合、StoreFrontの通信にHTTPが使用されます。

構成に応じて、ユーザーはゲートウェイまたはロードバランサー経由でStoreFrontにアクセスできます。HTTPS接続はゲートウェイまたはロードバランサーで終了できます。ただし、この場合でも、HTTPSを使用してゲートウェイとStoreFront間のセキュリティで保護された接続を確保することをお勧めします。

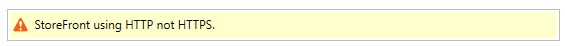

StoreFrontがHTTPS用に構成されていない場合、次の警告が表示されます:

証明書の作成

-

StoreFrontへのアクセスに使用されるFQDNが、サブジェクトの別名(SAN)としてDNSフィールドに含まれていることを確認します。ロードバランサーを使用している場合は、個々のサーバーのFQDNとロード バランサーのFQDNを両方とも含めます。

-

サードパーティCA(Verisignなど)または組織における会社のルートCAを使用して証明書に署名します。

-

秘密キーを含めて、この証明書をPFX形式でエクスポートします。

IISをHTTPS用に構成する

StoreFrontサーバーのMicrosoftインターネットインフォメーションサービス(IIS)でHTTPSを構成するには、以下の手順に従います:

-

インターネットインフォメーションサービス(IIS)マネージャーコンソールの開始

-

左側のツリー表示でサーバーを選択します。

-

右側のペインで [Server Certifcates] をダブルクリックします

![[Server Certifcates]をクリックする場所が強調表示されたIIS管理コンソールのスクリーンショット](/en-us/storefront/1912-ltsr/media/install/iis-server-highlight-certificates.png)

-

[Server Certifcates]画面から、既存の証明書をインポートするか、新しい証明書を作成することができます。

![[インポート]をクリックする場所が強調表示されたIIS管理サーバー証明書画面のスクリーンショット](/en-us/storefront/1912-ltsr/media/install/iis-server-certificates.png)

-

左側のツリー表示で、[Default Web Site](または適切なWebサイト) を選択します。

-

[Actions]ペインで [Bindings…] をクリックします。

![バインドのリンクが強調表示されたIIS管理サーバーの[Default Web Site Home]画面のスクリーンショット](/en-us/storefront/1912-ltsr/media/install/iis-default-web-site-highlight-bindings.png)

-

バインドウィンドウで [Add…] をクリックします。

-

[Type] ドロップダウンで [https] を選択します。

-

以前にインポートした証明書を選択します。[OK] を押します

![[Site Bindings]の追加ウィンドウのスクリーンショット](/en-us/storefront/1912-ltsr/media/install/iis-add-site-binding.png)

-

HTTPアクセスを削除するには、[HTTP]を選択して [Remove] をクリックします。

![[Site Bindings]ウィンドウのスクリーンショット](/en-us/storefront/1912-ltsr/media/install/iis-site-bindings.png)

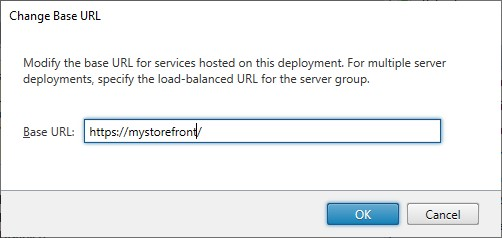

StoreFrontサーバーのベースURLをHTTPからHTTPSに変更

最初にSSL証明書をインストールおよび構成せずにCitrix StoreFrontをインストールおよび構成した場合、StoreFrontは通信にHTTPを使用します。

後からSSL証明書をインストールして構成する場合は、次の手順を実行して StoreFrontとそのサービスがHTTPS接続を使用するようにしてください。

- Citrix StoreFront管理コンソールの左側のペインで [サーバーグループ] を選択します。

- [操作]ペインの [ベースURLの変更] を選択します。

-

https:で始まるベースURLを更新し、[OK] をクリックします。

HSTS

サーバー側でHTTPSを有効にした後でも、ユーザーのクライアントデバイスは脆弱です。たとえば、中間者攻撃者は、StoreFrontサーバーになりすましユーザーをだまして、単純なHTTP経由でなりすましサーバーに接続させる可能性があります。これによって、攻撃者はユーザーの資格情報などの機密情報にアクセスできるようになります。解決策は、ユーザーのブラウザーがHTTP経由でRfWebサーバーにアクセスしないようにすることです。これは、HTTP Strict Transport Security(HSTS)を使用することで実現できます。

HSTSが有効になっている場合、サーバーは、Webサイトへの要求はHTTPS経由でのみ行う必要があることをブラウザーに示します。ユーザーがHTTPを使用してURLにアクセスしようとすると、ブラウザーは自動的にHTTPSの使用に切り替わります。これにより、IISでのセキュアな接続に関してサーバー側の検証だけでなく、クライアント側の検証も確実に提供されます。ブラウザーは、構成された期間、この検証を提供し続けます。

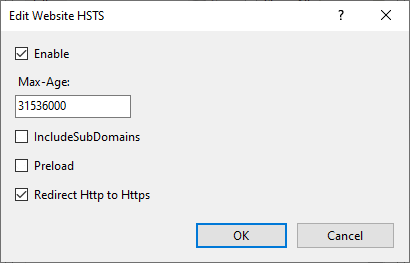

Windows Server 2019以降の場合:

- インターネットインフォメーションサービス(IIS)マネージャーを開きます。

- [Default Web Site](または適切なWebサイト) を選択します。

- 右側の[Actions]ペインで、[HSTS…] をクリックします。

- [Enable] にチェックを入れ、最大有効期間(例:1年間の場合は31536000)を入力し、[Redirect HTTP to HTTPS] にチェックを入れます。

- [OK] を押します

注:

HSTSを有効にすると、同じドメインのすべてのWebサイトに影響します。たとえば、https://www.company.com/Citrix/StoreWebのWebサイトにアクセスできる場合、HSTSポリシーはhttps://www.company.comの下のすべてのWebサイトに適用されますが、これは望ましくない場合があります。