PoC ガイド:ZTNA からプライベート Web アプリへ (エージェントレス)

概要

リモート作業では、ユーザーは内部Webベースのアプリケーションにアクセスする必要があります。より優れたエクスペリエンスを提供することは、VPN 配置モデルを回避することを意味し、多くの場合、次のような課題が生じます。

- VPN リスク 1: インストールと設定が困難である

- VPN リスク 2: エンドポイントデバイスに VPN ソフトウェアをインストールすることをユーザーに要求する。エンドポイントデバイスでは、サポートされていないオペレーティングシステムを使用する可能性があります。

- VPNリスク3: 信頼できないエンドポイントデバイスが企業ネットワーク、リソース、データに無制限にアクセスできないように、複雑なポリシーの設定を要求する

- VPNリスク4: VPNインフラストラクチャとオンプレミスインフラストラクチャの間でセキュリティポリシーの同期を維持することが困難

全体的なユーザーエクスペリエンスを向上させるには、認証標準を適用しながら、すべての認可されたアプリを統合し、ユーザーのログイン操作を簡素化できる必要があります。

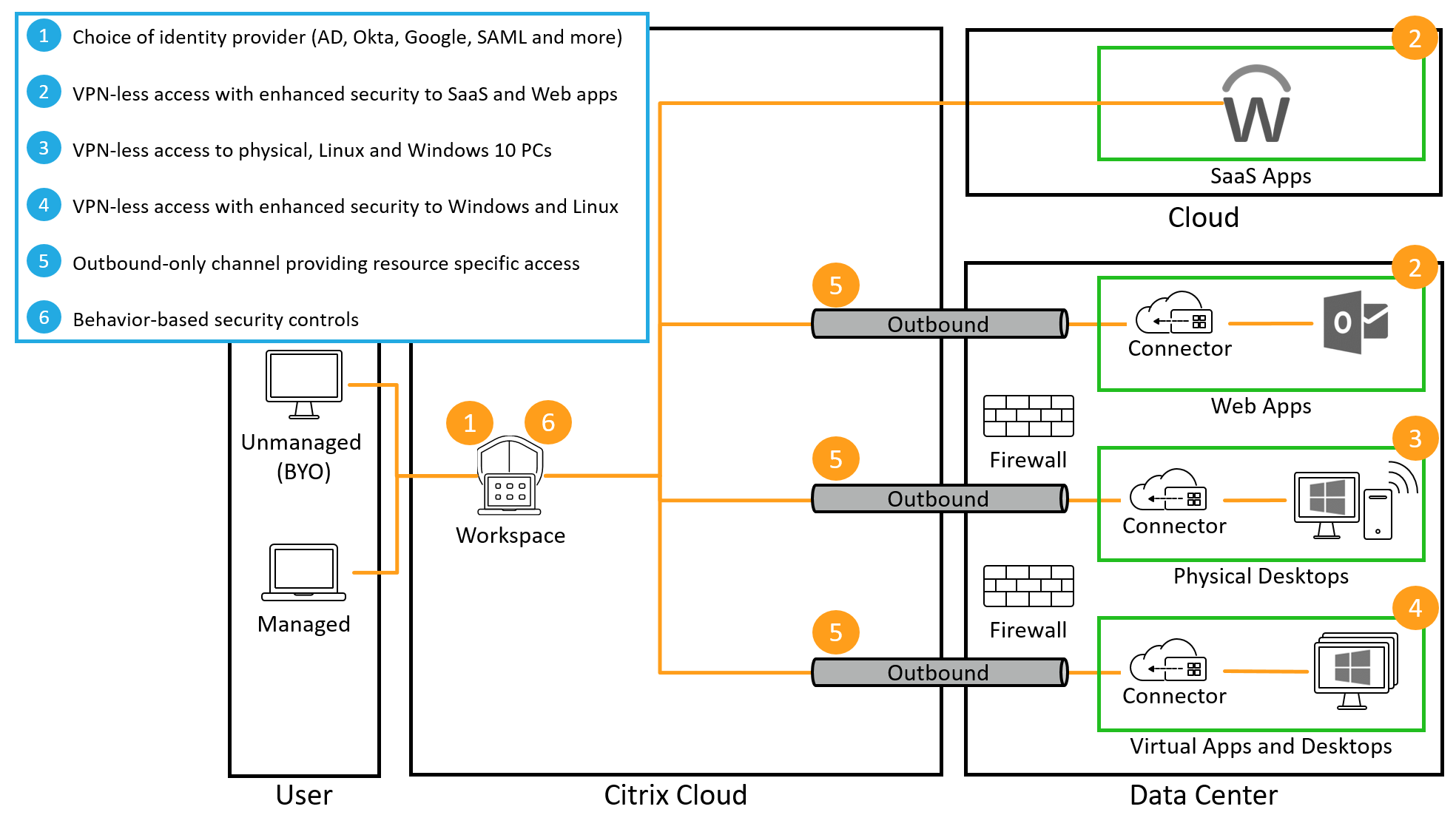

組織は、SaaS、Web、Windows、Linuxアプリケーション、およびデスクトップを提供して保護する必要があります。ただし、これらのリソースの一部はデータセンターの範囲を超えて存在し、データセンター外のリソースにアクセスできる場合でも同様です。Citrix Secure Private Accessサービスは、Citrix Workspace を通じて、ユーザーが承認したリソースへの安全なVPNレスアクセスを組織に提供します。

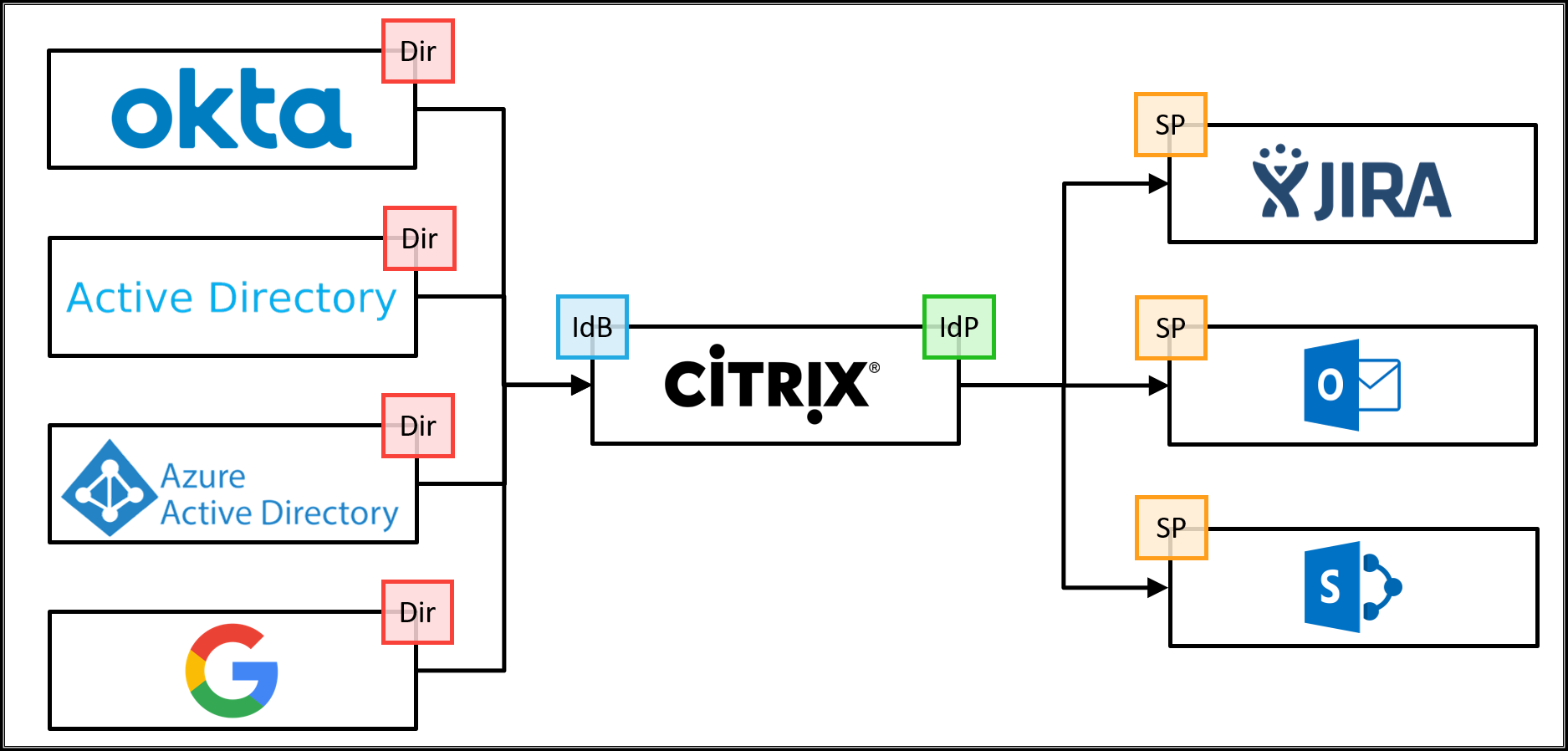

この概念実証のシナリオでは、ユーザーは、アクティブディレクトリ、Azure Active Directory Active Directory、Okta、Google、Citrixゲートウェイ、または選択したSAML 2.0プロバイダーをプライマリユーザーディレクトリとして使用して、Citrix Workspace に対して認証します。Citrix Workspaceでは、定義された一連のエンタープライズWebアプリケーションに対して、シングルサインオンサービスを提供します。

Citrix Secure Private AccessサービスがCitrix サブスクリプションに割り当てられている場合、画面ベースの透かしの適用、印刷/ダウンロード操作の制限、画面グラブの制限、キーボードの難読化など、拡張セキュリティポリシーがWebアプリケーションに適用されます。

このアニメーションは、Citrixが提供するSSOを使用して内部Sharepoint Webアプリケーションにアクセスし、Citrix Secure Private Access サービスで保護されているユーザーを示しています。

このデモでは、ユーザーがデータセンターへのVPNレス接続を使用するCitrix Workspace からアプリケーションを起動するフローを示します。ユーザーは外部デバイスから内部Webアプリケーションにアクセスするため、アクセス要求はCitrix Workspace 内から送信する必要があります。

この概念実証ガイドでは、次の方法について説明します。

- Citrix Workspace のセットアップ

- プライマリ・ユーザー・ディレクトリの統合

- データセンター内にある Sharepoint Web アプリケーションのシングルサインオンを組み込む

- 構成を検証する

Citrix Workspace のセットアップ

環境を設定するための最初の手順は、Citrix Workspaceを組織用に準備することです。これには、

- CitrixアカウントチームでCitrixSecure Private Access サービスの資格を設定すると、Citrix マイサービス]の下に Citrix Secure Private Access]アイコンが表示されます。詳細については、 「」を参照してください。

- ワークスペース URL を設定する

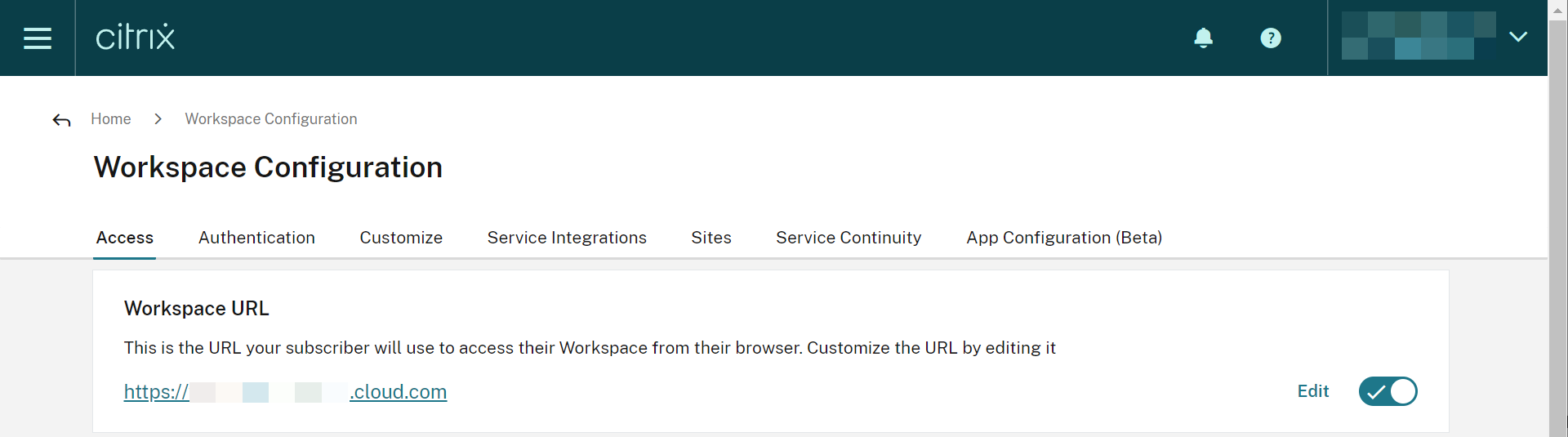

ワークスペースの URL を設定

- Citrix Cloudに接続し 、管理者アカウントでログインします

- Citrix Workspaceで、左上のメニューから[ ワークスペース構成 ]にアクセスします

- [ アクセス ] タブで、組織の一意の URL を入力し、[有効] を選択します。

プライマリ・ユーザー・ディレクトリの統合

ユーザーが Workspace で認証される前に、 プライマリユーザーディレクトリを設定する必要があります 。Workspace内のアプリに対するすべてのリクエストは、セカンダリIDへのシングルサインオンを使用するため、プライマリユーザーディレクトリはユーザーが必要とする唯一のIDです。

組織は、次のプライマリユーザーディレクトリのいずれかを使用できます。

- Active Directory: Active Directory 認証を有効にするには、Cloud Connector のインストールガイドに従って、AcActive Directory ドメインコントローラーと同じデータセンター内にクラウドコネクタをデプロイする必要があります 。

- 時間ベースのワンタイムパスワードを使用する Active Directory: Active Directory ベースの認証には、時間ベースのワンタイムパスワード (TOTP) を使用した多要素認証を含めることもできます。 このガイドでは 、この認証オプションを有効にするために必要な手順を詳しく説明します。

- Azure Active Directory:ユーザーは、Azure Active Directory の ID を使用してCitrix Workspace に対して認証できます。 このガイドでは 、このオプションの設定について詳しく説明します。

- NetScaler Gateway:組織は、オンプレミスのNetScaler Gateway を利用して、Citrix WorkspaceのIDプロバイダーとして機能できます。 このガイドでは 、統合の詳細について説明します。

- Okta:組織はOktaをCitrix Workspaceのプライマリユーザーディレクトリとして使用できます。 このガイドでは 、このオプションを設定する手順について説明します。

- SAML 2.0: 組織は、オンプレミスの Active Directory (AD) で任意の SAML 2.0 プロバイダーを使用できます。 このガイドでは 、このオプションを設定する手順について説明します。

シングルサインオンの構成

WebアプリをCitrix Workspace と正常に統合するには、管理者は次の操作を行う必要があります。

- Connector Applianceをデプロイする

- Web アプリの設定

- Web アプリの認証とセキュリティ強化の設定

Connector Applianceをデプロイする

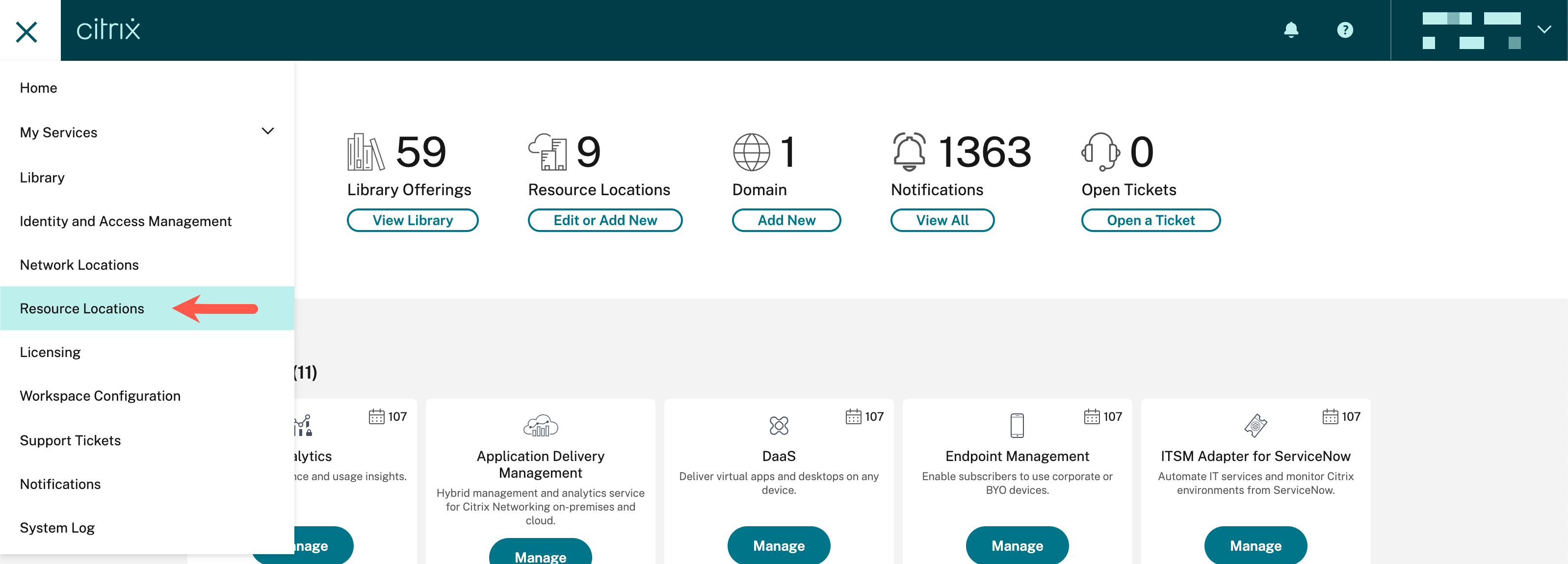

- Citrix Cloud内で、メニューバーから[ リソースの場所 ]を選択します

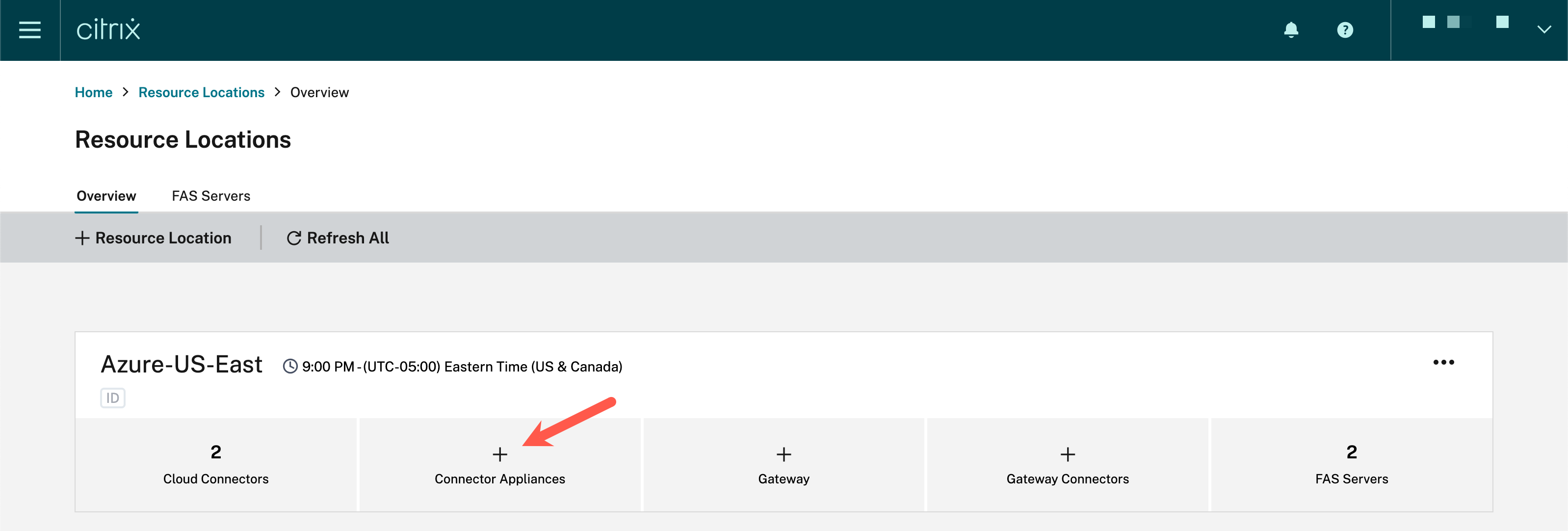

- Web アプリを含むサイトに関連付けられているリソースの場所内で、[ Connector Appliance] を選択します。

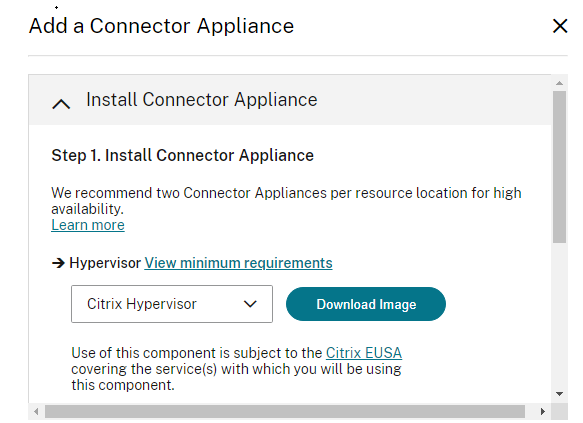

- 「 Connector Appliance 追加 」ダイアログで、適切なハイパーバイザーに関連するイメージをダウンロードし、このブラウザウィンドウを開いたままにします。

- ダウンロードしたら、ハイパーバイザーにイメージをインポートします。

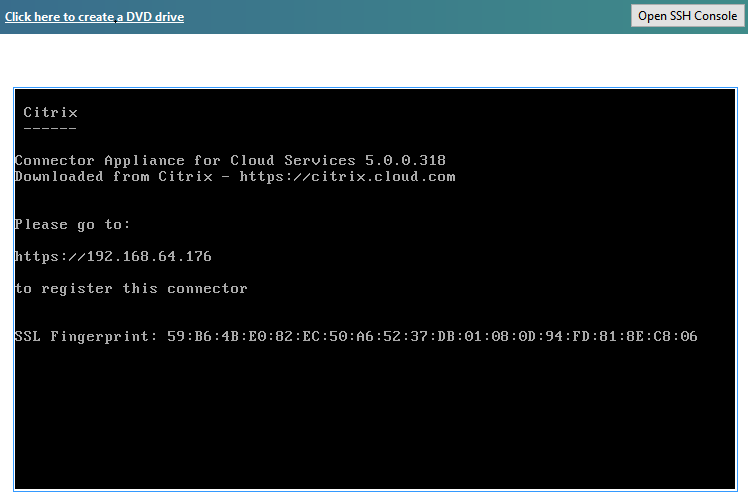

- イメージが起動すると、コンソールにアクセスするために使用する URL が提供されます

- Connectorにログインして管理者パスワードを変更し、ネットワークIPアドレスを設定します

- アプライアンスに名前を付け、そのリソースの場所のドメインにログインします

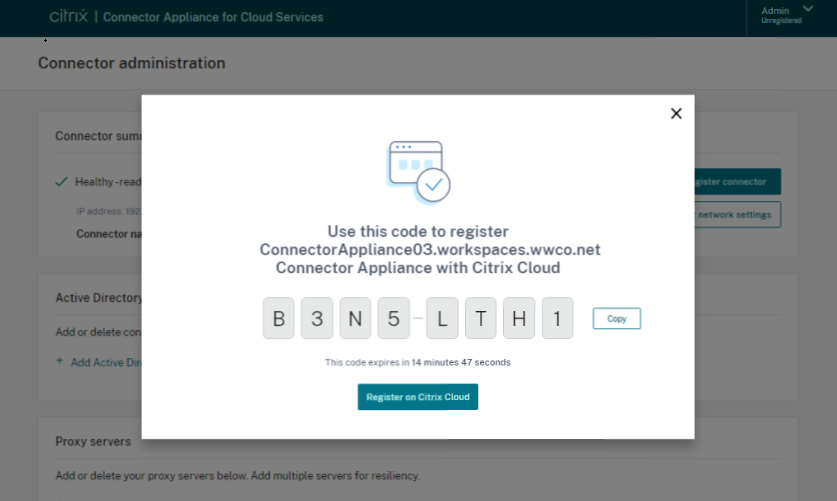

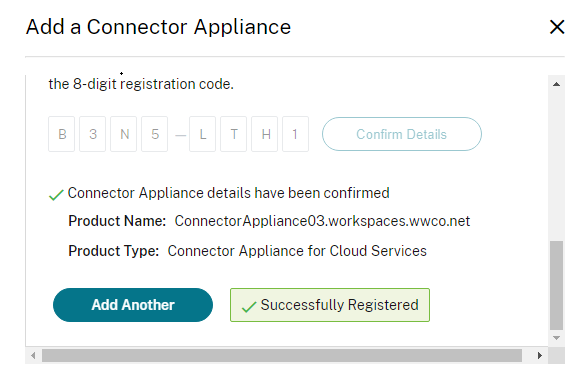

- [ 登録 ] を選択し、登録コードをコピーします

- Citrix Cloud ページに戻り、登録コードを送信してConnector Applianceのセットアップを完了します

Web アプリの設定

- Citrix Cloud内で、[Secure Private Access ]タイルから[ 管理 ]を選択します

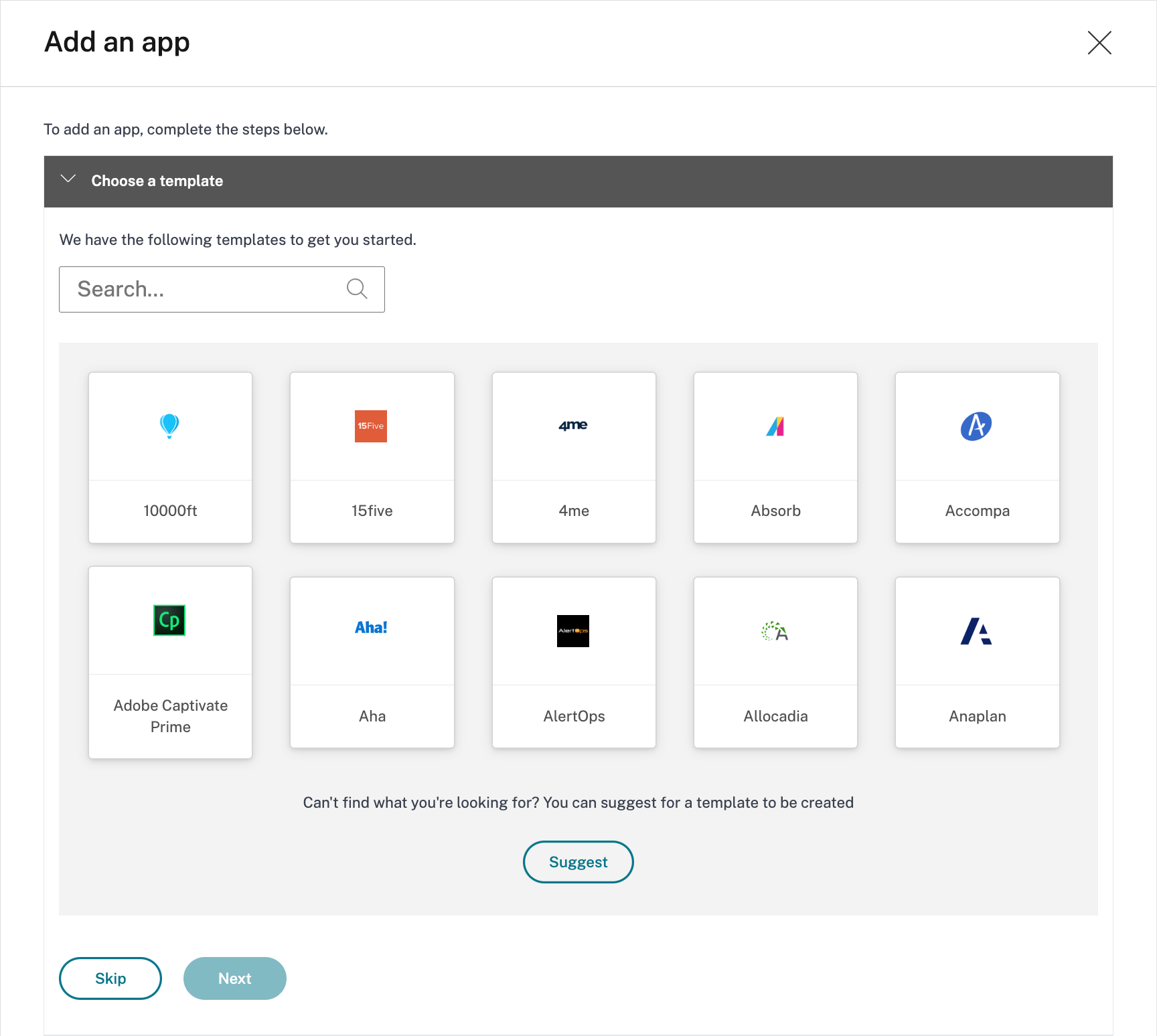

- [ アプリケーション ] を選択し、[ アプリの追加] を選択します。

- テンプレートの選択ウィザードで、[ スキップ]

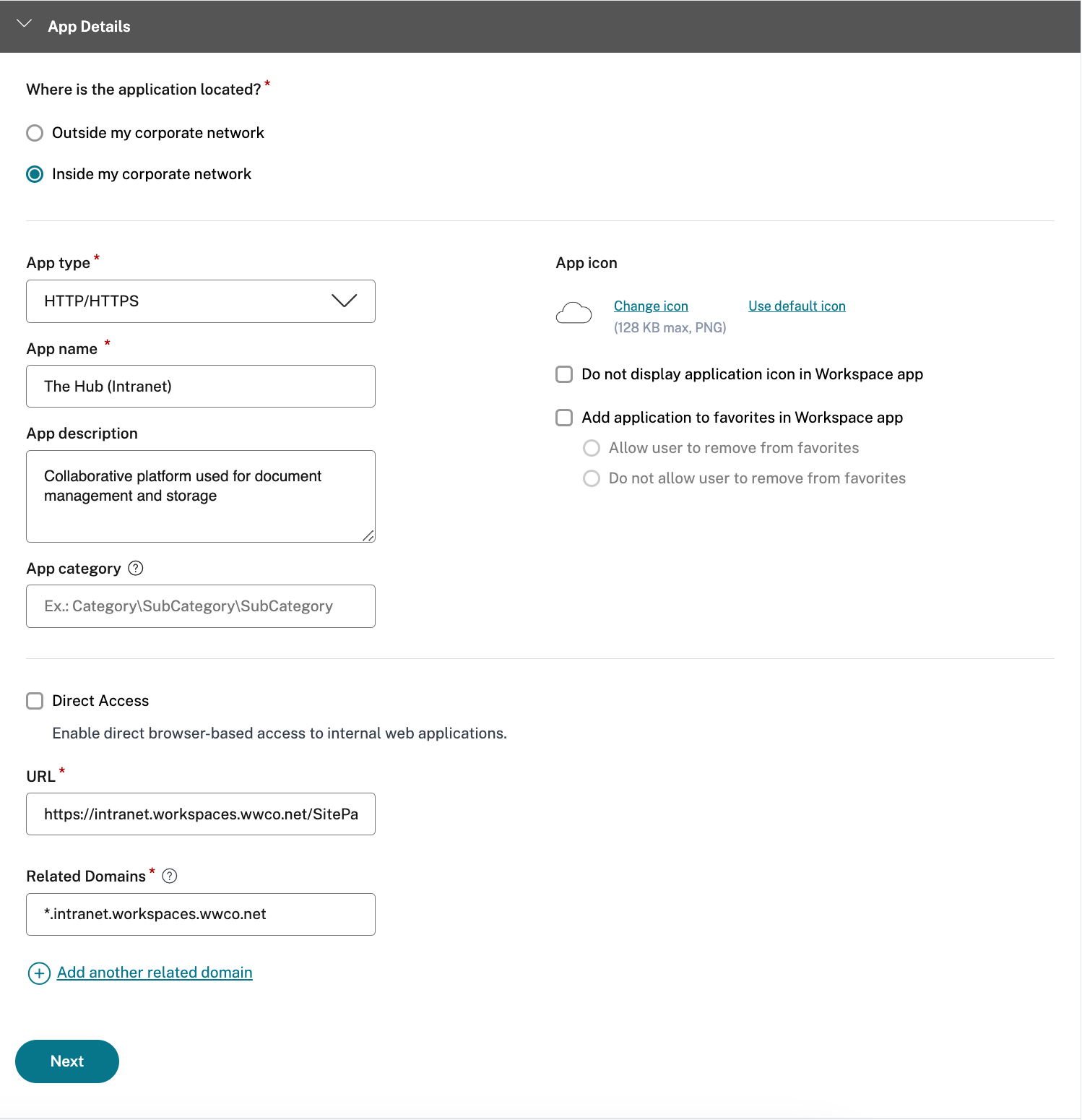

- アプリの詳細ウィンドウで 、「 社内ネットワーク内」を選択します

- アプリタイプとしてHTTP/HTTPSを指定します

- アプリケーションのアプリ名と説明を入力します

- (オプション) パブリックインターネット経由で解決可能な FQDN を介した直接アクセスを有効にするには、[直接アクセス] を選択します。選択した場合、関連する SSL 証明書を.pfx または.pem 形式でアップロードする必要があります。また、サイトの完全修飾ドメイン名のCNAMEレコードをCitrix Gatewayサービスにマッピングする必要があります

- Web アプリケーションの URL を入力します。

- Web アプリケーションの必要に応じて、 関連ドメインを追加します 。

- 必要に応じて、 カスタムのアプリアイコンを追加します

- 次を選択

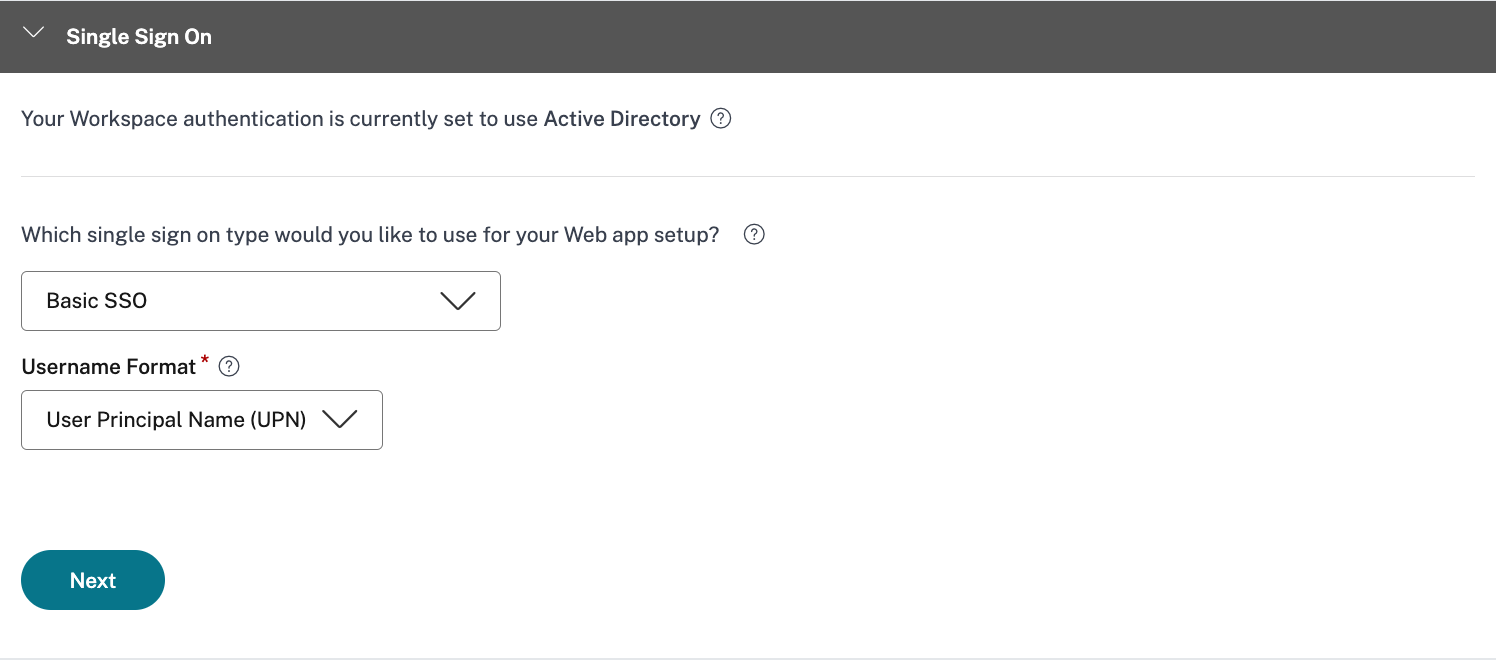

- 「 シングル・サインオン 」ウィンドウで、Webアプリケーションに適したSSOオプションを選択します。

これには多くの場合、Web アプリの所有者のヘルプが必要です。

SSO には次の 5 つの選択肢があります。

- ベーシック:バックエンドサーバーに basic-401 チャレンジが表示された場合は、ベーシック SSO を選択します。

- Kerberos: バックエンドサーバーに negotiate-401 チャレンジが表示された場合は、Kerberos SSO を選択します

- フォームベース:バックエンドサーバーが認証用の HTML フォームを提示する場合は、フォームベースの SSO を選択します。

- SAML: ウェブアプリケーションへの SAML ベースの SSO には SAML を選択してください。SAML SSO タイプの構成の詳細を入力します。

- No SSO: バックエンドサーバーでユーザーを認証する必要がない場合は、no SSO オプションを使用します。

- 基本SSOとユーザープリンシパル名(UPN) をユーザー名の形式として選択

- 次を選択

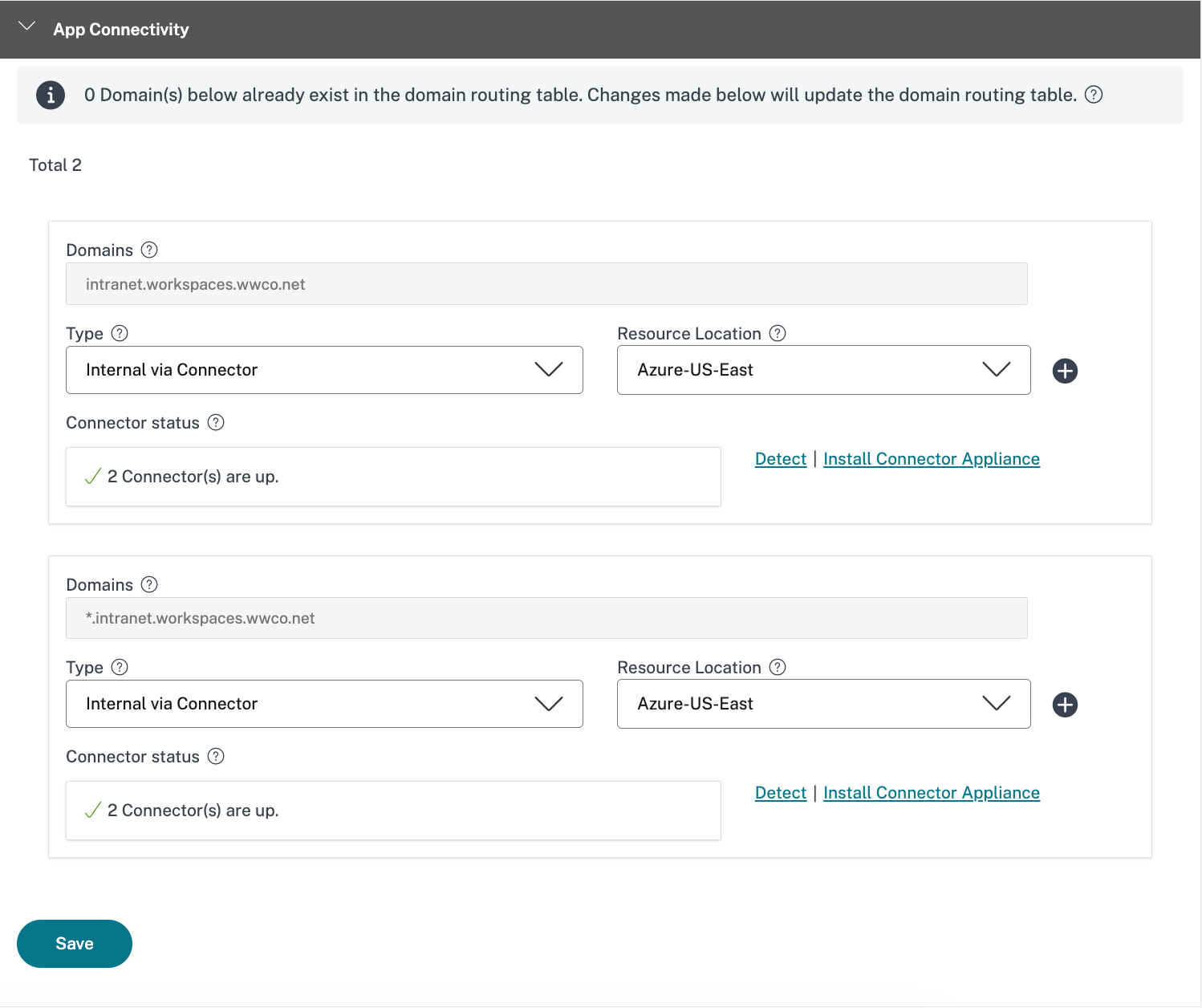

- [ アプリケーション接続 ] ウィンドウで、URL と [関連ドメイン] エントリに、Connector Applianceをインストールした [リソースの場所] を選択します (コネクタが起動していることを確認します)。

- [ 保存] を選択します

- [ 完了] を選択

Web アプリの認証とセキュリティ強化の設定

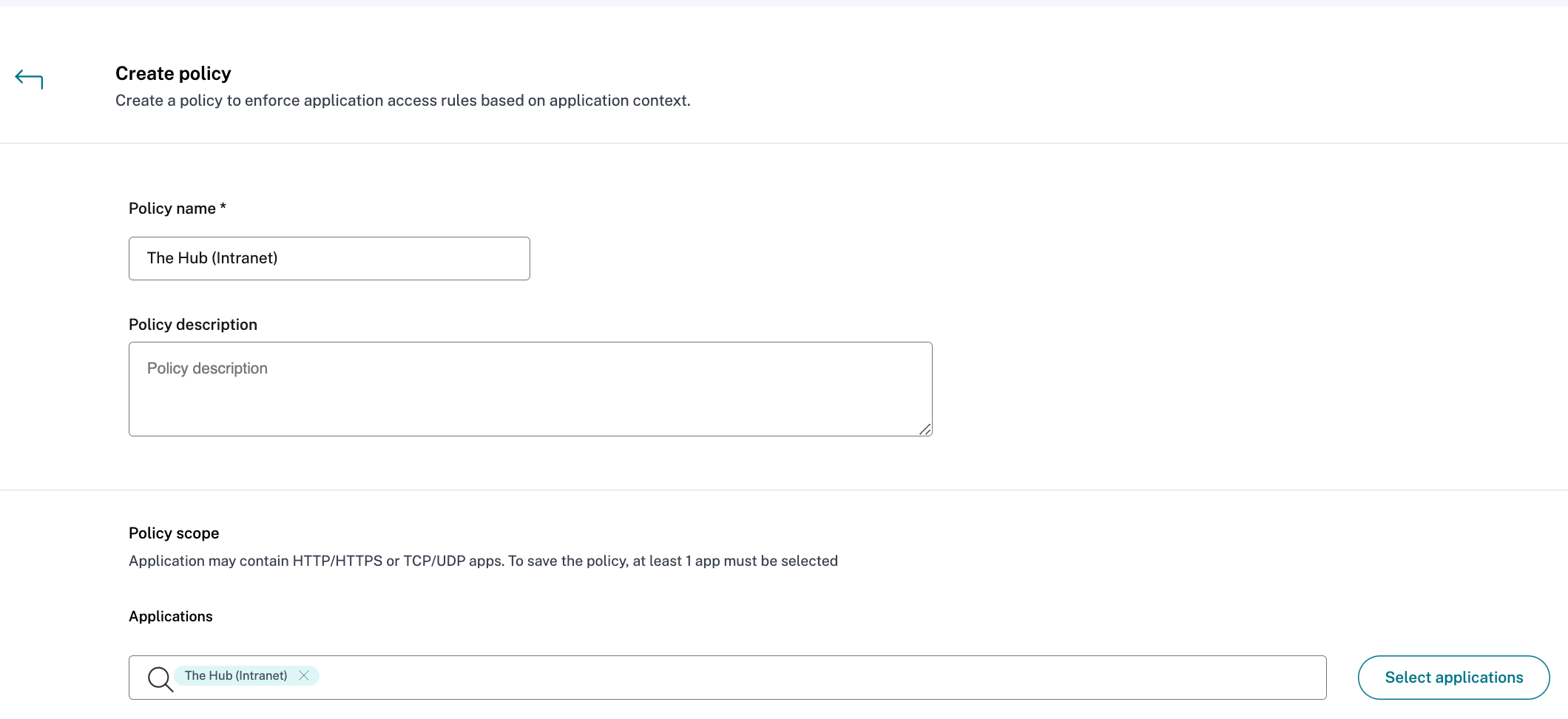

- Secure Private Access ・メニューで「 アクセス・ポリシー」を選択します

- 「アクセスポリシー」セクションで、「 ポリシーの作成」を選択します。

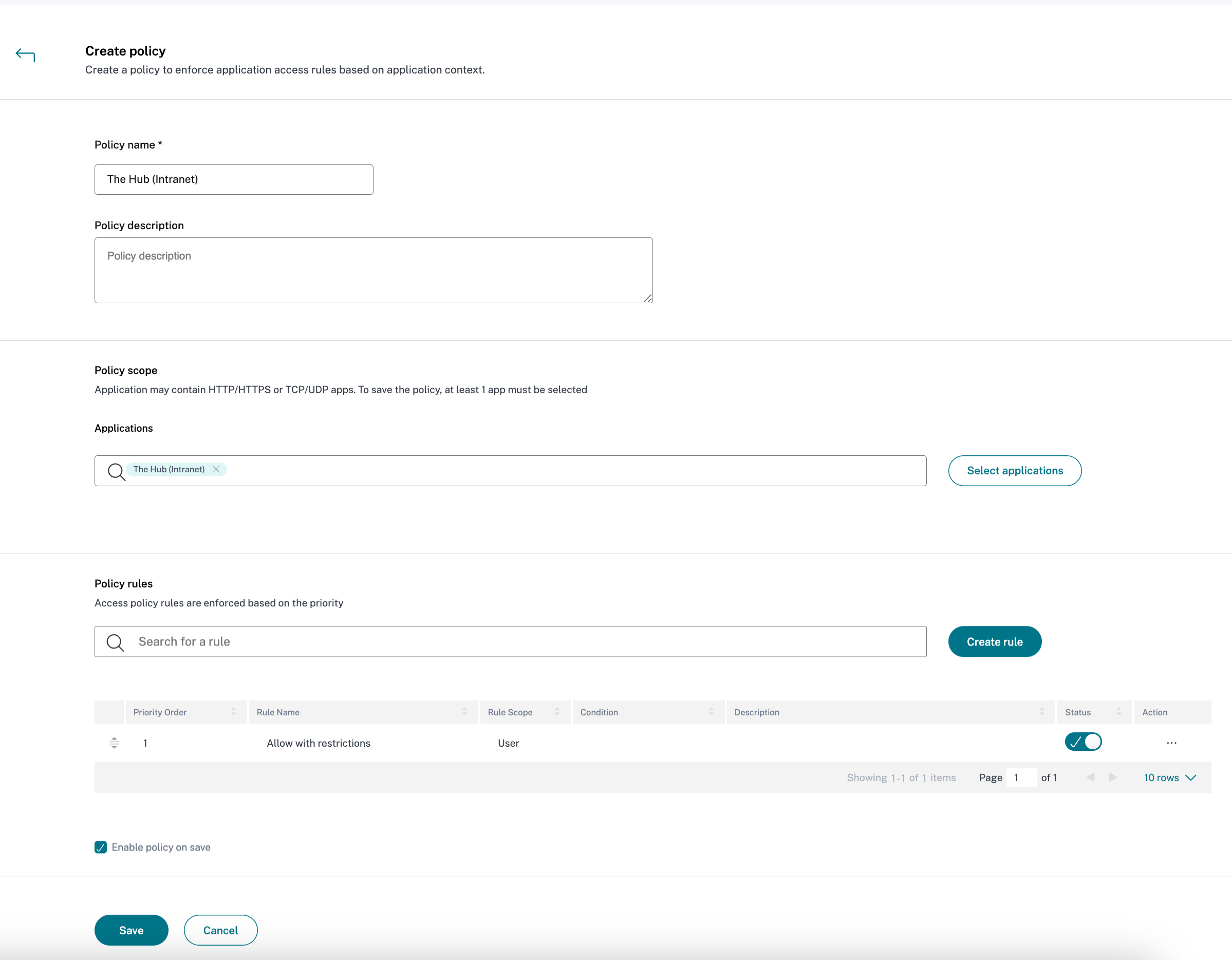

- **ポリシー名と簡単なポリシーの説明を入力します**

- 「 アプリケーション 」ドロップダウンリストで、「The Hub (イントラネット)」を検索して選択します

注

1 つのポリシー内で、複数のアクセスルールを作成し、さまざまなユーザーまたはユーザーグループにさまざまなアクセス条件を設定できます。これらのルールは、HTTP/HTTPS アプリケーションと TCP/UDP アプリケーションの両方に、すべて 1 つのポリシー内で個別に適用できます。 複数のアクセス規則の詳細については、「 複数の規則を含むアクセスポリシーの設定」を参照してください。

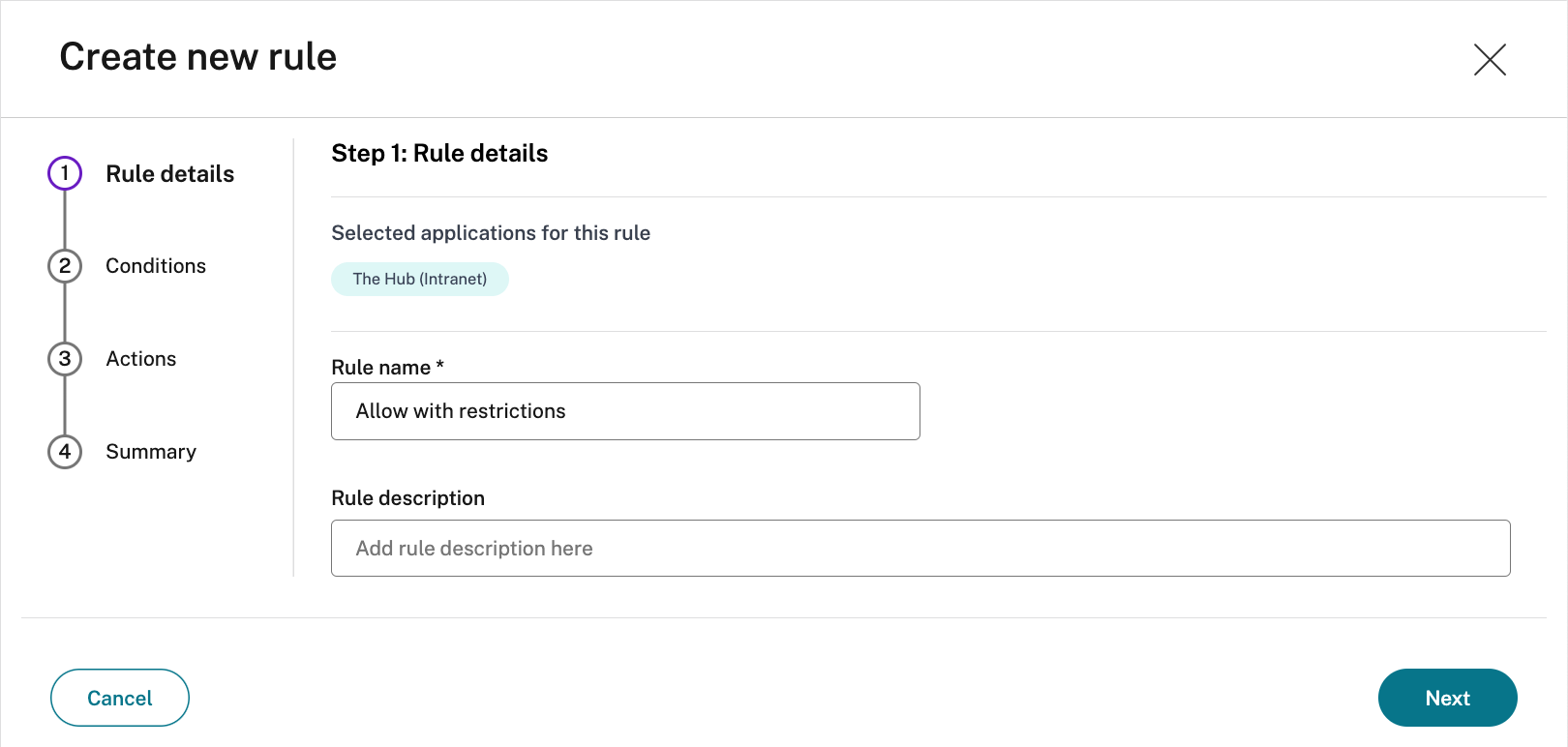

- ポリシーのルールを作成するには 、[ルールを作成] を選択します。

- ルール名とルールの簡単な説明を入力し、[ 次へ] を選択します

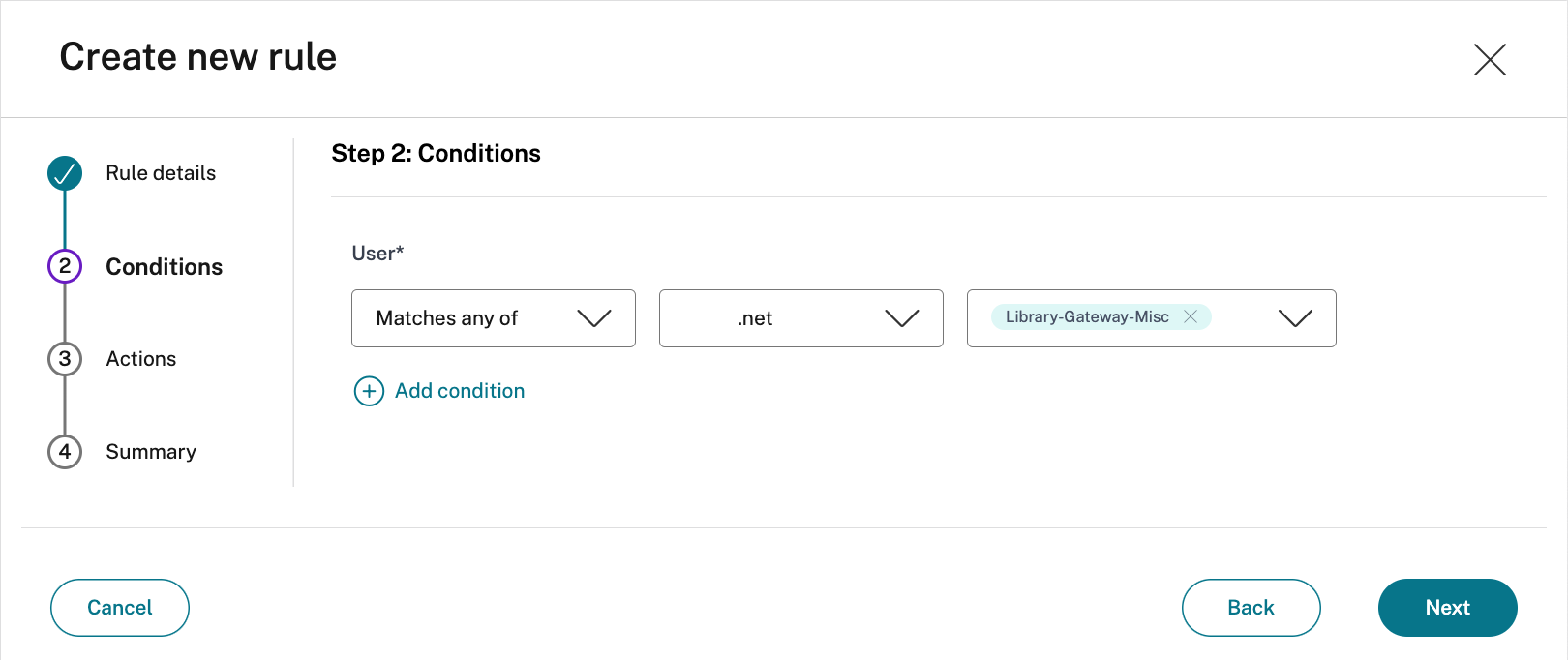

- アプリを起動する権限を持つ適切なユーザー/グループを追加し、[次へ] を選択します

注

コンテキストに基づいて複数の条件を追加するには、「+」をクリックします。

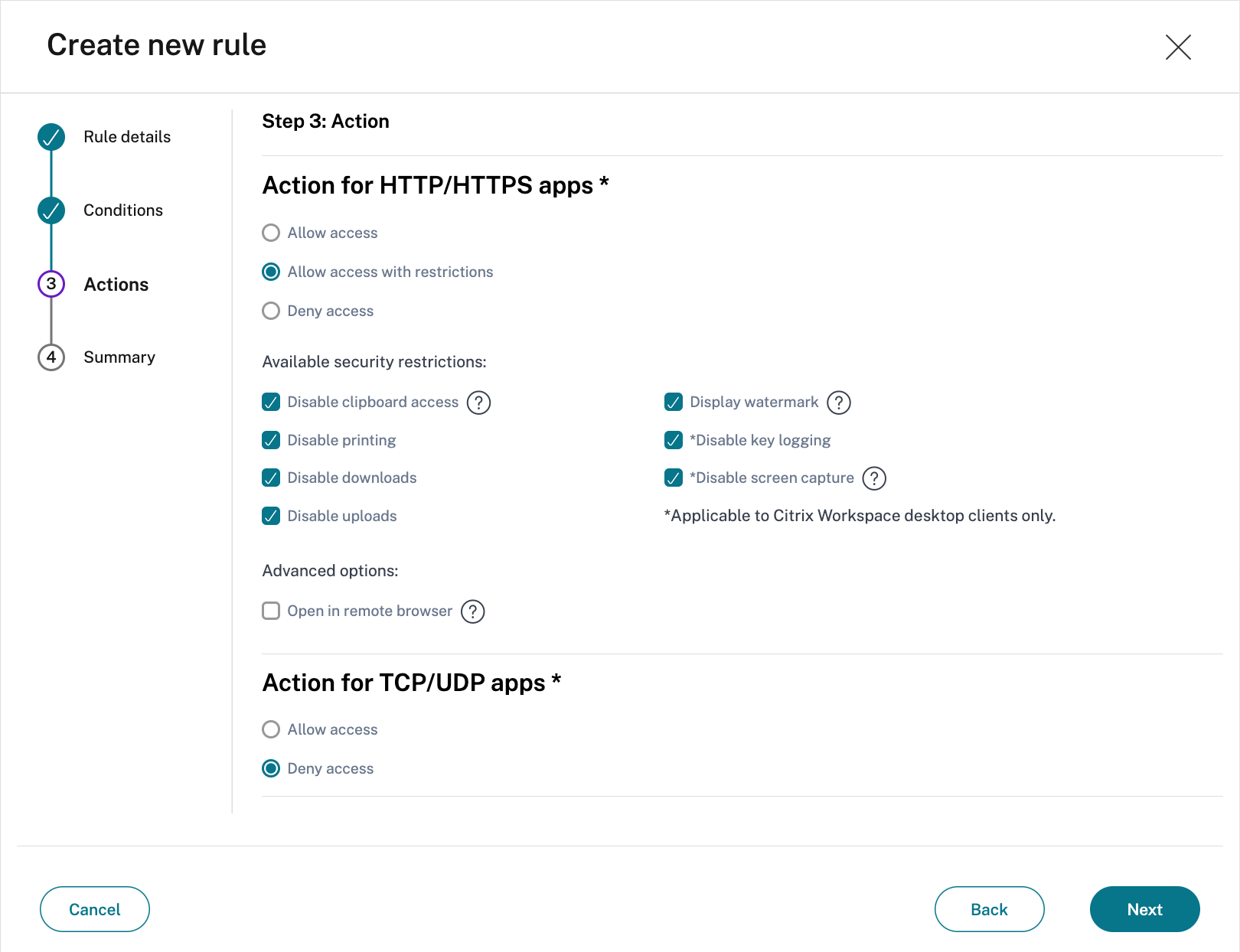

- HTTP/HTTPS アプリに制限付きまたは制限なしでアクセスできるかどうかを指定してください。

以下のスクリーンショットでは、すべての制限が設定されています。

アンチキーロギングとアンチスクリーンキャプチャにはCitrix Workspaceデスクトップクライアントが必要であることに注意してください。 - TCP/UDP アプリのアクションを指定してください。

以下のスクリーンショットでは、TCP/UDP アプリへのアクセスが拒否されています。 - 次を選択

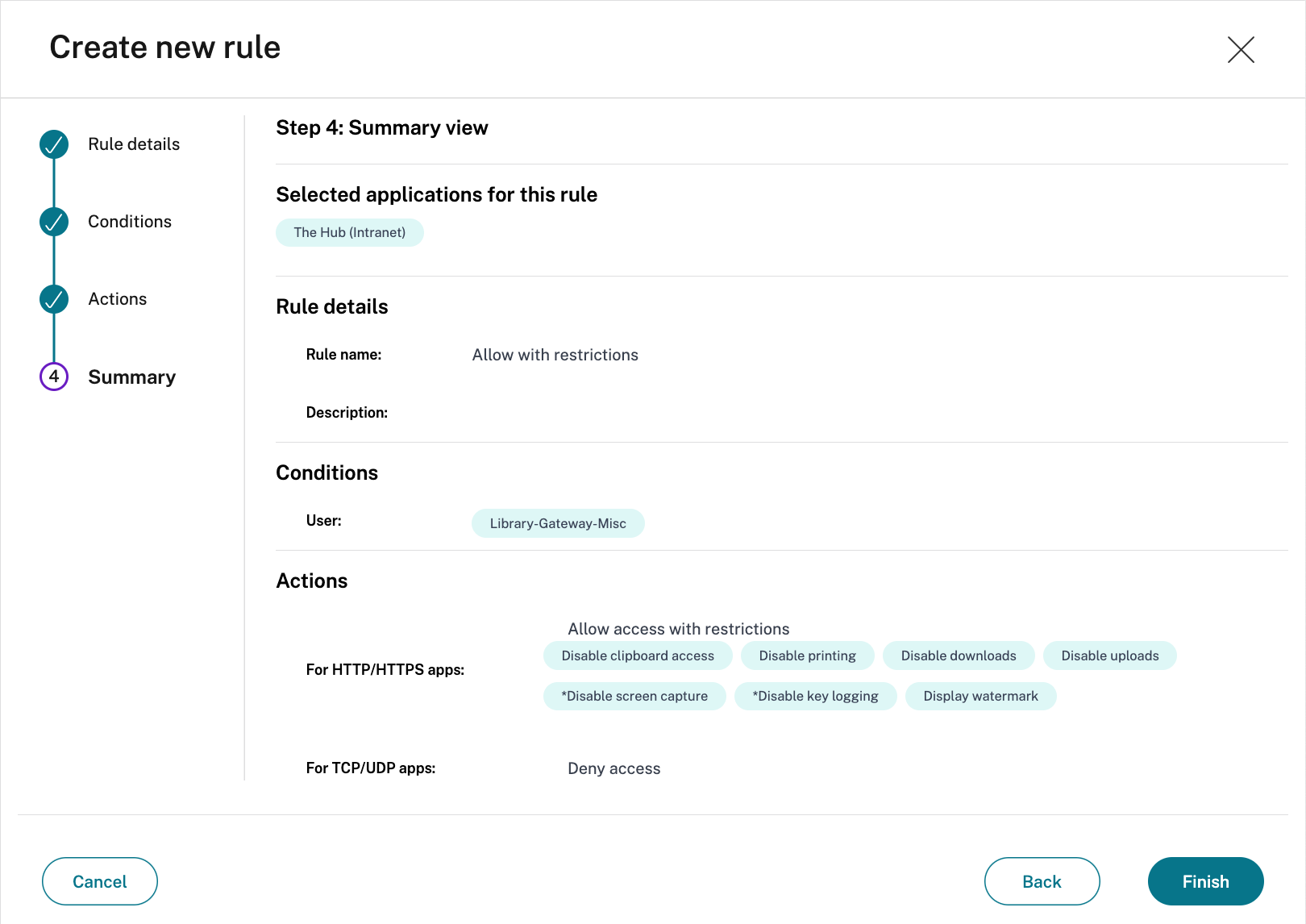

- 「概要」ページには、ポリシールールの詳細が表示されます。

詳細を確認して、「 完了」を選択します。

- 「 ポリシーの作成 」ダイアログで、「 保存時にポリシーを有効にする」がオンになっていることを確認し 、「 保存」を選択します。

検証

- ユーザーとしてCitrix Workspace にログインします

- 構成された Web アプリケーションを選択します

- ユーザーは自動的にアプリにサインインします

- 適切な拡張セキュリティポリシーが適用される

トラブルシューティング

強化されたセキュリティポリシーが失敗する

ユーザーは、強化されたセキュリティポリシー (透かし、印刷、またはクリップボードアクセス) が失敗することがあります。通常、これは、Web アプリケーションが複数のドメイン名を使用しているために発生します。Web アプリケーションのアプリケーション構成設定には、[ 関連ドメイン] のエントリがありました。

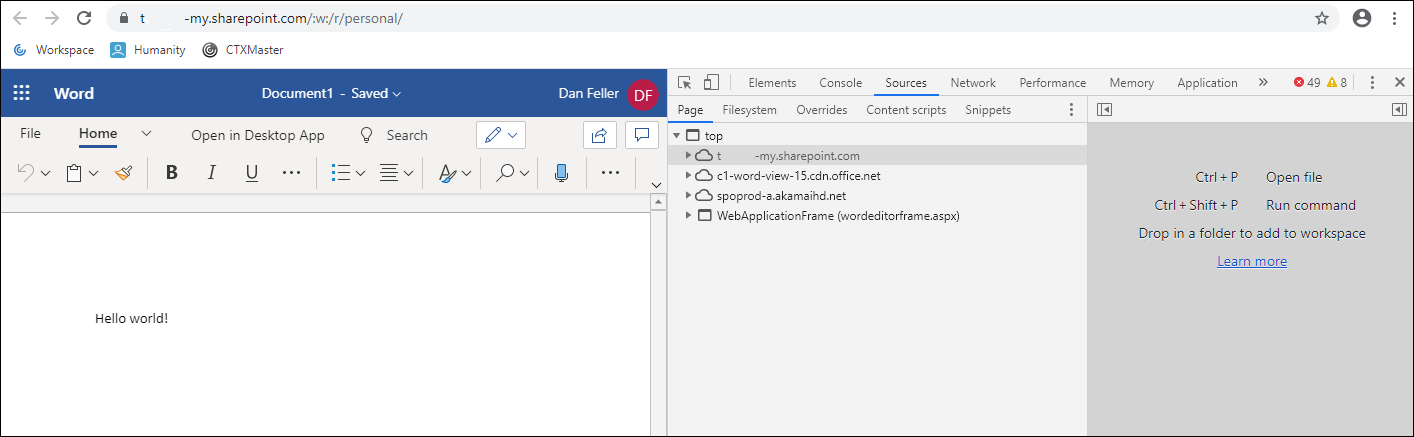

強化されたセキュリティポリシーは、これらの関連ドメインに適用されます。不足しているドメイン名を識別するために、管理者はローカルブラウザーを使用して Web アプリにアクセスし、次の操作を実行できます。

- ポリシーが失敗するアプリのセクションに移動します。

- Google ChromeとMicrosoft Edge(Chromium版)では、ブラウザの右上にある 3 つのドットを選択してメニュー画面を表示します。

- [ その他のツール] を選択します。

- 開発者ツールの選択

- 開発者ツールで、[ ソース] を選択します。これは、アプリケーションのそのセクションのアクセスドメイン名のリストを提供します。アプリのこの部分で強化されたセキュリティポリシーを有効にするには、 それらのドメイン名をアプリ構成内の関連ドメインフィールドに入力する必要があります 。関連ドメインは以下のように追加されます。

*.domain.com