Secure MailのS/MIME

Secure MailはSecure/Multipurpose Internet Mail Extensions(S/MIME)をサポートしています。これにより、ユーザーはメッセージに署名し、これを暗号化して、セキュリティを高めることができます。署名は、メッセージがいかがわしい発信元からきたものではなく、出所がはっきりした相手から送信されたものであることを受信者に保証します。暗号化は、互換性がある証明書を持つ受信者のみにメッセージを開くことを許可します。

S/MIMEについて詳しくは、Microsoft TechNetを参照してください。

次の表では、デバイスのオペレーティングシステム上のSecure MailによりS/MIME機能がサポートされていることを示しています。

| S/MIMEの機能 | iOS | Android |

|---|---|---|

| デジタルIDプロバイダー統合: Secure MailとサポートされているサードパーティのデジタルIDプロバイダーを統合できます。IDプロバイダーホストは、ユーザーデバイス上のIDプロバイダーアプリに対する証明書を提供します。このアプリは、機密アプリデータ用のセキュアなストレージ領域であるEndpoint Managementの共有コンテナに証明書を送信します。Secure Mailはこの共有コンテナから証明書を入手します。詳しくは、「デジタルIDプロバイダーとの統合」を参照してください。 | X | |

| 派生資格情報のサポート | Secure Mailでは、証明書のソースとして派生資格情報を使用できます。派生資格情報の詳細については、Citrix Endpoint Managementドキュメントの 「iOSの派生資格情報」の記事を参照してください。 | |

| メールによる証明書の配布: メールにより証明書を配布するには、証明書テンプレートを作成してからそれを使ってユーザー証明書を求める必要があります。証明書をインストールし、検証した後で、ユーザー証明書をエクスポートしてから、ユーザーにメールで送信します。ユーザーはこのメールをSecure Mailで開き、証明書をインポートします。詳しくは、「メールによる証明書の配布」セクションを参照してください。 | X | X |

| 単一目的証明書の自動インポート: Secure Mailは、証明書が署名または暗号化のみを目的とするものであることを検出すると、その証明書を自動的にインポートしてユーザーに通知します。証明書が両方を対象にしたものである場合は、インポートを求めるプロンプトがユーザーに表示されます。 | X |

デジタルIDプロバイダーとの統合

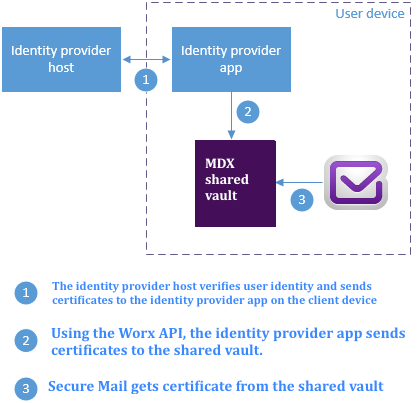

次の図は、証明書がデジタルIDプロバイダーホストからSecure Mailに到達するまでのパスを示しています。これは、Secure MailとサポートされているサードパーティのデジタルIDプロバイダーを統合する場合に発生します。

MDXの共有コンテナは、証明書など機密アプリデータ用のセキュアなストレージ領域です。Endpoint Managementで有効なアプリのみが共有コンテナにアクセスできます。

前提条件

Secure Mailでは、Entrust IdentityGuardとの統合がサポートされています。

統合の構成

- IDプロバイダーアプリを準備してユーザーに提供します:

- ラップする.ipaを取得するには、Entrustに問い合わせてください。

-

MDX Toolkitを使ってアプリをラップします。

Endpoint Management環境以外でこのアプリのバージョンを所有するユーザーにこのアプリを展開する場合は、このアプリに対して一意のIDを使用してください。このアプリとSecure Mailに同じプロビジョニングプロファイルを使用してください。

- Endpoint Managementにアプリを追加し、それをEndpoint Managementアプリストアに公開します。

-

Secure HubからIDプロバイダーアプリをインストールする必要があることをユーザーに通知します。必要に応じて、インストール後の作用に関するガイダンスを提供します。

次の手順でSecure Mailに対してS/MIMEポリシーをどのように構成するかによっては、Secure Mailによりユーザーにプロンプトが表示されて証明書のインストールを求めたり、ユーザーがSecure Mail設定でS/MIMEを有効にしたりすることがあります。これらの手順については、「Secure Mail for iOSでのS/MIMEの有効化」を参照してください。

-

Secure MailをEndpoint Managementに追加する場合、次のポリシーを構成する必要があります:

-

S/MIME証明書のソースポリシーを [共有コンテナ] に設定します。この設定によりSecure Mailは、デジタルIDプロバイダーにより共有コンテナに保存された証明書を使用します。

-

Secure Mailの初期スタートアップの間にS/MIMEを有効にするには、[Secure Mailの初回起動時S/MIMEを有効化]ポリシーを構成します。ポリシーにより、共有コンテナに証明書がある場合にSecure MailがS/MIMEを有効にしたかどうかが判別されます。使用できる証明書がない場合は、Secure Mailによりプロンプトが表示されユーザーに証明書のインポートを求めます。このポリシーが有効でない場合は、Secure Mail設定でS/MIMEを有効にできます。デフォルトではSecure MailでS/MIMEが有効でないため、ユーザーがSecure Mail設定を介してS/MIMEを有効にする必要があります。

-

派生資格情報の使用

デジタルIDプロバイダーと統合する代わりに、派生資格情報を使用できるようにすることができます。

Secure MailをEndpoint Managementに追加する場合、S/MIME証明書のソースポリシーを [派生資格情報] に設定します。派生資格情報について詳しくは、「iOSの派生資格情報」を参照してください。

メールによる証明書の配布

デジタルIDプロバイダーと統合する、または派生資格情報を使用する代わりに、ユーザーにメールで証明書を配布することもできます。このオプションを実行する場合は、このセクションで詳しく説明されている次の一般的な手順が必要です。

-

サーバーマネージャーを使ってMicrosoft Certificate ServicesのWeb登録を有効にして、IISで認証設定を確認します。

-

メールメッセージに署名して暗号化するための証明書テンプレートを作成します。ユーザー証明書を要求するには、これらのテンプレートを使用します。

-

証明書をインストールして検証し、その後でユーザー証明書をエクスポートしてユーザーにメールで送信します。

-

ユーザーはこのメールをSecure Mailで開き、証明書をインポートします。したがって、この証明書はSecure Mailでのみ使用できます。これらはS/MIMEのiOSプロファイルには表示されません。

前提条件

このセクションで示す手順は、次のコンポーネントを基にしています。

- XenMobile Server 10以降

- サポートされているバージョンのCitrix Gateway(旧称NetScaler Gateway)

- Secure Mail for iOS(10.8.10以降)、Secure Mail for Android(10.8.10以降)

- Microsoft Windows Server 2008 R2以降(ルート証明機関(CA)として動作するMicrosoft Certificate Services付属)

- Microsoft Exchange:

- Exchange Server 2016の累積更新プログラム4

- Exchange Server 2013累積更新プログラム15

- Exchange Server 2010 Service Pack 3更新プログラムのロールアップ16

S/MIMEを構成する前に、以下の前提条件を完了してください:

- 手動で、またはEndpoint Managementの資格情報デバイスポリシーを通して、ルート証明書および中間証明書をモバイルデバイスに配信します。詳しくは、「資格情報デバイスポリシー」を参照してください。

- プライベートサーバー証明書を使用してExchange ServerへのActiveSyncトラフィックを保護している場合は、ルート証明書および中間証明書をすべて、モバイルデバイスにインストールします。

Microsoft Certificate ServicesのWeb登録の有効化

- [管理ツール] に移動し、[サーバーマネージャー] をクリックします。

- [Active Directory証明書サービス] で、証明機関Web登録がインストールされているかどうかを確認します。

- 必要な場合は、[役割サービスの追加] を選択して証明機関Web登録をインストールします。

- [証明機関Web登録] を選択して [次へ] をクリックします。

- インストールが完了したら、[閉じる] または [完了] をクリックします。

IISでの認証設定の確認

- ユーザー証明書の要求に使用されるWeb登録サイト(例:

https://ad.domain.com/certsrv/)がHTTPSサーバー証明書(プライベートまたはパブリック)で保護されていることを確認します。 - Web登録サイトにはHTTPSを介してアクセスする必要があります。

- [管理ツール] に移動し、[サーバーマネージャー] をクリックします。

- Webサーバー(IIS)で、[役割サービス] を確認します。クライアント証明書マッピング認証およびIISクライアント証明書マッピング認証がインストールされているか確認します。インストールされていない場合は、これらの役割サービスをインストールします。

- [管理ツール] に移動し、[インターネットインフォメーションサービス(IIS)マネージャー] を選択します。

- [IISマネージャー] ウィンドウの左ペインで、Web登録用にIISインスタンスを実行しているサーバーを選択します。

- [認証] をクリックします。

- [Active Directoryクライアント証明書の認証] が [有効] になっていることを確認します。

- 右ペインで、[サイト]>[Microsoftインターネットインフォメーションサービスの既定のサイト]>[バインド] の順にクリックします。

- HTTPSバインドが存在しない場合は追加します。

- [既定のWebサイトのホーム]に移動します。

- [SSL設定] をクリックし、[クライアント証明書の承認] をクリックします。

新規証明書テンプレートの作成

メールメッセージに署名して暗号化するには、Microsoft Active Directory Certificate Servicesで証明書を作成することをお勧めします。1つの証明書を両方の目的で使用し、暗号化証明書をアーカイブする場合は、署名証明書が復元され、偽装される可能性があります。

証明機関(CA)サーバーで証明書テンプレートを複製するには、次の手順に従います。

- Exchange Signature Only(署名用)

- Exchange User(暗号化用)

-

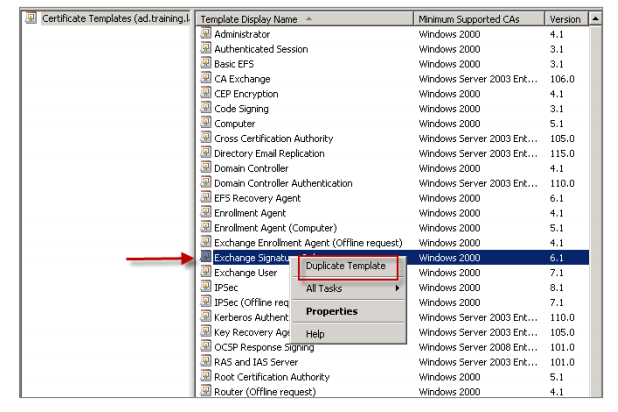

証明機関スナップインを開きます。

-

CAを展開し、[証明書テンプレート] に移動します。

-

右クリックして、[管理] をクリックします。

-

Exchange Signature Onlyテンプレートを検索し、このテンプレートを右クリックして、[テンプレートの複製] をクリックします。

-

名前を付けます。

-

[Active Directoryの証明書を発行する] チェックボックスをオンにします。

注:

[Active Directoryの証明書を発行する] チェックボックスをオンにしなかった場合、ユーザーはユーザー証明書(署名と暗号化用)を手動で発行する必要があります。これは、 [Outlookメールクライアント]>[トラストセンター]>[メールセキュリティ]>[GAL(Global Address List)に公開] の順に選択して実行できます。

![[Active Directoryの証明書を発行する]チェックボックスの画像](/en-us/mobile-productivity-apps/media/smime-4.png)

-

[要求処理] タブをクリックし、次のパラメーターを設定します。

- 目的: 署名

- キーの最小サイズ: 2048

- [秘密キーのエクスポートを許可する]チェックボックス: オン

- [ユーザー入力の強制なしでサブジェクトを登録する]チェックボックス: オン

![[要求処理]タブの画像](/en-us/mobile-productivity-apps/media/smime-5.png)

-

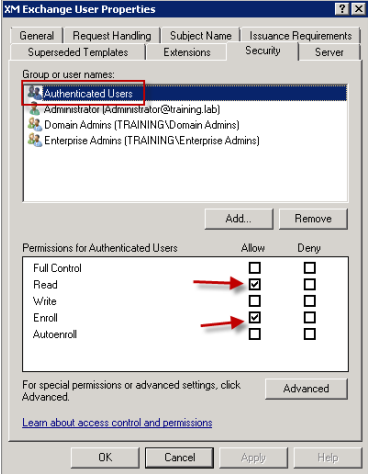

[セキュリティ] タブをクリックし、[グループまたはユーザー名] に、認証ユーザー(または必要なドメインセキュリティグループ)が追加されていることを確認します。さらに、[認証ユーザーの権限] で、[読み取り登録] チェックボックスで [許可] が選択されていることを確認します。

![[セキュリティ]タブの画像](/en-us/mobile-productivity-apps/media/smime-6.png)

-

そのほかのタブや設定はすべてデフォルトのまま残します。

-

[証明書テンプレート] で、[Exchange User] をクリックし、手順4~9を繰り返します。

![[証明書テンプレート]ダイアログボックスの画像](/en-us/mobile-productivity-apps/media/smime-7.png)

新しいExchange Userテンプレートでは、オリジナルのテンプレートのデフォルト設定をそのまま使用します。

-

[要求処理] タブをクリックし、次のパラメーターを設定します。

- 目的: 暗号化

- キーの最小サイズ: 2048

- [秘密キーのエクスポートを許可する]チェックボックス: オン

-

[ユーザー入力の強制なしでサブジェクトを登録する]チェックボックス: オン

![[要求処理]タブの画像](/en-us/mobile-productivity-apps/media/smime-9.png)

-

テンプレートが両方とも作成されたら、必ず、両方の証明書テンプレートを発行してください。[新規作成] を選択し、[発行する証明書テンプレート] をクリックします。

![[発行する新しい証明書テンプレート]オプションの画像](/en-us/mobile-productivity-apps/media/smime-11.png)

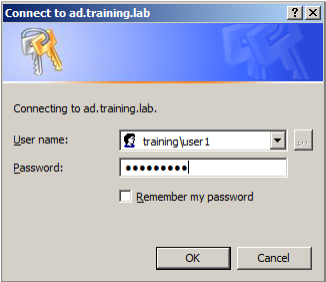

ユーザー証明書の要求

この手順では、「user1」を使用して、Web登録ページ(例:https://ad.domain.com/certsrv/)に移動します。この手順では、メールを保護するために、署名用と暗号化用に2種類のユーザー証明書を要求します。Secure Mailを介してS/MIMEの使用を必要とするその他のドメインユーザーについても同じ手順を使うことができます。

署名と暗号化に使用するユーザー証明書を生成するには、Microsoft証明書サービスのWeb登録サイト(例:https://ad.domain.com/certsrv/)から手動登録します。または、この機能を使用するユーザーのグループのグループポリシーを通じて自動登録を構成します。

-

Windowsベースのコンピューターでは、Internet Explorerを開き、Web登録サイトに移動して、新しいユーザー証明書を要求します。

注:

証明書を要求するには、必ず正しいドメインユーザーでログオンしてください。

-

ログオン後に、[証明書の要求] をクリックします。

![[証明書要求]オプションの画像](/en-us/mobile-productivity-apps/media/smime-14.png)

-

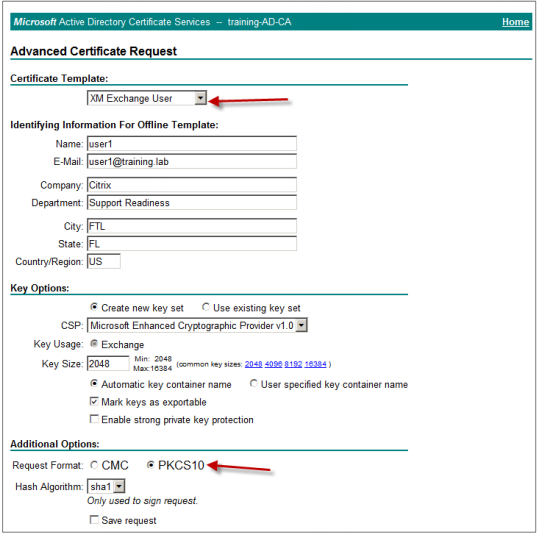

[証明書の要求の詳細設定] をクリックします。

-

[このCAへの要求を作成し送信する] をクリックします。

-

署名用のユーザー証明書を生成します。適切なテンプレート名を選択し、ユーザー設定を入力してから、[要求の形式] の隣にある [PKCS10] を選択します。

これで要求は送信されました。

![[証明書の要求の詳細設定]オプションの画像](/en-us/mobile-productivity-apps/media/smime-17.png)

-

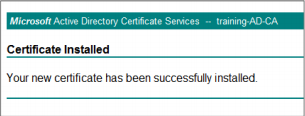

[この証明書のインストール]をクリックします。

-

証明書が正常にインストールされたことを確認します。

-

同じ手順を繰り返しますが、今度はメールメッセージの暗号化用の証明書を生成します。Web登録サイトにログオンしたのと同じユーザーとして、[ホーム]リンクに移動し、新しい証明書を要求します。

-

暗号化用の新しいテンプレートを選択し、手順5で入力したのと同じユーザー設定を入力します。

-

証明書が正常にインストールされたことを確認してから、同じ手順を繰り返して、もう1人のドメインユーザー用にユーザー証明書ペアを生成します。この例では、同じ手順に従って、「User2」のために2通の証明書を生成します。

注:

この手順では、同じWindowsベースのコンピューターを使って、「User2」のために2組目の証明書を要求します。

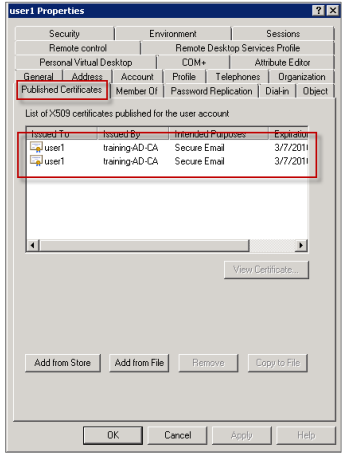

公開された証明書の検証

-

証明書がドメインユーザープロファイルに適切にインストールされたことを確認するには、[Active Directoryユーザーとコンピューター]>[表示]>[高度な機能] の順に選択します。

![[高度な機能]オプションの画像](/en-us/mobile-productivity-apps/media/smime-22.png)

-

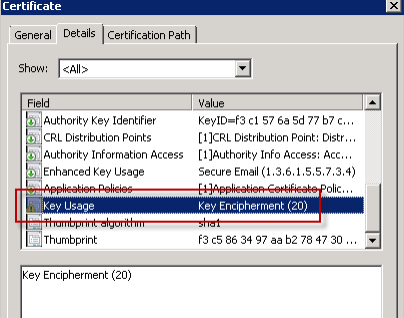

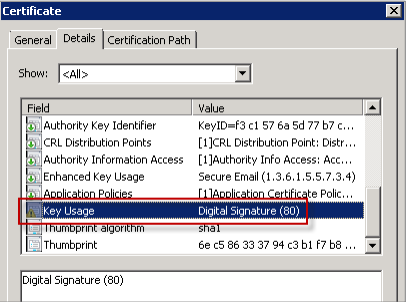

ユーザー(この例ではUser1)のプロパティに進み、[公開された証明書] タブをクリックします。証明書が両方とも使用可能であることを確認します。それぞれの証明書が特定の用途を持っていることも検証できます。

![[公開された証明書]タブの画像](/en-us/mobile-productivity-apps/media/smime-23.png)

この図は、証明書がメールメッセージの暗号化用であることを示しています。

この図は、証明書がメールメッセージの署名用であることを示しています。

ユーザーに正しい暗号化証明書が割り当てられていることを確認します。この情報は [Active Directoryユーザーとコンピューター]>[ユーザープロパティ] で検証できます。

Secure Mailは動作の際、LDAPクエリ経由でuserCertificateユーザーオブジェクトの属性を確認します。この値は [属性エディタ] タブに表示されます。このフィールドが空か、または間違った暗号化用ユーザー証明書が表示されている場合、Secure Mailはメッセージを暗号化(または復号化)できません。

![[属性エディタ]タブの画像](/en-us/mobile-productivity-apps/media/smime-50.png)

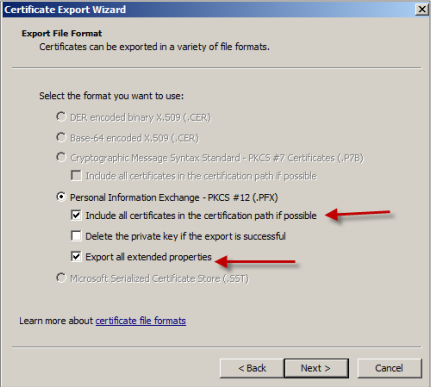

ユーザー証明書のエクスポート

この手順では、”User1”および”User2”両方の証明書ペアを.PFX(PKCS#12)形式で秘密キーとともにエクスポートします。エクスポートした証明書は、Outlook Web Access(OWA)を使用して、ユーザーにメールで送信されます。

-

MMCコンソールを開き、[証明書 - 現在のユーザー] のスナップインに移動します。「User1」と「User2」の両方の証明書ペアが表示されます。

![[証明書 - 現在のユーザー]の画像](/en-us/mobile-productivity-apps/media/smime-26.png)

-

証明書を右クリックし、[すべてのタスク]>[エクスポート] の順にクリックします。

-

[はい、秘密キーをエクスポートします] を選択して、秘密キーをエクスポートします。

-

[証明のパスにある証明書を可能であればすべて含む] と [すべての拡張プロパティをエクスポートする] チェックボックスをオンにします。

-

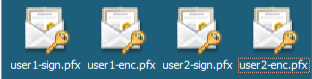

1つ目の証明書をエクスポートしたら、残りの証明書についても同じ手順を繰り返します。

注:

どちらの証明書が署名証明書で、どちらが暗号化証明書であるかを名前からはっきり区別できるようにします。この例では、証明書に”userX-sign.pfx”と”userX-enc.pfx”という名前を付けています。

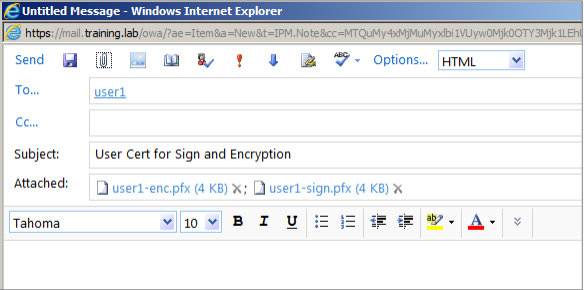

メールを使った証明書の送信

すべての証明書をPFX形式でエクスポートしたら、次は、Outlook Web Access(OWA)を使ってメールで送信します。この例で使用するログオン名はUser1で、送信するメールには両方の証明書が含まれています。

User2をはじめとして、同じドメインにいる他のユーザーすべてに同じ手順を繰り返します。

Secure Mail for iOSおよびAndroidでのS/MIMEの有効化

メールの送信が完了したら、次に、Secure Mailを使ってメッセージを開き、署名と暗号化に適した証明書を使ってS/MIMEを有効化します。

個別の署名証明書と暗号化証明書でS/MIMEを有効にするには

-

Secure Mailを起動して、S/MIME証明書を含むメールに移動します。

-

署名証明書をタップして、ダウンロードしてインポートします。

-

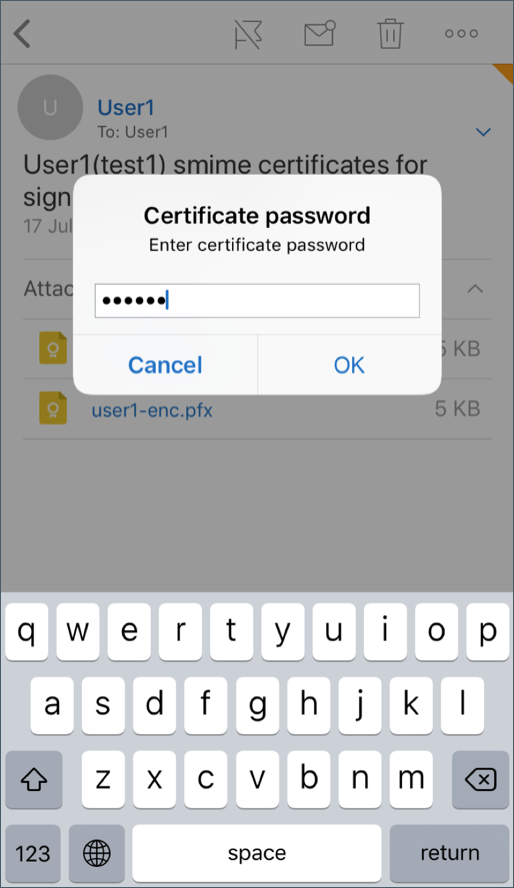

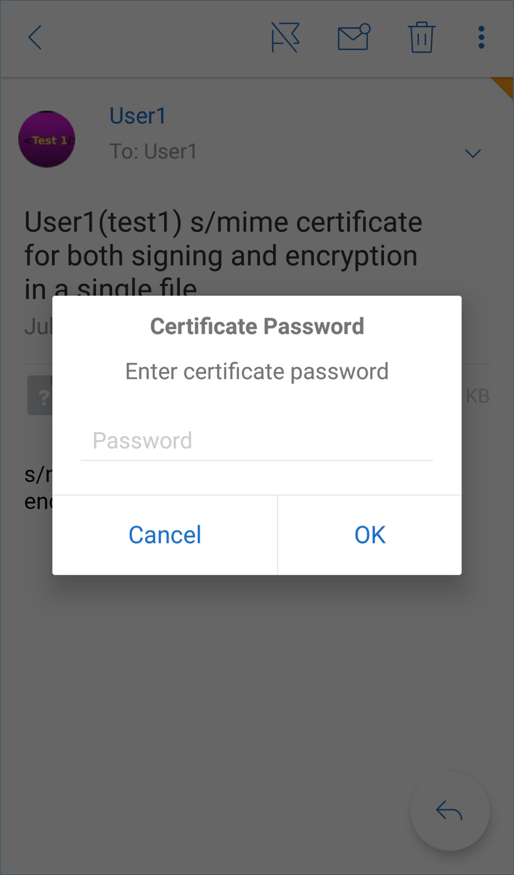

サーバーから署名証明書をエクスポートしたときに秘密キーに割り当てられたパスワードを入力します。

![[秘密キーのパスワード]オプションの画像](/en-us/mobile-productivity-apps/media/smime-34.png)

証明書がインポートされました。

-

[署名を有効にする] をタップ

![[署名用の証明書をインポート]オプションの画像](/en-us/mobile-productivity-apps/media/smime-32.png)

-

または、[設定] > [S/MIME] に移動し、[S/MIME]をタップして署名証明書を有効にします。

![[S/MIME用の証明書をインポート]設定の画像](/en-us/mobile-productivity-apps/media/smime-33.png)

-

[署名] 画面で、正しい署名証明書がインポートされていることを確認します。

-

メールに戻って、暗号化証明書をタップし、ダウンロードしてインポートします。

![[暗号化用の証明書をインポート]オプションの画像](/en-us/mobile-productivity-apps/media/smime-38.png)

-

サーバーから暗号化証明書をエクスポートしたときに秘密キーに割り当てられたパスワードを入力します。

証明書がインポートされました。

-

[暗号化を有効にする] をタップ

![[暗号化用の証明書をインポート]の画像](/en-us/mobile-productivity-apps/media/smime-40.png)

-

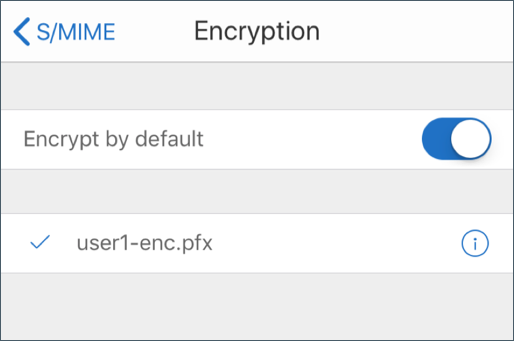

または、[設定] > [S/MIME] に移動し、 [S/MIME]をタップして [デフォルトで暗号化] を有効にします。

![[署名用の証明書をインポート]オプションの画像](/en-us/mobile-productivity-apps/media/smime-41.png)

-

[暗号化] 画面で、正しい暗号化証明書がインポートされていることを確認します。

注:

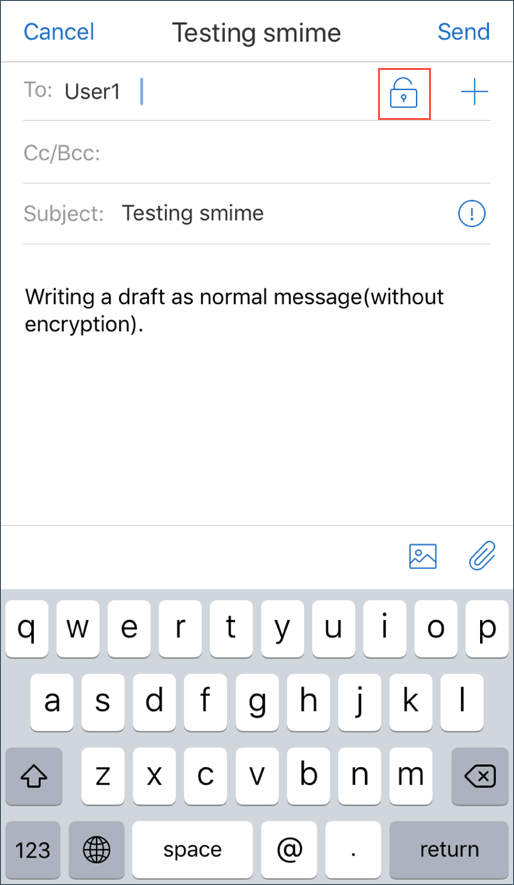

1. メールがS/MIMEでデジタル署名され、ファイルが添付されていて、受信者がS/MIMEを有効にしていない場合、添付ファイルは受信されません。この動作は、Active Syncの制限事項です。効率的にS/MIMEメッセージを受信するには、Secure Mail設定でS/MIMEをオンにします。 1. **[デフォルトで暗号化]** オプションを使用すると、メールの暗号化に必要な手順を最小限に抑えることができます。この機能がオンの場合、メールは作成中に暗号化された状態になります。この機能がオフの場合、メールは作成中に暗号化されていない状態になるため、**[ロック]** アイコンをタップして暗号化する必要があります。

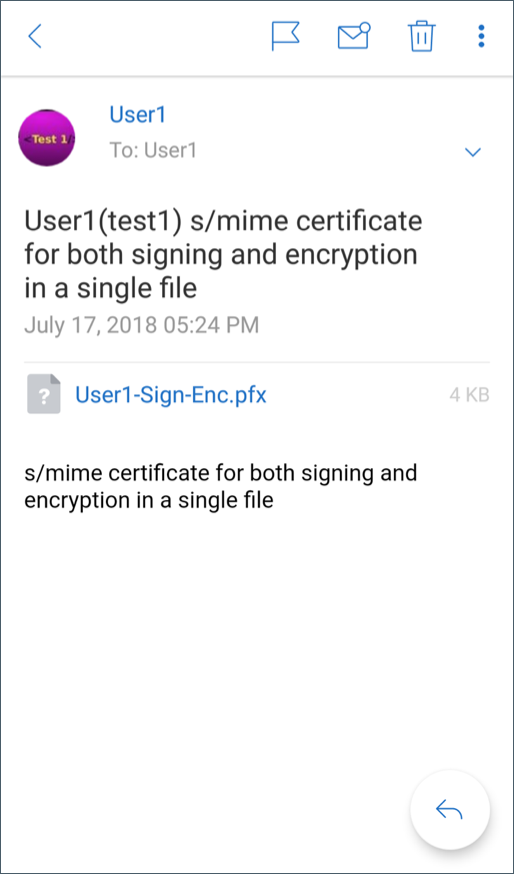

1つの署名証明書と暗号化証明書でS/MIMEを有効にするには

-

Secure Mailを起動して、S/MIME証明書を含むメールに移動します。

-

S/SMIME証明書をタップして、ダウンロードしてインポートします。

-

サーバーから証明書をエクスポートしたときに秘密キーに割り当てられたパスワードを入力します。

-

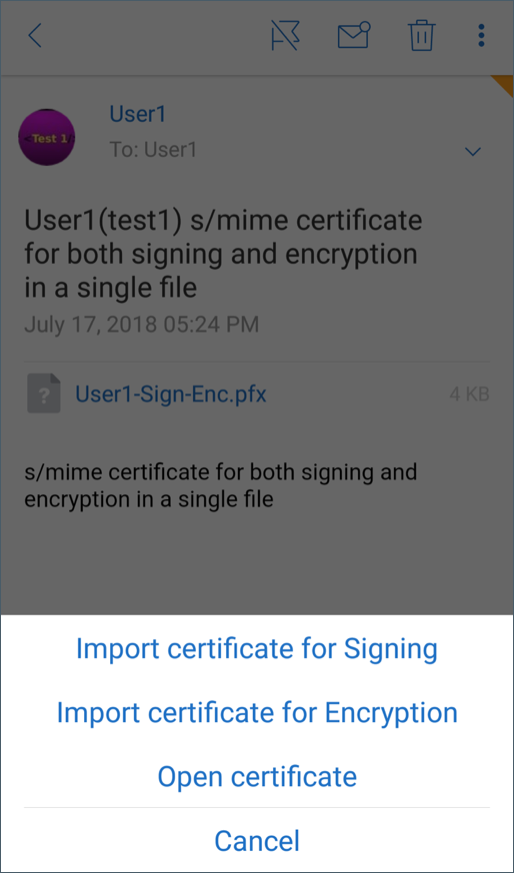

表示された証明書オプションから、適切なオプションをタップして、署名証明書または暗号化証明書をインポートします。 [証明書を開く] をタップすると、証明書の詳細が表示されます。

証明書がインポートされました。

インポートされた証明書は、[設定]>[S/MIME] に移動すると表示できます。

iOSおよびAndroidでのS/MIMEのテスト

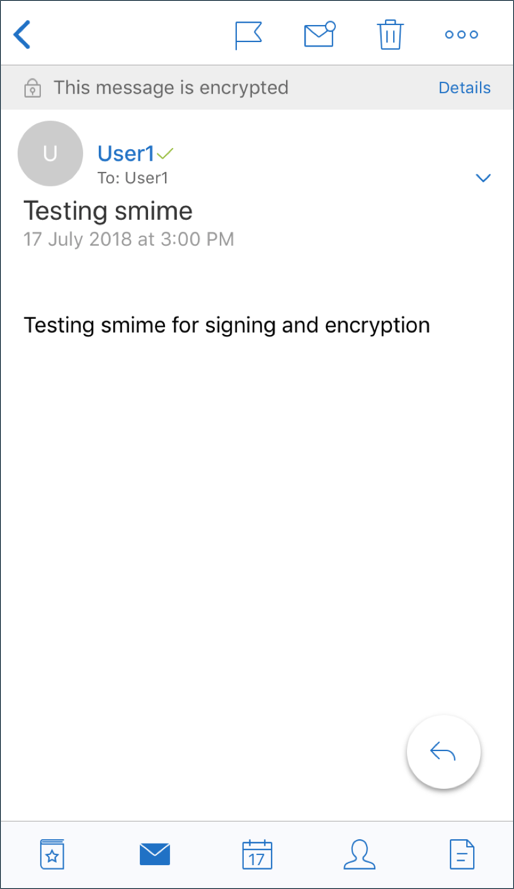

上記の手順を実行すると、受信者は署名され暗号化されたメールを読むことができます。

次の図は、受信者に読まれる暗号化されたメッセージを示しています。

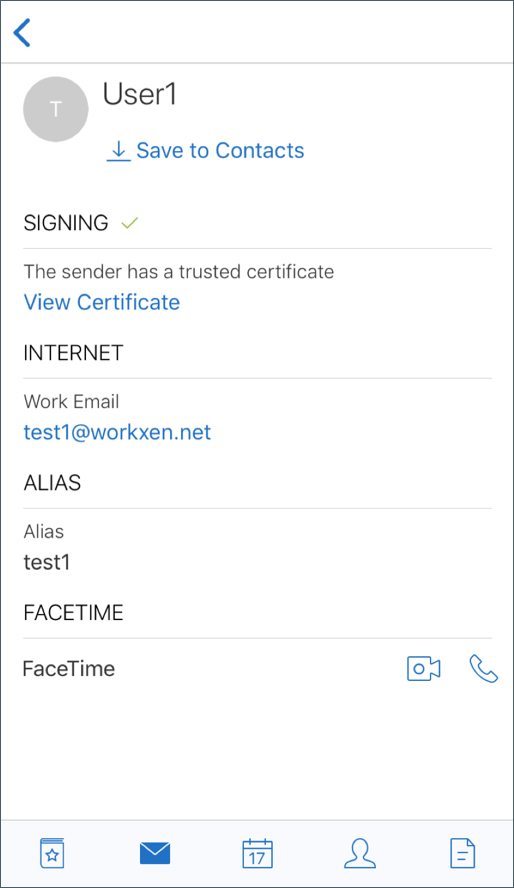

次の図は、信頼されている署名済み証明書の検証例です。

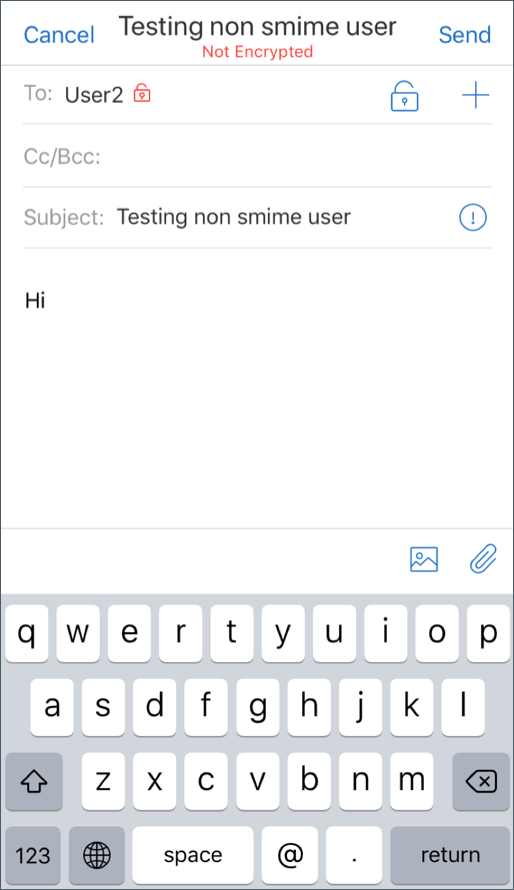

Secure MailはActive Directoryドメインで受信者の公開暗号証明書を検索します。ユーザーが、有効な公開暗号化キーを持っていない受信者に暗号化したメッセージを送信した場合は、メッセージは暗号化されずに送信されます。グループメッセージで、1人の受信者が有効なキーを持っていない場合は、メッセージはすべての受信者に暗号化されずに送信されます。

パブリック証明書のソースの構成

S/MIMEパブリック証明書を使用するには、S/MIMEパブリック証明書ソース、LDAPサーバーアドレス、LDAPベースDN、および[LDAPに匿名でアクセスする]ポリシーを構成します。

アプリのポリシーのほかに、以下を実行します。

- LDAPサーバーがパブリックの場合、トラフィックが直接LDAPサーバーに向かっていることを確認してください。これを行うには、Secure Mailのネットワークポリシーを [内部ネットワークへトンネル] に設定し、Citrix ADCの分割DNSを構成します。

- LDAPサーバーが内部ネットワークにある場合、以下を実行します。

- iOSの場合は、バックグラウンドネットワークゲートウェイポリシーを構成しないようにしてください。このポリシーを構成すると、ユーザーが頻繁に認証を求められるようになります。

- Androidの場合は、バックグラウンドネットワークサービスゲートウェイポリシーの一覧に LDAPサーバーURL を追加してください。