身份验证

通过预填充的用户名增强的 Citrix 安全性

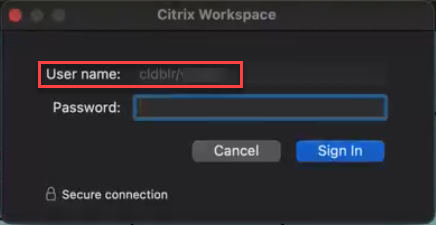

自 2411 版本起,管理员可以使用移动设备管理 (MDM) 以特定格式推送用户名来管理设备。 Citrix Workspace 应用程序读取此配置,检索用户名,并在身份验证提示中预填充用户名,使其变为只读。 这可确保只有注册了 Mac 的最终用户才能在该特定计算机上对 Citrix Workspace 应用程序进行身份验证。 此功能增强了登录安全性并赋予管理员更好的身份验证控制权。

可以使用以下设置通过 MDM 配置此功能:

<array>

<dict>

<key>LockUserName</key>

<true/>

<key>CitrixUserName</key>

<string>UserNameValue</string>

</dict>

</array>

<!--NeedCopy-->

限制:

- 此解决方案仅适用于使用基本身份验证的本地应用商店。

- 它与 SAML (WebView) 身份验证不兼容。

- 范围仅限于 Citrix Workspace 应用程序,不管理基于浏览器的登录。

有关如何使用 MDM 的详细信息,请参阅移动设备管理。

强制最终用户通过本机应用程序进行身份验证并访问应用程序和桌面

自 2411 版本起,管理员可以强制 Mac 设备上的用户仅通过本机应用程序访问 Citrix Workspace 应用程序。 启用此功能后,尝试访问应用商店 URL 和第三方浏览器的用户会自动重定向到 Citrix Workspace 应用程序。 这确保其可以利用本机应用程序的所有功能并享受无缝用户体验。 此外,当用户通过浏览器连接并调用 HDX 引擎时,系统会提示其将应用商店添加到本机客户端以供将来访问。 此功能还使管理员能够更好地控制用户环境,并通过将身份验证过程保留在本机应用程序内来增强安全性,无需下载 ICA 文件。

管理员可以使用自己的 Citrix Cloud 帐户启用此功能。 目前,只有 Cloud 应用商店支持此功能。 有关详细信息,请参阅强制最终用户通过本机应用程序进行身份验证并访问应用程序和桌面。

智能卡读卡器身份验证的增强功能

自版本 2409 起,Citrix Workspace 应用程序支持适用于智能卡读卡器的即插即用功能。 借助此功能,用户可以方便地使用智能卡,而无需在启动 ICA 会话之前手动连接读卡器。 插入智能卡后,系统会自动检测并初始化读卡器。

此外,Citrix Workspace 应用程序还可以更有效地处理并发智能卡命令请求。 当 Virtual Delivery Agent (VDA) 上的多个进程同时读取智能卡时,重定向速度会提高。

这些增强功能可确保在使用智能卡读卡器进行身份验证时提供更流畅的用户体验。

支持快速智能卡

自版本 2409 起,Citrix Workspace 应用程序支持快速智能卡功能。 快速智能卡是对现有基于 HDX PC/SC 的智能卡重定向的改进。 在高延迟 WAN 环境中使用智能卡时,可以显著提高性能。

在 Citrix Workspace 应用程序中启用快速智能卡登录

要启用此功能,您需要在 Citrix Workspace 应用程序首选项中的智能卡设置中指定 PKCS#11 库文件的位置。 有关详细信息,请参阅为智能卡身份验证指定 PKCS#11 模块。

在 Citrix Workspace 应用程序中禁用快速智能卡登录

要在 Citrix Workspace 应用程序中禁用快速智能卡登录功能,请在 Citrix Workspace 应用程序首选项中将“PKCS#11 模块”设置为“未选择任何对象”。

注意:

- 默认情况下,快速智能卡登录功能在 VDA 上处于启用状态,在 Citrix Workspace 应用程序上处于禁用状态。

- 适用于 Mac 的 Citrix Workspace 应用程序的早期版本使用 PKCS#11 模块建立 SSL 连接,而不非依赖智能卡重定向和身份验证。 当前,适用于 Mac 的 Citrix Workspace 应用程序上的快速智能卡仅支持使用 RSA 算法的智能卡。 尝试配置不兼容的 PKCS#11 模块可能会导致身份验证失败。

智能卡

适用于 Mac 的 Citrix Workspace 应用程序支持在以下配置中使用智能卡身份验证:

-

对适用于 Web 的 Workspace 或 StoreFront 3.12 及更高版本进行智能卡身份验证。

-

Citrix Virtual Apps and Desktops 7 2203 及更高版本。

-

XenApp 和 XenDesktop 7.15 及更高版本。

-

支持智能卡的应用程序,例如 允许用户对虚拟桌面或应用程序会话中的文档进行数字签名或加密的 Microsoft Outlook 和 Microsoft Office。

-

适用于 Mac 的 Citrix Workspace 应用程序支持将多个证书与一个或多个智能卡结合使用。 如果用户将智能卡插入读卡器,这些证书可用于在设备上运行的所有应用程序,包括适用于 Mac 的 Citrix Workspace 应用程序。

-

对于双跳场景,需要在适用于 Mac 的 Citrix Workspace 应用程序与用户的虚拟桌面之间建立更进一步的连接。

关于对 Citrix Gateway 进行智能卡身份验证

使用智能卡对连接进行身份验证时,有多个可用证书。 适用于 Mac 的 Citrix Workspace 应用程序会提示您选择证书。 选择证书后,适用于 Mac 的 Citrix Workspace 应用程序会提示您输入智能卡密码。 通过身份验证后,会话将启动。

如果智能卡上只有一个适用的证书,适用于 Mac 的 Citrix Workspace 应用程序将使用该证书,并且不提示您进行选择。 但是,您仍必须输入与该智能卡关联的密码以对连接进行身份验证以及启动会话。

为智能卡身份验证指定 PKCS#11 模块

注意:

安装 PKCS#11 模块不是强制性的。 本节仅适用于 ICA 会话。 不适用于在需要智能卡的情况下 Citrix Workspace 对 Citrix Gateway 或 StoreFront 的访问。

要为智能卡身份验证指定 PKCS#11 模块,请执行以下操作:

- 在适用于 Mac 的 Citrix Workspace 应用程序中,选择首选项。

- 单击安全性 & 隐私。

- 在安全性 & 隐私部分中,单击智能卡。

- 在 PKCS#11 字段中,选择相应的模块。 如果您想要的模块未列出,请单击其他浏览到 PKCS#11 模块的位置。

- 选择恰当的模块后,单击添加。

支持的读卡器、中间件和智能卡配置文件

适用于 Mac 的 Citrix Workspace 应用程序支持大部分 macOS 兼容的智能卡读卡器和加密中间件。 Citrix 已验证以下各项的操作。

支持的读卡器:

- 通用 USB 连接智能卡读卡器

支持的中间件:

- Clarify

- ActivIdentity 客户端版本

- Charismathics 客户端版本

支持的智能卡:

- PIV 卡

- 通用访问卡 (CAC)

- Gemalto .NET 卡

请按照供应商的 macOS 兼容智能卡读卡器和加密中间件提供的配置用户设备的说明进行操作。

限制

- 证书必须存储在智能卡上,而非存储在用户设备上。

- 适用于 Mac 的 Citrix Workspace 应用程序不保存用户所做的证书选择。

- 适用于 Mac 的 Citrix Workspace 应用程序不存储或保存用户的智能卡 PIN。 操作系统负责处理 PIN 获取,而操作系统可能有自己的缓存机制。

- 插入智能卡后,适用于 Mac 的 Citrix Workspace 应用程序不会重新连接会话。

- 要将智能卡身份验证与 VPN 通道结合使用,必须安装 Citrix Gateway 插件并通过 Web 页面登录。 使用智能卡和 PIN 在每个步骤中进行身份验证。 使用 Citrix Gateway 插件通过直通身份验证访问 StoreFront 不适用于智能卡用户。

Azure Active Directory 中的条件访问

适用于 Mac 的 Citrix Workspace 应用程序目前不支持此身份验证方法。

用户-代理

Citrix Workspace 应用程序在网络请求中发送用户代理,该请求可用于配置身份验证策略,包括将身份验证重定向到其他身份提供商 (IdP)。

注意:

配置策略时请勿提及版本号。

| :场景: | :说明: | :用户-代理: |

|---|---|---|

|

常规 HTTP 请求

|

通常情况下,Citrix Workspace 应用程序发出的网络请求包含常规用户-代理。

例如,以下网络请求包含通用用户-代理: |

CitrixReceiver/23.05.0.36 MacOSX/13.4.0 com.citrix.receiver.nomas X1Class CWACapable

|

|

云应用商店

|

当用户向 Citrix Workspace 应用程序中添加云应用商店时,Citrix Workspace 应用程序发出的网络请求将包含特定的用户-代理。

例如,路径为 /core/connect/authorize 的网络请求包含特定的用户-代理。 |

Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/605.1.15 (KHTML, like Gecko) Citrix Workspace/23.05.0.36 MacOSX/13.4.0 com.citrix.receiver.nomas X1Class CWACapable

|

|

使用网关高级身份验证的本地应用商店

|

当用户将在 Gateway 上配置了高级身份验证的本地应用商店添加到 Citrix Workspace 应用程序时,Citrix Workspace 应用程序发出的网络请求将包含特定的用户-代理。

例如,附带包含以下内容的请求的网络请求: |

Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/605.1.15 (KHTML, like Gecko), CWAWEBVIEW/23.05.0.36

|

| 自定义 Web 应用商店 | 当用户向 Citrix Workspace 应用程序中添加自定义 Web 应用商店时,Citrix Workspace 应用程序发出的网络请求将包含特定的用户-代理。 | Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/605.1.15 (KHTML, like Gecko) Safari CWA/23.05.0.18 MacOSX/13.4.0 |

面向无密码身份验证的 FIDO2

适用于 Mac 的 Citrix Workspace 应用程序支持在连接到云应用商店或在 HDX 会话内部使用 FIDO2 安全密钥进行无密码身份验证。 FIDO2 安全密钥为企业员工提供了一种无缝方式,无需输入用户名或密码即可对支持 FIDO2 的应用程序或桌面进行身份验证。 此功能当前支持带 PIN 码和 Touch ID 功能的漫游身份验证器(仅限 USB)。 macOS 12 及更高版本支持此功能。

有关 FIDO2 的详细信息,请参阅 FIDO2 Authentication(FIDO2 身份验证)。

有关必备条件和使用此功能的信息,请参阅使用 FIDO2 的本地授权和虚拟身份验证。

连接到云应用商店和本地应用商店时基于 FIDO2 的身份验证

连接到云应用商店和本地应用商店时,Citrix Workspace 应用程序使用用户的默认浏览器进行 FIDO2 身份验证(Web 身份验证)。 管理员可以配置用于对 Citrix Workspace 应用程序进行身份验证的浏览器类型。 有关 Web 浏览器设置的详细信息,请参阅 Global App Configuration Service 文档。

以下设置允许您选择用于在 Citrix Workspace 应用程序中对最终用户进行身份验证的浏览器类型:

| 设置 | 说明 |

|---|---|

| 系统 | 允许您使用用户的默认浏览器进行身份验证(例如,Safari 或 Chrome)。 身份验证在 Citrix Workspace 应用程序外部进行。 使用此设置可支持无密码身份验证。 此设置尝试使用用户浏览器中的现有用户会话。 |

| SystemWithPrivateSession | 此设置类似于系统设置。 Citrix Workspace 应用程序使用浏览器中的私人会话进行身份验证。 浏览器不保存身份验证 cookie 或数据。 此选项不支持单点登录。 |

| embedded | 允许在 Citrix Workspace 应用程序内进行身份验证。 启用了增强的单点登录功能时,Citrix Workspace 应用程序会保存单点登录(例如 SaaS 应用程序)的会话数据或 cookie。 此身份验证方法不支持无密码身份验证,例如 FIDO2。 |

| EmbeddedWithPrivateSession | 此设置类似于嵌入式设置。 不支持单点登录,因为 Citrix Workspace 应用程序中不存在会话数据或 cookie。 |

要推送配置的设置,请使用移动设备管理 (MDM)、Global App Configuration Service (GACS) 或命令行界面方法运行以下命令:

-

使用 MDM 启用 FIDO2: 要通过 MDM 启用身份验证,管理员必须使用以下设置:

`<key>WebBrowserForAuthentication</key><string>System</string>`

有关如何使用 MDM 的详细信息,请参阅移动设备管理。

- 使用 GACS 启用 FIDO2: 要通过 GACS 启用身份验证,管理员必须使用以下设置:

{

"serviceURL": {

"url": "https://serviceURL:443"

},

"settings": {

"name": "Web browser for Authenticating into Citrix Workspace",

"description": "Allows admin to select the type of browser used for authenticating an end user into Citrix Workspace app",

"useForAppConfig": true,

"appSettings": {

"macos": [

{

"assignedTo": [

"AllUsersNoAuthentication"

],

"category": "authentication",

"settings": [

{

"name": "web browser for authentication",

"value": "SystemWithPrivateSession"

}

],

"userOverride": false

}

]

}

}

}

<!--NeedCopy-->

-

使用命令行界面启用 FIDO2: 要使用命令行界面启用身份验证,管理员必须运行以下命令:

defaults write com.citrix.receiver.nomas WebBrowserForAuthentication System

HDX 会话内部基于 FIDO2 的身份验证

可以将 FIDO2 安全密钥配置为在 HDX 会话内部进行身份验证。 此功能当前支持带 PIN 码的漫游身份验证器(仅限 USB)。

当您访问支持 FIDO2 的应用程序或 Web 站点时,将显示一条提示,请求访问安全密钥。 如果您之前已使用 PIN(最少 4 个字符,最多 64 个字符)注册了安全密钥,则必须在登录时输入 PIN。

如果您之前在没有 PIN 的情况下注册了安全密钥,则只需触摸安全密钥即可登录。

默认情况下,Citrix Workspace 应用程序在 2307 及未来版本中启用此功能。 可以通过运行以下命令使用移动设备管理 (MDM) 或命令行接口方法禁用 FIDO2 身份验证:

-

使用 MDM 禁用基于 FIDO2 的身份验证: 要通过 MDM 禁用此功能,管理员必须使用以下设置:

<key>Fido2Enabled</key><false/>

有关如何使用 MDM 的详细信息,请参阅移动设备管理。

-

使用命令行界面禁用基于 FIDO2 的身份验证: 要禁用此功能,请在命令行界面方法中运行以下命令:

defaults write com.citrix.receiver.nomas Fido2Enabled -bool NO

支持使用设备 Touch ID 进行 FIDO2 无密码身份验证

以前,Citrix Workspace 应用程序支持通过漫游身份验证器(仅限 USB)使用 PIN 码和触摸进行 FIDO2 无密码身份验证。

自版本 2405 起,Citrix Workspace 应用程序现在支持通过设备的 Touch ID 进行 FIDO2 无密码身份验证,增强了用户的登录体验。 借助此功能,用户可以使用设备的 Touch ID 安全地登录在 Citrix Workspace 应用程序上配置的应用商店,无需输入通行码或密码。 此功能增强了面向 macOS 用户的 Citrix Workspace 应用程序的可用性和安全性。 默认情况下启用此功能。

支持基于证书的身份验证

自 2305 版本起,Workspace 管理员可以为向 Citrix Workspace 应用程序进行身份验证的用户配置并强制执行 Azure Active Directory 条件访问策略。

以下方法可用于使用条件访问启用身份验证:

- 移动设备管理 (MDM)

- Global App Configuration Service (GACS)

Citrix Workspace 应用程序读取的标志值按以下顺序优先:

- 移动设备管理 (MDM)

- Global App Configuration Service (GACS)

通过 MDM 使用条件访问启用身份验证

要通过 MDM 使用 Azure AD 的条件访问启用身份验证,管理员必须使用以下设置:

<key>enableAAD</key> <true/>

此设置支持布尔值。 默认情况下,该值设置为 false。 如果键值不可用,请考虑使用默认值。

有关如何使用 MDM 的详细信息,请参阅移动设备管理。

通过 GACS 使用条件访问启用身份验证

要通过 GACS 使用 Azure AD 的条件访问启用身份验证,管理员必须使用以下设置:

enable conditional AAD

有关详细信息,请参阅 GACS 文档中面向 macOS 的 Supported settings and their values per platform(每个平台支持的设置及其值)。