利用 Citrix Analytics SIEM 数据模型进行威胁分析和数据关联

本文介绍了发送到客户 SIEM 环境的事件所展示的实体数据关系。为阐明这一点,我们以一个威胁搜寻场景为例,其中客户端 IP 和操作系统是关注的焦点。将讨论以下将所述属性与用户关联的方法:

- 使用自定义风险指示器洞察

- 使用数据源事件

Splunk 是以下示例中选择展示的 SIEM 环境。类似的数据关联也可以通过 Citrix Analytics 的工作簿模板在 Sentinel 上执行。要进一步探索,请参阅适用于 Microsoft Sentinel 的 Citrix Analytics 工作簿。

自定义风险指示器洞察

如Citrix Analytics SIEM 数据导出格式 中所述,指示器摘要和事件详细信息洞察是默认风险洞察数据集的一部分。对于 Citrix Virtual Apps and Desktops 指示器数据集,客户端 IP 和操作系统默认导出。因此,如果管理员设置了一个包含或不包含这些字段条件的自定义指示器,所述数据点将流入您的 Splunk 环境。

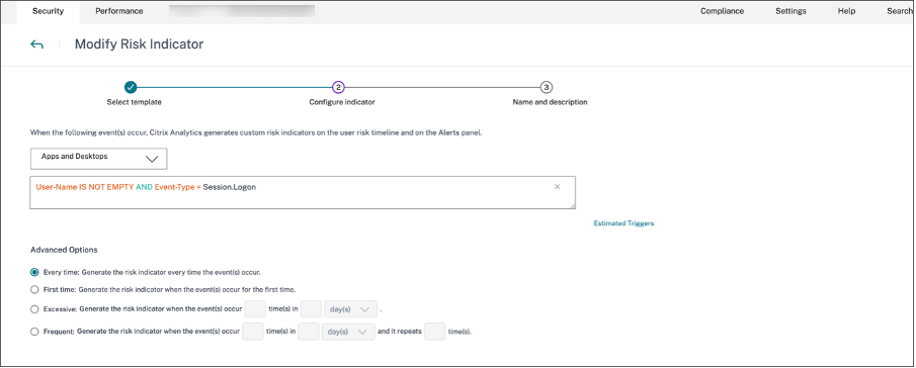

在 Citrix Analytics 中设置自定义风险指示器

-

导航到 Citrix Analytics for Security™ 仪表板 > 自定义风险指示器 > 创建指示器。您可以创建具有任何有助于您监控用户行为的条件的自定义风险指示器。设置自定义指示器后,所有触发关联条件的用户都将在您的 Splunk 环境中可见。

-

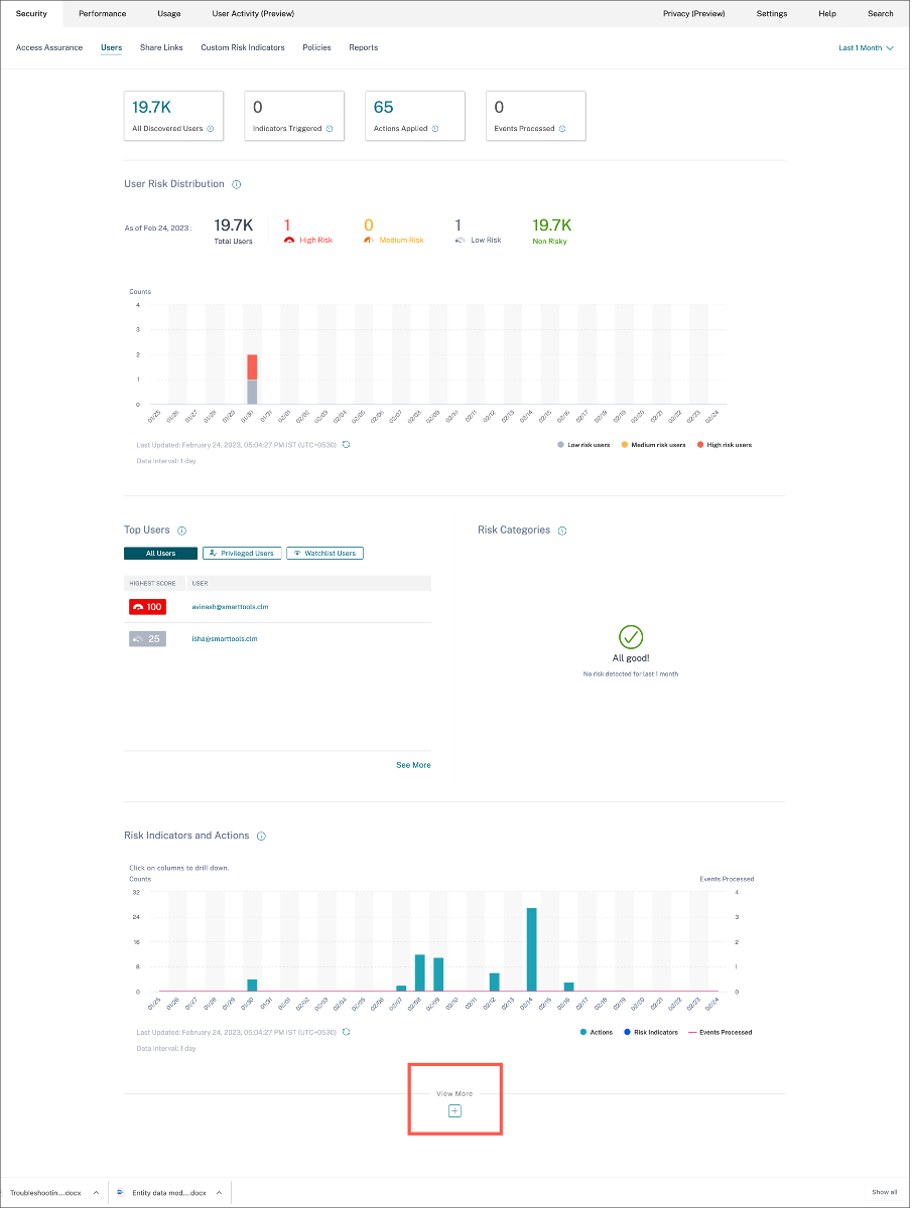

要在 Citrix Analytics for Security 上查看已创建的风险指示器事件,请导航到 安全 > 用户。导航到页面底部并单击加号 (+) 图标。

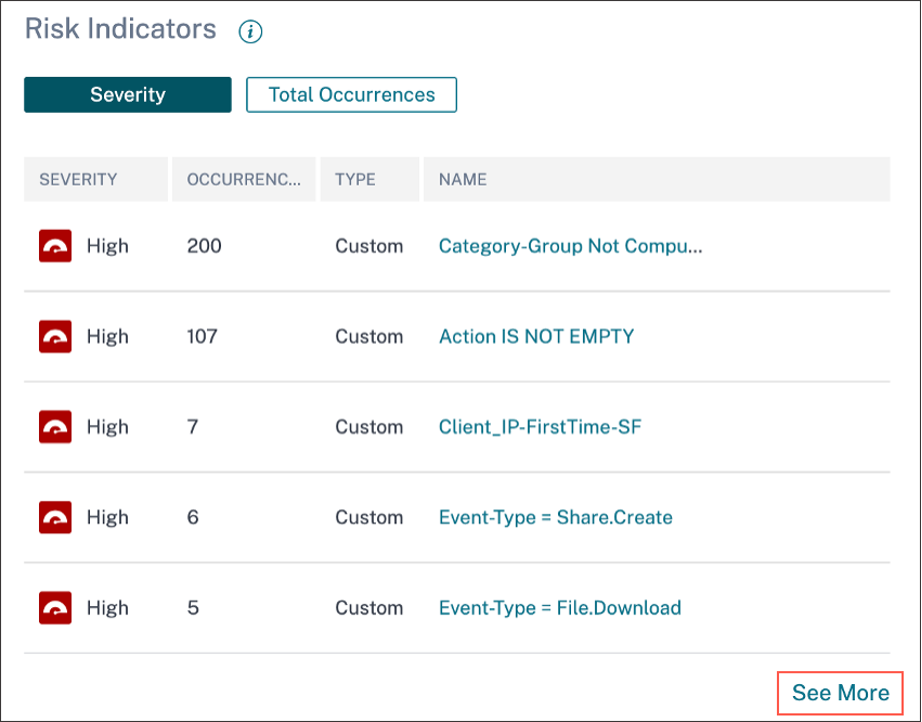

风险指示器卡片出现。您可以查看风险指示器、严重性和事件的详细信息。

-

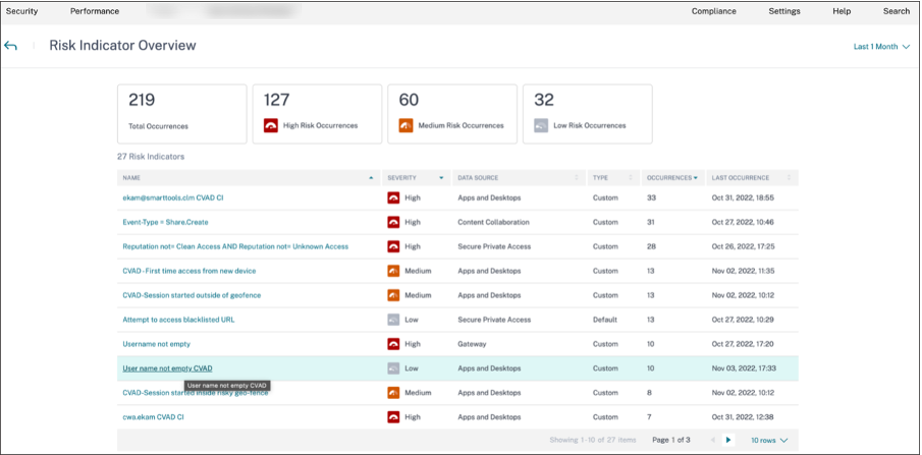

单击 查看更多。风险指示器 概述 页面出现。

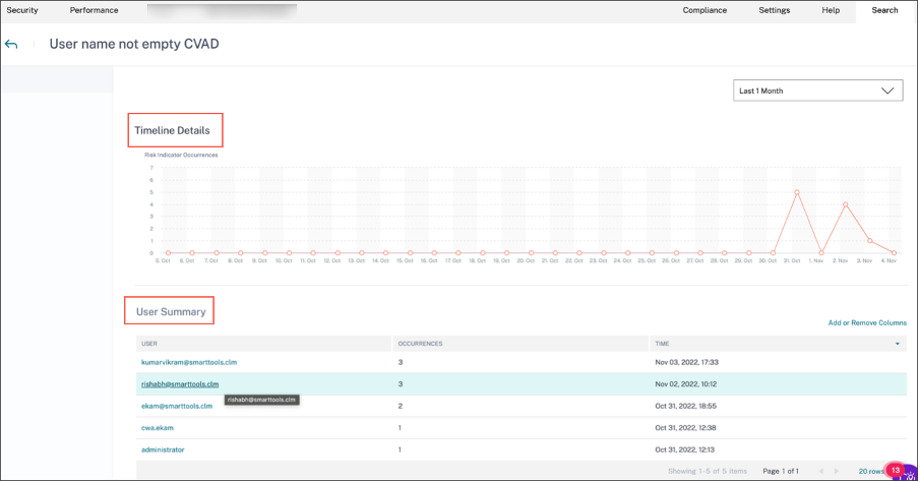

在风险指示器概述页面中,您可以查看触发指示器的用户的详细信息,包括详细的时间线视图和用户摘要。要了解有关时间线的更多信息,请参阅用户风险时间线和配置文件。

Splunk 上的风险指示器事件 - 原始查询

您还可以通过使用 Splunk 基础架构管理员在 Splunk Enterprise 上为 Citrix Analytics for Security 附加组件设置数据输入时使用的索引和源类型来获取客户端 IP 和操作系统信息。

-

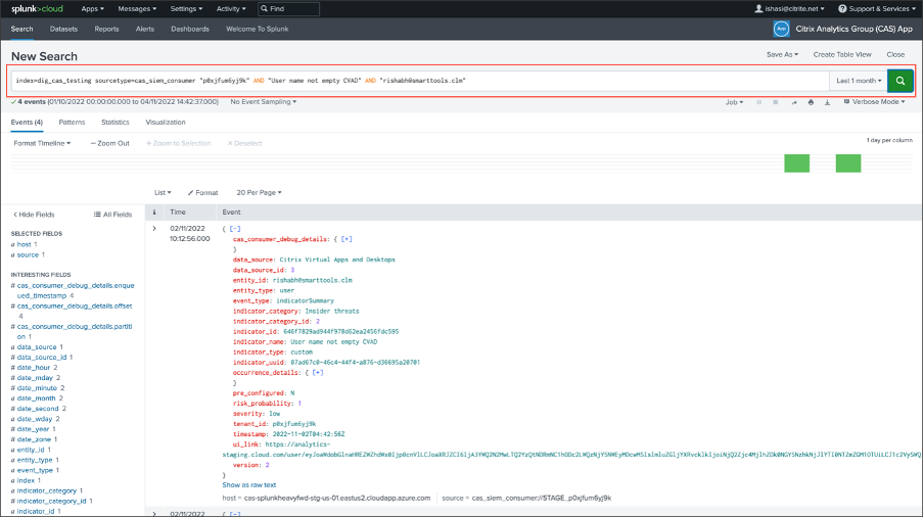

导航到 Splunk > 新建搜索。在搜索查询中,输入并运行以下查询:

index=<index configured by you> sourcetype=<sourcetype configured by you> AND "<tenant_id>" AND "<indicator name configured by you on CAS>" AND "<user you are interested in>" <!--NeedCopy-->

-

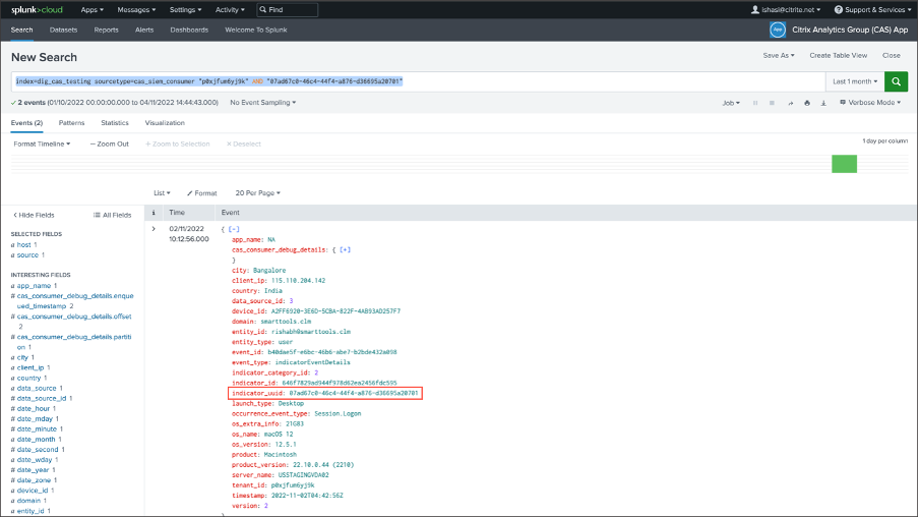

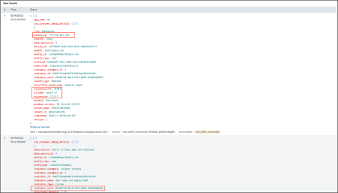

获取 indicator_uuid 并运行以下查询:

index=<index configured by you> sourcetype=<sourcetype configured by you> "<tenant_id>" AND "<indicator_uuid>" <!--NeedCopy-->

事件结果包含 指示器事件摘要 和 指示器事件详细信息(由您的指示器触发的活动)。事件详细信息包含 客户端 IP 和 操作系统信息(名称、版本、额外信息)。

要了解有关数据格式的更多信息,请参阅Citrix Analytics SIEM 数据导出格式。

Splunk 上的风险指示器事件 - 仪表板应用程序

有关如何安装适用于 Splunk 的 Citrix Analytics 应用程序的指导,请参阅以下文章:

-

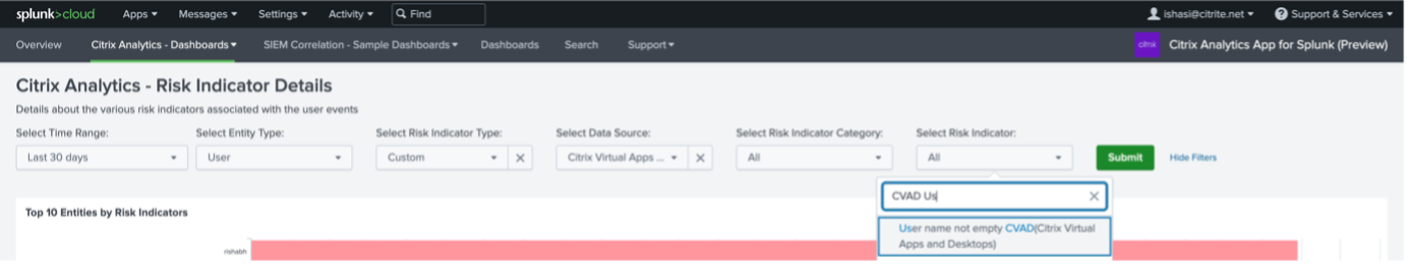

单击 Citrix Analytics – 仪表板 选项卡,并从下拉列表中选择 风险指示器详细信息 选项。

-

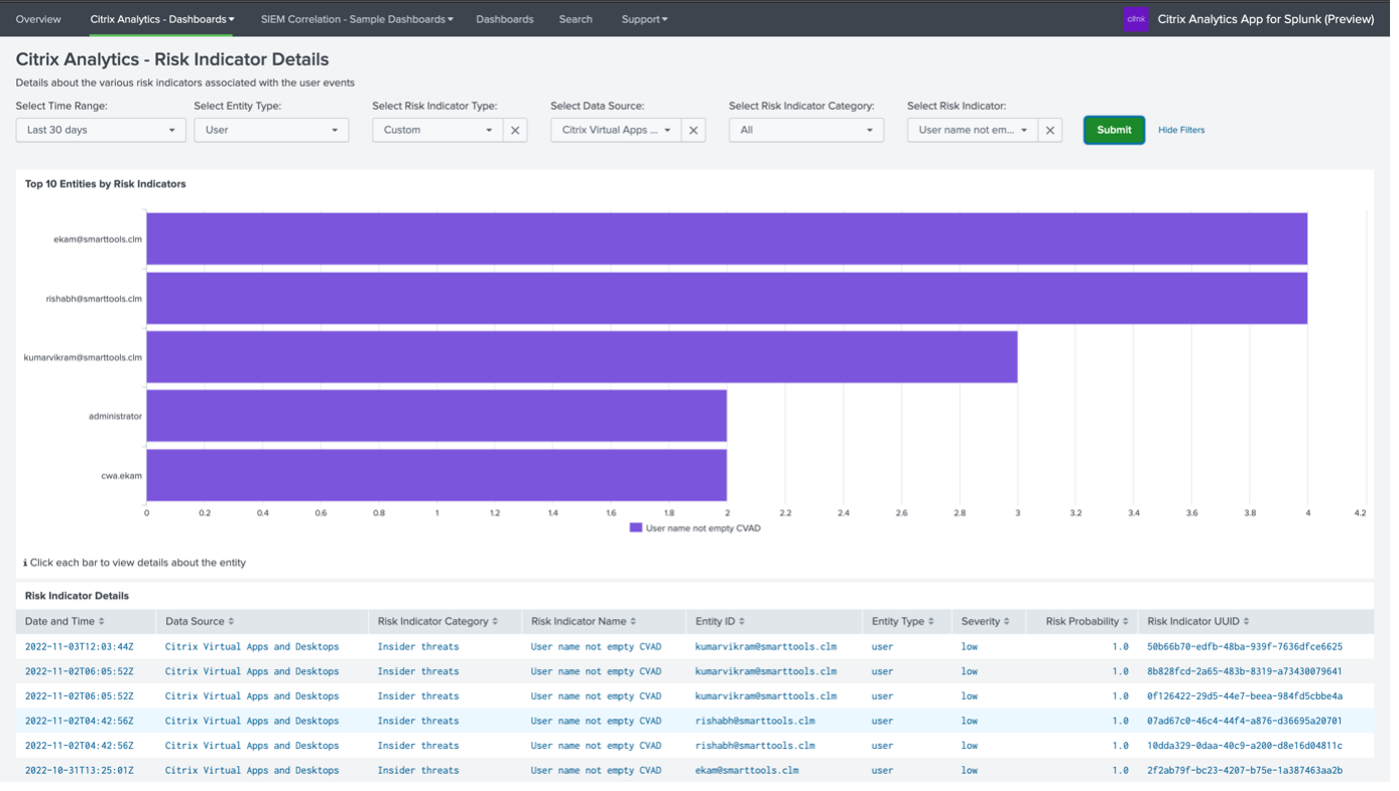

从下拉列表中适当筛选内容,然后单击 提交。

-

单击用户实例以获取详细信息。

-

您可以在此页面底部查看 客户端 IP 和 操作系统信息(名称、版本、额外信息):

数据源事件

在您的 Splunk 环境中获取客户端 IP 和操作系统详细信息的另一种方法是配置数据源事件以进行导出。此功能允许自助服务搜索视图中存在的事件直接流入您的 Splunk 环境。有关如何配置要导出到 SIEM 的 Virtual Apps and Desktops 事件类型的更多信息,请参阅以下文章:

-

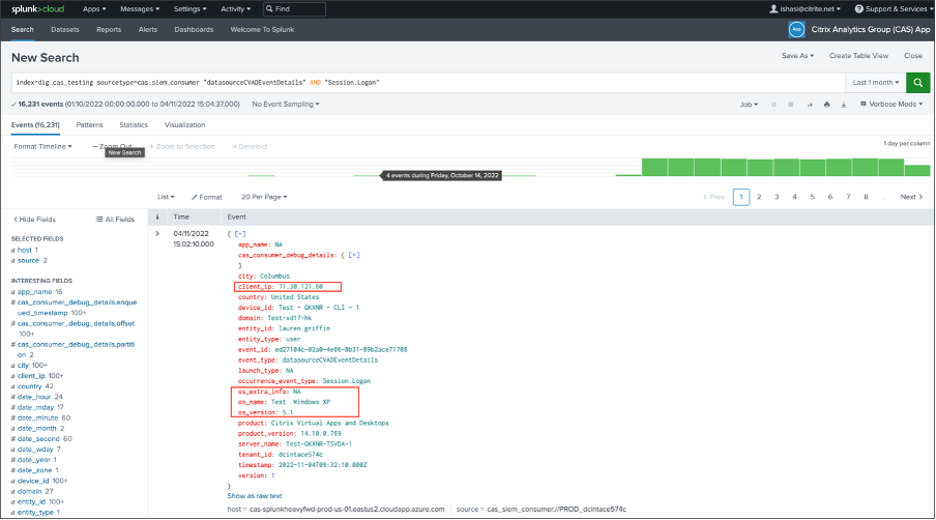

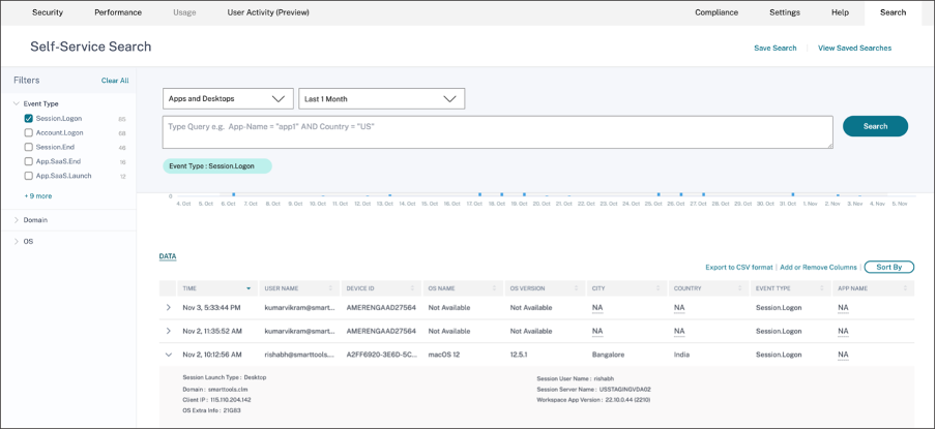

导航到 Citrix Analytic for Security 仪表板 > 搜索。在此自助服务搜索页面中,所有事件类型及其相关信息均可用。您可以在以下屏幕截图中看到 Session.Logon 事件类型作为示例:

-

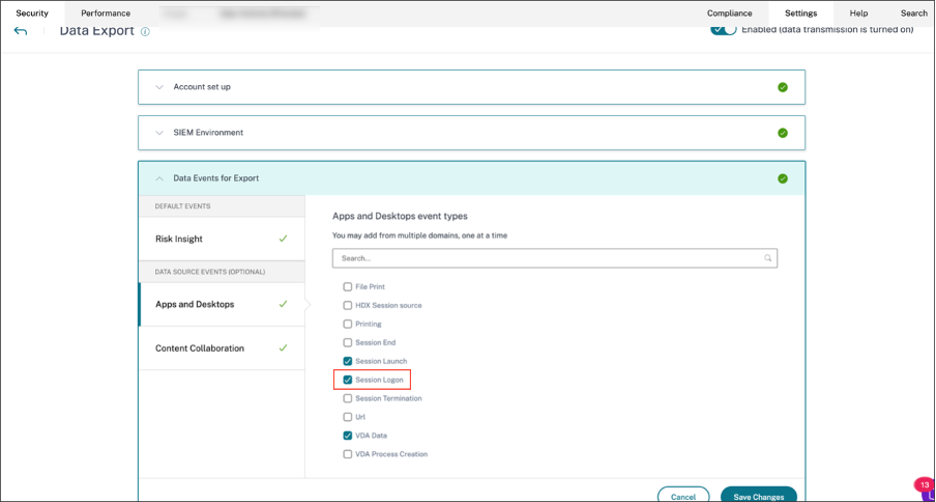

在数据源事件中配置 Session.Logon 以进行导出,然后单击 保存 以使其流入您的 Splunk 环境。

-

转到 Splunk,然后输入并运行以下查询:

index="<index you configured>" sourcetype="<sourcetype you configured>" "<tenant_id>" AND "datasourceCVADEventDetails" AND "Session.Logon" AND "<user you’re interested in>" <!--NeedCopy-->与客户端 IP 和操作系统相关的字段已突出显示。