Aprovechar el modelo de datos SIEM de Citrix Analytics para el análisis de amenazas y la correlación de datos

Este artículo explica la relación de datos de entidad que muestran los eventos enviados al entorno SIEM de un cliente. Para aclararlo, tomemos como ejemplo un escenario de búsqueda de amenazas donde los atributos (IP de cliente y sistema operativo) son los puntos focales. Se analizarán las siguientes formas de correlacionar dichos atributos con el usuario:

- Usar información de indicadores de riesgo personalizados

- Usar eventos de origen de datos

Splunk es el entorno SIEM elegido para mostrar en el siguiente ejemplo. También puedes realizar una correlación de datos similar en Sentinel usando una plantilla de libro de trabajo de Citrix Analytics. Para explorar esto más a fondo, consulta Libro de trabajo de Citrix Analytics para Microsoft Sentinel.

Información de indicadores de riesgo personalizados

Como se menciona en Formato de exportación de datos de Citrix Analytics para SIEM, el resumen de indicadores y la información de detalles de eventos forman parte del conjunto de datos de información de riesgo predeterminado. Para el conjunto de datos de indicadores de Citrix Virtual Apps and Desktops, la IP de cliente y el sistema operativo se exportan de forma predeterminada. Por lo tanto, si un administrador configura un indicador personalizado con o sin la condición que incluya estos campos, dichos puntos de datos fluirán a tu entorno Splunk.

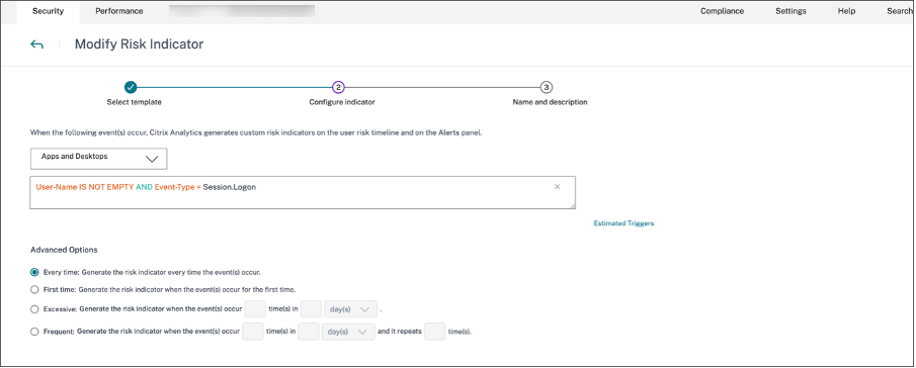

Configurar un indicador de riesgo personalizado en Citrix Analytics

-

Ve a Citrix Analytics for Security™ dashboard > Custom Risk Indicators > Create Indicator. Puedes crear un indicador de riesgo personalizado con cualquier condición que te ayude a supervisar el comportamiento del usuario. Después de configurar el indicador personalizado, todos los usuarios que activen la condición asociada serán visibles en tu entorno Splunk.

-

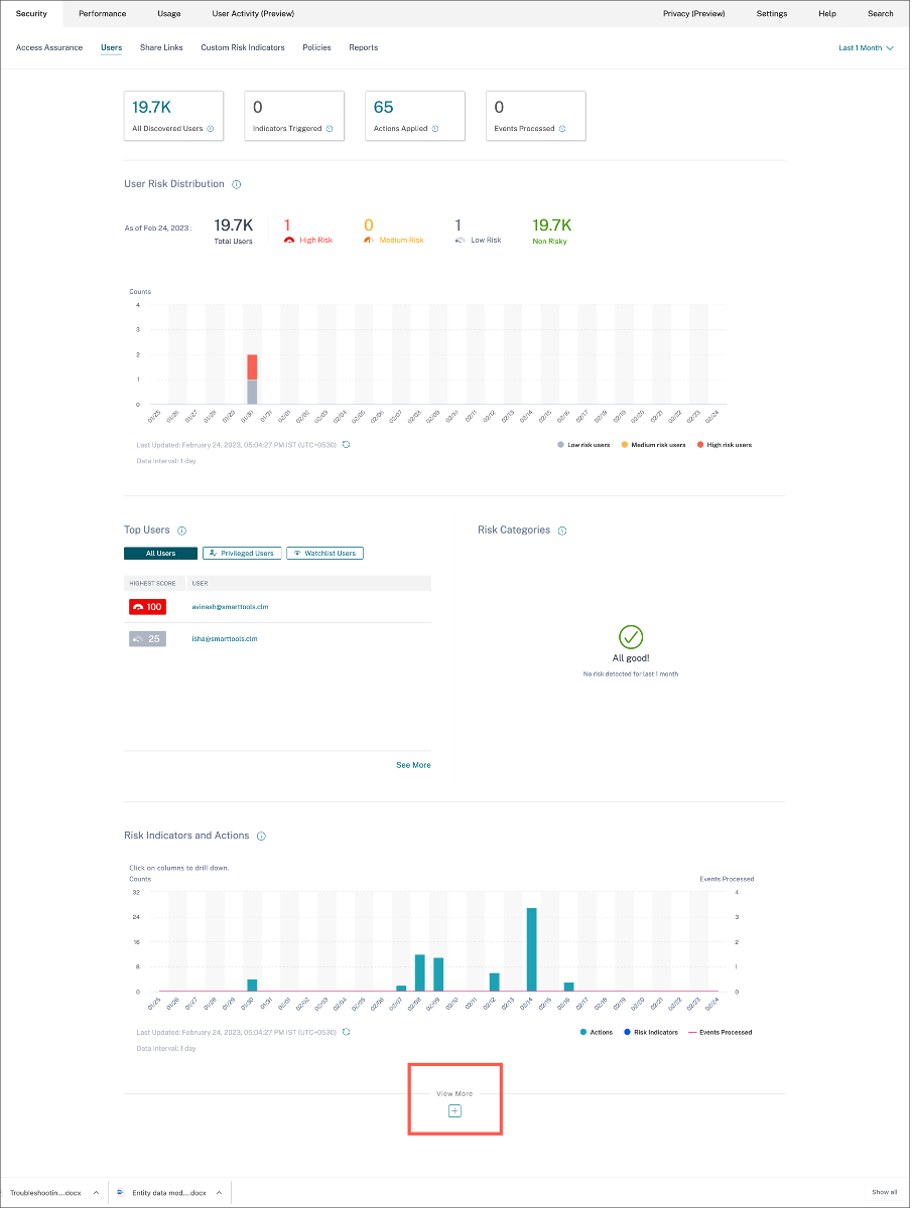

Para ver las ocurrencias del indicador de riesgo creado en Citrix Analytics for Security, ve a Security > Users. Desplázate hasta la parte inferior de la página y haz clic en el icono de más (+).

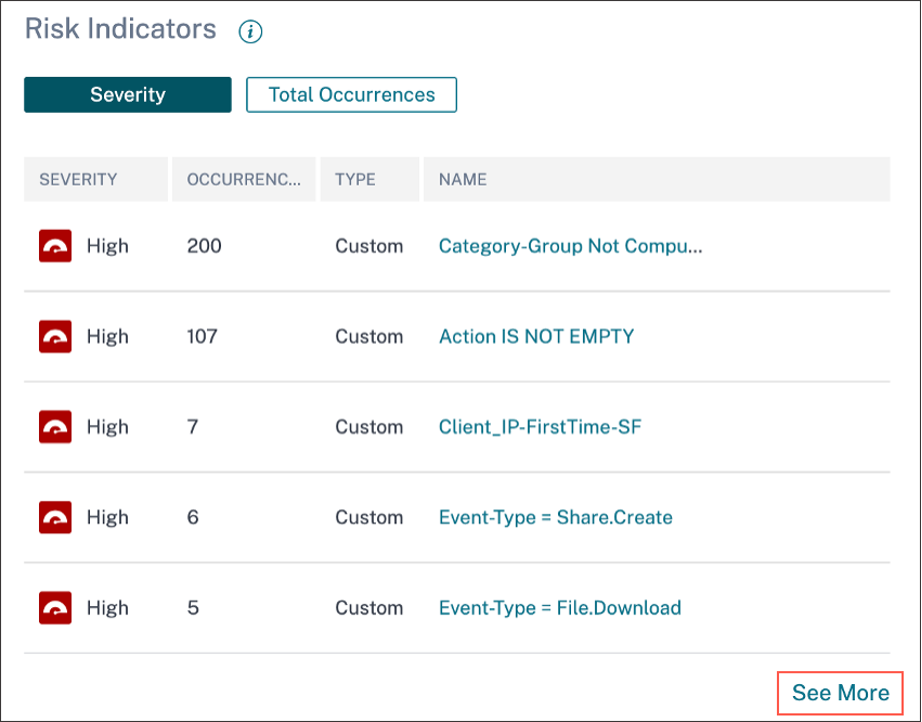

Aparece la ficha Risk Indicators. Puedes ver los detalles del indicador de riesgo, la gravedad y la ocurrencia.

-

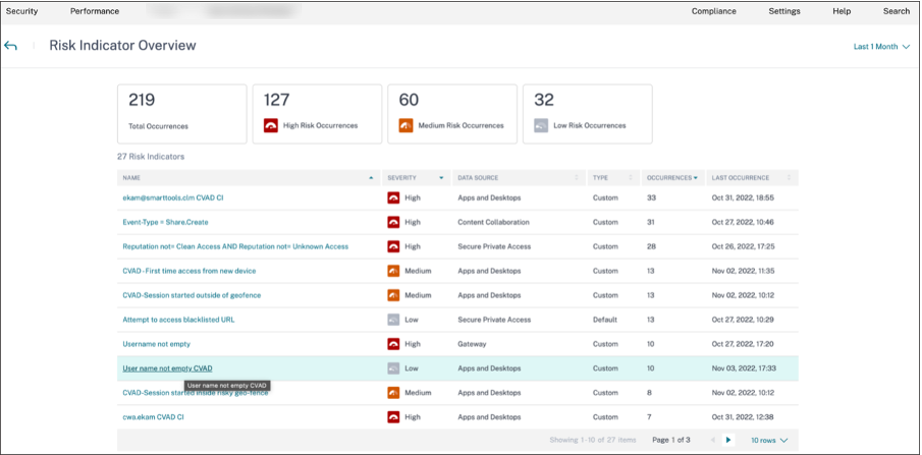

Haz clic en See More. Aparece la página Overview del indicador de riesgo.

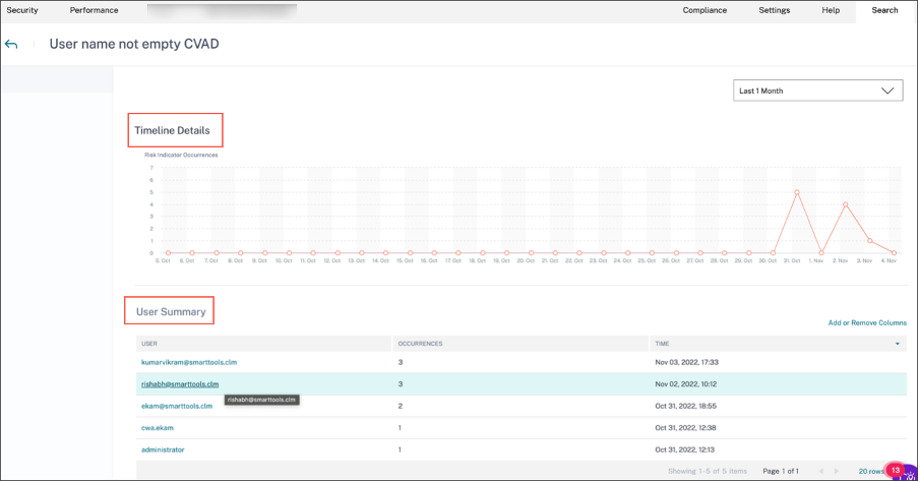

En la página Overview del indicador de riesgo, puedes ver los detalles del usuario que activó el indicador con una vista detallada de la cronología y un resumen del usuario. Para obtener más información sobre la cronología, consulta Cronología y perfil de riesgo del usuario.

Ocurrencias de indicadores de riesgo en Splunk - Consultas sin procesar

También puedes obtener la información de IP de cliente y sistema operativo usando el índice y el tipo de origen que utilizó el administrador de infraestructura de Splunk al configurar la entrada de datos en Splunk Enterprise para el complemento Citrix Analytics for Security.

-

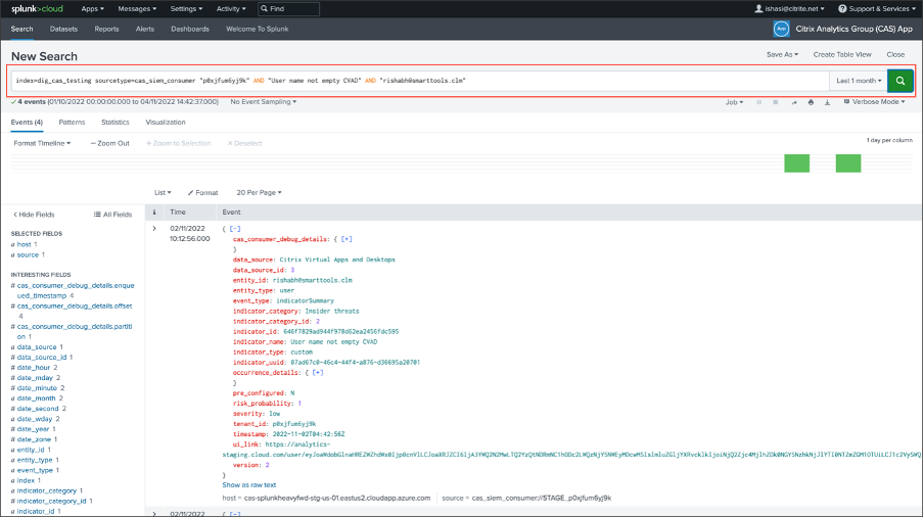

Ve a Splunk > New Search. En la consulta de búsqueda, introduce y ejecuta la siguiente consulta:

index=<index configured by you> sourcetype=<sourcetype configured by you> AND "<tenant_id>" AND "<indicator name configured by you on CAS>" AND "<user you are interested in>" <!--NeedCopy-->

-

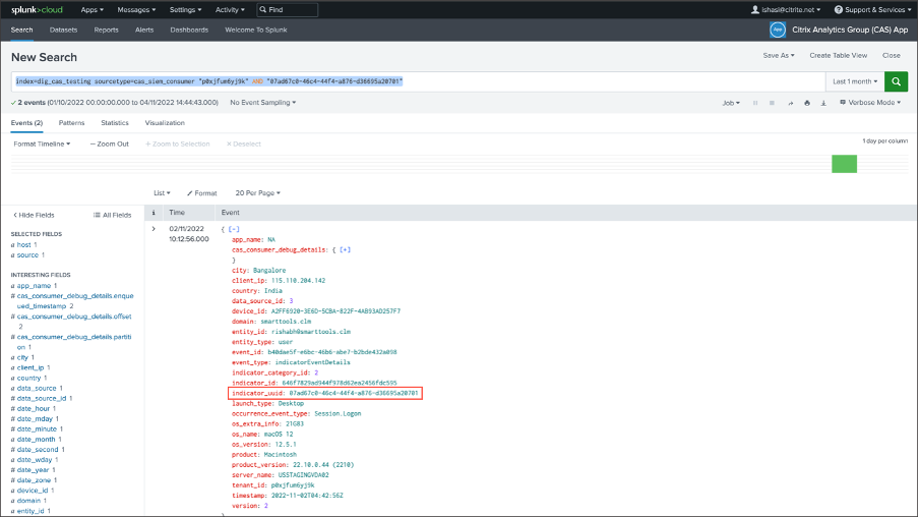

Toma el indicator_uuid y ejecuta la siguiente consulta:

index=<index configured by you> sourcetype=<sourcetype configured by you> "<tenant_id>" AND "<indicator_uuid>" <!--NeedCopy-->

El resultado del evento contiene el resumen de eventos del indicador y los detalles del evento del indicador (la actividad que activa tu indicador). El detalle del evento contiene la IP de cliente y la información del sistema operativo (nombre, versión, información adicional).

Para obtener más información sobre el formato de datos, consulta Formato de exportación de datos de Citrix Analytics para SIEM.

Ocurrencias de indicadores de riesgo en Splunk - Aplicación de paneles

Consulta los siguientes artículos para obtener orientación sobre cómo instalar la aplicación Citrix Analytics para Splunk:

-

Haz clic en la ficha Citrix Analytics – Dashboard y selecciona la opción Risk Indicator Details de la lista desplegable.

-

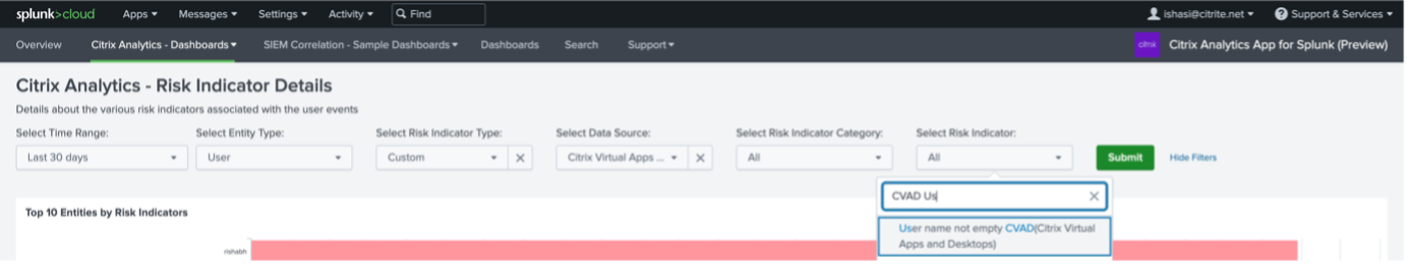

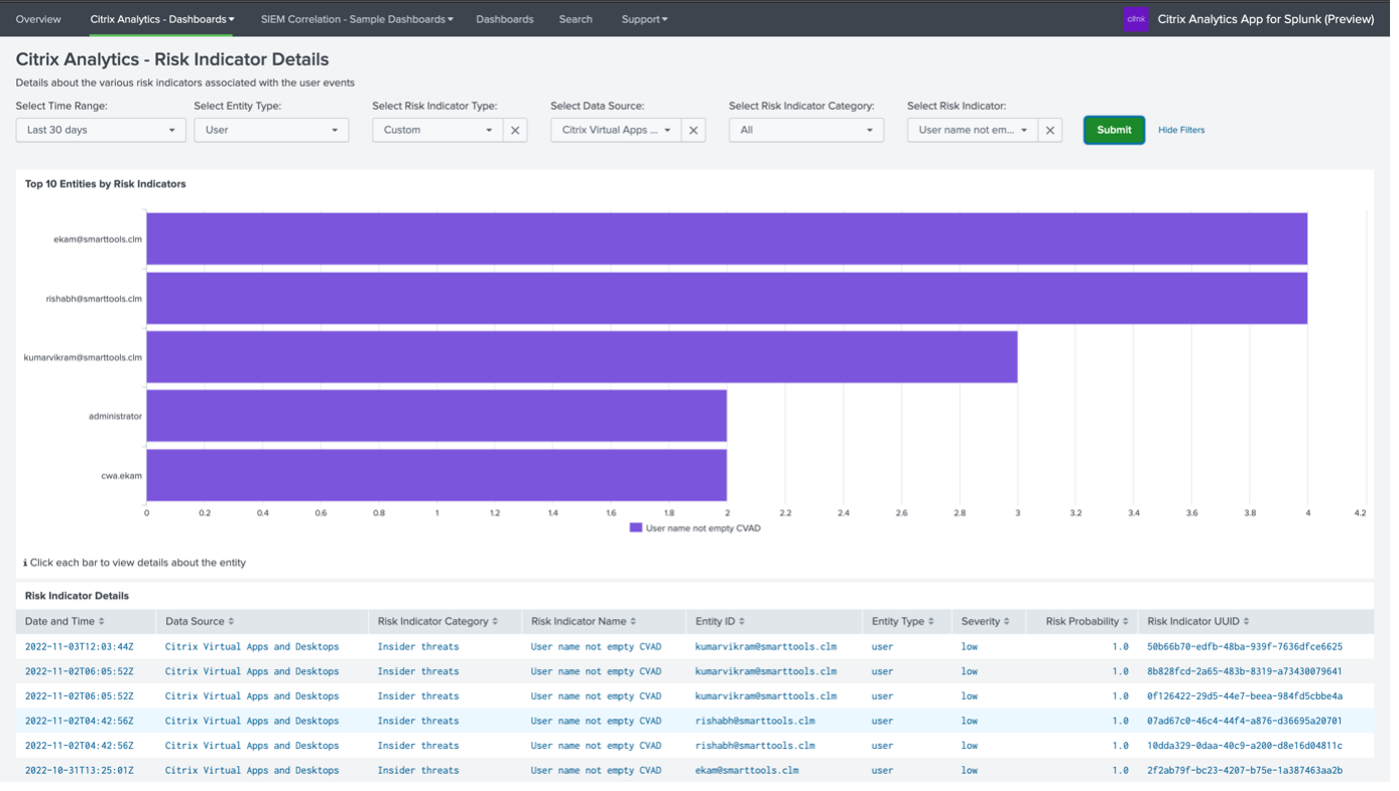

Filtra el contenido apropiadamente de la lista desplegable y haz clic en Submit.

-

Haz clic en la instancia de usuario para obtener los detalles.

-

Puedes ver la IP de cliente y la información del sistema operativo (nombre, versión, información adicional) en la parte inferior de esta página:

Eventos de origen de datos

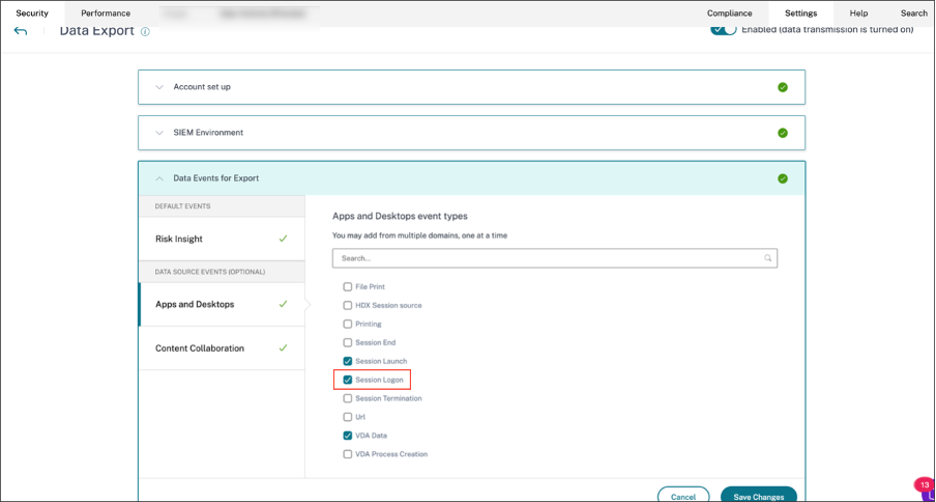

Otro método para obtener los detalles de IP de cliente y sistema operativo en tu entorno Splunk es configurar eventos de origen de datos para la exportación. Esta capacidad permite que los eventos presentes en la vista de búsqueda de autoservicio fluyan directamente a tu entorno Splunk. Para obtener más información sobre cómo configurar tipos de eventos para Virtual Apps and Desktops para exportarlos a SIEM, consulta los siguientes artículos:

- Eventos de datos exportados de Citrix Analytics for Security a tu servicio SIEM.

- Eventos de origen de datos

-

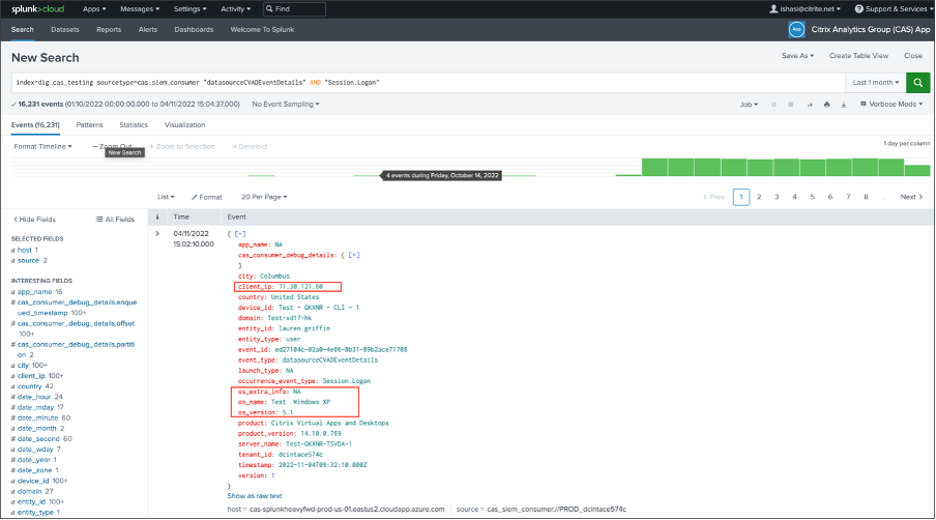

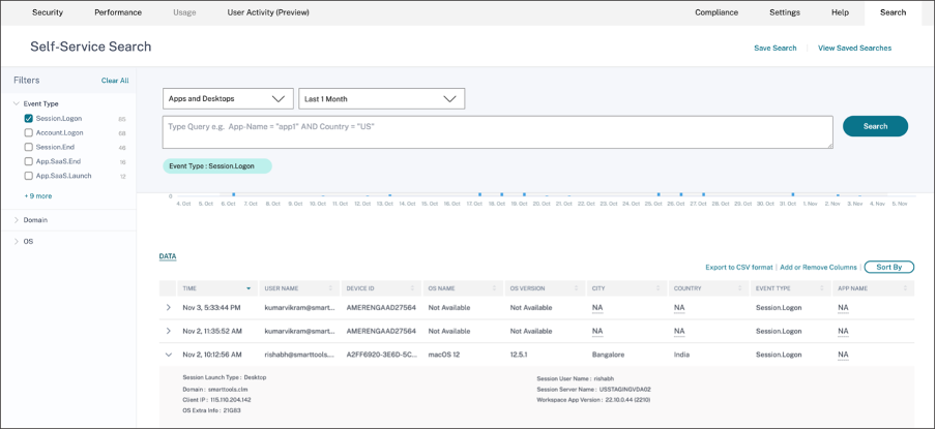

Ve a Citrix Analytic for Security dashboard > Search. En esta página de búsqueda de autoservicio, todos los tipos de eventos y su información relacionada están disponibles. Puedes ver el tipo de evento Session.Logon como ejemplo en la siguiente captura de pantalla:

-

Configura Session.Logon en los eventos de origen de datos para la exportación y haz clic en Save para que fluya a tu entorno Splunk.

-

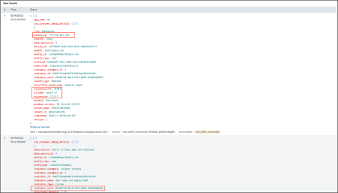

Ve a Splunk, luego introduce y ejecuta la siguiente consulta:

index="<index you configured>" sourcetype="<sourcetype you configured>" "<tenant_id>" AND "datasourceCVADEventDetails" AND "Session.Logon" AND "<user you’re interested in>" <!--NeedCopy-->Los campos relacionados con la IP de cliente y el sistema operativo están resaltados.