Bereitstellungshandbuch Citrix ADC VPX on AWS — Disaster Recovery

Beiträge von

Autor: Blake Schindler, Solutions Architect

Übersicht

Citrix ADC ist eine Lösung für die Anwendungsbereitstellung und den Lastausgleich, die eine qualitativ hochwertige Benutzererfahrung für Web-, herkömmliche und Cloud-native Anwendungen bietet, unabhängig davon, wo sie gehostet werden. Es ist in einer Vielzahl von Formfaktoren und Bereitstellungsoptionen erhältlich, ohne Benutzer an eine einzige Konfiguration oder Cloud zu binden. Die gepoolte Kapazitätslizenzierung ermöglicht die Verschiebung von Kapazität zwischen Cloud-Bereitstellungen.

Als unbestrittener Marktführer bei der Bereitstellung von Diensten und Anwendungen wird Citrix ADC in Tausenden von Netzwerken auf der ganzen Welt eingesetzt, um die Bereitstellung aller Unternehmens- und Cloud-Services zu optimieren, zu sichern und zu steuern. Citrix ADC wird direkt vor Web- und Datenbankservern bereitgestellt und kombiniert High-Speed-Load Balancing und Content-Switching, HTTP-Komprimierung, Content-Caching, SSL-Beschleunigung, Transparenz des Anwendungsflusses und eine leistungsstarke Anwendungs-Firewall zu einer integrierten, benutzerfreundlichen Plattform. Die Erfüllung von SLAs wird durch eine durchgängige Überwachung erheblich vereinfacht, die Netzwerkdaten in umsetzbare Business Intelligence umwandelt. Citrix ADC ermöglicht die Definition und Verwaltung von Richtlinien mithilfe einer einfachen deklarativen Policy-Engine ohne Programmierkenntnisse.

Citrix VPX

Das Citrix ADC VPX Produkt ist eine virtuelle Appliance, die auf einer Vielzahl von Virtualisierungs- und Cloud-Plattformen gehostet werden kann:

-

Citrix Hypervisor

-

VMware ESX

-

Microsoft Hyper-V

-

Linux KVM

-

Amazon Web Services

-

Microsoft Azure

-

Google Cloud Platform

Dieser Bereitstellungshandbuch konzentriert sich auf Citrix ADC VPX in Amazon Web Services.

Amazon Web Services

Amazon Web Services (AWS) ist eine umfassende, sich weiterentwickelnde Cloud-Computing-Plattform von Amazon, die eine Mischung aus Infrastructure as a Service (IaaS), Platform as a Service (PaaS) und Softwarepaketen als Service (SaaS) umfasst. AWS-Services können Tools wie Rechenleistung, Datenbankspeicher und Content Delivery Services anbieten.

AWS bietet die folgenden wichtigen Services an:

-

AWS-Rechenservices

-

Migrations-Dienste

-

Speicher

-

Datenbank-Dienste

-

Management-Tools

-

Sicherheits-Services

-

Analytics

-

Netzwerke

-

Nachrichten

-

Entwickler-Tools

-

Mobile Dienste

AWS-Terminologie

Im Folgenden finden Sie eine kurze Beschreibung der wichtigsten Begriffe, die in diesem Dokument verwendet werden und mit denen die Benutzer vertraut sein müssen:

-

Elastic Network Interface (ENI) — Eine virtuelle Netzwerkschnittstelle, die Benutzer an eine Instanz in einer Virtual Private Cloud (VPC) anhängen können.

-

Elastic IP (EIP) -Adresse — Eine statische, öffentliche IPv4-Adresse, die Benutzer in Amazon EC2 oder Amazon VPC zugewiesen und dann an eine Instance angehängt haben. Elastic IP-Adressen sind mit Benutzerkonten verknüpft, nicht mit einer bestimmten Instanz. Sie sind elastisch, da Benutzer sie einfach zuweisen, anhängen, trennen und freigeben können, wenn sich ihre Anforderungen ändern.

-

Subnetz — Ein Segment des IP-Adressbereichs einer VPC, mit dem EC2-Instances verbunden werden können. Benutzer können Subnetze erstellen, um Instanzen entsprechend den Sicherheits- und Betriebsanforderungen zu gruppieren.

-

Virtual Private Cloud (VPC) — Ein Webservice für die Bereitstellung eines logisch isolierten Abschnitts der AWS-Cloud, in dem Benutzer AWS-Ressourcen in einem von ihnen definierten virtuellen Netzwerk starten können.

Im Folgenden finden Sie eine kurze Beschreibung anderer in diesem Dokument verwendeter Begriffe, mit denen Benutzer vertraut sein sollten:

-

Amazon Machine Image (AMI) — Ein Maschinenimage, das die Informationen liefert, die zum Starten einer Instance erforderlich sind, bei der es sich um einen virtuellen Server in der Cloud handelt.

-

Elastic Block Store — Stellt persistente Blockspeicher-Volumes zur Verwendung mit Amazon EC2 EC2-Instances in der AWS-Cloud bereit.

-

Simple Storage Service (S3) — Speicher für das Internet. Es wurde entwickelt, um Web-Scale-Computing für Entwickler einfacher zu machen.

-

Elastic Compute Cloud (EC2) — Ein Webservice, der sichere, skalierbare Rechenkapazität in der Cloud bereitstellt. Es wurde entwickelt, um Web-basierte Cloud Computing für Entwickler einfacher zu machen.

-

Elastic Load Balancing (ELB) — Verteilt eingehenden Anwendungsdatenverkehr auf mehrere EC2-Instances in mehreren Availability Zones. ELB erhöht die Fehlertoleranz von Benutzeranwendungen.

-

Instance-Typ — Amazon EC2 bietet eine große Auswahl an Instance-Typen, die für unterschiedliche Anwendungsfälle optimiert sind. Instance-Typen umfassen unterschiedliche Kombinationen von CPU-, Arbeitsspeicher-, Speicher- und Netzwerkkapazität und bieten Benutzern die Flexibilität, den geeigneten Ressourcenmix für ihre Anwendungen auszuwählen.

-

Identitäts- und Zugriffsmanagement (IAM) — Eine AWS-Identität mit Berechtigungsrichtlinien, die festlegen, was die Identität in AWS tun kann und was nicht. Benutzer können eine IAM-Rolle verwenden, um Anwendungen, die auf einer EC2-Instance ausgeführt werden, einen sicheren Zugriff auf ihre AWS-Ressourcen zu ermöglichen. Die IAM-Rolle ist erforderlich, um VPX-Instanzen in einem Hochverfügbarkeits-Setup bereitzustellen.

-

Internet-Gateway — Verbindet ein Netzwerk mit dem Internet. Benutzer können den Datenverkehr für IP-Adressen außerhalb ihrer VPC an das Internet-Gateway weiterleiten.

-

Schlüsselpaar — Eine Reihe von Sicherheitsanmeldeinformationen, mit denen Benutzer ihre Identität elektronisch nachweisen können. Ein Schlüsselpaar besteht aus einem privaten Schlüssel und einem öffentlichen Schlüssel.

-

Routing-Tabelle — Eine Reihe von Routing-Regeln, die den Datenverkehr steuern, der jedes Subnetz verlässt, das mit der Routing-Tabelle verknüpft ist. Benutzer können mehrere Subnetze mit einer einzigen Routing-Tabelle verknüpfen, aber ein Subnetz kann jeweils nur einer Routing-Tabelle zugeordnet werden.

-

Auto Scaling — Ein Webservice zum automatischen Starten oder Beenden von Amazon EC2 EC2-Instances basierend auf benutzerdefinierten Richtlinien, Zeitplänen und Integritätsprüfungen.

-

CloudFormation — Ein Service zum Schreiben oder Ändern von Vorlagen, die verwandte AWS-Ressourcen gemeinsam als Einheit erstellen und löschen.

Anwendungsfälle

Disaster Recovery (DR)

Katastrophe ist eine plötzliche Störung der Geschäftsfunktionen, die durch Naturkatastrophen oder durch Menschen verursachte Ereignisse verursacht werden. Katastrophen wirken sich auf den Betrieb des Rechenzentrums aus. Danach müssen Ressourcen und Daten, die am Notfallstandort verloren gehen, vollständig neu aufgebaut und wiederhergestellt werden. Der Verlust von Daten oder Ausfallzeiten im Rechenzentrum ist entscheidend und reduziert die Business Continuity.

Eine der Herausforderungen, vor denen Kunden heute stehen, besteht darin, zu entscheiden, wo sie ihren DR-Standort platzieren möchten. Unternehmen suchen nach Konsistenz und Leistung, unabhängig von zugrunde liegenden Infrastruktur- oder Netzwerkfehlern.

Mögliche Gründe, warum sich viele Unternehmen für eine Migration in die Cloud entscheiden, sind:

-

Wirtschaftlichkeit der Nutzung — Die Investitionskosten für ein Rechenzentrum vor Ort sind gut dokumentiert, und durch die Nutzung der Cloud können diese Unternehmen Zeit und Ressourcen für die Erweiterung ihrer eigenen Systeme gewinnen.

-

Schnellere Wiederherstellungszeiten — Ein Großteil der automatisierten Orchestrierung ermöglicht eine Wiederherstellung in nur wenigen Minuten.

-

Außerdem gibt es Technologien, die bei der Replikation von Daten helfen, indem sie kontinuierlichen Datenschutz oder kontinuierliche Snapshots zum Schutz vor Ausfällen oder Angriffen bieten.

-

Schließlich gibt es Anwendungsfälle, in denen Kunden viele verschiedene Arten der Compliance und Sicherheitskontrolle benötigen, die bereits in den Public Clouds vorhanden sind. Diese machen es einfacher, die von ihnen benötigte Compliance zu erreichen, als ihre eigenen zu erstellen.

Deployment-Typen

One-NIC-Bereitstellung

-

Typische Bereitstellungen

- Eigenständig

-

Anwendungsfälle

-

Kunden verwenden in der Regel One-NIC-Bereitstellungen, um sie in einer Nicht-Produktionsumgebung bereitzustellen, eine Umgebung zum Testen einzurichten oder eine neue Umgebung vor der Produktionsbereitstellung zu inszenieren.

-

One-NIC-Bereitstellungen werden auch verwendet, um schnell und effizient direkt in der Cloud bereitzustellen.

-

One-NIC-Bereitstellungen werden verwendet, wenn Kunden die Einfachheit einer einzelnen Subnetzkonfiguration wünschen.

-

Bereitstellung mit drei Netzwerkkarten

-

Typische Bereitstellungen

-

Eigenständig

-

Hohe Verfügbarkeit

-

-

Anwendungsfälle

-

Drei-NIC-Bereitstellungen werden verwendet, um eine echte Isolierung des Daten- und Verwaltungsdatenverkehrs zu erreichen.

-

Drei-NIC-Bereitstellungen verbessern auch die Skalierung und Leistung des ADC.

-

Drei-NIC-Bereitstellungen werden in Netzwerkanwendungen verwendet, bei denen der Durchsatz normalerweise 1 Gbit/s oder höher beträgt und eine Bereitstellung mit drei Netzwerkkarten empfohlen wird.

-

CFT-Bereitstellung

Kunden würden mithilfe von CloudFormation-Vorlagen bereitstellen, wenn sie ihre Bereitstellungen anpassen oder ihre Bereitstellungen automatisieren.

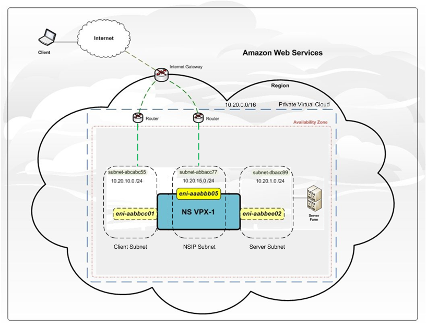

Beispiel für eine Citrix ADC VPX VPX-Bereitstellung auf der AWS-Architektur

Die obige Abbildung zeigt eine typische Topologie einer AWS-VPC mit einer Citrix ADC VPX VPX-Bereitstellung.

Die AWS-VPC hat

-

Ein einzelnes Internet-Gateway zum Weiterleiten des Datenverkehrs in und aus der VPC.

-

Netzwerkverbindung zwischen dem Internet-Gateway und dem Internet.

-

Drei Subnetze, jeweils eines für Management, Client und Server.

-

Netzwerkverbindung zwischen dem Internet-Gateway und den beiden Subnetzen (Verwaltung und Client).

-

Eine eigenständige Citrix ADC VPX-Instanz, die in der VPC bereitgestellt wird. Die VPX-Instanz verfügt über drei ENIs, eine mit jedem Subnetz verbunden.

Schritte für die Bereitstellung

One-NIC-Bereitstellung für DR

Die Citrix ADC VPX Express-Instanz ist als Amazon Machine Image (AMI) auf dem AWS-Marktplatz verfügbar. Der minimale EC2-Instance-Typ, der als unterstütztes AMI auf Citrix VPX zulässig ist, ist m4.large. Laden Sie eine Instanz der VPX herunter und erstellen Sie sie mithilfe eines einzigen VPC-Subnetzes. Die Citrix ADC VPX VPX-Instanz benötigt mindestens 2 virtuelle CPUs und 2 GB Speicher. Die vorgenommene Erstkonfiguration umfasst die Konfiguration der Netzwerkschnittstelle, die VIP-Konfiguration und die Funktionskonfiguration. Die weitere Konfiguration kann durch Anmeldung an der GUI oder über SSH (Benutzername: nsroot) vorgenommen werden.

Die Ausgabe der Konfiguration beinhaltet:

-

instanceIDNS — Instanz-ID der neu erstellten VPX-Instanz. Dies ist das Standardkennwort für den GUI/SSH-Zugriff.

-

managementUrl - Verwenden Sie diese HTTPS-URL zur Management-GUI (verwendet ein selbstsigniertes Zertifikat), um sich bei VPX anzumelden und es weiter zu konfigurieren.

-

managementURL2 — Verwenden Sie diese HTTP-URL zur Management-GUI (wenn Ihr Browser Probleme mit dem selbstsignierten Zertifikat hat), um sich bei VPX anzumelden.

-

publicNSIP - Verwenden Sie diese öffentliche IP, um per SSH in die Appliance einzusteigen.

-

PublicipVIP - Die öffentliche IP, über die auf Anwendungen mit Lastausgleich zugegriffen werden kann.

Die VPX wird in einem Single-NIC-Modus bereitgestellt.

Die standardmäßigen NetScaler-IP-Adressen: NSIP (Management-IP), VIP (wo auf Anwendungen mit Lastausgleich zugegriffen wird) und SNIP (die IP, die zum Senden von Datenverkehr an Back-End-Instances verwendet wird) werden alle auf der einzelnen NIC bereitgestellt und aus dem Adressraum (RFC1918) des bereitgestellten VPC-Subnetzes bezogen. Das (RFC1918) NSIP wird der öffentlichen IP der VPX-Instance und das RFC1918-VIP einer öffentlichen Elastic IP zugeordnet.

Lizenzierung

Für eine Citrix ADC VPX-Instanz auf AWS ist eine Lizenz erforderlich.

Die folgenden Lizenzoptionen sind für Citrix ADC VPX-Instanzen verfügbar, die auf AWS ausgeführt werden:

-

Kostenlose Testversion (alle Citrix ADC VPX-AWS-Abonnementangebote für 21 Tage kostenlos auf dem AWS-Marktplatz).

Optionen für die Bereitstellung

Benutzer können eine eigenständige Citrix ADC VPX VPX-Instanz in AWS mithilfe der folgenden Optionen bereitstellen

-

AWS-Webkonsole

-

Citrix erstellte CloudFormation-Vorlage

-

AWS CLI

Schritte für die Bereitstellung

Benutzer können eine Citrix ADC VPX VPX-Instanz in AWS über die AWS-Webkonsole bereitstellen.

Der Bereitstellungsprozess umfasst die folgenden Schritte:

-

Erstellen eines Schlüsselpaars

-

Erstellen einer Virtual Private Cloud (VPC)

-

Erstellen der VPX-Instanz

-

Erstellen Sie ein einzelnes VPC-Subnetz

-

Netzwerkschnittstellenkonfiguration erstellen

-

Ordnen Sie das NSIP der öffentlichen IP der VPX-Instanz zu

-

Ordnen Sie die VIP einer öffentlichen Elastic IP zu

-

Herstellen einer Verbindung mit der VPX-Instanz

Erstellen eines Schlüsselpaars

Amazon EC2 verwendet ein Schlüsselpaar, um Anmeldeinformationen zu verschlüsseln und zu entschlüsseln. Um sich bei einer Instance anzumelden, müssen Benutzer ein Schlüsselpaar erstellen, den Namen des Schlüsselpaars angeben, wenn sie die Instance starten, und den privaten Schlüssel angeben, wenn sie sich mit der Instance verbinden.

Wenn Benutzer eine Instance mithilfe des AWS Launch Instance Wizard überprüfen und starten, werden sie aufgefordert, ein vorhandenes Schlüsselpaar zu verwenden oder ein neues Schlüsselpaar zu erstellen.

Weitere Informationen zum Erstellen eines Schlüsselpaars finden Sie unter Amazon EC2 EC2-Schlüsselpaare und Linux-Instances

Erstellen Sie eine VPC

Eine Citrix ADC VPC-Instanz wird in einer AWS VPC bereitgestellt. Eine VPC ermöglicht es Benutzern, virtuelle Netzwerke für ihr AWS-Konto zu definieren.

Weitere Informationen zu AWS VPC finden Sie unter Erste Schritte mit IPv4 for Amazon VPC.

Beachten Sie beim Erstellen einer VPC für eine Citrix ADC VPX VPX-Instanz die folgenden Punkte.

Verwenden Sie die Option VPC with a Single Public Subnet, um eine AWS-VPC in einer AWS-Availability Zone zu erstellen.

Citrix empfiehlt Benutzern, die zuvor erstellten NSIP- und VIP-Adressen dem öffentlichen Subnetz zuzuordnen.

Erstellen Sie eine Citrix ADC VPX VPX-Instanz mithilfe des AWS Express AMI

Erstellen Sie eine Citrix ADC VPX VPX-Instanz aus dem AWS VPX Express-AMI.

Gehen Sie im AWS-Dashboard zu Compute > Launch Instance > AWS Marketplace.

Bevor sie aufLaunch Instanceklicken, sollten Benutzer sicherstellen, dass ihre Region korrekt ist, indem sie den Hinweis unterLaunch Instanceüberprüfen.

Suchen Sie in der Suchleiste AWS Marketplace mit dem Schlüsselwort Citrix ADC VPX.

Wählen Sie die gewünschte Version für die Bereitstellung aus und klicken Sie dann aufAuswählen.

Für die Citrix ADC VPX VPX-Version haben Benutzer die folgenden Optionen

-

Eine lizenzierte Version

-

Citrix ADC VPX Express-Appliance (eine kostenlose virtuelle Appliance, die ab Citrix ADC 12.0 56.20 verfügbar ist.)

-

Bringen Sie Ihr eigenes Gerät

Der Assistent zum Starten von Instanz wird gestartet. Folgen Sie dem Assistenten, um eine Instanz zu erstellen.

Der Assistent fordert Benutzer auf,

-

Instanztyp auswählen

-

Instanz konfigurieren

-

Speicher hinzufügen

-

Tags hinzufügen

-

Bewertung

Elastic IPs zuweisen und zuordnen

Wenn Benutzer einer Instance eine öffentliche IP-Adresse zuweisen, bleibt diese nur zugewiesen, bis die Instance gestoppt wird. Danach wird die Adresse wieder in den Pool freigegeben. Wenn Benutzer die Instanz neu starten, wird eine neue öffentliche IP-Adresse zugewiesen.

Im Gegensatz dazu bleibt eine elastische IP-Adresse (EIP) zugewiesen, bis die Adresse von einer Instanz getrennt wird.

Weisen Sie eine elastische IP für die Management-NIC zu und ordnen Sie sie zu.

Weitere Informationen zum Zuweisen und Zuordnen elastischer IP-Adressen finden Sie in den folgenden Themen:

Mit diesen Schritten wird das Verfahren zum Erstellen einer Citrix ADC VPX-Instanz in AWS abgeschlossen. Es kann einige Minuten dauern, bis die Instanz fertig ist. Stellen Sie sicher, dass die Instance ihre Statuschecks bestanden hat. Benutzer können diese Informationen in der Spalte „Statuschecks“ auf der Seite „Instances“ anzeigen.

Stellen Sie eine Verbindung zur VPX-Instanz her

Nachdem Benutzer die VPX-Instanz erstellt haben, können Benutzer mithilfe der GUI und eines SSH-Clients eine Verbindung zur Instanz herstellen.

GUI-Verbindung

Im Folgenden finden Sie die standardmäßigen Administratoranmeldeinformationen für den Zugriff auf eine Citrix ADC VPX-Instanz.

-

Benutzername:

nsroot -

Kennwort: Das Standardkennwort für das

nsrootKonto wird auf die AWS-Instance-ID der Citrix ADC VPX Instanz festgelegt.

SSH-Client-Verbindung

Wählen Sie in der AWS-Managementkonsole die Citrix ADC VPX VPX-Instanz aus und klicken Sie aufVerbinden. Folgen Sie den Anweisungen auf der Seite MitIhrer Instance verbinden.

Weitere Informationen zum Bereitstellen einer eigenständigen Citrix ADC VPX VPX-Instanz in AWS mithilfe der AWS-Webkonsole finden Sie unter

Drei-NIC-Bereitstellung für DR

Die Citrix ADC VPX VPX-Instanz ist als Amazon Machine Image (AMI) auf dem AWS-Marktplatz verfügbar und kann als Elastic Compute Cloud (EC2) -Instance innerhalb einer AWS-VPC gestartet werden. Der minimale EC2-Instance-Typ, der als unterstütztes AMI auf Citrix VPX zulässig ist, ist m4.large. Die Citrix ADC VPX AMI-Instanz benötigt mindestens 2 virtuelle CPUs und 2 GB Arbeitsspeicher. Eine EC2-Instanz, die in einer AWS VPC gestartet wird, kann auch die für die VPX-Konfiguration erforderlichen Schnittstellen, mehrere IP-Adressen pro Schnittstelle sowie öffentliche und private IP-Adressen bereitstellen.

Jede VPX-Instanz benötigt mindestens drei IP-Subnetze.

-

Ein Management-Subnetz

-

Ein Client-Subnetz (VIP)

-

Ein Back-End-Subnetz (SNIP)

Citrix empfiehlt drei Netzwerkschnittstellen für eine Standard-VPX-Instanz in der AWS-Installation.

AWS stellt derzeit Multi-IP-Funktionen nur für Instanzen zur Verfügung, die in einer AWS VPC ausgeführt werden. Eine VPX-Instanz in einer VPC kann zum Lastausgleich von Servern verwendet werden, die in EC2-Instanzen ausgeführt werden. Mit einer Amazon VPC können Benutzer eine virtuelle Netzwerkumgebung erstellen und steuern, einschließlich ihres eigenen IP-Adressbereichs, Subnetzen, Routing-Tabellen und Netzwerk-Gateways.

Hinweis:

Standardmäßig können Benutzer bis zu 5 VPC-Instances pro AWS-Region für jedes AWS-Konto erstellen. Benutzer können höhere VPC-Limits beantragen, indem sie das Antragsformular von Amazon einreichen: Amazon VPC Request

Lizenzierung

Für eine Citrix ADC VPX-Instanz auf AWS ist eine Lizenz erforderlich.

Die folgenden Lizenzierungsoptionen sind für Citrix ADC VPX VPX-Instanzen verfügbar, die auf AWS ausgeführt werden.

-

Kostenlose Testversion (alle Citrix ADC VPX-AWS-Abonnementangebote für 21 Tage kostenlos im AWS Marketplace.)

Optionen für die Bereitstellung

Benutzer können eine eigenständige Citrix ADC VPX VPX-Instanz in AWS mithilfe der folgenden Optionen bereitstellen:

-

AWS-Webkonsole

-

Citrix erstellte CloudFormation-Vorlage

-

AWS CLI

Schritte für die Bereitstellung

Benutzer können eine Citrix ADC VPX VPX-Instanz in AWS über die AWS-Webkonsole bereitstellen.

Der Bereitstellungsprozess umfasst die folgenden Schritte:

-

Erstellen eines Schlüsselpaars

-

Erstellen einer Virtual Private Cloud (VPC)

-

Weitere Subnetze hinzufügen

-

Erstellen von Sicherheitsgruppen und Sicherheitsregeln

-

Routentabellen hinzufügen

-

Erstellen Sie ein Internet-Gateway

-

Erstellen einer Citrix ADC VPX-Instanz

-

Erstellen und Anfügen weiterer Netzwerkschnittstellen

-

Elastische IP-Adressen an die Management-NIC anhängen

-

Herstellen einer Verbindung mit der VPX-Instanz

Erstellen eines Schlüsselpaars

Amazon EC2 verwendet ein Schlüsselpaar, um Anmeldeinformationen zu verschlüsseln und zu entschlüsseln. Um sich bei einer Instance anzumelden, müssen Benutzer ein Schlüsselpaar erstellen, den Namen des Schlüsselpaars angeben, wenn sie die Instance starten, und den privaten Schlüssel angeben, wenn sie sich mit der Instance verbinden.

Wenn Benutzer eine Instance mithilfe des AWS Launch Instance Wizard überprüfen und starten, werden sie aufgefordert, ein vorhandenes Schlüsselpaar zu verwenden oder ein neues Schlüsselpaar zu erstellen.

Weitere Informationen zum Erstellen eines Schlüsselpaars finden Sie unter Amazon EC2 EC2-Schlüsselpaare und Linux-Instances

Erstellen Sie eine VPC

Eine Citrix ADC VPC-Instanz wird in einer AWS VPC bereitgestellt. Eine VPC ermöglicht es Benutzern, virtuelle Netzwerke für ihr AWS-Konto zu definieren.

Weitere Informationen zu AWS VPC finden Sie unter Erste Schritte mit IPv4 für Amazon VPC

Beachten Sie beim Erstellen einer VPC für eine Citrix ADC VPX VPX-Instanz die folgenden Punkte

-

Verwenden Sie die Option VPC with a Single Public Subnet, um eine AWS-VPC in einer AWS-Availability Zone zu erstellen.

-

Citrix empfiehlt Benutzern, mindestens drei Subnetze der folgenden Typen zu erstellen:

-

Ein Subnetz für den Verwaltungsdatenverkehr. Platzieren Sie die Management-IP (NSIP) in diesem Subnetz. Standardmäßig wird die elastische Netzwerkschnittstelle (ENI) eth0 für die Management-IP verwendet.

-

Ein oder mehrere Subnetze für den Clientzugriffsverkehr (User-to-Citrix ADC VPX), über die Clients eine Verbindung zu einer oder mehreren virtuellen IP (VIP) -Adressen herstellen, die den virtuellen Servern des Citrix ADC Load Balancing zugewiesen sind.

-

Ein oder mehrere Subnetze für den Serverzugriffsverkehr (VPX-zu-Server), über den Benutzerserver eine Verbindung zu VPX-eigenen Subnetz-IP-Adressen (SNIP) herstellen.

-

Alle Subnetze müssen sich in derselben Availability Zone befinden.

-

Subnetze hinzufügen

Wenn der VPC-Assistent für die Bereitstellung verwendet wird, wird nur ein Subnetz erstellt. Je nach Benutzeranforderungen möchten Benutzer möglicherweise mehr Subnetze erstellen.

Weitere Informationen zum Erstellen weiterer Subnetze finden Sie unter VPCs und Subnetze.

Sicherheitsgruppen und Sicherheitsregeln erstellen

Um eingehenden und ausgehenden Datenverkehr zu steuern, erstellen Sie Sicherheitsgruppen und fügen Sie den Gruppen Regeln hinzu.

Weitere Informationen zum Erstellen von Gruppen und Hinzufügen von Regeln finden Sie unter Sicherheitsgruppen für Ihre VPC.

Für Citrix ADC VPX -Instanzen stellt der EC2-Assistent Standardsicherheitsgruppen bereit, die von AWS Marketplace generiert werden und auf empfohlenen Einstellungen von Citrix basieren. Benutzer können jedoch basierend auf ihren Anforderungen mehr Sicherheitsgruppen erstellen.

Hinweis:

Port 22, 80, 443 muss in der Sicherheitsgruppe für SSH-, HTTP- und HTTPS-Zugriff geöffnet werden.

Routing-Tabellen hinzufügen

Routentabellen enthalten eine Reihe von Regeln, die als Routen bezeichnet werden und verwendet werden, um zu bestimmen, wohin der Netzwerkverkehr geleitet wird. Jedes Subnetz in einer VPC muss mit einer Routing-Tabelle verknüpft sein.

Weitere Informationen zum Erstellen einer Routentabelle finden Sie unter Routentabellen.

Erstellen Sie ein Internet-Gateway

Ein Internet-Gateway dient zwei Zwecken: der Bereitstellung eines Ziels in den VPC-Routing-Tabellen für über das Internet routbaren Datenverkehr und der Durchführung der Netzwerkadressübersetzung (NAT) für Instances, denen öffentliche IPv4-Adressen zugewiesen wurden.

Erstellen Sie ein Internet-Gateway für den Internetverkehr.

Weitere Informationen zum Erstellen eines Internet-Gateways finden Sie im Abschnitt Erstellen und Anhängen eines Internet-Gateways

Erstellen Sie eine Citrix ADC VPX VPX-Instanz mithilfe des AWS EC2-Service

Führen Sie die folgenden Schritte aus, um eine Citrix ADC VPX VPX-Instanz mithilfe des AWS EC2-Service zu erstellen

-

Gehen Sie im AWS-Dashboard zu Compute > EC2 > Launch Instance > AWS Marketplace.

-

Bevor sie aufLaunch Instanceklicken, sollten Benutzer sicherstellen, dass ihre Region korrekt ist, indem sie den Hinweis unterLaunch Instanceüberprüfen.

-

Suchen Sie in der Suchleiste AWS Marketplace mit dem Schlüsselwort Citrix ADC VPX.

-

Wählen Sie die Version aus, die Benutzer bereitstellen möchten, und klicken Sie dann auf Auswählen. Für die Citrix ADC VPX VPX-Version haben Benutzer die folgenden Optionen:

-

Eine lizenzierte Version

-

Citrix ADC VPX Express-Appliance (eine kostenlose virtuelle Appliance, die ab Citrix ADC 12.0 56.20 verfügbar ist.)

-

Bringen Sie Ihr eigenes Gerät

-

Der Assistent zum Starten von Instanz wird gestartet. Folgen Sie dem Assistenten, um eine Instanz zu erstellen.

Der Assistent fordert Benutzer auf,

-

Instanztyp auswählen

-

Instanz konfigurieren

-

Speicher hinzufügen

-

Tags hinzufügen

-

Sicherheitsgruppe konfigurieren

-

Bewertung

Erstellen und Anhängen weiterer Netzwerkschnittstellen

Erstellen Sie zwei weitere Netzwerkschnittstellen für VIP und SNIP.

Weitere Informationen zum Erstellen weiterer Netzwerkschnittstellen finden Sie im Abschnitt Erstellen einer Netzwerkschnittstelle.

Nachdem Benutzer die Netzwerkschnittstellen erstellt haben, müssen sie die Schnittstellen an die VPX-Instanz anhängen. Fahren Sie vor dem Anschließen der Schnittstellen die VPX-Instanz herunter, schließen Sie die Schnittstellen an und schalten Sie die Instance ein.

Weitere Informationen zum Anhängen von Netzwerkschnittstellen finden Sie im Abschnitt Anschließen einer Netzwerkschnittstelle beim Starten einer Instance.

Elastic IPs zuweisen und zuordnen

Wenn Benutzer einer EC2-Instance eine öffentliche IP-Adresse zuweisen, bleibt diese nur zugewiesen, bis die Instance gestoppt wird. Danach wird die Adresse wieder in den Pool freigegeben. Wenn Benutzer die Instanz neu starten, wird eine neue öffentliche IP-Adresse zugewiesen.

Im Gegensatz dazu bleibt eine elastische IP-Adresse (EIP) zugewiesen, bis die Adresse von einer Instanz getrennt wird.

Weisen Sie eine elastische IP für die Management-NIC zu und ordnen Sie sie zu.

Weitere Informationen zum Zuweisen und Zuordnen von Elastic IP-Adressen finden Sie in diesen Themen

Mit diesen Schritten wird das Verfahren zum Erstellen einer Citrix ADC VPX-Instanz in AWS abgeschlossen. Es kann einige Minuten dauern, bis die Instanz fertig ist. Stellen Sie sicher, dass die Instance ihre Statuschecks bestanden hat. Benutzer können diese Informationen in der Spalte „Statuschecks“ auf der Seite „Instances“ anzeigen.

Stellen Sie eine Verbindung zur VPX-Instanz her

Nachdem Benutzer die VPX-Instanz erstellt haben, können Benutzer mithilfe der GUI und eines SSH-Clients eine Verbindung zur Instanz herstellen.

GUI-Verbindung

Im Folgenden finden Sie die standardmäßigen Administratoranmeldeinformationen für den Zugriff auf eine Citrix ADC VPX-Instanz.

-

Benutzername:

nsroot -

Kennwort: Das Standardkennwort für das

nsrootKonto wird auf die AWS-Instance-ID der Citrix ADC VPX Instanz festgelegt.

SSH-Client-Verbindung

Wählen Sie in der AWS-Managementkonsole die Citrix ADC VPX VPX-Instanz aus und klicken Sie aufVerbinden. Folgen Sie den Anweisungen auf der Seite MitIhrer Instance verbinden.

Weitere Informationen zum Bereitstellen einer eigenständigen Citrix ADC VPX VPX-Instanz in AWS mithilfe der AWS-Webkonsole finden Sie unter

CFT-Bereitstellung

Citrix ADC VPX ist als Amazon Machine Images (AMI) im AWS Marketplace verfügbar.

Bevor Sie eine CloudFormation-Vorlage zur Bereitstellung eines Citrix ADC VPX in AWS verwenden, muss der AWS-Benutzer die Bedingungen akzeptieren und das AWS Marketplace Marketplace-Produkt abonnieren. Jede Ausgabe des Citrix ADC VPX im Marketplace erfordert diesen Schritt.

Jede Vorlage im CloudFormation-Repository enthält eine zusammengestellte Dokumentation, die die Verwendung und Architektur der Vorlage beschreibt. Die Vorlagen versuchen, die empfohlene Bereitstellungsarchitektur des Citrix ADC VPX zu kodifizieren oder den Benutzer in den Citrix ADC einzuführen oder eine bestimmte Funktion, Edition oder Option zu demonstrieren. Benutzer können die Vorlagen wiederverwenden, modifizieren oder erweitern, um sie an ihre speziellen Produktions- und Testanforderungen anzupassen. Die meisten Vorlagen erfordern neben den Berechtigungen zum Erstellen von IAM-Rollen auch vollständige EC2-Berechtigungen.

Die CloudFormation-Vorlagen enthalten AMI-IDs, die für eine bestimmte Version von Citrix ADC VPX (z. B. Version 12.0-56.20) und Edition (z. B. Citrix ADC VPX Platinum Edition - 10 Mbit/s) ODER Citrix ADC BYOL spezifisch sind. Um eine andere Version/Edition des Citrix ADC VPX mit einer CloudFormation-Vorlage zu verwenden, muss der Benutzer die Vorlage bearbeiten und die AMI-IDs ersetzen.

Die neuesten Citrix ADC AWS-AMI-IDs sind auf GitHub unter Citrix ADC AWS CloudFormation Masterverfügbar.

CFT-Bereitstellung mit einer Netzwerkkarte

Die CloudFormation-Vorlage erfordert ausreichende Berechtigungen, um IAM-Rollen und Lambda-Funktionen zu erstellen, die über die normalen vollen EC2-Berechtigungen hinausgehen. Der Benutzer dieser Vorlage muss außerdem die Bedingungen akzeptieren und das AWS Marketplace Marketplace-Produkt abonnieren, bevor er diese CloudFormation-Vorlage verwenden kann.

Diese CloudFormation-Vorlage erstellt eine Instanz des VPX Express aus dem VPX Express-AMI mithilfe eines einzelnen VPC-Subnetzes. Die CloudFormation-Vorlage stellt auch eine Lambda-Funktion bereit, die die VPX-Instanz initialisiert. Die von der Lambda-Funktion durchgeführte Erstkonfiguration umfasst die Konfiguration der Netzwerkschnittstelle, die VIP-Konfiguration und die Feature-Konfiguration. Die weitere Konfiguration kann durch Anmeldung an der GUI oder über SSH (Benutzername: nsroot) vorgenommen werden.

Die Ausgabe der CloudFormation-Vorlage umfasst

-

instanceIDNS — Instanz-ID der neu erstellten VPX-Instanz. Dies ist das Standardkennwort für den GUI/SSH-Zugriff.

-

managementURL2 — Verwenden Sie diese HTTP-URL zur Management-GUI (wenn Ihr Browser Probleme mit dem selbstsignierten Zertifikat hat), um sich bei VPX anzumelden.

-

publicNSIP - Verwenden Sie diese öffentliche IP, um per SSH in die Appliance einzusteigen.

-

PublicipVIP - Die öffentliche IP, über die auf Anwendungen mit Lastausgleich zugegriffen werden kann.

Die CloudFormation-Vorlage stellt den VPX in einem Single-NIC-Modus bereit. Die standardmäßigen NetScaler-IP-Adressen: NSIP (Management-IP), VIP (wo auf Anwendungen mit Lastausgleich zugegriffen wird) und SNIP (die IP, die zum Senden von Datenverkehr an Back-End-Instances verwendet wird) werden alle auf der einzelnen NIC bereitgestellt und aus dem Adressraum (RFC1918) des bereitgestellten VPC-Subnetzes bezogen. Das (RFC1918) NSIP wird der öffentlichen IP der VPX-Instance und das RFC1918-VIP einer öffentlichen Elastic IP zugeordnet. Wenn der VPX neu gestartet wird, geht das öffentliche NSIP-Mapping verloren. In diesem Fall ist das NSIP nur innerhalb des VPC-Subnetzes aus einer anderen EC2-Instance im selben Subnetz zugänglich. Andere mögliche Architekturen umfassen 2- und 3-NIC-Konfigurationen über mehrere VPC-Subnetze hinweg.

CFT-Dree-NIC-Bereitstellung

Diese Vorlage stellt eine VPC mit 3 Subnetzen (Management, Client, Server) für 2 Availability Zones bereit. Es stellt ein Internet-Gateway mit einer Standardroute in den öffentlichen Subnetzen bereit. Diese Vorlage erstellt auch ein HA-Paar über Availability Zones hinweg mit zwei Instanzen von Citrix ADC: 3 ENIs, die 3 VPC-Subnetzen (Management, Client, Server) auf primären und 3 ENIs, die 3 VPC-Subnetzen (Management, Client, Server) zugeordnet sind, auf sekundären. Allen von dieser CFT erstellten Ressourcennamen wird ein tagName des Stacknamens vorangestellt.

Die Ausgabe der CloudFormation-Vorlage umfasst

-

primaryCitrixADCManagementUrl — HTTPS-URL zur Management-GUI des primären VPX (verwendet ein selbstsigniertes Zertifikat)

-

primaryCitrixADCManagementUrl2 — HTTP-URL zur Management-GUI des primären VPX

-

primaryCitrixADCInstanceId — Instanz-ID der neu erstellten primären VPX-Instanz

-

primaryCitrixADCPublicVip - Elastische IP-Adresse der primären VPX-Instanz, die mit der VIP verknüpft ist

-

primaryCitrixADCPrivatenSIP - Private IP (NS IP), die für die Verwaltung des primären VPX verwendet wird

-

primaryCitrixADCPublicNSIP - Öffentliche IP (NS IP), die für die Verwaltung des primären VPX verwendet wird

-

primaryCitrixADCPrivateVIP - Private IP-Adresse der primären VPX-Instanz, die mit der VIP verknüpft ist

-

primaryCitrixADCSnip - Private IP-Adresse der primären VPX-Instanz, die mit dem SNIP verknüpft ist

-

secondaryCitrixADCManagementUrl — HTTPS-URL zur Management-GUI des sekundären VPX (verwendet selbstsigniertes Zertifikat)

-

SecondaryCitrixADCManagementUrl2 — HTTP-URL zur Management-GUI des sekundären VPX

-

secondaryCitrixADCInstanceId — Instanz-ID der neu erstellten sekundären VPX-Instanz

-

SecondaryCitrixADCPrivatenSIP - Private IP (NS IP) zur Verwaltung des sekundären VPX

-

SecondaryCitrixADCPublicNSIP - Öffentliche IP (NS IP) zur Verwaltung des sekundären VPX

-

SecondaryCitrixADCPrivateVIP - Private IP-Adresse der sekundären VPX-Instanz, die mit der VIP verknüpft ist

-

SecondaryCitrixADCSnip - Private IP-Adresse der sekundären VPX-Instanz, die mit dem SNIP verknüpft ist

-

SecurityGroup - Sicherheitsgruppen-ID, zu der der VPX gehört

Bei der Bereitstellung von Eingaben für die CFT bedeutet das für einen beliebigen Parameter in der CFT, dass es sich um ein Pflichtfeld handelt. Zum Beispiel ist VPC-ID ein Pflichtfeld.

Die folgenden Voraussetzungen müssen erfüllt sein. Die CloudFormation-Vorlage erfordert ausreichende Berechtigungen, um IAM-Rollen zu erstellen, die über die normalen vollen EC2-Berechtigungen hinausgehen. Der Benutzer dieser Vorlage muss außerdem die Bedingungen akzeptieren und das AWS Marketplace Marketplace-Produkt abonnieren, bevor er diese CloudFormation-Vorlage verwenden kann.

Folgendes sollte ebenfalls vorhanden sein

-

Schlüssel-Paar

-

3 nicht zugewiesene EIPs

-

Primäre Verwaltung

-

Kunde VIP

-

Sekundäres Management

-

Weitere Informationen zur Bereitstellung von Citrix ADC VPX-Instances in AWS finden Benutzer unter Provisioning von Citrix ADC VPX Instances in AWS

Voraussetzungen

Bevor Benutzer versuchen, eine VPX-Instanz in AWS zu erstellen, sollten sie sicherstellen, dass sie über Folgendes verfügen

-

Ein AWS-Konto zum Starten eines Citrix ADC VPX AMI in einer Amazon Web Services (AWS) Virtual Private Cloud (VPC). Benutzer können auf www.aws.amazon.com kostenlos ein AWS-Konto erstellen.

-

Ein AWS Identity and Access Management (IAM) -Benutzerkonto zur sicheren Steuerung des Zugriffs auf AWS-Services und -Ressourcen für Benutzer.

Weitere Informationen zum Erstellen eines IAM-Benutzerkontos finden Sie unter Erstellen von IAM-Benutzern (Konsole).

Eine IAM-Rolle ist sowohl für eigenständige als auch für Hochverfügbarkeitsbereitstellungen obligatorisch.

Die IAM-Rolle muss die folgenden Rechte haben:

-

ec2:DescribeInstanzen

-

ec2:DescribeNetworkInterfaces

-

ec2:DetachNetworkInterface

-

ec2:AttachNetworkInterface

-

ec2:StartInstanzen

-

ec2:StopInstanzen

-

ec2:RebootInstanzen

-

EC 2: Adressen beschreiben

-

EC 2: Adresse zuordnen

-

EC 2: Adresse trennen

-

autoscaling:*

-

sns:*

-

sqs:*

-

iam:SimulatePrincipalPolicy

-

iam:GetRole

Wenn die Citrix CloudFormation-Vorlage verwendet wird, wird die IAM-Rolle automatisch erstellt. Die Vorlage erlaubt es nicht, eine bereits erstellte IAM-Rolle auszuwählen.

Hinweis:

Wenn sich Benutzer über die GUI an der VPX-Instanz anmelden, wird eine Aufforderung zur Konfiguration der erforderlichen Berechtigungen für die IAM-Rolle angezeigt. Ignorieren Sie die Aufforderung, wenn die Berechtigungen bereits konfiguriert wurden.

Weitere Informationen finden Sie unter

Was ist die AWS-Befehlszeilenschnittstelle?

Hinweis: Benutzer benötigen außerdem die AWS-CLI, um den Netzwerkschnittstellentyp auf SR-IOV zu ändern.

Einschränkungen und Nutzungsrichtlinien

Die folgenden Einschränkungen und Nutzungsrichtlinien gelten für die Bereitstellung einer Citrix ADC VPX VPX-Instanz in AWS

-

Benutzer sollten die oben aufgeführte AWS-Terminologie lesen, bevor sie eine neue Bereitstellung starten.

-

Die Clustering-Funktion wird nur unterstützt, wenn sie mit Citrix ADM Auto Scale Groups bereitgestellt wird.

-

Damit das Hochverfügbarkeits-Setup effektiv funktioniert, müssen Sie der Verwaltungsschnittstelle ein dediziertes NAT-Gerät zuordnen oder eine Elastic IP (EIP) mit NSIP verknüpfen.

Weitere Informationen zu NAT finden Sie in der AWS-Dokumentation unter NAT-Instances

-

Datenverkehr und Verwaltungsverkehr müssen durch ENIs getrennt werden, die zu verschiedenen Subnetzen gehören.

-

Nur die NSIP-Adresse darf auf der Management-ENI vorhanden sein.

-

Wenn eine NAT-Instanz zur Sicherheit verwendet wird, anstatt dem NSIP einen EIP zuzuweisen, sind entsprechende Änderungen beim Routing auf VPC-Ebene erforderlich.

Anweisungen zum Vornehmen von Routingänderungen auf VPC-Ebene finden Sie in der AWS-Dokumentation unter Szenario 2: VPC mit öffentlichen und privaten Subnetzen.

- Eine VPX-Instance kann von einem EC2-Instance-Typ zu einem anderen verschoben werden (z. B. von m3.large auf m3.xlarge).

Weitere Informationen finden Sie unter Einschränkungen und Nutzungsrichtlinien

-

Für Speichermedien für VPX in AWS empfiehlt Citrix EBS, da es dauerhaft ist und die Daten auch dann verfügbar sind, wenn sie von der Instanz getrennt wurden.

-

Das dynamische Hinzufügen von ENIs zu VPX wird nicht unterstützt. Starten Sie die VPX-Instanz neu, um das Update anzuwenden. Citrix empfiehlt Benutzern, die Standalone- oder HA-Instanz anzuhalten, die neue ENI anzuhängen und die Instanz dann neu zu starten. Die primäre ENI kann nach der Bereitstellung nicht mehr geändert oder an ein anderes Subnetz angehängt werden. Sekundäre ENIs können bei Bedarf gelöst und geändert werden, während der VPX gestoppt wird.

-

Benutzer können einer ENI mehrere IP-Adressen zuweisen. Die maximale Anzahl von IP-Adressen pro ENI wird durch den EC2-Instance-Typ bestimmt.

Weitere Informationen finden Sie im Abschnitt „IP-Adressen pro Netzwerkschnittstelle pro Instance-Typ“ in Elastic Network Interfaces.

- Benutzer müssen die IP-Adressen in AWS zuweisen, bevor sie sie ENIs zuweisen.

Weitere Informationen finden Sie unter Elastic Network Interfaces.

-

Citrix empfiehlt Benutzern, die Schnittstellenbefehle enable und disable auf Citrix ADC VPX VPX-Schnittstellen nicht zu verwenden.

-

Die Citrix ADC Befehle

set ha node \<NODE\_ID\> -haStatus STAYPRIMARYundset ha node \<NODE\_ID\> -haStatus STAYSECONDARYsind standardmäßig deaktiviert. -

IPv6 wird für VPX nicht unterstützt.

-

Aufgrund von AWS-Einschränkungen werden diese Funktionen nicht unterstützt:

-

Gratuitous ARP(GARP)

-

L2-Modus (Bridging). Transparente vServer werden mit L2 (MAC Rewrite) für Server im selben Subnetz wie das SNIP unterstützt.

-

Getagged VLAN

-

Dynamisches Routing

-

Virtueller MAC

-

-

Damit RNAT, Routing und transparente vServer funktionieren, stellen Sie sicher, dass die Quell-/Zielüberprüfung für alle ENIs im Datenpfad deaktiviert ist.

Weitere Informationen finden Sie unter „Ändern der Quell-/Zielüberprüfung“ in Elastic Network Interfaces

-

In einer Citrix ADC VPX Bereitstellung auf AWS in einigen AWS-Regionen kann die AWS-Infrastruktur möglicherweise keine AWS-API-Aufrufe auflösen. Dies passiert, wenn die API-Aufrufe über eine Nichtverwaltungsschnittstelle auf der Citrix ADC VPX VPX-Instanz ausgegeben werden. Beschränken Sie zur Problemumgehung die API-Aufrufe nur auf die Verwaltungsschnittstelle. Erstellen Sie dazu ein NSVLAN auf der VPX-Instanz und binden Sie die Verwaltungsschnittstelle mit dem entsprechenden Befehl an das NSVLAN.

-

Beispiel:

-

set ns config -nsvlan <vlan id> -ifnum 1/1 -tagged NO -

save config

-

-

Starten Sie die VPX-Instanz bei Aufforderung neu.

Weitere Informationen zur Konfiguration von NSVLAN finden Sie unter NSVLAN konfigurieren.

- In der AWS-Konsole kann die vCPU-Auslastung, die für eine VPX-Instanz auf der Registerkarte Überwachung angezeigt wird, hoch sein (bis zu 100 Prozent), selbst wenn die tatsächliche Auslastung wesentlich geringer ist. Um die tatsächliche vCPU-Auslastung anzuzeigen, navigieren Sie zu Alle CloudWatch-Metrikenanzeigen.

Weitere Informationen finden Sie unter Überwachen Sie Ihre Instances mit Amazon CloudWatch

- Wenn niedrige Latenz und Leistung keine Rolle spielen, können Benutzer alternativ die CPU-Ausbeute aktivieren, sodass die Paket-Engines im Leerlauf laufen können, wenn kein Datenverkehr vorhanden ist.

Weitere Informationen zur CPU-Ausbeute und ihrer Aktivierung finden Sie im Citrix Support Knowledge Center.

AWS-VPX-Unterstützung

Unterstützte VPX-Modelle in AWS**

- Citrix ADC VPX Standard/Enterprise/Platinum Edition — 200 Mbit/s

- Citrix ADC VPX Standard/Enterprise/Platinum Edition — 1000 Mbit/s

- Citrix ADC VPX Standard/Enterprise/Platinum Edition — 3 Gbit/s

- Citrix ADC VPX Standard/Enterprise/Platinum Edition — 5 Gbit/s

- Citrix ADC VPX Standard/Erweitert/Premium — 10 Mbit/s

- Citrix ADC VPX Express — 20 Mbit/s

- Citrix ADC VPX — vom Kunden lizenziert

Unterstützte AWS-Regionen

- US-Westregion (Oregon)

- US-Westregion (Nordkalifornien)

- Ost-Region (Ohio)

- Region Amerikanischer Osten (Nord-Virginia)

- Region Asien-Pazifik (Seoul)

- Region Kanada (Zentral)

- Region Asien-Pazifik (Singapur)

- Region Asien-Pazifik (Sydney)

- Asien-Pazifik (Tokio)

- Region Asien-Pazifik (Hongkong)

- Region Kanada (Zentral)

- Region China (Peking)

- Region China (Ningxia)

- Region EU (Frankfurt)

- Region EU (Irland)

- EU (London)

- EU (Paris)

- Region Südamerika (São Paulo) |

- AWS-Region GovCloud (US-Ost)

Unterstützte AWS-Instance-Typen

- m 3. groß, m 3. groß, m 3,2 x groß

- c4.large, c4.large, c4.2xlarge, c4.4xlarge, c4.8xlarge

- m4.large, m4.large, m4.2xlarge, m4.4xlarge, m4.10xlarge

- m5.large, m5.xlarge, m5.2xlarge, m5.4xlarge, m5.12xlarge, m5.24xlarge

- c5.large, c5.xlarge, c5.2xlarge, c5.4xlarge, c5.9xlarge, c5.18xlarge, c5.24xlarge

- C5n.large, C5n.xlarge, C5n.2xlarge, C5n.4xlarge, C5n.9xlarge, C5n.18xlarge

Unterstützte AWS-Services

- #EC2

- #Lambda

- #S3

- #VPC

- #route53

- #ELB

- #Cloudwatch

- #AWS AutoScaling

- #Cloud Formation

- Einfacher Warteschlangendienst (SQS)

- Einfacher Benachrichtigungsdienst (SNS)

- Identitäts- und Zugriffsverwaltung (IAM)

Für eine höhere Bandbreite empfiehlt Citrix die folgenden Instance-Typen

| Instance-Typ | Bandbreite | Verbessertes Netzwerk (SR-IOV) |

|---|---|---|

| M4.10x groß | 3 Gbit/s und 5 Gbit/s | Ja |

| C4.8x groß | 3 Gbit/s und 5 Gbit/s | Ja |

| C5.18xlarge/M5.18xlarge | 25 Gbit/s | ENA |

| C5n.18xlarge | 30 Gbit/s | ENA |

Um über die aktuell unterstützten VPX-Modelle und AWS-Regionen, Instance-Typen und Services auf dem Laufenden zu bleiben, besuchen Sie die VPX-AWS-Supportmatrix.

In diesem Artikel

- Beiträge von

- Übersicht

- Citrix VPX

- Amazon Web Services

- AWS-Terminologie

- Anwendungsfälle

- Disaster Recovery (DR)

- Deployment-Typen

- CFT-Bereitstellung

- Schritte für die Bereitstellung

- One-NIC-Bereitstellung für DR

- Optionen für die Bereitstellung

- Drei-NIC-Bereitstellung für DR

- CFT-Bereitstellung

- Voraussetzungen

- Einschränkungen und Nutzungsrichtlinien

- AWS-VPX-Unterstützung