Bereitstellungshandbuch Citrix ADC VPX auf Azure — Autoscale

Beiträge von

Autor: Blake Schindler, Solutions Architect

Übersicht

Citrix ADC ist eine Lösung für die Anwendungsbereitstellung und den Lastausgleich, die eine qualitativ hochwertige Benutzererfahrung für Web-, herkömmliche und Cloud-native Anwendungen bietet, unabhängig davon, wo sie gehostet werden. Es ist in einer Vielzahl von Formfaktoren und Bereitstellungsoptionen erhältlich, ohne Benutzer an eine einzige Konfiguration oder Cloud zu binden. Die gepoolte Kapazitätslizenzierung ermöglicht die Verschiebung von Kapazität zwischen Cloud-Bereitstellungen.

Als unbestrittener Marktführer bei der Bereitstellung von Diensten und Anwendungen wird Citrix ADC in Tausenden von Netzwerken auf der ganzen Welt eingesetzt, um die Bereitstellung aller Unternehmens- und Cloud-Services zu optimieren, zu sichern und zu steuern. Citrix ADC wird direkt vor Web- und Datenbankservern bereitgestellt und kombiniert Hochgeschwindigkeits-Lastausgleich und Content Switching, HTTP-Komprimierung, Inhaltscaching, SSL-Beschleunigung, Anwendungsflusssichtbarkeit und eine leistungsstarke Anwendungs-Firewall in einer integrierten, benutzerfreundlichen Plattform. Die Erfüllung von SLAs wird durch eine durchgängige Überwachung erheblich vereinfacht, die Netzwerkdaten in umsetzbare Business Intelligence umwandelt. Citrix ADC ermöglicht die Definition und Verwaltung von Richtlinien mithilfe einer einfachen deklarativen Policy-Engine ohne Programmierkenntnisse.

Citrix VPX

Das Citrix ADC VPX Produkt ist eine virtuelle Appliance, die auf einer Vielzahl von Virtualisierungs- und Cloud-Plattformen gehostet werden kann:

-

Citrix Hypervisor

-

VMware ESX

-

Microsoft Hyper-V

-

Linux KVM

-

Amazon Web Services

-

Microsoft Azure

-

Google Cloud Platform

Dieser Bereitstellungshandbuch konzentriert sich auf Citrix ADC VPX auf Microsoft Azure

Microsoft Azure

Microsoft Azure ist eine ständig wachsende Reihe von Cloud-Computing-Diensten, die Unternehmen bei der Bewältigung ihrer geschäftlichen Herausforderungen unterstützen sollen. Azure bietet Benutzern die Freiheit, Anwendungen in einem riesigen, globalen Netzwerk mithilfe ihrer bevorzugten Tools und Frameworks zu erstellen, zu verwalten und bereitzustellen. Mit Azure können Benutzer:

-

Seien Sie zukunftsfähig mit kontinuierlichen Innovationen von Microsoft, um ihre heutige Entwicklung — und ihre Produktvisionen für morgen — zu unterstützen.

-

Betreiben Sie eine Hybrid Cloud nahtlos vor Ort, in der Cloud und am Edge — Azure trifft Benutzer dort, wo sie sich gerade befinden.

-

Bauen Sie auf ihre Bedingungen auf mit dem Engagement von Azure für Open Source und Support für alle Sprachen und Frameworks auf, sodass Benutzer frei entwickeln können, wie sie möchten, und dort bereitstellen können, wo sie möchten.

-

Vertrauen Sie ihrer Cloud von Grund auf Sicherheit an — unterstützt von einem Expertenteam und proaktiver, branchenführender Compliance, der Unternehmen, Regierungen und Startups vertrauen.

Azure-Terminologie

Im Folgenden finden Sie eine kurze Beschreibung der wichtigsten in diesem Dokument verwendeten Begriffe, mit denen die Benutzer vertraut sein müssen:

-

Azure Load Balancer — Azure Load Balancer ist eine Ressource, die eingehenden Datenverkehr auf Computer in einem Netzwerk verteilt. Der Datenverkehr wird auf virtuelle Maschinen verteilt, die in einem Lastausgleichssatz definiert sind. Ein Load Balancer kann extern oder mit dem Internet verbunden sein oder intern sein.

-

Azure Resource Manager (ARM) — ARM ist das neue Verwaltungsframework für Dienste in Azure. Azure Load Balancer wird mit ARM-basierten APIs und Tools verwaltet.

-

Back-End-Adresspool — Dies sind IP-Adressen, die mit der Netzwerkkarte der virtuellen Maschine verknüpft sind, auf die die Last verteilt wird.

-

BLOB - Binary Large Object — Jedes binäre Objekt wie eine Datei oder ein Image, das im Azure-Speicher gespeichert werden kann.

-

Front-End-IP-Konfiguration — Ein Azure Load Balancer kann eine oder mehrere Front-End-IP-Adressen enthalten, die auch als virtuelle IPs (VIPs) bezeichnet werden. Diese IP-Adressen dienen als Eindringen für den Datenverkehr.

-

Öffentliche IP auf Instanzebene (ILPIP) — Ein ILPIP ist eine öffentliche IP-Adresse, die Benutzer direkt einer virtuellen Maschine oder Rolleninstanz zuweisen können, anstatt dem Cloud-Dienst, in dem sich die virtuelle Maschine oder Rolleninstanz befindet. Dies tritt nicht an die Stelle der VIP (virtuelle IP), die ihrem Cloud-Dienst zugewiesen ist. Es handelt sich vielmehr um eine zusätzliche IP-Adresse, die verwendet werden kann, um eine direkte Verbindung zu einer virtuellen Maschine oder Rolleninstanz herzustellen.

Hinweis:

In der Vergangenheit wurde ein ILPIP als PIP bezeichnet, was für public IP steht.

-

Eingehende NAT-Regeln — Dies enthält Regeln, die einen öffentlichen Port auf dem Load Balancer einem Port für eine bestimmte virtuelle Maschine im Back-End-Adresspool zuordnen.

-

IP-config - Es kann als ein IP-Adresspaar (öffentliche IP und private IP) definiert werden, das mit einer einzelnen NIC verknüpft ist. In einer IP-Konfiguration kann die öffentliche IP-Adresse NULL sein. Jeder Netzwerkkarte können mehrere IP-Konfigurationen zugeordnet sein, die bis zu 255 sein können.

-

Load Balancing-Regeln — Eine Regeleigenschaft, die eine bestimmte Front-End-IP- und Port-Kombination einer Gruppe von Back-End-IP-Adressen und Portkombinationen zuordnet. Mit einer einzigen Definition einer Load Balancer-Ressource können Benutzer mehrere Load Balancing-Regeln definieren, wobei jede Regel eine Kombination aus Front-End-IP und Port sowie Back-End-IP und Port widerspiegelt, die mit virtuellen Maschinen verknüpft sind.

-

Network Security Group (NSG) — NSG enthält eine Liste von Regeln für die Zugriffskontrollliste (ACL), die Netzwerkverkehr zu VM-Instanzen in einem virtuellen Netzwerk zulassen oder verweigern. NSGs können entweder Subnetzen oder einzelnen Instanzen virtueller Maschinen innerhalb dieses Subnetzes zugeordnet werden. Wenn eine NSG einem Subnetz zugeordnet ist, gelten die ACL-Regeln für alle VM-Instanzen in diesem Subnetz. Darüber hinaus kann der Datenverkehr zu einer einzelnen virtuellen Maschine weiter eingeschränkt werden, indem eine NSG direkt mit dieser virtuellen Maschine verknüpft wird.

-

Private IP-Adressen — Wird für die Kommunikation innerhalb eines virtuellen Azure-Netzwerks und eines on-premises Benutzernetzwerks verwendet, wenn ein VPN-Gateway verwendet wird, um ein Benutzernetzwerk auf Azure zu erweitern. Private IP-Adressen ermöglichen es Azure-Ressourcen, mit anderen Ressourcen in einem virtuellen Netzwerk oder einem lokalen Netzwerk über ein VPN-Gateway oder eine ExpressRoute-Schaltung zu kommunizieren, ohne eine vom Internet erreichbare IP-Adresse zu verwenden. Im Azure Resource Manager Bereitstellungsmodell ist eine private IP-Adresse den folgenden Arten von Azure-Ressourcen zugeordnet: virtuelle Maschinen, interne Lastausgleichsdienste (ILBs) und Anwendungsgateways.

-

Probes — Dies enthält Health Probes, die zur Überprüfung der Verfügbarkeit von VM-Instanzen im Back-End-Adresspool verwendet werden. Wenn eine bestimmte virtuelle Maschine für einige Zeit nicht auf Health Probes reagiert, wird sie aus dem Datenverkehr genommen. Mithilfe von Sonden können Benutzer den Zustand virtueller Instanzen verfolgen. Wenn eine Integritätsuntersuchung fehlschlägt, wird die virtuelle Instanz automatisch aus der Rotation genommen.

-

Öffentliche IP-Adressen (PIP) — PIP wird für die Kommunikation mit dem Internet verwendet, einschließlich öffentlicher Azure-Dienste und ist mit virtuellen Maschinen, mit Internetzugang verbundenen Lastausgleichsdiensten, VPN-Gateways und Anwendungsgateways verknüpft.

-

Region - Ein Gebiet innerhalb einer Geographie, das keine nationalen Grenzen überschreitet und ein oder mehrere Rechenzentren enthält. Preise, regionale Dienstleistungen und Angebotsarten werden auf regionaler Ebene angezeigt. Eine Region wird in der Regel mit einer anderen Region gepaart, die bis zu mehreren hundert Meilen entfernt sein kann, um ein regionales Paar zu bilden. Regionale Paare können als Mechanismus für Disaster Recovery und Hochverfügbarkeitsszenarien verwendet werden. Auch allgemein als Standort bezeichnet.

-

Ressourcengruppe — Ein Container in Resource Manager, der verwandte Ressourcen für eine Anwendung enthält. Die Ressourcengruppe kann alle Ressourcen für eine Anwendung oder nur die Ressourcen enthalten, die logisch gruppiert sind.

-

Speicherkonto — Ein Azure-Speicherkonto ermöglicht Benutzern Zugriff auf die Blob-, Warteschlange-, Tabellen- und Dateidienste in Azure Storage. Ein Benutzerspeicherkonto stellt den eindeutigen Namespace für Azure-Benutzerspeicherdatenobjekte bereit.

-

Virtuelle Maschine — Die Software-Implementierung eines physischen Computers, auf dem ein Betriebssystem ausgeführt wird. Mehrere virtuelle Maschinen können gleichzeitig auf derselben Hardware ausgeführt werden. In Azure sind virtuelle Maschinen in verschiedenen Größen verfügbar.

-

Virtuelles Netzwerk — Ein virtuelles Azure-Netzwerk ist eine Darstellung eines Benutzernetzwerks in der Cloud. Es ist eine logische Isolierung der Azure-Cloud, die für ein Benutzerabonnement reserviert ist. Benutzer können die IP-Adressblöcke, DNS-Einstellungen, Sicherheitsrichtlinien und Routing-Tabellen in diesem Netzwerk vollständig kontrollieren. Benutzer können ihr VNet auch weiter in Subnetze segmentieren und virtuelle Azure IaaS-Maschinen und Cloud-Dienste (PaaS-Rolleninstanzen) starten. Außerdem können Benutzer das virtuelle Netzwerk mithilfe einer der in Azure verfügbaren Konnektivitätsoptionen mit ihrem on-premises Netzwerk verbinden. Im Wesentlichen können Benutzer ihr Netzwerk auf Azure erweitern, mit vollständiger Kontrolle über IP-Adressblöcke mit dem Vorteil der Unternehmensgröße, die Azure bietet.

Anwendungsfälle

Im Vergleich zu alternativen Lösungen, bei denen jeder Dienst als separate virtuelle Appliance bereitgestellt werden muss, kombiniert Citrix ADC auf Azure L4-Lastausgleich, L7-Verkehrsmanagement, Serveroffload, Anwendungsbeschleunigung, Anwendungssicherheit und andere wichtige Funktionen zur Anwendungsbereitstellung in einem einzigen VPX -Instanz, bequem über den Azure Marketplace verfügbar. Darüber hinaus wird alles von einem einzigen Richtlinienframework geregelt und mit den gleichen, leistungsstarken Tools verwaltet, die für die Verwaltung lokaler Citrix ADC-Bereitstellungen verwendet werden. Das Nettoergebnis ist, dass Citrix ADC auf Azure mehrere überzeugende Anwendungsfälle ermöglicht, die nicht nur die unmittelbaren Anforderungen heutiger Unternehmen unterstützen, sondern auch die kontinuierliche Entwicklung von Legacy-Computing-Infrastrukturen zu Cloud-Rechenzentren für Unternehmen.

Erweiterung des Rechenzentrums mit Autoscale

In einer Anwendungsökonomie, in der Anwendungen gleichbedeutend mit Unternehmensproduktivität, Wachstum und Kundenerfahrung sind, ist es für Unternehmen unverzichtbar, wettbewerbsfähig zu bleiben, schnell Innovationen zu entwickeln und zu skalieren, um Kundenanforderungen zu erfüllen und gleichzeitig Ausfallzeiten zu minimieren und Umsatzverluste zu vermeiden.

Wenn ein Unternehmen über die Kapazität des lokalen Rechenzentrums hinauswächst, denkt es darüber nach, mehr Hardware zu beschaffen und sein Investitionsbudget auszugeben, darüber nach, seine Präsenz in der Public Cloud auszubauen. Bei der Umstellung auf die Public Cloud sind Skalierung und Leistung wichtige Faktoren bei der Auswahl des richtigen ADC für die Public-Cloud-Bereitstellungen des Benutzers. Es besteht immer die Notwendigkeit, Anwendungen als Reaktion auf die schwankende Nachfrage zu skalieren. Eine zu geringe Bereitstellung kann zu Kundenverlusten, verminderter Mitarbeiterproduktivität und geringerem Umsatz führen. Die richtige Dimensionierung der Benutzerinfrastruktur nach Bedarf ist in der Public Cloud, wo eine Überbereitstellung kostspielig ist, noch wichtiger.

Als Reaktion auf die Notwendigkeit einer höheren Leistung und Skalierbarkeit in der Public Cloud bleibt Citrix ADC die beste Option. Mit der erstklassigen Lösung können Benutzer automatisch auf bis zu 100 Gbit/s pro Region skalieren. Aufgrund ihrer überlegenen Softwarearchitektur bietet sie einen Latenzvorteil von 100 ms auf einer typischen E-Commerce-Webseite im Vergleich zu anderen ADC-Anbietern und Cloud-Anbieteroptionen.

Vorteile von Autoscaling

Hohe Verfügbarkeit von Anwendungen. Die automatische Skalierung stellt sicher, dass Ihre Anwendung immer über die richtige Anzahl von Citrix ADC VPX Instanzen verfügt, um die Datenverkehrsanforderungen zu bewältigen. Dadurch wird sichergestellt, dass Ihre Anwendung unabhängig von den Datenverkehrsanforderungen ständig einsatzbereit ist.

Intelligente Skalierungsentscheidungen und Null-Touch-Konfiguration. Die automatische Skalierung überwacht Ihre Anwendung kontinuierlich und fügt Citrix ADC-Instanzen dynamisch hinzu oder entfernt sie je nach Bedarf. Wenn die Bedarfsspitzen nach oben steigen, werden die Instanzen automatisch hinzugefügt. Wenn die Bedarfsspitzen nach unten abwärts gehen, werden die Instanzen automatisch entfernt. Das Hinzufügen und Entfernen von Citrix ADC-Instanzen erfolgt automatisch und macht es zu einer manuellen Null-Touch-Konfiguration.

Automatische DNS-Verwaltung. Die Citrix ADM Autoscale-Funktion bietet automatisches DNS-Management. Wenn neue Citrix ADC-Instanzen hinzugefügt werden, werden die Domänennamen automatisch aktualisiert.

Ordnungsgemäßer Verbindungsabschluss. Während eines Scale-Ins werden die Citrix ADC-Instanzen ordnungsgemäß entfernt, um den Verlust von Clientverbindungen zu vermeiden.

Besseres Kostenmanagement. Die automatische Skalierung erhöht oder verringert Citrix ADC-Instanzen bei Bedarf dynamisch. Auf diese Weise können Benutzer die damit verbundenen Kosten optimieren. Benutzer sparen Geld, indem sie Instances nur starten, wenn sie benötigt werden, und sie beenden, wenn sie nicht benötigt werden. Daher zahlen Benutzer nur für die Ressourcen, die sie nutzen.

Beobachtbarkeit. Die Beobachtbarkeit ist für die Anwendungsentwicklung oder das IT-Personal unerlässlich, um den Zustand der Anwendung zu überwachen. Das Autoscale-Dashboard von Citrix ADM ermöglicht es Benutzern, die Schwellenwertparameterwerte, Autoscale-Triggerzeitstempel, Ereignisse und die an Autoscale beteiligten Instanzen zu visualisieren.

Autoscaling von Citrix ADC VPX in Microsoft Azure mithilfe der Citrix ADM Autoscaling-Architektur

Citrix ADM verarbeitet die Verteilung des Clientdatenverkehrs mithilfe von Azure DNS oder Azure Load Balancer (ALB).

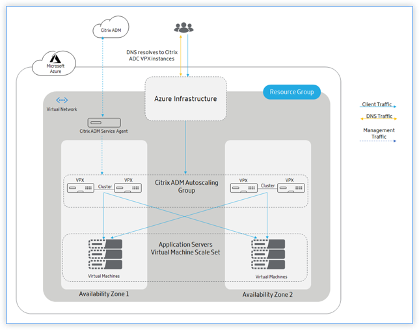

Traffic-Verteilung mit Azure DNS

Das folgende Diagramm veranschaulicht, wie die DNS-basierte automatische Skalierung mit dem Azure-Verkehrs-Manager als Verkehrsverteiler erfolgt:

Bei der DNS-basierten Autoskalierung fungiert DNS als Verteilungsebene. Der Azure Traffic Manager ist der DNS-basierte Load Balancer in Microsoft Azure. Traffic Manager leitet den Clientdatenverkehr an die entsprechende Citrix ADC-Instanz weiter, die in der Autoskalierungsgruppe Citrix ADM verfügbar ist.

Azure Traffic Manager löst den FQDN in die VIP-Adresse der Citrix ADC-Instanz auf.

Hinweis:

Bei DNS-basiertem Autoscaling benötigt jede Citrix ADC ADC-Instanz in der Citrix ADM Autoscale-Gruppe eine öffentliche IP-Adresse.

Citrix ADM löst die Scale-Out- oder Scale-In-Aktion auf Clusterebene aus. Wenn ein Scale-Out ausgelöst wird, werden die registrierten virtuellen Maschinen bereitgestellt und dem Cluster hinzugefügt. Wenn ein Scale-In ausgelöst wird, werden die Knoten entfernt und aus den Citrix ADC VPX Clustern entfernt.

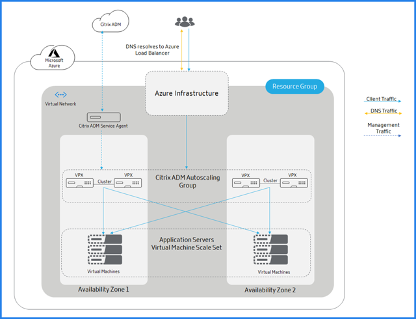

Traffic-Verteilung mit Azure Load Balancer

Das folgende Diagramm veranschaulicht, wie die automatische Skalierung mit dem Azure Load Balancer als Traffic Distributor erfolgt:

Azure Load Balancer ist die Verteilungsebene für die Clusterknoten. ALB verwaltet den Clientdatenverkehr und verteilt ihn an Citrix ADC VPX Cluster. ALB sendet den Clientdatenverkehr an Citrix ADC VPX Clusterknoten, die in der Autoskalierungsgruppe Citrix ADM über Availability Zones verfügbar sind.

Hinweis:

Die öffentliche IP-Adresse wird Azure Load Balancer zugewiesen. Citrix ADC VPX Instanzen benötigen keine öffentliche IP-Adresse.

Citrix ADM löst die Scale-Out- oder Scale-In-Aktion auf Clusterebene aus. Wenn ein Scale-Out ausgelöst wird, werden die registrierten virtuellen Maschinen bereitgestellt und dem Cluster hinzugefügt. Wenn ein Scale-In ausgelöst wird, werden die Knoten entfernt und aus den Citrix ADC VPX Clustern entfernt.

Citrix ADM Autoscale-Gruppe

Autoscale-Gruppe ist eine Gruppe von Citrix ADC-Instanzen, die Anwendungen als einzelne Entität Lastausgleich auslösen und basierend auf den konfigurierten Schwellenwertparameterwerten die automatische Skalierung auslösen.

Ressourcengruppe

Ressourcengruppe enthält die Ressourcen, die mit der automatischen Citrix ADC Skalierung zusammenhängen. Diese Ressourcengruppe hilft Benutzern bei der Verwaltung der für das Autoscaling erforderlichen Ressourcen. Weitere Informationen finden Sie unter:Azure-Ressourcen mithilfe des Azure-Portals verwalten.

Azure Back-End-Skalierung für virtuelle Maschinen

Der Azure Maßstab für virtuelle Maschinen ist eine Sammlung identischer VM-Instanzen. Je nach Clientdatenverkehr kann die Anzahl der VM-Instanzen erhöht oder verringert werden. Dieses Set bietet Hochverfügbarkeit für Ihre Anwendungen. Weitere Informationen finden Sie unter:Was sind Maßstabssätze für virtuelle Maschinen?.

Verfügbarkeitsz

Availability Zones sind isolierte Standorte in einer Azure-Region. Jede Region besteht aus mehreren Availability Zones. Jede Verfügbarkeitszone gehört zu einer einzelnen Region. Jede Availability Zone verfügt über einen Citrix ADC VPX Cluster. Weitere Informationen finden Sie unter:Regionen und Availability Zones in Azure.

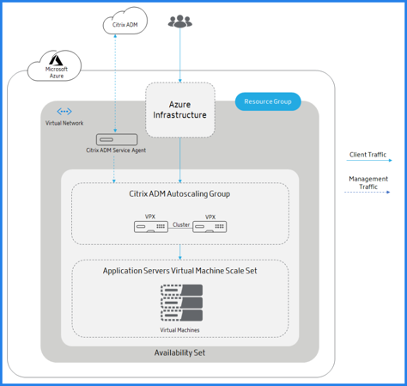

Verfügbarkeitssets

Ein Verfügbarkeitssatz ist eine logische Gruppierung eines Citrix ADC VPX Clusters und Anwendungsservers. Availability Sets sind hilfreich, um ADC-Instanzen über mehrere isolierte Hardwareknoten in einem Cluster bereitzustellen. Mit einer festgelegten Verfügbarkeit können Benutzer eine zuverlässige ADM-Autoscaling sicherstellen, wenn in Azure Hardware- oder Softwarefehler auftreten. Weitere Informationen finden Sie unter:Tutorial: Erstellen und Bereitstellen hochverfügbarer virtueller Maschinen mit Azure PowerShell.

Das folgende Diagramm veranschaulicht die automatische Skalierung in einem Verfügbarkeitssatz:

Die Azure-Infrastruktur (ALB oder Azure Traffic Manager) sendet den Clientverkehr an eine automatische Citrix ADM Gruppe in der Verfügbarkeitsgruppe. Citrix ADM löst die Scale-Out- oder Scale-In-Aktion auf Clusterebene aus.

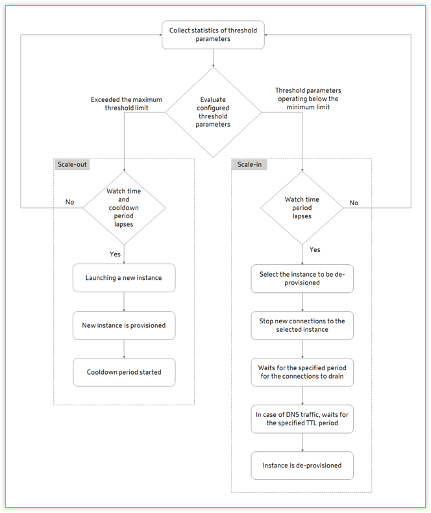

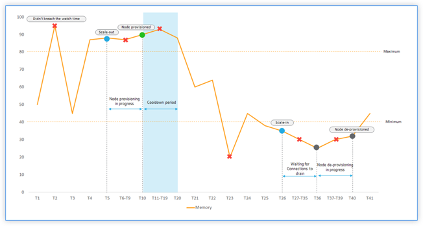

So funktioniert Autoscaling

Das folgende Flussdiagramm veranschaulicht den automatischen Skalierungsworkflow:

Citrix ADM sammelt die Statistiken (CPU, Arbeitsspeicher und Durchsatz) aus den bereitgestellten Clustern für jede Minute.

Die Statistiken werden anhand der Konfigurationsschwellenwerte ausgewertet. Abhängig von der Statistik wird die Skalierung oder die Skalierung in ausgelöst. Scale-out wird ausgelöst, wenn die Statistik den maximalen Schwellenwert überschreitet. Scale-In wird ausgelöst, wenn die Statistiken unter dem Mindestschwellenwert arbeiten.

Wenn ein Scale-Out ausgelöst wird:

-

Ein neuer Knoten wird bereitgestellt.

-

Der Knoten ist mit dem Cluster verbunden und die Konfiguration wird vom Cluster mit dem neuen Knoten synchronisiert.

-

Der Knoten ist bei Citrix ADM registriert.

-

Die neuen Knoten IP-Adressen werden im Azure-Verkehrs-Manager aktualisiert.

Wenn ein Scale-In ausgelöst wird:

-

Der Knoten wird zur Entfernung identifiziert.

-

Stoppen Sie neue Verbindungen zum ausgewählten Knoten.

-

Wartet auf den angegebenen Zeitraum, bis die Verbindungen abgeleitet werden. Im DNS-Datenverkehr wartet es auch auf den angegebenen TTL-Zeitraum.

-

Der Knoten wird vom Cluster getrennt, von Citrix ADM abgemeldet und dann von Microsoft Azure entfernt.

Hinweis:

Wenn die Anwendung bereitgestellt wird, wird ein IP-Set auf Clustern in jeder Availability Zone erstellt. Anschließend werden die Domänen- und Instanz-IP-Adressen beim Azure-Verkehrs-Manager oder ALB registriert. Wenn die Anwendung entfernt wird, werden die Domänen- und Instanz-IP-Adressen vom Azure-Verkehrs-Manager oder ALB abgemeldet. Dann wird der IP-Satz gelöscht.

Autoscaling-Szenario

Bedenken Sie, dass Benutzer eine Autoscale-Gruppe namens asg_arn in einer einzigen Availability Zone mit der folgenden Konfiguration erstellt haben.

-

Ausgewählte Schwellenwertparameter — Speicherbelegung.

-

Schwellenwert auf Speicher festgelegt:

-

Mindestgrenze: 40

-

Höchstgrenze: 85

-

-

Wiedergabezeit: 2 Minuten.

-

Abklingzeit — 10 Minuten.

-

Wartezeit während der De-Bereitstellung — 10 Minuten.

-

DNS-Zeit bis zum Leben — 10 Sekunden.

Nachdem die Autoscale-Gruppe erstellt wurde, werden Statistiken aus der Autoscale-Gruppe gesammelt. Die Autoscale-Richtlinie bewertet auch, ob ein Autoscale-Ereignis im Gange ist. Wenn die automatische Skalierung im Gange ist, warten Sie, bis dieses Ereignis abgeschlossen ist, bevor Sie die Statistiken erfassen.

Die Abfolge der Ereignisse

-

Die Speichernutzung überschreitet den Schwellenwert beiT2. Das Scale-Out wird jedoch nicht ausgelöst, da es für die angegebene Wiedergabezeit nicht verletzt wurde.

-

Scale-Out wird beiT5ausgelöst, nachdem ein maximaler Schwellenwert für 2 Minuten (Wiedergabezeit) kontinuierlich überschritten wurde.

-

Für den Verstoß zwischenT5-T10wurden keine Maßnahmen ergriffen, da die Node-Provisioning im Gange ist.

-

Der Knoten wird beiT10bereitgestellt und dem Cluster hinzugefügt. Die Abklingzeit ist gestartet.

-

Aufgrund der Abklingzeit wurden keine Maßnahmen gegen den Verstoß zwischenT10-T20ergriffen. Dieser Zeitraum gewährleistet den organischen Anbau von Instanzen einer Autoskalen-Gruppe. Bevor die nächste Skalierungsentscheidung ausgelöst wird, wird darauf gewartet, dass sich der aktuelle Datenverkehr stabilisiert und auf den aktuellen Satz von Instanzen durchdurchschnittlich wird.

-

Die Speichernutzung fällt unter den Mindestschwellenwert beiT23. Das Scale-In wird jedoch nicht ausgelöst, da es für die angegebene Wiedergabezeit nicht verletzt wurde.

-

Die Skalierung wird beiT26ausgelöst, nachdem der Mindestschwellenwert für 2 Minuten (Wiedergabezeit) kontinuierlich überschritten wurde. Ein Knoten im Cluster wird für die Aufhebung der Bereitstellung identifiziert.

-

Für den Verstoß zwischenT26-T36wurden keine Maßnahmen ergriffen, da Citrix ADM darauf wartet, bestehende Verbindungen zu entleeren. Bei der DNS-basierten Autoskalierung ist TTL wirksam.

Hinweis:

Für DNS-basiertes Autoscaling wartet Citrix ADM auf den angegebenen Time-To-Live (TTL) -Zeitraum. Anschließend wartet es, bis vorhandene Verbindungen abgeleitet werden, bevor die Node-Bereitstellung initiiert wird.

-

Für den Verstoß zwischenT37-T39wurden keine Maßnahmen ergriffen, da die Bereitstellung von Knoten aufgehoben wird.

-

Der Knoten wird entfernt und beiT40aus dem Cluster entfernt.

Alle Verbindungen zum ausgewählten Knoten wurden entleert, bevor die Node-Bereitstellung initiiert wurde. Daher wird die Abklingzeit übersprungen, nachdem das Provisioning des Knotens aufgehoben wurde.

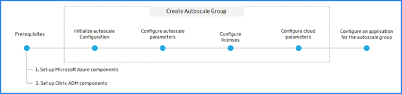

Automatische Skalierung der Konfiguration

Citrix ADM verwaltet alle Citrix ADC VPX Cluster in Microsoft Azure. Citrix ADM greift mithilfe des Cloud Access-Profils auf die Azure-Ressourcen zu.

Das folgende Flussdiagramm erklärt die Schritte beim Erstellen und Konfigurieren einer Autoscale-Gruppe:

Microsoft Azure-Komponenten einrichten

Führen Sie die folgenden Aufgaben in Azure aus, bevor Benutzer Citrix ADC VPX VPX-Instanzen in Citrix ADM Autoscale.

Erstellen Sie ein virtuelles Netzwerk

-

Melden Sie sich beim Microsoft Azure-Portal des Benutzers an.

-

Wählen SieRessource erstellenaus.

-

Wählen SieNetzwerkund klicken Sie aufVirtuelles Netzwerk.

-

Geben Sie die erforderlichen Parameter an.

-

In derRessourcengruppemüssen Benutzer die Ressourcengruppe angeben, in der sie ein Citrix ADC VPX VPX-Produkt bereitstellen möchten.

-

InStandortmüssen Benutzer die Standorte angeben, die Availability Zones unterstützen, wie z. B.:

-

USA, Mitte

-

Ost US2

-

Frankreich, Mitte

-

Nordeuropa

-

Südost-Asien

-

Westeuropa

-

West US2

-

Hinweis:

Die Anwendungsserver sind in dieser Ressourcengruppe vorhanden.

-

-

Klicken Sie auf Erstellen.

Weitere Informationen finden Sie unter Azure Virtual Network hier: Was ist Azure Virtual Network?.

Sicherheitsgruppen erstellen

Erstellen Sie drei Sicherheitsgruppen im virtuellen Benutzernetzwerk (VNet) — jeweils eine für die Verwaltungs-, Client- und Serververbindungen. Erstellen Sie eine Sicherheitsgruppe zur Steuerung des eingehenden und ausgehenden Datenverkehrs in der Citrix ADC VPX Instanz. Erstellen Sie Regeln für eingehenden Datenverkehr, den Benutzer in den Citrix Autoscale-Gruppen steuern möchten. Benutzer können beliebig viele Regeln hinzufügen.

-

Management: Eine Sicherheitsgruppe im Benutzerkonto, die für die Verwaltung von Citrix ADC VPX vorgesehen ist. Citrix ADC muss sich an Azure-Dienste wenden und erfordert Internetzugang. Eingehende Regeln sind für die folgenden TCP- und UDP-Ports zulässig.

-

TCP: 80, 22, 443, 3008—3011, 4001

-

UDP: 67, 123, 161, 500, 3003, 4500, 7000

-

Weitere Informationen finden Sie unter Azure Virtual Network hier: Was ist Azure Virtual Network?.

Sicherheitsgruppen erstellen

Erstellen Sie drei Sicherheitsgruppen im virtuellen Benutzernetzwerk (VNet) — jeweils eine für die Verwaltungs-, Client- und Serververbindungen. Erstellen Sie eine Sicherheitsgruppe zur Steuerung des eingehenden und ausgehenden Datenverkehrs in der Citrix ADC VPX Instanz. Erstellen Sie Regeln für eingehenden Datenverkehr, den Benutzer in den Citrix Autoscale-Gruppen steuern möchten. Benutzer können beliebig viele Regeln hinzufügen.

-

Management: Eine Sicherheitsgruppe im Benutzerkonto, die für die Verwaltung von Citrix ADC VPX vorgesehen ist. Citrix ADC muss sich an Azure-Dienste wenden und erfordert Internetzugang. Eingehende Regeln sind für die folgenden TCP- und UDP-Ports zulässig.

-

TCP: 80, 22, 443, 3008—3011, 4001

-

UDP: 67, 123, 161, 500, 3003, 4500, 7000

Hinweis:

Stellen Sie sicher, dass die Sicherheitsgruppe dem Citrix ADM Agent den Zugriff auf den VPX ermöglicht.

-

-

Client: Eine Sicherheitsgruppe im Benutzerkonto, die für die clientseitige Kommunikation von Citrix ADC VPX VPX-Instanzen vorgesehen ist. In der Regel sind eingehende Regeln für die TCP-Ports 80, 22 und 443 zulässig.

-

Server: Eine Sicherheitsgruppe im Benutzerkonto, die für die serverseitige Kommunikation von Citrix ADC VPX reserviert ist.

Weitere Informationen zum Erstellen einer Sicherheitsgruppe in Microsoft Azure finden Sie unter:Erstellen, Ändern oder Löschen einer Netzwerksicherheitsgruppe.

Subnetze erstellen

Erstellen Sie drei Subnetze im virtuellen Benutzernetzwerk (VNet) — jeweils eines für die Verwaltungs-, Client- und Serververbindungen. Geben Sie einen Adressbereich an, der im Benutzer-VNet für jedes der Subnetze definiert ist. Geben Sie die Availability Zone an, in der sich die Benutzer das Subnetz befinden möchten.

-

Verwaltung: Ein Subnetz im virtuellen Netzwerk (VNet) des Benutzers, das für die Verwaltung vorgesehen ist. Citrix ADC muss sich an Azure-Dienste wenden und erfordert Internetzugang.

-

Client: Ein Subnetz im virtuellen Netzwerk (VNet) des Benutzers, das für die Clientseite reserviert ist. In der Regel empfängt Citrix ADC Clientdatenverkehr für die Anwendung über ein öffentliches Subnetz aus dem Internet.

-

Server: Ein Subnetz, in dem die Anwendungsserver bereitgestellt werden. Alle Benutzeranwendungsserver sind in diesem Subnetz vorhanden und empfangen Anwendungsdatenverkehr vom Citrix ADC über dieses Subnetz.

Hinweis:

Geben Sie beim Erstellen eines Subnetzes eine geeignete Sicherheitsgruppe für das Subnetz an.

Weitere Informationen zum Erstellen eines Subnetzes in Microsoft Azure finden Sie unter:Hinzufügen, Ändern oder Löschen eines virtuellen Netzwerksubnetzes.

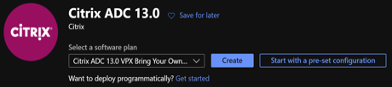

Abonnieren Sie die Citrix ADC VPX-Lizenz in Microsoft Azure

-

Melden Sie sich beim Microsoft Azure-Portal des Benutzers an.

-

Wählen SieRessource erstellenaus.

-

Suchen Sie in der Marketplace-Marketplace-Leistenach Citrix ADC und wählen Sie die erforderliche Produktversion aus.

-

Wählen Sie in der Liste Wählen Sie einen Softwareplanaus einen der folgenden Lizenztypen aus:

-

Eigene Lizenz

-

Enterprise

-

Platinum

Hinweis:

-

Wenn Benutzer die OptionBring Your Own Licensewählen, checkt die Autoscale-Gruppe die Lizenzen aus dem Citrix ADM aus, während sie Citrix ADC ADC-Instanzen bereitstellt.

-

In Citrix ADM sindAdvancedundPremiumdie entsprechenden Lizenztypen fürEnterprisebzw.Platinum.

-

-

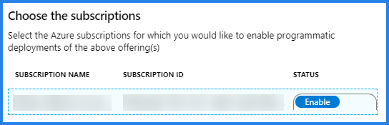

Stellen Sie sicher, dass die programmatische Bereitstellung für das ausgewählte Citrix ADC Produkt aktiviert ist.

- NebenMöchten Sie programmgesteuert bereitstellen? klicken Sie aufErste Schritte.

- Wählen Sie unter Wählen Sie die Abonnements dieOptionAktivierenaus, um die ausgewählte Citrix ADC VPX Edition programmgesteuert bereitzustellen.

Wichtig:

Die Aktivierung der programmatischen Bereitstellung ist für Autoscale Citrix ADC VPX VPX-Instanzen in Azure erforderlich.

-

Klicken Sie auf Speichern.

-

SchließenSie Programmatische Bereitstellung konfigurieren.

-

Klicken Sie auf Erstellen.

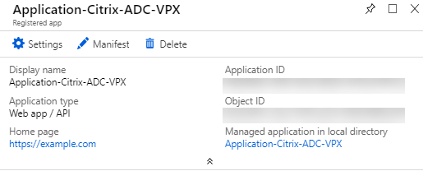

Erstellen und registrieren Sie eine Bewerbung

Citrix ADM verwendet diese Anwendung, um Citrix ADC VPX Instanzen in Azure automatisch zu skalieren.

So erstellen und registrieren Sie eine Anwendung in Azure:

-

Wählen Sie im Azure-PortalAzure Active Directoryaus. Diese Option zeigt das Verzeichnis der Benutzerorganisation an.

-

Wählen SieApp-Registrierungenaus:

-

Geben SieunterName den Namen der Anwendung an.

-

Wählen Sie denAnwendungstypaus der Liste aus.

-

Geben Sieunter Anmelde-URLdie Anwendungs-URL für den Zugriff auf die Anwendung an.

-

-

Klicken Sie auf Erstellen.

Weitere Informationenzu App-Registrierungen finden Sie unter Gewusst wie: Verwenden des Portals zum Erstellen einer Azure AD AD-Anwendung und eines Dienstprinzipals, der auf Ressourcen zugreifen kann.

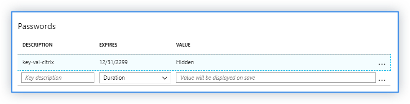

Azure weist der Anwendung eine Anwendungs-ID zu. Im Folgenden finden Sie eine Beispielanwendung, die in Microsoft Azure registriert ist:

Kopieren Sie die folgenden IDs und geben Sie diese IDs an, wenn Benutzer das Cloud Access-Profil in Citrix ADM konfigurieren. Schritte zum Abrufen der folgenden IDs finden Sie unter: Werte für die Anmeldung abrufen.

-

Anwendungs-ID

-

Verzeichnis-ID

-

Schlüssel

- Abonnement-ID: Kopieren Sie die Abonnement-ID aus dem Benutzerspeicherkonto.

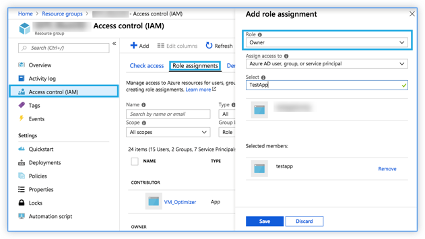

Zuweisen der Rollenberechtigung zu einer Anwendung

Citrix ADM verwendet das Application-as-a-Service-Prinzip, um Citrix ADC-Instanzen in Microsoft Azure automatisch zu skalieren. Diese Berechtigung gilt nur für die ausgewählte Ressourcengruppe. Um der vom Benutzer registrierten Anwendung eine Rollenberechtigung zuzuweisen, müssen Benutzer Eigentümer des Microsoft Azure-Abonnements sein.

-

Wählen Sie im Azure-PortalRessourcengruppenaus.

-

Wählen Sie die Ressourcengruppe aus, der Benutzer eine Rollenberechtigung zuweisen möchten.

-

Wählen SieZugriffskontrolle (IAM).

-

Klicken Sie inRollenzuweisungenaufHinzufügen.

-

Wählen Sie in der ListeRolle den EintragBesitzeraus.

-

Wählen Sie die Anwendung aus, die für die automatische Skalierung von Citrix ADC-Instanzen registriert ist.

-

Klicken Sie auf Speichern.

Richten Sie Citrix ADM ADM-Komponenten ein

Führen Sie die folgenden Aufgaben in Azure aus, bevor Benutzer Citrix ADC VPX VPX-Instanzen in Citrix ADM Autoscale:

Bereitstellen des Citrix ADM Agents auf Azure

Der Citrix ADM-Dienst-Agent arbeitet als Vermittler zwischen Citrix ADM und den erkannten Instanzen im Rechenzentrum oder in der Cloud.

-

Navigieren Sie zuNetzwerke > Agents.

-

Klicken Sie aufBereitstellung.

-

Wählen SieMicrosoft Azureund klicken Sie aufWeiter.

-

Geben Sie auf der RegisterkarteCloud-ParameterFolgendes an:

-

Name- geben Sie den Namen des Citrix ADM Agent an.

-

Site— Wählen Sie die Site aus, die Benutzer für die Bereitstellung eines Agenten und ADC VPX-Instanzen erstellt haben.

-

Cloud-Zugriffsprofil— wählen Sie das Cloud-Zugriffsprofil aus der Liste aus.

-

Availability Zone— Wählen Sie die Zonen aus, in denen Benutzer die Autoscale-Gruppen erstellen möchten. Abhängig vom Cloud-Zugriffsprofil, das Benutzer ausgewählt haben, werden die für dieses Profil spezifischen Availability Zones gefüllt.

-

Sicherheitsgruppe- Sicherheitsgruppen steuern den eingehenden und ausgehenden Datenverkehr im Citrix ADC Agent. Benutzer erstellen Regeln für eingehenden und ausgehenden Datenverkehr, den sie kontrollieren möchten.

-

Subnetz— Wählen Sie das Management-Subnetz aus, in dem Benutzer einen Agenten bereitstellen möchten.

-

Tags— Geben Sie das Schlüssel-Wert-Paar für die Autoscale-Gruppen-Tags ein. Ein Tag besteht aus einem Schlüssel-Wert-Paar, das zwischen Groß- und Kleinschreibung unterschieden wird. Mit diesen Tags können Benutzer die Autoscale-Gruppen einfach organisieren und identifizieren. Die Tags werden sowohl für Azure als auch für Citrix ADM angewendet.

-

-

Klicken Sie aufFertig stellen.

Alternativ können Benutzer den Citrix ADM Agent vom Azure Marketplace aus installieren. Weitere Informationen finden Sie unter:Installieren Sie den Citrix ADM Agent in der Microsoft Azure Cloud.

Erstellen einer Site

Erstellen Sie eine Site in Citrix ADM und fügen Sie die VNet-Details hinzu, die der Microsoft Azure-Benutzergruppe zugeordnet sind.

-

Navigieren Sie in Citrix ADM zuNetzwerke > Sites.

-

Klicken Sie aufHinzufügen.

-

Im Bereich„Cloud auswählen“

-

Wählen SieData CenteralsSitetypaus.

-

Wählen SieAzureaus der ListeTypaus.

-

Aktivieren Sie das KontrollkästchenVNet from Azure holen.

Diese Option hilft Benutzern, die vorhandenen VNet-Informationen aus dem Microsoft Azure-Benutzerkonto abzurufen.

- Klicken Sie auf Weiter.

-

-

Wählen Sie im Bereich Region wählen

-

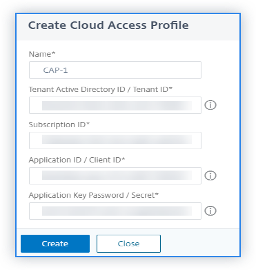

Wählen Sie inCloud Access-Profildas Profil aus, das für das Microsoft Azure-Benutzerkonto erstellt wurde. Wenn keine Profile vorhanden sind, erstellen Sie ein Profil.

-

Um ein Cloud-Zugriffsprofil zu erstellen, klicken Sie aufHinzufügen.

-

Geben Sieunter Nameeinen Namen an, um das Azure-Benutzerkonto in Citrix ADM zu identifizieren.

-

Geben Sie unterMandanten-Active Directory-ID/Mandanten-IDdie Active Directory Directory-ID des Mandanten oder des Kontos in Microsoft Azure an.

-

Geben Sie dieAbonnement-IDan.

-

Geben Sie dieAnwendungs-ID/Client-IDan.

-

Geben Sie dasAnwendungsschlüssel-Passwort/Secretan.

-

Klicken Sie auf Erstellen.

Weitere Informationen finden Sie unter:Installieren Sie den Citrix ADM Agent in der Microsoft Azure CloudundZuordnen des Cloud Access-Profils zur Azure-Anwendung.

-

Wählen Sie inVnetdas virtuelle Netzwerk aus, das Citrix ADC VPX VPX-Instanzen enthält, die Benutzer verwalten möchten.

-

Geben Sie einenSite-Namenan.

-

Klicken Sie aufFertig stellen.

-

Zuordnen des Cloud Access-Profils zur Azure-Anwendung

| Citrix ADM Begriff | Microsoft Azure-Begriff |

|---|---|

| Mandanten-Active Directory ID/Mandanten-ID | Verzeichnis-ID |

| Abonnement-ID | Abonnement-ID |

| Anwendungs-ID/Kunden-ID | Anwendungs-ID |

| Kennwort des Anwendungsschlüssels/Secret | Schlüssel oder Zertifikate oder Client Secrets |

Anhängen der Site an einen Citrix ADM Service Agent

-

Navigieren Sie in Citrix ADM zuNetzwerke > Agents.

-

Wählen Sie den Agenten aus, für den Benutzer eine Site anhängen möchten.

-

Klicken Sie aufSite zuordnen.

-

Wählen Sie die Site aus der Liste aus, die Benutzer anhängen möchten.

-

Klicken Sie auf Speichern.

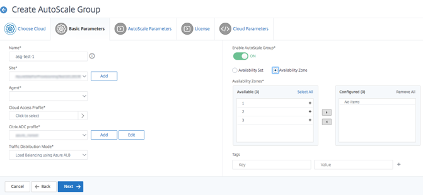

Schritt 1: Initialisieren Sie die Autoscale-Konfiguration in Citrix ADM

-

Navigieren Sie in Citrix ADM zuNetzwerke > AutoScale Groups.

-

Klicken Sie aufHinzufügen, um Autoscale-Gruppen zu erstellen

Die Seite Create AutoScale Group wird angezeigt.

-

Wählen SieMicrosoft Azureund klicken Sie aufWeiter.

-

Geben Sie im FeldGrundparameterdie folgenden Details ein:

-

Name: Geben Sie einen Namen für die Autoscale-Gruppe ein.

-

Site: Wählen Sie die Site aus, die Benutzer für die Autoscale der Citrix ADC VPX VPX-Instanzen in Microsoft Azure erstellt haben. Wenn Benutzer keine Site erstellt haben, klicken Sie aufHinzufügen, um eine Site zu erstellen.

-

Agent: Wählen Sie den Citrix ADM Agent aus, der die bereitgestellten Instanzen verwaltet.

-

Cloud-Zugriffsprofil: Wählen Sie das Cloud-Zugriffsprofil aus. Benutzer können auch ein Cloud Access-Profil hinzufügen oder bearbeiten.

-

Geräteprofil: Wählen Sie das Geräteprofil aus der Liste aus. Citrix ADM verwendet das Geräteprofil, wenn sich Benutzer an der Citrix ADC VPX VPX-Instanz anmelden müssen.

Hinweis:

Stellen Sie sicher, dass das ausgewählte Geräteprofil den Microsoft Azure-Passwortregeln entspricht, die Sie hier finden:Kennwortrichtlinien, die nur für Cloud-Benutzerkonten gelten.

-

Verkehrsverteilungsmodus: Die OptionLoad Balancing mit Azure LBist als standardmäßiger Verkehrsverteilungsmodus ausgewählt. Benutzer können dasDNS auch mithilfe des Azure DNS-Modusfür die Traffic-Verteilung auswählen.

-

AutoScale Groupaktivieren: Aktiviert oder deaktiviert den Status der ASG-Gruppen. Diese Option ist standardmäßig aktiviert. Wenn diese Option deaktiviert ist, wird die automatische Skalierung nicht ausgelöst.

-

Availability Set oder Availability Zone: Wählen Sie die Availability Set oder Availability Zones aus, in denen Benutzer die Autoscale-Gruppen erstellen Je nach dem von Benutzern ausgewählten Cloud-Zugriffsprofil werden Availability Zones in der Liste angezeigt.

-

Tags: Geben Sie das Schlüssel-Wert-Paar für die Autoscale-Gruppen-Tags ein. Ein Tag besteht aus einem Schlüssel-Wert-Paar, das zwischen Groß- und Kleinschreibung unterschieden wird. Mit diesen Tags können Benutzer die Autoscale-Gruppen einfach organisieren und identifizieren. Die Tags werden sowohl für Microsoft Azure als auch für Citrix ADM angewendet.

-

-

Klicken Sie auf Weiter.

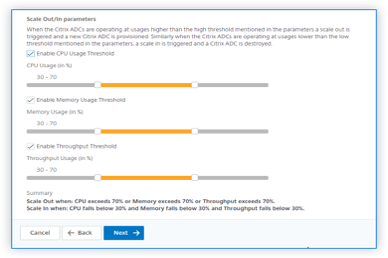

Schritt 2: Autoscale-Parameter konfigurieren

-

Geben Sie auf der RegisterkarteAutoScale-Parameterdie folgenden Details ein.

-

Wählen Sie einen oder mehrere der folgenden Schwellenwertparameter aus, deren Werte überwacht werden müssen, um ein Scale-Out oder ein Scale-In auszulösen.

-

CPU-Nutzungsschwelle aktivieren: Überwachen Sie die Metriken basierend auf der CPU-Auslastung.

-

Speicherauslastungsschwelle aktivieren: Überwachen Sie die Metriken basierend auf der Speichernutzung

-

Durchsatzschwelle aktivieren: Überwachen Sie die Metriken basierend auf dem Durchsatz.

-

Hinweis:

- Der standardmäßige Mindestgrenzwert beträgt 30 und der Höchstgrenzwert 70. Benutzer können die Grenzwerte jedoch ändern.

- Der Mindestgrenzwert muss gleich oder kleiner als die Hälfte des Höchstgrenzwerts sein.

- Benutzer können mehr als einen Schwellenwertparameter für die Überwachung auswählen. Scale-out wird ausgelöst, wenn mindestens einer der Schwellenwertparameter über dem maximalen Schwellenwert liegt. Ein Scale-In wird jedoch nur ausgelöst, wenn alle Schwellenwertparameter unterhalb ihrer normalen Schwellenwerte arbeiten.

-

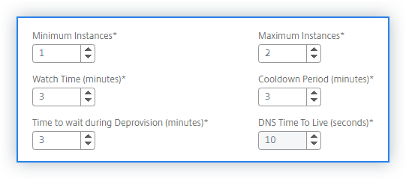

Mindestanzahl von Instances: Wählen Sie die Mindestanzahl von Instances aus, die für diese Autoscale-Gruppe bereitgestellt werden müssen.

Die Standardanzahl der Instanzen entspricht der Anzahl der ausgewählten Zonen. Benutzer können die Mindestinstanzen nur um ein Vielfaches der angegebenen Anzahl von Zonen erhöhen.

Wenn beispielsweise die Anzahl der Availability Zones 4 beträgt, sind die Mindestinstanzen standardmäßig 4. Benutzer können die Mindestanzahl an Instanzen um 8, 12, 16 erhöhen.

-

Maximale Instanzen: Wählen Sie die maximale Anzahl von Instances aus, die für diese Autoscale-Gruppe bereitgestellt werden müssen.

Die maximale Anzahl von Instanzen muss größer oder gleich dem Wert der minimalen Instanzen sein. Die maximale Anzahl von Instanzen darf die Anzahl der Availability Zones multipliziert mit 32 nicht überschreiten.

Maximale Anzahl von Instanzen = Anzahl der Availability Zones * 32

-

Wiedergabezeit (Minuten): Wählen Sie die Dauer der Wiedergabezeit. Die Zeit, für die der Schwellenwert des Scale-Parameters durchbrochen bleiben muss, damit die Skalierung erfolgt. Wenn der Schwellenwert bei allen Proben, die in dieser angegebenen Zeit entnommen wurden, überschritten wird, erfolgt eine Skalierung.

-

Abklingzeit (Minuten): Wählen Sie die Abklingzeit. Während des Scale-Outs ist die Abklingzeit die Zeit, für die die Auswertung der Statistiken nach einem Scale-Out gestoppt werden muss. Dieser Zeitraum sorgt für den organischen Anbau von Instanzen einer Autoscale-Gruppe. Bevor die nächste Skalierungsentscheidung ausgelöst wird, wird darauf gewartet, dass sich der aktuelle Datenverkehr stabilisiert und auf den aktuellen Satz von Instanzen durchdurchschnittlich wird.

-

Wartezeit während der Deprovision (Minuten): Wählen Sie den Timeout-Zeitraum für die Drain-Verbindung. Während der Scale-In-Aktion wird eine Instanz identifiziert, die die Bereitstellung aufweist. Citrix ADM schränkt die identifizierte Instanz davon ab, neue Verbindungen zu verarbeiten, bis die angegebene Zeit vor der Aufhebung der Bereitstellung abläuft. In diesem Zeitraum können vorhandene Verbindungen zu dieser Instanz entzogen werden, bevor die Bereitstellung aufgehoben wird.

-

DNS Time To Live (Sekunden): Wählen Sie die Zeit (in Sekunden) aus. In diesem Zeitraum wird ein Paket so festgelegt, dass es innerhalb eines Netzwerks existiert, bevor ein Router das Paket verwirft. Dieser Parameter ist nur anwendbar, wenn der Verkehrsverteilungsmodus DNS ist, der den Microsoft Azure-Traffic-Manager verwendet.

-

Klicken Sie auf Weiter.

Schritt 3: Konfigurieren von Lizenzen für die Bereitstellung von Citrix ADC ADC-Instanzen

Wählen Sie einen der folgenden Modi aus, um Citrix ADC-Instanzen zu lizenzieren, die Teil der Autoscale Group sind:

-

Verwenden von Citrix ADM: Beim Provisioning von Citrix ADC-Instanzen checkt die Autoscale-Gruppe die Lizenzen von Citrix ADM aus.

-

Verwenden von Microsoft Azure: Die OptionAus Cloud zuweisenverwendet die im Azure Marketplace verfügbaren Citrix Produktlizenzen. Bei Provisioning Citrix ADC-Instanzen verwendet die Autoscale-Gruppe die Lizenzen vom Marketplace.

Wenn Benutzer Lizenzen von Azure Marketplace verwenden möchten, geben Sie das Produkt oder die Lizenz auf der RegisterkarteCloud-Parameteran.

Weitere Informationen finden Sie unter: Lizenzanforderungen.

Verwenden Sie Lizenzen von Citrix ADM

Um diese Option zu verwenden, stellen Sie sicher, dass Benutzer Citrix ADC mit dem PlanBring Your Own LicenseSoftware in Azure abonniert haben. Siehe:Abonnieren Sie die Citrix ADC VPX-Lizenz in Microsoft Azure.

-

Wählen Sie auf der RegisterkarteLizenzdie OptionAus ADM zuweisen aus.

-

Wählen Sieunter Lizenztypeine der folgenden Optionen aus der Liste aus:

-

Bandbreitenlizenzen: Benutzer können eine der folgenden Optionen aus der ListeBandbreitenlizenztypenauswählen:

- Gepoolte Kapazität: Geben Sie die Kapazität an, die für jede neue Instance in der Autoscale-Gruppe zugewiesen werden soll.

Aus dem gemeinsamen Pool checkt jede ADC-Instanz in der Autoscale-Gruppe eine Instanzlizenz und nur so viel Bandbreite aus, wie angegeben ist.

- VPX-Lizenzen: Wenn eine Citrix ADC VPX VPX-Instanz bereitgestellt wird, checkt die Instanz die Lizenz aus dem Citrix ADM aus.

-

Virtuelle CPU-Lizenzen: Die bereitgestellte Citrix ADC VPX VPX-Instanz checkt Lizenzen in Abhängigkeit von der Anzahl der CPUs aus, die in der Autoscale-Gruppe ausgeführt werden.

-

Hinweis:

Wenn die bereitgestellten Instanzen entfernt oder zerstört werden, kehren die angewendeten Lizenzen in den Citrix ADM-Lizenzpool zurück. Diese Lizenzen können für die Bereitstellung neuer Instanzen während der nächsten Autoscale wiederverwendet werden.

-

Wählen Sieunter License Editiondie Lizenzversion aus. Die Gruppe “Autoscale” verwendet die angegebene Edition zum Bereitstellen von Instanzen.

-

Klicken Sie auf Weiter.

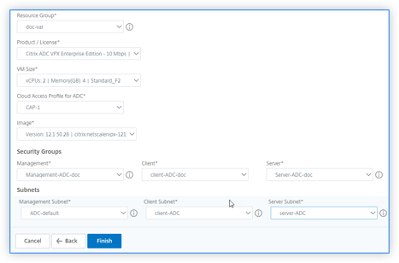

Schritt 4: Cloud-Parameter konfigurieren

-

Geben Sie auf der RegisterkarteCloud-Parameterdie folgenden Details ein:

-

Ressourcengruppe: Wählen Sie die Ressourcengruppe aus, in der Citrix ADC ADC-Instanzen bereitgestellt werden.

-

Produkt/Lizenz: Wählen Sie die Citrix ADC Produktversion aus, die Benutzer bereitstellen möchten. Stellen Sie sicher, dass der programmgesteuerte Zugriff für den ausgewählten Typ aktiviert ist. Weitere Informationen finden Sie unter:Abonnieren Sie die Citrix ADC VPX-Lizenz in Microsoft Azure.

-

Azure-VM-Größe: Wählen Sie die erforderliche VM-Größe aus der Liste aus.

Hinweis:

Stellen Sie sicher, dass die ausgewählte Azure-VM-Größe über mindestens drei Netzwerkkarten verfügt. Weitere Informationen finden Sie unter:Autoscaling von Citrix ADC VPX in Microsoft Azure mit Citrix ADM.

-

Cloud Access Profile for ADC: Citrix ADM meldet sich mit diesem Profil beim Azure-Benutzerkonto an, um ADC-Instanzen bereitzustellen oder die Bereitstellung von ADC-Instanzen aufzuheben. Außerdem wird Azure LB oder Azure DNS konfiguriert.

-

Bild: Wählen Sie das erforderliche Citrix ADC ADC-Versionsimage aus. Klicken Sie aufAdd New, um ein Citrix ADC Image hinzuzufügen.

-

Sicherheitsgruppen: Sicherheitsgruppen steuern den eingehenden und ausgehenden Verkehr in einer Citrix ADC VPX VPX-Instanz. Wählen Sie eine Sicherheitsgruppe für den Datenverkehr Management, Client und Server aus. Weitere Informationen zu Verwaltungs-, Client- und Serversicherheitsgruppen finden Sie unter:Erstellen von Sicherheitsgruppen.

-

Subnetze: Benutzer müssen drei separate Subnetze wie Management-, Client- und Serversubnetz für Autoscale Citrix ADC-Subnetze haben. Subnetze enthalten die erforderlichen Entitäten für die automatische Skalierung. Wählen Sie Weitere Informationen finden Sie unter:Subnetze erstellen.

-

-

Klicken Sie aufFertig stellen.

Schritt 5: Konfigurieren einer Anwendung für die Autoscale-Gruppe

-

Navigieren Sie in Citrix ADM zuNetzwerke > Autoscale-Gruppen.

-

Wählen Sie die Autoscale-Gruppe, die Benutzer erstellt haben, und klicken Sie aufKonfigurieren

-

GebenSie unter Anwendung konfigurierendie folgenden Details an:

-

Anwendungsname— Geben Sie den Namen einer Anwendung an.

-

Domainname— Geben Sie den Domainnamen einer Anwendung an.

-

Zonenname— Geben Sie den Zonennamen einer Anwendung an.

Dieser Domänen- und Zonenname leitet zu den virtuellen Servern in Azure um. Wenn Benutzer beispielsweise eine Anwendung in app.beispiel.com hosten, ist die App der Domainname und beispiel.com der Zonenname.

- Zugriffstyp— Benutzer können ADM-Autoscaling sowohl für externe als auch für interne Anwendungen verwenden. Wählen Sie den erforderlichen Anwendungszugriffstyp aus.

-

-

Wählen Sie das erforderliche StyleBook aus, das Benutzer für die ausgewählte Autoscale-Gruppe bereitstellen möchten.

Wenn Benutzer StyleBooks importieren möchten, klicken Sie aufNeues StyleBook importieren.

- Geben Sie die Werte für alle Parameter an.

Die Konfigurationsparameter sind im ausgewählten StyleBook vordefiniert.

-

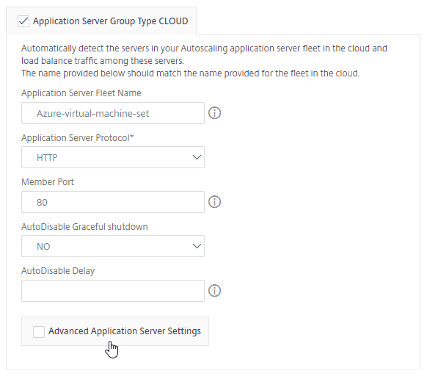

Aktivieren Sie das KontrollkästchenApplication Server Group Type CLOUD, um die Anwendungsserver anzugeben, die im Maßstab für virtuelle Maschinen verfügbar sind.

-

Geben Sieunter Name der AnwendungsserverflottedenNamen der Autoscale-EinstellungIhres Maßstabssatzes für virtuelle Maschinen an.

-

Wählen Sie dasApplication Server Protocolaus der Liste aus.

-

Geben SiePort Mitgliedsportden Portwert des Anwendungsservers an.

Hinweis:

Stellen Sie sicher, dassAutoDisable Graceful shutdownaufNogesetzt ist und das FeldAutoDisable Delayleer

- Wenn Benutzer die erweiterten Einstellungen für die Benutzeranwendungsserver angeben möchten, aktivieren Sie das KontrollkästchenErweiterte Anwendungsservereinstellungen. Geben Sie dann die erforderlichen Werte an, die unterErweiterte Anwendungsservereinstellungenaufgeführt sind.

-

-

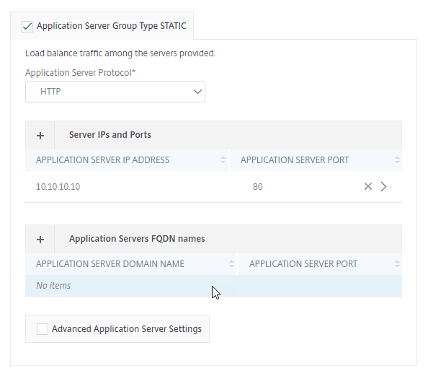

Wenn Benutzer eigenständige Anwendungsserver im virtuellen Netzwerk haben, aktivieren Sie das KontrollkästchenApplication Server Group Type STATIC:

-

Wählen Sie dasApplication Server Protocolaus der Liste aus.

-

Klicken Sieunter Server-IPs und -Portsauf**+,um die IP-Adresse, den Port und die Gewichtung eines Anwendungsservers hinzuzufügen, und klicken Sie dann aufErstellen**.

-

-

Klicken Sie auf Erstellen.

Ändern der Autoscale-Gruppenkonfiguration

Benutzer können eine Autoscale-Gruppenkonfiguration ändern oder eine Autoscale-Gruppe löschen. Benutzer können nur die folgenden Autoscale-Gruppenparameter ändern:

-

Maximal- und Minimalgrenzen der Schwellenwerte

-

Minimale und maximale Instanzwerte

-

Wert der Ablaufanschlussperiode

-

Wert der Abklingperiode

-

Wert für die Dauer der Uhr

Benutzer können die Autoscale-Gruppen auch löschen, nachdem sie erstellt wurden.

Wenn eine Autoscale-Gruppe gelöscht wird, werden alle Domänen und IP-Adressen vom DNS abgemeldet und die Clusterknoten werden aufgehoben.

Weitere Informationen zur Bereitstellung von Citrix ADC VPX VPX-Instanzen auf Microsoft Azure finden Sie unter Provisioning von Citrix ADC VPX VPX-Instanzen in Microsoft Azure.

ARM-Vorlagen (Azure Resource Manager)

Das GitHub-Repository für Citrix ADC ARM-Vorlagen (Azure Resource Manager) hostetbenutzerdefinierte Citrix ADC-Vorlagen für die Bereitstellung von Citrix ADC in Microsoft Azure Cloud Services. Die Vorlagen in diesem Repository werden vom Citrix ADC Engineering-Team entwickelt und verwaltet.

Jede Vorlage in diesem Repository hat eine gemeinsame Dokumentation, die die Verwendung und Architektur der Vorlage beschreibt. Die Vorlagen versuchen, die empfohlene Bereitstellungsarchitektur des Citrix ADC VPX zu kodifizieren, oder den Benutzer in den Citrix ADC einzuführen oder eine bestimmte Funktion/Edition/Option zu demonstrieren. Benutzer können die Vorlagen wiederverwenden/modifizieren oder erweitern, um sie an ihre speziellen Produktions- und Testanforderungen anzupassen. Für die meisten Vorlagen sind ausreichende Abonnements für portal.azure.com erforderlich, um Ressourcen zu erstellen und Vorlagen bereitzustellen. Citrix ADC VPX Azure Resource Manager (ARM) -Vorlagen wurden entwickelt, um eine einfache und konsistente Bereitstellung eigenständiger Citrix ADC VPX zu gewährleisten. Diese Vorlagen erhöhen die Zuverlässigkeit und Systemverfügbarkeit mit integrierter Redundanz. Diese ARM-Vorlagen unterstützen Bring Your Own License (BYOL) oder stündlich basierte Auswahlen. Die Wahl der Auswahl wird entweder in der Beschreibung der Vorlage erwähnt oder während der Template-Bereitstellung angeboten. Weitere Informationen zum Bereitstellen einer Citrix ADC VPX VPX-Instanz in Microsoft Azure mithilfe von ARM-Vorlagen (Azure Resource Manager) finden Sie unter Citrix ADC Azure Templates.

Weitere Informationen zum Hinzufügen von Azure Autoscale-Einstellungen finden Sie unter Azure Autoscale-Einstellungen hinzufügen.

Weitere Informationen zum Bereitstellen einer Citrix ADC VPX VPX-Instanz in Microsoft Azure finden Sie unter Bereitstellen einer Citrix ADC VPX VPX-Instanz in Microsoft Azure.

Weitere Informationen zur Funktionsweise einer Citrix ADC VPX VPX-Instanz in Azure finden Sie unter Funktionsweise einer Citrix ADC VPX VPX-Instanz in Azure.

Voraussetzungen

Benutzer benötigen einige Vorkenntnisse, bevor sie eine Citrix VPX-Instanz in Azure bereitstellen:

-

Vertrautheit mit Azure-Terminologie und Netzwerkdetails. Weitere Informationen finden Sie in der Azure-Terminologie im vorherigen Abschnitt.

- Kenntnisse einer Citrix ADC-Appliance. Detaillierte Informationen zur Citrix ADC Appliance finden Sie unter:Citrix ADC 13.0.

- Kenntnisse über Citrix ADC Netzwerke. Siehe: Netzwerke.

Voraussetzungen für Azure Autoscale

In diesem Abschnitt werden die Voraussetzungen beschrieben, die Benutzer in Microsoft Azure und Citrix ADM erfüllen müssen, bevor sie Citrix ADC VPX VPX-Instanzen bereitstellen.

Dieses Dokument setzt Folgendes voraus:

-

Benutzer besitzen ein Microsoft Azure-Konto, das das Azure Resource Manager-Bereitstellungsmodell unterstützt.

-

Benutzer haben eine Ressourcengruppe in Microsoft Azure.

Weitere Informationen zum Erstellen eines Kontos und zu anderen Aufgaben finden Sie in der Microsoft Azure-Dokumentation.

Einschränkungen

Das Ausführen der Citrix ADC VPX Load Balancing-Lösung unter ARM birgt die folgenden Einschränkungen:

-

Die Azure-Architektur unterstützt die folgenden Citrix ADC ADC-Funktionen nicht:

-

Clustering

-

IPv6

-

Unentgeltliches ARP (GARP)

-

L2-Modus (Bridging). Transparente virtuelle Server werden mit L2 (MAC Rewrite) für Server im selben Subnetz wie das SNIP unterstützt.

-

Getagged VLAN

-

Dynamisches Routing

-

Virtueller MAC

-

USIP

-

Jumbo Frames

-

-

Wenn Benutzer der Meinung sind, dass sie die virtuelle Citrix ADC VPX-Maschine möglicherweise herunterfahren und vorübergehend freigeben müssen, sollten sie beim Erstellen der virtuellen Maschine eine statische interne IP-Adresse zuweisen. Wenn sie keine statische interne IP-Adresse zuweisen, weist Azure der virtuellen Maschine möglicherweise bei jedem Neustart eine andere IP-Adresse zu, sodass auf die virtuelle Maschine möglicherweise nicht mehr zugegriffen werden kann.

-

In einer Azure-Bereitstellung werden nur die folgenden Citrix ADC VPX-Modelle unterstützt: VPX 10, VPX 200, VPX 1000 und VPX 3000. Weitere Informationen finden Sie im Citrix ADC VPX VPX-Datenblatt.

-

Wenn eine Citrix ADC VPX VPX-Instanz mit einer höheren Modellnummer als VPX 3000 verwendet wird, entspricht der Netzwerkdurchsatz möglicherweise nicht dem in der Lizenz der Instanz angegebenen. Andere Funktionen wie SSL-Durchsatz und SSL-Transaktionen pro Sekunde können jedoch verbessert werden.

-

Die „Bereitstellungs-ID“, die von Azure während der Bereitstellung virtueller Maschinen generiert wird, ist für den Benutzer in ARM nicht sichtbar. Benutzer können die Bereitstellungs-ID nicht verwenden, um eine Citrix ADC VPX-Appliance auf ARM bereitzustellen.

-

Die Citrix ADC VPX VPX-Instanz unterstützt bei der Initialisierung einen Durchsatz von 20 MB/s und Funktionen der Standard Edition.

-

Für eine XenApp - und XenDesktop Bereitstellung kann ein virtueller VPN-Server auf einer VPX-Instanz in den folgenden Modi konfiguriert werden:

-

Grundmodus, in dem der virtuelle ICAOnly VPN-Server-Parameter auf ON gesetzt ist. Der Basismodus funktioniert vollständig auf einer nicht lizenzierten Citrix ADC VPX-Instanz.

-

SmartAccess Modus, in dem der virtuelle ICAOnly VPN-Serverparameter auf OFF gesetzt ist. Der SmartAccess-Modus funktioniert nur für 5 Benutzer von Citrix ADC AAA-Sitzungen auf einer nicht lizenzierten Citrix ADC VPX VPX-Instanz.

Hinweis:

Um die SmartControl-Funktion zu konfigurieren, müssen Benutzer eine Premium-Lizenz auf die Citrix ADC VPX VPX-Instanz anwenden.

-

Von Azure-VPX unterstützte Modelle und Lizenzierung

In einer Azure-Bereitstellung werden nur die folgenden Citrix ADC VPX-Modelle unterstützt: VPX 10, VPX 200, VPX 1000 und VPX 3000. Weitere Informationen finden Sie im Citrix ADC VPX VPX-Datenblatt.

Eine Citrix ADC VPX-Instanz auf Azure benötigt eine Lizenz.Die folgenden Lizenzierungsoptionen sind für Citrix ADC VPX Instanzen verfügbar, die in Azure ausgeführt werden. Benutzer können eine dieser Methoden wählen, um von Citrix ADM bereitgestellte Citrix ADCs zu lizenzieren:

-

Verwenden von ADC-Lizenzen in Citrix ADM: Konfigurieren Sie gepoolte Kapazität, VPX-Lizenzen oder virtuelle CPU-Lizenzen beim Erstellen der Autoscale-Gruppe. Wenn also eine neue Instanz für eine Autoscale-Gruppe bereitgestellt wird, wird der bereits konfigurierte Lizenztyp automatisch auf die bereitgestellte Instanz angewendet.

- Pooled Capacity: Weist jeder bereitgestellten Instanz in der Autoscale-Gruppe Bandbreite zu. Stellen Sie sicher, dass Benutzer in Citrix ADM über die erforderliche Bandbreite verfügen, um neue Instanzen bereitzustellen. Weitere Informationen finden Sie unter: Konfigurieren der gepoolten Kapazität.

Jede ADC-Instanz in der Autoscale-Gruppe checkt eine Instanzlizenz und die angegebene Bandbreite aus dem Pool aus.

-

VPX-Lizenzen: Wendet die VPX-Lizenzen auf neu bereitgestellte Instances an. Stellen Sie sicher, dass Benutzer über die erforderliche Anzahl von VPX-Lizenzen in Citrix ADM verfügen, um neue Instanzen bereitzustellen.

Wenn eine Citrix ADC VPX Instanz bereitgestellt wird, checkt die Instanz die Lizenz vom Citrix ADM aus. Weitere Informationen finden Sie unter: Citrix ADC VPX Check-In and Check-Out Lizenzierung.

-

Virtuelle CPU-Lizenzen: Wendet virtuelle CPU-Lizenzen auf neu bereitgestellte Instanzen an Diese Lizenz gibt die Anzahl der CPUs an, die für eine Citrix ADC VPX Instanz berechtigt sind. Stellen Sie sicher, dass Benutzer über die erforderliche Anzahl virtueller CPUs in Citrix ADM verfügen, um neue Instanzen bereitzustellen.

Wenn eine Citrix ADC VPX Instanz bereitgestellt wird, checkt die Instanz die virtuelle CPU-Lizenz vom Citrix ADM aus. Weitere Informationen finden Sie unter:Citrix ADC Virtual CPU-Lizenzierung.

Wenn die bereitgestellten Instanzen zerstört oder die Bereitstellung aufgehoben werden, werden die angewendeten Lizenzen automatisch an Citrix ADM zurückgegeben.

Um die verbrauchten Lizenzen zu überwachen, navigieren Sie zur SeiteNetzwerke>Lizenzen.

Verwenden von Microsoft Azure-Abonnementlizenzen: Konfigurieren Sie die im Azure Marketplace verfügbaren Citrix ADC Lizenzen beim Erstellen der Autoscale-Gruppe. Wenn also eine neue Instanz für die Autoscale-Gruppe bereitgestellt wird, wird die Lizenz von Azure Marketplace abgerufen.

Unterstützte Citrix ADC Azure-Images für virtuelle Maschinen

Unterstützte Citrix ADC Azure Virtual Machine Images für die Bereitstellung

Verwenden Sie das Azure-Image für virtuelle Computer, das mindestens drei Netzwerkkarten unterstützt. Die Bereitstellung der Citrix ADC VPX VPX-Instanz wird nur in den Premium- und Advanced-Editionen unterstützt. Weitere Informationen zu den Imagetypen von virtuellen Azure-Maschinen finden Sie unter:Allgemeine Größen virtueller Maschinen.

Im Folgenden sind die empfohlenen VM-Größen für die Provisioning:

-

Standard_DS3_v2

-

Standard_B2ms

-

Standard_DS4_v2

Richtlinien zur Port-Nutzung

Benutzer können mehr eingehende und ausgehende Regeln auf dem Citrix Gateway konfigurieren, während sie die Citrix ADC VPX VPX-Instanz erstellen oder nachdem die virtuelle Maschine bereitgestellt wurde. Jede eingehende und ausgehende Regel ist einem öffentlichen und einem privaten Port zugeordnet.

Beachten Sie vor der Konfiguration von NSG-Regeln die folgenden Richtlinien bezüglich der Portnummern, die Benutzer verwenden können:

-

Die Citrix ADC VPX-Instanz reserviert die folgenden Ports. Benutzer können diese nicht als private Ports definieren, wenn sie die öffentliche IP-Adresse für Anfragen aus dem Internet verwenden. Ports 21, 22, 80, 443, 8080, 67, 161, 179, 500, 520, 3003, 3008, 3009, 3010, 3011, 4001, 5061, 9000, 7000. Wenn Benutzer jedoch möchten, dass mit dem Internet verbundene Dienste wie die VIP einen Standardport verwenden (z. B. Port 443), müssen Benutzer mithilfe der NSG eine Portzuordnung erstellen. Der Standardport wird dann einem anderen Port zugeordnet, der auf dem Citrix ADC VPX für diesen VIP-Dienst konfiguriert ist. Beispielsweise kann ein VIP-Dienst auf Port 8443 der VPX-Instanz ausgeführt werden, wird aber dem öffentlichen Port 443 zugeordnet. Wenn der Benutzer also über die Public IP auf Port 443 zugreift, wird die Anforderung an den privaten Port 8443 weitergeleitet.

-

Die öffentliche IP-Adresse unterstützt keine Protokolle, in denen die Portzuordnung dynamisch geöffnet wird, wie passives FTP oder ALG.

-

Hochverfügbarkeit funktioniert nicht für Datenverkehr, der eine öffentliche IP-Adresse (PIP) verwendet, die einer VPX-Instanz zugeordnet ist, anstelle eines auf dem Azure-Load Balancer konfigurierten PIP. Weitere Informationen finden Sie unter:Konfigurieren eines Hochverfügbarkeits-Setups mit einer einzelnen IP-Adresse und einer einzelnen NIC.

-

In einer Citrix Gateway Gateway-Bereitstellung müssen Benutzer keine SNIP-Adresse konfigurieren, da das NSIP als SNIP verwendet werden kann, wenn kein SNIP konfiguriert ist. Benutzer müssen die VIP-Adresse mithilfe der NSIP-Adresse und einer nicht standardmäßigen Portnummer konfigurieren. Für die Rückrufkonfiguration auf dem Backend-Server muss die VIP-Port-Nummer zusammen mit der VIP-URL angegeben werden (z. B.

url: port).

Hinweis:

Im Azure Resource Manager ist eine Citrix ADC VPX VPX-Instanz mit zwei IP-Adressen verknüpft - einer öffentlichen IP-Adresse (PIP) und einer internen IP-Adresse. Während der externe Datenverkehr mit dem PIP verbunden ist, ist die interne IP-Adresse oder der NSIP nicht routingfähig. Verwenden Sie zur Konfiguration eines VIP in VPX die interne IP-Adresse (NSIP) und einen der verfügbaren freien Ports. Verwenden Sie den PIP nicht zur Konfiguration eines VIP. Wenn beispielsweise der NSIP einer Citrix ADC VPX VPX-Instanz 10.1.0.3 ist und ein verfügbarer freier Port 10022 ist, können Benutzer eine VIP konfigurieren, indem sie die Kombination 10.1.0. 3:10022 (NSIP-Adresse + Port) bereitstellen.

In diesem Artikel

- Beiträge von

- Übersicht

- Citrix VPX

- Microsoft Azure

- Azure-Terminologie

- Anwendungsfälle

- Erweiterung des Rechenzentrums mit Autoscale

- Vorteile von Autoscaling

- Autoscaling von Citrix ADC VPX in Microsoft Azure mithilfe der Citrix ADM Autoscaling-Architektur

- So funktioniert Autoscaling

- Automatische Skalierung der Konfiguration

- Schritt 1: Initialisieren Sie die Autoscale-Konfiguration in Citrix ADM

- Schritt 2: Autoscale-Parameter konfigurieren

- Schritt 3: Konfigurieren von Lizenzen für die Bereitstellung von Citrix ADC ADC-Instanzen

- Schritt 4: Cloud-Parameter konfigurieren

- Schritt 5: Konfigurieren einer Anwendung für die Autoscale-Gruppe

- Ändern der Autoscale-Gruppenkonfiguration

- ARM-Vorlagen (Azure Resource Manager)

- Voraussetzungen

- Voraussetzungen für Azure Autoscale

- Einschränkungen

- Von Azure-VPX unterstützte Modelle und Lizenzierung

- Unterstützte Citrix ADC Azure-Images für virtuelle Maschinen

- Richtlinien zur Port-Nutzung