Bereitstellungshandbuch Citrix ADC VPX auf Azure — GSLB

Beiträge von

Autor: Blake Schindler, Solutions Architect

Übersicht

Citrix ADC ist eine Lösung für die Anwendungsbereitstellung und den Lastausgleich, die eine qualitativ hochwertige Benutzererfahrung für Web-, herkömmliche und Cloud-native Anwendungen bietet, unabhängig davon, wo sie gehostet werden. Es ist in einer Vielzahl von Formfaktoren und Bereitstellungsoptionen erhältlich, ohne Benutzer an eine einzige Konfiguration oder Cloud zu binden. Die gepoolte Kapazitätslizenzierung ermöglicht die Verschiebung von Kapazität zwischen Cloud-Bereitstellungen.

Als unbestrittener Marktführer bei der Bereitstellung von Diensten und Anwendungen wird Citrix ADC in Tausenden von Netzwerken auf der ganzen Welt eingesetzt, um die Bereitstellung aller Unternehmens- und Cloud-Services zu optimieren, zu sichern und zu steuern. Citrix ADC wird direkt vor Web- und Datenbankservern bereitgestellt und kombiniert High-Speed-Load Balancing und Content-Switching, HTTP-Komprimierung, Content-Caching, SSL-Beschleunigung, Transparenz des Anwendungsflusses und eine leistungsstarke Anwendungs-Firewall zu einer integrierten, benutzerfreundlichen Plattform. Die Erfüllung von SLAs wird durch eine durchgängige Überwachung erheblich vereinfacht, die Netzwerkdaten in umsetzbare Business Intelligence umwandelt. Citrix ADC ermöglicht die Definition und Verwaltung von Richtlinien mithilfe einer einfachen deklarativen Policy-Engine ohne Programmierkenntnisse.

Citrix VPX

Das Citrix ADC VPX Produkt ist eine virtuelle Appliance, die auf einer Vielzahl von Virtualisierungs- und Cloud-Plattformen gehostet werden kann:

-

Citrix Hypervisor

-

VMware ESX

-

Microsoft Hyper-V

-

Linux KVM

-

Amazon Web Services

-

Microsoft Azure

-

Google Cloud Platform

Dieser Bereitstellungshandbuch konzentriert sich auf Citrix ADC VPX auf Microsoft Azure

Microsoft Azure

Microsoft Azure ist eine ständig wachsende Reihe von Cloud-Computing-Diensten, die Unternehmen bei der Bewältigung ihrer geschäftlichen Herausforderungen unterstützen sollen. Azure bietet Benutzern die Freiheit, Anwendungen in einem riesigen, globalen Netzwerk mithilfe ihrer bevorzugten Tools und Frameworks zu erstellen, zu verwalten und bereitzustellen. Mit Azure können Benutzer:

-

Seien Sie zukunftsfähig mit kontinuierlichen Innovationen von Microsoft, um ihre heutige Entwicklung und ihre Produktvisionen für morgen zu unterstützen.

-

Betreiben Sie eine Hybrid Cloud nahtlos vor Ort, in der Cloud und am Edge — Azure trifft Benutzer dort, wo sie sich gerade befinden.

-

Bauen Sie auf ihre Bedingungen auf mit dem Engagement von Azure für Open Source und Support für alle Sprachen und Frameworks auf, sodass Benutzer frei entwickeln können, wie sie möchten, und dort bereitstellen können, wo sie möchten.

-

Vertrauen Sie ihrer Cloud von Grund auf Sicherheit an — unterstützt von einem Expertenteam und proaktiver, branchenführender Compliance, der Unternehmen, Regierungen und Startups vertrauen.

Azure-Terminologie

Im Folgenden finden Sie eine kurze Beschreibung der wichtigsten in diesem Dokument verwendeten Begriffe, mit denen die Benutzer vertraut sein müssen:

-

Azure Load Balancer — Azure Load Balancer ist eine Ressource, die eingehenden Datenverkehr auf Computer in einem Netzwerk verteilt. Der Datenverkehr wird auf virtuelle Maschinen verteilt, die in einem Lastausgleichssatz definiert sind. Ein Load Balancer kann extern oder mit dem Internet verbunden sein oder intern sein.

-

Azure Resource Manager (ARM) — ARM ist das neue Verwaltungsframework für Dienste in Azure. Azure Load Balancer wird mit ARM-basierten APIs und Tools verwaltet.

-

Back-End-Adresspool — IP-Adressen, die mit der Netzwerkkarte der virtuellen Maschine verknüpft sind, auf die die Last verteilt wird.

-

BLOB - Binary Large Object — Jedes binäre Objekt wie eine Datei oder ein Image, das im Azure-Speicher gespeichert werden kann.

-

Front-End-IP-Konfiguration — Ein Azure Load Balancer kann eine oder mehrere Front-End-IP-Adressen enthalten, die auch als virtuelle IPs (VIPs) bezeichnet werden. Diese IP-Adressen dienen als Eindringen für den Datenverkehr.

-

Öffentliche IP auf Instanzebene (ILPIP) — Ein ILPIP ist eine öffentliche IP-Adresse, die Benutzer direkt einer virtuellen Maschine oder Rolleninstanz zuweisen können, anstatt dem Cloud-Dienst, in dem sich die virtuelle Maschine oder Rolleninstanz befindet. Dies tritt nicht an die Stelle der VIP (virtuelle IP), die ihrem Cloud-Dienst zugewiesen ist. Es handelt sich vielmehr um eine zusätzliche IP-Adresse, die verwendet werden kann, um eine direkte Verbindung zu einer virtuellen Maschine oder Rolleninstanz herzustellen.

Hinweis:

In der Vergangenheit wurde ein ILPIP als PIP bezeichnet, was für public IP steht.

-

Eingehende NAT-Regeln — Dies enthält Regeln, die einen öffentlichen Port auf dem Load Balancer einem Port für eine bestimmte virtuelle Maschine im Back-End-Adresspool zuordnen.

-

IP-config - Es kann als ein IP-Adresspaar (öffentliche IP und private IP) definiert werden, das mit einer einzelnen NIC verknüpft ist. In einer IP-Konfiguration kann die öffentliche IP-Adresse NULL sein. Jeder Netzwerkkarte können mehrere IP-Konfigurationen zugeordnet sein, die bis zu 255 sein können.

-

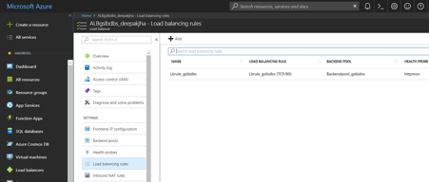

Load Balancing-Regeln — Eine Regeleigenschaft, die eine bestimmte Front-End-IP- und Port-Kombination einer Gruppe von Back-End-IP-Adressen und Portkombinationen zuordnet. Mit einer einzigen Definition einer Load Balancer-Ressource können Benutzer mehrere Load Balancing-Regeln definieren, wobei jede Regel eine Kombination aus Front-End-IP und Port sowie Back-End-IP und Port widerspiegelt, die mit virtuellen Maschinen verknüpft sind.

-

Network Security Group (NSG) — NSG enthält eine Liste von Regeln für die Zugriffskontrollliste (ACL), die Netzwerkverkehr zu VM-Instanzen in einem virtuellen Netzwerk zulassen oder verweigern. NSGs können entweder Subnetzen oder einzelnen Instanzen virtueller Maschinen innerhalb dieses Subnetzes zugeordnet werden. Wenn eine NSG einem Subnetz zugeordnet ist, gelten die ACL-Regeln für alle VM-Instanzen in diesem Subnetz. Darüber hinaus kann der Datenverkehr zu einer einzelnen virtuellen Maschine weiter eingeschränkt werden, indem eine NSG direkt mit dieser virtuellen Maschine verknüpft wird.

-

Private IP-Adressen — Wird für die Kommunikation innerhalb eines virtuellen Azure-Netzwerks und eines on-premises Benutzernetzwerks verwendet, wenn ein VPN-Gateway verwendet wird, um ein Benutzernetzwerk auf Azure zu erweitern. Private IP-Adressen ermöglichen Azure-Ressourcen die Kommunikation mit anderen Ressourcen in einem virtuellen Netzwerk oder einem on-premises Netzwerk über ein VPN-Gateway oder eine ExpressRoute-Verbindung, ohne eine mit dem Internet erreichbare IP-Adresse zu verwenden. Im Azure Resource Manager Bereitstellungsmodell ist eine private IP-Adresse den folgenden Arten von Azure-Ressourcen zugeordnet: virtuelle Maschinen, interne Lastausgleichsdienste (ILBs) und Anwendungsgateways.

-

Probes — Dies enthält Health Probes, die zur Überprüfung der Verfügbarkeit von VM-Instanzen im Back-End-Adresspool verwendet werden. Wenn eine bestimmte virtuelle Maschine für einige Zeit nicht auf Health Probes reagiert, wird sie aus dem Datenverkehr genommen. Mithilfe von Sonden können Benutzer den Zustand virtueller Instanzen verfolgen. Wenn eine Integritätsuntersuchung fehlschlägt, wird die virtuelle Instanz automatisch aus der Rotation genommen.

-

Öffentliche IP-Adressen (PIP) — PIP wird für die Kommunikation mit dem Internet verwendet, einschließlich öffentlicher Azure-Dienste, und ist mit virtuellen Maschinen, mit dem Internet verbundenen Load Balancern, VPN-Gateways und Anwendungs-Gateways verknüpft.

-

Region - Ein Gebiet innerhalb einer Geographie, das keine nationalen Grenzen überschreitet und ein oder mehrere Rechenzentren enthält. Preise, regionale Dienstleistungen und Angebotsarten werden auf regionaler Ebene angezeigt. Eine Region wird in der Regel mit einer anderen Region gepaart, die bis zu mehreren hundert Meilen entfernt sein kann, um ein regionales Paar zu bilden. Regionale Paare können als Mechanismus für Disaster Recovery und Hochverfügbarkeitsszenarien verwendet werden. Auch allgemein als Standort bezeichnet.

-

Ressourcengruppe — Ein Container in Resource Manager, der verwandte Ressourcen für eine Anwendung enthält. Die Ressourcengruppe kann alle Ressourcen für eine Anwendung oder nur die Ressourcen enthalten, die logisch gruppiert sind.

-

Speicherkonto — Ein Azure-Speicherkonto ermöglicht Benutzern Zugriff auf die Blob-, Warteschlange-, Tabellen- und Dateidienste in Azure Storage. Ein Benutzerspeicherkonto stellt den eindeutigen Namespace für Azure-Benutzerspeicherdatenobjekte bereit.

-

Virtuelle Maschine — Die Software-Implementierung eines physischen Computers, auf dem ein Betriebssystem ausgeführt wird. Mehrere virtuelle Maschinen können gleichzeitig auf derselben Hardware ausgeführt werden. In Azure sind virtuelle Maschinen in verschiedenen Größen verfügbar.

-

Virtuelles Netzwerk — Ein virtuelles Azure-Netzwerk ist eine Darstellung eines Benutzernetzwerks in der Cloud. Es ist eine logische Isolierung der Azure-Cloud, die für ein Benutzerabonnement reserviert ist. Benutzer können die IP-Adressblöcke, DNS-Einstellungen, Sicherheitsrichtlinien und Routing-Tabellen in diesem Netzwerk vollständig kontrollieren. Benutzer können ihr VNet auch weiter in Subnetze segmentieren und virtuelle Azure IaaS-Maschinen und Cloud-Dienste (PaaS-Rolleninstanzen) starten. Außerdem können Benutzer das virtuelle Netzwerk mithilfe einer der in Azure verfügbaren Konnektivitätsoptionen mit ihrem on-premises Netzwerk verbinden. Im Wesentlichen können Benutzer ihr Netzwerk auf Azure erweitern, mit vollständiger Kontrolle über IP-Adressblöcke mit dem Vorteil der Unternehmensgröße, die Azure bietet.

Anwendungsfälle

Im Vergleich zu alternativen Lösungen, bei denen jeder Dienst als separate virtuelle Appliance bereitgestellt werden muss, kombiniert Citrix ADC auf Azure L4-Lastausgleich, L7-Verkehrsmanagement, Serveroffload, Anwendungsbeschleunigung, Anwendungssicherheit und andere wichtige Funktionen zur Anwendungsbereitstellung in einem einzigen VPX -Instanz, bequem über den Azure Marketplace verfügbar. Darüber hinaus wird alles von einem einzigen Richtlinienframework geregelt und mit den gleichen, leistungsstarken Tools verwaltet, die für die Verwaltung lokaler Citrix ADC-Bereitstellungen verwendet werden. Das Nettoergebnis ist, dass Citrix ADC auf Azure mehrere überzeugende Anwendungsfälle ermöglicht, die nicht nur die unmittelbaren Anforderungen heutiger Unternehmen unterstützen, sondern auch die kontinuierliche Entwicklung von Legacy-Computing-Infrastrukturen zu Cloud-Rechenzentren für Unternehmen.

Globaler Serverlastenausgleich (GSLB)

Global Server Load Balancing (GSLB) ist für viele unserer Kunden enorm. Diese Unternehmen verfügen über eine lokale Rechenzentrumspräsenz, die regionale Kunden bedient. Angesichts der steigenden Nachfrage nach ihrem Unternehmen möchten sie ihre Präsenz jetzt weltweit in AWS und Azure skalieren und bereitstellen und gleichzeitig ihre lokale Präsenz für regionale Kunden aufrechterhalten. All dies möchten Kunden auch mit automatisierten Konfigurationen tun. Daher suchen sie nach einer Lösung, die sich schnell an sich ändernde Geschäftsanforderungen oder Veränderungen auf dem Weltmarkt anpassen kann.

Mit Citrix ADC auf der Seite des Netzwerkadministrators können Kunden das Global Load Balancing (GLB) StyleBook verwenden, um Anwendungen sowohl vor Ort als auch in der Cloud zu konfigurieren, und dieselbe Konfiguration kann mit Citrix ADM in die Cloud übertragen werden. Benutzer können je nach Nähe zur GSLB entweder lokale oder Cloud-Ressourcen erreichen. Dies ermöglicht ein nahtloses Erlebnis, unabhängig davon, wo sich die Benutzer auf der Welt befinden.

Deployment-Typen

Multi-NIC Multi-IP-Bereitstellung (Drei-NIC-Bereitstellung)

-

Anwendungsfälle

-

Multi-NIC-Multi-IP-Bereitstellungen (drei Netzwerkkarten) werden verwendet, um eine echte Isolierung des Daten- und Verwaltungsdatenverkehrs zu erreichen

-

Multi-NIC-Multi-IP-Bereitstellungen (Three-NIC) verbessern auch die Skalierbarkeit und Leistung des ADC.

-

Multi-NIC Multi-IP (Three-NIC) -Bereitstellungen werden in Netzwerkanwendungen verwendet, bei denen der Durchsatz normalerweise 1 Gbit/s oder höher beträgt und eine Bereitstellung mit drei Netzwerkkarten empfohlen

-

Multi-NIC-Multi-IP-Bereitstellungen (Three-NIC) werden auch in Netzwerkanwendungen für die WAF-Bereitstellung verwendet

-

Multi-NIC-Multi-IP-Bereitstellung (drei Netzwerkkarten) für GSLB

Kunden würden möglicherweise eine Bereitstellung mit drei Netzwerkkarten bereitstellen, wenn sie in einer Produktionsumgebung eingesetzt werden, in der Sicherheit, Redundanz, Verfügbarkeit, Kapazität und Skalierbarkeit entscheidend sind. Bei dieser Bereitstellungsmethode sind Komplexität und einfache Verwaltung für die Benutzer kein kritisches Problem.

Bereitstellung von Azure Resource Manager (ARM) -Vorlagen

Kunden würden mithilfe von Azure Resource Manager (ARM) -Vorlagen bereitstellen, wenn sie ihre Bereitstellungen anpassen oder ihre Bereitstellungen automatisieren.

Schritte für die Bereitstellung

Wenn Benutzer eine Citrix ADC VPX VPX-Instanz auf einem Microsoft Azure Resource Manager (ARM) bereitstellen, können sie die Cloud-Computing-Funktionen von Azure verwenden und Citrix ADC Load Balancing- und Verkehrsmanagementfunktionen für ihre Geschäftsanforderungen verwenden. Benutzer können Citrix ADC VPX VPX-Instanzen in Azure Resource Manager entweder als eigenständige Instanzen oder als Hochverfügbarkeitspaare im Aktiv-Standby-Modus bereitstellen.

Benutzer können jedoch eine Citrix ADC VPX VPX-Instanz auf Microsoft Azure auf zwei Arten bereitstellen:

-

Über den Azure Marketplace. Citrix ADC VPX ist eine virtuelle Appliance, die als Image in Microsoft Azure Marketplace zur Verfügung steht. Citrix ADC ARM-Vorlagen sind im Azure Marketplace für eigenständige und HA-Bereitstellungstypen verfügbar.

-

Verwenden der auf GitHub verfügbaren JSON-Vorlage Citrix ADC Azure Resource Manager (ARM). Weitere Informationen finden Sie im GitHub-Repository für Citrix ADC Azure-Vorlagen.

So funktioniert eine Citrix ADC VPX VPX-Instanz in Azure

In einer on-premises Bereitstellung benötigt eine Citrix ADC VPX-Instanz mindestens drei IP-Adressen:

-

Verwaltungs-IP-Adresse, NSIP-Adresse genannt

-

Subnetz-IP (SNIP) -Adresse für die Kommunikation mit der Serverfarm

-

Virtual Server IP (VIP) Adresse für die Annahme von Clientanforderungen

Weitere Informationen finden Sie unter: Netzwerkarchitektur für Citrix ADC VPX VPX-Instances auf Microsoft Azure.

Hinweis:

Virtuelle VPX-Appliances können auf jedem Instanztyp bereitgestellt werden, der über zwei oder mehr Kerne und mehr als 2 GB Speicher verfügt.

In einer Azure-Bereitstellung können Benutzer eine Citrix ADC VPX VPX-Instanz in Azure auf drei Arten bereitstellen:

-

Multi-NC-Multi-IP-Architektur

-

Multi-IP-Architektur einer einzelnen NIC

-

ARM-Vorlagen (Azure Resource Manager)

Abhängig von den Anforderungen können Benutzer jeden dieser unterstützten Architekturtypen bereitstellen.

Multi-NIC Multi-IP-Architektur (drei Netzwerkkarten)

Bei diesem Bereitstellungstyp können Benutzer mehr als eine Netzwerkschnittstelle (NICs) an eine VPX-Instanz angeschlossen haben. Jede NIC kann eine oder mehrere IP-Konfigurationen haben - statische oder dynamische öffentliche und private IP-Adressen, die ihr zugewiesen sind.

Beziehen Sie sich auf die folgenden Anwendungsfälle:

Konfiguration eines Hochverfügbarkeits-Setups mit mehreren IP-Adressen und Netzwerkkarten

In einer Microsoft Azure-Bereitstellung wird eine Hochverfügbarkeitskonfiguration von zwei Citrix ADC VPX-Instanzen mit Azure Load Balancer (ALB) erreicht. Dies wird durch die Konfiguration einer Health Probe auf ALB erreicht, die jede VPX-Instanz überwacht, indem alle 5 Sekunden Integritätsprüfungen an primäre und sekundäre Instanzen gesendet werden.

In diesem Setup reagiert nur der primäre Knoten auf Integritätssonden und der sekundäre nicht. Sobald der Primärserver die Antwort an den Integritätstest sendet, beginnt die ALB den Datenverkehr an die Instanz zu senden. Wenn die primäre Instanz zwei aufeinander folgende Integritätstests nicht besteht, leitet ALB keinen Datenverkehr an diese Instanz um. Beim Failover reagiert die neue primäre Instanz auf Integritätstests und der ALB leitet den Datenverkehr an ihn weiter. Die standardmäßige VPX-Hochverfügbarkeits-Failover-Zeit beträgt drei Sekunden. Die gesamte Failover-Zeit, die für die Verkehrsumschaltung auftreten kann, kann maximal 13 Sekunden betragen.

Benutzer können ein Paar Citrix ADC VPX VPX-Instanzen mit mehreren Netzwerkkarten in einem Aktiv-Passiv-Hochverfügbarkeits-Setup (HA) in Azure bereitstellen. Jede NIC kann mehrere IP-Adressen enthalten.

Für eine Hochverfügbarkeitsbereitstellung mit mehreren NIC stehen folgende Optionen zur Verfügung:

-

Hohe Verfügbarkeit mit Azure-Verfügbarkeitssatz

-

Hochverfügbarkeit mit Azure Availability Zones

Weitere Informationen zu Azure Availability Set und Availability Zones finden Sie in der Azure-Dokumentation: Verfügbarkeit von virtuellen Linux-Maschinen verwalten.

Hochverfügbarkeit mit Availability Set

Ein Hochverfügbarkeits-Setup unter Verwendung eines Verfügbarkeitssatzes muss die folgenden Anforderungen erfüllen:

-

Eine HA Independent Network Configuration (INC) Konfiguration

-

Der Azure Load Balancer (ALB) im DSR-Modus (Direct Server Return)

Der gesamte Datenverkehr geht durch den primären Knoten. Der sekundäre Knoten bleibt im Standbymodus, bis der primäre Knoten ausfällt.

Hinweis:

Damit eine Citrix VPX-Hochverfügbarkeitsbereitstellung in der Azure-Cloud funktioniert, benötigen Benutzer eine Floating Public IP (PIP), die zwischen den beiden VPX-Knoten verschoben werden kann. Der Azure Load Balancer (ALB) stellt dieses schwebende PIP bereit, das im Falle eines Failovers automatisch auf den zweiten Knoten verschoben wird.

In einer Aktiv-Passiv-Bereitstellung werden die öffentlichen ALB-Front-End-IP-Adressen (PIP) als VIP-Adressen in jedem VPX-Knoten hinzugefügt. In einer HA-INC-Konfiguration sind die VIP-Adressen Floating und die SNIP-Adressen sind instanzspezifisch.

Benutzer können ein VPX-Paar im Aktiv-Passiv-Hochverfügbarkeitsmodus auf zwei Arten bereitstellen, indem sie Folgendes verwenden:

-

Citrix ADC VPX Standard Hochverfügbarkeitsvorlage: Verwenden Sie diese Option, um ein HA-Paar mit der Standardoption von drei Subnetzen und sechs Netzwerkkarten zu konfigurieren.

-

Windows PowerShell Befehle: Verwenden Sie diese Option, um ein HA-Paar entsprechend Ihren Subnetz- und NIC-Anforderungen zu konfigurieren.

In diesem Abschnitt wird beschrieben, wie Sie ein VPX-Paar im Aktiv-Passiv-HA-Setup mithilfe der Citrix-Vorlage bereitstellen. Informationen zur Bereitstellung mit PowerShell-Befehlen finden Sie unter Konfigurieren eines Hochverfügbarkeits-Setups mit mehreren IP-Adressen und Netzwerkkarten mithilfe von PowerShell-Befehlen.

Konfiguration von HA-INC-Knoten mithilfe der Citrix High Availability-

Benutzer können mithilfe der Standardvorlage schnell und effizient zwei VPX-Instanzen im HA-INC-Modus bereitstellen. Die Vorlage erstellt zwei Knoten mit drei Subnetzen und sechs NICs. Die Subnetze sind für Management-, Client- und serverseitigen Datenverkehr vorgesehen, und jedes Subnetz verfügt über zwei Netzwerkkarten für beide VPX-Instanzen.

Führen Sie die folgenden Schritte aus, um die Vorlage zu starten und ein hochverfügbarkeitsfähiges VPX-Paar mithilfe von Azure Availability Sets bereitzustellen.

-

Wählen Sie in Azure Marketplace die Citrix Lösungsvorlage aus, und starten Sie sie. Die Vorlage wird angezeigt.

-

Stellen Sie sicher, dass der Bereitstellungstyp Resource Manager ist, und wählen Sie Erstellenaus.

-

Die Seite Grundlagen wird angezeigt. Erstellen Sie eine Ressourcengruppe, und wählen Sie OK.

-

Die Seite Allgemeine Einstellungen wird angezeigt. Geben Sie die Details ein, und wählen Sie OKaus.

-

Die Seite Netzwerkeinstellung wird angezeigt. Überprüfen Sie die VNet- und Subnetz-Konfigurationen, bearbeiten Sie die erforderlichen Einstellungen und wählen Sie OKaus.

-

Die Seite Zusammenfassung wird angezeigt. Überprüfen Sie die Konfiguration und bearbeiten Sie entsprechend. Wählen Sie zur Bestätigung OK aus.

-

Die Seite Kaufen wird angezeigt. Wählen Sie Kaufen, um die Bereitstellung abzuschließen.

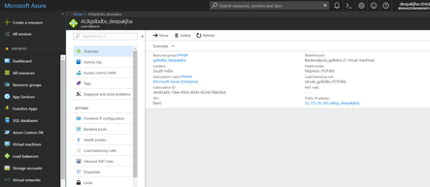

Es kann einen Moment dauern, bis die Azure Resource Group mit den erforderlichen Konfigurationen erstellt wurde. Wählen Sie nach Abschluss die Ressourcengruppe im Azure-Portal aus, um die Konfigurationsdetails wie LB-Regeln, Back-End-Pools und Health Probes anzuzeigen. Das Hochverfügbarkeitspaar wird als ns-vpx0 und ns-vpx1 angezeigt.

Wenn weitere Änderungen für das HA-Setup erforderlich sind, z. B. das Erstellen weiterer Sicherheitsregeln und Ports, können Benutzer dies über das Azure-Portal tun.

Als Nächstes müssen Benutzer den virtuellen Lastausgleichsserver mit der öffentlichen Frontend-IP-Adresse (PIP) der ALBauf dem primären Knoten konfigurieren. Um die ALB-PIP zu finden, wählen Sie ALB > Frontend-IP-Konfiguration.

Weitere Informationen zum Konfigurieren des virtuellen Lastausgleichsservers finden Sie im Abschnitt Ressourcen .

Ressourcen:

Die folgenden Links enthalten zusätzliche Informationen zur HA-Bereitstellung und Konfiguration virtueller Server (virtueller Server):

Verwandte Ressourcen:

Hohe Verfügbarkeit mit Availability Zones

Azure Availability Zones sind fehlerisolierte Standorte in einer Azure-Region, die redundante Stromversorgung, Kühlung und Netzwerke bieten und die Ausfallsicherheit erhöhen. Nur bestimmte Azure-Regionen unterstützen Availability Zones. Weitere Informationen finden Sie unter:Regionen und Availability Zones in Azure.

Benutzer können ein VPX-Paar im Hochverfügbarkeitsmodus bereitstellen, indem sie die Vorlage „NetScaler 13.0 HA using Availability Zones“ verwenden, die im Azure Marketplace verfügbar ist.

Führen Sie die folgenden Schritte aus, um die Vorlage zu starten und ein hochverfügbarkeitsfähiges VPX-Paar mithilfe von Azure Availability Zones bereitzustellen.

-

Wählen Sie in Azure Marketplace die Citrix Lösungsvorlage aus, und starten Sie sie.

-

Stellen Sie sicher, dass der Bereitstellungstyp Resource Manager ist, und wählen Sie Erstellenaus.

-

Die Seite Grundlagen wird angezeigt. Geben Sie die Details ein und klicken Sie auf OK.

Hinweis:

Stellen Sie sicher, dass eine Azure-Region ausgewählt ist, die Availability Zones Weitere Informationen zu Regionen, die Availability Zones unterstützen, finden Sie unter Regionen und Availability Zones in Azure.

-

Die Seite Allgemeine Einstellungen wird angezeigt. Geben Sie die Details ein, und wählen Sie OKaus.

-

Die Seite Netzwerkeinstellung wird angezeigt. Überprüfen Sie die VNet- und Subnetz-Konfigurationen, bearbeiten Sie die erforderlichen Einstellungen und wählen Sie OKaus.

-

Die Seite Zusammenfassung wird angezeigt. Überprüfen Sie die Konfiguration und bearbeiten Sie entsprechend. Wählen Sie zur Bestätigung OK aus.

-

Die Seite Kaufen wird angezeigt. Wählen Sie Kaufen, um die Bereitstellung abzuschließen.

Es kann einen Moment dauern, bis die Azure Resource Group mit den erforderlichen Konfigurationen erstellt wurde. Wählen Sie nach Abschluss die Ressourcengruppe aus, um die Konfigurationsdetails wie LB-Regeln, Back-End-Pools und Integritätsprüfungen im Azure-Portal anzuzeigen. Das Hochverfügbarkeitspaar wird als ns-vpx0 und ns-vpx1 angezeigt. Benutzer können den Standort auch in der Spalte Standort sehen.

Wenn weitere Änderungen für das HA-Setup erforderlich sind, z. B. das Erstellen weiterer Sicherheitsregeln und Ports, können Benutzer dies über das Azure-Portal tun.

ARM-Vorlagen (Azure Resource Manager)

Das GitHub-Repository für Citrix ADC ARM-Vorlagen (Azure Resource Manager) hostetCitrix ADC Azure-Vorlagen für die Bereitstellung von Citrix ADC in Microsoft Azure Cloud Services. Alle Vorlagen im Repository werden vom Citrix ADC Engineering-Team entwickelt und verwaltet.

Jede Vorlage in diesem Repository hat eine gemeinsame Dokumentation, die die Verwendung und Architektur der Vorlage beschreibt. Die Vorlagen versuchen, die empfohlene Bereitstellungsarchitektur des Citrix ADC VPX zu kodifizieren oder den Benutzer in den Citrix ADC einzuführen oder eine bestimmte Funktion, Edition oder Option zu demonstrieren. Benutzer können die Vorlagen wiederverwenden, modifizieren oder erweitern, um sie an ihre speziellen Produktions- und Testanforderungen anzupassen. Für die meisten Vorlagen sind ausreichende Abonnements für portal.azure.com erforderlich, um Ressourcen zu erstellen und Vorlagen bereitzustellen.

Citrix ADC VPX Azure Resource Manager (ARM) -Vorlagen wurden entwickelt, um eine einfache und konsistente Bereitstellung eigenständiger Citrix ADC VPX zu gewährleisten. Diese Vorlagen erhöhen die Zuverlässigkeit und Systemverfügbarkeit mit integrierter Redundanz. Diese ARM-Vorlagen unterstützen Bring Your Own License (BYOL) oder stündlich basierte Auswahlen. Die Wahl der Auswahl wird entweder in der Beschreibung der Vorlage erwähnt oder während der Template-Bereitstellung angeboten.

Weitere Informationen zum Bereitstellen einer Citrix ADC VPX VPX-Instanz in Microsoft Azure mithilfe von ARM-Vorlagen (Azure Resource Manager) finden Sie unter Citrix ADC Azure Templates.

Citrix ADC GSLB und domänenbasierte Services Back-End Autoscale mit Cloud Load Balancer

Überblick über GSL und DBS

Citrix ADC GSLB unterstützt die Verwendung von DBS (Domain Based Services) für Cloud-Lastausgleichsdienste. Dies ermöglicht die automatische Erkennung dynamischer Cloud-Dienste mithilfe einer Cloud-Load-Balancer-Lösung. Mit dieser Konfiguration kann Citrix ADC Global Server Load Balancing Domain Name Based Services (GSLB DBS) in einer Active-Active Umgebung implementieren. DBS ermöglicht die Skalierung von Back-End-Ressourcen in Microsoft Azure-Umgebungen ab der DNS-Erkennung. Dieser Abschnitt behandelt Integrationen zwischen Citrix ADC in den Azure Auto Scaling-Umgebungen. Der letzte Abschnitt des Dokuments beschreibt die Möglichkeit, ein HA-Paar von Citrix ADCs einzurichten, die sich über zwei verschiedene Availability Zones (AZs) erstrecken, die für eine Azure-Region spezifisch sind.

Auf Domainnamen basierende Dienste — Azure ALB

GLSB DBS verwendet den FQDN des Benutzers Azure Load Balancer, um die GSLB-Dienstgruppen dynamisch zu aktualisieren, um die Backend-Server einzubeziehen, die in Azure erstellt und gelöscht werden. Um diese Funktion zu konfigurieren, verweisen Benutzer den Citrix ADC auf ihren Azure Load Balancer, um dynamisch an verschiedene Server in Azure weiterzuleiten. Sie können dies tun, ohne den Citrix ADC jedes Mal manuell aktualisieren zu müssen, wenn eine Instanz in Azure erstellt und gelöscht wird. Die Citrix ADC DBS-Funktion für GSLB Service Groups verwendet DNS-fähige Diensterkennung, um die Mitgliedsdienstressourcen des in der Autoscale-Gruppe identifizierten DBS-Namespaces zu ermitteln.

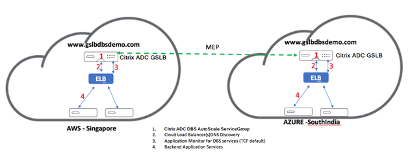

Diagramm: Citrix ADC GSLB DBS Autoscale-Komponenten mit Cloud Load Balancern

Azure-Komponenten konfigurieren

-

Melden Sie sich beim Benutzer Azure Portal an und erstellen Sie eine neue virtuelle Maschine aus einer Citrix ADC ADC-Vorlage

-

Erstellen eines Azure Load Balancer

-

Fügen Sie die erstellten Citrix ADC-Backend-Pools hinzu

-

Erstellen Sie einen Health Probe für Port 80.

Erstellen Sie eine Load Balancing-Regel mithilfe der vom Load Balancer erstellten Front-End-IP.

-

Protokoll: TCP

-

Backend-Anschluss: 80

-

Backend-Pool: Citrix ADC erstellt in Schritt 1

-

Health Probe: Erstellt in Schritt 4

-

Sitzungsbeständigkeit: Keine

-

Konfigurieren Sie den domänenbasierten Citrix ADC GSLB-Service

Die folgenden Konfigurationen fassen zusammen, was erforderlich ist, um domänenbasierte Dienste für die automatische Skalierung von ADCs in einer GSLB-fähigen Umgebung zu aktivieren.

Konfigurationen für das Verkehrsmanagement

Hinweis:

Es ist erforderlich, den Citrix ADC entweder mit einem Nameserver oder einem virtuellen DNS-Server zu konfigurieren, über den die ELB /ALB-Domänen für die DBS-Servicegruppen aufgelöst werden. Weitere Informationen zu Nameservern oder virtuellen DNS-Servern finden Sie unter: DNS NameServer

-

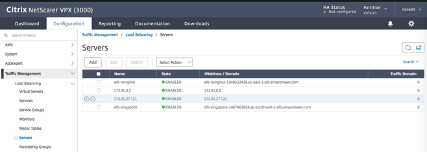

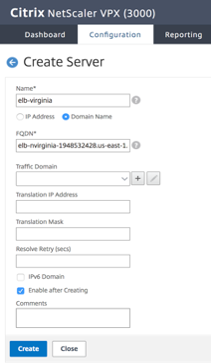

Navigieren Sie zuTraffic Management > Load Balancing > Server

-

Klicken Sie aufHinzufügen, um einen Server zu erstellen, und geben Sie einen Namen und FQDN an, die dem A-Eintrag (Domainname) in Azure für den Azure Load Balancer (ALB) entsprechen

-

Wiederholen Sie Schritt 2, um die zweite ALB aus der zweiten Ressource in Azure hinzuzufügen.

GSLB-Konfigurationen

-

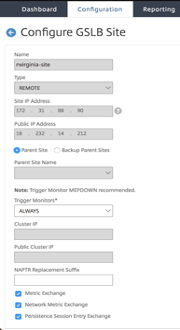

Klicken Sie auf die SchaltflächeHinzufügen, um eine GSLB-Site zu konfigurieren

-

Benennen Sie die Website.

Der Typ ist als Remote oder Local konfiguriert, basierend darauf, auf welchem Citrix ADC ADC-Benutzer die Site konfigurieren. Die IP-Adresse der Website ist die IP-Adresse für die GSLB-Website. Die GSLB-Site verwendet diese IP-Adresse, um mit den anderen GSLB-Sites zu kommunizieren. Die öffentliche IP-Adresse ist erforderlich, wenn Sie einen Cloud-Dienst verwenden, bei dem eine bestimmte IP auf einer externen Firewall oder einem NAT-Gerät gehostet wird. Die Site sollte als übergeordnete Site konfiguriert werden. Stellen Sie sicher, dass die Trigger-Monitore auf immer eingestellt sind. Stellen Sie außerdem sicher, dass Sie die drei Kästchen unten für Metrikaustausch, Netzwerkmetrikaustausch und Persistence Session Entry Exchange deaktivieren.

Citrix empfiehlt, dass Sie die Einstellung Trigger-Monitor auf MEPDOWN setzen. Weitere Informationen finden Sie unterKonfigurieren einer GSLB-Dienstgruppe.

-

Klicken Sie aufErstellen, wiederholen Sie die Schritte 3 und 4, um die GSLB-Site für den anderen Ressourcenstandort in Azure zu konfigurieren (dies kann auf demselben Citrix ADC konfiguriert werden)

-

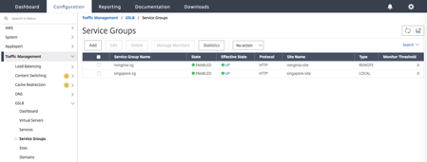

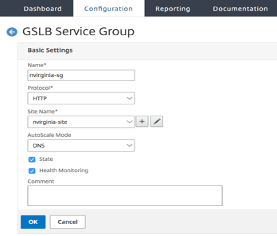

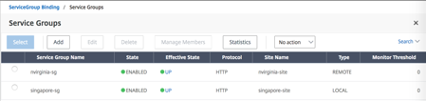

Navigieren Sie zuTraffic Management > GSLB > Servicegruppen

Klicken Sie aufHinzufügen, um eine Dienstgruppe hinzuzufügen. Benennen Sie die Dienstgruppe, verwenden Sie das HTTP-Protokoll, und wählen Sie dann unter Site-Name die entsprechende Site aus, die in den vorherigen Schritten erstellt wurde. Stellen Sie sicher, dass Sie den automatischen Skalierungsmodus als DNS konfigurieren und die Kontrollkästchen für die Status- und Integritätsüberwachung aktivieren. Klicken Sie aufOK, um die Dienstgruppe zu erstellen.

-

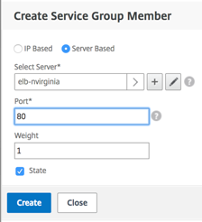

Klicken Sie aufDienstgruppenmitgliederund wählen SieServerbasiertaus. Wählen Sie den entsprechenden Elastic Load Balancing Server aus, der am Anfang des Run Guide konfiguriert wurde. Konfigurieren Sie den Datenverkehr so, dass er über Port 80 geht. Klicken Sie auf Erstellen.

-

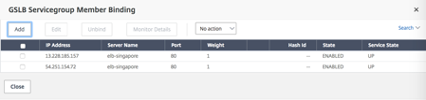

Die Dienstgruppe Member Binding sollte mit 2 Instances gefüllt werden, die sie vom Elastic Load Balancer empfängt.

-

Wiederholen Sie die Schritte 5 und 6, um die Dienstgruppe für den zweiten Ressourcenspeicherort in Azure zu konfigurieren. (Dies kann über dieselbe Citrix ADC-GUI erfolgen).

-

Der letzte Schritt besteht darin, einen virtuellen GSLB Server einzurichten. Navigieren Sie zu Traffic Management > GSLB > Virtuelle Server.

-

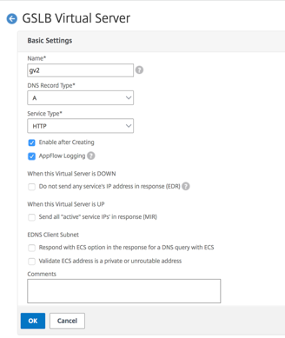

Klicken Sie aufHinzufügen, um den virtuellen Server zu erstellen. Nennen Sie den Server, DNS-Datensatztyp ist als A, Diensttyp als HTTP festgelegt, und aktivieren Sie die Kontrollkästchen Nach dem Erstellen aktivieren und AppFlow-Protokollierung. Klicken Sie aufOK, um den virtuellen GSLB Server zu erstellen.

-

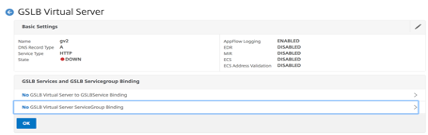

Sobald der virtuelle GSLB Server erstellt wurde, klicken Sie aufKeine GSLB Virtual Server ServiceGroup-Bindung.

-

VerwendenSie unter ServiceGroup-Bindung die Option Dienstgruppennamenauswählen, um die in den vorherigen Schritten erstellten Dienstgruppen auszuwählen und hinzuzufügen.

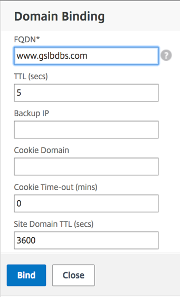

-

Konfigurieren Sie als Nächstes die GSLB-Domänenbindung für virtuelle Server, indem Sie aufKeine GSLB-Domänenbindung für virtuelle Konfigurieren Sie den FQDN und die Bindung, die restlichen Einstellungen können als Standardeinstellungen beibehalten werden.

-

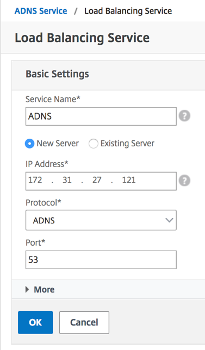

Konfigurieren Sie den ADNS-Dienst, indem Sie aufKein Dienstklicken. Fügen Sie einen Dienstnamen hinzu, klicken Sie aufNeuer Serverund geben Sie die IP-Adresse des ADNS-Servers ein. Wenn der Benutzer ADNS bereits konfiguriert ist, können BenutzerExisting Serverund dann den Benutzer ADNS aus dem Dropdown-Menü auswählen. Stellen Sie sicher, dass das Protokoll ADNS ist und der Datenverkehr so konfiguriert ist, dass er über Port 53 fließt.

-

Konfigurieren Sie die Methode als LEASTCONNECTION und die Sicherungsmethode als ROUNDROBIN.

-

Klicken Sie aufFertigund stellen Sie sicher, dass der Benutzer GSLB Virtual Server als Up angezeigt wird.

Globaler Citrix ADC Lastenausgleich für Hybrid- und Multi-Cloud-Bereitstellungen

Die Citrix ADC Hybrid- und Multi-Cloud-Lösung für den globalen Lastausgleich (GLB) ermöglicht es Benutzern, den Anwendungsdatenverkehr über mehrere Rechenzentren in Hybrid Clouds, mehreren Clouds und on-premises Bereitstellungen zu verteilen. Die Citrix ADC Hybrid- und Multi-Cloud-GLB-Lösung hilft Benutzern, ihr Load Balancing-Setup in Hybrid oder Multi-Cloud zu verwalten, ohne das vorhandene Setup zu ändern. Wenn Benutzer ein lokales Setup haben, können sie auch einige ihrer Dienste in der Cloud testen, indem sie die Citrix ADC Hybrid- und Multi-Cloud-GLB-Lösung verwenden, bevor sie vollständig in die Cloud migrieren. Beispielsweise können Benutzer nur einen kleinen Prozentsatz ihres Traffics in die Cloud weiterleiten und den größten Teil des Datenverkehrs on-premises abwickeln. Die Citrix ADC Hybrid- und Multi-Cloud-GLB-Lösung ermöglicht es Benutzern auch, Citrix ADC ADC-Instanzen über geografische Standorte hinweg von einer einzigen, einheitlichen Konsole aus zu verwalten und zu überwachen.

Eine Hybrid- und Multi-Cloud-Architektur kann auch die Gesamtleistung des Unternehmens verbessern, indem eine „Anbieterbindung“ vermieden wird und unterschiedliche Infrastrukturen verwendet werden, um die Bedürfnisse von Benutzerpartnern und Kunden zu erfüllen Mit einer Multi-Cloud-Architektur können Benutzer ihre Infrastrukturkosten besser verwalten, da sie jetzt nur noch für das bezahlen müssen, was sie nutzen. Benutzer können ihre Anwendungen auch besser skalieren, da sie die Infrastruktur jetzt bei Bedarf nutzen. Außerdem können Sie schnell von einer Cloud zur anderen wechseln, um die besten Angebote der einzelnen Anbieter zu nutzen.

Architektur der Citrix ADC Hybrid- und Multi-Cloud-GLB-Lösung

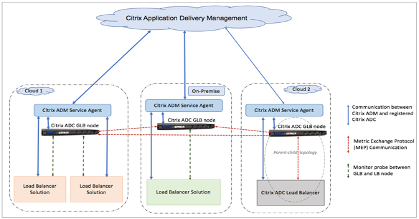

Das folgende Diagramm veranschaulicht die Architektur der Citrix ADC Hybrid- und Multi-Cloud-GLB-Funktion.

Die Citrix ADC GLB-Knoten verarbeiten die DNS-Namensauflösung. Jeder dieser GLB-Knoten kann DNS-Anforderungen von jedem Clientstandort empfangen. Der GLB-Knoten, der die DNS-Anforderung empfängt, gibt die IP-Adresse des virtuellen Load Balancer zurück, wie sie von der konfigurierten Load Balancing-Methode ausgewählt wurde. Metriken (Standort-, Netzwerk- und Persistenzmetriken) werden zwischen den GLB-Knoten mit dem Metrikaustauschprotokoll (MEP) ausgetauscht, bei dem es sich um ein proprietäres Citrix Protokoll handelt. Weitere Informationen zum MEP-Protokoll finden Sie unter:Metrics Exchange Protocol konfigurieren.

Der im GLB-Knoten konfigurierte Monitor überwacht den Integritätsstatus des virtuellen Lastausgleichsservers im selben Rechenzentrum. In einer übergeordneten und untergeordneten Topologie werden Metriken zwischen den GLB- und Citrix ADC Knoten mithilfe von MEP ausgetauscht. Die Konfiguration von Monitorprobes zwischen einem GLB- und Citrix ADC LB-Knoten ist jedoch in einer übergeordneten und untergeordneten Topologie optional.

Der Citrix Application Delivery Management (ADM) -Dienstagent ermöglicht die Kommunikation zwischen Citrix ADM und den verwalteten Instanzen in Ihrem Rechenzentrum. Weitere Informationen zu Citrix ADM Service Agents und deren Installation finden Sie unterErste Schritte.

Hinweis:In diesem Dokument werden die folgenden Annahmen getroffen:

Wenn Benutzer über ein vorhandenes Load Balancing-Setup verfügen, ist es betriebsbereit.

Auf jedem Citrix ADC GLB-Knoten wird eine SNIP-Adresse oder eine GLB-Standort-IP-Adresse konfiguriert. Diese IP-Adresse wird als IP-Adresse der Rechenzentrumsquelle beim Austausch von Metriken mit anderen Rechenzentren verwendet.

Ein ADNS- oder ADNS-TCP-Dienst wird für jede der Citrix ADC GLB-Instanzen konfiguriert, um den DNS-Datenverkehr zu empfangen.

Die erforderlichen Firewall- und Sicherheitsgruppen werden in den Cloud-Dienstanbietern konfiguriert.

KONFIGURATION VON SICHERHEITSGRUPPEN

Benutzer müssen die erforderliche Firewall-/Sicherheitsgruppenkonfiguration in den Cloud-Dienstanbietern einrichten. Weitere Informationen zu den AWS-Sicherheitsfunktionen finden Sie unter:AWS/Dokumentation/Amazon VPC/Benutzerhandbuch/Sicherheit. Weitere Informationen zu Microsoft Azure Network Security Groups finden Sie unter:Azure/Netzwerk/Virtuelles Netzwerk/Planen virtueller Netzwerke/Sicherheit.

Darüber hinaus müssen Benutzer auf dem GLB-Knoten Port 53 für die IP-Adresse des ADNS-Diensts/DNS-Servers und Port 3009 für die IP-Adresse des GSLB-Sites für den MEP-Datenverkehrsaustausch öffnen. Auf dem Load Balancing-Knoten müssen Benutzer die entsprechenden Ports öffnen, um den Anwendungsdatenverkehr zu empfangen. Benutzer müssen beispielsweise Port 80 für den Empfang von HTTP-Verkehr und Port 443 für den Empfang von HTTPS-Verkehr öffnen. Öffnen Sie Port 443 für die NITRO -Kommunikation zwischen dem Citrix ADM Dienst-Agent und Citrix ADM.

Für die dynamische GLB-Methode mit Roundtrip-Zeit müssen Benutzer Port 53 öffnen, um abhängig vom konfigurierten LDNS-Sondentyp UDP- und TCP-Prüfungen zuzulassen. Die UDP- oder TCP-Prüfungen werden mit einem der SNiPs initiiert. Daher muss diese Einstellung für Sicherheitsgruppen vorgenommen werden, die an das serverseitige Subnetz gebunden sind.

Funktionen der Citrix ADC Hybrid- und Multi-Cloud-GLB-Lösung

Einige der Funktionen der Citrix ADC Hybrid- und Multi-Cloud-GLB-Lösung werden in diesem Abschnitt beschrieben:

Kompatibilität mit anderen Load Balancing-Lösungen

Die Citrix ADC Hybrid- und Multi-Cloud-GLB-Lösung unterstützt verschiedene Load Balancing-Lösungen wie den Citrix ADC Load Balancer, NGINX, HAProxy und andere Load Balancer von Drittanbietern.

Hinweis:

Andere Load Balancing-Lösungen als Citrix ADC werden nur unterstützt, wenn proximitätsbasierte und nicht metrische GLB-Methoden verwendet werden und wenn die über-/untergeordnete Topologie nicht konfiguriert ist.

GLB-Methoden

Die Citrix ADC Hybrid- und Multi-Cloud-GLB-Lösung unterstützt die folgenden GLB-Methoden.

-

Metrikbasierte GLB-Methoden. Metrik-basierte GLB-Methoden erfassen Metriken von den anderen Citrix ADC Knoten über das Metrikaustauschprotokoll.

-

Mindest Connection: Die Client-Anfrage wird an den Load Balancer weitergeleitet, der die wenigsten aktiven Verbindungen hat.

-

Geringste Bandbreite: Die Clientanforderung wird an den Load Balancer weitergeleitet, der derzeit den geringsten Datenverkehr bedient.

-

Kleinste Pakete: Die Clientanforderung wird an den Load Balancer weitergeleitet, der die wenigsten Pakete in den letzten 14 Sekunden empfangen hat.

-

-

Nicht-metrische GLB-Methoden

-

Round Robin: Die Clientanforderung wird an die IP-Adresse des Load Balancers weitergeleitet, der sich oben in der Liste der Load Balancer befindet. Dieser Load Balancer bewegt sich dann an den unteren Rand der Liste.

-

Quell-IP-Hash: Diese Methode verwendet den Hashwert der Client-IP-Adresse, um einen Load Balancer auszuwählen.

-

-

Proximity-basierte GLB-Methoden

-

Statische Nähe: Die Clientanforderung wird an den Load Balancer weitergeleitet, der der Client-IP-Adresse am nächsten ist.

-

Round-Trip-Zeit (RTT): Diese Methode verwendet den RTT-Wert (die Zeitverzögerung in der Verbindung zwischen dem lokalen DNS-Server des Clients und dem Rechenzentrum), um die IP-Adresse des Load Balancers mit der besten Leistung auszuwählen.

-

Weitere Informationen zu den Load Balancing-Methoden finden Sie unter:Load Balancing-Algorithmen.

GLB-Topologien

Die Citrix ADC Hybrid- und Multi-Cloud-GLB-Lösung unterstützt die aktiv-passive Topologie und die übergeordnete untergeordnete Topologie.

-

Aktiv-Passiv-Topologie — Bietet Disaster Recovery und gewährleistet kontinuierliche Verfügbarkeit von Anwendungen durch Schutz vor Ausfallpunkten. Wenn das primäre Rechenzentrum ausfällt, wird das passive Rechenzentrum betriebsbereit. Weitere Informationen zur GSLB-Topologie mit Aktiv-Passiv finden Sie unter:Konfigurieren von GSLB für Disaster Recovery.

-

Übergeordnete und untergeordnete Topologie — Kann verwendet werden, wenn Kunden die metrikbasierten GLB-Methoden zum Konfigurieren von GLB- und LB-Knoten verwenden und wenn die LB-Knoten auf einer anderen Citrix ADC ADC-Instanz bereitgestellt werden. In einer über-/untergeordneten Topologie muss der LB-Knoten (untergeordneter Standort) eine Citrix ADC Appliance sein, da der Austausch von Metriken zwischen dem übergeordneten und dem untergeordneten Standort über das Metrikaustauschprotokoll (MEP) erfolgt.

Weitere Informationen zur über-/untergeordneten Topologie finden Sie unter:Bereitstellung von übergeordneter und untergeordneter Topologie mithilfe des MEP-Protokolls.

Unterstützung für IPv6

Die Citrix ADC Hybrid- und Multi-Cloud-GLB-Lösung unterstützt auch IPv6.

Überwachen

Die Citrix ADC Hybrid- und Multi-Cloud-GLB-Lösung unterstützt integrierte Monitore mit einer Option, um die sichere Verbindung zu ermöglichen. Wenn sich LB- und GLB-Konfigurationen jedoch auf derselben Citrix ADC-Instanz befinden oder die übergeordnete und untergeordnete Topologie verwendet wird, ist die Konfiguration von Monitoren optional.

Persistenz

Die Citrix ADC Hybrid- und Multi-Cloud-GLB-Lösung unterstützt Folgendes:

-

Quell-IP-basierte Persistenzsitzungen, sodass mehrere Anforderungen desselben Clients an denselben Dienst weitergeleitet werden, wenn sie innerhalb des konfigurierten Zeitüberschreitungsfensters eintreffen. Wenn der Timeoutwert abläuft, bevor der Client eine weitere Anfrage sendet, wird die Sitzung verworfen und der konfigurierte Load Balancing-Algorithmus wird verwendet, um einen neuen Server für die nächste Anforderung des Clients auszuwählen.

-

Spillover-Persistenz, so dass der virtuelle Backup-Server die empfangenen Anforderungen weiterhin verarbeitet, auch wenn die Last auf dem primären Schwellenwert unterschritten wird. Weitere Informationen finden Sie unter:Überlauf konfigurieren.

-

Standortpersistenz, so dass der GLB-Knoten ein Rechenzentrum zur Verarbeitung einer Clientanforderung auswählt und die IP-Adresse des ausgewählten Rechenzentrums für alle nachfolgenden DNS-Anforderungen weiterleitet. Wenn die konfigurierte Persistenz für einen Standort gilt, der DOWN ist, verwendet der GLB-Knoten eine GLB-Methode, um einen neuen Standort auszuwählen, und der neue Standort wird dauerhaft für nachfolgende Anforderungen vom Client.

Konfiguration mithilfe der Citrix ADM StyleBooks

Kunden können das standardmäßige Multi-Cloud GLB StyleBook auf Citrix ADM verwenden, um die Citrix ADC ADC-Instanzen mit Hybrid- und Multi-Cloud-GLB-Konfiguration zu konfigurieren.

Kunden können das standardmäßige Multi-Cloud GLB StyleBook for LB Node StyleBook verwenden, um die Citrix ADC Load Balancing-Knoten zu konfigurieren, die die untergeordneten Sites in einer über-/untergeordneten Topologie sind, die den Anwendungsverkehr verarbeiten. Verwenden Sie dieses StyleBook nur, wenn Benutzer LB-Knoten in einer über-/untergeordneten Topologie konfigurieren möchten. Jeder LB-Knoten muss jedoch separat mit diesem StyleBook konfiguriert werden.

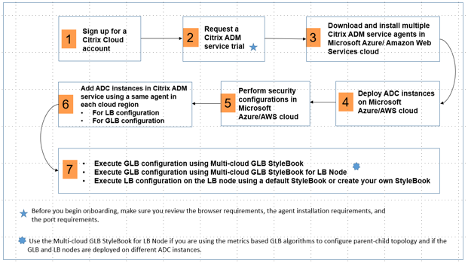

Workflow der Citrix ADC Hybrid- und Multi-Cloud-GLB-Lösungskonfiguration

Kunden können das mitgelieferte Multi-Cloud GLB StyleBook auf Citrix ADM verwenden, um die Citrix ADC ADC-Instanzen mit Hybrid- und Multi-Cloud-GLB-Konfiguration zu konfigurieren.

Das folgende Diagramm zeigt den Arbeitsablauf für die Konfiguration der Citrix ADC Hybrid- und Multi-Cloud-GLB-Lösung. Die Schritte im Workflow-Diagramm werden nach dem Diagramm ausführlicher erläutert.

Führen Sie die folgenden Aufgaben als Cloud-Administrator aus:

-

Registrieren Sie sich für ein Citrix Cloud-Konto.

Um mit der Verwendung von Citrix ADM zu beginnen, erstellen Sie ein Citrix Cloud-Unternehmenskonto oder treten Sie einem bestehenden Konto bei, das von jemandem in Ihrem Unternehmen erstellt wurde.

-

Nachdem sich Benutzer bei Citrix Cloud angemeldet haben, klicken Sie auf der KachelCitrix Application Delivery ManagementaufVerwalten, um den ADM Service zum ersten Mal einzurichten.

-

Laden Sie mehrere Citrix ADM Dienstagenten herunter und installieren Sie sie.

Benutzer müssen den Citrix ADM Service Agent in ihrer Netzwerkumgebung installieren und konfigurieren, um die Kommunikation zwischen dem Citrix ADM und den verwalteten Instanzen in ihrem Rechenzentrum oder ihrer Cloud zu ermöglichen. Installieren Sie in jeder Region einen Agenten, damit dieser LB- und GLB-Konfigurationen auf den verwalteten Instances konfigurieren kann. Die LB- und GLB-Konfigurationen können einen einzelnen Agenten gemeinsam nutzen. Weitere Informationen zu den drei oben genannten Aufgaben finden Sie unter:Erste Schritte.

-

Bereitstellen von Lastausgleichsdiensten in Microsoft Azure/AWS-Cloud/lokalen Rechenzentren.

Stellen Sie sie je nach Art der Load Balancer, die Benutzer in der Cloud und vor Ort bereitstellen, entsprechend bereit. Benutzer können beispielsweise Citrix ADC VPX VPX-Instanzen in einem Microsoft Azure Resource Manager (ARM) -Portal, in einer virtuellen privaten Cloud von Amazon Web Services (AWS) und in on-premises Rechenzentren bereitstellen. Konfigurieren Sie Citrix ADC-Instanzen für die Funktion als LB- oder GLB-Knoten im eigenständigen Modus, indem Sie die virtuellen Maschinen erstellen und andere Ressourcen konfigurieren. Weitere Informationen zum Bereitstellen von Citrix ADC VPX Instanzen finden Sie in den folgenden Dokumenten:

-

Führen Sie Sicherheitskonfigurationen durch.

Konfigurieren Sie Netzwerksicherheitsgruppen und Netzwerk-ACLs in ARM und AWS, um den eingehenden und ausgehenden Datenverkehr für Benutzerinstanzen und Subnetze zu steuern.

-

Fügen Sie Citrix ADC-Instanzen in Citrix ADM hinzu.

Citrix ADC ADC-Instanzen sind Netzwerkgeräte oder virtuelle Appliances, die Benutzer von Citrix ADM aus erkennen, verwalten und überwachen möchten. Um diese Instanzen zu verwalten und zu überwachen, müssen Benutzer die Instanzen zum Dienst hinzufügen und sowohl LB- (wenn Benutzer Citrix ADC für LB verwenden) als auch GLB-Instanzen registrieren. Weitere Informationen zum Hinzufügen von Citrix ADC ADC-Instanzen im Citrix ADM finden Sie unterErste Schritte.

-

Implementieren Sie die GLB- und LB-Konfigurationen mit standardmäßigen Citrix ADM StyleBooks.

-

Verwenden SieMulti-Cloud GLB StyleBook, um die GLB-Konfiguration auf den ausgewählten GLB Citrix ADC ADC-Instanzen auszuführen.

-

Implementieren Sie die Lastausgleichskonfiguration. (Benutzer können diesen Schritt überspringen, wenn sie bereits LB-Konfigurationen auf den verwalteten Instances haben.)

Benutzer können Load Balancer auf Citrix ADC ADC-Instanzen auf zwei Arten konfigurieren:

-

Konfigurieren Sie die Instanzen für den Lastenausgleich der Anwendungen manuell. Weitere Informationen zur manuellen Konfiguration der Instances finden Sie unter:Basic Load Balancing einrichten.

-

Verwenden Sie StyleBooks. Benutzer können eines der Citrix ADM StyleBooks (HTTP/SSL Load Balancing StyleBook oder HTTP/SSL Load Balancing (mit Monitoren) StyleBook) verwenden, um die Load Balancer-Konfiguration auf der ausgewählten Citrix ADC ADC-Instanz zu erstellen. Benutzer können auch ihre eigenen StyleBooks erstellen. Weitere Informationen zu StyleBooks finden Sie unter: StyleBooks.

-

-

Verwenden SieMulti-Cloud GLB StyleBook for LB Node, um die über-/untergeordnete GLB-Topologie in einem der folgenden Fälle zu konfigurieren:

-

Wenn Benutzer die metrikbasierten GLB-Algorithmen (Least Packets, Least Connections, Least Bandwidth) verwenden, um GLB- und LB-Knoten zu konfigurieren, und wenn die LB-Knoten auf einer anderen Citrix ADC ADC-Instanz bereitgestellt werden

-

Wenn Standortpersistenz erforderlich ist

-

Verwenden von StyleBooks zum Konfigurieren von GLB auf Citrix ADC LB-Knoten

Kunden können dasMulti-Cloud GLB StyleBook for LB Nodeverwenden, wenn sie die metrikbasierten GLB-Algorithmen (Least Packets, Least Connections, Least Bandwidth) verwenden, um GLB- und LB-Knoten zu konfigurieren, und wenn die LB-Knoten auf einer anderen Citrix ADC ADC-Instanz bereitgestellt werden.

Benutzer können dieses StyleBook auch verwenden, um mehr untergeordnete Websites für eine vorhandene übergeordnete Website zu konfigurieren. Dieses StyleBook konfiguriert jeweils eine untergeordnete Website. Erstellen Sie also so viele Konfigurationen (Konfigurationspakete) aus diesem StyleBook, wie es untergeordnete Websites gibt. Das StyleBook wendet die GLB-Konfiguration auf die untergeordneten Sites an. Benutzer können maximal 1024 untergeordnete Websites konfigurieren.

Hinweis:

Verwenden Sie Multi-Cloud GLB StyleBook hier: Verwenden von StyleBooks zur Konfiguration von GLBzur Konfiguration der übergeordneten Websites.

Dieses StyleBook macht die folgenden Annahmen:

-

Eine SNIP-Adresse oder eine GLB-Standort-IP-Adresse wird konfiguriert.

-

Die erforderlichen Firewall- und Sicherheitsgruppen werden in den Cloud-Dienstanbietern konfiguriert.

Konfigurieren einer untergeordneten Site in einer über-/untergeordneten Topologie mithilfe von Multi-Cloud GLB StyleBook für LB-Knoten

-

Gehen Sie zuApplications>Configurationund klicken Sie aufCreate New.

-

Auf der SeiteChoose StyleBookwerden alle StyleBooks angezeigt, die Kunden in Citrix Application Delivery Management (ADM) verwenden können. Scrolle nach unten und wähleMulti-Cloud GLB StyleBook for LB Node.

Das StyleBook wird als Benutzeroberflächenseite angezeigt, auf der Benutzer die Werte für alle in diesem StyleBook definierten Parameter eingeben können.

Hinweis:

Die Begriffe Rechenzentrum und Standorte werden in diesem Dokument synonym verwendet.

-

Legen Sie die folgenden Parameter fest:

-

Anwendungsname. Geben Sie den Namen der GLB-Anwendung ein, die auf den GLB-Sites bereitgestellt wird, für die Sie untergeordnete Sites erstellen möchten.

-

Protokoll. Wählen Sie das Anwendungsprotokoll der bereitgestellten Anwendung aus dem Dropdownlistenfeld aus.

-

LB Health Check (optional)

-

Typ der Zustandsprüfung. Wählen Sie im Dropdownlistenfeld den Typ des Prüfpunkts aus, der zum Überprüfen der Integrität der VIP-Adresse des Load Balancer verwendet wird, die die Anwendung auf einer Site darstellt.

-

Sicherer Modus. (Optional) Wählen SieJaaus, um diesen Parameter zu aktivieren, wenn SSL-basierte Zustandsprüfungen erforderlich sind.

-

HTTP-Anforderung. (Optional) Wenn Benutzer HTTP als Health-Check-Typ ausgewählt haben, geben Sie die vollständige HTTP-Anfrage ein, die zum Prüfen der VIP-Adresse verwendet wurde.

-

Liste der HTTP-Statusantwortcodes. (Optional) Wenn Benutzer HTTP als Zustandsprüfungstyp ausgewählt haben, geben Sie die Liste der HTTP-Statuscodes ein, die bei Antworten auf HTTP-Anfragen erwartet werden, wenn die VIP fehlerfrei ist.

-

-

-

Die übergeordnete Site wird konfiguriert.

Geben Sie die Details des übergeordneten Standorts (GLB-Knoten) an, unter dem Sie den untergeordneten Standort (LB-Knoten) erstellen möchten.

-

Standortname. Geben Sie den Namen der übergeordneten Website ein.

-

IP-Adresse des Standorts. Geben Sie die IP-Adresse ein, die die übergeordnete Site beim Austausch von Metriken mit anderen Sites als Quell-IP-Adresse verwendet. Es wird davon ausgegangen, dass diese IP-Adresse bereits auf dem GLB-Knoten an jedem Standort konfiguriert ist.

-

Öffentliche IP-Adresse des Standorts. (Optional) Geben Sie die öffentliche IP-Adresse der übergeordneten Site ein, die zum Austausch von Metriken verwendet wird, wenn die IP-Adresse dieser Site NAT’ed ist.

-

-

Untergeordnete Site wird konfiguriert.

Geben Sie die Details der untergeordneten Website an.

-

Standortname. Geben Sie den Namen der Site ein.

-

IP-Adresse des Standorts. Geben Sie die IP-Adresse der untergeordneten Site ein. Verwenden Sie hier die private IP-Adresse oder SNIP des Citrix ADC Knotens, der als untergeordneter Standort konfiguriert wird.

-

Öffentliche IP-Adresse des Standorts. (Optional) Geben Sie die öffentliche IP-Adresse der untergeordneten Site ein, die zum Austausch von Metriken verwendet wird, wenn die IP-Adresse dieser Site NAT’ed ist.

-

-

Konfigurieren aktiver GLB-Dienste (optional)

Konfigurieren Sie aktive GLB-Dienste nur, wenn die IP-Adresse des virtuellen LB-Servers keine öffentliche IP-Adresse ist. In diesem Abschnitt können Benutzer die Liste der lokalen GLB-Dienste auf den Sites konfigurieren, auf denen die Anwendung bereitgestellt wird.

-

Dienst-IP. Geben Sie die IP-Adresse des virtuellen Lastausgleichsservers auf dieser Site ein.

-

Öffentliche IP-Adresse des Dienstes. Wenn die virtuelle IP-Adresse privat ist und eine öffentliche IP-Adresse hat, geben Sie die öffentliche IP-Adresse an.

-

Dienstport. Geben Sie den Port des GLB-Dienstes auf dieser Website ein.

-

Standortname. Geben Sie den Namen der Site ein, auf der sich der GLB-Dienst befindet.

-

-

Klicken Sie aufZielinstanzenund wählen Sie die als GLB-Instanzen konfigurierten Citrix ADC ADC-Instanzen auf jeder Site aus, auf der die GLB-Konfiguration bereitgestellt werden soll.

-

Klicken Sie aufErstellen, um die LB-Konfiguration auf der ausgewählten Citrix ADC ADC-Instanz (LB-Knoten) zu erstellen. Benutzer können auch aufTrockenlaufklicken, um die Objekte zu überprüfen, die in den Zielinstanzen erstellt würden. Die von Benutzern erstellte StyleBook-Konfiguration wird in der Liste der Konfigurationen auf der Seite Konfigurationen angezeigt. Benutzer können diese Konfiguration mithilfe der Citrix ADM GUI untersuchen, aktualisieren oder entfernen.

Weitere Informationen zum Bereitstellen einer Citrix ADC VPX VPX-Instanz in Microsoft Azure finden Sie unter Bereitstellen einer Citrix ADC VPX VPX-Instanz in Microsoft Azure.

Weitere Informationen zur Funktionsweise einer Citrix ADC VPX VPX-Instanz in Azure finden Sie unter Funktionsweise einer Citrix ADC VPX VPX-Instanz in Azure.

Weitere Informationen zur Konfiguration von GSLB auf Citrix ADC VPX VPX-Instanzen finden Sie unter Konfigurieren von GSLB auf Citrix ADC VPX VPX-Instances.

Weitere Informationen zur Konfiguration von GSLB in einem Aktiv-Standby-Hochverfügbarkeits-Setup in Azure finden Sie unter Konfigurieren von GSLB in einem Aktiv-Standby-Hochverfügbarkeits-Setup.

Voraussetzungen

Benutzer benötigen einige Vorkenntnisse, bevor sie eine Citrix VPX-Instanz in Azure bereitstellen:

-

Vertrautheit mit Azure-Terminologie und Netzwerkdetails. Weitere Informationen finden Sie in der Azure-Terminologie im vorherigen Abschnitt.

- Kenntnisse einer Citrix ADC-Appliance. Detaillierte Informationen zur Citrix ADC Appliance finden Sie unter:Citrix ADC 13.0.

- Informationen zum Citrix ADC ADC-Netzwerk finden Sie im Thema Networking: Networking.

Azure GSLB-Voraussetzungen

Die Voraussetzungen für die Citrix ADC GSLB Service Groups umfassen eine funktionierende Amazon Web Services/Microsoft Azure-Umgebung mit dem Wissen und der Fähigkeit, Sicherheitsgruppen, Linux-Webserver, Citrix ADCs in AWS, Elastic IPs und Elastic Load Balancers zu konfigurieren.

Die Integration von GSLB DBS Service erfordert Citrix ADC Version 12.0.57 für AWS ELB und Microsoft Azure ALB Load Balancer Instanzen.

Citrix ADC GSLB Service Group - Funktionserweiterungen

GSLB Service Group Entität: Citrix ADC Version 12.0.57

Die GSLB Service Group wird eingeführt, die die automatische Skalierung mithilfe der dynamischen DBS-Erkennung unterstützt.

DBS Feature Components (domänenbasierter Dienst) müssen an die GSLB-Servicegruppe gebunden sein

Beispiel:

> add server sydney_server LB-Sydney-xxxxxxxxxx.ap-southeast-2.elb.amazonaws.com

> add gslb serviceGroup sydney_sg HTTP -autoscale DNS -siteName sydney

> bind gslb serviceGroup sydney_sg sydney_server 80

<!--NeedCopy-->

Einschränkungen

Das Ausführen der Citrix ADC VPX Load Balancing-Lösung unter ARM birgt die folgenden Einschränkungen:

-

Die Azure-Architektur unterstützt die folgenden Citrix ADC ADC-Funktionen nicht:

-

Clustering

-

IPv6

-

Unentgeltliches ARP (GARP)

-

L2-Modus (Bridging). Transparente virtuelle Server werden mit L2 (MAC Rewrite) für Server im selben Subnetz wie das SNIP unterstützt.

-

Getagged VLAN

-

Dynamisches Routing

-

Virtueller MAC

-

USIP

-

Jumbo Frames

-

-

Wenn Sie der Meinung sind, dass Sie die virtuelle Citrix ADC VPX-Maschine jederzeit herunterfahren und vorübergehend freigeben müssen, weisen Sie beim Erstellen der virtuellen Maschine eine statische interne IP-Adresse zu. Wenn Sie keine statische interne IP-Adresse zuweisen, weist Azure der virtuellen Maschine bei jedem Neustart möglicherweise eine andere IP-Adresse zu, und auf die virtuelle Maschine kann nicht zugegriffen werden.

-

In einer Azure-Bereitstellung werden nur die folgenden Citrix ADC VPX-Modelle unterstützt: VPX 10, VPX 200, VPX 1000 und VPX 3000. Weitere Informationen finden Sie im Citrix ADC VPX VPX-Datenblatt.

-

Wenn eine Citrix ADC VPX VPX-Instanz mit einer höheren Modellnummer als VPX 3000 verwendet wird, entspricht der Netzwerkdurchsatz möglicherweise nicht dem in der Lizenz der Instanz angegebenen. Andere Funktionen wie SSL-Durchsatz und SSL-Transaktionen pro Sekunde können jedoch verbessert werden.

-

Die „Bereitstellungs-ID“, die Azure bei der Bereitstellung virtueller Maschinen generiert, ist für den Benutzer in ARM nicht sichtbar. Benutzer können die Bereitstellungs-ID nicht verwenden, um die Citrix ADC VPX-Appliance auf ARM bereitzustellen.

-

Die Citrix ADC VPX VPX-Instanz unterstützt bei der Initialisierung einen Durchsatz von 20 MB/s und Funktionen der Standard Edition.

-

Für eine XenApp - und XenDesktop Bereitstellung kann ein virtueller VPN-Server auf einer VPX-Instanz in den folgenden Modi konfiguriert werden:

-

Grundmodus, in dem der virtuelle ICAOnly VPN-Server-Parameter auf ON gesetzt ist. Der Basismodus funktioniert vollständig auf einer nicht lizenzierten Citrix ADC VPX-Instanz.

-

SmartAccess Modus, in dem der virtuelle ICAOnly VPN-Serverparameter auf OFF gesetzt ist. Der SmartAccess-Modus funktioniert nur für 5 Benutzer von Citrix ADC AAA-Sitzungen auf einer nicht lizenzierten Citrix ADC VPX VPX-Instanz.

-

Hinweis:

Um die SmartControl-Funktion zu konfigurieren, müssen Benutzer eine Premium-Lizenz auf die Citrix ADC VPX VPX-Instanz anwenden.

Von Azure-VPX unterstützte Modelle und Lizenzierung

In einer Azure-Bereitstellung werden nur die folgenden Citrix ADC VPX-Modelle unterstützt: VPX 10, VPX 200, VPX 1000 und VPX 3000. Weitere Informationen finden Sie im Citrix ADC VPX VPX-Datenblatt.

Eine Citrix ADC VPX-Instanz auf Azure benötigt eine Lizenz. Die folgenden Lizenzierungsoptionen sind für Citrix ADC VPX-Instanzen verfügbar, die auf Azure ausgeführt werden.

- Abonnementbasierte Lizenzierung: Citrix ADC VPX Appliances sind als kostenpflichtige Instances auf Azure Marketplace verfügbar. Die abonnementbasierte Lizenzierung ist eine Pay-as-you-go-Option. Benutzer werden stündlich berechnet. Die folgenden VPX-Modelle und Lizenztypen sind auf Azure Marketplace verfügbar:

| VPX-Modell | Lizenztyp |

|---|---|

| VPX10 | Standard, Fortgeschritten, Premium |

| VPX200 | Standard, Fortgeschritten, Premium |

| VPX1000 | Standard, Fortgeschritten, Premium |

| VPX3000 | Standard, Fortgeschritten, Premium |

-

Bring Your Own License (BYOL): Wenn Benutzer ihre eigene Lizenz (BYOL) mitbringen, sollten sie den VPX Licensing Guide unter:CTX122426/NetScaler VPX and CloudBridge VPX Licensing Guidelesen. Benutzer müssen:

-

Verwenden Sie das Lizenzierungsportal in MyCitrix, um eine gültige Lizenz zu generieren.

-

Laden Sie die Lizenz auf die Instanz hoch.

-

-

Citrix ADC VPX Check-In/Check-Out Lizenzierung: Weitere Informationen finden Sie unter:Citrix ADC VPX Check-In-and-Out Lizenzierung.

Ab NetScaler Version 12.0 56.20 erfordert VPX Express für lokale und Cloud-Bereitstellungen keine Lizenzdatei. Weitere Informationen zu Citrix ADC VPX Express finden Sie im Abschnitt „Citrix ADC VPX Express-Lizenz“ in der Citrix ADC Lizenzierungsübersicht, den Sie hier finden: Lizenzierungsübersicht.

Hinweis:

Unabhängig von der abonnementbasierten Stundenlizenz, die im Azure Marketplace gekauft wurde, verfügt die auf Azure bereitgestellte Citrix ADC VPX VPX-Instanz in seltenen Fällen möglicherweise über eine Standard-NetScaler-Lizenz. Dies geschieht aufgrund von Problemen mit Azure Instanz Metadata Service (IMDS).

Führen Sie einen Warm-Neustart durch, bevor Sie eine Konfigurationsänderung an der Citrix ADC VPX-Instanz vornehmen, um die richtige Citrix ADC VPX-Lizenz zu aktivieren.

Richtlinien zur Port-Nutzung

Benutzer können mehr eingehende und ausgehende Regeln in NSG konfigurieren, während sie die NetScaler VPX VPX-Instanz erstellen oder nachdem die virtuelle Maschine bereitgestellt wurde. Jede eingehende und ausgehende Regel ist einem öffentlichen und einem privaten Port zugeordnet.

Beachten Sie vor der Konfiguration von NSG-Regeln die folgenden Richtlinien bezüglich der Portnummern, die Benutzer verwenden können:

-

Die NetScaler VPX VPX-Instanz reserviert die folgenden Ports. Benutzer können diese nicht als private Ports definieren, wenn sie die öffentliche IP-Adresse für Anfragen aus dem Internet verwenden. Ports 21, 22, 80, 443, 8080, 67, 161, 179, 500, 520, 3003, 3008, 3009, 3010, 3011, 4001, 5061, 9000, 7000. Wenn Benutzer jedoch möchten, dass mit dem Internet verbundene Dienste wie die VIP einen Standardport verwenden (z. B. Port 443), müssen Benutzer mithilfe der NSG eine Portzuordnung erstellen. Der Standardport wird dann einem anderen Port zugeordnet, der auf dem Citrix ADC VPX für diesen VIP-Dienst konfiguriert ist. Beispielsweise kann ein VIP-Dienst auf Port 8443 der VPX-Instanz ausgeführt werden, wird aber dem öffentlichen Port 443 zugeordnet. Wenn der Benutzer also über die Public IP auf Port 443 zugreift, wird die Anforderung an den privaten Port 8443 weitergeleitet.

-

Die öffentliche IP-Adresse unterstützt keine Protokolle, in denen die Portzuordnung dynamisch geöffnet wird, wie passives FTP oder ALG.

-

Hochverfügbarkeit funktioniert nicht für Datenverkehr, der eine öffentliche IP-Adresse (PIP) verwendet, die einer VPX-Instanz zugeordnet ist, anstelle eines auf dem Azure-Load Balancer konfigurierten PIP. Weitere Informationen finden Sie unter:Konfigurieren eines Hochverfügbarkeits-Setups mit einer einzelnen IP-Adresse und einer einzelnen NIC.

-

In einer NetScaler Gateway Gateway-Bereitstellung müssen Benutzer keine SNIP-Adresse konfigurieren, da das NSIP als SNIP verwendet werden kann, wenn kein SNIP konfiguriert ist. Benutzer müssen die VIP-Adresse mithilfe der NSIP-Adresse und einer nicht standardmäßigen Portnummer konfigurieren. Für die Rückrufkonfiguration auf dem Backend-Server muss die VIP-Port-Nummer zusammen mit der VIP-URL angegeben werden (z. B. url: port).

Hinweis:

In Azure Resource Manager ist eine Citrix ADC VPX VPX-Instanz mit zwei IP-Adressen verknüpft - einer öffentlichen IP-Adresse (PIP) und einer internen IP-Adresse. Während der externe Datenverkehr mit dem PIP verbunden ist, ist die interne IP-Adresse oder der NSIP nicht routingfähig. Verwenden Sie zur Konfiguration eines VIP in VPX die interne IP-Adresse (NSIP) und einen der verfügbaren freien Ports. Verwenden Sie den PIP nicht zur Konfiguration eines VIP.

Wenn beispielsweise NSIP einer Citrix ADC VPX VPX-Instanz 10.1.0.3 ist und ein verfügbarer freier Port 10022 ist, können Benutzer eine VIP konfigurieren, indem sie die Kombination 10.1.0. 3:10022 (NSIP-Adresse + Port) bereitstellen.

In diesem Artikel

- Beiträge von

- Übersicht

- Citrix VPX

- Microsoft Azure

- Azure-Terminologie

- Anwendungsfälle

- Deployment-Typen

- Multi-NIC-Multi-IP-Bereitstellung (drei Netzwerkkarten) für GSLB

- Bereitstellung von Azure Resource Manager (ARM) -Vorlagen

- Schritte für die Bereitstellung

- Multi-NIC Multi-IP-Architektur (drei Netzwerkkarten)

- ARM-Vorlagen (Azure Resource Manager)

- Citrix ADC GSLB und domänenbasierte Services Back-End Autoscale mit Cloud Load Balancer

- Globaler Citrix ADC Lastenausgleich für Hybrid- und Multi-Cloud-Bereitstellungen

- Architektur der Citrix ADC Hybrid- und Multi-Cloud-GLB-Lösung

- Funktionen der Citrix ADC Hybrid- und Multi-Cloud-GLB-Lösung

- Konfiguration mithilfe der Citrix ADM StyleBooks

- Workflow der Citrix ADC Hybrid- und Multi-Cloud-GLB-Lösungskonfiguration

- Voraussetzungen

- Azure GSLB-Voraussetzungen

- Einschränkungen

- Von Azure-VPX unterstützte Modelle und Lizenzierung

- Richtlinien zur Port-Nutzung