Bereitstellungshandbuch Citrix ADC VPX auf AWS — GSLB

Übersicht

Citrix ADC ist eine Lösung für die Anwendungsbereitstellung und den Lastausgleich, die eine qualitativ hochwertige Benutzererfahrung für Web-, herkömmliche und Cloud-native Anwendungen bietet, unabhängig davon, wo sie gehostet werden. Es ist in einer Vielzahl von Formfaktoren und Bereitstellungsoptionen erhältlich, ohne Benutzer an eine einzige Konfiguration oder Cloud zu binden. Die gepoolte Kapazitätslizenzierung ermöglicht die Verschiebung von Kapazität zwischen Cloud-Bereitstellungen.

Als unbestrittener Marktführer bei der Bereitstellung von Diensten und Anwendungen wird Citrix ADC in Tausenden von Netzwerken auf der ganzen Welt eingesetzt, um die Bereitstellung aller Unternehmens- und Cloud-Services zu optimieren, zu sichern und zu steuern. Citrix ADC wird direkt vor Web- und Datenbankservern bereitgestellt und kombiniert Hochgeschwindigkeits-Lastausgleich und Content Switching, HTTP-Komprimierung, Inhaltscaching, SSL-Beschleunigung, Anwendungsflusssichtbarkeit und eine leistungsstarke Anwendungs-Firewall in einer integrierten, benutzerfreundlichen Plattform. Die Erfüllung von SLAs wird durch eine durchgängige Überwachung erheblich vereinfacht, die Netzwerkdaten in umsetzbare Business Intelligence umwandelt. Citrix ADC ermöglicht die Definition und Verwaltung von Richtlinien mithilfe einer einfachen deklarativen Policy-Engine ohne Programmierkenntnisse.

Citrix VPX

Das Citrix ADC VPX Produkt ist eine virtuelle Appliance, die auf einer Vielzahl von Virtualisierungs- und Cloud-Plattformen gehostet werden kann:

-

Citrix Hypervisor

-

VMware ESX

-

Microsoft Hyper-V

-

Linux KVM

-

Amazon Web Services

-

Microsoft Azure

-

Google Cloud Platform

Dieser Bereitstellungshandbuch konzentriert sich auf Citrix ADC VPX in Amazon Web Services.

Amazon Web Services

Amazon Web Services (AWS) ist eine umfassende, sich weiterentwickelnde Cloud-Computing-Plattform von Amazon, die eine Mischung aus Infrastructure as a Service (IaaS), Platform as a Service (PaaS) und Softwarepaketen als Service (SaaS) umfasst. AWS-Services können Tools wie Rechenleistung, Datenbankspeicher und Content Delivery Services anbieten.

AWS bietet die folgenden wichtigen Services

-

AWS-Rechenservices

-

Migrations-Dienste

-

Speicher

-

Datenbank-Dienste

-

Management-Tools

-

Sicherheits-Services

-

Analytics

-

Netzwerke

-

Nachrichten

-

Entwickler-Tools

-

Mobile Dienste

AWS-Terminologie

Im Folgenden finden Sie eine kurze Beschreibung der wichtigsten Begriffe, die in diesem Dokument verwendet werden und mit denen die Benutzer vertraut sein müssen:

-

Elastic Network Interface (ENI) — Eine virtuelle Netzwerkschnittstelle, die Benutzer an eine Instanz in einer Virtual Private Cloud (VPC) anhängen können.

-

Elastic IP (EIP) -Adresse — Eine statische, öffentliche IPv4-Adresse, die Benutzer in Amazon EC2 oder Amazon VPC zugewiesen und dann an eine Instance angehängt haben. Elastic IP-Adressen sind mit Benutzerkonten verknüpft, nicht mit einer bestimmten Instanz. Sie sind elastisch, da Benutzer sie einfach zuweisen, anhängen, trennen und freigeben können, wenn sich ihre Anforderungen ändern.

-

Subnetz — Ein Segment des IP-Adressbereichs einer VPC, mit dem EC2-Instances verbunden werden können. Benutzer können Subnetze erstellen, um Instanzen entsprechend den Sicherheits- und Betriebsanforderungen zu gruppieren.

-

Virtual Private Cloud (VPC) — Ein Webservice für die Bereitstellung eines logisch isolierten Abschnitts der AWS-Cloud, in dem Benutzer AWS-Ressourcen in einem von ihnen definierten virtuellen Netzwerk starten können.

Im Folgenden finden Sie eine kurze Beschreibung anderer in diesem Dokument verwendeter Begriffe, mit denen Benutzer vertraut sein sollten:

-

Amazon Machine Image (AMI) — Ein Maschinenimage, das die Informationen liefert, die zum Starten einer Instance erforderlich sind, bei der es sich um einen virtuellen Server in der Cloud handelt.

-

Elastic Block Store — Stellt persistente Blockspeicher-Volumes zur Verwendung mit Amazon EC2 EC2-Instances in der AWS-Cloud bereit.

-

Simple Storage Service (S3) — Speicher für das Internet. Es wurde entwickelt, um Web-Scale-Computing für Entwickler einfacher zu machen.

-

Elastic Compute Cloud (EC2) — Ein Webservice, der sichere, skalierbare Rechenkapazität in der Cloud bereitstellt. Es wurde entwickelt, um Web-basierte Cloud Computing für Entwickler einfacher zu machen.

-

Elastic Load Balancing (ELB) — Verteilt eingehenden Anwendungsdatenverkehr auf mehrere EC2-Instances in mehreren Availability Zones. Dies erhöht die Fehlertoleranz von Benutzeranwendungen.

-

Instance-Typ — Amazon EC2 bietet eine große Auswahl an Instance-Typen, die für unterschiedliche Anwendungsfälle optimiert sind. Instance-Typen umfassen unterschiedliche Kombinationen von CPU-, Arbeitsspeicher-, Speicher- und Netzwerkkapazität und bieten Benutzern die Flexibilität, den geeigneten Ressourcenmix für ihre Anwendungen auszuwählen.

-

Identitäts- und Zugriffsmanagement (IAM) — Eine AWS-Identität mit Berechtigungsrichtlinien, die festlegen, was die Identität in AWS tun kann und was nicht. Benutzer können eine IAM-Rolle verwenden, um Anwendungen, die auf einer EC2-Instance ausgeführt werden, einen sicheren Zugriff auf ihre AWS-Ressourcen zu ermöglichen. Die IAM-Rolle ist erforderlich, um VPX-Instanzen in einem Hochverfügbarkeits-Setup bereitzustellen.

-

Internet-Gateway — Verbindet ein Netzwerk mit dem Internet. Benutzer können den Datenverkehr für IP-Adressen außerhalb ihrer VPC an das Internet-Gateway weiterleiten.

-

Schlüsselpaar — Eine Reihe von Sicherheitsanmeldeinformationen, mit denen Benutzer ihre Identität elektronisch nachweisen können. Ein Schlüsselpaar besteht aus einem privaten Schlüssel und einem öffentlichen Schlüssel.

-

Routing-Tabelle — Eine Reihe von Routing-Regeln, die den Datenverkehr steuern, der jedes Subnetz verlässt, das mit der Routing-Tabelle verknüpft ist. Benutzer können mehrere Subnetze mit einer einzigen Routing-Tabelle verknüpfen, aber ein Subnetz kann jeweils nur einer Routing-Tabelle zugeordnet werden.

-

Auto Scaling — Ein Webservice zum automatischen Starten oder Beenden von Amazon EC2 EC2-Instances basierend auf benutzerdefinierten Richtlinien, Zeitplänen und Integritätsprüfungen.

-

CloudFormation — Ein Service zum Schreiben oder Ändern von Vorlagen, die verwandte AWS-Ressourcen gemeinsam als Einheit erstellen und löschen.

Anwendungsfälle

Im Vergleich zu alternativen Lösungen, bei denen jeder Service als separate virtuelle Appliance bereitgestellt werden muss, kombiniert Citrix ADC in AWS L4-Load Balancing, L7-Datenverkehrsmanagement, Server-Offload, Anwendungsbeschleunigung, Anwendungssicherheit und andere wichtige Anwendungsbereitstellungsfunktionen in einem einzigen VPX-Instanz, die bequem über den AWS Marketplace verfügbar ist. Darüber hinaus wird alles von einem einzigen Richtlinienframework geregelt und mit den gleichen, leistungsstarken Tools verwaltet, die für die Verwaltung lokaler Citrix ADC-Bereitstellungen verwendet werden. Das Ergebnis ist, dass Citrix ADC auf AWS mehrere überzeugende Anwendungsfälle ermöglicht, die nicht nur die unmittelbaren Anforderungen der heutigen Unternehmen unterstützen, sondern auch die kontinuierliche Entwicklung von Legacy-Computing-Infrastrukturen zu Enterprise Cloud-Rechenzentren.

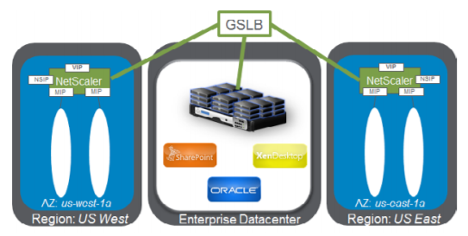

Globaler Serverlastenausgleich (GSLB)

Global Server Load Balancing (GSLB) ist für viele unserer Kunden wichtig. Diese Unternehmen verfügen über eine lokale Rechenzentrumspräsenz, die regionale Kunden bedient. Angesichts der steigenden Nachfrage nach ihrem Unternehmen möchten sie ihre Präsenz jetzt weltweit in AWS und Azure skalieren und bereitstellen und gleichzeitig ihre lokale Präsenz für regionale Kunden aufrechterhalten. All dies möchten Kunden auch mit automatisierten Konfigurationen tun. Daher suchen sie nach einer Lösung, die sich schnell an sich ändernde Geschäftsanforderungen oder Veränderungen auf dem Weltmarkt anpassen kann.

Mit Citrix ADC auf der Seite des Netzwerkadministrators können Kunden das Global Load Balancing (GLB) StyleBook verwenden, um Anwendungen sowohl vor Ort als auch in der Cloud zu konfigurieren, und dieselbe Konfiguration kann mit Citrix ADM in die Cloud übertragen werden. Benutzer können je nach Nähe zur GSLB entweder lokale oder Cloud-Ressourcen erreichen. Dies ermöglicht ein nahtloses Erlebnis, unabhängig davon, wo sich die Benutzer auf der Welt befinden.

Deployment-Typen

Bereitstellung mit drei Netzwerkkarten

-

Typische Bereitstellungen

-

GLB StyleBook

-

Mit ADM

-

Mit GSLB (Route53 mit Domainregistrierung)

-

Lizenzierung - gepoolt/Marketplace

-

-

Anwendungsfälle

-

Drei-NIC-Bereitstellungen werden verwendet, um eine echte Isolierung des Daten- und Verwaltungsdatenverkehrs zu erreichen.

-

Drei-NIC-Bereitstellungen verbessern auch den Umfang und die Leistung des ADC.

-

Drei-NIC-Bereitstellungen werden in Netzwerkanwendungen verwendet, bei denen der Durchsatz normalerweise 1 Gbit/s oder höher beträgt und eine Bereitstellung mit drei Netzwerkkarten empfohlen wird.

-

CFT-Bereitstellung

Kunden würden mithilfe von CloudFormation-Vorlagen bereitstellen, wenn sie ihre Bereitstellungen anpassen oder ihre Bereitstellungen automatisieren.

Schritte für die Bereitstellung

Drei-NIC-Bereitstellung für GSLB

Die Citrix ADC VPX VPX-Instanz ist als Amazon Machine Image (AMI) auf dem AWS-Marktplatz verfügbar und kann als Elastic Compute Cloud (EC2) -Instance innerhalb einer AWS-VPC gestartet werden. Der minimale EC2-Instance-Typ, der als unterstütztes AMI auf Citrix VPX zulässig ist, ist m4.large. Die Citrix ADC VPX AMI-Instanz benötigt mindestens 2 virtuelle CPUs und 2 GB Arbeitsspeicher. Eine EC2-Instanz, die in einer AWS VPC gestartet wird, kann auch die für die VPX-Konfiguration erforderlichen Schnittstellen, mehrere IP-Adressen pro Schnittstelle sowie öffentliche und private IP-Adressen bereitstellen. Jede VPX-Instanz benötigt mindestens drei IP-Subnetze:

-

Ein Management-Subnetz

-

Ein Client-Subnetz (VIP)

-

Ein Back-End-Subnetz (SNIP)

Citrix empfiehlt drei Netzwerkschnittstellen für eine Standard-VPX-Instanz in der AWS-Installation.

AWS stellt derzeit Multi-IP-Funktionen nur für Instanzen zur Verfügung, die in einer AWS VPC ausgeführt werden. Eine VPX-Instanz in einer VPC kann zum Lastausgleich von Servern verwendet werden, die in EC2-Instanzen ausgeführt werden. Mit einer Amazon VPC können Benutzer eine virtuelle Netzwerkumgebung erstellen und steuern, einschließlich ihres eigenen IP-Adressbereichs, Subnetzen, Routing-Tabellen und Netzwerk-Gateways.

Hinweis:

Standardmäßig können Benutzer bis zu 5 VPC-Instances pro AWS-Region für jedes AWS-Konto erstellen. Benutzer können höhere VPC-Limits beantragen, indem sie das Antragsformular von Amazon hier einreichen: Amazon VPC VPC-Anfrage.

Lizenzierung

Für eine Citrix ADC VPX-Instanz auf AWS ist eine Lizenz erforderlich. Die folgenden Lizenzoptionen sind für Citrix ADC VPX-Instanzen verfügbar, die auf AWS ausgeführt werden:

-

Kostenlose Testversion (alle Citrix ADC VPX-AWS-Abonnementangebote für 21 Tage kostenlos auf dem AWS-Marktplatz).

Optionen für die Bereitstellung

Benutzer können eine eigenständige Citrix ADC VPX VPX-Instanz in AWS mithilfe der folgenden Optionen bereitstellen:

-

AWS-Webkonsole

-

Citrix erstellte CloudFormation-Vorlage

-

AWS CLI

Bereitstellungsschritte für drei NI

Benutzer können eine Citrix ADC VPX VPX-Instanz in AWS über die AWS-Webkonsole bereitstellen. Der Bereitstellungsprozess umfasst die folgenden Schritte:

-

Erstellen eines Schlüsselpaars

-

Erstellen einer Virtual Private Cloud (VPC)

-

Weitere Subnetze hinzufügen

-

Erstellen von Sicherheitsgruppen und Sicherheitsregeln

-

Routentabellen hinzufügen

-

Erstellen Sie ein Internet-Gateway

-

Erstellen einer Citrix ADC VPX-Instanz

-

Erstellen und Anfügen weiterer Netzwerkschnittstellen

-

Elastische IP-Adressen an die Management-NIC anhängen

-

Herstellen einer Verbindung mit der VPX-Instanz

Erstellen eines Schlüsselpaars

Amazon EC2 verwendet ein Schlüsselpaar, um Anmeldeinformationen zu verschlüsseln und zu entschlüsseln. Um sich bei einer Instance anzumelden, müssen Benutzer ein Schlüsselpaar erstellen, den Namen des Schlüsselpaars angeben, wenn sie die Instance starten, und den privaten Schlüssel angeben, wenn sie sich mit der Instance verbinden.

Wenn Benutzer eine Instance mithilfe des AWS Launch Instance Wizard überprüfen und starten, werden sie aufgefordert, ein vorhandenes Schlüsselpaar zu verwenden oder ein neues Schlüsselpaar zu erstellen. Weitere Informationen zum Erstellen eines Schlüsselpaars finden Sie unter:Amazon EC2 EC2-Schlüsselpaare und Linux-Instances.

Erstellen Sie eine VPC

Eine Citrix ADC VPC-Instanz wird in einer AWS VPC bereitgestellt. Eine VPC ermöglicht es Benutzern, virtuelle Netzwerke für ihr AWS-Konto zu definieren. Weitere Informationen zu AWS VPC finden Sie unter: Erste Schritte mit IPv4 for Amazon VPC.

Beachten Sie beim Erstellen einer VPC für eine Citrix ADC VPX VPX-Instanz die folgenden Punkte.

-

Verwenden Sie die Option VPC with a Single Public Subnet, um eine AWS-VPC in einer AWS-Availability Zone zu erstellen.

-

Citrix empfiehlt Benutzern, mindestens drei Subnetze der folgenden Typen zu erstellen:

-

Ein Subnetz für den Verwaltungsdatenverkehr. Platzieren Sie die Management-IP (NSIP) in diesem Subnetz. Standardmäßig wird die elastische Netzwerkschnittstelle (ENI) eth0 für die Management-IP verwendet.

-

Ein oder mehrere Subnetze für den Clientzugriffsverkehr (User-to-Citrix ADC VPX), über die Clients eine Verbindung zu einer oder mehreren virtuellen IP (VIP) -Adressen herstellen, die den virtuellen Servern des Citrix ADC Load Balancing zugewiesen sind.

-

Ein oder mehrere Subnetze für den Serverzugriffsverkehr (VPX-zu-Server), über den Benutzerserver eine Verbindung zu VPX-eigenen Subnetz-IP-Adressen (SNIP) herstellen. Weitere Informationen zum Citrix ADC Load Balancing und virtuellen Servern, virtuellen IP-Adressen (VIPs) und Subnetz-IP-Adressen (SNiPs).

-

Alle Subnetze müssen sich in derselben Availability Zone befinden.

-

Subnetze hinzufügen

Wenn der VPC-Assistent für die Bereitstellung verwendet wird, wird nur ein Subnetz erstellt. Je nach Benutzeranforderungen möchten Benutzer möglicherweise mehr Subnetze erstellen. Weitere Informationen zum Erstellen weiterer Subnetze finden Sie unter: VPCs and Subnets.

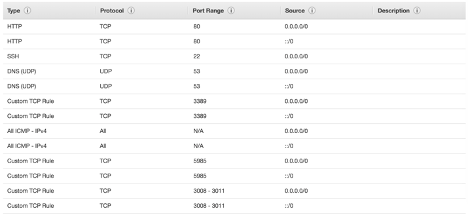

Sicherheitsgruppen und Sicherheitsregeln erstellen

Um eingehenden und ausgehenden Datenverkehr zu steuern, erstellen Sie Sicherheitsgruppen und fügen Sie den Gruppen Regeln hinzu. Weitere Informationen zum Erstellen von Gruppen und Hinzufügen von Regeln finden Sie unter Sicherheitsgruppen für Ihre VPC.

Für Citrix ADC VPX -Instanzen stellt der EC2-Assistent Standardsicherheitsgruppen bereit, die von AWS Marketplace generiert werden und auf empfohlenen Einstellungen von Citrix basieren. Benutzer können jedoch basierend auf ihren Anforderungen mehr Sicherheitsgruppen erstellen.

Hinweis:

Port 22, 80, 443 muss in der Sicherheitsgruppe für SSH-, HTTP- und HTTPS-Zugriff geöffnet werden.

Routing-Tabellen hinzufügen

Routentabellen enthalten eine Reihe von Regeln, die als Routen bezeichnet werden und verwendet werden, um zu bestimmen, wohin der Netzwerkverkehr geleitet wird. Jedes Subnetz in einer VPC muss mit einer Routing-Tabelle verknüpft sein. Weitere Informationen zum Erstellen einer Routing-Tabelle finden Sie unter: Routentabellen.

Erstellen Sie ein Internet-Gateway

Ein Internet-Gateway dient zwei Zwecken: der Bereitstellung eines Ziels in den VPC-Routing-Tabellen für über das Internet routbaren Datenverkehr und der Durchführung der Netzwerkadressübersetzung (NAT) für Instances, denen öffentliche IPv4-Adressen zugewiesen wurden.

Erstellen Sie ein Internet-Gateway für den Internetverkehr. Weitere Informationen zum Erstellen eines Internet-Gateways finden Sie im Abschnitt: Erstellen und Anhängen eines Internet-Gateways.

Erstellen Sie eine Citrix ADC VPX VPX-Instanz mithilfe des AWS EC2-Service

Führen Sie die folgenden Schritte aus, um eine Citrix ADC VPX VPX-Instanz mithilfe des AWS EC2-Service zu erstellen:

-

Gehen Sie im AWS-Dashboard zu Compute > EC2 > Launch Instance > AWS Marketplace.

-

Bevor sie aufLaunch Instanceklicken, sollten Benutzer sicherstellen, dass ihre Region korrekt ist, indem sie den Hinweis unterLaunch Instanceüberprüfen.

-

Suchen Sie in der Leiste Search AWS Marketplace nach dem Schlüsselwort Citrix ADC VPX.

-

Wählen Sie die Version aus, die der Benutzer bereitstellen möchte, und klicken Sie dann aufAuswählen. Für die Citrix ADC VPX VPX-Version haben Benutzer die folgenden Optionen:

-

Eine lizenzierte Version

-

Citrix ADC VPX Express-Appliance (Dies ist eine kostenlose virtuelle Appliance, die ab Citrix ADC Version 12.0 56.20 verfügbar ist.)

-

Bringen Sie Ihr eigenes Gerät

-

Der Assistent Instance starten wird gestartet. Folgen Sie dem Assistenten, um eine Instanz zu erstellen. Der Assistent fordert Benutzer auf:

-

Instanztyp auswählen

-

Instanz konfigurieren

-

Speicher hinzufügen

-

Tags hinzufügen

-

Sicherheitsgruppe konfigurieren

-

Bewertung

Erstellen und Anhängen weiterer Netzwerkschnittstellen

Erstellen Sie zwei weitere Netzwerkschnittstellen für VIP und SNIP. Weitere Informationen zum Erstellen weiterer Netzwerkschnittstellen finden Sie unter: Erstellen einer Netzwerkschnittstelle.

Nachdem Benutzer die Netzwerkschnittstellen erstellt haben, müssen sie die Schnittstellen an die VPX-Instanz anhängen. Fahren Sie vor dem Anschließen der Schnittstellen die VPX-Instanz herunter, schließen Sie die Schnittstellen an und schalten Sie die Instance ein. Weitere Informationen zum Anhängen von Netzwerkschnittstellen finden Sie im Abschnitt: Anfügen einer Netzwerkschnittstelle beim Starten einer Instance.

Elastic IPs zuweisen und zuordnen

Wenn Benutzer einer EC2-Instance eine öffentliche IP-Adresse zuweisen, bleibt diese nur zugewiesen, bis die Instance gestoppt wird. Danach wird die Adresse wieder in den Pool freigegeben. Wenn Benutzer die Instanz neu starten, wird eine neue öffentliche IP-Adresse zugewiesen.

Im Gegensatz dazu bleibt eine elastische IP-Adresse (EIP) zugewiesen, bis die Adresse von einer Instanz getrennt wird.

Weisen Sie eine elastische IP für die Management-NIC zu und ordnen Sie sie zu. Weitere Informationen zum Zuweisen und Zuordnen elastischer IP-Adressen finden Sie in den folgenden Themen:

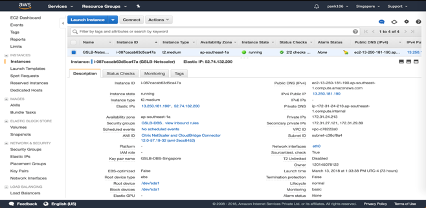

Mit diesen Schritten wird das Verfahren zum Erstellen einer Citrix ADC VPX-Instanz in AWS abgeschlossen. Es kann einige Minuten dauern, bis die Instanz fertig ist. Stellen Sie sicher, dass die Instance ihre Statuschecks bestanden hat. Benutzer können diese Informationen in der Spalte „Statuschecks“ auf der Seite „Instances“ anzeigen.

Stellen Sie eine Verbindung zur VPX-Instanz her

Nachdem Benutzer die VPX-Instanz erstellt haben, können Benutzer mithilfe der GUI und eines SSH-Clients eine Verbindung zur Instanz herstellen.

- Grafische Benutzeroberfläche (GUI)

Im Folgenden sind die Standardadministratoranmeldeinformationen für den Zugriff auf eine Citrix ADC VPX VPX-Instanz aufgeführt:

Benutzername: nsroot

Kennwort: Das Standardkennwort für das nsroot Konto wird auf die AWS-Instance-ID der Citrix ADC VPX Instanz festgelegt.

- SSH-Client

Wählen Sie in der AWS-Managementkonsole die Citrix ADC VPX VPX-Instanz aus und klicken Sie aufVerbinden. Folgen Sie den Anweisungen auf der Seite Mit Ihrer Instance verbinden.

Weitere Informationen zum Bereitstellen einer eigenständigen Citrix ADC VPX-Instanz in AWS mithilfe der AWS-Webkonsole finden Sie unter:

Konfiguration von GSLB an zwei AWS-Standorten

Das Einrichten von GSLB für den Citrix ADC in AWS besteht im Wesentlichen aus der Konfiguration des Citrix ADC für den Lastausgleich des Datenverkehrs zu Servern außerhalb der VPC, zu der der Citrix ADC gehört, z. B. innerhalb einer anderen VPC in einer anderen Availability Region oder einem on-premises Rechenzentrum.

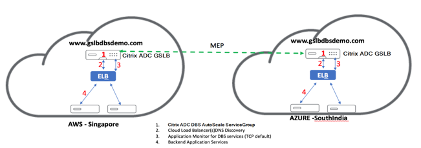

Domainnamen-basierte Services (GSLB DBS) mit Cloud Load Balancern

Überblick über GSL und DBS

Die Unterstützung von Citrix ADC GSLB mithilfe von DBS (Domain Based Services) für Cloud-Load Balancer ermöglicht die automatische Erkennung dynamischer Cloud-Dienste mithilfe einer Cloud-Load-Balancer-Lösung. Mit dieser Konfiguration kann Citrix ADC Global Server Load Balancing Domain Name Based Services (GSLB DBS) in einer Active-Active Umgebung implementieren. DBS ermöglicht die Skalierung von Back-End-Ressourcen in AWS-Umgebungen ab der DNS-Erkennung.

Dieser Abschnitt behandelt Integrationen zwischen Citrix ADC in AWS AutoScaling-Umgebungen. Im letzten Abschnitt des Dokuments wird beschrieben, wie Sie ein HA-Paar von Citrix ADCs einrichten können, das sich über zwei verschiedene Availability Zones (Availability Zones, AZs) für eine AWS-Region erstrecken.

Citrix ADC GSLB Service Group - Funktionserweiterungen

GSLB Service Group Entität: Citrix ADC Version 12.0.57

Die GSLB Service Group wird eingeführt, die die automatische Skalierung mithilfe der dynamischen DBS-Erkennung unterstützt.

DBS Feature Components (domänenbasierter Dienst) müssen an die GSLB-Servicegruppe gebunden sein.

Beispiel:

`> Server hinzufügen sydney_server LB-Sydney-XXXXXXXXXX.AP-Southeast-2.elb.AmazonAWS.com

add gslb serviceGroup sydney_sg HTTP -AutoScale DNS -SiteName sydney bind gslb serviceGroup sydney_sg sydney_server 80`

Auf Domainnamen basierende Services — AWS ELB

GLSB DBS verwendet den FQDN des Benutzers Elastic Load Balancer, um die GSLB-Servicegruppen dynamisch zu aktualisieren und die Backend-Server einzubeziehen, die in AWS erstellt und gelöscht werden. Die Back-End-Server oder -Instanzen in AWS können so konfiguriert werden, dass sie je nach Netzwerkbedarf oder CPU-Auslastung skaliert werden. Um diese Funktion zu konfigurieren, verweisen Sie den Citrix ADC auf den Elastic Load Balancer, um ihn dynamisch an verschiedene Server in AWS weiterzuleiten, ohne den Citrix ADC jedes Mal manuell aktualisieren zu müssen, wenn eine Instanz in AWS erstellt und gelöscht wird. Die Citrix ADC DBS-Funktion für GSLB Service Groups verwendet DNS-fähige Diensterkennung, um die Mitgliedsdienstressourcen des in der AutoScale-Gruppe identifizierten DBS-Namespaces zu ermitteln.

Diagramm:

Citrix ADC GSLB DBS AutoScale Komponenten mit Cloud Load Balancers:

AWS-Komponenten konfigurieren

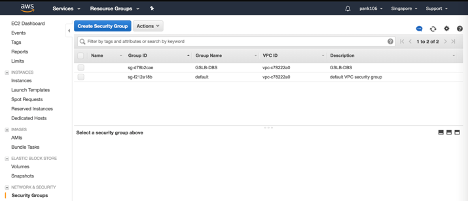

Sicherheitsgruppen

Hinweis:

Es sollte empfohlen werden, verschiedene Sicherheitsgruppen für ELB, Citrix ADC GSLB Instance und Linux-Instanz zu erstellen, da die für jede dieser Entitäten erforderlichen Regeln unterschiedlich sind. Dieses Beispiel verfügt über eine konsolidierte Sicherheitsgruppenkonfiguration zur Kürze.

Informationen zur ordnungsgemäßen Konfiguration der virtuellen Firewall finden Sie unter: Sicherheitsgruppen für Ihre VPC.

Schritt 1:

Melden Sie sich bei derAWS-Benutzergruppean und navigieren Sie zuEC2 > NETWORK & SECURITY > Security Groups.

Schritt 2:

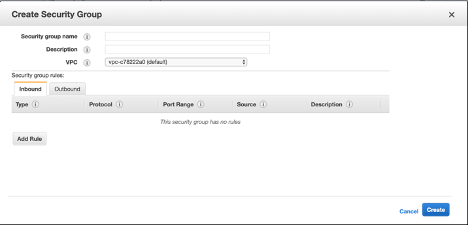

Klicken Sie aufSicherheitsgruppe erstellenund geben Sie einen Namen und eine Beschreibung ein. Diese Sicherheitsgruppe umfasst die Citrix ADC - und Linux-Back-End-Webserver.

Schritt 3:

Fügen Sie die Regeln für eingehende Port aus dem folgenden Screenshot hinzu.

Hinweis:

Die Beschränkung des Quell-IP-Zugriffs wird für die granulare Härtung empfohlen. Weitere Informationen finden Sie unter: Webserverregeln.

Amazon Linux-Backend-Webservices

Schritt 4:

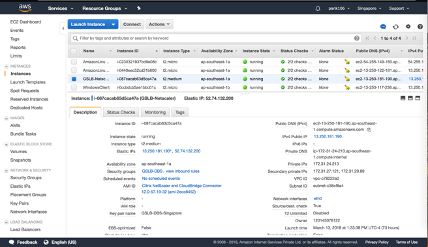

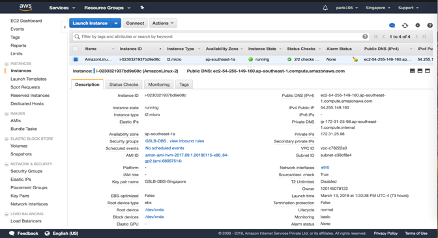

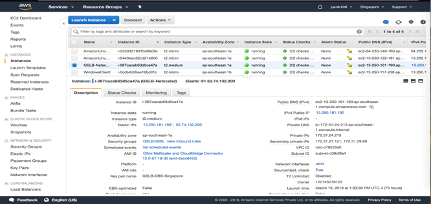

Melden Sie sich bei derAWS-Benutzergruppean und navigieren Sie zuEC2 > Instances.

Schritt 5: Klicken Sie mithilfe der folgenden Details aufLaunch Instance, um dieAmazon Linux-Instancezu konfigurieren.

Geben Sie Details zum Einrichten eines Webservers oder eines Back-End-Dienstes für diese Instanz ein.

Citrix ADC-Konfiguration

Schritt 6:

Melden Sie sich bei derAWS-Benutzergruppean und navigieren Sie zuEC2 > Instances.

Schritt 7:

Klicken Sie aufLaunch Instanceund konfigurieren Sie dieAmazon AMI-Instance anhandder folgenden Details.

Elastic IP-Konfiguration

Hinweis:

Citrix ADC kann bei Bedarf auch mit einer einzigen elastischen IP ausgeführt werden, um die Kosten zu senken, indem keine öffentliche IP für das NSIP vorhanden ist. Fügen Sie stattdessen dem SNIP eine elastische IP hinzu, die den Verwaltungszugriff auf die Box zusätzlich zur GSLB-Site-IP und ADNS-IP abdecken kann.

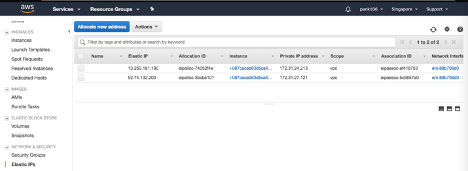

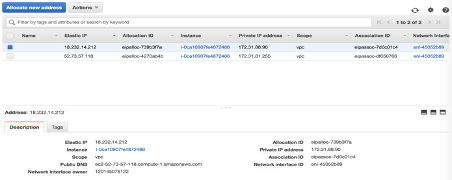

Schritt 8:

Melden Sie sich bei derAWS-Benutzergruppean und navigieren Sie zuEC2 > NETWORK & SECURITY > Elastic IPs.

Klicken Sie aufNeue Adresse zuweisen, um eine Elastic IP-Adresse zu erstellen.

Konfigurieren Sie Elastic IP so, dass sie auf den Benutzer verweist, der die Citrix ADC ADC-Instanz in AWS ausführt.

Konfigurieren Sie eine zweite Elastic IP und verweisen Sie sie erneut auf den Benutzer, der die Citrix ADC ADC-Instanz ausführt.

Elastic Load Balancer

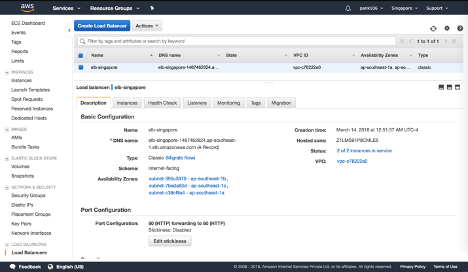

Schritt 9:

Melden Sie sich bei der AWS-Benutzergruppean und navigieren Sie zuEC2 > LOAD BALANCING > Load Balancer.

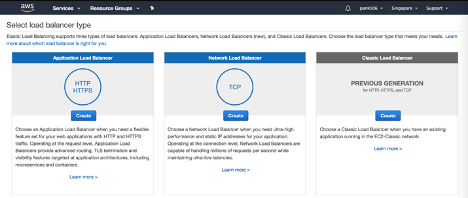

Schritt 10:

Klicken Sie aufLoad Balancer erstellen, um einen klassischen Load Balancer zu konfigurieren.

Die Benutzer Elastic Load Balancers ermöglichen Benutzern den Lastenausgleich ihrer Amazon Linux-Back-End-Instances und können gleichzeitig andere Instances ausgleichen, die je nach Bedarf hochgefahren werden.

Domänennamen-basierte Dienste für globalen Serverlastenausgleich konfigurieren

Konfigurationen für das Verkehrsmanagement

Hinweis:

Es ist erforderlich, den Citrix ADC entweder mit einem Nameserver oder einem virtuellen DNS-Server zu konfigurieren, über den die ELB/ALB-Domänen für die DBS-Servicegruppen aufgelöst werden. Weitere Informationen finden Sie unter: DNS NameServer.

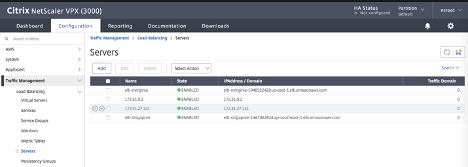

Schritt 1:

Navigieren Sie zuTraffic Management > Load Balancing > Server.

Schritt 2:

Klicken Sie aufHinzufügen, um einen Server zu erstellen, geben Sie einen Namen und FQDN an, die dem A-Eintrag (Domainname) in AWS für den Elastic Load Balancer (ELB) entsprechen.

Wiederholen Sie Schritt 2, um die zweite ELB vom zweiten Ressourcenstandort in AWS hinzuzufügen.

GSLB-Konfiguration

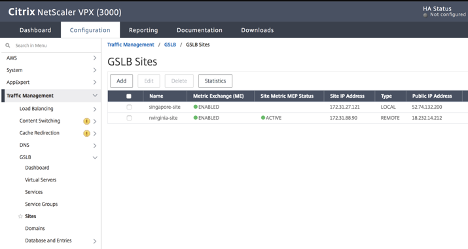

Schritt 1:

Navigieren Sie zu Traffic Management > GSLB > Sites.

Schritt 2:

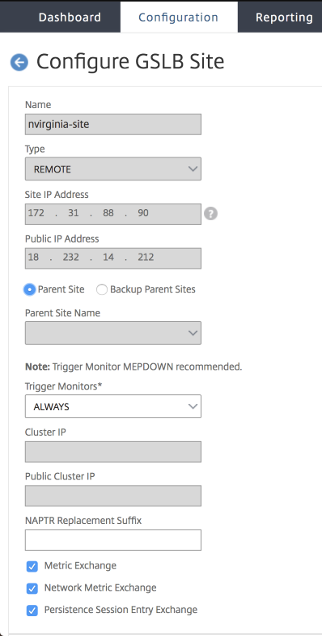

Klicken Sie auf die SchaltflächeHinzufügen, um eine GSLB-Site zu konfigurieren.

Benennen Sie die Website. Der Typ wird als Remote oder Local konfiguriert, basierend darauf, auf welcher Citrix ADC ADC-Benutzer die Site konfigurieren. Die IP-Adresse der Website ist die IP-Adresse für die GSLB-Website. Die GSLB-Site verwendet diese IP-Adresse, um mit den anderen GSLB-Sites zu kommunizieren. Die öffentliche IP-Adresse ist erforderlich, wenn Sie einen Cloud-Dienst verwenden, bei dem eine bestimmte IP auf einer externen Firewall oder einem NAT-Gerät gehostet wird. Die Site sollte als übergeordnete Site konfiguriert werden. Stellen Sie sicher, dass die Trigger-Monitore auf IMMER eingestellt sind, und aktivieren Sie die drei Kästchen unten für Metrikaustausch, Netzwerkmetrikaustausch und Persistence Session Entry Exchange.

Citrix empfiehlt, die Monitoreinstellung Trigger auf MEPDOWN zu setzen. Weitere Informationen finden Sie unter:Konfigurieren einer GSLB-Dienstgruppe.

Schritt 3:

Der folgende Screenshot aus den AWS-Konfigurationen zeigt, wo Benutzer die Site-IP-Adresse und die öffentliche IP-Adresse finden können. Die IPs finden Sie unterNetwork & Security > Elastic IPs.

Klicken Sie aufErstellen, wiederholen Sie die Schritte 2 und 3, um die GSLB-Site für den anderen Ressourcenstandort in AWS zu konfigurieren (dies kann auf demselben Citrix ADC konfiguriert werden).

Schritt 4:

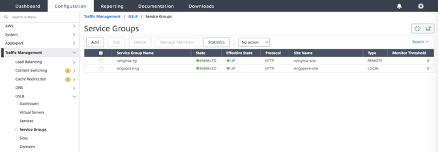

Navigieren Sie zu Traffic Management > GSLB > Dienstgruppen.

Schritt 5:

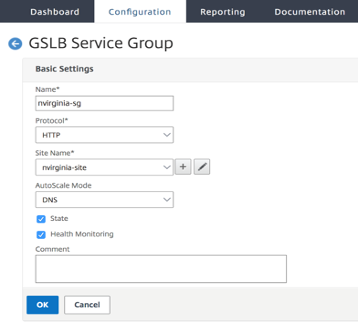

Klicken Sie aufHinzufügen, um eine Dienstgruppe hinzuzufügen. Benennen Sie die Dienstgruppe, verwenden Sie das HTTP-Protokoll, und wählen Sie dann unter Site-Namedie entsprechende Site aus, die in den vorherigen Schritten erstellt wurde. Stellen Sie sicher, dass Sie den AutoScalemodus als DNS konfigurieren und die Kontrollkästchen für die Status- und Integritätsüberwachung aktivieren.

Klicken Sie aufOK, um die Dienstgruppe zu erstellen.

Schritt 6:

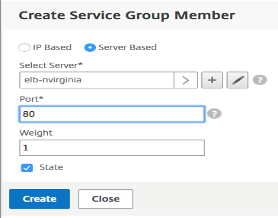

Klicken Sie aufDienstgruppenmitgliederund wählen SieServerbasiertaus. Wählen Sie den entsprechenden Elastic Load Balancing Server aus, der am Anfang des Run Guide konfiguriert wurde. Konfigurieren Sie den Datenverkehr so, dass er über Port 80 geht.

Klicken Sie auf Erstellen.

Schritt 7:

Die Dienstgruppe “Member Binding” sollte mit zwei Instanzen gefüllt werden, die sie vom Elastic Load Balancer empfängt.

Wiederholen Sie die Schritte, um die Service-Gruppe für den zweiten Ressourcenstandort in AWS zu konfigurieren. (Dies kann vom selben Ort aus erfolgen).

Schritt 8:

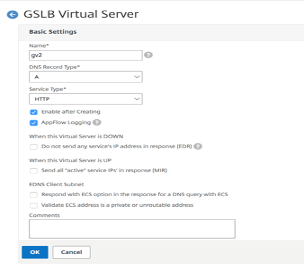

Navigieren Sie zu Traffic Management > GSLB > Virtuelle Server.

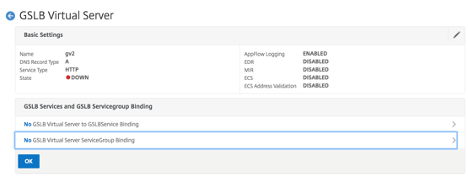

Klicken Sie aufHinzufügen, um den virtuellen Server zu erstellen. Nennen Sie den Server, DNS-Datensatztyp ist als A, Diensttyp als HTTP festgelegt, und aktivieren Sie die Kontrollkästchen Nach dem Erstellen aktivieren und AppFlow-Protokollierung. Klicken Sie aufOK, um den virtuellen GSLB Server zu erstellen. (Citrix ADC-Benutzeroberfläche)

Schritt 9:

Wenn der virtuelle GSLB Server erstellt wurde, klicken Sie aufKeine GSLB Virtual Server ServiceGroup-Bindung.

Klicken Sie aufHinzufügen, um den virtuellen Server zu erstellen. Nennen Sie den Server, DNS-Datensatztyp ist als A, Diensttyp als HTTP festgelegt, und aktivieren Sie die Kontrollkästchen Nach dem Erstellen aktivieren und AppFlow-Protokollierung. Klicken Sie aufOK, um den virtuellen GSLB Server zu erstellen. (Citrix ADC-Benutzeroberfläche)

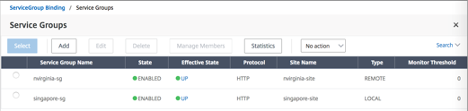

Schritt 10:

Wählen Sie unter „ServiceGroup-Bindung“ dieOption Dienstgruppennamenauswählen aus, um die in den vorherigen Schritten erstellten Dienstgruppen auszuwählen und hinzuzufügen.

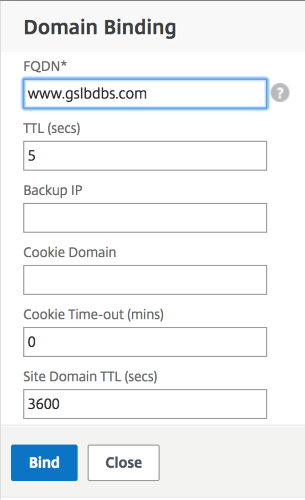

Schritt 11:

Konfigurieren Sie als Nächstes die GSLB-Domänenbindung für virtuelle Server, indem Sie aufKeine GSLB-Domänenbindung für virtuelle Konfigurieren Sie den FQDN und die Bindung, die restlichen Einstellungen können als Standardeinstellungen beibehalten werden.

Schritt 12:

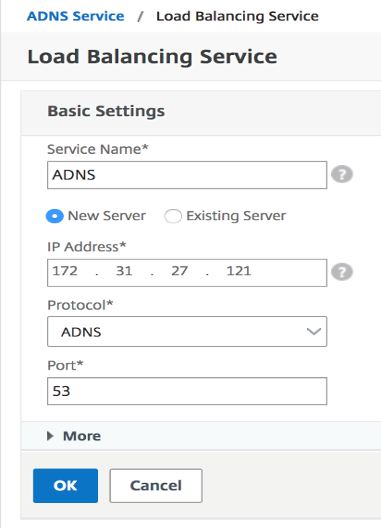

Konfigurieren Sie den ADNS-Dienst, indem Sie aufKein Dienstklicken. Fügen Sie einen Dienstnamen hinzu, klicken Sie aufNeuer Serverund geben Sie die IP-Adresse des ADNS-Servers ein.

Wenn der Benutzer ADNS bereits konfiguriert ist, können BenutzerExisting Serverund dann ihre ADNS aus dem Menü auswählen. Stellen Sie sicher, dass das Protokoll ADNS ist und der Datenverkehr über Port 53.

Konfigurieren Sie die Methode als LEASTCONNECTION und die Sicherungsmethode als ROUNDROBIN.

Globaler Citrix ADC Lastenausgleich für Hybrid- und Multi-Cloud-Bereitstellungen

Die Citrix ADC Hybrid- und Multi-Cloud-Lösung für den globalen Lastausgleich (GLB) ermöglicht es Benutzern, den Anwendungsdatenverkehr über mehrere Rechenzentren in Hybrid Clouds, mehreren Clouds und on-premises Bereitstellungen zu verteilen. Die Citrix ADC Hybrid- und Multi-Cloud-GLB-Lösung hilft Benutzern, ihre Lastausgleichseinrichtung in Hybrid- oder Multi-Cloud-Umgebungen zu verwalten, ohne das vorhandene Setup zu ändern. Wenn Benutzer ein lokales Setup haben, können sie auch einige ihrer Dienste in der Cloud testen, indem sie die Citrix ADC Hybrid- und Multi-Cloud-GLB-Lösung verwenden, bevor sie vollständig in die Cloud migrieren. Beispielsweise können Benutzer nur einen kleinen Prozentsatz ihres Traffics in die Cloud weiterleiten und den größten Teil des Datenverkehrs on-premises abwickeln. Die Citrix ADC Hybrid- und Multi-Cloud-GLB-Lösung ermöglicht es Benutzern auch, Citrix ADC ADC-Instanzen über geografische Standorte hinweg von einer einzigen, einheitlichen Konsole aus zu verwalten und zu überwachen.

Eine Hybrid- und Multi-Cloud-Architektur kann auch die Gesamtleistung des Unternehmens verbessern, indem eine „Anbieterbindung“ vermieden wird und unterschiedliche Infrastrukturen verwendet werden, um die Bedürfnisse von Benutzerpartnern und Kunden zu erfüllen Mit einer Multi-Cloud-Architektur können Benutzer ihre Infrastrukturkosten besser verwalten, da sie jetzt nur noch für das bezahlen müssen, was sie nutzen. Benutzer können ihre Anwendungen auch besser skalieren, da sie die Infrastruktur jetzt bei Bedarf nutzen. Es bietet auch die Möglichkeit, schnell von einer Cloud in eine andere zu wechseln, um die Vorteile der besten Angebote jedes Anbieters zu nutzen.

Architektur der Citrix ADC Hybrid- und Multi-Cloud-GLB-Lösung

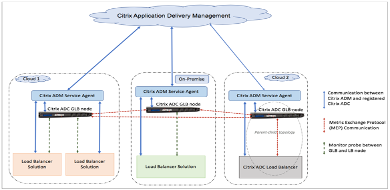

Das folgende Diagramm veranschaulicht die Architektur der Citrix ADC Hybrid- und Multi-Cloud-GLB-Funktion.

Die Citrix ADC GLB-Knoten verarbeiten die DNS-Namensauflösung. Jeder dieser GLB-Knoten kann DNS-Anforderungen von jedem Clientstandort empfangen. Der GLB-Knoten, der die DNS-Anforderung empfängt, gibt die IP-Adresse des virtuellen Load Balancer zurück, wie sie von der konfigurierten Load Balancing-Methode ausgewählt wurde. Metriken (Standort-, Netzwerk- und Persistenzmetriken) werden zwischen den GLB-Knoten mit dem Metrikaustauschprotokoll (MEP) ausgetauscht, bei dem es sich um ein proprietäres Citrix Protokoll handelt. Weitere Informationen zum MEP-Protokoll finden Sie unter:Metrics Exchange Protocol konfigurieren.

Der im GLB-Knoten konfigurierte Monitor überwacht den Integritätsstatus des virtuellen Lastausgleichsservers im selben Rechenzentrum. In einer übergeordneten und untergeordneten Topologie werden Metriken zwischen den GLB- und Citrix ADC Knoten mithilfe von MEP ausgetauscht. Die Konfiguration von Monitorprobes zwischen einem GLB- und Citrix ADC LB-Knoten ist jedoch in einer übergeordneten und untergeordneten Topologie optional.

Der Citrix Application Delivery Management (ADM) -Dienstagent ermöglicht die Kommunikation zwischen dem Citrix ADM und den verwalteten Instanzen im Benutzerdatenzentrum. Weitere Informationen zu Citrix ADM Service Agents und deren Installation finden Sie unterErste Schritte.

Hinweis:

In diesem Dokument werden die folgenden Annahmen getroffen:

Wenn Benutzer über ein vorhandenes Load Balancing-Setup verfügen, ist es betriebsbereit.

Auf jedem Citrix ADC GLB-Knoten wird eine SNIP-Adresse oder eine GLB-Standort-IP-Adresse konfiguriert. Diese IP-Adresse wird als IP-Adresse der Rechenzentrumsquelle beim Austausch von Metriken mit anderen Rechenzentren verwendet.

Ein ADNS- oder ADNS-TCP-Dienst wird für jede der Citrix ADC GLB-Instanzen konfiguriert, um den DNS-Datenverkehr zu empfangen.

Die erforderlichen Firewall- und Sicherheitsgruppen werden in den Cloud-Dienstanbietern konfiguriert.

Konfigurationvon Sicherheitsgruppen

Benutzer müssen die erforderliche Firewall-/Sicherheitsgruppenkonfiguration in den Cloud-Dienstanbietern einrichten. Weitere Informationen zu den AWS-Sicherheitsfunktionen finden Sie unter:AWS/Dokumentation/Amazon VPC/Benutzerhandbuch/Sicherheit.

Außerdem müssen Benutzer auf dem GLB-Knoten Port 53 für die IP-Adresse des ADNS-Diensts/DNS-Servers und Port 3009 für die GSLB-Site-IP-Adresse für den MEP-Datenverkehrsaustausch öffnen. Auf dem Load Balancing-Knoten müssen Benutzer die entsprechenden Ports öffnen, um den Anwendungsdatenverkehr zu empfangen. Benutzer müssen beispielsweise Port 80 für den Empfang von HTTP-Verkehr und Port 443 für den Empfang von HTTPS-Verkehr öffnen. Öffnen Sie Port 443 für die NITRO -Kommunikation zwischen dem Citrix ADM Dienst-Agent und Citrix ADM.

Für die dynamische GLB-Methode mit Roundtrip-Zeit müssen Benutzer Port 53 öffnen, um abhängig vom konfigurierten LDNS-Sondentyp UDP- und TCP-Prüfungen zuzulassen. Die UDP- oder TCP-Prüfungen werden mit einem der SNiPs initiiert. Daher muss diese Einstellung für Sicherheitsgruppen vorgenommen werden, die an das serverseitige Subnetz gebunden sind.

Funktionen der Citrix ADC Hybrid- und Multi-Cloud-GLB-Lösung

In diesem Abschnitt werden einige Funktionen der Citrix ADC Hybrid- und Multi-Cloud-GLB-Lösung beschrieben.

Kompatibilität mit anderen Load Balancing-Lösungen

Die Citrix ADC Hybrid- und Multi-Cloud-GLB-Lösung unterstützt verschiedene Load Balancing-Lösungen wie den Citrix ADC Load Balancer, NGINX, HAProxy und andere Load Balancer von Drittanbietern.

Hinweis:

Andere Load Balancing-Lösungen als Citrix ADC werden nur unterstützt, wenn proximitätsbasierte und nicht metrische GLB-Methoden verwendet werden und wenn die über-/untergeordnete Topologie nicht konfiguriert ist.

GLB-Methoden

Die Citrix ADC Hybrid- und Multi-Cloud-GLB-Lösung unterstützt die folgenden GLB-Methoden.

-

Metrikbasierte GLB-Methoden. Metrik-basierte GLB-Methoden erfassen Metriken von den anderen Citrix ADC Knoten über das Metrikaustauschprotokoll.

-

Mindest Connection: Die Client-Anfrage wird an den Load Balancer weitergeleitet, der die wenigsten aktiven Verbindungen hat.

-

Geringste Bandbreite: Die Clientanforderung wird an den Load Balancer weitergeleitet, der derzeit den geringsten Datenverkehr bedient.

-

Kleinste Pakete: Die Clientanforderung wird an den Load Balancer weitergeleitet, der die wenigsten Pakete in den letzten 14 Sekunden empfangen hat.

-

-

Nicht-metrische GLB-Methoden

-

Round Robin: Die Clientanforderung wird an die IP-Adresse des Load Balancers weitergeleitet, der sich oben in der Liste der Load Balancer befindet. Dieser Load Balancer bewegt sich dann an den unteren Rand der Liste.

-

Quell-IP-Hash: Diese Methode verwendet den Hashwert der Client-IP-Adresse, um einen Load Balancer auszuwählen.

-

-

Proximity-basierte GLB-Methoden

-

Statische Nähe: Die Clientanforderung wird an den Load Balancer weitergeleitet, der der Client-IP-Adresse am nächsten ist.

-

Round-Trip-Zeit (RTT): Diese Methode verwendet den RTT-Wert (die Zeitverzögerung in der Verbindung zwischen dem lokalen DNS-Server des Clients und dem Rechenzentrum), um die IP-Adresse des Load Balancers mit der besten Leistung auszuwählen.

-

Weitere Informationen zu den Load Balancing-Methoden finden Sie unter:Load Balancing-Algorithmen.

GLB-Topologien

Die Citrix ADC Hybrid- und Multi-Cloud-GLB-Lösung unterstützt die aktiv-passive Topologie und die übergeordnete untergeordnete Topologie.

-

Aktiv-Passiv-Topologie — Bietet Disaster Recovery und gewährleistet kontinuierliche Verfügbarkeit von Anwendungen durch Schutz vor Ausfallpunkten. Wenn das primäre Rechenzentrum ausfällt, wird das passive Rechenzentrum betriebsbereit. Weitere Informationen zur GSLB-Topologie mit Aktiv-Passiv finden Sie unter:Konfigurieren von GSLB für Disaster Recovery.

-

Übergeordnete und untergeordnete Topologie — Kann verwendet werden, wenn Kunden die metrikbasierten GLB-Methoden zum Konfigurieren von GLB- und LB-Knoten verwenden und wenn die LB-Knoten auf einer anderen Citrix ADC ADC-Instanz bereitgestellt werden. In einer über-/untergeordneten Topologie muss der LB-Knoten (untergeordneter Standort) eine Citrix ADC Appliance sein, da der Austausch von Metriken zwischen dem übergeordneten und dem untergeordneten Standort über das Metrikaustauschprotokoll (MEP) erfolgt.

Weitere Informationen zur über-/untergeordneten Topologie finden Sie unter:Bereitstellung von übergeordneter und untergeordneter Topologie mithilfe des MEP-Protokolls.

Unterstützung für IPv6

Die Citrix ADC Hybrid- und Multi-Cloud-GLB-Lösung unterstützt auch IPv6.

Überwachen

Die Citrix ADC Hybrid- und Multi-Cloud-GLB-Lösung unterstützt integrierte Monitore mit einer Option, um die sichere Verbindung zu ermöglichen. Wenn sich LB- und GLB-Konfigurationen jedoch auf derselben Citrix ADC-Instanz befinden oder die übergeordnete und untergeordnete Topologie verwendet wird, ist die Konfiguration von Monitoren optional.

Persistenz

Die Citrix ADC Hybrid- und Multi-Cloud-GLB-Lösung unterstützt Folgendes:

-

Quell-IP-basierte Persistenzsitzungen, sodass mehrere Anforderungen desselben Clients an denselben Dienst weitergeleitet werden, wenn sie innerhalb des konfigurierten Zeitüberschreitungsfensters eintreffen. Wenn der Timeoutwert abläuft, bevor der Client eine weitere Anfrage sendet, wird die Sitzung verworfen und der konfigurierte Load Balancing-Algorithmus wird verwendet, um einen neuen Server für die nächste Anforderung des Clients auszuwählen.

-

Spillover-Persistenz, so dass der virtuelle Backup-Server die empfangenen Anforderungen weiterhin verarbeitet, auch wenn die Last auf dem primären Schwellenwert unterschritten wird. Weitere Informationen finden Sie unter:Überlauf konfigurieren.

-

Standortpersistenz, so dass der GLB-Knoten ein Rechenzentrum zur Verarbeitung einer Clientanforderung auswählt und die IP-Adresse des ausgewählten Rechenzentrums für alle nachfolgenden DNS-Anforderungen weiterleitet. Wenn die konfigurierte Persistenz für einen Standort gilt, der DOWN ist, verwendet der GLB-Knoten eine GLB-Methode, um einen neuen Standort auszuwählen, und der neue Standort wird dauerhaft für nachfolgende Anforderungen vom Client.

Konfiguration mit Citrix ADM StyleBooks

Kunden können das standardmäßige Multi-Cloud GLB StyleBook auf Citrix ADM verwenden, um die Citrix ADC ADC-Instanzen mit Hybrid- und Multi-Cloud-GLB-Konfigurationen zu konfigurieren.

Kunden können das standardmäßige Multi-Cloud GLB StyleBook für das LB Node StyleBook verwenden, um die Citrix ADC Load Balancing-Knoten zu konfigurieren, die die untergeordneten Sites in einer über-/untergeordneten Topologie sind, die den Anwendungsverkehr verarbeiten. Verwenden Sie dieses StyleBook nur, wenn Benutzer LB-Knoten in einer über-/untergeordneten Topologie konfigurieren möchten. Jeder LB-Knoten muss jedoch separat mit diesem StyleBook konfiguriert werden.

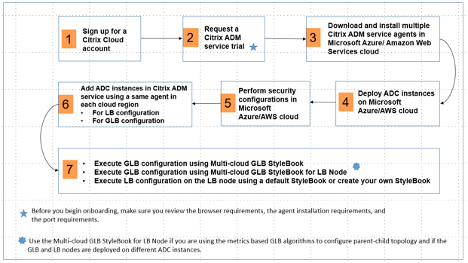

Workflow der Citrix ADC Hybrid- und Multi-Cloud-GLB-Lösungskonfiguration

Kunden können das mitgelieferte Multi-Cloud GLB StyleBook auf Citrix ADM verwenden, um die Citrix ADC ADC-Instanzen mit Hybrid- und Multi-Cloud-GLB-Konfigurationen zu konfigurieren.

Das folgende Diagramm zeigt den Arbeitsablauf für die Konfiguration einer Citrix ADC Hybrid- und Multi-Cloud-GLB-Lösung. Die Schritte im Workflow-Diagramm werden nach dem Diagramm ausführlicher erläutert.

Führen Sie die folgenden Aufgaben als Cloud-Administrator aus:

-

Registrieren Sie sich für ein Citrix Cloud-Konto.

Um mit der Verwendung von Citrix ADM zu beginnen, erstellen Sie ein Citrix Cloud-Unternehmenskonto oder treten Sie einem bestehenden Konto bei, das von jemandem in Ihrem Unternehmen erstellt wurde.

-

Nachdem sich Benutzer bei Citrix Cloud angemeldet haben, klicken Sie auf der KachelCitrix Application Delivery ManagementaufVerwalten, um den ADM Service zum ersten Mal einzurichten.

-

Laden Sie mehrere Citrix ADM Dienstagenten herunter und installieren Sie sie.

Benutzer müssen den Citrix ADM Service Agent in ihrer Netzwerkumgebung installieren und konfigurieren, um die Kommunikation zwischen dem Citrix ADM und den verwalteten Instanzen in ihrem Rechenzentrum oder ihrer Cloud zu ermöglichen. Installieren Sie in jeder Region einen Agenten, damit dieser LB- und GLB-Konfigurationen auf den verwalteten Instances konfigurieren kann. Die LB- und GLB-Konfigurationen können einen einzelnen Agenten gemeinsam nutzen. Weitere Informationen zu den drei oben genannten Aufgaben finden Sie unter:Erste Schritte.

-

Bereitstellen von Lastausgleichsdiensten in Microsoft Azure/AWS-Cloud/lokalen Rechenzentren.

Stellen Sie sie je nach Art der Load Balancer, die Benutzer in der Cloud und vor Ort bereitstellen, entsprechend bereit. Benutzer können beispielsweise Citrix ADC VPX VPX-Instanzen in einem Microsoft Azure Resource Manager (ARM) -Portal, in einer virtuellen privaten Cloud von Amazon Web Services (AWS) und in on-premises Rechenzentren bereitstellen. Konfigurieren Sie Citrix ADC-Instanzen für die Funktion als LB- oder GLB-Knoten im eigenständigen Modus, indem Sie die virtuellen Maschinen erstellen und andere Ressourcen konfigurieren. Weitere Informationen zum Bereitstellen von Citrix ADC VPX Instanzen finden Sie in den folgenden Dokumenten:

-

Führen Sie Sicherheitskonfigurationen durch.

Konfigurieren Sie Netzwerksicherheitsgruppen und Netzwerk-ACLs in ARM und in AWS, um den eingehenden und ausgehenden Datenverkehr für Benutzerinstanzen und Subnetze zu steuern.

-

Fügen Sie Citrix ADC-Instanzen in Citrix ADM hinzu.

Citrix ADC ADC-Instanzen sind Netzwerkgeräte oder virtuelle Appliances, die Benutzer von Citrix ADM aus erkennen, verwalten und überwachen möchten. Um diese Instanzen zu verwalten und zu überwachen, müssen Benutzer die Instanzen zum Dienst hinzufügen und sowohl LB- (wenn Benutzer Citrix ADC für LB verwenden) als auch GLB-Instanzen registrieren. Weitere Informationen zum Hinzufügen von Citrix ADC ADC-Instanzen im Citrix ADM finden Sie unter:Erste Schritte

-

Implementieren Sie die GLB- und LB-Konfigurationen mit standardmäßigen Citrix ADM StyleBooks.

-

Verwenden Sie Multi-Cloud GLB StyleBook, um die GLB-Konfiguration auf den ausgewählten GLB Citrix ADC ADC-Instanzen auszuführen.

-

Implementieren Sie die Lastausgleichskonfiguration. (Benutzer können diesen Schritt überspringen, wenn sie bereits LB-Konfigurationen auf den verwalteten Instances haben.) Benutzer können Load Balancer auf Citrix ADC ADC-Instanzen auf zwei Arten konfigurieren:

-

Konfigurieren Sie die Instanzen für den Lastenausgleich der Anwendungen manuell. Weitere Informationen zur manuellen Konfiguration der Instances finden Sie unter:Basic Load Balancing einrichten.

-

Verwenden Sie StyleBooks. Benutzer können eines der Citrix ADM StyleBooks (HTTP/SSL Load Balancing StyleBook oder HTTP/SSL Load Balancing (mit Monitoren) StyleBook) verwenden, um die Load Balancer-Konfiguration auf der ausgewählten Citrix ADC ADC-Instanz zu erstellen. Benutzer können auch ihre eigenen StyleBooks erstellen. Weitere Informationen zu StyleBooks finden Sie unter: StyleBooks.

-

-

Verwenden Sie Multi-Cloud GLB StyleBook for LB Node, um die über-/untergeordnete GLB-Topologie in einem der folgenden Fälle zu konfigurieren:

-

Wenn Benutzer die metrikbasierten GLB-Algorithmen (Least Packets, Least Connections, Least Bandwidth) verwenden, um GLB- und LB-Knoten zu konfigurieren, und wenn die LB-Knoten auf einer anderen Citrix ADC ADC-Instanz bereitgestellt werden.

-

Wenn Site-Persistenz erforderlich ist.

-

Verwenden von StyleBooks zum Konfigurieren von GLB auf Citrix ADC LB-Knoten

Kunden können dasMulti-Cloud GLB StyleBook for LB Nodeverwenden, wenn sie die metrikbasierten GLB-Algorithmen (Least Packets, Least Connections, Least Bandwidth) verwenden, um GLB- und LB-Knoten zu konfigurieren, und wenn die LB-Knoten auf einer anderen Citrix ADC ADC-Instanz bereitgestellt werden.

Benutzer können dieses StyleBook auch verwenden, um mehr untergeordnete Websites für eine vorhandene übergeordnete Website zu konfigurieren. Dieses StyleBook konfiguriert jeweils eine untergeordnete Website. Erstellen Sie also so viele Konfigurationen (Konfigurationspakete) aus diesem StyleBook, wie es untergeordnete Websites gibt. Das StyleBook wendet die GLB-Konfiguration auf die untergeordneten Sites an. Benutzer können maximal 1024 untergeordnete Websites konfigurieren.

Hinweis:

Verwenden Sie Multi-Cloud GLB StyleBook, um die übergeordneten Websites zu konfigurieren.

Dieses StyleBook macht die folgenden Annahmen:

-

Eine SNIP-Adresse oder eine GLB-Standort-IP-Adresse wird konfiguriert.

-

Die erforderlichen Firewall- und Sicherheitsgruppen werden in den Cloud-Dienstanbietern konfiguriert.

Konfigurieren einer untergeordneten Site in einer über-/untergeordneten Topologie mithilfe von Multi-Cloud GLB StyleBook for LB-Knoten

-

Navigieren Sie zuAnwendungen > Konfiguration > Neue erstellen.

-

Gehen Sie zuApplications>Configurationund klicken Sie aufCreate New.

Das StyleBook wird als Benutzeroberflächenseite angezeigt, auf der Benutzer die Werte für alle in diesem StyleBook definierten Parameter eingeben können.

Hinweis:

Die Begriffe Rechenzentrum und Standorte werden in diesem Dokument synonym verwendet.

-

Legen Sie die folgenden Parameter fest:

-

Anwendungsname. Geben Sie den Namen der GLB-Anwendung ein, die auf den GLB-Sites bereitgestellt wird, für die Sie untergeordnete Sites erstellen möchten.

-

Protokoll. Wählen Sie das Anwendungsprotokoll der bereitgestellten Anwendung aus dem Dropdownlistenfeld aus.

-

LB Health Check (optional)

-

Typ der Zustandsprüfung. Wählen Sie im Dropdownlistenfeld den Typ des Prüfpunkts aus, der zum Überprüfen der Integrität der VIP-Adresse des Load Balancer verwendet wird, die die Anwendung auf einer Site darstellt.

-

Sicherer Modus. (Optional) Wählen SieJaaus, um diesen Parameter zu aktivieren, wenn SSL-basierte Zustandsprüfungen erforderlich sind.

-

HTTP-Anforderung. (Optional) Wenn Benutzer HTTP als Health-Check-Typ ausgewählt haben, geben Sie die vollständige HTTP-Anfrage ein, die zum Prüfen der VIP-Adresse verwendet wurde.

-

Liste der HTTP-Statusantwortcodes. (Optional) Wenn Benutzer HTTP als Zustandsprüfungstyp ausgewählt haben, geben Sie die Liste der HTTP-Statuscodes ein, die bei Antworten auf HTTP-Anfragen erwartet werden, wenn die VIP fehlerfrei ist.

-

-

Die übergeordnete Site wird konfiguriert.

-

Geben Sie die Details des übergeordneten Standorts (GLB-Knoten) an, unter dem Sie den untergeordneten Standort (LB-Knoten) erstellen möchten.

-

Standortname. Geben Sie den Namen der übergeordneten Website ein.

-

IP-Adresse des Standorts. Geben Sie die IP-Adresse ein, die die übergeordnete Site beim Austausch von Metriken mit anderen Sites als Quell-IP-Adresse verwendet. Es wird davon ausgegangen, dass diese IP-Adresse bereits auf dem GLB-Knoten an jedem Standort konfiguriert ist.

-

Öffentliche IP-Adresse des Standorts. (Optional) Geben Sie die öffentliche IP-Adresse der übergeordneten Site ein, die zum Austausch von Metriken verwendet wird, wenn die IP-Adresse dieser Site NAT’ed ist.

-

-

-

Untergeordnete Site wird konfiguriert.

-

Geben Sie die Details der untergeordneten Website an.

-

Standortname. Geben Sie den Namen der Site ein.

-

IP-Adresse des Standorts. Geben Sie die IP-Adresse der untergeordneten Site ein. Verwenden Sie hier die private IP-Adresse oder SNIP des Citrix ADC Knotens, der als untergeordneter Standort konfiguriert wird.

-

Öffentliche IP-Adresse des Standorts. (Optional) Geben Sie die öffentliche IP-Adresse der untergeordneten Site ein, die zum Austausch von Metriken verwendet wird, wenn die IP-Adresse dieser Site NAT’ed ist.

-

-

-

Konfigurieren aktiver GLB-Dienste (optional)

-

Konfigurieren Sie aktive GLB-Dienste nur, wenn die IP-Adresse des virtuellen LB-Servers keine öffentliche IP-Adresse ist. In diesem Abschnitt können Benutzer die Liste der lokalen GLB-Dienste auf den Sites konfigurieren, auf denen die Anwendung bereitgestellt wird.

-

Dienst-IP. Geben Sie die IP-Adresse des virtuellen Lastausgleichsservers auf dieser Site ein.

-

Öffentliche IP-Adresse des Dienstes. Wenn die virtuelle IP-Adresse privat ist und eine öffentliche IP-Adresse hat, geben Sie die öffentliche IP-Adresse an.

-

Dienstport. Geben Sie den Port des GLB-Dienstes auf dieser Website ein.

-

Standortname. Geben Sie den Namen der Site ein, auf der sich der GLB-Dienst befindet.

-

-

-

Klicken Sie aufZielinstanzenund wählen Sie die als GLB-Instanzen konfigurierten Citrix ADC ADC-Instanzen auf jeder Site aus, auf der die GLB-Konfiguration bereitgestellt werden soll.

-

Klicken Sie aufErstellen, um die LB-Konfiguration auf der ausgewählten Citrix ADC ADC-Instanz (LB-Knoten) zu erstellen. Benutzer können auch aufTrockenlaufklicken, um die Objekte zu überprüfen, die in den Zielinstanzen erstellt würden. Die von Benutzern erstellte StyleBook-Konfiguration wird in der Liste der Konfigurationen auf der Seite Konfigurationen angezeigt. Benutzer können diese Konfiguration mithilfe der Citrix ADM GUI untersuchen, aktualisieren oder entfernen.

Bereitstellung von CloudFormation-Vorlagen

Citrix ADC VPX ist als Amazon Machine Images (AMI) im AWS Marketplace verfügbar. Bevor Sie eine CloudFormation-Vorlage zur Bereitstellung eines Citrix ADC VPX in AWS verwenden, muss der AWS-Benutzer die Bedingungen akzeptieren und das AWS Marketplace Marketplace-Produkt abonnieren. Jede Ausgabe des Citrix ADC VPX im Marketplace erfordert diesen Schritt.

Jede Vorlage im CloudFormation-Repository enthält eine zusammengestellte Dokumentation, die die Verwendung und Architektur der Vorlage beschreibt. Die Vorlagen versuchen, die empfohlene Bereitstellungsarchitektur des Citrix ADC VPX zu kodifizieren oder den Benutzer in den Citrix ADC einzuführen oder eine bestimmte Funktion, Edition oder Option zu demonstrieren. Benutzer können die Vorlagen wiederverwenden, modifizieren oder erweitern, um sie an ihre speziellen Produktions- und Testanforderungen anzupassen. Die meisten Vorlagen erfordern neben den Berechtigungen zum Erstellen von IAM-Rollen auch vollständige EC2-Berechtigungen.

Die CloudFormation-Vorlagen enthalten AMI-IDs, die für eine bestimmte Version von Citrix ADC VPX (z. B. Version 12.0-56.20) und Edition (z. B. Citrix ADC VPX Platinum Edition - 10 Mbit/s) ODER Citrix ADC BYOL spezifisch sind. Um eine andere Version/Edition des Citrix ADC VPX mit einer CloudFormation-Vorlage zu verwenden, muss der Benutzer die Vorlage bearbeiten und die AMI-IDs ersetzen.

Die neuesten Citrix ADC AWS-AMI-IDs befinden sich hier: Citrix ADC AWS CloudFormation Master.

CFT-Dree-NIC-Bereitstellung

Diese Vorlage stellt eine VPC mit 3 Subnetzen (Management, Client, Server) für 2 Availability Zones bereit. Es stellt ein Internet-Gateway mit einer Standardroute in den öffentlichen Subnetzen bereit. Diese Vorlage erstellt auch ein HA-Paar über Availability Zones hinweg mit zwei Instanzen von Citrix ADC: 3 ENIs, die 3 VPC-Subnetzen (Management, Client, Server) auf primären und 3 ENIs, die 3 VPC-Subnetzen (Management, Client, Server) zugeordnet sind, auf sekundären. Allen von dieser CFT erstellten Ressourcennamen wird ein tagName des Stacknamens vorangestellt.

Die Ausgabe der CloudFormation-Vorlage umfasst:

-

primaryCitrixADCManagementUrl — HTTPS-URL zur Management-GUI des primären VPX (verwendet ein selbstsigniertes Zertifikat)

-

primaryCitrixADCManagementUrl2 — HTTP-URL zur Management-GUI des primären VPX

-

primaryCitrixADCInstanceId — Instanz-ID der neu erstellten primären VPX-Instanz

-

primaryCitrixADCPublicVip - Elastische IP-Adresse der primären VPX-Instanz, die mit der VIP verknüpft ist

-

primaryCitrixADCPrivatenSIP - Private IP (NS IP), die für die Verwaltung des primären VPX verwendet wird

-

primaryCitrixADCPublicNSIP - Öffentliche IP (NS IP), die für die Verwaltung des primären VPX verwendet wird

-

primaryCitrixADCPrivateVIP - Private IP-Adresse der primären VPX-Instanz, die mit der VIP verknüpft ist

-

primaryCitrixADCSnip - Private IP-Adresse der primären VPX-Instanz, die mit dem SNIP verknüpft ist

-

secondaryCitrixADCManagementUrl — HTTPS-URL zur Management-GUI des sekundären VPX (verwendet selbstsigniertes Zertifikat)

-

SecondaryCitrixADCManagementUrl2 — HTTP-URL zur Management-GUI des sekundären VPX

-

secondaryCitrixADCInstanceId — Instanz-ID der neu erstellten sekundären VPX-Instanz

-

SecondaryCitrixADCPrivatenSIP - Private IP (NS IP) zur Verwaltung des sekundären VPX

-

SecondaryCitrixADCPublicNSIP - Öffentliche IP (NS IP) zur Verwaltung des sekundären VPX

-

SecondaryCitrixADCPrivateVIP - Private IP-Adresse der sekundären VPX-Instanz, die mit der VIP verknüpft ist

-

SecondaryCitrixADCSnip - Private IP-Adresse der sekundären VPX-Instanz, die mit dem SNIP verknüpft ist

-

SecurityGroup - Sicherheitsgruppen-ID, zu der der VPX gehört

Bei der Bereitstellung von Eingaben für die CFT bedeutet * das für einen beliebigen Parameter in der CFT, dass es sich um ein Pflichtfeld handelt. Zum Beispiel VPC ID* ist ein Pflichtfeld.

Die folgenden Voraussetzungen müssen erfüllt sein. Die CloudFormation-Vorlage erfordert ausreichende Berechtigungen, um IAM-Rollen zu erstellen, die über die normalen vollen EC2-Berechtigungen hinausgehen. Der Benutzer dieser Vorlage muss außerdem die Bedingungen akzeptieren und das AWS Marketplace Marketplace-Produkt abonnieren, bevor er diese CloudFormation-Vorlage verwenden kann.

Folgendes sollte ebenfalls vorhanden sein:

-

Schlüssel-Paar

-

3 nicht zugewiesene EIPs

-

Primäre Verwaltung

-

Kunde VIP

-

Sekundäres Management

Weitere Informationen zur Bereitstellung von Citrix ADC VPX-Instanzen in AWS finden Benutzer unter: Provisioning von Citrix ADC VPX Instances in AWS.

Informationen zur Konfiguration von GLB mithilfe von Stylebooks finden Sie unter Using StyleBooks to Configure GLB

Voraussetzungen

Bevor Benutzer versuchen, eine VPX-Instanz in AWS zu erstellen, sollten sie sicherstellen, dass sie über Folgendes verfügen:

-

Ein AWS-Konto zum Starten eines Citrix ADC VPX AMI in einer Amazon Web Services (AWS) Virtual Private Cloud (VPC). Benutzer können auf www.aws.amazon.com kostenlos ein AWS-Konto erstellen.

-

Ein AWS Identity and Access Management (IAM) -Benutzerkonto zur sicheren Steuerung des Zugriffs auf AWS-Services und -Ressourcen für Benutzer. Weitere Informationen zum Erstellen eines IAM-Benutzerkontos finden Sie im Thema: Erstellen von IAM-Benutzern (Konsole).

Eine IAM-Rolle ist sowohl für eigenständige als auch für Hochverfügbarkeitsbereitstellungen obligatorisch. Die IAM-Rolle muss über die folgenden Berechtigungen verfügen:

-

ec2:DescribeInstanzen

-

ec2:DescribeNetworkInterfaces

-

ec2:DetachNetworkInterface

-

ec2:AttachNetworkInterface

-

ec2:StartInstanzen

-

ec2:StopInstanzen

-

ec2:RebootInstanzen

-

EC 2: Adressen beschreiben

-

EC 2: Adresse zuordnen

-

EC 2: Adresse trennen

-

autoscaling:*

-

sns:*

-

sqs:*

-

iam:SimulatePrincipalPolicy

-

iam:GetRole

Wenn die Citrix CloudFormation-Vorlage verwendet wird, wird die IAM-Rolle automatisch erstellt. Die Vorlage erlaubt es nicht, eine bereits erstellte IAM-Rolle auszuwählen.

Hinweis:

Wenn sich Benutzer über die GUI an der VPX-Instanz anmelden, wird eine Aufforderung zur Konfiguration der erforderlichen Berechtigungen für die IAM-Rolle angezeigt. Ignorieren Sie die Aufforderung, wenn die Berechtigungen bereits konfiguriert wurden.

- Die AWS CLI ist erforderlich, um alle Funktionen nutzen zu können, die von der AWS-Managementkonsole aus dem Terminalprogramm bereitgestellt werden. Weitere Informationen finden Sie unter: Was ist die AWS-Befehlszeilenschnittstelle?. Benutzer benötigen außerdem die AWS-CLI, um den Netzwerkschnittstellentyp auf SR-IOV zu ändern.

Voraussetzungen für GSLB

Zu den Voraussetzungen für die Citrix ADC GSLB Service Groups gehört eine funktionierende AWS/Microsoft Azure-Umgebung mit dem Wissen und der Fähigkeit, Sicherheitsgruppen, Linux-Webserver, Citrix ADCs in AWS, Elastic IPs und Elastic Load Balancers zu konfigurieren.

Die Integration von GSLB DBS Service erfordert Citrix ADC Version 12.0.57 für AWS ELB und Microsoft Azure ALB Load Balancer Instanzen.

Einschränkungen und Nutzungsrichtlinien

Bei der Bereitstellung einer Citrix ADC VPX-Instanz in AWS gelten die folgenden Einschränkungen und Verwendungsrichtlinien:

-

Benutzer sollten mit der zuvor aufgeführten AWS-Terminologie vertraut sein, bevor sie eine neue Bereitstellung starten.

-

Die Clustering-Funktion wird nur unterstützt, wenn sie mit Citrix ADM Auto Scale Groups bereitgestellt wird.

-

Damit das Hochverfügbarkeits-Setup effektiv funktioniert, müssen Sie der Verwaltungsschnittstelle ein dediziertes NAT-Gerät zuordnen oder eine Elastic IP (EIP) mit NSIP verknüpfen. Weitere Informationen zu NAT finden Sie in der AWS-Dokumentation unter: NAT-Instances.

-

Datenverkehr und Verwaltungsverkehr müssen durch ENIs getrennt werden, die zu verschiedenen Subnetzen gehören.

-

Nur die NSIP-Adresse darf auf der Management-ENI vorhanden sein.

-

Wenn eine NAT-Instanz zur Sicherheit verwendet wird, anstatt dem NSIP einen EIP zuzuweisen, sind entsprechende Änderungen beim Routing auf VPC-Ebene erforderlich. Anweisungen zum Vornehmen von Routing-Änderungen auf VPC-Ebene finden Sie in der AWS-Dokumentation unter : Szenario 2: VPC with Public and Private Subnets.

-

Eine VPX-Instanz kann von einem EC2-Instance-Typ in einen anderen verschoben werden (z. B. von

m3.largezum3.xlarge). Weitere Informationen finden Sie unter: Einschränkungen und Nutzungsrichtlinien. -

Für Speichermedien für VPX in AWS empfiehlt Citrix EBS, da es dauerhaft ist und die Daten auch dann verfügbar sind, wenn sie von der Instanz getrennt wurden.

-

Das dynamische Hinzufügen von ENIs zu VPX wird nicht unterstützt. Starten Sie die VPX-Instanz neu, um das Update anzuwenden. Citrix empfiehlt Benutzern, die Standalone- oder HA-Instanz anzuhalten, die neue ENI anzuhängen und die Instanz dann neu zu starten. Die primäre ENI kann nach der Bereitstellung nicht mehr geändert oder an ein anderes Subnetz angehängt werden. Sekundäre ENIs können bei Bedarf gelöst und geändert werden, während der VPX gestoppt wird.

-

Benutzer können einer ENI mehrere IP-Adressen zuweisen. Die maximale Anzahl von IP-Adressen pro ENI wird durch den EC2-Instance-Typ bestimmt, siehe Abschnitt „IP-Adressen pro Netzwerkschnittstelle pro Instance-Typ“ in: Elastic Network Interfaces. Benutzer müssen die IP-Adressen in AWS zuweisen, bevor sie sie ENIs zuweisen. Weitere Informationen finden Sie unter: Elastic Network Interfaces.

-

Citrix empfiehlt Benutzern, die Schnittstellenbefehle enable und disable auf Citrix ADC VPX VPX-Schnittstellen nicht zu verwenden.

-

Die Citrix ADC Befehle

set ha node \<NODE\_ID\> -haStatus STAYPRIMARYundset ha node \<NODE\_ID\> -haStatus STAYSECONDARYsind standardmäßig deaktiviert. -

IPv6 wird für VPX nicht unterstützt.

-

Aufgrund von AWS-Einschränkungen werden diese Funktionen nicht unterstützt:

-

Gratuitous ARP(GARP)

-

L2-Modus (Bridging). Transparente virtuelle Server werden mit L2 (MAC Rewrite) für Server im selben Subnetz wie das SNIP unterstützt.

-

Getagged VLAN

-

Dynamisches Routing

-

Virtueller MAC

-

-

Damit RNAT, Routing und transparenter virtueller Server funktionieren, stellen Sie sicher, dass die Quell-/Zielüberprüfung für alle ENIs im Datenpfad deaktiviert ist. Weitere Informationen finden Sie unter „Ändern der Quell-/Zielüberprüfung“ in: Elastic Network Interfaces.

-

In einer Citrix ADC VPX Bereitstellung auf AWS in einigen AWS-Regionen kann die AWS-Infrastruktur möglicherweise keine AWS-API-Aufrufe auflösen. Dies passiert, wenn die API-Aufrufe über eine Nichtverwaltungsschnittstelle auf der Citrix ADC VPX VPX-Instanz ausgegeben werden. Beschränken Sie zur Problemumgehung die API-Aufrufe nur auf die Verwaltungsschnittstelle. Erstellen Sie dazu ein NSVLAN auf der VPX-Instanz und binden Sie die Verwaltungsschnittstelle mit dem entsprechenden Befehl an das NSVLAN.

-

Beispiel:

-

setze ns config -nsvlan<vlan id>\ -ifnum 1/1 -markiert NEIN

-

Konfiguration speichern

-

-

Starten Sie die VPX-Instanz bei Aufforderung neu.

-

Weitere Informationen zur Konfiguration von nsvlan finden Sie unter: NSVLAN konfigurieren.

-

In der AWS-Konsole kann die vCPU-Auslastung, die für eine VPX-Instanz auf der Registerkarte Überwachung angezeigt wird, hoch sein (bis zu 100 Prozent), selbst wenn die tatsächliche Auslastung wesentlich geringer ist. Um die tatsächliche vCPU-Auslastung anzuzeigen, navigieren Sie zu Alle CloudWatch-Metrikenanzeigen. Weitere Informationen finden Sie unter: Überwachen Sie Ihre Instances mit Amazon CloudWatch. Wenn niedrige Latenz und Leistung keine Rolle spielen, können Benutzer alternativ die CPU-Ausbeute aktivieren, sodass die Paket-Engines im Leerlauf laufen können, wenn kein Datenverkehr vorhanden ist. Weitere Informationen zur CPU-Yield-Funktion und ihrer Aktivierung finden Sie unter: Citrix Support Knowledge Center.

AWS-VPX-Unterstützungsmatrix

In den folgenden Tabellen sind das unterstützte VPX-Modell und die AWS-Regionen, Instanztypen und Dienste aufgeführt.

Unterstützte VPX-Modelle in AWS

Unterstütztes VPX-Modell:

-

Citrix ADC VPX Standard/Enterprise/Platinum Edition — 200 Mbit/s

-

Citrix ADC VPX Standard/Enterprise/Platinum Edition — 1000 Mbit/s

-

Citrix ADC VPX Standard/Enterprise/Platinum Edition — 3 Gbit/s

-

Citrix ADC VPX Standard/Enterprise/Platinum Edition — 5 Gbit/s

-

Citrix ADC VPX Standard/Erweitert/Premium — 10 Mbit/s

-

Citrix ADC VPX Express — 20 Mbit/s

-

Citrix ADC VPX — vom Kunden lizenziert

Unterstützte AWS-Regionen

Unterstützte AWS-Regionen:

-

US-Westregion (Oregon)

-

US-Westregion (Nordkalifornien)

- Ost-Region (Ohio)

-

Region Amerikanischer Osten (Nord-Virginia)

-

Region Asien-Pazifik (Seoul)

-

Region Kanada (Zentral)

-

Region Asien-Pazifik (Singapur)

-

Region Asien-Pazifik (Sydney)

-

Asien-Pazifik (Tokio)

-

Region Asien-Pazifik (Hongkong)

-

Region Kanada (Zentral)

-

Region China (Peking)

-

Region China (Ningxia)

-

Region EU (Frankfurt)

-

Region EU (Irland)

-

EU (London)

-

EU (Paris)

-

Region Südamerika (São Paulo)

- AWS-Region GovCloud (US-Ost)

Unterstützte AWS-Instance-Typen

Unterstützte AWS-Instance-Typen:

-

m 3. groß, m 3. groß, m 3,2 x groß

-

c4.large, c4.large, c4.2xlarge, c4.4xlarge, c4.8xlarge

-

m4.large, m4.large, m4.2xlarge, m4.4xlarge, m4.10xlarge

-

m5.large, m5.xlarge, m5.2xlarge, m5.4xlarge, m5.12xlarge, m5.24xlarge

-

c5.large, c5.xlarge, c5.2xlarge, c5.4xlarge, c5.9xlarge, c5.18xlarge, c5.24xlarge

-

C5n.large, C5n.xlarge, C5n.2xlarge, C5n.4xlarge, C5n.9xlarge, C5n.18xlarge

Unterstützte AWS-Services

Unterstützte AWS-Services:

-

#EC2

-

#Lambda

-

#S3

-

#VPC

-

#route53

-

#ELB

-

#Cloudwatch

-

#AWS AutoScaling

-

#Cloud Formation

-

Einfacher Warteschlangendienst (SQS)

-

Einfacher Benachrichtigungsdienst (SNS)

-

Identitäts- und Zugriffsverwaltung (IAM)

Für eine höhere Bandbreite empfiehlt Citrix die folgenden Instance-Typen

| Instance-Typ | Bandbreite | Verbessertes Netzwerk (SR-IOV) |

|---|---|---|

| M4.10x groß | 3 Gbit/s und 5 Gbit/s | Ja |

| C4.8x groß | 3 Gbit/s und 5 Gbit/s | Ja |

| C5.18xlarge/M5.18xlarge | 25 Gbit/s | ENA |

| C5n.18xlarge | 30 Gbit/s | ENA |

Um über die aktuell unterstützten VPX-Modelle und AWS-Regionen, Instance-Typen und Services auf dem Laufenden zu bleiben, besuchen Sie: VPX-AWS-Supportmatrix.

In diesem Artikel

- Übersicht

- Citrix VPX

- Amazon Web Services

- AWS-Terminologie

- Anwendungsfälle

- Globaler Serverlastenausgleich (GSLB)

- Deployment-Typen

- CFT-Bereitstellung

- Schritte für die Bereitstellung

- Drei-NIC-Bereitstellung für GSLB

- Konfiguration von GSLB an zwei AWS-Standorten

- Domainnamen-basierte Services (GSLB DBS) mit Cloud Load Balancern

- Überblick über GSL und DBS

- Auf Domainnamen basierende Services — AWS ELB

- AWS-Komponenten konfigurieren

- Domänennamen-basierte Dienste für globalen Serverlastenausgleich konfigurieren

- Globaler Citrix ADC Lastenausgleich für Hybrid- und Multi-Cloud-Bereitstellungen

- Architektur der Citrix ADC Hybrid- und Multi-Cloud-GLB-Lösung

- Funktionen der Citrix ADC Hybrid- und Multi-Cloud-GLB-Lösung

- Konfiguration mit Citrix ADM StyleBooks

- Workflow der Citrix ADC Hybrid- und Multi-Cloud-GLB-Lösungskonfiguration

- Bereitstellung von CloudFormation-Vorlagen

- Voraussetzungen

- Einschränkungen und Nutzungsrichtlinien

- AWS-VPX-Unterstützungsmatrix