Citrix ADC VPX auf Azure Bereitstellungshandbuch

Übersicht

Citrix ADC ist eine Lösung für die Anwendungsbereitstellung und den Lastausgleich, die eine qualitativ hochwertige Benutzererfahrung für Web-, herkömmliche und Cloud-native Anwendungen bietet, unabhängig davon, wo sie gehostet werden. Es ist in einer Vielzahl von Formfaktoren und Bereitstellungsoptionen erhältlich, ohne Benutzer an eine einzige Konfiguration oder Cloud zu binden. Die gepoolte Kapazitätslizenzierung ermöglicht die Verschiebung von Kapazität zwischen Cloud-Bereitstellungen.

Als unbestrittener Marktführer bei der Bereitstellung von Diensten und Anwendungen wird Citrix ADC in Tausenden von Netzwerken auf der ganzen Welt eingesetzt, um die Bereitstellung aller Unternehmens- und Cloud-Services zu optimieren, zu sichern und zu steuern. Citrix ADC wird direkt vor Web- und Datenbankservern bereitgestellt und kombiniert High-Speed-Load Balancing und Content-Switching, HTTP-Komprimierung, Content-Caching, SSL-Beschleunigung, Transparenz des Anwendungsflusses und eine leistungsstarke Anwendungs-Firewall zu einer integrierten, benutzerfreundlichen Plattform. Die Erfüllung von SLAs wird durch eine durchgängige Überwachung erheblich vereinfacht, die Netzwerkdaten in umsetzbare Business Intelligence umwandelt. Citrix ADC ermöglicht die Definition und Verwaltung von Richtlinien mithilfe einer einfachen deklarativen Policy-Engine ohne Programmierkenntnisse.

Citrix ADC VPX

Das Citrix ADC VPX VPX-Produkt ist eine virtuelle Appliance, die auf einer Vielzahl von Virtualisierungs- und Cloud-Plattformen gehostet werden kann.

Dieser Bereitstellungshandbuch konzentriert sich auf Citrix ADC VPX in Azure.

Microsoft Azure

-

Microsoft Azure ist eine ständig wachsende Reihe von Cloud-Computing-Diensten, die Unternehmen bei der Bewältigung ihrer geschäftlichen Herausforderungen unterstützen. Azure bietet Benutzern die Freiheit, Anwendungen in einem riesigen, globalen Netzwerk mithilfe ihrer bevorzugten Tools und Frameworks zu erstellen, zu verwalten und bereitzustellen. Mit Azure können Benutzer:

-

Seien Sie zukunftsfähig mit kontinuierlichen Innovationen von Microsoft, um ihre heutige Entwicklung — und ihre Produktvisionen für morgen — zu unterstützen.

-

Betreiben Sie eine Hybrid Cloud nahtlos vor Ort, in der Cloud und am Edge — Azure trifft Benutzer dort, wo sie sich gerade befinden.

-

Bauen Sie auf ihre Bedingungen auf mit dem Engagement von Azure für Open Source und Support für alle Sprachen und Frameworks auf, sodass Benutzer frei entwickeln können, wie sie möchten, und dort bereitstellen können, wo sie möchten.

-

Vertrauen Sie ihrer Cloud von Grund auf Sicherheit an — unterstützt von einem Expertenteam und proaktiver, branchenführender Compliance, der Unternehmen, Regierungen und Startups vertrauen.

Azure-Terminologie

Im Folgenden finden Sie eine kurze Beschreibung der wichtigsten Begriffe, die in diesem Dokument verwendet werden und mit denen die Benutzer vertraut sein müssen:

-

Azure Load Balancer — Azure Load Balancer ist eine Ressource, die eingehenden Datenverkehr auf Computer in einem Netzwerk verteilt. Der Datenverkehr wird auf virtuelle Maschinen verteilt, die in einem Lastausgleichssatz definiert sind. Ein Load Balancer kann extern oder mit dem Internet verbunden sein oder intern sein.

-

Azure Resource Manager (ARM) — ARM ist das neue Verwaltungsframework für Dienste in Azure. Azure Load Balancer wird mit ARM-basierten APIs und Tools verwaltet.

-

Back-End-Adresspool — Dies sind IP-Adressen, die mit der Netzwerkkarte der virtuellen Maschine verknüpft sind, auf die die Last verteilt wird.

-

BLOB - Binary Large Object — Jedes binäre Objekt wie eine Datei oder ein Image, das im Azure-Speicher gespeichert werden kann.

-

Front-End-IP-Konfiguration — Ein Azure Load Balancer kann eine oder mehrere Front-End-IP-Adressen enthalten, die auch als virtuelle IPs (VIPs) bezeichnet werden. Diese IP-Adressen dienen als Eindringen für den Datenverkehr.

-

Öffentliche IP auf Instanzebene (ILPIP) — Ein ILPIP ist eine öffentliche IP-Adresse, die Benutzer direkt einer virtuellen Maschine oder Rolleninstanz zuweisen können, anstatt dem Cloud-Dienst, in dem sich die virtuelle Maschine oder Rolleninstanz befindet. Dies tritt nicht an die Stelle der VIP (virtuelle IP), die ihrem Cloud-Dienst zugewiesen ist. Es handelt sich vielmehr um eine zusätzliche IP-Adresse, die verwendet werden kann, um eine direkte Verbindung zu einer virtuellen Maschine oder Rolleninstanz herzustellen.

Hinweis:

In der Vergangenheit wurde ein ILPIP als PIP bezeichnet, was für public IP steht.

-

Eingehende NAT-Regeln — Dies enthält Regeln, die einen öffentlichen Port auf dem Load Balancer einem Port für eine bestimmte virtuelle Maschine im Back-End-Adresspool zuordnen.

-

IP-config - Es kann als ein IP-Adresspaar (öffentliche IP und private IP) definiert werden, das mit einer einzelnen NIC verknüpft ist. In einer IP-Konfiguration kann die öffentliche IP-Adresse NULL sein. Jeder Netzwerkkarte können mehrere IP-Konfigurationen zugeordnet sein, die bis zu 255 sein können.

-

Load Balancing-Regeln — Eine Regeleigenschaft, die eine bestimmte Front-End-IP- und Port-Kombination einer Gruppe von Back-End-IP-Adressen und Portkombinationen zuordnet. Mit einer einzigen Definition einer Load Balancer-Ressource können Benutzer mehrere Load Balancing-Regeln definieren, wobei jede Regel eine Kombination aus Front-End-IP und Port sowie Back-End-IP und Port widerspiegelt, die mit virtuellen Maschinen verknüpft sind.

-

Network Security Group (NSG) — NSG enthält eine Liste von Regeln für die Zugriffskontrollliste (ACL), die Netzwerkverkehr zu VM-Instanzen in einem virtuellen Netzwerk zulassen oder verweigern. NSGs können entweder Subnetzen oder einzelnen Instanzen virtueller Maschinen innerhalb dieses Subnetzes zugeordnet werden. Wenn eine NSG einem Subnetz zugeordnet ist, gelten die ACL-Regeln für alle VM-Instanzen in diesem Subnetz. Darüber hinaus kann der Datenverkehr zu einer einzelnen virtuellen Maschine weiter eingeschränkt werden, indem eine NSG direkt mit dieser virtuellen Maschine verknüpft wird.

-

Private IP-Adressen — Wird für die Kommunikation innerhalb eines virtuellen Azure-Netzwerks und eines on-premises Benutzernetzwerks verwendet, wenn ein VPN-Gateway verwendet wird, um ein Benutzernetzwerk auf Azure zu erweitern. Private IP-Adressen ermöglichen es Azure-Ressourcen, mit anderen Ressourcen in einem virtuellen Netzwerk oder einem lokalen Netzwerk über ein VPN-Gateway oder eine ExpressRoute-Schaltung zu kommunizieren, ohne eine vom Internet erreichbare IP-Adresse zu verwenden. Im Azure Resource Manager Bereitstellungsmodell ist eine private IP-Adresse den folgenden Arten von Azure-Ressourcen zugeordnet: virtuelle Maschinen, interne Lastausgleichsdienste (ILBs) und Anwendungsgateways.

-

Probes — Dies enthält Health Probes, die zur Überprüfung der Verfügbarkeit von VM-Instanzen im Back-End-Adresspool verwendet werden. Wenn eine bestimmte virtuelle Maschine für einige Zeit nicht auf Health Probes reagiert, wird sie aus dem Datenverkehr genommen. Mithilfe von Sonden können Benutzer den Zustand virtueller Instanzen verfolgen. Wenn eine Integritätsuntersuchung fehlschlägt, wird die virtuelle Instanz automatisch aus der Rotation genommen.

-

Öffentliche IP-Adressen (PIP) — PIP wird für die Kommunikation mit dem Internet verwendet, einschließlich öffentlicher Azure-Dienste und ist mit virtuellen Maschinen, mit Internetzugang verbundenen Lastausgleichsdiensten, VPN-Gateways und Anwendungsgateways verknüpft.

-

Region - Ein Gebiet innerhalb einer Geographie, das keine nationalen Grenzen überschreitet und ein oder mehrere Rechenzentren enthält. Preise, regionale Dienstleistungen und Angebotsarten werden auf regionaler Ebene angezeigt. Eine Region wird in der Regel mit einer anderen Region gepaart, die bis zu mehreren hundert Meilen entfernt sein kann, um ein regionales Paar zu bilden. Regionale Paare können als Mechanismus für Disaster Recovery und Hochverfügbarkeitsszenarien verwendet werden. Auch allgemein als Standort bezeichnet.

-

Ressourcengruppe — Ein Container in Resource Manager, der verwandte Ressourcen für eine Anwendung enthält. Die Ressourcengruppe kann alle Ressourcen für eine Anwendung oder nur die Ressourcen enthalten, die logisch gruppiert sind.

-

Speicherkonto — Ein Azure-Speicherkonto ermöglicht Benutzern Zugriff auf die Blob-, Warteschlange-, Tabellen- und Dateidienste in Azure Storage. Ein Benutzerspeicherkonto stellt den eindeutigen Namespace für Azure-Benutzerspeicherdatenobjekte bereit.

-

Virtuelle Maschine — Die Software-Implementierung eines physischen Computers, auf dem ein Betriebssystem ausgeführt wird. Mehrere virtuelle Maschinen können gleichzeitig auf derselben Hardware ausgeführt werden. In Azure sind virtuelle Maschinen in verschiedenen Größen verfügbar.

-

Virtuelles Netzwerk — Ein virtuelles Azure-Netzwerk ist eine Darstellung eines Benutzernetzwerks in der Cloud. Es ist eine logische Isolierung der Azure-Cloud, die für ein Benutzerabonnement reserviert ist. Benutzer können die IP-Adressblöcke, DNS-Einstellungen, Sicherheitsrichtlinien und Routing-Tabellen in diesem Netzwerk vollständig kontrollieren. Benutzer können ihr VNet auch weiter in Subnetze segmentieren und virtuelle Azure IaaS-Maschinen und Cloud-Dienste (PaaS-Rolleninstanzen) starten. Außerdem können Benutzer das virtuelle Netzwerk mithilfe einer der in Azure verfügbaren Konnektivitätsoptionen mit ihrem on-premises Netzwerk verbinden. Im Wesentlichen können Benutzer ihr Netzwerk auf Azure erweitern, mit vollständiger Kontrolle über IP-Adressblöcke mit dem Vorteil der Unternehmensgröße, die Azure bietet.

Logischer Ablauf von Citrix WAF auf Azure

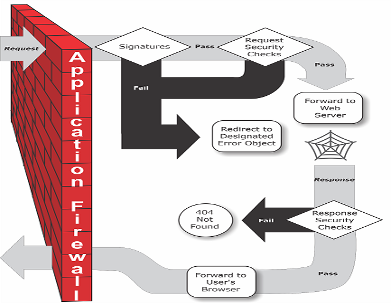

Abbildung 1: Logisches Diagramm von Citrix WAF auf Azure

Logischer Ablauf

Die Web Application Firewall kann entweder als Layer-3-Netzwerkgerät oder als Layer-2-Netzwerkbrücke zwischen Kundenservern und Kundenbenutzern installiert werden, normalerweise hinter dem Router oder der Firewall des Kundenunternehmens. Es muss an einem Ort installiert werden, an dem es den Datenverkehr zwischen den Webservern, die Benutzer schützen möchten, und dem Hub oder Switch abfangen kann, über den Benutzer auf diese Webserver zugreifen. Die Benutzer konfigurieren das Netzwerk dann so, dass Anforderungen an die Web Application Firewall anstatt direkt an ihre Webserver und Antworten an die Web Application Firewall anstatt direkt an ihre Benutzer gesendet werden. Die Web Application Firewall filtert diesen Datenverkehr, bevor sie ihn an sein endgültiges Ziel weiterleitet. Dabei werden sowohl der interne Regelsatz als auch die Benutzerergänzungen und -änderungen verwendet. Es blockiert oder macht harmlos alle Aktivitäten, die es als schädlich erkennt, und leitet dann den verbleibenden Datenverkehr an den Webserver weiter. Die Abbildung oben (Abbildung 1) gibt einen Überblick über den Filtervorgang.

Hinweis: In der Abbildung wird die Anwendung einer Richtlinie auf eingehenden Datenverkehr ausgelassen. Es zeigt eine Sicherheitskonfiguration, in der die Richtlinie alle Anforderungen verarbeiten soll. Außerdem wurde in dieser Konfiguration ein Signaturobjekt konfiguriert und dem Profil zugeordnet, und Sicherheitsprüfungen wurden im Profil konfiguriert. Wie die Abbildung zeigt, prüft die Web Application Firewall die Anfrage zunächst, um sicherzustellen, dass sie nicht mit einer Signatur übereinstimmt, wenn ein Benutzer eine URL auf einer geschützten Website anfordert. Wenn die Anforderung mit einer Signatur übereinstimmt, zeigt die Web Application Firewall entweder das Fehlerobjekt an (eine Webseite, die sich auf der Web Application Firewall Appliance befindet und die Benutzer mithilfe der Importfunktion konfigurieren können) oder leitet die Anfrage an die angegebene Fehler-URL (die Fehlerseite) weiter.

Wenn eine Anforderung die Signaturprüfung besteht, führt die Web Application Firewall die aktivierten Sicherheitsüberprüfungen der Anforderung durch. Die Sicherheitsüberprüfungen der Anfrage stellen sicher, dass die Anfrage für die Website oder den Webservice des Benutzers geeignet ist und kein Material enthält, das eine Bedrohung darstellen könnte. Beispielsweise untersuchen Sicherheitsprüfungen die Anforderung auf Zeichen, die darauf hindeuten, dass es sich um einen unerwarteten Typ handelt, unerwarteten Inhalt anfordern oder unerwartete und möglicherweise bösartige Webformulardaten, SQL-Befehle oder Skripts enthalten. Wenn die Anforderung eine Sicherheitsüberprüfung nicht besteht, bereinigt die Web Application Firewall die Anfrage entweder und sendet sie dann zurück an die Citrix ADC Appliance (oder die virtuelle Citrix ADC Appliance) oder zeigt das Fehlerobjekt an. Wenn die Anforderung die Sicherheitsprüfungen bestanden hat, wird sie an die Citrix ADC Appliance zurückgesendet, die jede andere Verarbeitung abschließt und die Anforderung an den geschützten Webserver weiterleitet.

Wenn die Website oder der Webdienst eine Antwort an den Benutzer sendet, wendet die Web Application Firewall die aktivierten Sicherheitsüberprüfungen für Antworten an. Die Sicherheitsüberprüfungen untersuchen die Reaktion auf Lecks sensibler privater Informationen, Anzeichen von Verunstaltung der Website oder anderen Inhalten, die nicht vorhanden sein sollten. Wenn die Antwort eine Sicherheitsüberprüfung nicht besteht, entfernt die Web Application Firewall entweder den Inhalt, der nicht vorhanden sein sollte, oder blockiert die Antwort. Wenn die Antwort die Sicherheitsprüfungen bestanden hat, wird sie an die Citrix ADC Appliance zurückgesendet, die sie an den Benutzer weiterleitet.

Anwendungsfälle

Im Vergleich zu alternativen Lösungen, bei denen jeder Dienst als separate virtuelle Appliance bereitgestellt werden muss, kombiniert Citrix ADC auf Azure L4-Lastausgleich, L7-Verkehrsmanagement, Serveroffload, Anwendungsbeschleunigung, Anwendungssicherheit und andere wichtige Funktionen zur Anwendungsbereitstellung in einem einzigen VPX -Instanz, bequem über den Azure Marketplace verfügbar. Darüber hinaus wird alles von einem einzigen Richtlinienframework geregelt und mit den gleichen, leistungsstarken Tools verwaltet, die für die Verwaltung lokaler Citrix ADC-Bereitstellungen verwendet werden. Das Nettoergebnis ist, dass Citrix ADC auf Azure mehrere überzeugende Anwendungsfälle ermöglicht, die nicht nur die unmittelbaren Anforderungen heutiger Unternehmen unterstützen, sondern auch die kontinuierliche Entwicklung von Legacy-Computing-Infrastrukturen zu Cloud-Rechenzentren für Unternehmen.

Deployment-Typen

Multi-NIC Multi-IP-Bereitstellung (Drei-NIC-Bereitstellung)

-

Typische Bereitstellungen

-

StyleBook angetrieben

-

Mit ADM

-

Mit GSLB (Azure Traffic Management (TM) ohne Domainregistrierung)

-

Lizenzierung - gepoolt/Marketplace

-

-

-

Anwendungsfälle

-

Multi-NIC-Multi-IP-Bereitstellungen (drei Netzwerkkarten) werden verwendet, um eine echte Isolierung des Daten- und Verwaltungsdatenverkehrs zu erreichen

-

Multi-NIC-Multi-IP-Bereitstellungen (Three-NIC) verbessern auch die Skalierbarkeit und Leistung des ADC.

-

Multi-NIC Multi-IP (Three-NIC) -Bereitstellungen werden in Netzwerkanwendungen verwendet, bei denen der Durchsatz normalerweise 1 Gbit/s oder höher beträgt und eine Bereitstellung mit drei Netzwerkkarten empfohlen

-

Multi-NIC-Multi-IP-Bereitstellung (drei Netzwerkkarten) für hohe Verfügbarkeit (HA)

Kunden würden möglicherweise eine Bereitstellung mit drei Netzwerkkarten bereitstellen, wenn sie in einer Produktionsumgebung eingesetzt werden, in der Sicherheit, Redundanz, Verfügbarkeit, Kapazität und Skalierbarkeit entscheidend sind. Bei dieser Bereitstellungsmethode sind Komplexität und einfache Verwaltung für die Benutzer kein kritisches Problem.

Azure Resource Manager Manager-Vorlage —

Kunden würden mithilfe von ARM-Vorlagen (Azure Resource Manager) bereitstellen, wenn sie ihre Bereitstellungen anpassen oder ihre Bereitstellungen automatisieren.

ARM-Vorlagen (Azure Resource Manager)

Das GitHub-Repository für Citrix ADC ARM-Vorlagen (Azure Resource Manager) hostetbenutzerdefinierte Citrix ADC-Vorlagen für die Bereitstellung von Citrix ADC in Microsoft Azure Cloud Services. Alle Vorlagen in diesem Repository wurden vom Citrix ADC Engineering-Team entwickelt und verwaltet.

Jede Vorlage in diesem Repository hat eine gemeinsame Dokumentation, die die Verwendung und Architektur der Vorlage beschreibt. Die Vorlagen versuchen, die empfohlene Bereitstellungsarchitektur des Citrix ADC VPX zu kodifizieren, oder den Benutzer in den Citrix ADC einzuführen oder eine bestimmte Funktion/Edition/Option zu demonstrieren. Benutzer können die Vorlagen wiederverwenden/modifizieren oder erweitern, um sie an ihre speziellen Produktions- und Testanforderungen anzupassen. Für die meisten Vorlagen sind ausreichende Abonnements für portal.azure.com erforderlich, um Ressourcen zu erstellen und Vorlagen bereitzustellen. Citrix ADC VPX Azure Resource Manager (ARM) -Vorlagen wurden entwickelt, um eine einfache und konsistente Bereitstellung eigenständiger Citrix ADC VPX zu gewährleisten. Diese Vorlagen erhöhen die Zuverlässigkeit und Systemverfügbarkeit mit integrierter Redundanz. Diese ARM-Vorlagen unterstützen Bring Your Own License (BYOL) oder stündlich basierte Auswahlen. Die Wahl der Auswahl wird entweder in der Beschreibung der Vorlage erwähnt oder während der Template-Bereitstellung angeboten. Weitere Informationen zum Bereitstellen einer Citrix ADC VPX VPX-Instanz in Microsoft Azure mithilfe von ARM-Vorlagen (Azure Resource Manager) finden Sie unter: Citrix ADC Azure-Vorlagen.

Weitere Informationen zum Bereitstellen einer Citrix ADC VPX VPX-Instanz in Microsoft Azure finden Sie unter: Bereitstellen einer Citrix ADC VPX VPX-Instanz in Microsoft Azure.

Weitere Informationen zur Funktionsweise einer Citrix ADC VPX VPX-Instanz in Azure finden Sie unter: So funktioniert eine Citrix ADC VPX VPX-Instanz in Azure.

Schritte für die Bereitstellung

Wenn Benutzer eine Citrix ADC VPX VPX-Instanz auf Microsoft Azure Resource Manager (ARM) bereitstellen, können sie die Cloud-Computing-Funktionen von Azure verwenden und Citrix ADC Load Balancing- und Verkehrsmanagementfunktionen für ihre Geschäftsanforderungen verwenden. Benutzer können Citrix ADC VPX VPX-Instanzen in Azure Resource Manager entweder als eigenständige Instanzen oder als Hochverfügbarkeitspaare im Aktiv-Standby-Modus bereitstellen.

Benutzer können eine Citrix ADC VPX VPX-Instanz auf Microsoft Azure auf zwei Arten bereitstellen:

-

Über den Azure Marketplace. Citrix ADC VPX ist eine virtuelle Appliance, die als Image in Microsoft Azure Marketplace zur Verfügung steht. Die Azure Resource Manager Manager-Vorlage wird im Azure Marketplace veröffentlicht und kann verwendet werden, um Citrix ADC in einer eigenständigen und in einer HA-Paar-Bereitstellung bereitzustellen.

-

Verwenden der auf GitHub verfügbaren JSON-Vorlage Citrix ADC Azure Resource Manager (ARM). Weitere Informationen finden Sie im GitHub-Repository für Citrix ADC ADC-Lösungsvorlagen.

Die richtige Azure-Instanz auswählen

Virtuelle VPX-Appliances in Azure können auf jedem Instanztyp bereitgestellt werden, der über zwei oder mehr Kerne und mehr als 2 GB Speicher verfügt. In der folgenden Tabelle sind die empfohlenen Instance-Typen für die ADC VPX-Lizenz aufgeführt:

| VPX-Modell | Azure-Instanz (empfohlen) |

|---|---|

| VPX10 | Standard D2s v3 |

| VPX200 | Standard D2s v3 |

| VPX1000 | Standard D4s v3 |

| VPX3000 | Standardmäßige D8s v3 |

Sobald die Lizenz und der Instanztyp bekannt sind, die für die Bereitstellung verwendet werden müssen, können Benutzer eine Citrix ADC VPX VPX-Instanz in Azure mithilfe der empfohlenen Multi-NIC-Multi-IP-Architektur bereitstellen.

Multi-NIC Multi-IP-Architektur (drei Netzwerkkarten)

Bei diesem Bereitstellungstyp können Benutzer mehr als eine Netzwerkschnittstelle (NICs) an eine VPX-Instanz angeschlossen haben. Jede NIC kann eine oder mehrere IP-Konfigurationen haben - statische oder dynamische öffentliche und private IP-Adressen, die ihr zugewiesen sind. Die Multi-NIC-Architektur kann sowohl für eigenständige als auch für HA-Paar-Bereitstellungen verwendet werden. Die folgenden ARM-Vorlagen können verwendet werden:

-

Citrix ADC Standalone: ARM-Template-Standalone 3-NIC

-

Citrix ADC HA-Paar: ARM-Template-HA-Paar 3-NIC

Beziehen Sie sich auf die folgenden Anwendungsfälle:

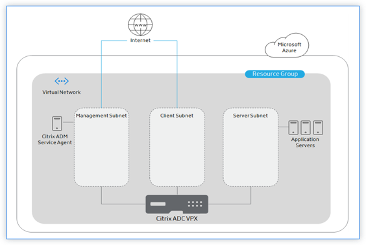

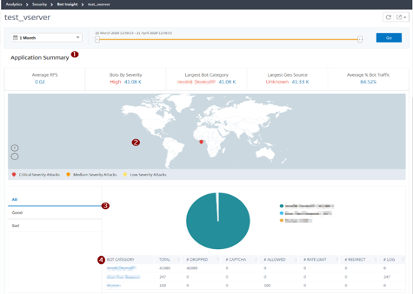

Citrix ADM Bereitstellungsarchitektur

Das folgende Bild bietet einen Überblick darüber, wie Citrix ADM eine Verbindung mit Azure herstellt, um Citrix ADC VPX Instanzen in Microsoft Azure bereitzustellen.

Benutzer müssen über drei Subnetze verfügen, um Citrix ADC VPX VPX-Instanzen in Microsoft Azure bereitzustellen und zu verwalten. Für jedes Subnetz muss eine Sicherheitsgruppe erstellt werden. Die in Network Security Group (NSG) festgelegten Regeln regeln die Kommunikation zwischen den Subnetzen.

Der Citrix ADM Service Agent hilft Benutzern bei der Bereitstellung und Verwaltung von Citrix ADC VPX VPX-Instanzen.

Konfiguration eines Hochverfügbarkeits-Setups mit mehreren IP-Adressen und Netzwerkkarten

In einer Microsoft Azure-Bereitstellung wird eine Hochverfügbarkeitskonfiguration von zwei Citrix ADC VPX-Instanzen mit Azure Load Balancer (ALB) erreicht. Dies wird durch die Konfiguration einer Health Probe auf ALB erreicht, die jede VPX-Instanz überwacht, indem alle 5 Sekunden Integritätsprüfungen an primäre und sekundäre Instanzen gesendet werden.

In diesem Setup reagiert nur der primäre Knoten auf Integritätssonden und der sekundäre nicht. Sobald der Primärserver die Antwort an den Integritätstest sendet, beginnt die ALB den Datenverkehr an die Instanz zu senden. Wenn die primäre Instanz zwei aufeinander folgende Integritätstests nicht besteht, leitet ALB keinen Datenverkehr an diese Instanz um. Beim Failover reagiert die neue primäre Instanz auf Integritätstests und der ALB leitet den Datenverkehr an ihn weiter. Die standardmäßige VPX-Hochverfügbarkeits-Failover-Zeit beträgt drei Sekunden. Die gesamte Failover-Zeit, die für die Verkehrsumschaltung auftreten kann, kann maximal 13 Sekunden betragen.

Benutzer können ein Paar Citrix ADC VPX VPX-Instanzen mit mehreren Netzwerkkarten in einem Aktiv-Passiv-Hochverfügbarkeits-Setup (HA) in Azure bereitstellen. Jede NIC kann mehrere IP-Adressen enthalten.

Für eine Hochverfügbarkeitsbereitstellung mit mehreren NIC stehen folgende Optionen zur Verfügung:

-

Hohe Verfügbarkeit mit Azure-Verfügbarkeitssatz

-

Hochverfügbarkeit mit Azure Availability Zones

Weitere Informationen zu Azure Availability Set und Availability Zones finden Sie in der Azure-Dokumentation Verfügbarkeit von virtuellen Linux-Maschinen verwalten.

Hochverfügbarkeit mit Availability Set

Ein Hochverfügbarkeitssetup unter Verwendung des Verfügbarkeitssatzes muss die folgenden Anforderungen erfüllen:

-

Eine HA Independent Network Configuration (INC) Konfiguration

-

Der Azure Load Balancer (ALB) im DSR-Modus (Direct Server Return)

Der gesamte Datenverkehr geht durch den primären Knoten. Der sekundäre Knoten bleibt im Standbymodus, bis der primäre Knoten ausfällt.

Hinweis:

Damit eine Citrix VPX-Hochverfügbarkeitsbereitstellung in der Azure Cloud funktioniert, benötigen Benutzer eine Floating Public IP (PIP), die zwischen den beiden VPX-Knoten verschoben werden kann. Der Azure Load Balancer (ALB) stellt dieses schwebende PIP bereit, das im Falle eines Failovers automatisch auf den zweiten Knoten verschoben wird.

In einer Aktiv-Passiv-Bereitstellung werden die öffentlichen ALB-Front-End-IP-Adressen (PIP) als VIP-Adressen in jedem VPX-Knoten hinzugefügt. In einer HA-INC-Konfiguration sind die VIP-Adressen Floating und die SNIP-Adressen sind instanzspezifisch.

Benutzer können ein VPX-Paar im Aktiv-Passiv-Hochverfügbarkeitsmodus auf zwei Arten bereitstellen, indem sie Folgendes verwenden:

-

Citrix ADC VPX Standard Hochverfügbarkeitsvorlage: Verwenden Sie diese Option, um ein HA-Paar mit der Standardoption von drei Subnetzen und sechs Netzwerkkarten zu konfigurieren.

-

Windows PowerShell Befehle: Verwenden Sie diese Option, um ein HA-Paar entsprechend Ihren Subnetz- und NIC-Anforderungen zu konfigurieren.

In diesem Abschnitt wird beschrieben, wie Sie ein VPX-Paar im Aktiv-Passiv-HA-Setup mithilfe der Citrix-Vorlage bereitstellen. Informationen zum Bereitstellen mit PowerShell-Befehlen finden Sie unter Konfigurieren eines Hochverfügbarkeits-Setups mit mehreren IP-Adressen und Netzwerkkarten mithilfe von PowerShell-Befehlen.

Konfiguration von HA-INC-Knoten mithilfe der Citrix High Availability-

Benutzer können mithilfe der Standardvorlage schnell und effizient zwei VPX-Instanzen im HA-INC-Modus bereitstellen. Die Vorlage erstellt zwei Knoten mit drei Subnetzen und sechs NICs. Die Subnetze sind für Management-, Client- und serverseitigen Datenverkehr vorgesehen, und jedes Subnetz verfügt über zwei Netzwerkkarten für beide VPX-Instanzen.

Führen Sie die folgenden Schritte aus, um die Vorlage zu starten und ein hochverfügbarkeitsfähiges VPX-Paar mithilfe von Azure Availability Sets bereitzustellen.

-

Wählen Sie in Azure Marketplace die Citrix Lösungsvorlage aus, und starten Sie sie. Die Vorlage wird angezeigt.

-

Stellen Sie sicher, dass der Bereitstellungstyp Resource Manager ist, und wählen Sie Erstellenaus.

-

Die Seite Grundlagen wird angezeigt. Erstellen Sie eine Ressourcengruppe, und wählen Sie OK.

-

Die Seite Allgemeine Einstellungen wird angezeigt. Geben Sie die Details ein, und wählen Sie OKaus.

-

Die Seite Netzwerkeinstellung wird angezeigt. Überprüfen Sie die VNet- und Subnetz-Konfigurationen, bearbeiten Sie die erforderlichen Einstellungen und wählen Sie OKaus.

-

Die Seite Zusammenfassung wird angezeigt. Überprüfen Sie die Konfiguration und bearbeiten Sie entsprechend. Wählen Sie zur Bestätigung OK aus.

-

Die Seite Kaufen wird angezeigt. Wählen Sie Kaufen, um die Bereitstellung abzuschließen.

Es kann einen Moment dauern, bis die Azure Resource Group mit den erforderlichen Konfigurationen erstellt wurde. Wählen Sie nach Abschluss die Ressourcengruppe im Azure-Portal aus, um die Konfigurationsdetails wie LB-Regeln, Back-End-Pools, Integritätsprüfungen usw. anzuzeigen. Das Hochverfügbarkeitspaar wird als ns-vpx0 und ns-vpx1 angezeigt.

Wenn weitere Änderungen für das HA-Setup erforderlich sind, z. B. das Erstellen weiterer Sicherheitsregeln und Ports, können Benutzer dies über das Azure-Portal tun.

Als Nächstes müssen Benutzer den virtuellen Lastausgleichsserver mit der öffentlichen Frontend-IP-Adresse (PIP) der ALBauf dem primären Knoten konfigurieren. Um das ALB PIP zu finden, wählen Sie ALB > Frontend IP-Konfiguration.

Weitere Informationen zum Konfigurieren des virtuellen Lastausgleichsservers finden Sie im Abschnitt Ressourcen .

Ressourcen:

Die folgenden Links bieten zusätzliche Informationen zur HA-Bereitstellung und Konfiguration virtueller Server:

Verwandte Ressourcen:

Hohe Verfügbarkeit mit Availability Zones

Azure Availability Zones sind fehlerisolierte Standorte in einer Azure-Region, die redundante Stromversorgung, Kühlung und Netzwerke bieten und die Ausfallsicherheit erhöhen. Nur bestimmte Azure-Regionen unterstützen Availability Zones. Weitere Informationen finden Sie in der Azure-Dokumentation Availability Zones in Azure: Konfigurieren von GSLB in einem Setup mit hoher Verfügbarkeit im aktiven Standby.

Benutzer können ein VPX-Paar im Hochverfügbarkeitsmodus bereitstellen, indem sie die Vorlage „NetScaler 13.0 HA using Availability Zones“ verwenden, die im Azure Marketplace verfügbar ist.

Führen Sie die folgenden Schritte aus, um die Vorlage zu starten und ein hochverfügbarkeitsfähiges VPX-Paar mithilfe von Azure Availability Zones bereitzustellen.

-

Wählen Sie in Azure Marketplace die Citrix Lösungsvorlage aus, und starten Sie sie.

-

Stellen Sie sicher, dass der Bereitstellungstyp Resource Manager ist, und wählen Sie Erstellenaus.

-

Die Seite Grundlagen wird angezeigt. Geben Sie die Details ein und klicken Sie auf OK.

Hinweis: Stellen Sie sicher, dass eine Azure-Region ausgewählt ist, die Availability Zones Weitere Informationen zu Regionen, die Availability Zones unterstützen, finden Sie in der Azure-Dokumentation Availability Zones in Azure: Regions and Availability

-

Die Seite Allgemeine Einstellungen wird angezeigt. Geben Sie die Details ein, und wählen Sie OKaus.

-

Die Seite Netzwerkeinstellung wird angezeigt. Überprüfen Sie die VNet- und Subnetz-Konfigurationen, bearbeiten Sie die erforderlichen Einstellungen und wählen Sie OKaus.

-

Die Seite Zusammenfassung wird angezeigt. Überprüfen Sie die Konfiguration und bearbeiten Sie entsprechend. Wählen Sie zur Bestätigung OK aus.

-

Die Seite Kaufen wird angezeigt. Wählen Sie Kaufen, um die Bereitstellung abzuschließen.

Es kann einen Moment dauern, bis die Azure Resource Group mit den erforderlichen Konfigurationen erstellt wurde. Wählen Sie nach Abschluss die Ressourcengruppe aus, um die Konfigurationsdetails wie LB-Regeln, Back-End-Pools, Integritätstprobes usw. im Azure-Portal anzuzeigen. Das Hochverfügbarkeitspaar wird als ns-vpx0 und ns-vpx1 angezeigt. Benutzer können den Standort auch in der Spalte Standort sehen.

Wenn weitere Änderungen für das HA-Setup erforderlich sind, z. B. das Erstellen weiterer Sicherheitsregeln und Ports, können Benutzer dies über das Azure-Portal tun.

Weitere Informationen zur Bereitstellung von Citrix ADC VPX VPX-Instanzen auf Microsoft Azure finden Sie unter: Provisioning von Citrix ADC VPX VPX-Instanzen auf Microsoft Azure.

Citrix Application Delivery Management

Citrix Application Delivery Management Service (Citrix ADM) bietet eine einfache und skalierbare Lösung zur Verwaltung von Citrix ADC-Bereitstellungen, die Citrix ADC MPX, Citrix ADC VPX, Citrix Gateway, Citrix Secure Web Gateway, Citrix ADC SDX, Citrix ADC CPX und Citrix SD-WAN -Appliances, die lokal bereitgestellt werden oder in der Cloud.

Benutzer können diese Cloud-Lösung verwenden, um die gesamte globale Infrastruktur für die Anwendungsbereitstellung von einer einzigen, einheitlichen und zentralisierten Cloud-basierten Konsole aus zu verwalten, zu überwachen und Fehler zu beheben. Citrix ADM Service bietet alle Funktionen, die zum schnellen Einrichten, Bereitstellen und Verwalten der Anwendungsbereitstellung in Citrix ADC Bereitstellungen erforderlich sind, sowie umfassende Analysen zu Anwendungsstatus, Leistung und Sicherheit.

Der Citrix ADM-Dienst bietet die folgenden Vorteile:

-

Agil— Einfach zu bedienen, zu aktualisieren und zu nutzen. Das Servicemodell von Citrix ADM Service ist über die Cloud verfügbar, sodass die Funktionen von Citrix ADM Service einfach zu bedienen, zu aktualisieren und zu verwenden sind. Die Häufigkeit von Updates, kombiniert mit der automatisierten Update-Funktion, verbessert schnell die Citrix ADC ADC-Benutzerbereitstellung.

-

Schnellere Amortisierungszeit— Schnellere Erreichung der Geschäftsziele. Im Gegensatz zur herkömmlichen on-premises Bereitstellung können Benutzer ihren Citrix ADM Service mit wenigen Klicks verwenden. Benutzer sparen nicht nur Installations- und Konfigurationszeit, sondern verschwenden auch Zeit und Ressourcen nicht mit potenziellen Fehlern.

-

Multi-Site-Management— Ein Glasfenster für Instanzen in Rechenzentren mit mehreren Standorten. Mit dem Citrix ADM Service können Benutzer Citrix ADCs verwalten und überwachen, die sich in verschiedenen Bereitstellungstypen befinden. Benutzer haben eine zentrale Anlaufstelle für Citrix ADCs, die on-premises und in der Cloud bereitgestellt werden.

-

Betriebseffizienz— Optimierte und automatisierte Methode zur Erzielung einer höheren Betriebsproduktivität. Mit dem Citrix ADM Service werden die Betriebskosten der Benutzer reduziert, indem dem Benutzer Zeit, Geld und Ressourcen bei der Wartung und Aktualisierung der traditionellen Hardwarebereitstellungen gespart werden.

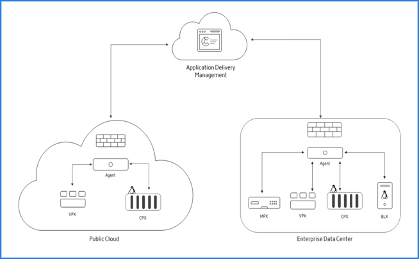

Funktionsweise von Citrix ADM Service

Citrix ADM Service ist als Dienst in der Citrix Cloud verfügbar. Nachdem sich Benutzer bei Citrix Cloud angemeldet und den Dienst verwendet haben, installieren Sie Agenten in der Benutzernetzwerkumgebung oder initiieren Sie den integrierten Agenten in den Instanzen. Fügen Sie dann dem Dienst die Instanzen hinzu, die Benutzer verwalten möchten.

Ein Agent ermöglicht die Kommunikation zwischen dem Citrix ADM Service und den verwalteten Instanzen im Benutzerdatenzentrum. Der Agent sammelt Daten von den verwalteten Instanzen im Benutzernetzwerk und sendet sie an den Citrix ADM ADM-Dienst.

Wenn Benutzer dem Citrix ADM ADM-Dienst eine Instanz hinzufügen, fügt sie sich implizit selbst als Trap-Ziel hinzu und sammelt ein Inventar der Instanz.

Der Dienst sammelt Instanzdetails wie:

-

Hostname

-

Softwareversion

-

Laufende und gespeicherte Konfiguration

-

Zertifikate

-

Entitäten, die für die Instanz konfiguriert sind, usw.

Citrix ADM Service fragt verwaltete Instanzen regelmäßig ab, um Informationen zu sammeln.

Die folgende Abbildung zeigt die Kommunikation zwischen dem Dienst, den Agenten und den Instanzen:

Leitfaden zur Dokumentation

Die Dokumentation zum Citrix ADM Service enthält Informationen zu den ersten Schritten mit dem Dienst, eine Liste der vom Dienst unterstützten Funktionen und eine für diese Servicelösung spezifische Konfiguration.

Citrix ADC WAF und OWASP Top Ten — 2017

The Open Web Application Security Project: OWASP (veröffentlichte die OWASP Top 10 für 2017 für die Sicherheit von Webanwendungen. Diese Liste dokumentiert die häufigsten Sicherheitslücken in Webanwendungen und ist ein guter Ausgangspunkt für die Bewertung der Websicherheit. Hier wird beschrieben, wie Sie die Citrix ADC Web Application Firewall (WAF) konfigurieren, um diese Fehler zu mildern. WAF ist als integriertes Modul in der Citrix ADC (Premium Edition) und einer kompletten Reihe von Appliances verfügbar.

Das vollständige OWASP Top 10-Dokument ist unter OWASP Top Tenverfügbar.

| OWASP Top-10 2017 | Funktionen von Citrix ADC WAF |

|---|---|

| A 1:2017 - Injektion | Verhinderung von Injection-Angriffen (SQL oder andere benutzerdefinierte Injektionen wie OS Command Injection, XPath-Injection und LDAP-Injection), Signaturfunktion für automatische Updates |

| A 2:2017 - Fehlerhafte Authentifizierung | AAA, Cookie-Manipulationsschutz, Cookie-Proxying, Cookie-Verschlüsselung, CSRF-Tagging, SSL verwenden |

| A 3:2017 — Offenlegung sensibler Daten | Kreditkartenschutz, Safe Commerce, Cookie-Proxying und Cookie-Verschlüsselung |

| A 4:2017 XML Externe Entitäten (XXE) | XML-Schutz einschließlich WSI-Prüfungen, XML-Nachrichtenvalidierung und XML-SOAP-Fehlerfilter-Überprüfung |

| A 5:2017 Kaputte Zugangskontrolle | AAA, Autorisierungssicherheitsfunktion innerhalb des AAA-Moduls von NetScaler, Formularschutz und Cookie-Manipulationsschutz, startURL und closureUrl |

| A 6:2017 - Fehlkonfiguration der Sicherheit | PCI-Berichte, SSL-Funktionen, Signaturgenerierung aus Schwachstellenscanberichten wie Cenzic, Qualys, AppScan, WebInspect, Whitehat. Außerdem spezielle Schutzmaßnahmen wie Cookie-Verschlüsselung, Proxying und Manipulation |

| A 7:2017 - Site-übergreifendes Scripting (XSS) | XSS Attack Prevention, Blockiert alle OWASP XSS-Spickzett-Angriffe |

| A 8:2017 — Unsichere Deserialisierung | XML-Sicherheitsprüfungen, GWT-Inhaltstyp, benutzerdefinierte Signaturen, Xpath für JSON und XML |

| A 9:2017 — Komponenten mit bekannten Sicherheitslücken verwenden | Berichte über Schwachstellenscans, Anwendungs-Firewallvorlagen und benutzerdefinierte Signaturen |

| A 10:2017 — Unzureichende Protokollierung und Überwachung | Benutzerkonfigurierbare benutzerdefinierte Protokollierung, Citrix ADC Management and Analytics System |

A 1:2017 - Injektion

Injektionsfehler wie SQL-, NoSQL-, OS- und LDAP-Injektion treten auf, wenn nicht vertrauenswürdige Daten als Teil eines Befehls oder einer Abfrage an einen Interpreter gesendet werden. Die feindlichen Daten des Angreifers können den Interpreter dazu verleiten, unbeabsichtigte Befehle auszuführen oder ohne entsprechende Berechtigung auf Daten zuzugreifen.

ADC WAF-Schutz

-

Die Funktion zur Verhinderung von SQL-Injection schützt vor gängigen Injection- Benutzerdefinierte Injektionsmuster können hochgeladen werden, um vor jeder Art von Injection-Angriff, einschließlich XPath und LDAP, zu schützen. Dies gilt sowohl für HTML- als auch für XML-Nutzlasten.

-

Die automatische Signaturaktualisierungsfunktion hält die Injektionssignaturen auf dem neuesten Stand.

-

Die Feldformat-Schutzfunktion ermöglicht es dem Administrator, jeden Benutzerparameter auf einen regulären Ausdruck zu beschränken. Sie können beispielsweise erzwingen, dass ein Postleitzahlfeld nur ganze Zahlen oder sogar 5-stellige Ganzzahlen enthält.

-

Konsistenz der Formularfelder: Überprüfen Sie jedes eingereichte Benutzerformular anhand der Signatur des Benutzersitzungsformulars, um die Gültigkeit aller Formularelemente sicherzustellen.

-

Pufferüberlaufprüfungen stellen sicher, dass sich die URL, Header und Cookies in den richtigen Grenzen befinden und alle Versuche blockieren, große Skripte oder Code einzufügen.

A 2:2017 — Fehlerhafte Authentifizierung

Anwendungsfunktionen im Zusammenhang mit Authentifizierung und Sitzungsmanagement werden häufig falsch implementiert, sodass Angreifer Passwörter, Schlüssel oder Sitzungstoken kompromittieren oder andere Implementierungsfehler ausnutzen können, um vorübergehend oder dauerhaft die Identität anderer Benutzer anzunehmen.

ADC WAF-Schutz

-

Das Citrix ADC AAA-Modul führt die Benutzerauthentifizierung durch und bietet Single Sign-On-Funktionalität für Back-End-Anwendungen. Dies ist in die Citrix ADC AppExpert Richtlinien-Engine integriert, um benutzerdefinierte Richtlinien basierend auf Benutzer- und Gruppeninformationen zuzulassen.

-

Mithilfe von SSL-Offloading- und URL-Transformationsfunktionen kann die Firewall Websites auch dabei unterstützen, sichere Transportschichtprotokolle zu verwenden, um den Diebstahl von Sitzungstoken durch Netzwerk-Sniffing zu verhindern.

-

Cookie-Proxying und Cookie-Verschlüsselung können eingesetzt werden, um den Diebstahl von Cookies vollständig zu verhindern.

A 3:2017 — Offenlegung sensibler Daten

Viele Webanwendungen und APIs schützen sensible Daten wie Finanzen, Gesundheitswesen und personenbezogene Daten nicht ordnungsgemäß. Angreifer können solche schlecht geschützten Daten stehlen oder ändern, um Kreditkartenbetrug, Identitätsdiebstahl oder andere Straftaten zu begehen. Sensible Daten können ohne zusätzlichen Schutz, wie Verschlüsselung im Ruhezustand oder bei der Übertragung, kompromittiert werden und erfordern besondere Vorsichtsmaßnahmen beim Austausch mit dem Browser.

ADC WAF-Schutz

-

Die Anwendungs-Firewall schützt Anwendungen vor dem Durchsickern sensibler Daten wie Kreditkartendaten.

-

Sensible Daten können im Safe Commerce-Schutz als sichere Objekte konfiguriert werden, um eine Gefährdung zu vermeiden.

-

Alle sensiblen Daten in Cookies können durch Cookie-Proxying und Cookie-Verschlüsselung geschützt werden.

A 4:2017 XML Externe Entitäten (XXE)

Viele ältere oder schlecht konfigurierte XML-Prozessoren werten externe Entitätsverweise in XML-Dokumenten aus. Externe Entitäten können verwendet werden, um interne Dateien mithilfe des Datei-URI-Handlers, interne Dateifreigaben, interne Port-Scans, Remotecodeausführung und Denial-of-Service-Angriffe offenzulegen.

ADC WAF-Schutz

-

Zusätzlich zum Erkennen und Blockieren gängiger Anwendungsbedrohungen, die für Angriffe auf XML-basierte Anwendungen angepasst werden können (d. h. Cross-Site Scripting, Befehlsinjektion usw.).

-

Die ADC Application Firewall umfasst eine Vielzahl von XML-spezifischen Sicherheitsvorkehrungen. Dazu gehören die Schemavalidierung zur gründlichen Überprüfung von SOAP-Nachrichten und XML-Nutzlasten sowie eine leistungsstarke Prüfung von XML-Anhängen, um Anlagen zu blockieren, die bösartige ausführbare Dateien oder Viren enthalten.

-

Automatische Datenverkehrsinspektionsmethoden blockieren XPath-Injection-Angriffe auf URLs und Formulare, die Zugriff erhalten sollen.

-

Die ADC Application Firewall verhindert auch verschiedene DoS-Angriffe, einschließlich Referenzen externer Entitäten, rekursiver Erweiterung, übermäßiger Verschachtelung und böswilliger Nachrichten, die entweder lange oder viele Attribute und Elemente enthalten.

A 5:2017 Kaputte Zugangskontrolle

Einschränkungen, was authentifizierte Benutzer tun dürfen, werden oft nicht ordnungsgemäß durchgesetzt. Angreifer können diese Schwachstellen ausnutzen, um auf nicht autorisierte Funktionen und Daten zuzugreifen, z. B. auf Konten anderer Benutzer zuzugreifen, vertrauliche Dateien anzuzeigen, Daten anderer Benutzer zu ändern, Zugriffsrechte zu ändern usw.

ADC WAF-Schutz

-

Die AAA-Funktion, die Authentifizierung, Autorisierung und Überwachung für den gesamten Anwendungsverkehr unterstützt, ermöglicht es einem Site-Administrator, Zugriffskontrollen mit der ADC-Appliance zu verwalten.

-

Die Sicherheitsfunktion Autorisierung innerhalb des AAA-Moduls der ADC-Appliance ermöglicht es der Appliance, zu überprüfen, auf welche Inhalte auf einem geschützten Server jedem Benutzer Zugriff gewährt werden soll.

-

Konsistenz von Formularfeldern: Wenn Objektverweise als ausgeblendete Felder in Formularen gespeichert werden, können Sie mithilfe der Formularfeldkonsistenz überprüfen, ob diese Felder bei nachfolgenden Anforderungen nicht manipuliert werden.

-

Cookie-Proxying und Cookie-Konsistenz: Objektreferenzen, die in Cookie-Werten gespeichert sind, können mit diesen Schutzmaßnahmen validiert werden.

-

URL-Prüfung mit URL-Schließung starten: Ermöglicht Benutzern den Zugriff auf eine vordefinierte Zulassungsliste von URLs. Die URL-Schließung erstellt eine Liste aller URLs, die in gültigen Antworten während der Benutzersitzung zu sehen sind, und ermöglicht automatisch den Zugriff auf sie während dieser Sitzung.

A 6:2017 - Fehlkonfiguration der Sicherheit

Eine Fehlkonfiguration der Sicherheit ist das am häufigsten auftretende Problem. Dies ist in der Regel auf unsichere Standardkonfigurationen, unvollständige oder improvisierte Konfigurationen, offenen Cloud-Speicher, falsch konfigurierte HTTP-Header und ausführliche Fehlermeldungen mit vertraulichen Informationen zurückzuführen. Es müssen nicht nur alle Betriebssysteme, Frameworks, Bibliotheken und Anwendungen sicher konfiguriert sein, sondern sie müssen auch rechtzeitig gepatcht und aktualisiert werden.

ADC WAF-Schutz

-

Der von der Application Firewall generierte PCI-DSS-Bericht dokumentiert die Sicherheitseinstellungen auf dem Firewall-Gerät.

-

Berichte der Scan-Tools werden in ADC WAF-Signaturen konvertiert, um Sicherheitsfehlkonfigurationen zu behandeln.

-

ADC WAF unterstützt Cenzic, IBM AppScan (Enterprise und Standard), Qualys, TrendMicro, WhiteHat und benutzerdefinierte Schwachstellenscanberichte.

A 7:2017 - Site-übergreifendes Scripting (XSS)

XSS-Fehler treten immer dann auf, wenn eine Anwendung nicht vertrauenswürdige Daten ohne ordnungsgemäße Validierung oder Escaping in eine neue Webseite einfügt oder eine vorhandene Webseite mit vom Benutzer bereitgestellten Daten mithilfe einer Browser-API aktualisiert, die HTML oder JavaScript erstellen kann. XSS ermöglicht es Angreifern, Skripte im Browser des Opfers auszuführen, die Benutzersitzungen entführen, Websites verunstalten oder den Benutzer auf bösartige Websites umleiten können.

ADC WAF-Schutz

-

Der XSS-Schutz schützt vor gängigen XSS-Angriffen. Benutzerdefinierte XSS-Muster können hochgeladen werden, um die Standardliste der zulässigen Tags und Attribute zu ändern. Die ADC-WAF verwendet eine Whitelist mit erlaubten HTML-Attributen und -Tags, um XSS-Angriffe zu erkennen. Dies gilt sowohl für HTML- als auch für XML-Nutzlasten.

-

ADC WAF blockiert alle Angriffe, die im Spickzettel zur OWASP XSS-Filterbewertung aufgeführt sind.

-

Die Feldformatprüfung verhindert, dass ein Angreifer unangemessene Webformulardaten sendet, was ein potenzieller XSS-Angriff sein kann.

-

Konsistenz des Formularfeldes.

A 8:2017 - Unsichere Deserialisierung

Unsichere Deserialisierung führt häufig zur Remotecodeausführung. Auch wenn Deserialisierungsfehler nicht zur Remotecodeausführung führen, können sie zur Durchführung von Angriffen verwendet werden, einschließlich Wiederholungsangriffen, Injektionsangriffen und Angriffen zur Privilegieneskalation.

ADC WAF-Schutz

-

JSON-Nutzlast-Inspektion mit benutzerdefinierten Signaturen.

-

XML-Sicherheit: schützt vor XML-Denial of Service (XDoS), XML-SQL- und Xpath-Injection sowie Cross-Site-Scripting, Formatprüfungen, WS-I-Basisprofil-Konformität, Prüfung von

-

Feldformatprüfungen und Cookie-Konsistenz und Feldkonsistenz können verwendet werden.

A 9:2017 — Komponenten mit bekannten Sicherheitslücken verwenden

Komponenten wie Bibliotheken, Frameworks und andere Softwaremodule werden mit denselben Berechtigungen wie die Anwendung ausgeführt. Wenn eine anfällige Komponente ausgenutzt wird, kann ein solcher Angriff zu schwerwiegenden Datenverlusten oder Serverübernahmen führen. Anwendungen und APIs, die Komponenten mit bekannten Sicherheitslücken verwenden, können den Anwendungsschutz untergraben und verschiedene Angriffe und Auswirkungen ermöglichen.

ADC WAF-Schutz

-

Citrix empfiehlt, die Komponenten von Drittanbietern auf dem neuesten Stand zu halten.

-

In ADC-Signaturen konvertierte Schwachstellenscanberichte können verwendet werden, um diese Komponenten virtuell zu patchen.

-

Vorlagen der Anwendungs-Firewall, die für diese anfälligen Komponenten verfügbar sind, können verwendet werden.

-

Benutzerdefinierte Signaturen können an die Firewall gebunden werden, um diese Komponenten zu schützen.

A 10:2017 - Unzureichende Protokollierung und Überwachung

Eine unzureichende Protokollierung und Überwachung in Verbindung mit einer fehlenden oder ineffektiven Integration mit der Reaktion auf Vorfälle ermöglicht es Angreifern, Systeme weiter anzugreifen, die Persistenz aufrechtzuerhalten, auf mehr Systeme zu wechseln und Daten zu manipulieren, zu extrahieren oder zu zerstören. Die meisten Studien zu Verstößen zeigen, dass die Zeit bis zur Erkennung eines Verstoßes über 200 Tage beträgt, was normalerweise von externen Parteien und nicht von internen Prozessen oder Überwachungen erkannt wird

ADC WAF-Schutz

-

Wenn die Protokollierungsaktion für Sicherheitsüberprüfungen oder Signaturen aktiviert ist, enthalten die resultierenden Protokollmeldungen Informationen über die Anforderungen und Antworten, die die Anwendungs-Firewall beim Schutz Ihrer Websites und Anwendungen beobachtet hat.

-

Die Anwendungs-Firewall bietet den Komfort, die integrierte ADC-Datenbank zur Identifizierung der Speicherorte zu verwenden, die den IP-Adressen entsprechen, von denen böswillige Anfragen stammen.

-

Standardformat-Ausdrücke (PI) bieten die Flexibilität, die in den Protokollen enthaltenen Informationen anzupassen, mit der Option, die spezifischen Daten hinzuzufügen, die in den von der Anwendungs-Firewall generierten Protokollmeldungen erfasst werden sollen.

-

Die Anwendungs-Firewall unterstützt CEF-Protokolle.

Schutz der Anwendungssicherheit

Citrix ADM

Der Citrix Application Delivery Management Service (Citrix ADM) bietet eine skalierbare Lösung zur Verwaltung von Citrix ADC Bereitstellungen, zu denen Citrix ADC MPX, Citrix ADC VPX, Citrix Gateway, Citrix Secure Web Gateway, Citrix ADC SDX, Citrix ADC CPX und Citrix SD-WAN-Appliances gehören, die on-premises oder auf dem Wolke.

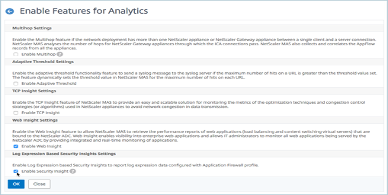

Citrix ADM Anwendungsanalyse- und Verwaltungsfunktionen

Im Folgenden sind die wichtigsten Funktionen aufgeführt und zusammengefasst, die für die ADM-Rolle in App Security von entscheidender Bedeutung sind.

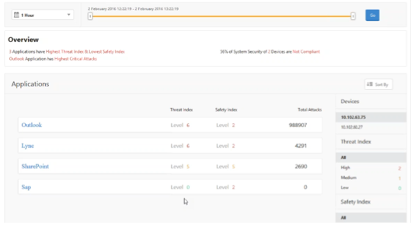

Anwendungsanalyse und -verwaltung

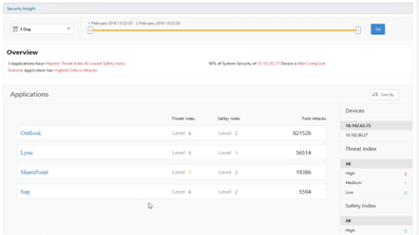

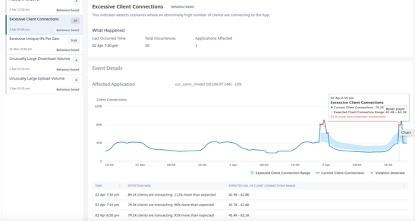

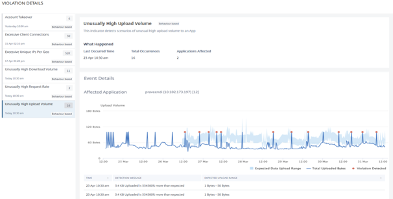

Die Application Analytics and Management-Funktion von Citrix ADM verstärkt den anwendungsorientierten Ansatz, um Benutzern bei der Bewältigung verschiedener Herausforderungen bei der Anwendungsbereitstellung zu helfen. Dieser Ansatz gibt Benutzern Einblick in die Integritätsbewertungen von Anwendungen, hilft Benutzern, die Sicherheitsrisiken zu ermitteln, und hilft Benutzern, Anomalien im Anwendungsdatenfluss zu erkennen und Korrekturmaßnahmen zu ergreifen. Die wichtigste dieser Rollen für App Security ist Application Security Analytics:

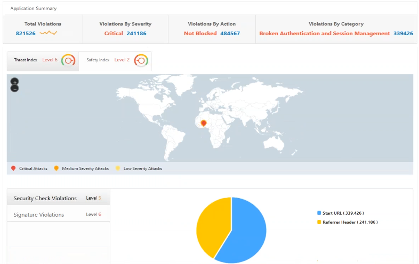

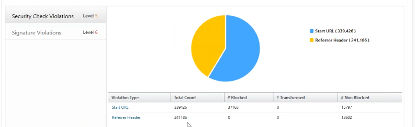

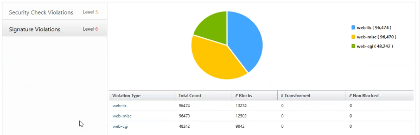

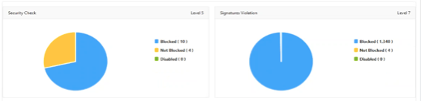

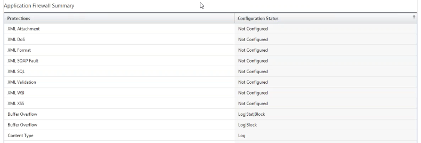

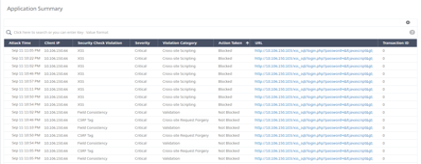

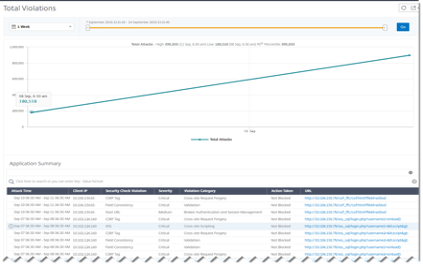

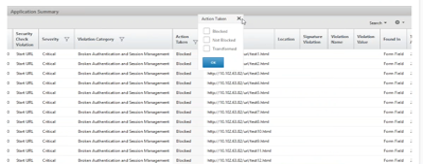

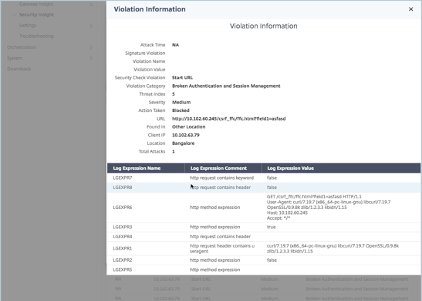

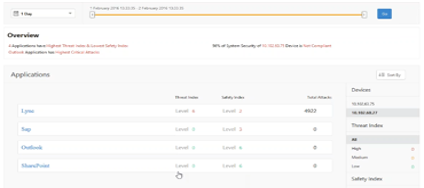

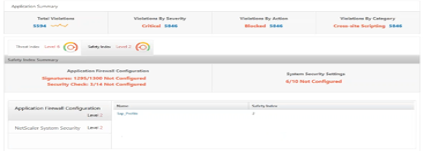

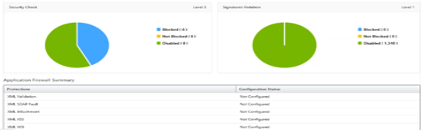

- Analyse der Anwendungssicherheit: Analyse der Anwendungssicherheit. Das App Security Dashboard bietet einen ganzheitlichen Überblick über den Sicherheitsstatus von Benutzeranwendungen. Beispielsweise werden wichtige Sicherheitsmetriken wie Sicherheitsverletzungen, Signaturverletzungen, Bedrohungsindizes angezeigt. Das App Security-Dashboard zeigt auch angriffsbezogene Informationen wie SYN-Attacken, Angriffe auf kleine Fenster und DNS-Flutangriffe für die erkannten Citrix ADC ADC-Instanzen an.

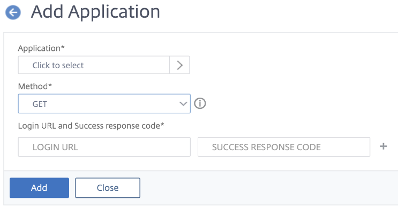

StyleBooks

StyleBooks vereinfachen die Verwaltung komplexer Citrix ADC ADC-Konfigurationen für Benutzeranwendungen. Ein StyleBook ist eine Vorlage, mit der Benutzer Citrix ADC ADC-Konfigurationen erstellen und verwalten können. Hier beschäftigen sich Benutzer in erster Linie mit dem StyleBook, das zur Bereitstellung der Web Application Firewall verwendet wird. Weitere Informationen zu StyleBooks finden Sie unter: StyleBooks.

Analytics

Bietet eine einfache und skalierbare Möglichkeit, die verschiedenen Erkenntnisse der Daten der Citrix ADC ADC-Instanzen zu untersuchen, um die Anwendungsleistung zu beschreiben, vorherzusagen und zu verbessern. Benutzer können eine oder mehrere Analysefunktionen gleichzeitig verwenden. Die wichtigsten dieser Rollen für App Security sind:

-

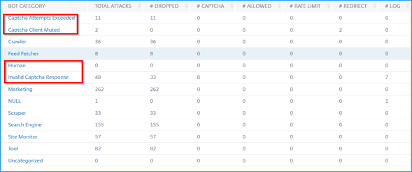

Security Insight: Security Insight. Stellt eine Einbereichslösung bereit, mit der Benutzer den Sicherheitsstatus von Benutzeranwendungen einschätzen und Korrekturmaßnahmen ergreifen können, um Benutzeranwendungen zu schützen.

-

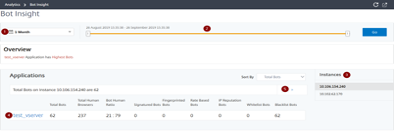

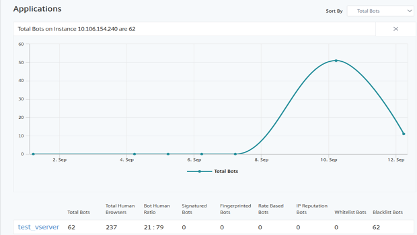

Bot Einblick

-

Weitere Informationen zu Analytics finden Sie unter Analytics: Analytics.

Weitere Funktionen, die für die ADM-Funktionalität wichtig sind, sind:

Event-Management

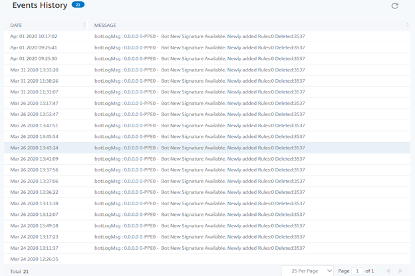

Ereignisse stellen Ereignisse oder Fehler in einer verwalteten Citrix ADC-Instanz dar. Wenn beispielsweise ein Systemfehler oder eine Änderung der Konfiguration vorliegt, wird ein Ereignis auf Citrix ADM generiert und aufgezeichnet. Im Folgenden finden Sie die zugehörigen Funktionen, die Benutzer mithilfe von Citrix ADM konfigurieren oder anzeigen können:

-

Erstellen von Ereignisregeln: Ereignisregeln erstellen

-

Anzeigen und Exportieren von Syslog-Nachrichten: Anzeigen und Exportieren von Syslog-Nachrichten

Weitere Informationen zum Veranstaltungsmanagement finden Sie unter: Veranstaltungen.

Instanz-Verwaltung

Ermöglicht Benutzern die Verwaltung der Citrix ADC-, Citrix Gateway-, Citrix Secure Web Gateway- und Citrix SD-WAN-Instanzen. Weitere Informationen zur Instanzverwaltung finden Sie unter: Instances hinzufügen.

Lizenzverwaltung

Ermöglicht Benutzern die Verwaltung von Citrix ADC Lizenzen, indem sie Citrix ADM als Lizenzmanager konfigurieren.

-

Gepoolte Citrix ADC-Kapazität: Gepoolte Kapazität. Ein gemeinsamer Lizenzpool, aus dem eine Citrix ADC ADC-Benutzerinstanz eine Instanzlizenz und nur so viel Bandbreite auschecken kann, wie sie benötigt. Wenn die Instanz diese Ressourcen nicht mehr benötigt, werden sie wieder in den gemeinsamen Pool eingecheckt und die Ressourcen anderen Instanzen zur Verfügung gestellt, die sie benötigen.

-

Citrix ADC VPX Check-in und Check-Out Lizenzierung: Citrix ADC VPX Check-In and Check-Out Lizenzierung. Citrix ADM weist Citrix ADC VPX VPX-Instanzen bei Bedarf Lizenzen zu. Eine Citrix ADC VPX Instanz kann die Lizenz vom Citrix ADM auschecken, wenn eine Citrix ADC VPX Instanz bereitgestellt wird, oder ihre Lizenz an Citrix ADM zurückchecken, wenn eine Instanz entfernt oder zerstört wird.

-

Weitere Informationen zur Lizenzverwaltung finden Sie unter: Gepoolte Kapazität.

Konfigurationsverwaltung

Mit Citrix ADM können Benutzer Konfigurationsaufträge erstellen, mit denen sie Konfigurationsaufgaben wie das Erstellen von Entitäten, das Konfigurieren von Funktionen, die Replikation von Konfigurationsänderungen, Systemupgrades und andere Wartungsaktivitäten problemlos in mehreren Instanzen ausführen können. Konfigurationsaufträge und Vorlagen vereinfachen die sich wiederholenden Verwaltungsaufgaben zu einer einzigen Aufgabe auf Citrix ADM. Weitere Informationen zum Konfigurationsmanagement finden Sie unter Konfigurationsjobs: Konfigurationsjobs.

Prüfung der Konfiguration

Ermöglicht Benutzern die Überwachung und Identifizierung von Anomalien in den Konfigurationen über Benutzerinstanzen hinweg.

-

Konfigurationstipp: Holen Sie sich Konfigurationshinweise zur Netzwerkkonfiguration Ermöglicht Benutzern das Identifizieren von Konfigurationsanomalien.

-

Prüfungsvorlage: Erstellen Sie Prüfungsvorlagen. Ermöglicht Benutzern die Überwachung der Änderungen in einer bestimmten Konfiguration.

-

Weitere Informationen zur Konfigurationsüberprüfung finden Sie unter: Konfigurationsaudit.

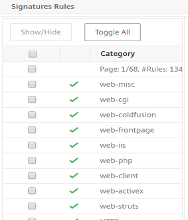

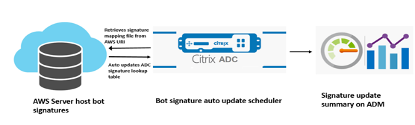

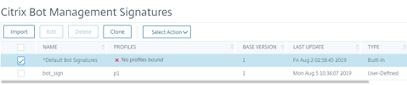

Signaturen bieten die folgenden Bereitstellungsoptionen, um Benutzern zu helfen, den Schutz von Benutzeranwendungen zu optimieren:

-

Negatives Sicherheitsmodell: Beim negativen Sicherheitsmodell verwenden Benutzer zahlreiche vorkonfigurierte Signaturregeln, um die Leistungsfähigkeit des Mustervergleichs anzuwenden, um Angriffe zu erkennen und vor Anwendungsschwachstellen zu schützen. Benutzer blockieren nur das, was sie nicht wollen, und lassen den Rest zu. Benutzer können ihre eigenen Signaturregeln hinzufügen, die auf den spezifischen Sicherheitsanforderungen von Benutzeranwendungen basieren, um ihre eigenen maßgeschneiderten Sicherheitslösungen zu entwerfen.

-

Hybrides Sicherheitsmodell: Zusätzlich zur Verwendung von Signaturen können Benutzer positive Sicherheitsüberprüfungen verwenden, um eine Konfiguration zu erstellen, die sich ideal für Benutzeranwendungen eignet. Verwenden Sie Signaturen, um zu blockieren, was Benutzer nicht möchten, und setzen Sie positive Sicherheitsprüfungen durch, um durchzusetzen, was zulässig ist

Um Benutzeranwendungen mithilfe von Signaturen zu schützen, müssen Benutzer ein oder mehrere Profile für die Verwendung ihres Signaturobjekts konfigurieren. In einer hybriden Sicherheitskonfiguration werden die SQL-Injection- und Cross-Site-Scripting-Muster sowie die SQL-Transformationsregeln im Benutzersignaturobjekt nicht nur von den Signaturregeln verwendet, sondern auch von den positiven Sicherheitsüberprüfungen, die im Profil der Web Application Firewall konfiguriert sind, das den signatures-Objekt.

Die Web Application Firewall untersucht den Verkehr zu benutzergeschützten Websites und Webdiensten, um Datenverkehr zu erkennen, der mit einer Signatur übereinstimmt. Eine Übereinstimmung wird nur ausgelöst, wenn jedes Muster in der Regel mit dem Datenverkehr übereinstimmt. Wenn eine Übereinstimmung auftritt, werden die angegebenen Aktionen für die Regel aufgerufen. Benutzer können eine Fehlerseite oder ein Fehlerobjekt anzeigen, wenn eine Anfrage blockiert wird. Protokollmeldungen können Benutzern helfen, Angriffe auf Benutzeranwendungen zu erkennen. Wenn Benutzer Statistiken aktivieren, verwaltet die Web Application Firewall Daten zu Anforderungen, die mit einer Signatur oder Sicherheitsüberprüfung der Web Application Firewall übereinstimmen.

Wenn der Datenverkehr sowohl mit einer Signatur als auch mit einer positiven Sicherheitsprüfung übereinstimmt, werden die restriktiveren der beiden Aktionen durchgesetzt. Wenn beispielsweise eine Anforderung mit einer Signaturregel übereinstimmt, für die die Blockaktion deaktiviert ist, aber die Anforderung auch mit einer positiven SQL Injection Sicherheitsprüfung übereinstimmt, für die die Aktion blockiert ist, wird die Anforderung blockiert. In diesem Fall kann die Signaturverletzung als protokolliert werden<not blocked>, obwohl die Anforderung durch die SQL-Injection-Prüfung blockiert wird.

Anpassung: Falls erforderlich, können Benutzer ihre eigenen Regeln zu einem Signatur-Objekt hinzufügen. Benutzer können die SQL/XSS-Muster auch anpassen. Die Option, eigene Signaturregeln hinzuzufügen, die auf den spezifischen Sicherheitsanforderungen von Benutzeranwendungen basieren, gibt Benutzern die Flexibilität, ihre eigenen maßgeschneiderten Sicherheitslösungen zu entwerfen. Benutzer blockieren nur das, was sie nicht wollen, und lassen den Rest zu. Ein bestimmtes Fast-Match-Muster an einem bestimmten Ort kann den Verarbeitungsaufwand erheblich reduzieren, um die Leistung zu optimieren. Benutzer können SQL-Injection- und Cross-Site-Scripting-Muster hinzufügen, ändern oder entfernen. Integrierte RegEx- und Expressions-Editoren helfen Benutzern dabei, Benutzermuster zu konfigurieren und ihre Richtigkeit zu überprüfen.

Anwendungsfälle

Im Vergleich zu alternativen Lösungen, bei denen jeder Service als separate virtuelle Appliance bereitgestellt werden muss, kombiniert Citrix ADC auf AWS L4-Lastausgleich, L7-Verkehrsmanagement, Serveroffload, Anwendungsbeschleunigung, Anwendungssicherheit, flexible Lizenzierung und andere wichtige Funktionen zur Anwendungsbereitstellung. in einer einzigen VPX-Instanz, bequem über den AWS Marketplace verfügbar. Darüber hinaus wird alles von einem einzigen Richtlinienframework geregelt und mit den gleichen, leistungsstarken Tools verwaltet, die für die Verwaltung lokaler Citrix ADC-Bereitstellungen verwendet werden. Das Ergebnis ist, dass Citrix ADC auf AWS mehrere überzeugende Anwendungsfälle ermöglicht, die nicht nur die unmittelbaren Anforderungen der heutigen Unternehmen unterstützen, sondern auch die kontinuierliche Entwicklung von Legacy-Computing-Infrastrukturen zu Enterprise Cloud-Rechenzentren.

Citrix Web Application Firewall (WAF)

Die Citrix Web Application Firewall (WAF) ist eine Lösung für Unternehmen, die modernen Anwendungen auf dem neuesten Stand der Technik bietet. Citrix WAF mindert Bedrohungen gegen öffentlich zugängliche Ressourcen wie Websites, Webanwendungen und APIs. Citrix WAF umfasst IP-Reputationsfilterung, Bot-Minderung, OWASP Top 10 Schutz vor Anwendungsbedrohungen, Layer-7-DDoS-Schutz und mehr. Ebenfalls enthalten sind Optionen zur Durchsetzung der Authentifizierung, starke SSL-/TLS-Chiffren, TLS 1.3, Ratenbegrenzung und Umschreibrichtlinien. Citrix WAF verwendet sowohl grundlegenden als auch erweiterten WAF-Schutz und bietet umfassenden Schutz für Ihre Anwendungen mit beispielloser Benutzerfreundlichkeit. Das Aufstehen ist eine Frage von Minuten. Darüber hinaus spart Citrix WAF den Benutzern durch die Verwendung eines automatisierten Lernmodells, das als dynamisches Profiling bezeichnet wird, wertvolle Zeit. Durch das automatische Erlernen der Funktionsweise einer geschützten Anwendung passt sich Citrix WAF der Anwendung an, selbst wenn Entwickler die Anwendungen bereitstellen und ändern. Citrix WAF hilft bei der Einhaltung aller wichtigen regulatorischen Standards und Stellen, einschließlich PCI-DSS, HIPAA und mehr. Mit unseren CloudFormation-Vorlagen war es noch nie einfacher, schnell einsatzbereit zu sein. Mit Auto Scaling können Benutzer sicher sein, dass ihre Anwendungen auch dann geschützt bleiben, wenn ihr Datenverkehr zunimmt.

Bereitstellungsstrategie für die Webanwendungs

Der erste Schritt bei der Bereitstellung der Webanwendungs-Firewall besteht darin, zu bewerten, welche Anwendungen oder spezifischen Daten maximalen Sicherheitsschutz benötigen, welche weniger anfällig sind und für welche die Sicherheitsinspektion sicher umgangen werden kann. Dies hilft Benutzern dabei, eine optimale Konfiguration zu finden und geeignete Richtlinien und Bindungspunkte zu entwerfen, um den Datenverkehr zu trennen. Benutzer können beispielsweise eine Richtlinie konfigurieren, um die Sicherheitsprüfung von Anforderungen für statische Webinhalte wie Bilder, MP3-Dateien und Filme zu Bypass, und eine weitere Richtlinie konfigurieren, um erweiterte Sicherheitsprüfungen auf Anforderungen für dynamische Inhalte anzuwenden. Benutzer können mehrere Richtlinien und Profile verwenden, um unterschiedliche Inhalte derselben Anwendung zu schützen.

Der nächste Schritt besteht darin, die Bereitstellung zu planen. Erstellen Sie zunächst einen virtuellen Server und führen Sie Testverkehr durch diesen aus, um sich ein Bild von der Geschwindigkeit und Menge des Datenverkehrs zu machen, der durch das Benutzersystem fließt.

Stellen Sie dann die Web Application Firewall bereit. Verwenden Sie Citrix ADM und das Web Application Firewall StyleBook, um die Web Application Firewall zu konfigurieren. Einzelheiten finden Sie im Abschnitt StyleBook weiter unten in diesem Handbuch.

Nachdem die Web Application Firewall mit dem Web Application Firewall StyleBook bereitgestellt und konfiguriert wurde, wäre ein nützlicher nächster Schritt die Implementierung der Citrix ADC WAF und OWASP Top Ten.

Schließlich sind drei Schutzmaßnahmen der Web Application Firewall besonders wirksam gegen gängige Arten von Webangriffen und werden daher häufiger verwendet als alle anderen. Daher sollten sie bei der ersten Bereitstellung implementiert werden. Sie sind:

-

Site-übergreifendes HTML-Skript Untersucht Anfragen und Antworten für Skripte, die versuchen, auf Inhalte auf einer anderen Website als der Website, auf der sich das Skript befindet, zuzugreifen oder diese zu ändern. Wenn diese Überprüfung ein solches Skript findet, macht es entweder das Skript harmlos, bevor die Anforderung oder Antwort an das Ziel weitergeleitet wird, oder es blockiert die Verbindung.

-

HTML-SQL-Injektion. Untersucht Anforderungen, die Formularfelddaten enthalten, auf Versuche, SQL-Befehle in eine SQL-Datenbank einzufügen. Wenn diese Überprüfung injizierten SQL-Code erkennt, blockiert sie entweder die Anforderung oder macht den injizierten SQL-Code harmlos, bevor die Anforderung an den Webserver weitergeleitet wird.

Hinweis: Wenn beide der folgenden Bedingungen für die Benutzerkonfiguration zutreffen, sollten Benutzer sicherstellen, dass Ihre Web Application Firewall korrekt konfiguriert ist:

Wenn Benutzer die HTML Cross-Site Scripting Prüfung oder die HTML SQL Injection Check (oder beides) aktivieren und

Benutzergeschützte Websites akzeptieren Datei-Uploads oder enthalten Webformulare, die große POST-Textdaten enthalten können.

Weitere Informationen zur Konfiguration der Web Application Firewall für diesen Fall finden Sie unter Configuring the Application Firewall: Configuring the Web App Firewall.

- Pufferüberlauf. Untersucht Anforderungen, um Versuche zu erkennen, einen Pufferüberlauf auf dem Webserver zu verursachen.

Konfiguration der Web Application Firewall (WAF)

Bei den folgenden Schritten wird davon ausgegangen, dass die WAF bereits aktiviert ist und ordnungsgemäß funktioniert.

Citrix empfiehlt Benutzern, WAF mit dem Web Application Firewall StyleBook zu konfigurieren. Für die meisten Benutzer ist es die einfachste Methode, die Web Application Firewall zu konfigurieren, und sie wurde entwickelt, um Fehler zu vermeiden. Sowohl die GUI als auch die Befehlszeilenschnittstelle sind für erfahrene Benutzer gedacht, in erster Linie um eine vorhandene Konfiguration zu ändern oder erweiterte Optionen zu verwenden.

SQL Injection

Die HTML SQL Injection-Überprüfung der Anwendungs-Firewall bietet besonderen Schutz vor der Injektion von nicht autorisiertem SQL-Code, der die Sicherheit der Benutzeranwendung beeinträchtigen könnte. DieCitrix Web Application Firewall untersucht die Anforderungsnutzlast für injizierten SQL-Code an drei Stellen: 1) POST-Text, 2) Header und 3) Cookies.

Ein Standardsatz von Schlüsselwörtern und Sonderzeichen enthält bekannte Schlüsselwörter und Sonderzeichen, die häufig zum Starten von SQL-Angriffen verwendet werden. Benutzer können auch neue Muster hinzufügen und den Standardsatz bearbeiten, um die SQL-Prüfung anzupassen.

Es gibt mehrere Parameter, die für die SQL-Injection-Verarbeitung konfiguriert werden können. Benutzer können nach SQL-Platzhalterzeichensuchen. Benutzer können den SQL Injection-Typ ändern und eine der 4 Optionen auswählen (SqlKeyword, SqlSplChar, SqlSplCharandKeyword, SqlSplCharorKeyword), um anzugeben, wie die SQL-Schlüsselwörter und SQL-Sonderzeichen bei der Verarbeitung der Nutzdaten ausgewertet werden sollen. DerParameter Handhabung von SQL-Kommentarengibt Benutzern die Möglichkeit, den Typ der Kommentare anzugeben, die bei der Erkennung von SQL Injection überprüft oder ausgenommen werden müssen.

Benutzer können Relaxationen einsetzen, um Fehlalarme zu vermeiden. Die Lern-Engine kann Empfehlungen für die Konfiguration von Relaxationsregeln geben.

Die folgenden Optionen sind für die Konfiguration eines optimierten SQL Injection-Schutzes für die Benutzeranwendung verfügbar:

Block — Wenn Benutzer das Blockieren aktivieren, wird die Blockaktion nur ausgelöst, wenn die Eingabe mit der Spezifikation des SQL-Injektionstyps übereinstimmt. Wenn beispielsweiseSqlSplCharandKeywordals SQL-Injektionstyp konfiguriert ist, wird eine Anforderung nicht blockiert, wenn sie keine Schlüsselwörter enthält, auch wenn SQL-Sonderzeichen in der Eingabe erkannt werden. Eine solche Anforderung wird blockiert, wenn der SQL-Injektionstyp entweder aufsqlSplCharodersqlSplCharorKeywordgesetzt ist.

Log — Wenn Benutzer die Protokollfunktion aktivieren, generiert die SQL Injection-Prüfung Protokollmeldungen, die die ergriffenen Aktionen angeben. Wenn der Block deaktiviert ist, wird für jedes Eingabefeld, in dem die SQL-Verletzung erkannt wurde, eine separate Protokollmeldung generiert. Allerdings wird nur eine Nachricht generiert, wenn die Anforderung blockiert wird. In ähnlicher Weise wird eine Protokollnachricht pro Anforderung für den Transformationsvorgang generiert, auch wenn SQL-Sonderzeichen in mehrere Felder umgewandelt werden. Benutzer können die Protokolle überwachen, um festzustellen, ob Antworten auf legitime Anfragen blockiert werden. Ein starker Anstieg der Anzahl der Protokollmeldungen kann auf Versuche hinweisen, einen Angriff zu starten.

Statistiken — Wenn diese Option aktiviert ist, sammelt die Statistikfunktion Statistiken über Verstöße und Protokolle. Ein unerwarteter Anstieg des Statistikzählers könnte darauf hinweisen, dass die Benutzeranwendung angegriffen wird. Wenn legitime Anfragen blockiert werden, müssen Benutzer möglicherweise die Konfiguration erneut aufrufen, um festzustellen, ob sie neue Relaxationsregeln konfigurieren oder die vorhandenen ändern müssen.

Lernen — Wenn Benutzer sich nicht sicher sind, welche SQL-Relaxationsregeln für ihre Anwendungen am besten geeignet sind, können sie die Lernfunktion verwenden, um Empfehlungen auf der Grundlage der erlernten Daten zu generieren. Die Web Application Firewall-Lernengine überwacht den Datenverkehr und bietet SQL-Lernempfehlungen basierend auf den beobachteten Werten. Um einen optimalen Nutzen zu erzielen, ohne die Leistung zu beeinträchtigen, sollten Benutzer möglicherweise die Lernoption für kurze Zeit aktivieren, um ein repräsentatives Beispiel der Regeln zu erhalten, und dann die Regeln bereitstellen und das Lernen deaktivieren.

SQL-Sonderzeichen transformieren— Die Web Application Firewall berücksichtigt drei Zeichen, einfaches Anführungszeichen (‘), Backslash () und Semikolon (;), als Sonderzeichen für die Verarbeitung der SQL-Sicherheitsprüfung. Die Funktion “SQL Transformation” ändert den SQL-Einschleusung-Code in einer HTML-Anforderung, um sicherzustellen, dass die Anforderung unschädlich gemacht wird. Die geänderte HTML-Anforderung wird dann an den Server gesendet. Alle standardmäßigen Transformationsregeln sind in der Datei /netscaler/default_custom_settings.xml angegeben.

-

Durch die Transformationsoperation wird der SQL-Code inaktiv, indem die folgenden Änderungen an der Anforderung vorgenommen werden:

-

Einfaches gerades Anführungszeichen (‘) in doppeltes gerades Anführungszeichen („).

-

Backslash () zu doppeltem Backslash ().

-

Semikolon (;) wird vollständig verworfen.

Diese drei Zeichen (Sonderzeichenfolgen) sind erforderlich, um Befehle an einen SQL-Server auszugeben. Sofern einem SQL-Befehl keine spezielle Zeichenfolge vorangestellt wird, ignorieren die meisten SQL-Server diesen Befehl. Daher verhindern die Änderungen, die die Web Application Firewall bei aktivierter Transformation vornimmt, dass ein Angreifer aktives SQL injiziert. Nachdem diese Änderungen vorgenommen wurden, kann die Anfrage sicher an die vom Benutzer geschützte Website weitergeleitet werden. Wenn Webformulare auf der vom Benutzer geschützten Website rechtmäßig SQL-Sonderzeichenfolgen enthalten können, die Webformulare jedoch nicht auf die speziellen Zeichenfolgen angewiesen sind, können Benutzer das Blockieren deaktivieren und die Transformation aktivieren, um das Blockieren legitimer Webformulardaten zu verhindern, ohne den Schutz des Webs zu verringern Die Anwendungs-Firewall stellt dem Benutzer geschützte Websites zur Verfügung.

Der Transformationsvorgang funktioniert unabhängig von der Einstellung “SQL Injection Type”. Wenn transform aktiviert ist und der Typ SQL Injection als SQL-Schlüsselwort angegeben wird, werden SQL-Sonderzeichen umgewandelt, auch wenn die Anforderung keine Schlüsselwörter enthält.

Tipp: Benutzer aktivieren normalerweise entweder Transformation oder Blockierung, aber nicht beide. Wenn die Blockaktion aktiviert ist, hat sie Vorrang vor der Transformationsaktion. Wenn Benutzer das Blockieren aktiviert haben, ist das Aktivieren der Transformation überflüssig.

AufSQL-Platzhalterzeichen prüfen — Platzhalterzeichenkönnen verwendet werden, um die Auswahl einer SELECT SQL-Anweisung zu erweitern. Diese Platzhalteroperatoren können mit den OperatorenLIKEundNOT LIKEverwendet werden, um einen Wert mit ähnlichen Werten zu vergleichen. Die Prozentzeichen (%) und Unterstriche (_) werden häufig als Platzhalter verwendet. Das Prozentzeichen entspricht dem Sternchen (*) -Platzhalterzeichen, das mit MS-DOS verwendet wird, und um Null, ein oder mehrere Zeichen in einem Feld abzugleichen. Der Unterstrich ähnelt dem MS-DOS-Fragezeichen (?) Platzhalterzeichen. Es stimmt mit einer einzelnen Zahl oder einem Zeichen in einem Ausdruck überein.

Benutzer können beispielsweise die folgende Abfrage verwenden, um eine Stringsuche durchzuführen, um alle Kunden zu finden, deren Namen das Zeichen D enthalten.

SELECT * vom Kunden WHERE-Namen wie „%D%“:

Im folgenden Beispiel werden die Operatoren kombiniert, um Gehaltswerte zu finden, die an zweiter und dritter Stelle 0 haben.

SELECT * vom Kunden WHERE Gehalt wie ‘_ 00% ‘:

Verschiedene DBMS-Anbieter haben die Platzhalterzeichen um zusätzliche Operatoren erweitert. Die Citrix Web Application Firewall kann vor Angriffen schützen, die durch das Einfügen dieser Platzhalterzeichen ausgelöst werden. Die 5 standardmäßigen Platzhalterzeichen sind Prozent (%), Unterstrich (_), Caret (^), öffnende Klammer ([) und schließende Klammer (]). Dieser Schutz gilt sowohl für HTML- als auch für XML-Profile.

Die Standard-Platzhalterzeichen sind eine Liste von Literalen, die in den*Standardsignaturen angegeben sind:

-

<wildchar type=“ LITERAL“ >%</wildchar>

-

<wildchar type=“ LITERAL“ >_</wildchar>

-

<wildchar type=“ LITERAL“ >^</wildchar>

-

<wildchar type=“ LITERAL“ >[</wildchar>

-

<wildchar type=“ LITERAL“ >]</wildchar>

Platzhalterzeichen in einem Angriff können PCRE sein, wie [^A-F]. Die Web Application Firewall unterstützt auch PCRE-Platzhalter, aber die obigen literalen Platzhalterzeichen reichen aus, um die meisten Angriffe zu blockieren.

Hinweis: Die SQL-Platzhalterzeichenprüfung unterscheidet sich von der SQL-Sonderzeichenprüfung. Diese Option muss mit Vorsicht verwendet werden, um Fehlalarme zu vermeiden.

Check Request containing SQL Injection Type — Die Web Application Firewall bietet 4 Optionen, um die gewünschte Strenge für die SQL Injection-Prüfung zu implementieren, basierend auf den individuellen Anforderungen der Anwendung. Die Anforderung wird mit der Spezifikation des Injektionstyps zur Erkennung von SQL-Verletzungen abgeglichen. Die 4 Optionen für den SQL-Einschleusung-Typ sind:

-

SQL-Sonderzeichen und -Schlüsselwort — Sowohl ein SQL-Schlüsselwort als auch ein SQL-Sonderzeichen müssen in der Eingabe vorhanden sein, um eine SQL-Verletzung auszulösen. Diese am wenigsten restriktive Einstellung ist auch die Standardeinstellung.

-

SQL-Sonderzeichen — Mindestens eines der Sonderzeichen muss in der Eingabe vorhanden sein, um eine SQL-Verletzung auszulösen.

-

SQL-Schlüsselwort — Mindestens eines der angegebenen SQL-Schlüsselwörter muss in der Eingabe vorhanden sein, um eine SQL-Verletzung auszulösen. Wählen Sie diese Option nicht ohne angemessene Berücksichtigung aus. Um Fehlalarme zu vermeiden, stellen Sie sicher, dass keines der Schlüsselwörter in den Eingaben erwartet wird.

-

SQL-Sonderzeichen oder Schlüsselwort—Entweder das Schlüsselwort oder die Sonderzeichenfolge muss in der Eingabe vorhanden sein, um die Sicherheitsüberprüfungsverletzung auszulösen.

Tipp: Wenn Benutzer die Web Application Firewall so konfigurieren, dass sie nach Eingaben sucht, die ein SQL-Sonderzeichen enthalten, überspringt die Web Application Firewall Webformularfelder, die keine Sonderzeichen enthalten. Da die meisten SQL-Server keine SQL-Befehle verarbeiten, denen kein Sonderzeichen vorangestellt ist, kann die Aktivierung dieser Option die Web Application Firewall erheblich reduzieren und die Verarbeitung beschleunigen, ohne die vom Benutzer geschützten Websites zu gefährden.

Umgang mit SQL-Kommentaren — Standardmäßig überprüft die Web Application Firewall alle SQL-Kommentare auf injizierte SQL-Befehle. Viele SQL-Server ignorieren jedoch alles in einem Kommentar, auch wenn ein SQL-Sonderzeichen vorangestellt ist. Wenn Ihr SQL-Server Kommentare ignoriert, können Sie zur schnelleren Verarbeitung die Web Application Firewall so konfigurieren, dass Kommentare bei der Prüfung von Anfragen für injiziertes SQL übersprungen werden. Die Optionen für die Verarbeitung von SQL-Kommentaren sind:

-

ANSI—Überspringt SQL-Kommentare im ANSI-Format, die normalerweise von UNIX-basierten SQL-Datenbanken verwendet werden. Beispiel:

-

/— (Zwei Bindestriche) - Dies ist ein Kommentar, der mit zwei Bindestrichen beginnt und mit dem Zeilenende endet.

-

{} - Klammern (Klammern umschließen den Kommentar. Das {steht vor dem Kommentar und das} folgt ihm. Klammern können ein- oder mehrzeilige Kommentare abgrenzen, Kommentare können jedoch nicht verschachtelt werden)

-

/**/: Kommentare im C-Stil (Erlaubt keine verschachtelten Kommentare). Bitte beachten Sie /*! <comment that begins with a slash followed by an asterisk and an exclamation mark is not a comment >*/

-

MySQL Server unterstützt einige Varianten von Kommentaren im C-Stil. Diese ermöglichen es Benutzern, Code zu schreiben, der MySQL-Erweiterungen enthält, aber immer noch portierbar ist, indem sie Kommentare der folgenden Form verwenden: [/*! MySQL-spezifischer Code */]

-

.#: Mysql-Kommentare: Dies ist ein Kommentar, der mit dem Zeichen # beginnt und mit einem Zeilenende endet

-

-

Verschachtelt — Überspringt verschachtelte SQL-Kommentare, die normalerweise von Microsoft SQL Server verwendet werden. Zum Beispiel; — (Zwei Bindestriche) und/**/(Erlaubt verschachtelte Kommentare)

-

ANSI/Nested — Überspringt Kommentare, die sowohl den ANSI- als auch den verschachtelten SQL-Kommentarstandards entsprechen. Kommentare, die nur dem ANSI-Standard oder nur dem verschachtelten Standard entsprechen, werden weiterhin auf injizierte SQL überprüft.

-

Alle Kommentare überprüfen — Überprüft die gesamte Anfrage für eingespritztes SQL, ohne etwas zu überspringen. Dies ist die Standardeinstellung.

Tipp: Normalerweise sollten Benutzer die Option Verschachtelt oder ANSI/Verschachtelt nicht wählen, es sei denn, ihre Back-End-Datenbank läuft auf Microsoft SQL Server. Die meisten anderen Typen von SQL Server-Software erkennen verschachtelte Kommentare nicht. Wenn verschachtelte Kommentare in einer Anfrage erscheinen, die an einen anderen SQL-Servertyp gerichtet ist, deuten sie möglicherweise auf einen Versuch hin, die Sicherheit auf diesem Server zu verletzen.

Anforderungsheader prüfen — Aktivieren Sie diese Option, wenn Benutzer nicht nur die Eingabe in den Formularfeldern überprüfen, sondern auch die Anforderungsheader auf HTML SQL Injection-Angriffe untersuchen möchten. Wenn Benutzer die GUI verwenden, können sie diesen Parameter im BereichErweiterte Einstellungen->Profileinstellungendes Profils Web Application Firewall aktivieren.

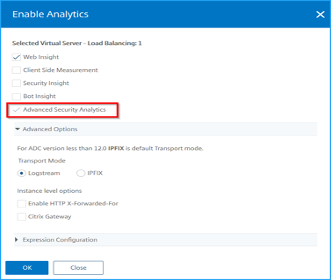

Hinweis: Wenn Benutzer das Header-Flag Check Request aktivieren, müssen sie möglicherweise eine Relaxationsregel für denUser-Agent-Headerkonfigurieren. Das Vorhandensein des SQL-Schlüsselwortslikeund eines SQL-Sonderzeichen-Semikolons (;) kann falsch positive und Blockanforderungen auslösen, die diesen Header enthalten. Warnung: Wenn Benutzer sowohl die Überprüfung des Anforderungs-Headers als auch die Transformation aktivieren, werden auch alle SQL-Sonderzeichen in Headern transformiert Die Header Accept, Accept-Charset, Accept-Encoding, Accept-Language, Expect und User-Agent enthalten normalerweise Semikolons (;). Die gleichzeitige Aktivierung von Request-Header-Überprüfung und Transformation kann zu Fehlern führen