Netzwerkverbindungen

Einführung

Dieser Artikel enthält Details zu verschiedenen Bereitstellungsszenarien bei Verwendung eines von Citrix verwalteten Azure-Abonnements.

Beim Erstellen eines Katalogs geben Sie an, ob und wie Benutzer von ihren Citrix DaaS Standard für Azure (ehemals Citrix Virtual Apps and Desktops Standard für Azure)-Desktops und -Apps auf Speicherorte und Ressourcen in ihrem lokalen Unternehmensnetzwerk zugreifen.

Bei Verwendung eines von Citrix verwalteten Azure-Abonnements stehen folgende Optionen zur Auswahl:

Wenn Sie eines Ihrer eigenen, vom Kunden verwalteten Azure-Abonnements verwenden, ist es nicht erforderlich, eine Verbindung zu Citrix DaaS für Azure herzustellen. Sie fügen das Azure-Abonnement einfach zu Citrix DaaS für Azure hinzu.

Sie können den Verbindungstyp eines Katalogs nach dessen Erstellung nicht mehr ändern.

Anforderungen für alle Netzwerkverbindungen

- Beim Erstellen einer Verbindung müssen Sie gültige DNS-Servereinträge haben.

- Bei Verwendung von Secure DNS oder einem DNS-Drittanbieter müssen Sie den Adressbereich, der für die Verwendung durch Citrix DaaS™ für Azure zugewiesen ist, zu den IP-Adressen des DNS-Anbieters auf der Zulassungsliste hinzufügen. Dieser Adressbereich wird beim Erstellen einer Verbindung angegeben.

- Alle Dienstressourcen, die die Verbindung nutzen (in die Domäne eingebundene Maschinen), müssen Ihren Network Time Protocol (NTP)-Server erreichen können, um die Zeitsynchronisierung sicherzustellen.

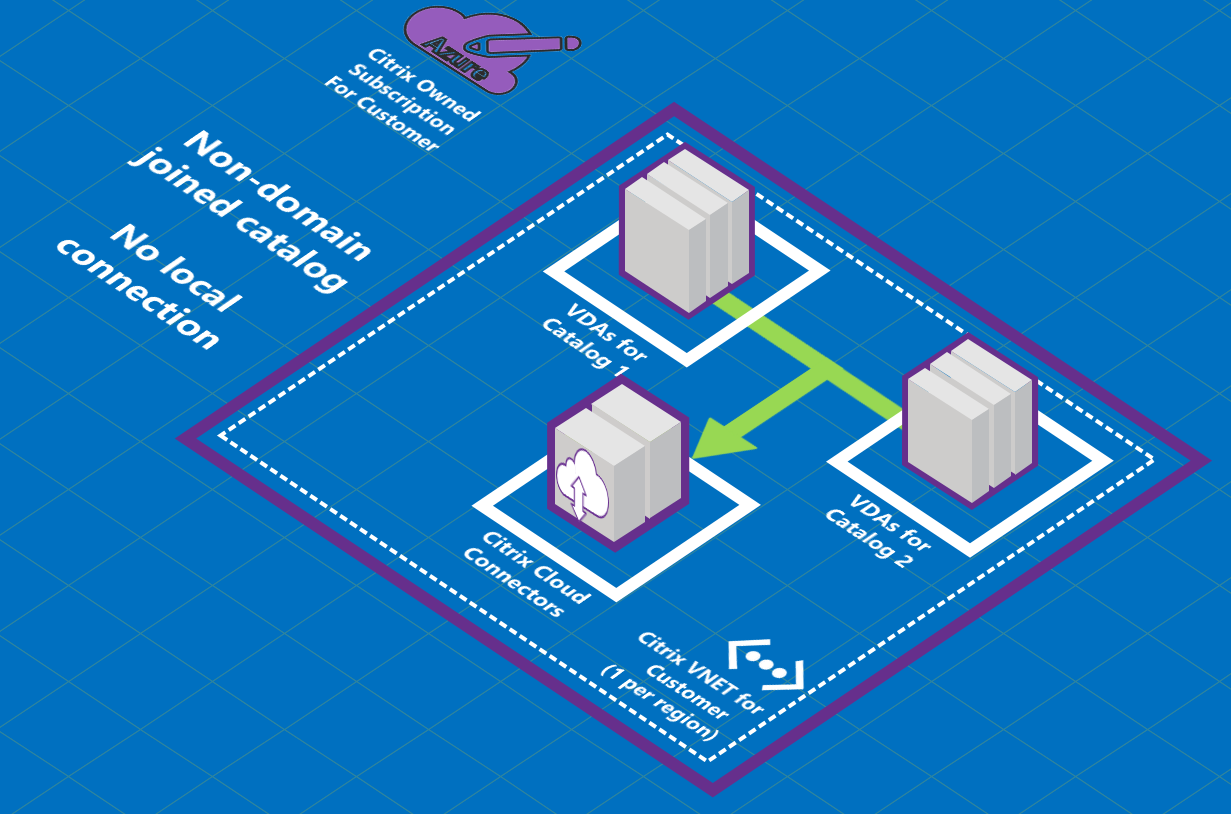

Keine Konnektivität

Wenn ein Katalog mit Keine Konnektivität konfiguriert ist, können Benutzer nicht auf Ressourcen in ihren lokalen oder anderen Netzwerken zugreifen. Dies ist die einzige Option beim Erstellen eines Katalogs mit der Schnellkonfiguration.

Informationen zu Azure VNet-Peering-Verbindungen

Das Peering virtueller Netzwerke verbindet nahtlos zwei Azure Virtual Networks (VNets): Ihr eigenes und das Citrix DaaS für Azure VNet. Peering hilft Benutzern auch, auf Dateien und andere Elemente aus Ihren lokalen Netzwerken zuzugreifen.

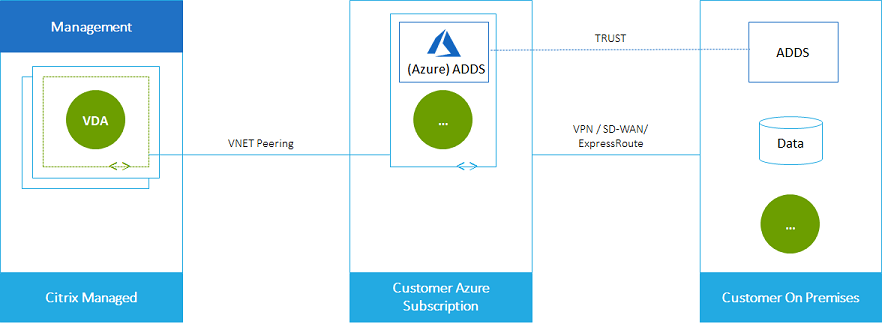

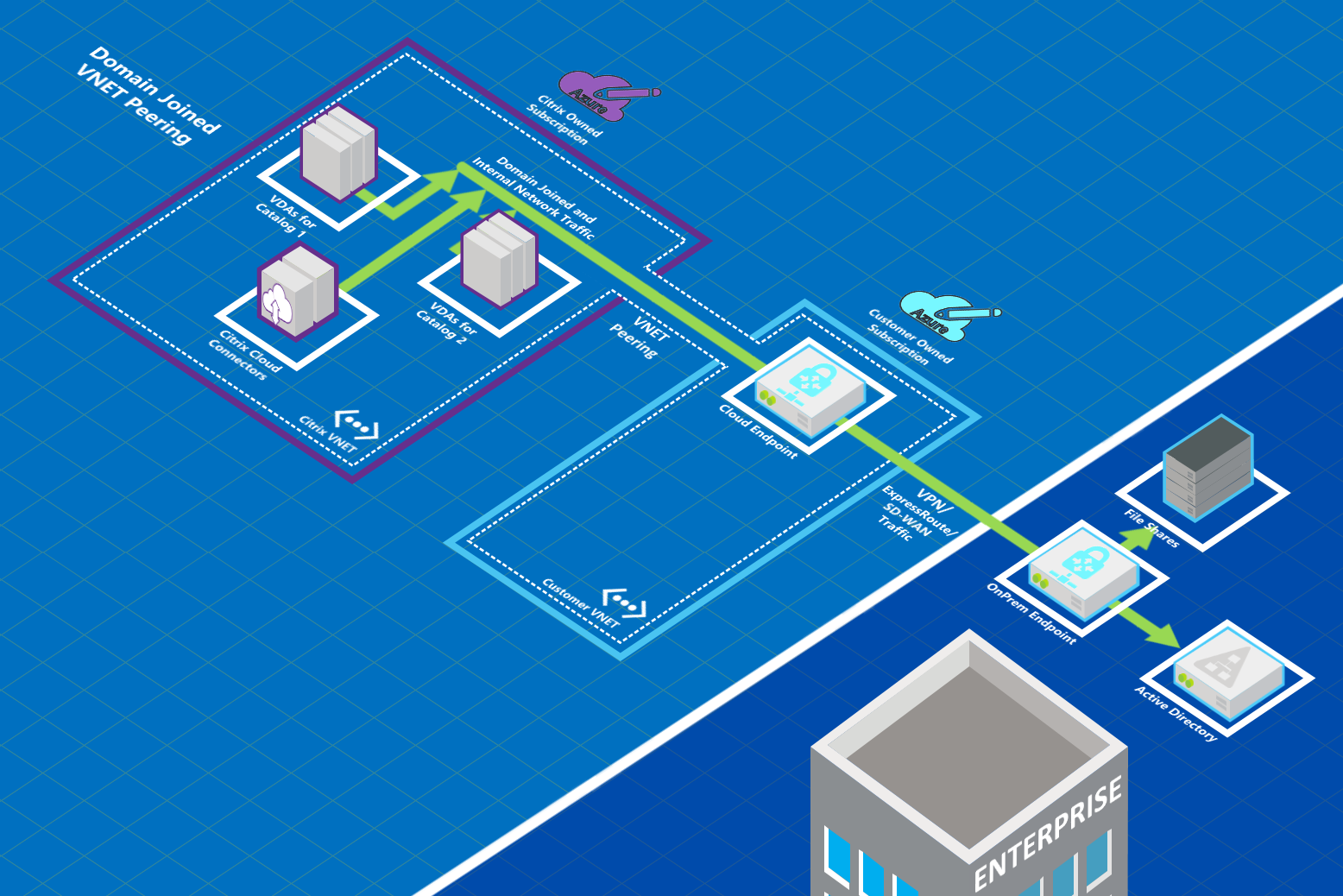

Wie in der folgenden Abbildung dargestellt, erstellen Sie eine Verbindung mithilfe von Azure VNet-Peering vom von Citrix verwalteten Azure-Abonnement zum VNet in Ihrem Azure-Abonnement des Unternehmens.

Hier ist eine weitere Abbildung des VNet-Peerings.

Benutzer können auf ihre lokalen Netzwerkressourcen (wie Dateiserver) zugreifen, indem sie der lokalen Domäne beitreten, wenn Sie einen Katalog erstellen. (Das heißt, Sie treten der AD-Domäne bei, in der Dateifreigaben und andere benötigte Ressourcen vorhanden sind.) Ihr Azure-Abonnement stellt eine Verbindung zu diesen Ressourcen her (in den Grafiken über ein VPN oder Azure ExpressRoute). Beim Erstellen des Katalogs geben Sie die Domäne, die OU und die Anmeldeinformationen des Kontos an.

Wichtig:

- Informieren Sie sich über VNet-Peering, bevor Sie es in Citrix DaaS für Azure verwenden.

- Erstellen Sie eine VNet-Peering-Verbindung, bevor Sie einen Katalog erstellen, der diese verwendet.

Benutzerdefinierte Routen für Azure VNet-Peering

Benutzerdefinierte Routen überschreiben die Standard-Systemrouten von Azure für die Weiterleitung des Datenverkehrs zwischen virtuellen Maschinen in einem VNet-Peering, lokalen Netzwerken und dem Internet. Sie können benutzerdefinierte Routen verwenden, wenn es Netzwerke gibt, auf die Citrix DaaS für Azure-Ressourcen zugreifen sollen, die aber nicht direkt über VNet-Peering verbunden sind. Sie könnten beispielsweise eine benutzerdefinierte Route erstellen, die den Datenverkehr über eine Netzwerk-Appliance ins Internet oder in ein lokales Netzwerk-Subnetz leitet.

So verwenden Sie benutzerdefinierte Routen:

- Sie müssen über ein vorhandenes Azure VPN-Gateway oder eine Netzwerk-Appliance in Ihrer Citrix DaaS für Azure-Umgebung verfügen.

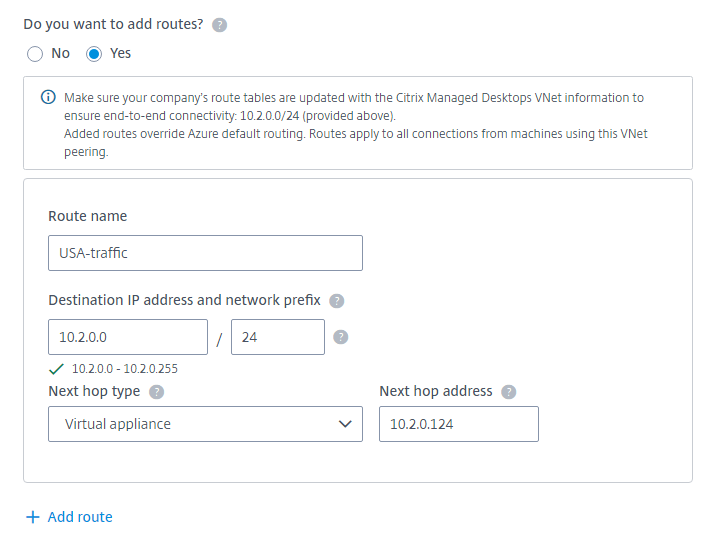

- Wenn Sie benutzerdefinierte Routen hinzufügen, müssen Sie die Routingtabellen Ihres Unternehmens mit den Ziel-VNet-Informationen von Citrix DaaS für Azure aktualisieren, um eine End-to-End-Konnektivität sicherzustellen.

- Benutzerdefinierte Routen werden in Citrix DaaS für Azure in der Reihenfolge angezeigt, in der sie eingegeben wurden. Diese Anzeigereihenfolge beeinflusst nicht die Reihenfolge, in der Azure Routen auswählt.

Bevor Sie benutzerdefinierte Routen verwenden, lesen Sie den Microsoft-Artikel Virtual network traffic routing, um mehr über die Verwendung benutzerdefinierter Routen, Next-Hop-Typen und die Auswahl von Routen für ausgehenden Datenverkehr durch Azure zu erfahren.

Sie können benutzerdefinierte Routen hinzufügen, wenn Sie eine Azure VNet-Peering-Verbindung erstellen oder zu bestehenden Verbindungen in Ihrer Citrix DaaS für Azure-Umgebung. Wenn Sie bereit sind, benutzerdefinierte Routen mit Ihrem VNet-Peering zu verwenden, lesen Sie die folgenden Abschnitte in diesem Artikel:

- Für benutzerdefinierte Routen mit neuen Azure VNet-Peerings: Erstellen einer Azure VNet-Peering-Verbindung

- Für benutzerdefinierte Routen mit bestehenden Azure VNet-Peerings: Benutzerdefinierte Routen für bestehende Azure VNet-Peering-Verbindungen verwalten

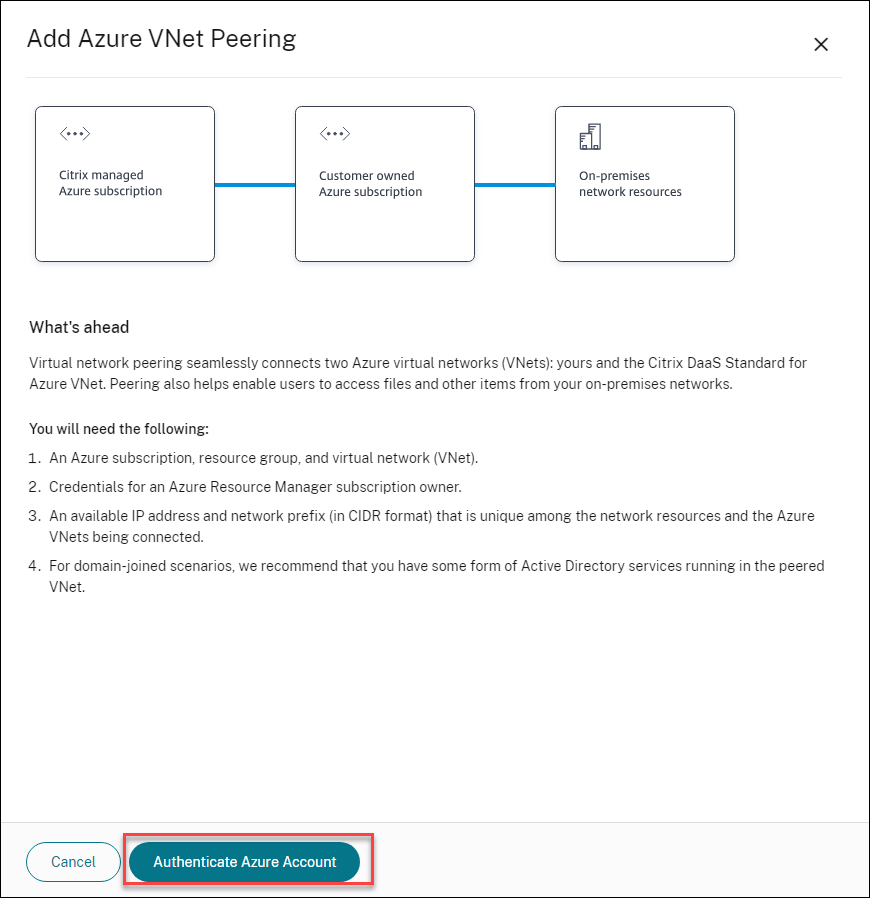

Anforderungen und Vorbereitung für Azure VNet-Peering

- Anmeldeinformationen für einen Azure Resource Manager-Abonnementbesitzer. Dies muss ein Microsoft Entra-Konto sein. Citrix DaaS für Azure unterstützt keine anderen Kontotypen, wie z. B. live.com oder externe (Gast-)Microsoft Entra-Konten (in einem anderen Tenant).

- Ein Azure-Abonnement, eine Ressourcengruppe und ein virtuelles Netzwerk (VNet).

- Richten Sie die Azure-Netzwerkrouten so ein, dass VDAs im von Citrix verwalteten Azure-Abonnement mit Ihren Netzwerkstandorten kommunizieren können.

- Öffnen Sie Azure-Netzwerksicherheitsgruppen von Ihrem VNet zum angegebenen IP-Bereich.

-

Active Directory: Für in die Domäne eingebundene Szenarien empfehlen wir, dass Sie eine Form von Active Directory-Diensten im gepeerten VNet ausführen. Dies nutzt die geringe Latenz der Azure VNet-Peering-Technologie.

Die Konfiguration könnte beispielsweise Microsoft Entra Domain Services, eine Domänencontroller-VM im VNet oder Microsoft Entra Connect zu Ihrem lokalen Active Directory umfassen.

Nachdem Sie AADDS aktiviert haben, können Sie Ihre verwaltete Domäne nicht in ein anderes VNet verschieben, ohne die verwaltete Domäne zu löschen. Daher ist es wichtig, das richtige VNet für die Aktivierung Ihrer verwalteten Domäne auszuwählen. Bevor Sie fortfahren, lesen Sie den Microsoft-Artikel Networking considerations for Microsoft Entra Domain Services.

-

VNet-IP-Bereich: Beim Erstellen der Verbindung müssen Sie einen verfügbaren CIDR-Adressraum (IP-Adresse und Netzwerkpräfix) angeben, der unter den Netzwerkressourcen und den zu verbindenden Azure VNets eindeutig ist. Dies ist der IP-Bereich, der den VMs innerhalb des gepeerten Citrix DaaS für Azure VNet zugewiesen wird.

Stellen Sie sicher, dass Sie einen IP-Bereich angeben, der sich nicht mit Adressen überschneidet, die Sie in Ihren Azure- und lokalen Netzwerken verwenden.

-

Wenn Ihr Azure VNet beispielsweise einen Adressraum von 10.0.0.0 /16 hat, erstellen Sie die VNet-Peering-Verbindung in Citrix DaaS für Azure als etwas wie 192.168.0.0 /24.

-

In diesem Beispiel würde das Erstellen einer Peering-Verbindung mit einem IP-Bereich von 10.0.0.0 /24 als überlappender Adressbereich betrachtet werden.

Wenn sich Adressen überschneiden, wird die VNet-Peering-Verbindung möglicherweise nicht erfolgreich erstellt. Sie funktioniert auch nicht korrekt für Aufgaben der Site-Administration.

-

Um mehr über VNet-Peering zu erfahren, lesen Sie die folgenden Microsoft-Artikel.

- Virtual network peering

- Azure VPN Gateway

- Create a Site-to-Site connection in the Azure portal

- VPN Gateway FAQ (suchen Sie nach “overlap”)

Erstellen einer Azure VNet-Peering-Verbindung

-

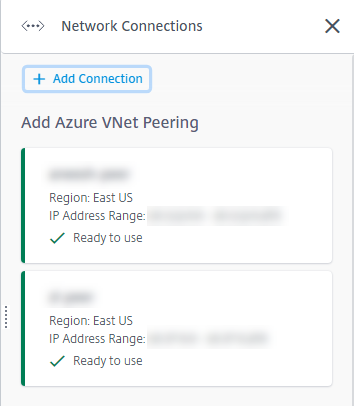

Erweitern Sie im Dashboard Quick Deploy > Microsoft Azure in Citrix DaaS für Azure auf der rechten Seite Netzwerkverbindungen. Wenn Sie bereits Verbindungen eingerichtet haben, werden diese aufgelistet.

- Klicken Sie auf Verbindung hinzufügen.

-

Klicken Sie an eine beliebige Stelle im Feld Azure VNet-Peering hinzufügen.

-

Klicken Sie auf Azure-Konto authentifizieren.

-

Citrix DaaS für Azure leitet Sie automatisch zur Azure-Anmeldeseite weiter, um Ihre Azure-Abonnements zu authentifizieren. Nachdem Sie sich bei Azure angemeldet (mit den Anmeldeinformationen des Abonnementbesitzerkontos) und die Bedingungen akzeptiert haben, kehren Sie zum Dialogfeld für die Verbindungserstellung zurück.

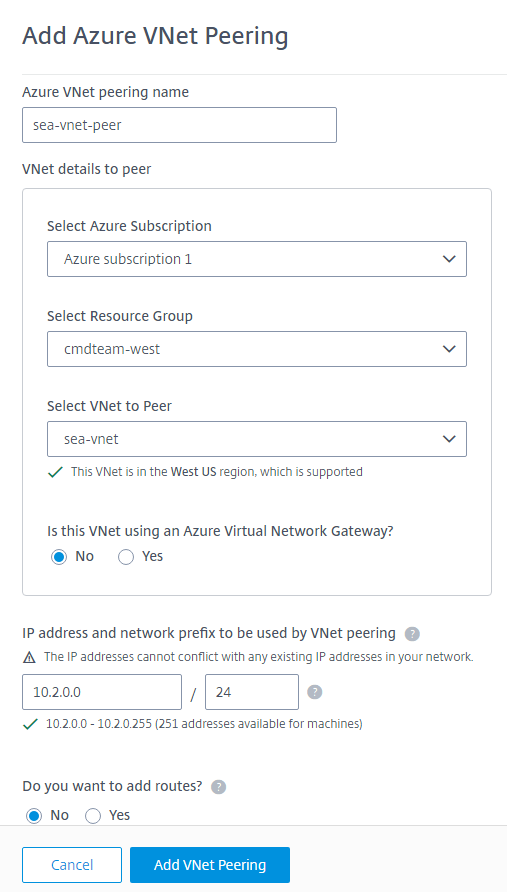

- Geben Sie einen Namen für das Azure VNet-Peering ein.

- Wählen Sie das Azure-Abonnement, die Ressourcengruppe und das zu peeren VNet aus.

- Geben Sie an, ob das ausgewählte VNet ein Azure Virtual Network Gateway verwendet. Weitere Informationen finden Sie im Microsoft-Artikel Azure VPN Gateway.

-

Wenn Sie im vorherigen Schritt Ja geantwortet haben (das ausgewählte VNet verwendet ein Azure Virtual Network Gateway), geben Sie an, ob Sie die Weitergabe von Routen des virtuellen Netzwerkgateways aktivieren möchten. Wenn aktiviert, lernt Azure automatisch (fügt hinzu) alle Routen über das Gateway.

Sie können diese Einstellung später auf der Seite Details der Verbindung ändern. Eine Änderung kann jedoch zu Änderungen des Routenmusters und zu Unterbrechungen des VDA-Datenverkehrs führen. Wenn Sie sie später deaktivieren, müssen Sie Routen zu Netzwerken, die von VDAs verwendet werden, manuell hinzufügen.

-

Geben Sie eine IP-Adresse ein und wählen Sie eine Netzwerkmaske aus. Der zu verwendende Adressbereich wird angezeigt, sowie die Anzahl der Adressen, die der Bereich unterstützt. Stellen Sie sicher, dass der IP-Bereich keine Adressen überlappt, die Sie in Ihren Azure- und lokalen Netzwerken verwenden.

- Wenn Ihr Azure VNet beispielsweise einen Adressraum von 10.0.0.0 /16 hat, erstellen Sie die VNet-Peering-Verbindung in Citrix Virtual Apps and Desktops Standard als etwas wie 192.168.0.0 /24.

- In diesem Beispiel würde das Erstellen einer VNet-Peering-Verbindung mit einem IP-Bereich von 10.0.0.0 /24 als überlappender Adressbereich betrachtet werden.

Wenn sich Adressen überschneiden, wird die VNet-Peering-Verbindung möglicherweise nicht erfolgreich erstellt. Sie funktioniert auch nicht korrekt für Aufgaben der Site-Administration.

- Geben Sie an, ob Sie benutzerdefinierte Routen zur VNet-Peering-Verbindung hinzufügen möchten. Wenn Sie Ja auswählen, geben Sie die folgenden Informationen ein:

- Geben Sie einen Anzeigenamen für die benutzerdefinierte Route ein.

- Geben Sie die Ziel-IP-Adresse und das Netzwerkpräfix ein. Das Netzwerkpräfix muss zwischen 16 und 24 liegen.

-

Wählen Sie einen Next-Hop-Typ aus, wohin der Datenverkehr geleitet werden soll. Wenn Sie Virtuelle Appliance auswählen, geben Sie die interne IP-Adresse der Appliance ein.

Weitere Informationen zu Next-Hop-Typen finden Sie unter Benutzerdefinierte Routen im Microsoft-Artikel Virtual network traffic routing.

- Klicken Sie auf Route hinzufügen, um eine weitere benutzerdefinierte Route für die Verbindung zu erstellen.

- Klicken Sie auf VNet-Peering hinzufügen.

Nachdem die Verbindung erstellt wurde, wird sie unter Netzwerkverbindungen > Azure VNet-Peers auf der rechten Seite des Dashboards Quick Deploy > Microsoft Azure aufgelistet. Wenn Sie einen Katalog erstellen, ist diese Verbindung in der Liste der verfügbaren Netzwerkverbindungen enthalten.

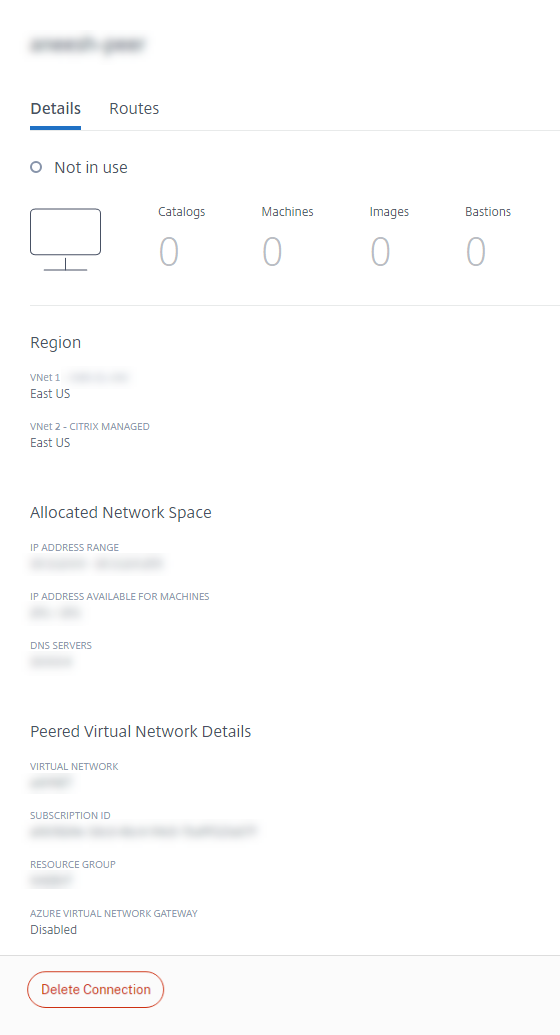

Azure VNet-Peering-Verbindungsdetails anzeigen

- Erweitern Sie im Dashboard Quick Deploy > Microsoft Azure in Citrix DaaS für Azure auf der rechten Seite Netzwerkverbindungen.

- Wählen Sie die Azure VNet-Peering-Verbindung aus, die Sie anzeigen möchten.

Details umfassen:

- Die Anzahl der Kataloge, Maschinen, Images und Bastionen, die diese Verbindung verwenden.

- Die Region, der zugewiesene Netzwerkbereich und die gepeerten VNets.

- Die aktuell für die VNet-Peering-Verbindung konfigurierten Routen.

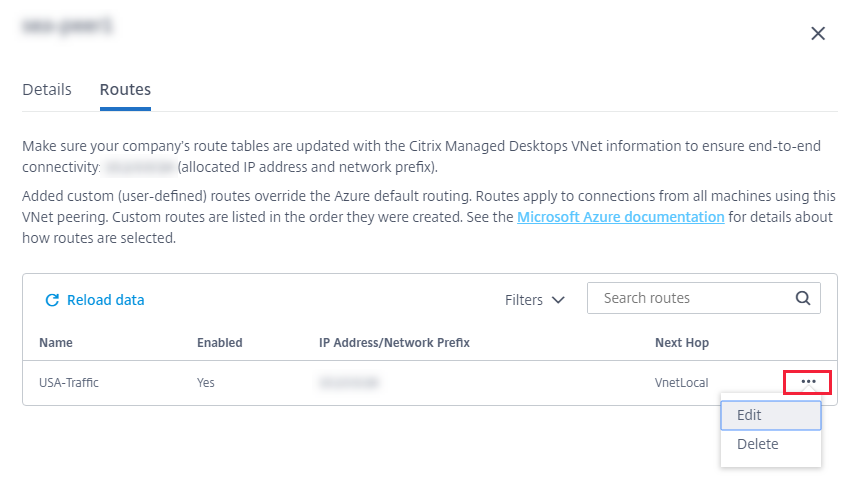

Benutzerdefinierte Routen für bestehende Azure VNet-Peering-Verbindungen verwalten

Sie können neue benutzerdefinierte Routen zu einer bestehenden Verbindung hinzufügen oder bestehende benutzerdefinierte Routen ändern, einschließlich des Deaktivierens oder Löschens benutzerdefinierter Routen.

Wichtig:

Das Ändern, Deaktivieren oder Löschen benutzerdefinierter Routen ändert den Datenverkehrsfluss der Verbindung und kann aktive Benutzersitzungen unterbrechen.

So fügen Sie eine benutzerdefinierte Route hinzu:

- Wählen Sie in den Details der VNet-Peering-Verbindung Routen aus und klicken Sie dann auf Route hinzufügen.

- Geben Sie einen Anzeigenamen, die Ziel-IP-Adresse und das Präfix sowie den gewünschten Next-Hop-Typ ein. Wenn Sie Virtuelle Appliance als Next-Hop-Typ auswählen, geben Sie die interne IP-Adresse der Appliance ein.

- Geben Sie an, ob Sie die benutzerdefinierte Route aktivieren möchten. Standardmäßig ist die benutzerdefinierte Route aktiviert.

- Klicken Sie auf Route hinzufügen.

So ändern oder deaktivieren Sie eine benutzerdefinierte Route:

- Wählen Sie in den Details der VNet-Peering-Verbindung Routen aus und suchen Sie dann die benutzerdefinierte Route, die Sie verwalten möchten.

-

Wählen Sie im Ellipsenmenü Bearbeiten aus.

- Nehmen Sie bei Bedarf Änderungen an der Ziel-IP-Adresse und dem Präfix oder dem Next-Hop-Typ vor.

- Um eine benutzerdefinierte Route zu aktivieren oder zu deaktivieren, wählen Sie unter Diese Route aktivieren? die Option Ja oder Nein aus.

- Klicken Sie auf Speichern.

So löschen Sie eine benutzerdefinierte Route:

- Wählen Sie in den Details der VNet-Peering-Verbindung Routen aus und suchen Sie dann die benutzerdefinierte Route, die Sie verwalten möchten.

- Wählen Sie im Ellipsenmenü Löschen aus.

- Wählen Sie Das Löschen einer Route kann aktive Sitzungen unterbrechen aus, um die Auswirkungen des Löschens der benutzerdefinierten Route zu bestätigen.

- Klicken Sie auf Route löschen.

Eine Azure VNet-Peering-Verbindung löschen

Bevor Sie ein Azure VNet-Peering löschen können, entfernen Sie alle damit verbundenen Kataloge. Siehe Einen Katalog löschen.

- Erweitern Sie im Dashboard Quick Deploy > Microsoft Azure in Citrix DaaS für Azure auf der rechten Seite Netzwerkverbindungen.

- Wählen Sie die Verbindung aus, die Sie löschen möchten.

- Klicken Sie in den Verbindungsdetails auf Verbindung löschen.

Azure VPN-Gateway

Die Azure VPN-Funktion ist als technische Vorschau verfügbar.

Informationen zu Azure VPN-Gateway-Verbindungen

Eine Azure VPN-Gateway-Verbindung bietet eine Kommunikationsverbindung zwischen Ihren von Citrix verwalteten Azure-VDAs (Desktops und Apps) und den Ressourcen Ihres Unternehmens, wie z. B. lokalen Netzwerken oder Ressourcen an anderen Cloud-Standorten. Dies ähnelt dem Einrichten und Verbinden mit einer entfernten Zweigstelle.

Die sichere Konnektivität verwendet die Industriestandardprotokolle Internet Protocol Security (IPsec) und Internet Key Exchange (IKE).

Während des Verbindungserstellungsprozesses:

-

Sie stellen Informationen bereit, die Citrix zum Erstellen des Gateways und der Verbindung verwendet.

-

Citrix erstellt ein Site-to-Site-Routing-basiertes Azure VPN-Gateway. Das VPN-Gateway bildet einen direkten Internet Protocol Security (IPsec)-Tunnel zwischen dem von Citrix verwalteten Azure-Abonnement und dem Hostgerät Ihres VPNs.

-

Nachdem Citrix das Azure VPN-Gateway und die Verbindung erstellt hat, aktualisieren Sie die Konfiguration, Firewallregeln und Routingtabellen Ihres VPNs. Für diesen Prozess verwenden Sie eine von Citrix bereitgestellte öffentliche IP-Adresse und einen vorab freigegebenen Schlüssel (PSK), den Sie für die Verbindungserstellung angegeben haben.

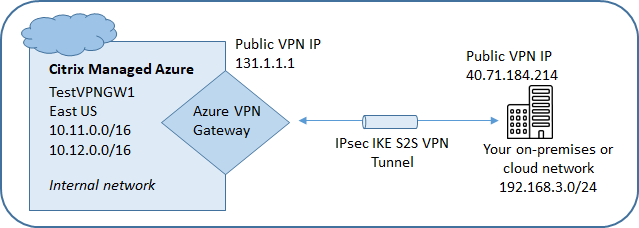

Ein Beispiel für eine Verbindung ist unter Erstellen einer Azure VPN-Gateway-Verbindung dargestellt.

Sie benötigen kein eigenes Azure-Abonnement, um diese Art von Verbindung zu erstellen.

Sie können optional auch benutzerdefinierte Routen mit diesem Verbindungstyp verwenden.

Benutzerdefinierte Routen für Azure VPN-Gateway

Benutzerdefinierte Routen überschreiben die Standard-Systemrouten für die Weiterleitung des Datenverkehrs zwischen virtuellen Maschinen in Ihren Netzwerken und dem Internet. Sie können benutzerdefinierte Routen verwenden, wenn es Netzwerke gibt, auf die Citrix Virtual Apps and Desktops™ Standard-Ressourcen zugreifen sollen, die aber nicht direkt über ein Azure VPN-Gateway verbunden sind. Sie könnten beispielsweise eine benutzerdefinierte Route erstellen, die den Datenverkehr über eine Netzwerk-Appliance ins Internet oder in ein lokales Netzwerk-Subnetz leitet.

Wenn Sie einer Verbindung benutzerdefinierte Routen hinzufügen, gelten diese Routen für alle Maschinen, die diese Verbindung verwenden.

So verwenden Sie benutzerdefinierte Routen:

- Sie müssen über ein vorhandenes virtuelles Netzwerkgateway oder eine Netzwerk-Appliance in Ihrer Citrix Virtual Apps and Desktops Standard-Umgebung verfügen.

- Wenn Sie benutzerdefinierte Routen hinzufügen, müssen Sie die Routingtabellen Ihres Unternehmens mit den Ziel-VPN-Informationen aktualisieren, um eine End-to-End-Konnektivität sicherzustellen.

- Benutzerdefinierte Routen werden auf der Registerkarte Verbindung > Routen in der Reihenfolge angezeigt, in der sie eingegeben wurden. Diese Anzeigereihenfolge beeinflusst nicht die Reihenfolge, in der Routen ausgewählt werden.

Bevor Sie benutzerdefinierte Routen verwenden, lesen Sie den Microsoft-Artikel Virtual network traffic routing, um mehr über die Verwendung benutzerdefinierter Routen, Next-Hop-Typen und die Auswahl von Routen für ausgehenden Datenverkehr durch Azure zu erfahren.

Sie können benutzerdefinierte Routen hinzufügen, wenn Sie eine Azure VPN-Gateway-Verbindung erstellen oder zu bestehenden Verbindungen in Ihrer Dienstumgebung.

Anforderungen und Vorbereitung für Azure VPN-Gateway-Verbindungen

-

Um mehr über Azure VPN Gateway zu erfahren, lesen Sie den Microsoft-Artikel What is VPN Gateway?

-

Überprüfen Sie die Anforderungen für alle Netzwerkverbindungen.

-

Sie müssen ein konfiguriertes VPN haben. Das virtuelle Netzwerk muss in der Lage sein, Datenverkehr über das VPN-Gateway zu senden und zu empfangen. Ein virtuelles Netzwerk kann nicht mit mehr als einem virtuellen Netzwerkgateway verknüpft werden.

-

Sie müssen ein IPsec-Gerät mit einer öffentlichen IP-Adresse haben. Um mehr über validierte VPN-Geräte zu erfahren, lesen Sie den Microsoft-Artikel About VPN devices.

-

Lesen Sie die Prozedur Erstellen einer Azure VPN-Gateway-Verbindung, bevor Sie sie tatsächlich starten, damit Sie die benötigten Informationen sammeln können. Sie benötigen beispielsweise zulässige Adressen in Ihrem Netzwerk, IP-Bereiche für die VDAs und das Gateway, den gewünschten Durchsatz und die Leistungsstufe sowie DNS-Serveradressen.

Erstellen einer Azure VPN-Gateway-Verbindung

Stellen Sie sicher, dass Sie diese Prozedur überprüfen, bevor Sie sie tatsächlich starten.

Das folgende Diagramm zeigt ein Beispiel für die Konfiguration einer Azure VPN-Gateway-Verbindung. Im Allgemeinen verwaltet Citrix die Ressourcen auf der linken Seite des Diagramms, und Sie verwalten die Ressourcen auf der rechten Seite. Einige Beschreibungen in der folgenden Prozedur enthalten Verweise auf die Beispiele des Diagramms.

-

Erweitern Sie im Dashboard Verwalten in Citrix DaaS für Azure auf der rechten Seite Netzwerkverbindungen.

-

Klicken Sie auf Verbindung hinzufügen.

-

Klicken Sie an eine beliebige Stelle im Feld Azure VPN-Gateway.

-

Überprüfen Sie die Informationen auf der Seite VPN-Verbindung hinzufügen und klicken Sie dann auf VPN-Konfiguration starten.

-

Geben Sie auf der Seite Verbindung hinzufügen die folgenden Informationen an.

-

Name: Ein Name für die Verbindung. (Im Diagramm lautet der Name TestVPNGW1.)

-

VPN-IP-Adresse: Ihre öffentliche IP-Adresse.

Im Diagramm lautet die Adresse 40.71.184.214.

-

Zulässige Netzwerke: Ein oder mehrere Adressbereiche, auf die der Citrix-Dienst in Ihrem Netzwerk zugreifen darf. Normalerweise enthält dieser Adressbereich die Ressourcen, auf die Ihre Benutzer zugreifen müssen, wie z. B. Dateiserver.

Um mehr als einen Bereich hinzuzufügen, klicken Sie auf Weitere IP-Adressen hinzufügen und geben Sie einen Wert ein. Wiederholen Sie dies bei Bedarf.

Im Diagramm lautet der Adressbereich 192.168.3.0/24.

-

Vorab freigegebener Schlüssel: Ein Wert, der von beiden Enden des VPNs zur Authentifizierung verwendet wird (ähnlich einem Kennwort). Sie entscheiden, welcher Wert dies ist. Notieren Sie sich den Wert unbedingt. Sie benötigen ihn später, wenn Sie Ihr VPN mit den Verbindungsinformationen konfigurieren.

-

Leistung und Durchsatz: Die Bandbreitenstufe, die verwendet werden soll, wenn Ihre Benutzer auf Ressourcen in Ihrem Netzwerk zugreifen.

Nicht alle Optionen unterstützen notwendigerweise das Border Gateway Protocol (BGP). In diesen Fällen sind die Felder für die BCP-Einstellungen nicht verfügbar.

-

Region: Azure-Region, in der Citrix Maschinen bereitstellt, die Desktops und Apps (VDAs) bereitstellen, wenn Sie Kataloge erstellen, die diese Verbindung verwenden. Sie können diese Auswahl nach dem Erstellen der Verbindung nicht mehr ändern. Wenn Sie sich später entscheiden, eine andere Region zu verwenden, müssen Sie eine andere Verbindung erstellen oder verwenden, die die gewünschte Region angibt.

Im Diagramm ist die Region EastUS.

-

Aktiv-Aktiv-Modus (Hochverfügbarkeit): Ob zwei VPN-Gateways für Hochverfügbarkeit erstellt werden. Wenn dieser Modus aktiviert ist, ist immer nur ein Gateway aktiv. Erfahren Sie mehr über aktive-aktive Azure VPN-Gateways im Microsoft-Dokument Highly Available Cross-Premises Connectivity.

-

BGP-Einstellungen: (Nur verfügbar, wenn die ausgewählte Leistung und Durchsatz BGP unterstützt.) Ob das Border Gateway Protocol (BGP) verwendet werden soll. Erfahren Sie mehr über BGP im Microsoft-Dokument: About BGP with Azure VPN Gateway. Wenn Sie BGP aktivieren, geben Sie die folgenden Informationen an:

-

Autonome Systemnummer (ASN): Azure Virtual Network Gateways wird eine Standard-ASN von 65515 zugewiesen. Eine BGP-fähige Verbindung zwischen zwei Netzwerkgateways erfordert, dass ihre ASNs unterschiedlich sind. Bei Bedarf können Sie die ASN jetzt oder nach dem Erstellen des Gateways ändern.

-

BGP-IP-Peering-IP-Adresse: Azure unterstützt BGP-IP im Bereich 169.254.21.x bis 169.254.22.x.

-

-

VDA-Subnetz: Der Adressbereich, in dem Citrix VDAs (Maschinen, die Desktops und Apps bereitstellen) und Cloud Connectors residieren werden, wenn Sie einen Katalog erstellen, der diese Verbindung verwendet. Nachdem Sie eine IP-Adresse eingegeben und eine Netzwerkmaske ausgewählt haben, wird der Adressbereich angezeigt, sowie die Anzahl der Adressen, die der Bereich unterstützt.

Obwohl dieser Adressbereich im von Citrix verwalteten Azure-Abonnement verwaltet wird, funktioniert er, als wäre er eine Erweiterung Ihres Netzwerks.

-

Der IP-Bereich darf sich nicht mit Adressen überschneiden, die Sie in Ihren lokalen oder anderen Cloud-Netzwerken verwenden. Wenn sich Adressen überschneiden, wird die Verbindung möglicherweise nicht erfolgreich erstellt. Außerdem funktioniert eine überlappende Adresse nicht korrekt für Aufgaben der Site-Administration.

-

Der VDA-Subnetzbereich muss sich vom Gateway-Subnetzbereich unterscheiden.

-

Sie können diesen Wert nach dem Erstellen der Verbindung nicht mehr ändern. Um einen anderen Wert zu verwenden, erstellen Sie eine andere Verbindung.

Im Diagramm ist das VDA-Subnetz 10.11.0.0/16.

-

-

Gateway-Subnetz: Der Adressbereich, in dem das Azure VPN-Gateway residieren wird, wenn Sie einen Katalog erstellen, der diese Verbindung verwendet.

-

Der IP-Bereich darf sich nicht mit Adressen überschneiden, die Sie in Ihren lokalen oder anderen Cloud-Netzwerken verwenden. Wenn sich Adressen überschneiden, wird die Verbindung möglicherweise nicht erfolgreich erstellt. Außerdem funktioniert eine überlappende Adresse nicht korrekt für Aufgaben der Site-Administration.

-

Der Gateway-Subnetzbereich muss sich vom VDA-Subnetzbereich unterscheiden.

-

Sie können diesen Wert nach dem Erstellen der Verbindung nicht mehr ändern. Um einen anderen Wert zu verwenden, erstellen Sie eine andere Verbindung.

Im Diagramm ist das Gateway-Subnetz 10.12.0.9/16.

-

-

Routen: Geben Sie an, ob Sie benutzerdefinierte Routen zur Verbindung hinzufügen möchten. Wenn Sie benutzerdefinierte Routen hinzufügen möchten, geben Sie die folgenden Informationen an:

-

Geben Sie einen Anzeigenamen für die benutzerdefinierte Route ein.

-

Geben Sie die Ziel-IP-Adresse und das Netzwerkpräfix ein. Das Netzwerkpräfix muss zwischen 16 und 24 liegen.

-

Wählen Sie einen Next-Hop-Typ aus, wohin der Datenverkehr geleitet werden soll. Wenn Sie Virtuelle Appliance auswählen, geben Sie die interne IP-Adresse der Appliance ein. Weitere Informationen zu Next-Hop-Typen finden Sie unter Benutzerdefinierte Routen im Microsoft-Artikel Virtual network traffic routing.

-

Um mehr als eine Route hinzuzufügen, klicken Sie auf Route hinzufügen und geben Sie die angeforderten Informationen ein.

-

DNS-Server: Geben Sie Adressen für Ihre DNS-Server ein und geben Sie den bevorzugten Server an. Obwohl Sie die DNS-Servereinträge später ändern können, beachten Sie, dass eine Änderung potenziell Konnektivitätsprobleme für die Maschinen in Katalogen verursachen kann, die diese Verbindung verwenden.

Um mehr als zwei DNS-Serveradressen hinzuzufügen, klicken Sie auf Alternativen DNS hinzufügen und geben Sie dann die angeforderten Informationen ein.

-

-

Klicken Sie auf VPN-Verbindung erstellen.

Nachdem Citrix die Verbindung erstellt hat, wird sie unter Netzwerkverbindungen > Azure VPN-Gateway im Dashboard Verwalten in Citrix DaaS für Azure aufgelistet. Die Verbindungskarte enthält eine öffentliche IP-Adresse. (Im Diagramm lautet die Adresse 131.1.1.1.)

-

Verwenden Sie diese Adresse (und den vorab freigegebenen Schlüssel, den Sie beim Erstellen der Verbindung angegeben haben), um Ihr VPN und Ihre Firewalls zu konfigurieren. Wenn Sie Ihren vorab freigegebenen Schlüssel vergessen haben, können Sie ihn auf der Seite Details der Verbindung ändern. Sie benötigen den neuen Schlüssel, um Ihr Ende des VPN-Gateways zu konfigurieren.

Erlauben Sie beispielsweise Ausnahmen in Ihrer Firewall für die von Ihnen konfigurierten IP-Adressbereiche des VDA- und Gateway-Subnetzes.

-

Aktualisieren Sie die Routingtabellen Ihres Unternehmens mit den Azure VPN-Gateway-Verbindungsinformationen, um eine End-to-End-Konnektivität sicherzustellen.

Im Diagramm sind neue Routen für den Datenverkehr von 192.168.3.0/24 zu 10.11.0.0/16 und 10.12.0.9/16 (den VDA- und Gateway-Subnetzen) erforderlich.

-

Wenn Sie benutzerdefinierte Routen konfiguriert haben, nehmen Sie auch die entsprechenden Aktualisierungen für diese vor.

Wenn beide Enden der Verbindung erfolgreich konfiguriert sind, zeigt der Eintrag der Verbindung unter Netzwerkverbindungen > Azure VPN-Gateway den Status Bereit zur Verwendung an.

Eine Azure VPN-Gateway-Verbindung anzeigen

-

Erweitern Sie im Dashboard Verwalten in Citrix DaaS für Azure auf der rechten Seite Netzwerkverbindungen.

-

Wählen Sie die Verbindung aus, die Sie anzeigen möchten.

Anzeigen:

-

Die Registerkarte Details zeigt die Anzahl der Kataloge, Maschinen, Images und Bastionen, die diese Verbindung verwenden. Sie enthält auch die meisten Informationen, die Sie für diese Verbindung konfiguriert haben.

-

Die Registerkarte Routen listet Informationen zu benutzerdefinierten Routen für die Verbindung auf.

Benutzerdefinierte Routen für eine Azure VPN-Gateway-Verbindung verwalten

In einer bestehenden Azure VPN-Gateway-Verbindung können Sie benutzerdefinierte Routen hinzufügen, ändern, deaktivieren und löschen.

Informationen zum Hinzufügen benutzerdefinierter Routen beim Erstellen einer Verbindung finden Sie unter Erstellen einer Azure VPN-Gateway-Verbindung.

Wichtig:

Das Ändern, Deaktivieren oder Löschen benutzerdefinierter Routen ändert den Datenverkehrsfluss der Verbindung und kann aktive Benutzersitzungen unterbrechen.

-

Erweitern Sie im Dashboard Verwalten in Citrix DaaS für Azure auf der rechten Seite Netzwerkverbindungen.

-

Wählen Sie die Verbindung aus, die Sie anzeigen möchten.

-

So fügen Sie eine benutzerdefinierte Route hinzu:

-

Klicken Sie auf der Registerkarte Routen der Verbindung auf Route hinzufügen.

-

Geben Sie einen Anzeigenamen, die Ziel-IP-Adresse und das Präfix sowie den gewünschten Next-Hop-Typ ein. Wenn Sie Virtuelle Appliance als Next-Hop-Typ auswählen, geben Sie die interne IP-Adresse der Appliance ein.

-

Geben Sie an, ob Sie die benutzerdefinierte Route aktivieren möchten. Standardmäßig ist die benutzerdefinierte Route aktiviert.

-

Klicken Sie auf Route hinzufügen.

-

-

So ändern oder aktivieren/deaktivieren Sie eine benutzerdefinierte Route:

-

Suchen Sie auf der Registerkarte Routen der Verbindung die benutzerdefinierte Route, die Sie verwalten möchten.

-

Wählen Sie im Ellipsenmenü Bearbeiten aus.

-

Ändern Sie bei Bedarf die Ziel-IP-Adresse und das Präfix oder den Next-Hop-Typ.

-

Geben Sie an, ob Sie die Route aktivieren möchten.

-

Klicken Sie auf Speichern.

-

-

So löschen Sie eine benutzerdefinierte Route:

-

Suchen Sie auf der Registerkarte Routen der Verbindung die benutzerdefinierte Route, die Sie verwalten möchten.

-

Wählen Sie im Ellipsenmenü Löschen aus.

-

Wählen Sie Das Löschen einer Route kann aktive Sitzungen unterbrechen aus, um die Auswirkungen des Löschens der benutzerdefinierten Route zu bestätigen.

-

Klicken Sie auf Route löschen.

-

-

Eine Azure VPN-Gateway-Verbindung zurücksetzen oder löschen

Wichtig:

Das Zurücksetzen einer Verbindung führt dazu, dass die aktuelle Verbindung verloren geht und beide Enden sie neu herstellen müssen. Ein Zurücksetzen unterbricht aktive Benutzersitzungen.

Bevor Sie eine Verbindung löschen können, löschen Sie alle Kataloge, die sie verwenden. Siehe Einen Katalog löschen.

-

Erweitern Sie im Dashboard Verwalten in Citrix DaaS für Azure auf der rechten Seite Netzwerkverbindungen.

-

Wählen Sie die Verbindung aus, die Sie zurücksetzen oder löschen möchten.

-

Auf der Registerkarte Details der Verbindung:

-

Um die Verbindung zurückzusetzen, klicken Sie auf Verbindung zurücksetzen.

-

Um die Verbindung zu löschen, klicken Sie auf Verbindung löschen.

-

-

Bestätigen Sie die Aktion, wenn Sie dazu aufgefordert werden.

Eine öffentliche statische IP-Adresse erstellen

Wenn Sie möchten, dass alle Maschinen-VDAs einer Verbindung eine einzige ausgehende öffentliche statische IP-Adresse (Gateway) zum Internet verwenden, aktivieren Sie ein NAT-Gateway. Sie können ein NAT-Gateway für Verbindungen zu Katalogen aktivieren, die in die Domäne eingebunden oder nicht in die Domäne eingebunden sind.

So aktivieren Sie ein NAT-Gateway für eine Verbindung:

- Erweitern Sie im Dashboard Quick Deploy > Microsoft Azure in Citrix DaaS für Azure auf der rechten Seite Netzwerkverbindungen.

- Wählen Sie unter Netzwerkverbindungen eine Verbindung unter CITRIX MANAGED oder AZURE VNET PEERINGS aus.

- Klicken Sie in der Verbindungsdetailkarte auf NAT-Gateway aktivieren.

- Bewegen Sie auf der Seite “NAT-Gateway aktivieren” den Schieberegler auf Ja und konfigurieren Sie eine Leerlaufzeit.

- Klicken Sie auf Änderungen bestätigen.

Wenn Sie ein NAT-Gateway aktivieren:

-

Azure weist dem Gateway automatisch eine öffentliche statische IP-Adresse zu. (Sie können diese Adresse nicht angeben.) Alle VDAs in allen Katalogen, die diese Verbindung verwenden, werden diese Adresse für die ausgehende Konnektivität verwenden.

-

Sie können einen Leerlauf-Timeout-Wert angeben. Dieser Wert gibt die Anzahl der Minuten an, die eine offene ausgehende Verbindung über das NAT-Gateway im Leerlauf bleiben kann, bevor die Verbindung geschlossen wird.

-

Sie müssen die öffentliche statische IP-Adresse in Ihrer Firewall zulassen.

Sie können zur Verbindungsdetailkarte zurückkehren, um das NAT-Gateway zu aktivieren oder zu deaktivieren und den Timeout-Wert zu ändern.

In diesem Artikel

- Einführung

- Anforderungen für alle Netzwerkverbindungen

- Keine Konnektivität

-

Informationen zu Azure VNet-Peering-Verbindungen

- Benutzerdefinierte Routen für Azure VNet-Peering

- Anforderungen und Vorbereitung für Azure VNet-Peering

- Erstellen einer Azure VNet-Peering-Verbindung

- Azure VNet-Peering-Verbindungsdetails anzeigen

- Benutzerdefinierte Routen für bestehende Azure VNet-Peering-Verbindungen verwalten

- Eine Azure VNet-Peering-Verbindung löschen

-

Azure VPN-Gateway

- Informationen zu Azure VPN-Gateway-Verbindungen

- Benutzerdefinierte Routen für Azure VPN-Gateway

- Anforderungen und Vorbereitung für Azure VPN-Gateway-Verbindungen

- Erstellen einer Azure VPN-Gateway-Verbindung

- Eine Azure VPN-Gateway-Verbindung anzeigen

- Benutzerdefinierte Routen für eine Azure VPN-Gateway-Verbindung verwalten

- Eine Azure VPN-Gateway-Verbindung zurücksetzen oder löschen

- Eine öffentliche statische IP-Adresse erstellen