Technischer Sicherheitsüberblick

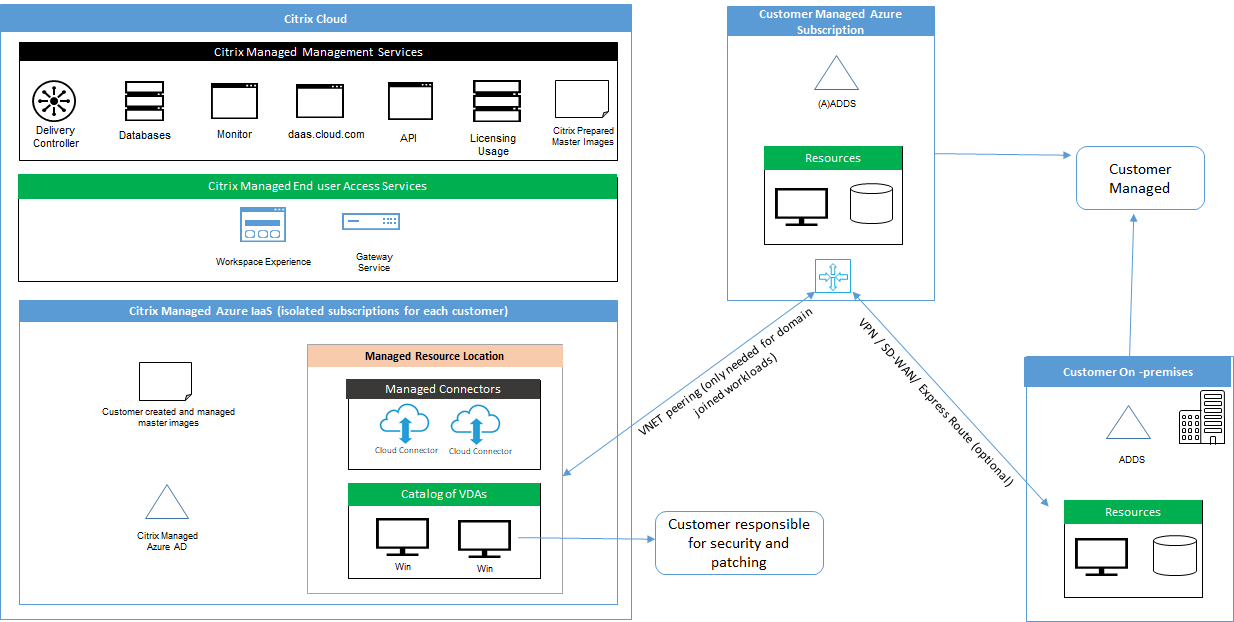

Das folgende Diagramm zeigt die Komponenten einer Citrix DaaS Standard für Azure (ehemals Citrix Virtual Apps and Desktops Standard für Azure) Bereitstellung. Dieses Beispiel verwendet eine VNet-Peering-Verbindung.

Mit Citrix DaaS für Azure werden die Virtual Delivery Agents (VDAs) des Kunden, die Desktops und Apps bereitstellen, sowie Citrix Cloud™ Connectors in einem von Citrix verwalteten Azure-Abonnement und -Mandanten bereitgestellt.

HINWEIS:

Dieser Artikel bietet einen Überblick über die Sicherheitsanforderungen für Kunden, die Citrix DaaS für Azure über ein von Citrix verwaltetes Azure-Abonnement bereitstellen. Eine architektonische Übersicht über eine Bereitstellung von Citrix DaaS für Azure unter Verwendung eines vom Kunden verwalteten Azure-Abonnements, einschließlich Sicherheitsinformationen, finden Sie unter Referenzarchitektur: Virtual Apps and Desktops Service – Azure.

Citrix® Verantwortung

Azure-Abonnement und Microsoft Entra ID

Citrix ist für die Sicherheit des Azure-Abonnements und der Microsoft Entra ID verantwortlich, die für den Kunden erstellt werden. Citrix gewährleistet die Mandantenisolation, sodass jeder Kunde sein eigenes Azure-Abonnement und AAD besitzt und eine Kommunikation zwischen verschiedenen Mandanten verhindert wird. Citrix beschränkt den Zugriff auf das AAD auch nur auf das Citrix DaaS™ für Azure- und Citrix-Betriebspersonal. Der Zugriff von Citrix auf das Azure-Abonnement jedes Kunden wird auditiert.

Kunden, die nicht in eine Domäne eingebundene Kataloge verwenden, können das von Citrix verwaltete AAD als Authentifizierungsmethode für Citrix Workspace nutzen. Für diese Kunden erstellt Citrix Benutzerkonten mit eingeschränkten Berechtigungen im von Citrix verwalteten AAD. Weder die Benutzer noch die Administratoren der Kunden können jedoch Aktionen im von Citrix verwalteten AAD ausführen. Wenn diese Kunden sich dafür entscheiden, ihr eigenes AAD zu verwenden, sind sie vollständig für dessen Sicherheit verantwortlich.

Virtuelle Netzwerke und Infrastruktur

Innerhalb des von Citrix verwalteten Azure-Abonnements des Kunden erstellt Citrix virtuelle Netzwerke zur Isolierung von Ressourcenstandorten. Innerhalb dieser Netzwerke erstellt Citrix virtuelle Maschinen für die VDAs, Cloud Connectors und Image Builder-Maschinen, zusätzlich zu Speicherkonten, Key Vaults und anderen Azure-Ressourcen. Citrix ist in Partnerschaft mit Microsoft für die Sicherheit der virtuellen Netzwerke, einschließlich virtueller Netzwerk-Firewalls, verantwortlich.

Citrix stellt sicher, dass die standardmäßige Azure-Firewallrichtlinie (Netzwerksicherheitsgruppen) so konfiguriert ist, dass der Zugriff auf Netzwerkschnittstellen in VNet-Peering-Verbindungen eingeschränkt wird. Dies steuert im Allgemeinen den eingehenden Datenverkehr zu VDAs und Cloud Connectors. Einzelheiten finden Sie unter:

Kunden können diese standardmäßige Firewallrichtlinie nicht ändern, können aber zusätzliche Firewallregeln auf von Citrix erstellten VDA-Maschinen bereitstellen; zum Beispiel, um den ausgehenden Datenverkehr teilweise einzuschränken. Kunden, die virtuelle private Netzwerk-Clients oder andere Software, die Firewallregeln umgehen kann, auf von Citrix erstellten VDA-Maschinen installieren, sind für alle daraus resultierenden Sicherheitsrisiken verantwortlich.

Bei der Verwendung des Image Builders in Citrix DaaS für Azure zum Erstellen und Anpassen eines neuen Maschinen-Images wird Port 3389 temporär im von Citrix verwalteten VNet geöffnet, damit der Kunde per RDP auf die Maschine zugreifen kann, die das neue Maschinen-Image enthält, um es anzupassen.

Citrix-Verantwortung bei der Verwendung von Azure VNet-Peering-Verbindungen

Damit VDAs in Citrix DaaS für Azure On-Premises-Domänencontroller, Dateifreigaben oder andere Intranet-Ressourcen kontaktieren können, bietet Citrix DaaS für Azure einen VNet-Peering-Workflow als Konnektivitätsoption. Das von Citrix verwaltete virtuelle Netzwerk des Kunden wird mit einem vom Kunden verwalteten Azure-Virtual Network gepeert. Das vom Kunden verwaltete virtuelle Netzwerk kann die Konnektivität zu den On-Premises-Ressourcen des Kunden über die vom Kunden gewählte Cloud-to-On-Premises-Konnektivitätslösung, wie Azure ExpressRoute oder IPsec-Tunnel, ermöglichen.

Die Verantwortung von Citrix für VNet-Peering beschränkt sich auf die Unterstützung des Workflows und der zugehörigen Azure-Ressourcenkonfiguration zur Herstellung der Peering-Beziehung zwischen Citrix- und kundenverwalteten VNets.

Firewallrichtlinie für Azure VNet-Peering-Verbindungen

Citrix öffnet oder schließt die folgenden Ports für eingehenden und ausgehenden Datenverkehr, der eine VNet-Peering-Verbindung verwendet.

Von Citrix verwaltetes VNet mit nicht in eine Domäne eingebundenen Maschinen

- Eingehende Regeln

- Alle eingehenden Verbindungen verweigern. Dies schließt den Intra-VNet-Verkehr von VDA zu VDA ein.

- Ausgehende Regeln

- Alle ausgehenden Verbindungen zulassen.

Von Citrix verwaltetes VNet mit in eine Domäne eingebundenen Maschinen

- Eingehende Regeln:

- Ports 80, 443, 1494 und 2598 intern zu den VDAs und Connectors zulassen.

- Ports 49152-65535 eingehend zu den VDAs von einem IP-Bereich zulassen, der von der Monitor-Shadowing-Funktion verwendet wird. Siehe Kommunikationsports, die von Citrix-Technologien verwendet werden.

- Alle anderen eingehenden Verbindungen verweigern.

- Ausgehende Regeln

- Alle ausgehenden Verbindungen zulassen.

Vom Kunden verwaltetes VNet mit in eine Domäne eingebundenen Maschinen

- Es liegt in der Verantwortung des Kunden, sein VNet korrekt zu konfigurieren. Dies beinhaltet das Öffnen der folgenden Ports für die Domänenbeitritt.

- Eingehende Regeln:

- Eingehende Verbindungen auf 443, 1494, 2598 von ihren Client-IPs für interne Starts zulassen.

- Eingehende Verbindungen auf 53, 88, 123, 135-139, 389, 445, 636 vom Citrix VNet (vom Kunden angegebener IP-Bereich) zulassen.

- Eingehende Verbindungen auf Ports zulassen, die mit einer Proxy-Konfiguration geöffnet wurden.

- Andere vom Kunden erstellte Regeln.

- Ausgehende Regeln:

- Ausgehende Verbindungen auf 443, 1494, 2598 zum Citrix VNet (vom Kunden angegebener IP-Bereich) für interne Starts zulassen.

- Andere vom Kunden erstellte Regeln.

Zugriff auf die Infrastruktur

Citrix kann auf die von Citrix verwaltete Infrastruktur des Kunden (Cloud Connectors) zugreifen, um bestimmte administrative Aufgaben auszuführen, wie das Sammeln von Protokollen (einschließlich Windows Ereignisanzeige) und das Neustarten von Diensten, ohne den Kunden zu benachrichtigen. Citrix ist dafür verantwortlich, diese Aufgaben sicher und mit minimalen Auswirkungen auf den Kunden auszuführen. Citrix ist auch dafür verantwortlich, dass alle Protokolldateien sicher und geschützt abgerufen, transportiert und gehandhabt werden. Auf Kunden-VDAs kann auf diese Weise nicht zugegriffen werden.

Backups für nicht in eine Domäne eingebundene Kataloge

Citrix ist nicht für die Durchführung von Backups von nicht in eine Domäne eingebundenen Katalogen verantwortlich.

Backups für Maschinen-Images

Citrix ist für das Backup aller in Citrix DaaS für Azure hochgeladenen Maschinen-Images verantwortlich, einschließlich der mit dem Image Builder erstellten Images. Citrix verwendet lokal redundanten Speicher für diese Images.

Firewallrichtlinie bei der Verwendung von Fehlerbehebungstools

Wenn ein Kunde die Erstellung einer Bastion-Maschine zur Fehlerbehebung anfordert, werden die folgenden Sicherheitsgruppenänderungen am von Citrix verwalteten VNet vorgenommen:

- Temporär 3389 eingehend vom vom Kunden angegebenen IP-Bereich zur Bastion zulassen.

- Temporär 3389 eingehend von der Bastion-IP-Adresse zu jeder Adresse im VNet (VDAs und Cloud Connectors) zulassen.

- Den RDP-Zugriff zwischen den Cloud Connectors, VDAs und anderen VDAs weiterhin blockieren.

Wenn ein Kunde den RDP-Zugriff zur Fehlerbehebung aktiviert, werden die folgenden Sicherheitsgruppenänderungen am von Citrix verwalteten VNet vorgenommen:

- Temporär 3389 eingehend vom vom Kunden angegebenen IP-Bereich zu jeder Adresse im VNet (VDAs und Cloud Connectors) zulassen.

- Den RDP-Zugriff zwischen den Cloud Connectors, VDAs und anderen VDAs weiterhin blockieren.

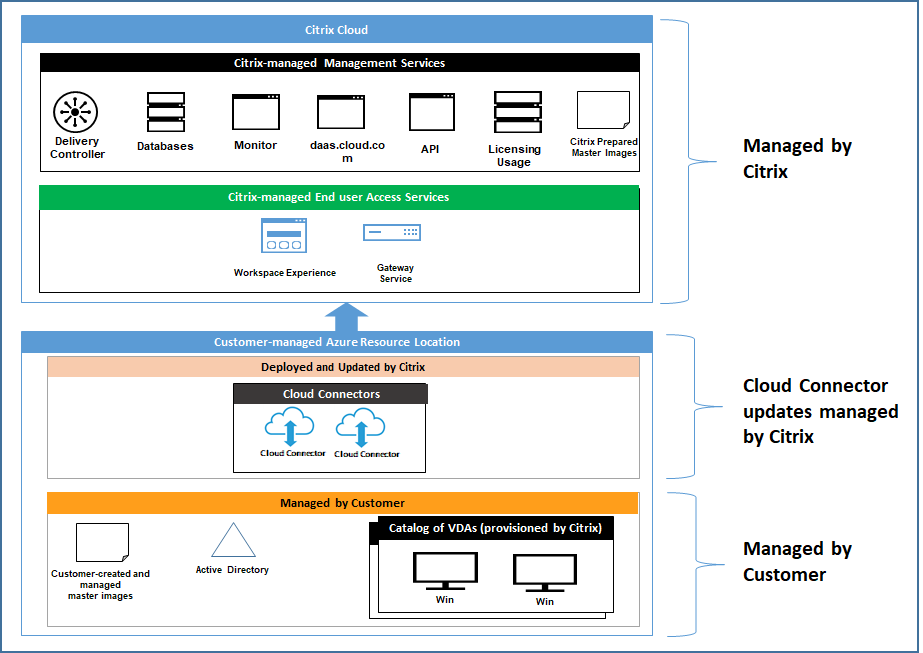

Vom Kunden verwaltete Abonnements

Für vom Kunden verwaltete Abonnements hält sich Citrix bei der Bereitstellung der Azure-Ressourcen an die oben genannten Verantwortlichkeiten. Nach der Bereitstellung fällt alles oben Genannte in die Verantwortung des Kunden, da der Kunde der Eigentümer des Azure-Abonnements ist.

Kundenverantwortung

VDAs und Maschinen-Images

Der Kunde ist für alle Aspekte der auf VDA-Maschinen installierten Software verantwortlich, einschließlich:

- Betriebssystem-Updates und Sicherheitspatches

- Antivirus und Antimalware

- VDA-Software-Updates und Sicherheitspatches

- Zusätzliche Software-Firewallregeln (insbesondere ausgehender Datenverkehr)

- Befolgen Sie die Sicherheitsüberlegungen und Best Practices von Citrix

Citrix stellt ein vorbereitetes Image bereit, das als Ausgangspunkt dienen soll. Kunden können dieses Image für Proof-of-Concept- oder Demonstrationszwecke oder als Basis für die Erstellung ihres eigenen Maschinen-Images verwenden. Citrix garantiert nicht die Sicherheit dieses vorbereiteten Images. Citrix wird versuchen, das Betriebssystem und die VDA-Software auf dem vorbereiteten Image auf dem neuesten Stand zu halten und Windows Defender auf diesen Images zu aktivieren.

Kundenverantwortung bei der Verwendung von VNet-Peering

Der Kunde muss alle in Vom Kunden verwaltetes VNet mit in eine Domäne eingebundenen Maschinen angegebenen Ports öffnen.

Wenn VNet-Peering konfiguriert ist, ist der Kunde für die Sicherheit seines eigenen virtuellen Netzwerks und dessen Konnektivität zu seinen On-Premises-Ressourcen verantwortlich. Der Kunde ist auch für die Sicherheit des eingehenden Datenverkehrs vom von Citrix verwalteten gepeerten virtuellen Netzwerk verantwortlich. Citrix unternimmt keine Maßnahmen, um den Datenverkehr vom von Citrix verwalteten virtuellen Netzwerk zu den On-Premises-Ressourcen des Kunden zu blockieren.

Kunden haben die folgenden Optionen zur Einschränkung des eingehenden Datenverkehrs:

- Geben Sie dem von Citrix verwalteten virtuellen Netzwerk einen IP-Block, der an keiner anderen Stelle im On-Premises-Netzwerk des Kunden oder im vom Kunden verwalteten verbundenen virtuellen Netzwerk verwendet wird. Dies ist für VNet-Peering erforderlich.

- Fügen Sie Azure-Netzwerksicherheitsgruppen und Firewalls im virtuellen Netzwerk des Kunden und im On-Premises-Netzwerk hinzu, um den Datenverkehr vom von Citrix verwalteten IP-Block zu blockieren oder einzuschränken.

- Implementieren Sie Maßnahmen wie Intrusion Prevention Systeme, Software-Firewalls und Verhaltensanalyse-Engines im virtuellen Netzwerk des Kunden und im On-Premises-Netzwerk, die auf den von Citrix verwalteten IP-Block abzielen.

Proxy

Der Kunde kann wählen, ob er einen Proxy für den ausgehenden Datenverkehr vom VDA verwenden möchte. Wenn ein Proxy verwendet wird, ist der Kunde verantwortlich für:

- Konfiguration der Proxy-Einstellungen auf dem VDA-Maschinen-Image oder, wenn der VDA in eine Domäne eingebunden ist, über die Active Directory Gruppenrichtlinie.

- Wartung und Sicherheit des Proxys.

Proxys sind nicht für die Verwendung mit Citrix Cloud Connectors oder anderer von Citrix verwalteter Infrastruktur zugelassen.

Katalogresilienz

Citrix bietet drei Arten von Katalogen mit unterschiedlichen Resilienzstufen:

- Statisch: Jeder Benutzer wird einem einzelnen VDA zugewiesen. Dieser Katalogtyp bietet keine Hochverfügbarkeit. Wenn der VDA eines Benutzers ausfällt, muss er auf einen neuen VDA umgeleitet werden, um die Wiederherstellung zu ermöglichen. Azure bietet eine SLA von 99,5 % für Einzelinstanz-VMs mit Standard-SSDs. Der Kunde kann das Benutzerprofil weiterhin sichern, aber alle am VDA vorgenommenen Anpassungen (wie die Installation von Programmen oder die Konfiguration von Windows) gehen verloren.

- Zufällig: Jeder Benutzer wird beim Start zufällig einem Server-VDA zugewiesen. Dieser Katalogtyp bietet Hochverfügbarkeit durch Redundanz. Wenn ein VDA ausfällt, gehen keine Informationen verloren, da das Benutzerprofil an einem anderen Ort gespeichert ist.

- Windows 10 Multisession: Dieser Katalogtyp funktioniert auf die gleiche Weise wie der zufällige Typ, verwendet jedoch Windows 10 Workstation-VDAs anstelle von Server-VDAs.

Backups für in eine Domäne eingebundene Kataloge

Wenn der Kunde in eine Domäne eingebundene Kataloge mit VNet-Peering verwendet, ist der Kunde für das Backup seiner Benutzerprofile verantwortlich. Citrix empfiehlt Kunden, On-Premises-Dateifreigaben zu konfigurieren und Richtlinien in ihrem Active Directory oder auf ihren VDAs festzulegen, um Benutzerprofile von diesen Dateifreigaben abzurufen. Der Kunde ist für das Backup und die Verfügbarkeit dieser Dateifreigaben verantwortlich.

Notfallwiederherstellung

Im Falle eines Azure-Datenverlusts wird Citrix so viele Ressourcen wie möglich im von Citrix verwalteten Azure-Abonnement wiederherstellen. Citrix wird versuchen, die Cloud Connectors und VDAs wiederherzustellen. Sollte Citrix diese Elemente nicht erfolgreich wiederherstellen können, ist der Kunde für die Erstellung eines neuen Katalogs verantwortlich. Citrix geht davon aus, dass Maschinen-Images gesichert sind und dass Kunden ihre Benutzerprofile gesichert haben, was den Wiederaufbau des Katalogs ermöglicht.

Im Falle des Verlusts einer gesamten Azure-Region ist der Kunde für den Wiederaufbau seines vom Kunden verwalteten virtuellen Netzwerks in einer neuen Region und die Erstellung eines neuen VNet-Peerings innerhalb von Citrix DaaS für Azure verantwortlich.

Gemeinsame Verantwortlichkeiten von Citrix und Kunden

Citrix Cloud Connector™ für in eine Domäne eingebundene Kataloge

Citrix DaaS für Azure stellt mindestens zwei Cloud Connectors an jedem Ressourcenstandort bereit. Einige Kataloge können einen Ressourcenstandort gemeinsam nutzen, wenn sie sich in derselben Region, demselben VNet-Peering und derselben Domäne wie andere Kataloge desselben Kunden befinden. Citrix konfiguriert die in eine Domäne eingebundenen Cloud Connectors des Kunden für die folgenden standardmäßigen Sicherheitseinstellungen auf dem Image:

- Betriebssystem-Updates und Sicherheitspatches

- Antivirus-Software

- Cloud Connector Software-Updates

Kunden haben normalerweise keinen Zugriff auf die Cloud Connectors. Sie können jedoch über Schritte zur Fehlerbehebung im Katalog und die Anmeldung mit Domänenanmeldeinformationen Zugriff erhalten. Der Kunde ist für alle Änderungen verantwortlich, die er bei der Anmeldung über die Bastion vornimmt.

Kunden haben auch die Kontrolle über die in eine Domäne eingebundenen Cloud Connectors über die Active Directory Gruppenrichtlinie. Der Kunde ist dafür verantwortlich, dass die Gruppenrichtlinien, die für den Cloud Connector gelten, sicher und sinnvoll sind. Wenn der Kunde beispielsweise Betriebssystem-Updates über die Gruppenrichtlinie deaktiviert, ist der Kunde für die Durchführung von Betriebssystem-Updates auf den Cloud Connectors verantwortlich. Der Kunde kann auch die Gruppenrichtlinie verwenden, um strengere Sicherheitsmaßnahmen als die Cloud Connector-Standardeinstellungen durchzusetzen, z. B. durch die Installation einer anderen Antivirus-Software. Im Allgemeinen empfiehlt Citrix, Cloud Connectors in einer eigenen Active Directory Organisationseinheit ohne Richtlinien zu platzieren, um sicherzustellen, dass die von Citrix verwendeten Standardeinstellungen problemlos angewendet werden können.

Fehlerbehebung

Falls der Kunde Probleme mit dem Katalog in Citrix DaaS für Azure hat, gibt es zwei Optionen zur Fehlerbehebung: die Verwendung von Bastions und die Aktivierung des RDP-Zugriffs. Beide Optionen bergen Sicherheitsrisiken für den Kunden. Der Kunde muss dieses Risiko verstehen und der Übernahme zustimmen, bevor er diese Optionen nutzt.

Citrix ist für das Öffnen und Schließen der notwendigen Ports zur Durchführung von Fehlerbehebungsoperationen und die Einschränkung, welche Maschinen während dieser Operationen zugänglich sind, verantwortlich.

Sowohl bei Bastions als auch beim RDP-Zugriff ist der aktive Benutzer, der die Operation durchführt, für die Sicherheit der Maschinen verantwortlich, auf die zugegriffen wird. Wenn der Kunde über RDP auf den VDA oder Cloud Connector zugreift und versehentlich einen Virus einfängt, ist der Kunde verantwortlich. Wenn Citrix Support-Mitarbeiter auf diese Maschinen zugreifen, liegt es in der Verantwortung dieses Personals, Operationen sicher durchzuführen. Die Verantwortung für alle Schwachstellen, die durch Personen, die auf die Bastion oder andere Maschinen in der Bereitstellung zugreifen, aufgedeckt werden (z. B. Kundenverantwortung für das Hinzufügen von IP-Bereichen zur Zulassungsliste, Citrix-Verantwortung für die korrekte Implementierung von IP-Bereichen), wird an anderer Stelle in diesem Dokument behandelt.

In beiden Szenarien ist Citrix für die korrekte Erstellung von Firewall-Ausnahmen verantwortlich, um RDP-Verkehr zuzulassen. Citrix ist auch dafür verantwortlich, diese Ausnahmen zu widerrufen, nachdem der Kunde die Bastion entsorgt oder den RDP-Zugriff über Citrix DaaS für Azure beendet hat.

Bastions

Citrix kann Bastions im von Citrix verwalteten virtuellen Netzwerk des Kunden innerhalb des von Citrix verwalteten Abonnements des Kunden erstellen, um Probleme zu diagnostizieren und zu beheben, entweder proaktiv (ohne Kundenbenachrichtigung) oder als Reaktion auf ein vom Kunden gemeldetes Problem. Die Bastion ist eine Maschine, auf die der Kunde über RDP zugreifen und dann die VDAs und (für in eine Domäne eingebundene Kataloge) Cloud Connectors über RDP erreichen kann, um Protokolle zu sammeln, Dienste neu zu starten oder andere administrative Aufgaben auszuführen. Standardmäßig öffnet die Erstellung einer Bastion eine externe Firewallregel, um RDP-Verkehr von einem vom Kunden angegebenen IP-Adressbereich zur Bastion-Maschine zuzulassen. Sie öffnet auch eine interne Firewallregel, um den Zugriff auf die Cloud Connectors und VDAs über RDP zu ermöglichen. Das Öffnen dieser Regeln birgt ein großes Sicherheitsrisiko.

Der Kunde ist für die Bereitstellung eines starken Passworts für das lokale Windows-Konto verantwortlich. Der Kunde ist auch für die Bereitstellung eines externen IP-Adressbereichs verantwortlich, der den RDP-Zugriff auf die Bastion ermöglicht. Wenn der Kunde sich entscheidet, keinen IP-Bereich anzugeben (wodurch jeder versucht werden kann, RDP-Zugriff zu erhalten), ist der Kunde für jeden Zugriffsversuch von bösartigen IP-Adressen verantwortlich.

Der Kunde ist auch für das Löschen der Bastion verantwortlich, nachdem die Fehlerbehebung abgeschlossen ist. Der Bastion-Host bietet eine zusätzliche Angriffsfläche, daher schaltet Citrix die Maschine acht (8) Stunden nach dem Einschalten automatisch ab. Citrix löscht jedoch niemals automatisch eine Bastion. Wenn der Kunde die Bastion über einen längeren Zeitraum nutzen möchte, ist er für deren Patching und Aktualisierung verantwortlich. Citrix empfiehlt, eine Bastion nur für einige Tage zu verwenden, bevor sie gelöscht wird. Wenn der Kunde eine aktuelle Bastion wünscht, kann er seine aktuelle löschen und dann eine neue Bastion erstellen, die eine frische Maschine mit den neuesten Sicherheitspatches bereitstellt.

RDP-Zugriff

Für in eine Domäne eingebundene Kataloge kann der Kunde, wenn das VNet-Peering funktionsfähig ist, den RDP-Zugriff von seinem gepeerten VNet zu seinem von Citrix verwalteten VNet aktivieren. Wenn der Kunde diese Option nutzt, ist der Kunde für den Zugriff auf die VDAs und Cloud Connectors über das VNet-Peering verantwortlich. Quell-IP-Adressbereiche können angegeben werden, sodass der RDP-Zugriff auch innerhalb des internen Netzwerks des Kunden weiter eingeschränkt werden kann. Der Kunde muss Domänenanmeldeinformationen verwenden, um sich an diesen Maschinen anzumelden. Wenn der Kunde mit dem Citrix Support zusammenarbeitet, um ein Problem zu lösen, muss der Kunde diese Anmeldeinformationen möglicherweise mit dem Support-Personal teilen. Nachdem das Problem gelöst ist, ist der Kunde dafür verantwortlich, den RDP-Zugriff zu deaktivieren. Das Offenhalten des RDP-Zugriffs vom gepeerten oder On-Premises-Netzwerk des Kunden stellt ein Sicherheitsrisiko dar.

Domänenanmeldeinformationen

Wenn der Kunde sich für die Verwendung eines in eine Domäne eingebundenen Katalogs entscheidet, ist der Kunde dafür verantwortlich, Citrix DaaS für Azure ein Domänenkonto (Benutzername und Passwort) mit Berechtigungen zum Beitritt von Maschinen zur Domäne bereitzustellen. Bei der Bereitstellung von Domänenanmeldeinformationen ist der Kunde dafür verantwortlich, die folgenden Sicherheitsprinzipien einzuhalten:

- Auditierbar: Das Konto sollte speziell für die Nutzung von Citrix DaaS für Azure erstellt werden, damit leicht nachvollziehbar ist, wofür das Konto verwendet wird.

- Umfang: Das Konto benötigt nur Berechtigungen zum Beitritt von Maschinen zu einer Domäne. Es sollte kein vollständiger Domänenadministrator sein.

- Sicher: Für das Konto sollte ein starkes Passwort festgelegt werden.

Citrix ist für die sichere Speicherung dieses Domänenkontos in einem Azure Key Vault im von Citrix verwalteten Azure-Abonnement des Kunden verantwortlich. Das Konto wird nur abgerufen, wenn eine Operation das Domänenkontopasswort erfordert.

Weitere Informationen

Für verwandte Informationen siehe:

- Sicherheitsleitfaden für die Citrix Cloud-Plattform: Sicherheitsinformationen für die Citrix Cloud-Plattform.

- Technischer Sicherheitsüberblick: Sicherheitsinformationen für Citrix DaaS

- Benachrichtigungen Dritter