Sicherheitsüberlegungen

In diesem Artikel werden die Sicherheitsaspekte von Secure Mail erläutert und bestimmte Einstellungen, die Sie aktivieren können, um die Datensicherheit zu verbessern.

Unterstützung von E-Mails mit Microsoft IRM- und AIP-Schutz

Secure Mail für Android und iOS unterstützen Nachrichten, die durch Microsoft IRM (Information Rights Management) und AIP (Azure Information Protection) geschützt sind. Hierfür muss die IRM-Richtlinie unter Citrix Endpoint Management konfiguriert sein.

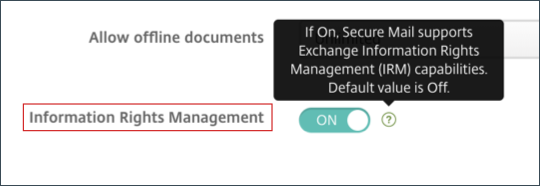

Mit diesem Feature können Organisationen Nachrichteninhalte über die Verwaltung von Informationsrechten schützen. Benutzer von Mobilgeräten können mit dem Feature ebenfalls geschützte Inhalte erstellen und verwenden. Standardmäßig ist die Unterstützung für IRM auf Off festgelegt. Um die IRM-Unterstützung zu aktivieren, aktivieren Sie die Informationen Rights Management-Richtlinie.

Aktivieren der Verwaltung von Informationsrechten (IRM) in Secure Mail

- Melden Sie sich bei Endpoint Management an, navigieren Sie zu Konfigurieren > Apps und klicken Sie auf Hinzufügen.

- Klicken Sie auf der Seite Add App auf MDX.

- Geben Sie im Fenster App-Informationen die App-Details ein und klicken Sie auf Weiter.

- Wählen Sie die MDX-Datei für Ihr Gerätebetriebssystem aus und laden Sie sie hoch.

- Aktivieren Sie unter App-Einstellungen die Option “Verwaltung von Informationsrechten (IRM)”.

Hinweis:

Aktivieren Sie IRM für iOS und Android.

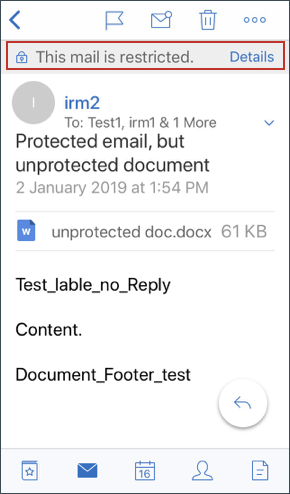

Empfang einer geschützten E-Mail

Wenn Benutzer eine E-Mail mit geschütztem Inhalt erhalten, wird der folgende Bildschirm angezeigt:

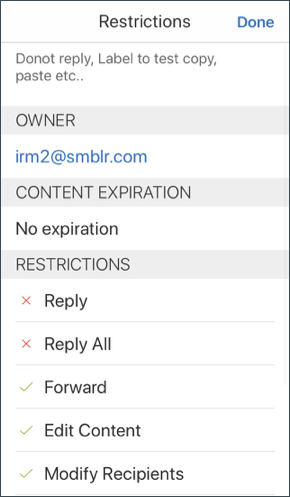

Tippen Sie auf Details, um die für den Benutzer festgelegten Rechte anzuzeigen.

Verfassen einer geschützten E-Mail

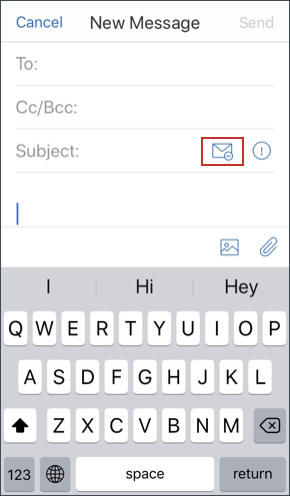

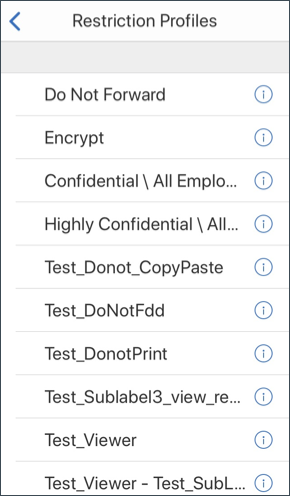

Beim Verfassen einer E-Mail können Benutzer Einschränkungsprofile festlegen, um den E-Mail-Schutz zu aktivieren.

Festlegen von Einschränkungen für Ihre E-Mail:

- Melden Sie sich in Secure Mail an und tippen Sie auf das Symbol Verfassen.

-

Tippen Sie im Bildschirm zum Verfassen einer E-Mail auf das Symbol zur E-Mail-Beschränkung.

-

Tippen Sie im Bildschirm Einschränkungsprofile auf die Einschränkungen, die für die E-Mail gelten sollen, und klicken Sie auf “Zurück”.

Die angewendeten Einschränkungen werden unterhalb der Betreffzeile angezeigt.

In manchen Organisationen ist eine strikte Einhaltung der IRM-Richtlinie erforderlich. Benutzer mit Zugriff auf Secure Mail könnten eine Umgehung der IRM-Richtlinie durch Manipulation von Secure Mail, des Betriebssystems oder sogar der Hardwareplattform versuchen.

Endpoint Management erkennt zwar bestimmte Angriffe, es empfiehlt sich jedoch, die Sicherheit durch folgende Vorsichtsmaßnahmen zu erhöhen:

- Lesen Sie die Sicherheitsinformationen des Geräteherstellers.

- Konfigurieren Sie die Geräte entsprechend, entweder über Endpoint Management-Funktionen oder alternative Funktionen.

- Informieren Sie die Benutzer über die richtige Verwendung von IRM-Features, einschließlich Secure Mail.

- Implementieren Sie zusätzliche Sicherheitssoftware von Drittanbietern zum Schutz vor entsprechenden Angriffen.

E-Mail-Sicherheitsklassifizierungen

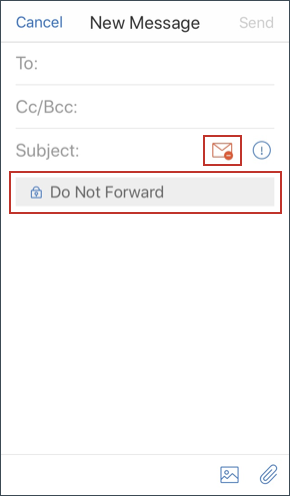

Secure Mail für iOS und Android unterstützt E-Mail-Klassifizierungsmarkierungen, mit denen Benutzer beim Senden von E-Mails Security (SEC) und Dissemination Limiting Markers (DLM) festlegen. SEC-Markierungen umfassen Protected, Confidential und Secret. DLM umfassen Sensitive, Legal oder Personal. Beim Erstellen einer E-Mail kann ein Secure Mail-Benutzer eine Markierung auswählen, die die Klassifizierungsebene der E-Mail angibt (siehe Abbildungen unten).

Empfänger können die Klassifizierungsmarkierung im Betreff der E-Mail sehen. Beispiel:

- Betreff: Planung [SEC = PROTECTED, DLM = Sensitive]

- Betreff: Planung [DLM = Sensitive]

- Betreff: Planung [SEC = UNCLASSIFIED]

E-Mail-Kopfzeilen enthalten Klassifizierungsmarkierungen als eine Internet Message Header Extension, die im folgenden Beispiel fett dargestellt ist:

Datum: Fr, 1. Mai 2015 12:34:50 +530

Betreff: Planung [SEC = PROTECTED, DLM = Sensitive]

Priorität: normal

X-Priorität: normal X-Protective-Marking: VER-2012.3, NS=gov.au,SEC = PROTECTED, DLM = Sensitive,ORIGIN=operations@example.com

Von: operations@example.com

An: Team <mylist@example.com>

MIME-Version: 1.0 Inhaltstyp: multipart/alternative;boundary="_com.example.email_6428E5E4-9DB3-4133-9F48-155913E39A980"

Secure Mail zeigt Klassifizierungsmarkierungen nur an. Die App führt basierend auf den Markierungen keine Aktionen aus.

Wenn ein Benutzer eine E-Mail mit Klassifizierungsmarkierungen beantwortet oder weiterleitet, enthält die E-Mail standardmäßig die SEC- und DLM-Werte der ursprünglichen E-Mail. Der Benutzer kann eine andere Markierung wählen. Secure Mail überprüft Änderungen im Vergleich zur ursprünglichen E-Mail nicht.

Sie konfigurieren E-Mail-Klassifizierungen mit den folgenden MDX-Richtlinien.

-

E-Mail-Klassifizierung: Bei der Einstellung Ein unterstützt Secure Mail E-Mail-Klassifizierungsmarkierungen für SEC und DLM. Klassifizierungsmarkierungen werden in der E-Mail-Kopfzeile als “X-Protective-Marking”-Werte angezeigt. Konfigurieren Sie auch die zugehörigen E-Mail-Klassifizierungsrichtlinien. Der Standardwert ist Aus.

-

E-Mail-Klassifizierungsnamespace: Gibt den Klassifizierungsnamespace an, den der Klassifizierungsstandard in der E-Mail-Kopfzeile erfordert. Beispielsweise wird der Namespace “gov.au” in der Kopfzeile als “NS=gov.au” angezeigt. Der Standardwert ist leer.

-

E-Mail-Klassifizierungsversion: Gibt die Klassifizierungsversion an, die der Klassifizierungsstandard in der E-Mail-Kopfzeile erfordert. Beispielsweise wird die Version “2012.3” in den Kopfzeile als “VER=2012.3” angezeigt. Der Standardwert ist leer.

-

E-Mail-Standardklassifizierung: Gibt die Schutzmarkierung an, die Secure Mail auf eine E-Mail anwendet, wenn ein Benutzer keine Markierung wählt. Dieser Wert muss in der Liste für die Richtlinie “E-Mail-Klassifizierungsmarkierungen” sein. Der Standardwert ist UNOFFICIAL.

-

E-Mail-Klassifizierungsmarkierungen: Gibt die Klassifizierungsmarkierungen an, die für Endbenutzer verfügbar sind. Wenn die Liste leer ist, verwendet Secure Mail keine Liste mit Schutzmarkierungen. Die Markierungsliste enthält durch Semikola getrennte Wertpaare. Jedes Paar enthält den in Secure Mail angezeigten Listenwert und den Markierungswert, wobei es sich um den Text handelt, der in Secure Mail an den E-Mail-Betreff und die Kopfzeile angehängt wird. Beispiel: Im Markierungspaar “UNOFFICIAL, SEC=UNOFFICIAL” ist der Listenwert “UNOFFICIAL” und der Markierungswert “SEC=UNOFFICIAL”.

Der Standardwert ist eine Liste mit Klassifizierungsmarkierungen, die Sie ändern können. Die folgenden Markierungen werden mit Secure Mail bereitgestellt.

- UNOFFICIAL,SEC=UNOFFICIAL

- UNCLASSIFIED,SEC=UNCLASSIFIED

- For Official Use Only,DLM=For-Official-Use-Only

- Sensitive,DLM=Sensitive

- Sensitive:Legal,DLM=Sensitive:Legal

- Sensitive:Personal,DLM=Sensitive:Personal

- PROTECTED,SEC=PROTECTED

- PROTECTED+Sensitive,SEC=PROTECTED

- PROTECTED+Sensitive:Legal,SEC=PROTECTED DLM=Sensitive:Legal

- PROTECTED+Sensitive:Personal,SEC=PROTECTED DLM=Sensitive:Personal

- PROTECTED+Sensitive:Cabinet,SEC=PROTECTED,DLM=Sensitive:Cabinet

- CONFIDENTIAL,SEC=CONFIDENTIAL

- CONFIDENTIAL+Sensitive,SEC=CONFIDENTIAL,DLM=Sensitive

- CONFIDENTIAL+Sensitive:Legal,SEC=CONFIDENTIAL DLM=Sensitive:Legal

- CONFIDENTIAL+Sensitive:Personal,SEC=CONFIDENTIAL,DLM=Sensitive:Personal

- CONFIDENTIAL+Sensitive:Cabinet,SEC=CONFIDENTIAL DLM=Sensitive:Cabinet

- SECRET,SEC=SECRET

- SECRET+Sensitive,SEC=SECRET,DLM=Sensitive

- SECRET+Sensitive:Legal,SEC=SECRET,DLM=Sensitive:Legal

- SECRET+Sensitive:Personal,SEC=SECRET,DLM=Sensitive:Personal

- SECRET+Sensitive:Cabinet,SEC=SECRET,DLM=Sensitive:Cabinet

- TOP-SECRET,SEC=TOP-SECRET

- TOP-SECRET+Sensitive,SEC=TOP-SECRET,DLM=Sensitive

- TOP-SECRET+Sensitive:Legal,SEC=TOP-SECRET DLM=Sensitive:Legal

- TOP-SECRET+Sensitive:Personal,SEC=TOP-SECRET DLM=Sensitive:Personal

- TOP-SECRET+Sensitive:Cabinet,SEC=TOP-SECRET DLM=Sensitive:Cabinet

Schutz von iOS-Daten

In Unternehmen, in denen die australischen Datenschutzanforderungen des Australian Signals Directorate (ASD) erfüllt werden müssen, können die neuen Richtlinien zum Aktivieren des iOS-Datenschutzes für Secure Mail und Secure Web verwendet werden. Die Standardeinstellung der Richtlinien ist Aus.

Wenn Sie iOS-Datenschutz aktivieren für Secure Web auf Ein festlegen, wird in Secure Web die Schutzklasse A für alle Dateien in der Sandbox verwendet. Weitere Informationen zum Datenschutz in Secure Mail finden Sie unter Datenschutz gemäß Australian Signals Directorate. Wenn Sie diese Richtlinie aktivieren, wird die höchste Datenschutzklasse verwendet, die Richtlinie Mindestdatenschutzklasse muss nicht zusätzlich festgelegt werden.

Zum Ändern der Richtlinie “iOS-Datenschutz aktivieren” gehen Sie folgendermaßen vor

-

Laden Sie mit der Endpoint Management-Konsole die MDX-Dateien für Secure Web and Secure Mail in Endpoint Management: Bei neuen Apps navigieren Sie zu Konfigurieren > Apps > Hinzufügen und klicken Sie auf MDX. Bei Upgrades gehen Sie wie unter Durchführen eines Upgrades von MDX- oder Unternehmensapps beschrieben vor.

-

Navigieren Sie für Secure Mail zu den App-Einstellungen und legen Sie die Richtlinie iOS-Datenschutz aktivieren auf Ein fest. Auf Geräte mit älteren Betriebssystemversionen hat die Aktivierung dieser Richtlinie keine Auswirkungen.

-

Navigieren Sie für Secure Web zu den App-Einstellungen und legen Sie die Richtlinie iOS-Datenschutz aktivieren auf Ein fest. Auf Geräte mit älteren Betriebssystemversionen hat die Aktivierung dieser Richtlinie keine Auswirkungen.

-

Konfigurieren Sie die App-Richtlinien wie gewohnt und speichern Sie die Einstellungen, um die App im Endpoint Management App Store bereitzustellen.

Datenschutz gemäß Australian Signals Directorate

Secure Mail unterstützt den Datenschutz gemäß den Vorgaben des Australian Signals Directorate (ASD) für Unternehmen, die die entsprechenden ASD-Sicherheitsanforderungen erfüllen müssen. Standardmäßig ist die Richtlinie “iOS-Datenschutz aktivieren” auf Aus festgelegt und Secure Mail bietet Datenschutz der Klasse C oder den im Provisioningprofil festgelegten Datenschutz.

Wenn die Richtlinie auf Ein festgelegt ist, wird die Schutzebene von Secure Mail beim Erstellen und Öffnen von Dateien in der App-Sandbox festgelegt. Secure Mail legt Datenschutz der Klasse A für folgende Elemente fest:

- Elemente im Postausgang

- Fotos aus der Kamera bzw. Kamerarolle

- Aus anderen Apps eingefügte Bilder

- Heruntergeladene Dateianlagen

Secure Mail legt Datenschutz der Klasse B für folgende Elemente fest:

- Gespeicherte E-Mail

- Kalenderelemente

- Kontakte

- ActiveSync-Richtliniendateien

Schutz der Klasse B gestattet einem gesperrten Gerät die Synchronisierung und den Abschluss von Downloads, sofern das Gerät nach dem Start des Downloads gesperrt wurde.

Bei aktiviertem Datenschutz werden Postausgangselemente in der Warteschlange nicht gesendet, wenn ein Gerät gesperrt wird, da die Dateien nicht geöffnet werden können. Wird Secure Mail auf einem Gerät beendet und startet dann bei gesperrtem Gerät neu, erfolgt keine Synchronisierung, bis das Gerät entsperrt wird und Secure Mail startet.

Citrix empfiehlt, beim Aktivieren dieser Richtlinie die Secure Mail-Protokollierung nur dann zu aktivieren, wenn sie unbedingt erforderlich ist, um das Erstellen von gemäß Klasse C geschützten Protokolldateien zu vermeiden.

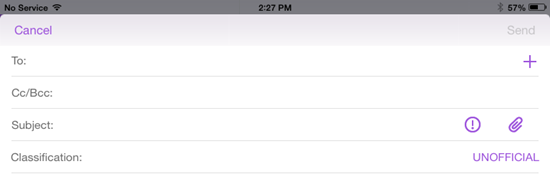

Bildschirminhalt verbergen

Secure Mail für Android und iOS unterstützt die Verdunkelung des Bildschirms, wenn die App in den Hintergrund tritt. Diese Funktion verbessert die Privatsphäre der Benutzer, schützt sensible Daten und verhindert unbefugten Zugriff. Informationen zum Aktivieren dieser Funktion für Secure Mail auf iOS- oder Android-Geräten finden Sie in den folgenden Abschnitten.

Auf iOS-Geräten:

- Melden Sie sich mit Administratoranmeldeinformationen bei der Citrix Endpoint Management-Konsole an.

- Navigieren Sie zu Konfigurieren > Apps > MDX.

- Wählen Sie im Abschnitt Plattform die Option iOS aus.

-

Aktivieren Sie im Abschnitt App-Einschränkungen die Option Bildschirminhalte verdecken.

Sobald Sie die Option Bildschirminhalte verbergen aktiviert haben, zeigt Secure Mail einen grauen Bildschirm an, wenn die App in den Hintergrund tritt.

Auf Android-Geräten:

Um den Inhalt der Secure Mail-App zu verbergen, können Sie die Richtlinie verwenden, die zum Einschränken der Bildschirmaufnahme verwendet wird. Das ist die Richtlinie Screenshot zulassen. Durch das Deaktivieren dieser Richtlinie werden auch App-Inhalte verdeckt, wenn die App in den Hintergrund tritt. Weitere Informationen zum Deaktivieren der Richtlinie Screenshot zulassen finden Sie in den Android-Einstellungen in der Citrix Endpoint Management-Dokumentation.