Sicherheitsschlüssel verwalten

Wichtig:

- Sie müssen dieses Feature in Kombination mit StoreFront 1912 LTSR CU2 oder höher verwenden.

- Secure XML wird nur von Citrix ADC und Citrix Gateway ab Version 12.1 unterstützt.

Hinweis:

Sie können Ihre Citrix Virtual Apps and Desktops-Bereitstellung mithilfe von zwei Verwaltungskonsolen verwalten: Web Studio (webbasiert) und Citrix Studio (Windows-basiert). Dieser Artikel behandelt nur Web Studio. Informationen zu Citrix Studio finden Sie im entsprechenden Artikel in Citrix Virtual Apps and Desktops 7 2212 oder früher.

Mit diesem Feature können nur genehmigte StoreFront- und Citrix Gateway-Maschinen mit Delivery Controllern kommunizieren. Nachdem Sie das Feature aktiviert haben, werden alle Anforderungen ohne Schlüssel blockiert. Verwenden Sie diese Funktion, um eine zusätzliche Sicherheitsebene zum Schutz vor Angriffen aus dem internen Netzwerk hinzuzufügen.

Ein allgemeiner Workflow zur Verwendung des Features ist folgender:

-

Aktivieren Sie Web Studio, um die Feature-Einstellungen anzuzeigen.

-

Konfigurieren Sie die Einstellungen für Ihre Site.

-

Konfigurieren Sie die Einstellungen für StoreFront.

-

Konfigurieren Sie die Einstellungen für Citrix ADC.

Web Studio aktivieren, um die Feature-Einstellungen anzuzeigen

Standardmäßig sind die Einstellungen für Sicherheitsschlüssel in Web Studio ausgeblendet. Verwenden Sie das PowerShell-SDK wie folgt, damit Web Studio sie anzeigen kann:

- Führen Sie das Citrix Virtual Apps and Desktops PowerShell SDK aus.

- Führen Sie in einem Befehlsfenster die folgenden Befehle aus:

-

Add-PSSnapIn Citrix*. Mit diesem Befehl werden die Citrix Snap-Ins hinzugefügt. Set-ConfigSiteMetadata -Name "Citrix_DesktopStudio_SecurityKeyManagementEnabled" -Value "True"

-

Weitere Informationen zum PowerShell SDK finden Sie unter SDKs und APIs.

Einstellungen für die Site konfigurieren

Sie können die Sicherheitsschlüsseleinstellungen für Ihre Site mit Web Studio oder PowerShell konfigurieren.

Web Studio verwenden

- Melden Sie sich bei Web Studio an und wählen Sie im linken Bereich Einstellungen.

-

Suchen Sie die Kachel Sicherheitsschlüssel verwalten und klicken Sie auf Bearbeiten. Die Seite Sicherheitsschlüssel verwalten wird angezeigt.

-

Klicken Sie auf das Aktualisierungssymbol, um die Schlüssel zu generieren.

Wichtig:

- Es stehen zwei Schlüssel zur Verfügung. Sie können für die Kommunikation über den XML- und den STA-Port denselben oder verschiedene Schlüssel verwenden. Wir empfehlen, dass Sie jeweils nur einen Schlüssel verwenden. Der nicht verwendete Schlüssel dient nur zur Schlüsselrotation.

- Klicken Sie nicht auf das Aktualisierungssymbol, um den bereits verwendeten Schlüssel zu aktualisieren. Dies führt zu einer Dienstunterbrechung.

-

Wählen Sie aus, wo ein Schlüssel für die Kommunikation erforderlich ist:

-

Schlüssel für Kommunikation über XML-Port erforderlich (nur StoreFront). Ist diese Option aktiviert, dann ist ein Schlüssel erforderlich, um die Kommunikation über den XML-Port zu authentifizieren. StoreFront kommuniziert über diesen Port mit Citrix Cloud. Informationen zum Ändern des XML-Ports finden Sie im Knowledge Center-Artikel CTX127945.

-

Schlüssel für die Kommunikation über den STA-Port erforderlich. Ist diese Option aktiviert, dann ist ein Schlüssel erforderlich, um die Kommunikation über den STA-Port zu authentifizieren. Citrix Gateway und StoreFront kommunizieren über diesen Port mit Citrix Cloud. Informationen zum Ändern des STA-Ports finden Sie im Knowledge Center-Artikel CTX101988.

-

- Klicken Sie auf Speichern, um die Änderungen anzuwenden und das Fenster zu schließen.

PowerShell verwenden

Nachfolgend sind die den Web Studio-Vorgängen entsprechenden PowerShell-Schritte aufgeführt.

-

Führen Sie das Citrix Virtual Apps and Desktops Remote PowerShell SDK aus.

- Führen Sie in einem Befehlsfenster folgenden Befehl aus:

Add-PSSnapIn Citrix*

- Führen Sie die folgenden Befehle aus, um einen Schlüssel zu generieren und Key1 einzurichten:

New-BrokerXmlServiceKeySet-BrokerSite -XmlServiceKey1 <the key you generated>

- Führen Sie die folgenden Befehle aus, um einen Schlüssel zu generieren und Key2 einzurichten:

New-BrokerXmlServiceKeySet-BrokerSite -XmlServiceKey2 <the key you generated>

- Führen Sie einen oder beide der folgenden Befehle aus, um die Verwendung eines Schlüssels bei der Authentifizierung der Kommunikationen zu aktivieren:

- Zum Authentifizieren der Kommunikation über den XML-Port:

Set-BrokerSite -RequireXmlServiceKeyForNFuse $true

- Zum Authentifizieren der Kommunikation über den STA-Port:

Set-BrokerSite -RequireXmlServiceKeyForSta $true

- Zum Authentifizieren der Kommunikation über den XML-Port:

Anleitungen und Informationen zur Syntax finden Sie in der Hilfe zu PowerShell-Befehlen.

Einstellungen für StoreFront konfigurieren

Nach Abschluss der Konfiguration für Ihre Site müssen Sie relevante Einstellungen für StoreFront mit PowerShell konfigurieren.

Führen Sie auf dem StoreFront-Server die folgenden PowerShell-Befehle aus:

| Um den Schlüssel für die Kommunikation über den XML-Port zu konfigurieren, verwenden Sie den Befehl [Set-STFStoreFarm | https://developer-docs.citrix.com/en-us/storefront-powershell-sdk/current-release/Set-STFStoreFarm.html]. Beispiel |

$store = Get-STFStoreService -VirtualPath [Path to store]

$farm = Get-STFStoreFarm -StoreService $store -FarmName [Resource feed name]

Set-STFStoreFarm -Farm $farm -XMLValidationEnabled $true -XMLValidationSecret [secret]

<!--NeedCopy-->

Geben Sie die entsprechenden Werte für die folgenden Parameter ein:

Path to storeResource feed namesecret

Um den Schlüssel für die Kommunikation über den STA-Port zu konfigurieren, verwenden Sie die Befehle New-STFSecureTicketAuthority und Set-STFRoamingGateway. Beispiel:

$gateway = Get-STFRoamingGateway -Name [Gateway name]

$sta1 = New-STFSecureTicketAuthority -StaUrl [STA1 URL] -StaValidationEnabled $true -StaValidationSecret [secret]

$sta2 = New-STFSecureTicketAuthority -StaUrl [STA2 URL] -StaValidationEnabled $true -StaValidationSecret [secret]

Set-STFRoamingGateway -Gateway $gateway -SecureTicketAuthorityObjs $sta1,$sta2

<!--NeedCopy-->

Geben Sie die entsprechenden Werte für die folgenden Parameter ein:

Gateway nameSTA URLSecret

Anleitungen und Informationen zur Syntax finden Sie in der Hilfe zu PowerShell-Befehlen.

Einstellungen für Citrix ADC konfigurieren

Hinweis:

Die Konfiguration dieses Features für Citrix ADC ist nur erforderlich, wenn Sie Citrix ADC als Gateway verwenden. Führen Sie folgende Schritte aus, wenn Sie Citrix ADC verwenden:

-

Vergewissern Sie sich, dass die erforderliche Konfiguration ausgeführt wurde:

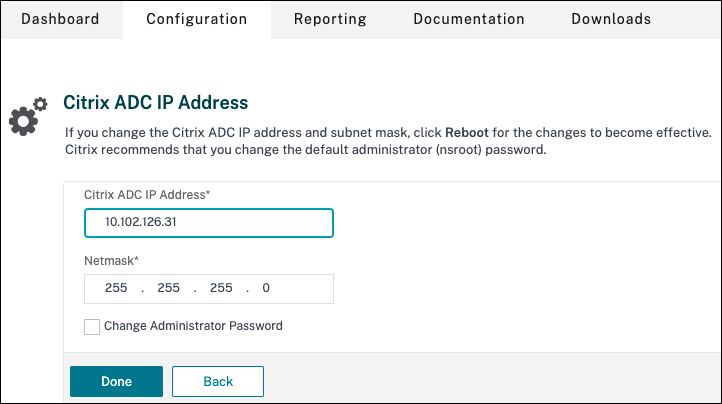

- Die folgenden IP-Adressen im Zusammenhang mit Citrix ADC wurden konfiguriert.

- Citrix ADC Management-IP-Adresse (NSIP) für den Zugriff auf die Citrix ADC-Konsole. Weitere Informationen finden Sie unter Konfigurieren der NSIP-Adresse.

- Subnetz-IP-Adresse (SNIP) zur Kommunikation zwischen der Citrix ADC Appliance und den Back-End-Servern. Weitere Informationen finden Sie unter Konfigurieren von Subnetz-IP-Adressen.

- Virtuelle IP-Adresse von Citrix Gateway und des Load Balancers zur Anmeldung bei der ADC Appliance für den Sitzungsstart. Weitere Informationen finden Sie unter Erstellen eines virtuellen Servers.

- Die erforderlichen Modi und Features in der Citrix ADC Appliance sind aktiviert.

- Um die Modi zu aktivieren, gehen Sie in Citrix ADC zu System > Settings > Configure Mode.

- Um die Features zu aktivieren, gehen Sie in Citrix ADC zu System > Settings > Configure Basic Features.

- Die Konfiguration für Zertifikate wurde ausgeführt.

- Die Zertifikatsignieranforderung (CSR) wurde erstellt. Weitere Informationen finden Sie unter Erstellen eines Zertifikats.

- Das Serverzertifikat, das ZS-Zertifikat und das Stammzertifikat wurden installiert. Weitere Informationen finden Sie unter Installieren, Links und Updates.

- Für Citrix Virtual Desktops wurde ein Citrix Gateway erstellt. Testen Sie die Verbindung durch Klicken auf die Schaltfläche Test STA Connectivity, um sicherzustellen, dass die virtuellen Server online sind. Weitere Informationen finden Sie unter Einrichten von Citrix ADC für Citrix Virtual Apps and Desktops.

- Die folgenden IP-Adressen im Zusammenhang mit Citrix ADC wurden konfiguriert.

-

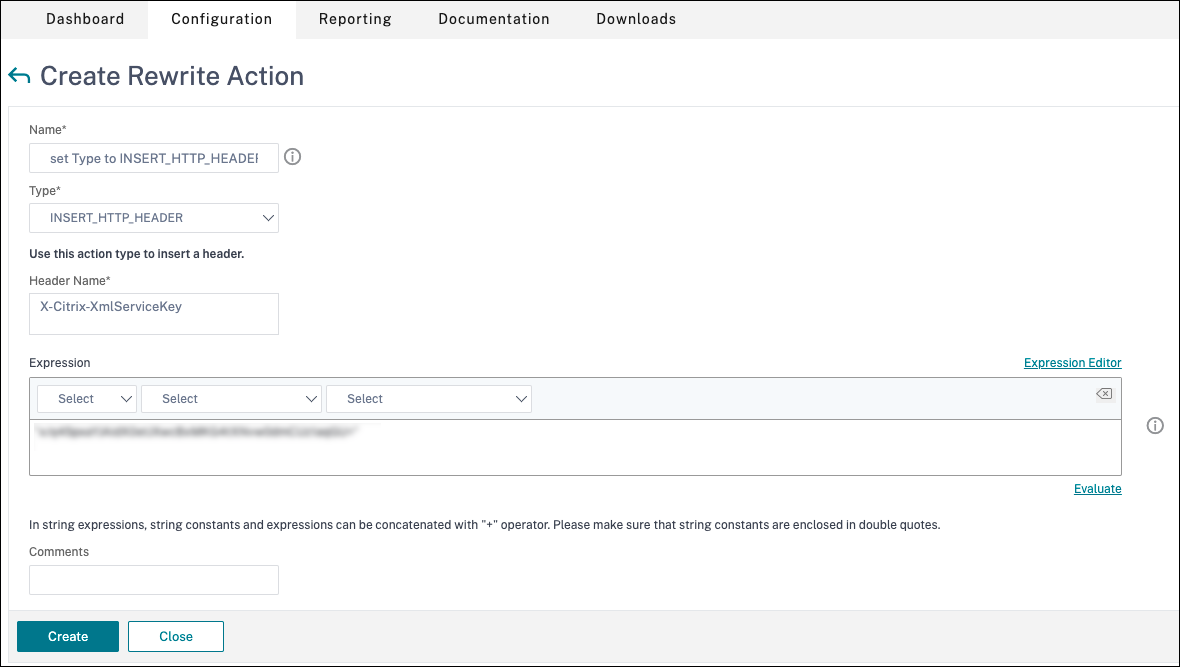

Fügen Sie eine Rewrite-Aktion hinzu. Weitere Informationen finden Sie unter Konfigurieren einer Rewrite-Aktion.

- Gehen Sie zu AppExpert > Rewrite > Actions.

- Klicken Sie auf Hinzufügen, um eine neue Rewrite-Aktion hinzuzufügen. Sie können die Aktion “set Type to INSERT_HTTP_HEADER” nennen.

- Wählen Sie unter Type die Option INSERT_HTTP_HEADER.

- Geben Sie im Feld Header Name “X-Citrix-XmlServiceKey” ein.

- Fügen Sie unter Ausdruck

<XmlServiceKey1 value>mit Anführungszeichen hinzu. Sie können den XmlServiceKey1-Wert aus der Desktop Delivery Controller-Konfiguration kopieren.

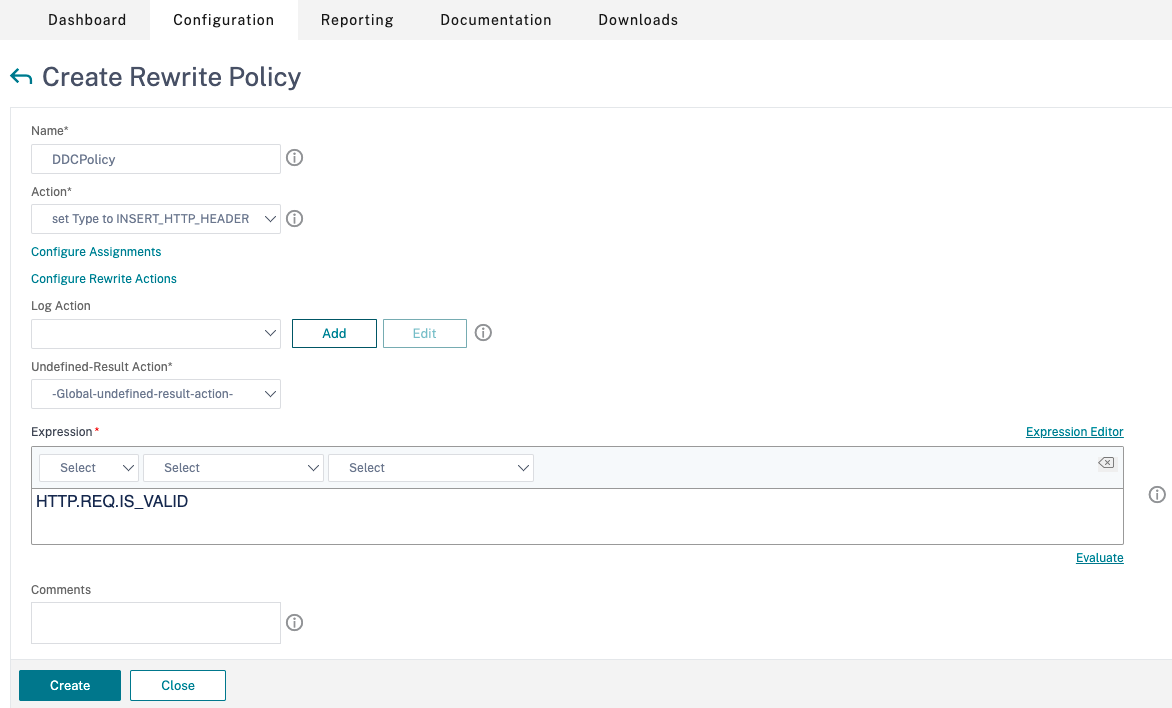

- Fügen Sie eine Rewrite-Richtlinie hinzu. Weitere Informationen finden Sie unter Konfigurieren einer Rewrite-Richtlinie.

-

Gehen Sie zu AppExpert > Rewrite > Policies.

-

Klicken Sie auf Add, um eine neue Richtlinie hinzuzufügen.

- Wählen Sie unter Action die im vorherigen Schritt erstellte Aktion aus.

- Fügen Sie unter Expression “HTTP.REQ.IS_VALID” hinzu.

- Klicken Sie auf OK.

-

-

Richten Sie den Lastenausgleich ein. Sie müssen einen virtuellen Lastausgleichsserver pro STA-Server konfigurieren. Ansonsten können die Sitzungen nicht gestartet werden.

Weitere Informationen finden Sie unter Einrichten des einfachen Lastenausgleichs.

- Erstellen Sie einen virtuellen Lastausgleichsserver.

- Gehen Sie zu Traffic Management > Load Balancing > Servers.

- Klicken Sie auf der Seite Virtual Servers auf Add.

- Wählen Sie unter Protocol die Option HTTP.

- Geben Sie die IP-Adresse des virtuellen Lastausgleichsserver ein und wählen Sie für Port die Option 80.

- Klicken Sie auf OK.

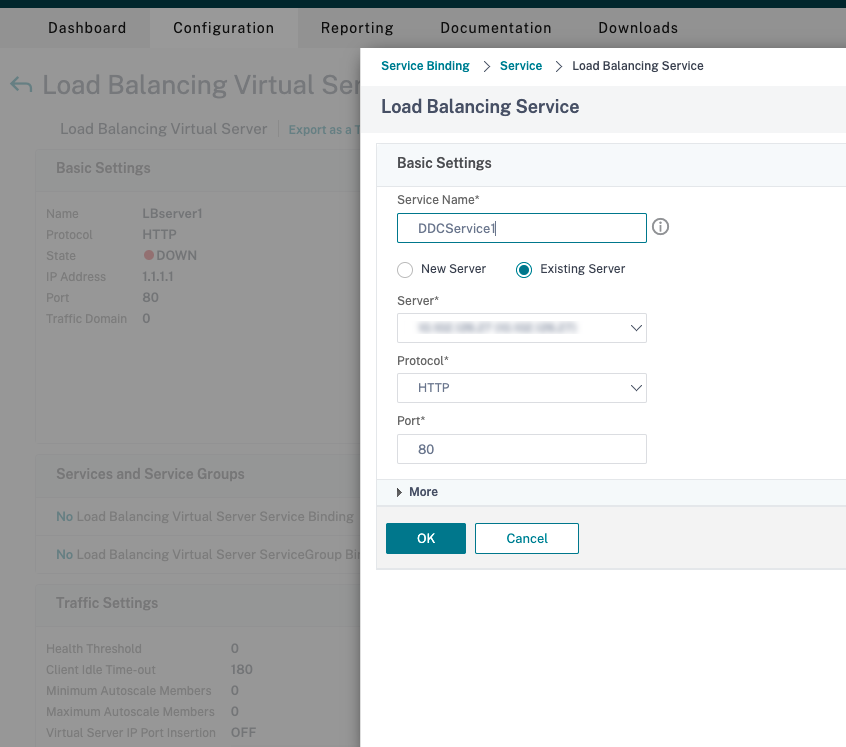

- Erstellen Sie einen Lastausgleichsdienst.

- Gehen Sie zu Traffic Management > Load Balancing > Services.

- Wählen Sie unter Existing Server den im vorherigen Schritt erstellten virtuellen Server aus.

- Wählen Sie für Protocol die Option HTTP und für Port die Option 80.

- Klicken Sie auf OK und dann auf Done.

- Binden Sie den Dienst an den virtuellen Server.

- Wählen Sie den zuvor erstellten virtuellen Server aus und klicken Sie auf Edit.

- Klicken Sie in Services and Service Groups auf No Load Balancing Virtual Server Service Group Binding.

- Wählen Sie unter Service Binding den zuvor erstellten Dienst aus.

- Klicken Sie auf Bind.

- Binden Sie die zuvor erstellte Rewrite-Richtlinie an den virtuellen Server.

- Wählen Sie den zuvor erstellten virtuellen Server aus und klicken Sie auf Edit.

- Klicken Sie unter Advanced Settings auf Policies und im Bereich Policies auf +.

- Wählen Sie unter Choose Policy die Option Rewrite und für Choose Type, die Option Request.

- Klicken Sie auf Continue.

- Wählen Sie unter Select Policy die zuvor erstellte Rewrite-Richtlinie aus.

- Klicken Sie auf Bind.

- Klicken Sie auf Fertig.

- Legen Sie ggf. die Persistenz für den virtuellen Server fest.

- Wählen Sie den zuvor erstellten virtuellen Server aus und klicken Sie auf Edit.

- Klicken Sie unter Advanced Settings auf Persistence.

- Wählen Sie als Persistenztyp Others.

- Wählen Sie DESTIP, um Persistenzsitzungen basierend auf der IP-Adresse des vom virtuellen Server ausgewählten Diensts (Ziel-IP-Adresse) zu erstellen

- Fügen Sie in IPv4 Netmask die Netzwerkmaske des DDC hinzu.

- Klicken Sie auf OK.

- Wiederholen Sie diese Schritte für den anderen virtuellen Server.

- Erstellen Sie einen virtuellen Lastausgleichsserver.

Konfigurationsänderungen bei bereits mit Citrix Virtual Desktops konfigurierter Citrix ADC Appliance

Wenn die Citrix ADC Appliance bereits mit Citrix Virtual Desktops konfiguriert ist, müssen Sie zur Verwendung von Secure XML die folgenden Konfigurationsänderungen vornehmen.

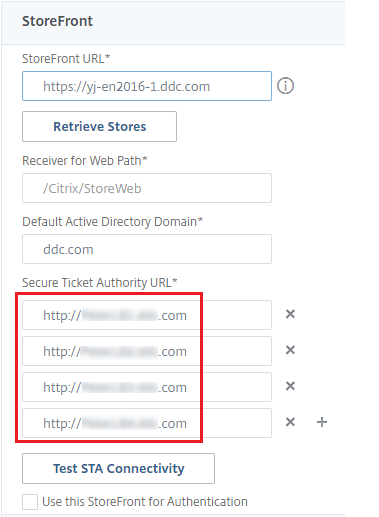

- Ändern Sie vor dem Start der Sitzung die Secure Ticket Authority-URL des Gateways, um die FQDNs der virtuellen Lastausgleichsserver zu verwenden.

- Stellen Sie sicher, dass der Parameter

TrustRequestsSentToTheXmlServicePortauf “False” festgelegt ist. Standardmäßig ist der ParameterTrustRequestsSentToTheXmlServicePortauf “False” festgelegt. Wenn der Kunde Citrix ADC jedoch bereits für Citrix Virtual Desktops konfiguriert hat, istTrustRequestsSentToTheXmlServicePortauf “True” festgelegt.

- Gehen Sie in Citrix ADC zu Configuration > Integrate with Citrix Products und klicken Sie auf XenApp and XenDesktop.

-

Wählen Sie die Gateway-Instanz aus und klicken Sie auf das Bearbeitungssymbol.

-

Klicken Sie im StoreFront-Bereich auf das Bearbeitungssymbol.

- Fügen Sie die Secure Ticket Authority-URLhinzu.

- Wenn Secure XML aktiviert ist, muss die STA-URL die URL des Lastausgleichsdiensts sein.

- Wenn Secure XML deaktiviert ist, muss die STA-URL die URL der STA (Adresse des DDC) sein und der Parameter “TrustRequestsSentToTheXmlServicePort” des DDC muss auf “True” festgelegt sein.