Authentifizieren

Verbesserte Citrix-Sicherheit mit voreingestelltem Benutzernamen

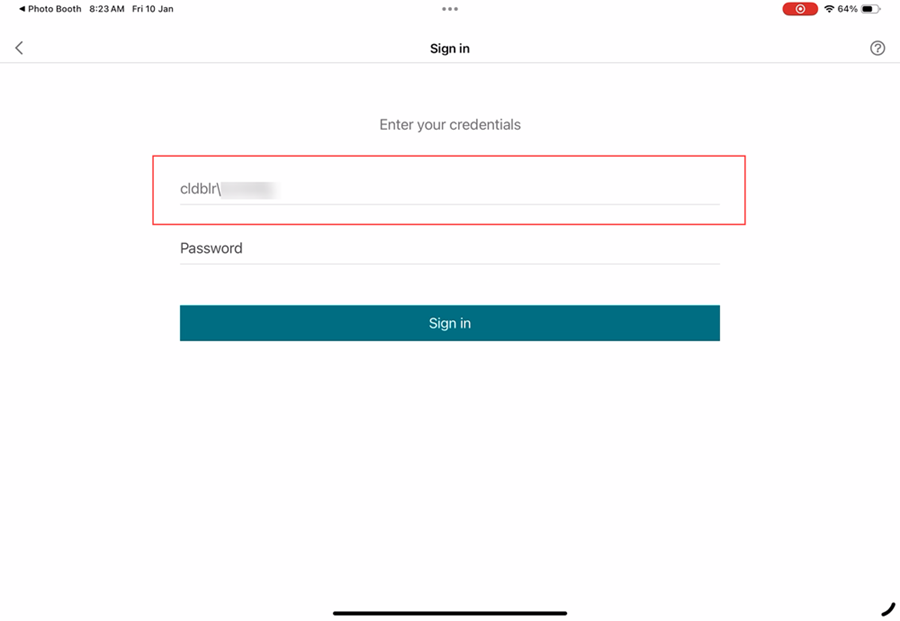

Ab Version 25.1.0 können Sie Unified Endpoint Management (UEM) verwenden, um den Benutzernamen in einem bestimmten Format zu übertragen und Geräte zu verwalten. Unter iOS liest die Citrix Workspace-App diese Konfiguration, ruft den Benutzernamen ab und trägt ihn in die Authentifizierungsaufforderung ein, sodass er schreibgeschützt ist. Dadurch wird sichergestellt, dass sich nur der registrierte Gerätebesitzer authentifizieren und auf diesem bestimmten Gerät auf die App zugreifen kann.

Administratoren können die Benutzerauthentifizierung über mehrere iOS-Geräte hinweg effizient von einem zentralen Standort aus verwalten und gleichzeitig sicherstellen, dass sich nur autorisierte Benutzer anmelden können.

Dieses Feature vereinfacht außerdem den Anmeldevorgang, da Benutzer ihre Anmeldeinformationen nicht mehr manuell eingeben müssen. Dies verringert das Fehlerrisiko und verbessert das allgemeine Benutzererlebnis. Durch die Kombination einer robusten Zugriffskontrolle mit einem nahtlosen Anmeldefluss unterstützt die Citrix Workspace-App für iOS sowohl erhöhte Sicherheit als auch verbesserte Benutzerfreundlichkeit.

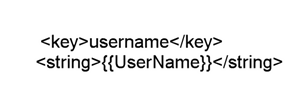

Sie können dieses Feature über UEM mit den folgenden Einstellungen konfigurieren:

Hinweis

In diesem Beispiel wird zur Demonstration Microsoft Intune als UEM-Lösung verwendet. Die Schritte und die Benutzeroberfläche können je nach UEM-Anbieter unterschiedlich sein.

- Melden Sie sich bei Ihrem UEM-Anbieter an.

- Fügen Sie die Citrix Workspace-App zur Verwaltung zu Ihrem UEM-Anbieter hinzu. Laden Sie sie über das UEM-Portal hoch oder verknüpfen Sie sie mit dem App Store.

- Erstellen Sie eine App-Konfigurationsrichtlinie für Ihre App.

- Fügen Sie der XML-Eigenschaftsliste ein Schlüssel- und Wertepaar hinzu und geben Sie die folgenden Werte ein:

-

Schlüssel:

Benutzername -

Werttyp:

Zeichenfolge - Wert: Nutzlastvariable, die im Microsoft Intune-Portal dokumentiert ist.

-

Schlüssel:

Microsoft Intune:

Weitere Informationen finden Sie unter – iOS- und iPadOS-Geräteeinstellungen zur Verwendung gängiger iOS-/iPadOS-Features in Intune.

JAMF:

<key>username</key>

<string>$USERNAME</string>

<!--NeedCopy-->

Weitere Informationen finden Sie unter - Nutzlastpariablen für Konfigurationsprofile.

Einschränkung:

Das System unterstützt nur die native Anmeldeseite. Bei der webbasierten Anmeldung wird das Vorabfüllen des Benutzernamens nicht unterstützt.

Schnelle Smartcard

Ab Version 24.12.0 führt die Citrix Workspace-App für iOS Smartcarderweiterungen für eine verbesserte Authentifizierungsleistung und Benutzerfreundlichkeit ein. Dieses Update bringt erhebliche Verbesserungen bei der Smartcardunterstützung und sorgt für ein reibungsloseres und effizienteres Benutzererlebnis. Durch die Integration der Unterstützung gleichzeitiger Protokolle und eines schnellen Smartcardprotokolls können Benutzer eine schnellere Authentifizierung und nahtlose Nutzung von Smartcard-Lesegeräten erwarten. Die schnelle Smartcard ist mit der CNG-API (Crypto Next Generation) auf dem Windows-Desktop kompatibel.

Hinweis

Wenden Sie sich an den Citrix Helpdesk, um dieses Feature zu aktivieren.

Einschränkungen:

- Gleichzeitigkeit wird in der Citrix Workspace-App für iOS nicht vollständig unterstützt.

- Plug and Play wird nicht unterstützt.

Citrix-Zugriff mit der Citrix Workspace-App erzwingen

Ab Version 24.12.0 können Administratoren Benutzern auf iOS-Geräten vorschreiben, ausschließlich über die native App auf Citrix Workspace zuzugreifen. Wenn dieses Feature aktiviert ist, werden Benutzer, die versuchen, auf die Store-URL und Browser von Drittanbietern zuzugreifen, automatisch zur Citrix Workspace-App umgeleitet. Dadurch wird sichergestellt, dass sie alle Funktionen der nativen App nutzen und ein nahtloses Benutzererlebnis genießen können. Darüber hinaus bietet dieses Feature Administratoren eine bessere Kontrolle über die Benutzerumgebung und verbessert die Sicherheit, indem der Authentifizierungsprozess innerhalb der nativen App bleibt und das Herunterladen von ICA-Dateien überflüssig wird.

Administratoren können dieses Feature über ihr Citrix Cloud-Konto aktivieren. Dieses Feature wird derzeit nur für Cloud-Stores unterstützt. Weitere Informationen finden Sie unter Endbenutzer verpflichten, sich zu authentifizieren und über die native App auf Apps und Desktops zuzugreifen.

Aufforderung zur Aktivierung der Biometrie überspringen

Bisher wurden Endbenutzer aufgefordert, zu wählen, ob sie biometrische Touch ID oder Face ID für die Authentifizierung in der Citrix Workspace-App verwenden wollten. Ab Version 24.9.0 können Administratoren diese Aufforderung nun überspringen, wodurch der Anmeldevorgang für Benutzer optimiert wird.

Wenn Biometrie aktiviert ist, werden Benutzerpasswörter sicher im Schlüsselbund gespeichert und durch biometrische Authentifizierung geschützt. Nach Ablauf des Authentifizierungstokens werden Benutzer automatisch zur biometrischen Überprüfung aufgefordert. Wenn Biometrie auf dem Gerät nicht konfiguriert ist, müssen Benutzer ihre Anmeldeinformationen manuell eingeben, sobald das Token abläuft.

Dieses Feature wird derzeit nur für lokale Stores unterstützt, die die Lightweight Directory Access Protocol-(LDAP)-Authentifizierung verwenden.

Konfiguration

Die folgenden Methoden können verwendet werden, um die biometrische Authentifizierung zu aktivieren:

- Mobilgeräteverwaltung (MDM)

- Global App Configuration Service (GACS)

Um die biometrische Authentifizierung über MDM zu aktivieren, müssen Administratoren die folgende Einstellung verwenden:

- Schlüssel:

settings_skip_consent_for_biometric_protected_password_saving - Wert:

true/false -

Standardwert:

false– Wenn auf

truegesetzt, wird die biometrische Wiederanmeldung automatisch für Endbenutzer angewendet, ohne dass ihnen die Möglichkeit gegeben wird, sie auszuwählen oder abzulehnen.– Wenn auf

falsegesetzt, ist das biometrische Feature zur erneuten Anmeldung optional und Benutzer können wählen, ob sie es akzeptieren oder ablehnen möchten.

Um die biometrische Authentifizierung über GACS zu aktivieren, müssen Administratoren die folgenden Schritte ausführen:

- Navigieren Sie zu Workspace Configuration > App Configuration > Configure in Citrix Cloud.

- Wählen Sie unter Citrix Workspace-App Security and Authenticationaus.

- Aktivieren Sie unter Authentifizierung die Option Verwendung der biometrischen Eingabeaufforderung überspringen.

Weitere Informationen finden Sie unter Unterstützung für die Konfiguration der Citrix Workspace-App-Einstellungen über UEM.

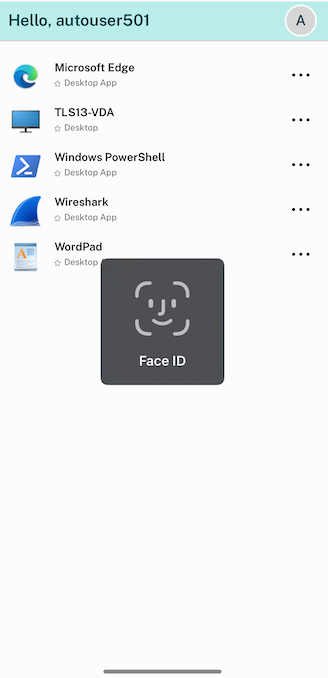

Unterstützung der Durchsetzung der biometrischen Authentifizierung für den Zugriff auf die Citrix Workspace-App

Administratoren können jetzt die biometrische Authentifizierung eines Geräts erzwingen, damit die Benutzer auf die Citrix Workspace-App zugreifen können. Wenn Sie mit diesem Feature die Citrix Workspace-App öffnen, nachdem Sie sie geschlossen haben, oder sie nach dem Minimieren in den Vordergrund rücken, wird eine Aufforderung zur Face ID- oder Touch ID-Überprüfung angezeigt, um die Sperre zu entsperren und sich anzumelden. Wenn das Gerät keine biometrische Authentifizierung unterstützt, wird die Kennwort- oder Passcode-Authentifizierungsmethode für den Zugriff auf die App verwendet. Wenn der Passcode auf dem Gerät nicht aktiviert ist, wird das Konto abgemeldet, sodass sich der Benutzer erneut anmelden muss, um auf die Citrix Workspace-Anwendung zuzugreifen.

Administratoren können dieses Feature mit der Unified Endpoint Management-Lösung mit den folgenden Schlüssel-Wert-Paaren konfigurieren:

- Schlüssel: verify_biometric_on_app_foreground_transition

- Werttyp:: boolesch

-

Wert: “true” oder “false”

- Wenn der Wert auf true gesetzt ist, ist eine biometrische Authentifizierung erforderlich, damit Endbenutzer auf die Citrix Workspace-App zugreifen können.

- Wenn der Wert auf false gesetzt ist, wird die biometrische Authentifizierung für den Zugriff auf die Citrix Workspace-App nicht erzwungen. Benutzer haben die Möglichkeit, die biometrische Authentifizierung zu deaktivieren.

Unterstützung der Authentifizierung mit FIDO2 beim Verbinden mit On-Premises-Stores

Ab der Version 24.7.0 können sich Benutzer bei der Citrix Workspace App für iOS mit FIDO2-basierter kennwortloser Authentifizierung authentifizieren, wenn sie sich mit einem On-Premises-Store verbinden. FIDO2 bietet eine nahtlose Authentifizierungsmethode, mit der Unternehmensmitarbeiter auf die Citrix Workspace-App für iOS zugreifen können, ohne den Benutzernamen oder das Kennwort eingeben zu müssen. Dieses Feature unterstützt sowohl Roaming (nur USB) als auch Plattformauthentifikatoren (PIN-Code, Touch ID und nur Face ID).

Sie können dieses Feature mit dem Global App Configuration Service und Unified Endpoint Management konfigurieren.

Hinweis

Dieses Feature wird nur im Systembrowser unterstützt.

Global App Configuration Service verwenden

Gehen Sie wie folgt vor, um die Konfiguration mit dem Global App Configuration Service durchzuführen:

- Melden Sie sich mit Ihren Anmeldeinformationen bei Citrix Cloud an.

- Navigieren Sie zu Workspacekonfiguration > App-Konfiguration.

- Wählen Sie auf der Seite App-Konfiguration den Store aus und tippen Sie dann auf Konfigurieren.

- Navigieren Sie auf der Seite Workspace-URL zu Sicherheit und Authentifizierung > Authentifizierung.

-

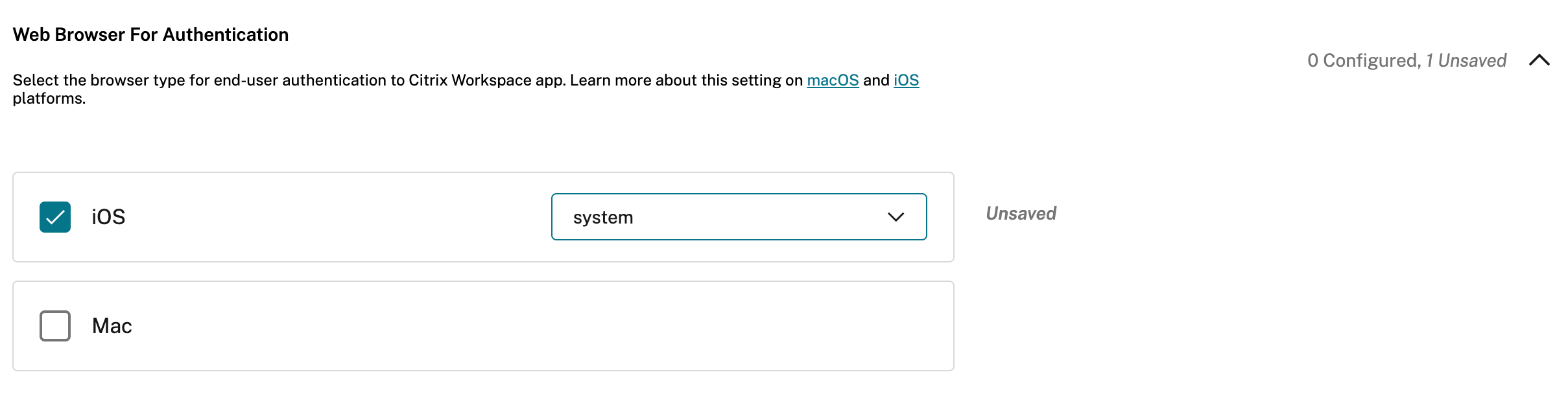

Wählen Sie unter Webbrowser für die Authentifizierung iOS aus und dann System aus dem Dropdownmenü.

- Tippe auf Entwürfe veröffentlichen, um die Einstellungen für den ausgewählten Store zu veröffentlichen.

Weitere Informationen zum Global App Configuration Service finden Sie unter Einstellungen für lokale Stores konfigurieren in der Dokumentation zum Global App Configuration Service.

Unified Endpoint Management-Lösungen verwenden

Führen Sie die folgenden Schritte aus, um die Konfiguration mit Unified Endpoint Management durchzuführen:

- Melden Sie sich bei Ihrem UEM-Anbieter an.

- Fügen Sie die Citrix Workspace-App hinzu, die Sie über Ihren UEM-Anbieter verwalten möchten. Sie können die App über das Portal Ihres UEM-Anbieters hochladen, um die Verwaltung durch Ihren UEM-Anbieter zu ermöglichen. Alternativ können Sie einen Link zur App im App-Store einrichten.

- Erstellen Sie eine App-Konfigurationsrichtlinie für Ihre App.

- Fügen Sie der XML-Eigenschaftsliste das Schlüssel- und Wertepaar hinzu und geben Sie die folgenden Werte ein:

<dict>

<key>category</key>

<string>authentication</string>

<key>userOverride</key>

<false/>

<key>settings</key>

<array>

<dict>

<key>name</key>

<string>settings_auth_web_browser</string>

<key>value</key>

<string>system</string>

</dict>

</array>

</dict>

<!--NeedCopy-->

Weitere Informationen finden Sie unter Workspace-App mit Unified Endpoint Management-Lösungen konfigurieren.

Clientzertifikatauthentifizierung

Wichtig!

- Bei Verwendung von StoreFront unterstützt die Citrix Workspace-App Folgendes:

- Citrix Access Gateway Enterprise Edition Version 9.3

- NetScaler Gateway Version 10.x bis Version 11.0

- Citrix Gateway Version 11.1 und höher > - Die Citrix Workspace-App für iOS unterstützt die Authentifizierung mit Clientzertifikaten. > - Nur Access Gateway Enterprise Edition 9.x und 10.x (und spätere Versionen) unterstützen die Client-Zertifikatsauthentifizierung. > - Die Double-Source-Authentifizierungstypen müssen CERT und LDAP sein. > - Die Citrix Workspace-App unterstützt auch die optionale Authentifizierung mit Client-Zertifikaten. > - Nur P12-formatierte Zertifikate werden unterstützt.

Benutzer, die sich an einem virtuellen Citrix Gateway-Server anmelden, können auch anhand der Attribute des Clientzertifikats authentifiziert werden, das dem virtuellen Server präsentiert wird. Die Clientzertifikatauthentifizierung kann zusammen mit einem anderen Authentifizierungstyp, LDAP, verwendet werden, um eine Zweiquellenauthentifizierung bereitzustellen.

Mit folgendem Verfahren können Administratoren Endbenutzer auf der Basis der Clientzertifikatattribute authentifizieren:

- Die Clientauthentifizierung ist auf dem virtuellen Server aktiviert.

- Der virtuelle Server fordert ein Clientzertifikat an.

- Ein Stammzertifikat wird an den virtuellen Server von Citrix Gateway gebunden.

Wenn Benutzer sich am virtuellen Citrix Gateway-Server anmelden, können sie nach der Authentifizierung den Benutzernamen und die Domäne aus dem Feld SubjectAltName:OtherName:MicrosoftUniversalPrincipalName des Zertifikats extrahieren. Es hat das Format username @domain.

Die Authentifizierung ist abgeschlossen, wenn der Benutzer den Benutzernamen und die Domäne extrahiert und die benötigten Informationen (beispielsweise ein Kennwort) eingibt. Wenn der Benutzer kein gültiges Zertifikat und keine gültigen Anmeldeinformationen bereitstellt oder wenn der Benutzername bzw. die Domäne nicht extrahiert werden kann, schlägt die Authentifizierung fehl.

Sie können Benutzer anhand des Clientzertifikats authentifizieren, indem Sie für den Standardauthentifizierungstyp die Verwendung des Clientzertifikats angeben. Sie können auch eine Zertifikataktion erstellen, mit der Sie definieren, was während der Authentifizierung basierend auf einem Client-SSL-Zertifikat geschehen soll.

Konfigurieren der XenApp-Farm

Erstellen Sie in der Citrix Virtual Apps-Konsole oder Webinterface-Konsole eine XenApp-Farm für mobile Geräte. Die verwendete Konsole hängt davon ab, welche Version von Citrix Virtual Apps installiert ist.

Die Citrix Workspace-App verwendet eine XenApp-Farm, um Informationen über die Anwendungen abzurufen, für die ein Benutzer Rechte besitzt. Diese Informationen werden für die Apps freigegeben, die auf dem Gerät ausgeführt werden. Dieses Verfahren ähnelt der Verwendung des Webinterface für traditionelle SSL-basierte Citrix Virtual Apps-Verbindungen, für die das Citrix Gateway konfiguriert werden kann.

Konfigurieren Sie die XenApp-Farm für die Citrix Workspace-App für Mobilgeräte, um Citrix Gateway-Verbindungen zu ermöglichen:

- Wählen Sie in der XenApp-Farm Manage Secure Client Access > Secure Client Access settings bearbeiten.

- Ändern Sie die Zugriffsmethode in Gateway Direct.

- Geben Sie den FQDN des Citrix Gateway-Geräts ein.

- Geben Sie die Secure Ticket Authority (STA)-Informationen ein.

Konfigurieren des Citrix Gateway-Geräts

Für die Clientzertifikatauthentifizierung konfigurieren Sie das Citrix Gateway mit zweistufiger Authentifizierung und den Authentifizierungsrichtlinien Cert und LDAP. Konfigurieren des Citrix Gateway-Geräts:

-

Erstellen Sie eine Sitzungsrichtlinie auf Citrix Gateway, um eingehende Citrix Virtual Apps-Verbindungen von der Citrix Workspace-App zuzulassen. Geben Sie den Speicherort Ihrer neu erstellten XenApp-Farm an.

-

Erstellen Sie eine Sitzungsrichtlinie, um festzustellen, dass die Verbindung von der Citrix Workspace-App stammt. Konfigurieren Sie bei der Erstellung der Sitzungsrichtlinie den folgenden Ausdruck und wählen Sie Match All Expressions als Operator aus:

REQ.HTTP.HEADER User-Agent CONTAINS CitrixWorkspace -

Stellen Sie in der zugeordneten Profilkonfiguration für die Sitzungsrichtlinie auf der Registerkarte Security den Eintrag Default Authorization auf Allow.

Wenn die Einstellung auf der Registerkarte Published Applications keine globale Einstellung ist (das Kontrollkästchen “Override Global” ist aktiviert), muss das Feld ICA-Proxy auf ON eingestellt sein.

Geben Sie im Webinterface im Feld Adresse die URL einschließlich config.xml für die XenApp-Farm ein, die die Gerätebenutzer verwenden, zum Beispiel:

- /XenAppServerName/Citrix/PNAgent/config.xml oder

- /XenAppServerName/CustomPath/config.xml.

-

Binden Sie die Sitzungsrichtlinie an den virtuellen Server.

-

Erstellen Sie Authentifizierungsrichtlinien für Cert und LDAP.

-

Binden Sie die Authentifizierungsrichtlinien an den virtuellen Server.

-

Konfigurieren Sie den virtuellen Server, Clientzertifikate im TLS-Handshake anzufordern. Navigieren Sie dazu zu Zertifikat > öfnen Sie SSL-Parameter > Clientauthentifizierung > und setzen Sie Clientzertifikat auf Verpflichtend.

Wichtig!

- Es muss beachtet werden, ob das Serverzertifikat, das auf dem Citrix Gateway verwendet wird, Teil einer Zertifikatskette ist. Wenn es sich beispielsweise um ein Zwischenzertifikat handelt, installieren Sie die Zertifikate auf dem Citrix Gateway. Weitere Informationen zur Installation von Zertifikaten finden Sie in der Citrix Gateway-Dokumentation.

- Der Benutzer muss das Zertifikat manuell importieren, wenn das Clientzertifikat auf ‘verpflichtend’ gesetzt ist. Erst dann kann die Authentifizierung durchgeführt werden.

-

Konfigurieren des Mobilgeräts

Wenn die Clientzertifikatauthentifizierung in Citrix Gateway aktiviert ist, werden Benutzer basierend auf bestimmten Attributen des Clientzertifikats authentifiziert. Nach der Authentifizierung können Sie den Benutzernamen und die Domäne aus dem Zertifikat extrahieren. Sie können für jeden Benutzer spezielle Richtlinien anwenden.

- Öffnen Sie in der Citrix Workspace-App das Konto und geben Sie im Feld “Server” den entsprechenden FQDN des Citrix Gateway-Servers ein. Zum Beispiel “GatewayClientCertificateServer.organization.com”. Die Citrix Workspace-App erkennt automatisch, dass das Clientzertifikat benötigt wird.

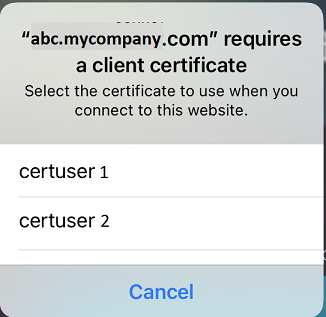

- Benutzer können entweder ein neues Zertifikat installieren oder eines aus der Liste der bereits installierten Zertifikate auswählen. Für die iOS-Clientzertifikatauthentifizierung erfolgen Download und Installation des Zertifikats nur von der Citrix Workspace-App.

- Nachdem Sie ein gültiges Zertifikat ausgewählt haben, sind die Felder für Benutzernamen und Domäne im Anmeldebildschirm mit dem Benutzernamen aus dem Zertifikat vorausgefüllt. Ein Endbenutzer kann andere Details eingeben, einschließlich des Kennworts.

- Wenn die Clientzertifikatauthentifizierung optional ist, können Benutzer die Zertifikatauswahl überspringen, wenn sie auf der Zertifikatseite auf “Back” klicken. In diesem Fall stellt die Citrix Workspace-App die Verbindung her und zeigt dem Benutzer einen Anmeldebildschirm.

- Nachdem Benutzer die Erstanmeldung abgeschlossen haben, können sie Anwendungen ohne erneute Angabe des Zertifikats starten. Die Citrix Workspace-App speichert das Zertifikat für das Konto und verwendet es automatisch für weitere Anmeldungen.

Unterstützung eines Wechsels des Webbrowsers für die Authentifizierung

Ab Version 23.2.0 können Administratoren jetzt auf iOS- oder iPad-Geräten den für den Authentifizierungsprozess verwendeten Browser vom eingebetteten Browser zum Systembrowser wechseln, wenn eine erweiterte Authentifizierungsrichtlinie für das on-premises Citrix Gateway und StoreFront-Bereitstellung konfiguriert ist.

Rewrite-Richtlinie für den Authentifizierungsprozess konfigurieren

Administratoren können den für die Authentifizierung verwendeten Browser ändern und vom eingebetteten Browser auf den Systembrowser wechseln. Dies ist nur möglich, wenn eine erweiterte Authentifizierungsrichtlinie auf der On-Premises-Bereitstellung von Citrix Gateway- und StoreFront konfiguriert ist. Um eine erweiterte Authentifizierungsrichtlinie zu konfigurieren, konfigurieren Sie die NetScaler Rewrite-Richtlinie mithilfe der NetScaler-Befehlszeile:

enable ns feature REWRITEadd rewrite action insert_auth_browser_type_hdr_act insert_http_header X-Auth-WebBrowser "\"System\""add rewrite policy insert_auth_browser_type_hdr_pol "HTTP.REQ.URL.EQ(\"/cgi/authenticate\")" insert_auth_browser_type_hdr_actbind vpn vserver <VPN-vserver-Name> -policy insert_auth_browser_type_hdr_pol -priority 10 -gotoPriorityExpression END -type AAA_RESPONSE

Durch einen Wechsel auf den Systembrowser werden u. a. die folgenden Zusatzfunktionen bereitgestellt:

- Bessere Nutzung der zertifikatbasierten Authentifizierung.

- Verwendbarkeit des vorhandenen Benutzerzertifikats aus dem Geräteschlüsselspeicher zur Authentifizierung.

- Unterstützung für einige Authentifikatoren von Drittanbietern wie SITHS eID.

Der eingebettete Browser wird als Standardbrowser für die Authentifizierung verwendet, wenn der Administrator die Rewrite-Richtlinie nicht konfiguriert hat.

In dieser Tabelle sind die Browser aufgeführt, die, basierend auf der Konfiguration auf dem NetScaler Gateway und im Global App Config Service, für die Authentifizierung verwendet werden:

| NetScaler Gateway | Global App Configuration Service | Zur Authentifizierung verwendeter Browser |

|---|---|---|

| System | System | System |

| System | Eingebettet | System |

| Eingebettet | System | System |

| Eingebettet | Eingebettet | Eingebettet |

| Keine Konfiguration | System | System |

| Keine Konfiguration | Eingebettet | Eingebettet |

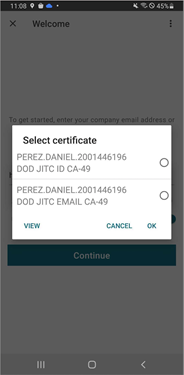

Unterstützung der zertifikatsbasierten Authentifizierung für On-Premises-Stores

Endbenutzer können jetzt die zertifikatbasierte Authentifizierung nutzen, bei der die Zertifikate im Geräte-Schlüsselbund gespeichert werden. Während der Anmeldung erkennt die Citrix Workspace-App die Liste der Zertifikate auf Ihrem Gerät, und Sie können ein Zertifikat für die Authentifizierung auswählen.

Wichtig!

Nachdem Sie das Zertifikat ausgewählt haben, bleibt die Auswahl für den nächsten Start der Citrix Workspace-App bestehen. Um ein anderes Zertifikat auszuwählen, können Sie in den iOS-Geräteeinstellungen “Reset Safari” auswählen oder die Citrix Workspace-App neu installieren.

Hinweis

Dieses Feature unterstützt On-Premises-Bereitstellungen.

Schrittfolge zum Konfigurieren:

- Navigieren Sie zur URL der Global App Configuration Service Settings API und geben Sie die Cloudstore-URL ein. Zum Beispiel

https://discovery.cem.cloud.us/ads/root/url/<hash coded store URL>/product/workspace/os/ios. - Navigieren Sie zu API Exploration > SettingsController > postDiscoveryApiUsingPOST > und klicken Sie auf POST.

- Klicken Sie auf INVOKE API.

-

Geben Sie die Nutzlastdaten ein und laden Sie sie hoch. Wählen Sie einen der folgenden Werte aus:

- “Embedded”: Sie können WKWebView verwenden. Diese Option ist standardmäßig eingestellt.

- “system”: Sie können den Safari View-Controller verwenden.

Zum Beispiel:

"category": "Authentication", "userOverride": false, "settings": [ { "name": "Web Browser to use for Authentication", "value": "*Embedded*/*System*" }, <!--NeedCopy-->Auf iOS- oder iPad-Geräten können Administratoren den für den Authentifizierungsprozess verwendeten Browser wechseln. Sie können vom eingebetteten Browser zum Systembrowser wechseln, wenn eine erweiterte Authentifizierungsrichtlinie auf der On-Premises-Bereitstellung von Citrix Gateway und StoreFront konfiguriert ist. Weitere Informationen finden Sie unter Rewrite-Richtlinie für den Authentifizierungsprozess konfigurieren.

- Klicken Sie auf EXECUTE, um den Dienst per Push zu übermitteln.

Smartcards

Die Citrix Workspace-App unterstützt SITHS-Smartcards, jedoch nur für Verbindungen innerhalb von Sitzungen.

Wenn Sie FIPS Citrix Gateway-Geräte verwenden, sollten Sie die Systeme so konfigurieren, dass SSL-Neuaushandlungen abgelehnt werden. Weitere Informationen finden Sie im Knowledge Center-Artikel CTX123680.

Die folgenden Produkte und Konfigurationen werden unterstützt:

- Unterstützte Smartcardleser:

- Precise Biometrics Tactivo für iPad Mini Firmwareversion 3.8.0

- Precise Biometrics Tactivo für iPad (4. Generation) und Tactivo für iPad (3. Generation) und iPad 2 Firmwareversion 3.8.0

- BaiMobile® 301MP und 301MP-L Smartcardleser

- Thursby PKard USB-Lesegerät

- Feitian iR301 USB-Lesegerät

- CCID-konforme Lesegeräte vom Typ C

- Twocanoes Smart Card Utility-Lesegerät

- Unterstützte VDA-Smartcard-Middleware

- ActiveIdentity

- Unterstützte Smartcards:

- PIV-Karten

- Common Access Card (CAC)

- Unterstützte Konfigurationen:

- Smartcardauthentifizierung bei Citrix Gateway mit StoreFront 2.x und XenDesktop 7.x und höher oder XenApp 6.5 und höher

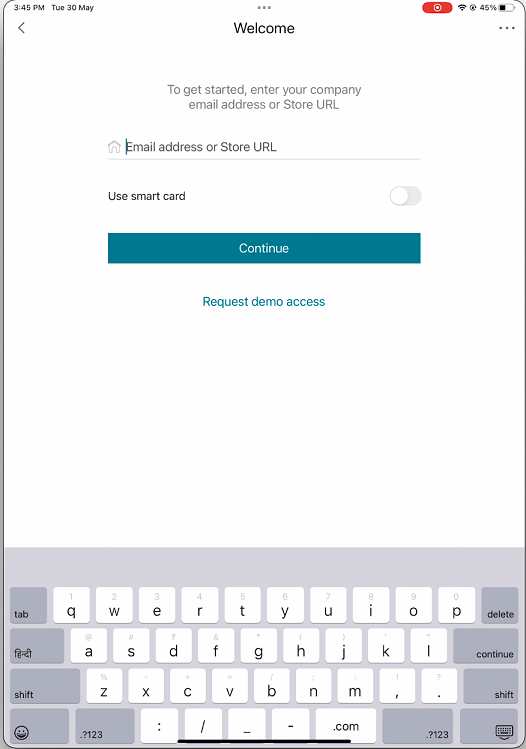

Konfigurieren der Citrix Workspace-App für den App-Zugriff

-

Wenn Sie die Citrix Workspace-App so konfigurieren möchten, dass sie beim Erstellen eines Kontos automatisch auf Apps zugreift, geben Sie im Feld “Adresse” die entsprechende URL des Stores ein. Beispiel:

- StoreFront.organization.com

- netscalervserver.organization.com

-

Wählen Sie die Option Smartcard verwenden, wenn Sie die Authentifizierung mit Smartcard durchführen.

Hinweis

Anmeldungen am Store sind für etwa eine Stunde gültig. Anschließend müssen Benutzer sich neu anmelden, um die Darstellung zu aktualisieren oder andere Anwendungen zu starten.

Unterstützung für generische Lesegeräte vom Typ C

Ab der Version 23.12.0 unterstützt Citrix Workspace-App für iOS Typ-C-CCID-konforme Lesegeräte für die Smartcardauthentifizierung. Bisher wurden nur Lightning-Port-konforme Lesegeräte unterstützt. Die Integration von Typ-C-Smartcardleser in die Citrix Workspace-App bietet zwei Vorteile: Benutzer können sich über die Citrix Workspace-App authentifizieren und die Smartcard nahtlos in ihren virtuellen Desktopsitzungen verwenden.

Unterstützung für das Twocanoes Smart Card Utility-Lesegerät

Ab Version 24.3.5 unterstützt die Citrix Workspace-App für iOS die Twocanoes Smart Card Utility-Lesegeräte. Weitere Informationen zu unterstützten Smartcardlesern finden Sie unter Smartcards.

Hinweis

Das USB-C-Lesegerät für die Twocanoes Smart Card Utility wird sowohl für die Anmeldung in der Citrix Workspace-App als auch für die Anmeldung in virtuellen Sitzungen unterstützt. Das Bluetooth-Lesegerät von Twocanoes Smart Card Utility wird jedoch nur für die Anmeldung in der Citrix Workspace-App und nicht für die Anmeldung in virtuellen Sitzungen unterstützt.

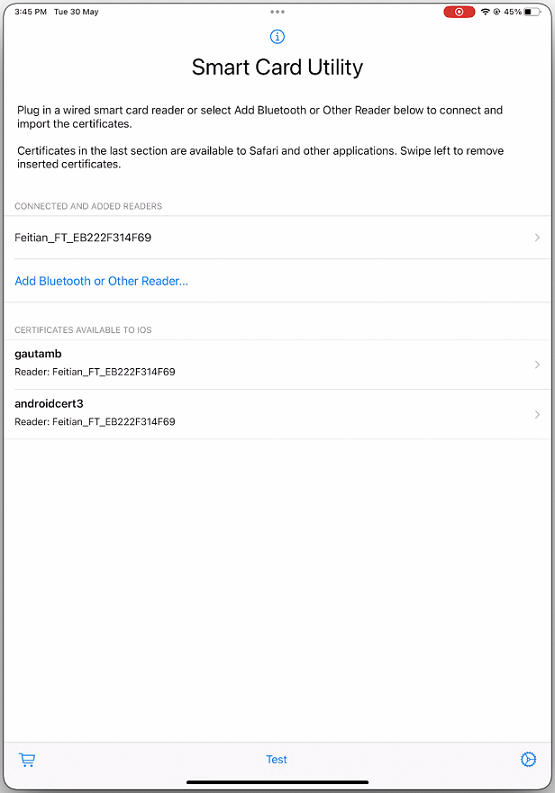

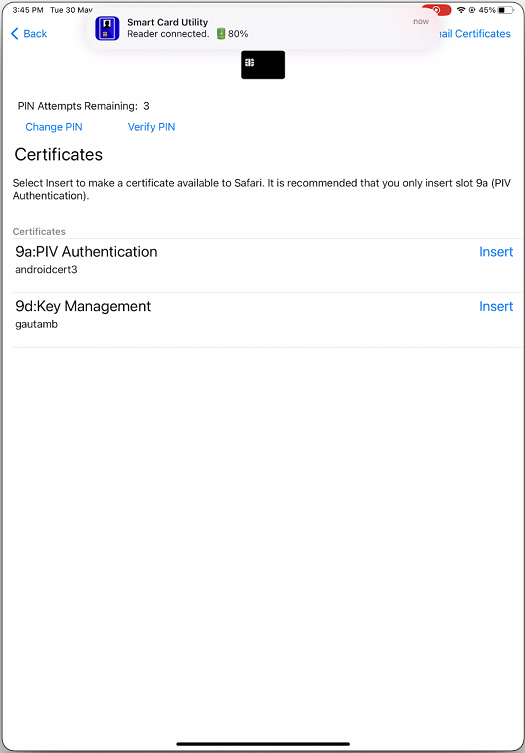

Gehen Sie wie folgt vor, um das Bluetooth-Lesegerät von Twocanoes Smart Card Utility zu konfigurieren:

- Laden Sie die Smart Card Utility-App aus dem App Store herunter und installieren Sie sie. Weitere Informationen finden Sie in der Twocanoes-Knowledge Base unter Smart Card Utility Bluetooth Reader Quick Start.

- Vergewissern Sie sich, dass Bluetooth auf Ihrem Gerät eingeschaltet ist und die Smartcard in das Lesegerät eingesteckt ist.

-

Öffnen Sie die Smart Card Utility-App.

- Wenn Sie das Bluetooth-Lesegerät verwenden, tippen Sie auf Add Bluetooth or Other Reader… und wählen Sie Ihr Lesegerät aus, mit dem Sie eine Verbindung herstellen möchten.

Hinweis

Wenn das Lesegerät mit Pin-Pairing aktiviert ist, müssen Sie die PIN eingeben, sobald Sie dazu aufgefordert werden. Die PIN befindet sich auf der Rückseite des Lesegeräts.

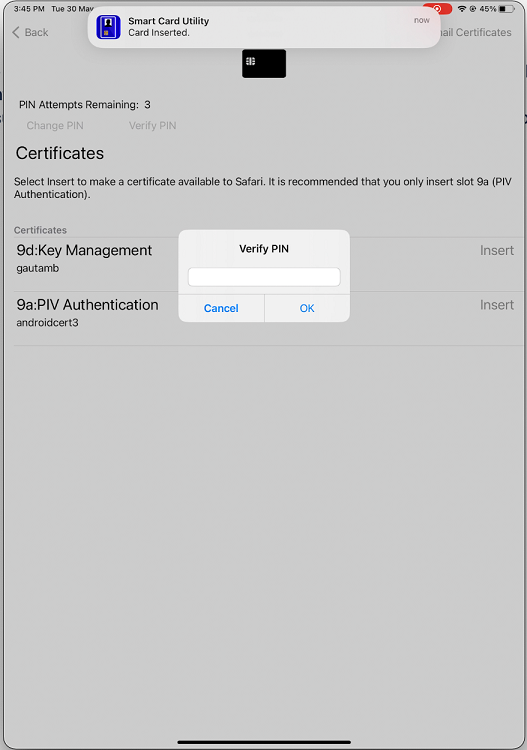

- Tippen Sie auf dem erforderlichen Zertifikat auf Insert, um es in die Schlüsselbundoberfläche zu kopieren.

Hinweis

Die Smart Card Utility-App hat eine von Apple bereitgestellte Cryptokit-Erweiterung implementiert, um Zertifikate in Form von Tokens in die Schlüsselbundschnittstelle zu schreiben. Weitere Informationen finden Sie in der Apple-Entwicklerdokumentation unter Configuring Smart Card Authentication .

- Vergewissern Sie sich, dass das Lesegerät mit dem Gerät verbunden bleibt.

-

Öffnen Sie die Citrix Workspace-App und geben Sie die Store-URL ein, die mit Smartcard-Authentifizierung konfiguriert ist.

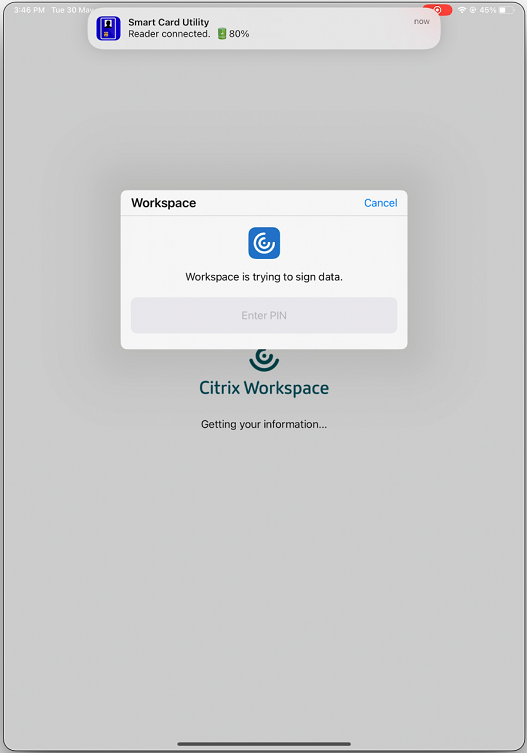

-

Wählen Sie auf dem Bildschirm “Zertifikate” das erforderliche Zertifikat aus und geben Sie die Smartcard-PIN ein, die Sie von Ihrem IT-Administrator für die Anmeldung erhalten haben.

-

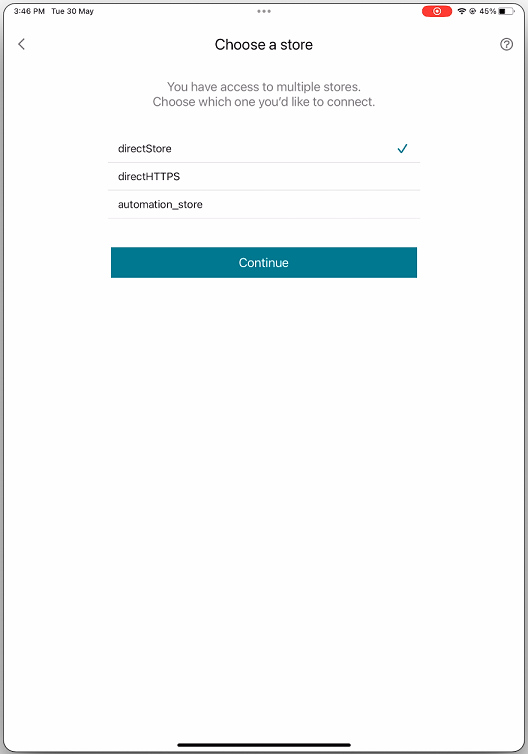

Wenn Sie Zugriff auf mehrere Stores haben, wählen Sie den gewünschten Store aus und tippen Sie auf Weiter.

- Nach erfolgreicher Authentifizierung werden Sie bei der Citrix Workspace-App angemeldet.

YubiKey-Unterstützung für Smartcardauthentifizierung

Ab der Version 23.12.0 können Sie die Smartcard-Authentifizierung mit YubiKey durchführen. Dieses Feature bietet eine Einzelgeräteauthentifizierung für die Citrix Workspace-App sowie für die virtuellen Sitzungen und veröffentlichten Apps in der VDA-Sitzung. Damit wird der Anschluss von Smartcardlesern oder anderen externen Authentifikatoren überflüssig. Für Endbenutzer ist dies benutzerfreundlicher, weil YubiKey eine Vielzahl von Protokollen wie OTP, FIDO usw. unterstützt.

Zum Anmelden bei der Citrix Workspace-App müssen Endbenutzer den YubiKey in ihr iPhone oder iPad stecken, den Smartcardschalter einschalten und ihre Store-URL angeben.

Hinweis

Dieses Feature unterstützt nur direkte Verbindungen zur Citrix Workspace-App in StoreFront-Bereitstellungen und keine Verbindungen über Citrix Gateway. Die YubiKey-Unterstützung für die Smartcard-Authentifizierung über Citrix Gateway wird in der zukünftigen Version verfügbar sein. Die Citrix Workspace-App für iOS unterstützt nur die YubiKey 5-Serie. Weitere Informationen zu YubiKey finden Sie in der Dokumentation zur YubiKey 5-Serie.

Unterstützung für mehrere Zertifikate bei der Smartcardauthentifizierung

Bisher zeigte die Citrix Workspace-App für iOS das Zertifikat an, das auf dem ersten Steckplatz der verbundenen Smartcard verfügbar war.

Ab Version 24.1.0 zeigt die Citrix Workspace-App für iOS alle auf der Smartcard verfügbaren Zertifikate an. Mit dieser Funktion können Sie das erforderliche Zertifikat auswählen, während Sie sich über die Smartcard-Authentifizierung authentifizieren.

Alle auf der Smartcard verfügbaren Zertifikate anzeigen

Ab der Version 23.7.5 werden in Citrix Workspace-App für iOS werden die auf der Smartcard verfügbaren Zertifikate angezeigt und Sie können das Zertifikat für die smartcardbasierte Authentifizierung auswählen. Das erforderliche Zertifikat kann auf der Seite Zertifikat auswählen ausgewählt werden, sobald der Smartcardschalter aktiviert wurde.

RSA SecurID-Authentifizierung

Die Citrix Workspace-App unterstützt die RSA SecurID-Authentifizierung für Konfigurationen mit Secure Web Gateway. Die Konfigurationen erfolgen über das Webinterface und gelten für alle Citrix Gateway-Konfigurationen.

Für den Softwaretoken auf der Citrix Workspace-App für iOS benötigtes URL-Schema: Der RSA SecurID-Softwaretoken, der von der Citrix Workspace-App verwendet wird, registriert nur das URL-Schema com.citrix.securid.

Wenn Endbenutzer die Citrix Workspace-App und die RSA SecurID-Anwendung auf dem iOS-Gerät installiert haben, müssen Benutzer das URL-Schema com.citrix.securid auswählen, um den RSA SecurID-Softwareauthentifikator (Softwaretoken) in der Citrix Workspace-App auf den Geräten zu installieren.

Importieren eines RSA SecurID-Softwaretokens

Um einen RSA-Softwaretoken mit der Citrix Workspace-App zu verwenden, müssen Sie als Administrator sicherstellen, dass Endbenutzer folgende Vorgaben befolgen:

- die Richtlinie für die PIN-Länge

- die Art der PIN (nur numerisch und alphanumerisch)

- die Beschränkungen bei der Wiederverwendung von PINs

Nachdem der Endbenutzer erfolgreich am RSA-Server authentifiziert wurde, muss er die PIN nur einmal einrichten. Nach der Überprüfung der PIN wird der Endbenutzer auch am StoreFront-Server authentifiziert. Nach Abschluss der gesamten Überprüfung zeigt die Workspace-App verfügbare veröffentlichte Anwendungen und Desktops an.

Verwenden eines RSA-Softwaretokens

-

Importieren Sie den RSA-Softwaretoken, den Ihre Organisation bereitgestellt hat.

-

Wählen Sie in der E-Mail mit der angehängten SecurID-Datei In Workspace öffnen als Importzielort aus. Nach dem Import des Softwaretokens wird die Citrix Workspace-App automatisch geöffnet.

-

Falls Ihre Organisation ein Kennwort für den Abschluss des Imports bereitgestellt hat, geben Sie das bereitgestellte Kennwort ein und klicken Sie auf OK. Nach dem Klicken auf OK gibt eine Meldung den erfolgreichen Import des Tokens an.

-

Schließen Sie die Importmeldung und tippen Sie in der Citrix Workspace-App auf Konto hinzufügen.

-

Geben Sie die URL des von der Organisation bereitgestellten Stores ein und klicken Sie auf Weiter.

-

Geben Sie auf dem Anmeldebildschirm Ihre Anmeldeinformationen ein: Benutzername, Kennwort und Domäne. Geben Sie im Feld “PIN” 0000 ein, wenn Ihnen keine andere Standard-PIN bereitgestellt wurde. Die PIN 0000 ist ein RSA-Standard; Ihre Organisation hat sie ggf. geändert, um eigene Sicherheitsrichtlinien einzuhalten.

-

Klicken Sie oben links auf Anmelden. Sie werden aufgefordert, eine PIN zu erstellen.

- Geben Sie eine PIN mit 4 bis 8 Stellen ein und klicken Sie auf OK. Sie werden aufgefordert, Ihre neue PIN zu verifizieren.

- Geben Sie Ihre PIN erneut ein und klicken Sie auf OK. Sie können jetzt auf Ihre Apps und Desktops zugreifen.

Nächster Tokencode

Die Citrix Workspace-App unterstützt “Nächster Tokencode”, wenn Sie Citrix Gateway mit RSA SecurID-Authentifizierung konfigurieren. Wenn Sie das Kennwort dreimal falsch eingeben, wird im Citrix Gateway-Plug-in eine Fehlermeldung angezeigt. Warten Sie auf den nächsten Token, um sich anzumelden. Der RSA-Server kann so konfiguriert werden, dass das Konto eines Benutzers, der sich zu oft mit einem falschen Kennwort anmeldet, deaktiviert wird.

Abgeleitete Anmeldeinformationen

Die Citrix Workspace-App unterstützt die Verwendung abgeleiteter Anmeldeinformationen mit Purebred. Beim Herstellen einer Verbindung mit einem Store, der abgeleitete Anmeldeinformationen zulässt, können Benutzer sich mithilfe einer virtuellen Smartcard bei der Citrix Workspace-App anmelden. Dieses Feature wird nur bei On-Premises-Bereitstellungen unterstützt.

Hinweis

Citrix Virtual Apps and Desktops 7 1808 oder höher ist für dieses Feature erforderlich.

Aktivieren von abgeleiteten Anmeldeinformationen in der Citrix Workspace-App:

- Gehen Sie zu Einstellungen > Advanced > Derived Credentials.

- Tippen Sie auf Abgeleitete Anmeldeinformationen verwenden.

Schrittfolge zum Erstellen einer virtuellen Smartcard, die mit abgeleiteten Anmeldeinformationen verwendet werden kann:

- Tippen Sie in Settings > Advanced > Derived Credentialsauf Neue virtuelle Smartcard hinzufügen.

- Bearbeiten Sie den Namen der virtuellen Smartcard.

- Geben Sie eine 8-stellige PIN ein (nur Zahlen) und bestätigen Sie sie.

- Tippen Sie auf Weiter.

- Tippen Sie unter “Authentifizierungszertifikat” auf Zertifikat importieren…

- Das Dokumentauswahlfenster wird angezeigt. Tippen Sie auf Durchsuchen.

- Tippen Sie unter “Speicherort” auf Purebred Key Chain.

- Wählen Sie das passende Authentifizierungszertifikat in der Liste aus.

- Tippen Sie auf Schlüssel importieren.

- Wiederholen Sie ggf. die Schritte 5 bis 9 für das digitale Signaturzertifikat und das Verschlüsselungszertifikat.

- Tippen Sie auf Speichern.

Sie können bis zu drei Zertifikate für Ihre virtuelle Smartcard importieren. Das Authentifizierungszertifikat ist erforderlich, damit die virtuelle Smartcard ordnungsgemäß funktioniert. Das Verschlüsselungszertifikat und das digitale Signaturzertifikat können zur Verwendung in einer VDA-Sitzung hinzugefügt werden.

Hinweis

Beim Herstellen einer Verbindung zu einer HDX-Sitzung wird die erstellte virtuelle Smartcard in die Sitzung umgeleitet.

Bekannte Einschränkungen

- Benutzer können jeweils nur eine aktive Karte haben.

- Wenn eine virtuelle Smartcard erstellt wurde, kann sie nicht mehr bearbeitet werden. Sie müssen die Karte löschen und erstellen.

- Sie haben bis zu 10 Eingabeversuche für eine PIN. Wenn sie nach zehn Versuchen ungültig ist, wird die virtuelle Smartcard gelöscht.

- Wenn Sie abgeleitete Anmeldeinformationen auswählen, überschreibt die virtuelle Smartcard eine physische Smartcard.

User-Agent

Die Citrix Workspace-App sendet eine User-Agent-Zeichenfolge in Netzwerkanforderungen, mit der Authentifizierungsrichtlinien konfiguriert werden können, einschließlich der Umleitung der Authentifizierung an andere Identitätsanbieter (IdPs).

Hinweis:

Die Versionsnummern, die in der folgenden Tabelle als Teil des User-Agents erwähnt werden, sind Beispiele und werden automatisch auf der Grundlage der von Ihnen verwendeten Versionen aktualisiert.

| Szenario | iOS (WKWebView) | iOS (Safari View-Controller) | iPadOS (WKWebView) | iPadOS (Safari View-Controller) |

|---|---|---|---|---|

| Cloudstore | Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/605.1.15 (KHTML, wie Gecko) Mobile/15E148 CWA/24.7.0 iOS/18.0 X1 Klasse CWA-fähig 302-Umleitungsfähig CFNetwork Darwin CWA-iPhone AuthManager/24.7.0.1 | Standard-Safari-User-Agent-Zeichenfolge. | Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/605.1.15 (KHTML, wie Gecko) Mobile/15E148 CWA/24.7.0 iOS/18.0 X1 Class CWA-fähig 302-Umleitungsfähig CFNetwork Darwin CWA-iPad AuthManager/24.7.0.1. | Standard-Safari-User-Agent-Zeichenfolge. |

| Cloud-Store — SaaS und Web-App

|

Standard-WKWebView User-Agent-Zeichenfolge.

|

Standard-Safari-User-Agent-Zeichenfolge.

|

Wenn IsFeatureUseSafariUserAgentForSaasWebViewEnabled aktiviert ist, dann wird der folgende User-Agent gesendet

Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15) AppleWebKit/605.1.15 (KHTML, wie Gecko)/Version/13.4 Wenn Safari/605.1.15 shouldTunnelWebViewTraffic auf True gesetzt ist, wird der folgende User-Agent gesendet |

Standard-Safari-User-Agent-Zeichenfolge.

|

| ^ Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15) AppleWebKit/605.1.15 (KHTML, wie Gecko)/Version/13.4 Safari/605.1.15/CitrixReceiver/24.5.0/ X1Class CWA-fähig | ||||

| Geschäft vor Ort | Standard-WKWebView User-Agent-Zeichenfolge. | Standard-Safari-User-Agent-Zeichenfolge. | — | Standard-Safari-User-Agent-Zeichenfolge. |

| Lokaler Store mit NetScaler Gateway | Standard-WKWebView User-Agent-Zeichenfolge. | Standard-Safari-User-Agent-Zeichenfolge. | Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/605.1.15 (KHTML, wie Gecko) Mobile/15E148 CWA/24.7.0 iOS/18.0 X1 Klasse CWA-fähig 302-Umleitungsfähig CFNetwork Darwin CWA-iPad AuthManager/24.7.0.1 | Standard-Safari-User-Agent-Zeichenfolge. |

| Lokaler Store mit NetScaler Gateway und nFactor-Authentifizierung | Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/605.1.15 (KHTML, wie Gecko) Mobile/15E148 CWA/24.7.0 iOS/18.0 X1 Klasse CWA-fähig 302-Umleitungsfähig CFNetwork Darwin CWA-iPhone AuthManager/24.7.0.1 | Standard-Safari-User-Agent-Zeichenfolge. | Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/605.1.15 (KHTML, wie Gecko) Mobile/15E148 CWA/24.7.0 iOS/18.0 X1 Klasse CWA-fähig 302-Umleitungsfähig CFNetwork Darwin CWA-iPad AuthManager/24.7.0.1 | Standard-Safari-User-Agent-Zeichenfolge. |

user-agent-Zeichenfolge für WKWebView

Ab der Version 23.3.5 enthält die User-Agent-Zeichenfolge, die bei einigen über WKWebView initiierten Netzwerkanforderungen verwendet wird, standardmäßig die ID der Citrix Workspace-App.

Sie wurde geändert von: Mozilla/5.0 (iPhone; CPU iPhone OS 15_2 wie Mac OS X) AppleWebKit/605.1.15 (KHTML, wie Gecko) Mobile/15E148 AuthManager/3.2.4.0

in eine der folgenden Optionen:

Mozilla/5.0 (iPhone; CPU iPhone OS 15_0 wie Mac OS X) AppleWebKit/605.1.15 (KHTML, wie Gecko) Mobile/15E148 CWA/23.3.0 iOS/15.0 X1 Klasse CWA-fähig 302-Umleitungsfähig CFNetwork Darwin CWA-iPhone (iPhone-Beispiel)

Oder

Mozilla/5.0 (iPhone; CPU iPhone OS 15_0 wie Mac OS X) AppleWebKit/605.1.15 (KHTML, wie Gecko) Mobile/15E148 CWA/23.3.0 iOS/15.0 X1 Klasse CWA-fähig 302-Umleitungsfähig CFNetwork Darwin CWA-iPad (iPad-Beispiel)

nFactor-Authentifizierung

Unterstützung für Multifaktorauthentifizierung (nFactor)

Die Multifaktorauthentifizierung erhöht die Sicherheit einer Anwendung, da Benutzer mehrere Identifikationsnachweise bereitstellen müssen, um Zugriff zu erhalten. Mit der Multifaktorauthentifizierung können Authentifizierungsschritte und die zugehörigen Anmeldeinformationsformulare vollständig vom Administrator konfiguriert werden.

Die native Citrix Workspace-App kann dieses Protokoll über die unterstützten Anmeldeformulare nutzen, die bereits für StoreFront implementiert sind. Die webbasierte Anmeldeseite für virtuelle Citrix Gateway- und Traffic Manager-Server verwendet ebenfalls dieses Protokoll.

Weitere Informationen finden Sie unter SAML-Authentifizierung und Multifaktorauthentifizierung (nFactor).

Einschränkungen:

- Wenn die Unterstützung für Multifaktorauthentifizierung (nFactor) aktiviert ist, können Sie keine biometrische Authentifizierung, wie Touch ID und Face ID, verwenden.

Unterstützung für erweiterte nFactor-Authentifizierungsrichtlinie

Wir unterstützen jetzt die zertifikatbasierte Authentifizierung in der Citrix Workspace-App, wenn sie über die nFactor Advanced-Authentifizierungsrichtlinien auf Citrix Gateway konfiguriert wird. Die nFactor-Authentifizierung hilft bei der Konfiguration flexibler und agiler Multifaktor-Schemas.

User-Agent-Zeichenfolge:

Bei der Durchführung der erweiterten Authentifizierung (nFactor-Authentifizierung) für die Citrix Workspace-App auf dem iPhone oder iPad wird der Authentifizierungsprozess an eine eingebettete Webansicht umgeleitet. Die resultierende User-Agent-Zeichenfolge kann je nach Betriebssystemversion, CWA-Build-Version, Gerätemodell und AuthManager-Version geringfügig variieren. Im Folgenden sehen Sie Beispiele für User-Agent-Zeichenfolgen für iPhone und iPad.

iPhone:

Mozilla/5.0 (iPhone; CPU iPhone OS 16_2 like Mac OS X) AppleWebKit/605.1.15 (KHTML, like Gecko) Mobile/15E148 CWA/23.5.0 iOS/16.2 X1Class CWACapable 302RedirectionCapable CFNetwork Darwin CWA-iPhone AuthManager/3.3.0.0

iPad:

Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_6) AppleWebKit/605.1.15 (KHTML, like Gecko) Mobile/15E148 CWA/23.5.0 iOS/15.0 X1Class CWACapable 302RedirectionCapable CFNetwork Darwin CWA-iPad AuthManager/3.3.0.0

Hinweis

- Die Versions- oder Gerätemodellinformationen hängen von der Umgebung ab.

- Mit folgenden Schlüsselwörtern können Sie bei der Authentifizierung die Citrix Workspace-App für iOS-spezifische benutzeragentbasierte Richtlinien verwenden.

- iOS

- CWA

- CWACapable

Unterstützung für FIDO2-basierte Authentifizierung beim Herstellen einer Verbindung zur HDX-Sitzung

Ab Version 23.9.0 unterstützt Citrix Workspace-App für iOS die kennwortlose Authentifizierung innerhalb einer Citrix Virtual Apps and Desktops-Sitzung mithilfe FIDO2-basierter Authentifizierungsverfahren. Dieses Feature ermöglicht Benutzern in Browsern wie Google Chrome oder Microsoft Edge die Anmeldung an einer WebAuthn-fähigen Website mithilfe von FIDO2-unterstützten Yubico-Sicherheitsschlüsseln. Beim Öffnen einer WebAuthn-fähigen Website wird eine kennwortlose Authentifizierung ausgelöst. Es werden nur Geräte mit Lightning-Anschluss unterstützt (Geräte mit USB-C- oder USB 4-Anschlüssen werden nicht unterstützt). Die Anmeldung bei der Citrix Workspace-App- oder -Desktopsitzung mit kennwortloser Authentifizierung wird nicht unterstützt.

Weitere Informationen zu den Voraussetzungen finden Sie unter Lokale Autorisierung und virtuelle Authentifizierung mit FIDO2 in der Dokumentation zu Citrix Virtual Apps and Desktops.

Unterstützung der Authentifizierung mit FIDO2 beim Verbinden mit Cloudstores

Ab der Version 24.5.0 können sich Benutzer bei der Citrix Workspace App mit FIDO2-basierter kennwortloser Authentifizierung authentifizieren, wenn sie sich mit einem Cloudspeicher verbinden. FIDO2 bietet eine nahtlose Authentifizierungsmethode, mit der Unternehmensmitarbeiter innerhalb virtueller Sitzungen auf Apps und Desktops zugreifen können, ohne dass sie einen Benutzernamen oder ein Kennwort eingeben müssen. Dieses Feature unterstützt sowohl Roaming (nur USB) als auch Plattformauthentifikatoren (PIN-Code, Touch ID und nur Face ID). Dieses Feature ist standardmäßig aktiviert.

Hinweis

Die Fido2-Authentifizierung wird standardmäßig mit den benutzerdefinierten Chrome-Tabs unterstützt. Wenn Sie daran interessiert sind, die FIDO2-Authentifizierung mit WebView zu verwenden, registrieren Sie Ihr Interesse über Podio-Formular.

Unterstützung für die Konfiguration der Speicherung von Authentifizierungstoken in der On-Premises-Bereitstellung

Die Citrix Workspace-App für iOS bietet jetzt die Option, die Speicherung von Authentifizierungstoken auf dem lokalen Datenträger für On-Premises-Stores zu konfigurieren. Mit diesem Feature können Sie die Speicherung des Authentifizierungstokens für die erhöhte Sicherheit deaktivieren. Nach der Deaktivierung müssen Sie sich beim Neustart des Systems oder der Sitzung erneut authentifizieren, um auf die Sitzung zugreifen zu können.

Gehen Sie wie folgt vor, um die Speicherung von Authentifizierungstoken der On-Premises-Bereitstellung in der Verwaltungskonfigurationsdatei zu deaktivieren:

- Öffnen Sie die Datei web.config mit einem Texteditor. Die Datei ist normalerweise unter

C:\inetpub\wwwroot\Citrix\Roaming directory. - Suchen Sie das Benutzerkonto-Element in der Datei (Store ist der Kontoname Ihrer Bereitstellung). Zum Beispiel:

<account id=... NAME="GESCHÄFT“> - Navigieren Sie vor dem Tag

</account>zu den Eigenschaften dieses Benutzerkontos und fügen Sie Folgendes hinzu:

<properties>

<property name="TokenPersistence" value="false" />

</properties>

<!--NeedCopy-->

Dies ist ein Beispiel für die Datei web.config:

<account id="#########################################" name="Store Service"

description="" published="true" updaterType="None" remoteAccessType="StoresOnly">

<annotatedServices>

<clear />

<annotatedServiceRecord serviceRef="1__Citrix_Store">

<metadata>

<plugins>

<clear />

</plugins>

<trustSettings>

<clear />

</trustSettings>

<properties>

<clear />

<property name="TokenPersistence" value="false" />

</properties>

</metadata>

</annotatedServiceRecord>

</annotatedServices>

<metadata>

<plugins>

<clear />

</plugins>

<trustSettings>

<clear />

</trustSettings>

<properties>

</properties>

</metadata>

</account>

<!--NeedCopy-->

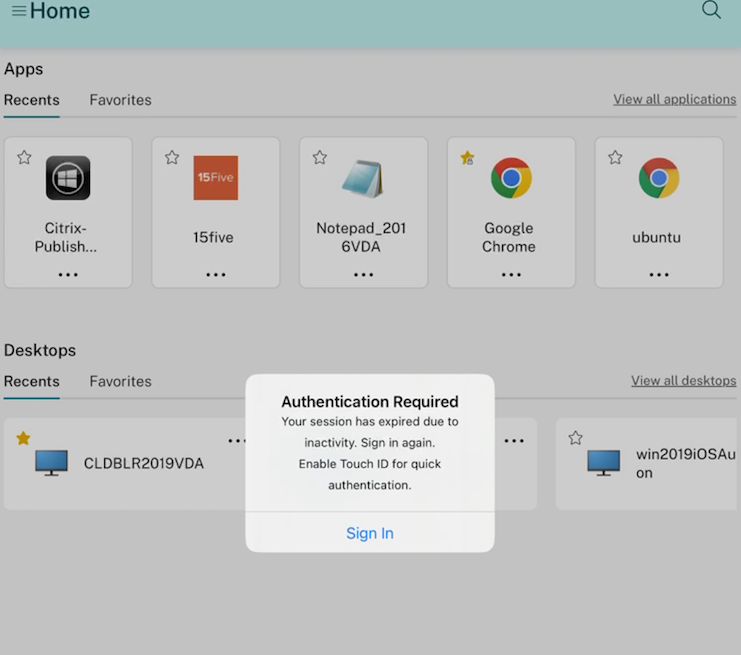

Neuauthentifizierung nach Sitzungstimeout

Ab Version 23.3.0 werden Sie aufgefordert, sich erneut bei der Citrix Workspace-App zu authentifizieren, wenn Ihre Sitzung seit der letzten Anmeldung abgelaufen ist. Sie werden zur Zweifaktorauthentifizierung oder zur Eingabe eines Benutzernamens und Kennworts aufgefordert, wenn Sie über das Web oder einen nativen Client eine Verbindung zur Citrix Workspace-App herstellen.

In diesem Artikel

- Verbesserte Citrix-Sicherheit mit voreingestelltem Benutzernamen

- Schnelle Smartcard

- Citrix-Zugriff mit der Citrix Workspace-App erzwingen

- Aufforderung zur Aktivierung der Biometrie überspringen

- Unterstützung der Authentifizierung mit FIDO2 beim Verbinden mit On-Premises-Stores

- Clientzertifikatauthentifizierung

- Smartcards

- YubiKey-Unterstützung für Smartcardauthentifizierung

- Unterstützung für mehrere Zertifikate bei der Smartcardauthentifizierung

- Alle auf der Smartcard verfügbaren Zertifikate anzeigen

- RSA SecurID-Authentifizierung

- Abgeleitete Anmeldeinformationen

- User-Agent

- user-agent-Zeichenfolge für WKWebView

- nFactor-Authentifizierung

- Unterstützung für FIDO2-basierte Authentifizierung beim Herstellen einer Verbindung zur HDX-Sitzung

- Unterstützung der Authentifizierung mit FIDO2 beim Verbinden mit Cloudstores

- Unterstützung für die Konfiguration der Speicherung von Authentifizierungstoken in der On-Premises-Bereitstellung

- Neuauthentifizierung nach Sitzungstimeout