Sichere Kommunikation

Zum Sichern der Kommunikation zwischen der Site und der Citrix Workspace-App für Mac können Sie Verbindungen mit zahlreichen Sicherheitsverfahren integrieren, einschließlich Citrix Gateway. Weitere Informationen zur Konfiguration von Citrix Gateway mit Citrix StoreFront finden Sie in der StoreFront-Dokumentation.

Hinweis:

Citrix empfiehlt das Schützen der Kommunikation zwischen StoreFront-Servern und Benutzergeräten mit Citrix Gateway.

- Ein SOCKS-Proxyserver oder sicherer Proxyserver (auch Sicherheitsproxyserver, HTTPS-Proxyserver). Mit Proxyservern schränken Sie den Zugriff auf das Netzwerk und vom Netzwerk ein und handhaben Verbindungen zwischen der Citrix Workspace-App und Servern. Die Citrix Workspace-App für Mac unterstützt die Protokolle SOCKS und Secure Proxy.

- Citrix Secure Web Gateway. Citrix Secure Web Gateway stellt einen einzigen sicheren, verschlüsselten Zugangspunkt über das Internet zu Servern in internen Unternehmensnetzwerken bereit.

- SSL-Relay-Lösungen mit Transport Layer Security (TLS)-Protokollen

- Eine Firewall. Firewalls entscheiden anhand der Zieladresse und des Zielports von Datenpaketen, ob diese Pakete weitergeleitet werden. Wenn Sie eine Firewall verwenden, die die interne IP-Adresse des Servers einer externen Internetadresse wie der Netzwerkadressübersetzung (NAT) zuweist, konfigurieren Sie die externe Adresse.

Hinweis:

Ab macOS Catalina hat Apple zusätzliche Anforderungen für Stammzertifikate und Zwischenzertifikate erzwungen, die Administratoren konfigurieren müssen. Weitere Informationen finden Sie im Apple Support-Artikel HT210176.

Citrix Gateway

Damit Remotebenutzer sich über Citrix Gateway mit der XenMobile-Bereitstellung verbinden können, können Sie Citrix Gateway für StoreFront konfigurieren. Die Methode für das Aktivieren des Zugriffs hängt von der in der Bereitstellung verwendeten XenMobile-Edition ab.

Wenn Sie XenMobile im Netzwerk bereitstellen, lassen Sie Verbindungen von internen oder Remotebenutzern mit StoreFront über Citrix Gateway zu, indem Sie Citrix Gateway mit StoreFront integrieren. In dieser Bereitstellung verbinden sich Benutzer mit StoreFront und greifen auf von XenApp veröffentliche Anwendungen und auf von XenDesktop virtualisierte Desktops zu. Benutzer stellen eine Verbindung über die Citrix Workspace-App für Mac her.

Verbinden mit Citrix Secure Web Gateway

Wenn Citrix Secure Web Gateway Proxy auf einem Server im sicheren Netzwerk installiert ist, können Sie Citrix Secure Web Gateway Proxy im Relaymodus verwenden. Weitere Informationen zum Relaymodus finden Sie in der Dokumentation unter XenApp und Citrix Secure Web Gateway.

Wenn Sie den Relaymodus verwenden, fungiert der Citrix Secure Web Gateway-Server als Proxy, und die Citrix Workspace-App für Mac muss Folgendes verwenden:

- Vollqualifizierter Domänenname (FQDN) des Citrix Secure Web Gateway-Servers.

- Portnummer des Citrix Secure Web Gateway-Servers. Citrix Secure Web Gateway Version 2.0 unterstützt den Relaymodus nicht.

Der FQDN muss der Reihe nach die folgenden Komponenten auflisten:

- Hostname

- Second-Level-Domäne

- Top-Level-Domäne

Beispiel: eigener_Computer.Beispiel.com ist ein vollqualifizierter Domänenname, da er – in der richtigen Reihenfolge – einen Hostnamen (eigener_Computer), eine Second-Level-Domäne (Beispiel) und eine Top-Level-Domäne (com) auflistet. Die Kombination von Second-Level- und Top-Level-Domäne (example.com) wird als Domänenname bezeichnet.

Herstellen von Verbindungen über Proxyserver

Mit Proxyservern wird der eingehende und ausgehende Netzwerkzugriff beschränkt und Verbindungen zwischen der Citrix Workspace-App für Mac und Servern gehandhabt. Die Citrix Workspace-App für Mac unterstützt die Protokolle SOCKS und Secure Proxy.

Für die Kommunikation mit dem Webserver verwendet die Citrix Workspace-App für Mac die Proxyservereinstellungen, die für den Standardwebbrowser auf dem Benutzergerät konfiguriert sind. Konfigurieren Sie die Proxyservereinstellungen für den Standardwebbrowser entsprechend auf dem Benutzergerät.

Bereitstellung zur Verwaltung mehrerer Proxyserver mithilfe von PAC-Dateien

Ab Version 2405 können Sie mehrere Proxyserver verwenden, die es den HDX-Sitzungen ermöglichen, geeignete Proxyserver für den Zugriff auf bestimmte Ressourcen auszuwählen. Diese Auswahl basiert auf den Proxyregeln, die in der Proxy-Autokonfigurationsdatei (PAC) konfiguriert sind. Mithilfe dieser Datei können Sie das Netzwerk verwalten, indem Sie angeben, welcher Netzwerkverkehr über einen Proxyserver und welcher direkt gesendet werden muss. Darüber hinaus unterstützt die PAC-URL sowohl die Protokolle http:// als auch file://.

Herstellen einer Verbindung durch eine Firewall

Firewalls entscheiden anhand der Zieladresse und des Zielports von Datenpaketen, ob diese Pakete weitergeleitet werden. Die Citrix Workspace-App für Mac muss über die Firewall mit dem Webserver und dem Citrix Server kommunizieren können. Die Firewall muss HTTP-Datenübertragungen für die Kommunikation zwischen Benutzergerät und Webserver zulassen (meist über den HTTP-Standardport 80 oder 443 für einen sicheren Webserver). Für die Kommunikation zwischen Citrix Workspace und dem Citrix-Server muss die Firewall eingehende ICA-Datenübertragungen an den Ports 1494 und 2598 zulassen.

TLS

TLS (Transport Layer Security) ist die neueste, standardisierte Version des TLS-Protokolls. Die IETF (Internet Engineering Taskforce) hat den Standard zu TLS umbenannt, als diese Organisation die Verantwortung für die Entwicklung von TLS als offenem Standard übernahm.

TLS sichert die Datenkommunikation mit Serverauthentifizierung, Verschlüsselung des Datenstroms und Prüfen der Nachrichtenintegrität. Einige Organisationen, u. a. amerikanische Regierungsstellen, verlangen das Sichern der Datenkommunikation mit TLS. Diese Organisationen verlangen ggf. auch die Verwendung überprüfter Kryptografie, wie FIPS 140. FIPS 140 ist ein Standard für die Kryptografie.

Die Citrix Workspace-App für Mac unterstützt RSA-Schlüssellängen von 1024, 2048 und 3072 Bits. Darüber hinaus werden Stammzertifikate mit RSA-Schlüsseln von 4096 Bits Länge unterstützt.

Hinweis:

Die Citrix Workspace-App für Mac verwendet plattformeigene Kryptografie (OS X) für Verbindungen zwischen der Citrix Workspace-App für Mac und StoreFront.

Die folgenden Verschlüsselungssammlungen sind aus Sicherheitsgründen veraltet:

- Verschlüsselungssammlungen mit dem Präfix “TLS_RSA_*”

- Verschlüsselungssammlungen RC4 und 3DES

- TLS_RSA_WITH_AES_256_GCM_SHA384 (0x009d)

- TLS_RSA_WITH_AES_128_GCM_SHA256 (0x009c)

- TLS_RSA_WITH_AES_256_CBC_SHA256 (0x003d)

- TLS_RSA_WITH_AES_256_CBC_SHA (0x0035)

- TLS_RSA_WITH_AES_128_CBC_SHA (0x002f)

- TLS_RSA_WITH_RC4_128_SHA (0x0005)

- TLS_RSA_WITH_3DES_EDE_CBC_SHA (0x000a)

Die Citrix Workspace-App für Mac unterstützt nur die folgenden Verschlüsselungssammlungen:

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (0xc030)

- TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (0xc028)

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (0xc013)

Für Benutzer von DTLS 1.0 unterstützt die Citrix Workspace-App für Mac 1910 und höher nur die folgende Verschlüsselungssammlung:

- TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA (0xc013)

Aktualisieren Sie Citrix Gateway auf Version 12.1 oder höher, wenn Sie DTLS 1.0 verwenden möchten. Andernfalls greift es basierend auf der DDC-Richtlinie auf TLS zurück.

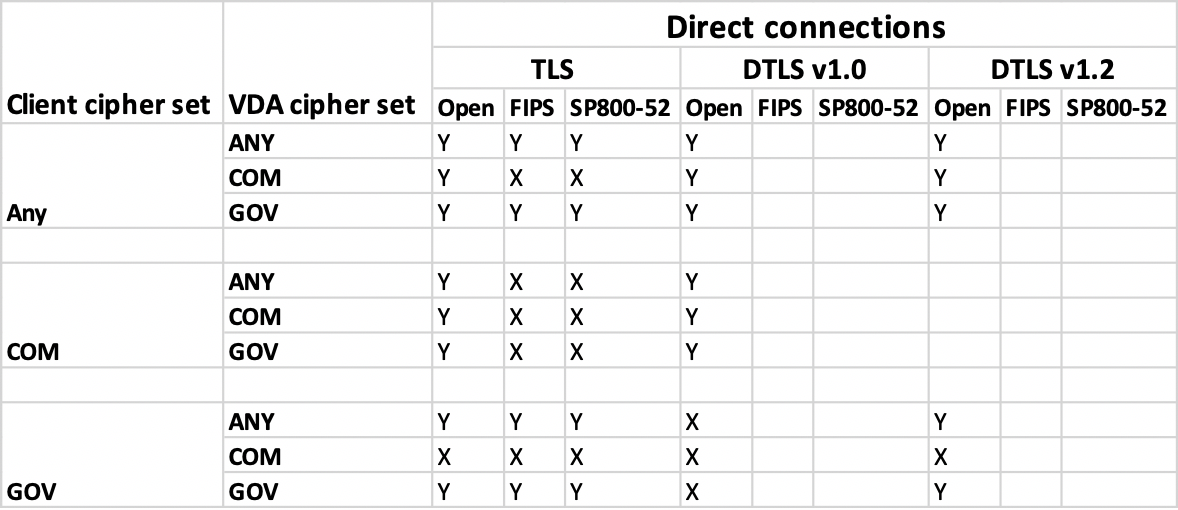

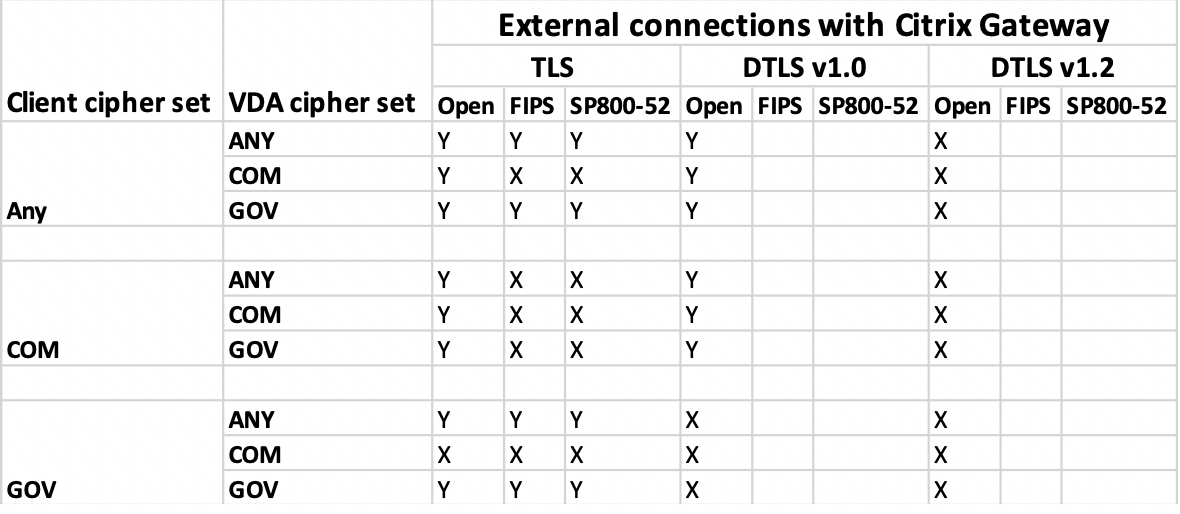

Die folgenden Matrizen enthalten Einzelheiten zu internen und externen Netzwerkverbindungen:

Hinweis:

- Verwenden Sie Citrix Gateway 12.1 oder höher, damit EDT ordnungsgemäß funktioniert. Ältere Versionen unterstützen keine ECDHE-Verschlüsselungssammlungen im DTLS-Modus.

- Citrix Gateway unterstützt kein DTLS 1.2.

TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384undTLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384werden also nicht unterstützt. Citrix Gateway muss für die Verwendung vonTLS_ECDHE_RSA_WITH_AES_128_CBC_SHAkonfiguriert sein, damit es in DTLS 1.0 ordnungsgemäß funktioniert.

Konfigurieren und Aktivieren der Citrix Workspace-App für TLS

Das Setup von TLS besteht aus zwei Hauptschritten:

-

Einrichten von SSL-Relay auf dem Citrix Virtual Apps and Desktops- und Citrix DaaS-Server (früher Citrix Virtual Apps and Desktops Service). Anschließende Abfrage und Installation des erforderlichen Serverzertifikats.

-

Installieren Sie das entsprechende Stammzertifikat auf dem Benutzergerät.

Installieren von Stammzertifikaten auf Benutzergeräten

Für das Sichern der Kommunikation mit TLS zwischen TLS-aktivierter Citrix Workspace-App für Mac und der Serverfarm muss auf dem Clientgerät ein Stammzertifikat vorhanden sein. Das Stammzertifikat überprüft die Signatur der Zertifizierungsstelle im Serverzertifikat.

In macOS X sind ca. 100 kommerzielle Stammzertifikate vorinstalliert. Wenn Sie jedoch ein anderes Zertifikat verwenden möchten, können Sie eines von der Zertifizierungsstelle abrufen und auf jedem Benutzergerät installieren.

Installieren Sie das Stammzertifikat je nach den Richtlinien und Verfahren Ihres Unternehmens auf jedem Gerät, anstatt die Benutzer zur Installation aufzufordern. Am einfachsten und sichersten ist es, wenn Sie die Stammzertifikate der macOS X-Schlüsselkette hinzufügen.

Hinzufügen eines Stammzertifikats zur Schlüsselkette

- Doppelklicken Sie auf die Datei, die das Zertifikat enthält. Durch diese Aktion wird die Anwendung für die Schlüsselbundverwaltung automatisch gestartet.

- Wählen Sie im Dialogfeld “Add Certificates” eine Option im Popupmenü “Keychain”:

- “login” (das Zertifikat gilt nur für den aktuellen Benutzer.)

- “System” (das Zertifikat gilt für alle Benutzer eines Geräts.)

- Klicken Sie auf OK.

- Geben Sie Ihr Kennwort in das Dialogfeld “Authenticate” ein und klicken Sie auf “OK”.

Das Stammzertifikat ist installiert und wird von TLS-fähigen Clients und anderen Anwendungen, die TLS einsetzen, verwendet.

Informationen über TLS-Richtlinien

In diesem Abschnitt finden Sie Informationen zur Konfiguration von Sicherheitsrichtlinien für ICA-Sitzungen über TLS. Sie können bestimmte TLS-Einstellungen, die für ICA-Verbindungen verwendet werden, in der Citrix Workspace-App für Mac konfigurieren. Diese Einstellungen werden in der Benutzeroberfläche nicht angezeigt. Für das Ändern müssen Sie einen Befehl auf dem Citrix Workspace-App für Mac-Gerät ausführen.

Hinweis:

TLS-Richtlinien werden mit anderen Methoden verwaltet – von Geräten, die von einem OS X-Server oder einer anderen Mobilgeräteverwaltungslösung gesteuert werden.

TLS-Richtlinien enthalten die folgenden Einstellungen:

SecurityComplianceMode. Stellt den Sicherheitskompatibilitätsmodus für die Richtlinie ein. Wenn Sie “SecurityComplianceMode” nicht konfigurieren, wird standardmäßig FIPS verwendet. Gültige Werte für diese Einstellung sind u. a.:

- Keine. Kein Kompatibilitätsmodus wird erzwungen

- FIPS. FIPS-Kryptografiemodule werden verwendet

- SP800-52. NIST SP800-52r1-Kompatibilität wird erzwungen

defaults write com.citrix.receiver.nomas SecurityComplianceMode SP800-52

SecurityAllowedTLSVersions. Gibt die TLS-Protokollversionen an, die bei der Protokollaushandlung akzeptiert werden. Diese Informationen werden als Array dargestellt; jede Kombination der möglichen Werte wird unterstützt. Wenn diese Einstellung nicht konfiguriert ist, werden als Standardwerte TLS10, TLS11 und TLS12 verwendet. Gültige Werte für diese Einstellung sind u. a.:

- TLS10. Gibt an, dass das TLS 1.0-Protokoll zugelassen ist.

- TLS11. Gibt an, dass das TLS 1.1-Protokoll zugelassen ist.

- TLS12. Gibt an, dass das TLS 1.2-Protokoll zugelassen ist.

- TLS13. Gibt an, dass das TLS 1.3-Protokoll zugelassen ist.

defaults write com.citrix.receiver.nomas SecurityAllowedTLSVersions -array TLS11 TLS12

SSLCertificateRevocationCheckPolicy. Verbessert die kryptografische Authentifizierung des Citrix Servers und die allgemeine Sicherheit der SSL/TLS-Verbindungen zwischen einem Client und einem Server. Diese Einstellung regelt den Umgang mit einer vertrauenswürdigen Stammzertifizierungsstelle beim Öffnen einer Remotesitzung über SSL mit dem Client für OS X.

Wenn diese Einstellung aktiviert ist, prüft der Client, ob das Zertifikat des Servers widerrufen wurde. Es gibt mehrere Prüfstufen für die Zertifikatsperrliste. Der Client kann beispielsweise so konfiguriert werden, dass er nur die lokale Zertifikatsperrliste oder die lokale und die Netzwerkzertifikatsperrliste überprüft. Außerdem können Sie die Überprüfung der Zertifikate so konfigurieren, dass Benutzer sich nur anmelden können, wenn alle Zertifikatsperrlisten überprüft wurden.

Das Prüfen der Zertifikatsperrliste ist ein fortschrittliches Feature, das von einigen Zertifikatausstellern unterstützt wird. Administratoren können Sicherheitszertifikate widerrufen (d. h. vor dem Ablaufdatum ungültig machen), wenn private Schlüssel von Zertifikaten kryptografisch kompromittiert sind oder der DNS-Name unerwartet geändert werden muss.

Gültige Werte für diese Einstellung sind u. a.:

- NoCheck. Es wird keine Überprüfung der Zertifikatsperrliste durchgeführt.

- CheckWithNoNetworkAccess. Es wird eine Überprüfung der Zertifikatsperrliste durchgeführt. Es werden nur lokale Zertifikatsperrlisten-Stores verwendet. Alle Verteilungspunkte werden ignoriert. Das Finden einer Zertifikatsperrliste ist für die Überprüfung des Serverzertifikats, das vom Ziel-SSL-Relay oder Citrix Secure Web Gateway-Server vorgelegt wird, nicht wichtig.

- FullAccessCheck. Es wird eine Überprüfung der Zertifikatsperrliste durchgeführt. Lokale Zertifikatsperrlistenspeicher und alle Verteilungspunkte werden verwendet. Das Finden einer Zertifikatsperrliste ist für die Überprüfung des Serverzertifikats, das vom Ziel-SSL-Relay oder Citrix Secure Web Gateway-Server vorgelegt wird, nicht wichtig.

- FullAccessCheckAndCRLRequired. Die Prüfung der Zertifikatsperrliste wird durchgeführt, mit Ausnahme der Root-Zertifizierungsstelle. Lokale Zertifikatsperrlistenspeicher und alle Verteilungspunkte werden verwendet. Das Finden aller erforderlichen Zertifikatsperrlisten ist für die Überprüfung wichtig.

- FullAccessCheckAndCRLRequiredAll. Die Prüfung der Zertifikatsperrliste wird durchgeführt, einschließlich der Stammzertifizierungsstelle. Lokale Zertifikatsperrlistenspeicher und alle Verteilungspunkte werden verwendet. Das Finden aller erforderlichen Zertifikatsperrlisten ist für die Überprüfung wichtig.

Hinweis:

Wenn Sie “SSLCertificateRevocationCheckPolicy” nicht festlegen, wird standardmäßig “FullAccessCheck” verwendet.

defaults write com.citrix.receiver.nomas SSLCertificateRevocationCheckPolicy FullAccessCheckAndCRLRequired

Konfigurieren von TLS-Richtlinien

Führen Sie zum Konfigurieren von TLS-Einstellungen auf einem nicht verwalteten Computer den Befehl defaults in Terminal.app aus.

defaults ist eine Befehlszeilenanwendung, mit der Sie App-Einstellungen in einer OS X-Einstellungslistendatei hinzufügen, bearbeiten und löschen können.

Ändern der Einstellungen

-

Öffnen Sie Applications > Utilities > Terminal.

-

Führen Sie in “Terminal” folgenden Befehl aus:

defaults write com.citrix.receiver.nomas <name> <type> <value>

Ort:

<name>: Der Name der Einstellung, wie oben beschrieben.

<type>: Eine Option zum Identifizieren des Typs der Einstellung, entweder -string oder -array. Wenn der Einstellungstyp “string” ist, kann diese Einstellung ausgelassen werden.

<value>: Der Wert für die Einstellung. Wenn der Wert ein Array ist und mehrere Werte angegeben werden müssen, trennen Sie die Werte durch ein Leerzeichen.

defaults write com.citrix.receiver.nomas SecurityAllowedTLSVersions -array TLS11 TLS12

Wiederherstellen der Standardkonfiguration

Zurücksetzen einer Einstellung auf den Standard

-

Öffnen Sie Applications > Utilities > Terminal.

-

Führen Sie in “Terminal” folgenden Befehl aus:

defaults delete com.citrix.receiver.nomas <name>

Ort:

<name>: Der Name der Einstellung, wie oben beschrieben.

defaults delete com.citrix.receiver.nomas SecurityAllowedTLSVersions

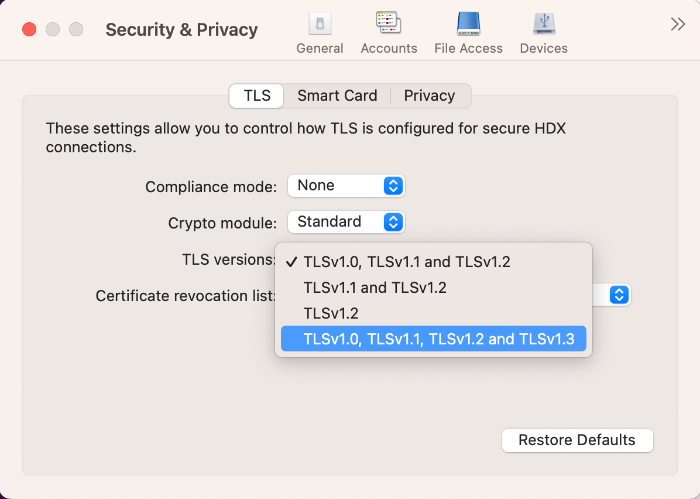

Sicherheitseinstellungen

Mit Citrix Receiver für Mac-Version 12.3 wurden Sicherheitsverbesserungen eingeführt, u. a.:

- Verbesserte Benutzeroberfläche für die Sicherheitskonfiguration: In älteren Versionen war die Befehlszeile die bevorzugte Methode, um sicherheitsrelevante Änderungen vorzunehmen. Jetzt können Konfigurationseinstellungen für die Sitzungssicherheit einfach über die Benutzeroberfläche vorgenommen werden. Diese nahtlose Methode zum Festlegen von Sitzungseinstellungen führt zu einer besseren Benutzererfahrung.

- Anzeigen von TLS-Verbindungen: Sie können Verbindungen überprüfen, die eine bestimmte TLS-Version verwenden, sowie Verschlüsselungsalgorithmen, den Modus, die Schlüsselgröße und den SecureICA-Status. Darüber hinaus können Sie das Serverzertifikat für TLS-Verbindungen anzeigen.

Die neue Registerkarte TLS im erweiterten Bildschirm Sicherheit und Datenschutz enthält die folgenden neuen Optionen:

- Konformitätsmodus festlegen

- Kryptografiemodul konfigurieren

- Geeignete TLS-Version auswählen

- Zertifikatsperrliste auswählen

- Einstellungen für alle TLS-Verbindungen aktivieren

Im Bild unten sehen Sie die Einstellungen für Sicherheit und Datenschutz, auf die über die Benutzeroberfläche zugegriffen werden kann: