Authentifizierung

Sie können verschiedene Authentifizierungstypen für Ihre Citrix Workspace-App konfigurieren, darunter Domänen-Passthrough (Single Sign-On oder SSON), Smartcard und Kerberos-Passthrough.

Ab der Citrix Workspace-App für Windows Version 2503 installiert das System SSON standardmäßig im Ruhemodus. Sie können SSON nach der Installation mit der Gruppenrichtlinienobjektrichtlinie (GPO) aktivieren. Navigieren Sie zum Aktivieren zu Benutzerauthentifizierung > Lokaler Benutzername und Kennwort und aktivieren Sie das Kontrollkästchen Passthrough-Authentifizierung aktivieren.

Hinweis:

Sie müssen das System nach der Aktualisierung der GPO-Richtlinie neu starten, damit die SSON-Einstellung wirksam wird.

Authentifizierungstoken

Authentifizierungstoken werden verschlüsselt und auf dem lokalen Datenträger gespeichert, sodass Sie Ihre Anmeldeinformationen beim Neustart des Systems oder der Sitzung nicht erneut eingeben müssen. Die Citrix Workspace-App bietet eine Option, mit der das Speichern von Authentifizierungstoken auf dem lokalen Datenträger deaktiviert werden kann.

Mit einer neuen Richtlinie für ein Gruppenrichtlinienobjekt (GPO) kann das Speichern von Authentifizierungstoken konfiguriert und so die Sicherheit erhöht werden.

Sie können die Citrix ADMX/ADML-Vorlagen für den Gruppenrichtlinien-Editor von der Downloadseite von Citrix herunterladen.

Hinweis:

Diese Konfiguration ist nur in Cloud-Bereitstellungen anwendbar.

Speicherung von Authentifizierungstoken über die GPO-Richtlinie deaktivieren:

- Öffnen Sie die administrative Gruppenrichtlinienobjektvorlage der Citrix Workspace-App, indem Sie

gpedit.mscausführen. - Gehen Sie unter dem Knoten Computerkonfiguration zu Administrative Vorlagen > Citrix Components > SelfService.

-

Wählen Sie in der Richtlinie Authentifizierungstoken speichern eine der folgenden Optionen aus:

- Aktiviert: Gibt an, dass die Authentifizierungstoken auf dem Datenträger gespeichert werden. Die Standardeinstellung ist “Aktiviert”.

- Deaktiviert: Gibt an, dass die Authentifizierungstoken nicht auf dem Datenträger gespeichert sind. Geben Sie Ihre Anmeldeinformationen erneut ein, wenn Ihr System oder Ihre Sitzung neu gestartet wird.

- Klicken Sie auf Anwenden und OK.

Ab Version 2106 bietet die Citrix Workspace-App eine weitere Option, mit der das Speichern von Authentifizierungstoken auf dem lokalen Datenträger deaktiviert werden kann. Neben der vorhandenen GPO-Konfiguration können Sie mithilfe des Dienstes „Global App Configuration“ auch die Speicherung von Authentifizierungstoken auf der lokalen Festplatte deaktivieren.

Setzen Sie im Global App Configuration Service das Attribut Store-Authentifizierungstokens auf False.

Sie können diese Einstellung mithilfe des Global App Configuration Service und einer der folgenden Methoden konfigurieren:

- GACS-UI: siehe Citrix Workspace-App konfigurieren

- API: siehe Citrix Developer-Dokumentation

Konfigurationsprüfung

Mit der Konfigurationsprüfung können Sie testen, ob Single Sign-On ordnungsgemäß konfiguriert ist. Der Test wird für verschiedene Prüfpunkte der Single Sign-On-Konfiguration ausgeführt und die Konfigurationsergebnisse werden angezeigt.

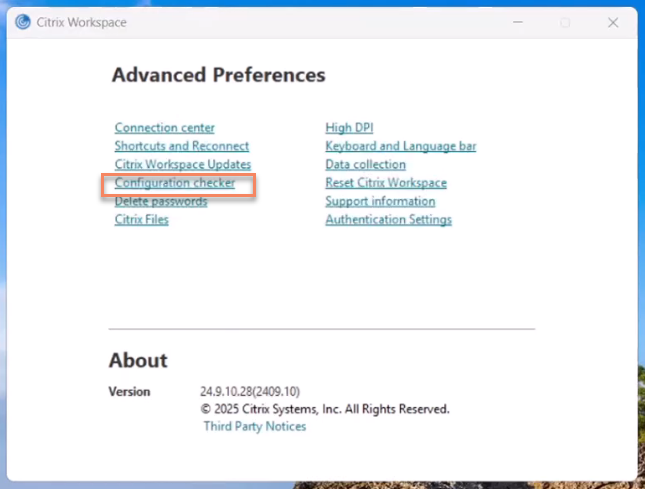

- Klicken Sie mit der rechten Maustaste auf das Symbol der Citrix Workspace-App im Benachrichtigungsbereich und klicken Sie auf Erweiterte Einstellungen. Das Dialogfeld Erweiterte Einstellungen wird angezeigt.

-

Klicken Sie auf Konfigurationsprüfung. Das Fenster Citrix Konfigurationsprüfung wird angezeigt.

- Wählen Sie SSONChecker im Bereich Auswählen aus.

- Klicken Sie auf Ausführen. Eine Fortschrittsanzeige mit dem Status des Tests wird angezeigt.

Das Fenster der Konfigurationsprüfung enthält die folgenden Spalten:

-

Status: zeigt das Ergebnis eines Tests auf einem bestimmten Prüfpunkt an.

- Ein grünes Häkchen bedeutet, dass der Prüfpunkt ordnungsgemäß konfiguriert ist.

- Ein blaues I bedeutet, dass zu dem Prüfpunkt Informationen vorhanden sind.

- Ein rotes X bedeutet, dass der Prüfpunkt nicht ordnungsgemäß konfiguriert ist.

- Anbieter: zeigt den Namen des Moduls an, auf dem der Test ausgeführt wird. In diesem Fall Single Sign-On.

- Suite: die Kategorie des Tests. Beispiel: Installation.

- Test: der Name des Tests, der ausgeführt wird.

- Details: zusätzliche Informationen zum Test (für bestandene und für fehlgeschlagene Tests).

Der Benutzer erhält weitere Informationen zu den einzelnen Prüfpunkten und den entsprechenden Ergebnissen.

Die folgenden Tests werden durchgeführt:

- Installation mit Single Sign-On.

- Erfassen der Anmeldeinformationen.

- Registrierung von Netzwerkanbieter: Das Testergebnis für “Registrierung von Netzwerkanbieter” hat nur dann ein grünes Häkchen, wenn “Citrix Single Sign-On” als erster Netzwerkanbieter festgelegt ist. Wenn “Citrix Single Sign-On” an einer weiteren Stelle in der Liste steht, werden neben dem Testergebnis für “Registrierung von Netzwerkanbieter” ein blaues I und zusätzliche Informationen angezeigt.

- Es wird ein Single-Sign-On-Prozess ausgeführt.

- Gruppenrichtlinie: Diese Richtlinie ist standardmäßig auf dem Client konfiguriert.

- Interneteinstellungen für Sicherheitszonen: Sie müssen die Store-/XenApp-Dienst-URL der Liste der Sicherheitszonen in den Internetoptionen hinzufügen. Wenn die Sicherheitszonen per Gruppenrichtlinie konfiguriert sind, erfordern Änderungen in der Richtlinie das erneute Öffnen des Fensters Erweiterte Einstellungen, damit die Änderungen wirksam werden und der richtige Teststatus angezeigt wird.

- Authentifizierungsmethode für StoreFront.

Hinweis:

- Wenn Sie auf Workspace für Web zugreifen, gelten die Testergebnisse nicht.

- Wenn die Citrix Workspace-App mit mehreren Stores konfiguriert ist, wird der Test für die Authentifizierungsmethode für alle konfigurierten Stores ausgeführt.

- Sie können die Testergebnisse als Berichte speichern. Das Standardberichtformat ist TXT.

Ausblenden der Konfigurationsprüfung im Fenster “Erweiterte Einstellungen”

- Öffnen Sie die administrative GPO-Vorlage der Citrix Workspace-App, indem Sie

gpedit.mscausführen. - Gehen Sie zu Citrix Components > Citrix Workspace > SelfService > DisableConfigChecker.

- Klicken Sie auf Aktiviert, um die Option Konfigurationsprüfung im Fenster Erweiterte Einstellungen auszublenden.

- Klicken Sie auf Anwenden und OK.

- Führen Sie den Befehl

gpupdate /forceaus.

Einschränkung:

Die Konfigurationsprüfung enthält nicht den Prüfpunkt für die Konfiguration von “An XML-Dienst gesendeten Anfragen vertrauen” auf Citrix Virtual Apps and Desktops-Servern.

Beacon-Test

Mit der Citrix Workspace-App können Sie einen Beacontest durchführen. Hierfür verwenden Sie den in der Konfigurationsprüfung enthaltenen Beacon Checker. Über den Beacontest können Sie prüfen, ob der Beacon (ping.citrix.com) erreichbar ist. Ab der Version 2405 der Citrix Workspace-App für Windows funktioniert der Beacon-Test für alle Beacons, die in dem Store konfiguriert sind, der in der Citrix Workspace-App hinzugefügt wurde. Mit diesem Diagnosetest können Sie eine der vielen möglichen Ursachen für eine langsame Ressourcenaufzählung beseitigen: die Nichtverfügbarkeit des Beacons. Um den Test auszuführen, klicken Sie im Infobereich mit der rechten Maustaste auf die Citrix Workspace-App und wählen Sie Erweiterte Einstellungen > Konfigurationsprüfung. Wählen Sie in der Liste der vorhandenen Tests die Option Beacon checker und klicken Sie auf Ausführen.

Der Test kann folgende Ergebnisse haben:

- Erreichbar: Die Citrix Workspace-App kann den Beacon erfolgreich kontaktieren.

- Nicht erreichbar: Die Citrix Workspace-App kann den Beacon nicht kontaktieren.

- Teilweise erreichbar: Die Citrix Workspace-App kann den Beacon sporadisch kontaktieren.

Hinweis:

- Die Testergebnisse gelten nicht für Workspace für Web.

- Sie können die Testergebnisse als Bericht speichern. Das Standardberichtformat ist TXT.

Unterstützung für bedingten Zugriff mit Azure Active Directory

Der bedingte Zugriff ist ein Tool, mit dem Azure Active Directory Organisationsrichtlinien durchsetzt. Workspace-Administratoren können Azure Active Directory-Richtlinien für bedingten Zugriff durch Benutzer konfigurieren und durchsetzen, die sich bei der Citrix Workspace-App authentifizieren. Auf der Windows-Maschine, auf der die Citrix Workspace-App ausgeführt wird, muss Microsoft Edge WebView2 Runtime Version 131 oder höher installiert sein.

Ausführliche Informationen und Anweisungen zum Konfigurieren von Richtlinien für bedingten Zugriff mit Azure Active Directory finden Sie in der Azure AD Conditional Access-Dokumentation.

Hinweis:

Dieses Feature wird nur für Workspace (Cloud)-Bereitstellungen unterstützt.

Unterstützung moderner Authentifizierungsmethoden für StoreFront-Stores

Ab Citrix Workspace-App 2303 für Windows können Sie mithilfe der GPO-Vorlage die Unterstützung moderner Authentifizierungsmethoden für StoreFront-Stores aktivieren. Ab Citrix Workspace-App Version 2305.1 können Sie das Feature über den Global App Config Service aktivieren.

Nutzen Sie eine der folgenden Methoden zur Authentifizierung bei Citrix StoreFront-Stores:

- Windows Hello und FIDO2-Sicherheitsschlüssel. Weitere Informationen finden Sie unter Weitere Authentifizierungsmethoden.

- Single Sign-On bei Citrix StoreFront-Stores auf in Azure Active Directory (AAD) eingebundenen Maschinen mit AAD als Identitätsanbieter. Weitere Informationen finden Sie unter Weitere Authentifizierungsmethoden.

- Workspace-Administratoren können Richtlinien für den bedingten Zugriff mit Azure Active Directory für Benutzer konfigurieren und erzwingen, die sich bei Citrix StoreFront-Stores authentifizieren. Weitere Informationen finden Sie unter Unterstützung für bedingten Zugriff mit Azure AD.

Um dieses Feature zu aktivieren, müssen Sie Microsoft Edge WebView2 als zugrunde liegenden Browser für die direkte StoreFront- und Gateway-Authentifizierung verwenden.

Hinweis:

Achten Sie darauf, dass Sie Microsoft Edge WebView2 Runtime-Version 131 oder höher verwenden.

Sie können moderne Authentifizierungsmethoden für StoreFront-Stores mithilfe des Global App Config-Dienstes und der GPO-Vorlage (Group Policy Object) aktivieren.

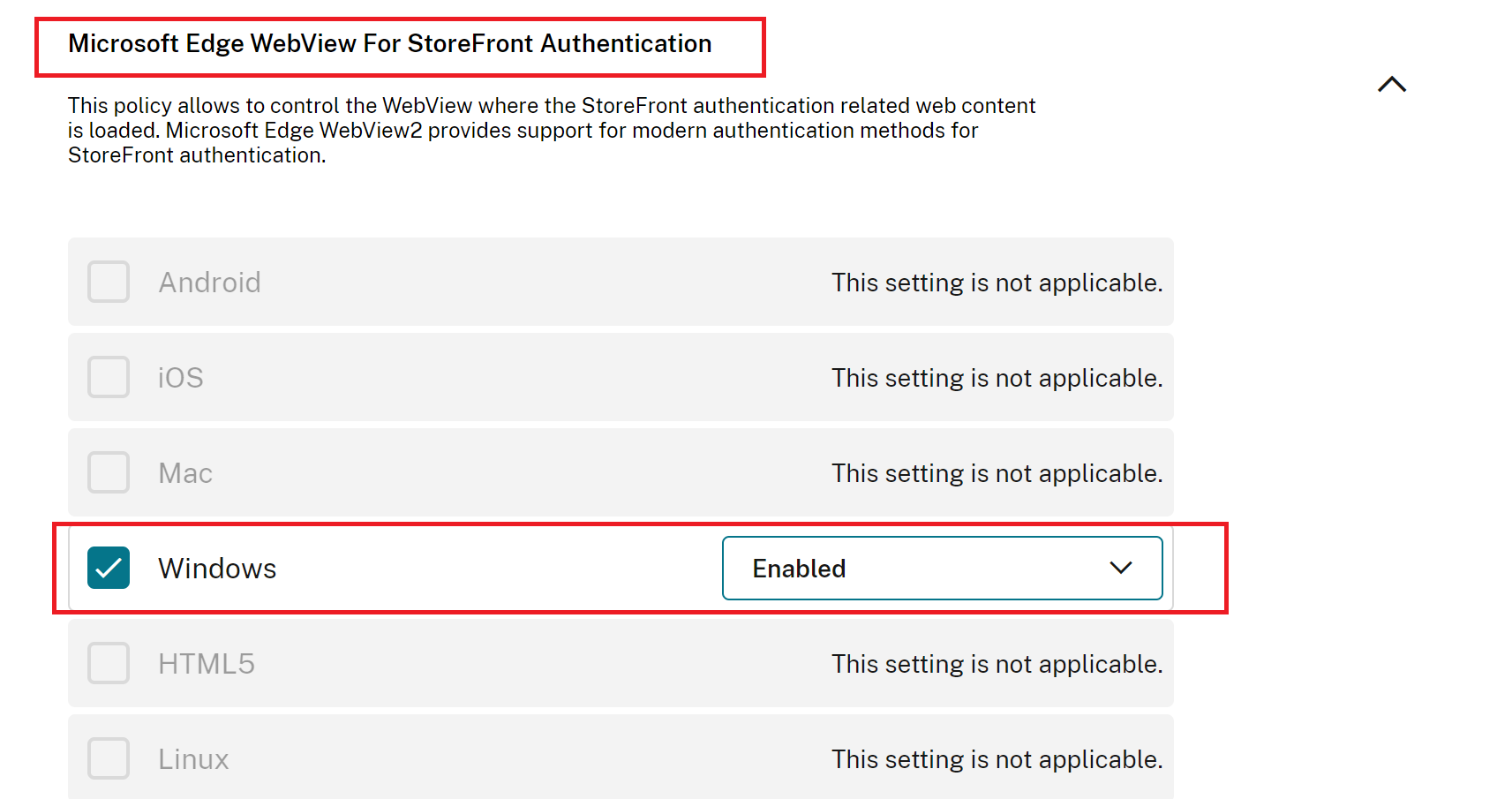

Global App Config Service verwenden

Aktivieren des Features:

- Wählen Sie im Citrix Cloud-Menü zunächst Workspacekonfiguration und dann App-Konfiguration.

- Klicken Sie auf Sicherheit und Authentifizierung.

- Stellen Sie sicher, dass das Kontrollkästchen Windows aktiviert ist.

-

Wählen Sie Aktiviert neben Windows aus der Dropdownliste Microsoft Edge WebView für StoreFront-Authentifizierung.

Hinweis:

Wenn Sie Deaktiviert neben Windows aus der Dropdownliste Microsoft Edge WebView für StoreFront‑Authentifizierung auswählen, wird Internet Explorer WebView innerhalb der Citrix Workspace‑App verwendet. Daher werden die modernen Authentifizierungsmethoden für Citrix StoreFront-Stores nicht unterstützt.

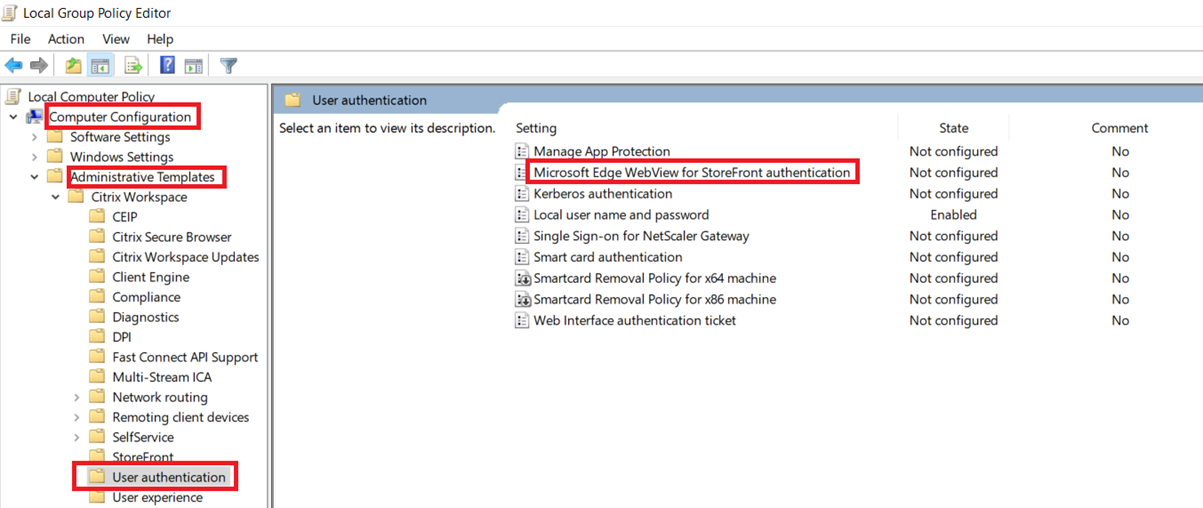

GPO verwenden

Aktivieren des Features:

- Öffnen Sie die administrative Gruppenrichtlinienobjektvorlage der Citrix Workspace-App durch Ausführen von gpedit.msc.

- Gehen Sie unter dem Knoten Computerkonfiguration zu Administrative Vorlagen > Citrix Workspace > Benutzerauthentifizierung.

-

Klicken Sie auf die Richtlinie Microsoft Edge WebView für StoreFront-Authentifizierung und setzen Sie sie auf Aktiviert.

- Klicken Sie auf Anwenden und auf OK.

Wenn diese Richtlinie deaktiviert ist, verwendet die Citrix Workspace-App Internet Explorer WebView. Daher werden die modernen Authentifizierungsmethoden für Citrix StoreFront-Stores nicht unterstützt.

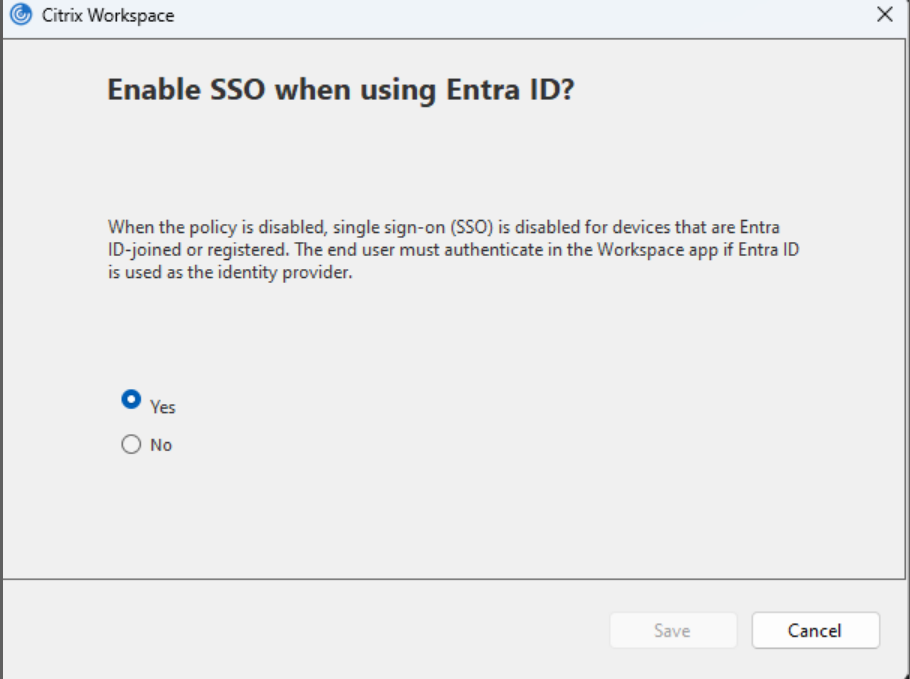

Single Sign-On-Unterstützung für Edge WebView bei Verwendung der Microsoft Entra ID

Zuvor schlug die Authentifizierung für die Citrix Workspace-App bei Verwendung der Entra-ID fehl. Ab Version 2409 unterstützt die Citrix Workspace-App Single Sign-On (SSO) für Edge WebView, wenn die Entra-ID zur Authentifizierung verwendet wird.

Sie können dieses Feature über die Benutzeroberfläche oder über ein Gruppenrichtlinienobjekt (GPO) aktivieren.

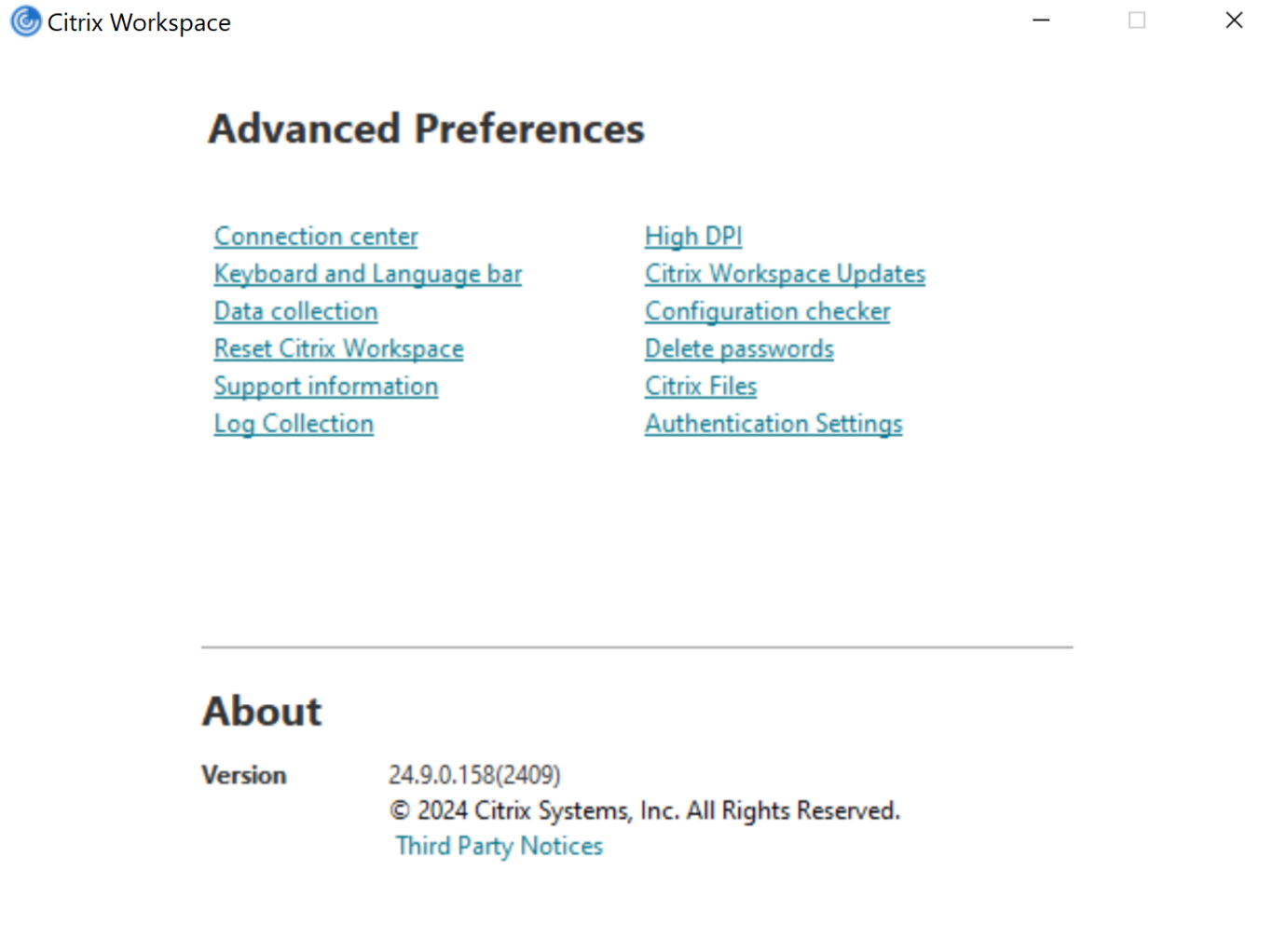

Benutzeroberfläche verwenden

Um die Unterstützung für die Verwendung der einmaligen Anmeldung für Edge WebView zu aktivieren, wird im Abschnitt Erweiterte Einstellungen der Taskleiste in der Benutzeroberfläche eine neue Option namens Authentifizierungseinstellungen eingeführt.

Führen Sie die folgenden Schritte aus, um das Feature über die Benutzeroberfläche zu aktivieren:

-

Klicken Sie in der Taskleiste auf den Abschnitt Erweiterte Einstellungen. Der folgende Bildschirm wird angezeigt.

-

Klicken Sie auf Authentifizierungseinstellungen. Der folgende Bildschirm wird angezeigt.

- Stellen Sie sicher, dass die ausgewählte Option Ja ist. Dies ist die Standardoption. Wenn nicht, wählen Sie Ja.

- Klicken Sie auf Speichern, wenn Sie die Option geändert haben.

- Starten Sie die Citrix Workspace-App neu, um die Änderungen zu übernehmen.

Hinweis:

Wenn Sie Nein auswählen, wird die Richtlinie deaktiviert.

Wenn die Richtlinie deaktiviert ist, ist die einmalige Anmeldung (Single Sign-On, SSO) für Geräte deaktiviert, die über die Microsoft Entra-ID verbunden oder registriert sind. Der Endbenutzer muss sich in der Workspace-App authentifizieren, wenn Entra ID als Identitätsanbieter verwendet wird.

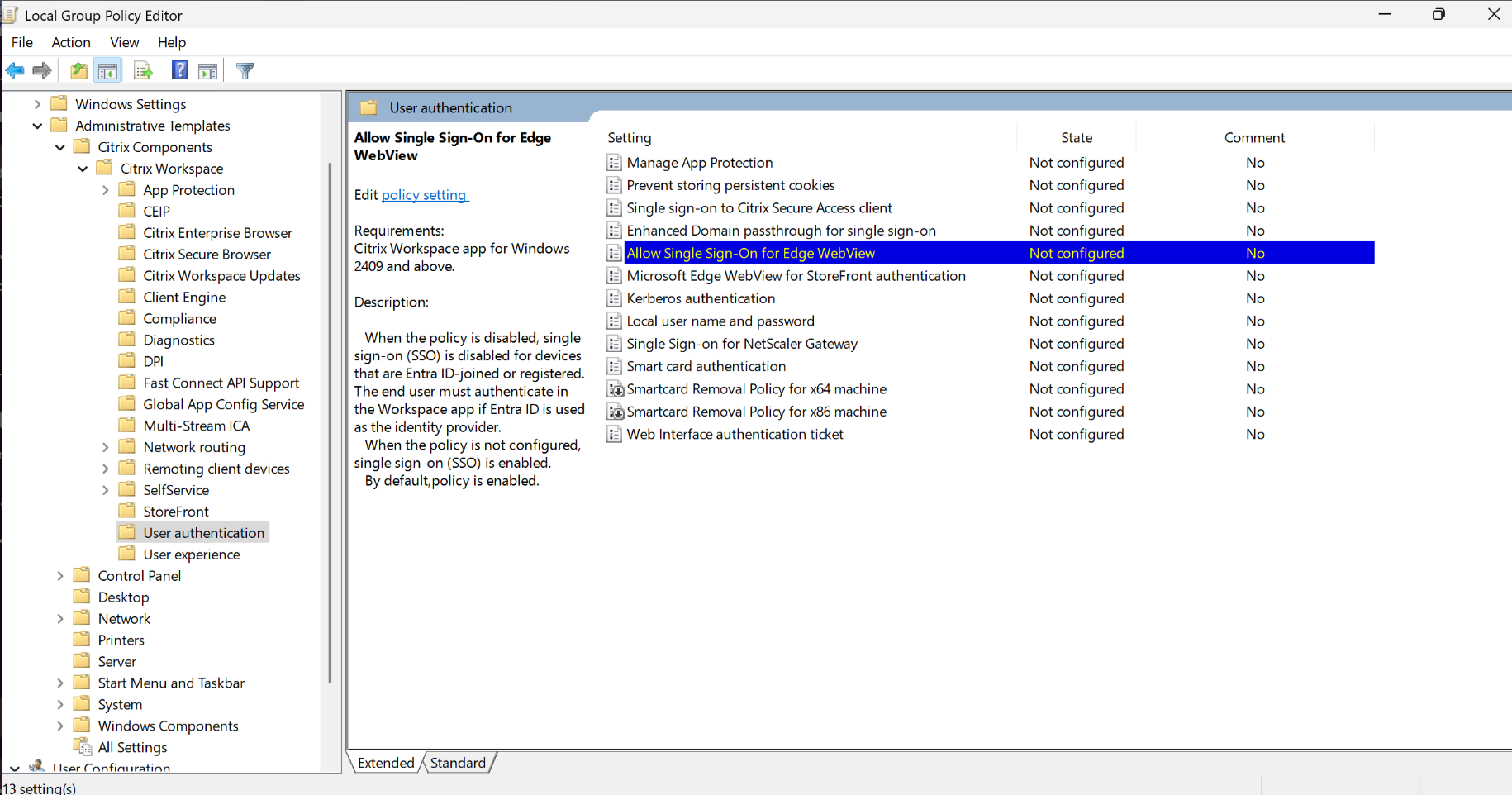

GPO verwenden

Sie können die Unterstützung für die Verwendung der einmaligen Anmeldung für Edge WebView auch mit einem GPO aktivieren.

Führen Sie die folgenden Schritte aus, um das Feature mit einem GPO zu aktivieren:

-

Öffnen Sie die administrative Gruppenrichtlinienobjektvorlage der Citrix Workspace-App, indem Sie

gpedit.mscausführen und zum Knoten Computerkonfiguration navigieren.

- Gehen Sie zu Administrative Vorlagen > Citrix-Komponenten > Citrix Workspace > Benutzerauthentifizierung.

- Wählen Sie die Richtlinie Einmaliges Anmelden für Edge WebView zulassen und setzen Sie sie auf Aktiviert.

- Klicken Sie auf Anwenden und OK.

Hinweis:

Wenn Sie Deaktiviert auswählen, ist die Richtlinie deaktiviert.

Wenn die Richtlinie deaktiviert ist, ist die einmalige Anmeldung (Single Sign-On, SSO) für Geräte deaktiviert, die über die Microsoft Entra-ID verbunden oder registriert sind. Der Endbenutzer muss sich in der Workspace-App authentifizieren, wenn Entra ID als Identitätsanbieter verwendet wird.

Weitere Authentifizierungsmethoden

Sie können die folgenden Authentifizierungsmechanismen mit der Citrix Workspace-App konfigurieren. Damit die folgenden Authentifizierungsmechanismen erwartungsgemäß funktionieren, muss auf der Windows-Maschine, auf der die Citrix Workspace-App ausgeführt wird, Microsoft Edge WebView2 Runtime Version 131 oder höher installiert sein.

-

Auf Windows Hello basierende Authentifizierung – Anweisungen zum Konfigurieren der auf Windows Hello basierenden Authentifizierung finden Sie unter Richtlinieneinstellungen für Windows Hello for Business konfigurieren – Zertifikatvertrauen.

Hinweis:

Windows Hello-basierte Authentifizierung mit Domänen-Passthrough (Single Sign-On) wird nicht unterstützt.

- Authentifizierung mit FIDO2-Sicherheitsschlüsseln: FIDO2-Sicherheitsschlüssel ermöglichen Unternehmensmitarbeitern eine nahtlose Authentifizierung ohne Eingabe von Benutzernamen oder Kennwort. Sie können die Authentifizierung mit FIDO2-Sicherheitsschlüsseln für Citrix Workspace konfigurieren. Wenn Sie möchten, dass sich Ihre Benutzer mit ihrem Azure AD-Konto unter Verwendung eines FIDO2-Sicherheitsschlüssels bei Citrix Workspace authentifizieren, finden Sie weitere Informationen unter Aktivieren der kennwortlosen Anmeldung mit Sicherheitsschlüssel.

- Sie können Single Sign-On (SSO) für Citrix Workspace-App auch von in Microsoft Azure Active Directory (AAD) eingebundenen Maschinen mit AAD als Identitätsanbieter konfigurieren. Weitere Informationen zum Konfigurieren von Azure Active Directory-Domänendiensten finden Sie unter Konfigurieren von Azure Active Directory-Domänendiensten. Weitere Informationen zum Verbinden von Azure Active Directory mit Citrix Cloud finden Sie unter Verbinden von Azure Active Directory mit Citrix Cloud.

Smartcard

Citrix Workspace-App für Windows unterstützt folgende Smartcardauthentifizierung.

-

Passthrough-Authentifizierung (Single Sign-On) – Die Passthrough-Authentifizierung erfasst die Smartcardanmeldeinformationen, wenn sich Benutzer bei der Citrix Workspace-App anmelden. Die Citrix Workspace-App verwendet die erfassten Anmeldeinformationen wie folgt:

- Benutzer von in Domänen eingebundenen Geräten, die sich mit einer Smartcard bei der Citrix Workspace-App anmelden, können virtuelle Desktops und Anwendungen ohne erneute Authentifizierung starten.

- Ist die Citrix Workspace-App auf nicht in Domänen eingebundenen Geräten, die die Smartcard-Anmeldeinformationen verwenden, müssen die Benutzer zum Starten eines virtuellen Desktops oder einer virtuellen Anwendung die Anmeldeinformationen erneut eingeben.

StoreFront und die Citrix Workspace-App müssen beide für die Passthrough-Authentifizierung konfiguriert werden.

-

Bimodale Authentifizierung: Bei der bimodalen Authentifizierung können die Benutzer zwischen einer Smartcard und der Eingabe des Benutzernamens und des Kennworts wählen. Das Feature eignet sich für Fälle, wenn keine Smartcard verwendet werden kann. Beispielsweise wenn das Anmeldezertifikat abgelaufen ist. Für die bimodale Authentifizierung müssen dedizierte Stores pro Site eingerichtet werden, damit die Methode DisableCtrlAltDel zur Smartcardverwendung auf False festgelegt werden kann. Die bimodale Authentifizierung erfordert eine StoreFront-Konfiguration.

Mit der bimodalen Authentifizierung kann der StoreFront-Administrator die Authentifizierung über Benutzernamen/Kennwort und per Smartcard bei dem gleichen Store durch Auswahl in der StoreFront-Konsole zulassen. Weitere Informationen finden Sie in der StoreFront-Dokumentation.

Hinweis:

Die Citrix Workspace-App für Windows unterstützt in den Feldern Benutzername und Passwort keine Umlat-Zeichen.

-

Mehrere Zertifikate: Mehrere Zertifikate können für eine Smartcard genutzt werden und wenn mehrere Smartcards verwendet werden. Wird eine Smartcard in einen Kartenleser einführt, gelten die Zertifikate für alle Anwendungen, die auf dem Gerät ausgeführt werden, einschließlich der Citrix Workspace-App.

-

Clientzertifikatauthentifizierung: Citrix Gateway und StoreFront müssen für die Clientzertifikatauthentifizierung konfiguriert werden.

- Für den Zugriff auf StoreFront über Citrix Gateway ist nach dem Entfernen der Smartcard eine erneute Authentifizierung erforderlich.

- Wenn die SSL-Konfiguration von Citrix Gateway auf Mandatory client certificate authentication (Verbindliche Clientzertifikatauthentifizierung) festgelegt ist, ist der Betrieb sicherer. Die verbindliche Clientzertifikatauthentifizierung ist jedoch nicht mit der bimodalen Authentifizierung kompatibel.

-

Double-Hop-Sitzungen: Wenn ein Double Hop benötigt wird, wird eine Verbindung zwischen Citrix Workspace-App und dem virtuellen Desktop des Benutzers hergestellt.

-

Smartcard-aktivierte Anwendungen: In smartcard-aktivierten Anwendungen, wie Microsoft Outlook und Microsoft Office, können Benutzer Dokumente, die in Sitzungen mit virtuellen Apps und Desktops verfügbar sind, digital signieren oder verschlüsseln.

Einschränkungen:

- Zertifikate müssen auf der Smartcard und nicht auf dem Benutzergerät gespeichert sein.

- Die Zertifikatauswahl wird in der Citrix Workspace-App nicht gespeichert, es wird jedoch bei entsprechender Konfiguration die PIN gespeichert. Die PIN wird im nicht ausgelagerten Speicher für die Dauer der Benutzersitzung zwischengespeichert. Sie wird nicht auf der Festplatte gespeichert.

- Die Citrix Workspace-App stellt die Verbindung mit einer Sitzung nicht wieder her, wenn eine Smartcard eingesteckt wird.

- Wenn die Citrix Workspace-App für die Smartcardauthentifizierung konfiguriert ist, wird VPN-Single Sign-On oder Sitzungsvorabstart nicht unterstützt. Für die Verwendung eines VPN mit der Smartcardauthentifizierung installieren Sie das Citrix Gateway Plug-In. Melden Sie sich über eine Webseite an und authentifizieren Sie sich bei jedem Schritt mit den Smartcards und PINs. Die Passthrough-Authentifizierung bei StoreFront mit dem Citrix Gateway Plug-In ist für Smartcardbenutzer nicht verfügbar.

- Die Kommunikation des Updater-Tools der Citrix Workspace-App mit citrix.com und Merchandising Server ist nicht kompatibel mit der Smartcardauthentifizierung auf Citrix Gateway.

Warnung

Einige Konfigurationen erfordern Registrierungsänderungen. Die unsachgemäße Verwendung des Registrierungs-Editors kann zu schwerwiegenden Problemen führen, die nur durch eine Neuinstallation des Betriebssystems gelöst werden können. Citrix übernimmt keine Garantie dafür, dass Probleme, die auf eine unsachgemäße Verwendung des Registrierungs-Editors zurückzuführen sind, behoben werden können. Machen Sie auf jeden Fall ein Backup der Registrierung, bevor Sie sie bearbeiten.

Single Sign-On für die Smartcardauthentifizierung aktivieren:

Fügen Sie zum Konfigurieren der Citrix Workspace-App für Windows bei der Installation die folgende Befehlszeilenoption hinzu:

-

ENABLE_SSON=YesSingle Sign-On ist ein anderer Begriff für Passthrough-Authentifizierung. Wenn diese Einstellung aktiviert ist, zeigt die Citrix Workspace-App keine zweite PIN-Eingabeaufforderung an.

-

Navigieren Sie im Registrierungseditor zum folgenden Pfad und setzen Sie die Zeichenfolge

SSONCheckEnabledaufFalse, falls Sie die Single Sign-On-Komponente nicht installiert haben.HKEY_CURRENT_USER\Software{Wow6432}\Citrix\AuthManager\protocols\integratedwindows\HKEY_LOCAL_MACHINE\Software{Wow6432}\Citrix\AuthManager\protocols\integratedwindows\Der Schlüssel verhindert, dass der Authentifizierungsmanager der Citrix Workspace-App nach der Single Sign-On-Komponente sucht, sodass die Citrix Workspace-App die Authentifizierung bei StoreFront durchführen kann.

Zum Aktivieren der Smartcardauthentifizierung bei StoreFront anstelle von Kerberos installieren Sie die Citrix Workspace-App für Windows mit folgenden Befehlszeilenoptionen:

-

/includeSSONinstalliert die Single Sign-On-Authentifizierung (Passthrough-Authentifizierung). Aktiviert das Zwischenspeichern der Anmeldeinformationen und die Verwendung der domänenbasierten Passthrough-Authentifizierung. -

Meldet der Benutzer sich beim Endpunkt mit einer anderen Authentifizierungsmethode an (z. B. über Benutzernamen und Kennwort), verwenden Sie folgende Befehlszeile:

/includeSSON LOGON_CREDENTIAL_CAPTURE_ENABLE=No

Diese Art der Authentifizierung verhindert, dass die Anmeldeinformationen bei der Anmeldung erfasst werden. Gleichzeitig kann die Citrix Workspace-App die PIN bei der Anmeldung an der Citrix Workspace-App speichern.

- Öffnen Sie die administrative Gruppenrichtlinienobjektvorlage der Citrix Workspace-App durch Ausführen von gpedit.msc.

- Gehen Sie zu Administrative Vorlagen > Citrix Components > Citrix Workspace > Benutzerauthentifizierung > Lokaler Benutzername und Kennwort.

- Wählen Sie Passthrough-Authentifizierung aktivieren. Je nach Konfiguration und Sicherheitseinstellungen müssen Sie möglicherweise die Option Passthrough-Authentifizierung für alle ICA-Verbindungen zulassen aktivieren, damit die Passthrough-Authentifizierung funktioniert.

StoreFront konfigurieren:

- Wenn Sie den Authentifizierungsdienst konfigurieren, aktivieren Sie das Kontrollkästchen Smartcard.

Weitere Informationen zur Verwendung von Smartcards mit StoreFront finden Sie unter Konfigurieren des Authentifizierungsdiensts in der StoreFront-Dokumentation.

Aktivieren der Benutzergeräte für die Smartcardverwendung:

- Importieren Sie das Stammzertifikat der Zertifizierungsstelle in den Schlüsselspeicher des Geräts.

- Installieren Sie die kryptografische Middleware.

- Installieren und konfigurieren Sie die Citrix Workspace-App.

Ändern der Zertifikatauswahl:

Wenn mehrere Zertifikate gültig sind, fordert die Citrix Workspace-App den Benutzer standardmäßig auf, ein Zertifikat aus der Liste auszuwählen. Sie können die Citrix Workspace-App jedoch auch so konfigurieren, dass das Standardzertifikat (gemäß Smartcardanbieter) oder das Zertifikat mit dem spätesten Ablaufdatum verwendet wird. Wenn keine gültigen Anmeldezertifikate vorhanden sind, wird der Benutzer benachrichtigt und kann eine alternative Anmeldemethode (falls vorhanden) verwenden.

Ein gültiges Zertifikat muss die drei folgenden Merkmale haben:

- Die aktuelle Uhrzeit auf dem lokalen Computer liegt im Gültigkeitszeitraum des Zertifikats.

- Der öffentliche Schlüssel des Subjekts muss den RSA-Algorithmus verwenden und eine Schlüssellänge von 1024, 2048 oder 4096 Bit haben.

- Die Schlüsselverwendung muss die digitale Signatur enthalten.

- Der alternative Antragstellername muss den Benutzerprinzipalnamen (UPN) enthalten.

- Die erweiterte Schlüsselverwendung muss Smartcard-Anmeldung und Clientauthentifizierung oder alle Schlüsselverwendungen enthalten.

- Eine der Zertifizierungsstellen in der Ausstellerkette des Zertifikats muss mit einem der zulässigen Distinguished Names übereinstimmen, den der Server im TLS-Handshake sendet.

Ändern Sie mit einer der folgenden Methoden, wie Zertifikate ausgewählt werden:

-

Geben Sie in der Befehlszeile der Citrix Workspace-App die Option

AM_CERTIFICATESELECTIONMODE={ Prompt | SmartCardDefault | LatestExpiry }an.Prompt ist der Standard. Wenn für

SmartCardDefaultoderLatestExpirymehrere Zertifikate die Kriterien erfüllen, fordert die Citrix Workspace-App den Benutzer auf, ein Zertifikat auszuwählen. -

Fügen Sie dem Registrierungsschlüssel HKEY_CURRENT_USER OR HKEY_LOCAL_MACHINE\Software\[Wow6432Node\Citrix\AuthManagerden folgenden Schlüsselwert hinzu: CertificateSelectionMode={ PromptSmartCardDefault LatestExpiry }.

In HKEY_CURRENT_USER definierte Werte haben Priorität über Werte in HKEY_LOCAL_MACHINE, um dem Benutzer die Auswahl des Zertifikats zu erleichtern.

CSP-PIN-Aufforderungen verwenden:

Die PIN-Aufforderungen, die den Benutzern angezeigt werden, werden standardmäßig von der Citrix Workspace-App für Windows und nicht von dem Smartcard-Kryptografiedienstanbieter bereitgestellt. Die Citrix Workspace-App fordert die Benutzer bei Bedarf zur Eingabe einer PIN auf und übergibt die PIN an den Smartcard-Kryptografiedienstanbieter. Wenn die Site oder Smartcard strengere Sicherheitsanforderungen hat, z. B. kein Zwischenspeichern der PIN pro Prozess oder pro Sitzung zulässt, können Sie in der Citrix Workspace-App konfigurieren, dass die PIN-Eingabe, einschließlich der Aufforderung für eine PIN, von den Komponenten des Kryptografiedienstanbieters verwaltet wird.

Ändern Sie mit einer der folgenden Methoden, wie die PIN-Eingabe gehandhabt wird:

- Geben Sie in der Befehlszeile der Citrix Workspace-App die Option

AM_SMARTCARDPINENTRY=CSPan. - Fügen Sie dem Registrierungsschlüssel

HKEY_LOCAL_MACHINE\Software\[Wow6432Node\Citrix\AuthManagerden folgenden Schlüsselwert hinzu: SmartCardPINEntry=CSP.

Änderungen bei der Unterstützung und Entfernung von Smartcards

Eine Citrix Virtual Apps-Sitzung wird abgemeldet, wenn Sie die Smartcard entfernen. Wenn Smartcard als Authentifizierungsmethode für die Citrix Workspace-App konfiguriert ist, müssen Sie die entsprechende Richtlinie in der Citrix Workspace-App für Windows konfigurieren, damit das Abmelden der Citrix Virtual Apps-Sitzung erzwungen werden kann. Der Benutzer bleibt an der Citrix Workspace-App-Sitzung angemeldet.

Einschränkung:

Wenn Sie sich an der Citrix Workspace-App per Smartcardauthentifizierung anmelden, wird der Benutzername als Angemeldet angezeigt.

Schnelle-Smartcard-Feature

Das Schnelle-Smartcard-Feature ist eine Verbesserung gegenüber der alten HDX PC/SC-basierten Smartcardumleitung. Das Feature verbessert die Leistung, wenn Smartcards in WANs mit hoher Latenz verwendet werden.

Schnelle Smartcards werden nur unter Windows VDA unterstützt.

Aktivieren der schnellen Smartcardanmeldung in der Citrix Workspace-App:

Die schnelle Smartcardanmeldung ist standardmäßig auf dem VDA aktiviert und in Citrix Workspace-App standardmäßig deaktiviert. Um eine schnelle Smartcardanmeldung zu aktivieren, fügen Sie den folgenden Parameter in die Datei default.ica der zugehörigen StoreFront-Site ein:

copy[WFClient]

SmartCardCryptographicRedirection=On

<!--NeedCopy-->

Deaktivieren der schnellen Smartcardanmeldung in der Citrix Workspace-App:

Um die schnelle Smartcardanmeldung an der Citrix Workspace-App zu deaktivieren, entfernen Sie den Parameter SmartCardCryptographicRedirection aus der Datei default.ica der zugehörigen StoreFront-Site.

Weitere Informationen finden Sie unter Smartcards.

Automatische Authentifizierung für Citrix Workspace

Die Citrix Workspace-App führt eine Richtlinie für ein Gruppenrichtlinienobjekt (GPO) ein, um die automatische Authentifizierung für Citrix Workspace zu aktivieren. Diese Richtlinie ermöglicht es der Citrix Workspace-App, sich beim Systemstart automatisch bei Citrix Workspace anzumelden. Verwenden Sie diese Richtlinie nur, wenn Domänen-Passthrough (Single Sign-On) für Citrix Workspace auf in Domänen eingebundenen Geräten konfiguriert ist. Dieses Feature ist in der Citrix Workspace-App für Windows Version 2012 und höher verfügbar.

Ab der Citrix Workspace-App für Windows Version 2503 installiert das System SSON standardmäßig im Ruhemodus. Sie können SSON nach der Installation mit der Gruppenrichtlinienobjektrichtlinie (GPO) aktivieren. Navigieren Sie zum Aktivieren zu Benutzerauthentifizierung > Lokaler Benutzername und Kennwort und aktivieren Sie das Kontrollkästchen Passthrough-Authentifizierung aktivieren.

Hinweis:

Sie müssen das System nach der Aktualisierung der GPO-Richtlinie neu starten, damit die SSON-Einstellung wirksam wird

Damit diese Richtlinie funktioniert, müssen die folgenden Kriterien erfüllt sein:

- Single Sign-On muss aktiviert sein.

- Der Schlüssel

SelfServiceModemuss im Registrierungseditor aufOffgesetzt werden.

Aktivieren der automatischen Authentifizierung:

- Öffnen Sie die administrative Gruppenrichtlinienobjektvorlage der Citrix Workspace-App, indem Sie

gpedit.mscausführen. - Gehen Sie unter dem Knoten Computerkonfiguration zu Administrative Vorlagen > Citrix Workspace > SelfService.

- Klicken Sie auf die Richtlinie Automatische Authentifizierung für Citrix Workspace und legen Sie sie auf Aktiviert fest.

- Klicken Sie auf Anwenden und OK.

Zwischenspeicherung von Kennwörtern und Benutzernamen in Citrix Workspace-App für Windows deaktivieren

Standardmäßig verwendet Citrix Workspace für Windows automatisch den zuletzt eingegebenen Benutzernamen. Um das automatische Einfügen des Benutzernamens in das entsprechende Feld zu deaktivieren, bearbeiten Sie die Registrierung auf dem Benutzergerät:

- Erstellen Sie einen REG_SZ-Wert unter HKEY_LOCAL_MACHINE\SOFTWARE\Citrix\AuthManager\RememberUsername.

- Geben Sie als Wert “false” an.

Um das Kontrollkästchen Kennwort speichern zu deaktivieren und die automatische Anmeldung zu verhindern, erstellen Sie den folgenden Registrierungsschlüssel auf der Clientmaschine, auf der die Citrix Workspace-App für Windows installiert ist:

- Pfad: HKEY_LOCAL_MACHINE\Software\wow6432node\Citrix\AuthManager

- Typ: REG_SZ

- Name: SavePasswordMode

- Wert: Never

Hinweis:

Die unsachgemäße Verwendung des Registrierungs-Editors kann zu schwerwiegenden Problemen führen, die nur durch eine Neuinstallation des Betriebssystems gelöst werden können. Citrix übernimmt keine Garantie dafür, dass Probleme, die auf eine falsche Verwendung des Registrierungs-Editors zurückzuführen sind, behoben werden können. Die Verwendung des Registrierungs-Editors geschieht daher auf eigene Gefahr. Machen Sie auf jeden Fall ein Backup der Registrierung, bevor Sie sie bearbeiten.

Informationen zum Verhindern des Zwischenspeicherns von Anmeldeinformationen für die StoreFront-Stores finden Sie unter Zwischenspeicherung von Kennwörtern und Benutzernamen in Citrix Workspace-App für Windows deaktivieren in der StoreFront-Dokumentation.

Unterstützung für mehr als 200 Gruppen in Azure AD

Ab diesem Release kann ein Azure AD-Benutzer, der Mitglied in mehr als 200 Gruppen ist, ihm zugewiesene Apps und Desktops anzeigen. Bisher konnte er diese Apps und Desktops nicht sehen.

Hinweis:

Benutzer müssen sich von der Citrix Workspace-App abmelden und wieder anmelden, um diese Funktion zu aktivieren.

Unterstützung der Proxyauthentifizierung

Bisher konnten Sie sich auf Clientcomputern, die für die Proxyauthentifizierung konfiguriert waren, nicht bei der Citrix Workspace-App authentifizieren, wenn die Proxyanmeldeinformationen nicht in der Windows-Anmeldeinformationsverwaltung gespeichert waren.

Für Citrix Workspace-App für Windows Version 2102 und höher gilt: Wenn auf Clientmaschinen, die für die Proxyauthentifizierung konfiguriert sind, die Proxyanmeldeinformationen nicht in der Windows-Anmeldeinformationsverwaltung gespeichert sind, werden Sie aufgefordert, die Proxyanmeldeinformationen einzugeben. Die Citrix Workspace-App speichert dann die Anmeldeinformationen des Proxyservers in der Windows-Anmeldeinformationsverwaltung. Dies führt zu einer nahtlosen Anmeldeerfahrung, da Sie Ihre Anmeldeinformationen vor dem Zugriff auf die Citrix Workspace-App nicht manuell in der Windows-Anmeldeinformationsverwaltung speichern müssen.

Anmeldeaufforderung für Verbundidentitätsanbieter erzwingen

Ab Version 2212 berücksichtigt die Citrix Workspace-App die Einstellung „Federated Identity Provider-Sitzungen“. Weitere Informationen finden Sie im Knowledge Center-Artikel CTX253779.

Die Verwendung der Richtlinie “Authentifizierungstoken speichern” ist zum Erzwingen der Anmeldeaufforderung nicht mehr nötig

User-Agent

Die Citrix Workspace-App sendet einen User-Agent in Netzwerkanforderungen, mit dem Authentifizierungsrichtlinien konfiguriert werden können, einschließlich der Umleitung der Authentifizierung an andere Identitätsanbieter (IdPs).

Hinweis:

Die Versionsnummern, die in der folgenden Tabelle als Teil des User-Agents erwähnt werden, sind Beispiele und werden automatisch auf der Grundlage der von Ihnen verwendeten Versionen aktualisiert.

In der folgenden Tabelle werden Szenarien mit Beschreibung und User-Agent beschrieben:

| Szenario | Beschreibung | User-Agent |

|---|---|---|

| Allgemeine HTTP-Anforderungen | Netzwerkanforderungen der Citrix Workspace-App erhalten in der Regel einen User-Agent. Beispiel: Netzwerkanfragen wie GET /Citrix/Roaming/Accounts and GET / AGServices/discover

|

CitrixReceiver/23.5.0.63 Windows/10.0 (22H2 Build 19045.2965) SelfService/23.5.0.63 (Release) X1Class CWACapable |

| Cloudstore | Wenn ein Benutzer einen Cloudstore zur Citrix Workspace-App hinzufügt, werden Netzwerkanforderungen mit einem bestimmten User-Agent gesendet. Beispiel: Netzwerkanfragen mit dem Pfad /core/connect/authorize. |

Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/113.0.0.0 Safari/537.36 Edg/113.0.1774.50 CWA/23.5.0.63 Windows/10.0 (22H2 Build 19045.2965) |

| On-Premises-Store mit Gateway Advanced Auth mithilfe von Edge WebView | Wenn sich ein Benutzer mithilfe von Edge WebView bei dem mit Advanced Auth konfigurierten Gateway in der Citrix Workspace-App authentifiziert, werden Netzwerkanforderungen mit einem bestimmten User-Agent gestellt. Beispiel: Netzwerkanfragen, die Folgendes beinhalten: GET /nf/auth/doWebview.do und GET /logon/LogonPoint/tmindex.html. |

Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/108.0.0.0 Safari/537.36 Edg/108.0.1462.54 CWAWEBVIEW/23.2.0.2111 Windows/10.0 (22H2 Build 19045.2364) |

| On-Premises-Store mit Gateway Advanced Auth mithilfe von IE WebView | Wenn sich ein Benutzer mithilfe von Internet Explorer WebView bei dem mit Advanced Auth konfigurierten Gateway in der Citrix Workspace-App authentifiziert, werden Netzwerkanforderungen mit einem bestimmten User-Agent gestellt. Beispiel: Netzwerkanfragen, die Folgendes beinhalten: GET /nf/auth/doWebview.do und GET /logon/LogonPoint/tmindex.html. |

Mozilla/5.0 (Windows NT 10.0; WOW64; Trident/7.0; rv:11.0) like Gecko, CWAWEBVIEW/23.5.0.43 |

| Benutzerdefinierter Webstore | Wenn ein Benutzer einen benutzerdefinierten Webstore zur Citrix Workspace-App hinzufügt, sendet die App einen User-Agent. | Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/113.0.0.0 Safari/537.36 Edg/113.0.1774.50 CWA/23.5.0.63 Windows/10.0 (22H2 Build 19045.2965) |

In diesem Artikel

- Authentifizierungstoken

- Unterstützung für bedingten Zugriff mit Azure Active Directory

- Unterstützung moderner Authentifizierungsmethoden für StoreFront-Stores

- Single Sign-On-Unterstützung für Edge WebView bei Verwendung der Microsoft Entra ID

- Weitere Authentifizierungsmethoden

- Smartcard

- Automatische Authentifizierung für Citrix Workspace

- Zwischenspeicherung von Kennwörtern und Benutzernamen in Citrix Workspace-App für Windows deaktivieren

- Unterstützung für mehr als 200 Gruppen in Azure AD

- Unterstützung der Proxyauthentifizierung

- Anmeldeaufforderung für Verbundidentitätsanbieter erzwingen

- User-Agent