Domänen-Passthrough-Authentifizierung an Citrix Workspace mit Azure Active Directory als Identitätsanbieter

Sie können Single Sign-On (SSO) bei Citrix Workspace mithilfe von Azure Active Directory (AAD) als Identitätsanbieter mit domänenverbundenen, Hybrid- und Azure AD-registrierten Endpunkten/VMs implementieren.

Mit dieser Konfiguration können Sie auch Windows Hello für SSO bei Citrix Workspace mit bei AAD-registrierten Endpunkten verwenden.

- Sie können sich mit Windows Hello bei der Citrix Workspace-App authentifizieren.

- FIDO2-basierte Authentifizierung bei der Citrix Workspace-App.

- Single Sign-On bei der Citrix Workspace-App von Microsoft AAD-verbundenen Maschinen (AAD = IdP) und bedingter Zugriff mit AAD.

Um SSO für virtuelle Apps und Desktops zu erreichen, können Sie entweder FAS bereitstellen oder die Citrix Workspace-App wie folgt konfigurieren.

Hinweis:

SSO bei den Citrix Workspace-Ressourcen ist nur mit Windows Hello möglich. Sie werden jedoch aufgefordert, einen Benutzernamen und ein Kennwort einzugeben, wenn Sie auf Ihre veröffentlichten virtuellen Apps und Desktops zugreifen. Um diese Aufforderung zu lösen, können Sie FAS und SSO für virtuelle Apps und Desktops bereitstellen.

Voraussetzungen:

- Verbinden Sie Azure Active Directory mit Citrix Cloud. Weitere Informationen finden Sie unter Verbinden von Azure Active Directory mit Citrix Cloud in der Citrix Cloud-Dokumentation.

- Aktivieren Sie Azure AD-Authentifizierung für den Zugriff auf Workspace. Weitere Informationen finden Sie unter Aktivieren der Azure AD-Authentifizierung für Workspaces in der Citrix Cloud-Dokumentation.

Gehen Sie für Single Sign-On bei Citrix Workspace folgendermaßen vor:

- Konfigurieren Sie die Citrix Workspace-App mit includeSSON.

- Deaktivieren Sie das Attribut

prompt=loginin Citrix Cloud. - Konfigurieren Sie die Azure Active Directory-Passthrough-Authentifizierung mit Azure Active Directory Connect.

Ab der Citrix Workspace-App für Windows Version 2503 installiert das System SSON standardmäßig im Ruhemodus. Sie können SSON nach der Installation mit der Gruppenrichtlinienobjektrichtlinie (GPO) aktivieren. Navigieren Sie zum Aktivieren zu Benutzerauthentifizierung > Lokaler Benutzername und Kennwort und aktivieren Sie das Kontrollkästchen Passthrough-Authentifizierung aktivieren.

Hinweis:

Sie müssen das System nach der Aktualisierung der GPO-Richtlinie neu starten, damit die SSON-Einstellung wirksam wird.

Konfigurieren der Citrix Workspace-App für die Unterstützung von SSO

Voraussetzungen:

- Citrix Workspace Version 2109 oder höher.

Hinweis:

Wenn Sie FAS für SSO verwenden, ist die Konfiguration von Citrix Workspace nicht erforderlich.

-

Installieren Sie die Citrix Workspace-App über die administrative Befehlszeile mit der Option

includeSSON:CitrixWorkspaceApp.exe /includeSSON - Melden Sie sich vom Windows-Client ab und melden Sie sich an, um den SSON-Server zu starten.

-

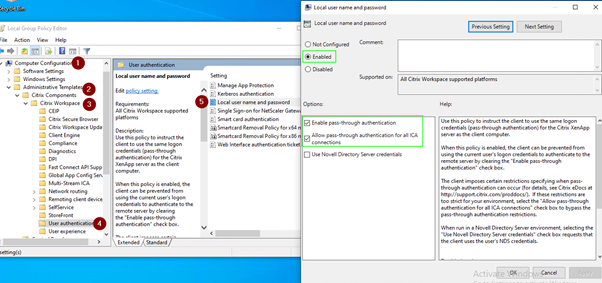

Klicken Sie auf Computerkonfiguration > Administrative Vorlagen > Citrix-Komponenten > Citrix Workspace > Benutzerauthentifizierung, um Citrix Workspace-GPO so zu ändern, dass lokaler Benutzername und Kennwort zulässig sind.

Hinweis:

Diese Richtlinien können über Active Directory auf das Clientgerät übertragen werden. Dieser Schritt ist nur erforderlich, wenn Sie über den Webbrowser auf Citrix Workspace zugreifen.

-

Aktivieren Sie die Einstellung gemäß dem Screenshot.

-

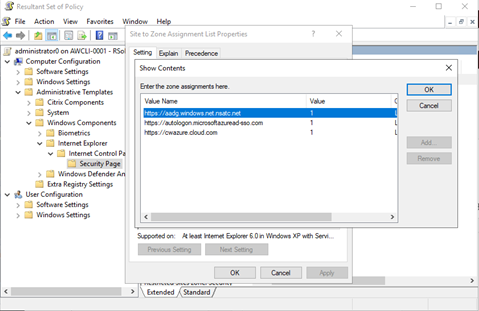

Fügen Sie die folgenden vertrauenswürdigen Websites über das GPO hinzu:

https://aadg.windows.net.nsatc.nethttps://autologon.microsoftazuread-sso.com-

https://xxxtenantxxx.cloud.com: Workspace URL

Hinweis:

Single Sign-On für AAD ist deaktiviert, wenn die Registrierung AllowSSOForEdgeWebview in

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Citrix\Dazzleauf “false” gesetzt ist.

Deaktivieren des Parameters “prompt=login” in Citrix Cloud

Standardmäßig ist prompt=login für Citrix Workspace aktiviert, wodurch die Authentifizierung erzwungen wird, auch wenn der Benutzer sich dafür entschieden hat, angemeldet zu bleiben oder wenn das Gerät mit Azure AD verbunden ist.

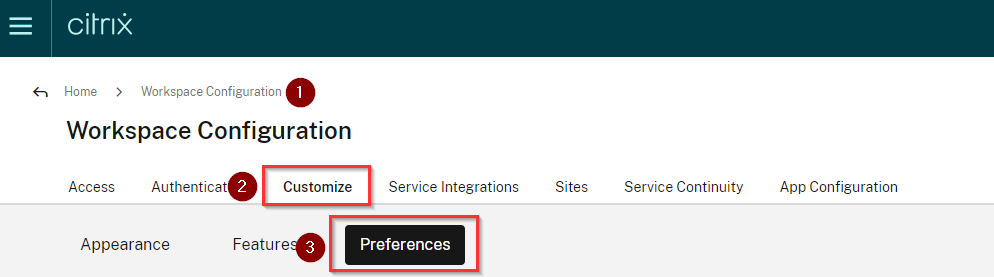

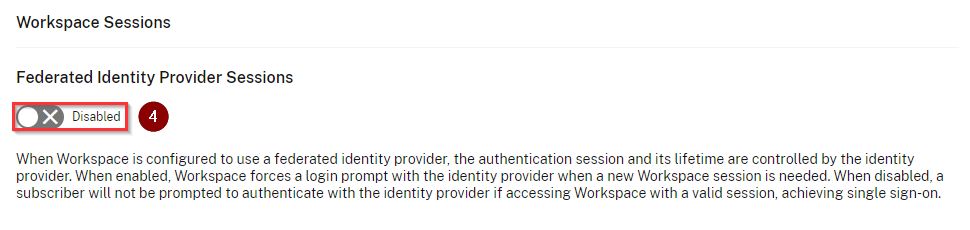

Sie können prompt=login in Ihrem Citrix Cloud-Konto deaktivieren. Navigieren Sie zu Workspacekonfiguration\Anpassen\Verbundidentitätsanbietersitzungen und deaktivieren Sie den Schalter. Weitere Informationen finden Sie im Knowledge Center-Artikel CTX253779.

Hinweis:

Wenn AAD auf Geräten, die mit AAD oder hybriden AAD verbundenen sind, als IdP für Workspace verwendet wird, fordert die Citrix Workspace-App nicht zur Eingabe von Anmeldeinformationen auf. Benutzer können sich automatisch mit einem Arbeits- oder Schulkonto anmelden.

Um Benutzern die Anmeldung mit einem anderen Konto zu ermöglichen, legen Sie die folgende Registrierung auf “false” fest.

Erstellen und fügen Sie eine Registrierungszeichenfolge REG_SZ mit dem Namen AllowSSOForEdgeWebview unter

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Citrix\DazzleoderComputer\HKEY_CURRENT_USER\SOFTWARE\Citrix\Dazzlehinzu und legen Sie den Wert auf “False” fest. Wenn sich Benutzer von der Citrix Workspace-App abmelden, können sie sich bei der nächsten Anmeldung auch mit einem anderen Konto anmelden.

Konfigurieren der Azure Active Directory-Passthrough-Authentifizierung mit Azure Active Directory Connect

- Wenn Sie Azure Active Directory Connect zum ersten Mal installieren, wählen Sie auf der Seite Benutzeranmeldung als Anmeldemethode Passthrough-Authentifizierung. Weitere Informationen finden Sie in der Microsoft-Dokumentation unter Azure Active Directory-Passthrough-Authentifizierung: Schnellstart.

-

Wenn Microsoft Azure Active Directory Connect vorhanden ist:

- Wählen Sie den Task Benutzeranmeldung ändern und klicken Sie auf Weiter.

- Wählen Sie Passthrough-Authentifizierung als Anmeldemethode aus.

Hinweis:

Sie können diesen Schritt überspringen, wenn das Clientgerät mit Azure AD verbunden oder mit einer Hybrideinbindung konfiguriert ist. Wenn das Gerät mit AD verbunden ist, wird für die Domänen-Passthrough-Authentifizierung die Kerberos-Authentifizierung verwendet.